ما هو هجوم التتابع؟ إنه مشابه لهجوم الرجل في الوسط أو الهجوم. تتضمن أنواع الهجمات الثلاثة جميعها اعتراض المعلومات بنية مزورة فيما يتعلق باستخدامها في المستقبل ، على سبيل المثال:

- قد تكون إشارات الراديو أو رسائل المصادقة بين جهازين (أو أشخاص) مخطوفة

- ل التنصت قد يحاول المهاجم تحديد موقع إشارة أو اعتراضها وتخزينها مباشرةً من جهاز واحد ، على سبيل المثال فوب مفتاح السيارة ، والتي تنبعث باستمرار إشارات الراديو للتحقق من قرب سيارة مالكها

- يجوز للمجرم إرسال إشارة إلى جهاز الضحية من أجل الخدعة في إرسال استجابة يمكنهم بعد ذلك استخدامها لمصادقة جهاز أو تطبيق آخر

لشرح ماهية هجوم الترحيل ، لنلقِ نظرة على نوعين متشابهين من الهجمات ، هجمات الرجل في الوسط وإعادة الهجمات ، ومقارنتها بهجمات الترحيل.

هذه الهجمات تشبه إلى حد كبير ، MITM هو المصطلح الأكثر استخدامًا ، وأحيانًا بشكل غير صحيح. كل هجوم يحتوي على عناصر من الآخر ، وهذا يتوقف على السيناريو. فيما يلي بعض الاختلافات الدقيقة التي تميز كل نوع من أنواع الهجمات ، وأحيانًا بشكل طفيف ، عن الآخرين. يشير اسم كل هجوم إلى الأسلوب أو القصد الرئيسي: اعتراض وتعديل المعلومات لمعالجة جهاز الوجهة ؛ إعادة تشغيل المعلومات المسروقة لتقليد أو محاكاة ساخرة لجهاز أصلي ؛ أو نقل المعلومات المسروقة لخداع جهاز الوجهة.

- هجمات رجل في المنتصف – يتم اعتراض البيانات بين طرفين ويمكن عرضها وتعديلها قبل قيام المهاجم بنقل البيانات (التي يتم تغييرها أحيانًا) إلى المستلم المقصود (أو الآخر). كلاسيكيا ، أحد الأطراف الحقيقية يبدأ الاتصال. على سبيل المثال ، قد يعترض السارق اتصالًا بين جهازك وخادم ، و تعديل الرسالة, مثلا منع وصولك إلى الخادم. يمكن لهجمات MITM التحكم في المحادثات بين الطرفين ، مما يجعلهم يعتقدون أنهم يتحدثون مع بعضهم البعض عندما يتحدث كل طرف مع المهاجم. هجوم ترحيل SMB هو نسخة من هجوم MITM.

- إعادة الهجوم – بخلاف الهجمات التي تتم من منظور شخص في الوسط ، يسرق المجرم ، في هجمات إعادة التشغيل ، محتويات الرسالة (مثل رسالة مصادقة) ويرسلها إلى الوجهة الأصلية المقصودة. على سبيل المثال ، يمكن أن يلتقط اللص الإشارة من جهاز التحكم عن بعد الذي تستخدمه لفتح الباب الأمامي بدون مفتاح وتخزينه واستخدامه لاحقًا لفتح الباب أثناء وجودك في الخارج ، أي. اعادتها الرسالة. مثال آخر هو المكان الذي يعترض فيه المهاجم بيانات الاعتماد المرسلة من مستخدم الشبكة إلى مضيف ويعيد استخدامها للوصول إلى الخادم ، مما يربك المضيف بما يكفي لإنشاء جلسة جديدة للمهاجم..

في المقابل ، في تتابع الهجوم يعترض المهاجم التواصل بين الطرفين وبعد ذلك ، دون مشاهدته أو معالجته, ينقلها إلى جهاز آخر. على سبيل المثال ، يمكن لص أن يلتقط إشارة الراديو من فوب مفتاح سيارتك ونقلها إلى شريك يمكنه استخدامها لفتح باب السيارة. الفرق الرئيسي بين MITM وهجوم الترحيل هو ، في الأخير ، لا يحتاج المرسل والمستقبل إلى بدء أي اتصال بين الاثنين. في بعض الحالات ، يجوز للمهاجم تعديل الرسالة ولكن عادةً فقط إلى الحد من تضخيم الإشارة.

ثلاثة أمثلة لهجمات الترحيل

- سرقة ترحيل السيارة

- SMB (Server Message Block) تتابع الهجوم

- هجمات بطاقة تماس

1. سرقة ترحيل السيارة

عندما تكون السيارات هي الهدف ، تتم الإشارة أحيانًا إلى هجمات الترحيل باسم ترحيل السرقات, مفتاح فوب اللاسلكية الخارقة, أو ساراس (هجمات تتابع تضخيم الإشارة). في SARAs ، واستخدام اللصوص إشارة التعزيز إلى:

- تمديد مدى إشارات الراديو التي يتم ترحيلها بين المتواطئين الذين يقعون على مسافة من بعضهم البعض ، وبهذه الطريقة تتيح لصوصًا مناورة أكبر

- تخدع السيارات في التفكير في سلالاتها الرئيسية في مكان أقرب مما هي عليه بالفعل ، حيث إن العديد من طرز السيارات ، إن لم يكن معظمها ، تفتح تلقائيًا عندما تكون سلالاتها

الخارقة تتابع السيارة تتزايد

على الرغم من قلة الإحصاءات المتوفرة عن هذا النوع من الهجمات الشائعة ، يقول مصنعو السيارات ومهنيو الأمن السيبراني إنه يزداد ، مما يشير إلى أنه من المربح و / أو الهجوم السهل نسبيًا.

قالت شركة Tracker ، وهي شركة تتبع المركبات في المملكة المتحدة ، “تم سرقة 80٪ من جميع المركبات التي سرقتها واستردتها الشركة في عام 2023 دون استخدام مفاتيح المالك.” في الولايات المتحدة ، سُرقت 765484 سيارة في عام 2016 ، ولكن عدد السيارات التي كانت بدون مفتاح غير مؤكد كما لا يتم تسجيل النماذج والموديلات. تقدر Business Wire (paywall) سوق أمان السيارات بقيمة 10 مليارات دولار بين عامي 2023 و 2023.

تم الإبلاغ عن احتمال حدوث هجمات ترحيل على المركبات على الأقل منذ عام 2011 ، عندما أعلن باحثون سويسريون أنهم نجحوا في اختراق عشر سيارات بدون مفتاح. في ذلك الوقت ، اعتقد خبراء أمنيون أن التهديد الإجرامي كان منخفض المخاطر لأن المعدات ، في تلك الأيام ، كانت مكلفة للغاية. اليوم ، فإنه يتطلب القليل جدا من النفقات الرأسمالية. الأجهزة التي تنفذ هجمات الترحيل رخيصة ومتاحة بحرية على مواقع مثل eBay و Amazon.

كيف تعمل السيارات بدون مفتاح?

يتم استبدال مفتاح السيارة التقليدي بما يعرف باسم fob أو جهاز التحكم عن بعد ، على الرغم من أن بعض الناس يطلقون عليه (مربكًا) مفتاح. دعونا نسميها فوب الرئيسية. يعمل مفتاح fob كجهاز إرسال ، يعمل على تردد حوالي 315 ميغاهيرتز ، والذي يرسل ويستقبل إشارات الراديو RFID المشفرة. يتراوح نطاق النقل بين الشركات المصنعة ولكن عادة ما يكون 5-20 متر. تستطيع الهوائيات الموجودة في السيارة أيضًا إرسال واستقبال إشارات الراديو المشفرة. تستخدم بعض المركبات تقنية Bluetooth أو NFC لنقل الإشارات من الهاتف الخليوي إلى السيارة.

كما هو موضح في ويكيبيديا ، يشير نظام بدون مفتاح عن بعد (RKS) إلى قفل يستخدم جهاز التحكم عن بعد الإلكتروني باسم مفتاح يتم تنشيطه بواسطة جهاز محمول باليد أو تلقائيًا عن طريق القرب.وفقًا لطراز المركبة ، يمكن استخدام مفتاح السيارة (fob) لبدء تشغيل السيارة (نظام الإشعال عن بعد بدون مفتاح) ، ولكن في بعض الأحيان سوف يفتح السيارة فقط (نظام الدخول عن بُعد بدون مفتاح) وسيحتاج السائق إلى الضغط على زر الإشعال. يأخذ بنظر الأعتبار, بعض المهاجمين لا يرغبون في سرقة السيارة. قد يكونون فقط بعد أي شيء ذي قيمة في الداخل ، مثل جهاز كمبيوتر محمول على المقعد الخلفي.

كيف يتم تنفيذ هجوم الترحيل على سيارتك?

تستمع المفاتيح الرئيسية دائمًا إلى الإشارات التي تبث من سيارتهم ، ولكن يجب أن يكون فوب المفتاح قريبًا جدًا من السيارة حتى يتمكن هوائي السيارة من اكتشاف الإشارة وإلغاء قفل السيارة تلقائيًا. يمكن للمجرمين استخدام معدات تضخيم الراديو لتعزيز إشارة فوب خارج نطاق السيارة (على سبيل المثال داخل منزل المالك) ، اعترض الإشارة ، وأرسلها إلى جهاز موصول بالقرب من السيارة. ثم يرسل هذا الجهاز رسالة “افتح يا سمسم” التي تلقاها إلى السيارة لإلغاء قفلها.

أنواع هجمات ترحيل المركبات

لعبة الانتظار

وفقا لصحيفة ديلي ميل ، اشترى مراسليهم جهاز راديو يسمى HackRF عبر الإنترنت واستخدموه لفتح سيارة رينج روفر الفاخرة في دقيقتين.

“بسعر 257 جنيهًا إسترلينيًا ، يتيح الجهاز للمجرمين اعتراض إشارة الراديو من المفتاح عندما يفتح مالك السيارة السيارة. يتم تنزيله على جهاز كمبيوتر محمول ويقوم اللصوص بعد ذلك بإرسال الإشارة المسروقة لاقتحامها عندما يتركها المالك دون مراقبة. “

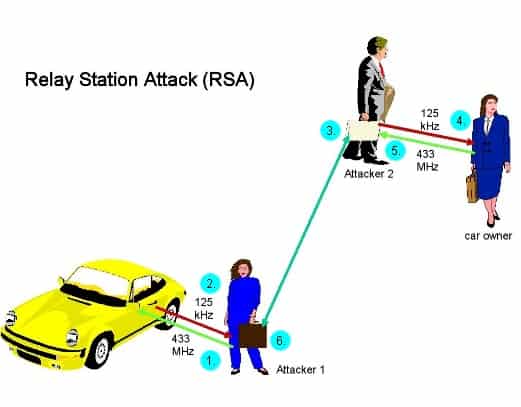

هجوم محطة الترحيل (RSA)

وتسمى أحيانا السلاسل الرئيسية مفاتيح القرب لأنهم يعملون عندما يكون صاحب السيارة ضمن نطاق سيارتهم. قام الباحثون في شركة الأمن الصينية Qihoo 360 ، التي أبلغ عنها جالوبنيك ، ببناء أداتين إذاعيتين بقيمة إجمالية تبلغ نحو 22 دولارًا ، وتمكنت معًا من تزييف فوب مفتاح حقيقي للسيارة وخداع سيارة للتفكير في فوب كانت قريبة.

في تجربة Qihoo 360 ، تمكن الباحثون أيضًا من عكس هندسة الإشارة اللاسلكية. لقد فعلوا ذلك من خلال تسجيل الإشارة ، وإزالة تشكيلها ، ثم إرسالها على تردد أقل ، مما مكن الباحثين من توسيع مداها ، حتى 1000 قدم.

هجوم محطة الترحيل (المصدر: تم تعديله قليلاً من ويكيبيديا)

في السيناريو أعلاه:

- يرسل اللص الأول إشارة إلى سيارة ، ينتحل شخصية فوب رئيسي

- ترد السيارة بطلب المصادقة

- يتم إرسال هذه الإشارة إلى اللص الثاني ، المتمركز بالقرب من مفتاح فوب الحقيقي ، على سبيل المثال في مطعم أو مول

- اللص الثاني ينقل هذه الإشارة إلى فوب

- الردود فوب بأوراق اعتماده

- ينقل اللص الثاني إشارة المصادقة إلى اللص الأول الذي يستخدمه لإلغاء قفل السيارة

تدخل عن بعد

قد يقوم المهاجمون بحظر الإشارة عند قفل سيارتك عن بعد باستخدام فوب. إذا حدث هذا ، إلا إذا قمت بفحص الأبواب جسديًا ، فيمكنك الابتعاد وترك السيارة مقفلة.

2. SMB (خادم رسالة كتلة) تتابع الهجوم

ضعف بروتوكول نقل ويندوز

SMB هو بروتوكول نقل يستخدم لمشاركة الملفات والطابعات ، وللوصول إلى الخدمات البعيدة مثل البريد من أجهزة Windows. هجوم ترحيل SMB هو شكل من أشكال هجوم رجل في المنتصف الذي تم استخدامه لاستغلال مشكلة عدم حصانة Windows (منذ تصحيحها جزئيًا).

قد يسرب جهاز كمبيوتر يعمل بنظام Windows في مجال Active Directory من بيانات اعتماد المستخدم عندما يزور المستخدم صفحة ويب أو حتى يفتح بريد إلكتروني في Outlook. مصادقة NT LAN Manager (بروتوكول مصادقة الشبكة) لا تقوم بمصادقة الخادم ، فقط العميل. في هذا السيناريو ، يقوم Windows تلقائيًا بإرسال بيانات اعتماد العميل إلى الخدمة التي يحاولون الوصول إليها. لا يحتاج مهاجمو SMB إلى معرفة كلمة مرور العميل ؛ يمكنهم ببساطة اختطاف ونقل بيانات الاعتماد هذه إلى خادم آخر على نفس الشبكة حيث يكون لدى العميل حساب.

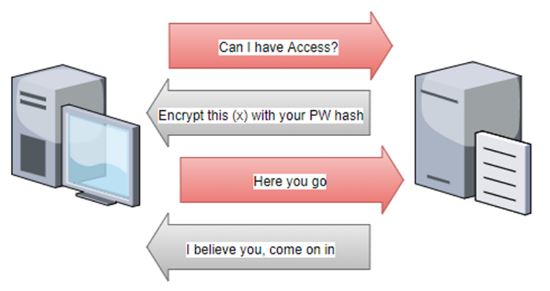

مصادقة NTLM (المصدر: أفكار آمنة)

إنه يشبه المواعدة

يشرح ليون جونسون ، اختبار الاختراق في رابيد 7 ، كيف يعمل مع تشبيه في العالم الواقعي. في هذا السيناريو ، يكون هناك لاعبان في حفلة ويظهر أحدهما فتاة جميلة. نظرًا لكونه خجولًا إلى حد ما ، يطلب الفصل الأول ، جو ، من صديقه مارتن ، أن يذهب ويدردش مع الفتاة ، دليلة ، ويحصل على رقمها. يقول مارتن إنه سعيد بالإلزام ويذهب بثقة إلى دليلة ، ويطلب منها تحديد موعد. تقول دليلة إنها تواعد سائقي BMW فقط. يعطي مارتن نفسه ذهنية عالية ويعود إلى جو ليطلب منه مفاتيح سيارته (BMW). ثم يعود إلى دليلة مع إثبات أنه من النوع الذي تحب حتى الآن. حددت دليلة ومارتن موعدًا للقاء ثم تغادر. يعود مارتن إلى جو ، ويعيد مفاتيحه ، ويخبره بأن ديللا لم يكن مهتمًا بالتاريخ.

يتشابه المدير في هجوم على الشبكة: يريد Joe (الضحية بأوراق الاعتماد التي يحتاجها الخادم المستهدف والذي يحتاجه Delilah قبل السماح لأي شخص بالوصول) ، تسجيل الدخول إلى Delilah (الذي يرغب المهاجم في اقتحامه بشكل غير قانوني) ، ومارتن هو في المنتصف (المهاجم) الذي يعترض بيانات الاعتماد التي يحتاجها لتسجيل الدخول إلى خادم Delilah الهدف.

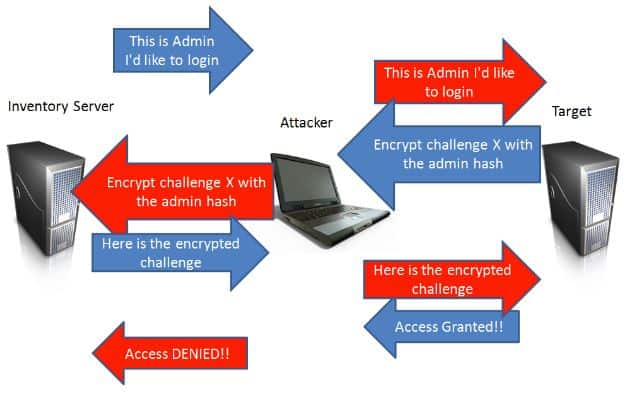

في الرسم البياني أدناه من اختبار الاختراق SANS ، خادم المخزون هو جو ، و مهاجم هو مارتن ، و استهداف هي دليلة. إذا كنت أحد المتسللين الأخلاقيين في المنزل ، فقد ترغب في تجربة هذا الهجوم باستخدام Metasploit.

كيف يعمل هجوم ترحيل SMB (المصدر: اختبار الاختراق SANS)

3. هجمات بطاقة تماس

البطاقة الذكية التي لا تلامس هي بيانات اعتماد بحجم بطاقة الائتمان. يستخدم RFID للتواصل مع أجهزة مثل أنظمة PoS وأجهزة الصراف الآلي وأنظمة التحكم في الوصول للبناء ، وما إلى ذلك. البطاقات الذكية التي لا تلامس تكون عرضة لهجمات الترحيل لأن رقم PIN ليس مطلوبًا من الإنسان لمصادقة المعاملة ؛ يجب أن تكون البطاقة في مكان قريب نسبياً من قارئ البطاقات. مرحبا بكم في تقنية الحنفية.

مشكلة جراند ماستر للشطرنج

تستخدم مشكلة Grand Master Chess أحيانًا لتوضيح كيفية عمل هجوم الترحيل. في ورقة أكاديمية نشرت من قبل مجموعة أمن المعلومات ، بعنوان هجوم ترحيل عملي على المعاملات غير التلامسية باستخدام هواتف NFC المحمولة, يشرح المؤلفون: تخيل شخصًا لا يعرف كيف يلعب الشطرنج الذي يتحدى اثنين من ماسترز جراند في لعبة بريدية أو رقمية. في هذا السيناريو ، يمكن للمنافس إعادة توجيه كل ماجستير إلى السيد الآخر ، حتى فاز واحد. لن يعلم السيدان أنهما كانا يتبادلان التحركات عبر وسيط وليس مباشرة بين بعضهما البعض.

أوراق الاعتماد المسروقة

فيما يتعلق بهجوم الترحيل ، توضح مشكلة الشطرنج كيف يمكن للمهاجم تلبية طلب المصادقة من محطة دفع أصلية من خلال اعتراض بيانات الاعتماد من بطاقة تماس أصلية مرسلة إلى محطة اختراق. في هذا المثال ، تعتقد المحطة الأصلية أنها تتواصل مع البطاقة الأصلية.

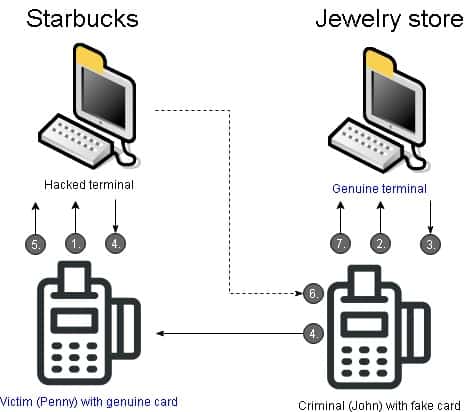

- يبدأ الهجوم في محطة دفع مزيفة أو محطة أصيلة تم اختراقها ، حيث تستخدم الضحية المطمئنة (Penny) بطاقتها الأصلية التي لا تلامسها لدفع ثمن عنصر ما.

- وفي الوقت نفسه ، يستخدم مجرم (John) بطاقة مزيفة لدفع ثمن عنصر في محطة دفع أصلية.

- يستجيب الجهاز الأصلي إلى البطاقة المزيفة عن طريق إرسال طلب إلى بطاقة John للمصادقة.

- إلى حد كبير في نفس الوقت ، يرسل الجهاز الذي تم اختراقه طلبًا إلى بطاقة Penny للمصادقة.

- تستجيب بطاقة Penny الأصلية عن طريق إرسال بيانات اعتمادها إلى محطة الاختراق.

- ترسل محطة الاختراق أوراق اعتماد بيني إلى بطاقة جون.

- تنقل بطاقة John هذه أوراق الاعتماد إلى المحطة الأصلية.

ستكتشف فقيرة بيني في وقت لاحق من صباح يوم الأحد الذي لا ينسى أنها اشترت فنجانًا من القهوة في ستاربكس ، كما اشترت قلادة ألماس باهظة الثمن لن تراها أبدًا.

لا تملك بروتوكولات تشفير الشبكة الأساسية أي دفاع ضد هذا النوع من الهجوم لأن بيانات الاعتماد (المسروقة) تأتي من مصدر مشروع. لا يحتاج المهاجم حتى إلى معرفة شكل الطلب أو الاستجابة ، حيث إنه مجرد رسالة منقولة بين طرفين شرعيين وبطاقة أصلية ومحطة أصلية.

كيف يمكنك منع هجمات الترحيل?

بروتوكولات ربط المسافة للهجمات بطاقة تماس

في عام 2007 ، أظهر باحثا كامبريدج ، سار دريمر وستيفن مردوخ ، كيف يمكن للهجوم باستخدام بطاقة تماس أن يعملا واقترحا تحديد المسافة (تضييق نافذة الفرصة) كحل ممكن. في ورقة بحثية – رقاقة & هجمات ترحيل PIN (EMV) – قال الثنائي إن تقنية تحديد المسافة يمكن أن تمنع خطر هجمات الترحيل على البطاقات التي لا تلامس عن طريق قياس المدة التي تستغرقها البطاقة للرد على طلب مقدم من محطة لتحديد الهوية.

“نظرًا لأن المعلومات لا يمكن أن تنتقل بشكل أسرع من سرعة الضوء ، يمكن حساب الحد الأقصى للمسافة بين البطاقة والطرف. من خلال تصميم بطاقات الاتصالات بعناية ، يمكن إجراء هذا التقدير بدقة وتأكد من اكتشاف هجمات الترحيل على مسافات قصيرة (حوالي 10 أمتار لنموذجنا الأولي). “

تتعجب البنوك من الأمن ، لكن يبدو أن تطبيق المسافات قد تم تنفيذه بواسطة MasterCard في عام 2016.

وفقًا للباحثين في جامعة برمنغهام ، فإن تحديد المسافات ليس خيارًا عمليًا لسرقة البطاقة التي لا تلامس ، حيث إن دمج البروتوكولات الجديدة في البنية التحتية الحالية سيكون معقدًا ومكلفًا. بالاضافة:

“نظرًا لأنه لا يمكن استخدام المعاملات غير التلامسية إلا بكميات صغيرة بدون رقم تعريف شخصي ، وقد يؤدي استخدام المعدات المتخصصة إلى إثارة الشكوك (وبالتالي فإن فرصة الوقوع في مثل هذا الهجوم) توفر نسبة مخاطرة / مكافأة ضعيفة”.

كيف يمكنك تخفيف هجوم SMB?

وفقًا لشركة Fox IT ، فإن الحل الوحيد لهجمات SMB هو تعطيل NTLM تمامًا والتحول إلى Kerebos. إذا لم تستطع (وربما كنت تقوم بتشغيل برنامج قديم) ، فقد تساعد اقتراحات التكوين التالية من Fox IT في التخفيف من خطر التعرض للهجوم. توفر الارتباطات إرشادات خطوة بخطوة حول كيفية تكوين محطات عمل Microsoft.

- تمكين توقيع SMB – يجب توقيع جميع الرسائل من قبل جهاز العميل في مرحلة المصادقة. نظرًا لأن المهاجمين ليس لديهم مفتاح / كلمة مرور الجلسة ، فلن يتمكنوا من الوصول إلى الخادم حتى إذا تمكنوا من نقل الطلب.

- تمكين وكالة حماية البيئة (حماية معززة للمصادقة) – تضمن هذه التقنية استخدام العميل والخادم لاتصال TLS نفسه ويتطلب من العميل توقيعه

- تمكين توقيع LDAP (بروتوكول الوصول إلى الدليل الخفيف) – على غرار توقيع SMB ، لكن هذا الإعداد ، وفقًا لشركة Fox IT ، “لن يمنع هجمات الترحيل إلى LDAP عبر TLS”. يردد هذا التحذير صدىًا من قبل Preempt: “… بينما يحمي توقيع LDAP من كل من Man-in-the-Middle ( MitM) وإعادة توجيه الاعتماد ، LDAPS يحمي من MitM (في ظروف معينة) ولكنه لا يحمي من إعادة توجيه الاعتماد على الإطلاق. “الحل ، وفقًا لـ Preempt ، هو تنزيل تصحيح Microsoft لهذه الثغرة الأمنية.

- تمكين SPN (الاسم الرئيسي للخدمة) التحقق من صحة اسم الهدف – يتحقق من صحة اسم الهدف الذي تتم المصادقة عليه باستخدام اسم الخادم

- استخدم HTTPS فقط – عند زيارة مواقع الويب الداخلية عبر HTTP ، يكون المصادقة مستحيلًا تقريبًا وتزيد فرصة حدوث هجوم ترحيل

- تعطيل الكشف التلقائي عن الإنترانت – السماح فقط بالاتصال بالمواقع البيضاء

- تعطيل WPAD (الكشف التلقائي عن Windows Proxy) – يتناول تصحيح Microsoft MS16-077 معظم ثغرات WPAD ولكن يوصى بتعطيل هذه الميزة

- تعطيل LLMNR / NBNS – هذه بروتوكولات دقة اسم غير آمنة والتي قد تسمح للهجمات بسهولة أكثر بانتحال عناوين URL الأصلية

تفضل بزيارة Microsoft للحصول على مزيد من الاقتراحات حول كيفية تقييد استخدام NTLM وإدارته في مؤسستك.

منع هجوم التتابع على سيارتك

- الحفاظ على فوب تحديث البرنامج

- سيحاول المهاجم استنساخ تردد جهاز التحكم عن بُعد. حفظ جهاز التحكم عن بعد في محمي RFID جيب سوف تمنع تردد من المهاجمين الاستماع إلى إشارة لها.

- لا تترك مفتاحًا مفتوحًا بالقرب من نافذة أو على طاولة القاعة. يقوم اللصوص بالتجول باستمرار في الأحياء بحثًا عن إشارة لاسلكية. أحد الخيارات ذات التقنية المنخفضة لحماية جهاز التحكم عن بُعد الخاص بك هو لفه برقاقة فضية أو وضعها في علبة معدنية أو حتى ميكروويفك. تحذير: إذا قمت بتسخين المفتاح بطريق الخطأ ، فقد تتسبب في إتلاف الميكروويف والمفتاح.

- لو استطعت, أطفئ جهاز التحكم عن بعد

- استخدم حماية إضافية ، على سبيل المثال احتفظ بسيارتك في مرآب مغلق أو استخدم قفل التوجيه منخفض التقنية أو المشبك عجلة. الاقتراح الأخير كوميدي للغاية ، اقترح على المستخدمين في منتديات المجتمع: “نعم ، أريد الدخول بدون مفتاح. مفيد جدا والعصرية. كل ما تحتاجه هو ربط هذا الكائن الذي يبلغ وزنه 10 كجم. “

- اشتر قفصًا أو صندوقًا أو صندوقًا أو حقيبة أو محفظة أو صندوقًا من فاراداي من أمازون (نعم ، هؤلاء هم نفس الأشخاص الذين يمكن للمجرمين شراء المعدات من أجل اختراق سيارتك)

- قم بتثبيت قفل منفذ OBD (التشخيص على متن الطائرة). يحتمل أن يقتحم اللصوص منافذ OBD ، التي تدير بيانات مختلفة في سيارتك ويمكن أن تشخص الأعطال والأعطال ، وفي أسوأ الأحوال ، تتحكم في بعض مكونات السيارة.

- عندما يتعلق الأمر بتعطل المركبات ، فقد يكون ذلك بمثابة عودة إلى المستقبل: منع السرقة ببساطة من خلال ضمان الأشياء الثمينة هي بعيدا عن الأنظار. ذكرت صحيفة ديلي ستاندرد ، اللصوص غالبا ما تكون أكثر عرضة لاستهداف محتويات السيارة من السيارة نفسها. كثيرون سعداء بما فيه الكفاية ليسجلوا بضعة دولارات تجاه عادة المخدرات. في حوالي 22 دولارًا ، يعد جهاز سرقة الترحيل استثمارًا صغيرًا نسبيًا.

- لدى Tesla تطبيق جوال يرتبط بسيارة عبر البلوتوث على هاتف ذكي لفتحه. لدى الموديلات اللاحقة خيار تمكين الحاجة إلى رقم PIN قبل بدء تشغيل السيارة. يمكنك تشغيل تنشيط رقم التعريف الشخصي بواسطة تعطيل الدخول السلبي.

- تحقق أبواب سيارتك مغلقة والمجرمون لم يمنعوا أمر القفل الذي أصدرته بجهاز التحكم عن بعد عند مغادرة السيارة.

يشبه الأمن السيبراني لعبة بينج بونج

يحتضن المجرمون التكنولوجيات الجديدة ، الذين لا يتحملون على عاتقهم مهمة شاقة تتمثل في نشر تصحيحات في كل مرة يتم فيها اكتشاف ثغرة جديدة ، أو تكوين طرق جديدة للتحايل على الثغرات الأمنية. بالنسبة إلى شخص ما يواكب أخبار الأمن السيبراني ، فإن النتيجة بين محترفي الأمن السيبراني والمجرمين هي حاليًا 1: 1:

- مرة واحدة Captcha كان ذكيا بما فيه الكفاية لمعرفة ما إذا كان زائر الموقع كان الإنسان أم لا. اليوم ، ينقل المجرمون صور Captcha والألغاز إلى متاجر Captcha للعرق حيث يحل البشر الألغاز ويرسلون النتائج مرة أخرى إلى روبوتات المهاجمين. يتم الإعلان عن وظائف متجر العرق على المواقع الإلكترونية المستقلة وتستند العمولة إلى عدد Captchas الذي يمكن أن يعمله المستقل في فترة زمنية معينة.

- وفقاً لمصطلح RFID ، يستخدم قارئ RFID (المعروف أيضًا باسم المحقق) ، لمرة واحدة فقط في الاتصالات قصيرة المسافة ، “باستخدام هوائي صفيف مطاور قابل للتوجيه بالحزم ، يمكن استجواب العلامات المنفعلة على مسافة 600 قدم أو أكثر”.

- مرة واحدة كان القرصنة المعدات باهظة الثمن. اليوم ، يتباهى صانعو معدات القرصنة مثل مجموعات سرقة السيارات بضاعتهم عبر الإنترنت ؛ هذه الأجهزة قانونية للشراء ولكنها غير قانونية للاستخدام بطريقة احتيالية. اللصوص لا يهتمون.

- ما أن يتم استغلال مجموعة الأدوات على شبكة الويب Deep Deep ، مما يجعل الجرائم الإلكترونية سهلة ولكن تتطلب نفقة رأسمالية صغيرة. اليوم ، تعد البرامج مفتوحة المصدر على الإنترنت ، مثل Metasploit ، التي يستخدمها أصحاب القبعة البيضاء لاختبار نقاط الضعف في أنظمتهم ، إضافة مجانية ومرحبة بكم في مجموعة أدوات المتسللين.

- بقدر ما يعود لعام 2014 ، زعم مقال إنفو ورلد أن “التشفير قد مات (تقريبًا).”.

لمواكبة الجريمة الإلكترونية, هناك حاجة إلى مزيد من المتخصصين في الأمن السيبراني. وفقًا لمنظمة CSO ، سيصل عدد وظائف الأمن السيبراني التي لم يتم شغلها إلى 3.5 مليون بحلول عام 2023. بحلول ذلك الوقت ، من المحتمل أن تكون أنواع جديدة من الهجمات قد حلت محل هجمات الترحيل في الأخبار الرئيسية.

ذات صلة:

100+ مرعبة الجريمة الإلكترونية وإحصاءات الأمن السيبراني & اتجاهات

العثور على وظيفتك الأولى في الأمن السيبراني

صورة لـ Betaalpas en logo contactloos betalen بواسطة nieuws عبر Flickr. مرخص بموجب CC BY 2.0

لا يمكن تجاهل خطورة هجوم التتابع على الأجهزة الإلكترونية والسيارات. فهذا النوع من الهجمات يتيح للمهاجمين الوصول إلى المعلومات الحساسة والتحكم في الأجهزة بشكل غير مصرح به. ومن أجل الحماية من هذه الهجمات، يجب على المستخدمين تحديث برامجهم وتفعيل الحماية الإضافية وتجنب الاتصال بشبكات غير موثوقة. كما يجب على مصنعي الأجهزة والسيارات تحسين أمان منتجاتهم وتوفير التحديثات اللازمة للحماية من الهجمات الجديدة.