يتم نقل أنشطة الإنترنت الخاصة بك من خلال العديد من أجهزة التوجيه والمحولات في طريقها إلى وجهتها. هذه الحزم عرضة للجمع والتحليل في كل من هذه النقاط من خلال عملية تسمى استنشاق الحزم. تشرح هذه المقالة ما استنشاق الحزمة وبعض النصائح العملية حول كيفية تجنب ذلك.

أنظر أيضا: أفضل حزمة المتشممون ومحللات الشبكة

هناك العديد من أشكال الشبكات والأكثر شيوعًا هو TCP / IP. يشير هذا الاختصار إلى بروتوكول التحكم في الإرسال عبر بروتوكول الإنترنت والذي يعني ببساطة أن الشبكة ترسل حزم TCP إلى أجهزة الكمبيوتر الوجهة باستخدام عناوين IP. الجزء الحاسم من هذا الوصف هو حزم الكلمات. على عكس ما تخبرنا به أعيننا ، لا تنتقل أشياء مثل صفحات الويب ورسائل البريد الإلكتروني عبر الإنترنت بالكامل. يتم تفكيكها في نهاية الإرسال في حزم البيانات الصغيرة وإعادة تجميعها في نهاية المتلقي مرة أخرى في شكلها الأصلي. بينما تنتقل حزم البيانات هذه عبر الإنترنت ، فإنها عرضة للتنصت وحتى التعديل. تُسمى هذه التقنية بالعامية استنشاق الحزم ويتم تنفيذها بواسطة مزودي خدمات الإنترنت والحكومات والشركات الإعلانية والأشرار على حد سواء. في هذه المقالة ، ننظر إلى طرق لحماية نفسك من استنشاق الحزمة.

ما هو استنشاق الحزمة?

لفهم كيفية حدوث استنشاق الحزمة ، من المفيد فهم كيفية عمل توجيه الإنترنت. لا يتم إرسال صفحات الويب ورسائل البريد الإلكتروني من خلال شبكة الإنترنت كما هي وثيقة واحدة. بدلاً من ذلك ، يقوم جانب الإرسال (الكمبيوتر) بتقسيمها إلى العديد من حزم البيانات الصغيرة. يتم توجيه هذه الحزم إلى عنوان IP في الطرف المتلقي والذي عادة ما يكون عليه التزام بالإقرار باستلام كل حزمة يتلقاها. من أجل القيام بذلك ، تحتوي كل حزمة على عنوان IP المرسل والمستلم بالإضافة إلى الكثير من المعلومات الأخرى.

لا يتم تمرير هذه الحزم من المرسل إلى جهاز الاستقبال في ضربة واحدة. بدلاً من ذلك ، كل حزمة تعبر الإنترنت في طريقها إلى وجهتها من خلال المرور عبر عدد من أجهزة التحكم في حركة المرور مثل أجهزة التوجيه والمحولات. في كل مرة تمر فيها الحزمة عبر أحد أجهزة التحكم في حركة المرور هذه ، تكون عرضة للالتقاط والتحليل.

ملاحظة حول التوجيه والتقارب

دور الموجهات في هذه العملية هو حرفيًا توجيه حركة المرور إلى وجهتها. لدى أجهزة التوجيه على الإنترنت فكرة عن مكان عنوان IP المقصود ، أو على الأقل يعرفون مكان إرسال الحزمة إذا لم يكونوا متصلين بالوجهة مباشرةً. هذه التقنية تسمى التقارب لأن الحزم من جميع أنحاء العالم تتلاقى على وجهتها بحكم التوجيه. النظر في وجهة كبيرة مثل الفيسبوك. لديها حركة مرور قادمة إليها من جميع أنحاء العالم. مع اقتراب هذه الحزم من خوادم Facebook الفعلية ، تتحول حركة المرور المختلفة إلى قسم مزدحم للغاية من الإنترنت. يجب أن تكون أجهزة التوجيه في تلك المواقع قوية وآمنة للغاية.

قد تكون المقارنة الأسهل هي التفكير في طريق سريع يحتوي على مئات الطرق المنحدرة إلى مدن مختلفة. كل حركة المرور المتجهة إلى مدينة Quahog ستأخذ مخرج Quahog من الطريق السريع. هذا شكل من أشكال التقارب في كون هذه السيارات مجرد سيارات فردية لا يبدو أن لها أي شيء مشترك حتى تبدأ جميعها في الخروج في Quahog. إذا أراد أحد المراقبين فحص جميع السيارات التي ستذهب إلى تلك المدينة ، فمن المنطقي أن نجلس عند مخرج الطريق السريع Quahog لأن 100٪ من السيارات التي تأخذ هذا الخروج هي السيارات التي تهمك. من غير المنطقي أن نجلس في مكان آخر على الطريق السريع وفحص السيارات لأن جزءًا فقط من هؤلاء متجهون إلى Quahog. يستخدم برنامج مراقبة PRISM التابع لوكالة الأمن القومي هذه التقنية ؛ تتشمم حزم NSA “بارك” عند الموجهات الأقرب لموفري خدمات الإنترنت الكبار مثل Google و Facebook من أجل جمع أكبر عدد ممكن من الزيارات الموجهة لتلك المواقع.

الذين الحزمة شم?

يمكن لأي شخص لديه حق الوصول إلى جهاز توجيه إجراء مجموعة الحزم والتحليل اللاحق. نظرًا لأن مستخدمي الإنترنت بشكل عام ليس لديهم أي فكرة عن كيفية توجيه حركة المرور الخاصة بهم ، فليس من الممكن حقًا معرفة من الذي قد يراقب هذه الحركة. ومع ذلك ، فقد أظهر التاريخ أن الجهات الفاعلة التالية قد شاركت في استنشاق الرزم لأسباب مختلفة على مر السنين.

ملاحظة حول أجهزة التوجيه

معظمنا ربما يفكر في جهاز التوجيه wifi في منازلنا عندما نسمع كلمة جهاز التوجيه. هذا صحيح تماما. يقوم جهاز التوجيه المستخدم في منزلك بنفس الوظيفة التي تقوم بها أجهزة التوجيه التجارية الكبيرة على الإنترنت. جهاز التوجيه المنزلي مسؤول عن قبول حركة المرور من مختلف الأجهزة المتصلة بالإنترنت في منزلك وتوجيهها إلى الإنترنت. كما أنها مسؤولة عن قبول زيارات الاستجابة من الإنترنت وإعادة توجيهها إلى الجهاز المحدد الذي طلبها. الفرق الحقيقي الوحيد هو أن أجهزة التوجيه على الإنترنت تفعل ذلك لملايين الأجهزة ، في حين أن جهاز التوجيه المنزلي الخاص بك لن يكون على مستوى هذه المهمة الضخمة.

وكالات الحكومة

الولايات المتحدة الأمريكية

كشفت أوراق سنودن عن جهاز مراقبة هائل ، يدعى PRISM ، تقوم حكومة الولايات المتحدة بنشره سراً منذ سنوات. على وجه الخصوص ، كانت وكالة الأمن القومي (NSA) تجمع بشكل سلبي حركة مرور الإنترنت الموجهة لمواقع الإنترنت الكبيرة مثل Facebook و Google وغيرها. لدى وكالة الأمن القومي أدوات تحليل واسعة النطاق مثل XKeyscore التي تسمح لها بالبحث من خلال الحزم التي تم جمعها في وقت لاحق.

المملكة المتحدة

لدى المملكة المتحدة نظام مراقبة جمع سلبي مماثل يسمى تيمبورا. يتم وضع المملكة المتحدة بشكل فريد في أن معظم حركة المرور على الإنترنت تصل إلى المملكة المتحدة عبر كابلات الألياف البصرية المغمورة. يوفر هذا نقطة دخول وخروج واحدة من وإلى المملكة المتحدة وأجهزة مجموعة Tempora تعمل في هذه المواقع.

ومن المعروف أيضًا أن هناك عشرات الدول أو نحو ذلك تقوم بمراقبة جماعية للإنترنت. تتطلب كل مراقبة الإنترنت شكلاً من أشكال جمع الرزم وتحليلها.

الأعمال

مراقبة الإنترنت لا تقتصر على الحكومات. كان التجسس الصناعي شيئًا منذ عقود وليس هناك شك في أن بعض الشركات تستخدم تقنيات لتحديد ما يقوم به منافسوها. ليس لدى وكلاء التجسس التجاريين عمومًا رفاهية الضمانات الحكومية للمطالبة بالوصول إلى الشبكات الداخلية وأجهزة التوجيه لجمع الحزم. لذلك ، من المرجح أن يعتمد معظم التجسس على المستوى الصناعي عبر الإنترنت على أساليب مجربة وحقيقية مثل الخداع للوصول إلى الشبكات الداخلية. بمجرد الحصول على بصمة في الشبكة المستهدفة ، يمكن أن يسهم جمع حزم البيانات وتحليلها في وفرة المعرفة.

المعلنين

وكالات الإعلان سيئة السمعة ، وخاصة وكالات إعلانات الإنترنت. عادةً ما يتم دفع وكالات كهذه بإحدى طريقتين: إما عدد الإعلانات التي تعرضها (التكلفة لكل ألف – تكلفة الألف ظهور) أو حسب عدد الإعلانات التي تنقر على الإعلانات (الدفع لكل نقرة – قدرة شرائية). في كلتا الحالتين ، كلما زاد عدد مرات ظهور الإعلان ، ارتفعت هذه الأرقام. يمكن للمعلنين استخدام استنشاق الحزم إما لمسح المستخدمين لقياس أذواقهم في السوق ، أو – حتى الأسوأ – لحقن الإعلانات في الحزم الواردة أثناء مرورهم,

تم اكتشاف Comcast لاستنشاق الحزم على شبكتها لتحديد المكان الأمثل لحقن الإعلانات في صفحات الويب التعسفية التي يشاهدها مستخدموها.

بصرف النظر عن المشكلات الأخلاقية المتمثلة في تعديل المحتوى الذي لا ينتمي إلى Comcast ، ولا يتواجد على شبكته ، لا يتطلب الأمر تخيلًا كبيرًا للتكهن بأشياء أخرى يمكن حقنها في حزم في الطريق. من المعروف أن إعلانات الإنترنت تحتوي على برامج ضارة في كثير من الحالات. عندما يتمكن أحد الممثلين ، مثل المعلن ، من تولي زياراته الموجهة لجهاز الكمبيوتر الخاص بك وإدراج محتوى تعسفي ، يُعرف الكثير منه بأنه برامج ضارة ، ويتغلب على العديد من أشكال الحماية التي يمكنك وضعها في مكانك بنفسك.

ويرد عرض ممتاز لهذا في Steal My Login (لا تستخدم اسم مستخدم / كلمة مرور حقيقية للاختبار). تحاول هذه الصفحة إظهار كيف يمكن للمهاجم سرقة بيانات اعتماد تسجيل الدخول إذا كان بإمكانه ضخ سطر واحد من الشفرة في صفحة تسجيل الدخول. بينما كان كومكاست يحقن الإعلانات عبر جافا سكريبت ، يمكن للمهاجمين حقن جافا سكريبت بنفس السهولة التي تسرق بيانات اعتمادك بصمت.

الأشرار

الأشرار دائما ما يصل إلى أي خير. كثير منهم ماهرون وقادرون على استخدام مجموعة واسعة من الطرق لسرقة المعلومات منك. يظل التصيد الاحتيالي الطريقة الأولى التي يمكن من خلالها للأشرار الوصول إلى المعلومات مثل معلومات تسجيل الدخول والبيانات المالية. ولكن ، لا يتم التصيد الاحتيالي بعد نوع واحد فقط من المعلومات. قد يتم خداع المواطن العادي لمعلومات بطاقة الائتمان الخاصة به والتي يمكن للرجل السيء بيعها من أجل الربح. في المقابل ، قد يتم خداع مسؤول الأنظمة في أحد البنوك للحصول على بيانات اعتماد تسجيل الدخول الخاصة به. يمكن للرجل السيء بعد ذلك الاختباء على الشبكة الداخلية للبنك ، وحزم الشم ، وجمع البيانات المالية على جميع عملاء البنك. تبدأ العديد من الهجمات الخبيثة والمخترقة بعمق بالبريد الإلكتروني الاحتيالي البسيط.

ناقل آخر شائع جدًا للأشرار السيئين الأصغر حجمًا هو إنشاء نقطة وصول لاسلكية مزيفة في الأماكن العامة مثل المقاهي ، وجمع حزم البيانات الخاصة بالأشخاص المطمئنين الذين يتصلون بها عن غير قصد.

يمكن أن تحتوي البرامج الضارة على متشمم حزم يراقب نشاط المستخدمين عبر الإنترنت ، ويرسل البيانات مرة أخرى إلى مركز التحكم والتحكم في أحد المتطفلين. تضمنت VPNFilter Malware ، التي أصابت نصف مليون جهاز توجيه لاسلكي في أكثر من 50 دولة ، حزمة شم في مرحلتها الثالثة. تقوم VPNFilter باعتراض حزم البيانات التي تحتوي على بيانات اعتماد تسجيل الدخول وترسلها إلى المتسللين عبر شبكة Tor.

لماذا هو سيء بالنسبة لي?

تعتبر مراقبة حركة المرور الخاصة بك أمرًا سيئًا لعدة أسباب واسعة ، ومئات من الأسباب الأصغر.

معلومات شخصية

النظر في مقدار الأعمال الشخصية التي تقوم بها عبر الإنترنت. يقوم معظمنا بعملنا المصرفي ، وإعداد المواعيد الطبية ، وكتابة رسائل البريد الإلكتروني مع التفاصيل الشخصية ، ومتابعة الدردشات الطويلة الأجل مع أصدقائنا وعائلتنا عبر الإنترنت. كم من هذه المعلومات تريد أن تصبح عامة ، أو على الأقل ، ليتم قراءتها من قبل أشخاص آخرين?

من السهل أن تتخيل الأشرار يسرقون أرقام بطاقات الائتمان الخاصة بك ، ولكن ماذا عن مزيد من المعلومات الدقيقة؟ هل ترغب شركة التأمين الخاصة بك في معرفة أن لديك مؤخرا تصوير وعائي؟ هل يرغب صاحب العمل الجديد قريباً في معرفة أنك قد حددت موعدًا للتو في عيادة عائلية؟ هل يود مصرفك أن يعرف أنك فقدت وظيفتك مؤخرًا؟ السبب في أننا نسمي فئة من المعلومات “معلومات شخصية” هو أنها شخصية ، وعلينا التحكم في توزيع تلك المعرفة.

نعم ، لديك شيء تخفيه

هناك مجموعة من الأشخاص الذين يتخذون موقفًا من أنهم لا يهتمون إذا تم استطلاعهم عبر الإنترنت لأن “ليس لدي ما أخفيه”. وبصراحة تامة ، يظهر هذا سوء فهم أساسي للمشكلة. يتم استنشاق الرزم من قبل الأشرار الذين يحاولون إلحاق الأذى بنفس القدر الذي تحدثه وكالات إنفاذ القانون. نظرًا لعدم وجود طريقة لتكوين حزمة بيانات للسماح لفرض القانون بقراءتها ، ولكن ليس الأشرار ، لا يوجد استنتاج آخر غير ما نقوم به جميعًا ، في الواقع ، لدينا شيء نخفيه.

معلومات العمل

عادة ما تتصرف الشركات بحجاب من السرية على مساعيها المقبلة. يمكن أن يصبح النشاط التجاري الذي يتفاوض لشراء منافس ، أو لبناء موقع جديد في موقع استراتيجي ، محرومًا بشكل مفاجئ جدًا إذا سقطت هذه المعلومات في الأيدي الخطأ. في حالة العقار ، يكون لدى النشاط التجاري عمومًا نقطة “عدم الدخول” عند إجراء استثمار كبير. إذا تم تسريب المعلومات الحساسة بعد هذه النقطة ، فمن الممكن أن تفقد الشركة مبالغ كبيرة من المال. هذا يمكن أن يؤدي إلى فقدان الوظيفة ، وفي المناطق الأصغر ، تأثير اقتصادي حقيقي. إحدى الطرق التي يتم بها تسريب المعلومات مثل هذه هي التجسس الصناعي ، والذي يمكن أن يشمل رسائل البريد الإلكتروني غير المستنشقة والرسائل غير الآمنة..

كيف تحمي نفسك من استنشاق الحزمة

لفهم كيفية حماية نفسك من استنشاق الحزم ، من المهم أن تعرف كيف تبدو حركة المرور الخاصة بك في سيناريوهات مختلفة. سأركز على الويب ولكن نفس المبادئ تنطبق على أي اتصال عبر الإنترنت مثل البريد الإلكتروني والرسائل. إن استخدام HTTP غير المشفر العادي هو أسوأ وضع أمني ممكن. يوفر استخدام HTTPS (جلسات تشفير SSL) مزيدًا من الحماية ، ولكن ليس بقدر الحماية التي توفرها VPN.

أولاً ، لنبدأ بنموذج تسجيل الدخول على موقع ويب غير مشفر باستخدام HTTP فقط. أعتقد أنه من المعروف الآن إلى حد ما أنك إذا أدخلت بيانات في موقع ويب لا يعرض HTTPS و / أو قفلًا في شريط العناوين الخاص به ، فهذا غير آمن. وعلى الرغم من ذلك ، فإن عددًا مذهلاً من مشغلي مواقع الويب لم يطبقوا HTTPS على صفحات تسجيل الدخول الخاصة بهم ، مما يترك مستخدميهم في حالة أمنية سيئة للغاية.

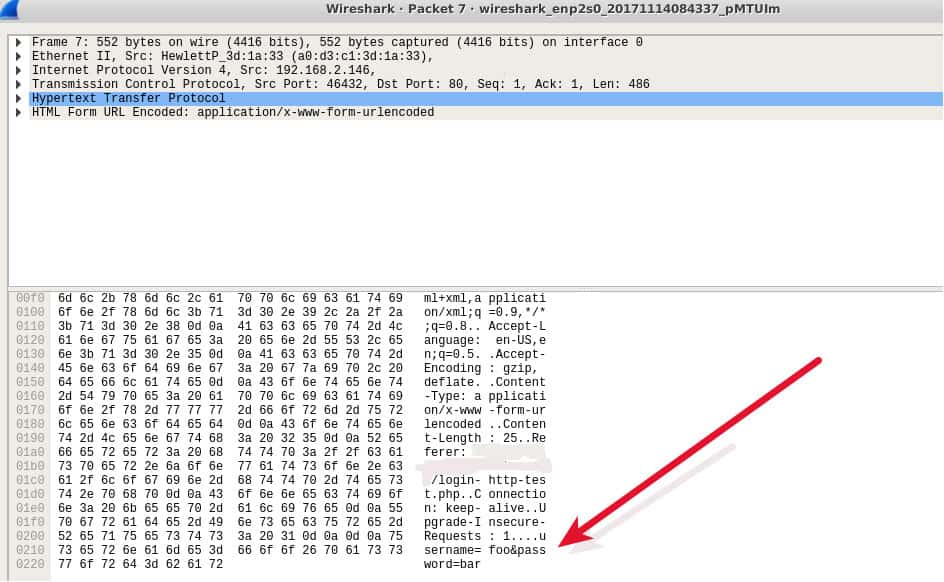

لقد قمت بإنشاء صفحة تسجيل دخول وهمية وتسجيل الدخول باستخدام اسم المستخدم فو وشريط كلمة المرور. تظهر لقطة الشاشة هذه التقاط Wireshark لتسجيل الدخول هذا. يمكن للمراقب الاطلاع بسهولة على اسم المستخدم وكلمة المرور الخاصة بي واستخدامه لاحقًا لتسجيل الدخول إلى حسابي.

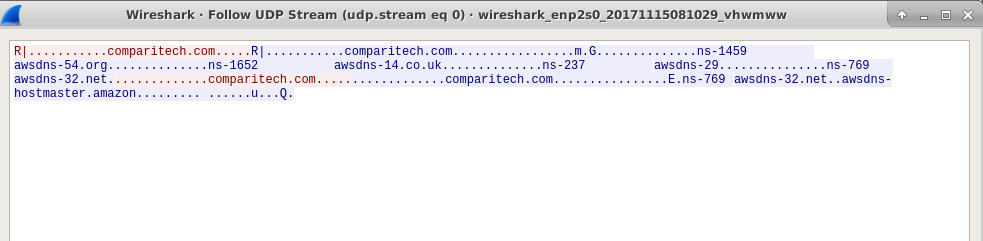

بعد ذلك ، قمت بزيارة موقع Comparitech ، والذي يفرض المستخدمين على HTTPS. قمت بكتابة comparitech.com في متصفحي لبدء هذا. أول شيء يحدث هو أن نظامي قام بعملية بحث DNS غير مشفرة للحصول على عنوان IP الخاص بـ comparitech.com.

هذه المعلومات تخبر أي مراقب أنني على وشك زيارة موقع المقارنة.

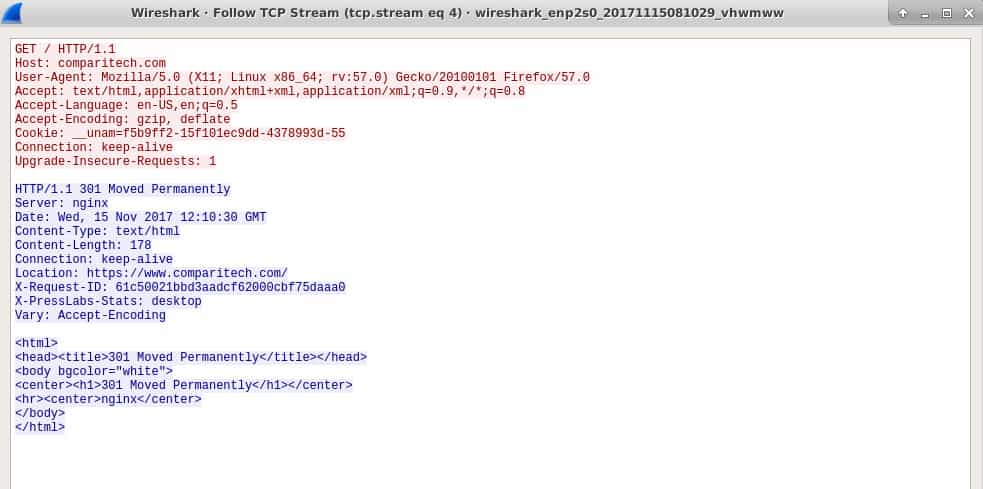

حاول متصفحي ثم الاتصال بـ comparitech.com. يمكننا أن نرى أن موقع الويب لن يسمح باتصالات HTTP غير المشفرة ، لذلك يرسل الرؤوس مرة أخرى إلى متصفحي الذي يطلب منه إعادة المحاولة باستخدام HTTPS:

يقوم المتصفح الخاص بي بذلك ومن ثم يتم تشفير جلسة العمل الخاصة بي. هذه العملية أفضل قليلاً من HTTP البسيط لأن تسجيل دخولي اللاحق إلى الموقع ، وكذلك جميع أنشطتي الأخرى على الموقع ، مشفرة الآن. ولكن ، لا تزال هذه العملية تزود مراقبًا بالمعلومات التي قمت بزيارتها على موقع المقارنة. وهذا ما يسمى بيانات التعريف وهو جوهر كيفية قيام معظم برامج المراقبة الحكومية بتبرير التجسس. تحاول هذه البرامج الإشارة إلى أن البيانات الوصفية ليست ذات قيمة ، ولكن هذا ليس صحيحًا بشكل واضح. معرفة أين يذهب الناس على الإنترنت أمر ذو قيمة كبيرة.

هذه لقطة شاشة لما يمكن للمراقب رؤيته لنشاطاتي على الموقع باستخدام HTTPS. انها في الغالب مشوهة.

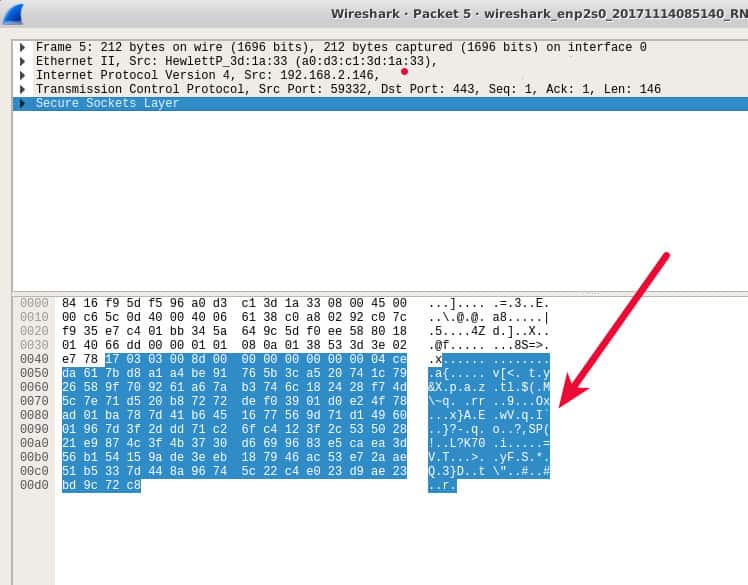

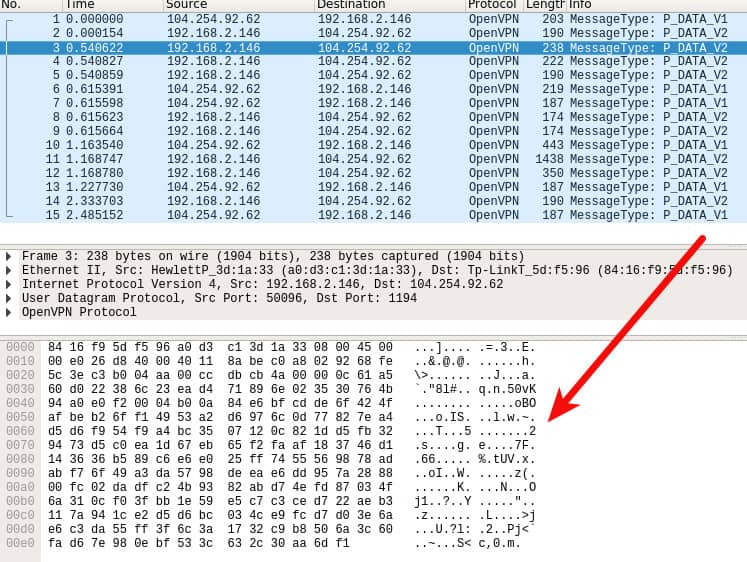

أخيرًا ، التقطت بعض الحزم عندما كان VPN يعمل. في هذه الحالة ، كل شيء مشفر. الشيء الوحيد الذي يمكن للمراقب الحصول عليه من مراقبة حركة المرور الخاصة بي هو مجموعة من حزم OpenVPN المشفرة الموجهة لخادم OpenVPN.

يتم تشفير حركة المرور الخاصة بي بشكل جماعي على جهاز الكمبيوتر الخاص بي قبل إرسالها عبر VPN ولا يتم فك تشفيرها حتى تصل إلى خادم VPN. يقوم خادم VPN بإزالة طبقة التشفير التي أضافها في نهاية الإرسال ، ثم يرسل حركة المرور إلى وجهته نيابة عني.

لاحظ أنني أقوم أيضًا بتوجيه DNS الخاص بي عبر VPN الخاص بي ، لذلك يتم تشفير استعلامات DNS الخاصة بي وغير مرئية للمراقب.

وفقًا لهذه الأمثلة التي تلتقط الحزمة ، فإن قواعد حماية نفسك من استنشاق الحزمة هي:

استخدم VPN طوال الوقت

توضح الحزمة التي تم التقاطها أعلاه أن اتصالات VPN توفر الحماية الأكثر اكتمالا. يتم تشفير حركة المرور الخاصة بك تمامًا ، وإذا تأكدت من أن استعلامات DNS الخاصة بك تمر عبر VPN ، فلا يمكن استخلاص وجهاتك.

الطرف الوحيد الذي يمكنه رؤية حركة المرور الخاصة بك هو مزود VPN الخاص بك لأنه يحتاج إلى إزالة تشفير VPN لمعرفة أين يجب أن تذهب حركة المرور. ستحتاج إلى مستوى من الثقة في مزود VPN الخاص بك لضمان عدم قيامهم بأشياء مثل تسجيل حركة المرور الخاصة بك.

يمكنك زيادة مستوى عدم الكشف عن هويتك وخصوصيتك باستخدام Tor بالاقتران مع VPN. هناك طريقتان رئيسيتان للقيام بذلك كما يوضح Paul Bischoff في مقالنا حول أفضل مستخدمي VPN لمستخدمي Tor هنا.

استخدم HTTPS دائمًا عند توفرها

إذا كنت تزور أحد مواقع الويب التي تستخدم HTTP ، فراجع ما إذا كان سيقبل اتصال HTTPS من خلال ربط https: // في شريط المتصفح قبل عنوان الموقع. العديد من المواقع لديها شهادات طبقة المقابس الآمنة (SSL) ، لكن مشرف الموقع لا يجبر الزوار على استخدامها. تحتفظ Electronic Frontier Foundation ببرنامج إضافي للمتصفح لمتصفح Chrome وفايرفوكس وأوبرا باسم HTTPS في كل مكان يمكنه القيام بذلك نيابة عنك. سيحاول الاتصال بكل موقع تقوم بزيارته باستخدام HTTPS دون أي إجراء إضافي من جانبك.

تجدر الإشارة إلى أنه يجب عليك الاستمرار في استخدام HTTPS حتى إذا كنت تستخدم VPN. هذا لأنه لا يمكن فك تشفير حمولة HTTPS المشفرة إلا عن طريق خادم الويب الوجهة أو عن طريق متصفحك الخاص. سيتعين على مزود VPN فك تشفير تشفير VPN الذي أضافه إلى الحزمة ، لكنه لن يكون قادرًا على فك تشفير حزمة HTTPS نفسها ، مما يعني أن مزود VPN الخاص بك سيكون قادرًا فقط على جمع البيانات الوصفية.

لا ترسل بيانات النموذج أبدًا باستخدام HTTP

إذا كنت في موقف لا يمكنك فيه ببساطة استخدام VPN أو HTTPS ، فعليك تجنب إرسال البيانات إلى موقع ويب على الإطلاق. على وجه التحديد ، هذا يعني عدم ملء أي مربعات نموذج أو النقر فوق أي أزرار نموذج على موقع ويب. ترسل النماذج البيانات من جهاز الكمبيوتر الخاص بك إلى خادم الويب ، والأماكن الأكثر شيوعًا التي نراها موجودة في نماذج تسجيل الدخول ونماذج الاتصال والصفحات الأخرى التي تجمع معلومات منك.

في أي وقت ترسل فيه البيانات إلى موقع ويب باستخدام HTTP غير مشفر ، تكون هذه البيانات مرئية بشكل واضح للمراقب. توضح لقطة الشاشة الأولى في هذا القسم مدى سهولة رؤية اسم المستخدم وكلمة المرور الخاصة بي في حزمة HTTP ؛ ستكون أي معلومات ترسلها عبر HTTP مرئية بشكل متساوٍ.

التوجيه والتقارب: يتم نقل حزم البيانات عبر الإنترنت من خلال عدة أجهزة توجيه وتحكم في حركة المرور، وهذه الحزم عرضة للاستنشاق والتحليل في كل نقطة من هذه الأجهزة. يمكن للحكومات ومزودي خدمات الإنترنت والشركات الإعلانية والأشرار استخدام تقنية الاستنشاق لجمع المعلومات والبيانات الشخصية. لحماية نفسك من هذه التقنية، يمكن استخدام VPN وHTTPS وتجنب إرسال بيانات النموذج باستخدام HTTP. يجب على المستخدمين فهم كيفية عمل توجيه الإنترنت والتقارب وتأمين أجهزة التوجيه لحماية بياناتهم الشخصية.