لقد تم إخفاء الرسائل طالما كنا نرسل الرسائل. كانت الحيلة الأصلية هي استخدام الشبح. قام رسل سريع وخفي برسائل ذهابًا وإيابًا. الطريقة الأساسية للحفاظ على تلك الرسائل من أعين المتطفلين هي ببساطة عدم الوقوع. بمجرد اكتشافها ، ستنتهي محتويات الرسالة في أحضان الأشرار. من هناك ، يمكن للرجل السيئ ببساطة قراءة الرسالة ومن ثم معرفة ما كنت تخطط له ، أو التظاهر بأنه المستلم المقصود وإرسال رد زائف وبالتالي تنفيذ الهجوم الأصلي للرجل في الشرق (MITM).

كان التقدم التالي في تأمين الاتصالات هو إخفاء محتويات الرسالة الحقيقية بطريقة ما. إذا تم اعتراض رسالة من هذا النوع ، فلن يتمكن الرجل السيء من قراءتها وبالتالي ستكون المعلومات عديمة الفائدة لهم. أصبح فن إخفاء محتوى الرسالة يُعرف بالتشفير والذي يعد دلالة على الكلمات اليونانية للاختباء والكتابة.

طرق تشفير النص لا حدود لها مثل خيالنا. ومع ذلك ، فإن التطبيقات العملية لأي طريقة تشفير محددة محدودة للغاية. يجب أن تكون طرق تشفير وفك تشفير معروفة لكلا الطرفين ويجب أن تكون صارمة بما فيه الكفاية بحيث لا يمكن تخمينها من قبل الأشرار. هاتين المسألتين اللتين يبدو أنهما بسيطتان ابتليت بهما أنظمة التشفير إلى الأبد. لعبة الحفاظ على أصفار التشفير التي تعمل ضد الهجمة التي لا تنتهي من الأشرار لكسر تلك الأنظمة نفسها قد أدت إلى تاريخ غني ومثير للاهتمام من الأصفار.

مقدمة في تشفير المصطلحات

يعد التشفير موضوعًا غنيًا له تاريخ ومستقبل مثيران جدًا. لتحقيق أقصى استفادة من هذه المقالة ، من الأفضل أن يكون لديك قبضة أساسية على بعض المصطلحات والمفاهيم. سوف يساعدك القسم التالي في ذلك ، ويمكنك ألا تتردد في تخطيه والعودة إليه إذا دعت الحاجة.

كتلة الشفرات

يقوم تشفير الكتل بتشفير رسالة عدد معين من البتات (كتلة) في كل مرة.

الشفرة

الرموز هي بدائل أكثر تعقيدًا من أن الشفرات في تلك الرموز تنقل المعنى بدلاً من استبدال النص المستقيم ، على سبيل المثال لقد هبط النسر. تتطلب عمليات الشفرة مرجعًا من نوع ما ، يشار إليه عادةً باسم دفتر الشفرات. نظرًا للطبيعة المرهقة لنقل وصيانة كتب الأكواد البرمجية ، فقد تراجعت الرموز للاستخدام العام في التشفير الحديث لصالح الأصفار.

الشفرة

الأصفار هي استبدال النص العادي للنص المشفر. لا يعزى أي معنى لهذه العملية ، بل هو عملية رياضية أو ميكانيكية مصممة ببساطة لتعتيم النص غير العادي. EG: خوارزمية “الدوران 13” (ROT13) ، حيث يتم تعيين الحروف على 13 حرفًا بعد الحروف الأبجدية. ينتج عن هذا A = N ، B = O ، إلخ. لتشفير رسالة أو فك تشفيرها ، يحتاج الشخص فقط إلى معرفة الخوارزمية.

نص التشفير

النص المشفر هو الشكل غير المقروء المشفر للنص غير المرغوب فيه. سيحتاج أي شخص يحاول قراءة النص المشفر إلى فك تشفيره أولاً. فك تشفير النص المشفر يكشف عن نص عادي مقروء.

Keyspace

عدد المفاتيح المحتملة التي يمكن استخدامها لإنشاء النص المشفر. من الناحية النظرية ، تصبح صعوبة فرض النص المشفر أكثر صعوبة مع زيادة مساحة المفاتيح.

مزيج

التجزئة هي شفرة يتم استخدامها لتوفير بصمة لبعض البيانات بدلاً من نص مشفر لتلك البيانات. تأخذ أصفار التجزئة بعض الرسائل كمدخلات وإخراج بصمة يمكن التنبؤ بها بناءً على تلك الرسالة. إذا تم تغيير الرسالة بأي شكل من الأشكال ، بغض النظر عن مدى تافها ، يجب أن تختلف بصمة الإصبع بشكل كبير. الاستخدام الأكثر شيوعًا للتجزئة هو التحقق من أن نسخة محلية من بعض الملفات هي نسخة طبق الأصل من الملف الأصلي.

السمة المميزة لشفرات التشفير الجيدة هي:

- إنها حتمية ؛ وهذا يعني أن نفس الرسالة التي يتم تشغيلها من خلال نفس شفرة التجزئة ستنتج دائمًا نفس بصمة الإصبع و

- لديها مستوى منخفض من الاصطدام. وهذا يعني أن الرسائل المختلفة التي تعمل من خلال نفس شفرة التجزئة يجب أن تنتج بصمة مختلفة.

الأصفار أحادي الفروة

والشفرات التي تستخدم الأبجدية واحدة وعادة ما يكون تبديل بسيط. على سبيل المثال ، سيتم تمثيل الحرف A بالحرف F.

هذه هي كسر بسهولة بحيث لدينا كتب التشفير في متاجر الأدوية جنبا إلى جنب مع الكلمات المتقاطعة للمتعة الآن.

بعض الأمثلة على الأصفار أحادية الكلبة هي:

- قيصر الشفرات

- خنزير الشفرات

- بلايفير الشفرات

- كود مورس (على الرغم من اسمها)

نص عادي

نص عادي يشير إلى النص المقروء للرسالة. يتم تشفير النص العادي في نص مشفر ويمكن فك تشفيره بواسطة المستلم مرة أخرى إلى نص عادي.

الأصفار Polyalphabetic

هذا تشفير تبديل ، ولكن على عكس الأصفار أحادية الكلبة ، يتم استخدام أكثر من حرف أبجدي واحد. هناك إشارات مضمنة في النص المشفر تخبر المستلم عند تغير الأبجدية.

بعض الأمثلة على الأصفار Polyalphabetic هي:

- البرتي الشفرات

- Vigenère الشفرات

تيار الشفرات

يقوم تشفير الدفق بتشفير رسالة حرف واحد في كل مرة. يعد جهاز Enigma مثالًا على تشفير الدفق.

مفاتيح متناظرة / غير متماثلة

في جميع أنظمة التشفير الأكثر تافهة ، هناك حاجة إلى مفتاح لتشفير الرسائل وفك تشفيرها. إذا تم استخدام نفس المفتاح لكلا الغرضين ، فسيتم الإشارة إلى هذا المفتاح على أنه متماثل. إذا تم استخدام مفاتيح مختلفة لتشفير وفك تشفير ، كما هو الحال مع تشفير المفتاح العام ، فيُقال أن المفاتيح غير متماثلة.

تعتبر المفاتيح المتماثلة بشكل عام أقوى قليلاً من المفاتيح غير المتماثلة. لكنهم يتحملون عبء الحاجة إلى طريقة آمنة لنقل المفاتيح إلى جميع المشاركين في الرسالة قبل الاستخدام.

تحليل الشفرات

هناك طريقتان لاكتشاف النص غير المشفر من النص المشفر. الطريقة الأولى هي فك تشفير النص المشفر باستخدام تقنيات فك التشفير المتوقعة. الطريقة الثانية هي استخدام التحليل لاكتشاف النص العادي دون امتلاك مفتاح التشفير. يشار إلى العملية الأخيرة بالعامية على أنها كسر التشفير والتي يشار إليها بشكل صحيح باسم تحليل الشفرات.

تحليل التردد

يقوم Cryptanalysis بفحص النص المشفر ويحاول العثور على أنماط أو مؤشرات أخرى للكشف عن النص العادي أسفله. أكثر تقنيات تحليل الشفرات شيوعًا هي تحليل التردد. في اللغة الإنجليزية ، هناك 26 حرفًا وتكرار الحروف في اللغة العامة معروف. يتم تشغيل أحرف العلة مثل A و E بشكل متكرر أكثر من الحروف مثل Z و Q. بالانتقال خطوة أخرى إلى الوراء ، تظهر كلمات بأكملها مثل THE و AN بشكل متكرر أكثر من كلمات مثل ANT أو BLUE.

لمحاربة تكرار الكلمات ، يمكن تقسيم النص المشفر إلى كتل قياسية بدلاً من تركه في شكله الطبيعي. فمثلا:

بالنظر إلى النص العادي:

كيف الكثير من الخشب هل تشوك الخشب تشوك إذا كان تشوك الخشب يمكن أن تشوك الخشب

وتطبيق شفرة قيصر باستخدام دوران 16 ننتهي بالنص الشرير التالي:

XEM CKSX تجتمع MEKBT Q تجتمع SXKSA SXKSA YV Q تلتقي SXKSA SEKBT SXKSA

يعطينا تحليل التردد بعض الدلائل فيما يتعلق بالنص العادي:

- عبارات MEET و SXKSA تظهر مرارا وتكرارا

- تظهر الأحرف Q وحدها بمفردها وهو مؤشر قوي على أن Q إما A أو I

- من شبه المؤكد أن تحتوي الكلمة MEET على حرفين في الوسط لأنه سيكون هناك عدد قليل جدًا من الكلمات مع اثنين من نفس الحروف الساكنة في هذا الموضع.

- عيب في الأصفار الدورانية هو أنه لا يوجد حرف يمكن أن يساوي نفسه ، وبالتالي يمكننا القضاء على الكلمة الفعلية MEET كنص عادي.

- إذا افترضنا أن Q هي إما A أو I ، فيمكننا أيضًا افتراض أن E ليست إما A أو I ولا يمكن أن تكون E. بما أننا على يقين من أن E حرفًا متحركًا ، فإنه يترك نحن مع E كوننا إما O أو U. من هناك ، لا يتطلب الأمر سوى القليل من الجهد لاختبار تلك الخيارات وينتهي في النهاية بكلمة WOOD المحتملة.

- إذا كان WOOD صحيحًا ، فيمكننا تغيير الحروف نفسها بمعنى آخر: E = 0 ، M = W ، T = D ، Q = A ، ومواصلة العمل في طريقنا من خلال النص المشفر.

- هناك طريقة أخرى للمضي قدماً وهي اختبار ما إذا كان هذا عبارة عن شفرات دوران بسيطة. للقيام بذلك ، كنا نحسب الإزاحة من حرف نص مشفر وحرف نص غير مشابه مثل M = W. الذي يعطينا 16 ، وإذا عدنا بعد ذلك كل حرف إلى الوراء 16 فتحات في الأبجدية ، فإن بقية النص العادي إما أن تجعل بمعنى ، أو أنها ستظل رطانة غير مفهومة.

الآن خذ بعين الاعتبار نفس المثال إذا تم استخدام الكتل القياسية. سيبدو النص المشفر كما يلي:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

في حين أن هذا لا يجعل تحليل التردد مستحيلاً ، إلا أنه يجعل الأمر أكثر صعوبة. تتمثل الخطوة الأولى في معالجة هذا النوع من الشفرات في محاولة تقسيمها إلى صيغتها الطبيعية. لا يزال من الممكن مشاهدة التكرارات مثل MEET و SXKSA ولكن من الصعب للغاية اختيار الكلمات المستقلة مثل ما تمثله Q.

إذا كنت تحب هذا النوع من الأشياء ، فتحقق من قسم مجلة متجر الأدوية المحلي أو متجر الكتب. عادة ما تكون هناك كتب لعبة تشفير في نفس القسم مثل كتب الكلمات المتقاطعة.

استخدام مفاتيح التشفير المستبدلة

في الاستخدام الحديث ، يمكن أن تنتهي صلاحية مفاتيح التشفير واستبدالها. في الأنظمة الكبيرة مثل تلك المستخدمة من قبل الجيش ، يتم استبدال مفاتيح التشفير في أوقات محددة كل ساعة أو يومية أو أسبوعية أو شهرية أو سنوية. عند استبدال المفتاح ، يُقال إن المفتاح السابق قد تم استبداله. يجب إتلاف المفاتيح المستبدلة لأنها تقدم أداة تحليل تشفير قيمة للغاية. إذا قام أحد الخصوم بجمع وتخزين الاتصالات المشفرة ويمكنه فيما بعد فك تشفير تلك الاتصالات من خلال الحصول على المفتاح الذي تم استبداله لتشفيرها ، مما يوفر أرضية خصبة لتحليل تشفير الرسائل الحالية.

على شبكة الإنترنت التجارية في حقبة ما بعد سنودن ، من السهل تخيل أن وكالة الأمن القومي تحصل على مفاتيح SSL التي تم استبدالها والعودة لفك تشفير المجموعة الكبيرة من البيانات التي تم الحصول عليها من خلال برامج مثل PRISM.

الحوسبة الكمومية وتحليل الشفرات

أجهزة الكمبيوتر اليوم لم تتغير بشكل كبير منذ إنشائها. على المستوى الأساسي ، تعمل أجهزة الكمبيوتر على وحدات بت ، وهي فتحات مفردة يمكن أن تحتوي إما على القيمة 1 أو القيمة 0. يجب أن يتم غليان كل عملية تحدث على جهاز كمبيوتر ، بما في ذلك تشفير الرسائل وفك تشفيرها. مؤسسة.

على النقيض من ذلك ، تعمل أجهزة الكمبيوتر الكمومية باستخدام مفاهيم فيزياء التراكب والتشابك بدلاً من البتات لحسابها. إذا ثبت جدواها ، فمن المحتمل أن تكون الحوسبة الكمية قادرة على كسر أي نظام تشفير حديث في جزء صغير من الوقت الذي يستغرقه اليوم. على العكس ، يجب أن تكون الحوسبة الكمومية قادرة على دعم أنواع جديدة من التشفير والتي من شأنها أن تستهل حقبة جديدة تمامًا من التشفير.

التقدم التاريخي

واجهت الأصفار الأولية أحادية الرؤوس والأورام متعددة الأشكال نفس المشكلة: لقد استخدموا مفتاحًا ثابتًا ولا يتغير أبدًا. هذه مشكلة لأنه بمجرد أن يفهم أحد الخصوم كيفية وضع مخطط بياني ، على سبيل المثال ، يمكنها فك تشفير كل رسالة واحدة مشفرة على الإطلاق باستخدام هذه الخوارزمية.

مفاتيح التشفير

من أجل التعتيم على النص أكثر ، تم تطوير مفهوم تغيير المفاتيح. باستخدام قيصر ، يمكن للمرء تغيير النص المشفر ببساطة عن طريق زيادة قيمة الدوران. فمثلا:

باستخدام قيصر التشفير لتشفير العبارة FLEE TO THE HILLS FOR ALL LOST

دوران 10 نص مشفر:

PVOO DY DRO RSVVC PYB KVV SC VYCD

تناوب النص 4 cpher:

JPII XS XLI LMPPW JSV EPP MW PSWX

تتمثل ميزة تطبيق مفتاح تعسفي في النص العادي في أن الشخص الذي يعرف كيف يعمل قيصر التشفير لا يزال غير قادر على فك تشفير النص دون معرفة القيمة الدورانية التي استخدمت لتشفيرها.

في حين أن المثال أعلاه مثال بسيط نظرًا لطبيعة تافهة قيصر البادئة ، فإن تطبيق مفاتيح أكثر تعقيدًا يمكن أن يزيد بشكل كبير من أمان النص المشفر.

الأصفار كبيرة

على مر التاريخ كانت هناك أنواع كثيرة من الأصفار. بدأوا في المقام الأول كأداة عسكرية والجيوش لا تزال أثقل مستخدمي التشفير اليوم. من تلك الجذور العسكرية ، نرى أنه من أجل النجاح ، يجب أن يكون للشفرات هذه الصفات.

- مقاومة تحليل الشفرات

- مرونة كافية لنقل بواسطة رسول عبر الظروف القاسية

- سهل الاستخدام في ساحة معركة دموية موحلة

أي تشفير كان عرضة للخطأ في تشفير أو فك تشفير في ساحة المعركة أو سقطت بسهولة جدا على الاعتراض والتفتيش لم يدم طويلا. ضع في اعتبارك أن خطأً واحدًا في التشفير يمكن أن يجعل الرسالة بأكملها غير قابلة للقراءة تمامًا بواسطة المستلم.

بعض الأصفار الأكثر شهرة تتبع في القسم التالي.

Scytale – 120 م

هذا هو نظام الشفرة أحادي ، متماثل. يجب أن يكون كل من المرسل والمستقبل في حوزة أسطوانة من الخشب بنفس القطر تمامًا. في الواقع ، هذا هو المفتاح.

يأخذ المرسل قطعة ضيقة طويلة من القماش ويلفها حول المقياس. ثم يكتب الرسالة بتنسيق قياسي من اليمين إلى اليسار على القماش. يتم بعد ذلك إزالة النسيج من المقياس ويبدو أنه مجرد شريط طويل من القماش يمكن سحبه وإخفائه في أصغر أماكن النقل.

يحتاج المستلم ببساطة إلى التفاف النسيج حول جدوله المطابق وتصبح الرسالة واضحة. على الرغم من أن هذا التشفير البسيط سوف يقع بسرعة كبيرة في تحليل الشفرات ، إلا أن الفرضية هي أنه لا يمكن فك تشفير الرسالة إلا بمقياس من نفس القطر بالضبط..

فيجنير – 1553

وصفه في الأصل جيوفان بيلاسو عام 1553 ، تم إعادة إنشاء شفرات Vigenère عدة مرات ، آخرها Blaise de Vigenère في القرن التاسع عشر. هذا هو واحد من الأصفار polyalphabetic الأولى. لا تزال متناظرة في الطبيعة ، ولكن كان من الصعب بما فيه الكفاية للقضاء على أنها ظلت قيد الاستخدام لأكثر من ثلاثة قرون.

تسمح الأصفار متعددة الأوجه باستخدام العديد من الحروف الهجائية أثناء التشفير ، مما يزيد بشكل كبير المساحة الرئيسية للنص المشفر. كانت الإصدارات السابقة من الأصفار متعددة الأوجه تتطلب التقيد الصارم بالبقع التي تتغير فيها الأبجدية. سمح تطبيق Bellaso لهذا الشفرة للمُرسِل بتغيير الحروف الهجائية في المواقع العشوائية في عملية التشفير. يجب الاتفاق مسبقا على إشارة تغيير الأبجدية بين المرسل والمستقبل ، وبالتالي لا تزال هذه طريقة تشفير متناظرة.

تم استخدام تشفير Vigenère في الممارسة العملية مؤخرًا مثل الحرب الأهلية الأمريكية. ومع ذلك ، من المفهوم جيدًا أن الاتحاد كسر هذه الرسائل مرارًا وتكرارًا لأن قيادة الاتحاد اعتمد اعتمادًا كبيرًا على عدد قليل جدًا من العبارات الرئيسية للإشارة إلى تغييرات الحروف الأبجدية.

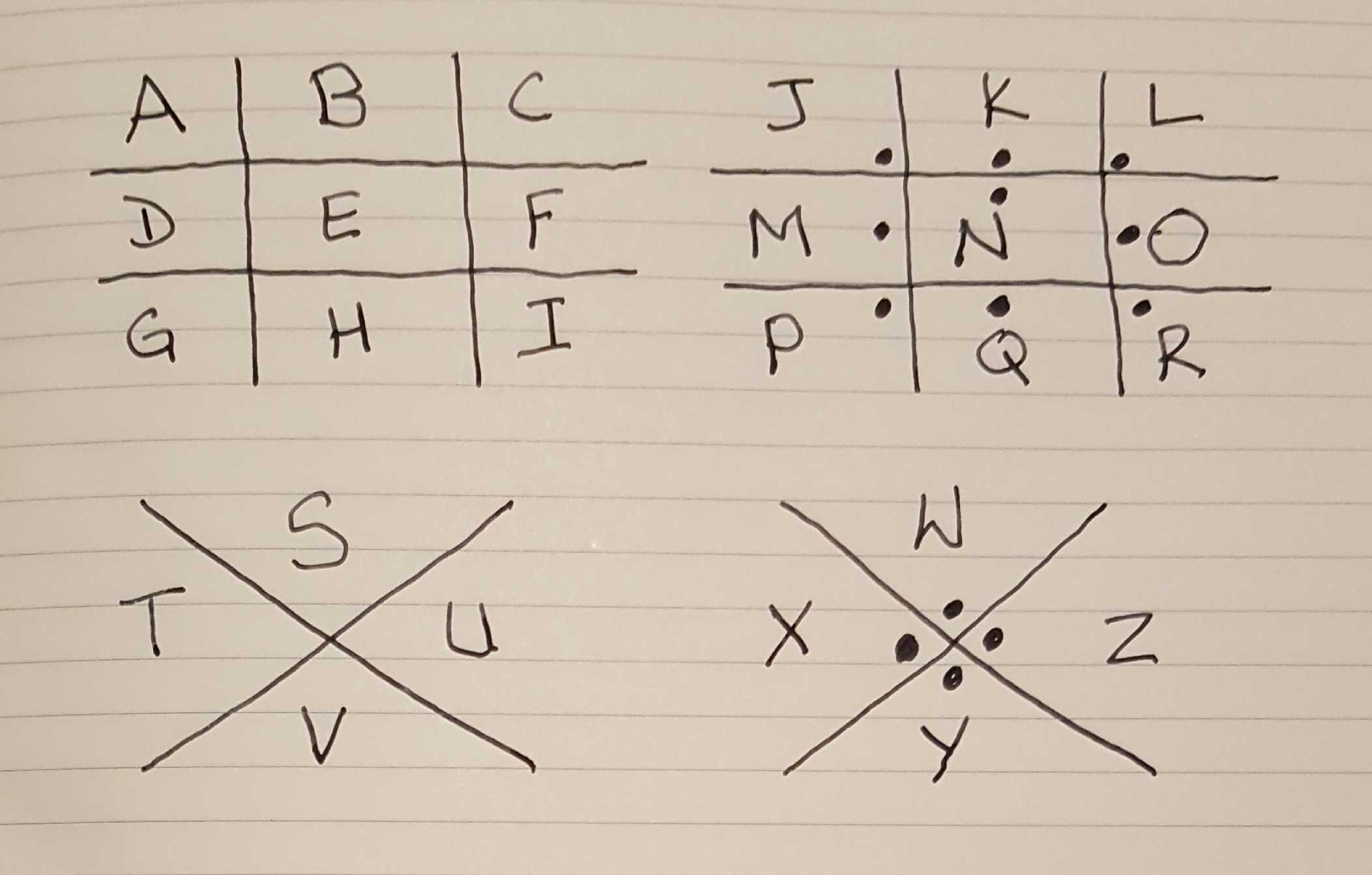

Pigpen Cipher – 1700

يُعرف Pigpen Cipher أيضًا باسم شفرات الماسون ، وهو شفرات بديلة أحادية أخرى متناظرة. يتم تشفير وفك التشفير عن طريق وضع 4 شبكات. تحتوي شبكتان على 9 مسافات مثل لوحة tic-toe ، وشبكتان تشبهان حرف X كبيرًا وتحتويان على 4 مسافات لكل منهما. معًا ، هناك 26 مساحة تتزامن مع الأحرف 26 في الأبجدية اللاتينية. جميع الأجزاء قابلة للتحديد بشكل فريد من خلال مزيج من شكل القسم ووجود أو عدم وجود نقطة فيه. يتم تشفير الرسائل باستخدام معرف القسم بدلاً من الحرف الفعلي.

لقد أنشأت مفتاح تشفير Pigpen هنا:

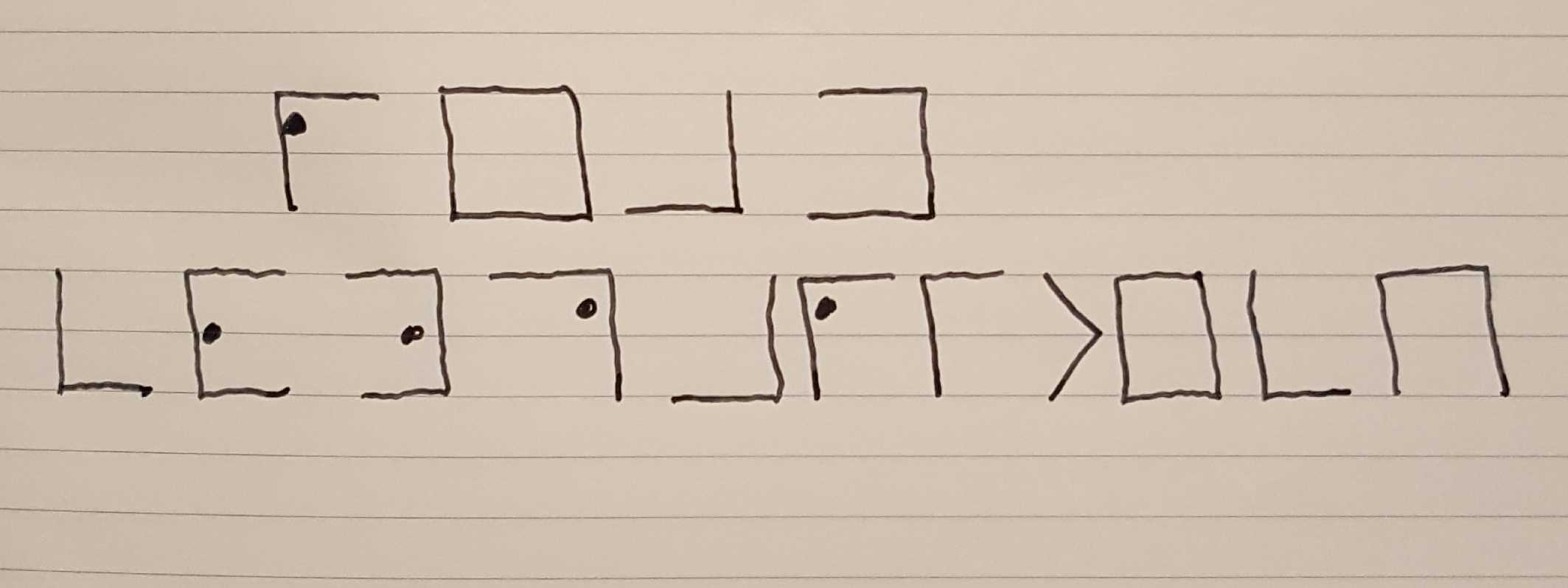

يتم فك التشفير عن طريق وضع نفس الشبكة ، ونقل معرف القسم إلى الحرف مرة أخرى. لذلك ، تشفر عبارة غير واضحة من READ COMPARITECH إلى هذه السلسلة من الصور:

بلايفير الشفرات – 1854

يستخدم التشفير Playfair 26 غراما (حرفين) بدلا من 26 حرفا واحدا كمفتاح الترميز. هذا يزيد بشكل كبير المساحة الرئيسية للنص المشفر ويجعل تحليل التردد صعباً للغاية. يتم إنشاء الرسائل المشفرة من Playfair عن طريق إنشاء شبكة من 5 إلى 5 أحرف يتم إنشاؤها بواسطة عبارة قصيرة عشوائية ، ثم ملء بقية الشبكة بأحرف غير مكررة من الأبجدية. هذه الشبكة تشكل المفتاح ويجب على أي شخص يرغب في فك تشفير الرسالة إعادة بناء نفس هذه الشبكة. يمكنك أن تستنتج من ذلك أن المستلم يجب أن يعرف أيضًا العبارة القصيرة نفسها المستخدمة لتشفير الرسالة التي يصعب تحديدها أكثر من الرقم الدوراني البسيط.

سوف يدرك القراء المخضرمون أن 5 × 5 = 25 ، ولكن هناك 26 حرفًا في الأبجدية اللاتينية. لاستيعاب هذا ، عادة ما يتم استخدام الحروف I و J بالتبادل. يمكن أيضًا استخدام أي حرفين آخرين ، ولكن يجب إبلاغ هذه المعلومات إلى المستلم للتأكد من فك تشفير الرسالة بشكل صحيح.

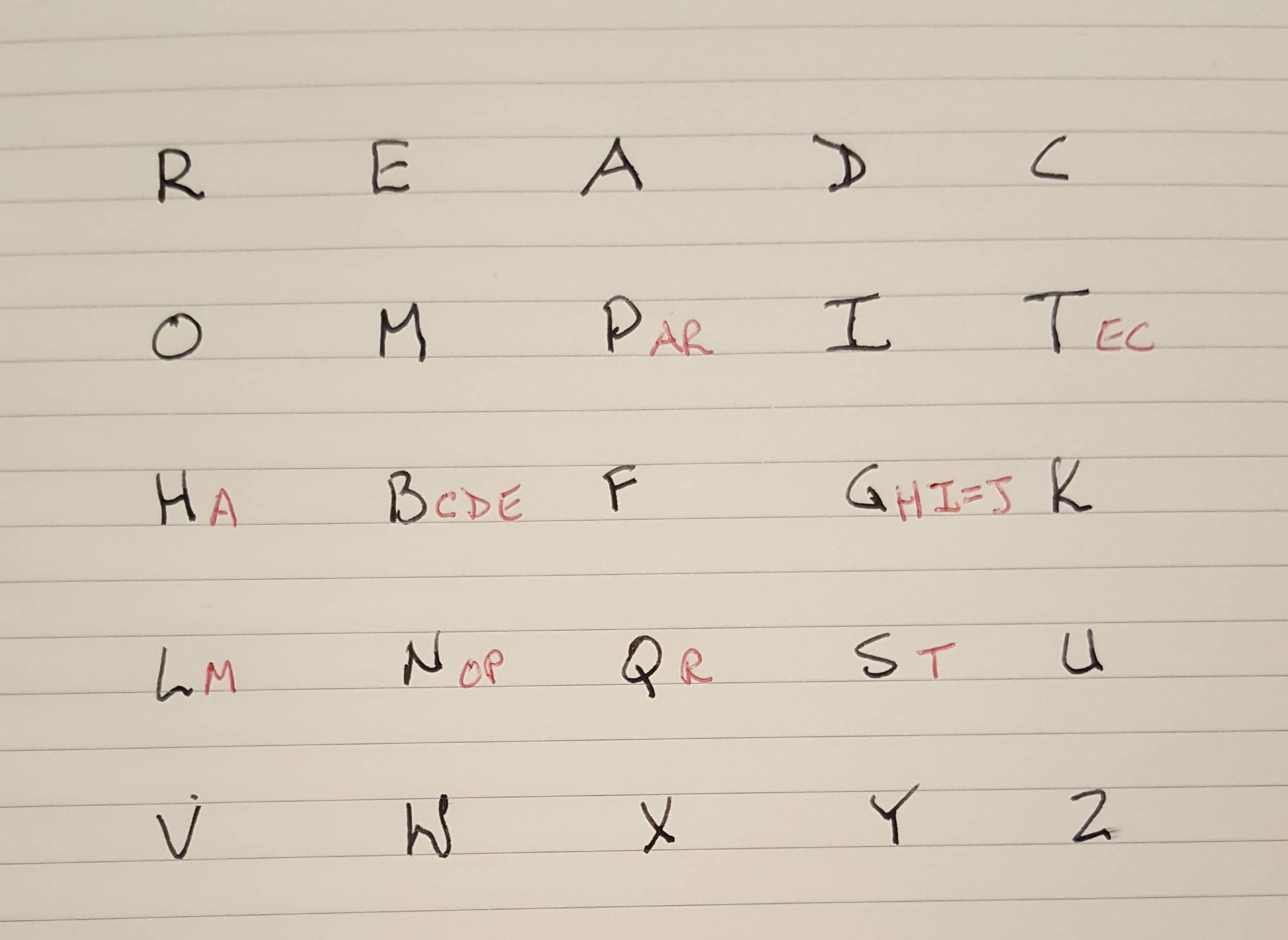

بمجرد إنشاء الشبكة ، كان على المستخدمين فقط معرفة 4 قواعد بسيطة لتشفير الرسالة أو فك تشفيرها. من الصعب فهم المفتاح في مقالة مكتوبة ، لذا قمت بإنشاء شبكة Playfair لتوضيحها. لقد استخدمت عبارة “قراءة COMPARITECH” باعتبارها العبارة الأساسية. بعد كتابة ذلك ، أبدأ في كتابة الأبجدية لملء بقية الشبكة. تذكر أن كل حرف يمكن أن يكون فقط في الشبكة مرة واحدة و I و J قابلة للتبادل. هذا يعطيني مفتاح Playfair مثل الصورة أدناه. تم حذف الحروف باللون الأحمر لأنها تظهر بالفعل في الشبكة.

ضع في اعتبارك أن المرحلة READ COMPARITECH هي مجرد عبارة عشوائية لبناء الشبكة. إنه ليس النص المشفر. سيتم استخدام هذه الشبكة الناتجة لتشفير النص العادي الخاص بك.

منصات وقت واحد (OTP) – 1882

تشير One Time Pad (OTP) إلى نظام تشفير متماثل باستخدام مفاتيح يتم تغييرها مع كل رسالة واحدة. إذا كانت المفاتيح حقًا لمرة واحدة ، فسيكون النص المشفر مقاومًا للغاية لتحليل الشفرات. تمت كتابة هذه المفاتيح حرفيًا على منصات الورق في الأصل ، ولأن كل مفتاح يستخدم مرة واحدة فقط ، تم تعليق اسم One Time Pad.

في الممارسة العملية ، من الصعب نشر OTP بشكل صحيح. كنظام متماثل ، يتطلب الأمر من المرسل وجميع المستلمين الحصول على نفس كتاب OTP. كما أن له عيبًا كبيرًا لأنه لا يمكن أن تكون الرسالة أطول من اللوحة المستخدمة. إذا كان الأمر كذلك ، فسيتم إعادة استخدام أجزاء من اللوحة ، مما يؤدي إلى إضعاف النص المشفر إلى حد كبير لتحليل التشفير.

لا يزال مكتب المدعي العام قيد الاستخدام اليوم في بعض الجيوش من أجل الرسائل الميدانية التكتيكية السريعة.

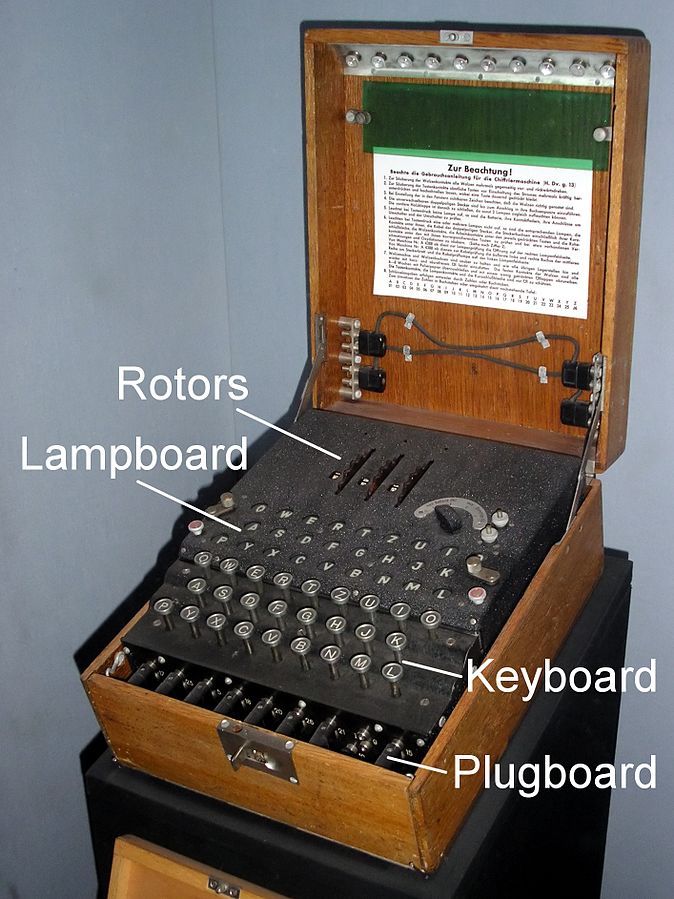

إنجيما – 1914

تم تصميم جهاز Enigma من قِبل المواطن الألماني آرثر Scherbius بعد الحرب العالمية الأولى لأغراض تجارية ، وهو عبارة عن آلة تشفير للتيار متعدد الأقطاب. يتكون الجهاز من لوحة مفاتيح ولوحة إضاءة وبعض الدوارات القابلة للتعديل. يقوم المشغلون بتعيين موضع الدوارات ثم كتابة رسالة على لوحة المفاتيح. عند كتابة كل حرف ، تضيء رسالة مماثلة على لوحة الضوء. كان هذا هو الحرف المشفر الذي شكل النص المشفر. يجب أن تعرف أجهزة الاستقبال إعدادات الدوارات الصحيحة التي يجب استخدامها ، ثم تقوم بإجراء نفس العملية. ومع ذلك ، كما كتب المتلقي في كل حرف من نص مشفر ، فإن الرسالة المقابلة التي من شأنها أن تضيء تكون الرسالة المشفرة.

عزز الجيش الألماني الجهاز بإضافة لوحة توصيل ، وبالتالي اعتبرها غير قابلة للكسر واستخدم لغز لكل شيء. قام مكتب الشفرات في هيئة الأركان العامة البولندية بتفكيك لعبة Enigma العسكرية الألمانية في عام 1932. لقد تمكنوا من عكس الماكينة من المعلومات المستمدة من ضعف الأمن التشغيلي (OpSec) لمستخدمي Enigma الألمانية. ومع ذلك ، لم يتمكنوا من فك تشفير الرسائل فعليًا حتى يتم مشاركة معلومات Enigma الفرنسية المستقاة من أحد جواسيسهم الألمان.

تمكن مكتب تشفير السياسة البولندية من قراءة حركة Enigma الألمانية لسنوات حتى جعل التقدم الألماني المستمر في النظام أمرًا بالغ الصعوبة. في تلك المرحلة ، قبل اندلاع الحرب العالمية الثانية مباشرة ، أصبحت المملكة المتحدة وفرنسا في الطية وأصبحت مراقبة وفك تشفير حركة Enigma جزءًا من Project Ultra.

من المقبول عمومًا أن قدرة الحلفاء على فك تشفير حركة Enigma تقصر من نتائج الحرب العالمية الثانية لعدة سنوات.

SHA Family Hash Ciphers 1993 – 2012

SHA هي عائلة من الخوارزميات التي تستخدم للتجزئة بدلاً من التشفير ويتم نشرها بواسطة المعهد الوطني للمعايير والتكنولوجيا (NIST). تم الآن تسمية شفرات SHA الأصلية المنشورة في عام 1993 SHA-0 لتتناسب مع اصطلاحات التسمية للإصدارات اللاحقة.

لقد ثبت أن كلا من SHA-0 و SHA-1 (تقاعد في عام 2010) غير قادرين على تلبية بصمات التجزئة القياسية (المدرجة في قسم المصطلحات) ولم تعد قيد الاستخدام. لا يزال HMAC-SHA1 يعتبر غير مكتمل ولكن يجب التخلص من SHA-1 في جميع النكهات لصالح الإصدارات الأعلى حيث تكون عملية.

لا تزال الأصفار الحالية لـ SHA SHA-2 و SHA-3 (2012) قيد الاستخدام حتى اليوم.

MD5 هاش – 1991

MD5 هي خوارزمية تجزئة تم تطويرها في عام 1991 لمعالجة مشكلات الأمان في MD4. بحلول عام 2004 ، تم كسر MD5 بشكل أساسي من خلال جهود الاستعانة بمصادر جماهيرية تبين أن MD5 كان عرضة بشكل كبير لهجوم عيد الميلاد

لا تزال بصمات MD5 متوفرة اليوم للتحقق من صحة الملفات أو الرسائل. ولكن نظرًا لأنه مكسور تشفيرًا ، لا يمكن الاعتماد على تجزئة MD5 لاكتشاف التغييرات غير المقصودة في الملفات أو الرسائل. يمكن إخفاء التغييرات المتعمدة بسبب ضعف الخوارزمية.

الأصفار الحديثة

يستخدم التشفير على نطاق واسع على شبكة الإنترنت اليوم. يتم تشفير الكثير من أنشطة الإنترنت الخاصة بنا باستخدام TLS (أمان طبقة النقل) ويتم تبادل المفاتيح باستخدام عملية غير متناظرة.

أجهزة الكمبيوتر جيدة بشكل استثنائي في معالجة البيانات باستخدام الخوارزميات. بمجرد وصول أجهزة الكمبيوتر إلى مكان الحادث ، انفجر تطور التشفير. لا تعد أجهزة الكمبيوتر مجرد أداة ممتازة لإنشاء أصفار تشفير ، ولكنها أيضًا مفيدة بشكل استثنائي لكسر أصفار التشفير عن طريق تحليل التشفير. هذا يعني أن الزيادة في طاقة الكمبيوتر يتم نشرها دائمًا عن طريق تطوير الأصفار الجديدة وتقاعد الأصفار القديمة لأن من السهل جدًا كسرها.

نظرًا لهذه المعركة التي لا تنتهي أبدًا في طاقة الحوسبة ، تدعم أجهزة الكمبيوتر التي تستخدم الإنترنت عادةً قائمة كبيرة من الأصفار في أي وقت. تسمى قائمة الأصفار هذه مجموعة تشفير وعندما يتصل جهازي كمبيوتر ، فإنهما يشتركان في قائمة الأصفار التي يدعمها كلاهما ويتفق على تشفير مشترك من أجل تنفيذ التشفير بينهما. توجد هذه العملية لضمان أقصى قدر من التشغيل البيني بين المستخدمين والخوادم في أي وقت محدد.

تم كسر الأصفار مثل Enigma و DES (معيار تشفير البيانات) ولم تعد آمنة للاستخدام في التشفير. حتى الآن ، تعتبر RSA (Rivest و Shamir و Adleman) و AES (Advanced Encryption Standard) آمنة ، ولكن مع زيادة قوة الحوسبة ، ستنخفض هذه النقاط أيضًا يومًا واحدًا ويتعين تطوير الأصفار الجديدة لمواصلة استخدام التشفير على شبكة.

تشفير المفتاح العام

تشفير المفتاح العام هو نظام غير متماثل يستخدم على نطاق واسع من قبل الناس وأجهزة الكمبيوتر على حد سواء. يطلق على المفتاح المستخدم لتشفير البيانات دون فك تشفيره ، المفتاح العمومي. كل مستلم لديه المفتاح العمومي الخاص به والذي يتوفر على نطاق واسع. يجب على المرسلين استخدام المفتاح العمومي للمستلم المقصود لتشفير الرسالة. ثم يمكن للمستلم استخدام المفتاح السري المرافق له والمسمى بالمفتاح الخاص لفك تشفير الرسالة.

RSA هو التشفير الأساسي المستخدم في تشفير المفتاح العام. يضاعف تشفير RSA رقمين أوليين كبيرين معاً كجزء من عملية إنشاء المفاتيح. تعتمد قوتها على حقيقة أن الخصم يجب أن يعالج هذا المنتج بشكل صحيح في الرقمين الأساسيين اللذين تم استخدامهما في الأصل. حتى مع وجود قوة حوسبية اليوم ليست ممكنة في معظم الحالات. قد تتذكر أن التخصيص هو عملية تقليص عدد إلى أصغر رقمين يمكن ضربهما معًا لإنتاج الرقم الأصلي. الأعداد الأولية لها عاملان فقط ، 1 وأنفسهم. أصف تشفير المفتاح العام بمزيد من التفاصيل هنا..

الأصفار غير المتماثلة أبطأ من الأصفار المتماثلة ، ولكن تطبيق المفتاح العام للتشفير غير المتماثل له ميزة واحدة مميزة: نظرًا لأنه لا يمكن استخدام المفتاح العمومي لفك تشفير الرسائل ، يمكن توصيله إلى المرسل دون أي ضمانات. وبالتالي ، ليست هناك حاجة للطرفين لتبادل المفاتيح قبل تبادل أول رسالة مشفرة.

بالنسبة إلى الأشياء الصغيرة مثل رسائل البريد الإلكتروني ، يكون التشفير غير المتماثل جيدًا ، ولكن بالنسبة للتشفير على نطاق واسع مثل الأقراص بأكملها أو النسخ الاحتياطي للملفات ، يكون بطيئًا جدًا. تستخدم معظم أنظمة التشفير واسعة النطاق اليوم طريقة مختلطة. يتم استخدام التشفير غير المتناظر لتبادل المفاتيح المتماثلة ، ثم يتم استخدام المفاتيح المتماثلة لعمليات التشفير وفك التشفير الفعلية.

نص مشفر غير مكسور

نظرًا لقوتنا الحاسوبية اليوم ، فقد يبدو من غير المعقول معرفة وجود بعض النصوص المشفرة القديمة جدًا التي لم يتم فك تشفيرها بعد.

خطاب Zodiak Killer النهائي

كان Zodiak Killer قاتلًا مسلحًا أرعب كاليفورنيا لعدة سنوات في أواخر الستينيات. أرسل القاتل 4 رسائل مشفرة إلى الشرطة خلال هذا الوقت ، والتي لا تزال رابعة دون انقطاع حتى اليوم.

هناك بعض الادعاءات بأن الناس قد كسروا الشفرة الأخيرة ، ولكن لا يوجد شيء وقفت أمام التدقيق.

ثلاث رسائل لغز النهائي

لم يتم فك تشفير كل رسائل Enigma بعد. في حين أن هناك قيمة عسكرية قليلة في القيام بذلك ، هناك مشروع Enigma @ Home الذي يسعى إلى فك تشفير الرسائل القليلة المتبقية من عام 1942. يشبه إلى حد كبير مشاريع أخرى @ home مثل SETI @ Home ، يستخدم المشروع دورات CPU احتياطية على أجهزة كمبيوتر الأعضاء محاولة فك تشفير الرسائل النهائية.

ماذا بعد?

الحوسبة لا تزال علم الشباب. لا نزال نعمل على إيقاف تشغيل “الإصدار 1” ، مما يعني أن أجهزة الكمبيوتر الخاصة بنا لا تزال مقصورة على الوظائف الثنائية والأصفار. من المرجح أن تكون الحوسبة الكمومية هي الشيء الكبير التالي في الحوسبة وستغير بشكل أساسي كيفية عمل الحوسبة بدلاً من زيادة طاقة المعالجة للتعامل مع المزيد من الأصفار والأصفار. ميكانيكا الكم لديها هذا غريب يسمى صحيح “تراكب” ، مما يعني أن شيئا ما يمكن أن يكون في أكثر من حالة واحدة حتى يتم ملاحظتها. إن تجربة الفكر الأكثر شهرة التي توضح التراكب هي تجربة Schrodinger’s Cat ، حيث تكون القطة في صندوق حية وموتة إلى أن تنهار إلى واحدة من تلك الحالات عند ملاحظتها.

في حساب هذا يعني أن البتات (البتات الكمومية) يمكن أن يكون لها حالتان بدلاً من حالة الثنائي. بينما لا يمكن أن تكون البتة سوى 1 أو 0 ، فيمكن أن يكون البادئة كلاهما عبر مفهوم التراكب. هذا لا يجعل الرياضيات الصعبة مثل تلك التي تستخدم لعوامل كبيرة تافهة تقريبا لأداء ، بل قد تبشر أيضا بنهاية الهجمات الرئيسية في منتصف.

خاصية أخرى للإرسال الكمومي هي مفهوم “التداخل”. التدخل هو سلوك الإلكترونات دون الذرية للمرور عبر حاجز ثم العودة إلى الجانب الآخر. يمكن أن يحدث التدخل فقط إذا لم يلاحظه أحد (الشجرة ، الغابة ، أي شخص؟). لذلك سيكون من المستحيل نظريًا أن يعترض أي شخص رسالة مرت عبر نظام كمي دون اكتشافه. سيتم تغيير مسار الإلكترونات عن طريق الملاحظة ولن يحدث التداخل بعد ذلك ، مما يشير إلى أنه تمت ملاحظة الرسالة. يحتوي الكمبيوتر الكم الأفضل في هذا الوقت على عدد قليل من البتات ، لكن التكنولوجيا تتقدم بسرعة.

“Scytale” من قبل Lurigen. CC Share-A-Like 3.0

تستخدم في التشفير الحديث تعد مثيرة للاهتمام للغاية. يتم استخدام الأصفار لإخفاء المعلومات وحمايتها من الأشرار. ومع ذلك ، فإن تشفير الأصفار يتطلب مفاتيح تشفير صارمة ومعروفة لكلا الطرفين. يجب أن تكون هذه المفاتيح صعبة التخمين بحيث لا يمكن للأشرار تخمينها. يتم استخدام الأصفار في العديد من التطبيقات ، بما في ذلك التشفير المصرفي والتشفير العسكري. يجب أن يكون لدى الأفراد الذين يعملون في هذه المجالات فهم جيد للأصفار وكيفية استخدامها بشكل صحيح لحماية المعلومات الحساسة.