نظام اسم المجال (DNS) هو جزء من البنية التحتية للإنترنت التي تعمل على حل أسماء النطاقات التي يتم تذكرها بسهولة والتي يستخدمها البشر في عناوين IP الأكثر غموضًا التي تستخدمها أجهزة الكمبيوتر المتصلة بالإنترنت. بدون DNS ، يجب أن نتذكر عنوان IP الخاص بكل موقع جديد نرغب في زيارته.

نظام اسم المجال (DNS) هو جزء من البنية التحتية للإنترنت التي تعمل على حل أسماء النطاقات التي يتم تذكرها بسهولة والتي يستخدمها البشر في عناوين IP الأكثر غموضًا التي تستخدمها أجهزة الكمبيوتر المتصلة بالإنترنت. بدون DNS ، يجب أن نتذكر عنوان IP الخاص بكل موقع جديد نرغب في زيارته.

في هذا الصدد ، يبدو DNS مرتبطًا في الغالب بالراحة. في الواقع ، DNS هو أيضا جزء مهم من أمن الإنترنت. يثق جهاز الكمبيوتر الخاص بك في DNS لإعطائه عنوان IP الصحيح لأي موقع محدد. للأسف ، هناك عدد قليل جدًا من الاحتياطات المعمول بها للكشف عن استجابات DNS غير الصحيحة ، مما يترك فجوة أمنية يستغلها الأشرار.

أعمق الغوص في كيفية عمل DNS

DNS غير مركزي. بدلاً من أن تتألف من قاعدة بيانات ضخمة تحتوي على معلومات حول كل مجال ، تنتشر هذه المعلومات حول الإنترنت على العديد من الخوادم المختلفة. يحتوي كل مجال على خادم اسم موثوق واحد على الأقل.

الخلفية: خادم الاسم الموثوق هو خادم DNS يحتوي على جميع سجلات DNS لأي مجال معين.

على سبيل المثال ، في حالة Comparitech.com ، يمكننا أن نرى خوادم الأسماء الرسمية هي خوادم Amazon DNS.

$ dig + short comparitech.com ns

ns-769.awsdns-32.net.

ns-1652.awsdns-14.co.uk.

ns-1459.awsdns-54.org.

ns-237.awsdns-29.com.

لذلك ، إذا كنت سأستفسر عن أحد خوادم الأسماء هذه للحصول على عنوان IP لموقع الويب comparitech.com ، فسوف يُرجع عنوان IP لخادم الويب الذي يستضيفه الموقع على.

$ dig + short comparitech.com @ ns-769.awsdns-32.net.

108.59.8.18

في هذا المثال ، استفسرت عن أحد خوادم الأسماء في Comparitech مباشرةً ، ولكن ليس هذا هو كيفية عمل نظام DNS في التشغيل اليومي. لا يشتمل نظام DNS الكامل على خوادم DNS فحسب ، بل يشمل أيضًا عملاء DNS. تسمى عملاء DNS حل DNS.

الخلفية: تم تسمية محلل DNS بهذه الطريقة لأن مهمته هي أخذ اسم مجال وحله على عنوان IP الذي يمكن لجهاز الكمبيوتر استخدامه لبدء الاتصال بخادم الإنترنت.

يوجد محلل DNS على كل جهاز كمبيوتر تقريبًا وأيضًا في المستويات العليا مثل مزود خدمة الإنترنت لديك. عندما يريد أحد البرامج الموجودة على جهاز الكمبيوتر الخاص بك معرفة عنوان IP الخاص بالمجال ، فإنه يطلب من محلل DNS حل هذه العلاقة من مجال إلى IP. كيف لا يعرف محلل ذلك بواسطة البرنامج الطالب ؛ يسعدنا فقط الحصول على عنوان IP مرة أخرى بغض النظر عن كيفية الحصول عليه.

تقريبًا كل استعلامات حل ذاكرة DNS المؤقتة لتقليل التحميل على خوادم DNS المختلفة. يطلق على محلل DNS على جهاز الكمبيوتر الخاص بك اسم المحلل المحلي ، وعندما يستعلم عن عنوان IP ، يقوم أولاً بفحص ذاكرة التخزين المؤقت الخاصة به لمعرفة ما إذا كان يعرف بالفعل هذه الإجابة. إذا لم يحدث ذلك ، فسيشير بعد ذلك إلى محلل DNS في المستوى التالي ، وهو عادة ما يكون جهاز التوجيه الخاص بك. يقوم محلل هذا بالتحقق من نفس ذاكرة التخزين المؤقت لمعرفة ما إذا كان يعرف الإجابة بالفعل أم لا ، ثم يقوم بإحالة الطلب إلى محلل آخر أعلى. يستمر هذا الأمر إلى أن تتم مصادفة محلل يحتوي على الإجابة ويوفر عنوان IP ، أو حتى يتم استنفاد التسلسل الهرمي ولا يعرف محللو الحلول أو خوادم الاسم الموثوقون عنوان IP الخاص بالمجال. عادةً ما يحدث هذا الأخير فقط عندما يكون المجال غير مسجل وبالتالي لا يوجد لديه خوادم أسماء موثوقة ، أو يوجد عطل آخر في سلسلة محلل DNS.

الجزء المهم من هذه العملية هو أنه بمجرد قيام أحد الحلول بتوفير إجابة ، يتوقف البحث. لن يتم الاستعلام عن أي حل آخر بمجرد نجاح محلل واحد. وهنا تكمن الفجوة التي يمكن أن تترسخ بها البرامج الضارة لمغيّر DNS. المزيد عن ذلك في وقت لاحق.

هناك طبقة أخيرة لقرار DNS والتي ليست جزءًا من نموذج DNS ولكنها تتمتع بقوة كبيرة. يحتوي كل كمبيوتر على ملف باسم المضيفين في مكان ما على نظامه. في أنظمة Unix و macOS / OSX ، يوجد عادةً في / etc / hosts / ولأنظمة Windows عادةً ما توجد في C: \ System32 \ drivers \ etc \ hosts. إذا كنت تقوم بتشغيل نظام تشغيل أكثر غرابة ، فمن المحتمل أن يكون موقع ملف المضيفين في هذه القائمة.

في جميع الحالات تقريبًا ، يتفوق ملف المضيفين على أي نشاط لمحلل DNS. بمعنى ، إذا وضعت السطر التالي في ملف المضيفين ، فلن أتمكن أبدًا من تحميل موقع Comparitech.com بنجاح. هذا لأن الإجابة غير الصحيحة في ملف المضيفين سيتم قبولها بواسطة مستعرض الويب الخاص بي ، ولأنه لا يتم الاستعلام عن أي حل آخر بمجرد إعادة الإجابة ، فلن يتم إجراء مزيد من الاختبارات.

123.45.67.89 comparitech.com www.comparitech.com

يسبق ملف hosts تواريخ DNS وكان يستخدم في الأصل لتحليل اسم ARPANET ، لكنه لا يزال موجودًا في الأنظمة اليوم. يتم استخدامه بشكل أساسي من قِبل أشخاص تقنيين مثل المطورين ومسؤولي الأنظمة عندما تكون هناك حاجة لعرض نطاق مؤقتًا على عنوان IP مختلف عن النطاق المخزن في DNS العام.

يمكن أيضًا تعديل ملف المضيفين لحظر عناوين IP للمواقع الضارة. يمكنك معرفة كيفية تعديل ملف المضيفين لحظر الإعلانات والبرامج الضارة هنا.

أخيرًا ، هناك مجموعة متنوعة من أنواع سجلات DNS المختلفة. على سبيل المثال ، يتم تعيين خوادم البريد بواسطة سجلات MX ، وعناوين IPv6 مضمنة في سجلات AAAA ، وتسمى الأسماء المستعارة للنطاق سجلات CNAME. لأغراض هذه المقالة ، سنركز فقط على سجل IPv4 A الذي يحتفظ بعنوان IPv4 للنطاق ويستخدم بشكل أساسي كعنوان IP لموقع الويب.

من أين تأتي سجلات DNS؟?

يتحمل مالكو المجال مسؤولية إنشاء سجلات DNS اللازمة لنطاقهم. يجب إنشاء هذه السجلات في أي مكان يوجد فيه خادم الاسم الموثوق لهذا المجال. عند شراء مجال لأول مرة من مسجل المجال ، تشير هذه السجلات عادةً إلى نوع من صفحة انتظار السيارات في المسجل. بمجرد إنشاء موقع ويب أو خدمة أخرى للمجال ، يتم عادةً تغيير سجلات DNS للإشارة إلى موقع الويب وخادم البريد الجديد.

الخلفية: مسجل النطاق هو المكان الذي يتم فيه شراء اسم النطاق أو تم نقله إليه بعد الشراء. يستخدم المصطلح القديم المسجل لأن الوظيفة المهمة لبائع المجال هي تسجيل هذا المجال في نظام DNS بحيث يمكن حل سجلات DNS الخاصة به.

كيف يعمل برنامج DNS DNS changer?

الهدف من البرامج الضارة لمغيّر DNS هو التسبب في قيام جهاز الكمبيوتر الخاص بك بزيارة خدمات مختلفة عما تنوي وجعله غير مرئي تمامًا لك. على سبيل المثال ، فإن المتسلل الذي يقوم بإنشاء نسخة مكررة من موقع Bank of America على بعض الخوادم الأخرى هو نصف المعركة فقط. والخطوة التالية هي حث الناس على زيارة هذا الموقع بطريقة ما وإدخال بيانات اعتماد تسجيل الدخول الخاصة بهم عن غير قصد حتى يمكن إرسالها إلى الأشرار.

هذا شكل من أشكال الخداع. تتمثل إحدى الطرق الشائعة لمحاولة خداع الأشخاص في زيارة هذه المواقع في حملات البريد الإلكتروني العشوائي التي تحتوي على روابط غامضة فيها. الروابط تبدو وكأنها تذهب إلى موقع بنك أوف أمريكا الشرعي ، ولكن في الواقع لا. هذا النوع من التصيد الاحتيالي يُهزم بسهولة إلى حد ما باستخدام بعض أساليب البحث الأساسية التي كتبت عنها هنا.

تتمثل الطريقة الأكثر غدراً والتي يصعب اكتشافها في تغيير محلل DNS المحلي الخاص بك لتوفير عنوان IP الضار لاستعلامات مجال بنك أمريكا. هذا يعني أنك ستطلق متصفح الويب الخاص بك وتفضل بزيارة موقع بنك أوف أمريكا. سيطلب المستعرض الخاص بك من محلل DNS المحلي عنوان IP لموقع BoA وسيعيد محلل DNS التالف عنوان IP الخاص بالموقع الضار بدلاً من عنوان IP لموقع BoA الشرعي. سيتم تحميل الموقع الضار في المستعرض الخاص بك ، وعلى عكس مواقع التصيد النموذجي الموجودة في المجالات الأخرى ، سيظهر هذا الموقع بالفعل باعتباره بنك أمريكا في شريط عنوان المتصفح الخاص بك ، مما يجعل اكتشاف الاتجاه الخاطئ شبه مستحيل.

تذكر أنه بمجرد أن يتلقى محلل DNS إجابة ، فإنه يقبل تلك الإجابة ولا يقوم بأي استفسارات أخرى. هذا يعني أنه من أجل توفير عنوان IP غير صحيح لاستعلام DNS ، يجب على الشخص السيئ فقط اعتراض محلل DNS الأول الذي سيقوم بمعالجة طلبات DNS الخاصة بك. في جميع الحالات تقريبًا ، هذا هو محلل DNS المحلي على جهاز الكمبيوتر الخاص بك أو جهاز التوجيه الخاص بك. موجه الهجوم هو تثبيت البرامج الضارة على جهاز الكمبيوتر الخاص بك والذي يتحكم في DNS أو جهاز التوجيه الخاص بك.

تاريخ البرمجيات الخبيثة DNS Changer

ظهرت الجولة الأولى من البرامج الضارة لمغيّر DNS في عام 2013 وتم إلحاق الهزيمة بها بشكل سليم. لقد كانت علاقة معقدة أقامتها شركة في إستونيا باسم Rove Digital. إنها تدير سلسلة من خوادم DNS الضارة التي حقنت الإعلانات في صفحات الويب. قام Rove بعد ذلك بنشر البرامج الضارة لنظامي التشغيل Windows و Mac OSX على نطاق واسع ، والتي أعادت تكوين أدوات حل محلية لاستخدام خوادم DNS الضارة. تم النقر على الإعلانات التي تبلغ قيمتها أكثر من 14 مليون دولار قبل إيقافها.

نظرًا لطبيعة هذا الهجوم ، تم اكتشاف خوادم DNS الضارة وفهرستها. كان من السهل جدا علاجه ؛ لقد بلغ الأمر مجرد التحقق من إعدادات DNS على جهاز الكمبيوتر الخاص بك ومقارنتها بقائمة خوادم DNS Rove المعروفة. إذا كان هناك تطابق ، فأنت مصاب. تم إنشاء اتحاد يسمى مجموعة عمل تغيير DNS (DCWG) لمساعدة المستخدمين على تشخيص وعلاج الإصابات. معظم الروابط على هذا الموقع قد ماتت الآن.

على الرغم من أنها ليست برامج ضارة من الناحية الفنية ، فقد عرفت الصين بأنها سممت DNS الخاص بها كأداة للرقابة. يتم تكوين خوادم DNS التي يستخدمها المواطنون الصينيون لإرجاع عناوين IP غير الصحيحة للمواقع التي تريد إدارة الفضاء الإلكتروني في الصين أن تكون غير متوفرة داخل البلد..

أنظر أيضا: كيفية الوصول إلى المواقع المحجوبة في الصين باستخدام VPN.

في الماضي ، كانت خوادم DNS هذه تقوم بإرجاع عناوين IP خالية والتي لم تستضيف أي محتوى حتى ينتهي متصفح الزائر. في تطور أكثر حداثة ، يبدو أن DNS في الصين يستجيب لعناوين IP للمواقع الشرعية التي لا يوافق عليها في أي مكان آخر في العالم مما أدى إلى انخفاض بعض هذه المواقع بسبب كمية الزيارات التي يتلقونها فجأة من غير قصد الزوار الصينيين.

الخلفية: تعني عبارة “poison DNS” تعديل خادم DNS عن عمد لإرجاع عناوين IP غير الصحيحة لمجال أو مجموعة من المجالات. البرامج الضارة لمغير DNS تقوم بتعديل الشبكة المحلية الخاصة بك باستخدام خوادم DNS المسمومة.

الوضع الحالي لبرامج خبيثة مغير DNS

التكرارات الحالية من البرامج الضارة لـ DNS Changer هي أكثر تطوراً وأصعب بكثير في اكتشافها. بينما لا يزال حقن الإعلانات لكسب المال هو الهدف الرئيسي لبرامج خبيثة مغير DNS ، إلا أنه أكثر غدارة كما يعيد توجيه الناس إلى المواقع الضارة من أجل ارتكاب أنواع مختلفة من الاحتيال. أحد الاختلافات الرئيسية هو أنه يستهدف الآن أجهزة التوجيه بدلاً من أجهزة الكمبيوتر الفردية. استهداف الموجهات هي ناقل هجوم أكثر فاعلية لأنه يسمح لإصابة جهاز توجيه مفردة بتسميم DNS لجميع الأجهزة التي تستخدم هذا الموجه. في إعداد المنزل أو المكتب النموذجي ، يوفر جهاز التوجيه الواحد DNS لعدد كبير جدًا من الأجهزة دون عناء محاولة إصابة محلل DNS المحلي لكل جهاز على حدة.

تشريح هجوم البرمجيات الخبيثة DNS Changer الحديثة

يتم نشر البرامج الضارة لـ DNS Changer اليوم عبر javascript أثناء هجوم نموذجي من سيارة إلى أخرى.

خلفية: الهجوم من سيارة إلى أخرى هو التنزيل غير المقصود لجافا سكريبت على متصفحك من موقع ويب مصاب قمت بزيارته. المصطلح عبارة عن إشارة لسان الخد إلى الطريقة العشوائية التي تطالب فيها حوادث إطلاق النار من سيارة مارة بالضحايا التعسفيين.

بمجرد تنزيل جافا سكريبت ، يتم تنفيذ مكالمة WebRTC لتحديد عنوان IP الخاص بك. إذا كان عنوان IP الخاص بك يطابق مجموعة محددة مسبقًا من القواعد ، فسيتم تنزيل إعلان يحتوي على بصمات أصابع الموجّه المخفية وبيانات اعتماد تسجيل الدخول إلى مسؤول جهاز التوجيه الافتراضي على جهاز الكمبيوتر الخاص بك. ثم يتم استخراج هذه المعلومات لتحديد نوع جهاز التوجيه لديك. ثم يحاول تسجيل الدخول إلى جهاز التوجيه الخاص بك باستخدام بيانات الاعتماد الافتراضية لماركة جهاز التوجيه الخاص بك من أجل تغيير إعدادات DNS الخاصة بك. اكتشف Proofpoint كيف تعمل هذه العملية ولديه وصف تفصيلي لكيفية حدوث كل خطوة هنا.

كيف تكتشف ما إذا كنت مصابًا

بدون متجه الهجوم المحدد جيدًا الذي استخدمه Rove Digital ، يصعب اكتشاف ما إذا كنت مصابًا. ومع ذلك ، قد يكون هناك بعض القرائن التي تشير إلى وجود مشكلة.

أخطاء SSL أو عدم وجود SSL على الإطلاق

SSL (يطلق عليها اسم TLS بشكل أكبر هذه الأيام) تعني طبقة مآخذ التوصيل الآمنة (TLS تعني طبقة أمان النقل وقد حلت محل طبقة المقابس الآمنة). يوجد لدى SSL وظيفتان رئيسيتان:

- تشفير المعلومات بين المتصفح الخاص بك وخادم الويب ، و

- تأكيد تحديد خادم الويب.

يتم تنفيذ النقطة الثانية عند شراء الشهادة. يلتزم بائع الشهادة بالتأكد من أن الشخص الذي يطلب شهادة لنطاق ما هو المالك الفعلي لهذا المجال. هذا يمنع أي شخص فقط من الحصول على شهادة SSL من بنك أمريكا ، على سبيل المثال. هناك مستويات مختلفة من التحقق من الصحة مطلوبة قبل إصدار الشهادة:

- التحقق من صحة المجال: أقل مستوى من التحقق من الصحة لا يتطلب سوى بائع الشهادة ضمان أن يكون لدى الطالب سيطرة فعلية على المجال.

- التحقق من صحة المنظمة: بخلاف التحقق من صحة المجال الذي يهمه فقط إثبات التحكم في المجال ، يسعى التحقق من الصحة إلى إثبات أن المنظمة التي تطلب الشهادة هي منظمة قانونية صالحة. لتأكيد هذا ، يتم إجراء بعض التحقيقات في المنظمة.

- التحقق من صحة الموسعة: هذا هو أعلى مستوى من التحقق ، ويجب على المؤسسات التي تسعى للحصول على شهادات EV أن تثبت أن أعمالها مشروعة ومرخصة بشكل صحيح في ولايتها القضائية.

على الرغم من حدوث الأخطاء ، من المستحيل نظريًا الحصول على شهادة إذا لم تتمكن من إثبات ملكيتك للنطاق. لذلك ، حتى لو تمكن شخص سيء من إفساد نظام أسماء النطاقات ، فسوف ينتهي بك الأمر إلى موقع ويب لا يحتوي على طبقة مآخذ توصيل آمنة (SSL) على الإطلاق ، أو كسر طبقة مآخذ توصيل آمنة (SSL) التي يحذرك المتصفح الخاص بك منها. إذا لاحظت أن الموقع الذي كان يستخدم طبقة مآخذ توصيل آمنة (SSL) لم يعد كذلك ، أو إذا رأيت تحذيرات المتصفح بشأن مشكلات طبقة مآخذ التوصيل الآمنة (SSL) على أحد المواقع ، فقد لا تكون في الموقع الذي تعتقد أنك فيه. (قراءة المزيد: دليل المبتدئين الكامل لتشفير طبقة المقابس الآمنة (SSL)

الزيادة في الإعلانات أو إعادة التوجيه إلى الصفحات التي تحتوي على إعلانات

يعمل مطورو البرامج الضارة على جني الأموال من الإعلانات. بضعة سنتات لكل نقرة إعلانات تصل إلى الكثير عندما يمكنك جعل ملايين الناس ينقرون عليها. إذا لاحظت زيادة في الإعلانات ، أو في حالة إعادة توجيهك إلى الصفحات التي تحتوي على إعلانات ، فمن شبه المؤكد أن هذه علامة على وجود برامج ضارة ، وربما برامج ضارة لمغيّر DNS.

تحقق من إعدادات DNS الخاصة بالموجه

يحتوي كل جهاز توجيه في السوق تقريبًا على صفحة إعدادات حيث يمكن تعريف خوادم DNS. في معظم الحالات ، يتم تحديد خوادم DNS بواسطة مزود خدمة الإنترنت (ISP) وستكون إعدادات DNS في جهاز التوجيه فارغة. ولكن من الممكن تجاوز خوادم DNS الخاصة بمزود خدمة الإنترنت من خلال تعيين خوادم DNS محددة في جهاز التوجيه الخاص بك ، وهو بالضبط ما تسعى البرامج الضارة لـ DNS Changer إلى فعله. هناك خطوتان لتحديد ما إذا كان جهاز التوجيه الخاص بك مصابًا:

- تحقق من إعدادات DNS في جهاز التوجيه الخاص بك. إذا لم تكن فارغة ، فقم بما يلي:

- تحديد ما إذا كانت خوادم DNS المدرجة خبيثة أم لا.

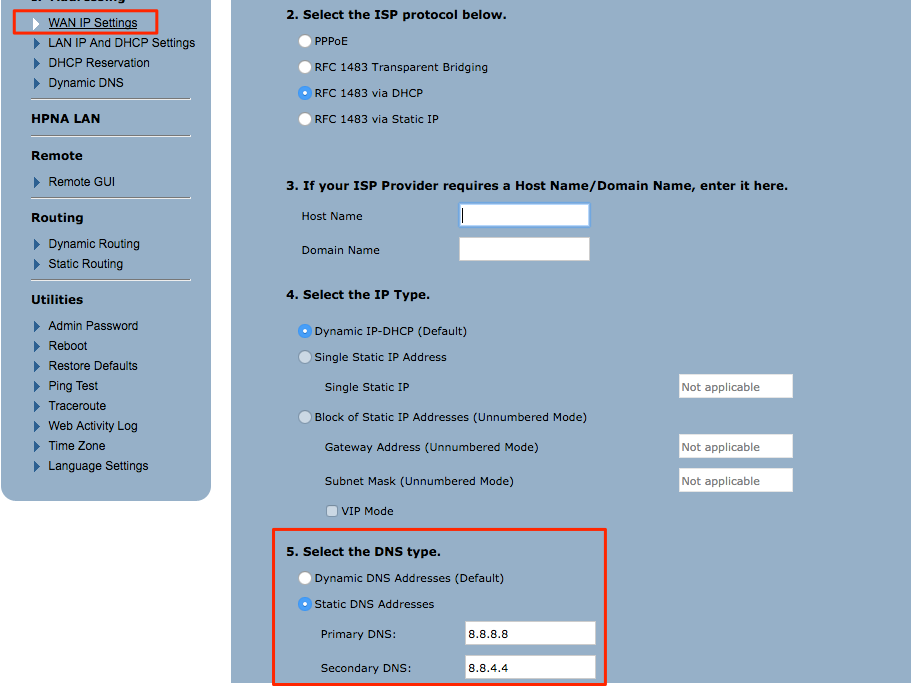

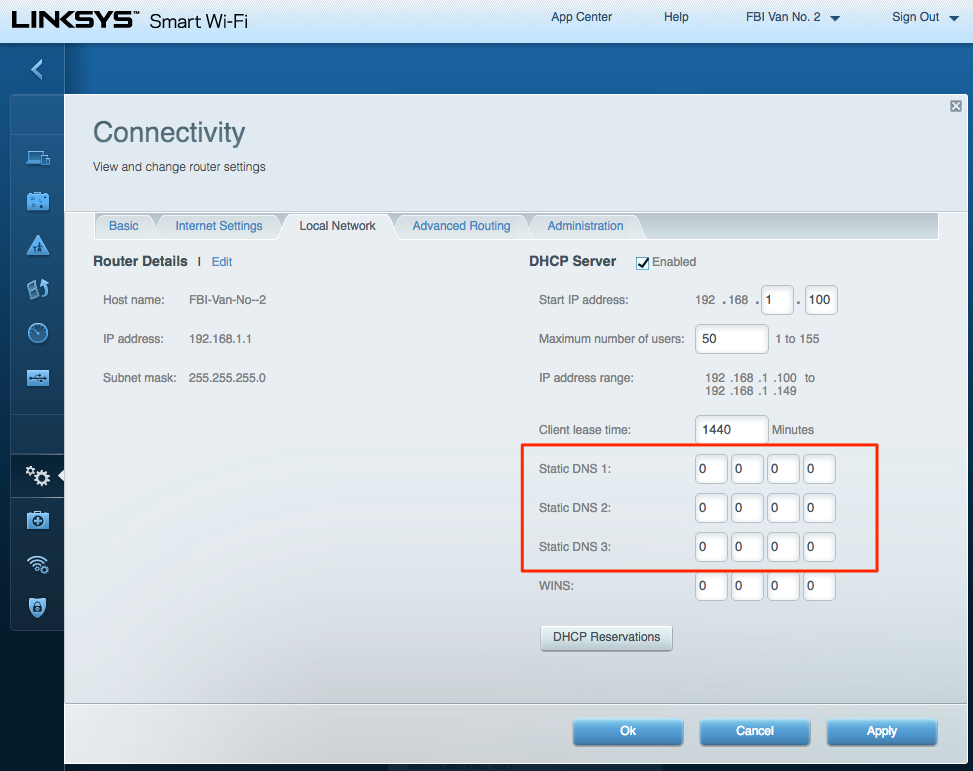

يختلف كل جهاز توجيه ، لذلك لا يمكن إدراج إرشادات حول كيفية العثور على إعدادات DNS لكل جهاز توجيه. ستحتاج إلى البحث عن إعداد خوادم DNS. في بعض الحالات ، يكون ذلك في إعدادات شبكة WAN (الشبكة الواسعة):

في حالات أخرى ، قد تجدها في إعدادات الشبكة المحلية:

قد تحتاج إلى الرجوع إلى وثائق جهاز التوجيه الخاص بك للعثور على المكان المناسب لعرض إعدادات DNS الخاصة بالموجه.

باستخدام اختبار من خطوتين أعلاه في لقطة الشاشة الأولى ، يمكنني تحديد ما يلي:

- إعدادات DNS الخاصة بالموجه هي ليس فارغة حتى انتقل إلى الخطوة 2.

- أدرك 8.8.8.8 و 8.8.4.4 كخوادم DNS لـ Google ، لذلك أعرف أنها ليست ضارة.

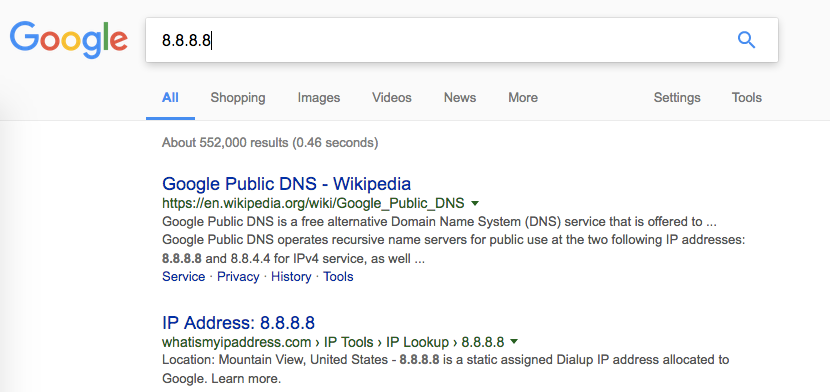

ولكن إذا لم أكن متأكدًا ، فسأطلب من Google عناوين IP هذه لمعرفة من ينتمون إلى:

إذا وجدت إدخالات في إعدادات DNS لجهاز التوجيه الخاص بك ولم تتمكن من تحديد مصدرها ، فيجب عليك إزالتها.

تحقق من إعدادات DNS للكمبيوتر المحلي

على الرغم من أن إصدار البرامج الضارة لـ DNS Changer اليوم يهاجم أجهزة التوجيه بشكل أساسي ، إلا أنه لا يمكن التحقق من إعدادات DNS الخاصة بجهاز الكمبيوتر الفردي..

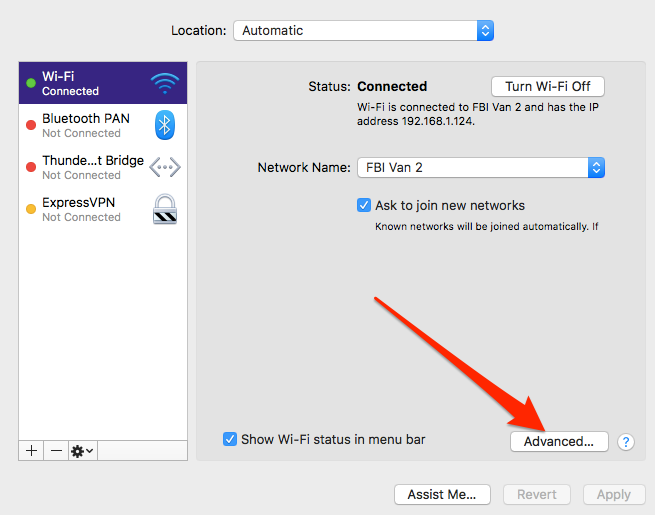

ماك

تفاحة -> تفضيلات النظام -> شبكة الاتصال -> انقر على شبكتك

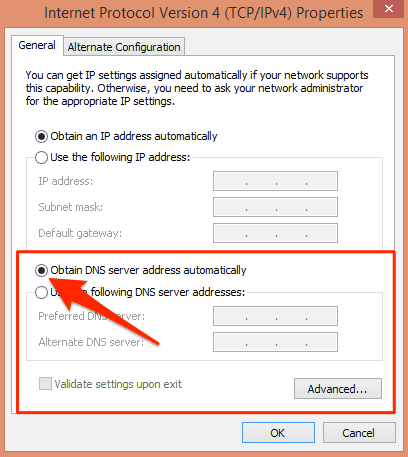

شبابيك

لوحة التحكم -> شبكة تواصل وانترنت -> اتصالات الشبكة -> انقر بزر الماوس الأيمن فوق اتصال الشبكة وحدد خصائص

بروتوكول الإنترنت الإصدار 4 (TCP / IPv4)

بروتوكول الإنترنت الإصدار 6 (TCP / IPv6)

انقر فوق خصائص:

انقر فوق “خيارات متقدمة” إذا كنت تريد إضافة المزيد من خوادم DNS.

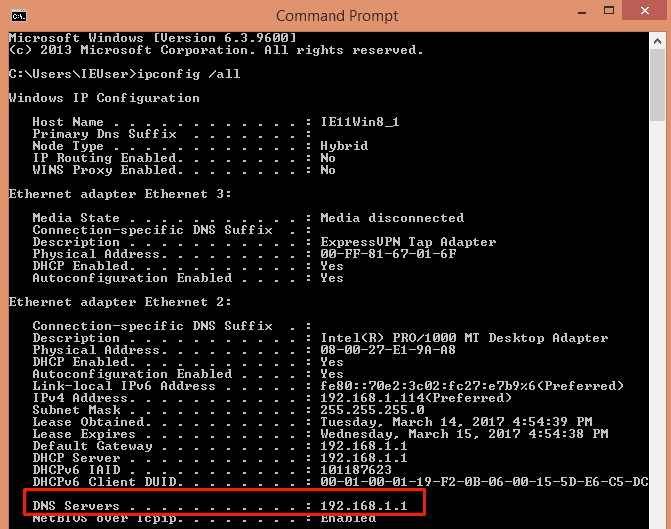

تحقق من الإعدادات الحالية من سطر الأوامر:

كيف تحمي نفسك من العدوى أو الإصابة مرة أخرى

تذكر أن البرامج الضارة لـ DNS Changer الحديثة تحاول تحديد جهاز التوجيه الخاص بك ثم استخدام بيانات اعتماد تسجيل الدخول الافتراضية ضده. لذلك ، فإن أول وأفضل حماية ضد ذلك هي ببساطة تغيير كلمة مرور المسؤول الخاصة بالموجه الخاص بك في أسرع وقت ممكن. سيؤدي هذا الإجراء البسيط وحده إلى إحباط هذه السلالة المعينة من البرامج الضارة.

من المهم أيضًا ملاحظة أن الهجوم يستخدم جافا سكريبت و webRTC لتحقيق النجاح. لقد كتبت عن مخاطر تصفح الإنترنت باستخدام الجافا سكريبت وأيضًا كيفية تعطيل استعلامات webRTC. هناك أقلية صوتية تشعر أن الشبكة تنفصل تمامًا إذا تعطلت تصفحك باستخدام جافا سكريبت معطل ، ولكن كخبير مخضرم في عدة سنوات من القيام بذلك ، يمكنني أن أؤكد لك أن الويب على ما يرام. حتى لو لم يكن الأمر كذلك ، فإن القول المأثور القديم ينطبق: الراحة أو الأمان – اختر واحدة. لا يوجد أي سبب للسماح باستفسارات webRTC على الإطلاق لمعظمنا. إذا كنت مهتمًا بما إذا كنت تسمح باستعلامات webRTC ، فيمكنك استخدام اختبار تسرب DNS هذا وتثبيت مكون إضافي لمتصفح Chrome أو Firefox لتعطيله.

إذا كنت مصابًا بالفعل ووجدت خوادم DNS ضارة في جهاز التوجيه الخاص بك أو في إعدادات DNS المحلية لديك ، فمن المحتمل أن يكون لديك برامج ضارة على نظامك. نحتفظ بقائمة من أفضل حلول مكافحة الفيروسات ، ويجب تشغيل أحدها لفحص نظامك بحثًا عن هذا النوع من البرامج الضارة.

من المهم أن تفعل الأشياء بالترتيب الصحيح. إذا وجدت إدخالات DNS الضارة في جهاز التوجيه أو الكمبيوتر المحلي ، وقمت بإزالتها ، ثم قمت بتثبيت برنامج مكافحة الفيروسات ، فستحتاج إلى إعادة زيارة إعدادات DNS الخاصة بك بعد اكتمال فحص البرامج الضارة. والسبب في ذلك هو أن البرامج الضارة التي غيرت إعدادات DNS الخاصة بك من المحتمل أن تظل موجودة على نظامك حتى اكتمال فحص البرامج الضارة. قد يتم استبدال إدخالات DNS السيئة في جهاز التوجيه الذي قمت بإزالته فورًا بالبرامج الضارة الموجودة. فقط بعد تشغيل فحص مكافحة الفيروسات وإزالتها ، يمكن أن تكون أكثر ثقة في أن إعدادات نظام أسماء النطاقات ستظل كما تريد.

ر بعناية عنوان IP لموقع معين في ملف المضيفين ، فسيتم استخدام هذا العنوان دائمًا عند الوصول إلى الموقع ، بغض النظر عن ما إذا كانت هناك إجابة مخزنة في ذاكرة التخزين المؤقت لمحلل DNS أو لا. يمكن استخدام هذه الميزة لتوجيه مواقع الويب إلى خوادم مزيفة ، وهو ما يستخدمه الأشرار في هجمات DNS المزيفة. لذلك ، يجب علينا جميعًا أن نتأكد من أن ملف المضيفين الخاص بنا يحتوي فقط على مدخلات صحيحة وموثوقة. في المجمل ، يعد نظام DNS جزءًا حيويًا من بنية الإنترنت وأمنها. يجب علينا جميعًا أن نتأكد من أن أجهزتنا محمية بشكل جيد وأن نتخذ الاحتياطات اللازمة لحماية أنفسنا من الهجمات الخبيثة.