تعتبر أدوات pentesting المجانية أدوات أساسية في مجموعة أدوات للمتسلل الأخلاقي. نعرض هنا أفضل وأشهر المصادر مفتوحة المصدر على الإنترنت. لقد وجدنا أيضًا بعض البرامج التعليمية المفيدة في pentesting لتبدأ ، وبعض التمارين الصعبة عبر الإنترنت لممارسة مهارات القرصنة الأخلاقية الخاصة بك.

ما هو pentesting?

Pentesting – اختصار لاختبار الاختراق – هو هجوم إلكتروني محاكي معتمد ضد نظام الكمبيوتر للتحقق من نقاط الضعف القابلة للاستغلال. تحاول العملية ، التي يقوم بها المتسللون الأخلاقيون ، محاكاة أي هجوم محتمل غير مصرح به لمعرفة كيفية معالجة النظام له ، والكشف عن أي عيوب ونقاط ضعف..

إن مهاجمة المرء لتحديد نقاط الضعف في دفاعاته هي إستراتيجية عمرها آلاف السنين. سون تزو (حوالي القرن السادس قبل الميلاد) ، جنرال صيني ، استراتيجي عسكري ، ومؤلف كتاب فن الحرب, قيل: “إذا قيل أنك تعرف أعداءك وتعرف نفسك ، فلن تتعرض للخطر في مائة معارك ؛ إذا كنت لا تعرف أعدائك ولكنك تعرف نفسك ، فستربح واحدة وتفقد واحدة ؛ إذا كنت لا تعرف أعدائك ولا نفسك ، فسوف تتعرض للخطر في كل معركة. “

تعرضت مساهمة الجنرال التي نقلت عنها كثيرًا في استراتيجيات الدفاع عن الهجوم لبعض النيران في القرن الحادي والعشرين. في مقال بعنوان “InfoSec و Sun Tsu و Art of Whore” ، يشتكي المؤلفان ستيف تورنيو وبريان مارتن ، “في الآونة الأخيرة ، لا يمكنك أن تتأرجح قطة ميتة دون ضرب شخص ما في InfoSecurity الذي يكتب منشورًا على المدونة ، ويشارك في لوحة أو صراخ حول ما يمكن أن نتعلمه من صن تزو حول أمن المعلومات. “

يجادل الكتاب بأن اختبار الاختراق يدير “معاركه” في نطاق محدود ، تحت إشراف وتحكمه القوانين. “اختبار القلم لا يعرف على الإطلاق عدوك. إن إطلاع الأفراد أو الوكلاء الذين تستخدمهم ضد شبكاتك الخاصة لاختبار أمانهم لا يخبرك بشيء عن المهاجم. “

سواء كان الأمر كذلك ، يواصل استراتيجيو الأمن السيبراني والمخربون الحديث تقليد Sun Tsu المتمثل في التحليل الذاتي ، وفهمًا أقل لفهم المهاجمين وغيرهم لتحديد مواطن الضعف الحقيقية لأمان البرمجيات والأجهزة في أنظمتهم. اليوم ، يستخدم المتسللون القبعة البيضاء أحدث التقنيات – بما في ذلك أدوات pentesting المجانية – في ساحة معركة افتراضية ، وإحدى هذه التقنيات هي pentesting: معارك مقلدة ومخطط لها على مستويات نظام مختلفة ، من الهندسة الاجتماعية إلى نقاط ضعف API.

لماذا تحتاج إليها?

من خلال محاولة اختراق الدفاعات الخاصة بك ، يمكن أن يساعدك اختبار pentesting في صقل أمانك الحالي.

لا يقوم المكبّب باختبار نقاط الضعف فقط ، بل يمكنه تحديد نقاط القوة في نظامك أيضًا ، مما يساعدك على إنشاء تقييم للمخاطر لأغراض التدقيق. على سبيل المثال ، يتطلب معيار أمان بيانات بطاقة الدفع (PCI DSS) أن تقوم أي مؤسسة تتعامل مع بطاقات الائتمان بإجراء اختبار اختراق سنوي وأيضًا كلما تغير النظام. يمكن أن يساعدك تنفيذ عمليات الحفر باستخدام DIY في تحديد عيوب النظام وتصحيحها بشكل فعال من حيث التكلفة قبل أن يطلب المدققون تغييرات باهظة الثمن أو يغلقونك.

وبطبيعة الحال ، يمكن أن تساعدك على pentesting لمنع الهجمات الإلكترونية باهظة الثمن. وجدت الأبحاث التي أجراها التحالف الوطني للأمن السيبراني أن 60 في المائة من الشركات الصغيرة تفشل في غضون ستة أشهر من هجوم الجريمة الإلكترونية. إن عملية الإبحار العادية DIY أرخص بكثير ، ووفقًا للعديد من المتسللين الأخلاقيين ، فهي ممتعة إلى حد ما.

إيجابيات pentesting

- كاستراتيجية استباقية ، تسمح للمؤسسات بالعثور على نقاط الضعف المحتملة قبل مجرمي الإنترنت. قد يعرض المخاطر ونقاط الضعف التي يمكن مواصلة استكشافها وتصنيفها ، أي من حيث المخاطر الحقيقية. على سبيل المثال ، في بعض الأحيان ، يمكن إعادة تصنيف الثغرة الأمنية التي يتم ربطها بالمخاطر العالية إلى مخاطر متوسطة أو منخفضة بسبب صعوبة الاستغلال الفعلية.

- يعمل في الوقت الفعلي ويمكّن من إجراء الاختبار الآلي باستخدام برامج متخصصة (بما في ذلك أدوات pentesting المجانية)

- يمكن استخدامها كأداة تدريب لفرق الأمان

- تمكين الامتثال الأمني ، على سبيل المثال يتطلب معيار ISO 27001 من مالكي النظام إجراء اختبارات تغلغل منتظمة ومراجعات أمنية من قبل المختبرين المهرة

- يمكن استخدامه لدعم تحقيقات الطب الشرعي في خروقات البيانات من خلال محاكاة الطرق المحتملة التي قد يخترقها المتسللون إلى النظام

سلبيات pentesting

- يمكن أن تكون مضرة لرجال الأعمال لأنه يحاكي هجوم العالم الحقيقي

- قد يعطي شعور زائف بالأمان. وقد قيل أنه إذا كنت لا تعرف عدوك ، لا يمكنك التفكير مثله حقا. بالإضافة إلى ذلك ، لا يلتزم المهاجمون الحقيقيون بقواعد الشركة أو تعليمات محددة من الأعلى. وإذا علم موظفو الأمن الداخليون بإجراء اختبار ، فيمكنهم الاستعداد لذلك.

- يمكن أن يكون استخدام Pentesting كثيفًا لليد العاملة ، لذا تحتاج إلى قلم رصاص في بعض الوقت المطول حتى يتمكن متسلل القبعة البيضاء من الوصول إلى السرعة

- يمكن أن يحدث خطأ خاطئ بشكل مذهل. النظر في الآثار المترتبة على pentesting المعدات الطبية أو السلامة والنجاح فقط في إتلاف البرامج أو الأجهزة.

- هناك مشاكل قانونية مرتبطة بالإكراه. هناك مجموعة من القوانين الأمريكية التي تفكر في اختراق القرصنة سواء وافق الطرفان (النظام الخرافي والنظام المستهدف) على العملية أم لا. بعد كل شيء ، إنها محاولة للحصول على وصول “غير قانوني” إلى تطبيق أو نظام. ومع ذلك ، من المتفق عليه عمومًا أنه طالما كان لديك نموذج موافقة موقَّع (“بطاقة الخروج من السجن”) مع مالك النظام المراد اختباره ، فيجب أن تكون آمنًا. ولكن ، ليست مضمونة. إذا قرر صاحب النظام المخترق (أو رئيسك في العمل) أنهم غير سعداء ، لأي سبب من الأسباب ، بعد الاختبار ، قد ينتهي بك المطاف بالماء الساخن. تقول القصة إنه تم مقاضاة أحد البنتاغون بعد أن أجرى اختبارًا لإباحية الأطفال على شبكة منظمة. عندما تم العثور على الاباحية على جهاز كمبيوتر واحد ، نفى الموظف ذلك ، ويبدو أنه تم إلقاء القبض على المكب. تمت تبرئته بعد إنفاقه آلاف الدولارات في مشاريع القوانين القانونية للدفاع عن نفسه. التحذير صحيح حتى لو كنت تدق نظامك الخاص. إذا وجدت شيئًا لا تحبه على جهاز الموظفين ، فمن الأفضل أن تكون مستعدًا لتبرير اقتحامك.

يمكنك العثور على قائمة بالقوانين المتعلقة بالقرصنة من قبل الدولة هنا (إنه عمل مستمر).

دورة pentesting

هناك خمس مراحل أساسية في دورة pentest:

- جمع المعلومات (استطلاع) – في هذه المرحلة ، مثل أي قائد عسكري ، سيرغب التوأم الشرير في جمع أكبر قدر من المعلومات حول “عدوك” (في هذه الحالة ، أنت نفسك ، ولكن دعونا لا ننشق الشعر) قدر الإمكان. في هذه المرحلة ، ستحتاج إلى مسح جميع منافذ الشبكة وتعيين بنيتها. قد ترغب أيضًا في جمع معلومات حول مستخدمي النظام إذا كنت تخطط للقيام بأي هجمات في الهندسة الاجتماعية. حاليا ، أنت ببساطة جاسوس بارد. في حالة تأهب ، منفصل ، وغير مرئي. أداة شائعة الاستخدام هي Nmap.

- يتم المسح – العدو في أنظارك. أنت الآن بحاجة إلى خريطة أكثر تفصيلًا لما يبدو عليه النظام المستهدف. تستخدم هذه المرحلة المعلومات التي تم جمعها في المرحلة الأولى للبحث عن نقاط الضعف مثل البرامج القديمة وكلمات المرور الضعيفة وأخطاء XSS. الأداة الشائعة الاستخدام هي w3af ، وهي قادرة على اكتشاف أكثر من 200 نقطة ضعف بما في ذلك OWASP العشرة الأوائل.

- استغلال – بعد التأكد من نقاط الضعف في الهدف ، فقد حان الوقت الآن للسيطرة وإطلاق بعض الاستغلالات الجريئة. في هذه المرحلة ، ما زلت حقًا تستكشف الطبيعة الحقيقية لدفاعات عدوك. تريد أن ترى كيف تتفاعل مع الهجوم. أنت تعلم أنه إذا لعبت البطاقات الخاصة بك بشكل صحيح ، فستربح أكثر من بضع سجلات قاعدة بيانات. يحتوي إطار الاستغلال مثل Metasploit على قاعدة بيانات للمآثر الجاهزة ولكنه يسمح لك أيضًا بإنشاء ملفك الخاص.

- الحفاظ على الوصول – هذه المرحلة حيوية لتقييم الضعف الحقيقي للعدو. أحد الأهداف هو محاكاة التهديدات المستمرة المتقدمة (APT) ، تلك التي يمكن أن تكون نائمة في نظام لسنوات قبل شن هجوم. مثال على APT هو عندما يقضي المتسللون سنوات في اصدقاء مستخدمي Facebook والاندماج مع المجتمعات عبر الإنترنت من أجل خداع “أصدقائهم” لاحقًا في تثبيت البرامج الضارة. في حد ذاته ، لا يمكن للنباتات تحديد APTs بسهولة ، ولكن بالتزامن مع هجمات الهندسة الاجتماعية المحاكاة ، يمكن أن يساعد في اكتشاف نقاط الضعف. في هذه المرحلة ، ترغب في الدخول إلى قلعة العدو وإيجاد مكان لإخفاء خلفياتك والجذور الخفية للسماح بالوصول السهل في المستقبل ، والتجسس على عدوك. سوف يساعدك Kali Linux على ترسيخ توأمك الشرير في معسكر العدو.

- التقييم والتستر – أخيرًا ، يمكنك تحليل النتائج وإنشاء تقرير تقييم المخاطر لمؤسستك. Dradis هي أداة مجانية يمكن أن تساعدك في إدارة نتائج اختبارات متعددة. لا تنس التنظيف بعد نفسك ، على سبيل المثال الملفات التي قمت بتحميلها يدويًا أو المستخدمين غير الموجودين الذين قمت بإضافتهم أو إعدادات التكوين التي قمت بتغييرها.

لماذا تختار أدوات pentesting مجانية?

يمكن أن يكون توظيف المحترفين مكلفًا ، كما قد تكون الأدوات التجارية. تتيح لك أدوات pentesting المجانية التعرف على هذا البرنامج القوي بتكلفة قليلة باستثناء وقتك. فكر في الأمر على أنه تدريب مجاني لموظف أمن جديد. يتم دعم أدوات pentesting المجانية الأكثر شعبية في المنتديات ومجموعات المصالح المجتمعية على الإنترنت ، ومعظمها له قواعد معرفة واسعة.

ما الذي تبحث عنه في أدوات pentesting المجانية

- في عالم مثالي ، سيكون لديك إطار عمل متعدد الإمكانات حتى تتمكن من تشغيل عمليات استغلال متعددة من وحدة تحكم واحدة ، وإدارة خطة الاختبار في وقت واحد ، ثم تشغيل التقارير دون الحاجة إلى تغيير التطبيقات. ومع ذلك ، قد تكون هناك أوقات ترغب فيها في اختبار فعالية الأدوات البديلة أو تحتاج ببساطة إلى أداة متطورة للقيام بعمل معين. اقترب من المشكلة كما تود تجميع أي مجموعة أخرى من الأدوات: احتضن الأدوات متعددة الأغراض ولكن تضم بعض الأدوات الشاقة للعمل المتخصص. إن الأطر والمنصات في هذه المجموعة هي كل ما تحتاجه للبدء.

- تتوفر العديد من أدوات pentesting المجانية مع وحدات متعددة جاهزة للاستغلال. ولكن ، ستكون هناك أوقات تريد فيها أن تكون قادرًا على تخصيص هذه المآثر أو إنشاء مآثرك الخاصة. والخبر السار هو أن معظم الأدوات المذكورة هنا تسمح لك بإجراء تعديلات.

- الكفاءة هي مفتاح الخير. بعد كل شيء ، حتى لو كنت توفير على تكاليف الطرف الثالث ، وقتك هو قيمة للغاية. تم تصنيف بعض من أبسط أدوات pentesting المجانية في هذه المجموعة بدرجة عالية من قبل المراجعين ، لذلك لا تقلل من قيمتها – فهناك الكثير من القوة تحت غطاء أداة مثل sqlmap. قد لا تحتاج إلى كل الأجراس وصفارات. إذا فعلت ذلك ، فمن المحتمل أن تكون قد ذهبت مع منتج تجاري في المقام الأول.

يوافق العديد من المتسللين الأخلاقيين على أنك لا تحتاج إلى إعداد معقد جدًا لتنفيذ عمليات الإقلاع باللمس. قال أحد المحترفي المحترفين ، عندما سئل عن الأدوات الثلاثة التي كانت عادة في ترسانته ، “إن الجواب الصادق هو متصفح ويب للقيام بإعادة التجميع وجمع المعلومات ، وأداة لإدارة المشروع للجدولة ، وقاعدة بيانات لتتبع البيانات المستهدفة فيها.” للاختبار المستند إلى الإنترنت ، يستخدم المتسلل ذو القبعة البيضاء ماسح ضوئي للمنافذ مثل Massscan أو Nmap أو Unicornscan ، وماسح ضوئي للضعف مثل OpenVas أو Tenable Nessus ، ومجموعة أدوات استغلال مثل Core Impact Pro أو Metasploit.

دون مزيد من اللغط …

13 أدوات pentesting مجانية

تعمل معظم أدوات أمان موقع الويب بشكل أفضل مع الأنواع الأخرى من أدوات الأمان. مثال جيد على ذلك هو مجال اختبار الاختراق حيث يستخدم المسؤولون عادةً ماسحات الضعف قبل استخدام أداة اختبار الاختراق لأهداف محددة ، على سبيل المثال منافذ الشبكة أو التطبيقات. على سبيل المثال ، Wireshark هو محلل شبكة وأداة اختبار الاختراق.

كالي لينكس

مشروع مفتوح المصدر تحتفظ به Offensive Security ويصفه بأنه توزيع أمان Linux الأعلى تصنيفًا والأكثر شعبية. باختصار ، إنها شاملة ولكن ربما تكون أكثر من اللازم. إنه ليس الخيار الأفضل للمبتدئين المطلقين. وهو يشتمل على مجموعة من أدوات الأمان الشائعة الأخرى ، بما في ذلك:

- Burp Suite – تطبيقات الويب pentesting

- Wireshark – محلل بروتوكول الشبكة

- هيدرا – فرض كلمات المرور الغاشمة عبر الإنترنت

- Owasp-zap – يجد نقاط الضعف في تطبيقات الويب

- Nmap – ماسح أمان يستخدم لمسح الشبكة

- Sqlmap – لاستغلال نقاط الضعف حقن SQL

مشكلة عدم حصانة wifi التي تم اكتشافها مؤخرًا كان لدى مستخدمي Kali Linux قلق شديد. يؤثر الخلل ، المعروف باسم KRACK ، على WPA2 ، وهو بروتوكول أمان يستخدم في معظم أجهزة WiFi الحديثة. يمكن استخدام مشكلة عدم الحصانة لحقن برامج ضارة أو فدية في مواقع الويب. أوضحت Kali Linux أن إصدارًا محدثًا من برنامجها غير قابل لهذا الهجوم ، وهناك برنامج نصي يمكنك تشغيله لاختبار مدى تعرض نقاط الوصول للهجوم. الدرس: حافظ دائمًا على تحديث جميع البرامج.

المميزات

- متوفر بنكهات 32 بت و 64 بت و ARM

- 300+ أدوات الأمن والطب الشرعي المثبتة مسبقًا

- وثائق Linux متعددة اللغات تتضمن سيناريوهات و “وصفات” حتى تتمكن من إنشاء صور ISO معقدة معقدة

- منتديات مجتمع نشط

- أحد مشاريع الأمن الهجومية العديدة – الممولة والمطورة والمحافظة عليها كمنصة لاختبار الاختراق المجاني والمفتوح المصدر

- القدرة على إنشاء عمليات تثبيت التشغيل المباشر المخصصة بالكامل لتخزينها على محرك أقراص USB

- يوفر مجموعة كبيرة من أدوات pentesting ذات الصلة ، بما في ذلك metapackages للتطبيقات اللاسلكية وتطبيقات الويب والطب الشرعي والراديو المعرفة بالبرنامج والمزيد

وقد توصف المصدر المفتوح ذيول كبديل لينكس كالي.

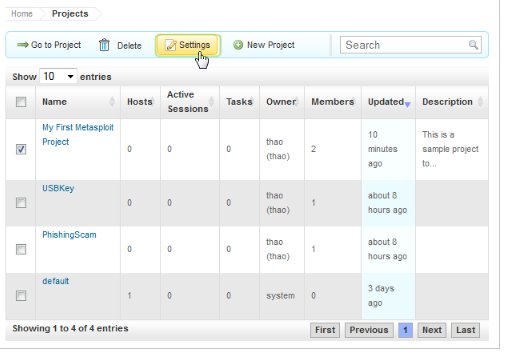

Metasploit

تعتبر Metasploit ذات الإطار الأعلى تطوراً وشعبية والتي يمكن استخدامها في التصويب ، أداة ذات أعلى تصنيف لتطوير وتنفيذ شفرة استغلال ضد جهاز بعيد الهدف. كان هناك بعض الانتقادات للأداة (وغيرها) ، أي أنها تمكّن المتسللين الضارين من إنشاء مآثر وإعادة هندستها. أحد الأمثلة التي تم الاستشهاد بها هو استغلال يوم الصفر في Windows 2005 والذي كان متاحًا في Metasploit قبل إصدار أي تصحيح من قِبل Microsoft.

المميزات

- يعمل مجتمع مطوري Metasploit باستمرار على إنشاء وحدات استغلال جديدة ، ولكن الشيء العظيم في الإطار هو أنه يمكنك بسهولة إنشاء شركتك الخاصة. في وقت كتابة هذا التقرير ، كان لدى Metaspolit حوالي 3000 استغلال وحمولات متعددة لكل منها. الاستغلال الأساسي لدودة WannaCry ransomware التي تسببت في بعض الفوضى في عام 2023 متاح أيضًا في Metasploit.

- تم دمج Metasploit في مجموعة أدوات Kali Linux. Metasploit ، مثل Kali Linux ، هي أيضًا جزء من شبكة مشروع Offensive Security.

- يمكن للإطار تسجيل البيانات في قاعدة البيانات الداخلية الخاصة به ، أي على نظامك

- متكامل مع Nmap (انظر أدناه)

أحد منتجات بدائل Metasploit الأكثر شعبية هو Nessus ، وهو منتج تجاري.

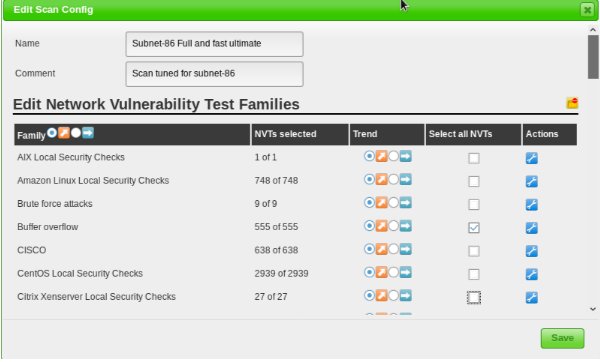

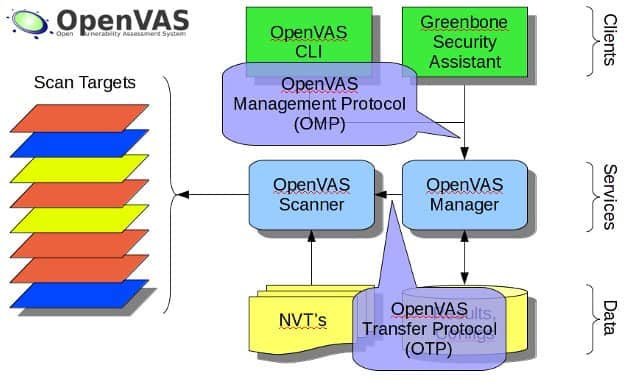

نظام تقييم الضعف المفتوح (OpenVAS)

فحص مجموعة الأمان التي تضم مختلف الخدمات والأدوات. لا يعمل الماسح الضوئي نفسه على أجهزة Windows ولكن يوجد عميل لـ Windows. يتلقى الماسح الضوئي تغذية ، يتم تحديثها يوميًا ، لاختبارات عدم حصانة الشبكة (NVT). دعم المكتب الفيدرالي الألماني لأمن المعلومات (BSI) العديد من الميزات في إطار برنامج OpenVAS بالإضافة إلى اختبارات ضعف الشبكة المختلفة.

المميزات

- قاعدة بيانات الضعف الهائلة

- القدرة على مهام المسح المتزامنة

- عمليات الفحص المجدولة

- إدارة إيجابية كاذبة

ذات صلة: أفضل الماسحات الضوئية ضعف شبكة مجانية

إيثار ريال

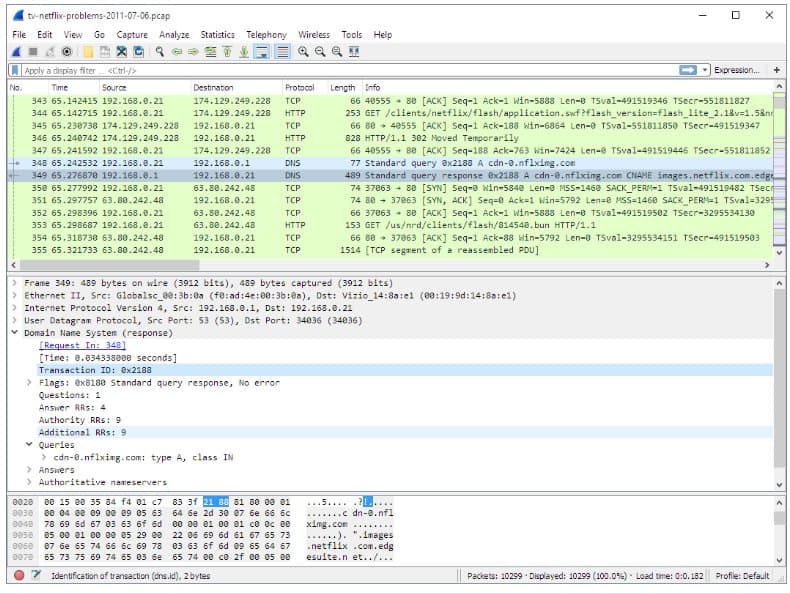

تدعي أنها ، وبالتأكيد تبدو ، المعيار الفعلي لتحليل بروتوكول الشبكة عبر العديد من المؤسسات التجارية وغير الربحية. السؤال الأكثر شيوعًا حول Wireshark هو ما إذا كان قانونيًا. نعم إنه كذلك. يصبح غير قانوني فقط عندما تراقب شبكة ليس لديك إذن بمراقبتها. يعمل Wireshark عن طريق الاستيلاء على حزم البيانات وفحصها لكل طلب واحد بين المضيف والخادم ؛ ومع ذلك ، في حين أنه يمكن قياس البيانات ، فإنه لا يمكن معالجة البيانات. Wireshark هو على رأس قائمة Insecure.org من المتشممون للحزمة الأعلى تصنيفًا. ومع ذلك ، فقد كان له في الماضي حصته الخاصة من الثغرات الأمنية ، لذا تأكد من حصولك على أحدث إصدار.

المميزات

- يدعم مجموعة واسعة من البروتوكولات التي تتراوح من IP و DHCP إلى AppleTalk و BitTorrent

- مع أكثر من 500،000 عملية تنزيل شهريًا ، من المحتمل أن يكون Wireshark هو الخيار الأكثر شعبية في الصناعة لاستكشاف أخطاء الشبكات وإصلاحها

- وثائق واسعة النطاق ودروس التدريب

- برنامج Wireshark الأساسي هو أداة pcap (التقاط الحزمة) التي تتضمن واجهة برمجة تطبيقات (API) لالتقاط حركة مرور الشبكة

- يتيح الوضع المشوش التقاط الحزم عبر شبكة ما إذا كانت مرتبطة بالعنوان “الصحيح” في شبكة أم لا

للحصول على بديل أبسط ، حاول tcpdump.

أنظر أيضا:

- Wireshark تعليمي

- 8 أفضل حزمة الشم ومحللات الشبكة

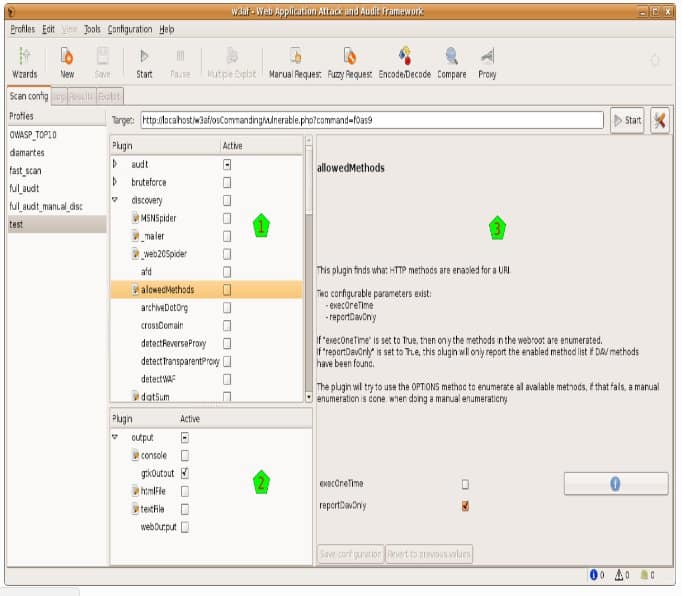

W3af

يعد تطبيق Web Attack و Audit Framework وأطلق عليه اسم النسخة التي تركز على الويب من Metasploit ، وهو أداة pentesting شائعة وسهلة الاستخدام. ولكن يمكن أن يكون ما يسميه المنتقدون “عربات التي تجرها الدواب”. على الموقع الرسمي ، اعترفت w3af مؤخرًا بأنها لاحظت بعض “الأخطاء السيئة”. يبدو أن هذه المشكلات قد تم تناولها في أحدث إصدار. مبدع w3af هو Andres Riancho ، المدير السابق لـ Rapid7 ، والذي بدوره يعد مؤيدًا حاليًا لـ Metasploit.

المميزات

- يتم تحديد نقاط الضعف باستخدام المكونات الإضافية ، وهي عبارة عن أجزاء قصيرة من شفرة Python التي ترسل طلبات HTTP إلى النماذج ومعلمات سلسلة الاستعلام لتحديد الأخطاء والتشكيلات الخاطئة

- سهل الاستخدام للمستخدمين المبتدئين مع مدير إخراج بسيط وواجهة المستخدم الرسومية بسيطة

- يتيح اكتشاف نقاط الضعف في تطبيق الويب باستخدام تقنيات المسح الضوئي في الصندوق الأسود

- W3af هي أداة موصى بها على موقع Kali Linux

Zed Attack Proxy (انظر أدناه) هو بديل قابل للتطبيق.

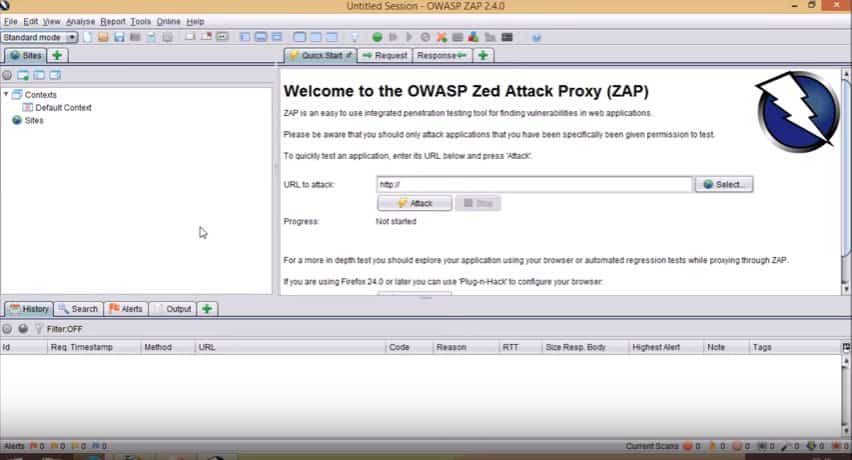

Zed Attack Proxy (ZAP)

يمكن أن يساعدك تلقائيًا في العثور على ثغرات أمنية في تطبيقات الويب الخاصة بك أثناء قيامك بتطوير واختبار تطبيقاتك. يمكن استخدامه عن طريق إدخال عنوان URL لإجراء المسح ، أو يمكنك استخدام هذه الأداة كوسيط اعتراض لإجراء الاختبارات يدويًا على صفحات محددة. يتم دعمه من قبل OWASP وجيش من المتطوعين.

المميزات

- مكتوب بلغة جافا ، إنه نظام أساسي مستقل ، لذا يمكن للمختبرين الذين لا يريدون العمل على نظام Linux استخدام ZAP بشكل مريح على نظام Windows

- يمكن تكوين الحساسية للإيجابيات الخاطئة (منخفضة ، متوسطة أو عالية)

- يمكن حفظ الاختبارات واستئنافها في مرحلة لاحقة

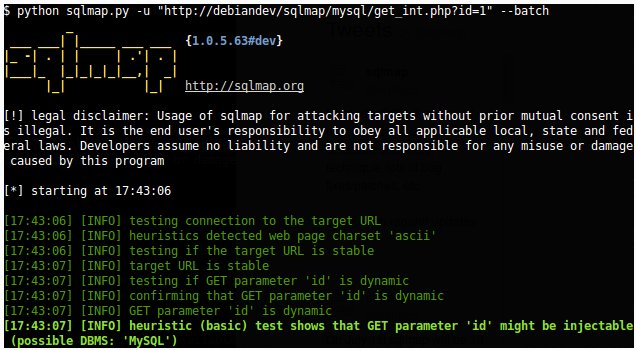

SQLMap

أداة pentesting مفتوحة المصدر تعمل على أتمتة عملية اكتشاف عيوب حقن SQL واستغلالها والاستيلاء على خوادم قاعدة البيانات الخلفية. وعلق أحد المراجعين قائلاً: “عادةً ما أستخدمه لأغراض الاستغلال فقط لأنني أفضل الاكتشاف اليدوي من أجل تجنب التشديد على خادم الويب أو حظره بواسطة أجهزة IPS / WAF.” يمكنك قراءة المزيد حول وظائف المطورين الموهوبين لهذه الأداة – Miroslav Stampar و Bernado Damele A.G – على LinkedIn.

SQLNinja هو بديل أيضاً.

المميزات

- الدعم الكامل لأنظمة MySQL و Oracle و PostgreSQL و Microsoft SQL Server و Microsoft Access و IBM DB2 و SQLite و Firebird و Sybase و SAP MaxDB و HSQLDB وأنظمة إدارة قواعد البيانات Informix.

- الدعم الكامل لستة تقنيات حقن SQL: استعلامات المنطقية المستندة إلى المنطقية ، والمكفوفين المستندة إلى الوقت ، والمبنية على الخطأ ، والاستعلامات المستندة إلى استعلام UNION ، والمكدسة خارج النطاق.

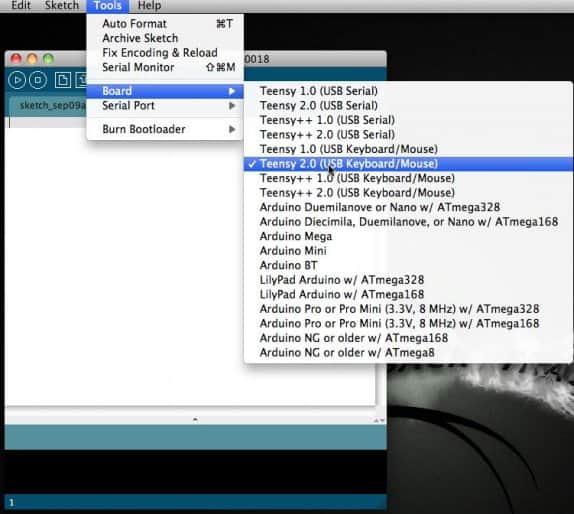

مشروع Pwn لنظام Android المفتوح (AOPP)

متغير اختراق لمشروع Android Open Source Project (AOSP) ، وهي مبادرة تم إطلاقها لتوجيه تطوير نظام Android المحمول. يتم استخدامه كقاعدة من قبل أي شخص يريد إنشاء أو تخصيص ROM ROM (بشكل أساسي إصدار مخصص من نظام التشغيل Android). أتاحت AOPP تطوير Pwnix ، أول نظام Android ROM تم إنشاؤه من الألف إلى الياء خصيصًا لاختراق الشبكات والنقر. إنها أداة مجانية وخفيفة الوزن تساعد المتسللين في التصويب أثناء التنقل من الواجهة الأمامية لنظام Android. تم بناء البرنامج على DEBIAN ويتضمن عددًا من أدوات pentesting الشائعة بما في ذلك Netcat و Wireshark و Kismet و Cryptcat وغيرها. يتيح AOPP للمطورين إنشاء منصات اختبار اختراق الأجهزة المحمولة الخاصة بهم: هواتف Pwn أو أجهزة لوحية مخصصة.

المميزات

- في الوقت الحقيقي اكتشاف بلوتوث واللاسلكية

- يستضيف أحدث بيئة Kali Linux (إصدار Rolling)

- تحكم أذني دقيق لجميع تطبيقات وخدمات Android

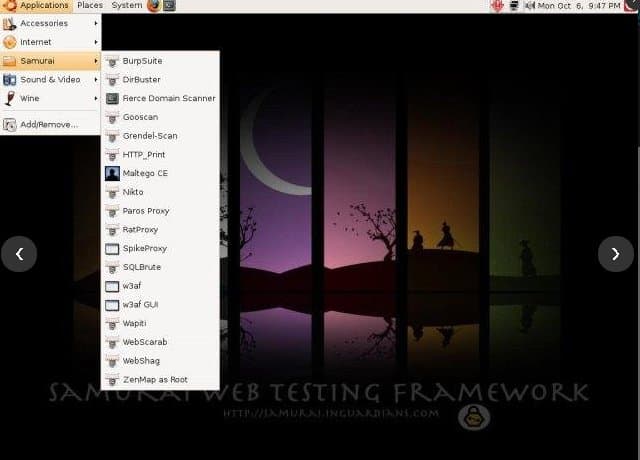

الساموراي اختبار الويب الإطار

إن Samurai Web Testing Framework عبارة عن آلة افتراضية ، معتمدة على VirtualBox و VMWare ، وتمت تهيئتها مسبقًا لتعمل كبيئة pentesting على الويب. تتضمن المجموعة أدوات استطلاع مثل الماسح الضوئي المجال Fierce و Maltego. تتضمن أدوات التعيين WebScarab و ratproxy. W3af و Burp هي الأدوات المفضلة للاكتشاف. للاستغلال ، يتم تضمين المرحلة النهائية ، BeEF و AJAXShell. كتب أحد المراجعين: “قوي جدًا وخالي من الهراء التجاري المعتاد المرتبط ببرامج مماثلة.”

المميزات

- يتضمن VM ويكي مُعد مسبقًا ، تم إعداده ليكون مخزن المعلومات المركزي خلال فترة المكبوتة

مجموعة أدوات المهندس الاجتماعي (SET)

تم تصميمه لتنفيذ هجمات متقدمة ضد العنصر البشري ، وهو يتضمن عددًا من متجهات الهجوم المخصص التي تسمح لك بإجراء هجوم معقول بسرعة. الغرض الرئيسي منه هو أتمتة وتحسين العديد من هجمات الهندسة الاجتماعية التي تحدث كل يوم. يمكن للأدوات إنشاء موقع ويب ضار ، وإرسال رسائل البريد الإلكتروني مع ملف ضار كحمولة ، وإنشاء وإرسال الرسائل القصيرة ، وإنشاء QRCode إلى عنوان URL محدد.

وفقًا للمبدع ديف كينيدي ، “بصفتنا خصومًا محاكيين للشركات ، كمختبرين للقلم ، فإننا نحاول دائمًا تشغيل أحدث البرامج وأكثرها جاذبية واستغلالها هناك. لكن الآن عندما أقوم بإجراء اختبار القلم ، لم أعد أدير مآثر بعد الآن. لا يتم استغلال التقنيات التي تم إنشاؤها داخل مجموعة أدوات الهندسة الاجتماعية. يستخدمون الطرق المشروعة التي تعمل بها Java ، والطرق الشرعية التي تعمل عبر البريد الإلكتروني ، لمهاجمة الضحية. “تدعي كينيدي أن برنامجها يتم تنزيله مليون مرة كلما تم إصدار نسخة جديدة.

بمجرد تثبيته ، انتقل إلى TrustedSec للحصول على مساعدة بشأن استخدامه.

المميزات

- على الرغم من أن الأداة سهلة الاستخدام ، إلا أنها سطر أوامر فقط

- محاذاة مع إطار عمل PenTesters (PTF) ، وهو برنامج نصي من Python مصمم للتوزيعات المستندة إلى Debian / Ubuntu / ArchLinux لإنشاء توزيع مألوف من أجل pentesting

- يوفر Github عددًا من البرامج التعليمية للعمل مع SET

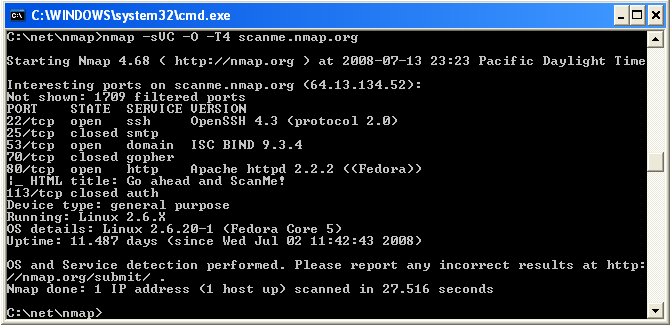

NMAP

يوجد مخطط الشبكة منذ التسعينيات. لا يقتصر الأمر على pentesting ، بل هو أداة عظيمة لاكتشاف الشبكة والتدقيق الأمني للمتسللين الأخلاقيين لاستكشاف أهدافهم. يوفر Nmap خريطة شاملة لشبكة الهدف. لكل منفذ تم مسحه ضوئيًا ، يمكنك معرفة ما يعمل بنظام التشغيل ، وما هي الخدمات وإصدار تلك الخدمة ، وما هو جدار الحماية المستخدم ، وما إلى ذلك. هذه الميزات قابلة للمد بواسطة البرامج النصية التي توفر اكتشاف خدمة أكثر تقدمًا. يمكنك العثور على قائمة كاملة من البرامج النصية Nmap هنا ودليلنا على Nmap هنا.

المميزات

- يدعم العشرات من التقنيات المتقدمة لتعيين الشبكات المليئة بفلاتر IP والجدران النارية وأجهزة التوجيه والعقبات الأخرى.

- يتم دعم معظم أنظمة التشغيل ، بما في ذلك Linux و Microsoft Windows و FreeBSD و OpenBSD و Solaris و IRIX و Mac OS X و HP-UX و NetBSD و Sun OS و Amiga والمزيد.

- كل من سطر الأوامر التقليدية والإصدارات الرسومية (GUI) متوفرة

- موثقة جيدا ودعمها. توصي NMap بأن يشترك جميع المستخدمين في قائمة إعلانات قراصنة الكمبيوتر ذوي حركة المرور المنخفضة. يمكنك أيضًا العثور على Nmap على Facebook و Twitter.

- فاز Nmap بالعديد من الجوائز ، بما في ذلك “منتج أمن المعلومات للعام” من قبل Linux Journal و Info World و Codetalker Digest.

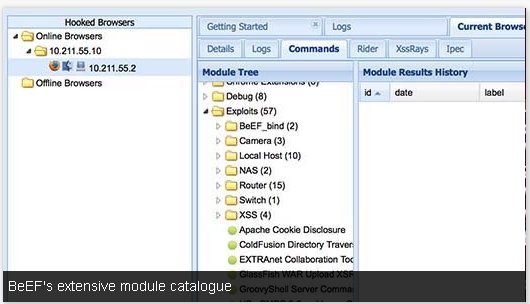

BeFF

يعد Browser Exploitation Framework أداة اختبار فريدة للاختراق تركز على متصفحات الويب (على عكس أنظمة التشغيل أو التطبيقات). يستخدم متجهات الهجوم من جانب العميل لتقييم مدى ضعف ذلك الباب المفتوح في النظام ، المستعرض ، بدلاً من محيط الشبكة المحمية ونظام العميل. ما يفعله هو “ربط” واحد أو أكثر من متصفحات الويب ويستخدمها كرؤوس شاطئية لإطلاق وحدات الأوامر الموجهة ومزيد من الهجمات ضد النظام من داخل سياق المتصفح. بمجرد ربط متصفح الضحية ، يمكن تنفيذ عدد من الأوامر ، على سبيل المثال احصل على المجالات التي تمت زيارتها ، أو احصل على عناوين URL التي تمت زيارتها ، أو احصل على جميع ملفات تعريف الارتباط ، أو كاميرا الويب ، أو احصل على جهات اتصال Google. يعرض أمر Webcam مربع الحوار Adobe Flash “Allow Webcam؟” لأحد المستخدمين وبعد تأكيده ، سيبدأ البرنامج في إرسال صور لك على شاشة المستخدم

المميزات

- بنيت في كالي لينكس

- واجهة المستخدم الرسومية سهلة الاستخدام

- قاعدة معرفة كبيرة

- اختيار واسع النطاق من الوحدات الاجتماعية من الهندسة الاجتماعية إلى الأنفاق ، من اكتشاف الشبكة إلى جمع المعلومات

- يسمح لك بتضمين وحدات Metasploit مباشرة في شجرة وحدات أمر BeEF

- توضيحات مباشرة حول كيفية إنشاء وحدات خاصة بك

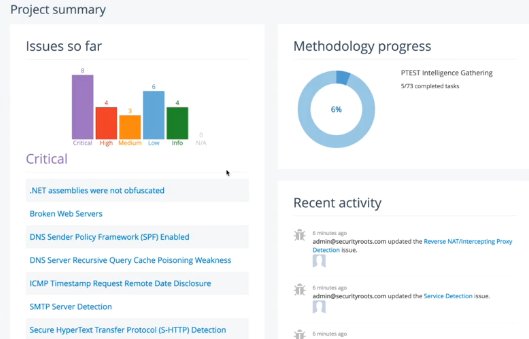

Dradi

إطار عمل مفتوح المصدر وأداة للإبلاغ لتمكين المشاركة الفعالة للمعلومات والتعاون بين المشاركين في اختبار القلم. إنه يوفر مستودع مركزي للمعلومات لإدارة مشروع pentesting الخاص بك وتتبع أين أنت في هذه العملية.

المميزات

- منصة مستقلة

- الجمع بين مخرجات الأدوات المختلفة وإنشاء التقارير

- يتصل بأكثر من 19 أداة مختلفة بما في ذلك Burp و Nessus و Nmap و Qualys ؛ بدلاً من ذلك ، قم بإنشاء الرابط الخاص بك

- منتديات

موارد التعلم pentesting مجانا

PicoCTF (مستوى المدرسة الثانوية) – أكبر مسابقة قرصنة في العالم مع تحديات القرصنة التي يمكن للطلاب استكشافها بمفردها أو في فرق.

فيرونيس (مبتدئ) – دليل مكون من سبعة أجزاء للقرصنة الأخلاقية للمبتدئين المطلقين ، والذي يغطي فن الحفر من تقييم المخاطر إلى أساسيات الاستغلال.

نقطة دروس (مبتدئ) – دليل البدء السريع للمفاهيم الأساسية ، على سبيل المثال الفرق بين القرصنة الأخلاقية واختبار الاختراق. يمكنك تنزيل البرنامج التعليمي بصيغة PDF.

PenTest جورو (متوسط) – هذا عمل مستمر ، بدءًا من أساسيات الشبكة. مقالات مفصلة للغاية ، وقدم بشكل جيد مع الصور والرسوم التوضيحية. يمكن أن يساعدك موقع التعلم هذا على تنمية معرفتك التقنية بشكل مطرد في قطع صغيرة الحجم.

Cybrary (متقدم) – مورد ممتاز يضم مقاطع فيديو مجانية جيدة الإعداد. على سبيل المثال ، تغطي الدورة المتقدمة لاختبار الاختراق “كيفية الهجوم من الويب باستخدام البرمجة النصية عبر المواقع ، وهجمات حقن SQL ، وإدراج الملفات عن بُعد والمحلي ، وكيفية فهم مدافع الشبكة.” لإعطائك فكرة عما بما في ذلك الوحدات النمطية ، بما في ذلك Linux ، والبرمجة ، و Metasploit ، وجمع المعلومات ، والاستغلال ، والتقاط حركة المرور ، وكلمات المرور ، والمسح الضوئي. يجب أن تدفع الاختبارات والشهادات ل.

عنزة الويب (متوسط) – تطبيق ويب J2EE غير آمن متعمد يتم الحفاظ عليه بواسطة OWASP مصمم لتدريس دروس أمان تطبيق الويب. في كل درس ، يجب على المستخدمين إظهار فهمهم لمشكلة الأمان من خلال استغلال ثغرة أمنية حقيقية في تطبيق WebGoat. على سبيل المثال ، في أحد الدروس ، يجب على المستخدم استخدام حقن SQL لسرقة أرقام بطاقات الائتمان المزيفة. يطلق المطورون على WebGoat منصة تعليم وتقطيع.

افتح مشروع أمان تطبيق الويب (OWASP)) – مجتمع مفتوح مخصص لتمكين المؤسسات من تطوير وشراء وصيانة التطبيقات التي يمكن الوثوق بها. احتفظ بنسخة من دليل اختبار تطبيق الويب الخاص بك. يتضمن قسمًا عن اختبار الاختراق.

الجانب أخف من pentesting

البنتستر هم أعضاء في مجموعة يشار إليها عادة باسم قراصنة القبعة البيضاء. بالنسبة للرجل الموجود في الشارع ، يوجد شيء ما جنون وسيء وخطير إلى حد ما ، ولكنه أيضًا شيء جذاب بشكل واضح. لم يساعد ميل هوليوود لتصوير القرصنة على أنها مهنة براقة إلى حد ما ، على سبيل المثال الخوارزمية ، ألعاب الحرب ، القبعة السوداء ، المصفوفة ، والهاكر. انهاء الخدمة أمر لا بد منه ، لأنه يعتمد على قصة القبض على قراصنة الكمبيوتر كيفن ميتنيك.

اقرأ بعض التاريخ (غير الموقر قليلاً) حول التصاق مباشرة من فم أحد المتسللين القبعة البيضاء هنا. ولمزيد من التبصر في حياة اختبار القلم ، اقرأ مذكرات ديفيد بيزلي.

اين التالي?

المصدر النهائي لأدوات وموارد pentesting المجانية يجب أن يكون GitHub. ومع ذلك ، فإن ثروة المعلومات المتاحة يمكن أن تكون شاقة بعض الشيء بالنسبة للمبتدئين. بدلاً من ذلك ، جرب أولاً بعض مختبرات اختبار الاختراق الممتعة على الإنترنت والتحديات التي يمكنك من خلالها ممارسة مهارات pentesting:

- أمان هارديكار (هناك بضع روابط ميتة هنا لكن بعضها جيد جدًا)

- تحقق ماركس

- هاك هذا الموقع

- هاك المربع

- PenTesterLabs

يمكنك قراءة المزيد حول أدوات الأمان المجانية الأخرى الخاصة بأدوات القرصنة الأخلاقية هنا.

سعيد (أخلاقي) القرصنة مع أدوات pentesting المجانية!

“القرصنة الأخلاقية” من قبل Snnysrma المرخصة بموجب CC BY 2.0

ت pentesting المجانية) ، مما يوفر الوقت والجهد. يساعد على تحسين أمان النظام وتقليل فرص الاختراق والهجمات الإلكترونية. يمكن استخدامه لتحديد نقاط القوة في النظام وتحسينها. يمكن استخدامه لتحديد المخاطر وإنشاء تقييم للمخاطر لأغراض التدقيق. سلبيات pentesting يمكن أن يكون مكلفًا ، خاصة إذا تم توظيف متخصصين خارجيين لإجراء الاختبار. يمكن أن يكون مزعجًا للمستخدمين الذين يعملون على النظام المختبر. يمكن أن يؤدي إلى تعطيل النظام أو فقدان البيانات إذا لم يتم تنفيذه بشكل صحيح. دورة pentesting يمكن لأي شخص البدء في pentesting ، ولكن الحصول على دورة تدريبية معتمدة يمكن أن يساعد في فهم المفاهيم الأساسية وتعلم الأدوات والتقنيات المستخدمة في الاختبار. يمكن العثور على دورات تدريبية عبر الإنترنت أو في مراكز التدريب المعتمدة. لماذا تختار أدوات pentesting مج