ルートキットマルウェアとは?

ルートキットは、通常のウイルスのように動作しない、特に厄介なマルウェアです。ルートキットは、オペレーティングシステムの中心部に自身を挿入します。通常、カーネルレベル以下。これにより、それらの検出が非常に困難になり、削除できない場合があります。ルートキットの検出と削除を専門とする特定のウイルス対策プログラム。以下に、5つの最高のルートキット対策プログラムをリストします。.

ルートキットがなぜそんなに悪かという背景

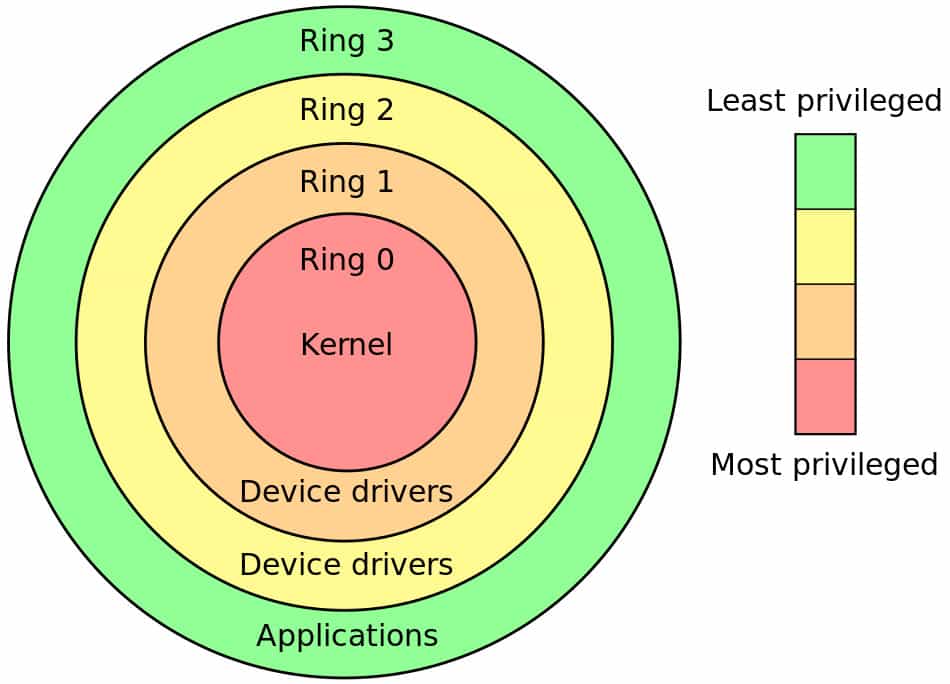

1日の実行中に、コンピューターでさまざまなプログラムを使用する可能性があります。プログラムのクラスが異なれば、仕事をするために異なる許可が必要です。オペレーティングシステムの中心であるカーネルは、ジョブを実行するために、コンピューター内のすべてのハードウェアとソフトウェアを完全に制御する必要があります。一方、ワードプロセッサやWebブラウザなど、人間が直接やり取りするアプリケーションは、仕事をするために比較的小さな制御しか必要としません。概念的には、これらのさまざまなレベルの制御が、リングゼロと外輪の単なる人間のアプリケーションに生息する強力なカーネルを備えた保護リングモデルに示されています。ルートキットは通常、Ring Zeroにインストールされるため、可能な限り最高レベルのアクセスを継承します。.

ルートキットは、最初のルートキットがUnixライクなオペレーティングシステムをターゲットにしたため、そのように命名されています。これらのシステムで最も特権のあるユーザーの名前はrootです。ルートキットとは、システムへのrootアクセスを提供するアプリケーションです。オペレーティングシステムに関係なく名前が付いたままであり、現在、システムにそのようなルートユーザーがいないにもかかわらず、Windowsルートキットでもその名前が付けられています。.

有益な、または少なくとも良性のルートキットの例がありますが、それらは一般に悪意があると考えられています。ルートキットは、インストールされると、オペレーティングシステムのほぼすべての側面を変更し、ほとんどのウイルス対策プログラムからその存在を完全に隠すことができます。カーネルルートキットは検出が非常に困難であり、場合によっては、コンピューターをクリーンにする唯一の方法は、オペレーティングシステムを完全に再インストールすることです。再インストールは、システムBIOSに存在し、オペレーティングシステムの再インストールに耐えることができる、さらに悪質なファームウェアルートキットに対してはまだ役に立ちません。.

ルートキットの種類

カーネルルートキット

カーネルルートキットはリングゼロで動作し、カーネルに挿入されます。実際には、これはLinux、macOSおよびその他のUnixライクなオペレーティングシステム用のカーネルモジュール、およびWindowsシステム用のダイナミックリンクライブラリ(DLL)を意味します。カーネル自体と同じレベルおよびセキュリティ状態で動作するため、検出または検出された場合は削除することはほぼ不可能です。.

ユーザースペースルートキット

1日の間に使用するプログラムによってアクセスされるオペレーティングシステムの部分は、ユーザースペースまたはユーザーランドと総称されます。これらの用語は、これらのメモリとファイル領域が特権を持たないことを意味し、アプリケーションは高レベルのアクセス許可なしでそれらのものにアクセスできます。.

定義上、ユーザー空間で動作するルートキットはカーネルアクセスを持たないため、検出を回避するには不利です。ユーザースペースルートキットは通常、特定のアプリケーションを対象としています。そのアプリケーションが実行されると、ルートキットはユーザー空間のメモリにある正当なアプリケーションにパッチを当て、その操作を乗っ取ります。このタイプのルートキットはデプロイが簡単ですが、検出が容易であり、システムクラッシュを引き起こすことで自身を放棄する傾向があります。.

ブートキット

これらはブート可能なルートキットです。お使いのコンピューターのオペレーティングシステムは起動可能です。そうでない場合、コンピューターは起動できません。典型的なルートキットは、オペレーティングシステムのブートシーケンス中に自身をロードします。ブートキットはそれ自体でブートでき、その後オペレーティングシステムをロードできるため、ブートキットはそれを行うためにオペレーティングシステムを必要としません。.

ブートキットの一般的な目的は、カーネルモジュールでのデジタル署名検証などを破壊することです。これにより、攻撃者はブートプロセス中に変更されたモジュールとファイルを密かにロードし、マシンにアクセスできるようになります。.

ファームウェアルートキット

ファームウェアは、ハードウェアとソフトウェアの間にあるものの用語です。ハードウェアは物理的にコンピューターに固定する必要があるものですが、ソフトウェアはワードプロセッサなど、コンピューターに導入される単なるコードです。ファームウェアはハードウェアであり、通常は何らかのチップであり、ソフトウェアをロードする機能があります。コードをコンピューターに追加するだけの通常のソフトウェアインストールとは異なり、ファームウェアソフトウェアの更新では、通常、チップ上のコードベース全体をフラッシュと呼ばれるプロセスで一気に置き換える必要があります。.

このタイプのルートキットは、通常、コンピューターのBIOSまたはルーターや携帯電話などの特定のデバイスに見られます。ルートキットはファームウェア内に存在するため、コンピューターのハードドライブをフォーマットし、オペレーティングシステムを再インストールしても効果はなく、ルートキットは削除されません。.

ルートキットはどこから来たのですか?

ルートキットは通常、悪意のある攻撃者がマルウェアと同じ共通ベクトルを介してインストールします。フィッシングは、ユーザーをだましてルートキットをインストールさせる非常に成功した方法です。ユーザーはルートキットのインストールを許可するように求められますが、私たちの多くはこれらの一定のプロンプトに無感覚になり、それを許可します.

まれに、評判の良い会社が自社のソフトウェアにルートキットを含める場合があります。 2005年に広く公表された一連の恐ろしい決定において、Sony BMGはコピーを防ぐためにCDにルートキットを含めました。ルートキットには、デジタル著作権管理(DRM)ツールとしての本来の目的を超えて含まれていた固有の不安のために、数百万ドルの集団訴訟が失われました。.

5つの無料のルートキットの削除、検出、スキャナープログラム

KasperskyのTDSSKillerなど、特定のルートキットを対象とするアンチルーキープログラムがいくつかありますが、より一般的なルートキット検出器を扱います。既に特定のルートキットに感染しているといううらやましい立場にいる場合は、ウイルス対策ベンダーにそのルートキット用の特定のツールがあるかどうかを検索することをお勧めします。.

chkrootkit(ルートキットの確認)

長所: 感染後に実行できます

短所: Windowsサポートなし.

サポートされているOS: Linux、FreeBSD、OpenBSD、NetBSD、Solaris、HP-UX、Tru64、BSDI、およびmacOS

「ルートキットの確認」(chkrootkit)は、長い間存在してきたオープンソースのルートキット検出器です。この記事の現在のバージョンは2023年5月にリリースされ、69の異なるルートキットを検出できます.

chkrootkitの出力を解読するには、経験豊富なシステム管理者が必要です。また、その名前に忠実に、chkrootkitはルートキットのみをチェックします。それらを削除することはできません。次のようなルートキットの一般的な兆候がないか、システムファイルを調べます。

最近削除されたログファイル

ログファイルは、システムに何が起こったかを分析するための優れたツールです。ただし、ルートキットはシステムファイルを変更できるため、ログファイルの内容を変更したり、ログを完全に削除したりできます。 chkrootkitは、wtmpやutmpなどのログインを記録するさまざまな重要なログファイルが変更されたか、最近完全にクリアされたかどうかを検出しようとします。.

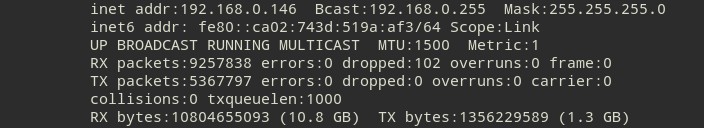

ネットワークインターフェイスの状態

TCP / IPネットワークは、基本的にインターネット上でパケットを渡します。旅行のあらゆる段階で、各パケットはインターネットプロトコル(IP)アドレスまたはローカルメディアアクセス制御(MAC)アドレスのいずれかにアドレス指定されます。インターネットまたは他のネットワーク上のルーターは、パケットの宛先IPアドレスを使用して適切なネットワークに到達します。パケットが宛先ネットワークに到着すると、MACアドレスは、適切なネットワークカードまたはネットワークインターフェイスコントローラー(NIC)への最終配信に使用されます。.

通常の操作中、NICは自身のMACアドレス宛てのパケットまたはブロードキャストトラフィックのみを受け入れ、他のパケットはすべて破棄します。ネットワークインターフェースをプロミスキャスモードにすることは可能です。つまり、ネットワークインターフェースは、パケットの宛先のNICに関係なくすべてのパケットを受け入れます.

無差別モードは通常、パケット分析またはその他の種類のトラフィック検査を実行するためのネットワーク分析でのみ使用されます。 NICが日々の運用中にそのように動作することはまれです。 chkrootkitは、システム上のネットワークカードのいずれかが無差別モードで動作しているかどうかを検出します.

ローダブルカーネルモジュールトロイの木馬(LKMトロイの木馬)

この記事の前半で説明したように、検出と駆除が最も難しいタイプのルートキットは、カーネルモジュールのルートキットです。それらは、Ring Zeroのコンピューターの最低レベルで動作します。これらのルートキットには、オペレーティングシステムカーネル自体と同じ高レベルのアクセス許可があります。 chkrootkitには、このタイプのルートキットを検出する機能があります.

rkhunter(ルートキットハンター)

長所: 成熟した製品

短所: 感染前にインストールする必要があります

サポートされているOS: LinuxなどのUnixライクなオペレーティングシステム

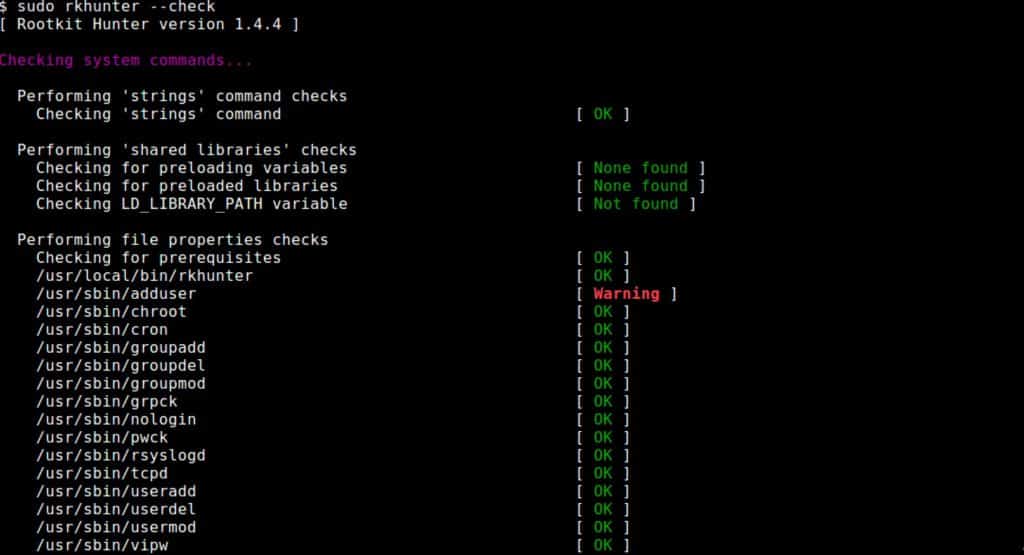

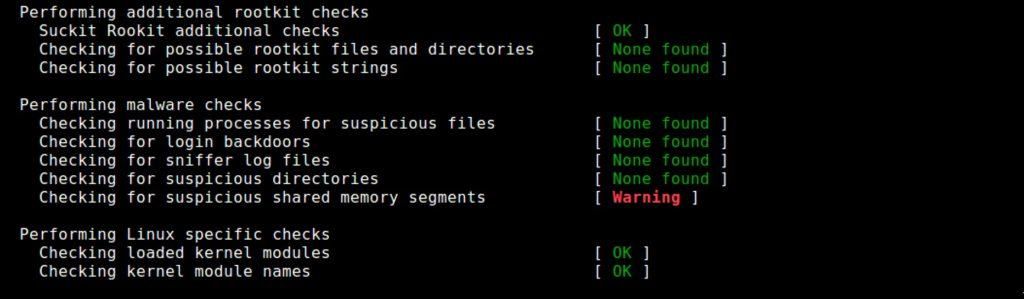

rkhunterのREADMEから:「ルートキットハンターはホストベース、パッシブ、インシデント後、パスベースのツールです。」.

それは ホストベース つまり、ネットワーク上の他の場所にあるリモートホストではなく、インストールされているホストをスキャンするように設計されています。.

事件後 ルートキット感染に対してシステムを強化することは何もしないことを意味します。攻撃が発生したか進行中かを検出することしかできません.

rkhunterは、主に重要なファイルで認識されない変更を探すことでルートキットを検出します。変更を認識する前に、それらのファイルがクリーンなときにどのように見えるかを知る必要があります。したがって、後続のスキャンに使用するクリーンなベースラインを決定できるように、rkhunterをクリーンなシステムにインストールすることが重要です。感染したシステムでrkhunterを実行すると、クリーンなシステムがどのように見えるかを完全に把握できないため、使用が制限されます。.

ほとんどのウイルス対策プログラムは、ある程度ヒューリスティックを使用しています。つまり、すべてのウイルスを明確に認識していなくても、ウイルスのように見えるものを探します。 rkhunterには、ルートキットのようなものを探す機能がありません。それは パスベース つまり、既に知っているルートキットのみを探すことができます.

OSSEC

長所:大規模なユーザーベースを持つ成熟したソフトウェア。感染後に使用できます

短所:上級ユーザー向け。ルートキットスキャナーだけでなく、完全なホスト侵入検知システム

サポートされているOS:Linux、BSD、Solaris、macOS、AIX(エージェント)、HP-UX(エージェント)、Windows XP、2003サーバー、Vista、2008サーバー、2012サーバー(エージェント)

OSSECは、オープンソースプロジェクトとして設立されたホスト侵入検知システム(HIDS)です。 Third Brigade、Inc.に買収され、Trend Microに買収されました。トレンドは現在の所有者であり、OSSECはFree / Libre Open Source Software(FLOSS)のままです.

基本的なアーキテクチャは、Unixのような中央サーバーにインストールされたOSSECマネージャーで、ターゲットシステム上のリモートエージェントと通信します。 OSSECがこのような幅広いオペレーティングシステムをサポートできるようにするのは、このエージェントアーキテクチャです。さらに、ルーターやファイアウォールなどの一部のデバイスはエージェントレスで使用できます。つまり、OSSECマネージャーと直接通信する機能を備えているため、ソフトウェアをインストールする必要はありません。.

OSSECのルートキット検出は、システム全体にわたるファイルベースの分析と他のテストの組み合わせです。 OSSECチェックには次のものがあります。

- netstatなどの他のツールによって報告されないプロミスキャスモードのネットワークインターフェイス.

- 使用中と報告されていないが、OSSECがバインドできないポート.

- PID識別ツールの出力とpsなどのシステムレベルツールの出力を比較する.

- 疑わしいファイルまたは隠しファイルの検出.

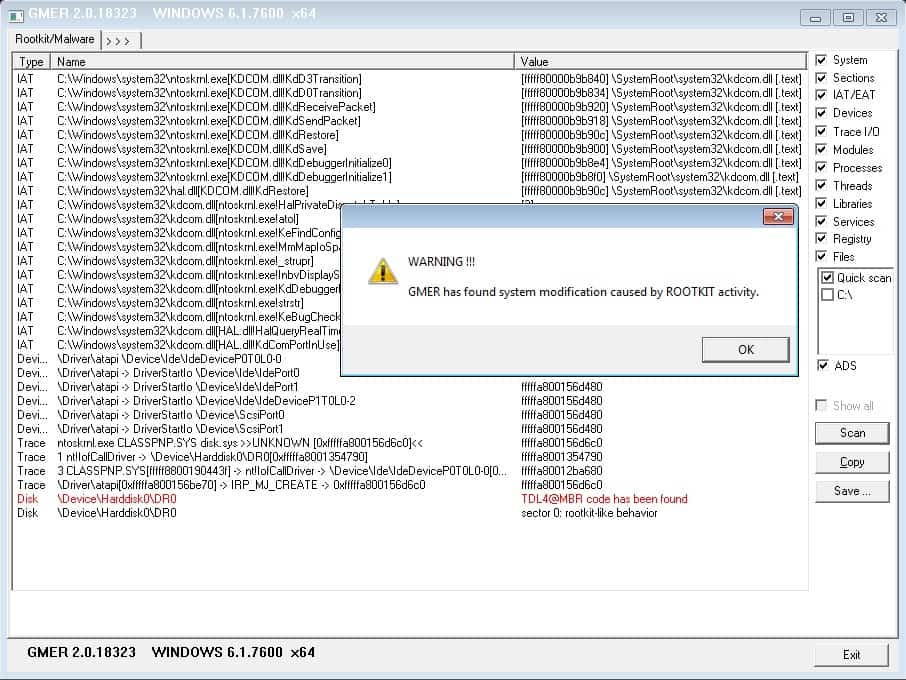

GMER

長所:検出する代わりに、いくつかのルートキットを削除できます。感染後に使用できます.

短所:Windowsのみ

サポートされているOS:Windows XP / VISTA / 7/8/10

GMERは、Windows XP / VISTA / 7/8/10で実行されるルートキット検出器およびリムーバーです。それは2006年から存在し、現在のバージョンは64ビットのWindows 10をサポートしています。PrzemysławGmerekという名前のプログラマーによって作成されました。.

chkrootkitやrkhunterとは異なり、GMERはルートキットを検出できるだけでなく、ルートキットの一部も削除できます。 Avast!と統合されたGMERのバージョンがありますウイルスとルートキット感染の両方に対して非常に優れた総合的な保護を提供するウイルス対策ソフトウェア.

GMERは、スキャンしているシステムについて特別な知識を持っている必要はありません。これは、ルートキット感染前にシステム上になかった場合でも、イベント後のスキャンであり、ルートキットを検出できることを意味します.

ファイルまたはパスを比較してルートキットを検出するのではなく、GMERは、隠されたプロセス、隠されたサービス、変更されたモジュールなどのWindows中心のアーティファクトに集中します。また、正当なプロセスに存在を隠すために正当なプロセスにアタッチする悪意のあるアプリケーションであるフックも探します。.

オープンソースのTripwire

短所:感染前にインストールして初期化する必要があります

長所:大規模なユーザーベースを持つ成熟した製品

サポートされているOS:Linuxベースのシステム

Open Source Tripwireは、ホストベースの侵入検知システム(HIDS)です。ここでのコントラストは、ネットワーク侵入検知システム(NIDS)と比較されます。 Tripwireはローカルコンピューターのファイルシステムをスキャンし、そのファイルを既知の適切なファイルセットと比較します.

rkhunterと同様に、Tripwireは感染する前にクリーンなシステムにインストールする必要があります。次に、ファイルシステムをスキャンし、そのシステム上のファイルに関するハッシュまたはその他の識別情報を作成します。その後のTripwireスキャンは、それらのファイルへの変更を取得し、それらの変更についてシステム管理者に警告することができます.

Tripwireには2つのバージョンがあります。 Tripwire、Inc.の商用製品と、2000年にTripwire、Inc.によって最初に提供されたオープンソースバージョン。商用バージョンは、Linux以外のオペレーティングシステムの強化、レポート、サポートなど、より広範な製品を提供します。.

Tripwireはそれ自体がルートキットの検出器ではありませんが、システム上のファイルに影響を及ぼしたり変更したりするルートキットのアクティビティを検出できます。ルートキットを削除したり、ルートキットが存在するかどうかを確認したりすることもできません。熟練した管理者は、スキャン結果を解釈して、アクションを実行する必要があるかどうかを判断する必要があります.

システムを保護する

ルートキットはマルウェアであることに注意してください。それは本当に悪いマルウェアですが、それでもまだマルウェアです。システムをあらゆるタイプのウイルスから保護するベストプラクティスは、ルートキットからもシステムを保護するために大いに役立ちます。

- ユーザーがジョブを実行するために必要な最小限の権限を持っていることを確認します

- フィッシングの被害者にならないようにする方法をユーザーに教育する

- 自宅からマルウェアを持ち込む人を避けるために、USBドライブとCDドライブを無効にすることを検討してください

- ウイルス対策がすべてのシステムで実行され、最新であることを確認します

- ファイアウォールを使用して、一方的なトラフィックがシステムに出入りするのを防ぎます

これらの一般的な手順に加えて、ルートキット保護には予防的な姿勢が必要です。今すぐルートキット検出器をインストールし、初期化して、頻繁ではない場合は少なくとも毎日実行してください。システムがルートキットに感染した場合、そのシステムはおそらくゴミであると言えますが、より悪質な状況は、ルートキットが知らないうちに数か月または数年にわたってシステム上に存在することです。ルートキットは、朝刊で読むまで、何の手がかりもなく貴重なデータを静かにオフサイトに発送できます。ルートキット検出器を展開している場合は、アラートが発生する可能性が高くなります。これは、できるだけ早く行われます.

英語版ウィキペディアのPrivilege Ring Hertzsprung

また、AntivirusFakeウイルス対策-ウイルス対策、その機能、および脅威を軽減する方法AntivirusWindows回復に関するチートシート:システムの復元、更新、リセット、フレッシュスタート、再インストールAntivirusベースのデバイス