Wi-Fi保护访问2(WPA2)是 安全认证计划 由Wi-Fi联盟开发,用于保护无线计算机网络。根据无线路由器的类型和寿命,您将有一些可用的加密选项。 WPA2-Personal(家庭或小型企业用户使用的版本)的两个主要参数是 高级加密标准(AES) 和老 临时密钥完整性协议(TKIP), 或一个 两者结合.

在本文中,我们将说明 什么是AES和TKIP 并建议您为WPA2支持的设备选择哪个选项。您不仅出于安全原因还需要选择最佳的加密模式,还因为 错误的模式会减慢设备速度. 如果您选择较旧的加密模式,即使您的wifi路由器支持更快的加密类型,数据传输也会自动变慢,以与其连接的较旧设备兼容.

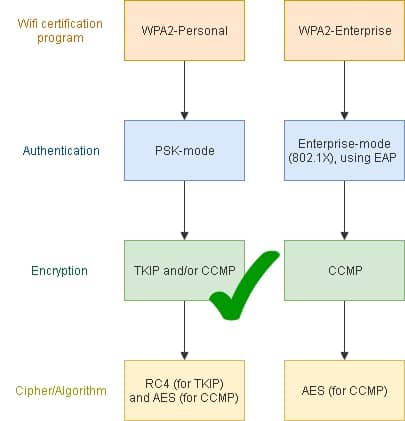

我们还将解释一些 与WPA2相关的wifi安全条款, 例如下图中提到的内容主要针对WPA2-Personal。例如,术语“认证”,“标准”,“协议”和“程序”有时(容易混淆)互换使用,并且经常不正确使用。 AES是协议还是加密类型? WPA2是协议还是标准? (扰流警报:AES是标准,WPA2是认证。)只要对WiFi术语宽容一点,就可以了,只要您知道这些术语的真正含义即可。本文为您创造了记录。是的,我们非常宽松地使用术语“模式”来描述WPA2加密和身份验证设置.

WPA2 101 –(非常)简要概述

WPA2有两种版本:个人版(用于家庭和办公室)和企业版(用于公司)。在本文中,我们将重点讨论前者,但是将其与企业版进行比较,后者将有助于说明WPA2-Personal不能做什么.

常见的wifi安全认证的可靠性如何?

“无线网络本质上是不安全的。在无线网络的早期,制造商试图使最终用户尽可能地容易。大多数无线网络设备的现成配置提供了对无线网络的轻松访问(但不安全)。”(来源:傻瓜)

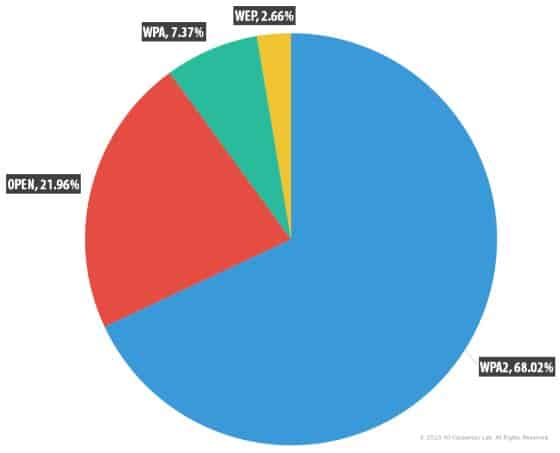

与其他常用的wifi认证相比,WPA2的安全性如何?在WPA3出现之前,WPA2被认为是KRACK和所有最安全的选择。 WPA2当前的漏洞可能已得到有效修补,但您仍需要为wifi设备和使用要求选择最佳的加密类型。例如,如果您是一家拥有较旧设备的小型企业,则可能需要牺牲速度来提高安全性或升级设备。如果您是大型组织,则可以决定完全放弃WPA2,并开始计划尽快推出WPA3。.

全球公共wifi热点使用的Wifi加密连接标准(来源:卡巴斯基安全网络(KSN))

当前使用的主要wifi认证的安全性如何?

- 打开 –完全没有安全性

- 有线等效保密(WEP) –非常不可靠,使用的是RC4密码,最初是因为它非常快速且易于实施。根据WayBack Machine的说法,Skype一经流行就在2010年左右使用了修改版本,此后一直被认为是非常不安全的。 WEP使用一种身份验证方法,其中所有用户都共享同一密钥,因此,如果一个客户端受到攻击,网络上的每个人都将面临风险。 WPA-PSK(预共享密钥)具有相同的问题。根据Webopedia的说法,与其他wifi广播一样,WEP是不安全的,它使用容易被窃听的无线电波发送消息,从而有效地提供了相当于有线连接的安全性。加密并不能阻止黑客拦截消息,而WEP的问题在于它使用静态加密(网络上所有设备的所有数据包都使用一个密钥),使所有设备处于危险之中,这对黑客来说可能是一大麻烦。然后,盗贼可以尝试在闲暇时离线解密数据。 WPA要做的一件事是为每个设备生成唯一的密钥,从而在网络上的一台设备受到威胁时将风险限制在其他客户端上.

- WPA –使用无效 传统知识 加密协议,这是不安全的。 TKIP本身使用RC4密码,而AES对于WPA是可选的。关于WPA工作原理的一个很好的比喻来自“超级用户”帖子:“如果您将外语视为一种加密,则WPA有点像所有连接到该WPA网络的计算机都说相同语言的情况,但是一种对其他机器不熟悉的语言。因此,当然,连接到该网络的机器可以互相攻击,并听到/看到其他所有设备发送/接收的所有数据包。该保护仅针对未连接到网络的主机(例如,因为它们不知道密码)。”

- WPA2 –相当安全,但容易受到暴力和字典攻击。用途 AES 加密并引入带有密码块链接消息验证码的计数器模式 (CCMP), 强大的基于AES的加密。它与TKIP向后兼容。厂商已经发布了许多漏洞的补丁程序,例如克拉克。 WPA2个人版的主要安全缺陷之一是 Wifi保护设置(WPS), 允许用户快速设置安全的无线家庭网络。根据US-Cert的说法,“免费提供的攻击工具可以在4到10个小时内恢复WPS PIN。”它建议用户检查供应商提供的更新固件以解决此漏洞。WPA2-Enterprise较安全,但存在一些缺点.

- WPA3 –仍然太新以至于无法获得有意义的使用数据,但目前被誉为最安全的选择

AES,TKIP或两者,以及它们如何工作?

传统知识

根据Wikipedia的说法,TKIP旨在“替代”当时易受攻击的WEP“标准”,而无需更改运行有线等效保密(WEP)标准的硬件。它使用RC4密码.

《网络世界》解释说TKIP实际上并不能替代WEP。它是一个 “包装”. 不幸的是,它被包裹在根本不安全的WEP上,原因是它只是一种临时措施,因为没有人愿意放弃他们已经进行的所有硬件投资,并且能够快速部署。后一个原因足以使供应商和业务经理热情地接受它。如今,TKIP通过以下方式加强了WEP安全性:

- 混合基本密钥,访问点(AP)的MAC地址和数据包序列号 –“混合操作旨在将对站点和接入点的需求降到最低,但具有足够的加密强度,因此不易被破坏。”

- 将密钥长度增加到128位 –“这解决了WEP的第一个问题:密钥长度太短。”

- 创建一个 唯一的48位序列号 每个发送的数据包都会增加,因此没有两个密钥是相同的。 解决了另一种WEP问题,称为“冲突攻击”,当相同的密钥用于两个不同的数据包时可能会发生.

- 减少重播攻击的风险 上面提到的扩展初始化向量(IV)–“因为48位序列号需要数千年的时间才能自我重复, 没有人可以通过无线连接重播旧数据包—它们将被检测为乱序,因为序列号不正确。

TKIP到底有多脆弱? 据思科称,TKIP容易受到攻击者的数据包解密。但是,攻击者只能窃取身份验证密钥,而不能窃取加密密钥.

“使用恢复的密钥,只能在最多7次尝试的有限窗口内伪造捕获的数据包。攻击者一次只能解密一个数据包,当前的速度是每12-15分钟一个数据包。另外,只有从无线访问点(AP)发送到客户端(单向)时,才能解密数据包。”

问题是,如果白帽正在发现,则发现较大的向量可以插入攻击,黑帽也是如此.

有一个 TKIP与PSK一起使用时的缺点. “使用802.1X身份验证,会话秘密是唯一的,并由身份验证服务器安全地传输到站点;当使用带有预共享密钥的TKIP时,每个人的会话秘密都是相同的,并且永不改变-因此,使用带有预共享密钥的TKIP的漏洞。”

AES

AES(基于Rjiandael算法)是一种称为CCMP的协议使用的分组密码(“ S”实际上表示标准,是术语混乱的另一个实例)。它将明文转换为密文,密钥长度为28、192或256位。密钥长度越长,黑客加密的数据就越难以理解.

安全专家通常都认为AES没有明显的弱点。 AES仅被研究人员成功攻击了几次,而这些攻击主要是旁道攻击.

AES是美国联邦政府和NASA选择的加密方法。要获得更多保证,请访问Stack Exchange的Crypto论坛。有关AES工作原理的详尽技术细节,不在本文的讨论范围内,请访问eTutorials.

您应该知道的Wifi术语和首字母缩写

认证与标准

尽管WPA2是认证程序,但它通常被称为标准,有时也称为协议。 “标准”和“协议”是新闻记者甚至是这些证书的开发人员经常使用的描述(并且有可能被窃),但是在理解标准和协议与wifi的关系时,这些术语可能会引起误解认证,如果不是彻头彻尾的错误.

我们可以用比喻为被证明具有适航性的车辆。制造商将具有指定安全性的准则 标准. 当您购买汽车时, 认证的 规定了车辆安全标准的组织可以安全驾驶.

因此,虽然WPA2应该被称为认证,但它可以被宽松地称为标准。但是,将其称为协议会混淆wifi安全性中实际协议(TKIP,CCMP和EAP)的含义.

协议和密码

另一层混乱:AES是高级加密的首字母缩写 标准. 而且,根据Stack Exchange用户的说法,TKIP实际上不是加密算法;它用于确保使用唯一的加密密钥发送数据包。用户Lucas Kauffman说:“ TKIP实现了更复杂的密钥混合功能,用于将会话密钥与每个数据包的初始化矢量进行混合。”顺便说一下,Kauffman将EAP定义为“身份验证框架”。他是正确的,因为EAP指定了消息的传输方式。它本身不会加密它们。我们将在下一部分中再次谈到.

WPA2和其他wifi认证使用 加密协议 保护wifi数据。 WPA2-Personal支持多种加密类型。 WPA和WPA2向后兼容仅支持TKIP的WEP.

Juniper将诸如AES和TKIP之类的加密协议称为加密密码。密码只是一种算法,用于指定如何执行加密过程.

根据AirHeads社区:

“在保护WiFi客户端时,您经常会引用TKIP和AES。实际上,应将其称为TKIP和CCMP,而不是AES。 TKIP和CCMP是加密协议。 AES和RC4是密码,CCMP / AES和TKIP / RC4。您可以看到供应商正在将密码与加密协议混合在一起。如果要参加考试,一种容易记住的区别是记住用于加密协议的TKIP和CCMP以’P’结尾。 [原文如此]

与EAP一样,虽然它是一种身份验证,但不是加密协议.

底线:

- WPA2-个人 –支持CCMP(大多数人称为AES)和TKIP.

- WPA2-企业 –支持CCMP和可扩展身份验证协议(可扩展身份验证协议(EAP)).

WPA2加密和身份验证

身份验证– PSK与802.1X

与WPA一样,WPA2支持IEEE 802.1X / EAP和PSK身份验证.

WPA2-个人 – PSK是用于验证建立无线连接的WPA2个人用户的身份验证机制。它主要设计用于一般家庭和办公室。 PSK不需要设置身份验证服务器。用户使用预共享密钥登录,而不是像企业版那样使用用户名和密码登录.

WPA2-企业 –最初的IEEE 802.11标准(用于wifi认证的“上路”标准)于1997年发布。经常开发更高版本以提高数据传输速度并赶上新的安全技术。最新的WPA2-Enterprise版本符合802.11。一世。它的基础身份验证协议是 802.1X, 该功能可通过用户名和密码或使用安全证书对wifi设备进行身份验证。 802.1X身份验证已部署到 AAA服务器(通常为RADIUS) 提供集中式身份验证和用户管理功能. EAP 是用于传输消息以及在传递之前对客户端和服务器身份验证器进行身份验证的标准。这些消息通过诸如 SSL,TLS和PEAP.

加密–“种子”和PMK

WPA2-个人 – PSK结合了密码(预共享密钥)和SSID(用作 “种子” 并且对范围内的每个人都可见)以生成加密密钥。生成的密钥– a 成对主密钥(PMK) –用于使用TKIP / CCMP加密数据。 PMK基于已知值(密码短语),因此具有该值的任何人(包括离开公司的员工)都可以捕获密钥并可能使用蛮力来解密流量.

关于种子和SSID的几句话.

- SSID –设备的Wi-Fi热点列表中显示的所有网络名称均为SSID。网络分析软件可以扫描SSID,甚至可以隐藏那些SSID。根据Microsoft的史蒂夫·赖利(Steve Riley)的说法,“ SSID是网络名称,不是(我重复,不是)密码。无线网络具有SSID,以使其与附近的其他无线网络区分开。 SSID从未被设计为隐藏,因此,如果您尝试隐藏它,将不会为您的网络提供任何保护。隐藏您的SSID违反了802.11规范; 802.11i规范修正案(定义了WPA2,将在后面讨论)甚至声明计算机可以拒绝与未广播其SSID的访问点进行通信。”

- 种子 –在扎入成为生成的PMK的一部分之前,需要对SSID和SSID长度进行操作。 SSID和SSID长度用作种子,种子会初始化用于对密码短语加盐的伪随机数生成器,从而创建哈希密钥。这意味着,即使密码共享相同的密码,在具有不同SSID的网络上密码的散列方式也不同.

好的密码短语可以减轻与使用SSID作为种子相关的潜在风险。密码应该随机生成并经常更改,尤其是在使用wifi热点之后以及员工离开公司时.

WPA2-企业 – RADIUS服务器对客户端进行身份验证后,它将返回随机 256位PMK CCMP仅用于加密当前会话的数据。 “种子”是未知的,每个会话都需要一个新的PMK,因此暴力攻击是浪费时间。 WPA2 Enterprise可以但通常不使用PSK.

哪种加密类型最适合您,AES,TKIP或两者都适合? (解决了)

本文中提出的原始问题是,对于WPA2,您应该同时使用AES,TKIP还是同时使用两者?

在路由器上选择加密类型

您的选择(取决于您的设备)可能包括:

- 带有TKIP的WPA2 –仅当设备过旧而无法连接到较新的AES加密类型时,才应选择此选项。

- 带有AES的WPA2 –这是支持AES的较新路由器的最佳(默认)选择。有时候你只会看到 WPA2-PSK, 这通常意味着您的设备默认情况下支持PSK.

- 具有AES和TKIP的WPA2 –对于不支持AES的旧客户端,这是一种替代方法。当您将WPA2与AES和TKIP结合使用时(与传统设备通信时可能要这样做),您可能会遇到传输速度较慢的情况。 AirHead社区解释说,这是因为“组密码将始终降至最低密码。” AES使用了更多的计算能力,因此,如果您有许多设备,则办公室的工作效率可能会降低。使用WEP或WPA(TKIP)密码的网络的最大传输速率为54 Mbps(来源:CNet).

- WPA / WPA2 –与上面的选项类似,如果您有一些较旧的设备,则可以选择此选项,但是它不如仅WPA2选项安全。

在您的设备上,可能会显示“ WPA2-PSK”选项,而不是WPA2。您可以将其视为同一件事.

加强PSK安全性的提示

特伦斯·科曼(Terrence Koeman)在Stack Exchange上的评论使人理解为什么WPA2-Enterprise比WPA2-Personal更安全。他还提供以下提示:

- 将您的SSID(PMK“种子”)设置为允许的任意位数的随机字符串,这将使PMK不太容易受到暴力攻击

- 创建一个较长的随机PSK并定期进行更改

- 唯一的SSID可能会使您容易受到盗贼的攻击,这些盗贼可以更轻松地在Wigle上查找您。如果您真的很偏执,应该考虑改用VPN.

下一步是什么? WPA3已发布

根据NetSpot的说法,“ WPA2唯一的缺点可能是它需要多少处理能力来保护您的网络。这意味着需要更强大的硬件来避免降低网络性能。此问题与在WPA2之前实施的较旧的访问点有关,并且仅通过固件升级支持WPA2。当前,大多数访问点都配备了功能更强大的硬件。”而且,大多数供应商仍在继续提供WPA2补丁。.

WPA2将逐步被WPA3逐步淘汰,WPA3在前一年在WPA2中发现一个称为KRACK的安全漏洞后于2023年6月发布。预计在供应商认证和交付新设备时,推出该产品将花费一些时间(可能要到2023年才能完成)。虽然发布了KRACK漏洞的修补程序,但WPA2的整体安全性不如WPA3。首先,您应该确保选择最安全的加密方法。怀疑论者迪翁·菲利普斯(Dion Phillips)为InfiniGate撰写文章,认为:“……令人怀疑的是,当前的无线设备是否会更新以支持WPA3,而下一波设备将更可能通过认证流程。”

你说对了;最后,您可能必须购买新的路由器。同时,为了安全起见,您可以修补和保护WPA2.

尚无关于KRACK攻击的报告,但WPA3认证提供的安全性远不只是插入KRACK漏洞。当前是一项可选的认证计划,随着更多供应商的采用,它将随着时间的推移成为强制性的。通过Comparitech的有关什么是WPA3及其安全性的文章,了解有关WPA2和3的更多信息。?

了解有关wifi安全的更多信息

- TKIP Hack是对TKIP,AES的极好的技术介绍(如果经过冗长的处理)以及令人误解的术语使用问题

- 如果您担心WPA2并且您的设备仅支持TKIP,请选择一个受信任的VPN

- 了解密码学的基础

- 了解如何保护您的wifi路由器-对一般用户和任何敏感数据要保护的人的提示

也可以看看:

加密资源指南

改善自己的网络安全

Marco Verch撰写的WPA协议的首页图片。根据CC BY 2.0许可