什么是中继攻击?这类似于中间人攻击或重播攻击。所有这三种攻击类型都涉及具有欺诈意图的信息拦截,例如关于未来使用的信息:

- 两个设备(或人)之间的无线电信号或身份验证消息可能是 被劫持

- 一个 窃听 攻击者可能试图直接从单个设备(例如,设备)定位,拦截和存储信号。车辆钥匙扣,该钥匙扣不断发出无线电信号以检查其拥有者的车辆是否在附近

- 罪犯可能会向受害者的设备发送信号,以便 特技 它发送一个响应,然后他们就可以使用该响应对另一个设备或应用程序进行身份验证

为了说明什么是中继攻击,让我们看一下两种类似的攻击,即中间人攻击和重放攻击,并将它们与中继攻击进行比较.

这些攻击非常相似,MITM是最常用的术语,有时是错误的。每种攻击都有其他元素,具体取决于场景。以下是一些细微的区别,可以区分每种攻击类型,有时只是轻微区别. 每次攻击的名称表明其主要技术或意图:拦截和修改信息以操纵目标设备;重播窃取的信息以模仿或欺骗真实设备;或中继被盗的信息以欺骗目标设备.

- 中间人攻击 –数据在两方之间被截获,并且可以在攻击者将(有时是更改的)数据转发给预期的(或另一个)接收者之前进行查看和修改。传统上,其中一个真正的参与者发起通信。例如,小偷可能拦截您的设备与服务器之间的通信,并且 修改消息, 例如阻止您访问服务器。 MITM攻击可以控制两方之间的对话,使他们认为当每一方实际上都在与中间人(攻击者)交谈时,他们正在互相交谈。 SMB中继攻击是MITM攻击的一种版本.

- 重播攻击 –与中间人攻击不同,在重播攻击中,罪犯会窃取消息(例如,身份验证消息)的内容,并将其发送到最初的预期目的地。例如,小偷可以捕获您用来打开无钥匙前门的遥控器的信号,将其存储起来,然后在您外出时使用它来打开门,即. 重播消息. 另一个示例是,攻击者拦截了从网络用户发送到主机的凭据,然后重用它们来访问服务器,从而使主机混乱,足以为攻击者创建新会话.

相反,在 接力进攻 攻击者拦截了两方之间的通信,然后,没有查看或操纵它, 将其中继到另一个设备. 例如,小偷可以从车辆的钥匙扣中捕获无线电信号,并将其转发给可以使用该信号打开车门的同谋。在后者中,MITM和中继攻击之间的主要区别是发送者和接收者都不需要发起两者之间的任何通信。在某些情况下,攻击者可能会修改消息,但通常只会放大信号.

中继攻击的三个例子

- 车辆继电器盗窃

- SMB(服务器消息块)中继攻击

- 非接触式卡片攻击

1.车辆继电器盗窃

当汽车成为目标时,中继攻击有时称为 接力偷窃, 无线钥匙扣黑客, 要么 萨拉斯 (信号放大中继攻击)。在SARA中,盗贼使用 信号增强器 至:

- 扩大彼此相距一定距离的同伙之间中继的无线电信号的范围,以这种方式使盗贼具有更大的可操作性

- 愚蠢的汽车认为他们的钥匙链比实际距离更近,因为即使不是大多数,很多汽车模型也会在它们的链环在范围内时自动打开

车辆接力骇客数量在增加

尽管很少有针对这种趋势的攻击类型的统计数据,但汽车制造商和网络安全专家表示,这种攻击正在增加,这表明该攻击有利可图和/或相对容易执行.

英国车辆跟踪公司Tracker表示:“公司在2023年盗窃和追回的所有车辆中,有80%是在没有使用车主钥匙的情况下被盗的。”在美国,2016年有765,484辆汽车被盗,但其中有多少是无钥匙汽车。不确定,因为没有记录品牌和型号。美国商业资讯(paywall)估计,2023年至2023年之间,汽车安全市场的价值将达到100亿美元.

据报道,至少在2011年,瑞士研究人员宣布他们已经成功入侵了十辆无钥匙汽车,因此有可能对车辆进行中继攻击。当时,安全专家认为刑事威胁是低风险的,因为当时的设备太昂贵了。今天,它只需要很少的资本支出。执行中继攻击的设备价格便宜,可以在eBay和Amazon等网站上免费获得.

无钥匙汽车如何工作?

传统的汽车钥匙被所谓的遥控钥匙或遥控器代替,尽管有些人(令人困惑地)称它为钥匙。让我们称它为密钥卡。密钥卡充当发射器,以大约315 MHz的频率运行,用于发送和接收加密的RFID无线电信号。传输范围因制造商而异,但通常为5-20米。汽车中的天线也能够发送和接收加密的无线电信号。一些车辆使用蓝牙或NFC将信号从手机中继到汽车.

如Wikipedia中所述,“远程无钥匙系统(RKS)”是指使用电子遥控器作为密码的锁。 由手持设备激活或由接近自动激活的键.”根据车辆型号,可使用遥控钥匙来启动汽车(遥控无钥匙点火系统),但有时它仅会打开汽车(遥控无钥匙进入系统),并且驾驶员需要按下点火按钮。记住, 一些攻击者不希望偷车;他们可能只是在寻找任何有价值的东西,例如后座上的笔记本电脑.

如何在您的汽车上执行中继攻击?

密钥卡总是在侦听汽车广播的信号,但是密钥卡必须离汽车很近,这样汽车的天线才能检测到信号并自动解锁汽车. 犯罪分子可以使用无线电放大设备增强离车范围内的遥控钥匙的信号 (例如在所有者的房屋内),拦截信号,然后将其传输到汽车附近的设备。然后,此设备将收到的“芝麻开塞”消息发送到汽车以将其解锁.

车辆接力攻击的类型

等待游戏

据《每日邮报》报道,他们的记者在网上购买了一个名为HackRF的无线电设备,并用它在两分钟内打开了一辆豪华揽胜车.

“价格为257英镑,当车主解锁车辆时,该设备可让犯罪分子拦截钥匙上的无线电信号。它被下载到笔记本电脑上,然后盗贼发送窃取的信号,以便在所有者无人看管时闯入。”

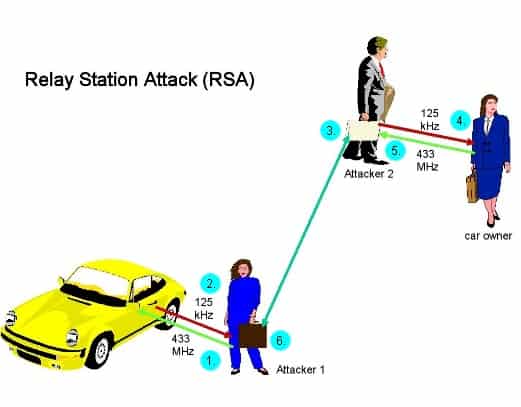

中继站攻击(RSA)

密钥卡有时也称为 接近键 因为当车主在车内时他们会工作。据Jalopnik报道,中国安全公司奇虎360的研究人员制造了两个无线电小工具,总价约为22美元,这些小工具一起 欺骗汽车的真正密钥卡,并欺骗汽车以使其认为密钥卡就在附近.

在奇虎360实验中,研究人员还设法对无线电信号进行了反向工程。他们通过记录信号,对信号进行解调,然后以较低的频率将其发送出去,从而使研究人员能够将信号范围扩大到1000英尺.

中继站攻击(来源:维基百科略有修改)

在上述情况下:

- 第一个小偷向汽车发送信号,模拟了智能钥匙

- 汽车回复身份验证请求

- 该信号被发送到第二个小偷,位于第二个小偷附近的真实密钥卡。在餐厅或购物中心

- 第二个小偷将这个信号传递给FOB

- 离岸价以其凭证答复

- 第二个小偷将身份验证信号转发给第一个小偷,后者使用它来解锁汽车

远程干扰

当您使用遥控钥匙远程锁定汽车时,攻击者可能会阻塞信号。如果发生这种情况,除非您亲自检查车门,否则您可能会走开而将汽车解锁.

2. SMB(服务器消息块)中继攻击

Windows传输协议漏洞

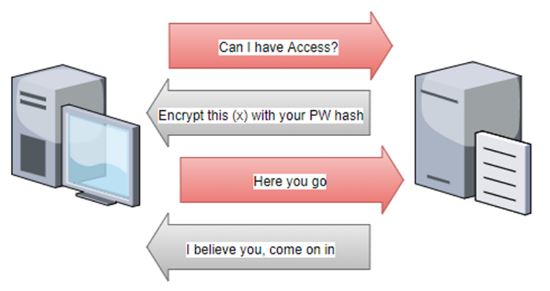

SMB是一种传输协议,用于文件和打印机共享,以及用于访问远程服务(例如来自Windows计算机的邮件)。 SMB中继攻击是 中间人攻击的一种形式 用来利用(部分修补)Windows漏洞.

当用户访问网页甚至打开Outlook电子邮件时,Active Directory域中的Windows计算机可能会泄漏用户的凭据。 NT LAN Manager身份验证(网络身份验证协议)不对服务器进行身份验证,仅对客户端进行身份验证。在这种情况下,Windows会自动将客户端的凭据发送到他们尝试访问的服务。 SMB攻击者无需知道客户的密码;他们可以简单地劫持并将这些凭据中继到客户端拥有帐户的同一网络上的另一台服务器.

NTLM身份验证(来源:安全思想)

有点像约会

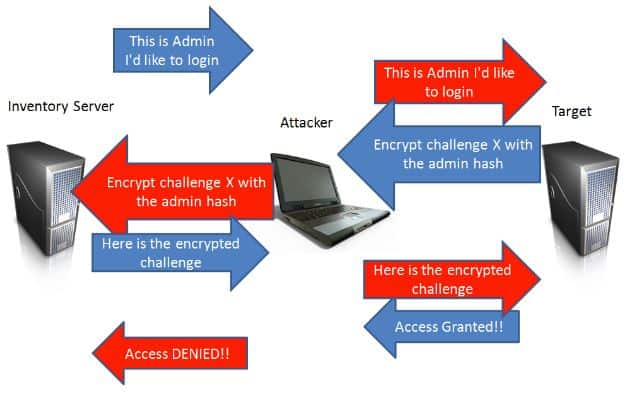

Rapid 7的渗透测试器Leon Johnson解释了它如何与有趣的现实世界类似地工作。在这种情况下,两个男人参加一个聚会,一个发现一个漂亮的女孩。第一个乔乔有些害羞,要求他的朋友马丁去和女孩黛丽拉聊天,也许要弄她的电话。马丁说,他很乐意效劳,并自信地去找Delilah,要求她约会。黛丽拉说她只和宝马司机约会。马丁给自己打了个高五,然后回到乔去问他(BMW)的车钥匙。然后他回到Delilah并证明他是她迄今为止喜欢的那种人。黛丽拉(Delilah)和马丁(Martin)约定了一个约会的日期,然后她离开。马丁回到乔那里,交回钥匙,并告诉他德莱拉对约会不感兴趣.

主体在网络攻击中是相似的:Joe(受害者(拥有被称为Delilah的目标服务器需要的凭据才能允许任何人访问)的受害者)想要登录Delilah(攻击者希望非法侵入的身份),而Martin是中间人(攻击者)拦截他登录到Delilah目标服务器所需的凭据.

在下图的SANS渗透测试中, 库存服务器 是乔, 攻击者 是马丁,而 目标 是黛丽拉。如果您是内部道德黑客,则可以使用Metasploit尝试此攻击。.

SMB中继攻击如何工作(来源:SANS渗透测试)

3.非接触式卡片攻击

非接触式智能卡是信用卡大小的凭据。它使用RFID与PoS系统,ATM,建筑物门禁系统等设备进行通信。非接触式智能卡很容易受到中继攻击,因为不需要人工输入PIN即可验证交易;该卡只需要相对靠近读卡器即可。欢迎使用Tap Technology.

象棋大师问题

大师国际象棋问题有时用于说明中继攻击的工作方式。在信息安全小组发表的一篇学术论文中,标题为 使用NFC手机对非接触式交易进行实用中继攻击, 作者解释:假设有人不知道如何下棋,挑战两位大师到邮政或数字游戏。在这种情况下,挑战者可以将每位大师的举动转发给另一位大师,直到赢得一个。师父都不会知道他们是通过中间人而不是彼此之间直接交换动作.

凭证被盗

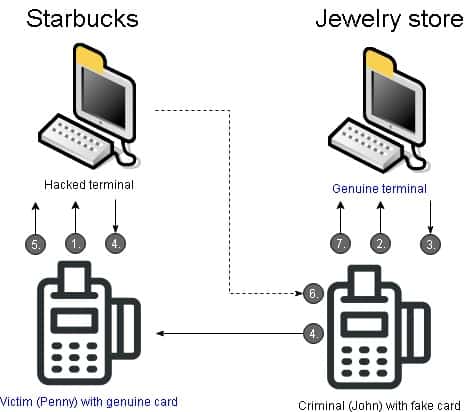

在中继攻击方面,国际象棋问题显示了攻击者如何通过拦截发送到被黑终端的纯正非接触式卡中的凭据来满足来自真支付终端的身份验证请求。在此示例中,真实终端认为它正在与真实卡进行通信.

- 攻击始于伪造的付款终端或被黑客入侵的真实付款终端,毫无戒心的受害者(Penny)使用其真实的非接触式卡付款.

- 同时,罪犯(John)使用伪造的卡在真实的付款终端上付款.

- 真正的终端通过向John的卡发送身份验证请求来响应假卡.

- 几乎同时,被黑客入侵的终端向Penny的卡发送了请求以进行身份验证.

- Penny的真实卡通过将其凭据发送到被黑终端进行响应.

- 被黑的终端将Penny的凭据发送到John的卡.

- 约翰的卡将这些凭据中继到真正的终端.

可怜的潘妮会在那个令人难忘的星期天早上发现,她在星巴克买了一杯咖啡,她还买了一条昂贵的钻石项链,她再也看不到.

底层的网络加密协议无法防御这种类型的攻击,因为(被盗的)凭据来自合法来源。攻击者甚至不需要知道请求或响应的样子,因为它只是在两个合法方,真实卡和真实终端之间转发的消息.

如何防止中继攻击?

非接触式卡攻击的距离限制协议

在2007年,剑桥研究人员Saar Drimer和Steven Murdoch展示了非接触式卡片攻击如何发挥作用,并提出了一种限制距离的方法(缩小机会窗口)。在研究论文中– 芯片 & PIN(EMV)中继攻击 –二人说,距离限制技术可以通过测量卡响应终端请求识别所花费的时间来防止对非接触式卡进行中继攻击的风险。.

“由于信息传播的速度不能超过光速,因此可以计算卡与终端之间的最大距离。通过精心设计使用的通信方法卡,可以非常准确地估算出该估算值,并确保即使在很短距离(对于我们的原型机,大约10m)中也可以检测到中继攻击。”

银行对安全性持谨慎态度,但距离限制显然是由万事达卡于2016年实施的.

伯明翰大学的研究人员认为,距离限制对于非接触式卡片盗窃不是一个切实可行的选择,因为将新协议集成到现有基础架构中将是复杂且昂贵的。此外:

“由于非接触式交易只能在没有PIN的情况下用于少量交易,并且使用专用设备可能会增加怀疑(因此有被抓住的机会),这种攻击的风险/回报率很低。”

如何减轻SMB攻击?

根据Fox IT的说法,针对SMB攻击的唯一解决方案是完全禁用NTLM并切换到Kerebos。如果不能(也许您正在运行旧版软件),Fox IT的以下配置建议可能有助于减轻遭受攻击的风险。这些链接提供了有关如何配置Microsoft工作站的分步说明。.

- 启用 SMB签名 –所有消息都必须在身份验证阶段由客户端计算机签名。由于攻击者没有会话密钥/密码,因此即使他们设法中继请求,他们也将无法访问服务器.

- 启用 环保局 (增强的身份验证保护) –此技术可确保客户端和服务器使用相同的TLS连接,并要求客户端对其进行签名

- 启用LDAP(轻型目录访问协议)签名 –与SMB签名类似,但是根据Fox IT的说法,此设置“将不会阻止通过TLS对LDAP的中继攻击。” Preempt会回显此警告:“ …同时LDAP签名可保护中间人( MitM)和凭据转发,LDAPS可以保护MitM(在某些情况下),但根本不能保护它免受凭据转发。” Preempt称,该解决方案是下载针对此漏洞的Microsoft补丁。.

- 启用 SPN (服务主体名称)目标名称验证 –使用服务器名称验证要验证的目标名称

- 仅使用HTTPS –通过HTTP访问内部网站时,实际上几乎不可能进行身份验证,并且中继攻击的可能性也会增加

- 禁用自动Intranet检测 –仅允许连接到列入白名单的站点

- 禁用WPAD(Windows代理自动检测) – Microsoft MS16-077修补程序解决了大多数WPAD漏洞,但建议禁用此功能

- 禁用LLMNR / NBNS –这些是不安全的名称解析协议,可能会使攻击更容易欺骗真实的URL

有关如何在组织中限制和管理NTLM使用的更多建议,请访问Microsoft。.

防止对您的汽车进行中继攻击

- 保持密钥卡的 软件更新

- 攻击者将尝试克隆您遥控器的频率。将遥控器保持在 保护性 射频识别 口袋 将阻止攻击者侦听其信号的频率.

- 切勿将解锁钥匙留在窗户附近或大厅桌子上。小偷们不断地在附近寻找无线电信号。保护遥控器的一种低技术选择是将其包裹在银箔中,或者放入金属锡盒甚至是微波炉中。警告:如果不小心对钥匙进行微波操作,可能会损坏微波炉和钥匙.

- 如果你可以的话, 关闭遥控器

- 使用额外的保护措施,例如将您的汽车停在上锁的车库中,或使用 低技术转向锁 要么 车轮夹. 后者的建议很可笑,在社区论坛上建议用户:“是的,我想要无钥匙进入。非常方便和时尚。只需将10Kg的物体挂在周围。”

- 从亚马逊购买法拉第笼,盒子,小袋,钱包或手提箱(是的,犯罪分子可以从这些人那里购买设备,以侵入您的汽车)

- 安装OBD(板载诊断)端口锁。小偷可能会闯入OBD端口,这些端口可以管理汽车中的各种数据并可以诊断故障和故障,并且在最坏的情况下,可以控制汽车的某些组件.

- 涉及车辆闯入时,可能是回到未来的情况:简单地防止盗窃 通过确保看不见贵重物品. 据《每日标准》报道,盗贼往往比车辆本身更容易瞄准车辆内的物品。许多人很高兴为吸毒习惯花了几美元。继电器防盗装置的投资约为22美元,投资相对较小.

- 特斯拉有一个移动应用程序,可通过智能手机上的蓝牙链接到汽车以将其打开。较新的型号可以选择在汽车启动前启用PIN。您可以通过以下方式打开PIN码激活功能 禁用被动进入.

- 检查车门是否上锁 而且罪犯还没有阻止您离开汽车时使用遥控器发出的锁定命令.

网络安全就像一场乒乓球比赛

犯罪分子拥护新技术,而承担每次发现新漏洞或配置新方法来规避安全漏洞的繁重任务并不是罪犯的责任。对于跟上网络安全新闻的人,网络安全专业人员和犯罪分子之间的分数目前为1:1:

- 一旦Captcha足够聪明,就可以判断网站访问者是否是人类。如今,犯罪分子正在将Captcha图像和谜题传递到Captcha汗水店,在那里人们可以解决谜题并将结果发送回攻击者的机器人。汗水店的工作在自由职业者的网站上刊登广告,佣金根据自由职业者在一定时间内可以解决的验证码数量确定.

- 据RFID Journal称,一旦曾经仅用于短距离通信,如今的RFID阅读器(也称为询问器)“使用波束可控相控阵天线可以在600英尺或以上的距离询问无源标签。”

- 曾经,黑客设备非常昂贵。如今,诸如防盗工具包之类的黑客设备制造商在网上合法地炫耀其商品。这些设备合法购买,但非法使用是非法的。小偷不在乎.

- 一旦在Deep Web上购买了漏洞利用工具包,网络犯罪就容易了,但需要少量的资本支出。如今,白帽渗透测试人员使用Internet上的开源软件(例如Metasploit)来测试其系统中的漏洞,已成为黑客工具包的免费且受欢迎的补充.

- 早在2014年,Info World的一篇文章就声称:“加密(几乎)已经失效。”尽管加密在大多数网络犯罪中仍然存在并且是主要的威慑力量,但与执行中继攻击的罪犯无关.

跟上网络犯罪, 需要更多的网络安全专业人员. 据CSO称,到2023年,未填补的网络安全职位数量将达到350万。到那时,新型攻击可能已取代头条新闻中的中继攻击。.

有关:

100多个恐怖的网络犯罪和网络安全统计数据 & 发展趋势

在网络安全中找到第一份工作

nieuws通过Flickr为Betaalpas徽标徽标提供的图片。根据CC BY 2.0许可