WPA3とは何ですか? Wi-Fi Protected Access(WPA)は、多くの場合、自宅や職場で使用するWi-Fiネットワークの暗号化と保護に使用されるセキュリティ標準またはプロトコルと呼ばれますが、実際にはWiによって開発されたセキュリティ認証プログラムです。 -ワイヤレスコンピュータネットワークを保護するためのFi Alliance.

2023年6月にリリースされたWPA3は、セキュリティの専門家が「壊れた」と表現するWPA2の後継です。WPA3の開発の目標は、使いやすさと暗号強度の向上という点でWPAを改善することでした。その前身と同様に、PersonalおよびEnterpriseエディションがありますが、このバージョンはより強力な認証および暗号化機能を備えたWPA2を改善し、WPA2、KRACKの組み込みの欠陥に対するソリューションです。また、IoT wifiデバイスの接続を簡素化し、セキュリティを強化する機能も含まれています.

問題

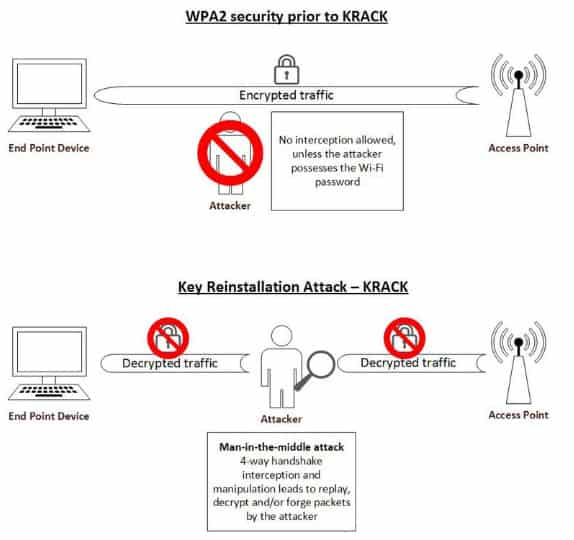

KRACK(キー再インストール攻撃)の欠陥は、深刻なリプレイ攻撃として分類でき、中間者攻撃の一種です。 KRACKの発見で強調されたWPA2の基本的な問題は、WPA2認定基準自体の欠陥であり、製品の構成やサービスの実装が悪いことによる脆弱性ではありません.

KRACKについては後で詳しく説明しますが、最終的にはWPA2の正しい実装は脆弱である可能性が高いということです。この脆弱性はWPA2プロトコルに固有のものです.

ソリューション

この失敗に対応して、2023年6月、Wi-FiAlliance®は、Wi-Fi CERTIFIED WPA3™セキュリティの導入を発表しました。

- KRACKの脆弱性に対処

- セキュリティ機能を追加してWPA2をアップグレードしますs。これは重要です。複数のwifiセキュリティホールがあり、それらはハッカーにとってより魅力的であり、KRACKよりはるかに簡単です。.

WPA3とは何ですか? Wi-FiデバイスのWPA3認定は、お車の走行に適した証明書と大まかに比較できます。認定がなければ、ハードウェアベンダーはWi-Fi Allianceのセキュリティ標準への準拠を主張できません.

そうかも知れない WPA3がwifiユーザーから完全に賛同されるまでの時間;一方、Wi-Fi Allianceによると、「WPA2デバイスは引き続き相互運用し、認識されたセキュリティを提供します」とのことです。 WPA2は、移行期間中、すべてのwifi認定デバイスに引き続き必須です.

WPA3とは それは安全ですか?

この記事では、WPA3がWPA2のセキュリティをどのように改善するかを見て、KRACKを視野に入れます。 WPA3は間違いなく将来の適切なセキュリティルートですが、ユーザーは確実に実装する必要があります 多面的で階層化されたセキュリティ戦略 Wi-Fiネットワークのあらゆる側面を保護します。 WPA3は、WiFiネットワークを完全に保護するのに十分ではありませんが、KRACKパッチ以外の改善は、他のWiFiセキュリティホールを塞ぐことに大きく貢献します。また、WPA3で平準化された批判のいくつかについても説明します。最後に、ホームユーザーや企業が安全なwifiを実践する方法のいくつかに触れます。 WPA3は安全ですか?調べてみましょう.

KRACK脆弱性の範囲

KRACKの発見は、ITコミュニティに不安を引き起こしました。その理由は、非常に多くのwifiデバイスがWPA2を使用しており、インターネットに接続するためにこれらのデバイスを使用する人が増えているためです。 Wigleによると、2023年1月現在、世界中で4億を超えるワイヤレス接続がありました。 KRACKは、それらの大部分を攻撃に対して脆弱にする可能性があります。 (ちなみに、野生でのKRACK攻撃はまだ文書化されていません。)

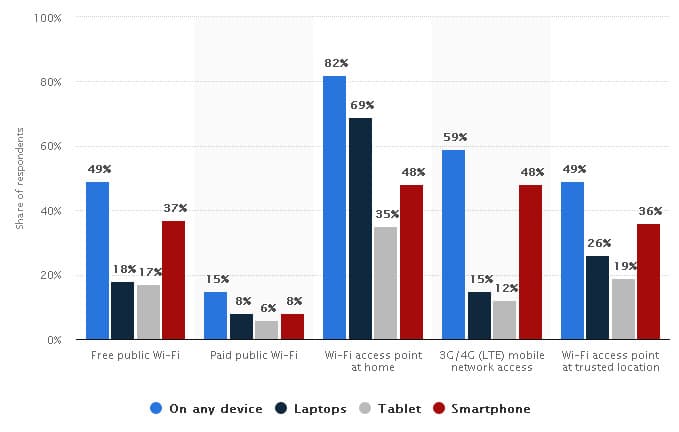

2015年6月現在、世界中のインターネットユーザーによるデバイス別のワイヤレスインターネットアクセス(ソース:スタティスタ)

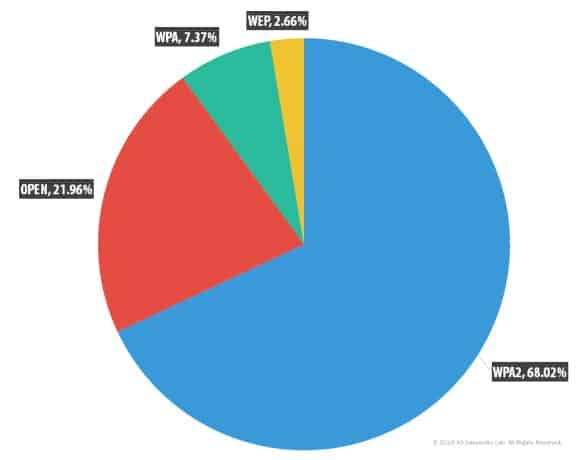

現在のWi-Fi暗号化標準の安全性?

- Wired Equivalent Privacy(WEP) –非常に信頼できないが、まだ使用中。 Kaspersky Labsによると、ハッカーがWEPで保護されたネットワークをクラックするのにほんの数分しかかかりません.

- オープンネットワーク –セキュリティなし.

- Wi-Fi Protected Access(WPA) – 2002年、WPAはWEPに代わる唯一の中間手段となることを目的としており、2004年にWPA2に取って代わられました。WPAの問題は、安全でないTKIP暗号化プロトコルの使用でした.

- Wi-Fi Protected Access 2(WPA2)

- の パーソナル バージョンはかなり安全ですが、ブルートフォース攻撃や辞書攻撃に対して脆弱です。 Wi-Fiセッションの開始時に、アクセスポイントとデバイス間の通信(ハンドシェイク)の傍受を許可する場合があります.

- の 企業 バージョンは、追加の会社承認手順を使用するため、ハンドシェイクの傍受からある程度保護されています.

- Wi-Fi Protected Access 3(WPA3) – 2023年1月の時点でWPA2を置き換えますが、展開には時間がかかります。現時点で最高のwifiセキュリティを提供します.

WPA2で保護されたデバイスのみが、特にKRACK攻撃に対して脆弱であることに注意してください。オープンでセキュリティ保護されていないネットワークは暗号化されておらず、ほとんどすべての種類の攻撃に対して脆弱ですが、WPA2を使用しないためKRACKに関してはそうではありません.

で使用される暗号化タイプ 公衆無線LANホットスポット グローバルに(ソース:カスペルスキーセキュリティネットワーク(KSN))

クラッキングのアナロジー

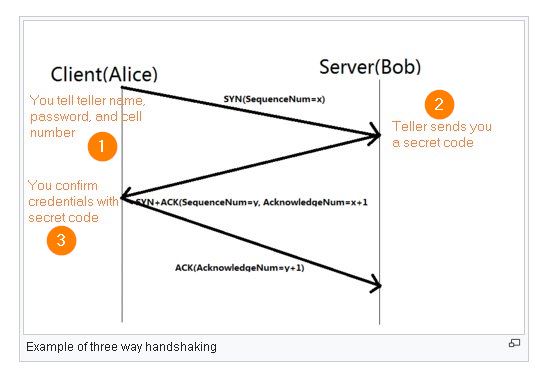

ハンドシェイクネゴシエーションの欠陥(アクセスポイント(AP)とルーターがクライアントの資格情報を確認するために出会うポイント)は、WPA2の脆弱性の中心にあります。次のセクションでは、WPA3とは何かを探求する理由をさらに詳しく見ていきます。.

シーンを設定するには、ここにあります ハンドシェイクの例え プロセス(想像力に少しライセンスを許可する場合)

以下の類推で説明されている3ウェイハンドシェイクの図(ソース:ウィキペディア、変更あり)

-

- あなたが銀行にいるふりをしてみましょう。窓口係はあなたに名前、パスワード、電話番号を尋ねます。あなたと銀行は、あなたがお金を引き出すときにあなたが誰であるかを証明するためにこのセキュリティ手順に同意しました.

- 窓口に名前、パスワード、携帯番号を渡します。この銀行では、プロセスの次のステップは銀行があなたの電話に送ることです 秘密のコード 本人確認に使用します.

- 一方、あなたの知らない間に、あなたの後ろの誰かが盗聴し、あなたの名前とパスワードを聞いたことがあります。 秘密のコード.

- 銀行を出た後、盗聴者は窓口に急いで行き、秘密コードがまだ有効である間に、盗まれた名前、パスワード、およびパスワードを使用して最後の資金を引き出します。 秘密のコード.

おそらく、上記のシナリオで弱点を見つけたでしょう。資格情報を確立するときのある段階でセキュリティが侵害されました。資格情報がオーバーヘッドだったときではなく、 あなたが銀行を去ったとき、あなたの秘密のコードはまだ有効でした. そうでなければ、あなたの名前、パスワード、携帯電話番号、シークレットコードは盗聴者には役に立たなかったでしょう。.

この物語にはひねりがあります: 窓口係と盗聴者は警戒態勢に入っています。この偽の出納係は実際に本物の出納係(昼食に出かける人)を偽装しており、これは 中間者攻撃. 両方の犯罪者があなたの資格情報を持っています.

これから見るように、この問題はWPA3が解決するものです.

WPA2の脆弱性?

WPA2の主な脆弱性は 四方向ハンドシェイク 事前共有キー(PSK)を使用してWiFi接続を保護するために使用します。 (WPA3では、PSKは、同時認証(SAE)ハンドシェイクに置き換えられます。)

このセクションでは、前のセクションのアナロジーを使用して、問題を説明します。.

事前共有キー(PSK)

上記の例で銀行で行ったセキュリティチェックの最初の部分は、WPA2-PSKと大まかに比較できます。, 認証 これには、パスフレーズを使用して個人がwifiネットワークに接続する必要があります(比metaで銀行に問い合わせてください)。 PSKは「共有秘密」、この場合はパスワードを指します.

ノート:

- PSKなしのWPA2 認証サーバーを使用する場合に使用されるオプションです。従業員のデバイスに一意のキーを割り当てたい場合、企業はこのオプションを選択する必要があります。キーが侵害された場合、企業は1つのデバイスに対して新しいキーを生成するだけで済みます。これにより、すべてのデバイスが同じキーを使用している場合に、他のデバイスがキーの紛失または盗難によって侵害されるのを防ぐこともできます。.

- 何ですか WPA2-PSKの違い そして WPA2-パーソナル? WPA2-パーソナル 含意する AESの使用、WPA2-PSK 含意する 古いTKIPとAESの間の選択。シスコのブログで説明されているように、一部のデバイスでは、AESを使用したWPAとTKIPを使用したWPA2が許可されています。 AESはWPAではオプションですが、WPA2ではAESは必須で、TKIPはオプションです。両方の用語は、PSKの使用を指します。これは、WPA2-PersonalとWPA2-Enterpriseを区別するものです。.

四方向ハンドシェイク

通信における資格情報認証は、ハンドシェイクと呼ばれます。銀行では、お客様と窓口係が資格情報を確立するために3段階のハンドシェイクを交換しました。秘密コードはプロセスの最後のハンドシェイクです.

すべてのwifiネットワークは 四方向ハンドシェイク.

次の図では、なりすましのWi-Fiアクセスポイントは、銀行で対処した偽の窓口係です。.

KRACK攻撃が4方向ハンドシェイクをインターセプトする方法の図(ソース:エニサ)

Packet6を執筆しているRowell Dionicioは次のように説明しています。「攻撃者は実際のアクセスポイントを偽装し、 クライアントをだまして不正なアクセスポイントに参加させますが、Wi-Fi認証の完了を許可します. KRACK攻撃を阻止するために、攻撃者は4-Way Handshake内でメッセージを再生します。ここでの欠陥は、被害者のデバイスがこれらのメッセージのいずれかのリプレイを受け入れるべきではないときに受け入れることです。かくして 攻撃者が以前に使用したキーを使用できるようにする. キーは1回だけ使用する必要があり、これが欠陥KRACK攻撃の標的です。

Dionicioは続けます:「KRACK攻撃の技術的な修正は、再利用のナンス値を防ぐことです. デバイスは以前に使用したキーを受け入れてはいけません.」

KRACKの研究者であるMathy Vanhoefによるnonceの再利用に関する技術的な説明を読む.

WPA3は安全ですか?確かに、WPA2にも改善があります

WPA3の発表はいくつかの波を作りましたが、展開するのに時間がかかるでしょう。それまでの間、いくつかのWPA2拡張機能も展開されます。

- すべての「Wi-Fi CERTIFIED」デバイスでの保護された管理フレーム(PMF)の採用の強制

- ベンダーが認証済みデバイスで定期的にチェックすることを保証するソークe:Commisum)

- 128ビット暗号スイートの標準化(ソークe:Commisum)

2つのWPA3バージョンは何ですか?

WPAには、エンドユーザーの要件(家庭用またはビジネス用)に基づいた2つのバージョンがあります。一見すると、WPA3-PersonalとWPA3-Enterpriseには大きな違いはありませんが、後者は以前よりも安全です超機密データおよび大企業を保護するように設計.

Wi-Fi Allianceで説明されている2つのバージョンを簡単にまとめましょう。まず、両方のバージョン:

- 最新のセキュリティメソッドを使用する

- 古いレガシープロトコルを許可しない

- 保護された管理フレーム(PMF)の使用を要求します。 Wi-Fi Allianceによれば、「ユニキャスト管理アクションフレームは盗聴と偽造の両方から保護され、マルチキャスト管理アクションフレームは偽造から保護されています」と述べています。一言で言えば、ウィキペディアでは、管理フレームを「データの整合性、データ発信元の信頼性、およびリプレイ保護を可能にするメカニズム」と説明しています。.

WPA3-パーソナル

このバージョンは、ユーザーが短いパスワードまたは弱いパスワードを選択した場合でも、セキュリティに優れたパスワードベースの認証を提供します。認証サーバーを必要とせず、ホームユーザーや小規模企業が使用する基本的なプロトコルです.

- 128ビット暗号化を使用

- ブルートフォース攻撃から保護する同時認証(SAE)ハンドシェイクを利用します

- Forward Secrecyを組み込むとは、WPA3接続が確立されるたびに新しい暗号化キーのセットが生成されることを意味します。したがって、初期パスワードが危険にさらされても、それは重要ではありません。

- パブリックネットワークのセキュリティを強化

- 接続されたデバイスを簡単に管理

- Wi-Fi Allianceによると、ユーザーがパスフレーズを覚えやすくなると主張しているNatural Password Selectionが許可されます。

WPA3-エンタープライズ

政府、医療機関、金融機関など、機密データを送信する企業ネットワークをさらに保護します。オプションの192ビット最小強度セキュリティモードが含まれており、国家安全システム委員会の商用国家安全アルゴリズム(CNSA)スイートと連携しています。これは米国政府からのリクエストでした.

WPA3-PersonalとWPA3-Enterpriseの主な違いは、認証レベルです。パーソナルバージョンはPSKを使用し、エンタープライズバージョンはWPA2-EnterpriseのIEEE 802.1Xを置き換える機能のカクテルを使用します。技術仕様については、Wi-Fi Allianceをご覧ください.

詳細については、Cisco Pressの執筆者であるEric Geierが、企業がWPA3-Enterpriseに移行する方法を説明しています。.

新しいWPA3機能

改善の4つの領域

WPA3の4つの新機能は、WPA2を改善するように設計されています。しかしながら, WPA3認定にはこれらのうち1つのみが必須です。 ドラゴンの握手。以下は、主な機能の簡単な概要です。このセクションの後半で詳しく説明します.

- より安全なハンドシェイク –同時認証(SAE)プロトコル(別名Dragonflyハンドシェイク)では、デバイスが暗号化キーを要求するたびにネットワークとの新しいやり取りが必要となり、攻撃の試行速度が低下し、パスワードが辞書やブルートフォースに対してより耐性になります攻撃。また、データのオフライン復号化を防ぎます.

- Wi-Fi保護セットアップ(WPS)の置き換え – Wi-Fiデバイスプロビジョニングプロトコル(DPP)を使用してネットワークに新しいデバイスを安全に追加する簡単な方法。これにより、QRコードまたはパスワードを使用してネットワークに新しいデバイスを安全に追加できます。. 簡単接続 接続されたホームおよびIoTデバイスのセットアップを特に簡単にします.

- 認証されていない暗号化 –パブリックホットスポットを使用する場合の保護の向上 Wi-Fi Enhanced Open Opportunistic Wireless Encryption(OWE)と呼ばれる標準である認証されていない暗号化を提供します.

- より大きなセッションキーサイズ – WPA3-Enterpriseは、認証段階で192ビットセキュリティと同等のキーサイズをサポートします。これにより、解読が困難になります。.

上記の頭字語の連想をもっと詳しく見てみましょう.

ブルートフォース攻撃に対する同時認証(SAE)

SAEは安全なパスワードベースのキー交換です ユーザーをブルートフォース攻撃から保護するためにWPA3-Personalバージョンで使用されます. メッシュネットワークに適しています。メッシュネットワークは、wifiカバレッジを作成する方法から名前を得ています。 Comparitechは、セットアップについて簡単に説明しています。これにより、デッドスポットまたは弱いスポットを排除できます。」

SAEの利点:

- IEFT Dragonflyキー交換、パスワードまたはパスフレーズを使用した認証の暗号モデルに基づいており、アクティブおよびパッシブ攻撃、およびオフライン辞書攻撃に耐性があります.

- 有効にする 前方秘密 将来、ワイヤレスネットワークのパスワードが危険にさらされた場合に、後で解読される可能性のある暗号化された伝送を攻撃者が記録することを許可しません

- 許可のみ セッションごとに1つのパスワード推測. 攻撃者がオフラインで余暇にパスワードを解読することを期待してデータを盗んだとしても、推測が正しい場合は毎回Wi-Fiルーターを「尋ねる」必要があるため、1つの推測機能に妨害されます。基本的に、これにより攻撃者はリアルタイム攻撃に制限されます。この機能が正当なユーザーを制限する可能性があるかどうか、いくつかの質問がありました。現実の世界では、正当なユーザーは、ハッカーのように1秒以内に100回の自動連続推測を行うことはまずありません。また、アプリケーションは、サービスが遅くなる前に限られた推測を許可するようにコーディングできます。この機能は、弱いパスワードのセキュリティも強化します.

ネットワークおよびIoTデバイスを管理するためのデバイスプロビジョニングプロトコル(DPP)

Wi-Fi CERTIFIED Easy Connect™ (WPA2のWiFiプロビジョニングサービスに置き換わる)は、単一の中間デバイスを使用して、パスワードを入力するための使いやすいインターフェイスを持たないデバイス(例:Google Homeやスマート冷蔵庫)を含め、すべてのデバイスを接続するのに役立ちます.

Wi-Fi Allianceの仕組みについて説明します。ネットワーク所有者は、構成の中心点として1つのデバイスを選択します。優れたGUIを備えたデバイスが最も簡単ですが、クイックレスポンス(QR)コードをスキャンできる任意のデバイスを使用するか、構成デバイスとしてNFCを使用できます。 DPPの実行–ワンサイズフィット登録手順–このデバイスから、スキャンされたすべてのデバイスを接続し、ネットワークにアクセスするために必要な資格情報を提供します。. 注意: これはオプションの機能であり、 簡単接続.

Wi-Fiデバイスが登録されると、その構成を使用して、アクセスポイントを介してネットワークを検出し、接続します(ソース:Wi-Fi Alliance)

より安全なホットスポットサーフィンのためのOpportunistic Wireless Encryption(OWE)

OWEは、 WiFi拡張オープン 機能、に実装 パブリック/ゲストホットスポットのユーザーを保護し、盗聴を防止する. これは、古い802.11「オープン」認証標準に代わるものです。 OWEを使用すると、パスワードを入力しなくてもデータが暗号化されます。個別データ保護(IDP)を使用して、パスワードを使用しない(または共有パスワードを使用する)ネットワークで暗号化されたデータ転送と通信を提供するように設計されました。本質的に, 許可された各セッションには独自の暗号化トークンがあります. これは、各ユーザーのデータが独自の格納域で保護されることを意味します。ただし、パスワードで保護されたネットワークでも機能するため、攻撃者がネットワークパスワードを取得しても、ネットワークデバイス上の暗号化されたデータにアクセスできなくなります(上記のSAEを参照)。

KRACKに対して脆弱ですか?

すべてが運命と暗闇ではありません。 Wi-Fiを使用している人は誰でも脆弱ですが、問題を全体像に入れてみましょう。ハッカーは、デバイスとルーター間の暗号化されていないトラフィックのみを傍受できます。 HTTPSを使用してデータが適切に暗号化されている場合、攻撃者はそれを読み取ることができません.

サイバーリスクエンジニアリング担当バイスプレジデントのブレンダンフィッツパトリックがAxioに次のように書いていることからの安心感:

- リモートから攻撃を開始することはできません。攻撃者は特定のWi-Fiネットワークの物理的な範囲内にいる必要があります.

- 攻撃は、4ウェイハンドシェイク中にのみ発生します.

- wifiパスフレーズは攻撃中に明らかにされず、攻撃者はネットワークに参加することができません.

- 攻撃が成功した場合のみ、攻撃者は潜在的に被害者とそのアクセスポイント間のトラフィックを解読できます。.

- 現在、攻撃はハンドシェイクのクライアント側にのみ焦点を当てています.

ロバート・グラハムはブログ投稿で次のように述べています, KRACK「SSL / TLSまたはVPNを無効にすることはできません。」 彼はこう付け加えます。「あなたのホームネットワークは脆弱です。多くのデバイスはSSL / TLSを使用するため、Amazonエコーのように、この攻撃を心配することなく使用し続けることができます。フィリップス電球などの他のデバイスは、それほど保護されていない可能性があります。ベンダーからの更新プログラムでパッチを適用する.

KRACKに対して脆弱なソフトウェアとデバイス?

Matty Vanhoefによると、Android、Linux、Apple、Windows、OpenBSD、MediaTek、Linksysなどはすべて、この攻撃のいくつかの亜種の影響を受ける可能性があります。 LinuxおよびAndroidバージョン6.0以降は特に脆弱です.

影響を受けるベンダーのリストは、Cert Software Engineering InstituteのWebページ、Vulnerability Notes Databaseで確認できます。このサイトは、パッチと修正に関するベンダー情報へのリンクを提供します.

セキュリティが不十分なネットワークはどのような攻撃の脆弱性を露呈しますか?

それはただクラッカーされる危険だけではありません。セキュリティで保護されていないWi-Fiネットワークは攻撃されることを切望しており、WPA3はこれらのリスクの軽減に役立ちます。 US-Certは、潜在的な攻撃シナリオの概要を説明しています。

- おんぶ –一般的な屋内WiFi範囲は150〜300フィートです。あなたが隣人の近くに住んでいる場合、あなたの接続は攻撃者に開かれている可能性があります…または彼の映画をダウンロードするためにあなたのWiFiを使用する隣人のオタクの息子でさえ.

- ウォードライビング –潜在的な攻撃者がセキュリティで保護されていないワイヤレスネットワークを探してアンテナを使用して近所を駆け回る便乗の一種.

- 邪悪な双子の攻撃 –悪双子攻撃では、攻撃者はパブリックネットワークアクセスポイントを模倣し、正当なアクセスポイントによって生成されるブロードキャスト信号よりも強いブロードキャスト信号を設定します。当然、ユーザーはより強力な信号である犯罪者に接続します。その後、ハッカーは被害者のデータを簡単に読み取ります。接続する前に、Wi-Fiホットスポットの名前とパスワードを必ず確認してください.

- ワイヤレススニッフィング –保護されていない、データが暗号化されていないパブリックアクセスポイントを避けます。犯罪者は「スニファー」を使用して、パスワードやクレジットカード番号などの機密情報を見つけます。.

- 不正なコンピューターアクセス –セキュリティで保護されていないホットスポットにより、攻撃者が意図せず共有できるようにしたディレクトリやファイルにアクセスできる可能性があります。公共の場でファイル共有を常にブロックする.

- ショルダーサーフィン –公共の場では、あなたがセッションを通過したり、ビデオを撮影しているときに入力を監視している、潜伏者、攻撃者に注意してください。これを避けるためにスクリーンプロテクターを購入できます.

モバイル機器の盗難 –データにリスクをもたらすのはネットワークだけではありません。ホットスポットで作業しているときにデバイスが盗まれた場合、それは犯罪者にとって大当たりの日です。データが常にパスワードで保護され、機密情報が暗号化されていることを確認してください。ポータブルストレージデバイス上のデータを含む.

注意事項

KRACK欠陥の発見者からの警告の言葉

KU Leuvenのコンピューターセキュリティのポスドク研究員であり、KRACKを発見した研究者の1人であるMathy Vanhoefが、WPA3について熟考する価値のあるいくつかの注意書きを持っています。.

- SAEハンドシェイク – SAEハンドシェイクが慎重に実装されていない場合、サイドチャネル攻撃に対して脆弱である可能性があります。ウィキペディアでは、ソフトウェア実装に関する情報に基づく攻撃と説明しています。誤った構成から生じる悪用可能な脆弱性は、WPA3によっても回避できないようです。.

- 認証されていない暗号化 – Opportunistic Wireless Encryption(OWE)を使用すると、オープンネットワークのユーザープライバシーが強化されますが、Vanhoefは、受動的な攻撃(ハッカーがトラフィックを盗聴する攻撃)のみを防止できることを提案します。アクティブな攻撃(ダミーのアクセスポイントを使用してユーザーをだます)でも、攻撃者はトラフィックを傍受できます。 Vanhoefの説明:

OWEの1つの欠点は、最初の使用時にアクセスポイントを信頼するメカニズムがないことです。たとえば、SSHと比較してください。SSHサーバーに初めて接続するときは、サーバーの公開キーを信頼できます。これにより、敵が将来トラフィックを傍受するのを防ぎます。ただし、OWEでは、最初の使用時に特定のAPを信頼するオプションはありません。そのため、以前に特定のAPに接続した場合でも、敵は依然として偽のAPをセットアップして、将来的に接続することができます.

- 逃した機会 – WPA3のビルドアップでWi-Fi Allianceが宣伝している4つの機能のうち、実際にWPA3に必須である機能は1つだけです。 「残念ながら、WPA3認証プログラムでは、新しいトンボハンドシェイクのサポートのみが義務付けられています。それでおしまい。他の機能はオプションであるか、他の認定プログラムの一部です。実際には、これはメーカーが新しいハンドシェイクを実装し、「WPA3認定」ラベルを平手打ちし、それで完了することを意味するのではないかと恐れています」とVanhoef氏は言います。最終結果は、エンドユーザーが実際に含まれる機能とそれらがどれだけ安全かを知らないことです.

(ソース:Mathy VanhoefとFrank Piessens。 2023.主要な再インストール攻撃:WPA2でのNonce再利用の強制。コンピュータおよび通信セキュリティ(CCS)に関する第24回ACM会議の議事録。 ACM。)

IT開発者を含む皮肉屋はWPA3について何と言っているのか?

Bruce Schneinerのブログ、DD-WRT、Security Stack Exchange、またはCommunity Spiceworksの会話に参加して、WPA3が本当にWi-Fiセキュリティの脆弱性に対する究極の万能薬であるかどうかについての興味深い情報を入手してください。そして、この脆弱性があまりにも多くの睡眠を費やす価値があるかどうか。いくつかの貢献:

- 「WPA3が役立つと思います。しばらくの間 – 悪い男の子が別の穴を見つけるまで.」

- 「A ハードウェアベンダーにとって大きな収益源 現在のギアへのパッチ適用を停止し、WPA3が必要な場合は新しいWAPを購入することを要求します。」

- 「WPA3の最も残念な側面は、以前のすべてのWi-Fi標準(WEP、WPA、WPA2、WPSでも)と同様に、 閉鎖された会員限定のコンソーシアムによって開発された […] WPA3で発表されたすべての約束は、WPA4のクローズドプロセスを開始できるということです。」

- 「KRACKを使用した攻撃ベクトルは単純に小さすぎます たとえば、オープンネットワークはKRACKに対して脆弱ではありませんが、WPA2ネットワークよりも悪意のある攻撃のリスクがはるかに高くなっています。執筆時点では、実際にはKRACK攻撃は文書化されていません。専門家が主張するのは、より多くのソフトターゲットが周囲にある場合、サイバー犯罪者にとって労力が大きすぎるためです.

その皮肉なノートで、安全な無線LANを練習し、情報を入手し、 新しいルーターの保存を開始します. InionGateの執筆者であるDion Phillips氏によれば、「…現在のワイヤレスデバイスがWPA3をサポートするように更新されることは疑わしく、デバイスの次の波が認証プロセスにかけられる可能性ははるかに高い。とはいえ、新しい認証を利用するには、クライアントデバイスも同じように認証される必要があります。」

新しいルーターを購入する必要がありますが、WPA3は下位互換性があるため、接続されているすべてのデバイスをアップグレードする必要がない場合があります。.

どうすれば自分を守ることができますか?

企業はどのように自分自身を守ることができますか? (解決済み)

Mathew Hughesには、いくつかの注意を払って和らげられた実用的な提案がいくつかあります.

- 下位互換性のあるパッチをインストールする –残念ながら、ヒューズは、多くの人々がパッチのインストールに時間がかかるだけでなく、多くのメーカーがパッチの発行に時間がかかると述べています。.

- インストールする VPN, デバイス間の暗号化されたトンネル。部外者による盗聴を防ぎます–一部の人々にとっては、ネットワーク上の他の接続されたデバイスにアクセスできないため、これは非実用的かもしれないと彼は言います。.

- 使用する SSL / TLS –これにより、ネットワーク層ではなくセッション層でパケットを暗号化するため、泥棒や盗聴者を阻止するための追加の暗号化層が提供されます(KRACK攻撃者の標的になる可能性があります)。

- デバイスとソフトウェアを更新する – IT部門が、BYODを含むすべての会社のデバイスに対して定期的なソフトウェアの更新とパッチを展開するようにします。メーカーに問い合わせて、KRACKの欠陥に対処するパッチが実際に発行されていることを確認してください。.

加えて, ルーターを保護する –ルーターがロックされ、内部の脅威や建物を訪れる外部者から安全であることを確認してください。ルーターには、セキュリティを強化するために変更できる多数のデフォルトもあります。着信トラフィックの制限、未使用のサービスの無効化、デフォルトのログイン情報の変更、古いデバイスのSSIDの変更。ルーターのファイアウォールが有効になっていることを確認します(常に自動的に行われるとは限りません)。SSIDを使用して、スタッフと顧客に別々のアクセスポイントを作成します。デバイスのペアリングを支援するために使用されるWiFi Protected Setup(WPS)をオフにします.

また、以下のホームネットワークの関連するヒントを読んでください.

ホームネットワークとIoTデバイスのWifiセキュリティのヒント(解決済み)

-

- 基本的なWi-Fiセキュリティ感覚を実践する –自宅のWi-Fiネットワークを保護するためのComparitechのガイドを読む.

- Wi-Fiの使用をやめる –自宅でイーサネットまたはデータ(3 / 4G)接続を介してインターネットに接続するか、特に機密性の高いトランザクションのためにモバイルデータを使用する.

- デバイスとソフトウェアを更新する –これには、すべてのデバイスとルーターが含まれます。メーカーに問い合わせて、KRACKの欠陥に対処するパッチが実際に発行されていることを確認してください。.

- ファイル共有を無効にします– 写真を友人や家族と共有するのは魅力的ですが、公共の場所でこれを行わないようにしてください。また、ファイル共有用のディレクトリを作成し、他のディレクトリへのアクセスを制限する必要があります。共有するものは常にパスワードで保護する.

-

- 公共の場所で機密取引を実行しないでください –自宅でオンラインバンキングを行う.

- どこでもHTTPSをインストールする – Electronic Frontier Foundation(EFF)のHTTPS Everywhereは、ほとんどのWebサイトとの通信を暗号化するオープンソースのFirefox、Chrome、およびOpera拡張機能です。 WebサイトでHTTPS暗号化が提供されていない場合、拡張機能はフェイルセーフオプションではありませんが、HTTPS Everywhereは、これが配信されるコンテンツであることを確認します.

- 使う VPN – VPNはデータに優れたセキュリティを提供しますが、プロバイダーがあなたと同じようにセキュリティを意識し、プライバシーの権利を認めていることを確認してください。次のWeb記事、PureVPNで報告されたPureVPNは、ログやユーザーの識別情報を保持していないと主張し、FBIがストーカーを追跡して逮捕するのに十分なログ情報を見つけたようです。 VPNはログを保持していますか?詳細な調査で、Comparitechは123のVPNロギングポリシーに関する真実を明らかにしました.

- ホームWiFiルーターをセットアップする –仮想ルーターを使用すると、近くにある他のデバイスとインターネット接続を共有できます。想像以上に簡単です。スマートフォンでWi-Fiホットスポットを設定するのに似ています.

- ルーターを保護する –ルーターには、セキュリティを強化するために変更できるデフォルトがいくつかあります。着信トラフィックの制限、未使用のサービスの無効化、古いデバイスのSSIDの変更.

- ISPが最新であることを確認します –多くの自宅のwifiユーザーは、ISPが提供するルーターを使用しています。その場合は、ISPがすべてのデバイスにパッチを適用していることを確認してください.

- 公共のWi-Fiホットスポットを避ける– または、少なくとも、パブリックWiFiを使用するリスクを最小限に抑える方法を学びます.

- URLが安全であることを手動で確認する – HTTP URLはSSL暗号化を使用して、サイトへの訪問者を保護します。 HTTP URLはサポートしていません。 URLが安全かどうかはアドレスバーで確認できます。また、有効にする 常に安全な接続を使用する デバイスの(HTTPS)オプション.

- 安全なパスワードを使用する – Comparitechには、強力なパスワードの作成に関するいくつかの提案があります。 「Admin」や「123」などのデフォルトのパスワードを常に変更する.

- ウイルス対策ソフトウェアを最新の状態に保つ –信頼できるウイルス対策ソフトウェアを選択して、パッチを適用します。また、無料のウイルス対策アプリケーションがたくさんあります.

- 消して – Wi-Fi接続を使用していないときはオフにして、自動再接続を無効にします.

- 多層セキュリティを使用する –オペレーティングシステムのファイアウォールを最新の状態に保ち、2要素認証を使用してインターネットアカウントにアクセスします.

- Advanced Encryption Standard(AES)暗号化を使用する –ホームネットワークがTKIPではなく、AES暗号化を使用したWPA2を使用していることを確認します。両方の暗号化オプションはKRACKを介したトラフィック復号化に対して脆弱ですが、AESはパケットインジェクションに対して脆弱ではありません.

WPA3が必要ですか?

後悔するよりも安全である方が良いので、そうです。ただし、移行期間(ベンダーがデバイスを認証する期間)中に、WPA2にパッチを適用できます。.

WPA2パスワードを変更しても、キー管理に焦点を当てたKRACK攻撃から保護することはできません。ただし、常に強力なパスワードを選択することはセキュリティ上理にかなっています.

しかし、それで十分ですか?

LinkedInの記事でJohn Wuは、ハッカーは他の方法を使用してwifiの方法を攻撃するため、WPA3はwifiのセキュリティ全体を確保するには不十分であると述べています。 「最近のVPNFilterウイルスは、WPA2の欠点を利用していません。その代わり、攻撃はWiFiルーターのWebインターフェースの既知の脆弱性、ハードコードされたパスワードで開かれているリモートポート、更新されていないソフトウェア、脆弱な接続されたIoTデバイスを標的としています。

ソリューション? Wi-Fi接続を保護する方法については、上記のチェックリストを使用して、 WiFiセキュリティへの階層化アプローチ. リストのトップ?パッチで最新情報を入手.