Wi-Fi Protected Access 2(WPA2)は セキュリティ認証プログラム ワイヤレスコンピューターネットワークを保護するためにWi-Fi Allianceによって開発されました。ワイヤレスルーターの種類と年齢に応じて、いくつかの暗号化オプションを使用できます。 WPA2-Personal(ホームまたはスモールビジネスユーザーが使用するエディション)の主な2つは 高度暗号化標準(AES) そして古い Temporal Key Integrity Protocol(TKIP), または 両方の組み合わせ.

この記事では、説明します AESとTKIPとは WPA2をサポートするデバイスに対して選択するオプションを提案します。セキュリティ上の理由だけでなく、 間違ったモードはデバイスを遅くする可能性があります. 古い暗号化モードを選択すると、wifiルーターがより高速な暗号化タイプをサポートしている場合でも、接続する古いデバイスとの互換性のためにデータ転送が自動的に遅くなります.

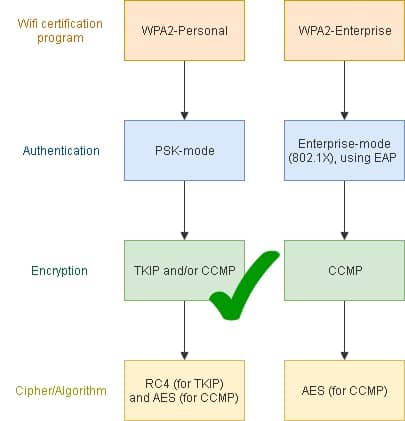

また、いくつか説明します WPA2に関連するwifiセキュリティ用語, 例えば以下の図で言及されているものは、主にWPA2-Personalに焦点を当てています。たとえば、認定、標準、プロトコル、およびプログラムという用語は、時々(紛らわしいことに)交換可能に使用されますが、しばしば誤って使用されます。 AESはプロトコルまたは暗号化タイプですか? WPA2はプロトコルですか、それとも標準ですか? (ネタバレ注意:AESは標準であり、WPA2は認証です。)これらの用語が本当に意味するものを知っている限り、wifiの用語について少し寛大であっても構いません。この記事は記録をまっすぐにします。はい、「モード」という用語は、WPA2の暗号化と認証の設定を非常に大まかに説明するために使用します.

WPA2 101 –(非常に)簡単な概要

WPA2には2つのバージョンがあります。Personal(家庭およびオフィス用)およびEnterprise(企業用)エディションです。この記事では、前者に焦点を当てますが、それをエンタープライズバージョンと比較します。これは、WPA2-Personalが行わないことを説明するのに役立ちます。.

一般的なWiFiセキュリティ認定の信頼性?

「無線ネットワークは本質的に安全ではありません。ワイヤレスネットワーキングの初期の頃、メーカーはエンドユーザーにとって可能な限り簡単にすることを試みました。ほとんどのワイヤレスネットワーキング機器の標準設定は、ワイヤレスネットワークへの簡単な(ただし安全ではない)アクセスを提供しました。」(出典:Dummies)

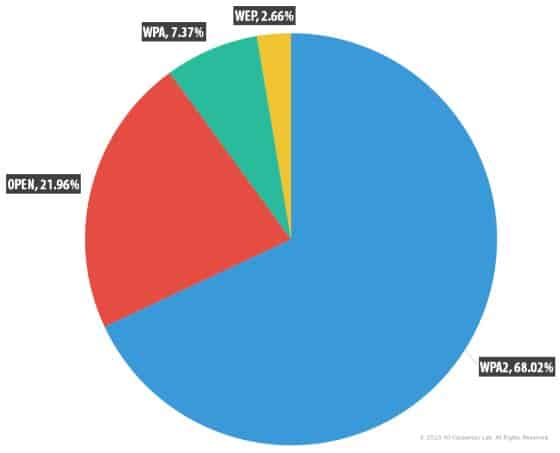

WPA2は、他の一般的に使用されているWi-Fi認定と比較してどれくらい安全ですか? WPA3が登場するまで、WPA2はKRACKであり、すべてが最も安全な選択肢でした。 WPA2の現在の脆弱性は効果的に修正される可能性がありますが、Wi-Fiデバイスと使用要件に最適な暗号化タイプを選択する必要があります。たとえば、古いデバイスを使用する小規模ビジネスの場合、セキュリティのために速度を犠牲にするか、デバイスをアップグレードする必要があります。大規模な組織の場合は、WPA2を完全に廃止し、できるだけ早くWPA3を展開する計画を開始できます。.

パブリックWiFiホットスポットでグローバルに使用されるWifi暗号化接続標準(出典:Kaspersky Security Network(KSN))

今日使用されている主要な無線LAN認証はどれくらい安全ですか?

- 開いた –セキュリティなし

- Wired Equivalent Privacy(WEP) –非常に信頼性が低く、RC4暗号を使用します。最初は非常に高速で実装が簡単であるとされていました。 WayBack Machineによると、Skypeは2010年頃に修正版を使用していましたが、非常に安全であると見なされています。 WEPは、すべてのユーザーが同じキーを共有する認証方法を使用するため、1つのクライアントが侵害された場合、ネットワーク上の全員が危険にさらされます。 WPA-PSK(事前共有キー)にも同じ問題があります。 Webopediaによると、WEPは他のwifiブロードキャストと同様に、盗聴の影響を受けやすい電波を使用してメッセージを送信し、有線接続と同等のセキュリティを効果的に提供します。暗号化は、ハッカーがメッセージを傍受するのを止めるものではなく、WEPの問題は静的暗号化(ネットワーク上のすべてのデバイスのすべてのパケットに1つのキー)を使用し、すべてのデバイスを危険にさらすことです。その後、泥棒はオフラインでデータを復号化しようと試みることができます。 WPAが行うことの1つは、デバイスごとに一意のキーを生成し、ネットワーク上の1つのデバイスが危険にさらされたときに他のクライアントへのリスクを制限することです。.

- WPA –無効な TKIP 安全ではない暗号化プロトコル。 TKIP自体はRC4暗号を使用し、AESはWPAのオプションです。 WPAの動作の良い例えは、スーパーユーザーの投稿から得られます。「外国語を一種の暗号化と考えると、WPAはこのWPAネットワークに接続されたすべてのマシンが同じ言語を話す状況に少し似ていますが、他のマシンとは異なる言語。そのため、もちろん、このネットワークに接続されているマシンは互いに攻撃し、他のすべてのマシンによって送受信されたすべてのパケットを聞く/見ることができます。保護は、ネットワークに接続されていないホストに対してのみです(たとえば、秘密のパスワードを知らないため)。

- WPA2 –合理的に安全ですが、ブルートフォース攻撃および辞書攻撃に対して脆弱です。用途 AES 暗号化および暗号ブロックチェーンメッセージ認証コードを使用したカウンターモードの導入 (CCMP), 強力なAESベースの暗号化。 TKIPとの下位互換性があります。ベンダーは、多くの脆弱性に対するパッチをリリースしています。クラック。 WPA2-Personalバージョンの主なセキュリティ上の欠点の1つは Wifi保護セットアップ(WPS), これにより、ユーザーは安全なワイヤレスホームネットワークをすばやくセットアップできます。 US-Certによれば、「無料で入手可能な攻撃ツールは4〜10時間でWPS PINを回復できます。」この脆弱性を解決するために、ベンダーから更新されたファームウェアを確認することをお勧めします。.

- WPA3 –意味のある使用量データを提供するにはまだまだ新しいですが、現在最も安全なオプションとして宣伝されています

AES、TKIP、またはその両方、およびそれらの仕組み?

TKIP

ウィキペディアによると、TKIPは、Wired Equivalent Privacy(WEP)標準を実行していたハードウェアに変更を加えることなく、当時脆弱だったWEPを「置換」するように設計されました。 RC4暗号を使用します.

Network Worldは、TKIPは実際にはWEPに取って代わるものではないと説明しています。それは 「ラッパー」. 残念ながら、これは根本的に安全でないWEPに巻き込まれています。その理由は、一時的な対策として意図されていたためです。ハードウェアへの投資をすべて無駄にしたくはなかったためです。後者の理由は、ベンダーとビジネスマネージャーがそれを熱狂的に受け入れるのに十分でした。当時、TKIPは次の方法でWEPセキュリティを強化しました。

- ベースキー、アクセスポイント(AP)のMACアドレス、およびパケットシリアル番号の混合 –「ミキシング操作は、ステーションとアクセスポイントに最小限の要求をするように設計されていますが、簡単に壊れないように十分な暗号強度を備えています。」

- キーの長さを128ビットに増やす –「これにより、WEPの最初の問題、つまりキーの長さが短すぎます。」が解決されます。

- 作成する 一意の48ビットシリアル番号 これは送信されるパケットごとに増分されるため、2つのキーが同じになることはありません。 「衝突攻撃」と呼ばれるWEPの別の問題を解決します,」2つの異なるパケットに同じキーが使用されている場合に発生する可能性があります.

- リプレイ攻撃のリスクを減らす 上記の拡張初期化ベクトル(IV)を使用する–「48ビットのシーケンス番号を繰り返すには数千年かかるため, 誰も無線接続から古いパケットを再生できません-シーケンス番号が正しくないため、それらは異常として検出されます。」

TKIPの実際の脆弱性? シスコによると、TKIPは攻撃者によるパケット解読に対して脆弱です。ただし、暗号化キーではなく、認証キーのみが攻撃者によって盗まれます。.

「復元されたキーを使用すると、キャプチャされたパケットのみが、最大7回の制限されたウィンドウ内で偽造される可能性があります。攻撃者は一度に1つのパケットのみを復号化できます。現時点では、12〜15分ごとに1つのパケットの割合です。さらに、パケットはワイヤレスアクセスポイント(AP)からクライアント(単方向)に送信された場合にのみ解読できます。」

問題は、白い帽子が攻撃を挿入するための大きなベクトルを発見している場合、黒い帽子も発見している場合です.

あります TKIPがPSKで使用される場合の欠点. 「802.1X認証では、セッションシークレットは一意であり、認証サーバーによってステーションに安全に送信されます。事前共有キーでTKIPを使用する場合、セッションシークレットは全員で同じであり、変更されることはありません。そのため、事前共有キーでTKIPを使用する脆弱性があります。

AES

AES(Rjiandaelアルゴリズムに基づく)は、CCMPと呼ばれるプロトコルで使用されるブロック暗号(「S」は実際には標準を表し、混乱を招く用語の別のインスタンスです)です。平文を暗号文に変換し、28、192、または256ビットのキー長があります。キーの長さが長いほど、ハッカーによる暗号化されたデータがわかりにくくなります.

一般的に、セキュリティの専門家は、AESには重大な弱点がないことに同意します。 AESは、研究者による攻撃が数回しか成功しておらず、これらの攻撃は主にサイドチャネル攻撃でした.

AESは、米国連邦政府およびNASAが選択する暗号化です。安心するには、Stack ExchangeのCryptoフォーラムをご覧ください。この記事の範囲外であるAESの動作方法に関する技術的な詳細については、eTutorialsにアクセスしてください。.

知っておくべきWifiの用語と頭字語

認証と標準

WPA2は認証プログラムですが、多くの場合、標準と呼ばれ、プロトコルとも呼ばれます。 「標準」および「プロトコル」は、ジャーナリストやこれらの認定の開発者でさえ頻繁に使用される説明です(そして、ペダンティックになるリスクがあります)。認定、まったく正しくない場合.

路上走行可能と認定されている車両の例えを使用できます。メーカーには、安全性を指定するガイドラインがあります 基準. あなたが車を買うとき、それはされていたでしょう 認証済み 車両の安全性の基準を指定する組織が運転しても安全.

したがって、WPA2は認証と呼ばれるべきですが、大まかに標準と呼ばれる可能性があります。しかし、それをプロトコルと呼ぶと、WiFiセキュリティにおける実際のプロトコル(TKIP、CCMP、およびEAP)の意味が混乱します.

プロトコルと暗号

別の混乱層:AESはAdvanced Encryptionの頭字語です 標準. また、Stack Exchangeユーザーによると、TKIPは実際には暗号化アルゴリズムではありません。データパケットが一意の暗号化キーで送信されるようにするために使用されます。ユーザーのLucas Kauffmanは、「TKIPは、セッションキーと各パケットの初期化ベクトルを混合するための、より洗練されたキー混合機能を実装しています」と言います。彼は、EAPがメッセージの送信方法を指定しているという点で正しいです。それ自体は暗号化しません。これについては次のセクションでもう一度触れます.

WPA2、およびその他の無線LAN認証、使用 暗号化プロトコル WiFiデータを保護します。 WPA2-Personalは複数の暗号化タイプをサポートしています。 WPAおよびWPA2は、TKIPのみをサポートするWEPと下位互換性があります。.

ジュニパーネットワークスは、AESやTKIPなどの暗号化プロトコルを暗号化暗号と呼びます。暗号とは、単に暗号化プロセスの実行方法を指定するアルゴリズムです.

AirHeadsコミュニティによると:

「WiFiクライアントを保護するときに、TKIPとAESが参照されることがよくあります。実際、AESではなくTKIPおよびCCMPとして参照する必要があります。 TKIPとCCMPは暗号化プロトコルです。 AESおよびRC4は暗号、CCMP / AESおよびTKIP / RC4です。ベンダーが暗号と暗号化プロトコルを混合しているのを見ることができます。試験を受ける場合、違いを覚える簡単な方法は、TKIPとCCMPが暗号化プロトコルの「P」で終わることを思い出すことです。 [原文]」

EAPと同様、暗号化プロトコルではなく認証です.

要点:

- WPA2-パーソナル – CCMP(ほとんどの人はAESと呼びます)およびTKIPをサポートします.

- WPA2-エンタープライズ – CCMPおよび拡張認証プロトコル(拡張認証プロトコル(EAP)をサポート.

WPA2暗号化および認証

認証– PSKと802.1X

WPAと同様に、WPA2はIEEE 802.1X / EAPおよびPSK認証をサポートします.

WPA2-パーソナル – PSKは、wifi接続を行うWPA2-Personalユーザーを検証するために使用される認証メカニズムです。主に一般家庭やオフィスでの使用を目的として設計されました。 PSKでは、認証サーバーをセットアップする必要はありません。ユーザーは、Enterprise Editionのようにユーザー名とパスワードを使用するのではなく、事前共有キーを使用してログインします.

WPA2-エンタープライズ –元のIEEE 802.11規格(wifi認証の「ロードワース」規格)は1997年にリリースされました。後のバージョンは、データ送信の速度を改善し、新しいセキュリティテクノロジーに追いつくために開発されました。最新のWPA2- Enterpriseバージョンは802.11に準拠しています私。その基礎となる認証プロトコルは 802.1X, これにより、wifiデバイスをユーザー名とパスワード、またはセキュリティ証明書を使用して認証できます。 802.1X認証は AAAサーバー(通常はRADIUS) 集中認証とユーザー管理機能を提供します. EAP メッセージを送信し、配信前にクライアントとサーバーの認証子を認証するために使用される標準です。これらのメッセージは、次のようなプロトコルを介して保護されます SSL、TLS、およびPEAP.

暗号化–「シード」とPMK

WPA2-パーソナル – PSKは、パスフレーズ(事前共有キー)とSSID(これは、 “シード” 範囲内のすべてのユーザーに表示され、暗号化キーを生成します。生成されたキー-a ペアワイズマスターキー(PMK) – TKIP / CCMPを使用してデータを暗号化するために使用されます。 PMKは既知の値(パスフレーズ)に基づいているため、その値を持っている人(退職した従業員を含む)は誰でもキーを取得し、ブルートフォースを使用してトラフィックを解読できます.

シードとSSIDに関するいくつかの言葉.

- SSID –デバイスのWi-Fiホットスポットのリストに表示されるネットワーク名はすべてSSIDです。ネットワーク分析ソフトウェアは、SSIDをスキャンできます。 Microsoftのスティーブライリーによると、「SSIDはネットワーク名であり、繰り返しではなく、パスワードです。ワイヤレスネットワークには、近傍の他のワイヤレスネットワークと区別するためのSSIDがあります。 SSIDは非表示になるように設計されていないため、非表示にしようとしてもネットワークにいかなる保護も提供されません。 SSIDを非表示にすると、802.11仕様に違反します。 802.11i仕様の修正(後述のWPA2を定義)では、SSIDをブロードキャストしないアクセスポイントとの通信をコンピューターが拒否できると規定しています。」

- 種 – SSIDとSSIDの長さは、生成されたPMKの一部になるようにロープされる前に操作されます。 SSIDとSSIDの長さはシードとして使用され、パスフレーズをソルトするために使用される擬似乱数ジェネレーターを初期化して、ハッシュキーを作成します。つまり、同じパスワードを共有している場合でも、SSIDが異なるネットワークではパスワードのハッシュが異なる.

良いパスフレーズは、SSIDをシードとして使用することに伴う潜在的なリスクを軽減できます。パスフレーズはランダムに生成され、頻繁に変更される必要があります。特に、Wi-Fiホットスポットを使用した後、従業員が退職するとき.

WPA2-エンタープライズ – RADIUSサーバーがクライアントを認証した後、ランダムを返します 256ビットPMK CCMPは現在のセッションのデータのみを暗号化するために使用します。 「シード」は不明であり、すべてのセッションに新しいPMKが必要なため、ブルートフォース攻撃は時間の無駄です。 WPA2 EnterpriseはPSKを使用できますが、通常は使用しません.

あなた、AES、TKIP、またはその両方に最適な暗号化タイプは何ですか? (解決済み)

この記事で提起された元の質問は、WPA2にAES、TKIP、またはその両方を使用すべきかということでした?

ルーターで暗号化タイプを選択する

選択内容(デバイスによって異なります)には以下が含まれます。

- TKIPを使用したWPA2 –デバイスが古すぎて新しいAES暗号化タイプに接続できない場合にのみ、このオプションを選択してください。

- AESを使用したWPA2 –これは、AESをサポートする新しいルーターに最適な(およびデフォルトの)選択です。時々あなただけが表示されます WPA2-PSK, 通常、デバイスはデフォルトでPSKをサポートしています.

- AESおよびTKIPを使用したWPA2 –これは、AESをサポートしないレガシークライアントの代替です。 AESおよびTKIPでWPA2を使用すると(レガシーデバイスと通信する場合に行うことができます)、送信速度が低下する可能性があります。 AirHead Communityの説明によると、「グループ暗号は常に最低の暗号に低下します。」 WEPまたはWPA(TKIP)パスワードを使用するネットワークの最大転送速度は54 Mbpsです(出典:CNet).

- WPA / WPA2 –上のオプションと同様に、古いデバイスがある場合はこれを選択できますが、WPA2のみのオプションほど安全ではありません

お使いのデバイスでは、WPA2の代わりに、オプション「WPA2-PSK」が表示される場合があります。これを同じものとして扱うことができます.

PSKセキュリティを強化するためのヒント

Stack Exchangeに関するTerrence Koemanのコメントは、WPA2-EnterpriseがWPA2-Personalよりも安全である理由についての啓発的な読み物になります。また、以下のヒントも提供しています。

- SSID(PMKの「シード」)を許可されている桁数のランダムな文字列に設定します。これにより、PMKがブルートフォース攻撃を受けにくくなります。

- 長いランダムPSKを作成して定期的に変更する

- 一意のSSIDを使用すると、Wigleで簡単に調べることができる泥棒に対して脆弱になります。本当に妄想している場合は、代わりにVPNの使用を検討する必要があります.

次は何ですか? WPA3がリリースされました

NetSpotによると、「おそらくWPA2の唯一の欠点は、ネットワークを保護するために必要な処理能力です。つまり、ネットワークパフォーマンスの低下を回避するには、より強力なハードウェアが必要です。この問題は、WPA2より前に実装され、ファームウェアアップグレードを介してのみWPA2をサポートする古いアクセスポイントに関係します。現在のアクセスポイントのほとんどには、より高性能なハードウェアが提供されています。」そして、ほとんどのベンダーは引き続きWPA2パッチを提供しています.

WPA2は、前年にWPA2でKRACKと呼ばれるセキュリティ脆弱性が確認された後、2023年6月にリリースされたWPA3によって段階的に廃止されます。ベンダーが新しいデバイスを認証し、出荷するまで、ロールアウトにはしばらく時間がかかることが予想されます(おそらく遅くとも2023年まで)。 KRACK脆弱性に対するパッチがリリースされましたが、WPA2はWPA3ほど安全ではありません。最初に、最も安全な暗号化方式を選択してください。 InfiniGateの執筆者であるSkeptic Dion Phillipsは、「…現在のワイヤレスデバイスがWPA3をサポートするように更新されることは疑わしく、次のデバイスの波が認証プロセスを通過する可能性がはるかに高い」と考えています。

了解しました;最終的には、新しいルーターを購入する必要があります。それまでの間、安全を保つために、WPA2にパッチを適用して保護することができます。.

KRACK攻撃に関する報告はまだ文書化されていませんが、WPA3認定は、単にKRACK脆弱性をプラグインするよりもはるかに高いセキュリティを提供しています。現在、オプションの認証プログラムであり、より多くのベンダーが採用するにつれて、やがて必須になります。 WPA2および3の詳細については、ComparitechのWPA3とは何か、およびその安全性に関する記事をご覧ください?

WiFiセキュリティの詳細

- TKIP、AES、および誤解を招く用語の問題のある使用法についての優れた、長きにわたる技術的紹介は、TKIPハックです。

- WPA2が心配で、デバイスがTKIPのみをサポートしている場合は、信頼できるVPNを選択してください

- 暗号の基礎を理解する

- Wi-Fiルーターをセキュリティで保護する方法を学ぶ–一般的なユーザーと、保護する機密データを持っている人のためのヒント

こちらもご覧ください:

暗号化リソースガイド

独自のサイバーセキュリティを改善する

Marco VerchによるWPAプロトコルの最初のページの画像。 CC BY 2.0でライセンスされています