多くの組織および個人は、より強力なパスワードの要求、2要素認証の実装、アクセス制御の管理などの基本的なセキュリティ対策を採用し始めています。ただし、最悪の場合の保護については忘れがちです。一つの大きな見落としは 誰かがラップトップを失くしたり、コンピューターが盗まれたりするとどうなりますか.

適切な保護策が講じられていない場合、攻撃者はデバイス上のすべてのデータ(個人の秘密、知的財産、財務情報、貴重な企業データ、クライアントの機密情報など)を入手する可能性があります。.

これは、個人と組織の両方に大きなリスクをもたらします. 1つの解決策は、デバイスでリモートワイピングを設定することです. これにより、管理者は、コンピューターが紛失または盗難にあった場合でもデータを削除できます(ただし、いくつかの制限があります)。別の有用な安全対策は フルディスク暗号化を実装する 泥棒がラップトップ上のデータにアクセスできないように、キーも盗まない限り.

これらの各手法は、最初に思われるよりも複雑になる可能性があり、それぞれに長所と短所があります。このため、1つのオプションが他のオプションよりも優れている、または脅威レベルが十分に高い場合は両方のメカニズムを組み合わせることができる特定のユースケースがあります.

リモートワイピングとは?

リモートワイプにより、デバイスの前にいなくてもラップトップまたはコンピューターからデータを削除できます。これは重要な機能であり、個人と企業の両方が、機密データまたは貴重なデータを含むすべてのコンピューターに実装することを検討する必要があります.

事前に設定する必要がありますが、リモートワイピング機能が有効な場合、所有者はデータを消去し、攻撃者が情報を盗んだり、データを使用してさらなるサイバー攻撃を開始したりすることを防ぐことができます。これにより、リモートワイプはデータ侵害を防ぐための貴重なツールになります。.

リモートワイピングやフルディスク暗号化などの他のセキュリティメカニズムの重要性をすでに理解している場合は、次のセクションを参照して、それらの設定方法を学習してください。それでもどのような攻撃を防ぐことができるかわからない場合は、 リモートワイピングまたはフルディスク暗号化を有効にする必要がある理由? これらの対策が実施されていない場合にどのような損害が発生するかを確認するセクション.

ラップトップをリモートワイプする方法

さまざまなプログラムがPCをリモートで消去できます。このチュートリアルでは, Preyを使用します, オープンソースであり、設定するのにお金を払う必要はありません。ただし、デバイスが盗難に遭い、ワイプすることに決めた場合は、その段階でプロのサブスクリプションを支払う必要があります。 Preyは事前にセットアップする必要があることに注意することが重要です。ラップトップを紛失または盗難した場合、リモートワイピングソフトウェアをインストールするのは遅すぎます.

デバイスを紛失または盗難する前

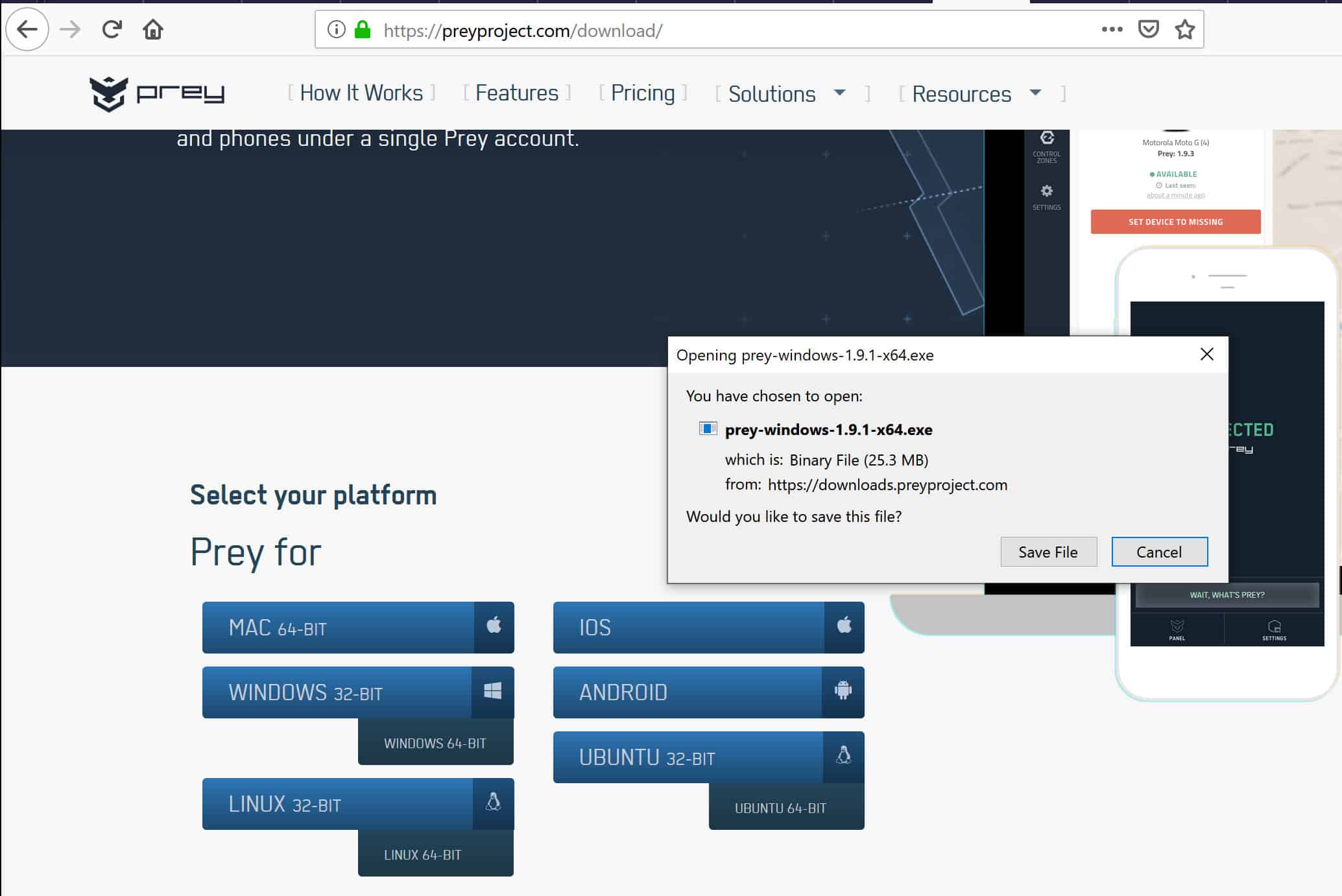

開始するには、Preyのダウンロードページに移動して、PCまたはデバイスに適したバージョンを選択します。このチュートリアルでは、Windows 64ビットバージョンを使用します。ダウンロードをクリックしたら、ヒット ファイルを保存 表示されるダイアログボックスで:

ファイルのダウンロードが完了したら、ファイルを開いてセットアップウィザードを実行します。ようこそ画面が表示されたら、クリックします 次, に続く 同意する ライセンス契約がポップアップしたとき。次の画面で、Preyのインストール先フォルダーを選択するか、デフォルトのオプションのままにします。クリック インストール.

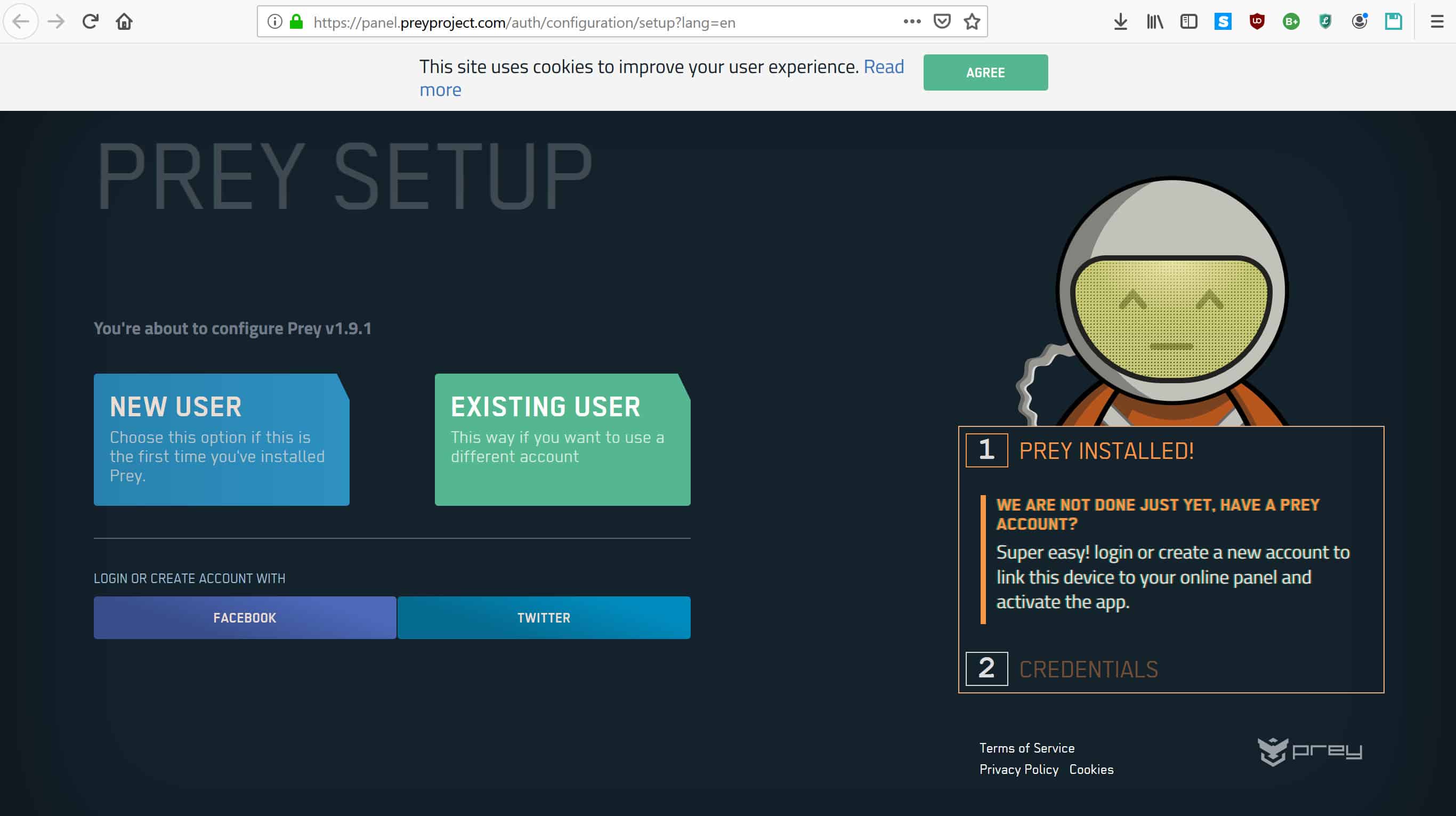

ウィザードがインストールを完了したら、チェックボックスにマークを付けてPreyを起動してから、をクリックします 終わり. これにより、Webブラウザに次のページが表示されます。

Preyをセットアップするのはこれが初めてであると仮定して、クリックします 新しいユーザー, 表示される入力フィールドに名前、メールアドレス、パスワードを入力します。 reCAPTCHAのボックスをクリックして、ロボットではないことを証明するとともに、16歳以上であることと利用規約を読んだことを示すチェックボックスをクリックします。青をクリックします サインアップ それらの下のボタン.

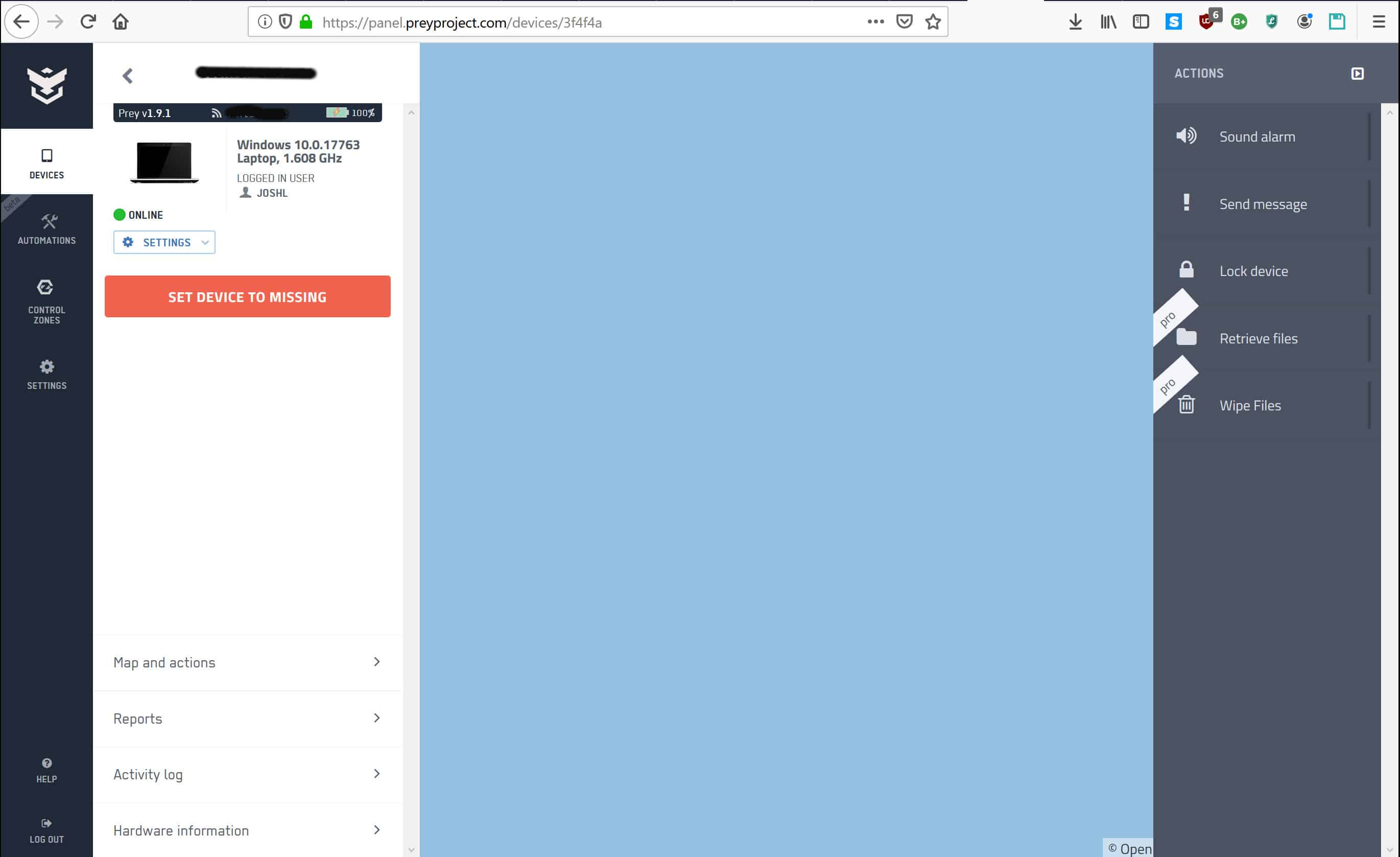

これにより、Preyのコントロールパネルが起動し、デバイスの最後の既知の場所が表示されます。

このスクリーンショットでは、プライバシー上の理由から地図が海の真ん中に移動されていることに注意してください。通常、それはあなたの最後の既知の場所をメモするボックスであなたのエリアを表示します.

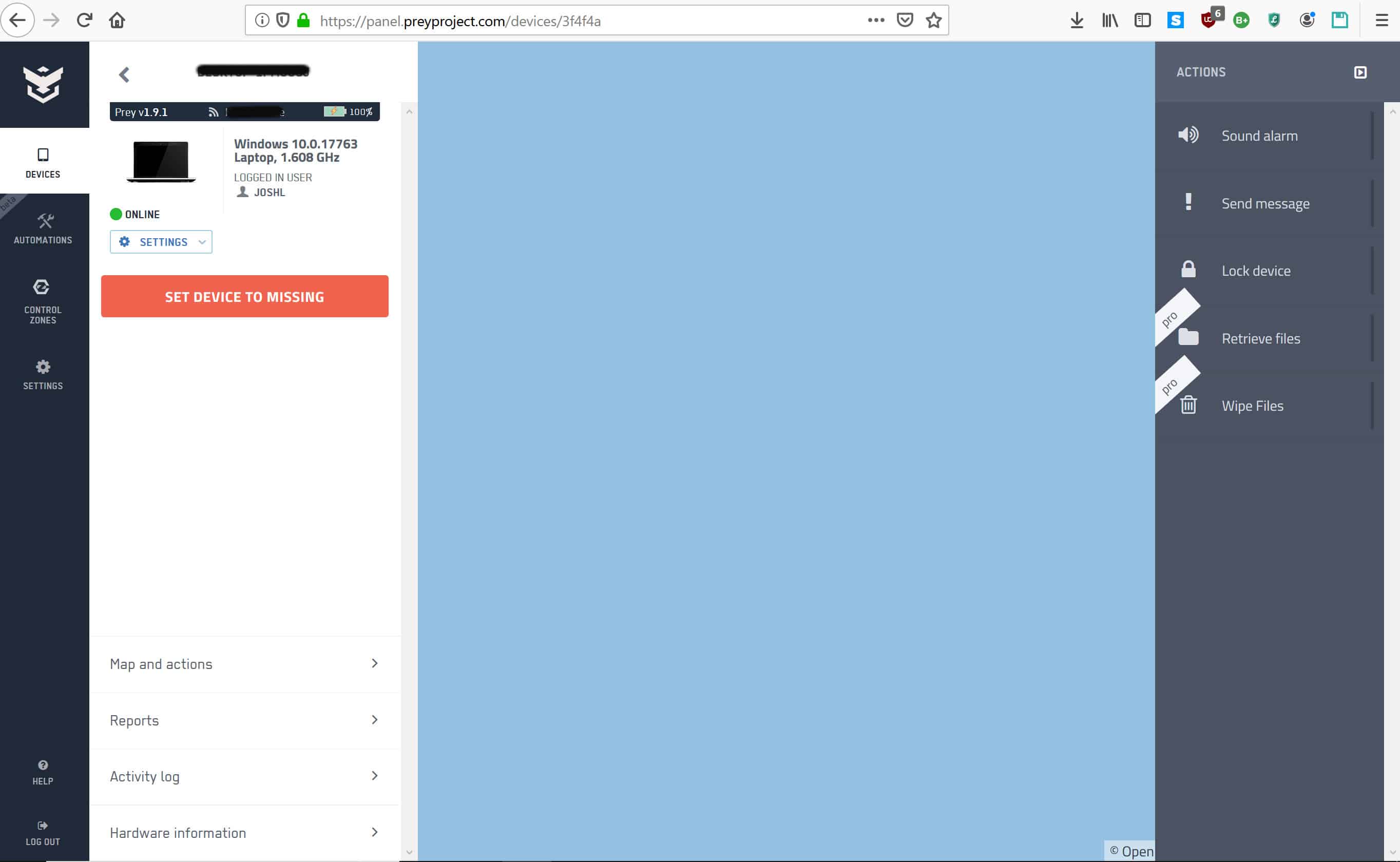

Preyが起動すると、位置情報サービス、リモートロック、リモートワイピングなど、必要に応じて使用できる多数の機能が提供されます。.

デバイスの紛失または盗難後

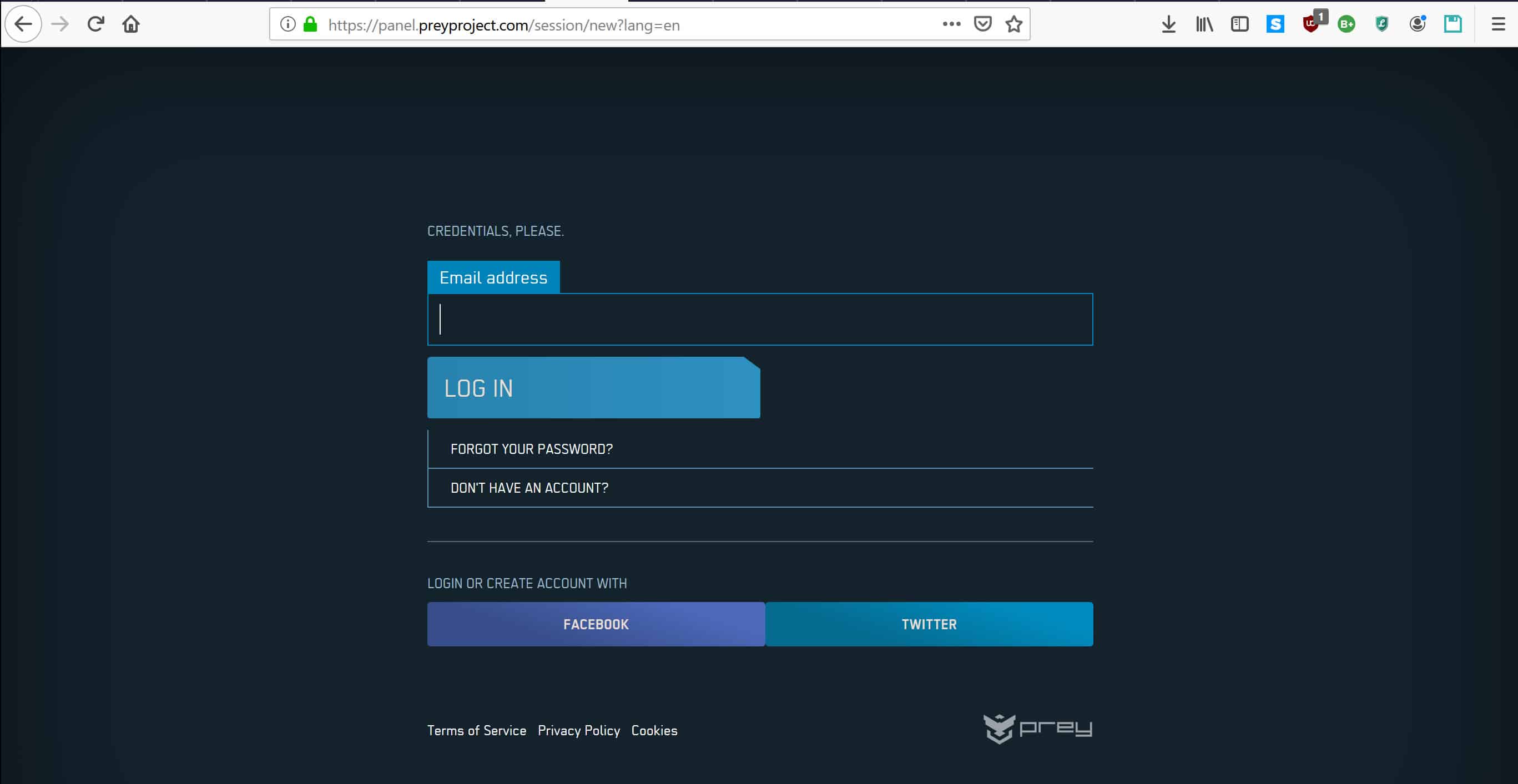

悲劇が襲い、ラップトップが紛失または盗難に遭ったとしましょう。猶予期間の1つは、潜在的な損傷を制限するために、Preyなどのリモートワイピングツールをインストールする先見性があったことです。最初のステップは、Prey Webサイトにアクセスし、詳細を入力してログインすることです。

ログインしたら、不足しているデバイスをクリックします。最後にインターネットに接続した日時と場所が表示されます。運がよけいな泥棒に奪われた場合、彼らはオンラインになり、デバイスの場所を明らかにします.

その後、この情報を使用してコンピューターを追跡したり、警察に渡して調査を支援したりできます。ロケーションデータは、デバイスが単にインターネットに接続されている場合に、単に紛失した場合にも役立ちます。 Preyのコントロールパネルを使用すると、見つけやすくなります.

デバイスが盗まれた場合, コンピューターのファイルへの泥棒のアクセスを制限することが重要です. 右側の列には、いくつかの異なるオプションがあります。

デバイスをリモートワイプしてファイルを完全に削除する場合は、をクリックします リモートワイプ 列の下部にあります。残念ながら、この機能は無料プランでは利用できないため、デバイスを消去するにはPrey Proに登録する必要があります.

Prey Proにまだサインアップしておらず、本当にコンピューターをリモートワイプする必要がある場合は、 プランをアップグレードする ポップアップで、リンクに従ってデバイスをワイプします。インターネットに接続されている限り、コンピューター上のデータは削除されます.

盗難に備えてリモートワイピングをセットアップしたいが、Prey Proにサインアップしたくない場合、他のソフトウェアの選択肢があります。 Microsoft 365とMicrosoft Enterprise Mobility + Securityの両方にIntuneが付属しています。Intuneは事前に設定できるため、紛失または盗難にあったデバイスをリモートワイプできます。 AbsoluteやMerakiなどの他の企業も、リモートワイピングソリューションを提供しています.

リモートワイピングの制限

リモートワイピングは、最悪のシナリオでデータを安全に保つための完璧なソリューションのように思えますが、実際にはその使用はあなたが考えているよりも制限されています。重大な問題の1つは、潜在的な盗難とリモートワイプの間の時間差です。もう1つの問題は、リモートワイプが機能するためにデバイスをインターネットに接続する必要があることです。.

盗難からワイプまでの時間

物が盗まれても、すぐに気付かないことがよくあります。コンピューターが盗まれたことに気付くまでに、数時間、数日、または数週間かかることもあります。な泥棒が盗まれたラップトップからデータにアクセスするのに数分しかかからないため、この遅延時間は重要です。.

まれにラップトップの盗難を目撃し、ログインしてコンピュータをリモートワイプしようとする場合でも、泥棒があなたの前にデータにアクセスする可能性があります。あまり好ましくない状況では、ファイルを探し回って、必要なものすべてにアクセスする日があったかもしれません。残念ながら、リモートワイプでは、ワイプが実行される前にデータにアクセスした泥棒を止めることはできません。.

デバイスはオンラインである必要があります

リモートワイピングのもう1つの制限は、盗まれたデバイスが動作するためにオンラインにする必要があることです。自分が何をしているのかを知っている泥棒は、まさにこれらの理由でラップトップをオフラインに保ちます。デバイスを追跡したり、データを消去したりしたくないのです。これは、セットアップに多大な労力を費やしたリモートワイプ機能を使用する機会が得られない可能性があることを意味します。.

盗難後にデバイスがインターネットに接続されている場合、泥棒は素人であるか、ラップトップ自体を盗んで販売している可能性があります。これらの場合、コンピューターのデータをターゲットにしている可能性は低いため、リモートワイプは必要ない場合があります.

データは実際に削除されますか?

ワイプまたは削除されたデータが回復可能かどうかについては、多くの推測があります。可能かどうかは、ドライブが消去された方法、最新のドライブか古いドライブか、ソリッドステートドライブかハードディスクドライブか、攻撃者の高度さなど、さまざまな要因によって決まります。.

2008年の調査によると、ほとんどの場合、適切なソフトウェアで1回ワイプするだけで、データが攻撃者の手に渡るのを防ぐことができます。ただし、リソースの豊富な敵と古いドライブまたはソリッドステートドライブを扱っている場合は、データが消去された後にそれらがデータを回復できる可能性があります。.

完全なディスク暗号化で盗まれたデバイスを保護する

状況によっては, リモートワイプは、紛失または盗難されたラップトップを保護するのに効果的または実行可能ではありません. 多くの場合、フルディスク暗号化はより良い代替手段になるか、リモートワイプ機能を補完するために使用できます.

コンピューターのディスクが完全に暗号化されると、 ディスクのすべてのデータが暗号化ソフトウェアまたはハードウェアでロックダウンされています. これにより、不正アクセスが防止されます。フルディスク暗号化が使用されている場合、キーを持っているユーザーのみがデータにアクセスできます。それ以外の場合、データは暗号文として使用できません.

完全なディスク暗号化は、特にデバイスが紛失または盗難された場合に、データを保護するための優れた方法です。たとえデバイスが間違った手に渡ったとしても、盗賊は鍵を持っていなければデータにアクセスできません.

このアプローチは、リモートワイピングよりも有利です。 盗難の時間とリモートワイプが行われる時間の間に犯罪者に機会の窓がない.

もう1つの大きな利点は、泥棒がデータにアクセスするのを防ぐために、デバイスをインターネットに接続する必要がないことです。データはまだ技術的にはコンピューター上にありますが、暗号化によりキーなしではアクセスできなくなります。デフォルトですでにロックダウンされているため、デバイスからデータをロックまたは削除するためのインターネット接続は不要です。.

Windows 10でフルディスク暗号化を実装する最も簡単な方法はBitLockerを使用することですが、Windows Pro、Enterprise、およびEducationのユーザーのみが使用できます。 Windows 10 Homeを使用している場合、Bitlockerは利用できません。次のチュートリアルもrコンピューターにTrusted Platform Module(TPM)チップを装備させる, Bitlockerを設定せずに設定できる方法はありますが.

BitLockerを選択できない場合は、VeraCryptを試すことができます。これは、無料のオープンソースのフルディスク暗号化プログラムです。一部のユーザーは、BitLockerよりもこのコードを好むため、誰でもコードを検査でき、VeraCryptの背後にある組織はMicrosoftのような大企業に守られていないためです。.

BitLockerを使用したフルディスク暗号化のセットアップ

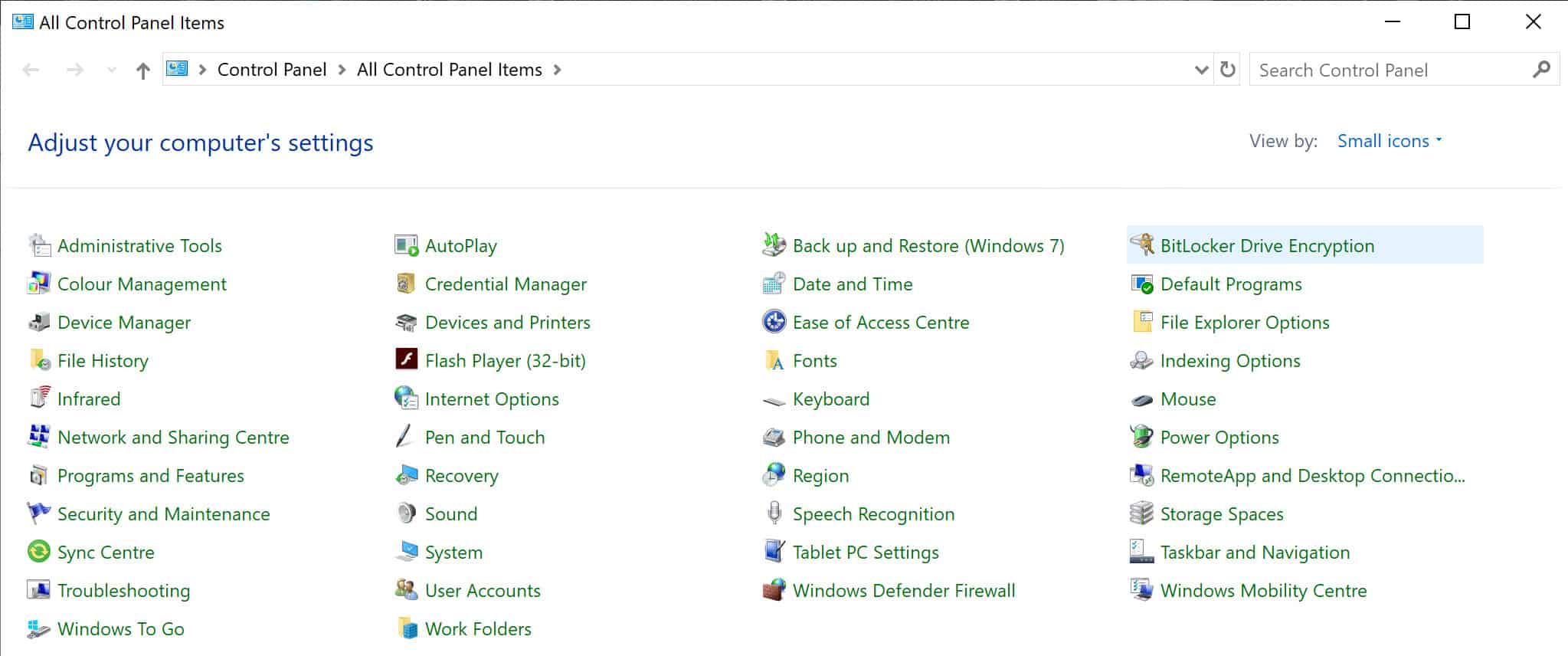

最初のステップは、管理者アカウントでWindowsにサインインすることです。管理者としてログインしたら、 コントロールパネル, 次に選択 BitLockerドライブ暗号化:

クリック BitLockerを有効にする. BitLockerウィザードが実行を開始し、コンピューターをスキャンして、TPMチップが搭載され、他の要件を満たしていることを確認します。システムの変更が必要な場合、BitLockerウィザードは必要な手順を推奨します.

Bitlockerの準備ができると、USBキーまたはパスワードの入力を求められます。ほとんどのユーザーにとって、パスワードは最も実用的なオプションです.

最高の暗号化ツールでさえ、弱いパスワードによって簡単に損なわれることに注意することが重要です。短くシンプルなパスワード、または各アカウントに同じパスワードを使用する場合、暗号化されたディスクが非常に安全であるとは期待できません。強力なパスワードの作成と管理に関するガイドをご覧になり、どのようにセキュリティを改善するか、パスワードジェネレーターを使用してください。.

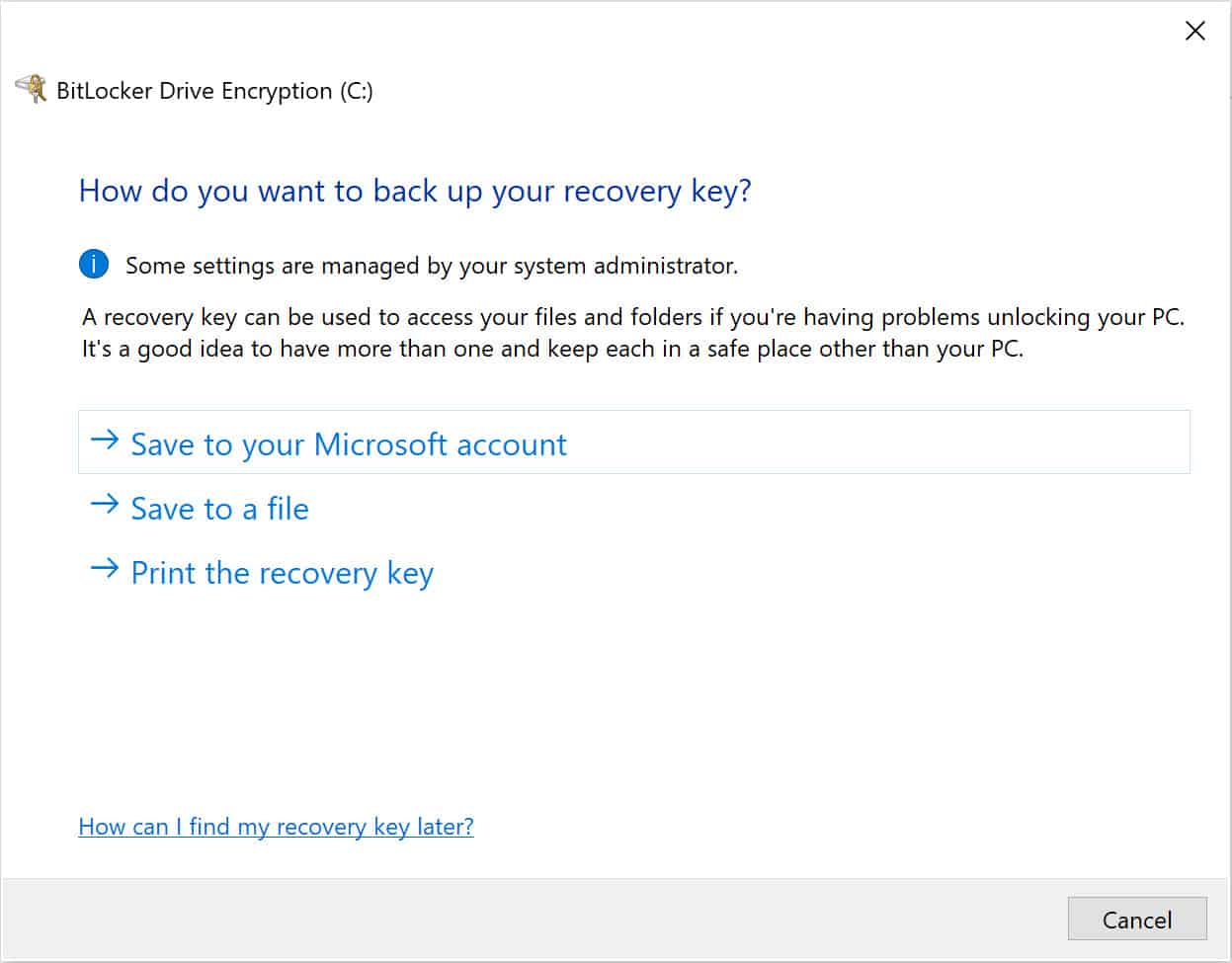

強力なパスワードを入力し、次のフィールドにもう一度入力して、正しく入力したことを確認します。その後、キー回復オプションの次の画面に移動します。

これらは、キーを忘れたり紛失した場合にマイクロソフトが提供する選択肢です。最善です 避ける Microsoftアカウントに保存する メールはあまり安全ではないからですより良いオプションは次のいずれかです。

- ファイルに保存する –この目的でのみ使用するUSBにキーを保存できます。安全な場所に入れるか、慎重に隠します。キーを回復する必要がない限り、USBをコンピューターに接続しないでください。.

- 回復キーを印刷する –キーを印刷し、自宅のページを慎重に隠すことで、キーのバックアップを保持できます.

次の画面では、暗号化するドライブの量を尋ねられます. 使用済みディスク領域のみを暗号化する 新しいコンピューターまたはドライブに最適です。すでに使用されているドライブの場合は、選択することをお勧めします ドライブ全体を暗号化する ドライブ全体が暗号化されるように.

その後、暗号化モードを選択できます。この例ではBitLockerを使用してコンピューターのハードドライブを暗号化しているため、 新しい暗号化モード, 外付けハードドライブではなく固定ハードドライブを対象としています。.

これらのすべての段階を完了すると、BitLockerはシステムチェックのためにコンピューターの再起動を要求します。起動すると、ドライブにアクセスする前にBitLockerパスワードを入力するように求められます.

あなたが求められます, 「このドライブを暗号化する準備はできていますか?」. クリック 継続する ディスク暗号化プロセスが開始されます。暗号化する必要があるデータの量に応じて、数分から数日かかることがあります.

ドライブが暗号化されたら、ロックを解除してファイルにアクセスできる唯一の方法は、以前に設定したパスワードを入力することです。このため、パスワードを慎重に保存することが非常に重要です。.

パスワードを忘れてバックアップコピーにアクセスできるようにする必要があるだけでなく、パスワードを隠したままにしておく必要もあります。.

フルディスク暗号化の制限

セキュリティのほとんどの側面と同様に、完全なディスク暗号化にはいくつかの欠点もあります。主要な弱点の1つは、 暗号化は、適切なパスワード慣行に従っている場合にのみ強力です. ハッカーがパスワードを見つけたりクラックしたりできる場合、データへのアクセスは簡単です.

これは、情報セキュリティの多くの分野での問題であり、次のようなプラクティスを通じて緩和できます。

- 複雑なパスワードを使用する.

- アカウントごとに一意のパスワードを使用する.

- パスワードマネージャーを使用する.

- 見つけやすい場所にパスワードを書き留めておかない.

- 社会工学の認識とトレーニング.

他の大きな問題は 暗号化の最良の方法でさえ、永久に安全にとどまるわけではありません. 使用するアルゴリズムには、セキュリティと使いやすさのトレードオフが伴います。アルゴリズムのセキュリティが高いほど、暗号化と復号化にかかる時間が長くなり、使用する計算能力が増えます.

効率化のため、中期的に安全な暗号化アルゴリズムを実装する傾向があります。次の世紀のためにデータを安全に保つためにデータを暗号化すると、使用するには時間がかかりすぎて計算能力が必要になります.

時間が経つにつれて、私たちの技術は発展し、処理能力はより安くなり、新しい暗号解読技術が発見されました。 DESなど、過去に安全であると見なされていたアルゴリズムは、意欲的でリソースの豊富な敵によって解読できるようになりました。これは、DESで暗号化された古いデータにアクセスできる可能性があることを意味します.

現時点では、AES-256は対称暗号化のゴールドスタンダードと見なされています。正しく実装されている場合, クラックすることは実行不可能と見なされます, 最も強力な組織でも.

ただし、DESと同様に、テクノロジーは今後数十年で改善され、AESを回避することがますます実用的になります。. これは、現在AESで暗号化されているデータが最終的に安全でないことを意味します, 敵がそれにアクセスできるようにする.

もちろん、現在機密または価値があると見なされているデータの多くは、その時点ではまったく価値がありません。それにもかかわらず、一部のデータは依然としてその価値を保持します。これらの長期的なケースでは、ドライブを完全に暗号化するよりも、ドライブを消去する方が将来のセキュリティを提供するより効果的な方法です。.

このシナリオは妄想に思えるかもしれませんが、漏洩したNSAドキュメントは、組織が特定の暗号化されたデータをクラッキングする方法を見つけるまで保持できることを意味します。確かに、ほとんどの個人や組織が直面する脅威レベルについて心配する必要はありませんが、将来の解読の可能性を考慮する必要がある状況があります.

リモートワイピングとフルディスク暗号化の組み合わせ

データを保護するには、リモートワイプまたはフルディスク暗号化で十分なシナリオが多数あります。データが非常に貴重であり、数十年にわたってその価値を維持すると予想される状況, 両方のメカニズムを組み合わせることをお勧めします.

完全なディスク暗号化とリモートワイピングの両方が設定されている場合、泥棒は最初の盗難の直後にデータにアクセスできません(既にパスワードを取得していない限り–再度、適切なパスワードを採用することでこの可能性を減らすことができます)経営慣行).

デバイスがインターネットに接続された場合, その後、リモートでデータを消去して、データへの今後のアクセスを防ぐこともできます. これにより、パスワードが発見された場合、または将来暗号化を回避するための新しい技術が開発された場合に、さらなる保護が提供されます。.

もちろん、リモートワイプを機能させるには、デバイスをインターネットに接続する必要がありますが、少なくともこれら2つのアプローチを組み合わせることで、管理者は追加の保護レイヤーを使用できます。また、攻撃者がミスを犯す機会が増えることを意味します.

リモートワイピングまたはフルディスク暗号化を有効にする必要がある理由?

リモートワイピングが有効になっておらず、他の安全対策が整っていない場合, 攻撃者はラップトップまたはPCのあらゆるものにアクセスできる可能性があります. 大規模なデータ侵害からIP盗難まで、この監視は企業や個人に大きな影響を与える可能性があります.

これらは単なる理論的な攻撃ではありません。盗難に遭ったラップトップやその他のデバイスの過去の例が数多くあり、大惨事を引き起こしています。それらのいくつかが含まれます:

退役軍人のデータ侵害

最も被害の大きいラップトップ関連のデータ侵害の1つは2006年に発生しました。2650万人の米国退役軍人からのデータを含む暗号化されていないラップトップがデータアナリストの家から盗まれました。.

データには、社会保障番号、障害評価、およびその他の個人情報が含まれていました。 2009年、退役軍人局は影響を受けた人々と和解に達しました。集団訴訟は元々、データが盗まれた各人に対して1,000ドルを求めていましたが、最終的には合計2,000万ドルの支払いで合意に達しました。.

MDアンダーソンがんセンターの盗難

2012年から2013年の間に、MDアンダーソンがんセンターではラップトップと2台のUSBドライブが盗まれました。盗難には、34,800人の患者からの暗号化されていないデータが含まれていました。個人データが許可されていない個人によってアクセスされたという証拠はありませんが、Texan会社は2023年にまだ430万ドルの罰金を科されました.

同社は保健福祉省からの決定に対して上訴したが、ペナルティは裁判長によって支持された。 Steven Kessel判事は、MD Andersonの議論を拒否し、組織は「…その後数年間、暗号化に中途半端で不完全な努力しかしていない」と述べた。

裁判官の決定は、データが不正な方法でアクセスされたかどうかは無関係であると判断しました。彼は、会社が個人情報を開示から保護することに失敗したと判断し、責任を負わせた.

Coplin Health Systemsラップトップ盗難

2023年の初め、ウェストバージニア州の医療機関では、従業員の車からラップトップが盗まれました。このラップトップはCoplin Health Systemsに属し、パスワードで保護されていましたが、データは暗号化されておらず、リモートワイプも有効でなかったため、43,000人の患者のデータにアクセスできる可能性が残っていました.

患者情報には、健康データ、社会保障番号、財務情報が含まれていました。この段階では、データがハッカーによって悪用されたという証拠はありませんが、コプリンヘルスシステムは、影響を受けた人々と保健社会福祉省の公民権局に通知する必要がありました。これは、ラップトップに適切な保護手段がなく、盗難が依然として患者とそのデータにリスクをもたらすためです。.

Eirから盗まれたラップトップ

ノートパソコンの盗難がis延し、損害を与えているのは米国だけではありません。アイルランドの通信会社Eirも、2023年に従業員のラップトップを盗まれました。ラップトップはパスワードで保護および暗号化されているはずでしたが、盗難の前日からのセキュリティアップデートの欠陥により、ラップトップのデータが盗難時に解読されました.

この欠陥により、泥棒は37,000人のEir顧客のデータにアクセスできました。データには名前、メールアドレス、アカウント番号、電話番号が含まれていましたが、財務データは危険にさらされていないと同社は述べています.

同社は、この問題をデータ保護委員と影響を受けた顧客に報告しました。この事件は、警戒している企業がデータを保護するために必要なことを示しています。セキュリティ上の欠陥は残念な現実ですが、リモートワイプ機能が不正アクセスからデータを保護している可能性があります.

カナダ保健省のラップトップ盗難

2023年の終わりに、ラップトップはカナダの政府職員から盗まれました。暗号化されていないラップトップはロックされた車から取り出され、ノースウェスト準州の40,000人近くの個人に関する健康情報が含まれていました。.

電子メールとファイルの間に、ラップトップには、「…HPVワクチン接種、C。difficile(結腸感染)、パップ塗抹標本、百日咳、結核の血液検査、性感染症、抗生物質耐性疾患、とりわけ。」

健康データに加えて、ラップトップには個人情報の盗難やその他の犯罪に使用できる個人情報も含まれていました。このデバイスは、IT部門の暗号化ソフトウェアと互換性のないハイブリッドタブレットとラップトップであったため、明らかに暗号化されていませんでした。.

このような機密情報を処理するために必要なラップトップは、暗号化の難易度に関係なく、適切な保護対策なしでは従業員に決してリリースされるべきではありません。不可能な場合は、代わりに安全なデバイスをタスクに発行する必要があります.

シークレットサービスのラップトップ盗難

スペクトルの反対側では、2023年にシークレットサービスのエージェントの仕事用ラップトップがニューヨーク市の車から盗まれました。盗難にもかかわらず、ラップトップには潜在的な損害を軽減するための適切なセキュリティ対策が含まれていました.

シークレットサービスは従業員のラップトップを完全に暗号化し、機密情報を含めることを許可しません。また、リモートワイプ機能を使用して、デバイスを攻撃者に役に立たなくします。盗難の発生を止めることは不可能ですが、包括的なサイバーセキュリティポリシーを設定することで、発生する可能性のある損害を制限することができます.

リモートワイプとフルディスク暗号化により、リスクを最小限に抑えます

上記のインシデントは、組織が事前にデバイスを保護するために時間を取らない場合に発生する可能性のある損害を示しています。手遅れになるまで、リスクを過小評価する傾向があるか、特定のシナリオが決して起こらないと想像する傾向があります。現実には、私たちのラップトップは非常に貴重なデータを含んでいることが多く、泥棒の主な標的です。.

コンピュータでリモートワイピングまたはフルディスク暗号化を設定するのは面倒に思えるかもしれませんが、データ侵害から生じる莫大な費用と比較して支払うのは少額です.

こちらもご覧ください:

- 5秒に3台のハードドライブには、以前の所有者のデータが含まれています

- サイバーセキュリティ統計