ランサムウェアは本質的に、被害者が料金を支払うまでマルウェアがファイルまたはコンピューターシステムを人質に保持するデジタル恐exを伴います。ランサムウェアは、その実装の容易さと高い投資収益率のために、ますます多くのサイバー犯罪者に人気があります。さらに、暗号通貨の出現により、攻撃者が犯罪から逃げやすくなりました。サイバーセキュリティおよびランサムウェアの除去会社であるCytelligence Inc.のCEO、Daniel Tobok氏によると、「ランサムウェアは、犯罪者にとって本当の選択の武器です。彼らは私たちを見ることができますが、私たちはそれらを見ることができません。」

ランサムウェアは個人にとっては費用がかかりますが、企業にとっては特に有害です。ランサムウェアによる米国の企業への損害総額は2023年だけで50億ドルに上ると推定されています。損害には、身代金の支払い、データの損失、データを回復するための専門サービスへの支払い、攻撃中のダウンタイム、攻撃後の顧客の損失などが含まれます。.

ランサムウェアの脅威を減らす最良の方法は、最初にインストールされるのを防ぐことです。しかし、あなたが犠牲になった場合、あなたには選択肢があります。このガイドでは、ランサムウェアとは何か、それを防止および削除する方法について説明します。私たちは、身代金を払うよりも除去を強調する、あなたが採用できる実用的な方法に焦点を当てています。.

ランサムウェアとは何ですか??

ランサムウェアから恐怖を取り除くには、実際にどのように動作するかを理解する必要があります。前国連事務総長コフィ・アナンがかつて言ったように、「知識は力です。情報は解放されています。」

ランサムウェアは、他の形態のマルウェアと似ていますが、少し強要されています。ランサムウェアはマルウェアのカテゴリですが、さまざまな種類のランサムウェアもあります。他の形式のマルウェアと同じ方法でコンピューターシステムに侵入します。たとえば、次のことができます。

- 悪意のある電子メールの添付ファイルまたはリンクからダウンロードする

- USBフラッシュドライブまたはDVDからマシンにロードします

- 破損したWebサイトにアクセスしてダウンロードする

システムにインストールされると、ランサムウェアは選択されたシステム機能をシャットダウンするか、ファイルへのアクセスを拒否します。 Windowsマシンの場合、通常、スタートメニューにアクセスする機能が無効になります(ウイルス対策プログラムにアクセスしたり、セーフモードに戻ろうとしたりすることはできません).

多くのタイプのランサムウェアの主なものは暗号化です。ランサムウェアはデバイス上のファイルを暗号化するため、パスワードなしでは開けません。パスワードを取得するには、攻撃者に身代金を支払う必要があります.

ほとんどのランサムウェアはすべての種類のファイルを暗号化しようとはしませんが、どのファイルもランサムウェアで暗号化できます。一般的なターゲットには、画像ファイル、PDF、およびMicrosoft Officeによって作成されたあらゆる種類のファイル(ExcelファイルやWordファイルなど)が含まれます。ランサムウェアが使用する一般的な方法は、一般的なドライブ上のファイルを検索し、そこにあるファイルのほとんどまたはすべてを暗号化することです。ランサムウェアを暗号化する新しい形式のいくつかは、ネットワーク共有ファイルの暗号化にも利用されており、特に企業にとって危険な発展です.

マシンからウイルスを除去する(または要求された身代金を支払い、犯罪者がそれを除去することを望む)まで、これらのファイルにアクセスすることはできません。一部のランサムウェアは、一定の時間内に支払いを要求することもあります。そうしないと、ファイルが永久にロックされたままになるか、ウイルスによってハードドライブが完全に消去されます。.

関連: Windows 7/8/10をセーフモードで起動する方法

ランサムウェアがなぜそんなに効果的か?

プログラムがシステムに侵入するために使用する方法に関係なく、ランサムウェアは、ファイル名やパスを変更してコンピューターやウイルス対策ソフトウェアが疑わしいファイルを見落とすことさえしないように、自分自身を隠すように設計されています。ランサムウェアと他の形式のマルウェアの主な違いは、ランサムウェアの目的は、単にいたずらや個人情報を盗むことを超えていることです。.

どちらかといえば、ランサムウェアは、お使いのシステムに効果的に侵入すると、中国の店で雄牛のように機能します。システムに侵入する前後にステルスを中心に設計されることが多い他の多くのウイルスとは異なり、ランサムウェア設計者はプログラムがそこにあることを知ってほしい.

プログラムがインストールされると、システムに完全に引き継がれ、注意を払わざるを得なくなります。これは、ウイルス設計者が伝統的に従ったものとは非常に異なる方法であり、これまでで最も効果的な金makingけのウイルス設計であると思われます.

ランサムウェアは、恐怖、脅迫、恥、罪悪感によって機能します。プログラムが開始されると、身代金を支払うために感情的な操作の否定的なキャンペーンが開始されます。多くの場合、特に支払いに代わるものがあることに気付いていない個人に、戦術が機能することを恐れています.

ランサムウェアの影響を受けた大企業を対象とした2016 Malwarebytes調査によると、被害者の40%が身代金を支払った一方、同年のIBMによる中小規模企業の調査では、70%のはるかに高い率が報告されました。.

ランサムウェアの種類

ランサムウェアは1980年代から存在していますが、今日の攻撃の多くは、より現代的なCryptolockerトロイの木馬に基づいたランサムウェアを使用しています。ファイル暗号化ランサムウェアは、ますます最も一般的なタイプです。ただし、Malwarebytesによると、まだ発生する可能性のあるランサムウェアにはいくつかのカテゴリがあります。

ランサムウェアの暗号化

ランサムウェアがマシンに侵入した場合、暗号化の種類になる可能性があります。ランサムウェアの暗号化は、それを使用するサイバー犯罪者に対する高い投資回収率と、暗号化を解読したりマルウェアを削除することがどれほど難しいかにより、すぐに最も一般的なタイプになりつつあります.

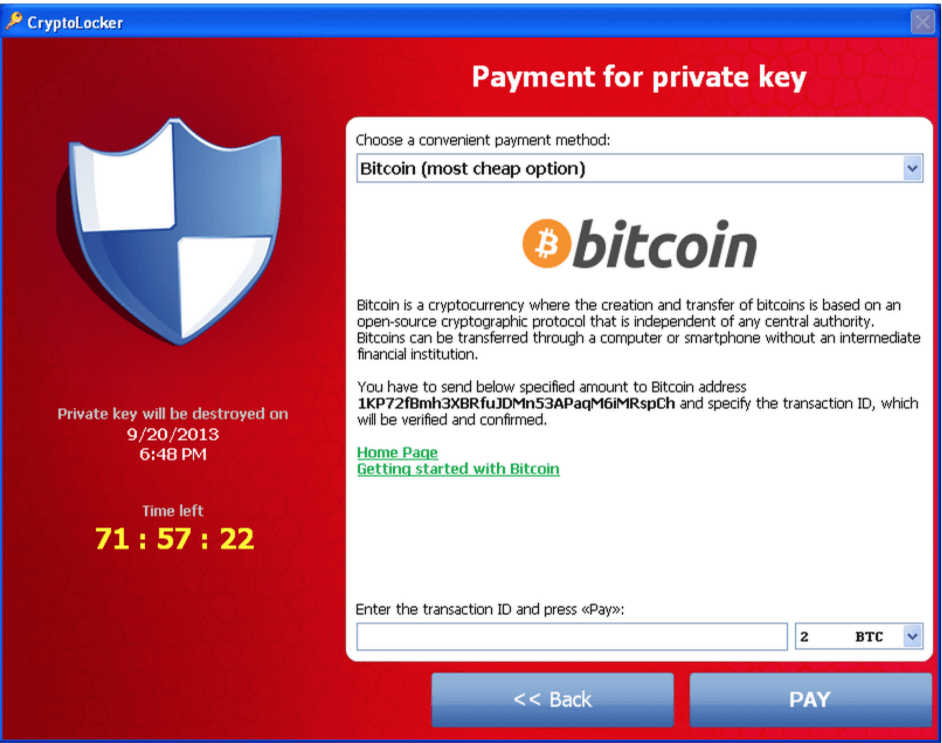

ランサムウェアを暗号化すると、システム上のファイルが完全に暗号化され、通常はビットコインの形で身代金を支払うまでアクセスできなくなります。これらのプログラムのいくつかは時間に敏感であり、身代金が支払われるまでファイルの削除を開始し、支払いの緊急性を高めます.

このタイプのランサムウェアについて、MalwarebytesのインテリジェンスヘッドであるAdam Kujawa氏はこう言いました。「感染したら手遅れです。ゲームオーバー。”

オンラインバックアップは、暗号化されたファイルの回復に非常に役立ちます。ほとんどのオンラインバックアップサービスにはバージョン管理が含まれているため、暗号化されたファイルではなく、以前のバージョンのファイルにアクセスできます。

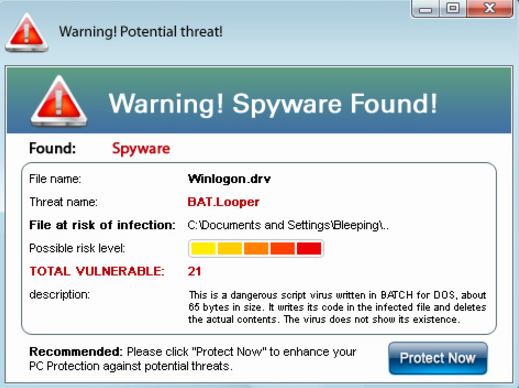

スケアウェア

出典:聖スコラスティカ大学

出典:聖スコラスティカ大学

スケアウェアは、すぐに削除する必要があるコンピューターウイルスがあることを説得しようとするマルウェアです。その後、疑わしい、通常は偽のマルウェアまたはウイルス除去プログラムを購入して、ウイルスを駆除します。最近、スケアウェアは非常にまれですが、これらのウイルスの一部はまだ野生に存在しています。多くのターゲット携帯電話.

Scarewareはファイルを暗号化しませんが、一部のプログラム(ウイルススキャナーやリムーバーなど)へのアクセスをブロックしようとする場合があります。それにもかかわらず、スケアウェアは取り除くのが最も簡単です。実際、ほとんどの場合、標準のウイルス駆除プログラムまたは他の方法を使用して、入力せずにスケアウェアを削除できます。 セーフモード (これはまだ必要または推奨される場合があります).

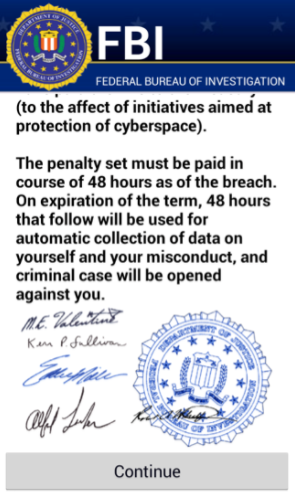

画面ロッカー(またはロック画面ウイルス)

画面ロッカーは、コンピューターの機能やファイルにアクセスする能力を制限する警告画面を表示します。これらは、マシンにインストールするか、Webブラウザー内に存在できます。通常、法執行機関を代表することを主張するメッセージが添付され、すぐに罰金を支払わないと重大な法的結果に直面するというメッセージが表示されます。.

感染したWebサイトにアクセスしたり、メールに含まれる感染ファイルをクリックしてダウンロードしたりするなど、さまざまな方法でロック画面ウイルスをダウンロードすることになります。コンピューターに直接インストールした場合、ハード再起動が必要になる場合がありますが、オペレーティングシステムが再び読み込まれた場合でも画面ロックメッセージが表示される場合があります。.

画面ロッカーは、メニューやその他のシステム設定からユーザーをロックアウトする傾向がありますが、ファイルへのアクセスを完全に削除しないでください。つまり、マルウェアの主な攻撃方法のいくつかは、ウイルス除去ソフトウェアに簡単にアクセスできないことを意味します。また、ユーザーインターフェースからコンピューターを再起動できないこともあります。.

スクリーンロッカーは、オンラインバックアップが非常に重要であるもう1つの理由です。画面ロッカーではファイルの暗号化や削除は行われませんが、システムの復元を強制される場合があります。システムの復元では重要なファイルは削除されませんが、以前の状態に戻ります。復元された状態によっては、多くのデータが失われたり進行したりする可能性があります。定期的なオンラインバックアップは、システムの復元を実行しても保証されないデータの損失を防ぐのに役立ちます。特に、ウイルスがシステムに潜んでいるのは、思ったよりもずっと長い場合です。.

ランサムウェアを防ぐ方法

ランサムウェアで暗号化されたファイルの解読は非常に困難です。最近のほとんどのランサムウェアは、AESまたはRSA暗号化方式を使用しますが、どちらも非常に解読が困難です。見通しを立てるために、米国政府も機密文書にAES暗号化標準を使用しています。この種の暗号化の作成方法に関する情報は、暗号化の難しさとともに広く知られています。誰かが量子コンピューティングの夢を実現するまで、AESのブルートフォースクラッキングは事実上不可能です.

これが事実であるため、ランサムウェアと戦う最善の方法は、そもそもシステムに侵入することを許可しないことです。ランサムウェアが通常システムに侵入することを可能にする弱点を隠し、動作を変更することにより、保護を実現できます。ランサムウェアを防ぐために従うべきベストプラクティスを次に示します。

- 確実なデータバックアップに投資する. これは控えめにするのは難しいです。データのバックアップは、できる最善の方法です。ランサムウェアに見舞われたとしても、効果的で一貫性のあるデータバックアップがあれば、どのタイプのランサムウェアに攻撃されようとも、データは安全です。.

- 効果的なウイルス対策ソフトウェアに投資する. この場合、マルウェアやウイルスクリーナーだけでなく、Webブラウザ内を含め、脅威を積極的に監視して警告するソフトウェアが必要です。これにより、疑わしいリンクの通知を受け取るか、ランサムウェアが格納されている可能性のある悪意のあるWebサイトからリダイレクトされます。.

- 疑わしいメールリンクをクリックしないでください. ほとんどのランサムウェアは電子メールを介して拡散します。疑わしいリンクをクリックしないという習慣を身に付けると、ランサムウェアやその他のウイルスをダウンロードするリスクが大幅に低下します。.

- ネットワークに接続されたコンピューターを保護する. 一部のランサムウェアは、ネットワークをアクティブにスキャンし、リモートアクセスを許可する接続されたコンピューターにアクセスすることで機能します。ネットワーク上のすべてのコンピューターでリモートアクセスが無効になっていることを確認するか、強力な保護方法を使用して簡単にアクセスできないようにします.

- ソフトウェアを最新の状態に保つ. Windowsおよびその他のオペレーティングシステムとアプリケーションのアップデートは、多くの場合、既知のセキュリティ脆弱性にパッチを当てます。タイムリーに更新することで、ランサムウェアを含むマルウェアの危険性を減らすことができます.

ランサムウェアの中間暗号化をキャッチした場合の対処方法

暗号化は、多くの計算能力を消費するリソース集約型のプロセスです。運がよければ、ランサムウェアの中間暗号化をキャッチできるかもしれません。これには鋭い目が必要であり、コンピューター上で異常に大量のアクティビティがどのように見え、聞こえるかを知ることができます。ランサムウェア暗号化はバックグラウンドで実行されるため、特に探している場合を除き、実際に発生していることを検出することはほとんど不可能です.

さらに、暗号化を行うウイルスは、別のプログラム内に隠れているか、無害に見えるように変更されたファイル名を持っている可能性が高いため、どのプログラムがアクションを実行しているかわかりません。ただし、ファイルを暗号化するランサムウェアウイルスと思われるものを発見した場合は、次の2つのオプションがあります。

コンピューターを休止状態にする

これにより、実行中のプロセスが停止し、コンピューターとファイルのクイックメモリイメージが作成されます。コンピューターを再起動したり、休止状態から外したりしないでください。このモードでは、コンピューターの専門家(IT部門または採用したセキュリティ会社のいずれか)が読み取り専用モードで別のコンピューターにデバイスをマウントし、状況を評価できます。暗号化されていないファイルの回復が含まれます.

暗号化操作を中断します

どの操作が原因であるかを特定できる場合は、その操作を中断することができます。.

Windowsでは、これには、 タスクマネージャー 不審な操作を探しています。特に、ディスクへの書き込みが大量に行われているように見える操作を探します。.

そこから操作を中断できます。操作を強制終了するのではなく、中断する方が適切です。これにより、プロセスをより詳細に調査して、実際に何をしているのかを確認できます。これにより、ランサムウェアが手元にあるかどうかをより適切に判断できます.

ランサムウェアであることがわかった場合は、プロセスが注目しているファイルを確認してください。特定のファイルを暗号化するプロセスで見つけることができます。暗号化プロセスが完了する前にこれらのファイルをコピーして、安全な場所に移動できます.

Stack Exchangeでは、セキュリティおよびコンピューターの専門家による他の優れた提案を見つけることができます。.

ランサムウェアの削除:スケアウェアとスクリーンロッカー(ロック画面ウイルス)を削除する方法

画面ロッカーは、スケアウェアよりも削除が面倒ですが、ファイル暗号化ランサムウェアほど問題ではありません。スケアウェアおよびロック画面ウイルスは完全ではなく、多くの場合、ほとんどまたはまったく費用なしで簡単に削除できます。主に2つのオプションがあります。

- 評判の良いオンデマンドマルウェアクリーナーを使用してシステム全体のスキャンを実行する

- スケアウェアまたは画面ロッカーがメッセージをポップアップし始める前のポイントにシステムの復元を実行します.

これらの両方を詳細に見てみましょう。

オプション1:システム全体のスキャンを実行する

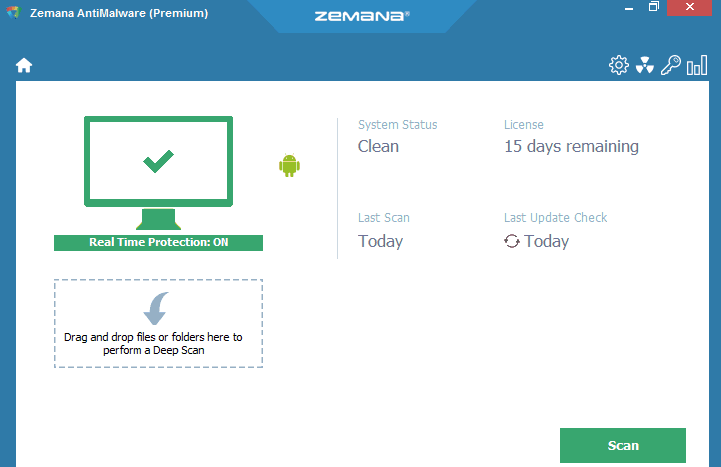

これは非常に簡単なプロセスですが、システムスキャンを実行する前に、評判の良いオンデマンドマルウェアクリーナーを選択することが重要です。そのようなクリーナーの1つはZemana Anti-Malwareです。または、Windowsユーザーは組み込みのWindows Defenderツールを使用することもできます。.

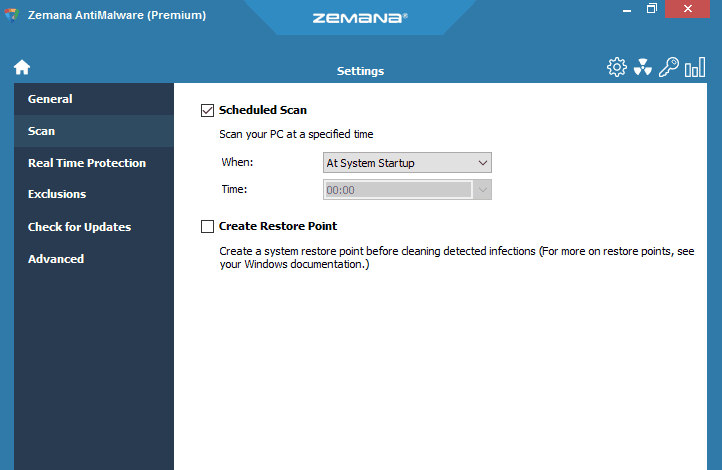

Zemana Anti-Malwareを使用してシステム全体のスキャンを実行するには、次の手順を実行します。

- Zemana Anti-Malwareホーム画面を開きます.

- クリックしてください 歯車記号 右上の設定にアクセスします.

- クリック スキャン 左に.

- 選択する 復元ポイントを作成.

- ホーム画面に戻り、緑色をクリックします スキャン 右下のボタン.

復元ポイントの設定は、一般的なウイルススキャンのベストプラクティスです。一方、ウイルススキャンでは、問題ではない問題としていくつかの項目をタグ付けすることがあります(たとえば、Chrome拡張機能は、問題があると思われることがよくあります)。.

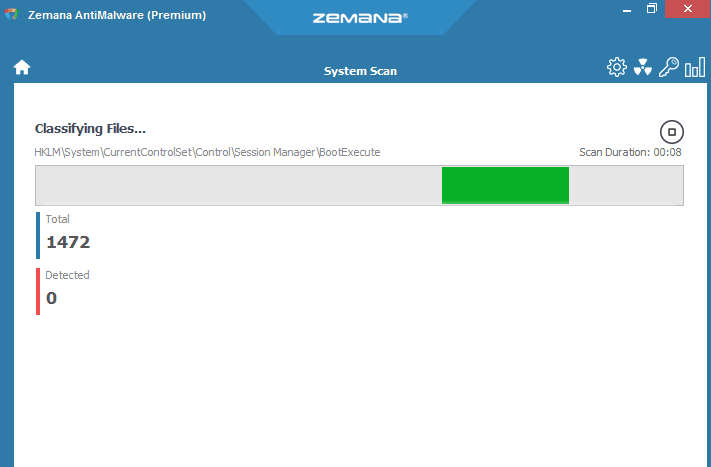

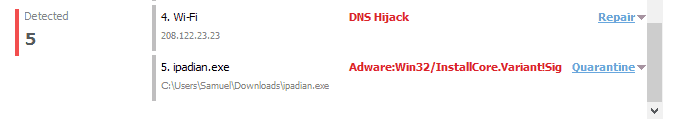

私の場合、最近のZemanaシステムスキャンで、DNSハイジャックの可能性が明らかになりました。うわぁ! (また、いくつかのプログラムをマルウェアとアドウェアとして誤分類したため、どのファイルを適切にクリーニングおよび隔離しているのかを確認してください。)

Windows Defenderを使用してシステム全体のスキャンを実行するには、次の手順を実行します。

- 「Windows Defender」のクイックシステム検索を実行します。

- Windows Defenderにアクセスして選択します いっぱい 右側に.

- クリック スキャン.

Microsoftは、組み込みのWindowsウイルス対策ソフトウェアを継続的に改善していますが、Zemanaや他の多くの高品質プログラムなどのオンデマンドオプションほど優れたソリューションではありません。ベースをカバーするために2つのプログラムを実行することもできますが、同時に実行することはできません。.

を扱うとき 画面ロックランサムウェア, あなたは入力する必要があるかもしれません セーフモード オンデマンドのウイルス除去プログラムを機能させるか、システムの復元を適切に実行します。一部のスケアウェアでさえ、ウイルス駆除プログラムを開くことができない場合がありますが、通常は、 セーフモード. コンピューターの再起動に問題がある場合 セーフモード (スクリーンロッカーを使用している場合は、明確な可能性があります)、ガイドをご覧ください Windowsをセーフモードで起動する方法.

オプション2:システムの復元を実行する

別のオプションは、スケアウェアまたは画面ロッカーがメッセージをポップアップし始める前の時点までシステムを復元することです。このオプションは、あらかじめ設定された間隔でシステムの復元ポイントを作成するようにコンピューターが設定されていること、またはこのアクションを手動で実行したことを前提としています。ランサムウェアの予防策としてこのガイドにアクセスしている場合は、この時点から復元ポイントを作成することをお勧めします.

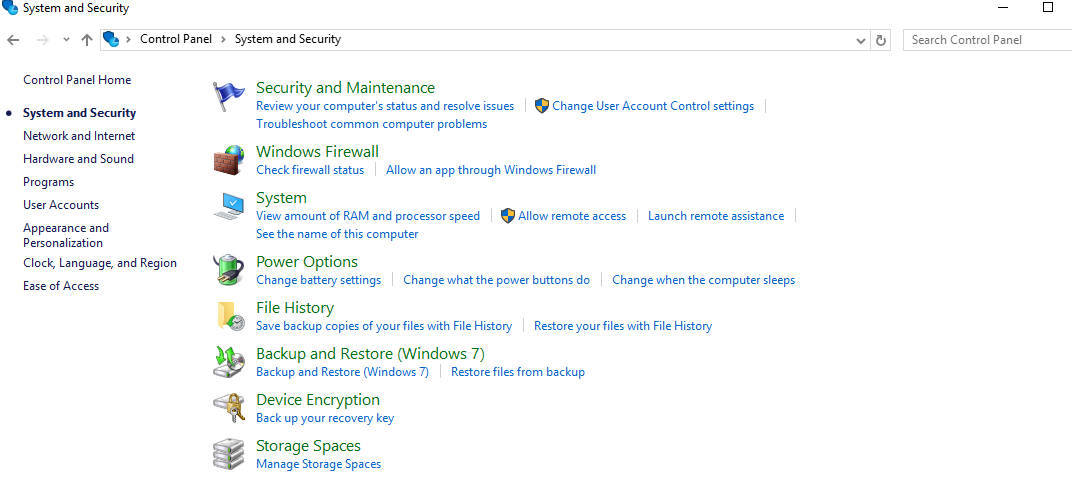

Windowsで復元ポイントを見つける方法または新しい復元ポイントを設定する方法は次のとおりです。

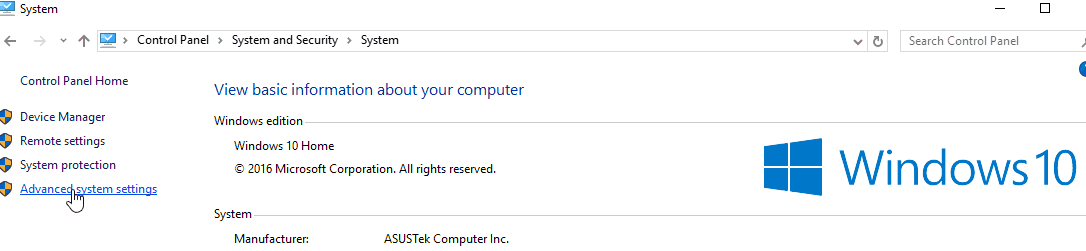

- あなたのアクセス コントロールパネル (「コントロールパネル」のシステム検索でこれを行うことができます).

- クリック システムとセキュリティ.

- クリック システム.

- に行く 高度なシステム設定.

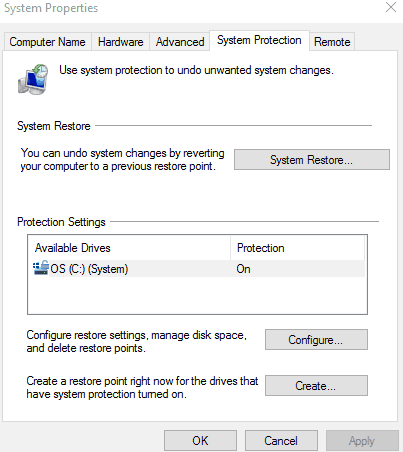

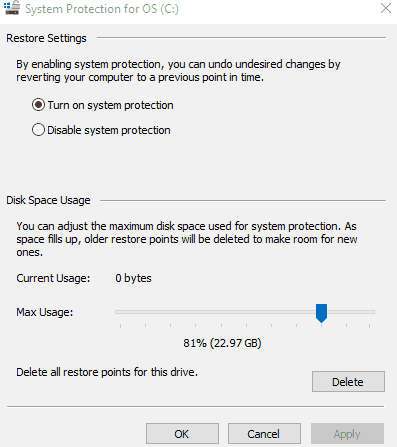

- クリックしてください システム保護 タブと選択 システムの復元.

- システムバックアップを実行したことがない場合は、をクリックします バックアップを設定します. これにより、バックアップ操作が開始され、開始されます。そこに戻ったら、バックアップの場所、バックアップするファイル(またはWindowsにそれらを選択させることもできます)を選択し、バックアップを実行するタイミングをスケジュールして、バックアップを実行する必要があります。.

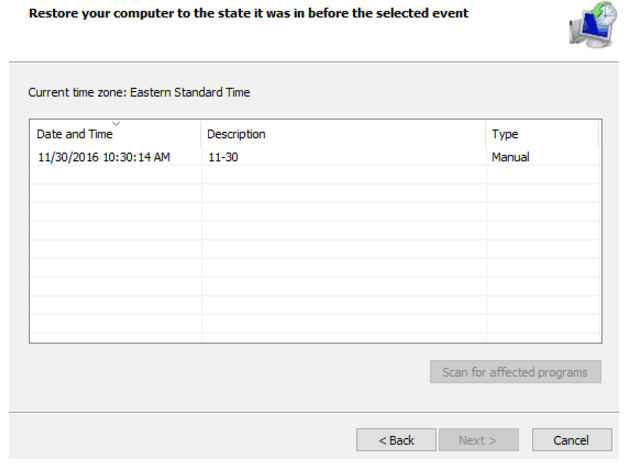

- 既に適切なバックアップがあることが示されている場合は、最新の復元ポイントまたは希望する復元ポイントからバックアップファイルを選択します。.

特に復元されるデータの量が大きい場合、バックアップ復元プロセスには数分かかる場合があります。ただし、これにより、ウイルスがダウンロードおよびインストールされる前のポイントにファイルシステムが復元されます。.

スキャンと復元の両方で反応時間が遅くなる可能性があるため、両方を行うことをお勧めします.

インディアナ大学は、より厄介なスケアウェアのためのいくつかの高度な方法を備えた有用な知識ベースも提供しています。私たちもチェックアウトすることをお勧めします Windows Malware and Preventionの完全ガイド. マルウェアの削除プロセスと、そのプロセスがいくつかの異なるプログラムでどのように見えるかについて説明します.

ランサムウェアの削除:ランサムウェアを暗号化するファイルを削除する方法

暗号化されたランサムウェアがシステムに届くと、保存されていないデータやバックアップされていないデータを(少なくともその代金を支払わずに)保持したい場合、問題が発生します。驚くべきことに、多くのサイバー犯罪者は、支払いを受け取った後に暗号化を解除することに関してかなり名誉なことです。結局、彼らが一度もしなかったら、人々は身代金を払わないでしょう。それでも、身代金を支払ってファイルが決してリリースされていないことを見つけたり、犯罪者にもっとお金を要求させる可能性があります.

そうは言っても、暗号化ランサムウェアの厄介な部分にぶつかったとしても、てないでください。それと並んで、身代金を支払わないでください。ランサムウェアの削除には、2つの代替オプションがあります。

- プロのランサムウェア除去サービスを雇う: 専門家を雇うお金があり、お金に見合うだけのファイルを回収できると思うなら、これが最善の行動かもしれません。 Proven Data RecoveryやCytelligenceを含む多くの企業は、ランサムウェア削除サービスの提供を専門としています。削除が失敗した場合でも一部の請求は行われますが、他の請求は行われないことに注意してください.

- ランサムウェアを自分で削除してみてください。 これは通常、無料で行うことができ、専門家を雇う資金がない場合には、より良い選択肢です。自分でファイルを回復するには、通常、最初にマルウェアを削除してから、ツールを使用してファイルを復号化する必要があります.

自分で問題を解決したい場合は、次の手順を実行してください。

ステップ1:ウイルス対策またはマルウェア除去プログラムを実行して、暗号化ウイルスを取り除きます

上記のスケアウェア/スクリーンロッカーの削除セクションに記載されているマルウェア/ウイルスの削除手順を参照してください。このステップでの削除プロセスは同じですが、1つの例外があります。 ネットワークなしで安全なモードでこのウイルスを削除することを強くお勧めします.

契約したファイル暗号化ランサムウェアもネットワーク接続を侵害する可能性があるため、ウイルスを削除する際には、データフィードへのハッカーのアクセスを遮断することをお勧めします。 WannaCryランサムウェアのいくつかの亜種を扱っている場合、これは賢明ではないかもしれないことに注意してください。それらのサイトが登録されている場合(現在は)、ランサムウェアは暗号化を停止します。ただし、この状況は非常にまれです.

マルウェアを削除することは重要です 最初の一歩 この問題に対処するために。この場合、多くの信頼できるプログラムが動作しますが、すべてのウイルス対策プログラムがファイルを暗号化するマルウェアの種類を削除するように設計されているわけではありません。 Webサイトを検索するか、カスタマーサポートに連絡することにより、マルウェア除去プログラムの有効性を確認できます。.

あなたが見つける本当の問題は ウイルスを削除した後でもファイルは暗号化されたままになります. ただし、最初にマルウェアを削除せずにファイルを復号化しようとすると、ファイルが再暗号化される可能性があります.

ステップ2:無料のランサムウェア復号化ツールを使用してファイルを復号化する

繰り返しますが、身代金の支払いを避けるために、できる限りのことをすべきです。次のステップは、ランサムウェア復号化ツールを試すことです。ただし、特定のマルウェアと連携するランサムウェア復号化ツールが存在するという保証はありません。これは、まだクラックされていないバリアントがある可能性があるためです.

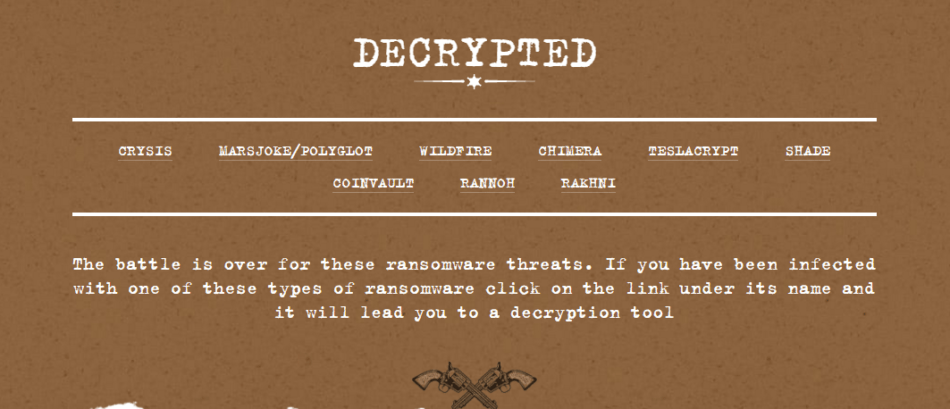

カスペルスキーと他のいくつかのセキュリティ企業は、No More Ransom!というWebサイトを運営しています。誰でもランサムウェア復号器をダウンロードしてインストールできる場所.

カスペルスキーは、ウェブサイトで無料のランサムウェア復号化ツールも提供しています.

まず、使用することをお勧めします ノーモアランサムクリプトシェリフ 使用しているランサムウェアの種類と、ファイルの復号化に役立つ復号器が現在存在するかどうかを評価するツール。それはこのように動作します:

- PCから2つの暗号化ファイルを選択してアップロードします.

- 身代金要求で指定されたWebサイトまたは電子メールアドレスを提供します。たとえば、身代金の支払いに身代金を支払うように指示する場合.

- メールアドレスまたはウェブサイトが指定されていない場合、身代金メモとともに.txtまたは.htmlファイルをアップロードします.

Crypto Sheriffはデータベースに対してその情報を処理し、ソリューションが存在するかどうかを判断します。ただし、提案がない場合は、まだIfめないでください。デクリプターの1つは引き続き機能しますが、1つ1つをダウンロードする必要がある場合があります。これは明らかに遅くて骨の折れるプロセスですが、これらのファイルが復号化されるのを見る価値はあります。.

復号化ツールの完全なスイートは、No More Ransom!の[復号化ツール]タブにあります。ウェブサイト.

ファイル復号化プログラムの実行は実際には非常に簡単です。ほとんどの復号化ツールには、ツールの開発者によるハウツーガイドが付属しています(ほとんどはEmsiSoft、Kaspersky Labs、Check Point、またはTrend Microからのものです)。各プロセスは若干異なる場合がありますので、利用可能な場合はそれぞれのPDFのハウツーガイドをお読みください。.

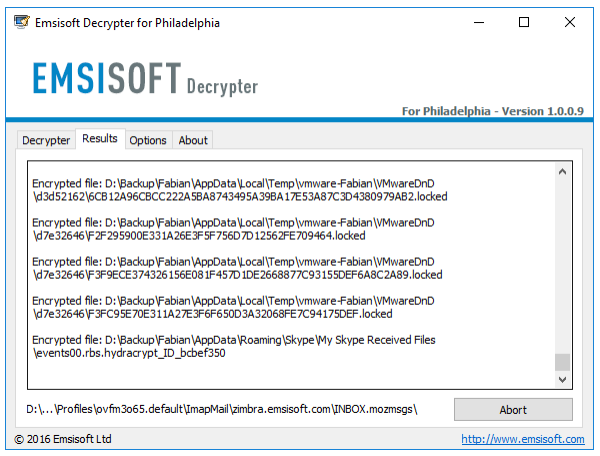

フィラデルフィアランサムウェアを復号化するプロセスの例を次に示します。

- システム上の暗号化されたファイルを1つ選択し、そのファイルの現在のバージョンを(バックアップから)暗号化していないものを選択します。これらの2つのファイルをコンピューター上の独自のフォルダーに配置します。.

- フィラデルフィアデクリプターをダウンロードして、実行可能ファイルをペアファイルと同じフォルダーに移動します.

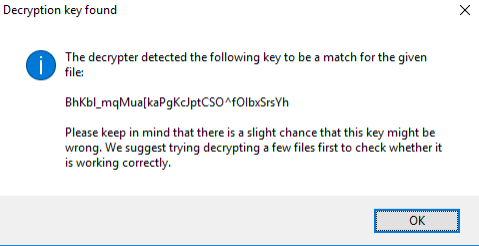

- ファイルペアを選択し、ファイルを復号化実行可能ファイルにドラッグアンドドロップします。復号化プログラムは、ファイルの復号化に必要な正しいキーの決定を開始します.

- このプロセスは、プログラムの複雑さに応じて、かなり時間がかかる場合があります

- 完了すると、ランサムウェアによって暗号化されたすべてのファイルの復号化キーを受け取ります.

- 復号化プログラムは、ライセンス契約に同意し、ファイルを復号化するドライブのオプションを提供するように求めます。ランサムウェアの種類に応じて、ファイルが現在格納されている場所に応じて場所を変更したり、必要になる可能性のある他のオプションを変更したりできます。これらのオプションの1つには通常、暗号化されたファイルを保持する機能が含まれます.

- ファイルが復号化されると、復号化UIにメッセージが表示されます.

繰り返しますが、このプロセスは機能しない可能性があります。これは、解読者が利用できないランサムウェアがある可能性があるためです。感染した多くの個人は、駆除方法を検討せずに身代金を支払うだけであるため、これらのランサムウェアの多くは、クラックされたにもかかわらず、依然として使用されています.

バックアップオプション:システムをワイプし、データバックアップから完全なデータ復元を実行します

ステップ1と2は、一緒に使用した場合にのみ機能します。どちらかが機能しない場合は、この手順に従う必要があります。うまくいけば、しっかりと信頼できるデータバックアップがすでに整っていることを願っています。もしそうなら、身代金を支払う誘惑に屈しないでください。代わりに、個人的に、またはITプロフェッショナル(できればこのオプション)を使用してシステムを消去し、オンラインまたは物理バックアップシステムを介してファイルを復元してください。.

これは、ベアメタルのバックアップと復元が重要な理由でもあります。 ITプロフェッショナルが完全なベアメタル復元を実行する必要がある場合があります。これには個人ファイルだけでなく、オペレーティングシステム、設定、プログラムも含まれます。 Windowsユーザーは、工場出荷時設定への完全なシステムリセットを考慮する必要がある場合もあります。 Microsoftは、複数のシステムおよびファイルの復元方法とオプションについて説明しています.

ランサムウェアの歴史

前述のように、ランサムウェアは新しい概念ではなく、長年にわたって存在しています。以下のタイムラインは、ランサムウェアの完全なリストではありませんが、この形式の攻撃がどのように進化してきたのかを知るのに役立ちます.

1989 –「エイズ」トロイの木馬、別名PCサイボーグは、コンピューター化されたシステムでランサムウェアの最初の既知のケースになります.

2006 –ランサムウェアは、10年におよぶ中断を経て、Gpcode、TROJ.RANSOM.A、Archiveus、Krotten、Cryzip、MayArchiveの出現により大量に戻ってきました。すべてが洗練されたRSA暗号化アルゴリズムの使用で有名です.

2008年 – Gpcode.AKがシーンに到着します。 1024ビットRSAキーを使用すると、ほとんどのユーザーの手段を超えて、破壊するために多大な労力が必要になります.

2010 – WinLockがロシアのユーザーを襲い、ユーザーがプレミアムレート番号に10ドルの電話をかけるまで、ポルノを画面に表示する.

2011 –名前のないトロイの木馬はWindowsマシンをロックし、訪問者を偽の電話番号のセットに誘導します。これにより、オペレーティングシステムを再アクティブ化できます。.

2012 – Revetonは、ユーザーのマシンが著作物または児童ポルノのダウンロードに使用されたことをユーザーに通知し、「罰金」の支払いを要求します。

2013 –悪名高いCryptoLockerの登場。暗号化レベルを上げて、回避するのは非常に難しい.

2013 –ロッカーが現れ、仮想クレジットカードに150ドルの支払いを要求する.

2013 –検出が困難なCryptoLocker 2.0は、Torを使用して、それを作成した犯罪者コーダーに匿名性を追加します。.

2013 – Cryptorbitは、レパートリーにTorの使用も追加し、すべてのファイルの最初の1.024ビットをエンコードします。また、Bitcoinマイナーをインストールして、被害者を搾乳して余分な利益を得る.

2014 – CTB-Lockerは主にロシアベースのマシンを対象としています.

2014 –もう1つの重要な開発であるCryptoWallは、感染したWebサイト広告を介してマシンに感染し、世界中の何十億ものファイルに影響を与えます。.

2014 –やや使いやすいランサムウェアであるCryptoblockerは、Windowsファイルを回避し、サイズが100 MB未満のファイルをターゲットにします。.

2014 – SynoLockerはSynology NASデバイスを対象とし、デバイス上で見つかったすべてのファイルを暗号化します.

2014 – TorrentLockerは、スパムメールを利用して拡散し、さまざまな地域を一度にターゲットにします。また、影響を受けるユーザーのアドレス帳から電子メールアドレスをコピーし、それらの当事者にもスパムを送信します。.

2015 –ランサムウェアのもう1つの検出困難なCryptoWall 2.0は匿名性のためにTorを使用し、さまざまな方法で届きます.

2015 – TeslaCryptとVaultCryptは、特定のゲームを対象とするという点で、ニッチランサムウェアと言えます.

2015 – CryptoWall 3.0は、エクスプロイトキットにパッケージ化されることにより、前身を改善します。.

2015 – CryptoWall 4.0は、暗号化されたファイルの名前をスクランブルすることにより、暗号化に別のレイヤーを追加します.

2015 –ランサムウェアの次のレベルでは、キメラはファイルを暗号化するだけでなく、身代金が支払われていないときにオンラインで公開する.

2016年 – Lockyがシーンに到着します。主に名前が付けられているのは、すべての重要なファイルの名前が.locky拡張子になっているためです。.

2016年 – BitTorrentにあるKeRangerは、Mac OS Xで完全に機能する最初の既知のランサムウェアです。.

2016年 –カジノロワイヤルのボンドの悪党にちなんで名付けられた、ボンドの愛情を誘toすることで、LeChiffreプログラムは、アクセスしやすいネットワーク上の安全性の低いリモートコンピューターを利用しています。次に、それらのシステムに手動でログインして実行します.

2016年 – Jigsawは、身代金が支払われるまでファイルを暗号化してから削除します。 72時間後、すべてのファイルが削除されます.

2016年 – SamSamランサムウェアは、身代金の支払いで被害者を支援するライブチャット機能を備えた状態で届きます.

2016年 – Petyaランサムウェアは、Dropboxを介して自身を配布することにより、クラウドファイル共有サービスの人気を利用しています.

2016年 –最初のランサムウェアワームはZCryptorの形式で届きます。ZCryptorは、マシンに接続された外部ハードドライブとフラッシュドライブにも感染します.

2023年 – Crysisは、固定、リムーバブル、およびネットワークドライブを対象とし、今日のコンピューティング機能では解読が困難な強力な暗号化方法を使用しています.

2023年 – WannaCryは、フィッシングメールやネットワークシステムを介して拡散します。ユニークなこととして、WannaCryは盗まれたNSAバックドアを使用してシステムに感染し、Windowsの別の脆弱性はマルウェアのリリースの1か月前に修正されました(詳細は下記).

WannaCryランサムウェア

WannaCryランサムウェアは、主に影響を受けるコンピューターの数が多いため、近年最も恐ろしいものです。ランサムウェアの歴史の中で最も急速に広まったランサムウェアになり、40万台のマシンが影響を受けました。一般的に、WannaCryは特にユニークではないため、世界中のいくつかの非常に大きな名前や重要な政府機関に感染し、盗まれた国家安全保障局(NSA)の悪用ツールを使用してこれを実行しています。.

盗まれたNSAツールは、WannaCryが拡散に成功した理由の一部です。問題を悪化させているのは、多くの機関や企業が、この脆弱性を最初に防ぐ適切なWindowsパッチの公開が遅かったという事実です。マイクロソフトは2023年3月中旬にそのパッチをプッシュしましたが、WannaCryは5月までシステムへの感染を開始しませんでした.

興味深いことに、WannaCryの最初の亜種は、コードを読んでいるときにマルウェアに書き込まれたキルスイッチを発見したサイバーセキュリティ研究者とブロガーによって妨害されました。 WannaCryの最初の亜種は、特定のWebサイトが存在するかどうかを確認し、その結果が継続するかどうかを決定します.

セキュリティブロガーは先に進み、約10ドルでサイトを登録することにしました。これにより、ウイルスの拡散が大幅に遅くなりました。ただし、WannaCryの作成者は新しい亜種を迅速に展開しました(そのうちの1つには、すぐにその亜種を停止するために使用されていた別のWebサイト強制終了スイッチがありました).

合計で、WannaCryは約140,000ドル相当のビットコインを作成者に提供したと推定されています。これは少額ではありませんが、2015年にCryptowallバージョン3ランサムウェアの背後にいる人々が獲得した推定3億2,500万ドルに近いものではありません。事態はさらに悪化したようです.

「Cryptolockerランサムウェア」クリスティアン・コーレン。 CC Share-A-Like 3.0