インターネットアクティビティは、宛先に向かう途中の多くのルーターとスイッチを介して送信されます。これらのパケットは、パケットスニッフィングと呼ばれるプロセスを介して、これらの各ポイントで収集および分析されやすくなります。この記事では、パケットスニッフィングとは何か、それを回避するための実践的なアドバイスについて説明します。.

こちらもご覧ください: 最高のパケットスニファーとネットワークアナライザー

ネットワーキングには多くの形式があり、最も一般的なものはTCP / IPです。この頭字語は、インターネットプロトコルを介した伝送制御プロトコルの略で、単にネットワークがIPアドレスを使用してTCPパケットを宛先コンピューターに送信することを意味します。この説明の重要な部分はワードパケットです。私たちの目が私たちに言っていることとは反対に、ウェブページやメールのようなものはインターネット全体を行き来しません。これらは送信側で小さなデータパケットに分解され、受信側で元の形式に再構築されます。これらのデータパケットはインターネット上を移動しますが、盗聴されたり変更されたりする可能性があります。この手法は口語的にはパケットスニッフィングと呼ばれ、ISP、政府、広告会社、悪者などによって実行されます。この記事では、パケットスニッフィングから身を守る方法を検討します。.

パケットスニッフィングとは?

パケットスニッフィングの発生方法を理解するには、インターネットルーティングの仕組みを理解しておくと役立ちます。 Webページと電子メールは、1つのドキュメントとしてそのままインターネット経由で送信されるわけではありません。むしろ、送信側(コンピューター)はそれらを多くの小さなデータパケットに分割します。これらのパケットは、通常、受信するすべてのパケットの受信を確認する義務がある受信側のIPアドレスにアドレス指定されます。これをサポートするために、各パケットには送信IPアドレスと受信IPアドレス、およびその他の多くの情報が含まれています.

これらのパケットは、送信者から受信者に一気に渡されません。むしろ、各パケットは、ルーターやスイッチなどの多数のトラフィック制御デバイスを通過することにより、宛先に向かう途中でインターネットを通過します。パケットがこれらのトラフィック制御デバイスのいずれかを通過するたびに、キャプチャおよび分析の影響を受けやすくなります.

ルーティングとコンバージェンスに関する注意

このプロセスでのルーターの役割は、文字通りトラフィックを宛先にルーティングすることです。インターネットのルーターは、宛先IPアドレスがどこにあるか、または少なくとも宛先に直接接続されていない場合にパケットの送信先を知っています。世界中からのパケットがルーティングによって宛先に収束するため、この手法は収束と呼ばれます。 Facebookなどの大規模な宛先を検討してください。世界中からトラフィックがやって来ます。これらのパケットが実際のFacebookサーバーに近づくにつれて、異種のトラフィックはインターネットの非常に忙しいセクションに収束します。これらの場所のルーターは、非常に堅牢で安全である必要があります.

簡単な比較は、さまざまな町への何百もの傾斜路がある高速道路を検討することです。クアホッグの町に向かうトラフィックはすべて、クアホッグ出口を高速道路から出て行きます。これは収束の形式です。これらの車は、Quahogですべてが終了するまで共通点を持たないように見える個々の車です。オブザーバーがその町に向かうすべての車を調べたい場合、その出口を通る車の100%が関心のある車であるため、Quahog高速道路の出口に座っておくのが最も理にかなっています。高速道路の他の場所に座って車を調べることはあまり意味がありません。それらの一部のみがQuahog向けであるためです。 NSAのPRISM監視プログラムはこの手法を使用しています。 NSAパケットは、GoogleやFacebookなどの大手インターネットプロバイダーに最も近いルーターに「パーク」して、それらのサイト宛てのトラフィックを可能な限り収集します。.

誰がパケットを盗聴する?

ルーターにアクセスできる人は誰でも、パケットの収集とその後の分析を実行できます。インターネットユーザーは通常、トラフィックがどのようにルーティングされているかわからないため、そのトラフィックを監視している可能性のある人を知ることは実際には不可能です。しかし、歴史は、長年にわたってさまざまな理由でパケットスニッフィングに次のアクターが関与してきたことを示しています。.

ルーターに関する注意

私たちのほとんどは、ルーターという言葉を聞いたとき、おそらく私たちの家のwifiルーターについて考えます。それは完全に正しいです。あなたの家の消費者グレードのルーターは、インターネット上の大きな商用ルーターと同じ仕事をします。ホームルーターは、自宅のさまざまなインターネット接続デバイスからのトラフィックを受け入れ、それらをインターネットにルーティングする役割を果たします。また、インターネットからの応答トラフィックを受け入れ、それを要求した特定のデバイスにルーティングする役割も担います。唯一の本当の違いは、インターネットルーターが数百万台のデバイスに対してそれを行うのに対して、ホームルーターはそのような記念碑的な作業に対応できないことです。.

政府機関

アメリカ

スノーデンの論文は、米国政府が長年にわたって秘密裏に展開してきたPRISMという名前の大規模な監視装置を明らかにしました。特に、国家安全保障局(NSA)は、Facebook、Googleなどの大規模なインターネットサイトを宛先とするインターネットトラフィックを受動的に収集しています。 NSAには、XKeyscoreなどの大規模な分析ツールがあり、後で収集されたパケットを検索できます。.

イギリス

英国には、Temporaという名前の同様の受動的収集監視システムがあります。英国は、ほとんどのインターネットトラフィックが海底光ファイバーケーブルを介して英国に到着するというユニークな位置にあります。これにより、英国への出入りが1か所になり、これらの場所でTempora収集デバイスが動作します.

別の数十か国も大規模なインターネット監視を行うことで知られています。すべてのインターネット監視には、何らかの形式のパケット収集と分析が必要です。.

事業紹介

インターネット監視は政府に限定されません。産業スパイは何十年もの間のものであり、一部の企業が競合他社が何をしているかを判断する手法を採用していることは間違いありません。一般的に、ビジネススパイエージェントは、パケットを収集するために内部ネットワークとルーターへのアクセスを要求する政府の令状のような贅沢を持ちません。そのため、ほとんどのインターネットベースの産業レベルのスパイ活動は、内部ネットワークへのアクセスを獲得するためにフィッシングなどの実証済みの方法に依存している可能性があります。ターゲットネットワークでフットプリントが得られたら、データパケットの収集と分析は豊富な知識に貢献できます。.

広告主

広告代理店、特にインターネット広告代理店は悪名高く悪名高い。このような代理店は、通常、表示される広告の数(1,000あたりのコスト– CPM)または広告が獲得した広告のクリック数(Pay Per Click – PPC)のいずれかで支払われます。いずれの場合も、広告の表示回数が多いほど、それらの数値は高くなります。広告主は、パケットスニッフィングを使用して、ユーザーを調査して市場の好みを測定するか、さらに悪いことに、通過するパケットに広告を挿入することができます。,

Comcastは、ユーザーが表示している任意のWebページに広告を挿入する最適な場所を決定するために、ネットワーク上のパケットを探知していることが発見されました。.

Comcastに属さず、ネットワークにも存在しないコンテンツを修正するという倫理的な問題は別として、途中でパケットに注入される可能性のある他のものを推測することはあまり想像しません。インターネット広告は多くの場合、マルウェアを含むことが知られています。広告主などのアクターがコンピューター宛てのトラフィックを引き継ぐことができ、その多くがマルウェアであることがわかっている任意のコンテンツを挿入できる場合、自分で設定できる多くの保護を回避します.

この優れたデモンストレーションは、Steal My Loginに含まれています(テストに実際のユーザー名/パスワードセットを使用しないでください)。このページでは、攻撃者がログインページに1行のコードを挿入できる場合に、ログイン資格情報を盗む方法を示します。 Comcastはjavascriptを介して広告を注入していましたが、攻撃者は資格情報を静かに盗むjavascriptを簡単に注入できます.

バッドガイ

悪者は常に善悪です。それらの多くは熟練しており、さまざまな方法を使用してあなたから情報を盗むことができます。フィッシングは、悪者がログインや財務データなどの情報にアクセスするための最も優れた方法です。しかし、フィッシングは1種類の情報だけではありません。普通の市民は、悪意のある人が利益のために売ることができるクレジットカード情報のためにフィッシングされる可能性があります。対照的に、銀行のシステム管理者は、ログイン資格情報のためにフィッシングされる可能性があります。その後、悪者は銀行の内部ネットワークに隠れてパケットを盗聴し、銀行のすべての顧客の財務データを収集できます。多くの陰湿で深く侵入する攻撃は、単純なフィッシングメールから始まります.

小規模な悪者のためのもう1つの非常に一般的なベクトルは、コーヒーショップなどの公共の場所に偽のワイヤレスアクセスポイントを設定し、無意識のうちに接続した疑いを持たない人々のデータパケットを収集することです.

マルウェアには、ユーザーのオンラインアクティビティを監視し、データをハッカーのコマンドアンドコントロールセンターに送り返すパケットスニファーが含まれている場合があります。 50か国以上で50万台のワイヤレスルーターに感染したVPNFilterマルウェアには、第3段階にパケットスニファーが含まれていました。 VPNFilterは、ログイン資格情報を含むデータパケットをインターセプトし、Torネットワーク経由でハッカーに送信します.

なぜ私にとって悪いのですか?

トラフィックを監視することは、いくつかの大きな理由と、数百の小さな理由で悪いです.

個人情報

オンラインで行う個人事業の量を検討してください。私たちのほとんどは、銀行業務を行い、医療の予約を設定し、個人の詳細を記載したメールを書き、オンラインで友人や家族と長期チャットを続けています。その情報のうちどれだけ公開したいか、少なくとも他の人に読んでもらいたいか?

悪者がクレジットカード番号を盗むことは容易に想像できますが、より微妙な情報はどうでしょうか。あなたの保険会社はあなたが最近血管造影を受けたことを知りたいですか?あなたの新しい雇用主は、あなたが家族クリニックで予約をしたことを知りたいですか?銀行は、最近職を失ったことを知りたいですか?情報のクラスを「個人情報」と呼ぶのは、それが個人的なものであり、その知識の分布を制御するためです.

はい、隠すものがあります

「隠すものは何もない」という理由でインターネット上で監視されているかどうかは気にしないというスタンスを取る人々のグループがいます。率直に言って、これは問題に対する根本的な誤解を示しています。パケットスニッフィングは、法執行機関と同じくらい危害を加えようとする悪者によって行われます。法執行機関がそれを読み取ることができるようにデータパケットを設定する方法はないが、悪者ではないため、私たちがすべてを行う以外に結論はありません。.

ビジネス情報

企業は一般に、今後の取り組みに対して秘密のベールで行動します。競合他社を購入するか、戦略的な場所に新しい場所を建設するために交渉中の企業は、その情報が間違った手に渡ると突然不利になる可能性があります。不動産の場合、通常、企業は大規模な投資が行われたときに「ゴー、ノーゴー」ポイントを持ちます。その時点以降に機密情報が漏洩した場合、企業は多額のお金を失う可能性があります。これは失業につながり、小さな地域では実際の経済的影響につながる可能性があります。このような情報が漏洩する方法の1つは、産業スパイによるものです。これには、安全でないメールやメッセージをスニッフィングするパケットが含まれることがあります.

パケットスニッフィングから身を守る方法

パケットスニッフィングから身を守る方法を理解するには、さまざまなシナリオでトラフィックがどのように見えるかを知ることが重要です。私はウェブに焦点を当てますが、電子メールやメッセージングなどのインターネット通信にも同じ原則が適用されます。単純な暗号化されていないHTTPを使用することは、より悪いセキュリティ態勢です。 HTTPS(SSL暗号化セッション)を使用すると保護が強化されますが、VPNが提供できる保護ほど強力ではありません.

まず、HTTPのみを使用して暗号化されていないWebサイトのログインフォームから始めましょう。 HTTPSやアドレスバーにロックを表示しないウェブサイトにデータを入力する場合、これは安全ではないというのは、今ではかなり一般的な知識だと思います。それにもかかわらず、驚くほど多くのウェブサイト運営者がログインページにHTTPSをまだ実装していないため、ユーザーのセキュリティは非常に貧弱です。.

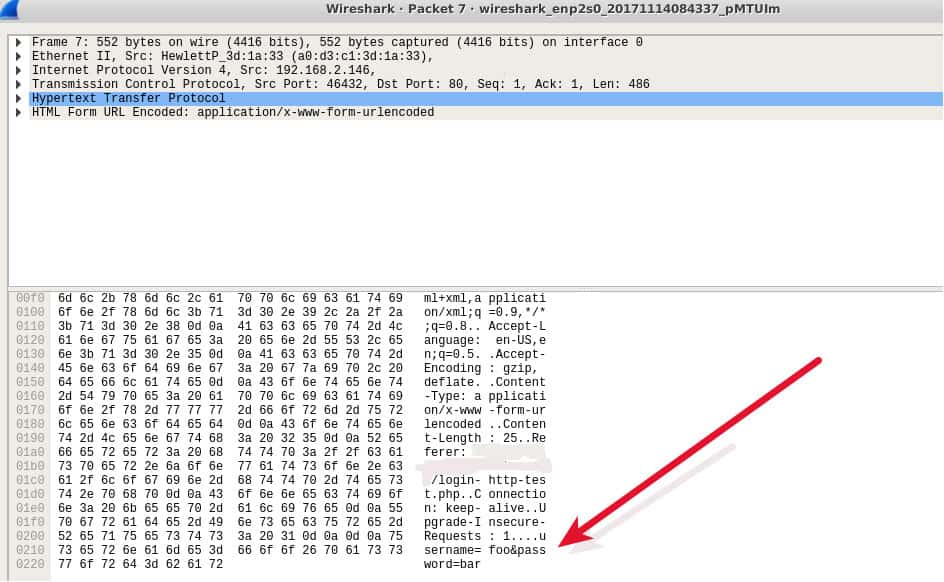

模擬ログインページを作成し、ユーザー名fooとパスワードバーでログインしました。このスクリーンショットは、そのログインのWiresharkキャプチャを示しています。オブザーバーはユーザー名とパスワードを簡単に確認でき、後でそれを使用してアカウントにログインできます.

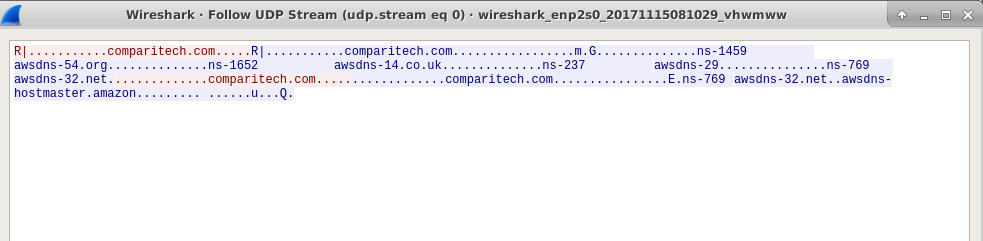

次に、ユーザーをHTTPSに強制するComparitech Webサイトにアクセスしました。これを開始するために、ブラウザーにcomparitech.comと入力しました。最初に起こることは、システムがcomparitech.comのIPアドレスを取得するために暗号化されていないDNSルックアップを行ったことです。.

この情報は、Comparitech Webサイトにアクセスしようとしていることをオブザーバーに伝えます.

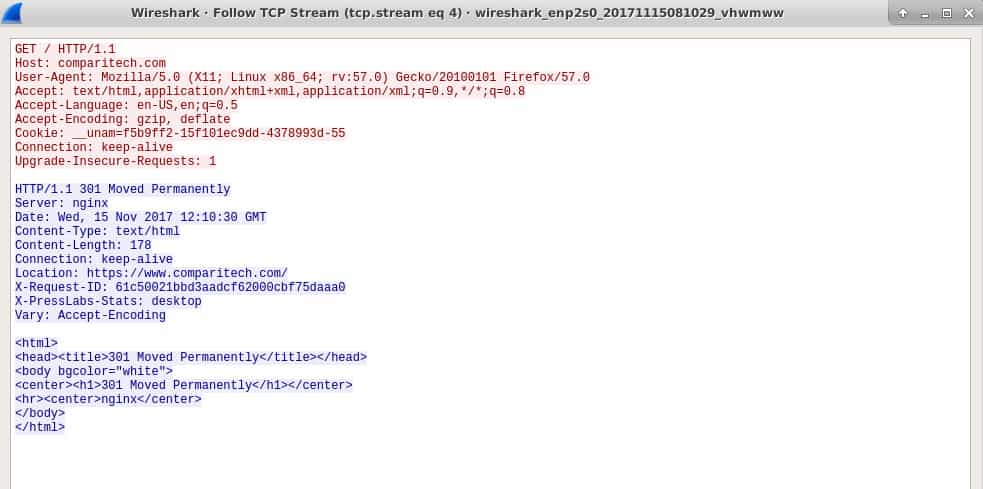

その後、ブラウザーがcomparitech.comに接続しようとしました。 Webサイトは暗号化されていないHTTP接続を許可しないため、HTTPSを使用して再試行するように指示するヘッダーをブラウザーに送信します。

私のブラウザはそれを行い、それ以降、私のセッションは暗号化されます。このプロセスはプレーンHTTPよりも少し優れています。これは、サイトへの以降のログインと、サイト上の他のすべてのアクティビティが暗号化されるためです。しかし、このプロセスは、Comparitech Webサイトにアクセスした情報をオブザーバーに提供しています。これはメタデータと呼ばれ、ほとんどの政府監視プログラムがスパイを正当化する方法の要です。これらのプログラムは、メタデータは価値がないと述べようとしますが、明らかにそうではありません。人々がどこでオンラインになるかを知ることは非常に価値があります.

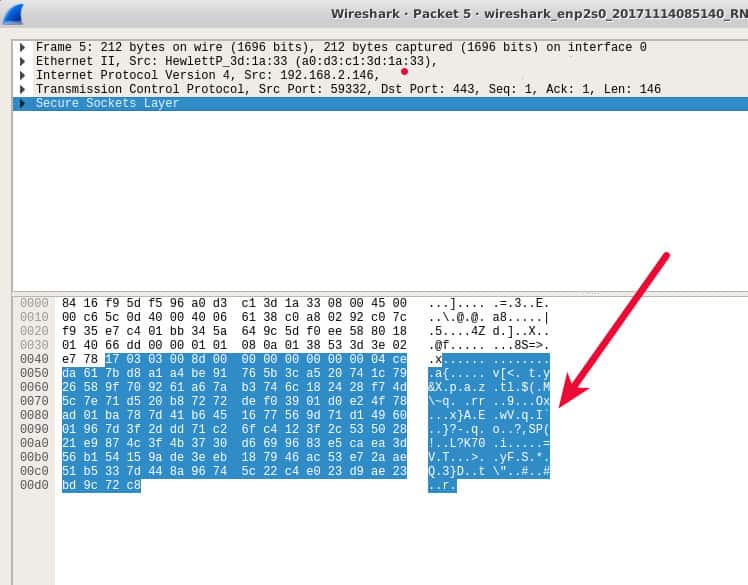

これは、HTTPSを使用してサイトでの私のアクティビティを観察者が見ることができるもののスクリーンショットです。ほとんど暗号化された意味不明です.

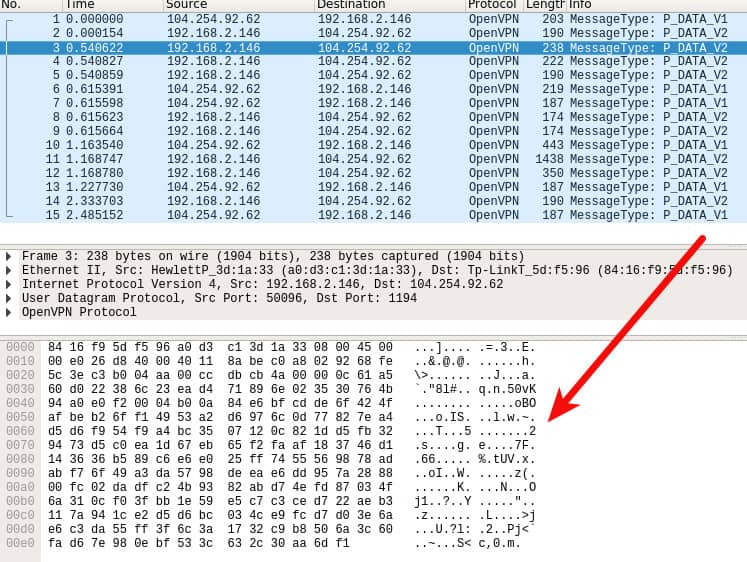

最後に、VPNの実行中にいくつかのパケットをキャプチャしました。この場合、すべてが暗号化されます。オブザーバーが私のトラフィックを観察することで得られる唯一のものは、OpenVPNサーバー宛ての大量の暗号化されたOpenVPNパケットです。.

私のトラフィックは、VPNを介して送信される前にコンピューターで一括暗号化され、VPNサーバーに到達するまで解読されません。次に、VPNサーバーは、送信側で追加した暗号化レイヤーを剥がし、トラフィックを自分に代わって宛先に送信します.

DNSをVPN経由でルーティングしているため、DNSクエリも暗号化され、オブザーバーには見えないことに注意してください。.

これらのパケットキャプチャの例に基づいて、パケットスニッフィングから身を守るためのルールは次のとおりです。

常にVPNを使用する

上記のパケットキャプチャは、VPN接続が最も完全な保護を提供することを示しています。トラフィックは完全に暗号化されており、DNSクエリがVPNも通過することを確認すると、宛先を取得できません.

トラフィックを見ることができるのは、VPNプロバイダーだけです。これは、VPNプロバイダーがトラフィックの行き先を確認するためにVPN暗号化を削除する必要があるためです。あなたのトラフィックを記録するようなことをしないようにするには、VPNプロバイダーにある程度の信頼が必要です。.

TorをVPNと組み合わせて使用することで、匿名性とプライバシーのレベルを上げることができます。 Paul BischoffがTorユーザー向けのベストVPNの記事で説明しているように、主に2つの方法があります。.

利用可能な場合は常にHTTPSを使用する

HTTPを使用してウェブサイトにアクセスしている場合、サイトアドレスの前にブラウザバーでhttps://を入力するだけで、HTTPS接続を受け入れるかどうかを確認します。多くのウェブサイトにはSSL証明書がありますが、ウェブサイトの管理者は訪問者にSSL証明書の使用を積極的に強制していません。 Electronic Frontier Foundationは、これを行うことができるHTTPS Everywhereという名前のChrome、Firefox、およびOpera用のブラウザーアドオンを管理しています。 HTTPSを使用して、アクセスするすべてのWebサイトに接続しようとします。追加の操作は必要ありません.

VPNを使用している場合でも、引き続きHTTPSを使用する必要があることに注意してください。これは、HTTPSで暗号化されたペイロードは、送信先のWebサーバーまたは独自のブラウザーでしか解読できないためです。 VPNプロバイダーは、パケットに追加したVPN暗号化を解読する必要がありますが、HTTPSパケット自体を解読することはできません。つまり、VPNプロバイダーはメタデータのみを収集できます。.

HTTPを使用してフォームデータを送信しない

VPNまたはHTTPSを単に使用できない状況にある場合は、データをWebサイトに送信しないようにしてください。具体的には、ウェブサイト上のフォームボックスに入力したり、フォームボタンをクリックしたりしないでください。フォームは、コンピューターからWebサーバーにデータを送信します。最も一般的な場所は、ログインフォーム、連絡フォーム、その他の情報を収集するページです.

暗号化されていないHTTPを使用してWebサイトにデータを送信すると、そのデータはオブザーバーにはっきりと見えるようになります。このセクションの最初のスクリーンショットは、HTTPパケットでユーザー名とパスワードを簡単に確認できることを示しています。 HTTP経由で送信する情報はすべて等しく表示されます.