メッセージを送信している限り、メッセージを非表示にしてきました。最初の策略はステルスを使用することでした。高速でステルスなメッセンジャーがメッセージをやり取りしていました。これらのメッセージをpr索好きな目から守る主な方法は、単に捕まることではありませんでした。キャッチされると、メッセージの内容は悪者の腕の中で終わることになります。悪意のある人は、そこからメッセージを読んで、あなたが何を計画したかを知るか、意図した受信者になりすまして偽の返信を送信して、元の中間者(MITM)攻撃を実行することができます.

通信のセキュリティ保護における次の進歩は、何らかの方法でメッセージの本当の内容を隠すことでした。このタイプのメッセージが傍受された場合、悪者はそれを読むことができず、したがって情報は彼らにとって役に立たないでしょう。メッセージの内容を隠す技術は暗号化として知られるようになりました.

テキストを暗号化する方法は、想像力と同様に無限です。ただし、特定の暗号化方式の実用的な用途は非常に限られています。暗号化および復号化の方法は、両方の当事者に知られている必要があり、それらの方法は悪者が推測できないように十分に厳密でなければなりません。これら2つの一見単純な問題は、暗号化システムを永遠に悩ませてきました。それらの同じシステムを破壊する悪者の終わりのない猛攻撃に対して暗号化暗号を機能させ続けるゲームは、暗号の豊かで興味深い歴史につながりました.

暗号用語の紹介

暗号化は、非常に興味深い歴史と未来を持つ豊富なトピックです。この記事を最大限に活用するには、いくつかの用語と概念を基本的に把握しておくことが最善です。次のセクションはそれを助けます。必要に応じてスキップして戻ってください。.

ブロック暗号

ブロック暗号は、一度に設定されたビット数(ブロック)のメッセージを暗号化します.

コード

コードは、コードよりも単純なテキストの置換ではなく意味を転送するという点で、暗号よりも複雑な置換です鷲は舞いおりました。コード操作には、通常はコードブックと呼ばれる何らかの参照が必要です。コードブックの転送と保守の面倒な性質により、コードは暗号を支持する現代の暗号化では一般的に使用されなくなりました.

暗号

暗号は、暗号文を平文に置き換えたものです。このプロセスに意味はありません。これは、単純に平文を難読化するように設計された数学的または機械的な操作です。 EG:「rotation 13」アルゴリズム(ROT13)。アルファベットでは、文字の後に13の文字が割り当てられます。これにより、A = N、B = Oなどになります。メッセージを暗号化または復号化するには、アルゴリズムを知っているだけで十分です。.

暗号文

暗号文は、判読不能な暗号化された形式の平文です。暗号文を読み取ろうとする場合は、まずそれをデコードする必要があります。暗号文をデコードすると、読み取り可能な平文が明らかになります.

キースペース

暗号文の作成に使用できた可能性のあるキーの数。理論的には、暗号化テキストをブルートフォースすることは、キースペースが増加するにつれて困難になります。.

ハッシュ

ハッシュとは、データの暗号テキストではなく、データのフィンガープリントを提供するために使用される暗号です。ハッシュ暗号は、入力としてメッセージを受け取り、そのメッセージに基づいて予測可能なフィンガープリントを出力します。メッセージが何らかの方法で変更された場合、どんなに些細なことでも、指紋は劇的に異なるはずです。ハッシュの最も一般的な使用法は、あるファイルのローカルコピーが元のファイルの真の複製であることを確認することです.

優れたハッシュ暗号の特徴は次のとおりです。

- それは決定論的です。同じハッシュ暗号を通過する同じメッセージが常に同じフィンガープリントを生成することを意味し、

- 衝突のレベルは低いです。同じハッシュ暗号を介して実行される異なるメッセージが異なるフィンガープリントを生成する必要があることを意味します.

単一アルファベット暗号

単一のアルファベットを使用する暗号で、通常は単純な転置です。たとえば、文字Aは文字Fで表されます.

これらは非常に簡単に壊れているので、クロスワードと一緒にドラッグストアで暗号化の本を楽しんでいます.

モノアルファベット暗号のいくつかの例は次のとおりです。

- シーザー暗号

- ピグペン暗号

- プレイフェア暗号

- モールス信号(その名前にもかかわらず)

プレーンテキスト

平文は、メッセージの読み取り可能なテキストを指します。平文は暗号文に暗号化され、受信者が平文に復号化できます.

多アルファベット暗号

これは転置暗号ですが、モノアルファベット暗号とは異なり、複数のアルファベットが使用されます。暗号文に埋め込まれた信号があり、アルファベットが変更されたときに受信者に通知します.

多アルファベット暗号のいくつかの例は次のとおりです。

- アルベルティ暗号

- ビジェネル暗号

ストリーム暗号

ストリーム暗号は、一度に1文字ずつメッセージを暗号化します。 Enigmaマシンは、ストリーム暗号の例です.

対称/非対称キー

最も些細な暗号化システム以外のすべてでは、メッセージを暗号化および復号化するためにキーが必要です。両方の目的に同じキーが使用される場合、そのキーは対称キーと呼ばれます。公開キー暗号化の場合のように、異なるキーが暗号化と復号化に使用される場合、キーは非対称であると言われます.

対称キーは一般に、非対称キーよりもわずかに強いと考えられています。ただし、使用前にすべてのメッセージ参加者に鍵を転送する安全な方法が必要です.

暗号解析

暗号文から平文を発見する方法は2つあります。最初の方法は、予想される復号化技術を使用して暗号文を復号化することです。 2番目の方法は、分析を使用して、暗号化キーを所有せずに平文を発見することです。後者のプロセスは、口語的には暗号解読と呼ばれ、より適切には暗号解析と呼ばれます.

周波数分析

暗号解析は暗号文を検査し、パターンまたはその他のインジケータを見つけて、その下の平文を明らかにしようとします。最も一般的に使用される暗号解読技術は、周波数分析です。英語には26文字あり、共通言語の文字の頻度はわかっています。 AやEなどの母音は、ZやQなどの文字よりも頻繁に出現します。さらに一歩進むと、THEやANなどの単語全体が、ANTやBLUEなどの単語よりも頻繁に出現します。.

単語の頻度に対抗するために、暗号文は自然な形のままにするのではなく、標準ブロックに分割できます。例えば:

平文の場合:

木材のチャックが木材をチャックする場合、木材はどのように木材のチャックをチャックしますか

そして、16回転を使用してシーザー暗号を適用すると、次のプレーンテキストになります。

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

頻度分析により、平文に関するいくつかの手がかりが得られます。

- フレーズMEETおよびSXKSAが繰り返し表示されます

- 文字Qは2回単独で表示されます。これは、QがAまたはIであることを示す強力な指標です。

- 単語MEETは、その位置に同じ子音が2つある単語はほとんどないため、中央に2つの母音があることはほぼ確実です。.

- 回転暗号の欠点は、文字がそれ自体に匹敵することができないということです。したがって、実際の単語MEETをプレーンテキストとして削除できます。.

- QがAまたはIのいずれかであると仮定した場合、EがAまたはIのいずれでもなく、Eであることもできないと仮定することもできます。 EがOまたはUのいずれかである場合、そこからこれらのオプションをテストするための労力はほとんどかかりません。.

- WOODが正しい場合、E = 0、M = W、T = D、Q = Aという別の言葉で同じ文字を変更し、暗号文の処理を続行できます。.

- 続行する別の方法は、これが単純な回転暗号であるかどうかをテストすることです。これを行うには、暗号文文字とM = Wなどの平文文字からのオフセットを計算します。これにより16が得られ、アルファベットのすべての文字を16スロット分戻すと、残りの平文はまたは、それはまだ理解できない意味不明なものになります.

次に、標準ブロックを使用する場合の同じ例を検討します。暗号文は次のようになります。

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

これにより、周波数分析が不可能になるわけではありませんが、はるかに困難になります。このタイプの暗号に取り組む最初のステップは、それを自然な表現に分解しようとすることです。それでもMEETやSXKSAのような繰り返しを見ることができますが、Qが表すものなどの独立した単語を選ぶことははるかに困難です.

このタイプのものが好きなら、あなたの地元のドラッグストアまたは本屋の雑誌セクションをチェックしてください。通常、クロスワードブックと同じセクションに暗号ゲームブックがあります.

置き換えられた暗号化キーの使用

現代の使用では、暗号化キーは有効期限が切れて交換できます。軍隊で使用されるような大規模なシステムでは、暗号化キーは、設定された時間ごと、毎日、毎週、毎月、または毎年交換されます。キーが置き換えられると、前のキーが置き換えられると言われます。置き換えられたキーは、非常に貴重な暗号解析ツールを提供するため、破棄する必要があります。敵が暗号化された通信を収集して備蓄し、後で暗号化に使用される置き換えキーを取得することでそれらの通信を復号化できる場合、それは今日のメッセージの暗号解析のための肥沃な基盤を提供します.

スノーデン後の商業インターネットでは、NSAが置き換えられたSSLキーを取得し、PRISMなどのプログラムを通じて取得した膨大なデータを解読することを想像するのは簡単です.

量子コンピューティングと暗号解読

今日のコンピューターは、創業以来大きく変わっていません。基本レベルでは、コンピューターは値1または値0のいずれかを含むことができる単一のスロットであるビットで動作します。メッセージの暗号化および復号化を含むコンピューターで行われるすべてのプロセスは、その単純なものに要約する必要があります財団.

対照的に、量子コンピューターは、計算するビットではなく、重ね合わせとエンタングルメントの物理概念を使用して動作します。実現可能であることが証明された場合、量子コンピューティングは現在の暗号化システムを現在の数分の一の時間で破ることができるでしょう。逆に、量子コンピューティングは、まったく新しい暗号化時代の到来を告げる新しいタイプの暗号化もサポートできるはずです。.

歴史的進歩

最初のモノアルファベット暗号とポリアルファベット暗号には同じ問題がありました。つまり、静的な、決して変更されないキーを使用していました。これは問題です。たとえば、敵がピッペン図のレイアウト方法を理解すると、そのアルゴリズムで暗号化されたすべてのメッセージを解読できるからです。.

暗号化キー

テキストをさらに難読化するために、キーを変更するという概念が開発されました。 Caesar Cipherを使用すると、回転の値を単純にインクリメントすることで暗号文を変更できます。例えば:

Caesar Cipherを使用してフレーズFLEE TO THE THE HILLS FOR ALL IS LOSTを暗号化する

10個の暗号文のローテーション:

PVOO DY DRO RSVVC PYB KVV SC VYCD

4つの暗号テキストの回転:

JPII XS XLI LMPPW JSV EPP MW PSWX

任意のキーをプレーンテキストに適用することの利点は、Caesar Cipherの仕組みを知っている人は、暗号化に使用された回転値がわからないとテキストを解読できないことです。.

上記の例は、Caesar Cipherのささいな性質による単純な例ですが、より複雑なキーを適用すると、暗号文のセキュリティが厳密に強化されます.

重要な暗号

歴史を通じて、多くのタイプの暗号がありました。彼らは主に軍事ツールとして始まり、軍隊は今日でも暗号の最も重いユーザーです。それらの軍事的ルーツから、成功するためには暗号がこれらの属性を持たなければならなかったことがわかります.

- 暗号解読に対する耐性

- 過酷な条件でもメッセンジャーで輸送できる柔軟性

- 泥だらけの血まみれの戦場で使いやすい

戦場での暗号化または復号化でエラーが発生したり、傍受や検査を行うには簡単すぎた暗号は長続きしませんでした。暗号化の1つのエラーにより、メッセージ全体が受信者に完全に読めなくなる可能性があることに注意してください.

注目すべき暗号のいくつかは、次のセクションで説明します.

Scytale – 120 AD

これは、単一アルファベットの対称暗号システムです。投光器と受光器の両方が、まったく同じ直径の木製の円筒を所有している必要があります。実際には、これがキーです.

送り主は細長い布を取り、それをシタールに巻き付けます。次に、ファブリックにメッセージを標準の右から左の形式で書き込みます。生地はシテールから取り除かれ、輸送用の最小の場所でくしゃくしゃにされ、隠されることができる長い布のように見えます.

受信者は、一致するシテールにファブリックをラップするだけで、メッセージが明確になります。この単純な暗号は暗号解析に非常に迅速に該当しますが、前提はまったく同じ直径のscytaleのみがメッセージを復号化できるということです.

ビジネール-1553

1553年にGiovan Bellasoによって最初に記述されたVigenère暗号は、最近では19世紀にBlaise deVigenèreによって数回再現されました。これは、最初の多アルファベット暗号の1つです。本質的にまだ対称的ですが、3世紀以上にわたって使用され続けているため、クラックするのに十分な強さでした.

ポリアルファベティック暗号では、暗号化中に多くのアルファベットを使用できるため、暗号テキストのキースペースが大幅に増加します。ポリアルファベティック暗号の以前のバージョンでは、アルファベットが変更されるスポットを厳守する必要がありました。 Bellasoのこの暗号の実装により、送信者は暗号化プロセスの任意の場所でアルファベットを変更できました。アルファベットの変更のシグナルは、送信者と受信者の間で事前に合意する必要があったため、これは依然として暗号化の対称的な方法です.

Vigenère暗号は、アメリカ南北戦争と同じくらい最近実際に使用されました。しかし、連合がリーダーシップを繰り返したのは、南軍の指導者がアルファベットの変更を知らせるのに少なすぎるキーフレーズに大きく依存していたためです。.

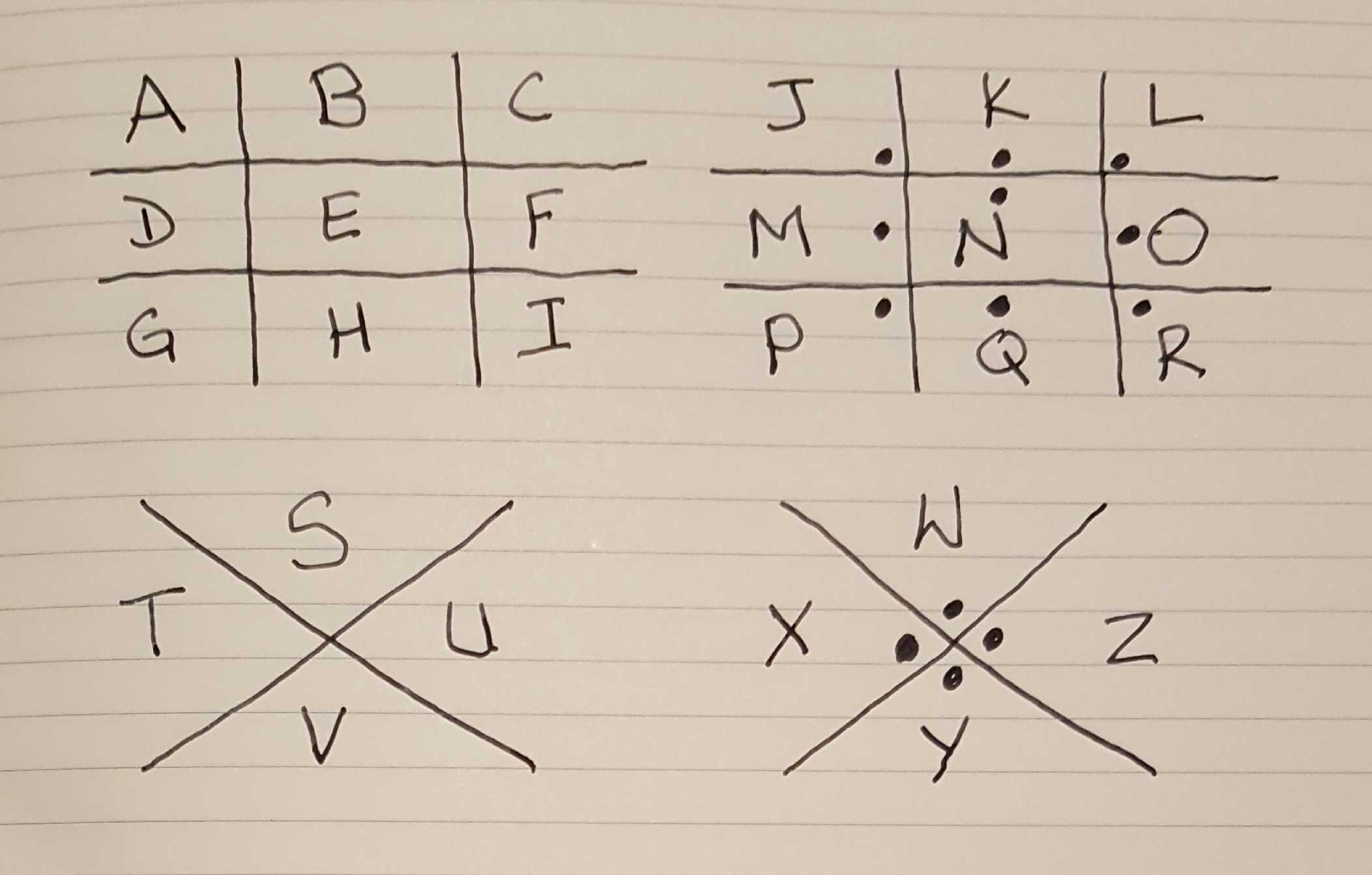

Pigpen Cipher – 1700の

フリーメーソンの暗号としても知られているピグペン暗号は、もう1つの対称的な単一アルファベットの置換暗号です。暗号化と復号化は、4つのグリッドをレイアウトすることにより行われます。 2つのグリッドには三目並べボードのような9つのスペースが含まれ、2つのグリッドは大きな文字Xに似ており、それぞれ4つのスペースが含まれています。一緒に、ラテンアルファベットの26文字と一致する26のスペースがあります。セクションはすべて、セクションの形状と、その中のドットの有無によって、一意に識別できます。メッセージは、実際の文字の代わりにセクション識別子を使用して暗号化されます.

ここでPigpen暗号キーを作成しました。

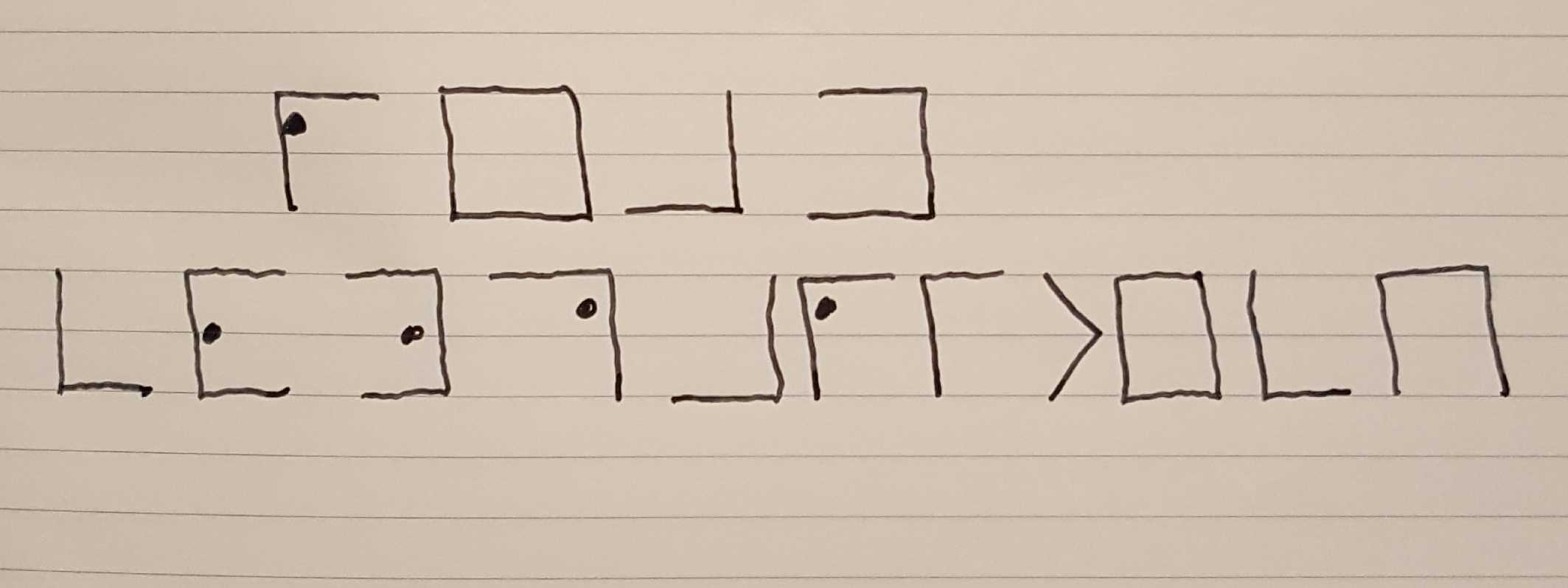

復号化は、同じグリッドをレイアウトし、セクション識別子を文字に置き換えて戻すことにより行われます。したがって、READ COMPARITECHのプレーンテキストフレーズは、次の一連の画像に暗号化されます。

プレイフェア暗号– 1854

Playfair暗号では、エンコードキーとして26モノグラムではなく26バイグラム(2文字)を使用します。これにより、暗号文のキースペースが大幅に増加し、周波数分析が非常に困難になります。プレイフェアでエンコードされたメッセージは、ランダムな短いフレーズによって生成される5 x 5の文字のグリッドを作成し、アルファベットの繰り返しのない文字でグリッドの残りを埋めることによって作成されます。そのグリッドがキーを形成し、メッセージを解読したい人は誰でもこの同じグリッドを再構築しなければなりません。受信者は、メッセージを暗号化するために使用されるのと同じ短いフレーズを知っている必要があることを推測できますが、これは単純な回転数よりも判断がはるかに困難です.

気の利いた読者は、5 x 5 = 25であることを認識しますが、ラテンアルファベットには26文字あります。これに対応するため、通常、文字IとJは同じ意味で使用されます。他の2文字も使用できますが、メッセージを適切にデコードするには、その情報を受信者に伝える必要があります。.

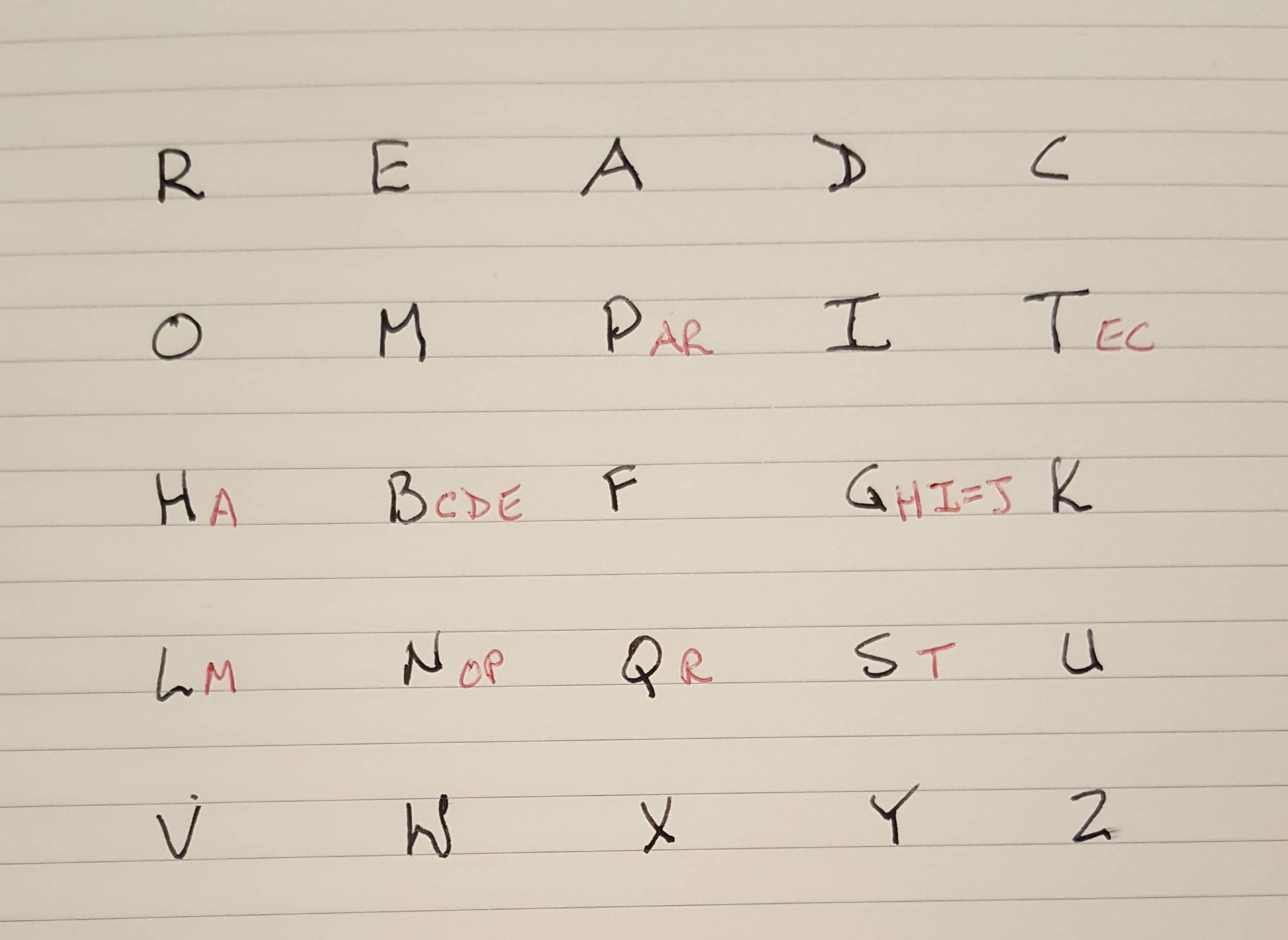

グリッドが構築されると、ユーザーはメッセージを暗号化または復号化するための4つの簡単なルールを知るだけで済みました。書かれた記事でキーを理解するのは難しいので、説明のためにプレイフェアグリッドを作成しました。 READ COMPARITECHというフレーズをキーフレーズとして使用しました。それを書き終えた後、グリッドの残りを埋めるためにアルファベットを書き始めます。各文字はグリッドに1回しか入力できず、IとJは交換可能であることに注意してください。以下の画像のようなPlayfairキーが得られます。赤の文字は既にグリッドに表示されているため省略されました.

READ COMPARITECHフェーズは、グリッドを構築するためのランダムなフレーズにすぎないことに注意してください。暗号化されたテキストではありません。この結果のグリッドは、プレーンテキストを暗号化するために使用されます.

ワンタイムパッド(OTP)– 1882

ワンタイムパッド(OTP)は、メッセージごとに変更されるキーを使用する対称暗号化システムを指します。キーが本当に1回であれば、暗号文は暗号解読に対して非常に抵抗力があります。これらのキーは元々文字通り紙のパッドに書き込まれ、各キーは1回しか使用されないため、One Time Padという名前が付いていました.

実際には、OTPを適切に展開することは困難です。対称システムとして、送信者とすべての受信者が同じOTPブックを持つ必要があります。また、使用中のパッドよりもメッセージを長くできないという重大な欠点もあります。その場合、パッドの一部を再利用する必要があり、暗号文を暗号解析に著しく弱める.

OTPは、迅速で戦術的なフィールドメッセージのために一部の軍隊で現在も使用されています.

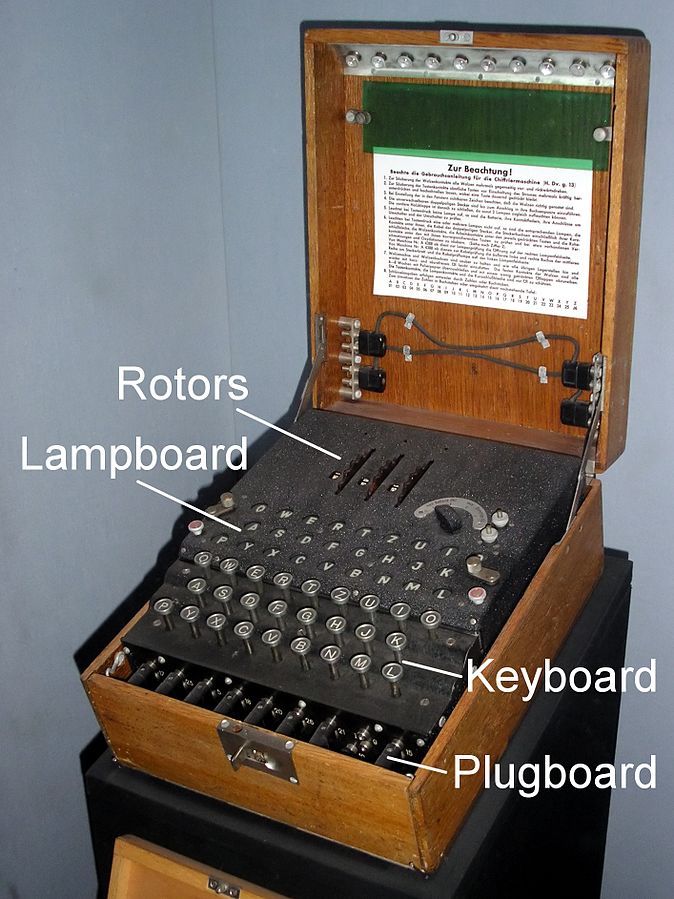

エンギマ– 1914

ドイツの市民Arthur Scherbiusが第二次世界大戦後に商業目的で作成したEnigmaマシンは、多アルファベットストリーム暗号マシンです。マシンは、キーボード、ライトパネル、調整可能なローターで構成されていました。オペレーターはローターの位置を設定してから、キーパッドにメッセージを入力します。各文字が入力されると、対応する文字がライトパッドを照らします。これは、暗号文を形成する暗号化された手紙でした。レシーバーは、使用する正しいローター設定を知っている必要があり、その後、同じプロセスを実行します。ただし、受信者が暗号文の各文字を入力すると、対応する文字は平文の文字になります.

ドイツ軍はプラグボードを追加することで機械を強化したため、壊れないものと見なし、すべてにエニグマを使用しました。ポーランドの一般スタッフの暗号局は、1932年にドイツ軍のエニグマを破壊しました。彼らは、ドイツのエニグマユーザーの貧弱な運用セキュリティ(OpSec)から得られた情報からマシンをリバースエンジニアリングできました。ただし、フランス人がドイツのスパイの1つから収集したエニグマ情報を共有するまで、彼らは実際にメッセージを解読できませんでした。.

ポーランドのポリシー暗号局は、システムのドイツの継続的な進歩がそれを非常に難しくするまで、ドイツのエニグマのトラフィックを何年も読むことができました。その時点で、第二次世界大戦が勃発する直前に、英国とフランスが勢力を拡大し、エニグマトラフィックの監視と解読がProject Ultraの一部になりました。.

連合国がエニグマのトラフィックを解読する能力により、第二次世界大戦の結果が数年短縮されたことは一般に受け入れられています.

SHAファミリーハッシュ暗号1993〜2012

SHAは、暗号化ではなくハッシュに使用されるアルゴリズムのファミリであり、米国国立標準技術研究所(NIST)によって公開されています。 1993年に公開された元のSHA暗号は、以降のバージョンの命名規則に適合するように、現在SHA-0と指定されています。.

SHA-0およびSHA-1(2010年に廃止)は、標準のハッシュホールマーク(用語のセクションに記載)を満たせないことが示されており、現在使用されていません。 HMAC-SHA1は引き続き破損していないと見なされますが、実用的な場合はより高いバージョンを優先して、すべてのフレーバーのSHA-1を破棄する必要があります.

現在のSHA暗号SHA-2およびSHA-3(2012)は現在も使用されています.

MD5ハッシュ– 1991

MD5は、MD4のセキュリティ問題に対処するために1991年に開発されたハッシュアルゴリズムです。 2004年までに、MD5はクラウドソーシングの取り組みによって本質的に壊れ、MD5は誕生日攻撃に対して非常に脆弱であることが示されました。

MD5フィンガープリントは、ファイルまたはメッセージの検証のために今日でも提供されています。ただし、暗号化されていないため、MD5ハッシュは、意図しないファイルまたはメッセージの変更を検出するためにのみ信頼できます。アルゴリズムの弱点により、意図的な変更がマスクされる可能性があります.

現代の暗号

今日、暗号化はインターネットで広く使用されています。私たちのインターネット活動の多くは、TLS(Transport Layer Security)を使用して暗号化され、キーは非対称プロセスを使用して交換されます.

コンピューターは、アルゴリズムを使用してデータを処理するのに非常に優れています。コンピュータが現場に到着すると、暗号の開発が爆発しました。コンピューターは、暗号化暗号を作成するための優れたツールであるだけでなく、暗号解読によって暗号化暗号を破るのにも非常に役立ちます。つまり、コンピューターの処理能力の向上は、新しい暗号が開発され、古い暗号が簡単に壊れてしまうため、常に廃止されていることを意味します。.

この無限の計算能力の戦いのために、インターネットを使用するコンピューターは通常、いつでも大量の暗号をサポートしています。この暗号のリストは暗号スイートと呼ばれ、2台のコンピューターが接続すると、両方がサポートする暗号のリストを共有し、それらの間で暗号化を実行するために共通の暗号が合意されます。このプロセスは、常にユーザーとサーバー間の最大の相互運用性を確保するために存在します.

EnigmaやDES(データ暗号化標準)などの暗号は壊れており、暗号の使用にとって安全とは見なされなくなりました。現在まで、RSA(Rivest、Shamir、Adleman)およびAES(Advanced Encryption Standard)は安全と見なされていますが、コンピューティングパワーが増加すると、それらも1日で落ち、新しい暗号を開発して暗号化を引き続き使用する必要がありますウェブ.

公開鍵暗号

公開鍵暗号は、今日広く人々やコンピューターで広く使用されている非対称システムです。データを暗号化するために使用され、復号化されないキーは、公開キーと呼ばれます。すべての受信者は、広く利用可能な独自の公開キーを持っています。送信者は、目的の受信者の公開キーを使用してメッセージをエンコードする必要があります。次に、受信者は秘密キーと呼ばれるコンパニオンシークレットキーを使用してメッセージを復号化できます.

RSAは、公開キー暗号化で使用される基礎となる暗号です。 RSA暗号は、鍵生成プロセスの一部として2つの非常に大きな素数を乗算します。その強みは、敵がその製品を元々使用されていた2つの素数に正しく因数分解する必要があるという事実に依存しています。ほとんどの場合、今日の計算能力では実現できません。因数分解は、元の数を生成するために乗算できる2つの最小数に数を減らすプロセスであることを思い出してください。素数には、1とそれ自体の2つの要素しかありません。ここで公開鍵暗号について詳しく説明します..

非対称暗号は対称暗号よりも低速ですが、非対称暗号の公開キー実装には1つの明確な利点があります。公開キーはメッセージを解読するために使用できないため、保護なしで送信者に通信できます。したがって、最初の暗号化されたメッセージを交換する前に、2者がキーを交換する必要はありません。.

電子メールのような小さなものの場合、非対称暗号化は問題ありませんが、ディスク全体やファイルのバックアップなどの大規模な暗号化の場合は遅すぎます。現在、ほとんどの大規模な暗号化システムはハイブリッドアプローチを使用しています。非対称暗号を使用して対称キーを交換し、次に対称キーを実際の暗号化および復号化プロセスに使用します.

切れ目のない暗号文

今日のコンピューティング能力を考えると、まだ解読されていない非常に古い暗号文があることに気付くと信じられないかもしれません.

最後のゾディアックキラーズレター

ゾディアックキラーは、60年代後半にカリフォルニア州を数年にわたって恐怖に陥れた連続殺人犯でした。殺人者はこの間に4つの暗号メッセージを警察に送信しましたが、そのうち4つ目は今日も壊れていません.

人々はその最後の暗号を破ったという主張がいくつかありますが、精査に立ち向かったものはありません.

最後の3つのエニグマメッセージ

すべてのエニグマメッセージがまだ解読されているわけではありません。軍事的価値はほとんどありませんが、1942年に残った少数のメッセージを解読しようとするEnigma @ Homeプロジェクトがあります。SETI@ Homeなどの他の@ homeプロジェクトと同様に、プロジェクトはメンバーのコンピューターでCPUサイクルを使用して最終メッセージの解読を試みる.

次は何ですか?

コンピューティングはまだ若い科学です。私たちはまだ「バージョン1」で動作しています。つまり、コンピューターはバイナリの1と0の機能に制限されています。量子コンピューティングはコンピューティングの次の大きな可能性があり、処理能力を増やしてより多くの1と0を処理するのではなく、コンピューティングの動作方法を根本的に変更します。量子力学には、「重ね合わせ」と呼ばれるこの奇妙な性質があります。つまり、観測されるまで、何かが複数の状態になる可能性があります。重ね合わせを示す最も有名な思考実験は、シュレディンガーの猫です。箱の中の猫は、観察されるとそれらの状態の1つに崩壊するまで生きていて死んでいます。.

これは、計算において、量子ビット(量子ビット)がバイナリの1つの状態ではなく2つの状態を持つことができることを意味します。ビットは1または0にしかできませんが、キュービットは重ね合わせの概念により両方にできます。これは、実行するのがほとんど取るに足らない大きな数を因数分解するために使用されるような難しい計算をするだけでなく、Main-In-The-Middle攻撃の終herを告げる可能性があります.

量子伝送のもう1つの特性は、「干渉」の概念です。干渉とは、素原子の電子が障壁を通過して反対側で再集結する挙動です。干渉は、誰も観察していない場合にのみ発生します(木、森、誰か?)。したがって、誰かが量子システムを通過したメッセージを発見されることなく傍受することは理論的に不可能です。電子の経路は観測されることで変更され、干渉は発生しなくなり、メッセージが観測されたことを示します。現時点で最高のQuantumコンピューターにはいくつかのキュービットがありますが、テクノロジーは急速に進歩しています.

Lurigenによる「Scytale」。 CC Share-A-Like 3.0