ステガノグラフィーは、 メッセージとデータを隠す. 物理的に通信を隠し、目に見えないインクを使用することを含む謙虚な起源から、今ではデジタル領域に移動し、重要な情報を一見普通のファイルに入れることができます.

兄の暗号ほど人気はないかもしれませんが、ステガノグラフィーには依然として重要な用途があります。それでは、ステガノグラフィとは何か、その背後にある歴史、暗号との違い、その主要なユースケース、および検出方法について説明しましょう。.

ステガノグラフィーとは?

簡単に言えば、ステガノグラフィーは情報を隠す研究と実践です。モールス信号の点滅から.mp3ファイルのデータの非表示に至るまで、物理的またはデジタル的に実行できます。.

ステガノグラフィーの歴史

ステガノグラフィーの最初の書面による事例は 歴史 ヘロドトス。彼は、紀元前500年頃のペルシャの支配に対するギリシャの都市の蜂起であるイオニア反乱の間に起こったと書いています。ミレトスの統治者であるヒスティアエウスは彼の都市から離れ、ペルシャの王の顧問を務めていました.

彼は義理の息子であるアリスタゴラスの管理下にあったミレトスに戻りたかったので、帰国の口実としてイオニアで反乱を起こすことを計画しました。これがステガノグラフィの出番です。 彼は奴隷の一人の頭を剃り、頭皮にメッセージを入れました.

ヒスティアエウスはその後、奴隷の髪が伸びてメッセージを隠すのを待ってから、再び奴隷の頭を剃り、メッセージを読むよう指示して彼をアリスタゴラスに送りました。隠されたテキストは、ペルシャのルールに反して立ち上がるように彼に言いました。そして、それは彼らの征服者に対する蜂起を始めました.

ヘロドトスは、スパルタ王デマラトゥスが一見空白のワックスの錠剤をスパルタに送り返した数年後に起こったステガノグラフィーに関する別の物語を語っています。ワックスの下に隠されたのは、スパルタンズオブセルクセスの計画的な侵略を警告したメッセージでした.

ヘロドトスは彼の背の高い物語で知られているので、これらの物語がどれほど真実かはわかりませんが、それらは私たちが持っているステガノグラフィーの最初の記録です.

ステガノグラフィーのより洗練された形式が記録されるのはそう長くはかからなかった。紀元前4世紀に、Aeneas Tacticusは穴あけ技術について言及しました。. ビザンチウムのフィロ 目に見えないインクについて最初に議論した, 紀元前3世紀にそれらについて書いています。彼のレシピは、ゴールナッツを使用してテキストを記述し、硫酸銅溶液を使用してそれを明らかにしました.

ステガノグラフィという用語は、最初に ステガノグラフィア ヨハネス・トリテミウス。ギリシャ語を組み合わせた言葉 ステガノス, 隠されていることを意味します グラフェン, それは書くことを意味します.

ステガノグラフィア 魔法とオカルトについて書かれたとされる賢い本でしたが、暗号とステガノグラフィを使用して、暗号とステガノグラフィを中心にその本当の主題を隠しました.

ステガノグラフィア フォローアップされました ポリグラフ症, これは、1518年にトリテミウスが亡くなった後に初めて出版されました。これは、ステガノグラフィーとその実践についてのより簡単な本でした.

ステガノグラフィのもう1つの重要な開発は、1605年にフランシスベーコンがベーコンの暗号を考案したときに起こりました。この手法では、2つの異なる書体を使用して、秘密のメッセージを一見無害なテキストにコーディングしました。.

マイクロドットは、19世紀後半に最初に開発されましたが、第一次世界大戦までステガノグラフィーにはあまり使用されませんでした。敵が知らない情報.

長年にわたって、他のステガノグラフィの開発と技術が広範囲にわたっています。ステガノグラフィーは今日に至るまで実践され続けており、刑務所のギャングがよく使用するローテクバージョンと、写真、音声、その他のメディアのデータを隠すためのデジタル手法を使用しています。.

ステガノグラフィと暗号y

ステガノグラフィーは情報の存在を隠すことに焦点を当てていますが、暗号化は情報にアクセスできないようにすることに関心があります。ステガノグラフィが適切に使用されている場合, 誰も–意図した受信者を除いて–できるはずがない 隠されたコミュニケーションが行われていることを伝える. これにより、明らかな接触が安全でない状況で有用な手法になります。.

対照的に、暗号化は、参加者が通信していることに気付いても参加者が心配しない状況で使用される傾向がありますが、メッセージ自体を非表示にして第三者がアクセスできないようにする必要があります.

いくつかの例を見て、違いを理解しましょう。あなたが投獄されている政治活動家であり、組織と通信する必要がある場合、ロジスティクスは困難になる可能性があります。当局は、セルに出入りするすべてを監視する場合があるため、 おそらく、発生する通信をすべて隠す必要があります.

このような状況では、ステガノグラフィーが適切な選択です。手元にあるリソースでは難しいかもしれませんが、さまざまなフォントタイプやその他のステガノグラフィー技術で隠された隠されたメッセージを含む、単純な音の手紙を書くことができます.

あるいは、あなたが自国と秘密の詳細について話し合っている外交官だとしましょう。外交官が自国の役人と話をするのは普通のことなので、コミュニケーション自体が疑念を抱かないようにします。ただし、会話の内容は極秘であるため、外交官は暗号化を使用して、暗号化された回線で会話したい場合があります.

スパイまたは攻撃者が会話を傍受しようとすると、彼らは 暗号文にのみアクセスでき、実際に両者が言っていることではありません.

物事をひっくり返して、違いをさらに調べてみましょう。政治活動家が暗号化を使用して組織と通信した場合、当局はおそらくそれを傍受していたでしょう。.

職員は暗号文を見て、活動家がエンコードされたメッセージを送信しようとしていることを知った後、彼らはその配信を停止し、それについて活動家に質問するでしょう。これは、暴行、拷問、さらには活動家の死でさえ、非常にひどく終わる可能性があります。そのため、このようなシナリオではステガノグラフィがより適しているでしょう。.

逆に、外交官はしばしばホスト国によって監視されます。外交官がステガノグラフィで隠されたメッセージを自宅に送り返そうとした場合、それらは傍受、分析され、内容が明らかになる可能性があります。この状況では、インターセプターは通信が行われていることを知っているものの、それが懸念するものを見つけることができないため、暗号化がより適しています.

こちらもご覧ください: 暗号化の初心者向けガイド

ステガノグラフィーの組み合わせ & 暗号化

多くの場合、これら2つのプロセスは別々に実行されますが、 両方の分野から得られる利点を得るために一緒に組み合わせる. 通信が行われているという事実を隠したいが、発見された場合に備えてメッセージを保護したい場合は、最初に暗号化してからステガノグラフィーで隠すことができます.

例として、単純なシーザー暗号と不可視のインクで「家に帰る」というメッセージを隠したいとします。暗号を使用すると、各文字をアルファベットでそれに続く文字にシフトし、次の暗号文を取得できます。

J’n hpjoh ipnf

暗号テキストができたので、レモンジュースまたは手元にある不可視のインクで紙に書き留めることができます。受信者がメッセージの場所、メッセージの公開方法(この場合は熱)、および解読方法を知っている限り, 彼らは秘密の通信にアクセスできるようになります.

誰かがメッセージを傍受しても、不可視のインクを検出できない場合、通信が行われたことを知ることはできません。メッセージがあることを知っていてもコードを解読できない場合、メッセージ自体は安全ですが、インターセプターは何かが送信されたことを認識します。コードを解読できない限り、メッセージの内容にアクセスすることはできません.

通信のセキュリティを強化する場合は、それぞれAESやビットプレーン複雑度セグメンテーション(BPCS)などのより高度な暗号化およびステガノグラフィの方法を使用できます。.

ステガノグラフィーの使用

ステガノグラフィには、データやメッセージを隠すという明らかな用途の他に、多くの驚くべき用途があります。ハッカーはそれを使用して コードを隠す マルウェア攻撃. プリンターはステガノグラフィーを使用します また、どのプリンターがドキュメントを作成したか、いつ作成したかを識別する目に見えない黄色のドットを非表示にします。ステガノグラフィ技術は、 所有権と著作権を証明するための透かしと指紋.

ステガノグラフィの限界

ステガノグラフィは便利な方法ですが、いくつかの制限があります。多くの場合、競合する2つの重要な要素があります。1つ目は 隠されたデータがどれだけ明白で簡単に検出できるか (人間の知覚または他の形式の分析による)、2番目は 非表示にできるデータの量 所定のファイルまたは通信の一部で.

誰かが隠そうとするデータの割合が高いほど、見つけやすくなります。特定のファイルに安全に含めることができるデータの量は、ステガノグラフィの手法、リスクレベル、予想される精査の量によって異なります.

データが画像に隠されている場合でも、情報が十分に隠されていると仮定すると、データの20%が置き換えられたときに人間の目が異常を検出することは非常に困難です。低いパーセンテージでは、画像は本質的に同じに見えます。より多くのデータが詰め込まれると、品質が低下し始め、隠された写真の要素を見ることができるかもしれません.

見た目がよくわからない場合は、John OrtizがBlack Hat向けに書いたこのペーパーの3ページ目から12ページ目までの例をご覧ください。.

ベンチマークとして20%を使用する場合、隠したいデータのサイズの少なくとも5倍のファイルを用意することをお勧めします。この手法を低リスクレベルで使用すると、非表示にするギガバイトごとに5ギガバイトのファイルが必要になります。.

これにより、ステガノグラフィは比較的非効率的になります。通信が行われているという事実をわかりにくくするのではなく、データの安全性と機密性を維持することが目標である場合、暗号化が一般的に優れたオプションです.

効率の問題に加えて, 受信者は、情報にアクセスできるように、情報が隠されている場所と方法を知る必要もあります。. これは通常、攻撃者がインターセプトすることなくこれらの詳細を議論できるように、安全なチャネルにアクセスする必要があることを意味します。特にそもそもステガノグラフィを必要とする状況では、セキュリティで保護されたチャネルを入手するのが難しいことが多いため、これは克服するのが難しい問題です.

最後に、情報を非表示にしようとするときは、ケルコフの原理を考慮することが重要です。

「A 暗号システム システムに関するすべてが、 キー, は 公共の知識。」

中心的な点は、それが 唯一の保護が敵の認識不足であるシステムを使用するのは賢明ではありません –隠されたデータがあることを偶然見つけたり推測したりして、それを抽出する方法を見つけ出す.

状況にもよりますが、情報を安全に保持し、権限のない者がアクセスできないようにすることが最も重要な場合は、ステガノグラフィー技術を適用する前にデータを秘密鍵で暗号化する必要があります.

さまざまな種類のステガノグラフィ

ステガノグラフィーの種類が多すぎてそれぞれをカバーできないため、より一般的に使用される興味深い形式に固執し、その使用方法の例を示します。.

物理的ステガノグラフィー

ステガノグラフィーはコンピューターよりもずっと前に開発されたため、情報を隠すために使用できる非デジタル技術の範囲があります.

目に見えないインク

歴史を通じて、目に見えないインクは最も一般的なステガノグラフィの実践の1つでした。目に見えるマークを残さずにメッセージを書くことができるという原則の下で機能し、特定の治療が適用された後にのみ明らかになる.

さまざまな物質を不可視インクとして使用できます。これらのいくつかには、レモンジュース、コーラ、ワイン、酢、牛乳、石鹸水が含まれます。これらはすべて、熱によって見えるようになります。洗濯洗剤、日焼け止め、石鹸、唾液も目に見えないインクですが、代わりに紫外線によって明らかになります.

また、最初の成分を使用して書き込みを行い、2番目の成分を使用して化学反応を起こさせて画像を可視化する組み合わせもいくつかあります。これらには、澱粉とヨウ素、硫酸鉄と炭酸ナトリウム、酢と赤キャベツの水、フェノールフタレインとアンモニアの煙、ならびに塩と硝酸銀が含まれます.

目に見えないインク缶 敵が使用されていると疑っていない場合にのみ信頼してください. メッセージが既に選別されている場合、メッセージを発見するのは比較的簡単であるため、最善の手法ではない可能性があります。同様に、異なるテクスチャ、スクラッチマーク、変化した光沢などの書き込みプロセスが何らかの兆候を残す場合、目に見えないインクが敵によって検出される可能性があります.

目に見えないインクは、ジョージワシントンがイギリスを倒すために働いた際のコミュニケーションプロセスの重要な部分でした。彼は1778年にスパイグループを作成し、メンバー間で頻繁にメッセージが送信されました。メモが傍受された場合に備えて、目に見えないインクメッセージが下に隠された正当な買い物リストを書くことがよくあります。.

彼らはジェームズ・ジェイ博士によって開発されたインクを使用しました。ワシントンは、彼の手紙の中で表紙として「医学」としばしば言及しました。イギリス人がメッセージの1つに出くわした場合に備えて、手紙はコードで頻繁に書かれていました。ステガノグラフィーと暗号化を組み合わせることで、保護の層が追加されました.

ヌル暗号

Null暗号は、さまざまな手法を使用して、一見普通のテキストの中に実際のメッセージを隠します。一般的な例には、ありふれたテキストの作成が含まれます。この場合、n番目の単語ごと、または文字でさえ、秘密のメッセージの一部です。.

たとえば、5ワードごとに実際のメッセージを表すヌル暗号を使用する場合、次のようなメッセージを受け取ることができます。

欲しくない 犬 彼らは悪臭を放ち、 は 知られていない すごい.

そして隠されたテキストを見つけます:

「犬は素晴らしい」

または、3番目ごとの単語の最初の文字に何かをコーディングできます。

もし、あんたが hそう食べた a気になる、買う puppy、または pだけ、それは役立ちます you.

次の秘密のメッセージが含まれています。

「ハッピー」

受信者がテクニックを知っている限り、考えられるほぼすべてのスキームに従ってヌル暗号を作成して使用できます。ただし、疑いを持たない方法で隠しメッセージを作成するのは非常に面倒で時間のかかるプロセスになる可能性があるため、null暗号は秘密裏に通信する最も効率的な手段ではありません.

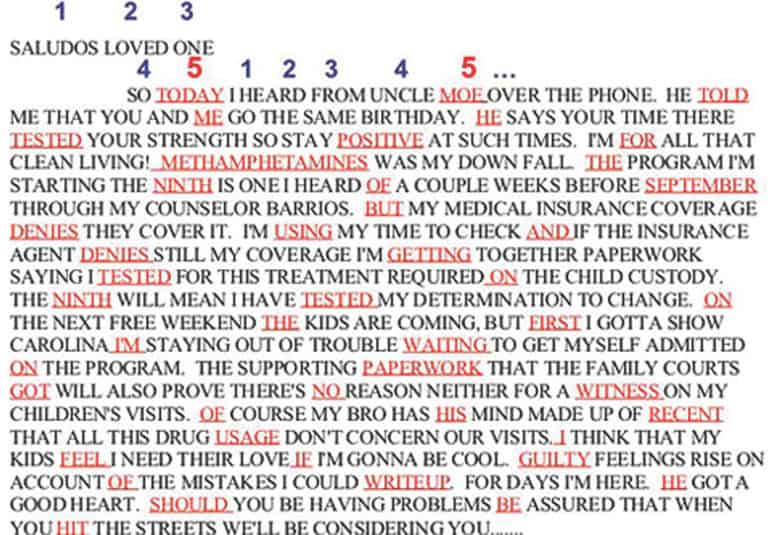

FBIは、囚人から傍受したヌル暗号のこのサンプルをリリースしました。

FBIの厚意による.

テキスト全体により、送信者はかなり乱暴な家族生活をしているように見えますが、表面的には作家は犯罪者を擁護していません。 FBIがありがたいことに私たちに強調した5ワードごとに読むと、それはもっと不吉になります.

最後に、「もし書き込みが許されれば、彼は被るはずです。」という言い方をすれば、もし彼が有罪判決を受けたら、Moeは殺されるべきです。モーにとって幸いなことに、この囚人のステガノグラフィーは十分ではなく、メッセージはFBIによって解読されました.

ベーコンの暗号

もう1つの初期のステガノグラフィスキームは、17世紀に哲学者で政治家のフランシスベーコンによって考案されたベーコンの暗号でした。内容ではなくテキスト形式で秘密のメッセージを隠すため、興味深い展開でした.

ベーコンの暗号は、平文では暗号文の寄せ集めとして表示されるのではなく、一見普通のテキストに隠されているため、暗号化技術ではなくステガノグラフィ技術です。.

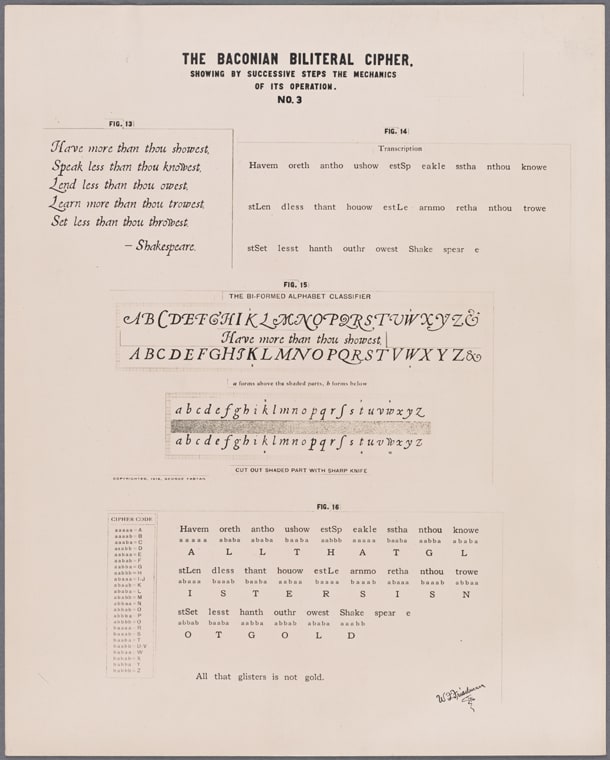

例として以下の画像を見てください:

ベーコニア二国間暗号 ニューヨーク公共図書館によるライセンス CC0.

ご覧のとおり、この例では、大文字と小文字の両方に2つの異なるフォントスタイルがあります。ベーコンの暗号を使用してメッセージを隠すには、2つの異なるスタイルの組み合わせを使用して、無害なメッセージを作成します。秘密のメッセージは5文字のブロックで構成されています. 5文字の各グループのフォントの特定の配置は、非表示のメッセージの1文字を表します.

画像では見づらいかもしれませんが、左上隅の詩「あなたが示す以上のものを持ち、あなたが知っている以上に話さない…」には実際に秘密のメッセージが含まれています。ベーコンの暗号によって隠されたテキストを明らかにするには、まず詩を5文字のブロックに分割する必要があります。

ヘイム

オレス

アンソ

うわー

estSpなど.

次のステップは 各文字のフォントスタイルを比較する そして、最初のグループ「a」に適合するか、2番目のグループ「b」に適合するかを決定します。最初のグループHavem」の大文字と小文字は、それぞれフォント「a」で書かれています。キーによると(左下に小さな活字があります), 「aaaaa」は「A」という文字に変換されます.

5つの文字からなる2番目のグループ「oreth」で同じプロセスを実行すると、最初のスタイルは「a」、2番目のスタイルは「b」、3番目のスタイルは「a」、4番目のスタイル、 b」、最後のスタイル「a」。の実行 「ababa」はコードに従って「L」に変換されます.

このように詩全体を翻訳すると、「光り輝くものはすべて金ではない」ことが明らかになります。ご覧のとおり、これはメッセージを非表示にする比較的新しいプロセスです。敵がベーコンの暗号を知らない場合、秘密のメッセージをすり抜けることは非常に簡単です.

ベーコンの暗号は、実際には単なるバイナリシステムであり、フォントタイプに限定されません。間隔、文字のサイズを変更したり、行の上や下に文字を書き込んだり、その他の微妙な操作を行ったりして、a / bシステムでメッセージを非表示にすることができます.

別のエンコード方法を使用することもでき、敵が隠されたテキストを発見するのがさらに難しくなります。 「aaaaa」が「A」を表す代わりに、「aababababbabaaaa」または他の文字列を「A」の代わりに使用できます。明らかに、これはより長く、はるかに効率が悪いです。また、受信者が新しいエンコード方法を知っていることを確認する必要があります。.

ベーコンの暗号は、長年にわたって何度も情報を隠すために採用されてきました。最近では、悪名高い白人至上主義者のギャングであるアーリア人同胞団が、ギャングのメンバーのリストをエンコードし、敵に命中を命じるためにそれを使用しました.

マイクロドット

メッセージやその他の情報を非表示にする場合、最善の方法の1つは、メッセージを非表示にするか、少なくとも可能な限り近づけることです。これはマイクロドットの背後にある考え方の学校です。それらは19世紀後半に最初に開発され、20世紀に改良されました.

写真技術では、画像やテキストを元のサイズのごく一部に縮小できます。 1925年までに、エマニュエルゴールドバーグが開発した方法は非常に洗練されたため、 通常の印刷ページは100分の1平方ミリメートルまで縮小できます.

マイクロドットを使用すると、明らかな痕跡を残さずに大量の情報を隠すことができます。スパイは、それらを自分に隠したり、メールで送信したり、情報を保管しておくことができます。敵がすでに疑わしい場合を除き、マイクロドットはその小さな性質のために検出することはほとんど不可能です.

これらは、第一次世界大戦、第二次世界大戦、冷戦を通じて頻繁に使用されました。重要な出来事の1つは、セルビアのトリプルエージェントDuškoPopovに関係していました。彼はドイツ軍のman報機関であるAbwehrに潜入した裕福な男でした。.

ナチスは彼に情報を提供し、イタリアのターラント海軍基地に対する英国の襲撃に続いて、彼らは日本人が攻撃が行われた方法に興味を持っていると推測した。彼のハンドラーはマイクロドットを介して彼にメッセージを送信し、米国に行って真珠湾の日本人に対する防衛について報告するように指示しました.

ポポフが米国にいた間、彼は米国当局者に真珠湾に対する敵の利益について警告しましたが、この情報は軍隊には決して伝わらないようです。この失策により、米国は真珠湾攻撃によって盲目的にされました。.

現時点でマイクロドットを使用するかどうか、どのように使用するかについてはあまり情報がありませんが、これは秘密の性質を考慮すると予想されます。デジタル通信やその他の技術の普及により、ニッチなアプリケーションが存在する可能性はありますが、マイクロドットが依然としてそれほど頻繁に使用されることはほとんどありません.

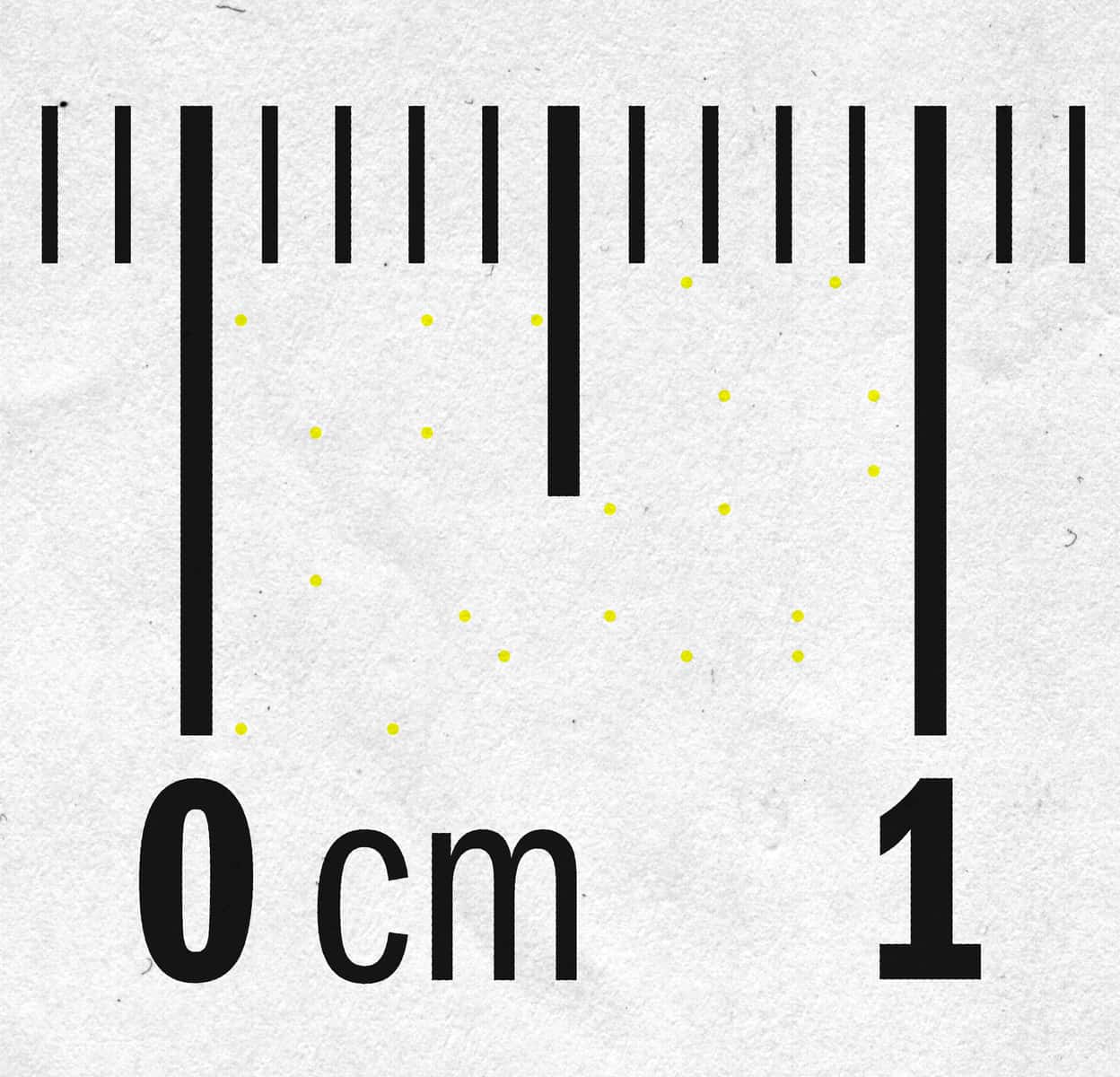

プリンターのステガノグラフィー

プリンターが残したコードの例. プリンターステガノグラフィー パーハムールによるライセンス CC0.

1980年代以来、さまざまなプリンタメーカーは、 一連のほとんど知覚できない黄色のドットを印刷する すべてのページに。各ドットのサイズはわずか10分の1ミリで、それらの配置は、プリンターのシリアル番号とその日時を表示するようにコーディングされています.

この情報はページ全体で何度も繰り返されるため、ページの一部のみが見つかった場合や、プリンターエラー、湿気、その他の問題により印刷されたコードが破損した場合でも、情報を回復できます。.

このステガノグラフィの実践は、表面上は 通貨の偽造者を取り締まる –当局がメモを押収した場合、どのマシンで印刷されたかを把握できます。ドットは、他の犯罪の加害者を追跡するためにも使用されていると想定されています。.

秘密のドットは、PC Worldがオランダの当局がコードを使用して列車のチケットを偽造しているギャングを追跡しようとしているという記事を公開した2004年まで公開されませんでした.

さまざまなコーディングスキームがあります。ほとんどの大手プリンターブランドは、少なくとも1つを使用することが確認されています。この段階では、EFFの研究者は、すべてのプリンターモデルが、ドキュメントがいつどこで印刷されたかを追跡するために使用できる何らかの種類の情報を密かに隠しているかどうかはわかりません。このため、最も安全であると考えられています すべてのプリンターがトレースを残すと仮定します.

2023年に、ドレスデン大学の研究者は、黄色い点を追加してコードをスクランブルするプログラムをリリースしました。これにより、ドキュメントがいつどこで印刷されたかを追跡できなくなります。このソフトウェアは、内部告発者やその他の活動家が匿名性を維持できるように開発されました.

このソフトウェアには、同じ黄色のドットエンコード技術でプログラムされたプリンターで使用する必要があるなど、いくつかの制限があります。使用中の他の識別コードの範囲があるので、人のプリンターがそれらを識別するために使用できるページに他のマーキングを残す可能性がまだあります.

デジタルステガノグラフィ

私たちの生活の他のすべてのことと同様に、ステガノグラフィーはデジタルの領域に進出しました。ネットワークプロトコルを介して送信されるデータパケット間のタイミングを変更するなど、さまざまな種類のファイル、さまざまなオンライン会場、疑わない場所でも情報を隠すことができます。.

メディアファイルは、サイズを大きくすることで、疑いを生じさせることなく、より多くの秘密データを内部に詰め込むことができるため、情報を隠す最も一般的な場所の1つです。情報をファイルに隠すには、次の3つの方法があります。

- 沿って ファイルに追加する, 未使用のヘッダースペースなど.

- 沿って ファイル内の情報の一部を置き換える. これを行う最も一般的な方法の1つは、 最下位ビット (LSB)。画像、音声、その他のファイルでは、バイトの最後の情報は必ずしも最初の情報ほど重要ではありません。たとえば、10010010は青の色合いです。最後の2ビットのみを10010001に変更すると、ほぼ同じ青色の影になる可能性があります。これは、画像を著しく変更することなく、画像の各ピクセルの最後の2ビットで秘密データを隠すことができることを意味します。最初のビットを変更すると、大幅に変更されます.

- 沿って 一見良性と思われる新しいファイルの作成, これは実際にはステガノグラフィックテキストの単なる表紙です.

ビデオステガノグラフィ

ビデオは比較的大きなファイルであるため、ほとんどの選択肢よりも多くのデータを隠すことができます。最も一般的な手法には、最下位ビットを置換するためのさまざまなスキーム(多項式、ハッシュベースなど)が含まれます。また、データを各フレームに埋め込むこともできますし、データのフィルタリングとマスキングも使用できます。オンラインで利用可能なビデオステガノグラフィプログラムの範囲があります.

2011年にドイツ当局がアルカイダの容疑者を逮捕したとき、ビデオステガノグラフィの最も興味深い事例の1つが明らかになりました。他のファイルの中には、と呼ばれるポルノビデオがありました やっつける.

彼はテロリズムに関与している疑いがあるため、当局はさらにビデオを調査し、100以上のアルカイダ文書を隠すためにステガノグラフィー技術が使用されたことを発見しました。これらには、将来の攻撃のためのテロリストの訓練マニュアルとプロットが含まれていました.

ポルノを持っていることは非イスラム教のように思えるかもしれませんが、実際には非常に巧妙なスキームです. 当局が暗号化されたファイルを見つけると、彼らの疑念がしばしば提起されます, ファイルが最初に暗号化された理由を疑問に思う.

彼らが鍵を渡すように容疑者を強要し、ターゲットが子供のテレビ番組を暗号化したことを発見した場合、それは怪しいように見えるでしょう。当局は何かが起きていることを知り、データをさらに詳しく調べて、隠された情報を発見する可能性が高くなります。.

特にイスラム教徒にとってポルノは一般にタブーであるため、当局はコンテンツを閲覧し、データをさらに調査するのではなく、恥をかかせる性的逸脱者としてその人を振り払うかもしれません。幸いなことに、ドイツの役人はだまされていませんでした.

画像ステガノグラフィ

さまざまな手法を使用して、写真にデータを隠すことができます。これらには以下が含まれます。

- 最下位ビット –これについては以前に議論しました デジタルステガノグラフィセクション.

- ビットプレーン複雑度セグメンテーション(BPCS) –この手法は、人間の目には見えない方法で、複雑なデータを隠された情報に置き換えます.

- JPEGの大容量非表示 –これは基本的に、JPEGファイルに含まれる圧縮を補正する最下位ビットの適応です。.

2010年、ロシアのスパイリングが米国当局によって破壊されました。通信プロセスの一環として、データを暗号化し、ステガノグラフィを使用して写真に隠し、公開ウェブサイトに投稿します。通信技術は、容疑者の家が襲撃され、コンピューターの一部にステガノグラフィソフトウェアが含まれていることが判明した後に発見されました。.

ステガノグラフィは、知的財産を盗むためにも使用されています。 2023年、GEエンジニアは中国に拠点を置くビジネスパートナーと共謀して、蒸気タービンとガスタービンに関連する企業秘密を盗みました。最初は、ファイルをフラッシュドライブにコピーしました。彼は逮捕され、会社はUSBポートをブロックし、フラッシュドライブの使用を禁止しました.

驚くべきことに、彼は解雇されず、ファイルを盗む別の機会を与えられました。彼は40のMatlabおよびExcelファイルからデータを取得し、ステガノグラフィーを使用して夕日の写真に隠し、ビジネスパートナーに転送する前に自分にメールで送信しました。彼はGEに捕まり、その後6回の経済スパイで起訴されました.

心配な傾向では、ステガノグラフィーもハッカーの間で一般的になっています。トレンドマイクロの研究者は、2023年10月に悪意のあるミームを投稿したTwitterアカウントの取り組みを分析しました.

マルウェアがデバイスで実行されると、Twitterアカウントからミームをダウンロードし、その中に隠された悪意のあるコマンドを抽出しました。感染したコンピューターのスクリーンショットを撮り、Pastebinから制御サーバーの詳細を収集した後、攻撃者に情報を送り返しました。.

オーディオステガノグラフィ

オーディオステガノグラフィには、さまざまな方法もあります。あらゆる種類のステガノグラフィーと同様に、技術が堅牢であり、隠されたデータの合理的な部分を運ぶことができ、変更が可能な限り知覚できないことが重要です。最も一般的な手法には次のものがあります。

- 最下位ビットコーディング –他のタイプの最下位ビットと同様に、ファイルのサウンドに明らかな違いを生じさせることなく、オーディオデータの重要度の低い部分を変更することができます。.

- エコー非表示 –データをエコーでマスクすることもできます.

- トーン挿入 –より強力なエネルギートーンに近い場合、低エネルギートーンを検出するのは難しいため、これらの低エネルギートーンを使用してデータを隠すことができます。.

ポーランドの研究者は、興味深いプロジェクトでオーディオステガノグラフィを使用しました。彼は歌を取りました リズムはダンサーです Snap!その後、テンポを変更しました。ビートが遅くなると、モールス信号のダッシュを表し、ビートが速くなると、ドットを意味します。彼はこのシステムを使用して、「ステガノグラフィーはダンサーです!」

彼はその後、プロのミュージシャンと素人のミックスで歌を演奏しました。テンポが1%ずれているため、何かが間違っていることに誰も気づきませんでした。プロのミュージシャンは何かが起きていることを知っていたのはたったの2パーセントで、他の人はだいたい3パーセントでした。.

彼の結果は、誰も気付かずにダンスソングに情報を隠すことは非常に簡単であることを示しています。それにもかかわらず、彼の方法は、歌全体で3語しか送信しないため、特に効率的なコミュニケーション方法ではありません。.

テキスト

テキストに関しては、情報を隠すためのさまざまな方法があります。ただし、テキストファイルは一般的に非常に小さいため、 大量のデータを送信するのに特に有用ではありません. 簡単なテクニックの1つは、Microsoft Wordを開き、秘密のメッセージを入力して、テキストの色を白に変更することです.

ワープロの白い背景の上に、何もないように見えます。その後、それを保存して共謀者に送信し、情報へのアクセス方法について安全なチャネルを介して指示するようにしてください。.

そうしないと、空白のドキュメントを送信し続ける理由に戸惑う可能性があります。これはあまり安全な方法ではありません。メッセージを傍受する人は誰でも常に空白のドキュメントを送信する理由が疑わしいからです。彼らがしなければならないのは、テキストを選択するだけで、あなたのプロットは失敗します.

spammimicは、秘密に通信するための別のステガノグラフィ技術を提供します。ウェブサイトのツールを使用すると、 スパムのように見えるようにメッセージをエンコードする. 私たちはスパムを無視することに慣れているため、このようなメッセージは簡単にレーダーの下を飛んで、検出されずに通信できるようになります。ソフトウェアの有用性については議論の余地がありますが、少なくとも、メッセージはさまざまな方法で隠される可能性があることを示しています。.

プレーンサイトでのデータの非表示

インターネットは理解できないほど大きく、奇妙で無意味な情報が豊富に含まれています。これにより、疑念を抱かずに秘密のメッセージを公開する多くの機会が残ります。.

2人がまだ厳密に監視されていない限り, 人気のあるウェブサイトやあいまいなウェブサイトに、キャッチされることなく、簡単にお互いのコミュニケーションを投稿できます。. 彼らは実際の意図が見物人に明らかでないことを確認する必要があります.

フォーラムやソーシャルメディアで出会ったすべての馬鹿げたコメントと、まったく意味のない数千のブログ投稿を考えてみてください。私たちはそれらを刷新するか、私たち自身の娯楽のためにそれらを読む傾向がありますが、狂気以上の何かがあるかもしれないと考えない.

インターセプトは、NSAでさえも公式のTwitterアカウントを使用してロシアのスパイと通信しているという主張をしています。秘密作戦では、Interceptは、参加者の一部が、投稿される前にロシアの工作員にNSAツイートの詳細を漏らしたと報告しています。報告書によると、これは詐欺師だけでなく、実際にはNSAの代表者であるという確認として機能しました.

ステガノグラフィの検出

ステガノグラフィは、特に疑わしい理由がない場合、検出するのが非常に困難です。オンラインの世界では、非常に多くの情報が目の前を通過するため、正当なものはもちろんのこと、あらゆる異常を精査する時間や労力を費やすことはできません。.

これが、優れたステガノグラフィについて話すのを難しくしている理由です. 私たちが話したすべての例は失敗でした. 技術は活発に研究されており、技術は向上していますが、その性質上、野生でステガノグラフィの成功を検出することは不可能です.

また、agencies報機関、テロリストのネットワーク、犯罪者のギャングによって、公共圏外で開発されたさまざまな技術が存在する場合があります。それらの例に出会わない限り、私たちは本当に知ることができません.

それにもかかわらず、ステガノグラフィがメッセージを隠すために使用されていると思われる場合、多くの分析ツールを適用できます。ただし、適切なツールは、最初にデータを隠したテクニックによって異なります.

物理的ステガノグラフィの検出

不可視インクに関しては、検出方法は使用された不可視インクの種類によって異なります。うまく行われていない場合は、紙に傷の跡、テクスチャの変化、または書き込みが隠されている場所の異なる反射がある可能性があります.

メッセージに不可視のインクが含まれている疑いがある場合、最初にメッセージを視覚的に検査し、異常がないかどうか嗅ぎます。次のステップは、いくつかの種類の目に見えないインクを示す紫外線の下でそれを渡すことです。メッセージは熱にさらされる可能性があり、他の種類のインクが現れる場合があります。それでもメッセージが見つからない場合は、ヨウ素ガスにさらすとうまくいくかもしれません.

これらの手法がいずれも機能しない場合, あなたはそこにメッセージがないことを証明することはできません –存在する可能性は低いというだけです。あなたの敵はあなたが気づいていない洗練された目に見えないインクソリューションを使用している可能性があります.

ヌル暗号は、テキストの異常によって検出されることがよくあります。作成者が秘密のメッセージをカバーテキストに組み込もうとするときに、彼らは時々奇妙なフレーズを使用します。ただし、null暗号が適切に行われ、それを徹底的に調査する理由がない場合は、 隠されたメッセージをすり抜けるのは簡単です.

同様に、異常を探すことでベーコンの暗号を検出できます。疑わしいテキストでは、インターセプターはフォント、間隔、サイズ、およびその他の多くの要因を調べる必要があります。繰り返しますが、うまくいけば、秘密のメッセージが存在するかどうかを見分けるのは困難です.

マイクロドットのサイズが小さいため、インターセプターが既に警戒していない限り、マイクロドットを検出することはほとんど不可能です。一方、プリンターはすべてのページにコードを残すことがわかっているため、それらを検出するのは非常に簡単です.

1つの方法には、ページの高品質スキャンを実行し、空白の一部を拡大することが含まれます。色を反転すると、黄色のドットがより明確になります。それが完了したら、ドレスデン大学のこのツールを使用して、ドットのデコードを試行できます。.

デジタルステガノグラフィの検出

デジタルステガノグラフィも可能です 発見するのは信じられないほど難しい. すでに疑わしい場合、またはステガノグラフィが不十分な場合を除き、誰かのファイルを深刻な方法で検査することはほとんどありません.

最大の手がかりの1つは、誰かのコンピューターでステガノグラフィソフトウェアが発見されたとき、またはステガノグラフィ関連サイトにアクセスした履歴があるかどうかです。これは、ステガノグラフィでファイルを隠している可能性があることを示す良い指標であり、その方法についての手がかりさえ与えることができます。.

ファイルの元のバージョンが利用可能な場合、ステガノグラフィの変更の検出は比較的簡単です。あなたは取ることができます 元のファイルのハッシュと疑わしいファイルとの比較. それらが異なる場合、ファイルは変更されており、隠しデータが含まれている可能性があります.

上記の方法が不可能な場合、統計分析を通じてステガノグラフィも検出できます。私たちの目と耳は通常、写真や音声に隠された情報を検出することはできませんが、多くの場合、統計的な異常や矛盾を探すことで秘密データを簡単に発見できます。.

ステガノグラフィの検出はプロセスの一部にすぎません。ステガノグラフィが疑われ、調査者が隠された情報を含んでいるとほぼ確信している場合、彼らはまだデータを発見できないかもしれません。適切なステガノグラフィツールがない、アルゴリズムを把握できない、またはデータが 事前に暗号化.

インターセプターによってステガノグラフィーが検出された場合、これはコミュニケーターの障害を意味する場合としない場合があります。メッセージを送信する最初の理由に依存します。通信に気付かないことが絶対に重要である場合、検出により計画が危険にさらされます。また、データ自体が攻撃者によってアクセスされない限り、コミュニケーターは安全かもしれません.

メッセージを隠すためにステガノグラフィは安全ですか?

ステガノグラフィは便利ですが、 適切な状況で適用する必要がある – あなたがしたいとき コミュニケーションが行われているという事実を隠す. 適切に使用すると、敵の鼻の下から秘密のメッセージを送信できます.

多くの場合、ステガノグラフィーはまったく不要です。第三者が通信していることを発見したかどうかは関係ないが、通信の詳細は秘密のままにする必要がある場合は、代わりに暗号化を使用する必要があります.

ステガノグラフィは非効率的で時間がかかる可能性がありますが、どのステガノグラフィ技術が使用されているか、データが隠されているかを伝えることができる安全なチャネルが必要です.

暗号化ははるかに簡単で、同じスペースでより多くのデータをエンコードできます。公開鍵暗号化などの技術を使用すると、安全なチャネルなしでも通信できます.

ステガノグラフィを単独で使用すると、隠蔽によるセキュリティが確保され、秘密のメッセージが明らかになる可能性があります。メッセージを敵から隠したいが、それが発見された場合に備えて保護したい場合は、 ステガノグラフィーと暗号法を組み合わせます. この組み合わせにより、両方の手法の利点が得られ、ユーザーとデータが侵害されるのを防ぐことができます。.