最近ラウンドを実行している大規模な詐欺の1つは、電子メールから始まりません。これは通常、電話で始まります。 Microsoftのような大規模で評判の良い会社を代表するコンピューターテクノロジーは、潜在的な被害者を呼び出し、コンピューターがいくつかのウイルスに感染していると特定されたことを伝えます.

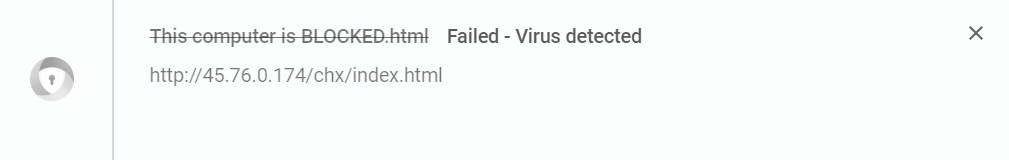

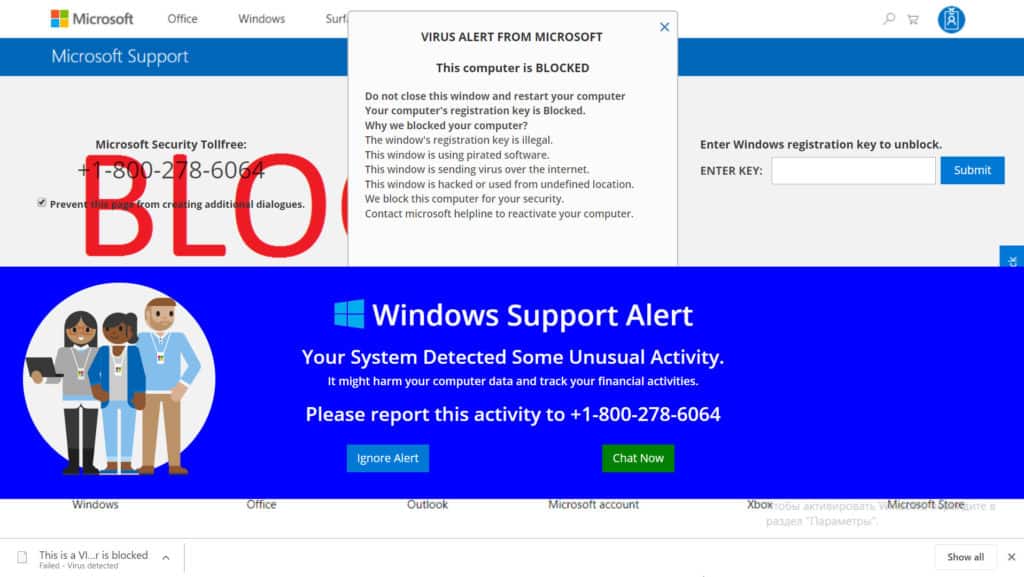

または、ユーザーは、フルスクリーン、フロントおよびセンターをポップアップするWebページを取得し、コンピューター上でウイルスまたは複数のウイルスが検出されたと主張します。 Webページと電話の両方に、ユーザーのコンピューターを無効にして、感染のさらなる拡大を防ぐ脅威を含めることができます。.

WebページはWebページだけですが、通常のWebブラウザウィンドウのようにWebページを閉じるオプションはありません。ページを閉じることは可能ですが、技術的なノウハウが少し必要です。これにより、疑いを持たない被害者がページ上の技術サポート番号に電話するようになります。.

一般的な技術サポート詐欺の戦術

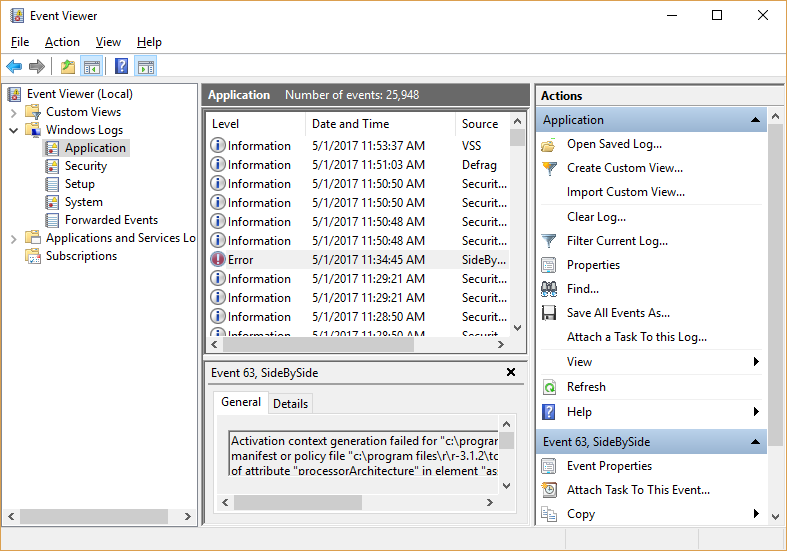

電話技術者は、ユーザーの主張を正当化するために、ユーザーをWindowsイベントビューアーに誘導したり、偽の顧客サービスエージェント番号を主張したりするなど、いくつかの異なる戦術を使用する場合があります。.

これらの偽の技術者は、Windowsに組み込まれている他のさまざまな技術ツールを使用して、潜在的な被害者に自分のコンピューターにサポートが必要であると信じ込ませたり、ユーザーにデスクトップ共有ソフトウェアをインストールして被害者のコンピューターにアクセスして悪意のあるファイルを植え付けさせたりすることができますシステム上.

感染のspread延を防ぐために、ユーザーのコンピューターを無効にすると脅迫することさえあります。.

偽の技術者は、そのポイントを証明するために、Windowsイベントビューアーログ、システムモニター、利用可能なサービスのシステムのリスト、またはほとんどのユーザーがこれまで見たことも聞いたこともない他の技術ツールにアクセスする手順をユーザーに案内します。

- ログファイルのエラーは、オペレーティングシステムがウイルスに感染していることを証明するために使用されます。

- システムのパフォーマンスモニターの山と谷を、心臓発作のある人間のECGと比較します

- 実行されていないサービスは、感染または感染により無効になっていると説明されます

- OSに組み込まれている他の多くの技術ツールが詐欺師によって悪用されて、システムが感染していることをユーザーに納得させることができます。

- オペレーティングシステムの標準機能の一部でさえ、コンピューターに問題があることをユーザーに確信させるために使用できます。

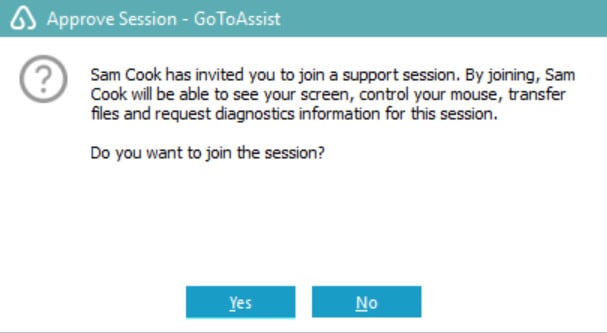

詐欺師は、被害者のコンピューターにアクセスするための手順を犠牲者に説明することもあります。これには、TeamViewまたはLogMeInのGoToAssistデスクトップ共有ソフトウェアをダウンロードするためにWebページを開くように被害者に依頼することが含まれます。そこから、詐欺師はしばしばコンピューターのリモートコントロールを取得するように要求します。.

技術サポート詐欺で最も大きな打撃を受けているのは誰ですか?

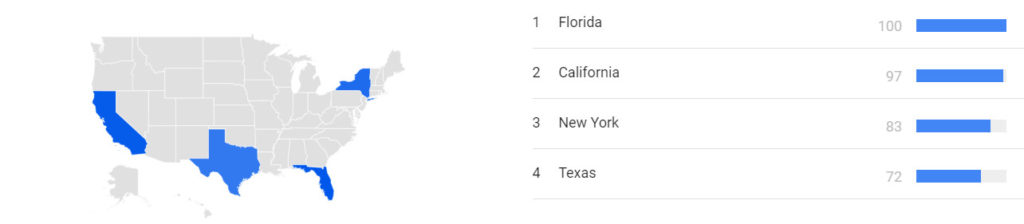

米国では、フロリダ、カリフォルニア、ニューヨーク、テキサスの居住者が技術サポート詐欺で最も大きな打撃を受けているようです.

出典:Google

出典:Google

消費者の行動について知っていること(これらの詐欺の影響を受けたすべての消費者のほぼ半数が検索エンジンを使用してより多くの情報を探す)に基づいて、Googleトレンドのデータは、他のほとんどの州が比較によってわずかに影響を受けていることを示しているようです.

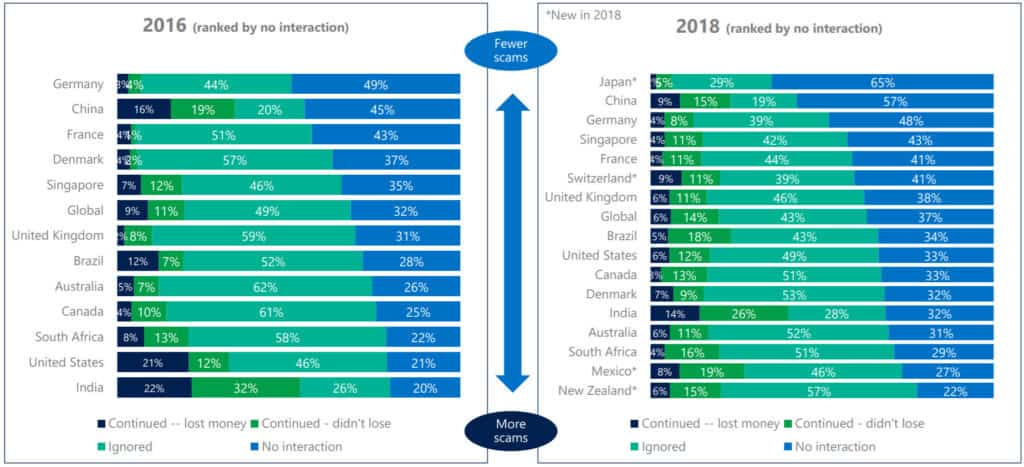

世界中で多くの国が詐欺電話を受けていますが、それらを受け取ったほとんどの人はお金を失いません。 Microsoftの技術サポート詐欺に関する2023年の調査によると、日本の消費者は詐欺の試みを受けてから金銭を失う可能性が最も低く、インドの消費者は敗北に陥る可能性が最も高い.

出典:マイクロソフト

出典:マイクロソフト

全体として、米国と世界の両方での技術サポート詐欺は、潜在的な被害者に到達する数と、最終的に支払いの完了に成功する数の両方の点で減少しているように見えます.

リモートアクセス

餌にされた後、技術はLogMeInやTeamViewerのようなリモートアクセスプログラムをダウンロードしてインストールするようにユーザーを取得します。次に、この技術はコンピューター上で同じプログラムを使用してユーザーのシステムにアクセスし、コンピューターをリモートで制御します。技術はそれから彼が望むようにする自由な統治を持っています。ユーザーは、ウイルス、キーロガー、トロイの木馬、ワーム、さらにはランサムウェアの検出も報告しています。技術が終了するとすぐに、彼は100ドルから600ドルの範囲の曲に対する「サービス」の支払いを要求します。もちろん、クレジットカードまたはデビットカードの情報を取得すると、請求したい気分であれば何回でも請求できます。.

その後、技術はリモートアクセスソフトウェアを再構成して着信接続を自動的に受け入れ、詐欺師がいつでもそのコンピューターにアクセスできるようにします。彼らは、いくつかのファイルを自分のコンピューターからあらゆる種類のマルウェアを含む被害者のコンピューターにコピーしてインストールできます。

- キーロガーは、マウスのクリック、クリックされたもの、キーボードのすべてのキーストロークを記録するプログラムです。これらのレコードは、攻撃者が選択したサーバーに定期的にアップロードされます

- これらの詐欺師はワームもインストールしており、疑うことを知らないユーザーにとっては意外な驚きがあります。ワームは、自己複製するウイルスの一種です。それほど害はないかもしれませんが、通常、感染したマシンに接続されているすべてのコンピューターに自分自身を複製するプロセスで、利用可能なネットワーク帯域幅をすべて使い果たします。.

- 彼らはまた、被害者のコンピュータにランサムウェアをインストールして、あらゆる技術サポートセッションからの潜在的な収入を拡大することで知られています。ランサムウェアは、デバイス上のすべてのデータを暗号化し、暗号化を解除するためのパスワードと引き換えに被害者に身代金を要求します

もう1つの副作用は、個人情報の盗難の可能性です。他の多くの種類の詐欺と同様に、攻撃者はお金だけでなく、販売可能な商品も求めています。キーロガーをコンピューターにインストールすると、キーボードに入力されたものやマウスがクリックしたものを見ることができます。ユーザーが銀行のオンラインバンキングウェブサイトのブックマークにユーザー名とパスワードを入力すると、その情報はキーロガープログラムを介して詐欺師に送信されます。.

技術サポート詐欺であると判断する方法

Webページ、ポップアップ、電子メール、または電話がMicrosoftテクニカルサポート詐欺であるかどうかを示すのに役立つ顕著な警告サインが存在します.

電話で始まる詐欺:

- マイクロソフトおよび他のほとんどのハイテク企業は、テクニカルサポートの電話をかけません

- ほとんどの技術詐欺電話はロボットの声で着信し、コールバックするための番号をボイスメールに残します

- 現在、多くのコールは、ローカル番号を模倣するネイバースプーフィング方式を使用して、お客様に電話をかけています。コールバック番号は、コールの受信元の番号とは異なる可能性があります

ポップアップ、ウェブページ、またはウェブサイトのリダイレクトで始まる技術サポート詐欺の場合:

- WebページのURLは、おそらく意味不明な数字または数字のみで構成されます。

- ページは自動的に全画面モードになり、ツールバーへのアクセスをブロックする場合があります

- 警告音、またはポルノスパイウェアやマルウェア、ハッカー、その他の脅威を警告する自動音声のいずれかで、Webページまたはポップアップのバックグラウンドで再生されるコンピューター生成のオーディオファイルが存在する場合があります。また、テクニカルサポート番号に電話する前にウィンドウを閉じると、コンピューターが無効になり、IPが当局に報告されることを警告する場合があります。以下にそのようなページを示します。

このページのコンピューターで生成されたバックグラウンドオーディオには、次のことが記載されています。

Microsoftスパイウェアアラート.

ポルノスパイウェア/リスクウェアの検出.

エラー番号0-80072EE7.

お使いのコンピューターは、ポルノスパイウェアまたはリスクウェアに感染していることを警告しています。このスパイウェアは、財務情報、クレジットカード情報、Facebookログイン、および個人情報を不明なIPにリモートで送信しています。弊社のサポートエンジニアが電話で削除プロセスをご案内できるように、記載されているフリーダイヤル番号ですぐに電話してください.

電話をかける前にこのページを閉じると、ネットワークへのさらなる損害を防ぐためにコンピューターを無効にし、IPアドレスに対する苦情を申し立てるためにこの報告書のコピーを関係当局に送信します.

- ページまたはポップアップは、マルウェアをシステムに自動的にダウンロードしようとするか、ページを完全に閉じないようにする場合があります

- このページには常に電話番号が含まれていますが、Microsoft製品または登録キーを入力するためのボックスがあり、詐欺師が合法的に購入したMicrosoft Windowsのコピーを盗もうとする可能性があります

電子メールで始まる技術サポート詐欺の場合:

- ほとんどはスパムメールフォルダーにフィルターされます

- あなたのメールに届くのは、「テクニカルサポートエージェント」からではないかもしれませんが、PayPalやショッピングサイトなどの正当なWebサイトからのふりをしている可能性があります。正当なWebサイトでの弱いアカウント検証セキュリティを悪用することで、過去のスパムフィルターを使用することもあります

- 電子メールには、ウイルスまたはサイバー攻撃が検出されたことが記載されている場合があります。または、上記のようなフィッシングサイトへの疑わしいリンクをクリックするように誘導する場合があります

- メール内のリンクはリンクテキストと一致しません

- 送信者名はメールアドレスと一致しない可能性があります

最終的に、連絡先がスパムコール、電子メール、またはWebサイトページ/ポップアップのいずれを介して開始されたとしても、Microsoft Windowsの技術サポート詐欺師は電話であなたを呼び込み、言葉による恐怖戦術を使用して、コンピューターが感染していること、情報と財務の詳細は脆弱であり、感染またはネットワークの侵入を除去するには技術的な支援が必要であること.

マイクロソフトは、この方法でテクニカルサポートを運営していません。ネットワーク上のコンピューターのハッキングまたは侵入に関するWebページの警告が発生した場合は、ページを閉じて、すぐにコンピューターでウイルススキャンを実行してください。 Microsoftテクニカルサポートから電話を受けた場合は、無視して、FTC(米国)、CRTC(カナダ)、またはICO(英国)に番号を報告してください.

マイクロソフトの公式テクニカルサポートの質問については、会社のオンラインテクニカルサポートシステムを使用してください.

数十件の技術サポート詐欺の電話の後、ここに私たちが見つけたものがあります

技術サポート詐欺師は方法論が異なります. Comparitechは数ヶ月かけて数十件の詐欺電話をかけました. ほとんどの数字は目標を達成できませんでしたが(詐欺の人気の高まりにより、数百人のネチズンが24時間体制でこれらの詐欺が発生するとすぐにシャットダウンするようになりました)、多くの数字が成功しました。また、電話でのやり取りを拡張し、これらの詐欺行為に関する貴重な情報を明らかにしたものもありました。.

テクニカルサポート詐欺師との接続に成功したとき、私たちは心配して不幸なコンピューターユーザーのふりをしました。詐欺師たちに、私たちが十分に速く噛み付かないと判断するまで、お金の売り込みを与えるまで、または実際に私たちが詐欺をしていると判断するまで、詐欺師に私たちを歩かせました。 それら 彼らの企業秘密を与え、彼らの時間を無駄に.

私たちが見つけたのは、ほとんどの(すべてではない)技術サポート詐欺師が2つの方法を使用していることです。

- 詐欺師は、コンピューターにウイルス感染があり、それを駆除する必要があると主張します(詐欺師が意図的にコンピューターに感染した場合に当てはまる場合があります)

- 詐欺師は、ネットワークがハッキングされたため、ハッカーのコンピューターとネットワークへのアクセスを削除する必要があると主張します

詐欺師は、詐欺の一環としてコンピューターへのリモートアクセスを常に試みたわけではありません。場合によっては、使用したコンピューターに関する基本情報を収集した後、コンピューターのネットワーク接続を確認していると主張し、数分間保留してから、問題と解決策と思われることを述べました。.

あらゆる状況において、Comparitechは技術サポート詐欺師が私たちに次のような大量の虚偽の情報を提供していることを発見しました。

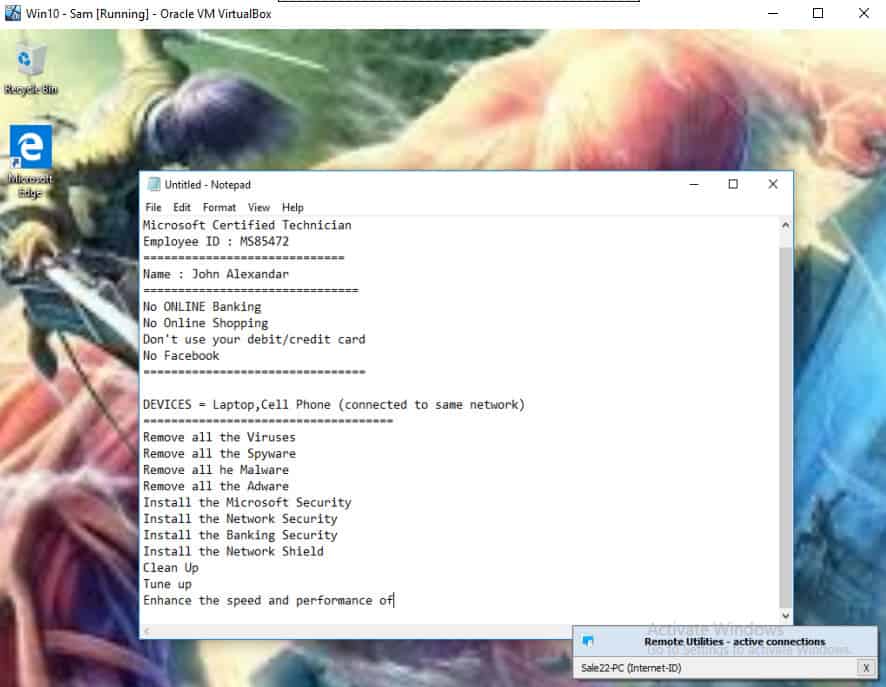

- 詐欺が標的とする国にしばしば適しているほぼ間違いなく偽の名前(アメリカの標的に対するヨーロッパまたは西部の名前など)

- 想定される従業員ID番号

- 偽のサポートチケット番号

- コンピューターまたはネットワークに存在する問題に関する誤った情報

- 詐欺師の位置に関する誤解を招く情報

- Windows Defenderなどの他のマルウェア削除ツールの有効性に関する誤解を招く情報

- 支払いが必要な理由に関する誤った情報

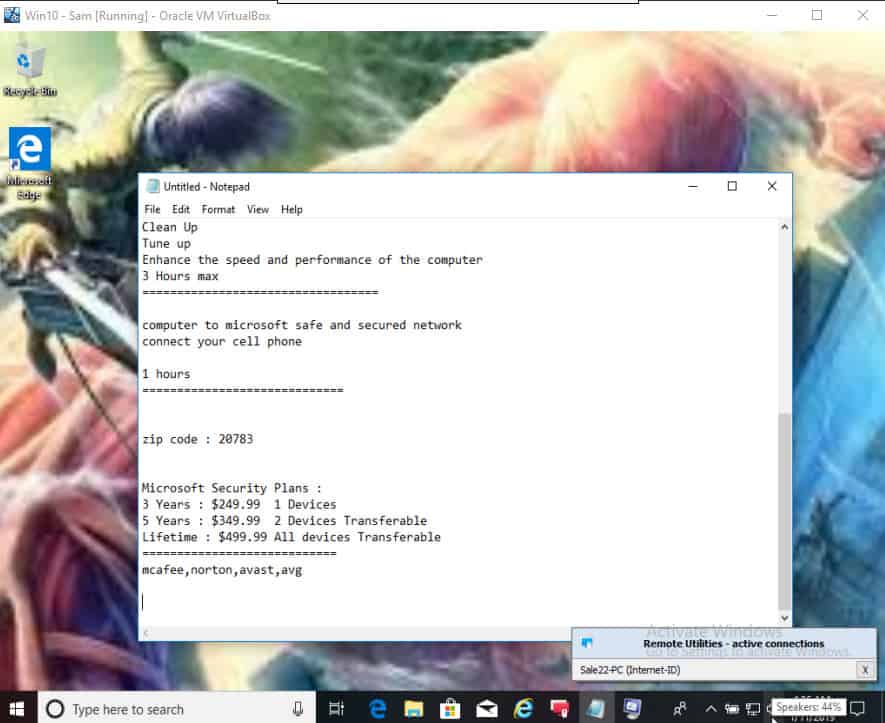

さらに、これらの詐欺師は、当社とのやり取りのいずれにおいてもクレジットカードによる支払いを要求しませんでした。代わりに、地元の食料品店やコンビニエンスストアに向かい、問題を解決するために必要な金額が記載されたギフトカード(Google Playストアギフトカードを含む)を購入するよう依頼されました。.

要求された金額はさまざまでしたが、修正ごとに常に数百ドルになりました。ある例では、私たちのネットワークは数十の個別のハッカーによる攻撃を受けており、問題を解決するにはサイバー攻撃者ごとに50ドルかかると言われました.

重要なのは、テクニカルサポート詐欺師が常に支払いを要求したことです。 前 変更または「修正」を行います。予想されるように、要求された金額を支払うと、すぐに通話が終了する可能性があります.

それは、詐欺師がデジタル支払い以外の機会を見つけた場合、それを利用するということです。技術サポート詐欺師があなたから個人情報を収集できる場合、彼らはそうします。財務情報、パスワード、社会保障番号、およびその他の個人情報を抽出できる場合、空きが見つかった場合は可能な限り通話を続けます。これは、現在英国を悩ませているBT技術サポート詐欺など、他の種類の技術サポート詐欺にも当てはまります。.

被害者へのリモートアクセスを得るために正当なツールが使用されています

私たちが明らかにした最も顕著な詳細の1つは、これらの詐欺師がコンピューターにリモートアクセスする方法に関係しています。コンピューターへのリモートアクセスを取得する技術サポート詐欺師は、悪意のあるソフトウェアに頼ってミッションを達成するのではなく、正当なWebサイトおよびアプリケーションを使用することでそうします。.

やり取りした詐欺師は、FastSupportと呼ばれる正当なサービスを好む傾向があることがわかりました。.

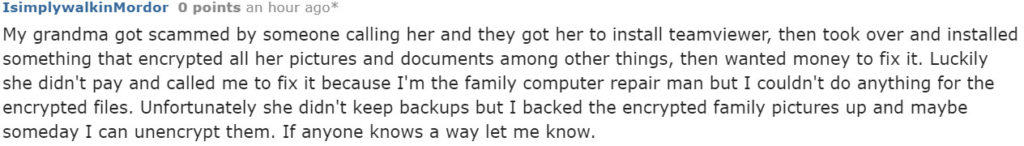

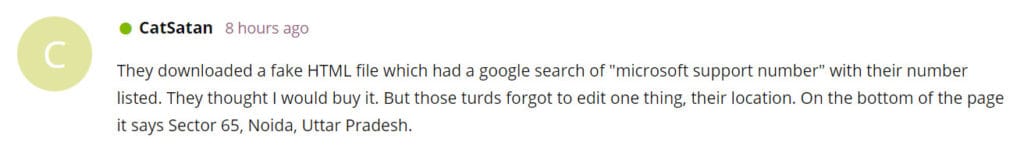

サイドノート: 到達した詐欺師は誰も使用していませんが, TeamViewer また、詐欺師がリモートアクセスを取得するために使用する可能性がある既知のツールテクニカルサポートです。あるRedditユーザーは、TeamViewerを使用した技術サポート詐欺師から祖母のコンピューターがどのように追い抜かれたかを説明しました.

ソース:Reddit

ソース:Reddit

FastSupportはLogMeInのGoToAssist(現在のRescueAssist)ソフトウェアを使用しており、インターネット接続を介して1台のコンピューターを別のコンピューターにリモート接続できます。この合法的なWebサイトを使用することにより、Microsoftの技術サポート詐欺師は合法的な操作を実行しているように見える可能性があります。.

このサービスには、詐欺師が使用しているサポートキーを追跡するシステムの不正使用に関するレポートツールがあります。ただし、このレポートツールがこれらの種類の詐欺を阻止するのにどれほど効果的かは不明です。.

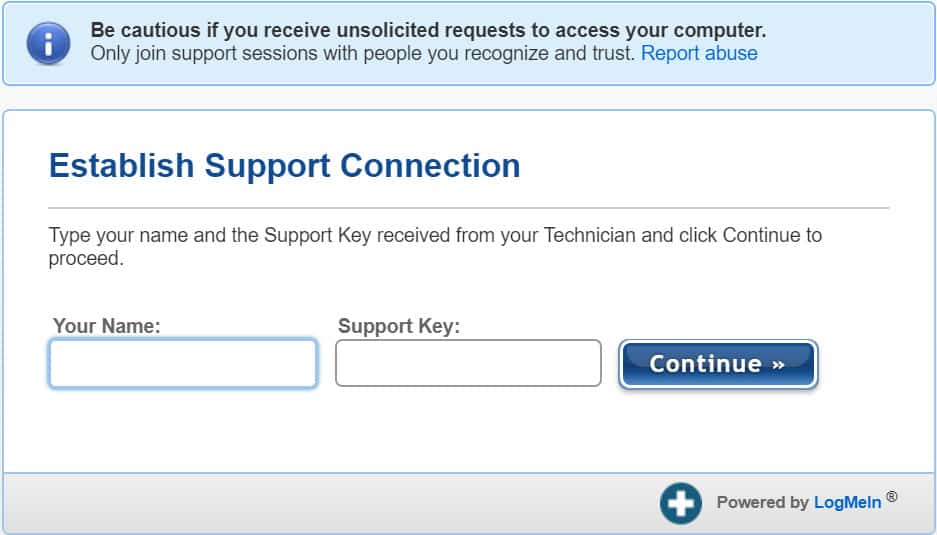

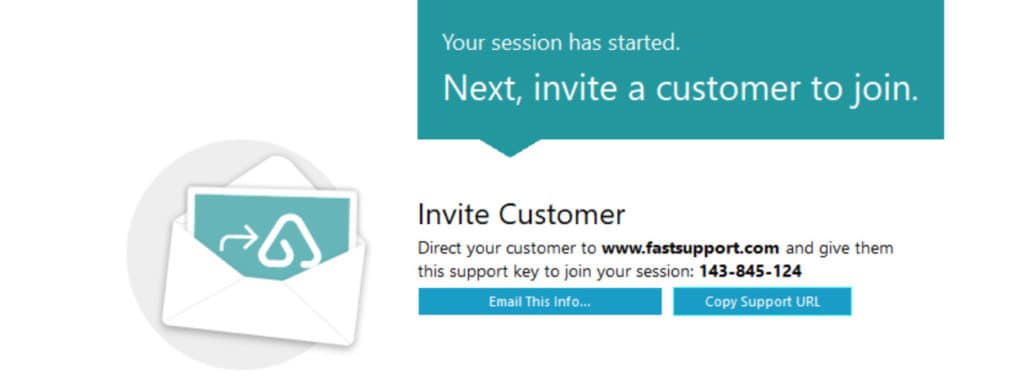

ソース:LogMeIn FastSupport

ソース:LogMeIn FastSupport

Comparitechは繰り返したいと思います: LogMeInとそのFastSupportサイト、およびTeamViewerは、犯罪目的でソフトウェアを使用する際に手がきれいな完全に合法的な企業です。両社は、テクニカルサポート詐欺のユーザーに警告するページを維持していますが、現在、どちらも、詐欺師がこれらのシステムを簡単に悪用できるようにするソフトウェアのかなりオープンな使用モデルを持っています.

詐欺師はLogMeInのFastSupportをどのように使用しますか?

LogMeInは、サービスの運用方法により、テクニカルサポート詐欺でFastSupportシステムが使用されるのをほとんど止めることができません。詐欺師がする必要があるのは、GoToAssist Webサイトにアクセスして、7日間の無料試用版を使用して迅速にアカウントを作成することだけです.

FastSupportユーザーとしてアクセスするための唯一の障壁は、サインアップするためのビジネス用メールアドレスの要件です(たとえば、@ gmail.comや@ yahoo.comなどの無料のメールサービスは受け付けません)。多くの場合、無料の試用版を使用して、さまざまな電子メールサービスプロバイダーを使用して一意の電子メールアドレスを簡単かつ安価に作成できます。.

Comparitechは数分以内にGoToAssistアカウントを作成でき、すぐにサポートキーが発行されました。詐欺師はそのサポートキーを使用して、被害者をFastSupportに誘導します。 FastSupportにサポートキーを入力すると、Webサイトはユーザーにリモートログインソフトウェアのダウンロードを促します。そこから、被害者が接続を閉じるまで、詐欺師は被害者のコンピュータに自由にアクセスできます.

ソース:LogMeIn GoToAssist

ソース:LogMeIn GoToAssist

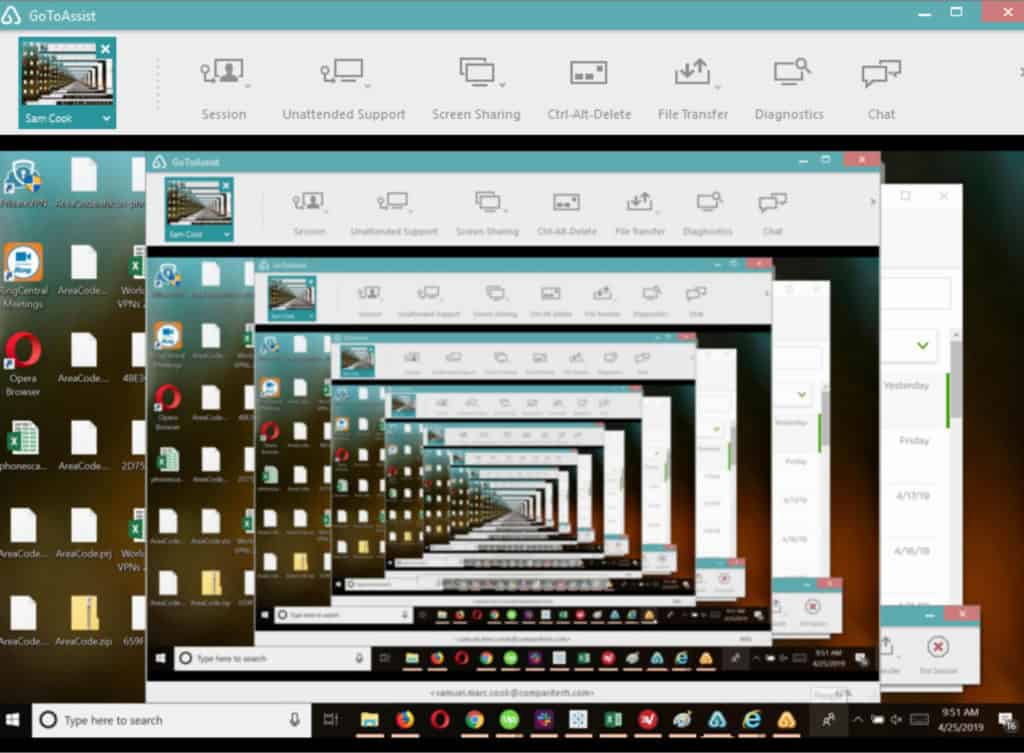

例として、私はこのプロセスを使用して、自分のコンピューターへのリモート制御アクセスを取得しました(ミラーインミラー反射に似た奇抜な体験です).

詐欺操作が開始されると、テクニカルサポート詐欺師は、ユーザーにWindowsの[コマンドの実行]ボックスを使用してInternet Explorerにアクセスするよう指示することで、リモートログインをより公式で技術的に見せようとします。.

以下は、彼らが私たちに与えた簡単な(そして完全に不要な)方法です:

-

- Windows Key + Rを押す

- [コマンドの実行]ボックスに「/ iexplore fastsupport.com」と入力します

そこから、仮想マシンへのリモートアクセスを取得した詐欺師は、名前とサポートキーの入力を求めました。 Webページはすぐにダウンロードにリダイレクトされ、LogMeInソフトウェアが自動的にダウンロードされます。また、ソフトウェアは被害者にシステムのリモートコントロールを詐欺師に与えるように依頼します。これは、詐欺師が被害者のマシンに隠れた変更を加えることができるため重要です。.

特に、GoToAssistはリモート表示のオプションを提供します。ただし、詐欺師はコンピューターを完全に制御するオプションを好み、常にこのレベルの制御を許可するように被害者に促します.

電話で、技術サポート詐欺師は常に、同意したことに関する情報を提供せずに、発生しているすべてのことに「はい」と言うように誘導しました。リモートアクセスが行われる前後に詐欺師が何をしていたのかについての説明は一切受けませんでした.

ソース:LogMeIn GoToAssist

ソース:LogMeIn GoToAssist

詐欺師がコンピュータにリモートアクセスできるようになると、詐欺師は複数のルートを使用できます。ハニーポットシステムの制御を取得した後、ハニーポットシステムに何かをインストールしようとする詐欺師を個人的に見つけることはできませんでしたが、 起こる 存在する多くの詐欺操作の1つです.

この詐欺師によると、ある技術サポート詐欺は、自分のコンピューターに偽の悪意のあるファイルをインストールし、それを削除するための支払いを要求しました。ソース:Scammer.info

この詐欺師によると、ある技術サポート詐欺は、自分のコンピューターに偽の悪意のあるファイルをインストールし、それを削除するための支払いを要求しました。ソース:Scammer.info

あるケースでは、仮想マシンへのリモートアクセスを取得した後、詐欺師はメモ帳のインスタンスを開き、資格情報と問題の「評価」を入力しました。

彼女はそれに続いて、私に代わって問題を「修正」するためのコストを入力しました.

システムへのリモートアクセスを取得する他のユーザーは、システムに対して何を行っているかを見ることができないようにシステムを作成し、システムに対して評価を実行して、キーロガーまたは他の追跡マルウェアをインストールするなどして、システムに不正な変更を加えようとします)、またはあなたがあなたが言う人であるかどうかを判断しようとするかもしれません.

数か月にわたって詐欺の餌操作を実行し続けると、 技術サポート詐欺師は慎重になり、詐欺行為に疑いを抱いています, 最終的には電話を切ったり、疑わしいものに疑問を投げかけたりするのがより速くなりました.

たとえば、ある場合には車のクラクションを鳴らして現在地を証明するように求められ、別の場合には、コンピュータの詳細が、リモートアクセスを取得した後、詐欺師が見つけたものと一致しなかった理由について質問されました。最終的に、詐欺が実を結ばないと感じた場合、詐欺師はすぐに電話を切る傾向があることがわかりました。.

詐欺に遭ったときの対処方法

この方法で詐欺された場合、すべてが失われることはありません。しかし、詐欺師があなたの生活とシステムに与える破壊の量を最小限に抑えるために、すぐにダメージコントロールを開始する必要があります。何よりもまず、PCをインターネットから切断します。必要に応じてシャットダウンしますが、起動時にインターネットにアクセスできないことを確認します.

詐欺師にクレジットカードまたは財務情報を提供した場合は、銀行に電話する必要があります。あなたの銀行にあなたが拘束されたことを知らせ、あなたが詐欺を受けた日から始めて、あなたの最近の請求を調べて、銀行が詐欺師からの請求を取り消せるようにします。情報の量によっては、カードが盗まれたと報告する必要がある場合があります。銀行家と話し合い、彼らのアドバイスに注意してください.

弁護士がいる場合は、何が起こっているかも知らせてください。個人情報の盗難を一掃することは、法律顧問なしで苦労する場合があります。あなたは地元の法執行機関と、おそらくあなたのケースに関与しているFBIを取得するかもしれません。このプロセスでできる限りのヘルプを取得します。まだ弁護士がいない場合は、少なくとも弁護士に相談することをお勧めします。個人情報の盗難のケースを解決するために法的な助言を保持するコストを正当化する以上の法的足掛かりの量.

コンピュータをクリーンアップするには、インターネットから切断して起動します。ウイルス対策プログラムが既にインストールされている場合は、システムのフルスキャンを実行し、脅威としてフラグが付けられているものをすべて削除します。コントロールパネルのプログラムユーティリティに移動し、詐欺師がインストールしたリモートアクセスソフトウェアを削除します。そこにいる間に、インストールを認識していないものや疑わしいものを探します。インストールされた日付または最後にアクセスされた日付が、偽の技術とのセッションと同じ日付である場合は、アンインストールします。最後に、別のコンピューターとUSBサムドライブを使用して、別のウイルス対策プログラムまたはマルウェア対策プログラムをダウンロードします。サムドライブを使用して、他のコンピューターから侵入先のコンピューターにコピーします。ウイルス対策ソフトウェアが何かを見落とした場合に備えて、インストールして実行します。リモートアクセスソフトウェアをインストールする前に、復元ポイントへのシステムの復元を実行することを検討してください.

ウイルス対策ソフトウェアに関する大きな神話の1つは、ウイルス対策ソフトウェアを実行しているとき、コンピューターがウイルスから安全であることです。真実は、ウイルス対策ソフトウェアを実行するとコンピュータが より安全, しかし、感染から完全に安全にすることはできません。ウイルス対策ソフトウェアがウイルスを保護するには、新しいウイルスを特定して分析し、ウイルス定義ファイルに入れる必要があります。同じことは、他の形式のマルウェアにも当てはまります。ウイルスが新しいほど、ウイルス対策プログラムがコンピュータに有害であると認識する確率が低くなります.

この時点でコンピューターが正常に動作していると仮定すると、インターネットに再接続し、ウイルス対策ソフトウェアを更新して損傷制御を終了しても安全です。銀行からメール、ソーシャルメディアアカウントに至るまで、すべてのオンラインパスワードの変更を開始する必要があります。すべて。偽の技術がWebアカウントからユーザー名とパスワードを使用してオンラインアカウントのリスト全体をコピーしたと仮定します。すべての面倒を見てしまえば、コンピュータとさまざまなオンラインアカウントに注意して監視することができます。.

いつものように、すべての重要なファイルのバックアップを保持し、定期的なウイルス対策およびマルウェア対策スキャンを実行し、最新のすべてのセキュリティ更新プログラムでオペレーティングシステムを最新の状態に保ちます。特にオンラインバンキング、PayPal、eBayなどの重要なアカウントや、財務に直接影響を与える可能性のある他のサイトには、一意の複雑なパスワードを使用してください。それは少し負担になる可能性があるので、あなたは良いパスワードマネージャーを調べたいかもしれません.

技術的なノウハウ

これらの詐欺師が使用するツールのいくつかを見ることに興味がある人のために、オペレーティングシステム別に分類された、より一般的なツールをいくつか紹介します。

Windows 7

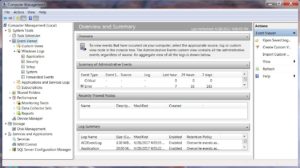

イベントビューアー

おそらく、ITプロフェッショナルや詐欺師が最もよく使用するツールは、Windowsイベントビューアーです。 Windowsは、さまざまなコンピューターイベントをログに記録することによって発生するほぼすべてを追跡するように設定されています。以下は、これらのログにアクセスするための一連の手順です。同じ場所に行く方法は他にもありますが.

おそらく、ITプロフェッショナルや詐欺師が最もよく使用するツールは、Windowsイベントビューアーです。 Windowsは、さまざまなコンピューターイベントをログに記録することによって発生するほぼすべてを追跡するように設定されています。以下は、これらのログにアクセスするための一連の手順です。同じ場所に行く方法は他にもありますが.

画面の左下にある[Windowsフラグ]ボタンをクリックして、[スタート]メニューを表示します

画面の左下にある[Windowsフラグ]ボタンをクリックして、[スタート]メニューを表示します- メニューの右側の列にある「コンピューター」を右クリックします

- 「管理」をクリックしてコンピューター管理ツールを開きます

- 左側の列で、「イベントビューア」の横にある小さな矢印をクリックして、ログのリストを展開します

- これらのログの中で最も簡単に悪用できるのはアプリケーションログです。これは通常、通常最も多くのエラーが発生するため、左側の列の[アプリケーション]をクリックして最初に調べてください。

- ウィンドウの右側には、上部にイベントメッセージのリストが表示され、下部に選択したイベントの詳細が表示されます

Windows 7システムログ

Windows 7システムログ

ここにリストされているイベントのほとんどは、常にログに書き込まれる有益な小さなメモです。ただし、いくつかのエラーも記録されるため、問題ありません。ほとんどの場合、これらのエラーはコンピューターの動作にまったく影響しません。エラーは、中央に「X」が付いた赤い停止標識の形のアイコンによって簡単に識別されます.

他のログも自由に調べてください。新しいデバイスドライバのセットアップとインストール、ログインの成功と失敗を追跡するためのセキュリティ監査、サービスの開始や停止などのさまざまなシステムイベントを記録するためのログを処理する他のいくつかがあります。.

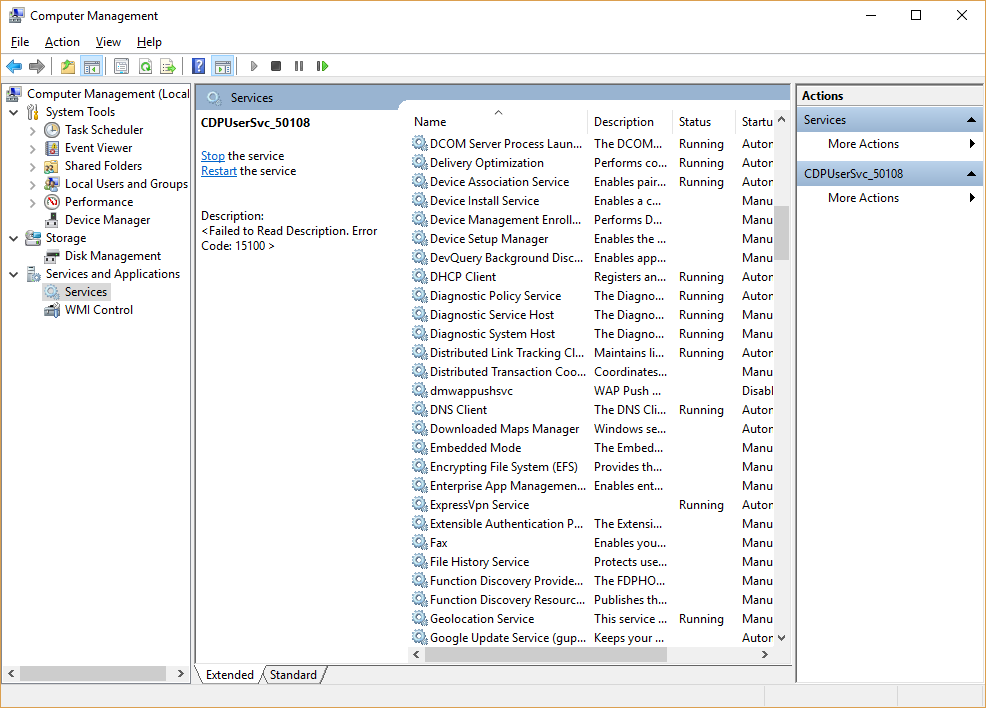

実行中のサービス

Windowsオペレーティングシステムは、バックグラウンドで実行されているさまざまなプログラムに依存しています。これらのプログラムはそれぞれ、オペレーティングシステムに異なるサービスを提供し、コンピューターのインターネット接続の維持からハードドライブの回転の維持まで、ジョブを実行できるようにします。.

Windowsオペレーティングシステムは、バックグラウンドで実行されているさまざまなプログラムに依存しています。これらのプログラムはそれぞれ、オペレーティングシステムに異なるサービスを提供し、コンピューターのインターネット接続の維持からハードドライブの回転の維持まで、ジョブを実行できるようにします。.

ただし、コンピューターが正常に機能するために、一連のサービス全体が必要なわけではありません。リモートログイン機能からデータベースサーバーに至るまで、ほとんどのコンピューターが単に使用されていないものがたくさんあります。サービスは必要な場合に備えて、実行されていない.

コンピューター上のすべてのサービスの一覧を表示するには、上記の手順1〜3に従ってコンピューター管理ツールにアクセスします。左側の列で「サービス」をクリックして、ウィンドウの右側にサービスのリストを入力します.

右側のパネルには、名前のアルファベット順にソートされた完全なリストが含まれます。各サービスの説明、ステータス、スタートアップの種類、ログインもあります.

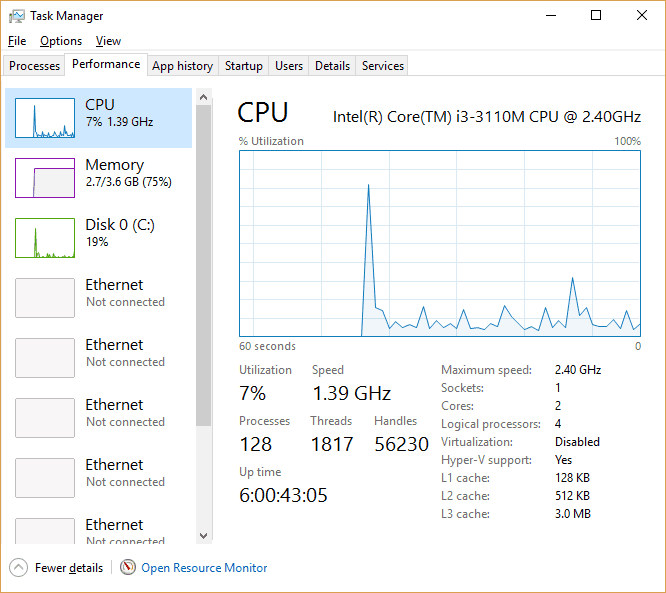

タスクマネージャー

コンピューターは特定のリソースを使用できるため、コンピューターが実行します。彼らです:

コンピューターは特定のリソースを使用できるため、コンピューターが実行します。彼らです:

- CPU –中央処理装置–これは、コンピューターにインストールされているオペレーティングシステム、デバイスドライバー、およびプログラムを理解するためのすべての作業を行うものです。作業中に物を保持するための独自の小さなメモリチャンクがあります

- RAM –ランダムアクセスメモリ–これは、現在実行中のプログラムの大きなチャンクが一時的に格納される場所で、CPUがその処理を実行します

- ハードドライブ-このデバイスは、すべてがコンピューター上に存在する場所です。オペレーティングシステム、コンピューターにインストールされているすべてのプログラム、家族の休暇の写真など

コンピューターの実行が遅くなった場合、これらのリソースのどれが遅延の原因であるかを知るのに役立ちます。タスクマネージャーは、これらのリソースがどのように利用されているかをリアルタイムで表示します.

Windows 7では、Ctrl、Alt、Deleteの3つのキーボードキーを同時に押します。表示されるメニューのリストの下部に「タスクマネージャーの開始」があります。クリックして.

最初のタブには、実行中のプログラムとその現在のステータスが表示されます。それらのいずれかが「応答なし」のステータスになっている場合、プログラムが現在非常にビジーであるか、クラッシュしたことを意味します。それらのいずれかをシャットダウンするには、シャットダウンするプログラムをクリックしてから、ウィンドウの下部にある「タスクの終了」ボタンをクリックするだけです。.

[プロセス]タブには、Windowsを機能させる現在実行中のすべてのプログラムが一覧表示されます。繰り返しますが、個々のプロセスをシャットダウンすることもできますが、これらはWindows固有のプロセスなので、お勧めできません。重要なプロセスをシャットダウンするとコンピュータが不安定に動作する可能性があるため、これは偽の技術者が操作するのが好きな領域の1つです.

同じことが[サービス]タブにも当てはまります。これは、現在実行中のすべてのサービスとそれらが使用しているリソースのリストです。前に説明したように、Windowsオペレーティングシステムに組み込まれているすべてのサービスが必要なわけではないため、多くのサービスは実行中として表示されません.

[パフォーマンス]タブには、CPUの各コアとコンピューターのメモリの使用レベルを示すグラフが表示されます。最大8つのコアを表示でき、それぞれに独自のグラフがあります。これらのグラフは、コアが作業を実行するたびに急上昇します。多くのスパイクと谷を見ることは完全に正常です。コンピューターに有害な唯一のことは、1つ以上のコアのグラフが数分間100%に固定されている場合です.

[パフォーマンス]タブには、CPUの各コアとコンピューターのメモリの使用レベルを示すグラフが表示されます。最大8つのコアを表示でき、それぞれに独自のグラフがあります。これらのグラフは、コアが作業を実行するたびに急上昇します。多くのスパイクと谷を見ることは完全に正常です。コンピューターに有害な唯一のことは、1つ以上のコアのグラフが数分間100%に固定されている場合です.

メモリグラフはCPUほどにはスパイクしませんが、使用率の安定した割合を維持します。実行するプログラムが多いほど、より多くのメモリが使用されます。 Webブラウザで開いているタブが多いほど、それらのWebページを最新に保つためにより多くのメモリが必要になります。繰り返しますが、唯一の危険な兆候は、アクティブに実行中のプログラムを閉じた場合でも、メモリが任意の期間にわたって100%の使用率で固定されている場合です。.

キーボードでプログラムを閉じる

この記事の冒頭で、簡単に閉じられないWebページについて言及しました。信じられないかもしれませんが、これはWebブラウザの機能であり、フルスクリーンにし、閉じるボタン、最小化ボタン、最大化ボタンを削除します。これらのページの1つを取り除くには、キーボードのAltキー(スペースバーの横)を押し、一番上の行のF4キーを押します。別の方法は、上記のタスクマネージャーを使用して、[タスクの終了]ボタンでWebブラウザーをシャットダウンすることです。.

一部のラップトップキーボードは、音量調節や画面の明るさなど、他の目的でFキーを使用することに注意してください。この場合、Alt + F4に加えて、ファンクションキー(「Fn」など)を押す必要があります。.

コマンドプロンプトの操作

コマンドプロンプト、またはコマンドラインは、1980年代に最初のパーソナルコンピューターが市場に戻って以来、存在しています。ただし、最近それを利用しているのは、本物と偽物の両方のIT担当者だけです。このツールの最も単純なコマンドを使用しても、システムがひどく感染していると信じ込ませることができます。.

コマンドプロンプト、またはコマンドラインは、1980年代に最初のパーソナルコンピューターが市場に戻って以来、存在しています。ただし、最近それを利用しているのは、本物と偽物の両方のIT担当者だけです。このツールの最も単純なコマンドを使用しても、システムがひどく感染していると信じ込ませることができます。.

これにアクセスするには、画面の左下にあるWindowsフラグをクリックし、メニューの下部にある検索ボックスに「cmd」と入力します。入力すると、メニューは通常のプログラムの選択から検索結果に変わります。リストの一番上は「コマンドプロンプト」なので、クリックします.

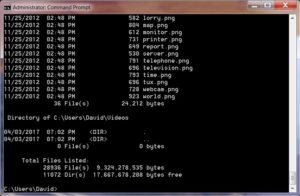

コマンドプロンプトはキーボード中心なので、次のコマンドではマウスを無視します。コマンドの横に記述されている出力を取得するには、引用符なしで表示された各コマンドを入力します。機能を有効にするには、各コマンドを入力した後に「Enter」を押す必要があります。

- 「dir / s」–コマンド「dir」自体は、現在のディレクトリまたはフォルダーの内容を単純にリストします。 「/ s」スイッチをそのコマンドに追加すると、現在のディレクトリの内容とそのディレクトリ内のすべてのフォルダの内容が一覧表示されます。偽の技術者は、このコマンドがコンピューターのハードドライブ上の感染ファイルを一覧表示すると主張します

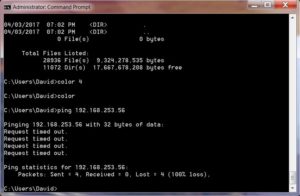

- 「color 4」–このコマンドは、コマンドプロンプトウィンドウのテキストの色を赤に変更します。偽の技術者は、赤いテキストがオペレーティングシステムまたはソフトウェアが大規模な感染を検出したことを示していると主張します

- 「Ping 192.168.253.82」-Pingは、インターネット上にあるかローカルエリアネットワーク上にあるかに関係なく、他のコンピューターへのコンピューターの接続を確認するためによく使用されます。 pingコマンドに続く数字は、到達しようとしているコンピューターのデジタルアドレスまたはIPアドレスです。偽の技術者は、ユーザーのコンピューターからエラーを取得するために、ほとんどの場合有効なアドレスではないアドレスを入力します。そのエラーは、実際には存在しない問題を記述するために使用されます

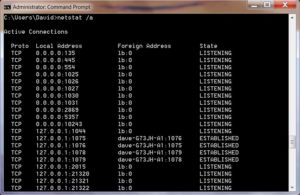

- 「netstat -an」–このコマンドは、コンピューターの現在のネットワークステータスを表示します。具体的には、現在開いているすべてのネットワークポートとその状態を一覧表示します。ポートは単なる数字ですが、ステータスは「listening」、「established」または「closed」に設定できます。偽の技術は、あなたのコンピューターがしていることすべてを聞いているハッカーとして「リスニング」のステータスを説明します

コマンドプロンプトがシステム診断およびさまざまなクリーンアップユーティリティを実行するための強力なツールであるという理由だけで、これらの偽の技術サポートの人々が使用する他のコマンドがあるかもしれません。ただし、ウイルスとマルウェアの最初の検出は、コマンドプロンプトからアクセスされる1回限りのコマンドではなく、バックグラウンドで常時実行されているプログラムの手に委ねることが最適です。.

Windows 8、8.1、および10

イベントビューアー

新しいバージョンのWindowsでイベントビューアーに入るのは少し簡単です。デスクトップから、画面の左下にあるWindowsフラグを右クリックし、表示されるメニューから[イベントビューアー]を選択します。開いたら、「Windowsログ」の横にある矢印アイコンをクリックして、ログファイルのリストを表示できます。それらのいずれかをクリックすると、ウィンドウの右側の上部にログメッセージのリストが表示されます。そのリスト内のログメッセージをクリックすると、リストの下にイベントの詳細が表示されます.

Windowsの以前のバージョンと同様に、Windowsがログを保持するさまざまな領域にいくつかの異なるログがあります.

- アプリケーション、またはコンピューターにインストールされているプログラム

- ログインを追跡するためのセキュリティログ

- セットアップログは、主にオペレーティングシステムとすべてのデバイスドライバーの初期セットアップ中に発生したことを記録するためのものです。

- オペレーティングシステムのサービス関連のイベントを追跡するためのシステムログがあります

- 転送されたイベントを記録するには、コンピューターはリモート監視のために別のコンピューターからイベントメッセージを受信する必要があります

実行中のサービス

上記のセクションで、そのWindowsフラグを右クリックすると、メニューにかなりの数のオプションがあることに気づいたかもしれません。より堅牢なツールの1つは、リストの中央付近にある「コンピューター管理」オプションです。.

[コンピューターの管理]ウィンドウには、イベントビューアー、デバイスマネージャー、サービスのリスト、およびその他の重要な技術ツールが含まれています。この1つの記事だけではカバーできないほど多いので、左側のペインの[サービス]オプションをクリックします。.

過去のバージョンのWindowsと同様に、このリストには、名前、アルファベット順、サービスの内容、現在の実行ステータス、起動タイプ、および実行するユーザーログインがアルファベット順に表示されます。.

これらの多くは、すべてのPCに必要なわけではないため、開始されません。これは完全に正常であり、パニックすることはありません.

タスクマネージャー

タスクマネージャーにアクセスするには、画面の左下にあるWindowsフラグを右クリックするだけです。メニューには、リストの下部に「タスクマネージャー」と表示されます。そのオプションをクリックすると、最大7つのタブが表示されたウィンドウが表示されます。各タブは、現在実行中のプログラムとそれらのリソースで使用されているリソースに関連しています.

- プロセス-このタブには、現在実行中のプログラムと各プログラムが使用しているリソースのリストが表示されます

- パフォーマンス-ここには、各コンピューターのリソースの使用率のグラフが表示されます

- アプリの履歴-各プログラムで使用されるコンピューターリソースの合計量がこのタブに一覧表示されます

- 起動-各プログラムは、起動設定とともにここにリストされます。ほとんどの場合、コンピューターが起動しないと起動に「なし」の影響があります。

- ユーザー-Windows 2000の導入以来、PCには一度に複数のユーザーをログインさせる機能があります。このタブには、各ユーザーが使用しているリソースが表示されます

- 詳細–現在実行中の各Windowsプロセス、プロセスが実行されているユーザーアカウント、CPUから得られる注意、使用しているメモリの量、プロセスの概要またはプロセスの概要を一覧表示します

- サービス–現在実行中のサービスと、それらのサービスで使用されているリソースを表示する別の場所

[パフォーマンス]タブのグラフには、山と谷があります。これらは、コンピューターがその仕事をしていることの単なる兆候です。ここで懸念される唯一のことは、CPUまたはメモリが数分以上100%に固定されている場合です。.

実行中のプログラムを閉じるキーボードコマンド

過去のバージョンのWindowsと同じように、キーボードの一番上の行でAltキーを押しながらF4キーを押すことは、アクティブなプログラムを閉じるためのキーボードショートカットです。画面全体に表示され、閉じるボタンのない迷惑なWebページの1つに遭遇した場合は、このショートカットを使用して顔から出してください。または、上記のタスクマネージャを使用してWebブラウザをシャットダウンすることもできます.

コマンドプロンプトの使用

MicrosoftがWindows 8メトロスタイルを導入したとき、古いやり方の多くは、見つけるのが少し難しくなりました。そして再び、いくつかは本当に簡単になりました。 「cmd」の文字を入力し始めると、検索ツールが自動的に起動し、検索結果に「コマンドプロンプト」が表示されます。.

Windows 10では、キーボードのWindowsフラグキーと文字「x」のキーの組み合わせを使用できます。ポップアップされるメニューには、オプションの1つとして「コマンドプロンプト」があります。.

コマンドプロンプトは非常にキーボード中心のツールです。コマンドの横に記載されている出力を取得するには、表示されている次の各コマンドを引用符なしで入力します。各コマンドの後にEnterキーを押して、機能を有効にする必要があります。

- 「dir / s」–コマンド「dir」自体は、現在のディレクトリまたはフォルダーの内容を単純にリストします。 「/ s」スイッチをそのコマンドに追加すると、現在のディレクトリの内容とそのディレクトリ内のすべてのフォルダの内容が一覧表示されます。偽の技術者は、このコマンドがコンピューターのハードドライブ上の感染ファイルを一覧表示すると主張します

- 「color 4」–このコマンドは、コマンドプロンプトウィンドウのテキストの色を赤に変更します。偽の技術者は、赤いテキストがオペレーティングシステムまたはソフトウェアが大規模な感染を検出したことを示していると主張します

- 「Ping 192.168.253.82」-Pingは、インターネット上にあるかローカルエリアネットワーク上にあるかに関係なく、他のコンピューターへのコンピューターの接続を確認するためによく使用されます。 pingコマンドに続く数字は、到達しようとしているコンピューターのデジタルアドレスまたはIPアドレスです。偽の技術者は、ユーザーのコンピューターからエラーを取得するために、ほとんどの場合有効なアドレスではないアドレスを入力します。そのエラーは、実際には存在しない問題を記述するために使用されます

- 「netstat -an」–このコマンドは、コンピューターの現在のネットワークステータスを表示します。具体的には、現在開いているすべてのネットワークポートとその状態を一覧表示します。ポートは単なる数字ですが、ステータスは「listening」、「established」または「closed」に設定できます。偽の技術は、あなたのコンピューターがしていることすべてを聞いているハッカーとして「リスニング」のステータスを説明します

概要

簡単に言えば、正当な問題が検出されたためにテクニカルサポートの呼び出しを開始しなかった場合、それは詐欺です。電話またはWebページのいずれかを介して、コンピューターの問題を検出したと主張する誰かから連絡があった場合、それらを無視して1日を続けることができます。.

このように生計を立てているのは詐欺師だけです。正当な会社は、インターネットまたは電話でランダムな人々に技術サポートサービスを販売してお金を稼ぐことはありません。正規の技術サポート会社は、契約を介してサポートサービスを主に他の会社に、月単位の時間割り当てまたはオンコールベースで販売しています。現在、インターネット経由で感染したパソコンを識別する技術 存在しない.

「ヒューストン、私たちにはヘッドセットがあります…」CC BY-SA 2.0の下でライセンスされたロバートマーフィーによる