تأمين أصول شل

“SSH“لتقف على صدفه آمنه. أنه كل من التطبيق والبروتوكول. البروتوكول هو معيار أو مجموعة من الرموز الشائعة التي يمكن للمطورين المختلفين استخدامها من أجل إنشاء برامج متوافقة دون تعاون مباشر ؛ التطبيق هو برنامج قابل للتنفيذ يؤدي وظيفة.

تم تطوير SSH في الأصل لنظام التشغيل Unix. قذيفة هي أ مترجم سطر الأوامر (CLI) يوفر الأوامر التي يمكن للمستخدمين كتابتها يونكس أجهزة الكمبيوتر. القشرة الأصلية هي قشرة بورن ، والتي يتم اختصارها إلى “sh”. تم اعتماد اتفاقية التسمية “sh” من قِبل منتجي الأصداف الأخرى: Korn shell هي “ksh” ، و Almquist shell “ash” ، و Debian-Almquist shell هو “اندفاعة” ، على سبيل المثال. لذلك ، فإن اختصار “Secure Shell” يتبع معيارًا يستخدم لجميع أنواع الأصداف في اختصارها “SSH”.

نحن نغطي أفضل الأدوات وندخل في بعض التفاصيل أدناه ، وفيما يلي ملخصنا قائمة بأفضل أدوات SSH:

- ZOC أداة Mac و Windows للوصول إلى أجهزة الكمبيوتر البعيدة باستخدام محاكي المحطة الطرفية لنقل ملفات SCP

- JuiceSSH يعمل على Android ، وهو رائع للوصول إلى جلسة العمل عن بُعد أثناء التنقل.

- Termius عميل SSH مجاني لنظام iOS مع تشفير E2E لجلسات آمنة عن بعد.

- SecPanel عميل خفيف الوزن مجاني لبيئات Linux Gnome ، رائع لنقل الملفات.

- SolarWinds Solar-PuTTY (أداة مجانية) المحاكي الطرفي مع SSH ، يسمح لحالات متعددة مبوبة.

SSH التنمية

ينشئ Secure Shell بيئة سطر أوامر مع تلك الأوامر المنفذة على كمبيوتر بعيد ، بدلاً من الكمبيوتر الذي تجلس عليه. هذا إجراء تشغيل مشابه جدًا لـ FTP ، بروتوكول نقل الملفات.

عند تنفيذ أوامر SSH على جهاز كمبيوتر بعيد ، يتعين على المستخدم تسجيل الدخول إلى هذا الجهاز البعيد من أجل استخدام Secure Shell بالكامل. تم تصميم SSH كبديل آمن لـ RSH و غير أمن, التي كانت أنظمة يونكس القياسية للوصول عن بعد التي لم يكن لديها تدابير أمنية. كان تشفير الاتصال جزءًا لا يتجزأ من SSH منذ بدايته.

قام المطور الأصلي لـ SSH ، Tatu Ylönen ، بتأسيس شركة تسمى SSH اتصالات الأمن في عام 1995. تم توزيع المعيار في الأصل على أنه مجاني ، لكن الشركة انتقلت تدريجياً إلى نموذج تجاري واتهمت بتنفيذ برنامج للبروتوكول. ومع ذلك ، فإن إطار البروتوكول كان بالفعل في التداول ، وهكذا مطوري OpenBSD (نكهة يونكس) عاد إلى نسخة مجانية من SSH وخلق شوكة خاصة بهم منه. في الوقت نفسه ، فإن فريق مهام هندسة الإنترنت بتكليف بروتوكول ليتم تطويره الذي تدوين ثم تكييف التعريف الأصلي ل SSH.

بفضل الجهود المتوازية لإنشاء إصدارات مجانية من SSH ، هناك الآن ثلاثة أنواع من النظام. النسخة الأصلية هي المعروفة باسم SSH1. يشار إلى بروتوكول IETF باسم SSH2. يمكن لأي شخص استخدام بروتوكول IETF ، المتاح مجانًا ، كقالب لتطوير تطبيقه الخاص لـ SSH. SSH1 و SSH2 مكتوبة أيضًا أحيانًا كـ SSH-1 و SSH-2.

يُعرف إصدار SSH الذي تم إنشاؤه بواسطة مطوري OpenBSD باسم OpenSSH. هذا هو الأساس للعديد من برامج SSH GUI التي تعمل في بيئات تشبه Windows. OpenSSH بنيت الآن في شبابيك اعتبارا من ويندوز 10 الإصدار 1709. كما تم الآن تصميم SSH في أنظمة التشغيل الخاصة بـ جميع النكهات لينكس, نظام التشغيل Mac OS, فري, نت بي, اكبر برهان, سولاريس, و OpenVMS يونيكس.

يوفر SSH Communications Security الآن عميل SSH مدفوع الثمن ، يسمى SSH Tectia ولم يسمح له بالوصول إلى الكود الخاص به منذ عام 1996. نظام SSH1 ، الذي لا يزال قيد التداول ، يعود إلى عام 1995 ولم يتطور منذ ذلك الحين. إذا كان لديك خيار من إصدارات SSH ، يجب عليك اختيار SSH2 أو OpenSSH.

يستخدم ل SSH

الاستخدام الرئيسي ل SSH هو كما طريقة آمنة للاتصال بخادم بعيد. لقد أصبحت قدرة SSH هذه في الواقع أكثر أهمية في عالم تكنولوجيا المعلومات في السنوات الأخيرة بفضل الاستخدام السريع لتأجير مساحة خادم Cloud.

SSH2 و OpenSSH تتضمن أدوات مساعدة آمنة لنقل الملفات. أصبح نقل الملفات عبر الإنترنت غرضًا رئيسيًا لاستخدام الاتصالات البعيدة المدى ، وبالتالي فإن عدم وجود أي إجراءات أمنية في بروتوكول نقل ملفات FTP الذي يتم تنفيذه على نطاق واسع يجعل نظام نقل ملفات SSH مهمًا حقًا. نوعان من أنظمة النقل الآمنة التي يمكنك استخدامها مع SSH هما SFTP ، والتي تعني “SSH بروتوكول نقل الملفاتو SCP ، والتي تعني “نسخة آمنة.”

سيوفر لك كل من SFTP و SCP خدمتك بشكل جيد عندما تحتاج إلى حماية خادمك من الهجوم ومنع المتلصصين من قراءة محتويات ملفاتك أثناء نقلها. كل من هذه الأدوات المساعدة تتطلب مصادقة المستخدم وكلا تشفير البيانات في العبور. يتم توفير خدمات الأمن بواسطة SSH.

إذا كنت تدير شبكة WAN وتحتاج إلى تسجيل الدخول إلى خوادم بعيدة ونقل الملفات إليها ومنها ، فستستخدم SSH و SFTP و SCP بانتظام. الفرق بين SCP و SFTP هو أن الأول هو مجرد أمر نسخ يمكنه ذلك نسخ ملف إلى أو من موقع بعيد. باستخدام SFTP ، يمكنك أيضًا الحصول على لغة أمر مكنتك من ذلك إعادة تسمية ، إنشاء ، نقل, أو حذف الملفات على الخادم البعيد وأيضا إنشاء وحذف الدلائل. لا تحصل على هذه القدرات مع SCP. ومع ذلك ، بما أن لغة أمر SSH الأساسية تتضمن كل هذه الوظائف ، يمكنك بسهولة العمل بشكل جيد مع مجموعة من SSH و SCP المتاحة لك.

الشبكات الافتراضية الخاصة شائعة عند تجاوز القيود الإقليمية على المواقع الإلكترونية. تسود القيود الإقليمية بشكل خاص على مواقع بث الفيديو وتمنع الناس من الوصول من الخارج. لسوء الحظ ، تعارض العديد من الحكومات استخدام شبكات VPN وتحاول منعها. يمكنك حماية حركة مرور VPN الخاصة بك باستخدام SSH. باختصار ، يوفر SSH طريقة جيدة لحماية أي نوع من المعاملات التي تريد القيام بها عبر الإنترنت.

كيفية الحصول على SSH

ربما تم تصميم SSH في نظام التشغيل الخاص بك. للتحقق ، افتح نافذة طرفية واكتب سه في الموجه. ليست هذه هي الطريقة الصحيحة لاستخدام الأداة لأنه من المفترض أن تضيف معلمات إلى الأمر. ومع ذلك ، إذا كان SSH متاحًا لك ، فستكون نتيجة الأمر استجابة توضح بنية الأمر.

إذا لم يكن لديك SSH على يونكس, نظام التشغيل Mac OS, أو لينكس النظام ، هل يمكن تثبيت المفتوح, وهو متوفر الآن لأي نظام تشغيل. إذا كنت ترغب في تثبيته على شبابيك, تحتاج أيضا إلى تثبيت سيغوين لمحاكاة يونكس على حاسوبك. وهذا يشمل SCP و SFTP. ومع ذلك ، فإن الواجهة ليست سهلة الاستخدام وهناك خوادم SSH أفضل بكثير المتاحة اليوم.

أفضل أدوات SSH

هناك الكثير من واجهات SSH الجيدة جدًا المتوفرة في السوق الآن. هذه التطبيقات أسهل في الاستخدام من أداة سطر الأوامر. لذلك ، إذا لم تكن ترغب في الانتقال إلى سطر الأوامر لاستخدام SSH ، أو إذا لم يكن لديك SSH في نظام التشغيل الخاص بك ، فستجد أن أحد أنظمة SSH سهلة الاستخدام هو إجابة.

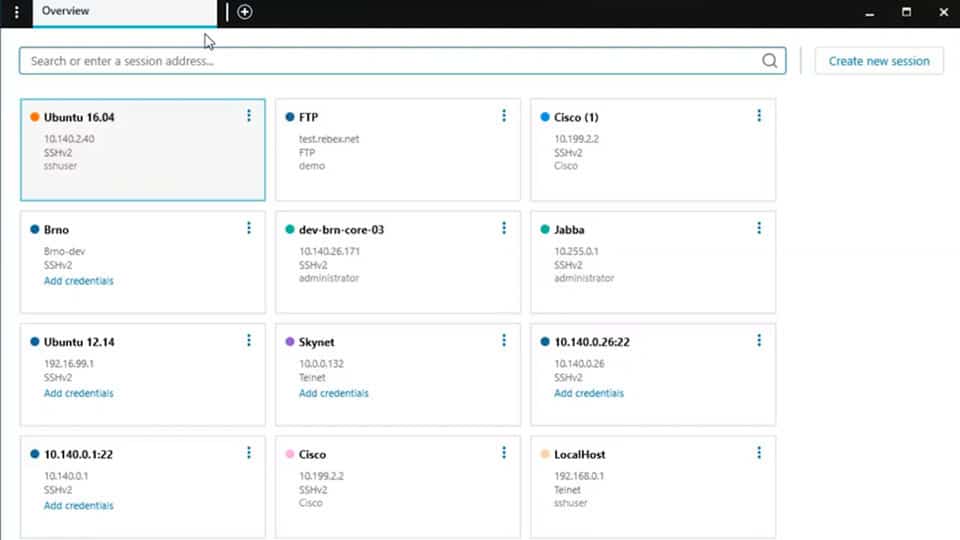

وهنا لدينا قائمة من أفضل أدوات SSH:

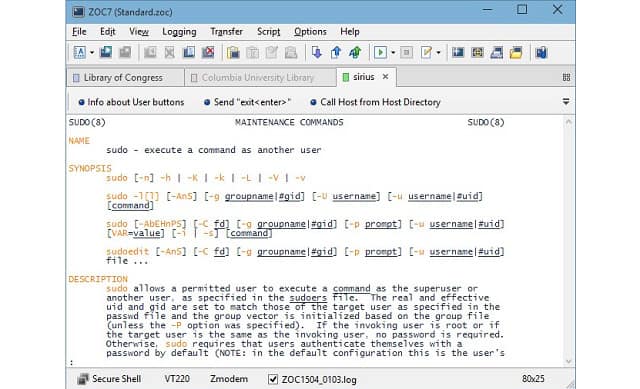

1. ZOC

ZOC هو خيار لك إذا كنت ترغب في الوصول إلى أجهزة الكمبيوتر البعيدة بشكل آمن باستخدام SSH من ماك. ستعمل الأداة على شبابيك وكذلك على نظام التشغيل Mac OS. تجمع هذه الأداة المساعدة بين المحاكي الطرفي للوصول المباشر و SCP لنقل الملفات. تمكنك الواجهة المبوبة من الوصول إلى العديد من الجلسات المفتوحة وتمنحك شاشة الخيارات خيارات حول أي معيار محاكاة للطرف يمكنك استخدامه. ZOC قادرة على تنفيذ TN3270 ، TN5250 ، VT220 ، Xterm ، VT220 ، Wyse, و مضاهاة محطة QNX المعايير.

يتعين على الشركات دفع مقابل ZOC ، ولكن يمكنك الحصول عليها مقابل مجانا للاستخدام المنزلي.

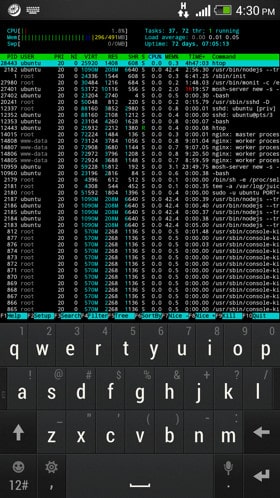

2. عصير

هذا مرفق SSH يعمل على ذكري المظهر الأجهزة ، حتى تتمكن من الوصول بأمان إلى أجهزة الكمبيوتر البعيدة أثناء التنقل. هذه أداة رائعة لتسجيل الوصول باستخدام كمبيوتر العمل أو الكمبيوتر الخاص بك في المنزل. تمنحك القدرة على الوصول بأمان إلى أجهزة الكمبيوتر الأخرى الفرصة لتوسيع نطاق استخدامك للأجهزة المحمولة ذات السعة التخزينية المحدودة. هذا ايضا وسيلة جيدة لسياسات BYOD والشركات. وذلك لأن اشتراك SSH يفرض مصادقة المستخدم والتشفير المستخدم في الاتصالات يعوض عن نقاط الضعف الأمنية لأنظمة wifi الخارجية.

ذات صلة: الدليل النهائي ل BYOD

JuiceSSH مفيد بشكل خاص لحماية جميع الأنشطة على جهاز Android الخاص بك ، حتى تلك التي يتم تنفيذها تلقائيًا في الخلفية. تم تصميم هذه الميزة على وجه التحديد مع وضع مزامنة السحاب في الاعتبار ، بحيث يمكنك الوصول إلى الملفات الموجودة على خوادم السحاب وحتى العمل على النسخ في وضع عدم الاتصال عندما تكون في مناطق لا تتوفر فيها خدمة الإنترنت. يمكنك تحميل و قم بتثبيت JuiceSSH مجانًا من جوجل بلاي.

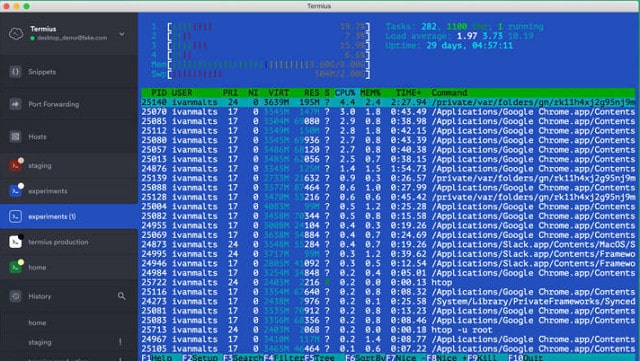

3. Termius

إذا كنت تريد عميل SSH ل دائرة الرقابة الداخلية, ربما سيكون الخيار الأفضل لديك Termius. هذا ليس نظام عميل SSH الوحيد المتاح لنظام التشغيل iOS وربما ليس الأفضل – من المحتمل أن يكون لدى الموجّه 2 هذا التمييز. ومع ذلك ، تعد Termius واحدة من عدد قليل جدًا من عملاء SSH التي يمكنك استخدامها مجانًا. تتيح لك هذه الأداة المساعدة الاتصال بجهاز الكمبيوتر المنزلي أو العمل عبر شبكات wifi العامة نظرًا لأنه يتضمن تشفير الاتصال الكامل ومصادقة المستخدم قبل أن تتمكن من الوصول إلى الكمبيوتر البعيد.

يمكن لعميل SSH الاتصال بأي نظام تشغيل آخر. يشمل Termius أيضا مش, وهو نظام اتصال آمن بديل لأجهزة iOS. سيغطي Termius وظائف المزامنة للخوادم السحابية ، ويشمل أيضًا تطبيق SFTP لتغطية عمليات نقل الملفات. Termius هو متاح ل شبابيك, لينكس, نظام التشغيل Mac OS, و ذكري المظهر. يمكنك استخدام التطبيق مجانًا على جهاز واحد. لا يتضمن هذا الإصدار SFTP أو المزامنة الآمنة. النسخة المدفوعة رخيصة للغاية وتدفع مقابل اشتراك شهري. تتيح لك هذه الخطة تشغيل التطبيق على العديد من الأجهزة التي تريدها ، وتشمل جميع ميزات Termius.

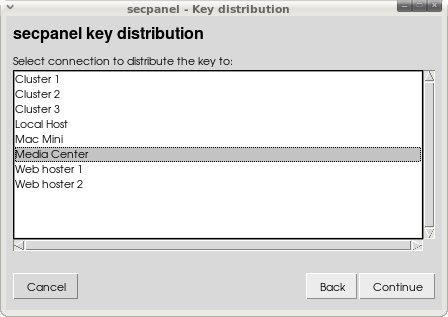

4. SecPanel

SecPanel هو عميل SSH مجاني لـ بيئات غنوم لينكس. توفر هذه الأداة واجهة المستخدم الرسومية التي تجعل الوصول إلى جهاز كمبيوتر بعيد تجربة أسهل بكثير من استخدام أداة سطر أوامر Linux المجانية. SecPanel لا ينفذ SSH ؛ إنها واجهة أمامية للوصول إلى إصدار SSH الأصلي المضمّن في نظام التشغيل Linux. ويستخدم نظام OpenSSH المجاني.

واجهة SecPanel غير معقدة ولا تحتوي على تنسيق مبوب للاتصال المتعدد توفره أدوات SSH الأخرى. ومع ذلك ، فإن الاستفادة من هذا هو أن البرنامج لديه بصمة صغيرة جدا و لا يستخدم الكثير من الذاكرة أو وحدة المعالجة المركزية.

تتيح لك واجهة SecPannel أيضًا الوصول إلى SCP و SFTP لتعطيك قدرات نقل الملفات آمنة.

5. SolarWinds الطاقة الشمسية المعجون (أداة مجانية)

سولارويندز الطاقة الشمسية المعجون يعد محاكيًا رائعًا للمحطة الطرفية وخيارًا جيدًا لأولئك الذين يحتاجون إلى الوصول إلى أجهزة الكمبيوتر البعيدة بانتظام ويحتاجون إلى حماية أمان SSH. الأداة هي نتاج SolarWinds ، وهو أحد المنتجين الرائدين في العالم لأدوات إدارة النظام.

تتيح لك نافذة المحاكي الطرفي توصيل جلسات متعددة في نفس الواجهة. وحدة التحكم هي كلفه ، لذلك يمكنك التبديل من جلسة إلى أخرى من خلال النقر على علامة تبويب لكل منهما. التطبيق قادر على الحفاظ على اتصالات لعدة أجهزة كمبيوتر بعيدة مختلفة في وقت واحد.

تتضمن الأداة تطبيقات SCP و SFTP, حتى تتمكن من استخدامه لنقل الملفات إلى أجهزة الكمبيوتر البعيدة وكذلك الوصول إليها. العرض التقديمي الجذاب للتطبيق سهل على العين وسيساعدك على أتمتة مهام الإدارة الخاصة بك عن طريق دعم نقل البرامج النصية وتنفيذها.

ال الطاقة الشمسية المعجون تثبيت التطبيق على شبابيك البيئات ويمكنك الحصول عليها مجانا.

SolarWinds Solar-PuTTYD قم بتنزيل أداة مجانية بنسبة 100 ٪

أوامر SSH

تشبه الأوامر المتوفرة في SSH أوامر Unix القياسية. في الواقع ، في معظم الحالات ، هم بالضبط نفس الشيء. إذا لم تكن معتادًا على العمل في سطر الأوامر ، فأنت أكثر عرضة للوصول إلى SSH من خلال وحدة تحكم تشبه Windows. معظم الواجهات الرسومية لـ SSH تقدم نقطة وانقر على تفسيرات للأوامر القياسية. ومع ذلك ، يتوفر SSH كأداة مساعدة لسطر الأوامر وحتى على أجهزة كمبيوتر Windows ؛ ستحتاج إلى استخدام هذه الأوامر المشابهة لـ Unix داخل بيئة SSH. من المفيد الحصول على قائمة بأوامر SSH من أجل الحصول على تحكم أكبر في المهام التي يمكنك تنفيذها على كمبيوتر بعيد باستخدام SSH.

SSH ورقة الغش القيادة

ليرة سورية: قائمة الملفات والمجلدات في الدليل الحالي. استعمال ليرة سورية لمعرفة السمات كذلك

القرص المضغوط: تغيير الدليل. استعمال مؤتمر نزع السلاح ~ للوصول إلى دليل منزلك, قرص مضغوط – للذهاب إلى الدليل السابق, القرص المضغوط .. للذهاب إلى الدليل الأصل

الأشخاص ذوي الإعاقة: عرض اسم الدليل الحالي بمساره الكامل

لمس. اتصال. صلة: إنشاء ملف ، مع اسم ملف جديد كمعلمة ، على سبيل المثال. المس afile.txt

جمهورية مقدونيا: حذف ملف ، على سبيل المثال. rm afile.txt. استخدم حرف بدل لحذف عدة ملفات في وقت واحد ، مقصور على حذف جميع الملفات المطابقة في الدليل الحالي ، على سبيل المثال. rm * .txt. يمكنك حذف الملفات في دليل مختلف طالما لديك أذونات لهذا المجلد ، على سبيل المثال. rm /usr/bigbob/note.txt. يمكنك أيضًا استخدام حرف بدل لإزالة العديد من الملفات في دليل بعيد.

rm -rf: حذف دليل وجميع محتوياته ، على سبيل المثال. rm ذلك

ام: إعادة تسمية أو نقل ملف إلى دليل مختلف. بشكل افتراضي ، يجب أن تكون أسماء المصدر والهدف في الدليل الحالي ، ولكن يمكن أن يكون أي منهما في دليل مختلف ، على سبيل المثال. mv afile.txt bfile.txt أو mv /usr/bigbob/afile.txt /user/alicef/afile.txt

مكدير: إنشاء دليل جديد. يتم إعطاء اسم الدليل الجديد كمعلمة ، على سبيل المثال. مستندات mkdir

حزب المحافظين: انسخ ملفًا من filename1 إلى filename2 مع إضافة مسار دليل اختياريًا إلى مقدمة اسم الملف أو كليهما ، على سبيل المثال. cp afile.txt ../afolder/bfile.txt. البدل * يمكن استخدامها ، ولكن يجب أن تكون المعلمة الثانية عبارة عن دليل وليس اسم ملف جديد ، على سبيل المثال. cp * .txt archivedir

cp -R: انسخ كل محتويات الدليل إلى دليل آخر ، على سبيل المثال. cp -R firstdir otherdir

مرحاض: عدد الكلمات تقارير عن عدد الكلمات والخطوط والأحرف في ملف. استخدم الخيار -w للحصول على عدد الكلمات فقط ، -l لعدد الأسطر ، أو -c لعدد الأحرف فقط ، على سبيل المثال. مرحاض afile.txt أو wc -l afile.txt

قط: تفريغ محتويات الملف ، مع اسم الملف كخيارات المعلمة ، على سبيل المثال. القط afile.txt. قم بتضمين – لوضع رقم تسلسلي في مقدمة كل سطر ، على سبيل المثال. القط-ن afile.txt. من الممكن أيضًا الحصول على محتويات ملف واحد تلو الآخر على الشاشة ، على سبيل المثال. القط afile.txt bfile.txt

قط >: إنشاء ملف والكتابة إليه. بعد الأمر ، اضغط إرجاع وابدأ الكتابة. سيتم حفظ كل شيء تكتبه في الملف الجديد ، بما في ذلك إرجاع الأحرف ، حتى تضغط CTRL-D, منها مثلا. قط > afile.txt

أكثر: القط مع وقفة في ذلك. سيتم عرض محتويات شاشة واحدة في وقت واحد. اضغط على مفتاح المسافة للحصول على القسم التالي من الملف ؛ اضغط على q للخروج قبل نهاية الملف ، على سبيل المثال أكثر afile.txt

رئيس: عرض أول 20 سطر من الملف. يمكن تحديد عدد الخطوط بواسطة خيار ، على سبيل المثال. رئيس afile.txt أو رئيس -50 afile.txt. كن حذرًا في استخدام الأمر الموجود في الملفات التي تحتوي على نص عادي فقط

ذيل: أظهر آخر 20 سطرًا من ملف أو عدد الخطوط المحددة في أحد الخيارات ، على سبيل المثال. الذيل afile.txt أو الذيل -50 afile.txt. استخدم tail -f للحصول على عرض مباشر للملفات الجديدة المضافة إلى ملف ، على سبيل المثال. الذيل -f afile.txt

دو: إستخدام القرص. استخدم -sh للحصول على إجمالي استخدام القرص للدليل الحالي. جرب -sh * للحصول على مساحة القرص المستخدمة من قبل كل عنصر في الدليل ، على سبيل المثال. دو أو du-sh *.

ملف: أسماء نوع الملف. يمكن استخدامها مع حرف بدل للحصول على قائمة بجميع الملفات في الدليل الحالي ، على سبيل المثال. ملف afile.txt أو ملف *.

التاريخ: أدرج آخر 50 أمر تم تنفيذه من هذا الحساب. استخدم الخيار -c لمسح السجل ، على سبيل المثال. التاريخ -C

تجد: أدرج جميع مثيلات الملفات أو الدليل التي تتوافق مع معايير معينة ، على سبيل المثال. ابحث عن / اسم “afile” يعثر على جميع الملفات على الكمبيوتر باسم “afile” العثور على * د يسرد جميع أسماء الدليل على الكمبيوتر.

الاخير: يعرض عمليات تسجيل الدخول الحديثة إلى الكمبيوتر باستخدام اسم المستخدم لكل وصول. استخدم خيار رقم لتحديد عدد عمليات تسجيل الدخول المراد عرضها ، أضف الخيار -a لرؤية اسم المضيف لكل تسجيل دخول ، على سبيل المثال. الماضي -10 أو الماضي -10-أ

ث: عرض جميع المستخدمين الذين سجلوا الدخول حاليًا ومن أين قاموا بتسجيل الدخول.

NETSTAT: يظهر جميع اتصالات الشبكة الحالية. استخدم الخيار -an لرؤية منافذ المصدر والوجهة أو -رؤية لرؤية جدول توجيه عناوين IP المتصلة بالخادم ، على سبيل المثال. نتستت -an أو netstat -rn

أعلى: يظهر عمليات النظام الحية. أثناء العرض الحالي ، استخدم التحول-M لأجل حسب استخدام الذاكرة أو التحول P لأجل حسب استخدام وحدة المعالجة المركزية.

ملاحظة: حالة العملية. هذا يدل على العمليات الجارية حاليا ومعرفات العملية الخاصة بهم (PIDs). استخدم الخيار U لسرد جميع العمليات المباشرة لمستخدم معين ، على سبيل المثال. ملاحظة U bigbob. استخدم خيار aux لرؤية جميع عمليات النظام ، اختياريًا في التسلسل الهرمي إذا تم إضافة خيار – forest ، على سبيل المثال. ملاحظة aux أو سكرتير خاص – الغابة.

قتل: وقف عملية النظام. يمكنك إضافة “إشارة” ، لجعل الطلب أقوى. هناك العديد من الخيارات لهذه المعلمة ، لكن الأقوى هو 9. تحتاج إلى إعطاء PID للعملية التي تريد قتلها ويمكنك الحصول عليها عن طريق تشغيل ps أو أعلى ، على سبيل المثال. قتل 492 أو قتل -9 492, حيث 492 هو PID للعملية التي تريد إنهاءها.

البقرى: يحدد سلسلة نصية في ملف أو ملفات ، على سبيل المثال. grep aword /usr/bigbob/*.txt. استخدم خيار -v لإظهار جميع الأسطر في ملف لا يحتوي على النمط ، على سبيل المثال. grep aword afile.txt.

السادس: محرر نصوص معروف جدًا تمت كتابته في الأصل لـ Unix. يؤدي إدخال الأمر إلى فتح بيئة تتضمن لغة الأمر الخاصة بها.

نانو: محرر بسيط مع بيئتها الخاصة.

بيكو: محرر نص آخر.

SSH استكشاف الأخطاء وإصلاحها

كما هو الحال مع أي مرفق الشبكات, لا يعمل SSH دائمًا خارج الصندوق. هناك إعدادات على المعدات والبرامج الأخرى التي تعمل على شبكتك والتي يمكن أن تتداخل مع أداء SSH أو حتى حظره. لذلك ، قد تحتاج إلى استكشاف أخطاء فشل الاتصال والتأخير.

تساعد وضوح المعلومات التي تحصل عليها من رسائل الخطأ بشكل كبير في الوصول إلى السبب الجذري للمشكلة. ومع ذلك ، لا يتم تصميم بعض التطبيقات لمساعدة المستخدمين النهائيين ، وبالتالي ، لا يعتقد مطوروهم أنه استخدام صالح لوقتهم لإضافة الوضوح إلى الإبلاغ عن الأخطاء. لسوء الحظ ، SSH هو أحد هذه التطبيقات.

رسالة الخطأ الأكثر تعميماً التي من المحتمل أن تواجهها مع SSH هي “الاتصال مرفوض.في مواجهة هذا الجدار الفارغ ، سيتعين عليك التحقيق في جميع إعدادات شبكتك والخادم الذي تحاول الاتصال به من أجل تشغيل SSH.

يجب على عميل SSH الإبلاغ مرة أخرى برسالة خطأ أكثر وضوحًا. ومع ذلك ، قد لا يكون البرنامج الذي تستخدمه هو التطبيق الأكثر شمولاً للبروتوكول.

فيما يلي قائمة بالأخطاء الشائعة وحلولها. إذا تلقيت رسالة “تم رفض الاتصال” ، فستحتاج إلى افترض أن عميلك يبلغ عن رسالة الخطأ العامة هذه لأن المطورين لم يطبقوا رسائل خطأ أكثر دقة. في هذه الحالة ، قم بإجراء اختبار لمعرفة ما إذا كان الخطأ ناجم عن إحدى هذه المشكلات الأكثر تحديدًا. فيما يلي رسائل الخطأ التي من المحتمل أن تصادفها:

- تم الرفض

- رفض المصادقة

- تحذير: هويه المضيف البعيد قد تغيرت

- المنفذ 22: تم رفض الاتصال

- خطأ في الشبكة: تسبب البرنامج في إحباط الاتصال

- خطأ في الشبكة: إعادة الاتصال بواسطة النظير

- خطأ في الشبكة: انتهت مهلة الاتصال

الأخطاء الثلاثة الأولى تتصل بحسابك على الخادم الذي تحاول الاتصال به. الحل الأول لمشكلة “تم الرفض“أو”رفض المصادقة“هو التأكد من أنك لم ترتكب أخطاء إملائية عند إدخال اسم المستخدم وكلمة المرور. تتعلق الأسباب الأخرى لأخطاء المصادقة بالحساب. ربما يكون مسؤول النظام قد ألغى حسابك ، أو غير كلمة المرور من أجلك. لذلك ، إذا كنت متأكدًا من أنك لم تقم بإجراء خطأ مطبعي ، فاتصل بمسؤول الخادم البعيد للتحقق من حالة حسابك.

“تم تغيير تعريف المضيف البعيد“يشير إلى شهادة أمان SSL للخادم. لاحظ أن الرسالة لا تشير إلى أن الشهادة غير صالحة. إذا قمت بتشغيل المضيف البعيد ، فستعرف ما إذا كانت الشهادة قد تغيرت. إذا كنت تحاول الاتصال بجهاز كمبيوتر لشخص آخر ، فتحقق من المسؤول إذا كان لدى المضيف شهادة أمان جديدة. إذا كان كذلك ، فقبل فقط رسالة الخطأ واسمح للمواصلات بالمتابعة. يجدر التحقق من تغيير الشهادة بدلاً من مجرد قبول التحذير بشكل أعمى لأن هذه الرسالة موجودة لتنبيهك إلى ممكن “رجل في الوسط“الهجوم.

جميع رسائل الخطأ الأربعة المتبقية في القائمة أعلاه تتعلق جميعها نقطة من الفشل بين تطبيق SSH على جهاز الكمبيوتر الخاص بك والخادم البعيد, مما يعني أنك بحاجة إلى إلقاء نظرة على كل عنصر من عناصر الأجهزة والبرامج التي توفر الاتصال.

“المنفذ 22: تم رفض الاتصال“هي رسالة خطأ شاملة لا تتسع إلا قليلاً في المقدمة”الاتصال مرفوض“رسالة يعرضها بعض العملاء. بشكل أساسي ، سيتعين عليك التحقق من كل شيء للعثور على سبب هذا الخطأ.

تمنحك رسائل “خطأ الشبكة” الثلاث المزيد للعمل بها. في كل هذه الحالات إما انتهت مهلة الكمبيوتر أو المضيف البعيد و أغلق الاتصال, أو كان هناك انقطاع في خدمة الإنترنت. إذا انخفض الاتصال بسبب وجود أخطاء على الخط ، فلا يوجد ما يمكنك فعله حيال المشكلة بخلاف إعادة الاتصال.

من المحتمل أن يكون سبب انتهاء المهلة هو عدم النشاط على الاتصال. بحث عن “حافظ على حياتك“الخيار في واجهة SSH لمنع حدوث هذه المشكلة. الرسالة “فشل الكتابة: كسر الأنابيب“هو أيضا مشكلة مهلة. والخبر السار حول هذه الأخطاء هو أنها لا تمثل مشكلة خطيرة. تحتاج فقط إلى الاتصال مرة أخرى.

من أجل “الاتصال مرفوض“تحقق المشاكل من وجود أخطاء في المناطق التالية:

تعارض عنوان IP: يركض arping, ARP -A, أو تأهيل الزراعة المسح الضوئي للبحث عن عناوين مكررة.

كتلة جدار الحماية: أدرج SSH كتطبيق مسموح به في سياسة جدار الحماية و / أو اسمح لحركة المرور بمنفذ 22.

الخادم غير متوفر: تحقق من أن المضيف البعيد موجود فعليًا إما عن طريق الاتصال به من خلال تطبيق مختلف أو عن طريق الاتصال بمسؤول الخادم.

خطأ في منفذ الخادم: الخفي SSH على الخادم قد تواجه مشاكل ؛ حاول الاتصال بالمنفذ 22 على الخادم من خلال موقع اختبار اتصال خادم SSH.

خطأ في منفذ SSH: استعمال NETSTAT ليتأكد من أن سشد يعمل ويستمع إلى المنفذ 22. إذا كان يستمع إلى أي منفذ آخر ، فقتل العملية وتحقق من إعدادات المنفذ في واجهة SSH.

خطأ الخفي SSH: إذا كان البرنامج الخفي لا يعمل ، فأغلق تطبيق SSH وافتحه مرة أخرى. إذا كان برنامج SSH الخفي لا يزال قيد التشغيل ، فأعد تثبيت تطبيقات SSH.

إذا لم ينجح أي من الحلول السريعة المذكورة أعلاه ، فأنت بحاجة إلى فحص ما إذا كان يتم حظر حركة المرور من تطبيق SSH فقط أو ما إذا كان هناك خطأ عام في الشبكة. قد يكون هذا إما على شبكتك الخاصة أو على اتصال الإنترنت من جهاز الكمبيوتر الخاص بك إلى الخادم الذي تريد الاتصال به.

SSH أسئلة وأجوبة

هل يجب علي تثبيت تطبيق من أجل استخدام SSH?

يجب أن يكون لديك برنامج SSH على جهاز الكمبيوتر الخاص بك وهو غير متاح تلقائيًا مع جميع أنظمة التشغيل. ومع ذلك ، تم تضمينه في Windows 10 ، جميع نكهات Linux و Mac OS و FreeBSD و NetBSD و OpenBSD و Solaris و OpenVMS Unix. إذا كنت لا تريد استخدام أحد التطبيقات مع واجهة المستخدم الرسومية الأمامية ، فيمكنك تثبيت OpenSSH بدلاً من ذلك. هذا بروتوكول مجاني ، وهو في الواقع تطبيق SSH المضمن في أنظمة التشغيل هذه. يمكنك التفاعل مع عناصر البرنامج الخاصة به من البرامج المخصصة الخاصة بك.

هل SSH متاح فقط لـ Unix?

لا ، هناك تطبيقات مدرجة في هذا الدليل تعمل مع Windows و Linux و Mac OS و iOS و Android. تمت كتابة الإصدار OpenSSH الأصلي لـ OpenBSD Unix ، ولكن يوجد أيضًا إصدار محمول سيتم تشغيله على أنظمة Windows و Linux و Mac OS.

هو SSH البرنامج?

لا. SSH هو بروتوكول ، مما يعني مجموعة من الإرشادات. يمكن تنفيذه من قبل الأفراد طالما أنهم يتبعون القواعد المنصوص عليها في البروتوكول عند كتابة البرنامج. تنشئ معظم التطبيقات مجموعة من البرامج ، يفي كل منها بوظيفة البروتوكول. عند تشغيل تطبيق SSH على جهاز الكمبيوتر الخاص بك ، سيظهر لك فحص العمليات قيد التشغيل العديد من برامج SSH قيد التشغيل.

أين يمكنني الحصول على تعريف SSH2?

تتوفر المواصفات الخاصة بـ SSH2 مجانًا من المواقع الإلكترونية لفريق هندسة الإنترنت. ستجد مجموعة من الوثائق في هذا الموقع تتعلق ببروتوكول SSH2. ومع ذلك ، فإن المستند الرئيسي هو RFC 4251.

أي منفذ يستخدم SSH?

تم تخصيص SSH لمنفذ TCP 22.

هل هناك UDP SSH?

لا يوجد أي مكافئ UDP لأن SSH يحتاج إلى إجراءات إنشاء جلسة TCP.

لا يمكن تحديد محرك أقراص باستخدام SCP

إذا كنت بحاجة إلى وضع معرف محرك أقراص في بداية مسار الملف (على سبيل المثال ، “C: \”) ، فستواجه مشكلة مع SCP لأن النقطتين هي شخصية خاصة لتلك الأداة المساعدة. لذلك ، تحتاج إلى التبديل إلى محرك الأقراص هذا قبل تشغيل أمر scp. إذا كنت بحاجة إلى تحديد دليل مختلف للدليل الذي تستخدمه ، فاستخدم مسارات الملفات النسبية بدلاً من المسار المطلق الذي نشأ بحرف محرك الأقراص.

هل يمكنني استخدام ميناء الشحن مع اتصالات SSH?

تحتاج إلى التأكد من أن برنامج SSH الخفي نشط على الخادم البعيد من أجل تشغيل إعادة توجيه منفذ SSH. تحتاج أيضًا إلى التحقق من أن تطبيق SSH يسمح لك بتحديد منفذ غير قياسي عند بدء التشغيل. سيكون هذا في شكل خيار سطر أوامر -D ، والذي يسمح لك بوضع علامة على رقم منفذ على عنوان الوجهة ، مفصولة بنقطتين. سيؤدي ذلك إلى فرض الاتصال للتبديل إلى منفذ غير قياسي عند الاتصال بالكمبيوتر البعيد.

هل يمكنني حماية عمليات نقل البريد الإلكتروني باستخدام SSH?

يمكنك إنشاء رابط مع خادم البريد الإلكتروني للمراسل على SSH ثم توجيه رسائل البريد الإلكتروني إلى أسفل. ومع ذلك ، سيظل نص بريدك غير مشفر أثناء وجوده في الخادم وعلى مرحلة الجلب من عميل البريد الإلكتروني لن تتم تغطيتها بواسطة اتصال SSH. من الأفضل اختيار موفر بريد إلكتروني يتضمن تشفيرًا من طرف إلى طرف.

هل يمكنني حماية إحضار POP و IMAP باستخدام SSH?

يمكنك التفاف عمليات إحضار البريد الإلكتروني من خادم البريد إلى عميل البريد على جهاز الكمبيوتر الخاص بك إذا كان خادم البريد يقوم بتشغيل تطبيق SSH – وهذا غير قياسي في معظم مزودي البريد الإلكتروني. والتي يشار إليها أيضًا باسم “الأنفاق”. لن تحمي هذه الطريقة أيضًا رسائل البريد الإلكتروني الواردة عندما تكون مقيمًا على خادم البريد الإلكتروني. بالإضافة إلى ذلك ، لن تغطي رحلة رسائل البريد الإلكتروني الواردة من المرسلين إلى خادم البريد الإلكتروني الخاص بك.

هل يمكنني التفاف التطبيقات غير المحمية باستخدام SSH?

إذا كان الخادم البعيد يمكنه تنفيذ وظيفة الإيقاف المؤقت ، مثل sleep () ، فيمكنك بدء تشغيل نفق SSH في سطر الأوامر دون الدخول إلى بيئة أوامر SSH. يمكنك بعد ذلك تعيين تطبيقك الثاني على نفس المنفذ المحلي الذي حددته في أمر بدء تشغيل SSH.

يمنحك خيار السكون وقتًا لكتابة الأمر الثاني قبل انتهاء مهلة الاتصال الأولي لعدم النشاط. للتحكم في المنفذ المحلي الذي سيتم تشغيل التشفير من خلاله ، يجب عليك استخدام الخيار -L في أمر SSH. يتيح لك هذا الخيار تحديد كل من المنفذ المحلي والمنفذ البعيد بالتنسيق ::.

كيف يمكنني إيقاف الاتصال من انتهاء المهلة?

يمكنك الحفاظ على اتصال SSH مفتوحًا من خلال أمر “الحفاظ على الحياة”. في OpenSSH ، يتم تطبيق ذلك في ملف التكوين الخاص بالخادم أو العميل. على الخادم ، يجب عليك تمكين ClientAliveInterval في الملف يسمى sshd_config أو على العميل ، تمكين ServerAliveInterval في ال ssh_config ملف.

كيف يمكنني الحصول على رسائل خطأ ذات مغزى من SSH?

استخدم صيغة المطول. هذا هو الخيار -v الذي تضيفه إلى الأمر. لذلك ، للعميل ، واستخدام سه- الخامس وللخادم ، تشغيل SSH-V. لاستخدام SSH2 -D2.

تلقيت رسالة الخطأ “تم رفض الاتصال”

إن برنامج SSH الخفي على الخادم الذي تحاول الاتصال به لا يعمل. الاحتمال الآخر هو أنه لا يستمع إلى المنفذ القياسي ، أو أنه لا يستمع إلى المنفذ الذي حددته للاتصال.

تلقيت رسالة خطأ “يجب أن يكون مستوى الضغط من 1 (سريع) إلى 9 (بطيء ، أفضل)“

إذهب إلى ……. الخاص بك التكوين ملف وتعيين مستوى الضغط إلى رقم من 1 إلى 9.

لن يقوم SCP بنسخ ملف إلى المضيف البعيد بنفس الاسم

لا تنسَ وضع علامة النقطتين (“:”) في نهاية السطر إذا كنت تريد الاحتفاظ باسم الملف عند إرساله:

scp fname.log server.remotehost.com:

أحرف البدل SCP لا تعمل

تقوم SCP بتوسيع أحرف البدل على الجهاز المحلي قبل إرسال الأمر ، لذلك لن تتمكن من استخدام أحرف البدل للإشارة إلى مجموعات من الملفات على الكمبيوتر البعيد دون الهروب منها. الهروب من البدل يمنع تفسيره محليا.

فمثلا:

scp server.remotehost.com:\*.log .

لن يشير SCP إلى متغيرات بيئة المضيف البعيد

يفسر SCP متغيرات البيئة محليًا قبل إرسال الأمر إلى الكمبيوتر البعيد. ضع محتويات الأمر بالكامل في علامات اقتباس مفردة واترك الهدف خارج علامات الاقتباس:

scp ‘server.remotehost.com:$MAIL’ .

باستخدام SSH

بمجرد اختيارك لتطبيق SSH ، ستحتاج إلى التعرف على الطريقة التي تعمل بها الواجهة. يقوم العديد من منتجي تطبيقات SSH ببناء بعض الإضافات لإعطاء المنتج تمييزا في السوق. قد تجد أن هذه الميزات الإضافية هي التي تجعلك تعتمد على واجهة SSH واحدة وتفقد الاهتمام بمتابعة البحث من خلال جميع المنتجات المتاحة.

يبحث عن تطبيقات مجانية وتجارب مجانية خوادم SSH المدفوعة حتى تتمكن من تجربة بعض الخيارات قبل أن تستقر على خادم واحد محدد. هل لديك تطبيق SSH المفضل؟ ترك رسالة في تعليقات القسم أدناه لتبادل الخبرات الخاصة بك.

أنظر أيضا:

أفضل بدائل PuTTy لعملاء SSH

أوامر SFTP ورقة الغش

كيفية إخفاء حركة مرور OpenVPN الخاصة بك باستخدام نفق SSH

الصورة: رمز الأمان الثنائي من Pixabay. المجال العام.

تم الحديث في هذا المقال عن أهمية تأمين أصول شل باستخدام بروتوكول SSH، وتم توضيح كيفية الحصول على SSH وأفضل الأدوات المستخدمة فيه. كما تم الحديث عن تاريخ تطوير SSH وأنواعه المختلفة، وكيف يمكن استخدامه في تأمين الاتصالات البعيدة. يعد هذا المقال مفيدًا للمهتمين بأمن المعلومات والتقنية، ويمكن استخدامه كمرجع للبحث عن أدوات SSH المناسبة والأسئلة الشائعة حوله.