التقاط الحزمة أو PCAP (تُعرف أيضًا باسم libpcap) هي واجهة برمجة تطبيقات (API) تلتقط بيانات حزم شبكة الاتصال المباشرة من نماذج OSI Layers 2-7. يقوم محللو الشبكات مثل Wireshark بإنشاء ملفات .pcap لجمع وتسجيل بيانات الحزمة من الشبكة. PCAP يأتي في مجموعة من الأشكال بما في ذلك يببكاب, WinPcap, و PCAPng.

يمكن استخدام ملفات PCAP هذه لعرض حزم شبكة TCP / IP و UDP. إذا كنت ترغب في تسجيل حركة مرور الشبكة ، فأنت بحاجة إلى إنشاء ملف .pcapfile. يمكنك إنشاء .pcapfile باستخدام أداة تحليل شبكة أو أداة استنشاق حزم مثل Wireshark أو tcpdump. في هذه المقالة ، سننظر في ماهية PCAP وكيف يعمل.

لماذا أحتاج إلى استخدام PCAP?

يعد PCAP مورداً قيماً لتحليل الملفات ومراقبة حركة مرور الشبكة. تسمح لك أدوات تجميع الحزم مثل Wireshark بتجميع حركة مرور الشبكة وترجمتها إلى تنسيق يمكن للبشر قراءته. هناك العديد من الأسباب لاستخدام PCAP لمراقبة الشبكات. من بين أكثرها شيوعًا مراقبة استخدام عرض النطاق الترددي ، وتحديد خوادم DHCP المارقة ، والكشف عن البرامج الضارة ، وحل DNS ، والاستجابة للحوادث.

بالنسبة لمسؤولي الشبكة والباحثين عن الأمان ، يعد تحليل ملف الحزمة طريقة جيدة لاكتشاف تدخلات الشبكة والنشاطات الأخرى المشبوهة. على سبيل المثال ، إذا كان المصدر يرسل الكثير من زيارات الشبكة الضارة إلى الشبكة ، فيمكنك تحديد ذلك على وكيل البرنامج ثم اتخاذ الإجراءات اللازمة لعلاج الهجوم..

كيف علبة الشم العمل?

لالتقاط ملفات PCAP ، يجب عليك استخدام حزمة الشم. تلتقط حزمة الشم الحزم وتقدمها بطريقة يسهل فهمها. عند استخدام جهاز PCAP sniffer ، فإن أول شيء عليك القيام به هو تحديد الواجهة التي ترغب في استنشاقها. إذا كنت تستخدم جهاز Linux ، فقد يكون ذلك ETH0 أو wlan0. يمكنك اختيار واجهة مع قيادة ifconfig.

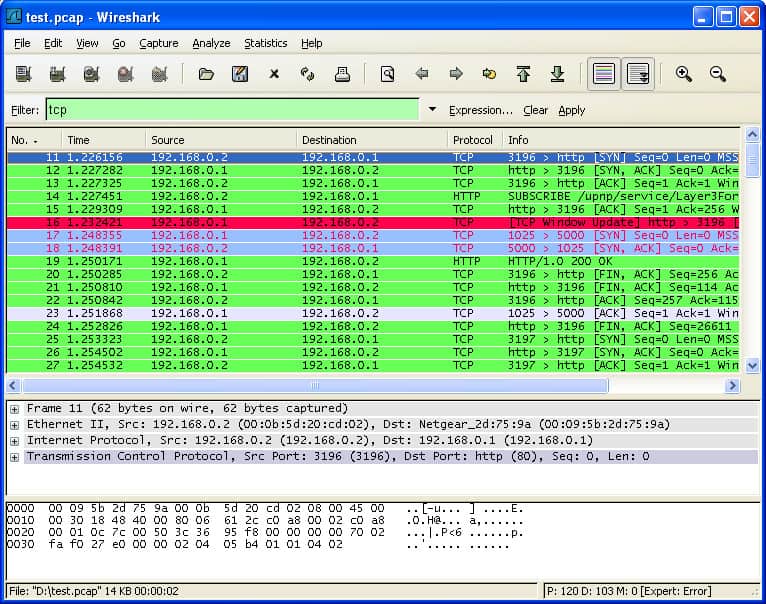

بمجرد معرفة الواجهة التي ترغب في استنشاقها ، يمكنك بعد ذلك اختيار نوع حركة المرور التي تريد مراقبتها. على سبيل المثال ، إذا كنت ترغب فقط في مراقبة حزم TCP / IP ، يمكنك إنشاء قواعد للقيام بذلك. تقدم العديد من الأدوات عوامل تصفية تسمح لك بالتحكم في حركة المرور التي تجمعها.

على سبيل المثال ، يسمح لك Wireshark بتصفية نوع حركة المرور التي تراها باستخدام مرشحات الالتقاط وفلاتر العرض. تتيح لك عوامل تصفية الالتقاط تصفية حركة المرور التي تلتقطها ، كما تتيح لك عوامل تصفية العرض تصفية حركة المرور التي تراها. على سبيل المثال ، يمكنك تصفية البروتوكولات أو التدفقات أو المضيفين.

بمجرد جمع حركة المرور التي تمت تصفيتها ، يمكنك البدء في البحث عن مشكلات الأداء. لمزيد من التحليل المستهدف ، يمكنك أيضًا التصفية وفقًا لمنافذ المصدر ومنافذ الوجهة لاختبار عناصر شبكة معينة. يمكن بعد ذلك استخدام جميع المعلومات التي تم التقاطها لاستكشاف مشكلات أداء الشبكة.

إصدارات PCAP

كما ذكر أعلاه ، هناك العديد من أنواع ملفات PCAP المختلفة ، بما في ذلك:

- يببكاب

- WinPcap

- PCAPng

- Npcap

كل إصدار له حالات استخدام خاصة به وأنواع مختلفة من أدوات مراقبة الشبكة تدعم أشكالًا مختلفة من ملفات PCAP. على سبيل المثال ، Libpcap هي مكتبة c / C ++ مفتوحة المصدر محمولة مصممة لمستخدمي Linux و Mac OS. Libpcap تمكن المسؤولين من التقاط وتصفية الحزم. تستخدم أدوات استنشاق الحزمة مثل tcpdump تنسيق Libpcap.

لمستخدمي Windows ، هناك تنسيق WinPcap. WinPcap هي مكتبة التقاط حزم محمولة أخرى مصممة لأجهزة Windows. يمكن WinpCap أيضا التقاط وتصفية الحزم التي تم جمعها من الشبكة. أدوات مثل إيثار ريال, NMAP, و تذمر استخدام WinPCap لمراقبة الأجهزة ولكن تم إيقاف البروتوكول نفسه.

Pcapng أو .pcap Next Generation Capture File Format هو إصدار أكثر تطوراً من PCAP يأتي افتراضيًا مع Wireshark. يمكن Pcapng التقاط وتخزين البيانات. يتضمن نوع البيانات التي يجمعها pcapng دقة الطابع الزمني الممتدة وتعليقات المستخدم وإحصاءات الالتقاط لتزويد المستخدم بمعلومات إضافية.

تستخدم أدوات مثل Wireshark PCAPng لأنه يمكنه تسجيل المزيد من المعلومات أكثر من PCAP. ومع ذلك ، فإن مشكلة PCAPng هي أنه غير متوافق مع العديد من الأدوات مثل PCAPng.

Npcap هي مكتبة استنشاق حزم محمولة لنظام التشغيل Windows تنتجها Nmap ، أحد أشهر بائعي حزم الاستنشاق. المكتبة أسرع وأكثر أمانًا من WinpCap. يحتوي Npcap على دعم لنظام Windows 10 وحقن التقاط حزم الاسترجاع حتى تتمكن من إرسال حزم الاسترجاع واستنشاقها. كما يدعم Npcap Wireshark.

مزايا التقاط الحزمة و PCAP

أكبر ميزة لالتقاط الحزمة هو أنه يمنح الرؤية. يمكنك استخدام بيانات الحزمة لتحديد السبب الجذري لمشاكل الشبكة. يمكنك مراقبة مصادر حركة المرور وتحديد بيانات استخدام التطبيقات والأجهزة. تمنحك بيانات PCAP المعلومات في الوقت الفعلي التي تحتاجها للعثور على مشكلات الأداء وحلها للحفاظ على عمل الشبكة بعد حدث أمان.

على سبيل المثال ، يمكنك تحديد مكان اختراق إحدى البرامج الضارة للشبكة عن طريق تتبع تدفق حركة المرور الضارة وغيرها من الاتصالات الضارة. بدون PCAP وأداة التقاط الحزمة ، سيكون من الصعب تتبع الحزم وإدارة مخاطر الأمان.

كتنسيق ملف بسيط ، يتمتع PCAP بميزة التوافق مع أي برنامج لاستنشاق الحزم تقريبًا ، مع مجموعة من إصدارات أنظمة التشغيل Windows و Linux و Mac OS. يمكن نشر التقاط الحزمة في أي بيئة تقريبًا.

عيوب التقاط الحزمة و PCAP

على الرغم من أن التقاط الرزم هو أسلوب مراقبة قيِّم ، إلا أن له حدوده. يسمح لك تحليل الحزم بمراقبة حركة مرور الشبكة ولكنه لا يراقب كل شيء. هناك العديد من الهجمات الإلكترونية التي لم يتم إطلاقها من خلال حركة مرور الشبكة ، لذلك يجب أن يكون لديك تدابير أمنية أخرى مطبقة.

على سبيل المثال ، يستخدم بعض المهاجمين أجهزة USB وغيرها من الهجمات القائمة على الأجهزة. نتيجةً لذلك ، يجب أن يشكل تحليل ملف PCAP جزءًا من استراتيجية أمان الشبكة الخاصة بك ولكن لا ينبغي أن يكون خط دفاعك الوحيد.

تشفير آخر هو عقبة كبيرة أمام التقاط الحزمة. يستخدم العديد من المهاجمين عبر الإنترنت الاتصالات المشفرة لشن هجمات على الشبكات. يؤدي التشفير إلى توقف الشم الخاص بك عن القدرة على الوصول إلى بيانات حركة المرور وتحديد الهجمات. هذا يعني أن الهجمات المشفرة ستنزلق تحت الرادار إذا كنت تعتمد على PCAP.

هناك أيضًا مشكلة تتعلق بمكان وجود متشمم الحزمة. إذا تم وضع حزمة شم على حافة الشبكة ، فإن هذا سيحد من مقدار الرؤية لدى المستخدم. على سبيل المثال ، قد يفشل المستخدم في تحديد بداية هجوم DDoS أو اندلاع البرامج الضارة. علاوة على ذلك ، حتى إذا كنت تقوم بجمع البيانات في مركز الشبكة ، فمن المهم التأكد من أنك تجمع محادثات كاملة بدلاً من البيانات الموجزة..

أداة تحليل حزمة المصدر المفتوح: كيف يستخدم Wireshark ملفات PCAP?

Wireshark هو محلل حركة المرور الأكثر شعبية في العالم. يستخدم Wireshark ملفات .pcap لتسجيل بيانات الحزمة التي تم سحبها من فحص الشبكة. يتم تسجيل بيانات الحزمة في ملفات ذات ملحق ملف .pcap ويمكن استخدامها للعثور على مشاكل الأداء والهجمات الإلكترونية على الشبكة.

بمعنى آخر ، يقوم ملف PCAP بإنشاء سجل لبيانات الشبكة التي يمكنك عرضها من خلال Wireshark. يمكنك بعد ذلك تقييم حالة الشبكة وتحديد ما إذا كانت هناك أية مشكلات في الخدمة تحتاج إلى الرد عليها.

من المهم ملاحظة أن Wireshark ليس هو الأداة الوحيدة التي يمكنها فتح ملفات .pcap. وتشمل البدائل الأخرى المستخدمة على نطاق واسع tcpdump و WinDump ، أدوات مراقبة الشبكة التي تستخدم PCAP أيضًا لأخذ عدسة مكبرة لأداء الشبكة.

مثال أداة تحليل حزم الملكية

مراقب أداء شبكة SolarWinds (تجربة مجانية)

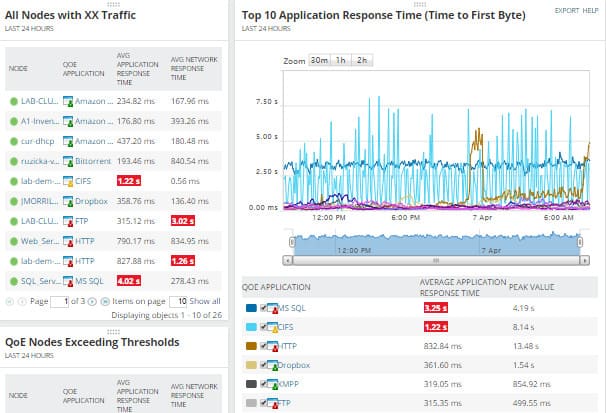

SolarWinds مراقبة أداء الشبكة مثال على أداة مراقبة شبكة يمكنها التقاط بيانات PCAP. يمكنك تثبيت البرنامج على جهاز ثم مراقبة بيانات الحزمة المسحوبة من الشبكة بالكامل. ستمكّنك بيانات الحزمة من قياس وقت استجابة الشبكة وتشخيص الهجمات.

يمكن للمستخدم عرض بيانات الحزمة من خلال جودة تجربة لوحة القيادة, والذي يتضمن ملخصًا لأداء الشبكة. تُسهل العروض الرسومية تحديد التزايدات في حركة المرور أو حركة المرور الضارة التي قد تشير إلى حدوث هجوم عبر الإنترنت.

كما يمكّن تخطيط البرنامج المستخدم من التمييز بين التطبيقات حسب مقدار حركة المرور التي يقوم بمعالجتها. عوامل مثل متوسط وقت استجابة الشبكة, متوسط وقت الاستجابة التطبيق, إجمالي حجم البيانات, و إجمالي عدد المعاملات ساعد المستخدم على مواكبة التغييرات في الشبكة فور حدوثها. هناك أيضًا نسخة تجريبية مجانية مدتها 30 يومًا للتنزيل.

SolarWinds Network Performance Monitor قم بتنزيل نسخة تجريبية مجانية مدتها 30 يومًا

تحليل ملف PCAP: اصطياد الهجمات في حركة مرور الشبكة

استنشاق الحزمة أمر ضروري لأي مؤسسة لديها شبكة. تعد ملفات PCAP واحدة من تلك الموارد التي يمكن لمسؤولي الشبكات استخدامها لأخذ مجهر للأداء واكتشاف الهجمات. التقاط الحزم لن يساعد فقط في الوصول إلى أسفل السبب الجذري للهجمات ولكن سيساعد أيضًا في استكشاف أخطاء الأداء البطيء.

توفر أدوات التقاط حزم المصدر المفتوح مثل Wireshark و tcpdump لمسؤولي الشبكة الأدوات اللازمة لعلاج أداء الشبكة الضعيف دون إنفاق ثروة. هناك أيضًا مجموعة من الأدوات الاحتكارية للشركات التي ترغب في تجربة تحليل حزم أكثر تقدماً.

من خلال قوة ملفات PCAP ، يمكن للمستخدم تسجيل الدخول إلى حزمة الشم لجمع البيانات حركة المرور ومعرفة أين تستهلك موارد الشبكة. إن استخدام المرشحات الصحيحة سيجعل من الأسهل بكثير القضاء على الضوضاء البيضاء وصقل البيانات الأكثر أهمية.

PCAP (also known as libpcap) is an application programming interface (API) that captures direct network packet data from OSI Layers 2-7. Network analysts like Wireshark create .pcap files to collect and record packet data from the network. PCAP comes in a variety of forms including YbbpCap, WinPcap, and PCAPng. These PCAP files can be used to view TCP/IP and UDP network packets. If you want to record network traffic, you need to create a .pcap file. You can create a .pcap file using a network analysis tool or packet sniffing tool like Wireshark or tcpdump. In this article, we will look at what PCAP is and how it works.

PCAP is a valuable resource for file analysis and network traffic monitoring. Packet collection tools like Wireshark allow you to collect network traffic and translate it into a human-readable format. There are many reasons to use PCAP for network monitoring. Among the most common are monitoring bandwidth usage, identifying rogue DHCP servers, detecting malware, resolving DNS, and responding to incidents. For network administrators and security researchers, analyzing packet files is a good way to detect network intrusions and other suspicious activities.

To capture PCAP files, you need to use a sniffer package. The sniffer package captures packets and presents them in an easily understandable way. When using a PCAP sniffer device, the first thing you need to do is to identify the interface you want to sniff. If you are using a Linux device, this may be ETH0 or wlan0. You can choose an interface with the ifconfig command. Once you know the interface you want to sniff, you can then choose the type of traffic you want to monitor. For example, if you only want to monitor TCP/IP packets, you can create rules to do so. Many tools offer filtering factors that allow you to control the traffic you collect. For example, Wireshark allows you to filter the type of traffic you see using capture filters and display filters. Capture filters allow you to filter the traffic you capture, while display filters allow you to filter the traffic you see. For example, you can filter protocols, flows, or hosts. Once you have collected filtered traffic, you can start looking for performance issues. For more targeted analysis, you can also filter according to source and destination ports to test specific network elements. You can then use all the information you have captured to detect