Honeypot هي أحد موارد نظام المعلومات التي تكمن قيمتها في الاستخدام غير المصرح به أو غير المشروع لذلك المورد. – لانس سبيتزنر

كما قد تكون خمنت ، فإن حركة المرور التي يتم جذبها – ثم يتم تحويلها بعيدًا أو تتم دراستها عن كثب ، وفقًا للهدف – من النوع الضار ؛ ما يأتي من المتسللين والبرامج الضارة والفيروسات.

لماذا تحتاج honeypot على شبكتك?

السبب الرئيسي الذي يجعلك بحاجة إلى مصيدة مخترقة الشبكات على شبكتك هو المعلومات التي تنتجها شيء لا يمكن أن يوفره لك نظام كشف التسلل أو الوقاية. مسلحون بالمعلومات والتنبيهات التي يسجلونها ، سيصبح مسؤولو الشبكات على دراية بنوع الهجمات التي يستهدفونها ولديهم المعرفة المسبقة لمعرفة ما يتعين عليهم القيام به لتعزيز دفاعاتهم.

مع ما يقال ، هناك نوعان من مصائد مخترقي الشبكات:

honeypot الشركات – هذه مصيدة لشحم العسل يتم إعدادها في بيئة الإنتاج وتعمل كأداة ل دراسة الهجمات بغرض استخدام المعرفة لتعزيز أمان الشبكة.

البحث honeypot – هذه مصيدة لشحم العسل يستخدمها الباحثون وآمالهم دراسة منهجيات الهجوم وغيرها من الخصائص مثل دوافع الهجوم. ثم ، على سبيل المثال ، استخدام المعرفة لإنشاء حلول دفاعية (برامج مكافحة الفيروسات ، ومكافحة البرامج الضارة ، وما إلى ذلك) التي يمكن أن تمنع هجمات مماثلة في المستقبل.

يمكن أن تشمل أنواع البيانات التي يلتقطها مصائد مخترقي الشبكات (أو حولها) المهاجمين ، على سبيل المثال لا الحصر:

- ال أسماء المستخدمين, الأدوار, و امتيازات أن المهاجمين استخدام

- ال عناوين الانترنت بروتوكول الشبكة أو المضيف الذي يستخدم للهجوم

- ما هي البيانات التي يجري تم الحصول عليها, تغيير أو تم الحذف

- ال ضربات المفاتيح الفعلية يكتب المهاجمون الأمر الذي يتيح للمسؤولين رؤية ما يقومون به بالضبط

مصائد مخترقي الشبكات تساعد أيضا مع الحفاظ على انتباه المتسللين تحويلها من الشبكة الرئيسية, تجنب القوة الكاملة للهجوم, حتى يكون المسؤولون جاهزين لوضع الإجراء المضاد المناسب في مكانه.

أخيرًا ، نحتاج إلى الإشارة إلى إيجابيات وسلبيات استخدام مصيدة honeypot على شبكتك (هنا واحدة لكل جانب):

الايجابيات من استخدام شبكة honeypot

إنه مقياس أمان منخفض التكلفة يمكن أن يوفر معلومات عالية القيمة حول المهاجمين.

سلبيات استخدام شبكة honeypot

ليس من السهل الإعداد والتكوين وسيكون من الجنون المحاولة القيام بذلك دون وجود خبير في متناول اليد ؛ يمكن أن تأتي بنتائج عكسية وتعريض شبكة لهجمات أسوأ. وغني عن القول ، أن مصائد مخترقي الشبكات يمكن القول أفضل طريقة للقبض على المتسلل أو الهجوم كما يحدث. إنها تتيح للمسؤولين متابعة العملية بأكملها خطوة بخطوة ، متابعتها كلها في الوقت الفعلي مع كل حالة تأهب.

أين تجد تعليمات التثبيت honeypot

في هذا المقال سنركز على الإستراتيجية اللازمة لتنفيذ مصيدة مختبرة على شبكتك بدلاً من التثبيت الفعلي خطوة بخطوة لحلول البرامج نفسها. ولكن بالنسبة لأولئك منكم الذين يحتاجون إلى رؤية حلول مصيدة الشبكات يجري تثبيتها ، هناك بعض المواقع ومقاطع الفيديو الرائعة هناك. توصياتنا ستكون:

- شبابيك – بالنسبة لمعظم العالم ، هذا هو نظام التشغيل (OS) المفضل. وفي Analytical Security ، يمكنك إعداد honeypot لنظام التشغيل هذا ودمج السحابة (Amazon AWS) في شبكتك.

- لينكس – إذا كنت الشخص الذي يعمل على نظام Linux ، وهو شخص يحب أن يذهب تحت السقف والعبث تحت الغطاء ، فإليك موقعًا جيدًا يوضح كيفية تثبيت مصيدة honeypot في بيئة نظام التشغيل هذه: Hacking Blogs.

بالطبع ، في عالم اليوم من دروس YouTube والقنوات والمجتمعات الرقمية على الإنترنت مثل GitHub ، ليس من الصعب حقًا تثبيت مصيدة شعر. إنها الإستراتيجية والإدارة التي تمثل الجزء الصعب حقًا.

ما هي أفضل حلول البرمجيات honeypot هناك?

لأي شخص يبحث ، هناك عدد لا يحصى من حلول البرمجيات للاختيار من بينها عندما يتعلق الأمر حلول المصيدة. أدناه ، لدينا ثلاثة من أكثرها شعبية لتختار من بينها:

- KF Sensor – هذه مصيدة خوادم تعتمد على نظام تشغيل Windows والتي تبدأ في مراقبة الشبكة بمجرد إعدادها. إنها مجموعة أدوات كاملة تم تصميمها لتقليد مصيدة لشهر العسل – من بين العديد من الميزات المفيدة الأخرى. ولكن الشخصية المحببة لنظام كشف التسلل (IDS) المستند إلى المضيف هو أنه قابل للتكوين بدرجة كبيرة مما يجعل من السهل على المسؤولين الدفاع عن شبكاتهم الفردية.

- Glastopf – إن أفضل ما يميز هذه المصيدة هو أنه حل برمجي مفتوح المصدر مما يعني أنه ، مثل كل الحلول التعاونية ، فإن العمل الذهني لكثير من الخبراء سيستمر في التطور والتحسن مع مرور الوقت.

Glastopf عبارة عن مصيدة للتطبيقات على الإنترنت من بيثون وهي محاكي شبكة منخفض التفاعل. ميزة مثيرة للاهتمام في هذه الأداة هي أنه يمكنها حتى محاكاة التطبيقات المعرضة لهجمات حقن SQL.

- Ghost USB – ما يميز honeypot هو أنه يركز اهتمامه بشكل خاص على البرامج الضارة التي تنتشر عبر أجهزة تخزين USB. هذه مشكلة كبيرة بالنظر إلى أن محركات أقراص USB المستخدمة من قبل الموظفين والمستخدمين المعتمدين لا تزال تسبب مخاوف خطيرة.

بمجرد التثبيت ، يحاكي Ghost USB جهاز تخزين USB ويبث نفسه عبر الشبكة ، بهدف خداع أي برامج ضارة – تنتشر باستخدام أجهزة مماثلة – في إصابة الجهاز. بمجرد اكتشافها ومراقبتها سرا ، يصبح من السهل على المسؤولين اتخاذ الخطوات والاحتياطات اللازمة.

على الرغم من أن هذه الحلول الثلاثة تغطي معظم احتياجات أمان الشبكة ، يمكنك العثور على قائمة أكثر شمولاً من الحلول لمختلف احتياجات الشبكات والأمن هنا.

استراتيجيات المصيدة

هناك نوعان من استراتيجيات تنفيذ honeypot التي يمكنك تبنيها:

طريقة التفاعل منخفضة

في هذه الطريقة سوف تستخدم البيانات والمجلدات وقواعد البيانات المزيفة كطعم بغرض مراقبة الهجمات لمعرفة ما سيحدث في سيناريو خرق البيانات الواقعية. بالطبع ، سيكون لديهم إمكانية الوصول إلى مجموعات المعلومات الطرفية الأخرى مثل عناوين IP وأسماء المستخدمين وكلمات المرور – والتي يحرص المسؤولون على مراقبةها. هذا هو ما تريد القيام به إذا كنت ترغب في اختبار بعض جوانب قابلية اختراق الشبكة الخاصة بك وأمان عمليات الترخيص الخاصة بك ، على سبيل المثال.

طريقة تفاعل عالية

في هذا الإعداد سوف السماح للمهاجمين بالتفاعل مع البيانات والبرامج (بما في ذلك نظام التشغيل) والخدمات والأجهزة التي تبدو واقعية قدر الإمكان. القصد هنا هو قياس مهارات المهاجمين والتقاطها. يستخدم هذا الإعداد غالبًا في سيناريوهات البحث حيث يتم استخدام نتائج الدراسات لتحسين القدرات الدفاعية المضادة للفيروسات ومكافحة البرامج الضارة.

اعتن بنفسك!

الآن ، دعونا الآن نلقي نظرة على بعض المشكلات التي ستحتاج إلى أن تكون على دراية بها وحذرة قبل البدء في تنفيذ مصيدة مصيدة لديك.

قضايا قانونية

سواء كان ذلك لتغطية حالتك في حالة قيام عملاءك بمقاضاتهم لفقدان بياناتهم أو للتأكد من أن أي رسوم تتقاضاها ضد المتسللين تتمسك بها ، فستحتاج إلى أن تكون أسلاكك القانونية غير متشابكة. في حين أننا لسنا كيانًا قانونيًا ، فلا يزال بإمكاننا إخبارك أنك ستحتاج إلى أن تكون على دراية بهذه الجوانب القانونية الثلاثة والحذر منها:

- الفخ – يمكن للمتطفلين ادعاء أنهم لا يعرفون أنهم لم يكن من المفترض أن يصلوا إلى شبكتك أو الأصول والبيانات الموجودة عليها. يمكن أن يزعموا أنك لم تسمها بشكل واضح بما فيه الكفاية وأنهم يستخدمون دفاع “الوقوع” أبعد من ذلك..

- خصوصية – تنفيذ honeypot يجب أن يتم بحذر شديد. لا يمكن التأكيد على هذه النقطة بما فيه الكفاية. يمكن لمنفذ واحد ترك مفتوحًا عن طريق الخطأ أو حساب مسؤول تم اختراقه فتح البوابات للهجمات على شبكتك الرئيسية. وهذا بدوره قد يعرض البيانات الشخصية لأي من عملائك للخطر. إذا نجح المهاجمون في مشاركتها مع العالم ، فيمكنك أن تجد نفسك هدفًا لدعوى انتهاك الثقة لأن العملاء يقولون إنهم لم يمنحك الإذن بمشاركة بياناتهم.

- مسؤولية – هناك طريقة أخرى يمكن أن تجعل نفسك (أو شبكتك) في المياه الساخنة هي إذا قرر المتسللون قلب الجريمة في الاتجاه الصحيح إليك من خلال تخزين محتوى ضار على خوادمك المعرضة للخطر ، والأسوأ من ذلك ، توجيه حركة المرور نحو عناوين IP الخاصة بك. تخزين وتوزيع محتوى مثل الصور الإباحية للأطفال قد يجعلك ترى داخل قاعة المحكمة سريعًا بشكل حقيقي.

نصيحة غالية: إذا وجدت أي محتوى من هذا النوع يدين على خوادمك أو تم الوصول إليه عبر شبكتك ، فإن أول ما عليك فعله هو الاتصال بالسلطات.

يجري اكتشافها – من قبل المتسللين

إعداد مصيدة لشهر العسل يتطلب عدم الكشف عن هويته للشبكة الحقيقية هذا هو وراء ذلك. لا شيء يمكن أن يشكل خطراً على ذلك أكثر من اكتشاف المتسللين أنه في الحقيقة مصيدة عسيرة يتعاملون معها بدلاً من التعامل الحقيقي. لخرق الشبكة الرئيسية. وهكذا ، يصبح من الأهمية بمكان ألا تنبههم أي علامات واضحة إلى حقيقة أنهم يخضعون للمراقبة على شبكة مصيدة مخترقي الشبكات. العلامات الشائعة التي تتخلى عادة عن الحيلة – وبالتالي يجب تجنبها – هي:

- إذا كانت الشبكة سهلة الهجوم ، أو يمكنك الوصول إليها, ستجعلهم مشبوهين أو يجعلهم يعتقدون أنه غير مناسب بدرجة كافية لتبرير جهودهم.

- إذا كان هناك الكثير من الخدمات غير الضرورية قيد التشغيل ، أو واحد من المنافذ كثيرة مفتوحة, سيكون ذلك مخالفًا للواقع حيث يتم عادةً تجريد الأجهزة العادية التي تواجه الإنترنت من الخدمات غير ذات الصلة ويكون لها فقط المنافذ المطلوبة مفتوحة.

- إذا كانت تكوينات حلول البرامج قيد التشغيل لا تزال في إعداداتها الافتراضية, وهو ما لا يحدث أبدًا في شبكة مباشرة.

- إذا كان هناك حركة مرور قليلة أو معدومة تمر عبر الشبكة مما يشير إلى أنه لا يوجد شيء يثير الاهتمام ، وهو ينتمي بعد إلى علامة تجارية كبرى.

- إذا تم بذل الكثير من الجهد لجعلها تبدو وكأنها دخلت متجر الحلوى مع المجلدات المسماة “كلمات المرور” أو “سرية” أو “أسماء المستخدمين”.

- إذا كانت الخوادم المتصلة بالشبكة تبدو فارغة أو كان هناك الكثير من الأقراص المجانيةالفراغ سوف تظهر أنها ليست ذات قيمة.

باختصار ، يجب أن تحاكي شبكة مصادقة الشبكات والأجهزة الموجودة بها اتصالًا حقيقيًا ، وإن كان ذلك باستخدام بيانات مزيفة وحركة مرور. ضع نفسك في مكان المهاجمين وانظر إلى شبكتك من منظورهم.

حماية نفسك جيدا!

لا تنس أنك تدخل إلى عرين الأسد عند اختيار إعداد مصيدة لشهر العسل. لذلك ، إليك بعض النقاط التي تحتاج إلى التأكد من تغطيتها دائمًا:

- أبدا استخدام البيانات الحقيقية – لا يهم نوع الأمر ، قم بإنشاء بيانات غير مقبولة تبدو حقيقية وتستخدمها كطعم.

- لا تقم بتوصيل مصيدة honeypot بشبكتك الرئيسية – يجب ألا تكون هناك طريقة تمكن المهاجمين من الانتقال إلى شبكتك عبر مصيدة الشبكات الخاصة بك ؛ تأكد من أنه معزول والحفاظ عليه بهذه الطريقة.

- استخدام الأجهزة الافتراضية – أكثر الأجهزة أمانًا التي يمكنك وضعها على مصيدة honeypot الخاصة بك هو جهاز افتراضي ؛ إذا تعرضت للضرب ، كل ما عليك فعله هو إعادة التشغيل وإعادة إنشائه.

- يجب أن تكون جدران الحماية وأجهزة التوجيه هي الطريقة الوحيدة للوصول إلى مصيدة مصفاة العسل الخاصة بك – يجب أن تمر كل حركة المرور الواردة عبرها قبل دخولها على شبكة وهمية ؛ قم بتكوين جميع أرقام المنافذ عليها للإشارة إلى مصيدة honeypot.

- يجب أن تكون أسماء المستخدمين وأدوارهم فريدة بالنسبة إلى مصيدة honeypot – سيكون من الجنون استخدام نفس الأشخاص الذين لديهم حق الوصول إلى شبكتك الرئيسية ؛ إنشاء بيانات اعتماد جديدة واستخدامها ل honeypot فقط.

- دائما اختبار ، اختبار ، واختبار – لا تدع مصيدة عصفور حية على الإطلاق دون إلقاء كل ما لديك ؛ في الواقع ، قم بدعوة الخبراء لمحاولة اختراقها وعلى شبكتك الرئيسية قبل أن تدعها تواجه الإنترنت.

استراتيجية جيدة لتبني هنا هي تأكد من عدم تمكن أي شخص باستثناء المسؤول من الوصول إلى مصيدة honeypot ، وحتى ذلك الحين ، يجب عليهم استخدام حساب تسجيل دخول مخصص له امتيازات صفرية على الشبكة الحقيقية. أو الأفضل من ذلك ، أنه غير موجود على الإطلاق.

موضع مصفاة العسل

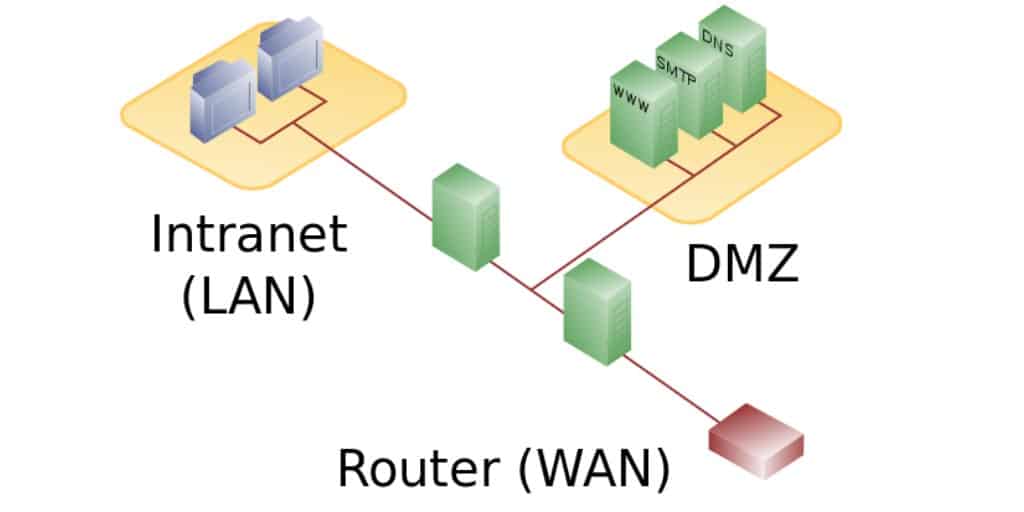

يمكن القول إن المكان المثالي لإنشاء مصيدة بك في المنطقة المجردة من السلاح (DMZ). هذه هي المنطقة الخارجة عن شبكتك الرئيسية ، لكنها ما زالت خلف جهاز توجيه يواجه الإنترنت.

إسناد الصورة: ar: المستخدم: Pbroks13 [المجال العام] ، عبر ويكيميديا كومنز

ثم مرة أخرى ، يجب أن تعلم أنه ليست كل الهجمات تأتي من الإنترنت. في الواقع ، أظهرت الدراسات أن الإحصاءات الخاصة بـ “التهديدات الداخلية” – تلك التي تأتي من وراء جدران الحماية الخاصة بك ، ومن قبل الأشخاص المصرح لهم باستخدام شبكتك – مخيفة للغاية بأكثر من 30 في المئة. وهذا يعني أنه من المنطقي أيضًا تثبيت honeypot الداخلية. وبهذه الطريقة ، سيكون لمسؤولي الشبكة نظرة ثاقبة على المحاولات الضارة – أو الأخطاء البشرية البسيطة التي تسببها. سيساعد الفيديو التالي في توضيح أغراض ومزايا وعيوب وضع مصيدة مخترقي الشبكات في مختلف المواقع على الشبكة:

Honeytokens

هناك طريقة جيدة لمراقبة تكتيكات المتسلل وهي وضع شهر العسل على خادم أو قاعدة بيانات. شهر العسل هي الملفات أو مجموعات البيانات التي تبدو مثيرة للاهتمام للمهاجمين ولكنها في الواقع نسخ متماثلة مزيفة للصفقة الحقيقية.

ال يمكن أيضًا أن تكون ملفات honeytokens مضمنًا أو مجموعات بيانات في ما يبدو أنه خادم أو قاعدة بيانات شرعية. يسهل على المسؤولين تتبع البيانات في حالة سرقتها – مثل من سُرق منها وكيف سُرقت – حيث يتم وضع شهر العسل مختلف في كل مكان.

تتضمن أمثلة هذا النوع من العسل عناوين البريد الإلكتروني وأسماء المستخدمين أو معرفات تسجيل الدخول. إذا تمكن المهاجم من الوصول إلى هذه المعلومات ، فسيكون من السهل معرفة قاعدة البيانات التي خرقها والتي بدورها ستساعد في معرفة كيف تمكنوا من القيام بذلك.

عند استخدامها بشكل صحيح ، وإعدادها بعدة طرق مختلفة ، يمكن لشهر العسل وشبكات العسل (اثنين أو أكثر من مصائد مخترقي الشبكات على نفس الشبكة) رسم صورة واضحة جدًا للمسؤولين.

بمجرد حدوث التهديدات ثم تحديدها بواسطة مصيدة honeypot ، يمكن تهيئة التنبيهات استجابةً لمحاولات الوصول إلى البيانات أو تعديلها أو حذفها أو حتى عند اكتشاف حزم خبيثة وحمولات صافية على الشبكة.

الأفكار النهائية حول إنشاء مصيدة شعر على شبكتك

كما رأينا ، سوف يساعدك مصائد مخترقي الشبكات في التصدي للهجمات من خلال رسم صورة أوضح للمهاجمين والطرق التي قد يستخدمونها لمحاولة الاختراق. سيساعد وضعه في الموضع الصحيح وتكوينه جيدًا على تعزيز أمان شبكتك ، وأي أخطاء في القيام بذلك قد تؤدي إلى زوال شبكتك الرئيسية.

و حينئذ،…

تذكر دائمًا: مصير الشبكات في حد ذاته ليس حلاً لأمن الشبكات. إنها في الحقيقة أداة تعمل كوسيلة للوصول إلى حل شبكة آمن. تعلم منه وشد البراغي باستخدام حلول أخرى لمراقبة الشبكة وحمايتها مع التأكد من أن لديك أجهزة أخرى حلول أمن الشبكات كنسخ احتياطية.

لغات البرمجة المختلفة. Honeyd – هذه المصيدة تعمل على نظام التشغيل Linux وتستخدم لإنشاء شبكات honeypot متعددة الطبقات. يمكن استخدامها لمحاكاة خوادم وخدمات مختلفة وتحديد الهجمات المحتملة. Cowrie – هذه المصيدة تستخدم لمحاكاة خادم SSH وتسجيل الهجمات المحتملة. يمكن استخدامها لتحليل الهجمات وتحديد الثغرات الأمنية في النظام. يجب على المستخدمين اختيار الحل الأنسب لاحتياجاتهم ومستوى خبرتهم في إدارة الشبكات والأمان.