ما هو Nmap?

NMAP (أو “مخطط الشبكة“) هي واحدة من أكثر أدوات اكتشاف الشبكة المجانية شيوعًا في السوق. على مدار العقد الماضي أو نحو ذلك ، ظهر البرنامج كبرنامج أساسي لمسؤولي الشبكات الذين يتطلعون إلى رسم شبكاتهم وإجراء عمليات جرد واسعة النطاق للشبكة. يسمح للمستخدم بالعثور على المضيفين المباشرين على شبكتهم وكذلك البحث عن المنافذ المفتوحة وأنظمة التشغيل. في هذا الدليل ، سوف تتعلم كيفية تثبيت واستخدام Nmap.

يتم تشغيل Nmap حول سطر أوامر مشابه لـ Windows Command Prompt ، ولكن تتوفر واجهة المستخدم الرسومية للمستخدمين الأكثر خبرة. عند استخدام Nmap ، يقوم المستخدم ببساطة بإدخال الأوامر وتشغيل البرامج النصية عبر الواجهة النصية. يمكنهم التنقل من خلال جدران الحماية وأجهزة التوجيه وعوامل تصفية IP والأنظمة الأخرى. في جوهره ، تم تصميم Nmap للشبكات على مستوى المؤسسات ويمكنه المسح من خلال الآلاف من الأجهزة المتصلة.

تشمل بعض الاستخدامات الرئيسية لـ Nmap مسح الميناء, بينغ الاجتياح, كشف نظام التشغيل, و الكشف عن الإصدار. يعمل البرنامج عن طريق استخدام حزم IP لتحديد المضيفين المتاحين على الشبكة وكذلك الخدمات وأنظمة التشغيل التي يقومون بتشغيلها. Nmap متاح في العديد من أنظمة التشغيل المختلفة من Linux إلى BSD و Gentoo مجانًا. لدى Nmap أيضًا مجتمع دعم مستخدم نشط للغاية وحيوي. في هذه المقالة ، نقوم بتفكيك أساسيات Nmap لمساعدتك في البدء.

تحليل الشبكة واستنشاق الحزمة مع Nmap

تعتبر أجهزة تحليل الشبكات مثل Nmap ضرورية لأمن الشبكات لعدة أسباب. يستطيعون تحديد المهاجمين و اختبار لنقاط الضعف داخل الشبكة. عندما يتعلق الأمر بالأمن السيبراني ، فكلما زادت معرفتك بحركة مرور الحزم الخاصة بك ، كلما كانت استعدادك لهجوم أفضل. إن المسح الفعال لشبكتك هو الطريقة الوحيدة للتأكد من استعدادك للهجمات المحتملة.

كمحلل شبكة أو حزمة شم ، فإن Nmap شديد التنوع. على سبيل المثال ، يسمح للمستخدم بمسح أي عنوان IP نشط على شبكته. إذا حددت عنوان IP الذي لم تره من قبل ، فيمكنك تشغيل فحص IP لتحديد ما إذا كانت خدمة شرعية أم هجومًا خارجيًا.

Nmap هو محلل الانتقال إلى الشبكة للعديد من المسؤولين لأنه يوفر مجموعة واسعة من الوظائف مجانًا.

حالات استخدام Nmap

على سبيل المثال ، يمكنك استخدام Nmap من أجل:

- حدد المضيفين المباشرين على شبكتك

- تحديد المنافذ المفتوحة على شبكتك

- حدد نظام تشغيل الخدمات على شبكتك

- معالجة نقاط الضعف في البنية التحتية للشبكة الخاصة بك

كيفية تثبيت Nmap

أنظر أيضا: Nmap الغش ورقة

قبل أن نصل إلى كيفية استخدام NMap ، سنبحث في كيفية تثبيته. يمكن لمستخدمي Windows و Linux و MacOS تنزيل Nmap هنا.

تثبيت Nmap على ويندوز

استخدم مثبت Windows الذاتي (المشار إليه باسم nmap-setup.exe) ثم اتبع الإرشادات التي تظهر على الشاشة.

تثبيت Nmap على لينكس

على لينكس, الأمور أصعب قليلاً حيث يمكنك الاختيار بين تثبيت شفرة المصدر أو عدد من الحزم الثنائية. يتيح لك تثبيت Nmap على نظام Linux إنشاء الأوامر الخاصة بك وتشغيل البرامج النصية المخصصة. لاختبار ما إذا كنت قد قمت بتثبيت nmap لأوبونتو ، قم بتشغيل إصدار Nmap أمر. إذا تلقيت رسالة تفيد بأن nmap غير مثبت حاليًا ، فاكتب sudo – الحصول على تثبيت تثبيت nmap في موجه الأوامر وانقر فوق إدخال.

تثبيت Nmap على ماك

على ماك, nmap يقدم المثبت مخصص. للتثبيت على Mac ، انقر نقرًا مزدوجًا فوق ملف nmap-.dmg وفتح ملف يسمى NMAP-mpkg. فتح هذا سيبدأ عملية التثبيت. إذا كنت تستخدم OS X 10.8 أو إصدار أحدث ، فقد يتم حظرك بواسطة تفضيلات الأمان لأن nmap يعتبر “مطورًا غير معروف”. للتغلب على هذا ، ما عليك سوى النقر بزر الماوس الأيمن على ملف .mpkg وتحديده افتح.

كيفية تشغيل بينغ المسح الضوئي

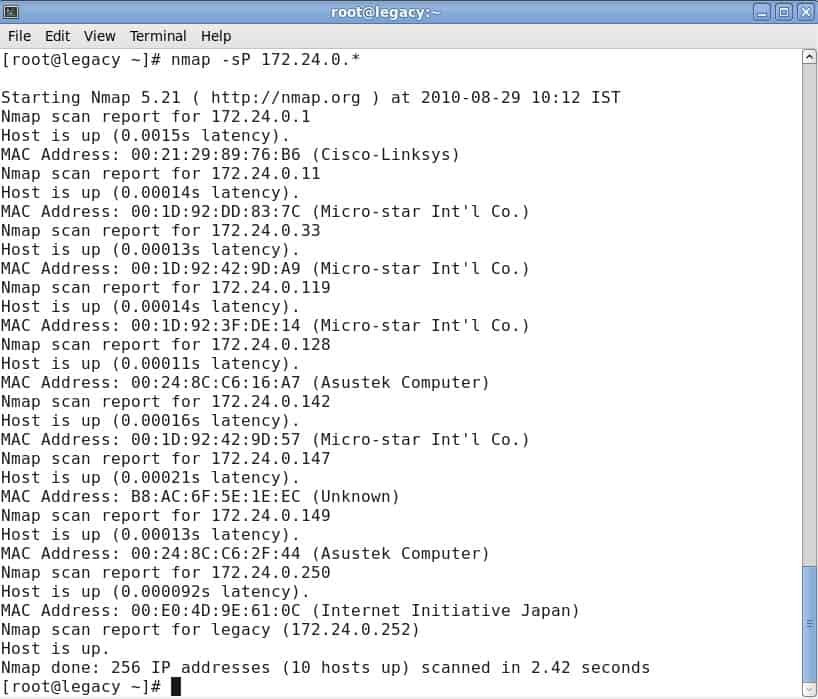

واحدة من أساسيات إدارة الشبكة هي أخذ الوقت الكافي لتحديد المضيفين النشطين على شبكتك. على Nmap ، يتم تحقيق ذلك من خلال استخدام فحص ping. يتيح فحص ping (يشار إليه أيضًا باسم اكتشاف IP في أمر شبكة فرعية) للمستخدم تحديد ما إذا كانت عناوين IP متصلة. ويمكن أيضا أن تستخدم كوسيلة لاكتشاف المضيف. تعد عمليات فحص ARP ping واحدة من أفضل الطرق لاكتشاف الأجهزة المضيفة داخل شبكات LAN.

لتشغيل فحص ARP ping ، اكتب الأمر التالي في سطر الأوامر:

# nmap -sp 192.100.1.1/24

سيؤدي ذلك إلى عرض قائمة بالمضيفين الذين استجابوا لطلبات ping مع إجمالي عدد عناوين IP في النهاية. ويرد أدناه مثال على ذلك:

من المهم ملاحظة أن هذا البحث لا يرسل أي حزم إلى المضيفين المدرجين في القائمة. ومع ذلك ، تقوم Nmap بتشغيل قرار DNS العكسي على المضيفين المدرجين في القائمة لتحديد أسمائهم.

تقنيات المسح الضوئي للميناء

عندما يتعلق الأمر بمسح المنافذ ، يمكنك استخدام مجموعة متنوعة من التقنيات المختلفة على Nmap. هذه هي أهمها:

- ss TCP SYN المسح الضوئي

- sT TCP توصيل المسح الضوئي

- سو UDP بمسح

- SCY INT مسح المسح الضوئي

- sN TCP NULL

سيحاول المستخدمون الأحدث حل معظم المشكلات المتعلقة بفحص SYN ، ولكن مع تطور معرفتك ، ستتمكن من دمج بعض هذه التقنيات الأخرى أيضًا. من المهم ملاحظة أنه لا يمكنك استخدام سوى طريقة واحدة لمسح المنفذ في وقت واحد (على الرغم من أنه يمكنك الجمع بين فحص SCTP و TCP معًا).

TCP SYN Scan

sS TCP SYN Scan

ال TCP SYN Scan هي واحدة من أسرع تقنيات مسح المنفذ تحت تصرفك على Nmap. يمكنك مسح آلاف المنافذ في الثانية على أي شبكة غير محمية بواسطة جدار الحماية.

بل هو أيضا تقنية مسح جيدة من حيث الخصوصية لأنه لا يكمل اتصالات TCP التي تلفت الانتباه إلى نشاطك. إنه يعمل عن طريق إرسال حزمة SYN ثم انتظار الرد. يشير الإقرار إلى وجود منفذ مفتوح بينما لا توجد استجابة تشير إلى منفذ تمت تصفيته. يحدد RST أو إعادة التعيين المنافذ غير المستمعة.

TCP Connect Scan

sT TCP Connect Scan

أ TCP Connect Scan هو فحص TCP البديل الرئيسي عندما يكون المستخدم غير قادر على إجراء فحص SYN. ضمن فحص اتصال TCP ، يصدر المستخدم مكالمة نظام اتصال لتأسيس اتصال بالشبكة. بدلاً من القراءة من خلال استجابات الحزمة ، يستخدم Nmap هذه المكالمة لسحب المعلومات حول كل محاولة اتصال. واحدة من أكبر عيوب فحص اتصال TCP هو أن الأمر يستغرق وقتًا أطول لاستهداف المنافذ المفتوحة بدلاً من فحص SYN.

مسح UDP

سو UDP المسح الضوئي

إذا كنت ترغب في تشغيل فحص المنافذ على خدمة UDP ، إذن مسح UDP هي أفضل مسار للعمل الخاص بك. يمكن استخدام UDP لمسح المنافذ مثل DNS و SNMP و DHCP على شبكتك. هذه مهمة بشكل خاص لأنها منطقة يستغلها المهاجمون بشكل شائع. عند تشغيل فحص UDP ، يمكنك أيضًا تشغيل فحص SYN في وقت واحد. عندما تقوم بتشغيل فحص UDP ، فأنت ترسل حزمة UDP إلى كل منفذ مستهدف. في معظم الحالات ، تقوم بإرسال حزمة فارغة (إلى جانب المنافذ مثل 53 و 161). إذا لم تتلق ردًا بعد إرسال الحزم ، فسيتم تصنيف المنفذ على أنه مفتوح.

SCTP INIT منفذ المسح الضوئي

SCY INTP المسح الضوئي

ال SCTP INIT منفذ المسح الضوئي يغطي خدمات SS7 و SIGTRAN ويوفر مزيجًا من بروتوكولي TCP و UDP. مثل المسح الضوئي Syn ، فإن SCTP INIT Scan سريع بشكل لا يصدق ، وهو قادر على مسح الآلاف من المنافذ في كل ثانية. يعد هذا أيضًا اختيارًا جيدًا إذا كنت تبحث عن الحفاظ على الخصوصية لأنه لا يكمل عملية SCTP. يعمل هذا المسح عن طريق إرسال قطعة INIT وانتظار استجابة من الهدف. تحدد استجابة مقطع INIT-ACK آخر منفذًا مفتوحًا ، بينما يشير جزء ABORT إلى منفذ غير مستمع. سيتم تمييز المنفذ كمرشح إذا لم يتم تلقي استجابة بعد إعادة الإرسال المتعددة.

مسح TCP NULL

sN TCP NULL Scan

أ مسح TCP NULL هي واحدة من تقنيات المسح أكثر ماكرة تحت تصرفكم. يعمل هذا من خلال استغلال ثغرة في TCP RFC تشير إلى المنافذ المفتوحة والمغلقة. بشكل أساسي ، فإن أي رزمة لا تحتوي على بت SYN أو RST أو ACK ستطالب بالرد باستخدام RST الذي تم إرجاعه إذا كان المنفذ مغلقًا ولم يتم الاستجابة إذا كان المنفذ مفتوحًا. أكبر ميزة لفحص TCP NULL هي أنه يمكنك التنقل في طريقك حول مرشحات الموجه وجدران الحماية. على الرغم من أنها خيار جيد للشبح ، إلا أنه لا يزال من الممكن اكتشافها بواسطة أنظمة كشف التسلل (IDS).

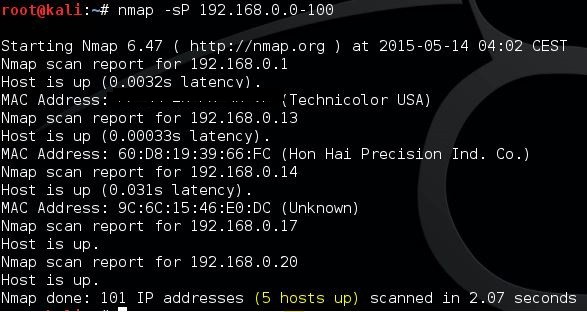

مسح المضيف

إذا كنت ترغب في تحديد المضيفين النشطين على شبكة ، فإن فحص المضيف هو أفضل طريقة للقيام بذلك. يتم استخدام فحص مضيف لإرسال حزم طلبات ARP إلى جميع الأنظمة داخل الشبكة. سوف يرسل طلب ARP إلى عنوان IP معين ضمن نطاق IP ثم يستجيب المضيف النشط بحزمة ARP التي ترسل عنوان MAC الخاص بها مع رسالة “host up up”. سوف تتلقى هذه الرسالة من جميع المضيفين النشطين. لتشغيل فحص مضيف ، أدخل:

nmap -sP

سيؤدي ذلك إلى رفع شاشة توضح ما يلي:

تحديد أسماء المضيفين

أحد الأوامر الأبسط والأكثر فائدة التي يمكنك استخدامها هو الأمر -sL ، والذي يخبر nmap بتشغيل استعلام DNS على عنوان IP الذي تختاره. باستخدام هذه الطريقة ، يمكنك العثور على أسماء المضيفين لبروتوكول الإنترنت دون إرسال حزمة واحدة إلى المضيف. على سبيل المثال ، أدخل الأمر التالي:

nmap -sL 192.100.0.0/24

يؤدي ذلك إلى عرض قائمة بالأسماء المتعلقة بـ IPs الممسوحة ضوئيًا ، والتي يمكن أن تكون مفيدة بشكل لا يصدق لتحديد عناوين IP المعينة بالفعل (بشرط أن يكون لها اسم مرتبط!).

نظام التشغيل المسح

إحدى وظائف Nmap المفيدة الأخرى هي اكتشاف نظام التشغيل. للكشف عن نظام التشغيل لجهاز ، يرسل Nmap حزم TCP و UDP إلى منفذ ويحلل استجابته. تقوم Nmap بعد ذلك بإجراء مجموعة متنوعة من الاختبارات من أخذ عينات TCP ISN إلى أخذ عينات معرف IP ومقارنتها بقاعدة بياناتها الداخلية التي تضم 2600 نظام تشغيل. إذا عثر على تطابق أو بصمة ، فإنه يوفر ملخصًا يتكون من اسم المزود ونظام التشغيل والإصدار.

للكشف عن نظام التشغيل للمضيف ، أدخل الأمر التالي:

nmap -O 192.168.5.102

من المهم ملاحظة أنك تطلب منفذًا مفتوحًا ومغلقًا واحدًا لاستخدام الأمر –O.

كشف الإصدار

الكشف عن الإصدار هو الاسم الذي يطلق على أمر يتيح لك معرفة إصدار البرنامج الذي يعمل عليه الكمبيوتر. ما يميزه عن معظم عمليات الفحص الأخرى هو أن المنفذ ليس هو محور البحث. بدلاً من ذلك ، يحاول الكشف عن البرامج التي يعمل بها الكمبيوتر باستخدام المعلومات المقدمة من منفذ مفتوح. يمكنك استخدام الكشف عن الإصدار عن طريق كتابة الأمر -sV وتحديد IP الذي تختاره ، على سبيل المثال:

#nmap -sV 192.168.1.1

زيادة اللامبالاة

عند إجراء أي فحص عبر Nmap ، قد تحتاج إلى مزيد من المعلومات. سيؤدي إدخال الأمر verbose -v إلى تزويدك بتفاصيل إضافية حول ما تقوم به Nmap. تتوفر تسعة مستويات من الحدة على Nmap ، من -4 إلى 4:

- مستوى 4 – لا يوفر أي إخراج (على سبيل المثال لن ترى حزم استجابة)

- مستوى 3 – مشابه لـ -4 ولكنه يوفر لك أيضًا رسائل خطأ لتظهر لك في حالة فشل أمر Nmap

- المستوي 2 – هل ما سبق ولكن لديه أيضا تحذيرات ورسائل خطأ إضافية

- المستوى 1 – يعرض معلومات وقت التشغيل مثل الإصدار ووقت البدء والإحصاءات

- المستوى 0 – مستوى الفعل الافتراضي الذي يعرض الحزم المرسلة والمستلمة بالإضافة إلى معلومات أخرى

- المستوى 1 – مماثل للمستوى 0 ولكن يوفر أيضًا تفاصيل حول تفاصيل البروتوكول والأعلام والتوقيت.

- المستوي 2 – يعرض معلومات أكثر شمولاً عن الحزم المرسلة والمستلمة

- مستوى 3 – عرض النقل الخام الكامل للحزمة المرسلة والمستلمة

- مستوى 4 – نفس المستوى 3 مع مزيد من المعلومات

تعد زيادة الفعل أمرًا رائعًا لإيجاد طرق لتحسين عمليات الفحص. تزيد من كمية المعلومات التي يمكنك الوصول إليها وتزودك بمزيد من المعلومات لإجراء تحسينات مستهدفة للبنية الأساسية لشبكتك.

محرك البرمجة النصية Nmap

إذا كنت ترغب في الحصول على أقصى استفادة من Nmap ، فستحتاج إلى استخدام Nmap Scripting Engine (NSE). يسمح NSE للمستخدمين بكتابة البرامج النصية في لوا حتى يتمكنوا من أتمتة مهام الشبكات المختلفة. يمكن إنشاء عدد من فئات البرامج النصية المختلفة باستخدام NSE. وهذه هي:

- المصادقة – البرامج النصية التي تعمل مع أو تتجاوز أوراق اعتماد المصادقة على النظام المستهدف (مثل الوصول إلى x11).

- بث – البرامج النصية المستخدمة عادة لاكتشاف المضيفين عن طريق البث على الشبكة المحلية

- حيوان – البرامج النصية التي تستخدم القوة الغاشمة للوصول إلى خادم بعيد (على سبيل المثال http-brute)

- إفتراضي – البرامج النصية التي تم تعيينها افتراضيًا على Nmap بناءً على السرعة والفائدة والفعالية والموثوقية والتدخلية والخصوصية

- اكتشاف – البرامج النصية التي تبحث في السجلات العامة ، وخدمات الدليل ، والأجهزة التي تدعم SNMP

- دوس – البرامج النصية التي يمكن أن تسبب الحرمان من الخدمة. يمكن استخدامها لاختبار أو مهاجمة الخدمات.

- استغلال – نصوص مصممة لاستغلال ثغرات الشبكة (على سبيل المثال http-shellshock

- خارجي – البرامج النصية التي ترسل البيانات إلى قواعد البيانات الخارجية مثل whois-ip

- fuzzer – البرامج النصية التي ترسل الحقول العشوائية داخل الحزم

- تطفلي – البرامج النصية التي تخاطر بتحطيم النظام المستهدف وتفسيرها على أنها ضارة من قبل المسؤولين الآخرين

- البرمجيات الخبيثة – البرامج النصية المستخدمة لاختبار ما إذا كان النظام قد أصيب بالبرمجيات الضارة

- آمنة – البرامج النصية التي لا تعتبر تدخلية أو مصممة لاستغلال الثغرات أو تعطل الخدمات

- الإصدار – تستخدم تحت ميزة الكشف عن الإصدار ولكن لا يمكن اختيارها صراحة

- vuln – نصوص مصممة للتحقق من نقاط الضعف وإبلاغ المستخدم بها

يمكن أن يكون NSE معقدًا تمامًا للحصول على رأسك في البداية ، ولكن بعد منحنى التعلم الأولي ، يصبح التنقل أسهل بكثير.

على سبيل المثال ، سيسمح لك إدخال command -sC باستخدام البرامج النصية الشائعة الأصلية في النظام الأساسي. إذا كنت ترغب في تشغيل البرامج النصية الخاصة بك ، يمكنك استخدام خيار البرنامج النصي بدلاً من ذلك. من المهم أن تتذكر أن أي برامج نصية تقوم بتشغيلها يمكن أن تلحق الضرر بالنظام لديك ، لذا تحقق من كل شيء قبل أن تقرر تشغيل البرامج النصية.

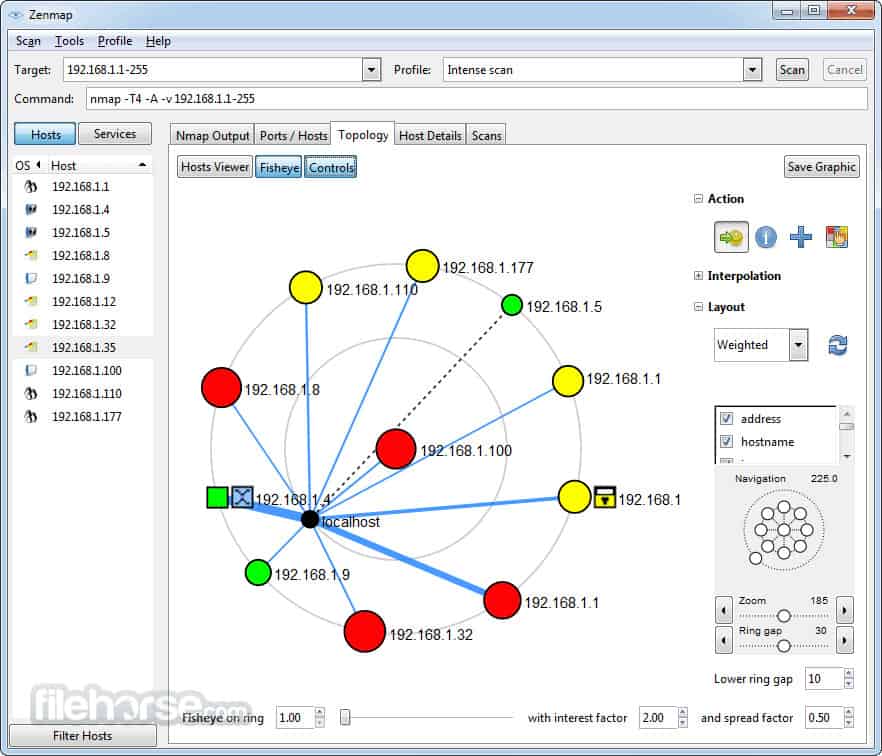

أدوات واجهة المستخدم الرسومية Nmap

Zenmap

كبديل لواجهة سطر الأوامر ، تقدم NMap أيضًا واجهة المستخدم الرسومية المسماة Zenmap. في Zenmap ، يمكنك إنشاء وتنفيذ أوامر ومسح. واجهة المستخدم الرسومية أكثر سهولة في الاستخدام من واجهة سطر الأوامر ، مما يجعلها مثالية للمستخدمين الجدد. يمكن أن تعرض واجهة المستخدم الرسومية أيضًا مقارنات رسومية لنتائج اختبار الخدمة ، على سبيل المثال:

إذا كنت ترغب في كتابة الأوامر والبرامج النصية الخاصة بك ، فإن واجهة المستخدم الرسومية بعيدة عن المثالية وأنت أفضل حالًا في الالتزام بـ Nmap وواجهة سطر الأوامر.

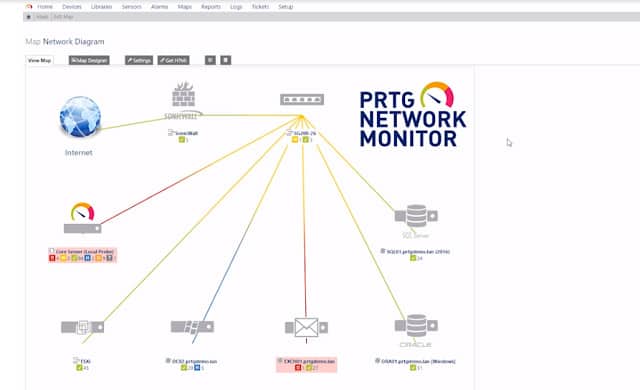

Paessler PRTG Network Monitor

Paessler PRTG Network Monitor يستخدم بروتوكول إدارة الشبكات البسيطة (SNMP) لتحديد موقع جميع الأجهزة على شبكتك. بمجرد اكتشاف كل قطعة من المعدات ، يتم تسجيلها في المخزون. يشكل المخزون أساس خريطة شبكة PRTG. يمكنك إعادة تنظيم الخريطة يدويًا إذا أردت ، ويمكنك أيضًا تحديد تخطيطات مخصصة. لا تقتصر الخرائط على عرض الأجهزة على موقع واحد. يمكنه عرض جميع الأجهزة على شبكة WAN وحتى رسم جميع مواقع الشركة على خريطة حقيقية للعالم. يتم تضمين الخدمات السحابية أيضًا في خريطة الشبكة.

تعمل وظيفة اكتشاف شبكة PRTG باستمرار. لذلك ، إذا قمت بإضافة جهاز أو نقله أو إزالته ، فسيتم عرض هذا التغيير تلقائيًا على الخريطة وسيتم أيضًا تحديث مخزون المعدات.

تتم تسمية كل جهاز على الخريطة بعنوان IP الخاص به. بدلاً من ذلك ، يمكنك اختيار تحديد الأجهزة بواسطة عناوين MAC أو أسماء مضيفاتها. كل أيقونة جهاز في الخريطة هي رابط من خلال نافذة التفاصيل ، والتي تقدم معلومات عن قطعة المعدات هذه. يمكنك تغيير عرض خريطة الشبكة لتقييدها بالأجهزة من نوع معين ، أو فقط عرض قسم واحد من الشبكة.

Paessler PRTG هو نظام موحد لمراقبة البنية التحتية. كما أنه سيتابع خوادمك والتطبيقات التي تعمل عليها. هناك وحدات خاصة لمراقبة المواقع والشاشة قادرة على تغطية المحاكاة الافتراضية وشبكات واي فاي كذلك.

Paessler PRTG متاح كخدمة عبر الإنترنت مع وكيل جامع محلي مثبت على نظامك. بدلاً من ذلك ، يمكنك اختيار تثبيت البرنامج في المبنى. يعمل نظام PRTG على أجهزة الكمبيوتر التي تعمل بنظام Windows ، لكنه قادر على الاتصال بالأجهزة التي تعمل بأنظمة تشغيل أخرى. PRTG متاح للتنزيل في نسخة تجريبية مجانية مدتها 30 يومًا.

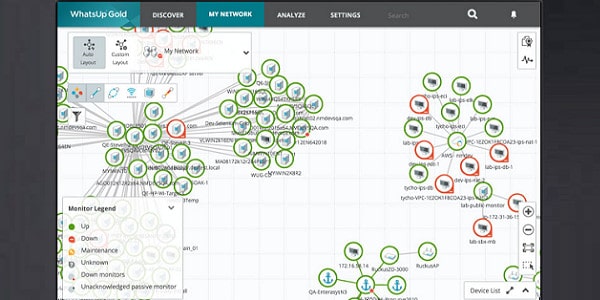

واتس اب الذهب

يحتوي WhatsUp Gold على وظيفة الاكتشاف التلقائي ، والتي تغطي البيئات السلكية واللاسلكية والبيئية الافتراضية. يتم تثبيت البرنامج الخاص بأداة مراقبة البنية الأساسية هذه على Windows Server 2008 R2 و 2012 و 2012 R2 و 2016. وسيبدأ التشغيل الأول للأداة المساعدة في إجراءات اكتشاف الشبكة. تقوم هذه السجلات بتسجيل جميع أجهزة Layer 2 و Layer 3 (المحولات وأجهزة التوجيه) على شبكتك وتسجيلها في سجل. تقوم عملية الاكتشاف أيضًا بإنشاء خريطة شبكة. يستمر نظام التسجيل في العمل باستمرار حتى تنعكس أي تغييرات في الشبكة على الخريطة. يتم أيضًا تضمين الخدمات المستندة إلى مجموعة النظراء والتي تستخدمها شركتك على الخريطة ويمكنك تغطية مواقع متعددة لرسم شبكة WAN الخاصة بك على خريطة واحدة.

تستخدم عملية اكتشاف WhatsUp Gold إجراءات Ping و SNMP. يتم تسجيل نوع الأجهزة أيضًا. يساعد ذلك الشاشة في ضبط العمليات وفقًا لكل نوع من المعدات. ستظهر لك التفاصيل المنبثقة المرفقة بكل أيقونة في الخريطة تفاصيل حول قطعة المعدات هذه.

تتم مراقبة حالات الأجهزة في الشبكة باستخدام SNMP. تُظهر الخريطة صحة كل جهاز بلون: أخضر للخير ، أصفر للتحذير ، والأحمر للسوء. وبالتالي, يمكنك أن ترى في لمحة كيف تفعل كل هذه القطع من المعدات. يتم تمييز حالة ارتباط الشبكة أيضًا بالألوان: الأخضر للخير والأصفر للتحذير والأحمر للازدحام.

يمكنك الحصول على وظيفة إضافية لتحليل حركة مرور الشبكة لـ WhatsUp Gold للحصول على معلومات أعمق عن أداء شبكتك. يمنحك هذا إمكانات أكبر لاستكشاف الأخطاء وإصلاحها من خلال رؤى حول أداء الشبكة من خلال الارتباط ومن طرف إلى طرف. تساعدك أداة تخطيط القدرات على التنبؤ بالطلب وتوسيع الموارد عند الضرورة.

بدائل ل Nmap

على الرغم من أن المستخدمين العاديين لـ Nmap أقسموا به ، إلا أن الأداة لها حدودها. لقد تعلم الوافدون الجدد إلى إدارة الشبكة أن يتوقعوا واجهة واجهة المستخدم الرسومية من أدواتهم المفضلة وتمثيلات رسومية أفضل لمشكلات أداء الشبكة. إن التكيّف على الخريطة Nmap (انظر أدناه) يقطع شوطًا طويلاً نحو تلبية هذه الاحتياجات.

إذا كنت لا ترغب في استخدام أداة مساعدة لسطر الأوامر ، فهناك بدائل لـ Nmap يمكنك التحقق منها. SolarWinds ، التي تعد واحدة من الشركات الرائدة في العالم في مجال أدوات إدارة الشبكات ، توفر ماسح ضوئي مجاني للمنافذ. الوظائف التحليلية لـ Nmap ليست كبيرة جدًا وقد تجد نفسك تبحث عن أدوات أخرى لمزيد من استكشاف أوضاع الشبكة وأدائها.

Nmap: أداة أساسية لإدارة الشبكة

في النهاية ، إذا كنت تبحث عن أداة تسمح لك باستهداف الأنظمة داخل شبكتك والتنقل حول جدران الحماية ، فإن Nmap هي الأداة المناسبة لك. على الرغم من أنها ليست براقة مثل بعض أدوات تحليل الشبكات الأخرى الموجودة في السوق ، إلا أنها تظل جزءًا أساسيًا من مجموعة أدوات معظم مسؤولي تقنية المعلومات. تعد عمليات فحص ping ومسح المنافذ مجرد غيض من فيض عندما نتحدث عن ما يمكن لهذا النظام الأساسي القيام به.

إذا كنت ترغب في معرفة المزيد عن Nmap ، فإن موقع الويب المجتمعي الشامل مليء بالأدلة والمعلومات لمساعدتك في الحصول على أقصى استفادة من تجربتك. يمكنك الوصول إلى وثائق Nmap في موقع الأداة. بمجرد تجاوز منحنى التعلم ، لن تحصل على مزيد من الشفافية على شبكتك فحسب ، بل ستكون قادرًا على حماية أنظمتك من التهديدات المستقبلية. ابدأ فقط بتعلم الأساسيات وستعمل بشكل جيد مع NMap.

شراف الشبكة) للمستخدمين تحديد المضيفين النشطين على شبكتهم. يمكن تشغيل بينغ المسح الضوئي عن طريق إدخال الأمر “nmap -sn [عنوان IP]” في سطر الأوامر. يمكن استخدام هذا الأمر لمسح شبكة بأكملها أو مجموعة محددة من العناوين IP. يمكن أيضًا استخدام خيارات مختلفة مثل “-PS” لإجراء فحص ping باستخدام بروتوكول TCP SYN. يمكن استخدام هذه الخيارات لتحسين دقة الفحص وتقليل الوقت اللازم لإكمال المسح الضوئي. في النهاية ، يمكن استخدام بينغ المسح الضوئي لتحديد المضيفين النشطين على شبكتك والتأكد من استعدادك للهجمات المحتملة.