ما هو الهجوم DDoS?

هجوم DDoS هو هجوم عبر الإنترنت يستخدم أجهزة الكمبيوتر المستغلة وأجهزة إنترنت الأشياء لإرسال موجة من حركة المرور إلى شبكة. هناك ازدحام كبير في الشبكة ويمنع الأجهزة الشرعية من التواصل مع بعضها البعض. بمجرد أن تصبح الشبكة مزدحمة للغاية ، لا يمكن للمستخدمين الوصول إلى الإنترنت.

وتقدر تكلفة هجمات DDoS بين 20،000 دولار و 40،000 دولار في الساعة. يعتبر اتباع نهج وقائي في التغلب على هجمات DDoS أمرًا ضروريًا للبقاء على الإنترنت. قبل أن ننظر في كيفية إيقاف هجوم DDoS ، نحتاج أولاً إلى تحديد ماهية هجوم DDoS.

الشيء المرعب حول هجمات DDoS هو أنها يمكن أن تحدث لأي شخص. حتى المنظمات متعددة الجنسيات التي لديها متخصصون متخصصون في الأمن السيبراني ليست في مأمن من التعرض للهجوم.

هناك أمثلة لا تعد ولا تحصى من الباعة الكبيرة التي خرجت عن مسارها من قبل مهاجم انتهازي:

- في 28 فبراير 2023 ، تعرض Github لهجوم من هجوم DDoS العملاق الذي بلغ ذروته عند 1.35 Tbs

- في 30 سبتمبر 2023 ، وضع هجوم DDoS وضع يانصيب المملكة المتحدة الوطني في وضع عدم الاتصال

- في 21 أكتوبر 2016 ، تعرض Dyn لهجوم من قبل الروبوتات في Mirar التي أرسلت حركة المرور عبر منفذ 53

- في 31 كانون الأول (ديسمبر) 2015 ، تم تعطيل مواقع BBC بما في ذلك BBC iPlayer من خلال هجوم DDoS 602 جيجابت في الثانية

إذا كنت هنا للحصول على الأدوات ولم يتوفر لديك الوقت الكافي لقراءة المشاركة بأكملها ، فإليك قائمة مختصرة من أفضل الأدوات لإيقاف هجمات DDoS:

- إدارة الأحداث الخاصة بـ SolarWinds Security (تجربة مجانية) نظام منع الاختراق المستند إلى المضيف والذي سيغلق الوصول إلى المصادر التي تم اكتشافها والتي تقوم بهجوم DDoS. يعمل على خادم ويندوز.

- جدار حماية تطبيق Sucuri (تعرف على المزيد) خدمة متطورة تحمي خوادم الويب من خلال الوقوف أمامها وتصفية النشاط الضار من حركة المرور العامة.

- Paessler PRTG Network Monitor (نسخة تجريبية مجانية) شبكة وخادم ومراقب تطبيق الكل في واحد يتضمن تحليلات حركة المرور التي تنبه عند ظهور أحجام حركة مرور زائدة. يعمل على خادم ويندوز.

كيف يعمل هجوم DDoS?

لوضع شبكة دون اتصال ، يحتاج المهاجم إلى استخدام مجموعة من الأجهزة لشن هجوم. للقيام بذلك ، يعتزم المهاجم إصابة شبكة من أجهزة الكمبيوتر ببرامج ضارة. شبكة من أجهزة الكمبيوتر المصابة تشكل الروبوتات. الروبوتات هي شبكة من الأجهزة الخاضعة لسيطرة المهاجم والتي يمكن للمهاجم استخدامها لإغراق شبكة بحركة مرور.

إذا تم إرسال عدد كافٍ من الزيارات إلى الشبكة ، فسيتم إيقافها. وجد تقرير DDoSTrends من Verisign أن متوسط ذروة حجم هجوم DDoS هو 11.2 جيجابت في الثانية. بالنظر إلى الضرر الذي يمكن أن يسببه أي هجوم ناجح ، من المهم أن تكون الشركات قادرة على حماية نفسها من هذه الهجمات.

لماذا يطلق الناس هجمات DDoS?

لسوء الحظ ، هناك العديد من الأسباب التي تجعل الأفراد والجماعات يقومون بهجمات DDoS. يتم تحفيز بعض المهاجمين عن طريق إخراج المنافسين من العمل بينما يحفز آخرون لأسباب سياسية. حفنة فقط تبحث عن التسبب في مشكلة من أجل ذلك.

ليس من غير المألوف أن يدفع الأفراد مقابل مجرمي الإنترنت لإطلاق الروبوتات نيابة عنهم. في حين أن هناك العديد من الأسباب لهجمات DDoS ، فإن النتيجة النهائية هي نفسها ؛ تعطل الخدمة والتوقف.

في نهاية المطاف ، فهم لماذا يشن المهاجمون هجمات لا يقل أهمية عن معرفة كيفية إيقاف الهجوم. ستمنحك إجراءات الأمن السيبراني المحددة جيدًا فرصة للدفاع عن نفسك بغض النظر عمن يحاول مهاجمتك ، ويمكن أن تساعدك على البقاء مستيقظًا إذا حان الوقت.

أنواع هجمات DDoS

يبدأ الدفاع ضد هجمات DDoS عن طريق تنمية الوعي بأنواع هجمات DDoS التي يمكنك مواجهتها. بشكل عام ، يمكن تقسيم هجمات DDoS إلى ثلاثة أنواع رئيسية ؛ الهجمات على أساس الحجم, هجمات البروتوكول و هجمات طبقة التطبيق. كل هذه الهجمات تعمل بطريقة مختلفة:

الهجمات على أساس الحجم

الهجمات المستندة إلى وحدة التخزين هي نوع من هجمات DDoS التي تعتمد على وحدة التخزين لتعطيل الخدمة. هذه الأنواع من الهجمات تشمل هجمات الفيضانات الحزمة مثل الفيضانات UDP, و الفيضانات ICMP. في حالة حدوث هجوم بالفيضانات UDP ، يرسل المهاجم حزم UDP إلى منافذ عشوائية على جهاز كمبيوتر أو شبكة. يستمر المضيف في البحث عن تطبيق الاستماع في المنفذ ولكنه لا يجد شيئًا. والنتيجة النهائية هي شبكة مزدحمة.

هجمات البروتوكول

هجمات البروتوكول هي هجمات DDoS التي تستخدم البروتوكولات لاحتكار موارد الخادم. هجمات بروتوكول مشترك هي بينغ الموت, SYN الفيضانات و هجمات الحوت. في حالة SYN الفيضان, يرسل المهاجم رسائل SYN مغشوشة لبدء مصافحة TCP مع جهاز دون إغلاق الاتصال.

هجمات طبقة التطبيق

تستهدف هجمات طبقة التطبيق الطبقة العليا من نموذج OSI في محاولة لخادم المستهلك وموارد الشبكة. هجمات طبقة التطبيق شائعة لأن المهاجم يحتاج فقط إلى أن يأخذ درجة صغيرة من النطاق الترددي ليكون له تأثير كبير. معدل بطيء و هجمات منخفضة وبطيئةأنواع شائعة من هجمات طبقة التطبيقات التي تواجهها الشركات. هجوم منخفض وبطيء هو حيث يتم استخدام حركة المرور لاستهداف موارد التطبيق أو الخادم.

استراتيجية منع هجمات DDoS

بمجرد أن تعرف ماهية هجوم DDoS ، يمكنك البدء في تصميم استراتيجية لمنع الهجمات المستقبلية. تحتوي استراتيجية DDoSprevention الفعالة على عدة مكونات أساسية:

- أداة تحليل السجل

- جدار حماية تطبيق الموقع

- محلل NetFlow

- استئجار في المنزل DDoSexperts

أداة DDoSPrevention # 1: اكتشاف الهجمات باستخدام أدوات إدارة السجل

إدارة الأحداث الخاصة بـ SolarWinds Security (تجربة مجانية)

الدفاع عن هجمات DDoS قبل وقوعها هو كل شيء عن الرؤية. وجود شفافية على بيانات السجل الخاص بك يوضح لك ما يحدث في بيئتك المحلية. SolarWinds Security Event Manager يسلم في الوقت الحقيقي حل إدارة السجل الذي يظهر بيانات السجل في الوقت الحقيقي حتى تتمكن من رؤية نشاط غير عادي على شبكتك.

تحتوي الأداة أيضًا على تنبيهات مع استجابات آلية لإيقاف هجمات DDoS بمجرد إطلاقها. للتأكد من أنك لست عرضة للممثلين السيئين المعروفين, SolarWinds Security Event Manager بمسح قوائم الأجهزة الخبيثة المعروفة ويمكن إنشاء تنبيه تلقائيًا أو حظر عنوان IP المباشر.

الاستجابات التلقائية فعالة في تقليل تعرضك للمهاجمين عن طريق تقليل وقت الاستجابة. كلما انخفض زمن الاستجابة لديك ، زادت قدرتك على تقليل الضرر الناجم عن الهجوم.

إذا كان هجوم DDoS يمر عبر دفاعاتك ، فيمكنك استخدام تحليل الأسباب الجذرية لمعرفة أين نشأ الهجوم. يساعدك تحليل السبب الجذري على تعديل إجراءات الأمان للتأكد من أن الهجمات المستقبلية لن تؤثر على خدمتك. يمكنك تنزيل النسخة التجريبية المجانية هنا.

SolarWinds Security Event Manager قم بتنزيل نسخة تجريبية مجانية مدتها 30 يومًا

أداة حماية DDoS # 2: حماية موقع ويب من هجوم DDoS باستخدام WAF

جدار حماية تطبيق Sucuri (تعرف على المزيد)

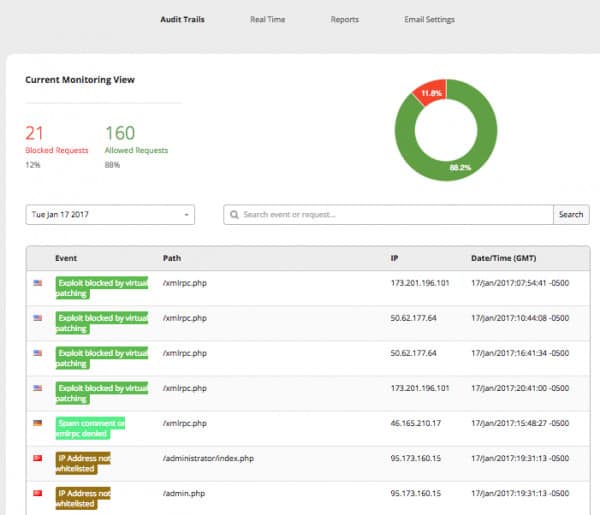

أ جدار حماية تطبيق الويب (WAF) يجب أن تكون في صميم إستراتيجية دفاع DDoS الخاصة بك. يقوم جدار حماية تطبيق الويب بتصفية حركة مرور HTTP ومراقبتها للعثور على نشاط ضار. بمجرد التعرف على حركة المرور السيئة ، يمكن لجدار الحماية حظره وإدراج عناوين IP الخاصة بالأجهزة المعنية في القائمة السوداء.

تعد جدران الحماية الخاصة بتطبيقات الويب ضرورية لمنع حركة المرور السيئة من هجوم DDoS والتي قد تؤدي إلى جعل موقع الويب الخاص بك في وضع عدم الاتصال. سوكوري WAF هو جدار حماية تطبيق ويب متوافق مع معايير الصناعة يأتي مع برنامج مكافحة فيروسات موقع ويب. وقد تم تصميم الأداة خصيصا ل الدفاع ضد هجمات DDoS على طبقات 3,4, و 7 من الشبكة.

للدفاع ضد المهاجمين ، يمكّنك Sucuri من تكوين قواعد مخصصة لتصفية حركة المرور المشبوهة ومنع شبكات الروبوت من محاولة استهلاك عرض النطاق الترددي الخاص بك. كمكافأة إضافية ، يمكن لسوكوري أيضًا الحجب البرمجيات الخبيثة, هجمات اليوم صفر و القوة الغاشمة الخارقة.

خطط تطبيق جدار حماية Sucuri على الويب & تفاصيل

أداة حماية DDoS # 3: استخدام محلل NetFlow لالتقاط حركة المرور المشبوهة

Paessler PRTG Network Monitor (نسخة تجريبية مجانية)

الخطر الأكبر على شبكتك هو حجم حركة المرور التي يرسلها المهاجم. يحدد مقدار حركة المرور التي يمكن أن تحصل عليها شبكة Botnet مدى خطورة الهجوم. تحليلات NetFlow ممتازة في التقاط الزيادات المرورية التي تشير إلى وقوع هجوم.

محللون NetFlow مثل Paessler PRTG Network Monitor يمكن أن تظهر لك تقلبات في حركة مرور الشبكة وتظهر لك عندما تتعرض للهجوم. ال NetFlow V5, NetFlow V9, و مجسات IPFIX يمكن أن تظهر لك إذا تم إرسال حركة المرور الخبيثة في طريقك. هناك رسوم بيانية لبيانات المرور الحية الخاصة بك حيث يمكنك البحث عن قمم حركة المرور غير العادية.

يمكنك حتى تكوين عتبات التنبيه بحيث يتم إرسال إشعار إذا وصلت حركة المرور إلى مستوى معين. تساعدك الشفافية في حركة مرور الشبكة في الوصول إلى استجابة بمجرد أن يضرب الهجوم شبكتك.

Paessler PRTG Network MonitorDownload نسخة تجريبية مجانية لمدة 30 يومًا

التعاقد مع خبراء إدارة DDoS في المنزل أو أحد موردي أمان تطبيق المدير

إذا كانت لديك ميزانية لتحملها ، فقد يكون توظيف خبراء الأمن السيبراني في المنزل لمكافحة هجمات DDoS مفيدًا للغاية. سيكون محترفو الأمن السيبراني ذوو الخبرة على دراية بنوع الهجمات التي يستخدمها مجرمو الإنترنت ويكونون قادرين على تحديد الأماكن التي تكون فيها منظمتك معرضة للخطر. يعد متخصصو الأمن السيبراني ذوو المعرفة مفيدًا بشكل خاص للتعامل مع هجمات الطبقة 7 الأكثر صعوبة التي يلجأ إليها المهاجمون بشكل متزايد.

ومع ذلك ، إذا لم تتمكن من تحمل كلفة الموظفين الداخليين ، فيمكنك الحصول على نتائج جيدة من خلال الاستثمار في مزود أمان مُدار يوفر مراقبة مستمرة للاختبار والاختراق..

سيظل العمل مع موفر الأمان المدار يستفيد من إرشادات الخبراء ولكن بدون بعض النفقات العامة التي تأتي مع تعيين موظف بدوام كامل. يعد موفر الأمان المُدار خيارًا ممتازًا للوصول إلى خبرة إضافية مع الحفاظ على التكلفة.

أفضل الممارسات الأخرى للتعامل مع هجمات DDoS

هناك عدد من أفضل الممارسات التي يمكنك دمجها للعمل جنبًا إلى جنب مع التدابير الدفاعية الخاصة بك. هذه كالتالي:

- زيادة عرض النطاق الترددي الخادم

- استخدام شبكة توزيع المحتوى (CDN)

- تأمين الشبكة الخاصة بك

زيادة عرض النطاق الترددي الخادم

التوفير الزائد هو ممارسة شراء نطاق ترددي للخادم أكثر مما تحتاجه للعمليات اليومية. امتلاك سعة عرض نطاق أعلى يمنحك المزيد من المقاومة ضد أي هجوم. السبب هو أن المهاجم يحتاج إلى إرسال كمية أكبر من حركة المرور لتعطيل خدمتك. يمكن أن يساعد التوفير الزائد في مواجهة بعض الهجمات ذات الحجم المنخفض.

استخدم CDN

تعمل هجمات DDoS من خلال استهداف خادم الاستضافة الخاص بك ولكن إذا قمت بنشر بياناتك عبر عدة خوادم عالمية ، فهناك لا نقطة واحدة من الفشل. عدم وجود نقطة فشل واحدة يعني أنه لا يمكنك وضعه في وضع عدم الاتصال من خلال فشل خادم واحد لأنه لا يزال لديك خوادم أخرى متاحة للعمل معها. تعد شبكة CDN طريقة ممتازة للبقاء مرنة ضد الهجمات.

تأمين الشبكة الخاصة بك

من الضروري التأكد من أن شبكتك آمنة من المهاجمين لتجنب أي هجوم. للحفاظ على أمان شبكتك ، يجب ألا تقوم فقط بمسح البنية التحتية للشبكة الخاصة بك ولكن أيضًا باستخدام نظام الكشف عن التسلل إلى جانب حل إدارة السجل الخاص بك للبحث عن نقاط الضعف.

تدريب موظفيك

تثقيف الموظفين حول مخاطر الهجمات الإلكترونية وكيفية تأمين أجهزة الشبكة أمر بالغ الأهمية لمنع الضرر الذي يلحق بشبكتك. سيكون موظفيك هم الأشخاص الموجودين على الأرض عندما يحدث الهجوم. تدريبهم على اكتشاف البرامج الضارة أو الأنشطة المشبوهة وكيفية الرد في أي هجوم سيقلل من الأضرار المحتملة للهجوم.

نصائح للاستجابة لهجوم DDoS

حتى مع وجود أفضل استراتيجية في العالم ، لا يمكنك منع هجوم DDoS من الانزلاق عبر الشبكة. من الضروري أن يكون لديك خطة لكيفية الرد بمجرد معرفة حدوث هجوم. ستحدد كيفية الرد بمجرد بدء الهجوم مدى الضرر الذي تحدثه والوقت الذي تستغرقه في وضع عدم الاتصال. فيما يلي بعض النصائح للاستجابة لهجوم DDoS:

-

تعرف على علامات الهجوم

أول شيء تحتاجه للرد السريع على أي هجوم هو تثقيف نفسك وموظفيك بشأن علامات الهجوم. هل الأجهزة غير قادرة على الوصول إلى الإنترنت؟ هل هناك طن من حركة المرور غير العادية على الشبكة؟ أن تكون قادرة على اكتشاف علامات حكاية الهجوم ستسرع ردودكم. لا يمكن للموظفين البدء في اتخاذ إجراء للتصدي للهجوم إذا لم يعترفوا بحدوث هجوم!

يمكن أن تكون أداة مراقبة النطاق الترددي مفيدة في البحث عن كميات كبيرة من حركة المرور على شبكتك. لديك نافذة صغيرة من الوقت قبل أن يغمر الخادم الخاص بك لمسح سجلات الخادم للمساعدة في البقاء على اتصال.

-

تشخيص أصل الهجوم

من أجل الاستجابة بفعالية ، يجب أن تعرف من أين يأتي الهجوم ونوع الهجوم. من المستحيل استعادة العمليات إلى شبكتك بسرعة إذا كنت لا تعرف من أين يأتي الهجوم. في حال لم تتمكن من معرفة الأصل ، سوف تضطر إلى اتخاذ ضربة وانتظر الهجوم.

-

تحليل الهجوم بعد الحدث

بمجرد انتهاء الهجوم ، حان الوقت لتقييم ما حدث. حدد ما إذا كانت هناك أي ثغرات أو أوجه قصور في عملية الاستجابة الخاصة بك. هل يمكن لأداة مراقبة النطاق الترددي لديك رؤية أفضل؟ هل يمكن أن يكون التواصل مع فريقك أفضل أم أن وقت الاستجابة أسرع؟ يعد تحديد هذه المناطق للتحسين طريقة رائعة للتأكد من أنك مستعد إذا واجهت أي هجوم DDoS آخر.

مفتاح الدفاع الناجح: الوقاية وردود الفعل السريعة

الوقاية والاستجابات السريعة هي العناصر الأساسية لاستراتيجية الدفاع DDoS. ستساعدك أدوات مثل حلول إدارة السجل أو جدران الحماية لموقع الويب أو محللي الشبكات على التقاط الهجمات مبكراً ولكنها لا تكفي لوحدها لمنع الهجمات من التأثير على النتيجة النهائية..

تعتمد درجة كبيرة من مقاومتك لأي هجوم على مدى سرعة استجابة فريقك للضغط. إن بناء ثقافة الموظف التي تؤكد على الأمن السيبراني والتعرف على كيفية محاربة هجوم DDoS ستقلل من الضرر إذا تسلل مهاجم عبر الشبكة.

تنفيذ هجوم DDoS عليك. يجب علينا جميعًا أن نتخذ إجراءات وقائية لحماية أنفسنا وشبكاتنا من هذه الهجمات الخبيثة. يمكن استخدام أدوات إدارة السجل وحماية موقع الويب ومحلل NetFlow للكشف عن الهجمات ومنعها. بالإضافة إلى ذلك ، يجب علينا زيادة عرض النطاق الترددي للخادم واستخدام CDN وتأمين الشبكة الخاصة بنا وتدريب موظفينا. يجب أيضًا على الشركات التعاقد مع خبراء إدارة DDoS للحصول على المساعدة في حماية شبكاتهم. في النهاية ، يجب علينا جميعًا أن نكون على استعداد للاستجابة لهجمات DDoS وتحليلها بعد الحدث لتحسين استراتيجيات الوقاية في المستقبل.