ما هي معلومات الأمن وإدارة الأحداث (SIEM)?

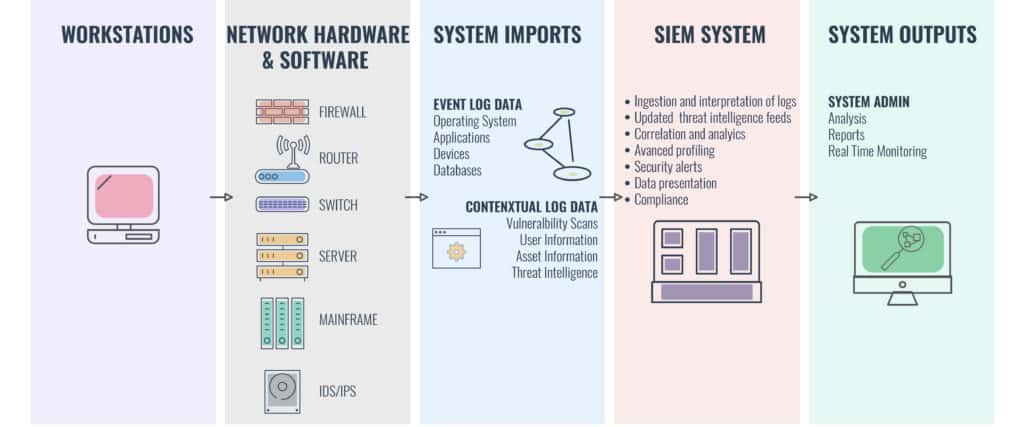

SIEM لتقف على معلومات الأمن وإدارة الأحداث. توفر منتجات SIEM تحليلًا في الوقت الفعلي لتنبيهات الأمان الناتجة عن التطبيقات وأجهزة الشبكة.

نحن نغطي كل منتج بالتفصيل أدناه ، ولكن في حالة ضيق الوقت ، إليك ملخص لقائمة أفضل أدوات SIEM الخاصة بنا:

- إدارة الأحداث الخاصة بـ SolarWinds Security (تجربة مجانية) واجهة جيدة المظهر مع الكثير من واجهات عرض البيانات الرسومية أداة SIEM قوية وشاملة تعمل على Windows Server.

- إدارة سجل الأحداث (محلل مجاني) أداة SIEM تدير ملفات السجل وتحميها وتعدينها. يتم تثبيت هذا النظام على Windows و Windows Server و Linux.

- أمن المؤسسات تعد هذه الأداة لنظامي التشغيل Windows و Linux رائدة على مستوى العالم لأنها تجمع بين تحليل الشبكة وإدارة السجل مع أداة تحليل ممتازة.

- OSSEC نظام HIDS Security مفتوح المصدر وهو مجاني للاستخدام ويعمل كخدمة لإدارة معلومات الأمان.

- LogRhythm الأمن الاستخبارات منهاج تدعم أحدث التقنيات المستندة إلى الذكاء الاصطناعي أداة تحليل حركة المرور والسجلات لنظامي التشغيل Windows و Linux.

- AlienVault إدارة الأمن الموحدة قيمة SIEM كبيرة تعمل على نظام Mac OS و Windows.

- RSA NetWitness شامل للغاية ومصمم خصيصًا للمؤسسات الكبيرة ولكن قليلاً جدًا للمؤسسات الصغيرة والمتوسطة الحجم. يعمل على ويندوز.

- IBM QRadar أداة SIEM الرائدة في السوق والتي تعمل على بيئات Windows.

- برنامج McAfee Enterprise Security Manager أداة SIEM الشائعة التي تعمل من خلال سجلات Active Directory لتأكيد أمان النظام. يعمل على نظام التشغيل Mac OS وكذلك Windows.

نظرًا لأن المزيد من الشركات تعمل عبر الإنترنت ، من المهم بشكل متزايد دمج أدوات الأمن السيبراني والكشف عن التهديدات لمنع التعطل. لسوء الحظ ، فإن العديد من المهاجمين السيبرانيين عديمي الضمير ينشطون على شبكة الإنترنت ، في انتظار ضرب الأنظمة المعرضة للخطر. أصبحت منتجات المعلومات الأمنية وإدارة الأحداث (SIEM) جزءًا أساسيًا في تحديد ومعالجة الهجمات الإلكترونية.

هذا المصطلح هو إلى حد ما مظلة لحزم برامج الأمان التي تتراوح من أنظمة إدارة السجل إلى إدارة سجلات الأحداث / الأمن وإدارة معلومات الأمان وارتباط حدث الأمان. في معظم الأحيان يتم الجمع بين هذه الميزات لحماية 360 درجة.

على الرغم من أن نظام SIEM ليس مضمونًا ، إلا أنه أحد المؤشرات الرئيسية على أن المؤسسة لديها سياسة محددة للأمن السيبراني. تسع مرات من أصل عشرة ، ليس للهجمات الإلكترونية أي معلومات واضحة على مستوى السطح. للكشف عن التهديدات ، يكون استخدام ملفات السجل أكثر فعالية. جعلت قدرات إدارة السجل الفائقة لل SIEMs لهم محور مركزي لشفافية الشبكة.

تعمل معظم برامج الأمان على نطاق صغير ، حيث تتصدى للتهديدات الأصغر ولكنها تفتقد إلى الصورة الأكبر للتهديدات السيبرانية. نادراً ما يمكن لنظام كشف التسلل (IDS) أن يفعل أكثر من حزم المراقبة وعناوين IP. وبالمثل ، لا تعرض سجلات الخدمة سوى جلسات عمل المستخدم وتغييرات التكوين. تقوم SIEM بتجميع هذه الأنظمة وغيرها من الأنظمة المشابهة لتقديم نظرة شاملة عن أي حادث أمني من خلال المراقبة في الوقت الفعلي وتحليل سجلات الأحداث.

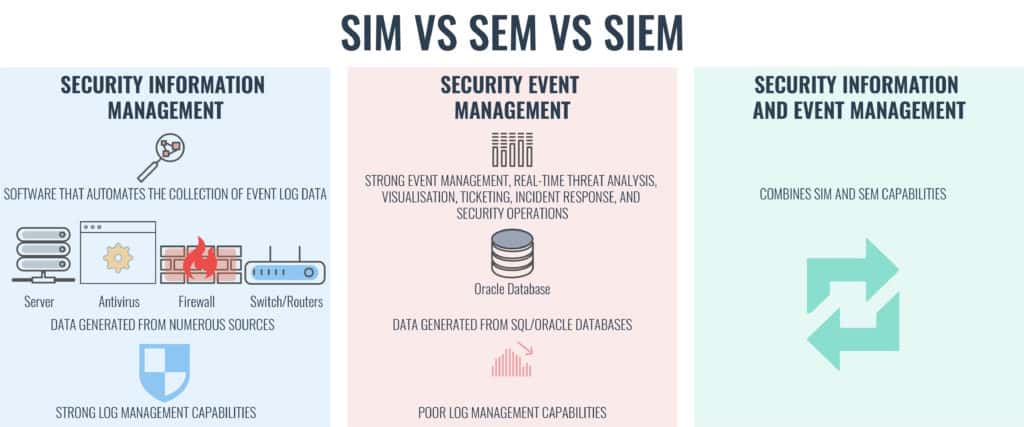

ما هي إدارة المعلومات الأمنية (SIM)?

إدارة معلومات الأمن (SIM) هي جمع ومراقبة وتحليل البيانات المتعلقة بالأمان من سجلات الكمبيوتر. يشار إليها أيضًا باسم إدارة السجل.

ما هي إدارة الأحداث الأمنية (SEM)?

إدارة الأحداث الأمنية (SEM) هي ممارسة لإدارة أحداث الشبكة بما في ذلك تحليل التهديد في الوقت الحقيقي والتصور والاستجابة للحوادث.

SIEM مقابل SIM مقابل SEM – ما هو الفرق?

غالبًا ما تستخدم SIEM و SIM و SEM بالتبادل ولكن هناك بعض الاختلافات الرئيسية.

| نظرة عامة | جمع وتحليل البيانات المتعلقة بالأمان من سجلات الكمبيوتر. | في الوقت الحقيقي تحليل التهديد والتصور والاستجابة للحادث. | SIEM ، كما يوحي الاسم ، يجمع بين قدرات SIM و SEM. |

| المميزات | سهولة النشر ، قدرات قوية لإدارة السجل. | أكثر تعقيدا للنشر ، متفوقة في المراقبة في الوقت الحقيقي. | أكثر تعقيدا للنشر ، وظيفة كاملة. |

| أدوات المثال | OSSIM | الحارس NetIQ | سجل SolarWinds & مدير الحدث |

قدرات SIEM

القدرات الأساسية لشركة SIEM هي كما يلي:

- مجموعة السجل

- التطبيع – جمع السجلات وتطبيعها في تنسيق قياسي)

- الإخطارات والتنبيهات – إخطار المستخدم عندما يتم تحديد التهديدات الأمنية

- كشف الحوادث الأمنية

- سير العمل استجابة التهديد – سير العمل للتعامل مع الأحداث الأمنية الماضية

تقوم SIEM بتسجيل البيانات من شبكة الأدوات الداخلية للمستخدمين وتحديد المشكلات والهجمات المحتملة. يعمل النظام تحت نموذج إحصائي لتحليل إدخالات السجل. تقوم SIEM بتوزيع عوامل التجميع واسترجاع البيانات من الشبكة والأجهزة والخوادم وجدران الحماية.

ثم يتم تمرير كل هذه المعلومات إلى وحدة تحكم الإدارة حيث يمكن تحليلها لمواجهة التهديدات الناشئة. ليس من غير المألوف أن تستخدم أنظمة SIEM المتقدمة الاستجابات الآلية وتحليلات سلوك الكيانات وتنسيق الأمان. وهذا يضمن أن الثغرات الأمنية بين أدوات الأمن السيبراني يمكن رصدها ومعالجتها بواسطة تكنولوجيا SIEM.

بمجرد وصول المعلومات الضرورية إلى وحدة التحكم في الإدارة ، يتم عرضها بعد ذلك بواسطة محلل بيانات يمكنه تقديم ملاحظات حول العملية الكلية. هذا مهم لأن التعليقات تساعد في تثقيف نظام SIEM فيما يتعلق بالتعلم الآلي وزيادة معرفته بالبيئة المحيطة.

بمجرد تحديد نظام SIEM للتهديد ، يتواصل بعد ذلك مع أنظمة الأمان الأخرى على الجهاز لإيقاف النشاط غير المرغوب فيه. الطبيعة التعاونية لأنظمة SIEM تجعلها حلاً شائعًا على نطاق المؤسسات. ومع ذلك ، فإن ظهور التهديدات السيبرانية الواسعة الانتشار جعل العديد من الشركات الصغيرة والمتوسطة الحجم تنظر في مزايا نظام SIEM.

كان هذا التغيير حديثًا نسبيًا بسبب التكاليف الكبيرة لاعتماد SIEM. ليس فقط يجب عليك دفع مبلغ كبير للنظام نفسه ؛ تحتاج إلى تخصيص عضو أو اثنين من الموظفين للإشراف عليه. كنتيجة لذلك ، كانت المنظمات الأصغر حجماً أقل حماسة بشأن اعتماد SIEM. لكن ذلك بدأ يتغير حيث يمكن للشركات الصغيرة والمتوسطة الاستعانة بمصادر خارجية لمقدمي الخدمات المدارة.

لماذا هو مهم SIEM?

أصبح SIEM مكون أمان أساسي للمنظمات الحديثة. السبب الرئيسي هو أن كل مستخدم أو متعقب يترك وراءه مسارًا افتراضيًا في بيانات سجل الشبكة. تم تصميم أنظمة SIEM لاستخدام بيانات السجل هذه لتوليد نظرة ثاقبة على الهجمات والأحداث الماضية. لا يحدد نظام SIEM حدوث هجوم فحسب ، بل يسمح لك أيضًا برؤية كيف حدث ذلك ولماذا.

مع تحديث المؤسسات وترقيتها للبنية التحتية لتكنولوجيا المعلومات التي تزداد تعقيدًا ، أصبحت SIEM أكثر أهمية في السنوات الأخيرة. على عكس الاعتقاد السائد ، فإن جدران الحماية وحزم مكافحة الفيروسات لا تكفي لحماية الشبكة بأكملها. لا تزال هجمات اليوم صفر تخترق دفاعات النظام حتى مع وجود هذه التدابير الأمنية.

يعالج SIEM هذه المشكلة من خلال الكشف عن نشاط الهجوم وتقييمه في مقابل السلوك السابق على الشبكة. يتمتع نظام SIEM بالقدرة على التمييز بين الاستخدام المشروع والهجوم الضار. هذا يساعد على زيادة الحماية ضد الحوادث في النظام وتجنب الأضرار التي تلحق بالنظم والممتلكات الافتراضية.

يساعد استخدام SIEM الشركات أيضًا على الامتثال لمجموعة متنوعة من لوائح الإدارة الإلكترونية للصناعة. إدارة السجلات هي الطريقة القياسية في نشاط التدقيق على شبكة تكنولوجيا المعلومات. توفر أنظمة SIEM أفضل طريقة لتلبية هذا المطلب التنظيمي وتوفر الشفافية على السجلات من أجل توليد رؤى وتحسينات واضحة.

أدوات SIEM الأساسية

ليست كل أنظمة SIEM مبنية كما هي. نتيجة لذلك ، لا يوجد حل واحد يناسب الجميع. قد يكون حل SIEM المناسب لشركة ما غير مكتمل لشركة أخرى. في هذا القسم ، نقوم بتفكيك الميزات الأساسية اللازمة لنظام SIEM.

سجل إدارة البيانات

كما ذكر أعلاه ، تعد إدارة بيانات السجل مكونًا أساسيًا لأي نظام SIEM على مستوى المؤسسة. يحتاج نظام SIEM إلى تجميع بيانات السجل من مجموعة متنوعة من المصادر المختلفة ، لكل منها طريقته الخاصة لتصنيف البيانات وتسجيلها. عند البحث عن نظام SIEM ، فأنت تريد نظامًا لديه القدرة على تطبيع البيانات بفعالية (قد تحتاج إلى برنامج تابع لجهة خارجية إذا كان نظام SIEM لا يدير بيانات السجل المختلفة جيدًا).

بمجرد تطبيع البيانات ، يتم بعد ذلك قياسها ومقارنتها بالبيانات المسجلة سابقًا. يمكن لنظام SIEM بعد ذلك التعرف على أنماط السلوك الضار ورفع الإشعارات لتنبيه المستخدم إلى اتخاذ إجراء. يمكن بعد ذلك البحث عن هذه البيانات بواسطة محلل يمكنه تحديد معايير جديدة للتنبيهات المستقبلية. وهذا يساعد على تطوير دفاعات النظام ضد التهديدات الجديدة.

الإبلاغ عن الامتثال

من حيث الراحة والمتطلبات التنظيمية ، فإن وجود SIEM مع ميزات الإبلاغ عن الامتثال الشامل أمر مهم للغاية. بشكل عام ، تمتلك معظم أنظمة SIEM نوعًا من نظام إنشاء التقارير على متن الطائرة والذي سيساعدك على الامتثال لمتطلبات الامتثال الخاصة بك.

سيكون مصدر متطلبات المعايير التي تحتاج إلى الامتثال لها تأثيرًا رئيسيًا على نظام SIEM الذي تقوم بتثبيته. إذا كانت معايير الأمان الخاصة بك تمليها عقود العملاء ، فلن يكون لديك متسع كبير من نظام SIEM الذي تختاره – إذا كان لا يدعم المعيار المطلوب ، فلن يكون ذلك هو أي شيء اعتدت عليه. قد يُطلب منك إثبات الامتثال لمعايير PCI DSS أو FISMA أو FERPA أو HIPAA أو SOX أو ISO أو NCUA أو GLBA أو NERC CIP أو GPG13 أو DISA STIG أو أحد معايير الصناعة العديدة الأخرى.

تهديد المخابرات

في حالة حدوث خرق أو هجوم ، يمكنك إنشاء تقرير يوضح كيفية حدوثه على نطاق واسع. يمكنك بعد ذلك استخدام هذه البيانات لتحسين العمليات الداخلية وإجراء تعديلات على البنية الأساسية للشبكة الخاصة بك للتأكد من عدم حدوثها مرة أخرى. هذا يستخدم تقنية SIEM وتبقي البنية التحتية للشبكة الخاصة بك تتطور لمواجهة التهديدات الجديدة.

ضبط شروط التنبيه الدقيق

إن القدرة على وضع معايير للتنبيهات الأمنية المستقبلية أمر ضروري للحفاظ على نظام SIEM فعال من خلال الاستخبارات التهديد. تنبيهات التنقية هي الطريقة الرئيسية التي تبقي بها نظام SIEM محدثًا ضد التهديدات الجديدة. تظهر الهجمات الإلكترونية المبتكرة كل يوم ، لذا فإن استخدام نظام مصمم لإضافة تنبيهات أمنية جديدة يمنعك من الركوع.

تحتاج أيضًا إلى التأكد من العثور على نظام أساسي لبرنامج SIEM يمكنه الحد من عدد تنبيهات الأمان التي تتلقاها. إذا كنت غارقًا في التنبيهات ، فلن يتمكن فريقك من معالجة المخاوف الأمنية في الوقت المناسب. بدون تنبيه التنبيه الدقيق ، ستتعرض للتفتيش على مجموعات من الأحداث من جدران الحماية إلى سجلات الاقتحام.

لوحة القيادة

لا يعد نظام SIEM الشامل جيدًا إذا كان لديك لوحة تحكم سيئة خلفه. إن وجود لوحة معلومات بواجهة مستخدم بسيطة تجعل من السهل تحديد التهديدات. في الممارسة العملية ، كنت تبحث عن لوحة القيادة مع التصور. يتيح ذلك للمحلل على الفور اكتشاف ما إذا كانت هناك أي حالات شاذة تحدث على الشاشة. من الناحية المثالية ، تريد نظام SIEM يمكن تهيئته لإظهار بيانات حدث معينة.

أفضل أدوات SIEM

عندما يتعلق الأمر بشراء حل SIEM ، فإن السوق لديه وفرة في الاختيار. من الشركات الكبرى مثل IBM و Intel و HE إلى SolarWinds و Manage Engine ، يوجد حل لكل حجم وطريقة الشركة تقريبًا. حتى أن هناك خيارات مفتوحة المصدر مجانية ، على الرغم من أن مشاريع المصادر المفتوحة عادة ما تكون لها ميزانية تطوير منخفضة للغاية ، مما يعني أن هذه الخيارات ربما ليست الأفضل.

قبل اختيار أداة SIEM ، من المهم تقييم أهدافك. على سبيل المثال ، إذا كنت تبحث عن أداة SIEM لتلبية المتطلبات التنظيمية ، فسيكون إنشاء التقارير إحدى أولوياتك الرئيسية.

من ناحية أخرى ، إذا كنت ترغب في استخدام نظام SIEM للبقاء محميًا من الهجمات الناشئة ، فأنت بحاجة إلى نظام يعمل على تطبيع عالي وتسهيلات إعلام واسعة النطاق يحددها المستخدم. أدناه نلقي نظرة على بعض من أفضل أدوات SIEM في السوق.

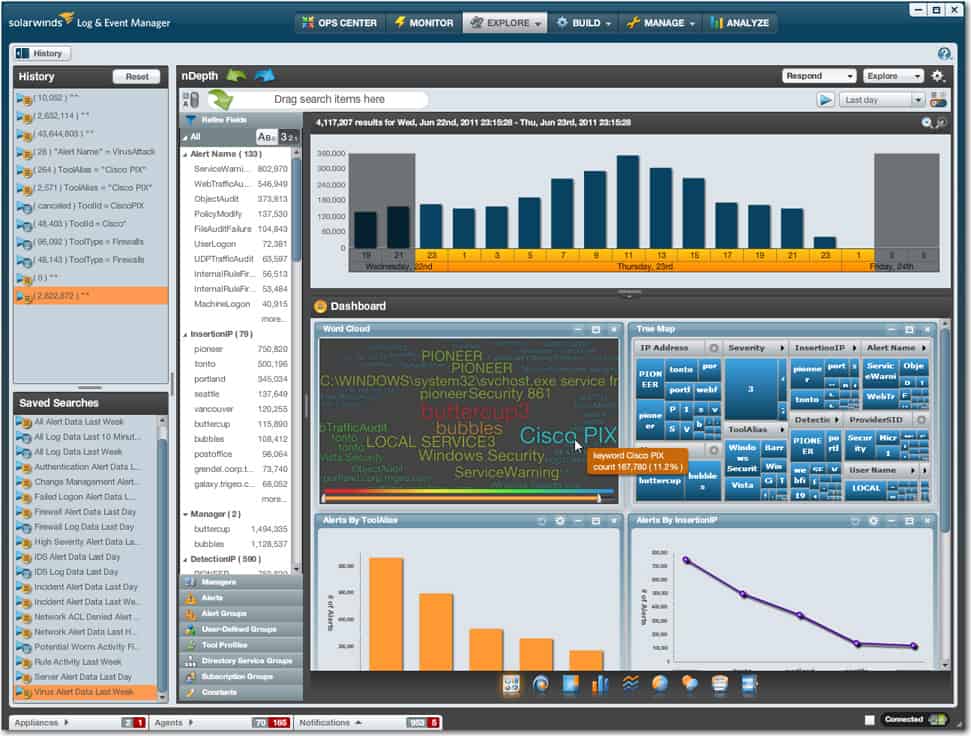

1. مدير الأحداث في SolarWinds Security (تجربة مجانية)

نظام التشغيل: شبابيك

من حيث أدوات المبتدئين SIEM, SolarWinds Security Event Manager (SEM) هي واحدة من أكثر العروض تنافسية في السوق. يجسد SEM جميع الميزات الأساسية التي تتوقعها من نظام SIEM ، مع ميزات شاملة لإدارة التقارير وإعداد التقارير. تجعل الاستجابة المفصّلة للحوادث في الوقت الحقيقي من SolarWinds أداة رائعة لأولئك الذين يتطلعون إلى استغلال سجلات أحداث Windows لإدارة البنية التحتية لشبكتهم بشكل فعال ضد التهديدات المستقبلية.

واحدة من أفضل الأشياء حول SEM هو تصميمها المفصل وبديهية لوحة القيادة. إن بساطة أدوات التصور تجعل من السهل على المستخدم تحديد أي حالات شاذة. على سبيل المكافأة الترحيبية ، تقدم الشركة دعمًا على مدار الساعة طوال أيام الأسبوع ، بحيث يمكنك الاتصال بهم للحصول على المشورة إذا واجهت خطأً.

اختيار المحرر

واحدة من أكثر أدوات SIEM تنافسية في السوق مع مجموعة واسعة من ميزات إدارة السجل. تجعل الاستجابة للحوادث في الوقت الفعلي من السهل إدارة البنية التحتية الخاصة بك بفعالية ، كما أن لوحة القيادة المفصلة والبديهية تجعل هذه واحدة من أسهل التطبيقات في السوق. مع دعم على مدار الساعة طوال أيام الأسبوع ، يعد هذا اختيارًا واضحًا لـ SIEM.

تحميل: وظيفية بالكامل 30 يوما تجريبية مجانية في SolarWinds.com

موقع رسمي: https://www.solarwinds.com/security-event-manager/

OS: شبابيك

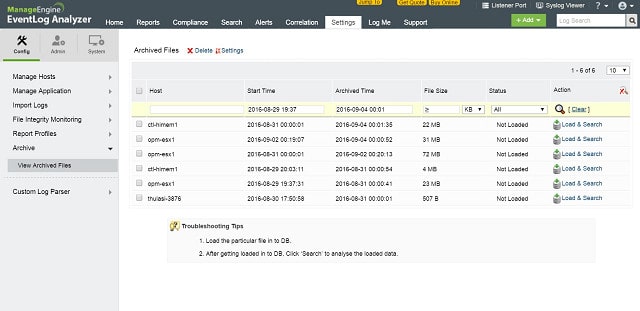

2. إدارة سجل الأحداث (محلل مجاني)

نظام التشغيل: ويندوز ولينكس

ال إدارة محلل سجل الأحداث يكون أداة SIEM لأنه يركز على إدارة السجلات وجمع معلومات الأمان والأداء منها.

الأداة قادرة على جمع سجل أحداث Windows ورسائل Syslog. بعد ذلك ستنظم هذه الرسائل في ملفات, بالتناوب إلى ملفات جديدة عند الاقتضاء وتخزين هذه الملفات في الدلائل المسماة ذات مغزى ليسهل الوصول إليها. يقوم EventLog Analyzer بحماية هذه الملفات من العبث.

نظام ManageEngine هو أكثر من خادم سجل ، رغم ذلك. لديها وظائف تحليلية التي سوف أبلغكم من الوصول غير المصرح به إلى موارد الشركة. ستقوم الأداة أيضًا بتقييم أداء التطبيقات والخدمات الرئيسية ، مثل خوادم الويب وقواعد البيانات وخوادم DHCP وقوائم انتظار الطباعة.

تعد وحدات التدقيق وإعداد التقارير الخاصة بمحلل EventLog مفيدة جدًا لإظهار الامتثال لمعايير حماية البيانات. يتضمن محرك التقارير تنسيقات للامتثال PCI DSS, FISMA, GLBA, SOX, HIPAA, و ISO 27001.

أنتجت ManageEngine ثلاثة إصدارات من EventLog Analyzer ، بما في ذلك نسخة مجانية ، والتي تجمع سجلات من ما يصل إلى خمسة مصادر. تقدم ManageEngine نسخة تجريبية مجانية مدتها 30 يومًا من الإصدار المميز. يتوفر إصدار قائم على الشبكة يسمى الإصدار الموزع أيضًا لفترة تجريبية مجانية مدتها 30 يومًا.

ManageEngine EventLog Analyzer قم بتنزيل نسخة تجريبية مجانية لمدة 30 يومًا

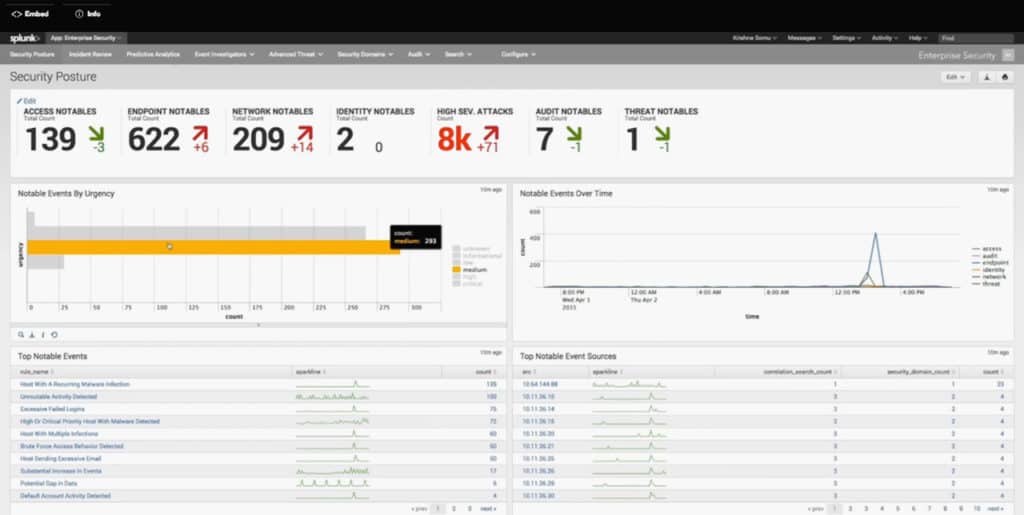

3. Splunk أمن المشاريع

نظام التشغيل: ويندوز ولينكس

Splunk هي واحدة من حلول إدارة SIEM الأكثر شعبية في العالم. ما يميزها عن المنافسة هو أنها أدمجت التحليلات في قلب SIEM. يمكن مراقبة بيانات الشبكة والماكينة في الوقت الفعلي نظرًا لأن النظام يبحث عن نقاط الضعف المحتملة. تعرض وظيفة Notables الخاصة بـ Enterprise Security التنبيهات التي يمكن للمستخدم تحسينها.

من حيث الاستجابة للتهديدات الأمنية ، فإن واجهة المستخدم بسيطة بشكل لا يصدق. عند إجراء مراجعة للحادث ، يمكن للمستخدم البدء بنظرة عامة أساسية قبل النقر على التعليقات التوضيحية المتعمقة بشأن الحدث السابق. وبالمثل ، يقوم “محقِّق الأصول” بعمل جيد يتمثل في الإبلاغ عن الأفعال الخبيثة ومنع حدوث أضرار في المستقبل. تحتاج إلى الاتصال بالمورد للحصول على عرض أسعار ، لذلك من الواضح أن هذا النظام مصمم مع مراعاة المنظمات الكبيرة.

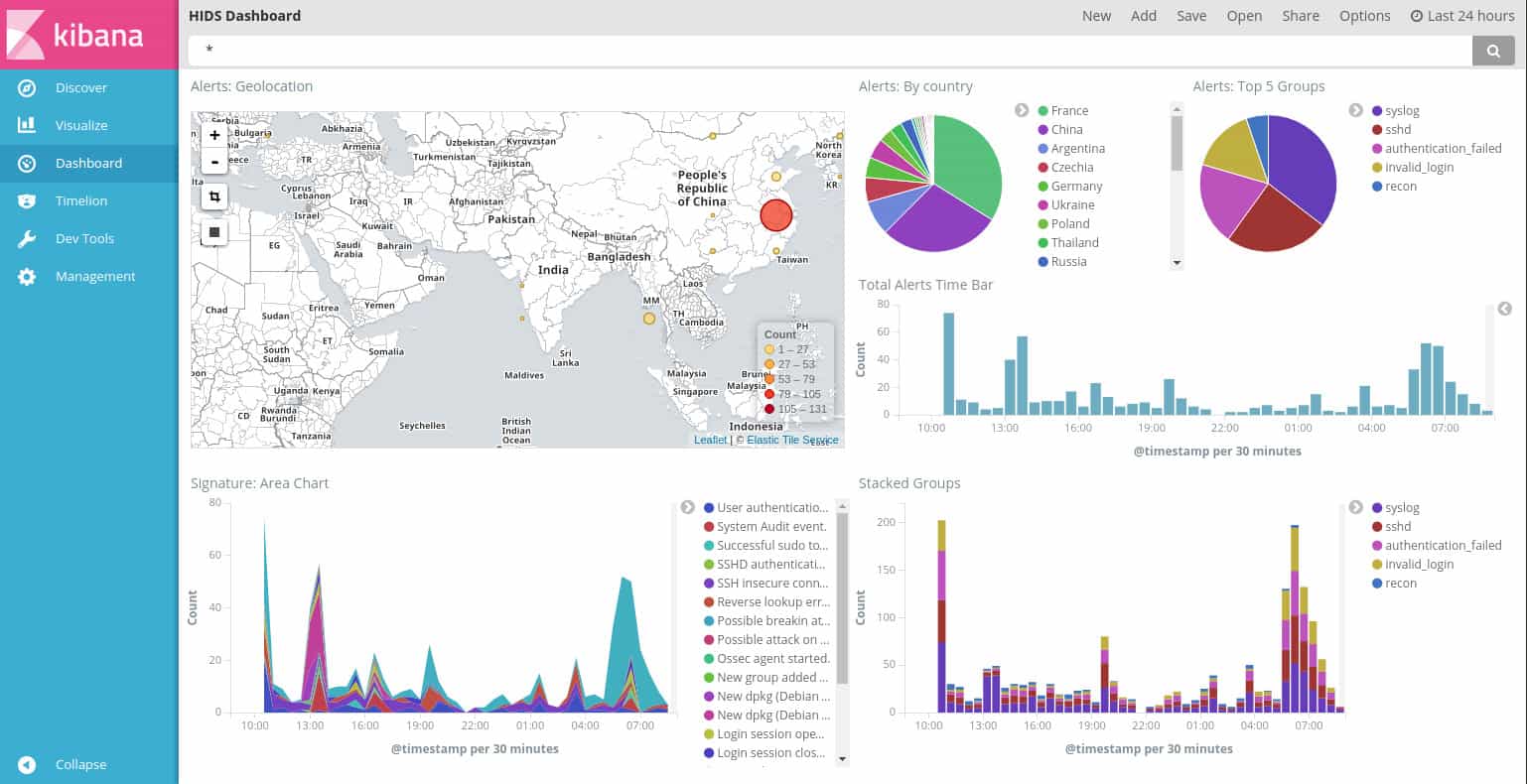

4. OSSEC

نظام التشغيل: أنظمة التشغيل Windows و Linux و Unix و Mac

OSSEC هو نظام منع الاختراق القائم على المضيف (HIDS). ليس فقط OSSEC HIDS جيدة للغاية ، بل هو مجاني للاستخدام. طرق HIDS قابلة للتبادل مع الخدمات التي تؤديها أنظمة SIM ، لذلك OSSEC يناسب أيضًا تعريف أداة SIEM.

يركز البرنامج على المعلومات المتاحة في ملفات السجل للبحث عن أدلة على الاقتحام. بالإضافة إلى قراءة ملفات السجل ، يراقب البرنامج مجاميع الملف للكشف عن التلاعب. يعرف المتسللون أن ملفات السجل يمكن أن تكشف عن وجودهم في نظام ما وتتبع أنشطتهم ، وبالتالي فإن العديد من البرامج الضارة المتقدمة للتطفل ستغير ملفات السجل لإزالة هذا الدليل.

كبرنامج مجاني ، لا يوجد أي سبب لعدم تثبيت OSSEC في العديد من المواقع على الشبكة. تقوم الأداة بفحص ملفات السجل المقيمة على مضيفها فقط. يعرف مبرمجو البرنامج أن أنظمة التشغيل المختلفة لها أنظمة تسجيل مختلفة. لذلك ، سوف يقوم OSSEC بفحص سجلات الأحداث ومحاولات الوصول إلى التسجيل على سجلات Windows و Syslog ومحاولات الوصول إلى الجذر على أجهزة Linux و Unix و Mac OS. تمكن الوظائف الأعلى في البرنامج من الاتصال عبر شبكة وتوحيد سجلات السجل المحددة في موقع واحد في مخزن سجل SIM مركزي.

على الرغم من أن OSSEC مجاني للاستخدام ، إلا أنه مملوك لشركة تجارية – Trend Micro. يمكن تنزيل الواجهة الأمامية للنظام كبرنامج منفصل وهو غير جيد للغاية. يغذي معظم مستخدمي OSSEC بياناته إلى Graylog أو Kibana كواجهة أمامية وكمحرك تحليل.

تملي سلوك OSSEC “السياسات” ، وهي عبارة عن تواقيع نشاط للبحث عنها في ملفات السجل. تتوفر هذه السياسات مجانًا من منتدى مجتمع المستخدم. يمكن للشركات التي تفضل استخدام البرامج المدعومة بالكامل فقط الاشتراك في حزمة دعم من Trend Micro.

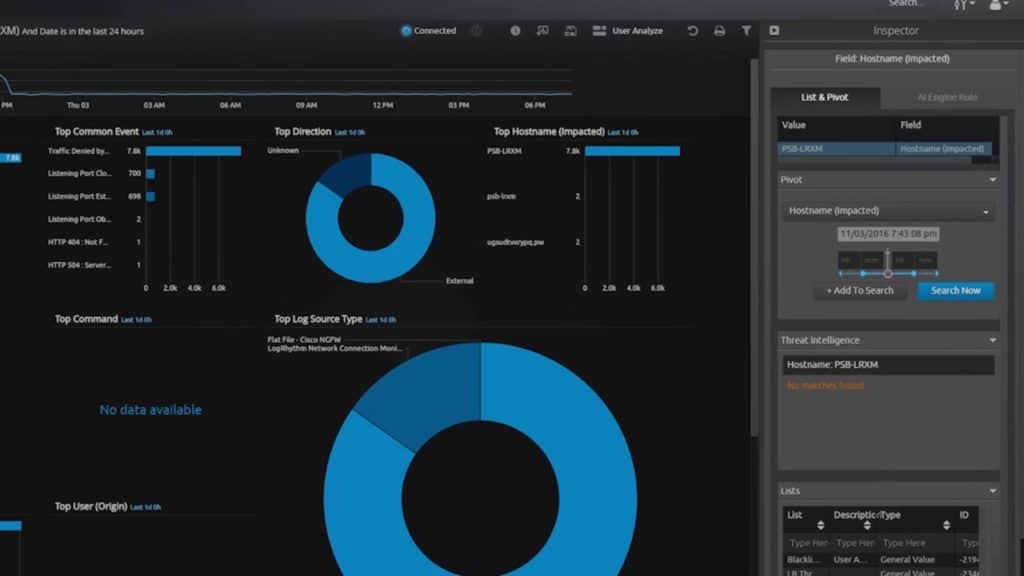

5. LogRhythm الأمن الاستخبارات منهاج

نظام التشغيل: ويندوز ولينكس

LogRhythm منذ فترة طويلة أنشأت نفسها كرائدة في قطاع حل SIEM. من التحليل السلوكي إلى سجل الارتباط والذكاء الاصطناعي ، تحتوي هذه المنصة على كل شيء. النظام متوافق مع مجموعة كبيرة من الأجهزة وأنواع السجل. من حيث تكوين الإعدادات الخاصة بك ، تتم إدارة معظم الأنشطة من خلال مدير النشر. على سبيل المثال ، يمكنك استخدام معالج مضيف Windows للتنقل بين سجلات Windows.

هذا يجعل من الأسهل بكثير تضييق نطاق ما يحدث على شبكتك. في البداية ، تحتوي واجهة المستخدم على منحنى تعليمي ، لكن دليل التعليمات الشامل يساعدك. تتويج الكعكة هو أن دليل التعليمات يوفر بالفعل ارتباطات تشعبية لمختلف الميزات من أجل مساعدتك في رحلتك. يجعلها ثمن هذا النظام الأساسي خيارًا جيدًا للمؤسسات متوسطة الحجم التي تتطلع إلى تنفيذ تدابير أمنية جديدة.

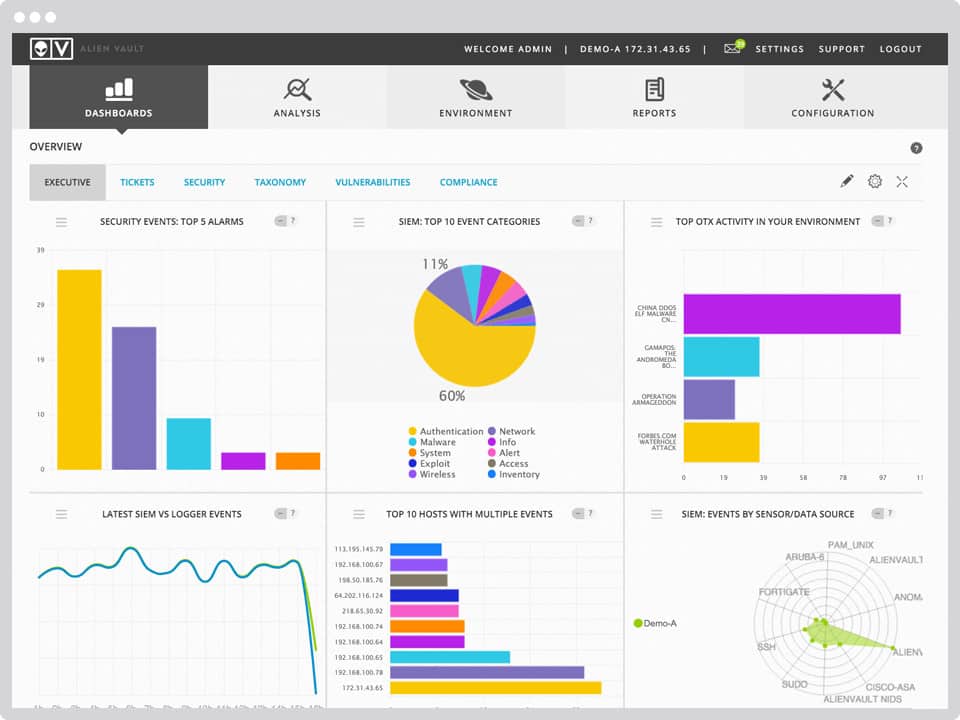

6. AlienVault إدارة الأمن الموحدة

نظام التشغيل: ويندوز وماك

باعتبارها واحدة من حلول SIEM ذات الأسعار التنافسية في هذه القائمة, AlienVault هو عرض جذاب للغاية. في جوهره ، يعد هذا منتجًا تقليديًا لـ SIEM مع اكتشاف التسلل ومراقبة السلوك وتقييم القابلية للتأثر. يحتوي AlienVault على التحليلات على متن الطائرة التي تتوقعها لمنصة بهذا الحجم.

يعد Open Threat Exchange (OTX) أحد أكثر الجوانب الفريدة لمنصة AlienVault. إن OTX عبارة عن بوابة إلكترونية تتيح للمستخدمين تحميل “مؤشرات التسوية” (IOC) لمساعدة المستخدمين الآخرين على الإبلاغ عن التهديدات. هذا هو مورد كبير من حيث المعرفة والتهديدات العامة. يجعل السعر المنخفض لنظام SIEM هذا مثاليًا للشركات الصغيرة ومتوسطة الحجم التي تتطلع إلى تحسين بنيتها الأساسية الأمنية.

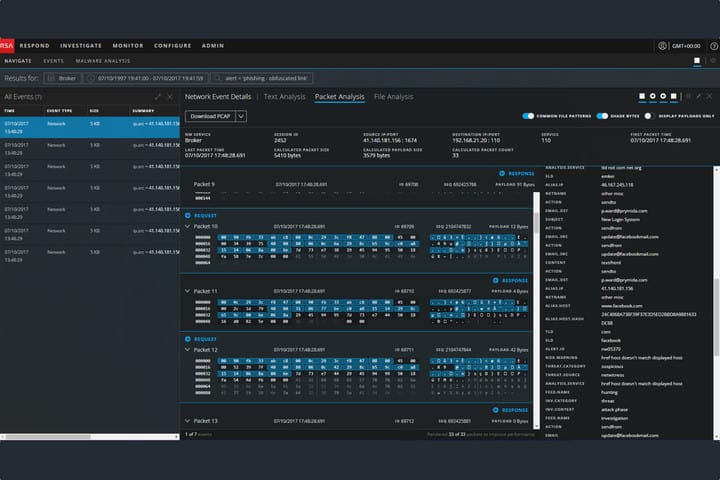

7. RSA NetWitness

نظام التشغيل: ريد هات إنتربرايز لينوكس

RSA NetWitness هي واحدة من أكثر خيارات SIEM في منتصف الطريق المتاحة في السوق. إذا كنت تبحث عن حل كامل لتحليلات الشبكة ، فابحث عن RSA Netwitness. بالنسبة للمؤسسات الكبيرة ، تعد هذه واحدة من أكثر الأدوات المتاحة على نطاق واسع في السوق. ومع ذلك ، إذا كنت تبحث عن منتج سهل الاستخدام ، فقد تحتاج إلى البحث في مكان آخر.

لسوء الحظ ، قد يكون الإعداد الأولي مضيعة للوقت مقارنةً بالمنتجات الأخرى المدرجة في هذه القائمة. ومع ذلك ، فإن وثائق المستخدم الشاملة ستساعدك في عملية الإعداد. لا تساعد أدلة التثبيت في كل شيء ولكنها تزودك بمعلومات كافية لوضع الأجزاء معًا.

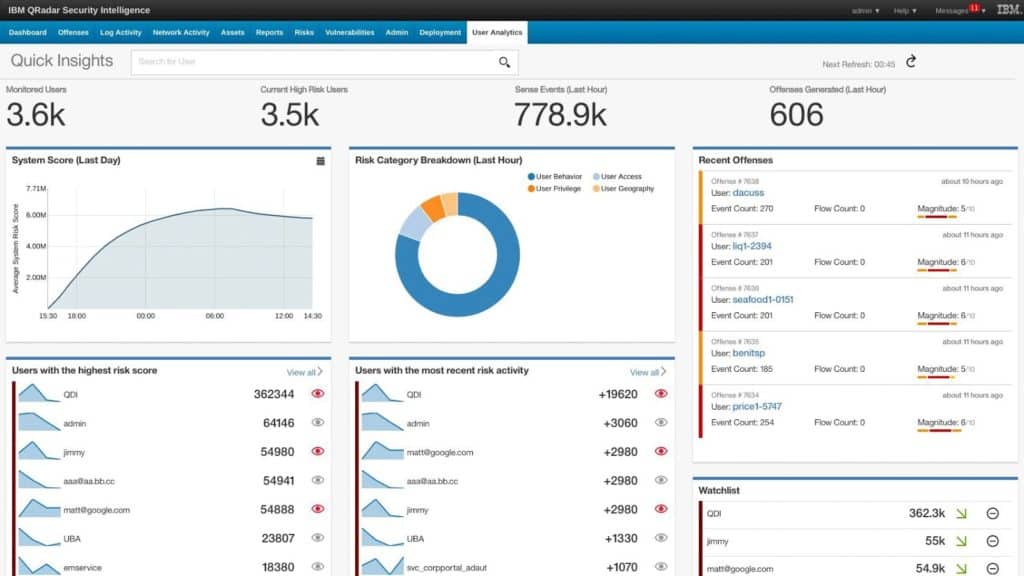

8. IBM QRadar

نظام التشغيل: ريد هات Enteprise لينكس

خلال السنوات القليلة الماضية أو نحو ذلك ، أثبتت استجابة IBM لـ SIEM نفسها باعتبارها واحدة من أفضل المنتجات في السوق. يوفر النظام الأساسي مجموعة من ميزات إدارة السجل والتحليلات وجمع البيانات والكشف عن الاقتحام للمساعدة في الحفاظ على البنية الأساسية للشبكة وتشغيلها. تمر كل إدارة السجل بأداة واحدة: مدير سجل QRadar. عندما يتعلق الأمر بالتحليلات ، فإن QRadar هو حل شبه كامل.

يحتوي النظام على تحليلات لنمذجة المخاطر يمكنها محاكاة الهجمات المحتملة. يمكن استخدام هذا لمراقبة مجموعة متنوعة من البيئات المادية والظاهرية على شبكتك. يعد IBM QRadar واحدًا من أكثر العروض اكتمالًا في هذه القائمة وهو خيار رائع إذا كنت تبحث عن حل SIEM متعدد الاستخدامات. إن الوظائف المتنوعة لنظام SIEM القياسي في هذا المجال جعلته معيار الصناعة للعديد من المؤسسات الكبيرة.

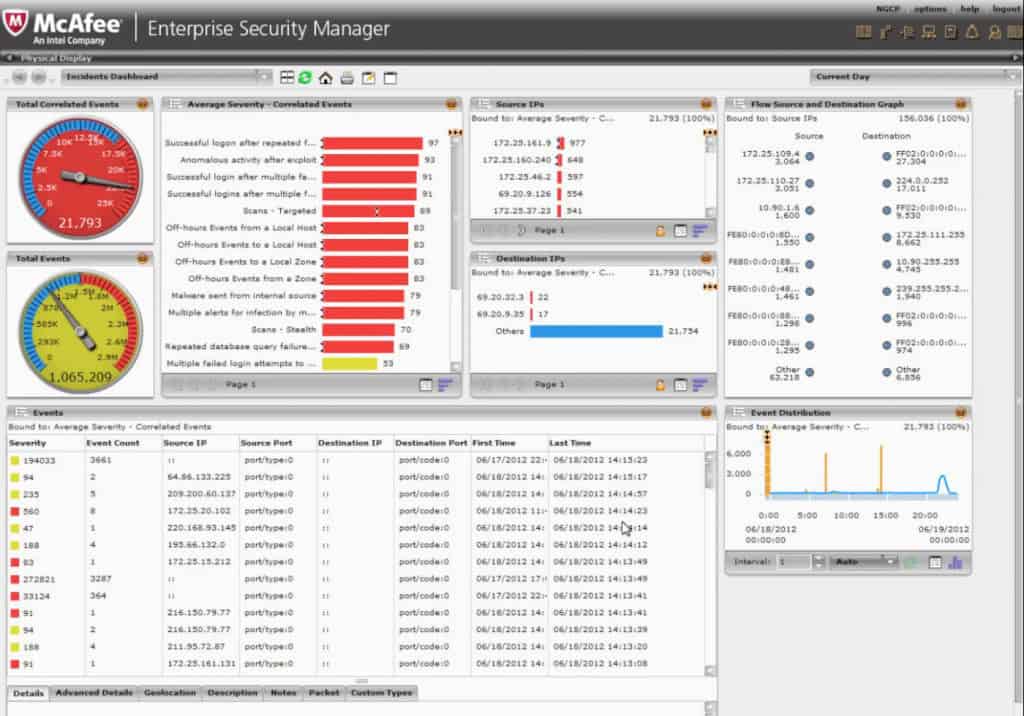

9. McAfee Enterprise Security Manager

نظام التشغيل: ويندوز وماك

برنامج McAfee Enterprise Security Manager تعتبر واحدة من أفضل منصات SIEM من حيث التحليلات. يمكن للمستخدم جمع مجموعة متنوعة من السجلات عبر مجموعة واسعة من الأجهزة من خلال نظام Active Directory. من حيث التطبيع ، يقوم محرك الارتباط في McAfee بتجميع مصادر البيانات المختلفة بسهولة. هذا يجعل من الأسهل بكثير اكتشاف عند حدوث حدث أمان.

فيما يتعلق بالدعم ، يمكن للمستخدمين الوصول إلى كل من الدعم الفني McAfee Enterprise والدعم الفني McAfee Business. يمكن للمستخدم اختيار زيارة موقعه بواسطة مدير حساب الدعم مرتين في السنة إذا اختار ذلك. تستهدف منصة McAfee الشركات متوسطة الحجم التي تبحث عن حل متكامل لإدارة الأحداث الأمنية.

تنفيذ SIEM

بغض النظر عن أداة SIEM التي تختار أن تدمجها في عملك ، من المهم اعتماد حل SIEM ببطء. لا توجد طريقة تتبع سريع لتنفيذ نظام SIEM. أفضل طريقة لدمج النظام الأساسي SIEM في بيئة تكنولوجيا المعلومات الخاصة بك هو إدخالها تدريجياً. هذا يعني تبني أي حل على حدة. يجب أن تهدف إلى الحصول على وظائف الرصد وتحليل السجل في الوقت الفعلي.

يمنحك القيام بذلك القدرة على تقييم بيئة تكنولوجيا المعلومات لديك وتحسين عملية التبني. سيساعدك تطبيق نظام SIEM بشكل تدريجي على اكتشاف ما إذا كنت تترك نفسك عرضة للهجمات الضارة. أهم شيء هو التأكد من أن لديك رؤية واضحة للأهداف التي تتطلع إلى تحقيقها عند استخدام نظام SIEM.

من خلال هذا الدليل ، سترى مجموعة متنوعة من مزودي SIEM المختلفين الذين يقدمون منتجات نهائية مختلفة تمامًا. إذا كنت ترغب في العثور على الخدمة المناسبة لك ، خذ الوقت الكافي للبحث في الخيارات المتاحة والعثور على خدمة تتوافق مع أهدافك التنظيمية. في المراحل الأولية ، ستحتاج إلى الاستعداد لسيناريو أسوأ الحالات.

يعني التحضير لأسوأ سيناريو الحالة أنك مؤهل لمواجهة أكثر الهجمات قسوة. في النهاية ، من الأفضل أن تكون محمية بشكل مفرط ضد الهجمات السيبرانية بدلاً من أن تكون محميًا بدرجة كافية. بمجرد اختيار الأداة التي تريد استخدامها ، عليك الالتزام بالتحديث. نظام SIEM جيد فقط مثل تحديثاته. إذا فشلت في تحديث سجلاتك وصقل إخطاراتك ، فستكون غير مهيأة عند حدوث تهديد ناشئ.

لا يمكن إنكار أهمية معلومات الأمن وإدارة الأحداث (SIEM) في الوقت الحالي، حيث تعد أدوات SIEM أساسية لتحديد ومعالجة الهجمات الإلكترونية. وتتميز هذه الأدوات بقدرتها على تحليل البيانات في الوقت الفعلي وتنبيهات الأمان الناتجة عن التطبيقات وأجهزة الشبكة. ومن بين أفضل أدوات SIEM المتاحة في السوق: إدارة الأحداث الخاصة بـ SolarWinds Security، وإدارة سجل الأحداث، وأمن المؤسسات، وOSSEC، وLogRhythm الأمن الاستخبارات منهاج، وAlienVault إدارة الأمن الموحدة، وRSA NetWitness، وIBM QRadar، وMcAfee Enterprise Security Manager. وعلى الرغم من أن نظام SIEM ليس مضمونًا، إلا أنه يعد مؤشرًا رئيسيًا على وجود سياسة محددة للأمن السيبراني في المؤسسة. وتعمل SIEM على تجميع الأنظمة المختلفة لتقديم نظرة شاملة عن أي حادث أمني من خلال المراقبة في الوقت الفعلي وتحليل سجلات الأحداث.