ما هو NIDS / أنظمة الكشف عن اقتحام الشبكة?

NIDS هو اختصار لنظام الكشف عن الشبكة. يكتشف NIDS السلوك الشنيع على شبكة مثل القرصنة ومسح المنافذ ورفض الخدمة.

هنا لدينا قائمة من 9 أفضل أدوات NIDS (أنظمة الكشف عن اقتحام الشبكة):

- SolarWinds Security Event Manager (تجربة مجانية)

- تذمر

- أخ

- Suricata

- IBM QRadar

- البصل الأمن

- افتح WIPS-NG

- ساجان

- Splunk

الغرض من NIDS

تبحث أنظمة كشف التسلل عن أنماط في نشاط الشبكة لتحديد النشاط الضار. نشأت الحاجة إلى هذه الفئة من نظام الأمان بسبب التغييرات في أساليب القرصنة كرد فعل للاستراتيجيات الناجحة السابقة لمنع الأنشطة الضارة.

أصبحت جدران الحماية فعالة جدًا في حظر محاولات الاتصال الواردة. تم تحديد برنامج مكافحة الفيروسات بنجاح الإصابات التي تنقل عن طريق عصي USB وأقراص البيانات ومرفقات البريد الإلكتروني. مع حظر الطرق الضارة التقليدية ، تحول المتسللون إلى استراتيجيات الهجوم مثل هجمات رفض الخدمة الموزعة (DDoS). تجعل خدمات Edge الآن متجهات الهجوم أقل تهديدًا.

اليوم, التهديد المستمر المتقدم (APT) هو التحدي الأكبر لمديري الشبكات. يتم الآن استخدام استراتيجيات الهجوم هذه من قبل الحكومات الوطنية كجزء من الحرب الهجينة. في سيناريو APT ، يمكن لمجموعة من المتسللين الوصول إلى شبكة الشركة واستخدام موارد الشركة لأغراضهم الخاصة بالإضافة إلى الوصول إلى بيانات الشركة للبيع.

أصبح جمع البيانات الشخصية الموجودة على قواعد بيانات الشركة عملاً مربحًا ، وذلك بفضل وكالات البيانات. يمكن أيضًا استخدام هذه المعلومات لأغراض ضارة ويمكن أيضا أن تغذي مرة أخرى في استراتيجيات الوصول من خلال doxing. تعد المعلومات المتوفرة على قواعد بيانات العملاء والموردين والموظفين في الشركة بمثابة موارد مفيدة لحملات صيد الحيتان وصيد الرمح. وقد استخدم الفنانون المحترفون هذه الطرق بفعالية لخداع موظفي الشركة لتحويل الأموال أو الكشف عن الأسرار شخصيًا. هذه الطرق يمكن أن يكون تستخدم لابتزاز عمال الشركة في العمل ضد مصالح أصحاب العمل.

الموظفين الساخطين تمثل أيضًا مشكلات تتعلق بأمان بيانات الشركات. يمكن للعامل الوحيد الذي لديه وصول إلى الشبكة وقاعدة البيانات أن يعيث فسادًا باستخدام حسابات مصرح بها للتسبب في ضرر أو سرقة البيانات.

وبالتالي, يجب أن يشمل أمان الشبكة الآن الأساليب التي تتجاوز حظر الوصول غير المصرح به ومنع تثبيت البرامج الضارة. توفر أنظمة كشف التسلل المستندة إلى الشبكة حماية فعالة للغاية ضد جميع أنشطة الدخيل المخفية ونشاط الموظف الخبيث والتخويف المحتكر.

الفرق بين NIDS و SIEM

عند البحث عن أنظمة أمان جديدة لشبكتك ، ستواجه مصطلح SIEM. قد تتساءل ما إذا كان هذا يعني نفس معنى NIDS.

يوجد قدر كبير من التداخل بين تعريفات SIEM و NIDS. SIEM لتقف على معلومات الأمن وإدارة الأحداث. مجال SIEM هو مزيج من فئتين موجودتين مسبقًا من برامج الحماية. يوجد إدارة المعلومات الأمنية (SIM) و إدارة الأحداث الأمنية (SEM).

مجال SEM يشبه إلى حد كبير مجال NIDS. إدارة الأحداث الأمنية هي فئة من SIEM تركز على فحص حركة مرور الشبكة المباشرة. هذا هو بالضبط نفس التخصص في أنظمة كشف التسلل القائمة على الشبكة.

NIDS أو HIDS

تعد أنظمة اكتشاف التسلل المستندة إلى الشبكة جزءًا من فئة أوسع ، وهي أنظمة كشف التسلل. النوع الآخر من IDS هو نظام كشف التسلل المستند إلى المضيف أو HIDS. أنظمة كشف التسلل المستندة إلى المضيف تكافئ تقريبًا عنصر إدارة معلومات الأمان في SIEM.

في حين تبحث أنظمة كشف التسلل القائمة على الشبكة في البيانات الحية, تقوم أنظمة كشف التسلل المستندة إلى المضيف بفحص ملفات السجل على النظام. فائدة NIDS هي أن هذه الأنظمة فورية. من خلال النظر في حركة مرور الشبكة عند حدوثها ، يكونوا قادرين على اتخاذ الإجراءات بسرعة. ومع ذلك ، لا يمكن رصد العديد من أنشطة المتسللين إلا عبر سلسلة من الإجراءات. حتى أنه من الممكن للمتسللين تقسيم الأوامر الخبيثة بين حزم البيانات. نظرًا لأن NIDS يعمل على مستوى الحزمة ، فهو أقل قدرة على اكتشاف استراتيجيات التسلل التي تنتشر عبر الحزم.

يفحص HIDS بيانات الأحداث بمجرد تخزينها في سجلات. تؤدي كتابة السجلات لتسجيل الملفات إلى حدوث تأخير في الاستجابات. ومع ذلك ، تتيح هذه الاستراتيجية للأدوات التحليلية اكتشاف الإجراءات التي تحدث في عدة نقاط على الشبكة في وقت واحد. على سبيل المثال ، إذا تم استخدام حساب المستخدم نفسه لتسجيل الدخول إلى الشبكة من مواقع جغرافية متفرقة وتمركز الموظف المخصص لذلك الحساب في أي من هذه الأماكن ، فمن الواضح أن الحساب قد تم اختراقه.

يعرف المتسللون أن ملفات السجل يمكن أن تكشف أنشطتهم وبالتالي فإن إزالة سجلات السجل هي استراتيجية دفاعية يستخدمها المتسللون. حماية ملفات السجل هي ، بالتالي ، عنصر مهم في نظام HIDS.

كل من NIDS و HIDS له فوائد. NIDS تنتج نتائج سريعة. ومع ذلك ، تحتاج هذه الأنظمة إلى التعلم من حركة مرور الشبكة العادية لمنعها من الإبلاغ “ايجابيات مزيفة.”خاصة في الأسابيع الأولى من التشغيل على الشبكة ، تميل أدوات NIDS إلى الإفراط في اكتشاف التسلل وخلق فيضان من التحذيرات التي تثبت أنها تسلط الضوء على النشاط المنتظم. من ناحية ، لا تريد تصفية التحذيرات والمخاطرة بنقص نشاط الدخيل. ومع ذلك ، من ناحية أخرى ، يمكن ل NIDS شديدة الحساسية تجربة صبر فريق إدارة الشبكة.

HIDS يعطي استجابة أبطأ ولكن يمكن أن تعطي صورة أكثر دقة لنشاط الدخيل لأنه يمكن تحليل سجلات الأحداث من مجموعة واسعة من مصادر التسجيل. تحتاج إلى اتباع نهج SIEM ونشر كل من NIDS و HIDS لحماية شبكتك.

طرق الكشف عن NIDS

يستخدم NIDS طريقتين للكشف الأساسية:

- الكشف القائم على الشذوذ

- الكشف القائم على التوقيع

نشأت الاستراتيجيات المعتمدة على التوقيع من طرق الكشف المستخدمة بواسطة برنامج مكافحة الفيروسات. يبحث برنامج المسح عن أنماط في حركة مرور الشبكة بما في ذلك تسلسل بايت و أنواع حزم نموذجية التي تستخدم بانتظام للهجمات.

نهج قائم على الشذوذ يقارن حركة مرور الشبكة الحالية بالنشاط النموذجي. لذا ، تتطلب هذه الاستراتيجية مرحلة تعليمية تحدد نمطًا من النشاط الطبيعي. مثال على هذا النوع من الاكتشاف هو عدد محاولات تسجيل الدخول الفاشلة. قد يُتوقع من المستخدم البشري أن يحصل على كلمة مرور خاطئة عدة مرات ، ولكن محاولة الاختراق المبرمجة باستخدام القوة الغاشمة ستستخدم العديد من مجموعات كلمات المرور التي تدور عبر تسلسل سريع. هذا مثال بسيط للغاية. في هذا المجال ، يمكن أن تكون أنماط النشاط التي يبحث عنها النهج القائم على الشذوذ عبارة عن مجموعات معقدة للغاية من الأنشطة.

كشف التسلل ومنع الاختراق

يعد اكتشاف التسلل خطوة واحدة في الحفاظ على أمان شبكتك. والخطوة التالية هي القيام بشيء لمنع المتسلل. على شبكة صغيرة ، يمكنك تفعيل تدخل يدوي وتحديث جداول جدار الحماية لحظر عناوين IP الدخيلة وتعليق حسابات المستخدمين المعرضين للخطر. ومع ذلك ، على شبكة كبيرة ، وعلى الأنظمة التي تحتاج إلى أن تكون نشطة على مدار الساعة ، فأنت بحاجة فعلاً للتجول في معالجة التهديدات من خلال مهام سير العمل الآلية. التدخل التلقائي لمعالجة نشاط الدخيل هو الفرق الحاسم بين أنظمة كشف الدخيل و أنظمة منع الدخيل (IPS).

يعد ضبط قواعد الكشف وسياسات العلاج أمرًا حيويًا في استراتيجيات IPS لأن قاعدة الكشف المفرطة الحساسية يمكن أن تمنع المستخدمين الأصليين وتغلق نظامك.

أوصى NIDS

يركز هذا الدليل على NIDS بدلاً من أدوات HIDS أو برنامج IPS. من المثير للدهشة أن العديد من NIDS الرائدين يتمتعون بحرية الاستخدام ، بينما توفر الأدوات الرئيسية الأخرى فترات تجريبية مجانية.

1. مدير الأحداث في SolarWinds Security (تجربة مجانية)

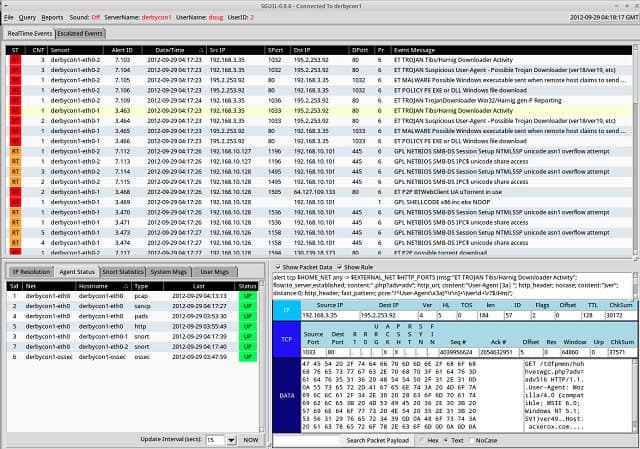

ال SolarWinds Security Event Manager هو أساسا حزمة HIDS ، ولكن يمكنك استخدام وظائف NIDS مع هذه الأداة أيضًا. يمكن استخدام الأداة كأداة تحليلية لمعالجة البيانات التي تم جمعها بواسطة Snort. يمكنك قراءة المزيد عن Snort أدناه. Snort قادر على التقاط بيانات حركة المرور التي يمكنك عرضها من خلال 1. Event Manager.

مزيج من NIDS و HIDS يجعل هذا أداة أمنية قوية حقا. يتضمن قسم NIDS في Security Event Manager قاعدة قاعدة ، تسمى قواعد ارتباط الحدث, التي سوف بقعة الشذوذ النشاط التي تشير إلى التسلل. يمكن ضبط الأداة على تنفيذ مهام سير العمل تلقائيًا عند اكتشاف تحذير من الاقتحام. وتسمى هذه الإجراءات ردود نشطة. تشمل الإجراءات التي يمكنك البدء بها تلقائيًا عند اكتشاف أحد الحالات الشاذة: إيقاف أو بدء العمليات والخدمات وتعليق حسابات المستخدمين وحظر عناوين IP وإرسال الإشعارات بواسطة البريد الإلكتروني, رسالة SNMP, أو تسجيل مرئي علي الشاشة. الاستجابات النشطة تجعل SolarWinds Security Event Manager إلى نظام منع الاختراق.

هذا هو الجزء العلوي من خط IDS المتاحة في السوق اليوم ، وأنها ليست مجانية. سيتم تشغيل البرنامج فقط على مشغل برامج وندوز نظام التشغيل ، لكنه يمكن جمع البيانات من لينكس, يونكس, و نظام التشغيل Mac OS طالما شبابيك. يمكنك الحصول على إدارة الأحداث أمان SolarWinds على تجربة مجانية لمدة 30 يوم.

SolarWinds Security Event Manager قم بتنزيل نسخة تجريبية مجانية مدتها 30 يومًا

2. الشخير

Snort ، المملوكة لشركة Cisco Systems ، هو مشروع مفتوح المصدر وهو مجانا للاستخدام. هذا هو NIDS الرائدة اليوم والعديد من أدوات تحليل الشبكة الأخرى تمت كتابتها لاستخدام مخرجاتها. يمكن تثبيت البرنامج على شبابيك, لينكس, و يونكس.

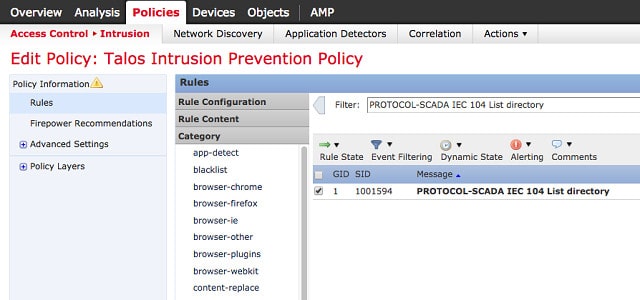

هذا هو في الواقع نظام شم حزمة يقوم بجمع نسخ من حركة مرور الشبكة للتحليل. تحتوي الأداة على أوضاع أخرى ، أحدها اكتشاف التسلل. عندما تكون في وضع كشف التسلل ، تطبق Snort “السياسات الأساسية,وهو قاعدة قاعدة الكشف للأداة.

السياسات الأساسية تجعل Snort مرنة وقابلة للتمديد وقابلة للتكيف. تحتاج إلى صقل السياسات التي تتناسب مع الأنشطة المعتادة لشبكتك وتقليل حوادث “ايجابيات مزيفة.”يمكنك كتابة سياساتك الأساسية ، لكن ليس عليك ذلك لأنه يمكنك تنزيل حزمة من موقع Snort على الويب. هناك مجتمع مستخدم كبير جدًا لـ Snort وهؤلاء المستخدمين التواصل من خلال المنتدى. يتيح المستخدمون الخبراء النصائح والتحسينات الخاصة بهم للآخرين مجانًا. يمكنك أيضًا اختيار المزيد من السياسات الأساسية من المجتمع مجانًا. نظرًا لوجود العديد من الأشخاص الذين يستخدمون Snort ، هناك دائمًا أفكار جديدة وسياسات أساسية جديدة يمكنك العثور عليها في المنتديات.

3. إخوانه

Bro هو NIDS ، مثل Snort ، ومع ذلك ، فإن لديه ميزة كبيرة على نظام Snort – تعمل هذه الأداة في طبقة التطبيقات. هذه NIDS مجانا المفضل على نطاق واسع من قبل المجتمعات العلمية والأكاديمية.

هذا هو كلا نظام قائم على التوقيع ويستخدم أيضا طرق الكشف القائم على الشذوذ. انها قادرة على الفور أنماط مستوى البت التي تشير إلى نشاط ضار عبر الحزم.

يتم معالجة عملية الكشف في مرحلتين. أول هذه تدار من قبل إخوانه محرك الحدث. نظرًا لتقييم البيانات على مستوى أعلى من مستوى الحزمة ، لا يمكن إجراء التحليل على الفور. يجب أن يكون هناك مستوى من التخزين المؤقت بحيث يمكن تقييم الحزم الكافية معًا. لذلك ، فإن Bro هو أبطأ قليلاً من NIDS على مستوى الرزم النموذجي ، لكنه لا يزال يحدد النشاط الضار بشكل أسرع من HIDS. يتم تقييم البيانات التي تم جمعها من قبل البرامج النصية السياسة, وهي المرحلة الثانية من عملية الكشف.

من الممكن وضع إجراءات العلاج ليتم تشغيلها تلقائيًا بواسطة برنامج نصي للسياسة. وهذا يجعل إخوانه نظام منع الاختراق. يمكن تثبيت البرنامج على يونكس, لينكس, و نظام التشغيل Mac OS.

4. سوريكاتا

لذلك NIDS ذلك يعمل في طبقة التطبيق, إعطائها وضوح متعددة الحزمة. هذا ال أداة مجانية التي لديها قدرات مماثلة جدا لتلك التي إخوانه. على الرغم من هذه أنظمة الكشف المستندة إلى التوقيع العمل على مستوى التطبيق ، لا يزال لديهم إمكانية الوصول إلى تفاصيل الحزمة ، والتي تتيح لبرنامج المعالجة الحصول عليها معلومات على مستوى البروتوكول خارج رؤوس الحزمة. وهذا يشمل تشفير البيانات, طبقة النقل و طبقة الإنترنت البيانات.

لذلك NIDS ذلك يعمل في طبقة التطبيق, إعطائها وضوح متعددة الحزمة. هذا ال أداة مجانية التي لديها قدرات مماثلة جدا لتلك التي إخوانه. على الرغم من هذه أنظمة الكشف المستندة إلى التوقيع العمل على مستوى التطبيق ، لا يزال لديهم إمكانية الوصول إلى تفاصيل الحزمة ، والتي تتيح لبرنامج المعالجة الحصول عليها معلومات على مستوى البروتوكول خارج رؤوس الحزمة. وهذا يشمل تشفير البيانات, طبقة النقل و طبقة الإنترنت البيانات.

هذا IDS توظف أيضا طرق الكشف القائم على الشذوذ. بصرف النظر عن حزم البيانات ، فإن Suricata قادر على فحص شهادات TLS وطلبات HTTP ومعاملات DNS. الأداة أيضًا قادرة على استخراج مقاطع من الملفات على مستوى البت للكشف عن الفيروسات.

Suricata هي واحدة من العديد من الأدوات التي تتوافق مع الشخير هيكل البيانات. إنه قادر على تطبيق سياسات قاعدة Snort. ومن المزايا الإضافية الكبيرة لهذا التوافق أن مجتمع Snort يمكنه أيضًا تقديم نصائح لك حول الحيل لاستخدامها مع Suricata. يمكن أيضًا دمج الأدوات الأخرى المتوافقة مع Snort مع Suricata. وتشمل هذه Snorby, Anaval, يتمركز, و Squil.

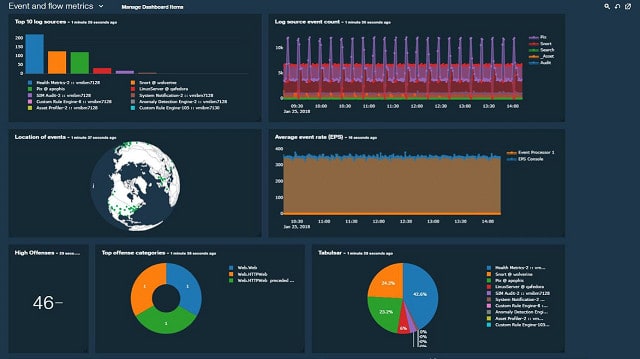

5. IBM QRadar

أداة IBM SIEM هذه ليست مجانية ، لكن يمكنك الحصول على نسخة تجريبية مجانية لمدة 14 يومًا. هذا هو خدمة قائمة على السحابة, لذلك يمكن الوصول إليها من أي مكان. يغطي النظام جميع جوانب كشف التسلل بما في ذلك الأنشطة التي تتمحور حول السجل لـ HIDS فضلا عن فحص بيانات حركة المرور الحية ، مما يجعل هذا أيضا NIDS. تمتد البنية التحتية للشبكة التي يمكن أن يقوم Qadar بمراقبتها إلى خدمات Cloud. يتم تضمين نُهج الكشف التي تبرز الاختراق المحتمل في الحزمة.

وهناك ميزة لطيفة جدا من هذه الأداة هو فائدة النمذجة الهجوم يساعدك على اختبار النظام الخاص بك عن الثغرات الأمنية. IBM QRadar توظف منظمة العفو الدولية لتخفيف كشف التسلل القائم على الشذوذ ويحتوي على لوحة معلومات شاملة جدًا تدمج تصورات البيانات والأحداث. إذا كنت لا تريد استخدام الخدمة في السحابة ، فيمكنك اختيار إصدار محلي يعمل على شبابيك.

6. البصل الأمن

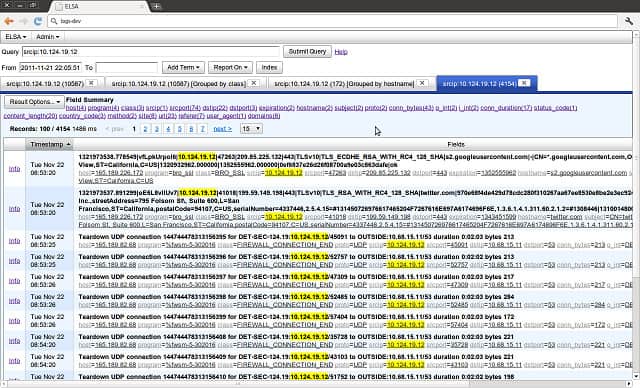

إذا كنت ترغب في تشغيل IDS لينكس, ال مجانا حزمة NIDS / HIDS من Security Onion هي خيار جيد جدًا. هذا مشروع مفتوح المصدر ويدعمه المجتمع. يتم تشغيل البرنامج الخاص بهذه الأداة أوبونتو ووجهت من غيرها من المرافق تحليل الشبكة. يتم دمج عدد من الأدوات الأخرى المدرجة في هذا الدليل في حزمة Security Onion: تذمر, أخ, و Suricata. يتم توفير وظيفة HIDS بواسطة OSSEC والجبهة الأمامية هي Kibana النظام. تتضمن أدوات مراقبة الشبكة المعروفة الأخرى المضمنة في Security Onion ELSA, NetworkMiner, Snorby, Squert, Squil, و Xplico.

تتضمن الأداة المساعدة مجموعة واسعة من أدوات التحليل وتستخدم كل من تقنيات التوقيع والشذوذ. على الرغم من أن إعادة استخدام الأدوات الحالية تعني أن Security Onion يستفيد من السمعة الثابتة لمكوناته ، إلا أن تحديثات العناصر الموجودة في الحزمة يمكن أن تكون معقدة.

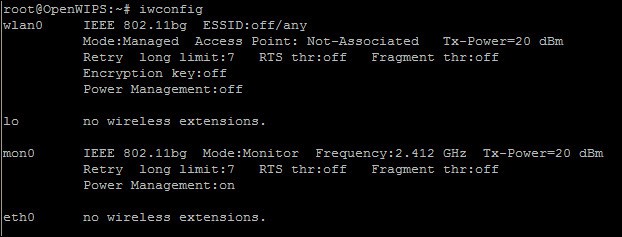

7. افتح WIPS-NG

فتح WIPS-NG هو المصدر المفتوح المشروع الذي يساعدك على مراقبة الشبكات اللاسلكية. يمكن استخدام الأداة مباشرة حزمة واي فاي الشم أو كنظام كشف التسلل. تم تطوير الأداة المساعدة بواسطة نفس الفريق الذي تم إنشاؤه ايركراك-NG – أداة اقتحام شبكة مشهورة جدًا يستخدمها المتسللون. لذلك ، أثناء استخدام Open WIPS-NG للدفاع عن شبكتك ، فإن المتسللين الذين تكتشفهم سيحصدون إشاراتك اللاسلكية مع باقة شقيقتها.

هذا هو أداة مجانية الذي يثبت على لينكس. تتضمن حزمة البرامج ثلاثة مكونات. هذه عبارة عن مستشعر وخادم وواجهة. يوفر Open WIPS-NG عددًا من أدوات العلاج ، بحيث يعمل المستشعر كواجهة لجهاز الإرسال والاستقبال اللاسلكي لجمع البيانات وإرسال أوامر الخروج.

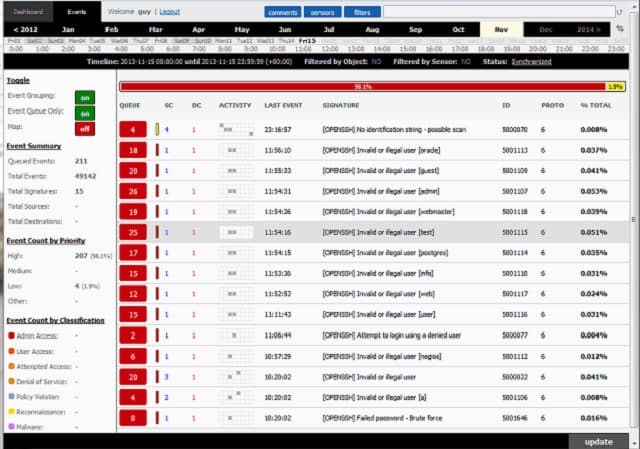

8. ساغان

ساغان هو HIDS. ومع ذلك ، مع إضافة تغذية البيانات من تذمر, يمكن أن يكون بمثابة NIDS. بدلا من ذلك ، يمكنك استخدام أخ أو Suricata لجمع البيانات الحية لساجان. هذه أداة مجانية يمكن تثبيتها على يونكس وأنظمة التشغيل المشابهة لـ Unix ، مما يعني أنه سيتم تشغيله لينكس و نظام التشغيل Mac OS, ولكن ليس على ويندوز. ومع ذلك ، يمكنه معالجة رسائل سجل أحداث Windows. الأداة متوافقة أيضا مع Anaval, يتمركز, Snorby, و Squil.

اضافات مفيدة في صلب ساغان تشمل توزيع وزرع عنوان IP geolocator. هذه فكرة جيدة لأن المتسللين يستخدمون غالبًا مجموعة من عناوين IP لهجمات التسلل ولكنهم يتجاهلون حقيقة أن الموقع المشترك لتلك العناوين يروي قصة. يمكن لـ Sagan تنفيذ البرامج النصية لأتمتة معالجة الهجمات, والذي يتضمن القدرة على التفاعل مع الأدوات المساعدة الأخرى مثل جداول جدار الحماية وخدمات الدليل. هذه القدرات تجعل من نظام منع الاختراق.

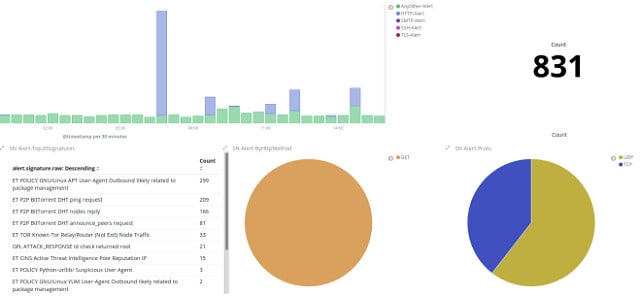

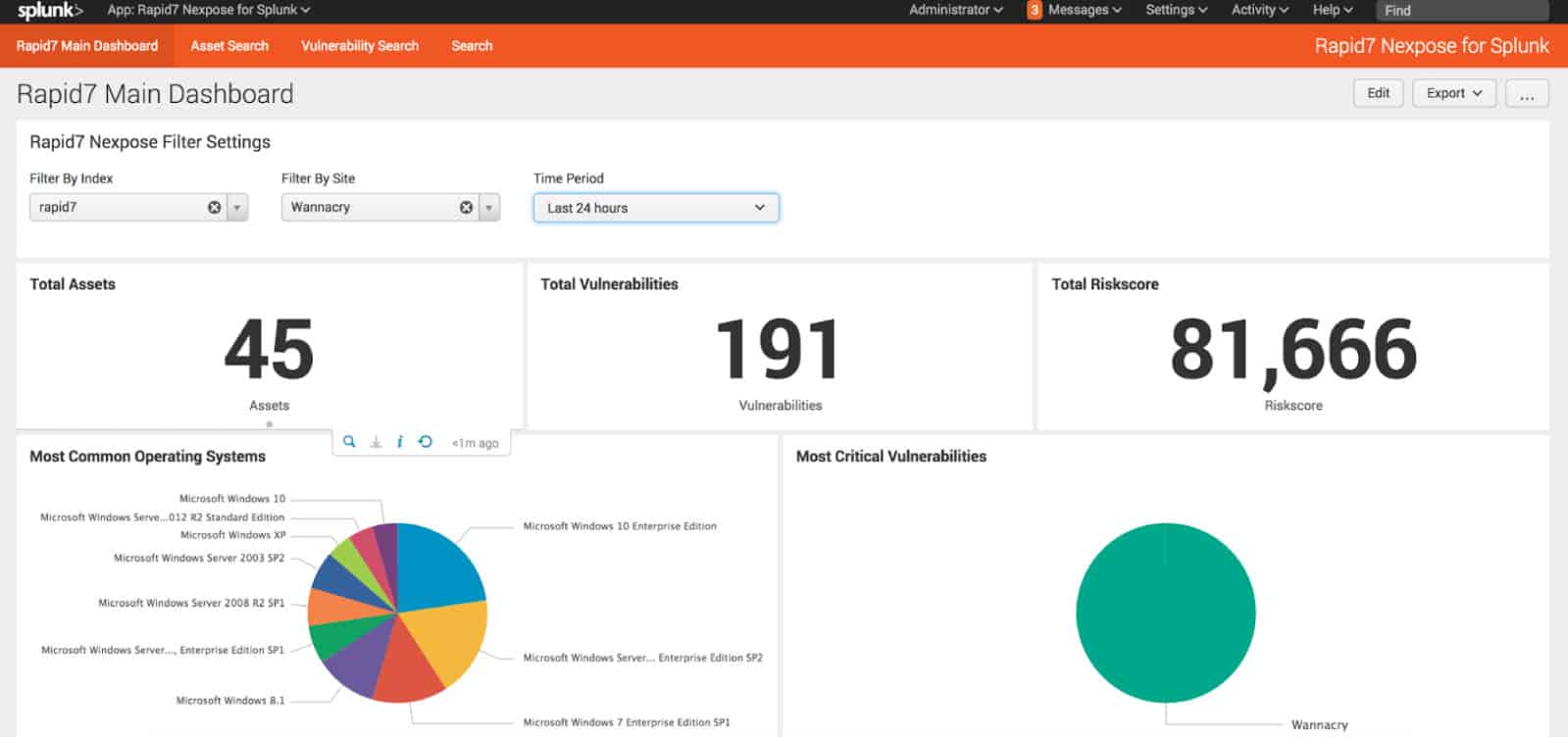

9. سبانك

Splunk عبارة عن محلل مروري لشبكة الاتصال لديه قدرات NIDS و HIDS. يمكن تثبيت الأداة على شبابيك و على لينكس. الأداة متوفرة في ثلاثة إصدارات. هذه هي Splunk Free و Splunk Light و Splunk Enterprise و Splunk Cloud. يمكنك الحصول محاكمة لمدة 15 يوما إلى الإصدار المستندة إلى مجموعة النظراء من الأداة و نسخة تجريبية مجانية مدتها 60 يومًا من مؤسسة Splunk. ضوء سبانك متاح في نسخة تجريبية مجانية لمدة 30 يومًا. كل هذه الإصدارات تشمل قدرات جمع البيانات والكشف عن الشذوذ.

يمكن تحسين ميزات أمان Splunk باستخدام وظيفة إضافية تسمى أمن المؤسسة. هذا متاح في نسخة تجريبية مجانية لمدة 7 أيام. تعمل هذه الأداة على تحسين دقة الكشف عن الحالات الشاذة وتقلل من حالات الإيجابيات الخاطئة من خلال استخدام الذكاء الاصطناعي. يمكن ضبط مدى التنبيه عن طريق التحذير من مستوى الخطورة لمنع اغراق فريق إدارة النظام الخاص بك بوحدة إعداد تقارير مفرطة الحماس.

يقوم Splunk بدمج مرجع ملف السجل لتمكينك من الحصول على منظور تاريخي للأحداث. يمكنك تحديد الأنماط في الهجمات ونشاط التسلل من خلال النظر في وتيرة النشاط الضار مع مرور الوقت.

تنفيذ NIDS

أصبحت المخاطر التي تهدد أمان الشبكة لديك شاملة إلى درجة أنك الآن لا يوجد حقًا خيار بشأن تنفيذ أنظمة الكشف عن التسلل القائمة على الشبكة أم لا. إنها ضرورية. لحسن الحظ ، لديك خيار أكثر من أداة NIDS التي تقوم بتثبيتها.

هناك الكثير من أدوات NIDS في السوق في الوقت الحالي ومعظمها فعال للغاية. ومع ذلك, ربما ليس لديك ما يكفي من الوقت للتحقيق فيها. هذا هو السبب في أننا وضعنا هذا الدليل. يمكنك تضييق نطاق البحث إلى أفضل أدوات NIDS ، والتي قمنا بإدراجها في قائمتنا.

جميع الأدوات في القائمة هي إما مجانا للاستخدام أو متوفرة كعروض تجريبية مجانية. سوف تكون قادرة على اتخاذ اثنين منهم من خلال خطواتهم. ما عليك سوى تضييق القائمة بشكل أكبر وفقًا لنظام التشغيل ثم تقييم أي من ميزات القائمة المختصرة تتوافق مع حجم شبكتك واحتياجات الأمان الخاصة بك.

هل تستخدم أداة NIDS؟ أيهما اخترت التثبيت؟ هل جربت أيضًا أداة HIDS؟ كيف تقارن الاستراتيجيتين البديلتين؟ ترك رسالة في تعليقات القسم أدناه وتبادل تجربتك مع المجتمع.

الصورة: هاكر سايبر الجريمة من Pixabay. المجال العام.

ة لـ HIDS الكشف عن الأنشطة الخبيثة التي تمر عبر الحزم والتي يصعب اكتشافها بواسطة NIDS. بشكل عام ، يمكن القول أن NIDS يركز على الكشف عن الأنشطة الخبيثة على مستوى الشبكة ، في حين يركز HIDS على الكشف عن الأنشطة الخبيثة على مستوى المضيف. يمكن استخدام SIEM لإدارة وتحليل بيانات NIDS و HIDS بشكل متكامل لتوفير حماية شاملة للشبكة.