أنظمة منع الاختراق, المعروف أيضا باسم IPSS, تقديم حماية مستمرة للبيانات وموارد تكنولوجيا المعلومات لشركتك. تعمل أنظمة الأمان هذه داخل المؤسسة وتعوض عن النقاط العمياء في التدابير الأمنية التقليدية التي يتم تنفيذها بواسطة جدران الحماية وأنظمة مكافحة الفيروسات.

إن حماية حدود شبكتك ستمنع عددًا كبيرًا من هجمات القراصنة. لا يزال تثبيت جدران الحماية ومكافحة الفيروسات مهمًا. أصبحت تدابير الحماية هذه فعالة للغاية في منع الشفرة الخبيثة من الوصول إلى الشبكة. ومع ذلك ، فقد كانت ناجحة للغاية اكتشف المتسللون طرقًا أخرى للوصول إلى البنية التحتية للحوسبة الخاصة بالشركة.

تتعمق هذه المشاركة في كل من الأدوات المعروضة أدناه. إذا كان لديك فقط وقت لملخص ، هنا لدينا قائمة أفضل IPS:

- إدارة الأحداث الخاصة بـ SolarWinds Security (تجربة مجانية) تستخدم أداة الأمان هذه كلاً من أساليب الكشف عن التسلل المستندة إلى الشبكة والمستندة إلى المضيف وتتخذ إجراءات وقائية. يثبت على خادم ويندوز.

- Splunk أدوات تحليل الشبكة المستخدمة على نطاق واسع والتي تحتوي على ميزات منع الاختراق. متاح لنظام التشغيل Windows و Linux و Cloud.

- ساجان نظام منع الاختراق المجاني الذي يستخرج ملفات سجل بيانات الحدث. عمليات التثبيت على أنظمة Unix و Linux و Mac OS ، ولكن يمكنها تجميع رسائل السجل من أنظمة windows.

- OSSEC أمان HIDS مفتوح المصدر محترم للغاية ومجاني للاستخدام. يعمل على أنظمة تشغيل Windows و Linux و Mac OS و Unix ، ولكنه لا يتضمن واجهة مستخدم.

- افتح WIPS-NG أداة مساعدة لسطر الأوامر مفتوحة المصدر لنظام Linux تكتشف الاختراق على الشبكات اللاسلكية.

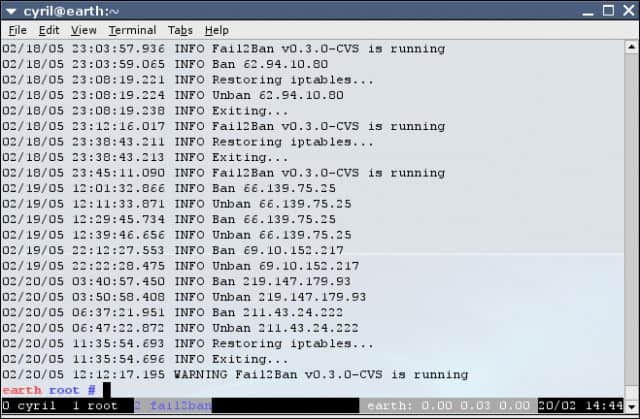

- Fail2Ban IPS خفيف الوزن يعمل على سطر الأوامر ومتوفر لنظامي Linux و Unix و Mac OS.

- Zeek نظام كشف التسلل القائم على الشبكة والذي يعمل على بيانات المرور الحية. يتم تثبيت هذه الأداة على Linux و Unix و Mac OS وهي مجانية للاستخدام.

نقاط الضعف الأمنية

أي نظام قوي فقط مثل أضعف حلقاته. في معظم استراتيجيات أمن تكنولوجيا المعلومات, يكمن الضعف في العنصر البشري للنظام. يمكنك فرض مصادقة المستخدم بكلمات مرور قوية ، ولكن إذا قام المستخدمون بكتابة كلمات المرور باستمرار والاحتفاظ بالمذكرة قريبة من جهاز لديه حق الوصول إلى الشبكة ، فقد لا تهتم أيضًا بفرض مصادقة المستخدم.

هناك العديد من الطرق التي يمكن للمتسللين من خلالها استهداف موظفي الشركة وخداعهم للكشف عن تفاصيل تسجيل الدخول الخاصة بهم.

الخداع

أصبح الخداع شائعًا. لقد تعلم الجميع أن يتوخوا الحذر من رسائل البريد الإلكتروني التحذيرية من البنوك أو منصات التداول مثل eBay أو PayPal أو Amazon. تنطوي حملة التصيد صفحة ويب وهمية من خدمة عبر الإنترنت. يرسل المتسلل رسائل البريد الإلكتروني بشكل جماعي إلى جميع رسائل البريد الإلكتروني المدرجة على قائمة تم شراؤها على الإنترنت. لا يهم ما إذا كانت جميع عناوين البريد الإلكتروني هذه تخص عملاء الخدمة المحاكاة. طالما أن بعض الأشخاص الذين يتم الوصول إليهم لديهم حسابات مع الموقع المخدوع ، فإن المتسلل لديه فرصة.

في محاولات الخداع, يتم تقديم الضحية مع وصلة داخل البريد الإلكتروني يؤدي إلى صفحة تسجيل دخول مزيفة تشبه شاشة الإدخال المعتادة للخدمة المحاكية. عندما تحاول الضحية تسجيل الدخول ، يدخل اسم المستخدم وكلمة المرور في قاعدة بيانات المتسلل ويخضع الحساب للخطر دون أن يدرك المستخدم ما حدث.

Spearphishing

قراصنة يستهدفون موظفي الشركة بحيل الخداع. كما أنهم يمارسون صيد الأسماك بالرمح ، وهو أكثر تعقيدًا من التصيد الاحتيالي. باستخدام spearphishing ، سيتم تصميم صفحة البريد الإلكتروني وتسجيل الدخول المزيفة على وجه التحديد لتكون مثل موقع الشركة التي يتم اختراقها وسيتم توجيه رسائل البريد الإلكتروني على وجه التحديد إلى موظفي الشركة. غالبًا ما تستخدم محاولات رمي الرمح كمرحلة أولى من محاولة الاختراق. التمرير الأولي للاختراق هو معرفة تفاصيل حول بعض موظفي الشركة.

Doxxing

يمكن مزج المعلومات التي يتم جمعها في مرحلة صيد الأسماك مع البحث في الأفراد عن طريق فحص صفحات وسائل التواصل الاجتماعي الخاصة بهم ، أو تمشيط تفاصيل حياتهم المهنية. ويسمى هذا البحث المستهدف doxxing. باستخدام المعلومات التي يتم جمعها ، يمكن للمتسلل المستهدف إنشاء ملفات تعريف للاعبين الرئيسيين في الأعمال التجارية ورسم خريطة علاقات هؤلاء الأشخاص بأفراد الشركة الآخرين.

يهدف doxxer إلى الحصول على معلومات كافية من أجل محاكاة موظف واحد بنجاح. مع هذه الهوية ، يمكنه كسب ثقة الآخرين في الشركة المستهدفة. من خلال هذه الحيل ، يمكن للمتطفل التعرف على تحركات موظفي المحاسبة بالشركة والمديرين التنفيذيين وموظفي دعم تكنولوجيا المعلومات لديها..

صيد الحيتان

بمجرد حصول المتسلل على ثقة العديد من الموظفين ، يمكنه خداع تفاصيل تسجيل الدخول من أي شخص في العمل. مع وجود الكثير من الثقة ومعرفة الطريقة التي يعمل بها الناس سويًا في الأعمال التجارية ، يمكن لفنان الخداع سرقة مبالغ كبيرة من المال من شركة حتى دون الحاجة إلى تسجيل الدخول إلى النظام ؛ يمكن تقديم طلبات النقل المزيف عبر الهاتف. هذا الاستهداف للموظفين الرئيسيين في الأعمال التجارية يسمى صيد الحيتان.

استراتيجيات الهجوم

لقد تعلم المتسللون استخدام التصيد الاحتيالي والسمك الرمح والدوإكس والحيتان للتجول حول جدران الحماية وبرامج مكافحة الفيروسات. إذا كان لدى أحد المتطفلين كلمة مرور المسؤول ، فيمكنه ذلك تثبيت البرامج وإعداد حسابات المستخدمين وإزالة عمليات الأمان والوصول إلى الشبكة بالكامل ، معداتها ، الخوادم ، قواعد البيانات ، والتطبيقات دون عوائق.

أصبحت استراتيجيات الهجوم الجديدة هذه شائعة جدًا بحيث يحتاج مسؤولو أمن الشركة إلى تخطيط الدفاعات نفترض أن التدابير الأمنية حدود النظم قد تم اختراق.

في السنوات الأخيرة ، و تهديد مستمر متقدم (ملائم) أصبحت استراتيجية مشتركة للمتسللين. في هذا السيناريو, يمكن لقراصنة اختراق سنوات مع الوصول إلى شبكة الشركة, الوصول إلى البيانات متى شئت ، وذلك باستخدام موارد الشركة لتشغيل شبكات VPN المزودة عبر بوابة الشركة. يمكن للمتسلل استخدام خوادم الشركة للقيام بأنشطة مكثفة مثل استخراج العملات المشفرة.

APTs تذهب لم يتم كشفها ل المتسلل موجود في النظام كمستخدم معتمد ويتأكد أيضًا من حذف أي سجلات سجل تُظهر نشاطه الضار. تعني هذه التدابير أنه حتى عند اكتشاف التسلل ، يمكن أن يكون من المستحيل تتبع المتسلل وملاحقته.

أنظمة كشف التسلل

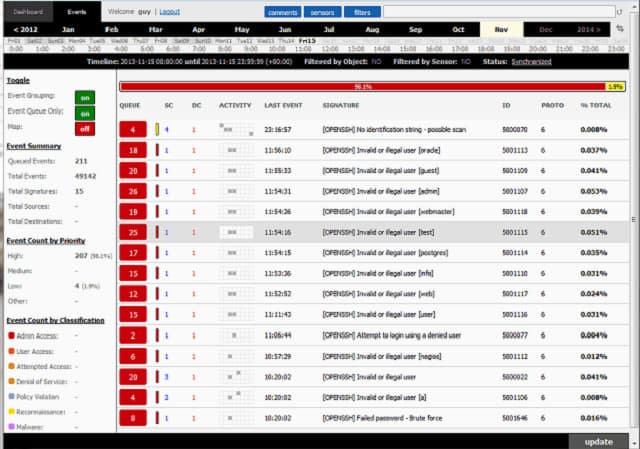

عنصرا أساسيا في أنظمة منع التسلل نظام كشف التسلل (IDS). تم تصميم IDS للبحث عن نشاط غير عادي. تحاكي بعض طرق الكشف الاستراتيجيات التي تستخدمها جدران الحماية وبرامج مكافحة الفيروسات. تسمى هذه الكشف القائم على التوقيع طرق. يبحثون عن أنماط في البيانات لاكتشاف المؤشرات المعروفة لنشاط الدخيل.

تسمى طريقة IDS الثانية الكشف القائم على الشذوذ. في هذه الاستراتيجية ، يبحث برنامج المراقبة عن أنشطة غير عادية لا تتناسب مع النمط المنطقي لسلوك المستخدم أو البرنامج أو لا يكون ذلك منطقيًا عند فحصه في سياق الواجبات المتوقعة لمستخدم معين. على سبيل المثال ، لا تتوقع أن ترى مستخدمًا في إدارة شؤون الموظفين يسجّل دخوله باعتباره يغير تكوين جهاز الشبكة.

لا يحتاج المتسلل بالضرورة إلى أن يكون دخيلًا. يمكنك الوصول إلى مناطق الشبكة الخاصة بك عن طريق استكشاف الموظفين خارج المرافق التي من المتوقع أن يحتاجوا إليها. هناك مشكلة أخرى تكمن في الموظفين الذين يستغلون وصولهم المصرح به إلى البيانات والمرافق من أجل تدميرها أو سرقتها.

منع التطفل

تعمل أنظمة منع الاختراق إلى الحد الأقصى “أن تأتي متأخرا أفضل من ألا تأتي أبدا.”من الناحية المثالية ، لن ترغب في أن يحصل أي شخص خارجي على وصول غير مصرح به إلى نظامك. ومع ذلك ، كما هو موضح أعلاه ، ليس هذا هو العالم المثالي وهناك العديد من السلبيات التي يمكن للمتسللين سحبها لخداع المستخدمين المصرح لهم بالتخلي عن بيانات اعتمادهم.

على وجه التحديد ، أنظمة منع التسلل ملحقات لأنظمة كشف التسلل. تعمل IPSs بمجرد تحديد النشاط المشبوه. لذلك ، قد يكون هناك بالفعل بعض الأضرار التي لحقت سلامة النظام الخاص بك بحلول الوقت الذي تم رصد التسلل.

IPS قادر على تنفيذ إجراءات لإيقاف التهديد. تشمل هذه الإجراءات:

- استعادة ملفات السجل من التخزين

- تعليق حسابات المستخدمين

- حظر عناوين IP

- عمليات القتل

- اغلاق النظم

- بدء العمليات

- تحديث إعدادات جدار الحماية

- تنبيه وتسجيل والإبلاغ عن الأنشطة المشبوهة

مسؤولية مهام المشرف التي تجعل العديد من هذه الإجراءات ممكنة ليست واضحة دائمًا. على سبيل المثال ، تعد حماية ملفات السجل بالتشفير والنسخ الاحتياطي لملفات السجل بحيث يمكن استعادتها بعد التلاعب بها نوعان من أنشطة الحماية من التهديدات التي يتم تعريفها عادة على أنها مهام نظام كشف التسلل.

قيود نظم منع التسلل

هناك العديد من نقاط الضعف المحتملة في أي نظام تكنولوجيا معلومات ، ولكن IPS ، رغم أنه فعال للغاية في منع المتسللين غير مصمم لإغلاق كل التهديدات المحتملة. على سبيل المثال ، لا يتضمن IPS النموذجي إدارة تصحيح البرامج أو التحكم في التكوين لأجهزة الشبكة. لن يقوم IPS بإدارة سياسات وصول المستخدم أو منع الموظفين من نسخ مستندات الشركة.

لا تقدم IDS و IPSs علاجًا للتهديد إلا بعد أن يبدأ المتطفل بالفعل في الأنشطة على الشبكة. ومع ذلك ، يجب تثبيت هذه الأنظمة لتوفير عنصر في سلسلة من التدابير الأمنية لحماية المعلومات والموارد.

نظم منع الاختراق الموصى بها

هناك عدد كبير بشكل ملحوظ من أدوات IPS المتاحة في الوقت الحالي. العديد من هؤلاء أحرار. ومع ذلك ، سوف يستغرق الأمر وقتًا طويلاً للدراسة وتجربة كل IPS واحد في السوق. لهذا السبب قمنا بتجميع هذا الدليل لأنظمة منع الاختراق.

1. مدير الأحداث في SolarWinds Security (تجربة مجانية)

ال SolarWinds Security Event Manager يتحكم في الوصول إلى ملفات السجل ، كما يوحي الاسم. ومع ذلك ، فإن الأداة لديها أيضا قدرات مراقبة الشبكة. لا تتضمن حزمة البرامج مرفقًا لمراقبة الشبكة ، ولكن يمكنك إضافة هذه الإمكانية باستخدام الأداة المجانية ، Snort لجمع بيانات الشبكة. يمنحك هذا الإعداد منظورين حول التسلل. هناك فئتان من استراتيجيات الكشف المستخدمة بواسطة معرفات الهوية: المستندة إلى الشبكة والمستندة إلى المضيف.

يقوم نظام كشف التسلل المستند إلى المضيف بفحص السجلات الموجودة في ملفات السجل ؛ يكتشف النظام المستند إلى الشبكة الأحداث في البيانات المباشرة.

يتم تضمين الإرشادات الخاصة باكتشاف علامات الاختراق في حزمة برنامج SolarWinds – وتسمى هذه القواعد قواعد ارتباط الحدث. يمكنك اختيار مغادرة النظام لاكتشاف التهديدات ومنع التهديدات يدويًا. يمكنك أيضًا تنشيط وظائف IPS في مدير أحداث الأمان الخاص بـ SolarWinds للحصول على معالجة التهديد بشكل تلقائي.

يقوم قسم IPS في إدارة الأحداث الخاصة بـ SolarWinds Security بتنفيذ الإجراءات عند اكتشاف التهديدات. تسمى مهام سير العمل هذه ردود نشطة. يمكن ربط استجابة لتنبيه معين. على سبيل المثال ، يمكن للأداة الكتابة على جداول جدار الحماية لمنع وصول الشبكة إلى عنوان IP الذي تم تحديده على أنه يقوم بأعمال مشبوهة على الشبكة. يمكنك أيضًا تعليق حسابات المستخدمين ، أو إيقاف العمليات أو بدء تشغيلها ، وإيقاف تشغيل الجهاز أو النظام بأكمله.

لا يمكن تثبيت مدير الأحداث في SolarWinds Security إلا على مشغل برامج وندوز. ومع ذلك ، لا تقتصر مصادر البيانات الخاصة به على سجلات Windows – بل يمكنها أيضًا جمع معلومات التهديد من يونكس و لينكس الأنظمة المتصلة بنظام Windows المضيف عبر الشبكة. يمكنك الحصول نسخة تجريبية مجانية لمدة 30 يومًا من SolarWinds Security Event Manager لاختباره لنفسك.

SolarWinds Security Event Manager قم بتنزيل نسخة تجريبية مجانية مدتها 30 يومًا

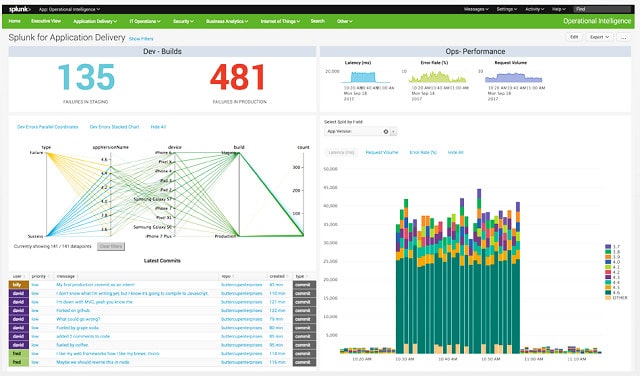

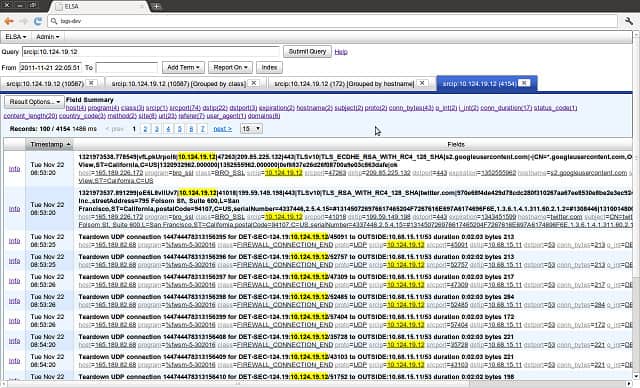

2. سبانك

Splunk هو محلل لحركة مرور الشبكة له قدرات كشف التسلل و IPS. هناك أربعة إصدارات من Splunk:

- Splunk مجاني

- Splunk Light (نسخة تجريبية مجانية مدتها 30 يومًا)

- Splunk Enterprise (نسخة تجريبية مجانية مدتها 60 يومًا)

- Splunk Cloud (نسخة تجريبية مجانية مدتها 15 يومًا)

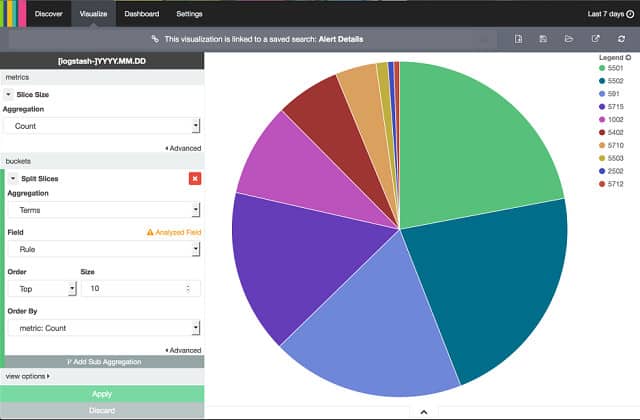

جميع الإصدارات ، باستثناء Splunk Cloud تعمل على شبابيك و لينكس. Splunk Cloud متوفر على البرنامج كما هو وجود الخدمة (ادارة العلاقات مع) أساس عبر الإنترنت. لا يتم تضمين وظائف IPS الخاصة بـ Splunk إلا في إصدارات Enterprise و Cloud. يعمل نظام الكشف على كل من حركة مرور الشبكة وملفات السجل. تبحث طريقة الكشف عن الحالات الشاذة ، والتي هي أنماط من السلوك غير المتوقع.

يمكن الحصول على مستوى أعلى من الأمان عن طريق اختيار الوظيفة الإضافية لـ Splunk Enterprise Security. هذا متاح في نسخة تجريبية مجانية لمدة سبعة أيام. تعمل هذه الوحدة على تحسين قواعد الكشف عن الحالات الشاذة باستخدام الذكاء الاصطناعي وتتضمن المزيد من الإجراءات القابلة للتنفيذ لعلاج الاختراق.

3. ساغان

ساجان هو نظام كشف التسلل الحر لديها قدرات تنفيذ البرنامج النصي. مرفق لربط الإجراءات إلى التنبيهات يجعل هذا IPS. تتضمن طرق الكشف الرئيسية الخاصة بـ Sagan مراقبة ملفات السجل ، مما يعني أن هذا نظام للكشف عن التطفل المستند إلى المضيف. إذا قمت أيضًا بتثبيت Snort وإخراج الخلاصة من تلك الحزمة الشم في Sagan ، فستحصل أيضًا على تسهيلات الكشف المستندة إلى الشبكة من هذه الأداة. بدلاً من ذلك ، يمكنك تغذية بيانات الشبكة التي تم تجميعها بها Zeek (سابقا إخوانه) أو Suricata في الأداة. يمكن لـ Sagan أيضًا تبادل البيانات مع الأدوات الأخرى المتوافقة مع Snort ، بما في ذلك Snorby, Squil, Anaval, و يتمركز.

تثبيت ساغان على يونكس, لينكس, و نظام التشغيل Mac OS. ومع ذلك ، فإنه قادر أيضًا على التقاط رسائل الأحداث من الاتصال شبابيك الأنظمة. تشمل الميزات الإضافية تتبع موقع عنوان IP والمعالجة الموزعة.

4. OSSEC

OSSEC هو نظام IPS شائع جدًا. تعتمد طرق الكشف الخاصة بها على فحص ملفات السجل ، مما يجعلها أ نظام كشف التسلل القائم على المضيف. يشير اسم هذه الأداة إلى ‘المصدر المفتوح HIDS الأمن“(على الرغم من عدم وجود” ح “هناك).

حقيقة أن هذا مشروع مفتوح المصدر أمر رائع لأنه يعني أيضًا أن البرنامج مجاني للاستخدام. على الرغم من كونه مفتوح المصدر ، فإن OSSEC مملوكة بالفعل لشركة: تريند مايكرو. الجانب السلبي لاستخدام البرمجيات الحرة هو أنك لا تحصل على الدعم. تُستخدم الأداة على نطاق واسع ، ويعد مجتمع مستخدمي OSSEC مكانًا رائعًا للحصول على نصائح وحيل حول استخدام النظام. ومع ذلك ، إذا كنت لا ترغب في المخاطرة بالاعتماد على نصيحة الهواة لبرنامج شركتك ، فيمكنك الشراء حزمة الدعم المهني من تريند مايكرو.

تسمى قواعد الكشف عن OSSEC ‘سياسات.يمكنك كتابة سياساتك الخاصة أو الحصول على حزم منها مجانًا من مجتمع المستخدمين. من الممكن أيضًا تحديد الإجراءات التي يجب تنفيذها تلقائيًا عند ظهور تحذيرات محددة.

يعمل OSSEC يونكس, لينكس, نظام التشغيل Mac OS, و شبابيك. لا توجد واجهة أمامية لهذه الأداة ، ولكن يمكنك التواصل معها Kibana أو Graylog.

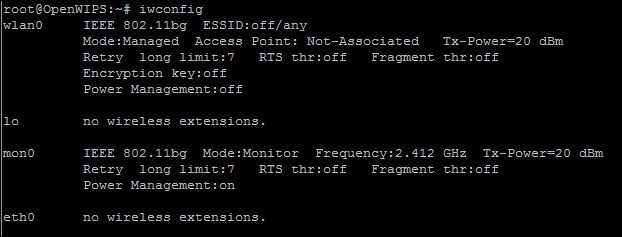

5. فتح WIPS-NG

إذا كنت تحتاج على وجه التحديد إلى IPS للأنظمة اللاسلكية ، فيجب عليك تجربة Open WIPS-NG. هذا ال أداة مجانية من شأنها أن تكتشف التسلل وتتيح لك إعداد ردود تلقائية.

فتح WIPS-NG هو مشروع مفتوح المصدر. يمكن تشغيل البرنامج فقط لينكس. العنصر الرئيسي للأداة هو حزمة لاسلكية الشم. عنصر الشم هو مستشعر يعمل كجهاز تجميع بيانات ومرسل للحلول منع التسلل. هذه أداة ذات كفاءة عالية لأنها مصممة من قبل نفس الأشخاص الذين كتبوا ايركراك-NG, وهو معروف كأداة القراصنة.

العناصر الأخرى للأداة هي برنامج خادم يقوم بتشغيل قواعد الكشف وواجهة. يمكنك رؤية معلومات شبكة wifi والمشاكل المحتملة على لوحة القيادة. يمكنك أيضًا تعيين إجراءات لبدء التشغيل تلقائيًا عند اكتشاف أي اقتحام.

6. Fail2Ban

Fail2Ban هو خيار IPS خفيف الوزن. هذه أداة مجانية يكتشف التسلل من قبل الأساليب المستندة إلى المضيف, مما يعني أنه يفحص ملفات السجل بحثًا عن علامات على الأنشطة غير المصرح بها. من بين الاستجابات الآلية التي يمكن للأداة تنفيذها حظر عنوان IP. تستمر عمليات الحظر هذه في العادة لبضع دقائق فقط ، ولكن يمكنك ضبط فترة الحظر في لوحة معلومات الأداة. تسمى قواعد الكشف ‘مرشحات‘ويمكنك ربط إجراء علاجي مع كل واحد منهم. يسمى هذا المزيج من المرشح والإجراء aسجن.’

يمكن تثبيت Fail2Ban على يونكس, لينكس, و نظام التشغيل Mac OS.

7. زيك

Zeek (المعروف سابقًا باسم Bro حتى عام 2023) هو شيء رائع آخر IPS مجانا. يتم تثبيت هذا البرنامج على لينكس, يونكس, و نظام التشغيل Mac OS. يستخدم Zeek طرق كشف التسلل القائمة على الشبكة. أثناء تتبع الشبكة بحثًا عن نشاط ضار ، يوفر لك Zeek إحصائيات حول أداء أجهزة الشبكة و تحليل حركة المرور.

قواعد الكشف عن Zeek تعمل في طبقة التطبيقات, وهو ما يعني أنه قادر على اكتشاف ل التوقيعات عبر الحزم. لديه Zeek أيضا قاعدة بيانات المتعلقة الشذوذ، قواعد الكشف. يتم إجراء مرحلة الكشف عن عمل Zeek بواسطة ‘محرك الحدث.هذا يكتب الحزم والأحداث المشبوهة للملف. نصوص السياسة البحث من خلال السجلات المخزنة عن علامات نشاط الدخيل. يمكنك كتابة البرامج النصية للسياسة الخاصة بك ، ولكن يتم تضمينها أيضًا في برنامج Zeek.

وكذلك النظر في حركة مرور الشبكة, سوف Zeek تراقب تكوينات الجهاز. يتم تتبع الحالات الشاذة في الشبكة والسلوك غير المنتظم لأجهزة الشبكة من خلال مراقبة الفخاخ SNMP. بالإضافة إلى حركة مرور الشبكة المنتظمة ، تولي Zeek الانتباه إلى نشاط HTTP و DNS و FTP. سوف تنبهك الأداة أيضًا إذا اكتشفت فحص المنفذ ، وهي طريقة قرصنة تستخدم للوصول إلى شبكة غير مصرح بها.

حدد نظام منع الاختراق

عندما تقرأ تعريفات أدوات IPS في قائمتنا ، ستكون مهمتك الأولى هي تضييق اختيارك وفقًا لنظام التشغيل الخاص بالخادم الذي تنوي تثبيت برنامج الأمان الخاص بك عليه.

تذكر, لا تحل هذه الحلول محل جدران الحماية وبرامج مكافحة الفيروسات – توفر الحماية في المناطق التي لا تستطيع طرق أمان النظام التقليدية مشاهدتها.

ستكون ميزانيتك عاملا حاسما آخر. معظم الأدوات في هذه القائمة مجانية للاستخدام.

ومع ذلك ، فإن مخاطر التعرض للمقاضاة إذا حصل المتسللون على بيانات العميل والمورد والموظف المخزنة على نظام تكنولوجيا المعلومات الخاص بشركتك, سوف تفقد شركتك الكثير من المال. في هذا السياق ، فإن تكلفة الدفع لنظام منع الاختراق ليست كبيرة.

قم بإجراء تدقيق للمهارات التي لديك في الموقع. إذا لم يكن لديك أي موظفين يمكنهم التعامل مع المهمة الفنية المتمثلة في إعداد قواعد الكشف ، فمن الأفضل أن تختار أداة مدعومة بشكل احترافي.

هل تدير حاليا نظام منع الاختراق؟ ما الذي تستخدمه؟ هل تفكر في التحول إلى IPS مختلفة؟ ترك تعليق في تعليقات القسم أدناه لتبادل تجربتك مع المجتمع.

الصورة: قناع هجوم القراصنة من Pixabay. المجال العام.

لين استخدامها للوصول إلى حسابات الموظفين أو لتنفيذ هجمات أخرى. صيد الحيتان يتمثل صيد الحيتان في استهداف الموظفين الذين يتمتعون بصلاحيات كبيرة داخل الشركة ، مثل المديرين التنفيذيين أو المسؤولين عن الأمن. يتم استخدام هذه الطريقة للوصول إلى معلومات حساسة أو لتنفيذ هجمات أخرى. استراتيجيات الهجوم يمكن للمتسللين استخدام العديد من الاستراتيجيات لتنفيذ هجماتهم ، مثل الهجمات الموجهة والهجمات العشوائية. يمكن أن تشمل الهجمات الموجهة استخدام spearphishing أو صيد الحيتان للوصول إلى حسابات الموظفين ، بينما يمكن أن تشمل الهجمات العشوائية استخدام البرامج الخبيثة لاستهداف أي جهاز يتم الوصول إليه. أنظمة كشف التسلل تستخدم أنظمة كشف التسلل للكشف عن أي محاولات للاختراق أو الوصول غير المصرح به إلى الشبكة. يمكن أن تشمل هذه الأنظمة الكشف عن البرامج الخبيث