ما هو HIDS أو نظام كشف التسلل المضيف?

HIDS هو اختصار لنظام كشف التسلل المضيف. ستقوم بمراقبة الكمبيوتر / الشبكة التي يتم تثبيتها عليها بحثًا عن عمليات الاقتحام وسوء الاستخدام. إذا وجد ، فسوف يقوم بتسجيل النشاط وإخطار المسؤول.

تشبه HIDS استخدام كاميرات الأمن الذكية في منزلك ؛ إذا قام أحد المتطفلين باقتحام منزلك ، فستبدأ الكاميرا في التسجيل وإرسال تنبيه إلى جهازك المحمول.

وهنا لدينا قائمة من أفضل ستة أدوات HIDS:

- إدارة الأحداث الخاصة بـ SolarWinds Security (تجربة مجانية) HIDS ممتازة مع الإبلاغ الشامل عن الامتثال لمعايير أمان البيانات. يعمل على خادم ويندوز ولكن أيضا يجمع البيانات من أنظمة Linux و Unix.

- Papertrail (خطة مجانية) مجمع السجلات المستندة إلى مجموعة النظراء من SolarWinds في كل من الإصدارات المجانية والمدفوعة.

- إدارة محلل سجل الأحداث (تجربة مجانية) تقوم هذه الأداة بفحص بيانات ملفات السجل من Windows Server أو Linux وتضيف معلومات استخبارية عن التهديدات من مصادر أخرى.

- OSSEC معالج ملف السجل المجاني الذي يطبق استراتيجيات الكشف المستندة إلى المضيف والشبكة. عمليات التثبيت على أنظمة التشغيل Windows و Linux و Unix و Mac OS.

- ساجان نظام مجاني للكشف عن التطفل المستند إلى المضيف والذي يستخدم كلا من الاستراتيجيات القائمة على التوقيع والشذوذ. يمكن تشغيله على Linux و Unix و Mac OS.

- Splunk نظام مجاني للكشف عن التطفل المستند إلى المضيف مع إصدار مدفوع يتضمن أساليب تعتمد على الشبكة أيضًا. عمليات التثبيت على أنظمة التشغيل Windows و Linux و Mac OS ، كما أنها إصدار يستند إلى مجموعة النظراء.

أصبح اكتشاف التسلل وسيلة حماية مهمة للشبكات من أجل مكافحة نقاط الضعف الأمنية الكامنة في أي نظام يتضمن عنصرًا بشريًا. بغض النظر عن مدى قوة سياسات وصول المستخدم الخاصة بك ، يمكن للقراصنة الوصول إليها من خلال خداع موظف للكشف عن بيانات اعتماد الوصول.

يمكن للقراصنة الذين لديهم حق الوصول أن يحتلوا نظام الشركات لسنوات دون أن يتم اكتشافهم. هذا النوع من الهجوم يسمى التهديد المستمر المتقدم (ملائم). تهدف معرفات الهوية على وجه التحديد إلى استئصال APT.

تركز أداة HIDS على مراقبة ملفات السجل. تقوم معظم التطبيقات بإنشاء رسائل سجل وتخزين هذه السجلات على الملفات ، مما يتيح لك البحث فيها بمرور الوقت وتحديد مؤشرات الاقتحام. مشكلة واحدة كبيرة لجمع كل رسالة سجل على النظام الخاص بك هو أنك سوف ينتهي مع كمية كبيرة من البيانات. يساعدك تخزين رسائل السجل بطريقة منظمة في تحديد الملف الصحيح للحصول على البيانات حسب التطبيق والتاريخ. لذلك ، فإن الخطوة الأولى في أن تكون قادرة على الحصول على معلومات مفيدة من نظام التسجيل الخاص بك هو تنظيم أسماء الملفات وهيكل الدليل الخاص بخادم ملفات السجل.

والخطوة التالية في تنفيذ HIDS هي الحصول على بعض الكشف الآلي. سوف HIDS البحث من خلال رسائل السجل ل أحداث محددة يبدو أنها قد سجلت نشاطًا ضارًا. هذا هو جوهر أداة HIDS وطريقة الكشف التي تحدد السجلات التي سيتم استرجاعها يتم تعيينها سياسات و قاعدة القاعدة.

العديد من HIDS تسمح لك اكتب قواعد توليد التنبيه الخاصة بك. ومع ذلك ، فإن ما تبحث عنه حقًا عند اختيار نظام أمان هو مجموعة من القواعد المكتوبة مسبقًا تتضمن خبرة خبراء الأمن الذين يكتبون البرنامج..

HIDS ليست سوى جيدة مثل السياسات التي توفرها. لا يُتوقع منك مواكبة جميع متجهات الهجوم الأخيرة مع تكريس الوقت أيضًا للمهام اليومية لعملك وليس هناك أي فائدة في محاولة معرفة كل شيء إذا كان بإمكانك الحصول على ذلك خبرة المقدمة لك من قبل كأداة HIDS.

أهمية ملفات السجل

يمكن أن يكون حجم سجل الأحداث ورسائلها ساحقًا ومن المغري مجرد تجاهلها. ومع ذلك ، فإن خطر التقاضي الناجم عن الكشف عن البيانات أو الضرر الذي يمكن أن يحدث لرجال الأعمال من خلال فقدان البيانات يعني أن الفشل في حماية البيانات يمكن أن يدمر عملك الآن.

أصبحت مشكلات الأمان وحماية البيانات الآن دمجها في متطلبات العقد وهناك العديد من المعايير التي تتبعها الصناعات الآن من أجل طمأنة أصحاب المصلحة والحفاظ على سلامة الأعمال. يتضمن الامتثال لمعايير تكامل البيانات متطلبات صيانة ملف السجل.

حسب المعيار الذي تنفذه شركتك ، ستحتاج إلى تخزين ملفات السجل لعدد من السنوات. لذلك ، أصبحت إدارة ملفات السجل الآن أحد متطلبات الأعمال المهمة. أثناء قيامك بإعداد خادم سجل ، يمكنك كذلك دمج التدابير الأمنية في ذلك, وهذا ما يفعله HIDS.

سجل ملف الأمن

الحفاظ على سلامة ملف السجل هو جزء أساسي من HIDS. يمكن أن تحدد رسائل الأحداث الاختراق وبالتالي فإن ملفات السجل هي أهداف للمتسللين. يمكن للمتطفل تغطية مساراته من خلال التعامل مع ملفات السجل لإزالة السجلات المتهمة. وبالتالي, خادم سجل يدعم ملفات السجل ويتحقق من التعديلات غير المصرح بها مهم للامتثال لمعايير أمان البيانات.

لا يمكن لأنظمة HIDS أن تحمي موارد نظامك بفعالية إذا تعرضت معلومات مصدره للخطر. تمتد حماية ملفات السجل أيضًا إلى نظام المصادقة الخاص بشبكتك. لن يكون هناك نظام حماية تلقائي لملفات السجل قادر على التمييز بين الوصول إلى ملفات السجل المصرح به وغير المصرح به دون مراقبة أمن أذونات المستخدم.

HIDS مقابل NIDS

أنظمة الكشف عن الاقتحام المستندة إلى المضيف ليست هي أساليب حماية التسلل الوحيدة. وتنقسم أنظمة كشف التسلل إلى فئتين. HIDS هي واحدة من تلك القطاعات ، والآخر هو أنظمة كشف التسلل القائمة على الشبكة.

يقوم كل من HIDS و NIDS بفحص رسائل النظام. هذا يرقى إلى النظر إلى كل من سجل الأحداث والرسائل. ومع ذلك, يفحص NIDS أيضًا بيانات الحزمة كما يمر عبر الشبكات. قاعدة الإبهام التي تقسم مسؤوليات اكتشاف التسلل بين هاتين الطريقتين هي أن NIDS تلتقط البيانات الحية للكشف عنها و HIDS يفحص السجلات في الملفات.

ميزة NIDS هي أنها تقدم استجابة أسرع من HIDS. بمجرد حدوث حدث مشبوه على الشبكة ، يجب على NIDS اكتشافه ورفع تنبيه. ومع ذلك ، فإن المتسللين متسترون ويقومون بضبط أساليبهم باستمرار لتجنب الكشف. تصبح بعض أنماط النشاط واضحة كأنها ضارة عند النظر إليها في سياق أوسع.

سواء كان من الأفضل الحصول على HIDS أو NIDS ليست مشكلة كبيرة لأنك تحتاج حقًا لكليهما.

سمات HIDS الرئيسية

من خلال تحليل البيانات التاريخية عن الأنشطة ، يستطيع HIDS اكتشاف أنماط النشاط التي تحدث بمرور الوقت. ومع ذلك ، حتى على الشبكات متوسطة الحجم, يمكن أن تكون وحدات تخزين سجلات السجل التي يتم إنشاؤها يوميًا كبيرة جدًا, لذلك من المهم اختيار أداة الفرز والبحث الفعالة.

HIDS الخاص بك لا يستحق استخدام إذا كان بطيئا للغاية. تذكر ذلك السجلات الجديدة تتراكم باستمرار, لذلك يمكن أن يكون HIDS السريع غالبًا أفضل من أداة جيدة الإعداد. يفضل مسؤولو النظام الذكي التنازل عن العرض التقديمي من أجل الحصول على السرعة. ومع ذلك ، فإن أداة HIDS السريعة والمقدمة جيدًا هي أفضل صفقة على الإطلاق.

HIDS و SIEM

سوف تصادف مصطلح SIEM كثيرًا عندما تبحث عن أنظمة أمان الشبكة. هذا اختصار لتقف على معلومات الأمن وإدارة الأحداث. هذا هو مصطلح مركب تطورت من خلال الجمع إدارة المعلومات الأمنية (SIM) و إدارة الأحداث الأمنية (SEM). تقوم إدارة معلومات الأمان بفحص ملفات السجل ، وبالتالي فهي تشبه HIDS. تقوم إدارة الأحداث الأمنية بمراقبة البيانات الحية ، مما يجعلها مكافئة لـ NIDS. إذا قمت بتطبيق نظام كشف التسلل المختلط ، فستكون قد قمت بإنشاء SIEM.

أنظمة منع الاختراق

باعتباره نظامًا لاكتشاف التسلل ، تعد HIDS عنصرًا مهمًا لحماية الشبكة. ومع ذلك ، لا توفر جميع الوظائف التي تحتاجها لحماية بيانات شركتك من السرقة أو التلف. تحتاج أيضا إلى أن تكون قادرة على العمل على المعلومات التي يوفرها IDS.

يمكن تنفيذ علاج التهديدات يدويًا. قد يكون لديك أدوات لإدارة الشبكة تحت تصرفك ستساعدك في منع المتسللين. ومع ذلك ، ربط الكشف والعلاج معا يخلق نظام منع الاختراق (IPS).

تعمل كل من استراتيجيات الكشف عن التسلل ومنع الاختراق على افتراض أنه لا يوجد معصوم من جدار الحماية أو نظام مكافحة الفيروسات. IDS هو خط الدفاع الثاني ويحذر العديد من خبراء أمن تكنولوجيا المعلومات من ذلك لا ينبغي لأحد أن يعتمد على استراتيجية لحماية الشبكة عند حدودها لأنه يمكن تقويض أي نظام أمان بسبب أخطاء المستخدم أو أنشطة الموظف الخبيثة.

يعد “نظام منع التسلل” تسمية خاطئة إلى حد ما لأن IPS تقوم بإغلاق خروقات الأمان بمجرد اكتشافها بدلاً من صنع نظام محكم للماء بحيث لا يمكن أن يحدث أي اقتحام في المقام الأول.

الحماية المتقدمة من التهديدات

المصطلح الآخر الذي قد تراه عند معالجة التهديدات المستمرة المتقدمة هو ATP. هذا لتقف على الحماية من التهديدات المتقدمة. في شكله الأساسي ، يكون نظام ATP هو نفس نظام IDS. ومع ذلك ، يشدد بعض مزودي ATP على تهديد المعلومات الاستخباراتية باعتباره خاصية مميزة لأنظمتهم. تعتبر الاستخبارات من التهديدات جزءًا من تعريف IDS ونظام SIEM.

في HIDS ، تعتمد معلومات التهديد على قاعدة قواعد مصطلحات البحث عن البيانات واختبارات النظام التي تحدد النشاط الضار. يمكن توفير ذلك في شكل فحوصات مشفرة أو قواعد قابلة للتعديل تم تعيينها كسياسات. يمكن أيضًا صياغة ذكاء التهديدات داخل معرفات الهوية من خلال الذكاء الاصطناعى. ومع ذلك ، لا يمكن أن تكون الاستراتيجيات التي تشكل السياسات الخاصة بالأنظمة الآلية شاملة مثل قواعد الاستدلال التي يتم ربطها بها عند إنشائها.

يؤكد مزودو ATP على خدمات التوعية المركزية بالتهديدات باعتبارها ميزة مميزة. يتم تقديم هذه الخدمات إما كإشتراك إضافي في برنامج ATP أو يتم تضمينها في سعر الشراء. هذا هو عنصر مشاركة معلومات يمكّن موفر برنامج ATP من توزيع سياسات وقواعد اكتشاف جديدة بناءً على التحديد الناجح لمتجهات الهجوم الجديدة من قبل المنظمات الأخرى. بعض موفري HIDS يتضمنون هذه الخدمة وبعض HIDS مدعوم من قبل مجتمعات المستخدمين التي تشترك في سياسات اكتشاف جديدة. ومع ذلك ، فإن موفري HIDS ليسوا أقوياء في عنصر توزيع معلومات التهديد هذا في خدماتهم مثل مزودي ATP.

طرق الكشف عن HIDS

يمكن تقسيم كل من HIDS و NIDS إلى فئتين فرعيتين وفقًا لطرق الكشف الخاصة بهما. وهذه هي:

- الكشف القائم على الشذوذ

- الكشف القائم على التوقيع

لا يوجد تخطيط مباشر بين NIDS و HIDS لأي من هاتين الاستراتيجيتين. بمعنى أنه لا يمكن القول أن NIDS تعتمد أكثر على إحدى هذه الطرق وأن HIDS تدور حول منهجية الكشف الأخرى. يمكن لكل من HIDS و NIDS استخدام إما أو كليهما من إستراتيجيات الكشف هذه.

تعمل HIDS مع استراتيجية تعتمد على التوقيع بنفس الطريقة التي تعمل بها أنظمة مكافحة الفيروسات. تعمل NIDS المستندة إلى التوقيع مثل جدار الحماية. أي أن النهج المستند إلى التوقيع يبحث عن أنماط في البيانات. يبحث جدار الحماية عن الكلمات الأساسية وأنواع الحزم ونشاط البروتوكول على حركة مرور الشبكة الواردة والصادرة ، بينما يقوم NIDS بإجراء عمليات الفحص نفسها على حركة المرور المنتقلة داخل الشبكة. سيبحث برنامج مكافحة الفيروسات عن أنماط بت محددة أو كلمات أساسية في ملفات البرنامج ويقوم HIDS بنفس الشيء بالنسبة لملفات السجل.

سيكون الشذوذ سلوكًا غير متوقع من قبل مستخدم أو عملية. مثال على ذلك هو تسجيل دخول المستخدم نفسه إلى الشبكة من لوس أنجلوس وهونج كونج ولندن في نفس اليوم. مثال آخر هو إذا بدأت معالجات الخادم فجأة بالعمل بجد في الساعة 2:00 صباحًا. يبحث HIDS المستندة إلى الشذوذ من خلال ملفات السجل عن سجلات هذه الأنشطة غير العادية. سيحاول مرض NIDS المستند إلى الحالات الشاذة اكتشاف هذه المخالفات فور حدوثها.

كما هو الحال مع الاختيار بين HIDS و NIDS ، يتم حل القرار بشأن الذهاب إلى الكشف القائم على التوقيع أو معرفات الهوية الشاذة القائمة على.

أدوات HIDS الموصى بها

يمكنك تضييق نطاق البحث عن نظام كشف التسلل المستند إلى المضيف من خلال قراءة توصياتنا. تمثل هذه القائمة أفضل السلالات لكل جانب من جوانب HIDS.

سوف تجد أدوات مجانية في القائمة ، بعضها يحتوي على واجهات مستخدم رديئة للغاية ، ولكنه جعله مدرجًا في القائمة نظرًا لأن لديهم سرعات معالجة بيانات سريعة للغاية. سوف تجد أيضًا أدوات في القائمة تتضمن إجراءات عامة لإدارة ملفات السجل وتمت كتابتها خصيصًا للامتثال للإرشادات المعروفة معايير أمن البيانات. الأدوات الأخرى شاملة وتوفر لك كل ما تحتاجه في HIDS في الخلفية وفي الواجهة.

1. مدير الأحداث في SolarWinds Security (تجربة مجانية)

قامت SolarWinds بإنشاء HIDS له قدرات معالجة تلقائية ، مما يجعل هذا نظامًا لمنع التسلل ، الأمان مدير الحدث. تشتمل الأداة على تقارير تدقيق التوافق لمساعدتك في الحفاظ على المسار الصحيح مع PCI DSS و SOX و HIPAA و ISO و NCUA و FISMA و FERPA و GLBA و NERC CIP و GPG13 و DISA STIG.

تتضمن ميزات حماية ملفات السجل المضمنة في هذه الأداة المساعدة التشفير في النقل والتخزين ومراقبة اختباري للملفات والمجلدات. تستطيع رسائل سجل إلى الأمام و النسخ الاحتياطي أو أرشفة المجلدات والملفات بأكملها. لذلك ، فإن ميزات إدارة ملفات السجل وسلامة هذه الأداة استثنائية.

ستقوم الأداة بمراقبة ملفات السجل باستمرار ، بما في ذلك تلك الملفات التي لا تزال مفتوحة للسجلات الجديدة. ليس عليك إصدار استعلامات يدويًا ، لأن سيقوم Security Event Manager برفع التنبيهات تلقائيًا كلما تم اكتشاف حالة تحذير. هناك أيضًا أداة تحليل داخل الحزمة تمكنك من إجراء عمليات تدقيق يدوية على تكامل البيانات والتسلل الفوري للعين البشرية.

على الرغم من أن هذا البرنامج سيتم تثبيته فقط على Windows Server ، إلا أنه سيجمع بيانات السجل من أنظمة التشغيل الأخرى ، بما في ذلك Linux و Unix. يمكنك الحصول نسخة تجريبية مجانية لمدة 30 يومًا إدارة الأحداث أمان SolarWinds.

SolarWinds Security Event Manager قم بتنزيل نسخة تجريبية مجانية مدتها 30 يومًا

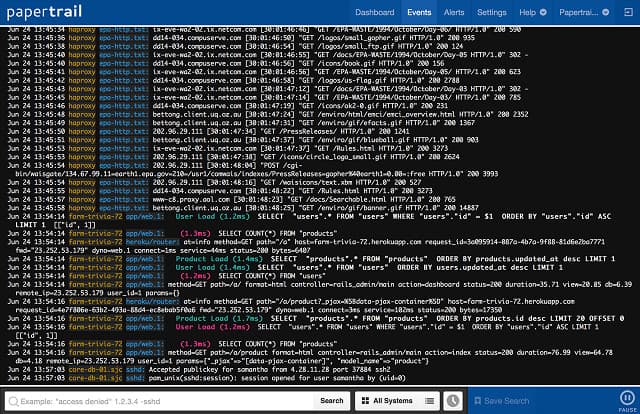

2. Papertrail (خطة مجانية)

SolarWinds تدير أ خدمة إدارة السجلات المستندة إلى مجموعة النظراء ، تسمى Papertrail. هذا هو مجمع سجل أن مركزية تخزين ملف السجل الخاص بك. Papertrail يمكن إدارة سجلات أحداث Windows, رسائل سيسلوغ, ملفات سجل خادم اباتشي, رسائل برنامج روبي أون ريلز, وجهاز التوجيه وجدار الحماية الإخطارات. يمكن عرض الرسائل مباشرة في لوحة معلومات النظام أثناء انتقالها إلى ملفات السجل. بالإضافة إلى إدارة ملفات السجل ، تتضمن الأداة أدوات دعم تحليلية.

يتم تشفير بيانات السجل في النقل والراحة على حد سواء والوصول إلى ملفات السجل محمي بواسطة المصادقة. ملفاتك محفوظة على خادم Papertrail و SolarWinds يعتني النسخ الاحتياطي والأرشفة, حتى تتمكن من توفير المال عند شراء خوادم الملفات وإدارتها وصيانتها.

توظف Papertrail كل من أساليب الكشف عن الشذوذ والتوقيع القائم وتستفيد من تحديثات السياسة المستفادة من التهديدات التي تستهدف عملاء Papertrail الآخرين. يمكنك أيضًا تجميع قواعد الكشف الخاصة بك.

SolarWinds تقدم Papertrail عند الاشتراك مع مجموعة من الخطط, أقلها مجاني.

SolarWinds Papertrail Log Aggregator قم بالتسجيل للحصول على خطة مجانية هنا

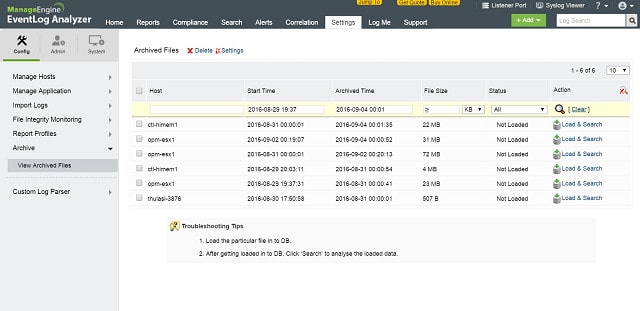

3. إدارة محلل سجل الأحداث (تجربة مجانية)

إدارة محلل سجل الأحداث في ManageEngine يكون كل من HIDS و NIDS. تجمع وحدة إدارة السجل وتخزينها سيسلوغ و SNMP الرسائل. يتم تخزين البيانات الوصفية حول كل رسالة Syslog أيضًا.

ملفات السجل محمية بكل من الضغط والتشفير والوصول محمي بالمصادقة. يمكن استعادة النسخ الاحتياطية تلقائيًا عندما يكتشف المحلل العبث بملف السجل.

لوحة القيادة قابلة للتخصيص وشاشات مختلفة ويمكن تخصيص ميزات لمجموعات المستخدمين المختلفة. يتضمن إعداد التقارير تدقيقات امتثال PCI DSS و FISMA و HIPAA وغيرها. يمكنك أيضا تفعيل تنبيهات الامتثال للنظام.

يعمل محلل سجل الأحداث على شبابيك أو لينكس ويمكن أن تتكامل مع أدوات إدارة البنية التحتية لـ ManageEngine. أ طبعة مجانية من هذه الأداة متاحة مما يتيح ما يصل إلى 5 مصادر السجل فقط. يمكنك أيضا تحميل أ تجربة مجانية لمدة 30 يوم من طبعة متميزة. لمزيد من خيارات التسعير يمكنك اتصل بفريق المبيعات الخاص بهم.

إدارة محلل سجل الأحداثتحميل نسخة تجريبية مجانية لمدة 30 يومًا

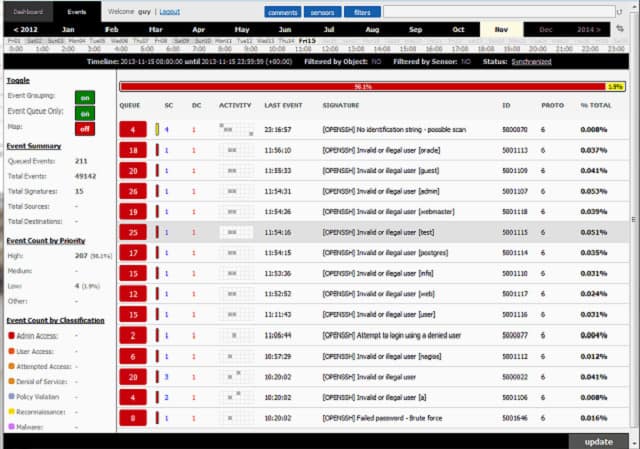

4. OSSEC

OSSEC هو مفتوح المصدر HIDS مجانا التي تنتجها تريند مايكرو. ويشمل أيضًا ميزات مراقبة النظام التي تنسب عادةً إلى NIDSs. هذا معالج فعال للغاية لبيانات ملف السجل ، لكنه لا يأتي بواجهة مستخدم. وضع معظم المستخدمين Kibana أو Graylog على الجزء الأمامي من OSSEC.

ستنظم هذه الأداة سجل تخزين الملفات وتحمي الملفات من العبث. كشف التسلل يستند إلى الشذوذ ويتم تنفيذه من خلال “سياسات.يمكن الحصول على مجموعات القواعد هذه مجانًا من مجتمع المستخدمين.

يمكن تثبيت برنامج OSSEC على شبابيك, لينكس, يونكس, أو نظام التشغيل Mac OS. تراقب سجلات أحداث Windows وكذلك التسجيل. وسوف يحرس حساب الجذر على لينكس, يونكس, و نظام التشغيل Mac OS. يتوفر الدعم مجانًا من مجتمع المستخدمين النشطين ، أو يمكنك دفع Trend Micro للحصول على حزمة دعم احترافية.

5. ساغان

ساجان هو HIDS مجانا الذي يثبت على يونكس, لينكس, و نظام التشغيل Mac OS. انها قادرة على جمع سجل أحداث ويندوز الرسائل ، على الرغم من أنها لا تعمل على Windows. يمكنك توزيع معالجة Sagan للحفاظ على النفقات العامة على ضوء وحدة المعالجة المركزية لخادم السجل الخاص بك. يستخدم النظام كل من أساليب الكشف عن الشذوذ والتوقيع القائم.

يمكنك ضبط الإجراءات بحيث تحدث تلقائيًا عند اكتشاف أي اقتحام. تحتوي الأداة على بعض الميزات الفريدة التي تفتقر إليها بعض HIDS الأكثر بروزًا. وتشمل هذه مرفق تحديد الموقع الجغرافي IP سيمكّنك ذلك من رفع التنبيهات عند تتبع أنشطة عناوين IP المختلفة إلى نفس المصدر الجغرافي. تتيح لك الأداة أيضًا ضبطها القواعد المتعلقة بالوقت لتحريك التنبيهات. تمت كتابة النظام ليكون متوافقًا مع تذمر, وهو نظام للكشف عن الشبكة ، مما يمنح قدرات Saga NIDS عند دمجها مع أداة تجميع بيانات الشبكة. يشمل ساجان مرفق تنفيذ البرنامج النصي هذا يجعل هذا IPS.

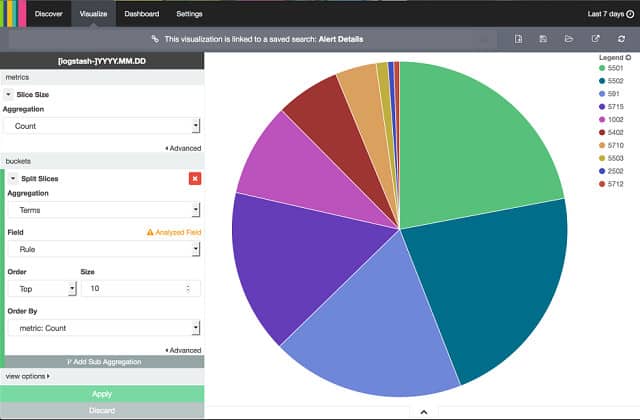

6. سبانك

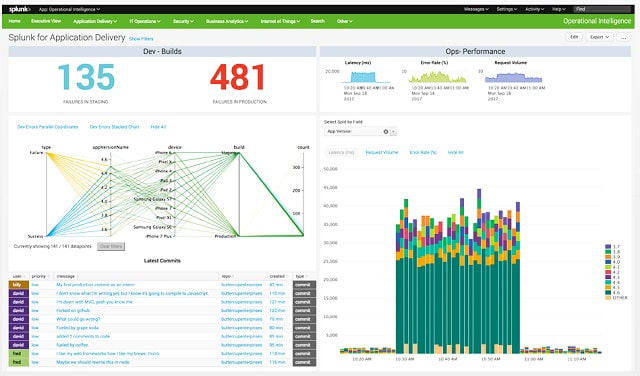

يوفر Splunk كلاً من ميزات HIDS و NIDS. الحزمة الأساسية لهذه الأداة هي مجانا للاستخدام ولا يتضمن أي تنبيهات بيانات مستندة إلى الشبكة ، لذلك فهو HIDS خالص. إذا كنت تبحث عن HIDS القائم على الشذوذ, هذا هو خيار جيد جدا. يسمى الإصدار العلوي من Splunk مؤسسة سبانك وهناك نسخة من البرمجيات كخدمة (SaaS) من هذا ، والتي تسمى سحابة سحابة. بين الإصدار المجاني ونسخة Enterprise ضوء سبانك, التي لديها بعض القيود الخدمة. هناك أيضا نسخة على الإنترنت من Splunk Light ، تسمى سحابة ضوء سحابة.

يحتوي Splunk على ميزات أتمتة سير العمل التي تجعله نظامًا لمنع الاختراق. هذه الوحدة تسمى إطار العمليات التكيفية وربط النصوص الآلية لتحريك التنبيهات. تتوفر أتمتة الحلول للمشكلات المكتشفة فقط مع الخيارات المدفوعة الأعلى من Splunk.

لوحة القيادة في Splunk جذابة للغاية مع تصورات البيانات مثل الرسوم البيانية الخطية والمخططات الدائرية. ويشمل النظام محلل البيانات في جميع طبعات Splunk. يمكّنك هذا من عرض السجلات وتلخيصها وفرزها والبحث فيها وتمثيلها في الرسوم البيانية.

جميع مستويات Splunk تعمل على Windows و Linux و macOS. يمكنك الحصول على نسخة تجريبية مجانية مدتها 30 يومًا من Splunk Light ، وتجربة مجانية مدتها 60 يومًا من Splunk Enterprise ، وإصدار تجريبي مجاني لمدة 15 يومًا من Splunk Cloud.

اختيار HIDS

هناك العديد من أدوات إدارة السجل مع إمكانات التحليل المتاحة في السوق بحيث يمكنك قضاء وقت طويل جدًا في تقييم جميع خيارات HIDS الخاصة بك. مع القائمة في هذا الدليل, لديك الآن الكثير من الأبحاث المنجزة والخطوة التالية هي التركيز على تلك الأدوات التي تعمل على نظام تشغيل الخادم الخاص بك. إذا كنت ترغب في استخدام الخدمات المستندة إلى مجموعة النظراء ، فإن Papertrail و Splunk Cloud يجب أن تهمك أكثر.

لحسن الحظ ، فإن جميع الأدوات في قائمتنا إما مجانية للاستخدام أو متوفرة على التجارب الحرة, حتى تتمكن من تثبيت اثنين من المرشحين لتشغيلها من خلال خطواتهم دون أي مخاطر مالية.

هل تعمل حاليا HIDS؟ أي نظام اخترت؟ هل تعتقد أنه من المهم أن تدفع ثمن أداة أم أنك سعيد باستخدام أداة مجانية؟ ترك رسالة في تعليقات القسم أدناه وتبادل الخبرات الخاصة بك مع المجتمع.

الصورة: أمن تكنولوجيا المعلومات من Pixabay. المجال العام.

رجمة للشركات والمؤسسات الحفاظ على سجلات الأحداث والرسائل الخاصة بها. فهذه الملفات تساعد في تحديد نقاط الضعف والاختراقات والتهديدات التي تواجه النظام الأمني للشركة. ومن هنا تأتي أهمية نظام كشف التسلل المضيف (HIDS) الذي يعمل على مراقبة النظام وتحليل السجلات والرسائل للكشف عن أي نشاط ضار أو اختراق. ويمكن استخدام HIDS بشكل مستقل أو بالتزامن مع نظام إدارة الأحداث والمعلومات الأمنية (SIEM) لتحسين قدرة الشركة على الكشف عن التهديدات والاستجابة لها. ومن أجل تحقيق أفضل نتائج، يجب اختيار أدوات HIDS المناسبة والتي تتوافق مع احتياجات الشركة وميزانيتها. وبالتالي، يمكن للشركات الاستفادة من HIDS كأداة فعالة لحماية نظامها الأمني والحفاظ على سلامة بياناتها.