ما هو نظام كشف التسلل (IDS)?

يراقب نظام كشف التسلل (IDS) حركة مرور الشبكة بحثًا عن نشاط غير عادي أو مشبوه ويرسل تنبيهًا إلى المسؤول.

إن الكشف عن النشاط الشاذ والإبلاغ عنه إلى مسؤول الشبكة هو الوظيفة الأساسية ، لكن يمكن لبعض أدوات IDS اتخاذ إجراءات بناءً على القواعد عند اكتشاف نشاط ضار على سبيل المثال حظر حركة مرور معينة.

نتفاصيل كل أداة من الأدوات أدناه ، ولكن في حالة ضيق الوقت ، فإليك قائمة مختصرة من 12 أفضل أنظمة وأدوات كشف التسلل:

- إدارة الأحداث الخاصة بـ SolarWinds Security (تجربة مجانية) يجمع بين وظائف HIDS و NIDS لمنحك نظامًا كاملاً لمعلومات الأمن وإدارة الأحداث (SIEM).

- تذمر يوفرها Cisco Systems وهو مجاني الاستخدام ، وهو نظام رائد لاكتشاف التسلل المستند إلى الشبكة.

- OSSEC نظام ممتاز لكشف التسلل المستند إلى المضيف وهو مجاني للاستخدام.

- إدارة محلل سجل الأحداث محلل ملفات السجل الذي يبحث عن دليل على الاختراق.

- Suricata نظام الكشف عن الاقتحام المستند إلى الشبكة والذي يعمل عند طبقة التطبيق لمزيد من الرؤية.

- أخ مراقبة الشبكة ونظام منع التسلل القائم على الشبكة.

- ساجان أداة تحليل السجل التي يمكنها دمج التقارير التي تم إنشاؤها على بيانات snort ، لذلك فهي HIDS مع القليل من NIDS.

- البصل الأمن أداة مراقبة الشبكة والأمان المؤلفة من عناصر تم سحبها من أدوات مجانية أخرى.

- AIDE بيئة كشف التسلل المتقدمة هي HIDS لنظام التشغيل Unix و Linux و Mac OS

- OpenWIPS-NG NIDS اللاسلكية ونظام منع التسلل من صناع Aircrack-NG.

- سامهاين نظام كشف التسلل المستند إلى المضيف لنظام التشغيل Unix و Linux و Mac OS.

- Fail2Ban نظام كشف التسلل المستند إلى المضيف لنظام التشغيل Unix و Linux و Mac OS.

أنواع أنظمة كشف التسلل

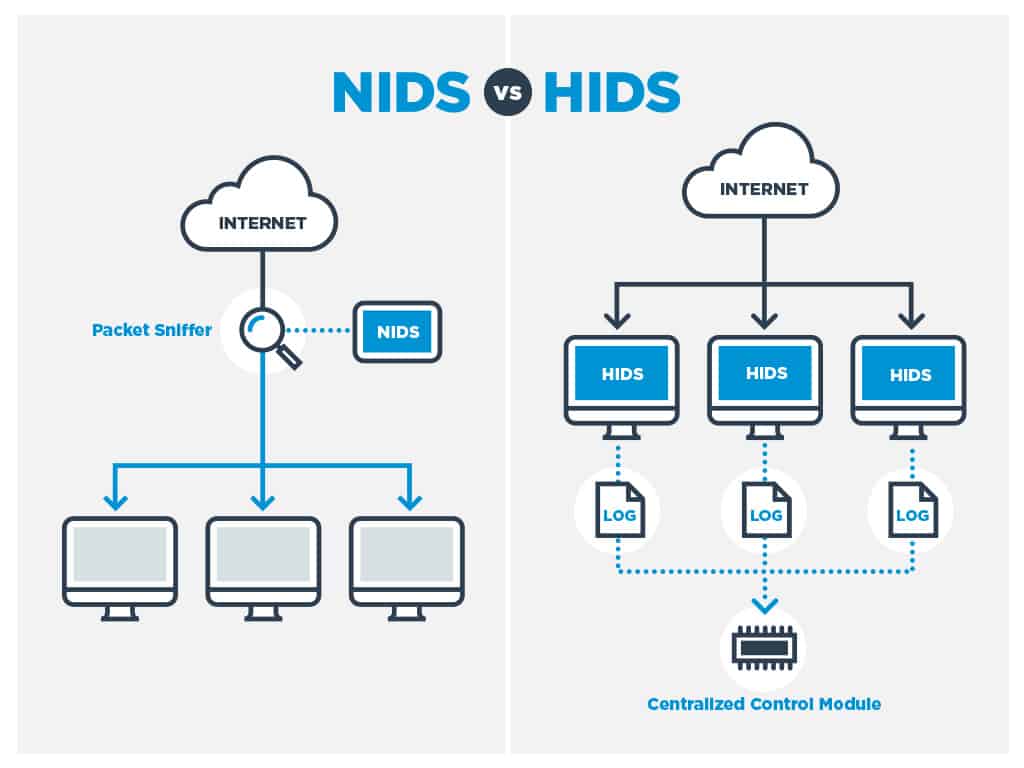

يوجد نوعان رئيسيان من أنظمة كشف التسلل (يتم شرح كلاهما بمزيد من التفاصيل لاحقًا في هذا الدليل):

- كشف التسلل المستند إلى المضيف (HIDS) – سيقوم هذا النظام بفحص الأحداث على جهاز كمبيوتر على شبكتك بدلاً من حركة المرور التي تمر حول النظام.

- كشف التسلل القائم على الشبكة (NIDS) – سيقوم هذا النظام بفحص حركة المرور على شبكتك.

أصبحت أدوات وأنظمة كشف التسلل في الشبكة ضرورية الآن لأمان الشبكة. لحسن الحظ, هذه الأنظمة سهلة الاستخدام ، ومعظمها من أفضل معرفات الهوية المتاحة في السوق. في هذا الاستعراض ، سوف تقرأ عن أفضل عشرة أنظمة لاكتشاف التسلل التي يمكنك تثبيتها الآن لبدء حماية شبكتك من الهجوم. نحن نغطي أدوات لنظام التشغيل Windows و Linux و Mac.

نظم كشف التسلل المضيف (HIDS)

كشف التسلل القائم على المضيف, المعروف أيضا باسم نظم كشف التسلل المضيف أو معرفات المستندة إلى المضيف, فحص الأحداث على جهاز كمبيوتر على شبكتك بدلاً من حركة المرور التي تمر حول النظام. هذا النوع من نظام كشف التسلل هو اختصار ل HIDS ويعمل بشكل أساسي من خلال النظر إلى البيانات الموجودة في ملفات المسؤول على الكمبيوتر التي يحميها. وتشمل هذه الملفات ملفات السجل وملفات التكوين.

ستقوم HIDS بعمل نسخة احتياطية من ملفات التهيئة الخاصة بك حتى تتمكن من استعادة الإعدادات في حالة قيام فيروس خبيث بفقدان أمان نظامك عن طريق تغيير إعداد الكمبيوتر. يتمثل العنصر الرئيسي الآخر الذي تريد حمايته في الوصول إلى الجذر على الأنظمة الأساسية التي تشبه نظام Unix أو تعديلات السجل على أنظمة Windows. لن تتمكن HIDS من حظر هذه التغييرات ، لكن يجب أن تكون قادرًا على تنبيهك في حالة حدوث أي وصول من هذا القبيل.

يجب أن يكون لكل برنامج من أجهزة مراقبة HIDS بعض البرامج المثبتة عليه. يمكنك فقط الحصول على HIDS لمراقبة جهاز كمبيوتر واحد. ومع ذلك, من المعتاد تثبيت HIDS على كل جهاز على شبكتك. هذا لأنك لا تريد التغاضي عن تغييرات التكوين على أي قطعة من المعدات. بطبيعة الحال ، إذا كان لديك أكثر من مضيف HIDS على شبكتك ، فلا تريد تسجيل الدخول إلى كل منها من أجل الحصول على تعليقات. وبالتالي, يحتاج نظام HIDS الموزع إلى تضمين وحدة تحكم مركزية. ابحث عن نظام يقوم بتشفير الاتصالات بين الوكلاء المضيفين والشاشة المركزية.

أنظمة كشف التسلل عبر الشبكة (NIDS)

يقوم كشف التسلل المستند إلى الشبكة ، والمعروف أيضًا باسم نظام الكشف عن التسلل عبر الشبكة أو معرفات الشبكة ، بفحص حركة المرور على شبكتك. على هذا النحو ، نموذجي NIDS يجب أن يتضمن حزمة شم لجمع معلومات الشبكة من أجل التحليل.

يعتمد محرك تحليل NIDS عادةً على القواعد ويمكن تعديله عن طريق إضافة القواعد الخاصة بك. مع العديد من NIDS ، فإن مزود النظام ، أو مجتمع المستخدمين ، سوف يتيح لك القواعد ويمكنك فقط استيرادها إلى تطبيقك. بمجرد أن تصبح على دراية ببناء الجملة لقواعد NIDS التي اخترتها ، ستتمكن من إنشاء قواعدك الخاصة.

التسلسل مرة أخرى إلى جمع حركة المرور, لا تريد تفريغ جميع زياراتك إلى ملفات أو تشغيل المجموعة بكاملها من خلال لوحة معلومات لأنك لن تتمكن من تحليل كل هذه البيانات. لذلك ، فإن القواعد التي تقود التحليل في NIDS تخلق أيضًا التقاطًا انتقائيًا للبيانات. على سبيل المثال ، إذا كان لديك قاعدة لنوع من حركة مرور HTTP المثيرة للقلق ، يجب على NIDS لديك فقط التقاط وتخزين حزم HTTP التي تعرض هذه الخصائص.

عادة ، يتم تثبيت NIDS على قطعة مخصصة من الأجهزة. تأتي حلول المؤسسات المتقدمة المدفوعة الأجر كقطعة من أدوات الشبكة مع تحميل البرنامج عليها مسبقًا. ومع ذلك, ليس عليك دفع مبالغ كبيرة مقابل الأجهزة المتخصصة. يتطلب NIDS وحدة استشعار لالتقاط حركة المرور ، لذلك قد تكون قادرة على تحميله على محلل LAN ، أو قد تختار تخصيص جهاز كمبيوتر لتشغيل المهمة. ومع ذلك ، تأكد من أن قطعة المعدات التي تختارها للمهمة بها سرعة ساعة كافية لعدم إبطاء الشبكة.

HIDS أو NIDS?

الجواب القصير على حد سواء. سوف يمنحك NIDS قوة مراقبة أكثر من HIDS. يمكنك اعتراض الهجمات عند حدوثها مع NIDS ، في حين أن HIDS لا يلاحظ سوى حدوث أي شيء خطأ بمجرد تغيير ملف أو إعداد على جهاز بالفعل. ومع ذلك ، لمجرد أن HIDSs ليس لديها الكثير من النشاط مثل NIDSs لا يعني أنها أقل أهمية.

حقيقة أن NIDS عادة ما يتم تثبيتها على قطعة قائمة بذاتها يعني أنها لا تسحب معالجات الخوادم لديك. ومع ذلك, نشاط HIDS ليس عدوانيًا مثل نشاط NIDS. يمكن تحقيق وظيفة HIDS بواسطة برنامج خفي خفيف الوزن على الكمبيوتر ولا ينبغي أن يحترق الكثير من وحدة المعالجة المركزية. لا نظام يولد حركة مرور الشبكة إضافية.

طرق الكشف: المعرفات القائمة على التوقيع أو القائمة على الشذوذ

سواء كنت تبحث عن نظام اكتشاف اقتحام مضيف أو نظام كشف اقتحام شبكة ، يستخدم جميع المعرفات IDS وضعين من العمليات – قد يستخدم بعضها فقط واحدًا أو الآخر ، لكن معظمهم يستخدم كلاهما.

- معرفات تستند إلى التوقيع

- معرفات القائم على الشذوذ

معرفات تستند إلى التوقيع

ال طريقة تعتمد على التوقيع ينظر في اختباري ومصادقة الرسالة. طرق الكشف المعتمدة على التوقيع يمكن تطبيقه فقط بواسطة NIDS كما هو مطبق بواسطة HIDS. ستنظر HIDS في ملفات السجل وتهيئتها لأي عمليات إعادة كتابة غير متوقعة ، في حين ستنظر NIDS في المجموع الاختباري في الحزم وسلامة مصادقة الرسائل لأنظمة مثل SHA1.

قد تتضمن NIDS قاعدة بيانات للتوقيعات التي تحملها الحزم المعروفة بأنها مصادر للأنشطة الضارة. لحسن الحظ ، لا يجلس المتسللون على أجهزة الكمبيوتر الخاصة بهم يكتبون مثل الغضب من أجل كسر كلمة مرور أو الوصول إلى مستخدم الجذر. بدلاً من ذلك ، يستخدمون الإجراءات التلقائية التي توفرها أدوات القرصنة المعروفة. تميل هذه الأدوات إلى إنشاء توقيعات المرور نفسها في كل مرة لأن برامج الكمبيوتر تكرر نفس التعليمات مرارًا وتكرارًا بدلاً من إدخال أشكال عشوائية.

معرفات القائم على الشذوذ

الكشف القائم على الشذوذ يبحث عن أنماط غير متوقعة أو غير عادية للأنشطة. يمكن أيضًا تنفيذ هذه الفئة من قِبل كلٍّ من أنظمة الكشف عن التطفل المضيفة والقائمة على الشبكات. في حالة HIDS ، قد يتكرر حدوث خلل في محاولات تسجيل الدخول الفاشلة, أو نشاط غير عادي على منافذ جهاز يشير إلى مسح المنفذ.

في حالة NIDS ، يتطلب النهج الشاذ إنشاء خط الأساس السلوك لإنشاء موقف قياسي يمكن مقارنة أنماط حركة المرور المستمرة. تعتبر مجموعة من أنماط حركة المرور مقبولة ، وعندما تتحرك حركة المرور الحالية في الوقت الفعلي خارج هذا النطاق ، يتم تنبيه تنبيه شاذ.

اختيار طريقة IDS

يمكن NIDSs متطورة بناء سجل من السلوك القياسي وضبط حدودها مع تقدم خدمة الحياة. بشكل عام ، يعد تحليل التوقيعات والتحليلات الشاذة أكثر بساطة في التشغيل وأسهل في الإعداد باستخدام برنامج HIDS مقارنة مع NIDS.

الأساليب المستندة إلى التوقيع هي أسرع بكثير من الكشف القائم على الشذوذ. محرك شاذ شامل تماما يلامس منهجيات الذكاء الاصطناعى ويمكن أن يكلف الكثير من المال لتطوير. ومع ذلك ، فإن الأساليب القائمة على التوقيع تتلخص في مقارنة القيم. بالتأكيد ، في حالة HIDS ، يمكن أن تكون مطابقة الأنماط مع إصدارات الملفات مهمة واضحة للغاية يمكن لأي شخص القيام بها باستخدام الأدوات المساعدة لسطر الأوامر مع تعبيرات منتظمة. لذا ، فهي لا تكلف الكثير من التطوير ، ومن المرجح أن يتم تنفيذها في أنظمة اكتشاف التسلل المجانية.

يحتاج نظام كشف التسلل الشامل إلى كل من الأساليب المعتمدة على التوقيع والإجراءات القائمة على الحالات الشاذة.

الدفاع عن الشبكة باستخدام IPS

الآن نحن بحاجة إلى النظر أنظمة منع الاختراق (IPS). يعد برنامج IPS و IDSs فرعيًا لنفس التقنية لأنه لا يمكن منعك دون اكتشاف. هناك طريقة أخرى للتعبير عن الفرق بين هذين الفرعين من أدوات التطفل وهي تسميتها سلبية أو نشطة. أحيانًا يسمى نظام مراقبة وتنبيه التسلل المباشر معرفات “سلبية”. يُعرف أيضًا النظام الذي لا يكتشف أي اقتحام فحسب بل يتخذ إجراءً لمعالجة أي ضرر ويمنع المزيد من نشاط التسلل من مصدر تم اكتشافه ، معرفات “التفاعلية”.

معرفات رد الفعل ، أو IPS ، عادة لا تنفذ الحلول مباشرة. بدلاً من ذلك ، يتفاعلون مع جدران الحماية والتطبيقات من خلال ضبط الإعدادات. يمكن أن تتفاعل HIDS التفاعلية مع عدد من مساعدي الشبكات لاستعادة الإعدادات على جهاز ، مثل SNMP أو مدير التكوين المثبت. لا يتم التعامل مع الهجمات التي تتم على المستخدم الجذر أو المستخدم المسؤول في Windows تلقائيًا لأن حظر مستخدم مسؤول أو تغيير كلمة مرور النظام قد يؤدي إلى إغلاق مسؤول النظام عن الشبكة والخوادم.

العديد من مستخدمي IDS يبلغون عن فيضان ايجابيات مزيفة عند تثبيت أنظمة الدفاع الخاصة بهم لأول مرة. كما IPSs تنفيذ استراتيجية الدفاع تلقائيا على الكشف عن حالة التنبيه. IPSs معايرة بشكل غير صحيح يمكن أن يسبب الخراب وجلب نشاط الشبكة المشروعة الخاصة بك إلى طريق مسدود.

لتقليل تعطل الشبكة الذي يمكن أن يحدث بسبب الإيجابيات الخاطئة ، يجب عليك تقديم نظام الكشف عن الاختراق والوقاية منه على مراحل. يمكن تشغيل المشغلات ويمكنك دمج شروط التحذير لإنشاء تنبيهات مخصصة. يسمى بيان الإجراءات التي يجب القيام بها عند الكشف عن التهديدات أ سياسات. يجب ضبط التفاعل بين إجراءات الكشف عن الاختراق والوقاية منها والجدران النارية بشكل خاص لمنع المستخدمين الحقيقيين لنشاطك التجاري من حجب السياسات المفرطة..

أنظمة كشف التسلل حسب النوع ونظام التشغيل

يركز منتجو برامج IDS على أنظمة التشغيل المشابهة لـ Unix. ينتج البعض الكود وفقًا لمعيار POSIX. في كل هذه الحالات ، هذا يعني أن نظام التشغيل Windows مستبعد. مثل تعتمد أنظمة تشغيل Mac OS في نظام Mac OS X و macOS على نظام Unix, يتم تلبية أنظمة التشغيل هذه بشكل أفضل في عالم IDS مقارنةً بفئات البرامج الأخرى. يوضح الجدول أدناه معرفات IDS المستندة إلى المضيف ، والتي تستند إلى الشبكة ، وأنظمة التشغيل التي يمكن تثبيتها على كل منها.

يمكنك قراءة بعض المراجعات التي تدعي أنه يمكن تشغيل Security Onion على Windows. يمكن إذا قمت أولاً بتثبيت جهاز ظاهري وتشغيله من خلال ذلك. ومع ذلك ، بالنسبة للتعريفات في هذا الجدول ، فإننا نعتبر البرنامج فقط متوافقًا مع نظام التشغيل إذا كان يمكن تثبيته مباشرة.

أعلى أدوات كشف التسلل & البرمجيات

| SolarWinds Security Event Manager (تجربة مجانية) | على حد سواء | لا | لا | نعم | لا |

| تذمر | NIDS | نعم | نعم | نعم | لا |

| OSSEC | HIDS | نعم | نعم | نعم | نعم |

| إدارة محلل سجل الأحداث | HIDS | نعم | نعم | نعم | نعم |

| Suricata | NIDS | نعم | نعم | نعم | نعم |

| أخ | NIDS | نعم | نعم | لا | نعم |

| ساجان | على حد سواء | نعم | نعم | لا | نعم |

| البصل الأمن | على حد سواء | لا | نعم | لا | لا |

| AIDE | HIDS | نعم | نعم | لا | نعم |

| افتح WIPS-NG | NIDS | لا | نعم | لا | لا |

| سامهاين | HIDS | نعم | نعم | لا | نعم |

| Fail2Ban | HIDS | نعم | نعم | لا | نعم |

نظم كشف التسلل ليونكس

لإعادة صياغة المعلومات الموجودة في الجدول أعلاه إلى قائمة خاصة بـ Unix ، إليك HIDS و NIDS التي يمكنك استخدامها على النظام الأساسي لـ Unix.

أنظمة الكشف عن التطفل المضيف:

- OSSEC

- سجل الأحداث محلل

- ساجان

- AIDE

- سامهاين

- Fail2Ban

أنظمة كشف التسلل عبر الشبكة:

- تذمر

- أخ

- Suricata

- ساجان

نظم كشف التسلل لينكس

فيما يلي قوائم بأنظمة اكتشاف التسلل المضيف وأنظمة اقتحام الشبكات التي يمكنك تشغيلها على نظام Linux الأساسي.

أنظمة الكشف عن التطفل المضيف:

- OSSEC

- سجل الأحداث محلل

- ساجان

- البصل الأمن

- AIDE

- سامهاين

- Fail2Ban

أنظمة كشف التسلل عبر الشبكة:

- تذمر

- أخ

- Suricata

- ساجان

- البصل الأمن

- افتح WIPS-NG

نظم كشف التسلل ويندوز

على الرغم من شعبية Windows Server ، يبدو أن مطوري أنظمة الكشف عن الاختراق لا يهتمون كثيرًا بإنتاج برامج لنظام تشغيل Windows. فيما يلي بعض معرفات IDS التي تعمل على Windows.

أنظمة الكشف عن التطفل المضيف:

- SolarWinds Security Event Manager

- OSSEC

- سجل الأحداث محلل

أنظمة كشف التسلل عبر الشبكة:

- SolarWinds Security Event Manager

- تذمر

- Suricata

أنظمة كشف التسلل لنظام التشغيل Mac OS

يستفيد ملاك نظام التشغيل Mac من حقيقة أن نظامي التشغيل Mac OS X و macOS كلاهما يعتمدان على نظام Unix ، وبالتالي هناك خيارات أكثر بكثير لنظام كشف التسلل لمالكي أجهزة Mac من أولئك الذين لديهم أجهزة كمبيوتر تعمل بنظام التشغيل Windows.

أنظمة الكشف عن التطفل المضيف:

- OSSEC

- سجل الأحداث محلل

- ساجان

- AIDE

- سامهاين

- Fail2Ban

أنظمة كشف التسلل عبر الشبكة:

- أخ

- Suricata

- ساجان

أفضل أنظمة كشف التسلل والأدوات

لقد شاهدت الآن متهدمة سريعة لأنظمة كشف التسلل المستندة إلى المضيف وأنظمة كشف التسلل القائمة على الشبكة بواسطة نظام التشغيل ، في هذه القائمة ، نذهب إلى التفاصيل في كل من أفضل معرفات.

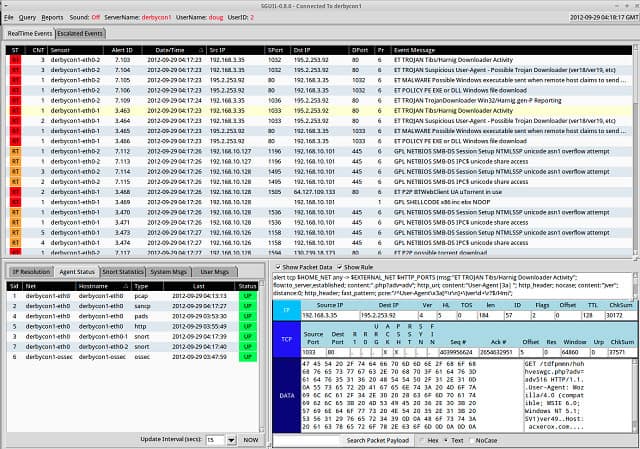

1. مدير الأحداث في SolarWinds Security (تجربة مجانية)

إدارة الأحداث في SolarWinds Security (SEM) يعمل على مشغل برامج وندوز, لكنه قادر على تسجيل الرسائل التي تم إنشاؤها بواسطة يونكس, لينكس, و نظام التشغيل Mac OS أجهزة الكمبيوتر وكذلك شبابيك أجهزة الكمبيوتر.

بصفتك مدير سجل ، يعد هذا نظامًا لكشف التسلل المستند إلى المضيف لأنه مهتم بإدارة الملفات على النظام. ومع ذلك ، فإنه يدير أيضًا البيانات التي يتم جمعها بواسطة Snort ، مما يجعله جزءًا من نظام كشف التسلل المستند إلى الشبكة.

Snort عبارة عن حزمة شم تستخدم على نطاق واسع بواسطة Cisco Systems (انظر أدناه). يحتوي على تنسيق بيانات محدد ، يدمجه منتجو أدوات IDS الأخرى في منتجاتهم. هذا هو الحال مع مدير الأحداث في SolarWinds Security. كشف التسلل الشبكة أنظمة فحص بيانات حركة المرور لأنها تدور على الشبكة. لنشر قدرات NIDS في Security Event Manager ، ستحتاج إلى استخدام Snort كأداة التقاط الحزمة وتمرير البيانات التي تم التقاطها إلى “إدارة أحداث الأمان” لتحليلها. على الرغم من أن LEM يعمل كأداة HIDS عندما يتعامل مع إنشاء ملف السجل وتكامله ، إلا أنه قادر على تلقي بيانات الشبكة في الوقت الحقيقي من خلال Snort ، وهو نشاط NIDS.

يمكن أن يعمل منتج SolarWinds كنظام لمنع الاختراق أيضًا لأنه قادر على تحفيز الإجراءات الخاصة باكتشاف التسلل. تأتي الحزمة مع أكثر من 700 من قواعد ارتباط الأحداث ، والتي تمكنها من اكتشاف الأنشطة المشبوهة وتنفيذ أنشطة العلاج تلقائيًا. وتسمى هذه الإجراءات ردود نشطة.

تتضمن هذه الاستجابات النشطة:

- تنبيهات الحوادث عبر SNMP أو رسائل الشاشة أو البريد الإلكتروني

- عزل جهاز USB

- تعليق حساب المستخدم أو طرد المستخدم

- حظر عنوان IP

- عمليات القتل

- إيقاف تشغيل النظام أو إعادة تشغيله

- اغلاق الخدمة

- تشغيل الخدمة

تجعل إمكانات معالجة رسائل Snort الخاصة بـ “Event Event Manager” شاملة للغاية أمن الشبكة أداة. نشاط ضار يمكن إغلاقها على الفور تقريبًا بفضل قدرة الأداة على دمج بيانات Snort مع الأحداث الأخرى على النظام. خطر تعطيل الخدمة من خلال الكشف عن ايجابيات مزيفة يتم تقليله إلى حد كبير بفضل قواعد ارتباط الأحداث المضبوطة بدقة. يمكنك الوصول إلى هذا أمن الشبكة النظام على تجربة مجانية لمدة 30 يوم.

اختيار المحرر

أداة أساسية لتحسين الأمن ، والاستجابة للأحداث وتحقيق الامتثال.

تحميل: قم بتنزيل نسخة تجريبية مجانية مدتها 30 يومًا

موقع رسمي: https://www.solarwinds.com/security-event-manager

OS: شبابيك

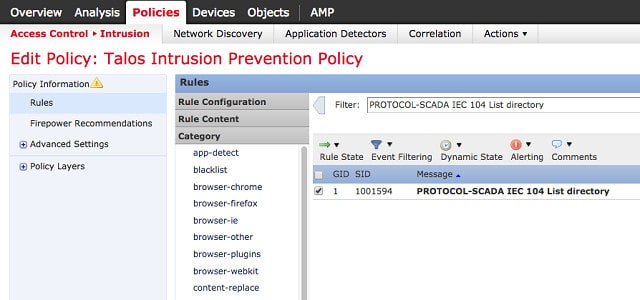

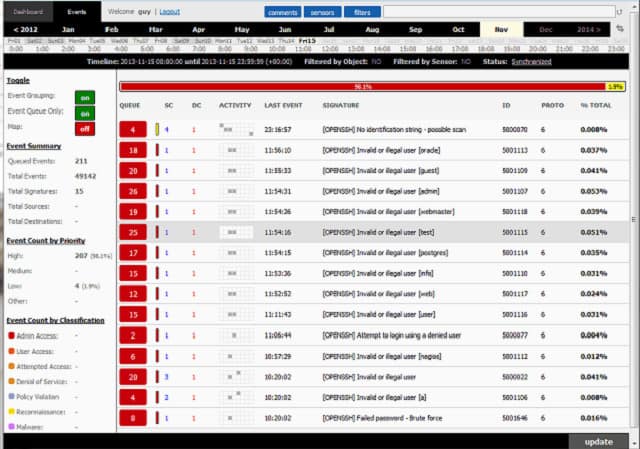

2. الشخير

الشخير هو الشركة الرائدة في صناعة NIDS ، لكنها لا تزال مجانية للاستخدام. هذا هو أحد معرفات IDS القليلة التي يمكن تثبيتها على Windows. تم إنشاؤه بواسطة سيسكو. يمكن تشغيل النظام في ثلاثة أوضاع مختلفة ويمكنه تنفيذ استراتيجيات الدفاع ، لذلك فهو نظام لمنع التسلل وكذلك نظام للكشف عن التسلل.

ثلاثة أوضاع من Snort هي:

- وضع الشم

- حزمة مسجل

- كشف التسلل

يمكنك استخدام snort مثل متشمم الحزمة دون تشغيل قدرات اكتشاف التسلل الخاصة به. في هذا الوضع ، تحصل على قراءة مباشرة للحزم التي تمر عبر الشبكة. في وضع تسجيل الحزمة ، تتم كتابة تفاصيل الحزمة على ملف.

عند الوصول إلى وظائف اكتشاف التسلل في Snort ، تقوم باستدعاء وحدة تحليل تطبق مجموعة من القواعد على حركة المرور أثناء مرورها. تسمى هذه القواعد “السياسات الأساسية” ، وإذا كنت لا تعرف القواعد التي تحتاجها ، فيمكنك تنزيلها من موقع Snort على الويب. ومع ذلك ، بمجرد أن تصبح واثقًا في منهجيات Snort ، فمن الممكن أن تكتب منهجك الخاص. هناك قاعدة مجتمعية كبيرة لهذه المعرفات وهي نشطة للغاية على الإنترنت على صفحات المجتمع في موقع Snort. يمكنك الحصول على نصائح ومساعدة من مستخدمين آخرين ، وكذلك تنزيل القواعد التي طورها مستخدمو Snort ذوي الخبرة.

ستكتشف القواعد أحداثًا مثل عمليات فحص منفذ التسلل ، وهجمات تجاوز سعة المخزن المؤقت ، وهجمات CGI ، وتحقيقات SMB ، وبصمات نظام التشغيل. تعتمد طرق الكشف على القواعد المحددة المستخدمة وتشمل كليهما الطرق القائمة على التوقيع والأنظمة القائمة على الشذوذ.

جذبت شهرة Snort أتباعها في صناعة مطوري البرامج. يمكن لعدد من التطبيقات التي أنشأتها شركات البرامج الأخرى إجراء تحليل أعمق للبيانات التي تم جمعها بواسطة Snort. وتشمل هذه Snorby, يتمركز, Squil, و Anaval. تساعدك هذه التطبيقات المصاحبة على تعويض حقيقة أن واجهة Snort ليست سهلة الاستخدام للغاية.

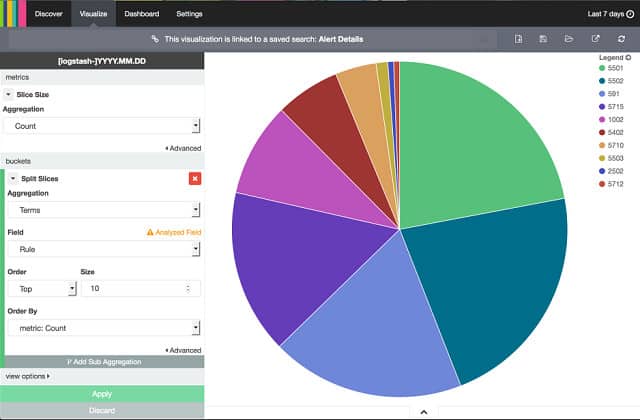

3. OSSEC

OSSEC لتقف على المصدر المفتوح HIDS الأمن. أنه HIDS الرائدة المتاحة وأنه مجاني تماما للاستخدام. نظرًا لأن نظام الكشف عن التطفل المستند إلى المضيف ، يركز البرنامج على ملفات السجل على الكمبيوتر الذي قمت بتثبيته. تراقب التوقيعات الاختبارية لجميع ملفات السجل الخاصة بك لاكتشاف التداخل المحتمل. في نظام Windows ، سيحتفظ بعلامات تبويب على أي تعديلات على السجل. في الأنظمة المشابهة لـ Unix ، ستراقب أي محاولات للوصول إلى حساب الجذر. على الرغم من أن OSSEC مشروع مفتوح المصدر ، إلا أنه مملوك فعليًا من قبل Trend Micro ، منتج برامج الأمان البارز.

يمكن أن يغطي تطبيق المراقبة الرئيسي كمبيوتر واحد أو عدة مضيفين ، مما يؤدي إلى دمج البيانات في وحدة تحكم واحدة. على الرغم من وجود وكيل Windows الذي يسمح بمراقبة أجهزة الكمبيوتر التي تعمل بنظام Windows ، لا يمكن تثبيت التطبيق الرئيسي إلا على نظام يشبه نظام Unix ، مما يعني Unix أو Linux أو Mac OS. هناك واجهة لـ OSSEC للبرنامج الرئيسي ، ولكن هذا مثبت بشكل منفصل ولم يعد مدعومًا. اكتشف مستخدمو OSSEC العاديون تطبيقات أخرى تعمل بشكل جيد كواجهة أمامية لأداة جمع البيانات: تشمل Splunk و Kibana و Graylog.

تتضمن ملفات السجل التي يغطيها OSSEC بيانات FTP والبريد وخادم الويب. تراقب أيضًا سجلات أحداث نظام التشغيل وجداول وجدار الحماية ومكافحة الفيروسات وسجلات حركة المرور. يتم التحكم في سلوك OSSEC من خلال السياسات التي تقوم بتثبيتها عليها. يمكن الحصول عليها كوظائف إضافية من مجتمع المستخدم الكبير النشط لهذا المنتج. تعرف السياسة شرط التنبيه. يمكن عرض هذه التنبيهات على وحدة التحكم أو إرسالها كإعلامات عبر البريد الإلكتروني. يقدم Trend Micro الدعم لـ OSSEC مقابل رسوم.

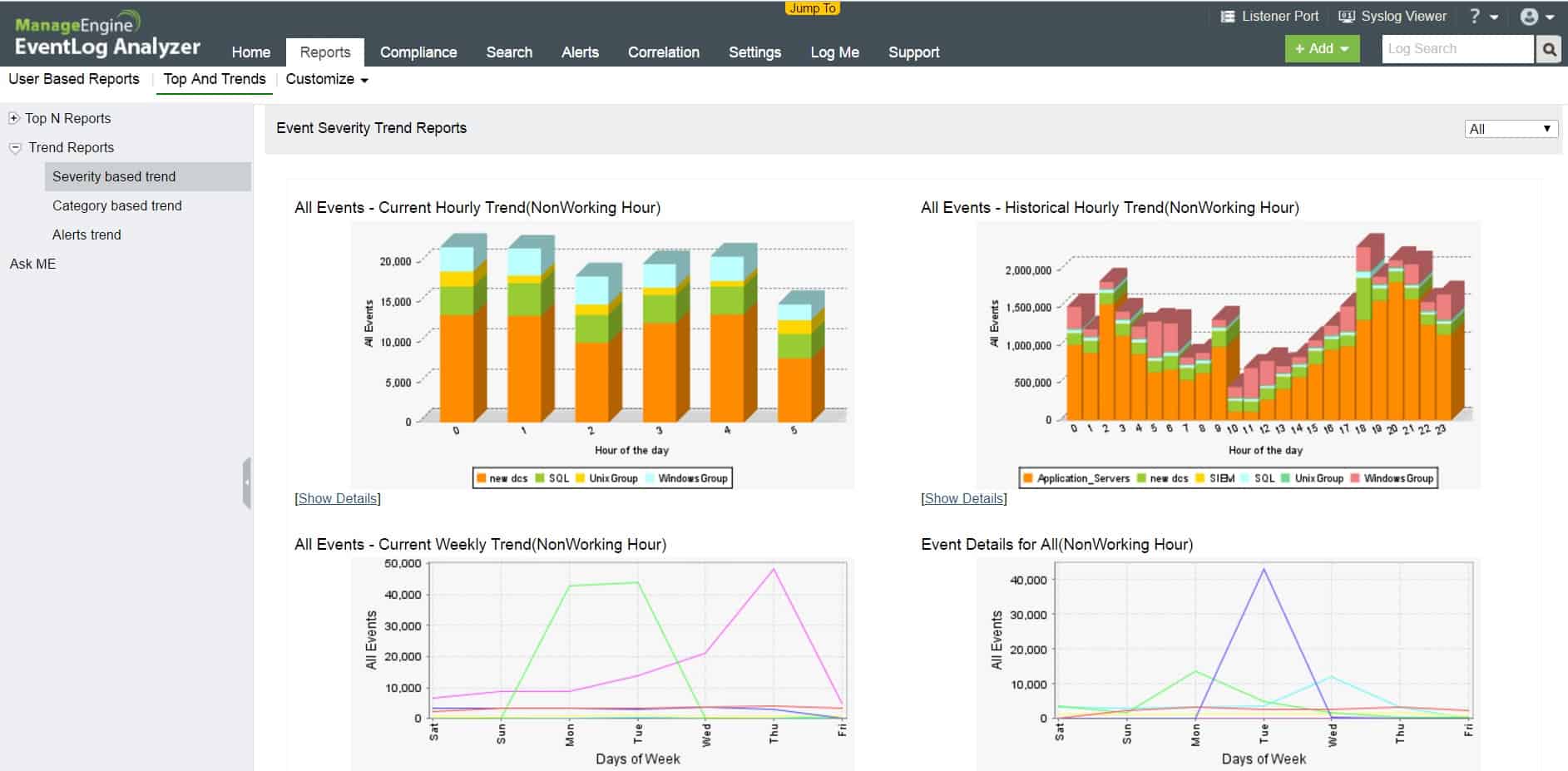

4. ManageEngine EventLog محلل

ManageEngine هي الشركة الرائدة في مجال حلول إدارة البنية التحتية لتكنولوجيا المعلومات وإدارتها. سجل الأحداث محلل جزء من منتجات الشركة الأمنية. هذا ال HIDS التي تركز على إدارة وتحليل ملفات السجل الناتجة عن التطبيقات القياسية وأنظمة التشغيل. يتم تثبيت الأداة على مشغل برامج وندوز أو لينكس. إنه يجمع البيانات من أنظمة التشغيل هذه وأيضًا من نظام التشغيل Mac OS, IBM AIX, HP UX, و سولاريس الأنظمة. تتضمن السجلات من أنظمة Windows مصادر من Windows Server و Windows Vista و أعلاه و Windows DHCP Server.

بصرف النظر عن أنظمة التشغيل ، تجمع الخدمة وتجمع السجلات منها مايكروسوفت مزود خادم و وحي قواعد بيانات. كما أنه قادر على توجيه التنبيهات من عدد من أنظمة مكافحة الفيروسات ، بما في ذلك مايكروسوفت مكافحة البرامج الضارة, ESET, سوفوس, نورتون, كاسبيرسكي, FireEye, التقيم, مكافي, و سيمانتيك. سيجمع السجلات من خوادم الويب ، والجدران النارية ، وبرامج Hypervisor ، وأجهزة التوجيه ، والمفاتيح ، وماسحات الضعف.

EventLog محلل يجمع رسائل السجل ويعمل كخادم ملف السجل ، وتنظيم الرسائل في الملفات والدلائل حسب مصدر الرسالة والتاريخ. يتم توجيه التحذيرات العاجلة أيضًا إلى لوحة معلومات EventLog Analyzer ويمكن توفيرها من خلال أنظمة مكتب المساعدة كتذاكر لإثارة اهتمام فوري من الفنيين. يتم اتخاذ القرار بشأن الأحداث التي تشكل خرقًا أمنيًا محتملاً وحدة الاستخبارات التهديد التي بنيت في الحزمة.

تشتمل الخدمة على عمليات البحث التلقائي في السجل وارتباط الحدث لتجميع تقارير الأمان الدورية. من بين تلك التقارير تنسيق خاص بمراقبة وتدقيق المستخدم المميز (PUMA) ومجموعة متنوعة من التنسيقات اللازمة لإثبات الامتثال PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, و GDPR.

يتوفر محلل إدارة سجل الأحداث ManageEngine في ثلاث إصدارات. أول هذه مجانا. ومع ذلك ، فإن الإصدار المجاني مقصور على مراقبة رسائل السجل من خمسة مصادر ، وهو ما لا يكفي حقًا لأي أعمال حديثة تتجاوز الشركات الصغيرة جدًا. الطبعات المدفوعة هي الممتازة و وزعت. الخطة الموزعة أغلى بكثير من الخطة المميزة. يجب أن يكون نظام Premium كافيًا لمعظم المؤسسات ذات الموقع الواحد ، بينما سيغطي الإصدار الموزع مواقع متعددة وعددًا غير محدود من مصادر سجلات السجل. يمكنك تجربة النظام باستخدام نسخة تجريبية مجانية مدتها 30 يومًا بحد أقصى 2000 مصدر لرسائل السجل.

5. سوريكاتا

سوريكاتا هو على الأرجح البديل الرئيسي لسنورت. هناك ميزة أساسية لدى Suricata على Snort ، وهي أنه يجمع البيانات في طبقة التطبيق. هذا يتغلب على العمى الذي يجب أن Snort لتقسيم التواقيع عبر عدة حزم TCP. ينتظر Suricata حتى يتم تجميع جميع البيانات الموجودة في الحزم قبل نقل المعلومات إلى التحليل.

على الرغم من أن النظام يعمل في طبقة التطبيق ، إلا أنه قادر على مراقبة نشاط البروتوكول في المستويات الأدنى ، مثل IP و TLS و ICMP و TCP و UDP. يفحص حركة المرور في الوقت الفعلي لتطبيقات الشبكة المختلفة بما في ذلك FTP و HTTP و SMB. لا تنظر الشاشة إلى بنية الحزمة فقط. يمكنه فحص شهادات TLS والتركيز على طلبات HTTP ومكالمات DNS. تسمح لك أداة استخراج الملفات بفحص وعزل الملفات المشبوهة ذات خصائص الإصابة بالفيروسات.

Suricata متوافق مع Snort ويمكنك استخدام نفس قواعد VRT المكتوبة لزعيم NIDS. أدوات الطرف الثالث ، مثل Snorby, يتمركز, Squil, و Anaval أن تتكامل مع Snort يمكن أيضا الترباس على Suricata. لذلك ، فإن الوصول إلى مجتمع Snort للحصول على نصائح وقواعد مجانية يمكن أن يكون فائدة كبيرة لمستخدمي Suricata. تسمح لك وحدة البرمجة النصية المدمجة بضم القواعد والحصول على ملف تعريف اكتشاف أكثر دقة مما يمكن أن يقدمه لك Snort. Suricata يستخدم كل من الأساليب القائمة على التوقيع والشذوذ.

يحتوي Suricata على بنية معالجة ذكية تتيح تسريع الأجهزة باستخدام العديد من المعالجات المختلفة للنشاط المتزامن والمتعدد الخيوط. يمكن أن تعمل حتى جزئيا على بطاقة الرسومات الخاصة بك. يمنع توزيع المهام هذا الحمل من مضيف واحد فقط. هذا أمر جيد لأن إحدى المشكلات التي تواجه NIDS هي أنها ثقيلة للغاية في المعالجة. يحتوي Suricata على لوحة معلومات ذات مظهر رائع جدًا تتضمن رسومات لجعل التحليل والتعرف على المشكلات أسهل كثيرًا. على الرغم من هذه الواجهة الأمامية باهظة الثمن, سوريكاتا مجانية.

6. إخوانه

إخوانه هو NIDS مجانا يتجاوز كشف التسلل ويمكن أن يوفر لك وظائف مراقبة الشبكة الأخرى كذلك. يشمل مجتمع مستخدمي Bro العديد من مؤسسات البحث الأكاديمية والعلمية.

تتحقق وظيفة كشف التسلل Bro على مرحلتين: تسجيل حركة المرور وتحليلها. كما هو الحال مع سوريكاتا, يتمتع Bro بميزة كبيرة على Snort في أن تحليله يعمل في طبقة التطبيق. يمنحك هذا إمكانية الرؤية عبر الحزم للحصول على تحليل أوسع لنشاط بروتوكول الشبكة.

تحتوي وحدة التحليل في Bro على عنصرين يعملان على تحليل التوقيع والكشف عن الشذوذ. أول أدوات التحليل هذه هي محرك الحدث إخوانه. هذا المسارات لتشغيل الأحداث ، مثل اتصال TCP جديد أو طلب HTTP. يتم تسجيل كل حدث ، وبالتالي فإن هذا الجزء من النظام محايد من حيث السياسات – إنه يوفر فقط قائمة بالأحداث التي قد يكشف التحليل فيها عن تكرار الإجراءات أو النشاط المتنوع بشكل مثير للريبة الناتج عن حساب المستخدم نفسه.

يتم إجراء استخراج بيانات الحدث بواسطة البرامج النصية السياسة. حالة التأهب ستثير عملاً ، هكذا إخوانه هو نظام منع التسلل وكذلك محلل حركة مرور الشبكة. يمكن تخصيص البرامج النصية للسياسة لكنها تعمل بشكل عام على إطار عمل قياسي يتضمن مطابقة التوقيع ، والكشف عن الحالات الشاذة ، وتحليل الاتصال.

يمكنك تتبع نشاط HTTP و DNS و FTP مع Bro وأيضًا مراقبة حركة مرور SNMP, يتيح لك التحقق من تغييرات تكوين الجهاز وظروف اعتراض SNMP. كل سياسة عبارة عن مجموعة من القواعد ولا تقتصر على عدد السياسات النشطة أو طبقات رصة البروتوكول التي يمكنك فحصها. في المستويات الأدنى ، يمكنك الانتباه إلى هجمات فيضان DDoS syn والكشف عن فحص المنافذ.

يمكن تثبيت Bro على أنظمة Unix و Linux و Mac OS.

7. ساغان

ساجان هو نظام كشف التسلل القائم على المضيف, لذلك هذا بديل لـ OSSEC وهو أيضًا مجانا للاستخدام. على الرغم من كونه HIDS ، فإن البرنامج متوافق مع البيانات التي تم جمعها بواسطة Snort ، وهو نظام NIDS. يمتد هذا التوافق أيضًا إلى الأدوات الأخرى التي يمكن استخدامها مع Snort ، مثل Snorby, يتمركز, Squil, و Anaval. يمكن أيضًا إدخال مصادر البيانات من Bro و Suricata في Sagan. يمكن تثبيت هذه الأداة على أنظمة Unix و Linux و Mac OS. على الرغم من أنه لا يمكنك تشغيل Sagan على Windows ، إلا أنه يمكنك تغذية سجلات أحداث Windows فيه.

بالمعنى الدقيق للكلمة, ساجان هو أداة تحليل السجل. إن العنصر الذي تفتقر إليه لجعله NIDS قائم بذاته هو وحدة الشم. ومع ذلك ، على الجانب الإيجابي ، هذا يعني أن Sagan لا يحتاج إلى أجهزة مخصصة ولديه المرونة في تحليل سجلات المضيف وبيانات حركة مرور الشبكة. يجب أن تكون هذه الأداة مصاحبة لأنظمة جمع البيانات الأخرى من أجل إنشاء نظام كشف اقتحام كامل.

تشمل بعض الميزات الرائعة لـ Sagan محدد موقع IP ، والذي تمكنك من رؤية الموقع الجغرافي لعناوين IP التي تم اكتشافها على أنها أنشطة مشبوهة. سيمكّنك هذا من تجميع إجراءات عناوين IP التي يبدو أنها تعمل بشكل متضافر لتشكيل هجوم. يمكن لـ Sagan توزيع معالجتها على العديد من الأجهزة ، مما يخفف العبء على وحدة المعالجة المركزية لخادمك الرئيسي.

يشتمل هذا النظام على تنفيذ البرنامج النصي ، مما يعني أنه سينشئ تنبيهات ويقوم بتنفيذ إجراءات للكشف عن سيناريوهات الاختراق. يمكن أن تتفاعل مع جداول جدار الحماية لتنفيذ حظر IP في حالة وجود نشاط مشبوه من مصدر محدد. لذلك ، هذا هو نظام منع التسلل. تعمل وحدة التحليل مع منهجيات الكشف عن الشذوذ والتوقيع.

لا يدخل Sagan في قائمة أفضل معرفات كل شخص لأنه غير مؤهل حقًا ليصبح IDS ، كونه محلل ملفات السجل. ومع ذلك ، فإن HIDS به مع فكرة عن مفهوم NIDS يجعله اقتراحًا مثيرًا للاهتمام كمكون أداة تحليل IDS هجينة.

8. البصل الأمن

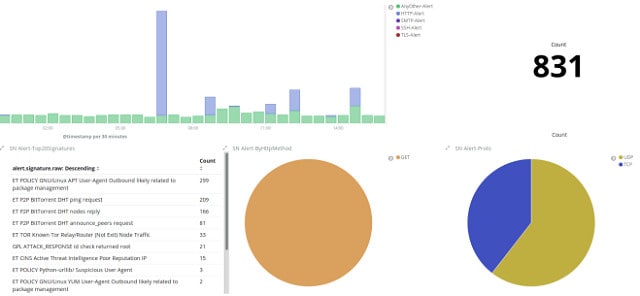

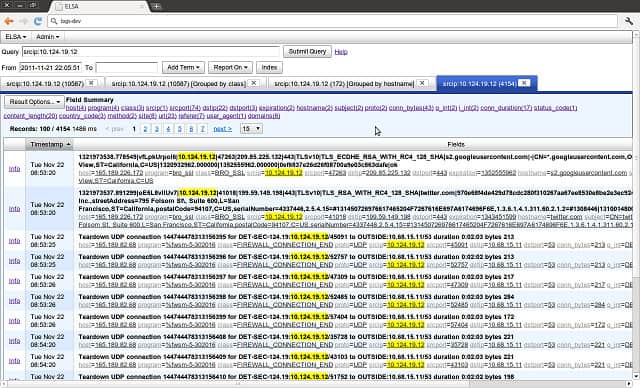

للحصول على مزيج من حلول IDS ، يمكنك المحاولة نظام البصل الأمني المجاني. معظم أدوات IDS في هذه القائمة هي مشاريع مفتوحة المصدر. هذا يعني أنه يمكن لأي شخص تنزيل التعليمات البرمجية المصدر وتغييرها. هذا بالضبط ما فعله مطور Security Onion. تولى عناصر من شفرة المصدر لل تذمر, Suricata, OSSEC, و أخ ومخيطهم معا لجعل هذا الحرة المستندة إلى لينكس NIDS / HIDS الهجين. Security Onion مكتوب ليتم تشغيله على Ubuntu كما أنه يدمج عناصر من أنظمة الواجهة الأمامية وأدوات التحليل بما في ذلك Snorby, Sguil, Squert, Kibana, ELSA, Xplico, و NetworkMiner.

على الرغم من أن Security Onion يصنف على أنه NIDS ، إلا أنه يتضمن وظائف HIDS أيضًا. سيقوم بمراقبة ملفات السجل والتكوين الخاصة بالأنشطة المشبوهة والتحقق من اختباري تلك الملفات بحثًا عن أي تغييرات غير متوقعة. أحد الجوانب السلبية لنهج Security Onion الشامل في مراقبة الشبكة هو تعقيدها. يحتوي على العديد من هياكل التشغيل المختلفة ولا توجد مواد تعليمية كافية على الإنترنت أو مجمعة لمساعدة مسؤول الشبكة في الوصول إلى الإمكانيات الكاملة للأداة.

يتم إجراء تحليل الشبكة بواسطة علبة الشم, التي يمكن أن تعرض البيانات المارة على الشاشة ، وكذلك الكتابة إلى ملف. محرك تحليل Security Onion هو المكان الذي تتعقد فيه الأمور نظرًا لوجود العديد من الأدوات المختلفة مع إجراءات تشغيل مختلفة مما قد يؤدي في النهاية إلى تجاهل معظمها. واجهة Kibana توفر لوحة القيادة للأمن البصل ويشمل بعض الرسوم البيانية والرسوم البيانية لطيفة لتخفيف التعرف على الوضع.

يتم تضمين كل من قواعد التنبيه القائمة على التوقيع والشذوذ في هذا النظام. يمكنك الحصول على معلومات حول حالة الجهاز وكذلك أنماط حركة المرور. كل هذا يمكن فعله مع بعض الأتمتة العملية ، والتي تفتقر إلى الأمن البصل.

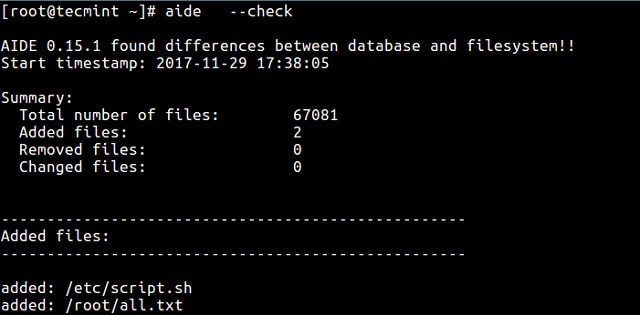

9. مساعد

“بيئة كشف التسلل المتقدمة” هي الكثير للكتابة ، لذلك قرر مطورو IDS اختصار اسمها إلى AIDE. هذا هو HIDS مجانا التي تركز على اكتشاف الجذور الخفية ومقارنات توقيع الملفات لأنظمة التشغيل Unix و Unix ، لذلك ستعمل على نظامي التشغيل Mac و Linux.

إذا كنت قد فكرت في Tripwire ، فمن الأفضل أن تنظر إلى AIDE بدلاً من ذلك ، لأن هذا بديل مجاني لتلك الأداة المفيدة. لدى Tripwire إصدار مجاني ، لكن الكثير من الوظائف الرئيسية التي يحتاجها معظم الأشخاص من IDS متوفرة فقط مع Tripwire المدفوعة ، بحيث تحصل على وظائف أكثر مجانًا مع AIDE.

يقوم النظام بتجميع قاعدة بيانات لبيانات المسؤول من ملفات التكوين عند تثبيتها لأول مرة. أن يخلق خط الأساس ومن ثم يمكن إرجاع أي تغييرات على التكوينات كلما تم الكشف عن التغييرات في إعدادات النظام. تتضمن الأداة كلا من أساليب المراقبة للتوقيع والشذوذ. يتم إصدار شيكات النظام عند الطلب ولا تعمل باستمرار, وهو قليل من النقص في هذا HIDS. نظرًا لأن هذه وظيفة لسطر الأوامر ، يمكنك جدولة تشغيلها بشكل دوري باستخدام طريقة تشغيل ، مثل cron. إذا كنت تريد بالقرب من البيانات في الوقت الحقيقي ، يمكنك فقط جدولة لتشغيلها بشكل متكرر.

إن AIDE هو مجرد أداة لمقارنة البيانات ولا يشمل أي لغة برمجة ، يجب عليك الاعتماد على مهاراتك في البرمجة النصية للحصول على وظائف البحث عن البيانات وتطبيق القواعد في HIDS. ربما يجب اعتبار AIDE أداة لإدارة التكوين أكثر من كونها نظام كشف التسلل.

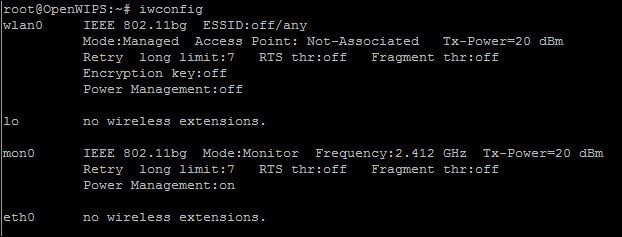

10. افتح WIPS-NG

إذا كنت قد سمعت عن Aircrack-NG ، فقد تكون حذراً بعض الشيء من هذا معرفات المستندة إلى الشبكة لأنه تم تطويره من قبل رجل الأعمال نفسه. Aircrack-NG عبارة عن حزمة شم شبكة لاسلكية وتكسير لكلمات المرور التي أصبحت جزءًا من مجموعة أدوات اختراق شبكة WiFi.

في WIPS-NG نرى حالة لصياد تحولت إلى حارس ألعاب. تم تصميم هذا البرنامج المجاني للدفاع عن الشبكات اللاسلكية. على الرغم من أن Aircrack-NG يمكن أن يعمل على مجموعة من أنظمة التشغيل ، إلا أن Open WIPS-NG لا يعمل إلا على نظام Linux. يشير اسم “WIPS” إلى “نظام منع التسلل اللاسلكي” ، وبالتالي فإن NIDS هذا يكتشف ويمنع الاختراق.

يتضمن النظام ثلاثة عناصر:

- المستشعر

- الخادم

- واجهه المستخدم

هناك خطط للسماح بتثبيت WIPS-NG لمراقبة أجهزة استشعار متعددة. ومع ذلك, في الوقت الحالي ، يمكن أن يتضمن كل تثبيت جهاز استشعار واحد فقط. لا ينبغي أن يكون ذلك مشكلة كبيرة لأنه يمكنك إنجاز مهام متعددة باستخدام جهاز استشعار واحد فقط. المستشعر عبارة عن حزمة شم ، والتي لديها أيضًا القدرة على معالجة الإرسال اللاسلكي في منتصف التدفق. لذلك يعمل المستشعر كجهاز الإرسال والاستقبال للنظام.

يتم توجيه المعلومات التي يتم جمعها بواسطة المستشعر إلى الخادم ، حيث يحدث السحر. تحتوي مجموعة برامج الخادم على محرك التحليل الذي سيكشف أنماط التسلل. يتم أيضًا إنتاج سياسات التدخل لمنع الاختراقات المكتشفة على الخادم. يتم إرسال الإجراءات اللازمة لحماية الشبكة كتعليمات إلى المستشعر.

وحدة واجهة النظام هي لوحة معلومات تعرض الأحداث والتنبيهات إلى مسؤول الأنظمة. هذا هو المكان الذي يمكن فيه ضبط الإعدادات ويمكن ضبط الإجراءات الدفاعية أو تجاوزها.

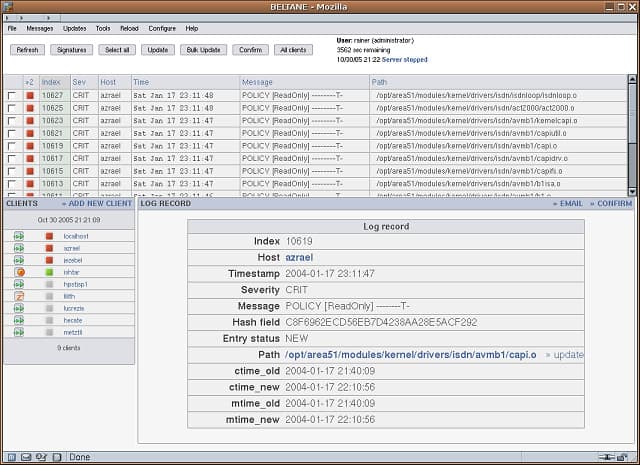

11. السمحين

Samhain ، التي تنتجها Samhain Design Labs في ألمانيا ، هي نظام كشف التسلل المستند إلى المضيف وهو مجاني للاستخدام. يمكن تشغيله على جهاز كمبيوتر واحد أو على العديد من المضيفين ، مما يوفر جمع بيانات مركزي حول الأحداث التي اكتشفها الوكلاء العاملون على كل جهاز.

تتضمن المهام التي يؤديها كل وكيل فحص تكامل الملف ومراقبة ملف السجل ومراقبة المنفذ. تبحث العمليات عن فيروسات rootkit و SUID المارقة (حقوق وصول المستخدم) والعمليات المخفية. يطبق النظام التشفير على الاتصالات بين الوكلاء ووحدة التحكم المركزية في تطبيقات متعددة المضيفين. تتضمن الاتصالات الخاصة بتسليم بيانات ملف السجل متطلبات المصادقة ، والتي تمنع المتسللين من الاختطاف أو استبدال عملية المراقبة.

البيانات التي جمعتها Samhain تمكن تحليل الأنشطة على الشبكة وسوف تسليط الضوء على علامات التحذير من الاقتحام. ومع ذلك, لن يمنع التطفل أو يزيل العمليات المارقة. ستحتاج إلى الاحتفاظ بنسخ احتياطية من ملفات التكوين وهويات المستخدم من أجل حل المشكلات التي يكشف عنها جهاز Samhain.

مشكلة واحدة مع التسلل والفيروسات التسلل هو أن الدخيل سوف تتخذ خطوات للاختباء. وهذا يشمل قتل قبالة عمليات الرصد. Samhain يستخدم تقنية التخفي للحفاظ على عملياتها مخفية ، وبالتالي منع المتسللين من التلاعب أو قتل IDS. وتسمى هذه الطريقة الشبح “إخفاء المعلومات”.

يتم توقيع ملفات السجل المركزي والنسخ الاحتياطية للتكوين باستخدام مفتاح PGP لمنع التلاعب من قبل المتسللين.

Samhain هو نظام مفتوح المصدر يمكن تنزيله مجانًا. تم تصميمه وفقًا لإرشادات POSIX لجعله متوافقًا مع أنظمة التشغيل Unix و Linux و Mac OS. تقوم الشاشة المركزية بتجميع البيانات من أنظمة التشغيل المختلفة.

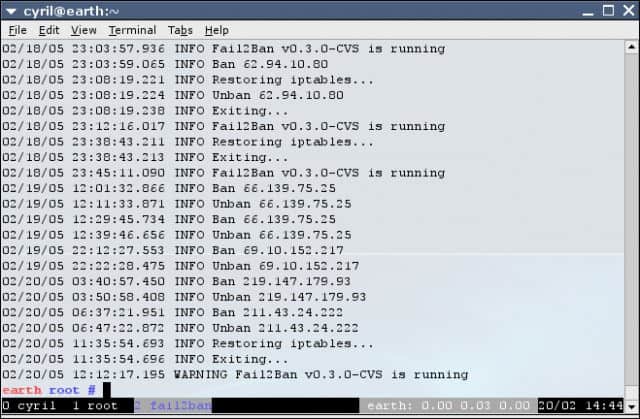

12. Fail2Ban

Fail2Ban هو نظام كشف التسلل القائم على المضيف التي تركز على اكتشاف الأحداث المثيرة للقلق المسجلة في ملفات السجل ، مثل محاولات تسجيل الدخول الفاشلة المفرطة. يقوم النظام بتعيين الكتل على عناوين IP التي تعرض السلوك المشبوه. عادةً ما تستمر عمليات الحظر هذه لبضع دقائق فقط ، ولكن قد يكون ذلك كافياً لتعطيل سيناريو تكسير كلمة مرور القوة الغاشمة المؤتمتة القياسية. يمكن أن تكون هذه السياسة أيضًا فعالة ضد هجمات DoS. يمكن ضبط الطول الفعلي لحظر عنوان IP بواسطة مسؤول.

Fail2Ban هو في الواقع نظام منع الاختراق لأنه يمكن أن يتخذ إجراءً عند اكتشاف نشاط مشبوه ولا يسجل ويسلط الضوء على التسلل المحتمل.

لذلك ، يجب أن يكون مسؤول النظام حذراً بشأن سياسات الوصول عند إعداد البرنامج بسبب استراتيجية وقائية ضيقة للغاية يمكن أن تغلق بسهولة المستخدمين النوايا الحسنة. مشكلة Fail2Ban هو أنه يركز على الإجراءات المتكررة من عنوان واحد. هذا لا يعطيها القدرة على التعامل مع حملات تكسير كلمة المرور الموزعة أو هجمات DDoS.

Fail2Ban مكتوب بلغة Python وهو قادر على الكتابة إلى جداول النظام لحظر العناوين المشبوهة. تحدث عمليات القفل التلقائية هذه في Netfilter و iptables وقواعد جدار الحماية PF والجدول hosts.deny لـ TCP Wrapper.

يتم تعريف نطاق مراقبة الهجوم للنظام من خلال سلسلة من مرشحات التي تكلف IPS على الخدمات التي لمراقبة. وتشمل هذه Postfix و Apache و Courier Mail Server و Lighttpd و sshd و vsftpd و qmail. يتم دمج كل مرشح مع إجراء لتنفيذ في حالة اكتشاف حالة التنبيه. ويطلق على مزيج من مرشح وإجراء “السجن”.

تتم كتابة هذا النظام وفقًا لمعيار POSIX ، بحيث يمكن تثبيته على أنظمة التشغيل Unix و Linux و Mac OS.

كيفية اختيار معرفات

قد يضعك متطلبات الأجهزة لأنظمة كشف التسلل المستندة إلى الشبكة في وضعك ويدفعك نحو نظام قائم على المضيف ، وهو أسهل كثيرًا في التشغيل. ومع ذلك ، لا تغفل عن حقيقة أنك لست بحاجة إلى أجهزة متخصصة لهذه الأنظمة ، بل مجرد مضيف مخصص.

في الحقيقة, يجب أن تبحث في الحصول على HIDS و NIDS لشبكتك. هذا لأنك بحاجة إلى مراقبة تغييرات التكوين والوصول إلى الجذر على أجهزة الكمبيوتر الخاصة بك ، وكذلك النظر في الأنشطة غير العادية في تدفق حركة المرور على شبكتك.

والخبر السار هو أن جميع الأنظمة في قائمتنا مجانية أو لديها تجارب مجانية ، لذلك يمكنك تجربة عدد قليل منها. قد يوجهك جانب مجتمع المستخدم في هذه الأنظمة إلى نظام خاص ، إذا كان لديك بالفعل زميل له خبرة في ذلك. تعد القدرة على الحصول على نصائح من مسؤولي الشبكات الآخرين بمثابة قرعة نهائية لهذه الأنظمة ويجعلها أكثر جاذبية من الحلول المدفوعة من خلال الدعم الاحترافي لمكتب المساعدة.

إذا كانت شركتك في قطاع يتطلب الامتثال لمعايير الأمان ، مثل PCI ، فأنت بحاجة حقًا إلى وجود معرفات. أيضا, إذا كنت تحمل معلومات شخصية عن أفراد من الجمهور ، فيجب أن تكون إجراءات حماية البيانات الخاصة بك مستقيمة لمنع رفع دعوى ضد شركتك بسبب تسرب البيانات.

على الرغم من أن الأمر ربما يستغرق كل يوم العمل الخاص بك لمجرد الحفاظ على قمة مسؤول الشبكة لديك, لا تؤجل قرار تثبيت نظام كشف التسلل. نأمل أن يكون هذا الدليل قد أعطاك دفعة في الاتجاه الصحيح. إذا كان لديك أي توصيات بشأن معرفات IDS المفضلة لديك وإذا كانت لديك تجربة مع أي من الأنظمة المذكورة في هذا الدليل ، فاترك ملاحظة في قسم التعليقات أدناه وشارك أفكارك مع المجتمع.

قراءة متعمقة

أدلة الشبكات المقارنة

- أفضل 10 أدوات مراقبة LAN لعام 2023

- الدليل النهائي ل DHCP

- الدليل النهائي ل SNMP

- الدليل النهائي لإدارة الأجهزة المحمولة (MDM) في عام 2023

- الدليل النهائي ل BYOD في عام 2023

- أفضل 10 إدارة الخادم & أدوات الرصد لعام 2023

- أفضل برامج تحليل ومجمعي NetFlow المجانية لنظام التشغيل Windows

- 6 من أفضل الماسحات الضوئية لشبكة الضعف المجانية وكيفية استخدامها

- 8 أفضل المتشممون ومحللات الشبكات لعام 2023

- أفضل برامج وأدوات مراقبة النطاق الترددي المجانية لتحليل استخدام حركة مرور الشبكة

معلومات أخرى عن مراقبة الشبكة

- ويكيبيديا: نظام كشف التسلل

- الهدف الفني: نظام كشف التسلل (IDS)

- منظمات المجتمع المدني: ما هو نظام كشف التسلل?

- Lifewire: مقدمة في أنظمة كشف التسلل

- يوتيوب: أنظمة كشف التسلل

DS على جهاز كمبيوتر واحد ، ولكن من الأفضل تثبيته على جميع الأجهزة الموجودة على شبكتك لضمان الحماية الكاملة.

أنظمة كشف التسلل عبر الشبكة (NIDS)

تعمل أنظمة كشف التسلل عبر الشبكة (NIDS) على فحص حركة المرور على شبكتك. يتم تثبيت NIDS على جهاز كمبيوتر مخصص لهذا الغرض ويتم توصيله بشبكتك. يتم تحليل حركة المرور المارة عبر الشبكة ويتم البحث عن أي نشاط غير عادي أو مشبوه.

HIDS أو NIDS؟

يعتمد اختيار نوع نظام كشف التسلل على احتياجاتك الفردية وحجم شبكتك. إذا كانت شبكتك صغيرة ، فقد يكون من الأفضل استخدام HIDS. ومع ذلك ، إذا كانت شبكتك كبيرة ، فقد يكون من الأفضل استخدام NIDS لأنه يمكنه فحص حركة المرور على شبكتك بأكملها.

طرق الكشف: المعرفات القائمة على التوقيع أو القائمة على الشذوذ

تعتمد طريقة الكشف التي تستخدمها على نوع نظ