أ طروادة الوصول عن بعد (RAT) هو نوع من البرامج الضارة التي تتيح للمتسلل التحكم في جهاز الكمبيوتر الخاص بك. تختلف أنشطة التجسس التي قد يقوم بها المتسلل بمجرد تثبيت RAT استكشاف نظام الملفات الخاص بك, مشاهدة الأنشطة على الشاشة, و حصاد بيانات اعتماد تسجيل الدخول.

قد يستخدم المتسلل أيضًا عنوان الإنترنت الخاص بك كواجهة لأنشطة غير قانونية ، وانتحال شخصيتك ، ومهاجمة أجهزة الكمبيوتر الأخرى. ستؤدي الفيروسات التي تم تنزيلها عبر RAT إلى إصابة أجهزة الكمبيوتر الأخرى ، بينما تتسبب أيضًا في تلف النظام الخاص بك عن طريق مسح البرامج الأساسية أو تشفيرها.

لقد حصلنا على الكثير من التفاصيل حول كل من أدوات الكشف عن الاختراق وأمثلة RAT أدناه ، ولكن إذا لم يكن لديك الوقت الكافي لقراءة القطعة بأكملها ، إليك هذا قائمة بأفضل أدوات الكشف عن الاختراق لبرنامج RAT:

- إدارة الأحداث الخاصة بـ SolarWinds Security (تجربة مجانية) يتجاوز الكشف عن RAT مع مهام العلاج الآلي التي تساعدك على حظر أنشطة RAT

- تذمر صناعة قوية في NIDS أطلقت لأول مرة من قبل سيسكو

- OSSEC المصدر المفتوح HIDS الحصول على ما يلي لقدرات جمع البيانات

- أخ NIDS المجانية لنظام التشغيل Unix و Linux و Mac OS

- Suricata تراقب نشاط بروتوكول IP و TLS و TCP و UDP

- ساجان ليس IDS مستقل ، جيد لأتمتة البرامج النصية

- البصل الأمن دمج المصادر المفتوحة لأدوات أخرى مفتوحة المصدر في هذه القائمة

- AIDE متخصص في الكشف عن الجذور الخفية وملف توقيع المقارنات

- OpenWIPS-NG يفضل استنشاق الحزمة اللاسلكية

- سامهاين عظيم لإعداد التنبيهات ، ولكن لا يوجد قدرات حقيقية لاستكشاف الأخطاء وإصلاحها

أدوات برامج RAT و APTs

RATs هي الأدوات التي تستخدم عادة في نوع من هجمات القراصنة الشبح ، والتي تسمى التهديد المستمر المتقدم, أو ملائم. لا يركز هذا النوع من التطفل على إتلاف المعلومات أو مداهمة أجهزة الكمبيوتر بسرعة للبيانات. في حين أن, تتكون APTs من زيارات منتظمة لشبكتك يمكن أن تستمر على مدار سنوات. يمكن أيضًا استخدام RAT لإعادة توجيه حركة المرور عبر شبكة شركتك لإخفاء الأنشطة غير القانونية. بعض مجموعات القراصنة ، في الغالب في الصين ، خلقت حتى شبكة القراصنة التي تعمل من خلال شبكات الشركات في العالم وأنها تستأجر الوصول إلى هذا الطريق السريع لجرائم الإنترنت إلى المتسللين الآخرين. وهذا ما يسمى “الطين VPN“ويسهل ذلك من قبل الفئران.

الغزوات المبكرة

الفئران بهدوء موجودة لأكثر من عقد من الزمان. اكتشف أن هذه التكنولوجيا لعبت دوراً في عمليات نهب واسعة النطاق للتكنولوجيا الأمريكية من قبل المتسللين الصينيين في عام 2003. وبدأ البنتاغون تحقيقًا يسمى تيتان المطر, التي اكتشفت سرقة البيانات من مقاولي الدفاع الأمريكيين ، مع نقل بيانات الاختبار والتطوير إلى مواقع في الصين.

قد تتذكر إغلاق شبكة كهرباء الساحل الشرقي للولايات المتحدة في عامي 2003 و 2008. تم تتبع هذه أيضًا إلى الصين وسهلت أيضًا من قبل RATs. باختصار ، يمكن للمتطفل الذي يمكنه الحصول على RAT على نظام ما تنشيط كل البرامج التي يمتلكها مستخدمو هذه الأجهزة..

الحرب الهجينة

يمكن للقراصنة الذين لديهم RAT قيادة محطات الطاقة أو شبكات الهاتف أو المنشآت النووية أو خطوط أنابيب الغاز. لا تمثل RATs خطرًا على أمن الشركات فحسب ، بل يمكنها أيضًا تمكين الدول المتحاربة من شل دولة معادية.

المستخدمون الأصليون لـ RATs للتجسس الصناعي والتخريب هم المتسللين الصينيين. على مر السنين, لقد جاءت روسيا لتقدير قوة الفئران ودمجها في ترسانتها العسكرية. أصبحت APTs الآن جزءًا رسميًا من استراتيجية الجريمة الروسية المعروفة باسم “الحرب الهجينة.”

عندما استولت روسيا على أراضي من جورجيا في عام 2008 ، استخدمت هجمات DDoS لمنع خدمات الإنترنت و APTs الذين يستخدمون RATs لجمع المعلومات الاستخباراتية والسيطرة عليها وتعطيلها والمرافق الأساسية. لا يزال استخدام روسيا لتقنيات الوصول العشوائي لزعزعة استقرار أوكرانيا ودول البلطيق حتى يومنا هذا.

روسيا توظف مجموعات القراصنة شبه الرسمية ، مثل APT28. مجموعة أخرى من القراصنة ، والمعروفة باسم APT15 يستخدم بانتظام من قبل الحكومة الصينية. تشرح أسماء هذه المجموعات إستراتيجيتها الرئيسية ، “التهديد المستمر المتطور” ، والذي يتم تسهيله بواسطة RATs.

شهدت زيادة التوترات الجمركية على التجارة في عام 2023 طفرة جديدة في نشاط القراصنة الصينيين ، وخاصة مجموعة APT15 شبه العسكرية. كما تسببت المشكلات بين الولايات المتحدة الأمريكية وكوريا الشمالية منذ عام 2015 في زيادة نشاط APT المدعوم من RAT في كوريا الشمالية..

وذلك في حين يستخدم المتسللون حول العالم RATs للتجسس على الشركات وسرقة بياناتهم وأموالهم ، أصبحت مشكلة RAT الآن قضية تتعلق بالأمن القومي للعديد من البلدان ، ولا سيما الولايات المتحدة الأمريكية. لقد قمنا بتضمين بعض أمثلة أدوات RAT أدناه.

الدفاع ضد الوصول عن بعد طروادة البرمجيات

لا تعمل أنظمة مكافحة الفيروسات بشكل جيد جدًا ضد RATs. غالبًا ما يتم اكتشاف إصابة جهاز كمبيوتر أو شبكة لسنوات. طرق التعتيم التي تستخدمها البرامج الموازية لإخفاء إجراءات RAT تجعل من الصعب للغاية اكتشافها. وحدات الثبات التي تستخدم تقنيات الجذور الخفية تعني أن RATs يصعب للغاية التخلص منها. في بعض الأحيان ، يكون الحل الوحيد لتخليص جهاز الكمبيوتر الخاص بك من RAT هو محو جميع البرامج وإعادة تثبيت نظام التشغيل.

تعد أنظمة منع RAT نادرة نظرًا لأنه لا يمكن تحديد برنامج RAT إلا بمجرد تشغيله على نظامك. أفضل طريقة لإدارة مشكلة RAT هي استخدام نظام كشف التسلل. يحتوي Comparitech على دليل حول أنظمة كشف التسلل ، والذي يوفر لك شرحًا كاملاً لكيفية عمل هذه الأنظمة ومجموعة من الأدوات الموصى بها.

أفضل أدوات الكشف عن البرمجيات RAT

نحن هنا مراجعة أفضل أدوات الكشف عن برامج RAT:

1. مدير الأحداث في SolarWinds Security (تجربة مجانية)

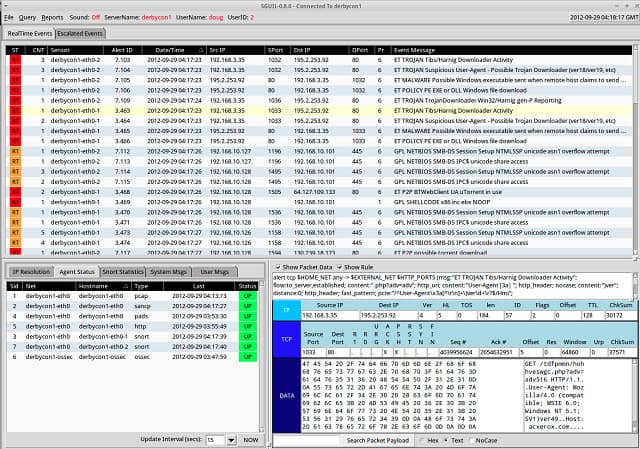

تعد أنظمة الكشف عن التطفل أدوات مهمة لمنع اختراق البرامج التي يمكنها تجنب الكشف عن طريق أدوات الحماية من الفيروسات وجدار الحماية. ال SolarWinds Security Event Manager هو نظام كشف التسلل المستند إلى المضيف. ومع ذلك ، هناك قسم من الأداة يعمل كنظام كشف التسلل المستند إلى الشبكة. هذا هو محلل سجل الشخير. يمكنك قراءة المزيد حول Snort أدناه ، ومع ذلك ، يجب أن تعرف هنا أنها أداة شم تستخدم على نطاق واسع. من خلال استخدام Snort كمجمع بيانات للتغذية في محلل Log Snort ، تحصل على تحليل البيانات الحية والتاريخية على حد سواء من Security Event Manager.

توفر لك هذه الإمكانية المزدوجة خدمة معلومات أمنية كاملة وإدارة الأحداث (SIEM). هذا يعني أنه يمكنك مشاهدة الأحداث التي تم التقاطها من خلال Snort على الهواء مباشرة وكذلك فحص توقيعات التسلل عبر الحزمة المحددة من خلال سجلات ملفات السجل.

يتجاوز Security Event Manager الكشف عن RAT لأنه يتضمن مهام معالجة تلقائية تساعدك على حظر أنشطة RAT. الأداة متوافقة مع مجموعة من معايير أمان البيانات ، بما في ذلك PCI DSS, HIPAA, SOX, و DISA ستيغ.

يمكن تثبيت إدارة الأحداث في SolarWinds Security على Windows Server. الأداة ليست مجانية للاستخدام ، ولكن يمكنك الحصول عليها على تجربة مجانية لمدة 30 يوم.

SolarWinds Security Event Manager قم بتنزيل نسخة تجريبية مجانية مدتها 30 يومًا

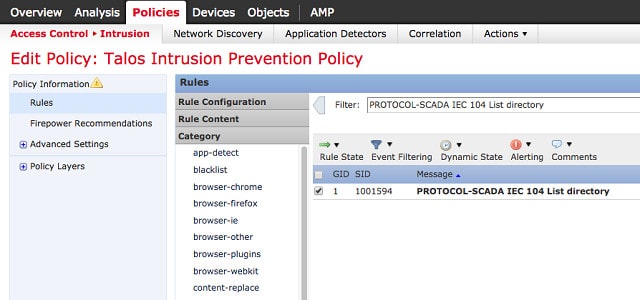

2. الشخير

Snort مجاني للاستخدام وهو الرائد في هذا المجال NIDS, وهو شبكة كشف التسلل النظام. تم إنشاء هذا النظام بواسطة أنظمة سيسكو ويمكن تثبيته على شبابيك, لينكس, و يونكس. الشخير يمكن أن تنفذ استراتيجيات الدفاع ، مما يجعلها نظام منع الاختراق. لديها ثلاثة أوضاع:

- وضع الشم – الشم حزمة الحية

- مسجل الحزم – يسجل الحزم في ملف

- كشف التسلل – يتضمن وحدة التحليل

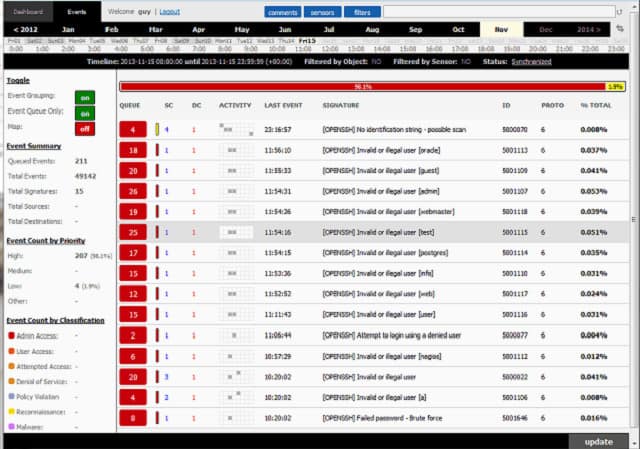

ينطبق وضع معرفات Snort على “السياسات الأساسية“إلى البيانات. هذه هي قواعد التنبيه التي توفر كشف التسلل. يمكن الحصول على السياسات مجانًا من موقع Snort الإلكتروني, مصدرها مجتمع المستخدم ، أو يمكنك كتابة مجتمعك الخاص. تشمل الأحداث المشبوهة التي يمكن أن يبرزها Snort مسح ميناء الشبح, هجمات تجاوز سعة المخزن المؤقت, هجمات المجموعة الاستشارية لاندونيسيا, تحقيقات SMB, و نظام التشغيل البصمات. الشخير قادر على حد سواء طرق الكشف المستندة إلى التوقيع و النظم القائمة على الشذوذ.

الواجهة الأمامية من Snort ليست جيدة جدًا ، حيث يقوم معظم المستخدمين بربط البيانات من Snort إلى وحدات تحكم وأدوات تحليل أفضل ، مثل Snorby, يتمركز, Squil, و Anaval.

3. OSSEC

OSSEC لتقف على أمن مفتوح المصدر HIDS. أ HIDS هو نظام كشف التسلل المضيف, التي يفحص الأحداث على أجهزة الكمبيوتر في الشبكة بدلا من محاولة ل بقعة الشذوذ في حركة مرور الشبكة, ما هذا نظم كشف التسلل الشبكة فعل. OSSEC هي شركة HIDS الحالية ويمكن تثبيتها على يونكس, لينكس و نظام التشغيل Mac OS أنظمة التشغيل. على الرغم من أنه لا يمكن تشغيله على أجهزة كمبيوتر تعمل بنظام Windows ، إلا أنه يمكنه قبول البيانات منها. يفحص OSSEC سجلات الأحداث للبحث عن أنشطة RAT. هذا البرنامج هو مشروع مفتوح المصدر تملكه شركة الأمن السيبراني, تريند مايكرو.

هذه أداة لجمع البيانات ، والتي ليس لها واجهة أمامية سهلة الاستخدام للغاية. بشكل عام ، يتم توفير الواجهة الأمامية لهذا النظام بواسطة أدوات أخرى ، مثل Splunk, Kibana, أو Graylog. ويستند محرك الكشف عن OSSEC سياسات, وهي شروط التنبيه التي قد تنشأ في البيانات. يمكنك الحصول على حزم سياسات مكتوبة مسبقًا من مستخدمي OSSEC الآخرين الذين يجعلون حزمهم متاحة مجانًا في منتدى مجتمع مستخدمي OSSEC. يمكنك أيضا كتابة السياسات الخاصة بك.

4. إخوانه

إخوانه هو NIDS مجانا التي يمكن تثبيتها على يونكس, لينكس, و نظام التشغيل Mac OS. هذا هو نظام مراقبة الشبكة الذي يتضمن أساليب كشف التسلل. تقوم IDS بجمع بيانات الحزمة إلى ملف لتحليلها لاحقًا. تفوت NIDS التي تعمل على البيانات الحية بعض معرفات التسلل لأن المتسللين يقومون أحيانًا بتقسيم رسائل RAT عبر حزم متعددة. وبالتالي, طبقات التطبيق NIDS ، مثل Bro لديها قدرات اكتشاف أفضل لأنها تطبق التحليل عبر الحزم. إخوانه يستخدم على حد سواء تحليل قائم على التوقيع و الكشف القائم على الشذوذ.

ال إخوانه محرك الحدث “يستمع” لتشغيل الأحداث ، مثل اتصال TCP جديد أو طلب HTTP ويسجلها. نصوص السياسة ثم ابحث في هذه السجلات للبحث عن أنماط في السلوك ، مثل النشاط الشاذ وغير المنطقي الذي يؤديه حساب مستخدم واحد. سيقوم Bro بتتبع نشاط HTTP و DNS و FTP. كما أنه يجمع إشعارات SNMP ويمكن استخدامه للكشف عن تغييرات تكوين الجهاز ورسائل اعتراض SNMP.

5. سوريكاتا

سوريكاتا هو و NIDS التي يمكن تثبيتها على شبابيك, لينكس, نظام التشغيل Mac OS, و يونكس. هذا هو نظام قائم على الرسوم هذا ينطبق تحليل طبقة التطبيق, لذلك سيكتشف التواقيع التي تنتشر عبر الحزم. شاشات Suricata IP, TLS ، TCP, و UDP نشاط البروتوكول ويركز على تطبيقات الشبكة الرئيسية ، مثل FTP, HTTP, ICMP, و SMB. يمكن أن تفحص أيضا TLS الشهادات والتركيز عليها HTTP طلبات و DNS المكالمات. هناك أيضا منشأة استخراج الملفات التي يتيح تحليل الملفات المصابة بالفيروسات.

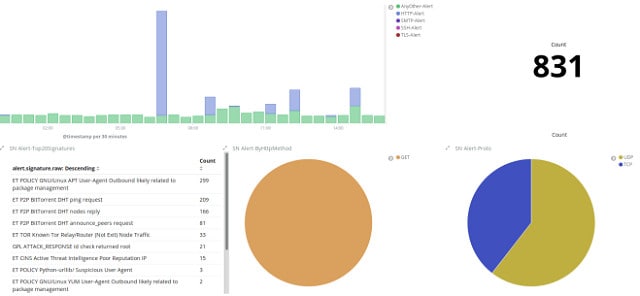

يحتوي Suricata على وحدة برمجة نصية مضمّنة تمكنك من الجمع بين القواعد والحصول على ملف تعريف أكثر دقة. يستخدم هذا IDS كلا أساليب الكشف المستندة إلى التوقيع و الشاذ. قواعد ملفات VRT المكتوبة ل تذمر يمكن أيضًا استيرادها إلى Surcata نظرًا لأن IDS متوافق مع نظام Snort. هذا يعني أيضا أن Snorby, يتمركز, Squil, و Anaval يمكن أن تكون بمثابة الواجهة الأمامية لسوريكاتا. ومع ذلك ، فإن واجهة المستخدم الرسومية Suricata معقدة للغاية وتتضمن رسومات بيانية للبيانات ، لذلك قد لا تحتاج إلى استخدام أي أداة أخرى لعرض وتحليل البيانات.

6. ساغان

ساجان هو نظام كشف اقتحام مجاني قائم على المضيف التي يمكن تثبيتها على يونكس, لينكس, و نظام التشغيل Mac OS. لا يمكنك تشغيل Sagan على Windows ولكن يمكنك ذلك تغذية سجلات الأحداث ويندوز في ذلك. البيانات التي تم جمعها بواسطة تذمر, Suricata, أو أخ يمكن استيرادها إلى Sagan ، والذي يعطي أداة تحليل البيانات لهذه الأداة المساعدة أ NIDS منظور وكذلك موطنه HIDS قدرات. يتوافق Sagan أيضًا مع أنظمة Snort-type الأخرى ، مثل Snorby, يتمركز, Squil, و Anaval, والتي يمكن أن توفر جميع الواجهة الأمامية لتحليل البيانات.

ساجان هو أداة تحليل السجل ويجب استخدامه مع أنظمة جمع البيانات الأخرى من أجل إنشاء نظام كشف اقتحام كامل. الأداة تشمل محدد موقع IP, حتى تتمكن من تتبع مصادر الأنشطة المشبوهة إلى الموقع. يمكنه أيضًا تجميع أنشطة عناوين IP المشبوهة معًا لتحديد هجمات الفريق أو الهجمات الموزعة. وحدة التحليل تعمل مع كلا منهجيات الكشف عن الشذوذ والتوقيع.

يمكن ساغان تنفيذ البرامج النصية تلقائيًا لقفل الشبكة عندما يكتشف أحداث معينة. ينفذ هذه المهام الوقاية من خلال التفاعل مع جداول جدار الحماية. لذلك ، هذا هو نظام منع التسلل.

7. البصل الأمن

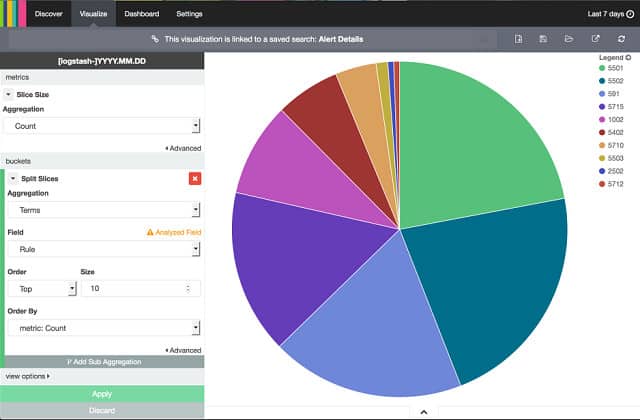

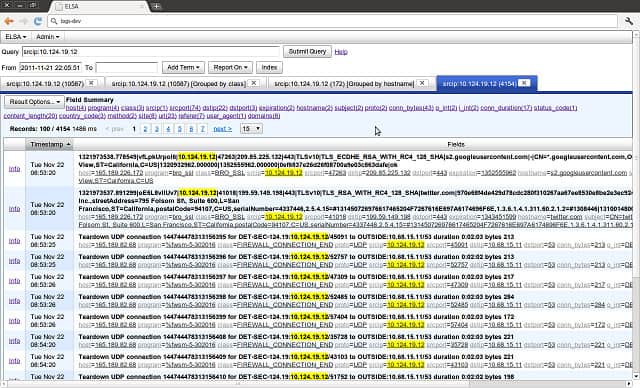

تم تطوير بصل الأمان من خلال الربط بين الكود الخاص بـ تذمر, Suricata, OSSEC, أخ, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, و NetworkMiner, وكلها مشاريع مفتوحة المصدر. هذه الأداة هي NIDS المستندة إلى Linux التي تشمل HIDS وظائف. لقد كتب ليتم تشغيله على وجه التحديد أوبونتو.

يتحقق التحليل المستند إلى المضيف من تغييرات الملف و يتم إجراء تحليل الشبكة بواسطة متشمم الحزمة, التي يمكن أن تعرض البيانات المارة على الشاشة ، وكذلك الكتابة إلى ملف. محرك تحليل Security Onion معقد لأنه يجمع بين إجراءات العديد من الأدوات المختلفة. ويشمل رصد حالة الجهاز وكذلك تحليل حركة المرور. يوجد كل من قواعد التنبيه المستندة إلى التوقيع والقائم على الشذوذ المدرجة في هذا النظام. واجهة Kibana يوفر لوحة القيادة لأمن البصل ويشمل الرسوم البيانية والرسوم البيانية لتخفيف تحليل البيانات.

8. مساعد

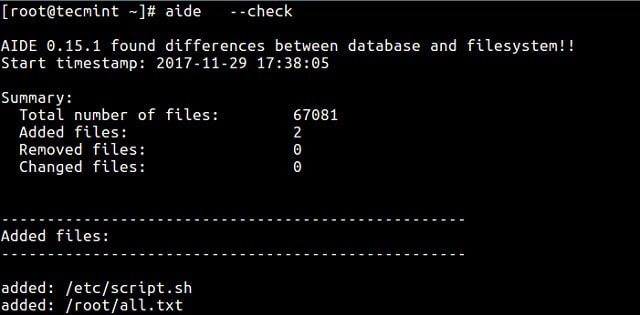

AIDE لتقف على “بيئة كشف التسلل المتقدمة.” هذا هو HIDS مجانا الذي يعمل على نظام التشغيل Mac OS, يونكس, و لينكس. هذا IDS يركز على الكشف عن الجذور الخفية و مقارنات توقيع الملف. ملء وحدة جمع البيانات قاعدة بيانات الخصائص التي يتم جمعها من ملفات السجل. قاعدة البيانات هذه هي لقطة لحالة النظام و أي تغييرات في تكوين الجهاز الزناد التنبيهات. يمكن إلغاء هذه التغييرات بالرجوع إلى قاعدة البيانات أو يمكن تحديث قاعدة البيانات لتعكس تعديلات التكوين المصرح بها.

يتم إجراء اختبارات النظام عند الطلب وليس باستمرار ، ولكن يمكن جدولة العمل كرون. يستخدم قواعد قواعد AIDE كلا أساليب الرصد المستندة إلى التوقيع والشذوذ.

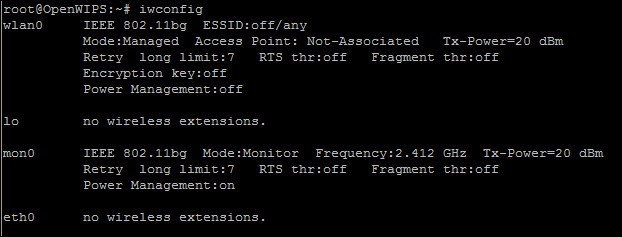

9. OpenWIPS-NG

OpenWIPS-NG يأتي من مطوري ايركراك-NG. في الواقع ، فإنه يدمج Aircrack-NG كما الحزمة اللاسلكية الشم. Aircrack-NG هي أداة قرصنة معروفة ، لذلك قد تجعلك هذه الرابطة حذرة بعض الشيء. WIPS تعني “نظام منع التسلل اللاسلكي“و يعمل على لينكس. هذا هو فائدة مجانية يتضمن ثلاثة عناصر:

- الاستشعار – الشم الشم

- خادم – تخزين وتحليل البيانات rulebase

- واجهة – الواجهة الأمامية التي تواجه المستخدم.

جهاز الاستشعار هو أيضا جهاز ارسال, لذلك يمكن تنفيذ إجراءات منع التسلل وشل الإرسال غير المرغوب فيه. ال خادم ينفذ التحليل ويطلق أيضًا سياسات التدخل لمنع الاختراقات المكتشفة. ال وحدة واجهة يعرض الأحداث وتنبيهات إلى مسؤول الأنظمة. هذا هو المكان الذي يمكن فيه ضبط الإعدادات ويمكن ضبط الإجراءات الدفاعية أو تجاوزها.

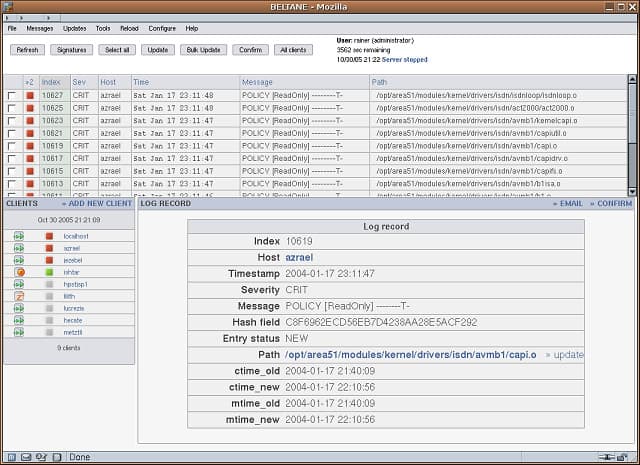

10. السمحين

Samhain ، التي تنتجها Samhain Design Labs في ألمانيا ، هي نظام كشف اقتحام مجاني قائم على المضيف الذي يثبت على يونكس, لينكس, و نظام التشغيل Mac OS. يستخدم الوكلاء الذين يعملون في نقاط مختلفة على الشبكة ، والتي تقدم تقاريرها إلى وحدة التحليل المركزية. كل وكيل ينفذ فحص سلامة الملف, رصد ملف السجل, و مراقبة الميناء. عمليات البحث عنه فيروسات الجذور الخفية, SUIDs المارقة (حقوق وصول المستخدم) ، و عمليات خفية.

شبكة الاتصالات بين وكلاء وحدة التحكم يحميها التشفير. اتصالات لتسليم بيانات ملف السجل تشمل متطلبات المصادقة ، والتي منع المتسللين من الاختطاف أو استبدال عملية المراقبة.

سوف Samhain تسليط الضوء على علامات التحذير من الاقتحام ولكن ليس لديها أي عمليات القرار. ستحتاج إلى الاحتفاظ بنسخ احتياطية من ملفات التكوين وهويات المستخدم من أجل اتخاذ إجراءات لحل المشكلات التي يكشف عنها جهاز Samhain. Samhain تحافظ على عملياتها مخبأة بواسطة تكنولوجيا التخفي, اتصل “إخفاء المعلومات“لمنع المتسللين من التلاعب أو قتل المعرفات. يتم توقيع ملفات السجل المركزية والنسخ الاحتياطية التكوين مع مفتاح PGP لمنع العبث من قبل المتسللين.

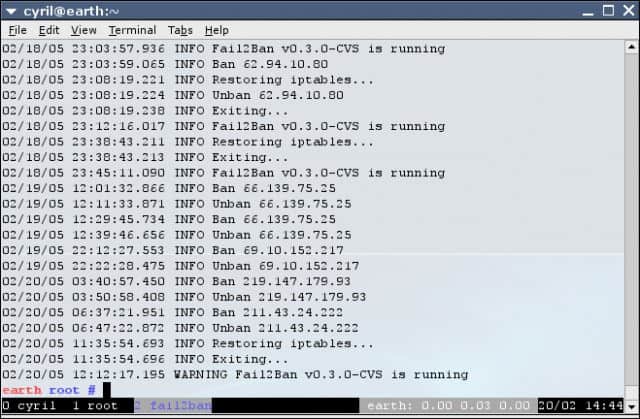

11. Fail2Ban

Fail2Ban هو نظام منع اختراق مجاني قائم على المضيف الذي يعمل على يونكس, لينكس, و نظام التشغيل Mac OS X. معرفات تحليل ملفات السجل و يفرض حظرًا على عناوين IP التي تعرض سلوكًا مشبوهًا. تحدث عمليات القفل التلقائية في قواعد جدار حماية Netfilter / IPtables أو PF وجدول hosts.deny الخاص بـ TCP Wrapper. هذه الكتل عادة ما تستمر سوى بضع دقائق ، ولكن التي يمكن أن تكون كافية لتعطيل سيناريو تكسير كلمة مرور القوة الغاشمة الآلي القياسية. تتضمن حالات التنبيه محاولات تسجيل دخول فاشلة مفرطة. مشكلة Fail2Ban هو أنه يركز على الإجراءات المتكررة من عنوان واحد. هذا لا يعطيها القدرة على التعامل مع حملات تكسير كلمة المرور الموزعة أو هجمات DDoS.

يتم تحديد نطاق مراقبة النظام من خلال سلسلة من “مرشحات.هذه تعليمات IPS على الخدمات التي يجب مراقبتها. وتشمل هذه Postfix و Apache و Courier Mail Server و Lighttpd و sshd و vsftpd و qmail. يتم دمج كل مرشح مع إجراء لتنفيذ في حالة اكتشاف حالة التنبيه. ويطلق على مزيج من مرشح وإجراء “سجن.”

برامج RAT وأمثلة

هناك عدد من أنظمة الوصول عن بعد التي يمكن أن يكون لها تطبيقات مشروعة ، ولكنها معروفة بأنها أدوات موجودة تستخدم أساسا من قبل المتسللين كجزء من حصان طروادة. هؤلاء تصنف على أنها أحصنة طروادة الوصول عن بعد. يتم شرح تفاصيل RATs الأكثر شهرة أدناه.

فتحة الظهر

فتحة الخلف ، والتي يشار إليها أيضًا باسم BO RAT الأمريكية الصنع التي كانت موجودة منذ عام 1998. هذا هو الجد من الفئران وكان صقلها وتكييفها من قبل مجموعات القراصنة الأخرى لإنتاج أنظمة RAT أحدث. استغل النظام الأصلي نقطة ضعف في نظام التشغيل Windows 98. وكانت الإصدارات الأحدث التي تعمل على أنظمة تشغيل Windows الأحدث رجوع الفتح 2000 و فتحة الظهر العميق.

هذا RAT قادر على إخفاء نفسه داخل نظام التشغيل ، مما يجعل من الصعب في البداية اكتشافه. ومع ذلك ، في الوقت الحاضر, تحتوي معظم أنظمة مكافحة الفيروسات على الملفات القابلة للتنفيذ لـ Back Orifice وسلوك الإطباق المسجّل في قواعد بياناتها كتوقيعات للبحث عنها. ميزة لطيفة من هذا البرنامج هو أن لديها وحدة تحكم سهلة الاستخدام التي يمكن أن يستخدمها المتطفل للتنقل حول النظام المصاب. يمكن انزلاق العنصر البعيد على جهاز كمبيوتر مستهدف من خلال حصان طروادة. بمجرد التثبيت ، يتصل برنامج الخادم هذا بوحدة تحكم العميل باستخدام إجراءات الشبكات القياسية. من المعروف أن الفتحة الخلفية تستخدم رقم المنفذ 21337.

وحش

يهاجم BAT RAT أنظمة Windows من نظام التشغيل Windows 95 حتى نظام التشغيل Windows 10. يستخدم هذا نفس بنية خادم العميل التي كانت شركة Back Orifice رائدة فيها مع كون جزء الخادم من النظام هو البرمجيات الخبيثة التي يتم تثبيتها خلسة على الكمبيوتر الهدف. بمجرد تشغيل عنصر الخادم ، يمكن للمتسلل الوصول إلى جهاز الكمبيوتر الضار حسب الرغبة من خلال برنامج العميل. يتصل العميل بالكمبيوتر الهدف في رقم المنفذ 6666. كما أن الخادم قادر على فتح الاتصالات مرة أخرى إلى العميل والذي يستخدم رقم المنفذ 9999. كتب الوحش في عام 2002 وما زال يستخدم على نطاق واسع.

بيفروست

هذا طروادة يبدأ العدوى مع تثبيت برنامج بناء الخادم. في البداية ، يقوم هذا البرنامج بالاتصال بخادم الأوامر والتحكم وينتظر التعليمات. طروادة يصيب أنظمة ويندوز من نظام التشغيل Windows 95 إلى نظام التشغيل Windows 10. ومع ذلك ، يتم تقليل قدراته على إصدارات Windows XP والإصدارات الأحدث.

بمجرد تشغيله ، سيقوم منشئ الخادم بإعداد برنامج خادم على الكمبيوتر الهدف. يتيح ذلك للمتسلل ، باستخدام برنامج عميل مناظر للوصول إلى جهاز الكمبيوتر المصاب وتنفيذ الأوامر في الإرادة. يتم تخزين برنامج الخادم في C: \ ويندوز \ بيفروست \ server.exe أو C: \ Program Files \ Bifrost \ server.exe. هذا الدليل والملف مخفية و حينئذ بعض أنظمة مكافحة الفيروسات تفشل في اكتشاف Bifrost.

لا ينتهي منشئ الخادم عملياته بمجرد إنشاء الخادم. بدلا من ذلك ، تعمل كما نظام الثبات وسيتم إعادة إنشاء الخادم في موقع مختلف وباسم مختلف إذا تم رصد تثبيت الخادم الأصلي وإزالته. يستخدم منشئ الخادم أيضًا أساليب rootkit لإخفاء عمليات الخادم وتجعل نظام التسلل التشغيلي من الصعب للغاية اكتشافه.

منذ نظام التشغيل Windows Vista ، تباطأت القدرات التدميرية الكاملة لـ Bifrost بسبب تتطلب العديد من الخدمات التي تستخدمها البرامج الضارة امتيازات النظام. ومع ذلك ، إذا تم خداع مستخدم لتثبيت أداة بناء الخادم المقنعة بامتيازات النظام ، يمكن أن يصبح نظام Bifrost جاهزًا للعمل بالكامل وسيكون من الصعب للغاية إزالته.

ذات الصلة: أفضل برامج إزالة الجذور الخفية المجانية والكشف عن الماسح الضوئي

Blackshades

Blackshades هي أداة اختراق خارج الوتد التي كانت بيعت للمتطفلين من قبل مطوريها مقابل 40 دولارًا. يقدر مكتب التحقيقات الفيدرالي أن المنتجين حصلوا على ما مجموعه 340،000 دولار من بيع هذا البرنامج. تم إيقاف المطورين واعتقالهم في عام 2012 ، واستولت موجة ثانية من الاعتقالات في عام 2014 على أكثر من 100 مستخدم من Blackshades. ومع ذلك ، لا تزال هناك نسخ من نظام Blackshades في التداول ولا يزال قيد الاستخدام النشط. Blackshades تستهدف Microsoft Windows من نظام التشغيل Windows 95 إلى نظام التشغيل Windows 10.

تتضمن مجموعة الأدوات طرقًا للعدوى ، مثل التعليمات البرمجية الضارة لتضمينها في مواقع الويب التي تقوم بتشغيل إجراءات التثبيت. تقوم العناصر الأخرى بنشر RAT عن طريق إرسال روابط إلى صفحات الويب المصابة. يتم إرسال هذه إلى جهات اتصال الوسائط الاجتماعية للمستخدم المصاب.

تُمكّن البرامج الضارة المتسلل من الوصول إلى نظام ملفات الكمبيوتر الهدف وتنزيل الملفات وتنفيذها. تشمل استخدامات البرنامج وظائف الروبوتات التي تجعل الكمبيوتر الهدف يشن هجمات رفض الخدمة. الكمبيوتر المصاب يمكن أن يستخدم أيضا كخادم بروكسي لتوجيه حركة المتسللين و توفير غطاء الهوية لأنشطة القراصنة الأخرى.

مجموعة أدوات Blackshades سهلة الاستخدام وتمكّن أولئك الذين يفتقرون إلى المهارات التقنية من أن يصبحوا متسللين. يمكن أيضًا استخدام النظام لإنشاء هجمات الفدية. يُبقي برنامج التشويش الثاني الذي يتم بيعه إلى جانب Blackshades البرنامج مخفيًا ، ويُمكنه من إعادة التشغيل عند القتل ، ويتجنب اكتشافه بواسطة برنامج مكافحة الفيروسات.

من بين الهجمات والأحداث التي تم تتبعها إلى Blackshades حملة 2012 من الاضطرابات التي استهدفت قوات المعارضة السورية.

انظر أيضًا: 2023-2023 إحصائيات وحقائق Ransomware

دليل إزالة Ransomware: التعامل مع سلالات مشتركة من Ransomware

DarkComet

القراصنة الفرنسية جان بيير ليسور تم تطوير DarkComet في عام 2008 ، لكن النظام لم ينتشر حقًا حتى عام 2012. هذا نظام قرصنة آخر يستهدف نظام التشغيل Windows من نظام التشغيل Windows 95 حتى نظام التشغيل Windows 10. لديه واجهة سهلة الاستخدام للغاية وتمكن أولئك الذين ليس لديهم مهارات تقنية من أداء هجمات القراصنة.

البرنامج يتيح التجسس من خلال keylogging, تصوير الشاشة و حصاد كلمة المرور. يمكن للقراصنة السيطرة أيضا تشغيل وظائف الطاقة لجهاز الكمبيوتر البعيد, السماح بتشغيل الكمبيوتر أو إيقافه عن بُعد. يمكن أيضًا استخدام وظائف الشبكة الخاصة بجهاز الكمبيوتر المصاب باستخدام الكمبيوتر خادم وكيل لتوجيه حركة المرور وإخفاء هوية القراصنة خلال الغارات على أجهزة الكمبيوتر الأخرى.

جاء DarkComet إلى اهتمام مجتمع الأمن السيبراني في عام 2012 عندما اكتشف ذلك كانت وحدة قراصنة أفريقية تستخدم النظام لاستهداف الحكومة الأمريكية والجيش. في الوقت نفسه ، تم شن هجمات DarkComet التي نشأت في إفريقيا ضد اللاعبين عبر الإنترنت.

تخلت Lesueur عن المشروع في عام 2014 عندما تم اكتشاف أن DarkComet كانت قيد الاستخدام من قبل الحكومة السورية للتجسس على مواطنيها. اتخذت الجماهير العامة لتوظيف الشبكات الخاصة الافتراضية وتأمين تطبيقات الدردشة لمنع المراقبة الحكومية ، وبالتالي فإن ميزات برامج التجسس من DarkComet مكنت الحكومة السورية من التحايل على هذه التدابير الأمنية.

سراب

سراب هو مفتاح الفئران المستخدمة من قبل مجموعة القراصنة الصينية برعاية الدولة المعروفة باسم APT15. بعد حملة تجسس نشطة للغاية من 2009 إلى 2015 ، أصبحت APT15 هادئة فجأة. كانت مجموعة Mirage نفسها قيد الاستخدام من قبل المجموعة منذ عام 2012. وقد أظهر اكتشاف متغير Mirage في عام 2023 أن المجموعة عادت إلى العمل. هذا الفئران الجديد ، المعروف باسم MirageFox كان يستخدم للتجسس على المقاولين الحكوميين في المملكة المتحدة واكتشف في مارس 2023. Mirage و MirageFox لكل منهما بمثابة وكيل على الكمبيوتر المصاب. يستقصي جزء طروادة من جناح التسلل عنوان القيادة والتحكم للحصول على التعليمات. ثم يتم تنفيذ هذه التعليمات على الكمبيوتر الضحية.

تم استخدام Mirage RAT الأصلي للهجمات على شركة نفط في الفلبين, الجيش التايواني, شركة طاقة كندية, وأهداف أخرى في البرازيل وإسرائيل ونيجيريا ومصر. Mirage و MirageFox احصل على الأنظمة المستهدفة من خلال رمح التصيد الحملات. وعادة ما تستهدف هذه المديرين التنفيذيين للشركة الضحية. يتم تسليم طروادة مضمن في PDF. يؤدي فتح PDF إلى تنفيذ البرامج النصية ويقومون بتثبيت RAT. يتمثل الإجراء الأول لـ RAT في إرسال تقرير إلى نظام القيادة والتحكم مع مراجعة قدرات النظام المصاب. تتضمن هذه المعلومات سرعة وحدة المعالجة المركزية وسعة الذاكرة واستخدامها واسم النظام واسم المستخدم.

يجعل تقرير النظام الأولي يبدو كما لو أن مصممي Mirage قاموا بعمل اختبار RAT من أجل سرقة موارد النظام بدلاً من الوصول إلى البيانات على النظام المستهدف. لا يوجد أي هجوم سراب نموذجي لأنه يبدو أن كل اقتحام مصمم نحو أهداف محددة. يمكن إجراء تثبيت RAT من خلال حملة تقصي الحقائق ونظام الشيكات. على سبيل المثال ، الهجوم 2023 على المقاول العسكري البريطاني NCC حصلت على إمكانية الوصول إلى النظام عبر خدمة VPN المعتمدة من الشركة.

حقيقة أن كل هجوم هو غاية المستهدفة يعني ذلك الكثير من المصاريف ينطوي على إصابة ميراج. هذه التكلفة العالية يدل على ذلك تهدف هجمات ميراج عادة فقط إلى أهداف ذات قيمة عالية ترغب الحكومة الصينية في تقويضها أو سرقة التكنولوجيا منها.

تهديدات حصان طروادة عن بعد

برغم من يبدو أن هناك الكثير من أنشطة RAT الموجهة من الحكومة, وجود مجموعات أدوات RAT يجعل شبكة التسلل مهمة يمكن لأي شخص القيام بها. لذلك ، لن يقتصر نشاط RAT و APT على الهجمات على الشركات العسكرية أو التقنية العالية.

الجمع بين الفئران مع البرامج الضارة الأخرى للحفاظ على أنفسهم مخفية, مما يعنى لا يكفي تثبيت برنامج مكافحة الفيروسات على أجهزة الكمبيوتر لمنع المتسللين من التحكم في نظامك باستخدام هذه الطرق. التحقيق أنظمة كشف التسلل من أجل هزيمة هذه الاستراتيجية القراصنة.

هل واجهت اقتحام شبكة أدى إلى تلف البيانات أو فقدها؟ هل طبقت استراتيجية لمنع الاقتحام لتفادي مشكلة RAT؟ اترك رسالة في قسم التعليقات أدناه لمشاركة تجاربك.

نوع RAT كأداة للتجسس والتخريب. يمكن للمتسللين استخدام RAT للتحكم في جهاز الكمبيوتر الخاص بك والوصول إلى ملفاتك ومعلوماتك الشخصية. كما يمكن استخدام RAT لإجراء أنشطة غير قانونية والتنكيل بأجهزة الكمبيوتر الأخرى. يجب علينا جميعًا اتخاذ الإجراءات اللازمة لحماية أجهزتنا من RAT وغيرها من البرامج الضارة. يجب أن نكون حذرين ونستخدم أفضل أدوات الكشف عن الاختراق لحماية أجهزتنا ومعلوماتنا الشخصية.