قد تعتقد أنك تعرف بالفعل عن أنظمة الكشف عن الاختراق. أنظمة كشف التسلل (IDS) و أنظمة منع الاختراق (IPS) تم حولها لبعض الوقت الآن. ومع ذلك ، إذا كان هذا هو ما كنت تفكر فيه عند قراءة أنظمة الكشف عن الاختراق ، فأنت تبحث في الاتجاه الخاطئ. الاثنين ليسا نفس الشئ.

بينما تحاول أنظمة كشف التسلل منع اختراقات الشبكات من قبل الغرباء ، تبحث أنظمة كشف الاختراق عن نشاط البرامج الضارة على الشبكة. اكتشاف الخرق هو مصطلح جديد لمشكلة قديمة. الفرق بين BDS وجدار الحماية هو أن الكشف عن الاختراق يعمل داخل الشبكة ، في حين أن جدران الحماية هي أدوات حدودية تحاول منع البرامج الضارة عند نقطة الدخول.

لا وقت لقراءة جميع التفاصيل الآن؟ هنا هو لدينا قائمة من أفضل عشرة أنظمة كشف خرق:

- BreachSight مُقيِّم للمخاطر قائم على السحابة وماسح خرق للنظام من UpGuard.

- الحشد الصقر منع نظام أساسي لحماية نقطة النهاية قائم على السحابة يطلق عليه نظام مكافحة الفيروسات من الجيل الصافي.

- تريند مايكرو ديب ديسكفري كاشف جهاز حماية للتهديد عالي التصنيف يتضمن مراقبة مستمرة للمنفذ والبروتوكولات بالإضافة إلى تتبع أحداث البرنامج.

- Imperva رصد نشاط البيانات يحمي البيانات في قواعد البيانات والملفات ، في أماكن العمل وعلى السحابة.

- FortiSandbox نظام استباقي متقدم للكشف عن التهديدات يتوفر كجهاز أو VM أو كخدمة قائمة على الحوسبة السحابية.

- تغيير المقتفي حدد تعديلات غير مصرح بها على نظام قد تتوافق مع تغيير متوقع يمثل جزءًا من عملية إدارة التغيير.

- InsiderSecurity ومقرها سنغافورة مراقبة حماية التهديد. متوفر من السحابة أو للتثبيت الداخلي.

- HackWatchman BDS من Activereach التي تنشئ جهازًا خفيًا يعمل بمثابة مصيدة للهروب لجذب أي متسللين يدخلون إلى الشبكة.

- Lastline المدافع أداة حماية خرق لأنظمة البريد الإلكتروني والشبكات والموارد السحابية وأجهزة إنترنت الأشياء.

- SpyCloud تأمين حسابات مستخدمي النظام والتمييز بشكل خاص الحسابات المهجورة ولكن الحية.

يبدو تعريف BDS مثل نظام مكافحة الفيروسات. أنه. ومع ذلك ، يبحث برنامج مكافحة الفيروسات على جهاز كمبيوتر واحد بحثًا عن برامج ضارة معروفة ولكن نشاط BDS يراقب نشاطه على إحدى الشبكات وعبر نظام تكنولوجيا المعلومات. يمكن تنفيذ BDS كبرنامج أو كجهاز.

تهديدات الأمان المكتشفة بواسطة BDS هي سلوك أوسع قليلاً من الأنشطة المكتشفة بواسطة نظام مكافحة البرامج الضارة النموذجي. يمكن أن يكون البرنامج الضار الذي تبحث عنه BDS جزءًا من مجموعة من البرامج الهجومية ، يتم تشغيلها يدويًا من قبل متسلل.

قد يبدو كل تشغيل برنامج فردي متوافقًا مع الأنشطة العادية للشركة. قد يكون تنفيذ برنامج شرعي مقيم بالفعل على نظامك. BDS لا ينظر فقط إلى كل عملية فردية ولكنه يكتشف مجموعات من البرامج التي يمكن دمجها لأغراض ضارة.

أفضل عشرة أنظمة كشف خرق

تعريف BDS جديد ولذا لا يوجد العديد من الموردين لهذا النوع من النظام حتى الآن.

يمكنك قراءة المزيد عن كل من هذه الأدوات في الأقسام التالية.

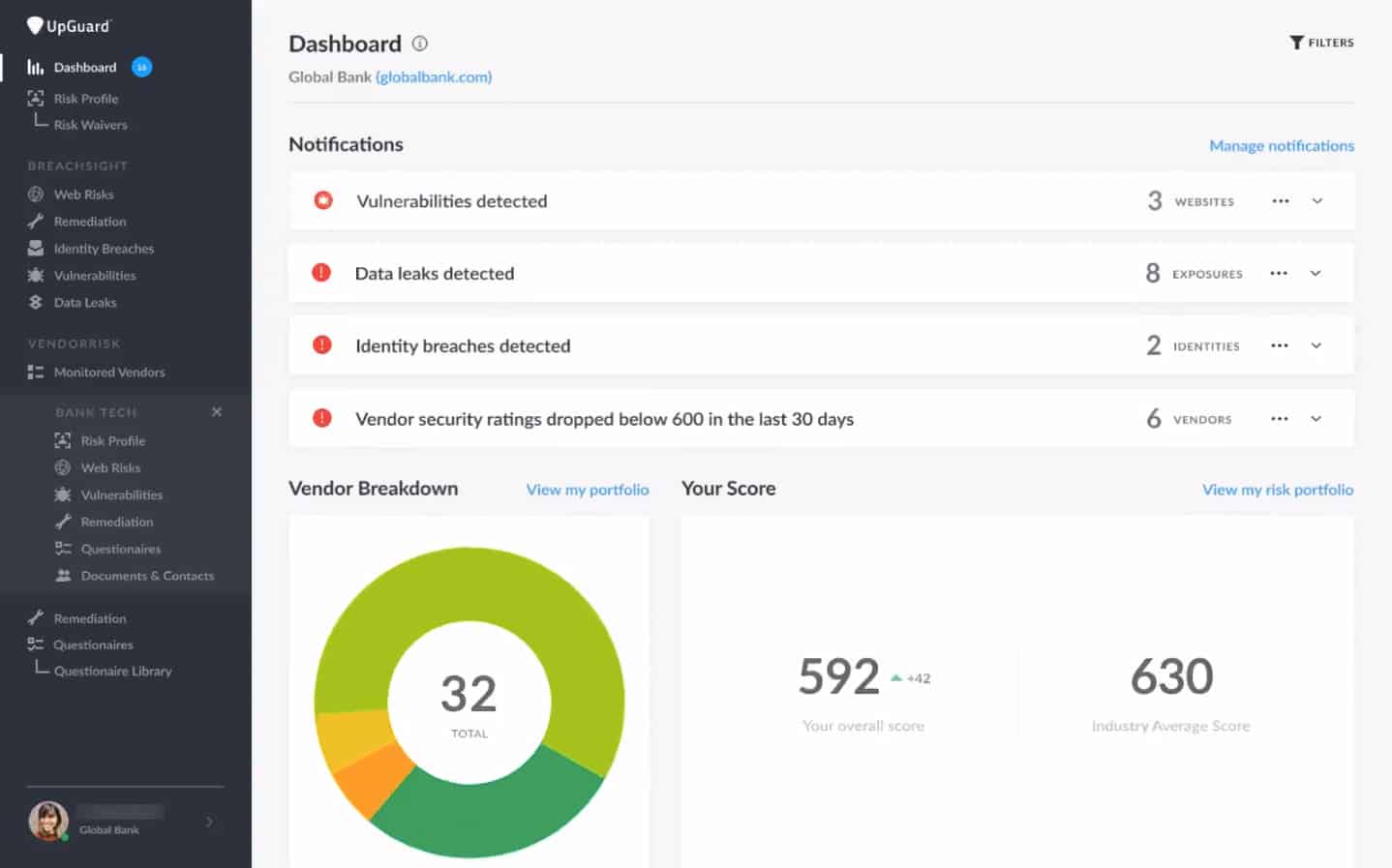

1. UpGuard BreachSight

يعد BreachSight نظامًا خاطئًا للغاية لخرق البيانات من UpGuard ، والذي ينتج مجموعة من المنتجات الأمنية المثالية لتجار التجزئة عبر الإنترنت.

يحتوي نظام BreachSight على وحدة تحكم جذابة للإدارة يمكن الوصول إليها عبر الإنترنت. يتم تسليم النظام بأكمله من السحابة ، لذا لا داعي للقلق بشأن مساحة الخادم لاستضافة نظام الأمن السيبراني.

يتناول نظام الأمان حماية البيانات من زاويتين:

- تسرب البيانات الضعف

- الكشف عن أوراق الاعتماد

الماسح الضوئي الضعف يعمل بشكل مستمر. ينبه مدير البيانات من أي محاولات الوصول إلى البيانات المشبوهة. كما سيتم تسليط الضوء على نقاط الضعف في أمان النظام التي يجب إغلاقها. يبحث الماسح الضوئي عن العمليات الجارية ويقوم بمسح الرمز للبرامج بحثًا عن نية ضارة.

يمكن لـ BreachSight اكتشاف وقت الكشف عن بيانات اعتماد الموظف. يقوم حامية بيانات الاعتماد بالتحقق من النشاط غير المتوقع وتنبيه مسؤول أنظمة الشركة لإلغاء بيانات الاعتماد المشتبه في تعرضها للاختراق..

يتضمن نظام BreachSight برامج نصية للعلاج الآلي. جميع الخطوات موثقة بالكامل. تشكل سجلات الكشف عن الانتهاكات ومعالجتها أرشيفًا قيمًا ، ستحتاج إليه لإثبات الامتثال لمعايير أمان حماية البيانات.

تتضمن حزمة تدابير الكشف عن الاختراق الوصول إلى خبراء الأمن السيبراني في مكاتب UpGuard. سيقوم هؤلاء المستشارون بتوجيه فريق إدارة النظام الخاص بك في تفسير البيانات التي أثارها التطبيق. سجل أحداث الخرق هذا قادر حتى على تحديد الأطراف المسؤولة عن الخرق ، مما يتيح لشركتك رفع دعوى لاسترداد الخسائر أو على الأقل ، للحصول على السلطات للتعامل مع الجاني.

هذا نظام ممتاز لاكتشاف الخرق ، لكنك ستحتاج إلى التحقق من ذلك بنفسك من قبل لفهم كيف يتناسب مع استراتيجية حماية البيانات الخاصة بك. يمكنك الحصول على عرض توضيحي مجاني للنظام على موقع UpGuard.

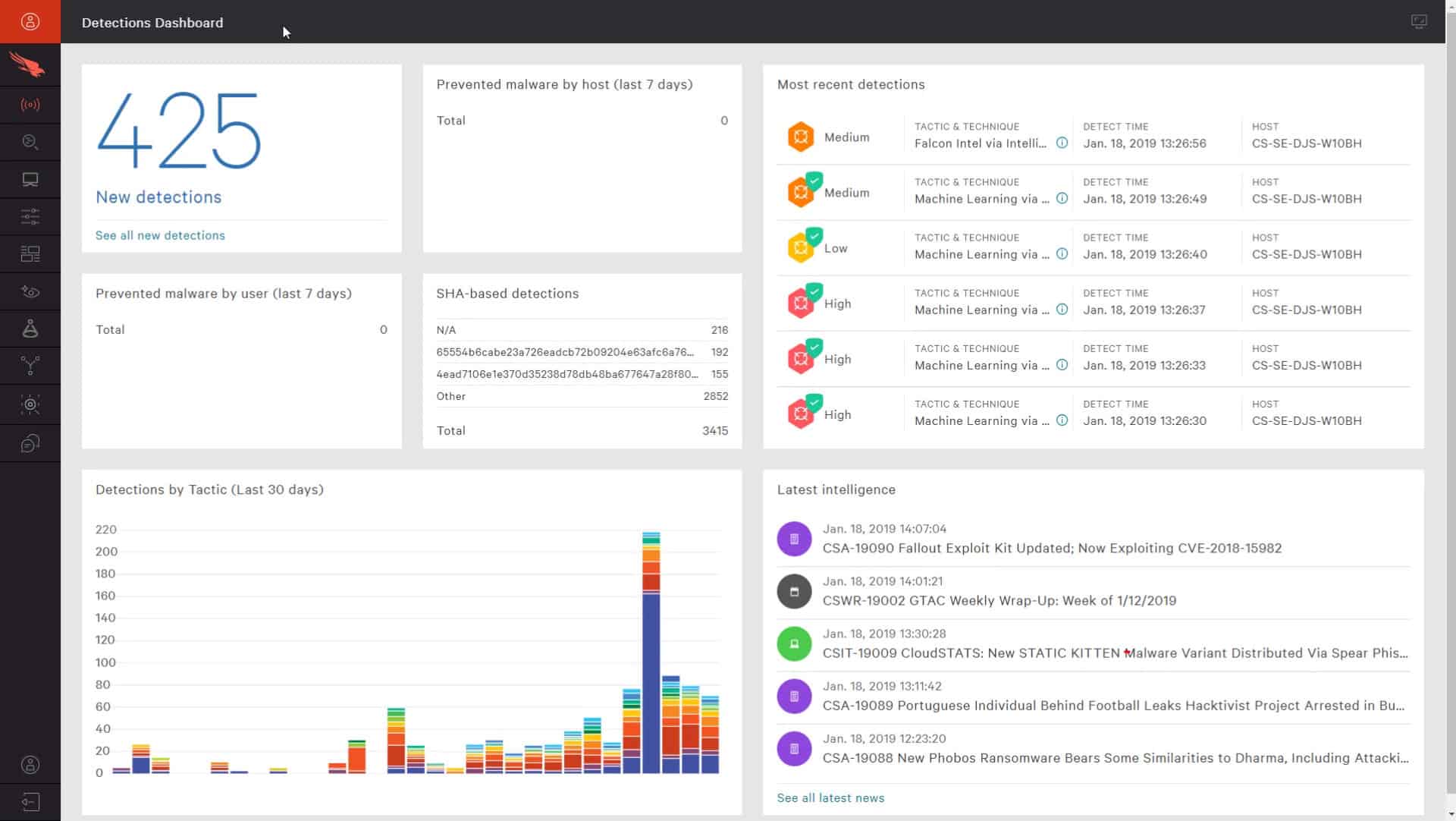

2. الحشد الصقر منع

Crowdstrike’s Falcon Prevent هي مجموعة من الحزم في أربعة مستويات للخدمة: Pro و Enterprise و Premium و Complete.

تقوم Crowdstrike بتسويق مجموعة Falcon Prevent على أنها “مضاد فيروسات من الجيل التالي”. المصطلح دقيق ، لكن Falcon يتخطى مجرد الماسح الضوئي للبرامج الضارة. إنه نظام كشف خرق. لا يبحث Falcon عن البرامج الضارة المعروفة فقط. يحتوي على أنظمة اكتشاف يمكنها التقاط البرامج التي تنفذ إجراءات غير متوقعة حتى لو لم يتم رصدها من قبل وتمييزها بأنها برامج ضارة. كما أنه قادر على اكتشاف مجموعات من البرامج المسموح بها والصالحة والتي يمكن أن تشير إلى الاقتحام عند تنفيذها في تسلسل محدد.

لا تتمثل الفلسفة الكامنة وراء نظام الكشف عن الاختراق في منع البرامج الضارة من الوصول إلى خدمات الشبكة المتطورة ويفترض أن تفعل ذلك. الغرض من هذه الأنظمة هو التقاط البرامج الضارة التي تمكنت من تفادي جدران الحماية وأدوات التحكم في الوصول.

فالكون منع التراجع من الشبكة وصولاً إلى نقاط النهاية. يجب ألا تتخلى عن جدران الحماية وأجهزة التحكم في الوصول ، لكن يجب عليك استخدام Falcon كقوة احتياطية في حالة فشل هذه الأنظمة.

على الرغم من أن هذه خدمة قائمة على الحوسبة السحابية ، فإن حمايتها لن تنقطع إذا تم قطع الاتصال بالإنترنت. يشتمل برنامج Falcon Prevent على وكلاء في الموقع لا يتم فصلهم عندما يتعذر عليهم الوصول إلى وحدة التحكم على خوادم Crowdstrike.

يشتمل النظام على إجراءات حماية آلية ومسارات تدقيق لمساعدة المستخدمين على فهم متجه الهجوم المتضافر والمتكرر. يعد مسار التدقيق أيضًا مصدرًا جيدًا لأدلة الامتثال لمعايير حماية البيانات.

تقدم Crowdstrike نسخة تجريبية مجانية لمدة 15 يومًا من نظام Falcon Prevent حتى تتمكن من وضعها في خطواتها وتحديد مدى ملاءمتها لاستراتيجية الدفاع عن بيانات شركتك.

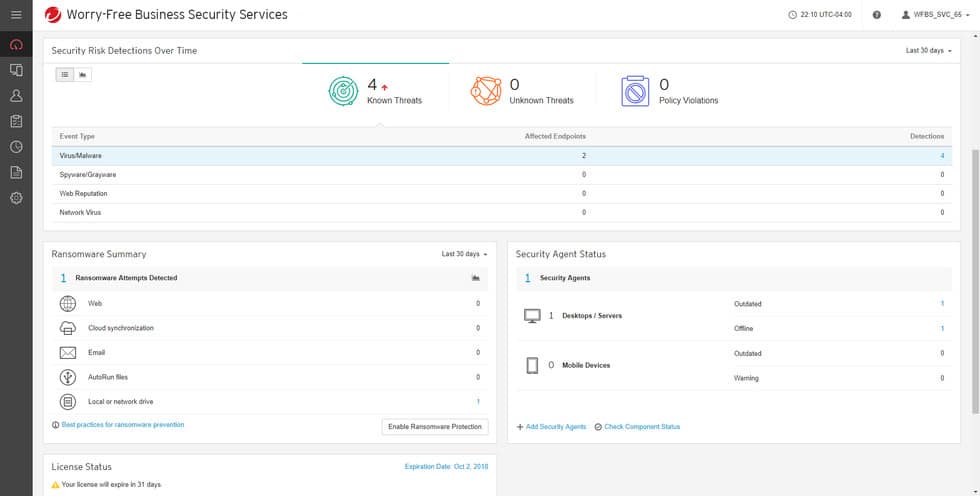

3. تريند مايكرو ديسكفري المفتش

تريند مايكرو هي علامة تجارية رئيسية لمكافحة الفيروسات. يتحرك جميع مزودي خدمة AV حاليًا لتوفير خدمات الأمن السيبراني الشاملة. طورت Trend Micro نظامًا للكشف عن الاختراق سيساعده على التقدم في المنافسة.

هذا هو الجهاز الذي تقوم بتوصيله بشبكتك ، مثلما يفعل جدار الحماية. لا تحل محل خدمات الحماية الحدودية الخاصة بك بواسطة Deep Discovery Inspector نظرًا لأن انتباه هذا الجهاز يوجه نحو النشاط داخل الشبكة.

تكمن قوة هذه الأداة في قدرتها على جذب التفاعلات بين برامج طروادة وأجهزة التحكم الخارجية.

من السمات المميزة للغاية للهجمات التي تم تصميم أنظمة الكشف عن الاختراق حظرها ، أنه يتم التعامل مع البرامج التي تبدو غير ذات صلة لتعمل بشكل متضافر لأغراض ضارة. يهدف Deep Discovery Inspector إلى اكتشاف القوة المسيطرة التي تطلب من البرنامج الشرعي المساهمة في اختراق البيانات.

يعمل هذا النظام على مستوى الشبكة ويبحث عن مجموعات مشبوهة من الأحداث. ويغطي نقاط النهاية وتطبيقات الويب والبريد الإلكتروني وحركة مرور الشبكة لإنشاء ملفات تعريف تحليل التهديد. لا يستخدم تكتيك AV التقليدي للإشارة إلى قاعدة بيانات مميزة للبرامج الضارة. وبالتالي ، فإنه قادر على اكتشاف هجمات “اليوم صفر”. يصل إلى التطبيقات ، بما في ذلك خوادم البريد الإلكتروني وخوادم الويب لاستكشاف استراتيجيات الهجوم قبل أن تتاح لهم فرصة الوصول إلى الأهداف.

هذا نظام مبتكر لاكتشاف الاختراق من إحدى عمليات الأمن السيبراني الرائدة في العالم.

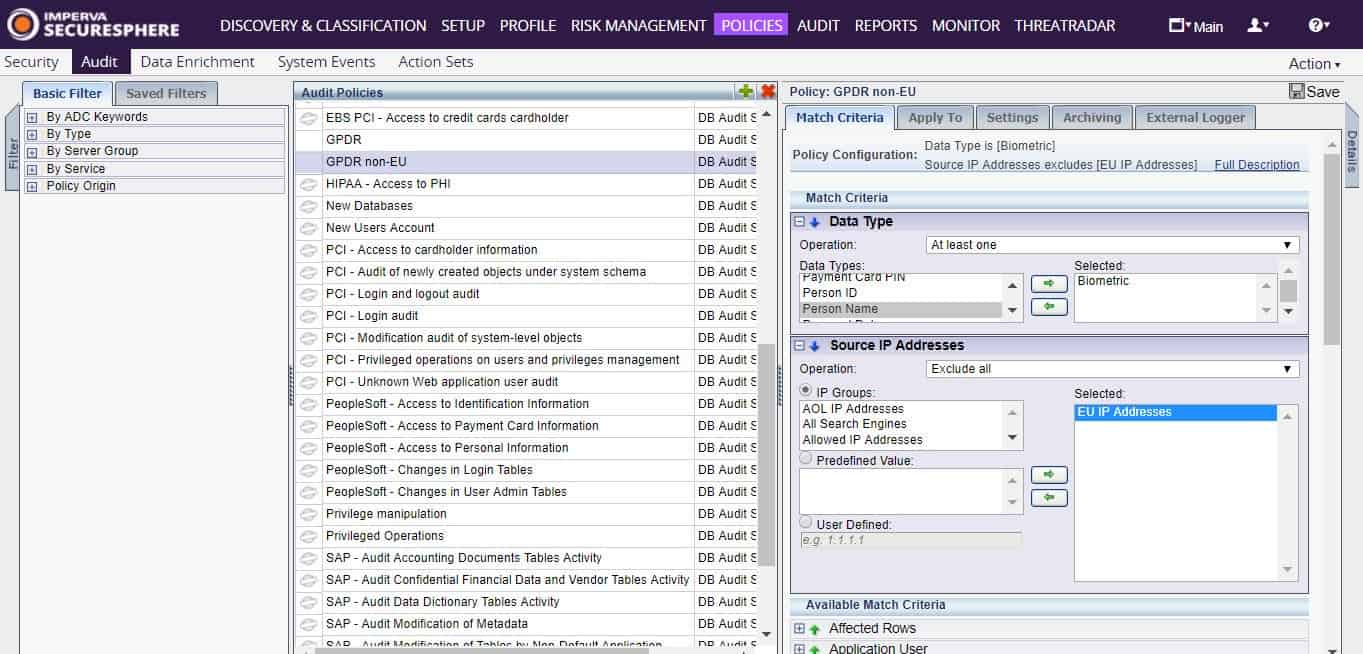

4. Imperva رصد نشاط البيانات

تغطي مراقبة نشاط البيانات كل نوع من تخزين البيانات من قواعد البيانات إلى الملفات ، وتغطي هذه المجموعة من تدابير أمان النظام جميعها.

تؤكد Imperva على أهمية قدرة الخدمة على إثبات الامتثال لمعايير أمان البيانات. كمسؤول للأنظمة ، لديك أولويتان لحماية البيانات: حماية البيانات وإثبات أنك قد فعلت كل ما هو ممكن لحماية تلك البيانات. الدليل مهم إذا كنت بحاجة إلى إثبات الامتثال لمعايير أمان البيانات من أجل كسب أعمال جديدة والحفاظ على مشروعك مربحًا.

يقوم النظام بمراقبة الأحداث المتعلقة بمخازن البيانات والتقارير المتعلقة بالنشاط المشبوه على الهواء مباشرة على شاشة وحدة التحكم. تسحب الشاشة الأعلاف الحية من Imperva Data Risk Analytics لتحديث معالجتها للمتجهات الهجومية بشكل مستمر.

يتوفر Imperva Data Activity Monitoring كبرنامج محلي أو كخدمة مستندة إلى مجموعة النظراء. لا تقدم الشركة نسخة تجريبية مجانية ، ولكن يمكنك الحصول على عرض توضيحي للنظام لتقييم ما إذا كانت تلبي احتياجات أمان بيانات شركتك أم لا.

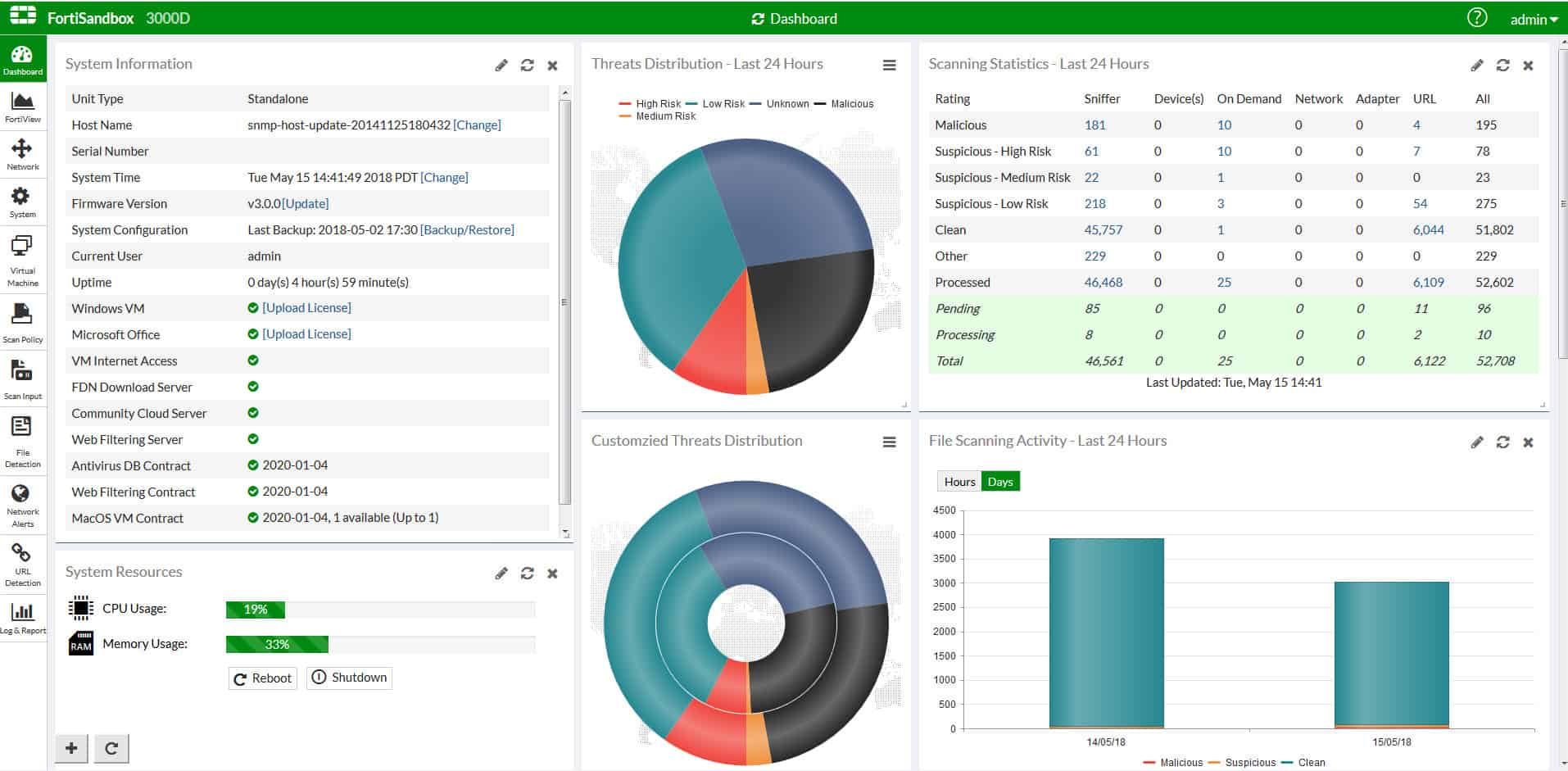

5. Fortinet FortiSandbox

Fortinet متخصصة في أمان الشبكات ضد التهديدات الواردة عبر الإنترنت. يتوفر FortiSandbox كجهاز ، حيث يعمل البرنامج المحلي على جهاز افتراضي ، أو كخدمة اشتراك في السحابة.

تبدأ أنظمة اكتشاف الخرق بافتراض أنه يمكن هزيمة أمان الوصول إلى الشبكة. تتضمن استراتيجية FortiSandbox عزل البرامج الجديدة ومراقبة تفاعلها مع موارد الشبكة وخدماتها. هذا أسلوب عزل يسمح للبرنامج بالعمل بشكل كامل ولكنه ينشئ نقاط حفظ لتمكين التراجع الكامل للنظام.

يتفاعل FortiSandbox مع جميع المستويات على شبكاتك من جدران الحماية والبوابات إلى نقاط النهاية. الحزمة تشمل خدمات التخفيف وكذلك الكشف عن التهديد. هذا هو المكافئ البرمجي لـ “Trust ولكن تحقق”. Fortinet يقدم عرضًا مجانيًا من FortiSandbox.

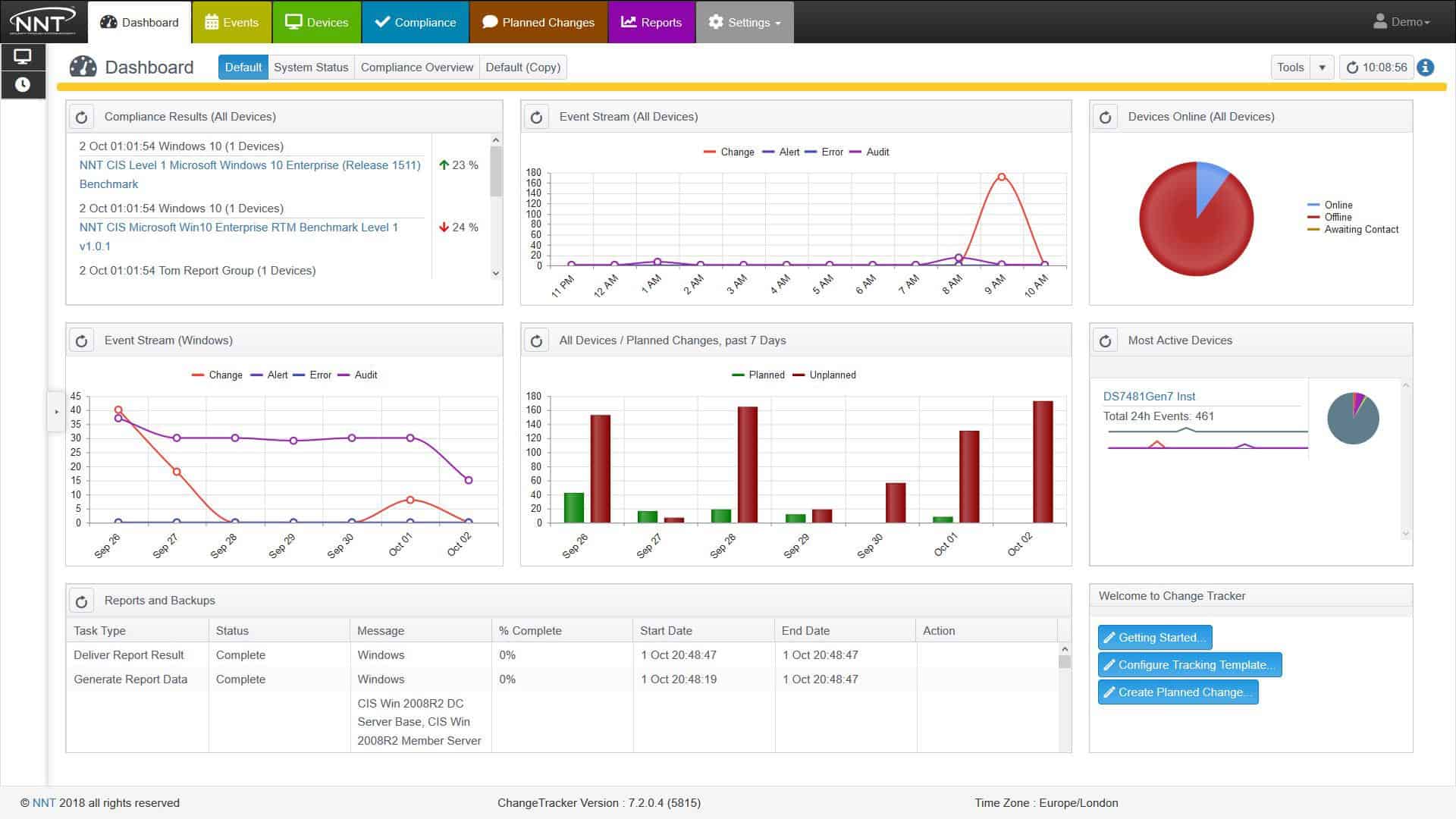

6. NNT تغيير المقتفي

يسمى أحدث إصدار من Change Tracker Ben7 R2. 7. تهتم هذه الأداة بشكل خاص بالاستغلالات التي يمكن إدخالها في عمليات تغيير النظام. تم تصميم الأداة لفرض متطلبات معايير إدارة نظام تكنولوجيا المعلومات ، وخاصة ITIL.

تتم مشاريع التحسين دائمًا بموقف إيجابي. تغيير النظام هو فقط للأفضل. ومع ذلك ، بينما يعمل الفريق من أجل مستقبل جديد مشرق ، قد يكون لدى الآخرين نوايا خبيثة ويستخدمون مشروع الترقية كشاشة دخانية للحصول على فرصة اقتحام.

يتابع تطبيق Change Tracker عمليات الاستغلال التي قد تنشأ أثناء مشروع التطوير. يحتفظ بالتحكم في تكوينات الجهاز بينما يتم توجيه انتباه الجميع نحو التطوير. تبحث الأداة في تغييرات التكوين غير المصرح بها ، وتصدر تنبيهًا عند اكتشافه وتعود تلقائيًا إلى التكوينات المصرح بها عند اكتشاف أي تغيير.

تقدم NNT نسخة تجريبية مجانية من Change Tracker.

7. InsiderSecurity

InsiderSecurity هو نظام اكتشاف خرق SaaS ومقره سنغافورة. الخدمة عبارة عن مزيج من البرامج والخبرات البشرية لأن الشركة تقدم تحليلًا حقيقيًا للخبراء لسجلات أحداث التهديد التي تثار على شبكتك.

توفر المنصة اكتشافًا سريعًا للخرق والعلاج الآلي بالإضافة إلى التحليل البشري عبر الإنترنت الذي يقدم إرشادات الأمان. بالإضافة إلى اكتشاف البرامج المارقة ، تراقب هذه الخدمة أنشطة المستخدمين المصرح لهم باكتشاف الهجمات الداخلية. في الأساس ، يتم فحص أي تنفيذ للبرنامج على نظامك بغرض النية وسلاسل نظام الأمان مرة أخرى إلى المنشئ من أي نشاط ضار.

يمكن أن توفر لك هذه الخدمة عبر الإنترنت من المقاضاة في حالة حدوث خرق للنظام. يمكنك إلقاء نظرة على كيفية عملها من خلال طلب عرض توضيحي.

8. Activereach هاكواتشمان

يُطلق على نظام اكتشاف خرق ActiveReach اسم HackWatchman. هذه خدمة كشف خرق مُدارة ، لذا لا يتعين عليك الجلوس أمام لوحة القيادة طوال اليوم. يقوم موظفو ActiveReach بكافة أعمال المراقبة من أجلك وإعلامك في حالة حدوث أي خروقات.

حل الحماية هذا فريد من نوعه. ويحدد أجهزة تخزين البيانات الهامة ويحاكيها. تتمثل الفكرة في جذب المتسللين بعيدًا عن مواقع تخزين البيانات الحقيقية الخاصة بك نحو إصدار الظلال الذي أنشأته HackWatchman.

يشتمل نظام HackWatchman على أجهزة مادية متصلة بالمعدات المراقبة. هذا يعود إلى خوادم ActiveReach حيث يقوم المحللون بتمشيط سجلات الأحداث بمجرد وصولهم. يستغرق مهارة لاستئصال أنماط إيجابية كاذبة واكتشاف أنماط الهجوم. تمنح استراتيجية Activereach مهام اكتشاف اكتشاف الاختراق للمتخصصين ذوي الخبرة في مجال الأمن السيبراني.

على الرغم من أن استخدام المحللين البشريين يبدو أنه خطوة إلى الوراء ، فإنه يتغلب على مشكلة التقارير الإيجابية “الخاطئة” المستمرة التي يمكن أن تغرق قسم تكنولوجيا المعلومات النموذجي. يقدم Activereach عرضًا مجانيًا لنظام HackWatchman.

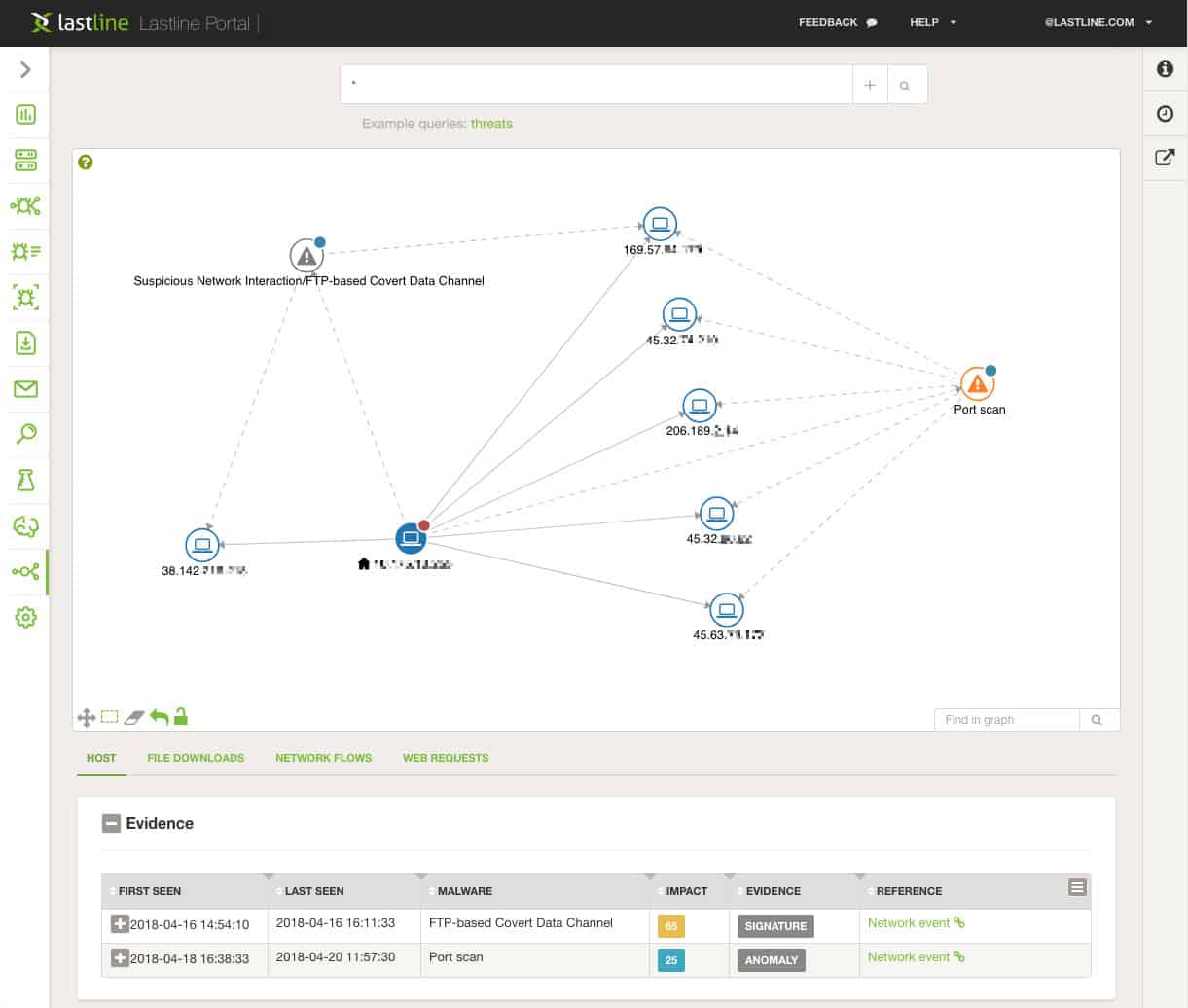

9. Lastline المدافع

يستخدم Lastline طرق AI في نظام Defender. على الرغم من أساليب التعلم الآلي للماكينة ، فإن Defender ليس حلاً جاهزًا. يبدأ التثبيت بالتشاور. والخطوة التالية هي الاقتراح الذي يقدم حلاً مخصصًا.

تمتلك الشركة عددًا كبيرًا من المستخدمين الحاليين في جميع أنحاء العالم ، حيث تغطي ملايين حسابات المستخدمين. مشتري ديفندر منتشرين في جميع أنحاء أمريكا الشمالية وأوروبا وآسيا وأستراليا.

يتوفر Defender في حزم متخصصة تركز على الشبكة وأنظمة البريد الإلكتروني والموارد السحابية وأجهزة إنترنت الأشياء. يساعد عنصر AI في الحزمة على تصفية الإيجابيات الخاطئة ، لذا لن يتغلب فريق إدارة النظام على التنبيهات غير المناسبة أو المشغلة بشكل خاطئ.

Lastline يقدم عرضًا تجريبيًا لبرنامجه على موقعه على الإنترنت.

10. SpyCloud

يركز SpyCloud على نشاط الحسابات المصرح بها ويتأكد من عدم اختطافها. في هذه الأيام التي تنتشر فيها حيل الخداع ، يصعب على أي برنامج مراقبة حظر الأنشطة الضارة. إذا تم تثبيت البرنامج من قبل مستخدم مصرح له أو إذا قام حساب مستخدم صالح بتشغيل سلسلة من البرامج الشرعية ، فمن المستحيل تقريبًا لأنظمة AV التقليدية لحماية نظامك.

يتغلب SpyCloud على مشكلة تحديد المعالجات قيد التشغيل والتي لها نية خبيثة. بدلاً من مراقبة جميع الأحداث على الشبكة ، فإنه يركز على أنشطة نية المستخدم. يقوم بالتحقق من عوامل مثل موقع تسجيل الدخول المطابق للموقع المعروف للمستخدم وأيضًا إمكانية الوصول الفوري غير المجدي بواسطة الحساب نفسه.

حماية البيانات

أصبحت حماية البيانات أكثر صعوبة بشكل متزايد كل يوم. لا يمكنك الاعتماد فقط على جدار الحماية ومكافحة الفيروسات التقليدية لمنع الكشف عن البيانات أو خروقات النظام.

في هذه الأيام ، يعرف المتسللون كيفية خداع الموظفين للتخلي عن بيانات اعتماد تسجيل الدخول الخاصة بهم ، لذلك لا يكفي مجرد إلقاء نظرة على الوصول من الخارج إلى نظامك لحماية مخازن بيانات شركتك. أنت بحاجة إلى برنامج أكثر تطورا لحماية البيانات ، مثل نظام الكشف عن الاختراق.

للبيانات. يجب على الشركات الاستثمار في أنظمة كشف الخرق لحماية بياناتها ومنع الاختراقات السيبرانية. يجب أن يتم فهم الفرق بين أنظمة كشف التسلل وأنظمة كشف الاختراق واختيار النظام المناسب لحماية الشبكة والبيانات. يجب أن يتم تحديث الأنظمة بشكل دوري وتحسينها لتوفير أفضل حماية للشبكة والبيانات.