パケットキャプチャ または PCAP (libpcapとも呼ばれます)は、OSIモデルのレイヤー2〜7からライブネットワークパケットデータをキャプチャするアプリケーションプログラミングインターフェイス(API)です。 Wiresharkなどのネットワークアナライザーは、.pcapファイルを作成して、ネットワークからパケットデータを収集および記録します。 PCAPには、次のようなさまざまな形式があります。 Libpcap, WinPcap, そして PCAPng.

これらのPCAPファイルを使用して、TCP / IPおよびUDPネットワークパケットを表示できます。ネットワークトラフィックを記録する場合は、.pcapfileを作成する必要があります。ネットワークアナライザーまたはWiresharkやtcpdumpなどのパケットスニッフィングツールを使用して、.pcapfileを作成できます。この記事では、PCAPの概要とその仕組みについて説明します。.

PCAPを使用する必要があるのはなぜですか?

PCAPは、ファイル分析およびネットワークトラフィックの監視に役立つリソースです。 Wiresharkのようなパケット収集ツールを使用すると、ネットワークトラフィックを収集し、人間が読める形式に変換できます。 PCAPを使用してネットワークを監視する理由はたくさんあります。最も一般的なものには、帯域幅の使用状況の監視、不正なDHCPサーバーの識別、マルウェアの検出、DNS解決、およびインシデント対応が含まれます。.

ネットワーク管理者およびセキュリティ研究者にとって、パケットファイル分析は、ネットワークへの侵入やその他の疑わしいアクティビティを検出するための優れた方法です。たとえば、ソースがネットワークに大量の悪意のあるトラフィックを送信している場合、ソフトウェアエージェントでそれを識別し、攻撃を修正するアクションを実行できます。.

パケットスニファーの仕組み?

PCAPファイルをキャプチャするには、パケットスニファーを使用する必要があります。パケットスニッファーはパケットをキャプチャし、理解しやすい方法で提示します。 PCAPスニファーを使用する場合、最初に行う必要があるのは、スニッフィングするインターフェイスを識別することです。 Linuxデバイスを使用している場合、これらは eth0 または wlan0. でインターフェイスを選択できます ifconfigコマンド.

どのインターフェイスをスニッフィングするかがわかったら、監視するトラフィックのタイプを選択できます。たとえば、TCP / IPパケットのみを監視する場合は、これを行うルールを作成できます。多くのツールには、収集するトラフィックを制御できるフィルターが用意されています.

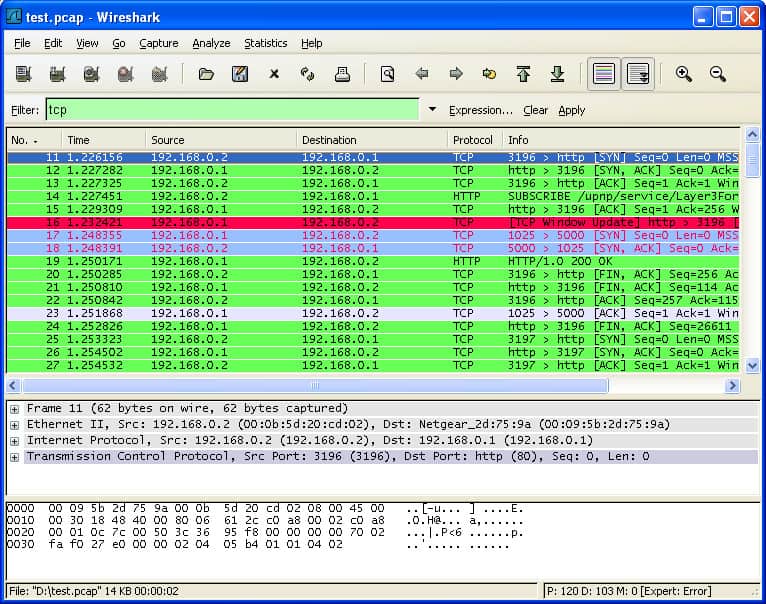

たとえば、Wiresharkでは、表示するトラフィックの種類をキャプチャフィルタと表示フィルタでフィルタリングできます。キャプチャフィルタを使用すると、キャプチャするトラフィックをフィルタリングでき、表示フィルタを使用すると、表示するトラフィックをフィルタリングできます。たとえば、プロトコル、フロー、またはホストをフィルタリングできます.

フィルタリングされたトラフィックを収集したら、パフォーマンスの問題を探し始めることができます。よりターゲットを絞った分析のために、特定のネットワーク要素をテストするために送信元ポートと宛先ポートに基づいてフィルタリングすることもできます。キャプチャされたすべての情報は、ネットワークパフォーマンスの問題のトラブルシューティングに使用できます.

PCAPのバージョン

前述のように、PCAPファイルには次のようなさまざまな種類があります。

- Libpcap

- WinPcap

- PCAPng

- Npcap

各バージョンには独自のユースケースがあり、さまざまな種類のネットワーク監視ツールがさまざまな形式のPCAPファイルをサポートしています。たとえば、LibpcapはLinuxおよびMac OSユーザー向けに設計されたポータブルなオープンソースのc / C ++ライブラリです。 Libpcapを使用すると、管理者はパケットをキャプチャしてフィルタリングできます。 tcpdumpのようなパケットスニッフィングツールはLibpcap形式を使用します.

Windowsユーザーの場合、WinPcap形式があります。 WinPcapは、Windowsデバイス用に設計された別のポータブルパケットキャプチャライブラリです。 WinpCapは、ネットワークから収集されたパケットをキャプチャしてフィルタリングすることもできます。のようなツール Wireshark, Nmap, そして 鼻水 WinPCapを使用してデバイスを監視しますが、プロトコル自体は廃止されました.

Pcapngまたは.pcap Next Generation Capture File Formatは、Wiresharkにデフォルトで付属するPCAPのより高度なバージョンです。 Pcapngはデータをキャプチャおよび保存できます。 pcapngが収集するデータのタイプには、拡張タイムスタンプの精度、ユーザーのコメント、およびキャプチャー統計が含まれ、ユーザーに追加情報を提供します。.

Wiresharkなどのツールは、PCAPよりも多くの情報を記録できるため、PCAPngを使用しています。ただし、PCAPngの問題は、PCAPほど多くのツールと互換性がないことです。.

Npcapは、最も有名なパケットスニッフィングベンダーの1つであるNmapによって作成された、Windows用のポータブルパケットスニッフィングライブラリです。ライブラリは、WinpCapよりも高速で安全です。 NpcapはWindows 10およびループバックパケットキャプチャインジェクションをサポートしているため、ループバックパケットを送信してスニッフィングできます。 NpcapはWiresharkでもサポートされています.

パケットキャプチャとPCAPの利点

パケットキャプチャの最大の利点は、可視性が付与されることです。パケットデータを使用して、ネットワークの問題の根本原因を特定できます。トラフィックソースを監視し、アプリケーションとデバイスの使用状況データを特定できます。 PCAPデータは、パフォーマンスの問題を見つけて解決するために必要なリアルタイム情報を提供し、セキュリティイベント後にネットワークが機能し続けるようにします。.

たとえば、悪意のあるトラフィックやその他の悪意のある通信の流れを追跡することにより、マルウェアがネットワークを侵害した場所を特定できます。 PCAPとパケットキャプチャツールがなければ、パケットを追跡してセキュリティリスクを管理することはより困難になります。.

単純なファイル形式であるPCAPには、Windows、Linux、およびMac OSのさまざまなバージョンで、考えられるほぼすべてのパケットスニッフィングプログラムと互換性があるという利点があります。パケットキャプチャは、ほぼすべての環境に展開できます。.

パケットキャプチャとPCAPの欠点

パケットキャプチャは貴重な監視手法ですが、制限があります。パケット分析では、ネットワークトラフィックを監視できますが、すべてを監視するわけではありません。ネットワークトラフィックを介して起動されないサイバー攻撃が数多くあるため、他のセキュリティ対策を講じる必要があります.

たとえば、一部の攻撃者はUSBやその他のハードウェアベースの攻撃を使用します。結果として、PCAPファイル分析はネットワークセキュリティ戦略の一部を構成する必要がありますが、それが唯一の防衛線ではありません.

パケットキャプチャのもう1つの重大な障害は暗号化です。多くのサイバー攻撃者は、暗号化された通信を使用してネットワーク上で攻撃を開始します。暗号化により、パケットスニファーがトラフィックデータにアクセスして攻撃を識別できなくなります。つまり、PCAPに依存している場合、暗号化された攻撃はレーダーの下に潜ります.

また、パケットスニファーの場所に関する問題もあります。パケットスニファーがネットワークのエッジに配置されている場合、ユーザーの可視性が制限されます。たとえば、ユーザーはDDoS攻撃やマルウェアの大発生の始まりを見つけることができない場合があります。さらに、ネットワークの中心でデータを収集している場合でも、要約データではなく会話全体を収集していることを確認することが重要です。.

オープンソースのパケット分析ツール:WiresharkがPCAPファイルを使用する方法?

Wiresharkは、世界で最も人気のあるトラフィックアナライザーです。 Wiresharkは、.pcapファイルを使用して、ネットワークスキャンから取得したパケットデータを記録します。パケットデータは、ファイル拡張子が.pcapのファイルに記録され、ネットワーク上のパフォーマンスの問題やサイバー攻撃を見つけるために使用できます。.

つまり、PCAPファイルは、Wiresharkを介して表示できるネットワークデータのレコードを作成します。その後、ネットワークのステータスを評価し、対応する必要があるサービスの問題があるかどうかを特定できます.

.pcapファイルを開くことができるツールはWiresharkだけではないことに注意してください。他の広く使用されている代替手段には、tcpdumpとWinDumpがあります。これらは、PCAPを使用してネットワークパフォーマンスに虫眼鏡をかけるネットワーク監視ツールです。.

独自のパケット分析ツールの例

SolarWinds Network Performance Monitor(無料トライアル)

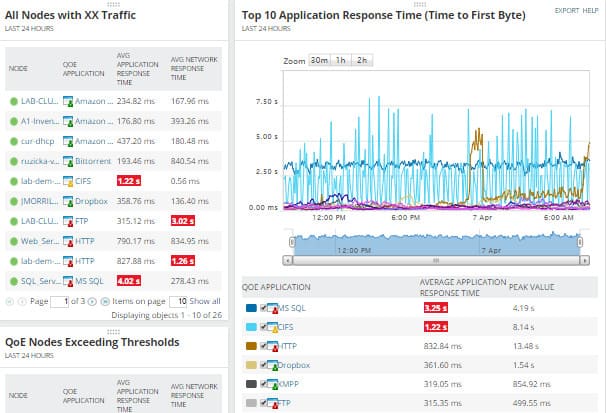

SolarWinds Network Performance Monitor PCAPデータをキャプチャできるネットワーク監視ツールの例です。デバイスにソフトウェアをインストールし、ネットワーク全体から取得したパケットデータを監視できます。パケットデータを使用すると、ネットワークの応答時間を測定し、攻撃を診断できます。.

ユーザーはパケットデータを表示できます Quality of Experienceダッシュボード, ネットワークパフォーマンスの概要が含まれます。グラフィック表示により、サイバー攻撃を示す可能性のあるトラフィックまたは悪意のあるトラフィックのスパイクを簡単に特定できます.

プログラムのレイアウトにより、ユーザーはアプリケーションが処理しているトラフィックの量によってアプリケーションを区別することもできます。などの要因 平均ネットワーク応答時間, 平均アプリケーション応答時間, 総データ量, そして トランザクションの合計数 ユーザーがライブで発生するネットワークの変更に対応できるようにします。ダウンロード可能な30日間の無料試用版もあります.

SolarWinds Network PerformanceMonitor30日間無料トライアルをダウンロード

PCAPファイル分析:ネットワークトラフィックでの攻撃のキャッチ

パケットスニッフィングは、ネットワークを持つ組織にとって必須です。 PCAPファイルは、ネットワーク管理者が顕微鏡を使用してパフォーマンスを調べ、攻撃を発見するために使用できるリソースの1つです。パケットをキャプチャすると、攻撃の根本原因を突き止めるだけでなく、パフォーマンスの低下のトラブルシューティングにも役立ちます。.

Wiresharkやtcpdumpなどのオープンソースのパケットキャプチャツールを使用すると、ネットワーク管理者は大金を費やすことなくネットワークパフォーマンスの低下を改善することができます。より高度なパケット分析の経験を望む企業向けの独自のツールもあります.

PCAPファイルの機能により、ユーザーはパケットスニファーにログインしてトラフィックデータを収集し、ネットワークリソースが消費されている場所を確認できます。適切なフィルターを使用すると、ホワイトノイズを除去し、最も重要なデータに焦点を当てることがはるかに簡単になります.

るオープンソースのパケット分析ツールの1つであり、PCAPファイルを使用してネットワークトラフィックを分析することができます。Wiresharkは、PCAPファイルを開いて、ネットワークトラフィックを表示することができます。また、フィルタリング機能を使用して、表示するトラフィックを制御することができます。Wiresharkは、TCP / IPおよびUDPネットワークパケットを表示することができます。Wiresharkは、Windows、Linux、およびMac OSのさまざまなバージョンで動作します。Wiresharkは、PCAPファイルを使用して、ネットワークトラフィックを分析するための優れたツールです。