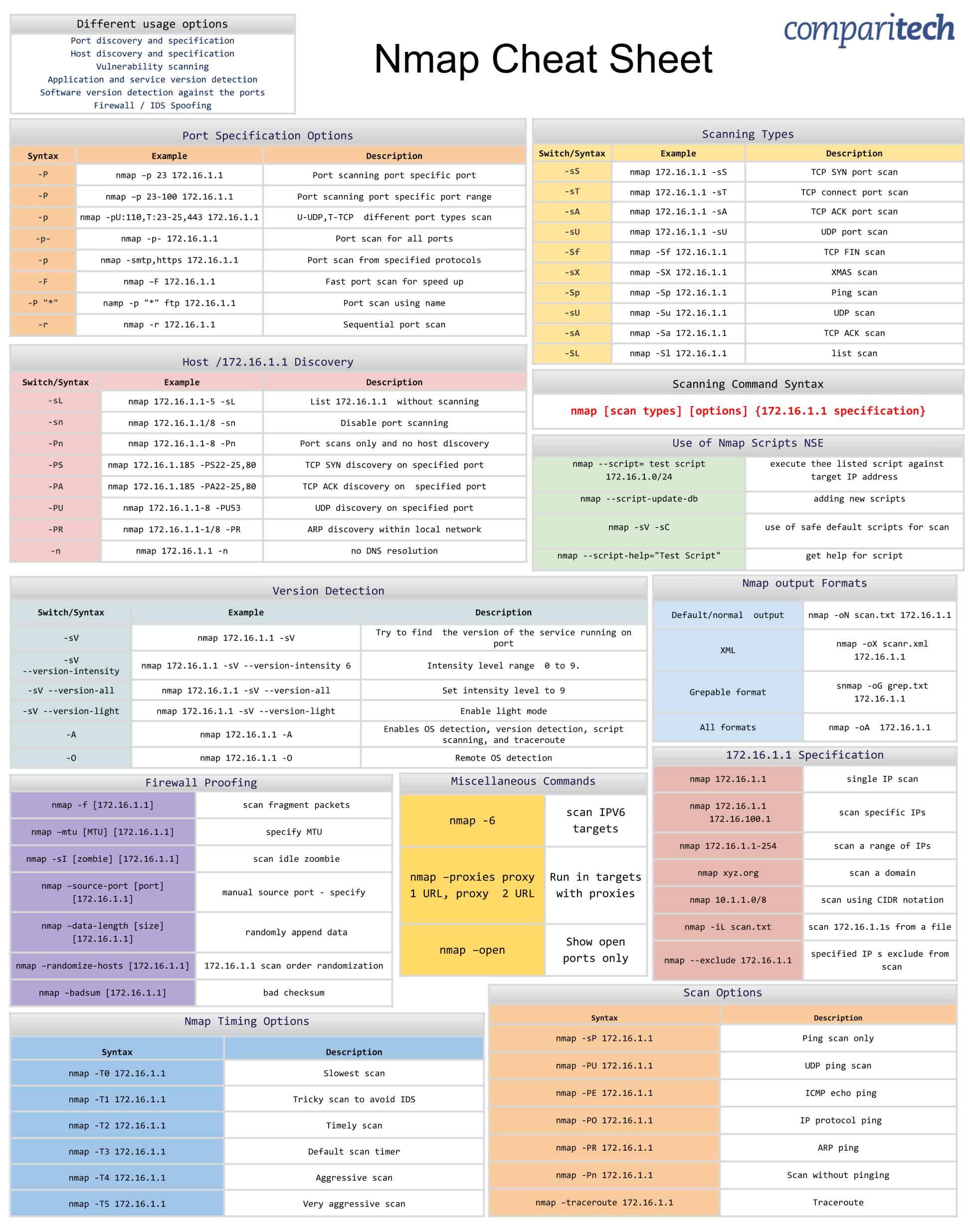

チートシートで提供されるすべての表は、コピーおよび貼り付けが簡単な下の表にも示されています.

Nmapチートシートの内容:

- Nmapのさまざまな使用オプション

- スキャンコマンドの構文

- ポート仕様オプション

- ホスト/172.16.1.1ディスカバリー

- スキャンの種類

- バージョン検出

- 172.16.1.1仕様

- NMAPスクリプトNSEの使用

- ファイアウォール校正

- NMAP出力形式

- スキャンオプション

- NMAPタイミングオプション

- その他のコマンド

チートシートJPGイメージの表示またはダウンロード

下の画像を右クリックしてJPGファイル(1945幅x 2470高さ、ピクセル)を保存するか、ここをクリックして新しいブラウザータブで開きます。新しいウィンドウで画像が開いたら、画像をクリックしてズームインし、フルサイズのjpegを表示する必要があります。.

チートシートのPDFファイルを表示またはダウンロードする

ここからチートシートのPDFファイルをダウンロードできます。新しいブラウザタブで開く場合は、PDFを右クリックし、ダウンロード選択に移動します.

チートシートに含まれるもの

以下のカテゴリとアイテムがチートシートに含まれています。

Nmapのさまざまな使用オプション

| ポートの発見と仕様 ホストの発見と仕様 脆弱性スキャン アプリケーションとサービスのバージョン検出 ポートに対するソフトウェアバージョンの検出 ファイアウォール/ IDSスプーフィング |

スキャンコマンドの構文

| nmap [スキャンタイプ] [オプション] {172.16.1.1仕様} |

ポート仕様オプション

| 構文 | 例 | 説明 |

| -P | nmap –p 23 172.16.1.1 | ポートスキャンポート固有のポート |

| -P | nmap –p 23-100 172.16.1.1 | ポートスキャンポート固有のポート範囲 |

| -p | nmap -pU:110、T:23-25,443 172.16.1.1 | U-UDP、T-TCPのさまざまなポートタイプのスキャン |

| -p- | nmap -p- 172.16.1.1 | すべてのポートのポートスキャン |

| -p | nmap -smtp、https 172.16.1.1 | 指定されたプロトコルからのポートスキャン |

| -F | nmap –F 172.16.1.1 | 高速化のための高速ポートスキャン |

| -P "*" | namp -p "*" ftp 172.16.1.1 | 名前を使用したポートスキャン |

| -r | nmap -r 172.16.1.1 | 順次ポートスキャン |

ホスト/172.16.1.1ディスカバリー

| スイッチ/構文 | 例 | 説明 |

| -sL | nmap 172.16.1.1-5 -sL | スキャンなしのリスト172.16.1.1 |

| -sn | nmap 172.16.1.1/8 -sn | ポートスキャンを無効にする |

| -Pn | nmap 172.16.1.1-8 -Pn | ポートスキャンのみでホスト検出なし |

| -PS | nmap 172.16.1.185 -PS22-25,80 | 指定されたポートでのTCP SYNディスカバリー |

| -PA | nmap 172.16.1.185 -PA22-25,80 | 指定されたポートでのTCP ACKディスカバリー |

| -PU | nmap 172.16.1.1-8 -PU53 | 指定されたポートでのUDPディスカバリー |

| -PR | nmap 172.16.1.1-1 / 8 -PR | ローカルネットワーク内のARP検出 |

| -n | nmap 172.16.1.1 -n | DNS解決なし |

スキャンの種類

| スイッチ/構文 | 例 | 説明 |

| -sS | nmap 172.16.1.1 -sS | TCP SYNポートスキャン |

| -sT | nmap 172.16.1.1 -sT | TCP接続ポートスキャン |

| -sA | nmap 172.16.1.1 -sA | TCP ACKポートスキャン |

| -sU | nmap 172.16.1.1 -sU | UDPポートスキャン |

| -Sf | nmap -Sf 172.16.1.1 | TCP FINスキャン |

| -sX | nmap -SX 172.16.1.1 | XMASスキャン |

| -Sp | nmap -Sp 172.16.1.1 | pingスキャン |

| -sU | nmap -Su 172.16.1.1 | UDPスキャン |

| -sA | nmap -Sa 172.16.1.1 | TCP ACKスキャン |

| -SL | nmap -Sl 172.16.1.1 | リストスキャン |

バージョン検出

| スイッチ/構文 | 例 | 説明 |

| -sV | nmap 172.16.1.1 -sV | ポートで実行されているサービスのバージョンを見つけてください |

| -sV-バージョン強度 | nmap 172.16.1.1 -sV –version-intensity 6 | 強度レベルの範囲0〜9. |

| -sV –version-all | nmap 172.16.1.1 -sV –version-all | 強度レベルを9に設定します |

| -sV-バージョンライト | nmap 172.16.1.1 -sV –version-light | ライトモードを有効にする |

| -A | nmap 172.16.1.1 -A | OS検出、バージョン検出、スクリプトスキャン、およびtracerouteを有効にします |

| -O | nmap 172.16.1.1 -O | リモートOS検出 |

172.16.1.1仕様

| nmap 172.16.1.1 | 単一IPスキャン |

| nmap 172.16.1.1 172.16.100.1 | 特定のIPをスキャンする |

| nmap 172.16.1.1-254 | さまざまなIPをスキャンする |

| nmap xyz.org | ドメインをスキャンする |

| nmap 10.1.1.0/8 | CIDR表記を使用したスキャン |

| nmap -iL scan.txt | ファイルから172.16.1.1をスキャン |

| nmap-172.16.1.1を除外 | 指定されたIPはスキャンから除外 |

NMAPスクリプトNSEの使用

| nmap –script =テストスクリプト172.16.1.0/24 | ターゲットIPアドレスに対してリストされたスクリプトを実行します |

| nmap –script-update-db | 新しいスクリプトを追加する |

| nmap -sV -sC | スキャンのための安全なデフォルトスクリプトの使用 |

| nmap –script-help ="テストスクリプト" | スクリプトのヘルプを取得する |

ファイアウォール校正

| nmap -f [172.16.1.1] | フラグメントパケットをスキャンする |

| nmap –mtu [MTU] [172.16.1.1] | MTUを指定します |

| nmap -sI [ゾンビ] [172.16.1.1] | アイドル状態のズームビーをスキャンする |

| nmap –source-port [port] [172.16.1.1] | 手動ソースポート-指定 |

| nmap –data-length [size] [172.16.1.1] | ランダムにデータを追加します |

| nmap –randomize-hosts [172.16.1.1] | 172.16.1.1スキャン順序のランダム化 |

| nmap –badsum [172.16.1.1] | 悪いチェックサム |

NMAP出力形式

| デフォルト/通常の出力 | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| Grepable形式 | snmap -oG grep.txt 172.16.1.1 |

| すべての形式 | nmap -oA 172.16.1.1 |

スキャンオプション

| 構文 | 説明 |

| nmap -sP 172.16.1.1 | Pingスキャンのみ |

| nmap -PU 172.16.1.1 | UDP pingスキャン |

| nmap -PE 172.16.1.1 | ICMPエコーping |

| nmap -PO 172.16.1.1 | IPプロトコルping |

| nmap -PR 172.16.1.1 | ARP ping |

| nmap -Pn 172.16.1.1 | pingなしでスキャンする |

| nmap –traceroute 172.16.1.1 | トレースルート |

NMAPタイミングオプション

| 構文 | 説明 |

| nmap -T0 172.16.1.1 | 最も遅いスキャン |

| nmap -T1 172.16.1.1 | IDSを回避するためのトリッキーなスキャン |

| nmap -T2 172.16.1.1 | タイムリーなスキャン |

| nmap -T3 172.16.1.1 | デフォルトのスキャンタイマー |

| nmap -T4 172.16.1.1 | 積極的なスキャン |

| nmap -T5 172.16.1.1 | 非常に積極的なスキャン |

その他のコマンド

| nmap -6 | IPV6ターゲットをスキャンする |

| nmap-プロキシ1のURL、プロキシ2のURL | プロキシを使用してターゲットで実行する |

| nmap –open | 開いているポートのみを表示 |

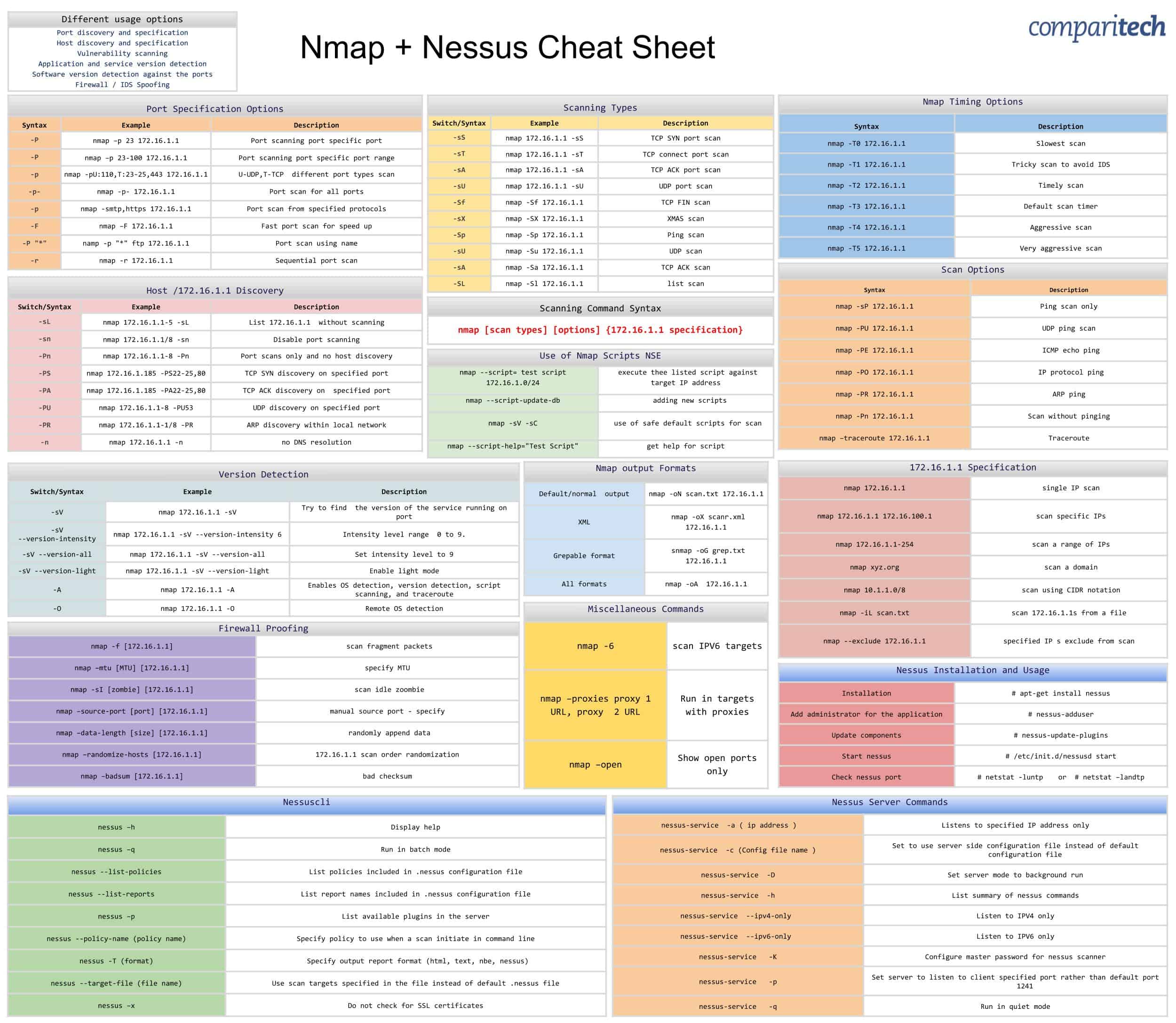

Nmap + Nessusチートシート

NemapsとNmapを併用する場合は、Nmapチートシートに含まれるすべてのテーブルと3つの追加のNessusテーブルがあるため、代わりにこのチートシートをダウンロードしてください。下の画像をクリックして、保存できる新しいウィンドウでJPGを開きます。または、こちらからPDFファイルをダウンロードできます.

Nessusのインストールと使用

| 設置 | #apt-get install nessus |

| アプリケーションの管理者を追加する | #nessus-adduser |

| コンポーネントを更新する | #nessus-update-plugins |

| nessusを開始 | #/etc/init.d/nessusd start |

| nessusポートを確認する | #netstat -luntpまたは#netstat –landtp |

ネススクリ

| nessus –h | ヘルプを表示する |

| nessus –q | バッチモードで実行する |

| nessus –list-policies | .nessus構成ファイルに含まれるポリシーをリストする |

| nessus –list-reports | .nessus構成ファイルに含まれるレポート名を一覧表示する |

| nessus –p | サーバーで利用可能なプラグインを一覧表示する |

| nessus –policy-name(ポリシー名) | コマンドラインでスキャンを開始するときに使用するポリシーを指定する |

| nessus -T(フォーマット) | 出力レポート形式(html、text、nbe、nessus)を指定します |

| nessus –target-file(ファイル名) | デフォルトの.nessusファイルの代わりに、ファイルで指定されたスキャンターゲットを使用する |

| nessus –x | SSL証明書を確認しないでください |

Nessusサーバーのコマンド

| nessus-service -a(IPアドレス) | 指定されたIPアドレスのみをリッスンします |

| nessus-service -c(構成ファイル名) | デフォルトの構成ファイルの代わりにサーバー側の構成ファイルを使用するように設定します |

| nessus-service -D | サーバーモードをバックグラウンド実行に設定する |

| nessus-service -h | nessusコマンドの一覧を一覧表示する |

| nessus-service –ipv4-only | IPV4のみを聞く |

| nessus-service –ipv6-only | IPV6のみを聞く |

| nessus-service -K | nessusスキャナーのマスターパスワードを構成する |

| nessus-service -p | デフォルトのポート1241ではなく、クライアントが指定したポートをリッスンするようにサーバーを設定します |

| nessus-service -q | クワイエットモードで実行する |

この記事は、Nmapチートシートについてのものです。このチートシートには、Nmapのさまざまな使用オプション、スキャンコマンドの構文、ポート仕様オプション、ホスト/172.16.1.1ディスカバリー、スキャンの種類、バージョン検出、172.16.1.1仕様、NMAPスクリプトNSEの使用、ファイアウォール校正、NMAP出力形式、スキャンオプション、NMAPタイミングオプション、その他のコマンドが含まれています。また、チートシートのJPGイメージやPDFファイルも提供されています。この記事は、日本語で書かれています。