Nmapとは?

Nmap (または「ネットワークマッパー」)は、市場で最も人気のある無料のネットワーク検出ツールの1つです。過去10年ほどで、このプログラムは、ネットワークのマッピングと広範なネットワークインベントリの実施を検討しているネットワーク管理者向けのコアプログラムとして浮上しています。これにより、ユーザーはネットワーク上のライブホストを検索できるだけでなく、開いているポートとオペレーティングシステムをスキャンできます。このガイドでは、Nmapをインストールして使用する方法を学びます.

Nmapは、Windowsコマンドプロンプトに似たコマンドラインを中心に実行されますが、経験豊富なユーザーはGUIインターフェイスを使用できます。 Nmapを使用する場合、ユーザーは単純にコマンドを入力し、テキスト駆動型インターフェイスを介してスクリプトを実行します。ファイアウォール、ルーター、IPフィルター、およびその他のシステムを介してナビゲートできます。 Nmapはその中核で、企業規模のネットワーク向けに設計されており、数千の接続デバイスをスキャンできます。.

Nmapの主な用途には次のものがあります。 ポートスキャン, pingスイープ, OS検出, そして バージョン検出. このプログラムは、IPパケットを使用して、ネットワーク上で使用可能なホストと、それらが実行するサービスおよびオペレーティングシステムを識別することで機能します。 Nmapは、LinuxからFree BSDおよびGentooまで、さまざまなオペレーティングシステムで利用できます。 Nmapには、非常に活発で活気のあるユーザーサポートコミュニティもあります。この記事では、Nmapの基本を分解して、お客様がすぐに使えるようにします.

Nmapによるネットワーク分析とパケットスニッフィング

Nmapのようなネットワークアナライザーは、さまざまな理由でネットワークセキュリティに不可欠です。彼らはできる 攻撃者を特定する そして 脆弱性のテスト ネットワーク内。サイバーセキュリティに関して言えば、パケットトラフィックについてよく知れば知るほど、攻撃に対する準備が整います。ネットワークを積極的にスキャンすることが、潜在的な攻撃に備えておくための唯一の方法です.

ネットワークアナライザーまたはパケットスニファーとして、Nmapは非常に用途が広い. たとえば、ユーザーはネットワークでアクティブなIPをスキャンできます。以前に見たことのないIPを見つけた場合、IPスキャンを実行して、それが正当なサービスであるか外部攻撃であるかを特定できます。.

Nmapは幅広い機能を無料で提供するため、多くの管理者にとって重要なネットワークアナライザーです。.

Nmapの使用例

たとえば、Nmapを使用して次のことができます。

- ネットワーク上のライブホストを特定する

- ネットワーク上の開いているポートを特定する

- ネットワーク上のサービスのオペレーティングシステムを特定する

- ネットワークインフラストラクチャの脆弱性に対処する

Nmapのインストール方法

こちらもご覧ください: Nmapチートシート

NMapの使用方法を説明する前に、NMapのインストール方法について説明します。 Windows、Linux、およびMacOSユーザーは、Nmapをここからダウンロードできます。.

WindowsにNmapをインストールする

Windowsセルフインストーラー(nmap-setup.exeと呼ばれる)を使用し、画面の指示に従います.

LinuxにNmapをインストールする

Linuxの場合, ソースコードのインストールかいくつかのバイナリパッケージのどちらかを選択できるため、物事は少し複雑です。 LinuxにNmapをインストールすると、独自のコマンドを作成してカスタムスクリプトを実行できます。 Ubuntu用にnmapがインストールされているかどうかをテストするには、 nmap-バージョン コマンド。 nmapが現在インストールされていないことを示すメッセージを受信した場合は、次を入力します sudo apt-get install nmap コマンドプロンプトに移動してEnterをクリックします.

NmapをMacにインストールする

Mac, nmapは専用のインストーラーを提供します。 Macにインストールするには、ダブルクリックします nmap-.dmgファイル というファイルを開きます nmap-mpkg. これを開くと、インストールプロセスが開始されます。 OS X 10.8以降を使用している場合、nmapは「身元不明の開発者」と見なされるため、セキュリティ設定によりブロックされる可能性があります。これを回避するには、.mpkgファイルを右クリックして選択します 開いた.

Pingスキャンを実行する方法

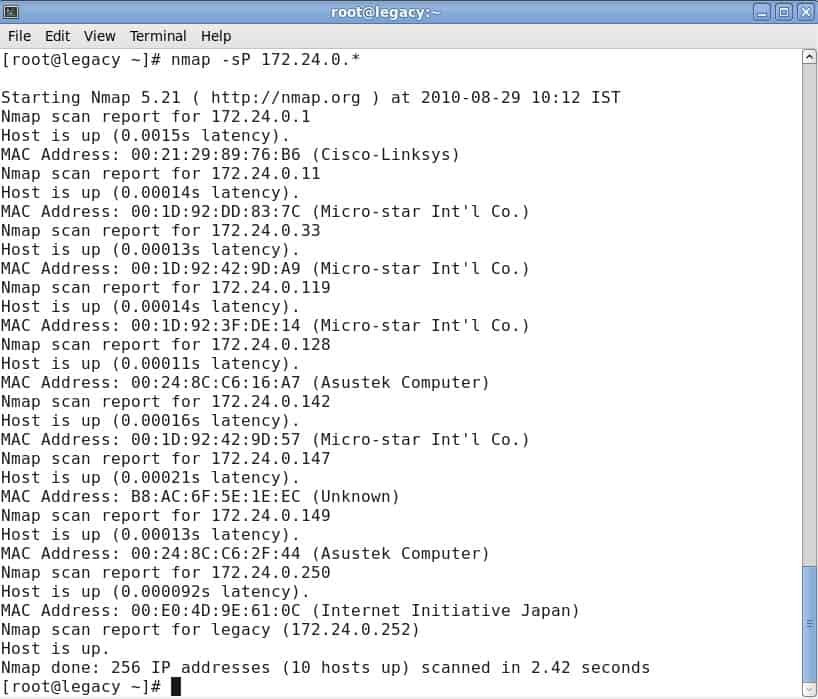

ネットワーク管理の基本の1つは、ネットワーク上のアクティブなホストを特定するのに時間をかけることです。 Nmapでは、これはpingスキャンを使用して実現されます。 pingスキャン(サブネットコマンドでのIPの検出とも呼ばれます)により、ユーザーはIPアドレスがオンラインかどうかを識別できます。ホスト検出の方法としても使用できます。 ARP pingスキャンは、LANネットワーク内のホストを検出する最良の方法の1つです.

ARP pingスキャンを実行するには、コマンドラインに次のコマンドを入力します。

#nmap -sp 192.100.1.1/24

これにより、ping要求に応答したホストのリストと、最後のIPアドレスの総数が返されます。以下に例を示します。

この検索では、リストされているホストにパケットが送信されないことに注意してください。ただし、Nmapはリストされたホストで逆DNS解決を実行して、名前を識別します.

ポートスキャン技術

ポートスキャンに関しては、Nmapでさまざまなテクニックを使用できます。主なものは次のとおりです。

- sS TCP SYNスキャン

- sT TCP接続スキャン

- sU UDPスキャン

- sY SCTP INITスキャン

- sN TCP NULL

新しいユーザーは、SYNスキャンに関するほとんどの問題を解決しようとしますが、知識が発達すると、これらの他の手法のいくつかを組み込むこともできます。ポートスキャンの方法は一度に1つしか使用できないことに注意することが重要です(ただし、SCTPスキャンとTCPスキャンを組み合わせることができます)。.

TCP SYNスキャン

sS TCP SYNスキャン

の TCP SYNスキャン Nmapで自由に使用できる最も高速なポートスキャン手法の1つです。ファイアウォールで保護されていないネットワークで毎秒数千のポートをスキャンできます.

それも プライバシーの観点から優れたスキャン技術 アクティビティに注意を引くTCP接続を完了しないためです。 SYNパケットを送信し、応答を待つことで機能します。確認応答は開いているポートを示し、応答がない場合はフィルタリングされたポートを示します。 RSTまたはリセットは非リスニングポートを識別します.

TCP接続スキャン

sT TCP接続スキャン

A TCP接続スキャン ユーザーがSYNスキャンを実行できない場合の主な代替TCPスキャンです。 TCP接続スキャンでは、ユーザーは接続システムコールを発行して、ネットワークとの接続を確立します。パケット応答を読み取る代わりに、Nmapはこの呼び出しを使用して、各接続試行に関する情報を取得します。 TCP接続スキャンの最大の欠点の1つは、開いているポートをターゲットにするのにSYNスキャンよりも時間がかかることです。.

UDPスキャン

sU UDPスキャン

UDPサービスでポートスキャンを実行する場合は、 UDPスキャン あなたの最善の行動です。 UDPを使用して、ネットワーク上のDNS、SNMP、DHCPなどのポートをスキャンできます。これらは、攻撃者がよく悪用する領域であるため、特に重要です。 UDPスキャンを実行する場合、SYNスキャンも同時に実行できます。 UDPスキャンを実行すると、UDPパケットが各ターゲットポートに送信されます。ほとんどの場合、空のパケットを送信しています(53や161などのポートを除く)。パケットの送信後に応答を受信しない場合、ポートはオープンとして分類されます.

SCTP INITポートスキャン

sY SCTP INITスキャン

の SCTP INITポートスキャン SS7およびSIGTRANサービスをカバーし、TCPプロトコルとUDPプロトコルの両方の組み合わせを提供します。 Synスキャンと同様に、SCTP INITスキャンは非常に高速で、毎秒数千のポートをスキャンできます。また、SCTPプロセスを完了しないため、プライバシーを維持したい場合にも適しています。このスキャンは、INITチャンクを送信し、ターゲットからの応答を待機することで機能します。別のINIT-ACKチャンクによる応答は開いているポートを識別しますが、ABORTチャンクは非リスニングポートを示します。複数の再送信後に応答が受信されない場合、ポートはフィルターとしてマークされます.

TCP NULLスキャン

sN TCP NULLスキャン

A TCP NULLスキャン あなたの処分でより巧妙なスキャン技術の一つです。これは、開いているポートと閉じているポートを示すTCP RFCの抜け穴を利用することで機能します。基本的に、SYN、RST、またはACKビットを含まないパケットは、ポートが閉じている場合は応答を返し、ポートが開いている場合は応答を返しません。 TCP NULLスキャンの最大の利点は、ルーターフィルターとファイアウォールを回避できることです。これらはステルスに適した選択肢ですが、侵入検知システム(IDS)によっても検知されます。.

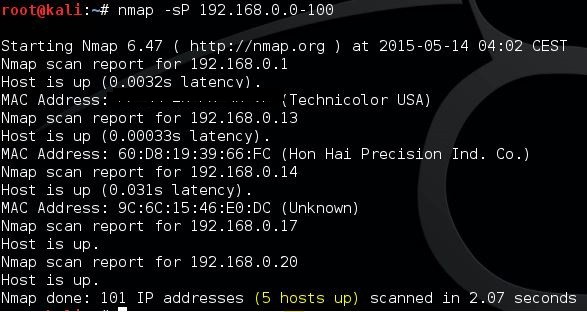

ホストスキャン

ネットワーク上のアクティブなホストを特定する場合は、ホストスキャンがこれを行う最適な方法です。ホストスキャンは、ネットワーク内のすべてのシステムにARP要求パケットを送信するために使用されます。 IP範囲内の特定のIPにARP要求を送信すると、アクティブなホストは、「host is up」メッセージでMACアドレスを送信するARPパケットで応答します。すべてのアクティブなホストからこのメッセージを受け取ります。ホストスキャンを実行するには、次のように入力します。

nmap -sP

これにより、次の画面が表示されます。

ホスト名を特定する

使用できる最も単純で便利なコマンドの1つは-sLコマンドです。これは、選択したIPでDNSクエリを実行するようにnmapに指示します。この方法を使用すると、単一のパケットをホストに送信せずにIPのホスト名を見つけることができます。たとえば、次のコマンドを入力します。

nmap -sL 192.100.0.0/24

これにより、スキャンされたIPに関連する名前のリストが返されます。これは、特定のIPアドレスが実際に何であるかを識別するのに非常に役立ちます(関連する名前がある場合)。.

OSスキャン

Nmapのもう1つの便利な機能は、OS検出です。デバイスのオペレーティングシステムを検出するために、NmapはTCPおよびUDPパケットをポートに送信し、その応答を分析します。 Nmapは、TCP ISNサンプリングからIP IDサンプリングまでのさまざまなテストを実行し、2,600オペレーティングシステムの内部データベースと比較します。一致または指紋が見つかった場合、プロバイダーの名前、オペレーティングシステム、およびバージョンで構成される概要が提供されます.

ホストのオペレーティングシステムを検出するには、次のコマンドを入力します。

nmap -O 192.168.5.102

–Oコマンドを使用するには、1つの開いたポートと1つの閉じたポートが必要であることに注意してください.

バージョン検出

バージョン検出とは、コンピューターで実行されているソフトウェアのバージョンを確認できるコマンドに付けられた名前です。他のほとんどのスキャンと異なる点は、ポートが検索の焦点ではないことです。代わりに、開いているポートから提供された情報を使用して、コンピューターが実行しているソフトウェアを検出しようとします。 -sVコマンドを入力して、選択したIPを選択することにより、バージョン検出を使用できます。次に例を示します。

#nmap -sV 192.168.1.1

冗長性の増加

Nmapを介してスキャンを実行する場合、詳細情報が必要になる場合があります。冗長コマンド-vを入力すると、Nmapの動作に関する追加の詳細が提供されます。. Nmapでは、-4から4までの9レベルの詳細度を使用できます:

- レベル-4 –出力を提供しません(たとえば、応答パケットが表示されません)

- レベル3 – -4と似ていますが、Nmapコマンドが失敗した場合にを表示するエラーメッセージも提供します

- レベル2 –上記を実行しますが、警告と追加のエラーメッセージもあります

- レベル1 –バージョン、開始時刻、統計などのランタイム情報を表示します

- レベル0 –送受信されたパケットおよびその他の情報を表示するデフォルトの詳細レベル

- レベル1 –レベル0と同じですが、プロトコルの詳細、フラグ、タイミングの詳細も提供します.

- レベル2 –送受信されたパケットに関するより広範な情報を表示します

- レベル3 –送受信されたパケットの完全な生の転送を表示する

- レベル4 –詳細についてはレベル3と同じ

冗長性を高めることは、スキャンを最適化する方法を見つけるのに最適です。アクセスできる情報の量を増やし、より多くの情報を提供して、ネットワークインフラストラクチャを的確に改善します。.

Nmapスクリプトエンジン

Nmapを最大限に活用するには、Nmap Scripting Engine(NSE)を使用する必要があります。 NSEを使用すると、ユーザーはLuaでスクリプトを作成して、さまざまなネットワークタスクを自動化できます。 NSEでは、さまざまなスクリプトカテゴリを作成できます。これらは:

- auth –ターゲットシステムで認証資格情報を処理またはバイパスするスクリプト(x11-accessなど).

- 放送 –ローカルネットワークでブロードキャストすることによりホストを検出するために通常使用されるスクリプト

- ブルート –ブルートフォースを使用してリモートサーバーにアクセスするスクリプト(http-bruteなど)

- デフォルト –速度、有用性、冗長性、信頼性、侵入性、プライバシーに基づいてデフォルトでNmapに設定されるスクリプト

- 発見 –パブリックレジストリ、ディレクトリサービス、およびSNMP対応デバイスを検索するスクリプト

- ドス –サービス拒否を引き起こす可能性のあるスクリプト。サービスのテストまたは攻撃に使用できます.

- 悪用する –ネットワークの脆弱性を悪用するために設計されたスクリプト(http-shellshockなど)

- 外部 – whois-ipなどの外部データベースにデータを送信するスクリプト

- ファザー –パケット内のランダム化フィールドを送信するスクリプト

- 邪魔な –ターゲットシステムがクラッシュし、他の管理者によって悪意があると解釈されるリスクのあるスクリプト

- マルウェア –システムがマルウェアに感染しているかどうかをテストするために使用されるスクリプト

- 安全 –侵入と見なされないスクリプト、抜け穴を悪用するように設計されたスクリプト、またはサービスをクラッシュさせる

- バージョン –バージョン検出機能の下で使用されますが、明示的に選択することはできません

- ヴァルン –脆弱性をチェックし、ユーザーに報告するように設計されたスクリプト

NSEは、最初は頭を悩ませるのは非常に複雑な場合がありますが、最初の学習曲線の後、ナビゲートしやすくなります.

たとえば、コマンド-sCを入力すると、プラットフォーム固有の共通スクリプトを使用できます。独自のスクリプトを実行する場合は、代わりに–scriptオプションを使用できます。実行するスクリプトはシステムに損傷を与える可能性があるので、スクリプトを実行することを決定する前にすべてを再確認してください。.

Nmap GUIツール

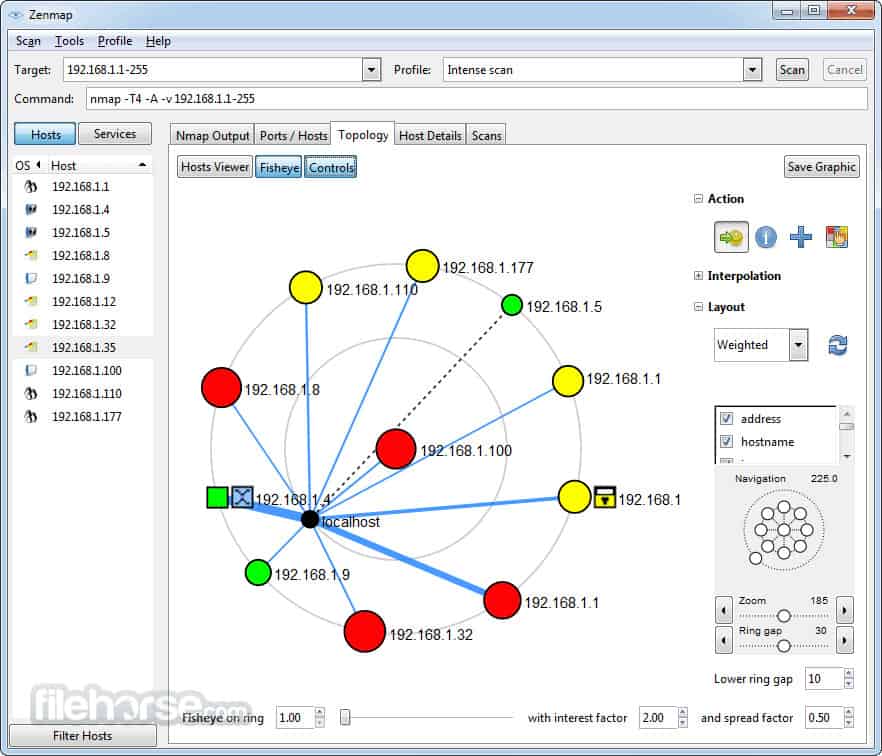

Zenmap

コマンドラインインターフェイスの代替として、NMapはZenmapと呼ばれるGUIも提供します。 Zenmapでは、コマンドとスキャンを作成して実行できます。 GUIはコマンドラインインターフェイスよりもはるかにユーザーフレンドリーであり、新しいユーザーに最適です。 GUIには、サービステスト結果のグラフィカルな比較も表示できます。例:

独自のコマンドとスクリプトを作成する場合、GUIは理想とはほど遠いため、Nmapとコマンドラインインターフェイスを使用する方が良いでしょう。.

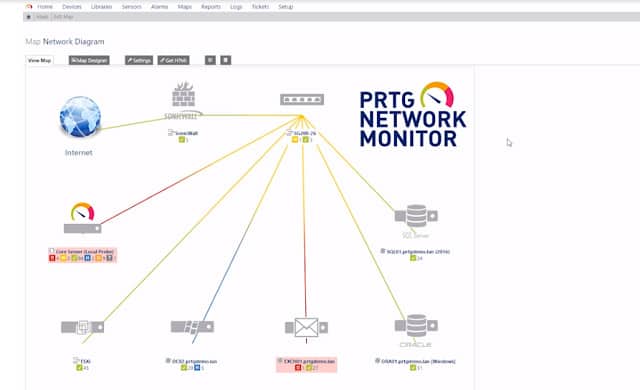

Paessler PRTGネットワークモニター

Paessler PRTGネットワークモニター を使用します 簡易ネットワーク管理プロトコル (SNMP)ネットワーク上のすべてのデバイスを見つけます。各機器が検出されると、インベントリに記録されます。インベントリは、PRTGネットワークマップの基礎を形成します。. 必要に応じてマップを手動で再編成でき、カスタマイズされたレイアウトを指定することもできます. マップは、1つのサイトにデバイスを表示することに限定されません。 WAN上のすべてのデバイスを表示し、会社のすべてのサイトを世界の実際の地図にプロットすることもできます。クラウドサービスもネットワークマップに含まれています.

PRTGのネットワーク検出機能は継続的に実行されます。そのため、デバイスを追加、移動、または削除すると、その変更が自動的にマップに表示され、機器のインベントリも更新されます.

マップ上の各デバイスには、IPアドレスのラベルが付いています。または、デバイスをMACアドレスまたはホスト名で識別することもできます。マップ内の各デバイスアイコンは、その機器に関する情報を提供する詳細ウィンドウへのリンクです。ネットワークマップの表示を変更して、特定のタイプのデバイスに制限したり、ネットワークの一部を表示したりできます。.

Paessler PRTGは統合インフラストラクチャ監視システムです. また、サーバーとそれらで実行されているアプリケーションを追跡します。 Webサイトを監視するための特別なモジュールがあり、モニターは仮想化とwifiネットワークもカバーできます。.

Paessler PRTGは、ローカルコレクターエージェントがシステムにインストールされたオンラインサービスとして利用できます。または、施設にソフトウェアをインストールすることもできます。 PRTGシステムはWindowsコンピューターで実行されますが、他のオペレーティングシステムを実行しているデバイスと通信できます。 PRTGは30日間の無料トライアルでダウンロードできます.

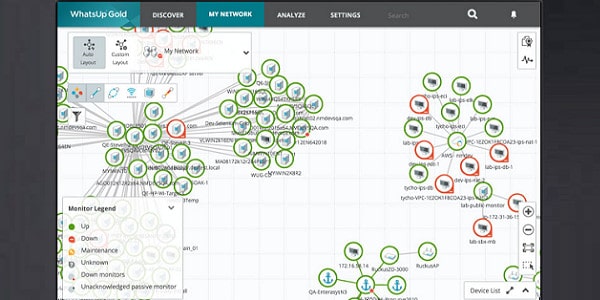

WhatsUp Gold

WhatsUp Goldには自動検出機能があり、有線、無線、および仮想環境を対象としています。このインフラストラクチャ監視ツールのソフトウェアは、Windows Server 2008 R2、2012、2012 R2、および2016にインストールされます。ユーティリティの最初の実行により、ネットワーク検出ルーチンが開始されます。これらは、ネットワーク上のすべてのレイヤー2およびレイヤー3デバイス(スイッチおよびルーター)をログに記録し、レジスタに記録します。. 発見プロセスはネットワークマップも生成します. ロギングシステムは絶えず実行されているため、ネットワークの変更はマップに反映されます。会社で使用しているクラウドベースのサービスも地図に含まれ、複数のサイトをカバーして1つの地図にWANをプロットできます.

WhatsUp Goldの検出プロセスでは、PingおよびSNMPルーチンを使用します。デバイスのタイプも登録されます。これにより、モニターは各タイプの機器に応じてプロセスを調整できます。地図の各アイコンに添付された詳細ポップアップには、その機器の詳細が表示されます.

ネットワーク内のデバイスのステータスは、SNMPで監視されます。マップは、各デバイスの状態を色で示します。緑は良、黄色は警告、赤は不良を示します。そう, これらすべての機器がどのように機能しているかが一目でわかります. ネットワークリンクステータスも色で強調表示されます:緑は正常、警告は黄色、輻輳は赤.

WhatsUp GoldのNetwork Traffic Analysisアドオンを入手して、ネットワークのパフォーマンスに関するより深いインテリジェンスを取得できます。これにより、リンクとエンドツーエンドの両方のネットワークパフォーマンスに関する洞察を通じて、より優れたトラブルシューティング機能が提供されます。キャパシティプランニングツールは、需要を予測し、必要に応じてリソースを拡大するのに役立ちます.

Nmapの代替

Nmapの一般ユーザーはそれを誓いますが、このツールには制限があります。ネットワーク管理の初心者は、お気に入りのツールからGUIインターフェイスを使用し、ネットワークパフォーマンスの問題をよりグラフィカルに表現することを期待しています。 Nmapのen-map適応(以下を参照)は、これらのニーズに対処するために大いに役立ちます.

コマンドラインユーティリティを使用したくない場合は、Nmapの代わりにチェックアウトできるものがあります。ネットワーク管理ツールの世界有数のプロデューサーの1つであるSolarWindsは、無料のポートスキャナーも提供しています。 Nmapの分析機能はそれほど優れていないので、ネットワークのステータスとパフォーマンスをさらに調査するために他のツールを調査しているかもしれません.

Nmap:不可欠なネットワーク管理ツール

最終的に、ネットワーク内のシステムをターゲットにしてファイアウォールをナビゲートできるツールを探している場合、Nmapが最適です。市場にある他のネットワーク分析ツールほど魅力的ではありませんが、ほとんどのIT管理者のツールキットの中核部分です。 Pingスキャンとポートスキャンは、このプラットフォームが何ができるかについて話すときの氷山の一角にすぎません.

Nmapについて詳しく知りたい場合は、豊富なコミュニティWebサイトに、経験を最大限に活用するためのガイドと情報が満載です。ツールのサイトからNmapのドキュメントにアクセスできます。学習曲線を超えると、ネットワークの透明性が向上するだけでなく、将来の脅威からシステムを保護できるようになります。基本を学ぶことから始めれば、NMapでうまくいくでしょう。.

Nmapは、ネットワーク管理者にとって不可欠なツールの1つであり、ネットワークのマッピングや広範なネットワークインベントリの実施を検討する際に役立ちます。Nmapを使用することで、ネットワーク上のライブホストを検索し、開いているポートやオペレーティングシステムをスキャンすることができます。また、NmapはWindows、Linux、MacOSなどのオペレーティングシステムで利用でき、非常に活発で活気のあるユーザーサポートコミュニティもあります。Nmapを使用することで、ネットワークセキュリティに関する知識を深め、攻撃に対する準備を整えることができます。