NIDS /ネットワーク侵入検知システムとは?

NIDSは、ネットワーク侵入検知システムの頭字語です。 NIDSは、ハッキング、ポートスキャン、DoSなどのネットワーク上の悪意のある動作を検出します。.

ここに私たちのリストがあります 9種類の最高のNIDSツール(Network Intrustion Detection Systems):

- SolarWindsセキュリティイベントマネージャー (無料トライアル)

- 鼻水

- ブロ

- すりかた

- IBM QRadar

- セキュリティオニオン

- WIPS-NGを開く

- サガン

- スプランク

NIDSの目的

侵入検知システムは、ネットワークアクティビティのパターンを探して、悪意のあるアクティビティを特定します。このカテゴリのセキュリティシステムの必要性が生じたのは、悪意のある活動をブロックするための以前の成功した戦略に対応して、ハッカーの方法が変更されたためです。.

ファイアウォールは、着信接続の試行をブロックするのに非常に効果的になりました。ウイルス対策ソフトウェアが正常に識別されました USBスティック、データディスク、電子メールの添付ファイルを介して伝染する感染. 従来の悪意のある方法がブロックされたため、ハッカーは分散型サービス拒否(DDoS)攻撃などの攻撃戦略に目を向けました。エッジサービスにより、これらの攻撃ベクトルの脅威が少なくなりました.

今日, Advanced Persistent Threat(APT) ネットワーク管理者にとって最大の課題です。これらの攻撃戦略は、ハイブリッド戦争の一部として各国政府によって現在も使用されています。 APTシナリオでは、ハッカーのグループが企業ネットワークへのアクセスを取得し、会社のリソースを独自の目的で使用するとともに、販売用の企業データへのアクセスを取得します.

企業のデータベースに保持されている個人データの収集は、データ代理店のおかげで収益性の高いビジネスになりました. その情報は悪意のある目的にも使用される可能性があります また、doxingを通じてアクセス戦略にフィードバックすることもできます。企業の顧客、サプライヤー、従業員のデータベースで入手可能な情報は、捕鯨やスピアフィッシングのキャンペーンに役立つリソースです。詐欺師はこれらの方法を効果的に使用して、会社の従業員をだまして送金や秘密の開示を促しました。これらの方法は 会社の労働者を脅迫するために使用 雇用主の利益に反して行動する.

不満を持つ従業員 企業のデータセキュリティにも問題があります。ネットワークとデータベースにアクセスできる孤独な労働者は、許可されたアカウントを使用して損害を引き起こしたりデータを盗んだりすることで大混乱を招く.

そう, ネットワークセキュリティには、不正アクセスのブロックをはるかに超える方法を含める必要があります 悪意のあるソフトウェアのインストールを防ぎます。ネットワークベースの侵入検知システムは、すべての隠れた侵入者の活動、悪意のある従業員の活動、詐欺師を装った非常に効果的な保護を提供します.

NIDSとSIEMの違い

ネットワークの新しいセキュリティシステムを探す場合、SIEMという用語に遭遇します。これがNIDSと同じ意味かどうか疑問に思うかもしれません.

SIEMとNIDSの定義には多くの重複があります。 SIEMの略 セキュリティ情報とイベント管理. SIEMの分野は、保護ソフトウェアの既存の2つのカテゴリの組み合わせです。がある セキュリティ情報管理(SIM) そして セキュリティイベント管理(SEM).

SEMの分野はNIDSの分野と非常に似ています。セキュリティイベント管理は、ライブネットワークトラフィックの調査に焦点を当てたSIEMのカテゴリです。これは、ネットワークベースの侵入検知システムの専門化とまったく同じです。.

NIDSまたはHIDS

ネットワークベースの侵入検知システムは、侵入検知システムである広範なカテゴリの一部です。他のタイプのIDSは、ホストベースの侵入検知システムまたはHIDSです。ホストベースの侵入検知システムは、SIEMのセキュリティ情報管理要素とほぼ同等です。.

ながら ネットワークベースの侵入検知システムがライブデータを見る, ホストベースの侵入検知システムは、システム上のログファイルを調べます. NIDSの利点は、これらのシステムがすぐに使えることです。発生したネットワークトラフィックを確認することで、迅速に行動を起こすことができます。ただし、侵入者の多くの活動は、一連のアクションでしか発見できません。ハッカーが悪意のあるコマンドをデータパケット間で分割することも可能です。 NIDSはパケットレベルで機能するため、パケット全体に広がる侵入戦略を発見する能力が低下します。.

HIDSは、ログに保存されたイベントデータを調べます. ログファイルにレコードを書き込むと、応答に遅延が生じます。ただし、この戦略により、分析ツールはネットワーク上の複数のポイントで同時に発生するアクションを検出できます。たとえば、同じユーザーアカウントを使用して、地理的に分散した場所からネットワークにログインし、そのアカウントを割り当てられた従業員がこれらの場所のいずれにも配置されていない場合、アカウントは明らかに侵害されています.

侵入者は、ログファイルがアクティビティを公開する可能性があることを知っているため、ログレコードの削除はハッカーが使用する防御戦略です。したがって、ログファイルの保護はHIDSシステムの重要な要素です.

NIDSとHIDSの両方に利点があります. NIDSは迅速な結果を生み出します. ただし、これらのシステムは、ネットワークの通常のトラフィックから学習して、「偽陽性.特に、ネットワークでの運用の初期の数週間では、NIDSツールは侵入を過剰に検出し、定期的なアクティビティを強調していることを証明する警告を大量に作成する傾向があります。一方では、警告を除外したり、侵入者の活動を見逃したりするリスクは避けたいものです。ただし、一方で、過度に敏感なNIDSは、ネットワーク管理チームの忍耐を試すことができます。.

HIDSは応答が遅くなりますが、 侵入者の活動のより正確な画像 広範囲のロギングソースからのイベントレコードを分析できるためです。ネットワークを保護するには、SIEMアプローチを採用し、NIDSとHIDSの両方を展開する必要があります.

NIDS検出方法

NIDSは2つの基本的な検出方法を使用します。

- 異常ベースの検出

- 署名ベースの検出

シグネチャベースの戦略は、ウイルス対策ソフトウェアで使用される検出方法から生まれました。スキャンプログラムは、ネットワークトラフィックのパターンを探します。 バイトシーケンス そして 典型的なパケットタイプ 攻撃に定期的に使用される.

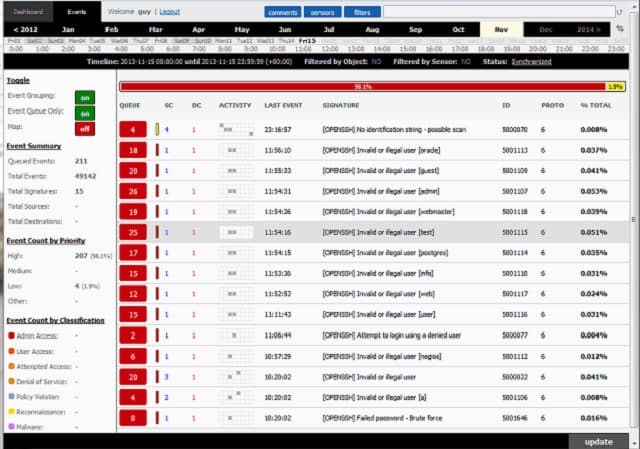

異常ベースのアプローチ 現在のネットワークトラフィックを通常のアクティビティと比較します. したがって、この戦略には、通常のアクティビティのパターンを確立する学習フェーズが必要です。このタイプの検出の例は、ログイン試行の失敗回数です。人間のユーザーはパスワードを数回間違えると予想されるかもしれませんが、ブルートフォースでプログラムされた侵入の試みは、高速シーケンスを循環する多くのパスワードの組み合わせを使用します。これは非常に簡単な例です。フィールドでは、異常ベースのアプローチが探すアクティビティパターンは、アクティビティの非常に複雑な組み合わせになる可能性があります.

侵入検知と侵入防止

侵入の発見は、ネットワークを安全に保つための第1ステップです. 次のステップは、侵入者をブロックするために何かをすることです. 小規模なネットワークでは、手動で介入し、ファイアウォールテーブルを更新して侵入者のIPアドレスをブロックし、侵害されたユーザーアカウントを一時停止することができます。ただし、大規模なネットワーク、および24時間アクティブにする必要があるシステムでは、自動化されたワークフローを使用して脅威の修復を進める必要があります。侵入者の活動に対処するための自動介入は、侵入者検出システムと 侵入者防止システム(IPS).

過敏な検出ルールは正規のユーザーをブロックし、システムをシャットダウンする可能性があるため、IPS戦略では検出ルールと修復ポリシーの微調整が不可欠です。.

推奨NIDS

このガイドは、HIDSツールやIPSソフトウェアではなく、NIDSに焦点を当てています。驚くべきことに、主要なNIDSの多くは無料で使用でき、他のトップツールは無料の試用期間を提供します.

1. SolarWindsセキュリティイベントマネージャー (無料トライアル)

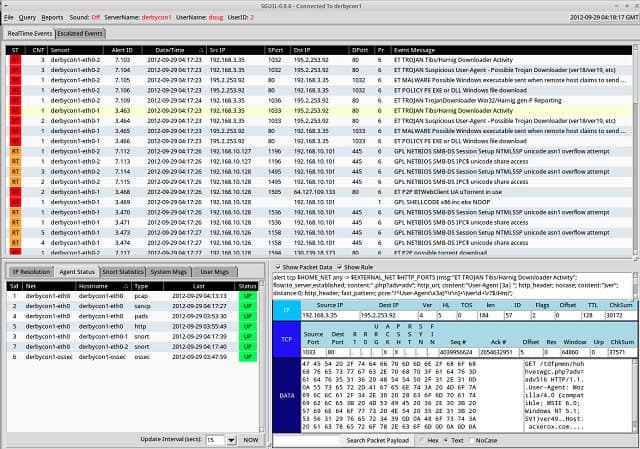

の SolarWindsセキュリティイベントマネージャー 主にHIDSパッケージですが、 このツールでもNIDS関数を使用できます. このツールは、Snortによって収集されたデータを処理する分析ユーティリティとして使用できます。 Snortの詳細については、以下をご覧ください。 Snortは、1。Event Managerを介して表示できるトラフィックデータをキャプチャできます。.

NIDSとHIDSの組み合わせにより、これは非常に強力なセキュリティツールになります。 Security Event ManagerのNIDSセクションには、ルールベースが含まれています。 イベント相関ルール, 侵入を示すアクティビティの異常を検出します。このツールは、侵入警告の検出時にワークフローを自動的に実装するように設定できます。これらのアクションは呼び出されます アクティブな応答. 異常の検出時に自動的に起動できるアクションには、プロセスとサービスの停止または起動、ユーザーアカウントの一時停止、IPアドレスのブロック、通知の送信が含まれます。 Eメール, SNMPメッセージ, または スクリーン記録. アクティブな応答により、SolarWinds Security Event Managerは 侵入防止システム.

これは、今日市場で入手可能なIDSの最上位であり、無料ではありません。ソフトウェアはでのみ実行されます Windowsサーバー オペレーティングシステム、ただしデータを収集できます Linux, Unix, そして マックOS と同様 ウィンドウズ. SolarWinds Security Event Managerは、 30日間の無料トライアル.

SolarWinds Security EventManager30日間無料トライアルをダウンロード

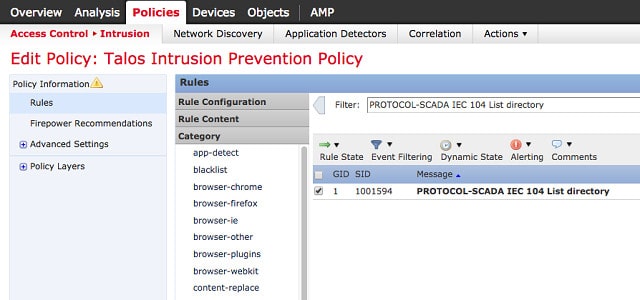

2. Snort

Cisco Systemsが所有するSnortはオープンソースプロジェクトであり、 自由に使える. これは 一流のNIDS 現在および他の多くのネットワーク分析ツールは、その出力を使用するように記述されています。ソフトウェアは次の場所にインストールできます。 ウィンドウズ, Linux, そして Unix.

これは、実際には分析のためにネットワークトラフィックのコピーを収集するパケットスニファーシステムです。ただし、ツールには他のモードがあり、そのうちの1つは侵入検知です。侵入検知モードの場合、Snortは「基本ポリシー,」は、ツールの検出ルールベースです.

基本ポリシーにより、Snortの柔軟性、拡張性、適応性が向上します。ネットワークの典型的なアクティビティに合わせてポリシーを微調整し、「偽陽性.」独自の基本ポリシーを作成できますが、Snort Webサイトからパックをダウンロードできるため、作成する必要はありません. Snortには非常に大きなユーザーコミュニティがあります それらのユーザーはフォーラムを通じてコミュニケーションを取ります。上級ユーザーは、独自のヒントと改良点を他のユーザーが無料で利用できるようにします。また、コミュニティからより多くの基本ポリシーを無料で選択することもできます。 Snortを使用している人は非常に多いため、フォーラムには常に新しいアイデアと新しい基本ポリシーがあります。.

3.ブロ

BroはSnortと同様にNIDSですが、Snortシステムよりも大きな利点があります。このツールは アプリケーション層. この 無料のNIDS 科学および学術界で広く好まれています.

これは両方です 署名ベースのシステム そして、それも使用します 異常ベースの検出方法. 見つけることができます ビットレベルのパターン 悪意のあるアクティビティを示す パケット間.

検出プロセスはで処理されます 二段階. これらの最初のものはによって管理されます ブロイベントエンジン. データはパケットレベルよりも高いレベルで評価されるため、分析を即座に実行することはできません。十分なパケットを一緒に評価できるように、ある程度のバッファリングが必要です。したがって、Broは通常のパケットレベルのNIDSよりも少し遅いですが、それでもHIDSよりも早く悪意のあるアクティビティを識別します。収集されたデータは ポリシースクリプト, これは、検出プロセスの第2フェーズです.

可能です 修復アクションを設定する ポリシースクリプトによって自動的にトリガーされます。これにより、Broは侵入防止システムになります。ソフトウェアは次の場所にインストールできます。 Unix, Linux, そして マックOS.

4.すりかた

だからNIDS アプリケーション層で動作します, マルチパケットの可視性を提供します。これは 無料ツール Broの機能と非常によく似た機能があります。これらは 署名ベースの検出システム アプリケーションレベルで動作しますが、パケットの詳細にアクセスできるため、処理プログラムは プロトコルレベルの情報 パケットヘッダーが不足しています。これにはデータ暗号化が含まれます, トランスポート層 そして インターネット層 データ.

だからNIDS アプリケーション層で動作します, マルチパケットの可視性を提供します。これは 無料ツール Broの機能と非常によく似た機能があります。これらは 署名ベースの検出システム アプリケーションレベルで動作しますが、パケットの詳細にアクセスできるため、処理プログラムは プロトコルレベルの情報 パケットヘッダーが不足しています。これにはデータ暗号化が含まれます, トランスポート層 そして インターネット層 データ.

このIDSも採用しています 異常ベースの検出方法. Suricataは、パケットデータとは別に、TLS証明書、HTTP要求、およびDNSトランザクションを調べることができます。このツールは、ウイルス検出のためにビットレベルでファイルからセグメントを抽出することもできます.

Suricataは、以下と互換性のある多くのツールの1つです。 Snortデータ構造. Snort基本ポリシーを実装できます。この互換性の大きな利点は、SnortコミュニティがSuricataで使用するトリックのヒントを提供できることです。他のSnort互換ツールもSuricataと統合できます。これらには スノービー, アナバル, ベース, そして スクイル.

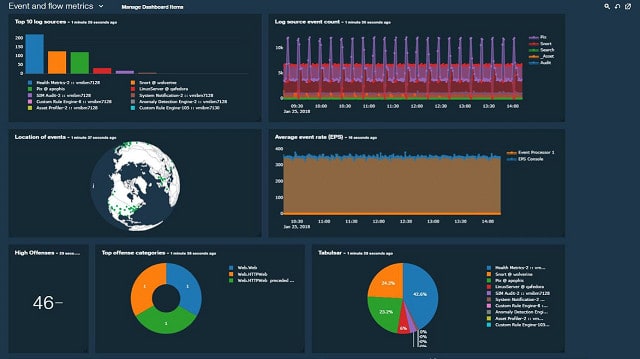

5. IBM QRadar

このIBM SIEMツールは無料ではありませんが、14日間の無料試用版を入手できます。これは クラウドベースのサービス, どこからでもアクセスできます。システムは、侵入検知のすべての側面をカバーします。これには、 HIDS また、ライブ交通量データの検査も行います。これにより、これもNIDSになります。 QRadarがモニターできるネットワークインフラストラクチャは、クラウドサービスにまで及びます。侵入の可能性を強調する検出ポリシーがパッケージに組み込まれています.

このツールの非常に素晴らしい機能は 攻撃モデリングユーティリティ システムの脆弱性をテストするのに役立ちます。 IBM QRadar AIを使用して、異常ベースの侵入検知を容易にします データとイベントの視覚化を統合する非常に包括的なダッシュボードがあります。クラウドでサービスを使用したくない場合は、実行されるオンプレミスバージョンを選択できます ウィンドウズ.

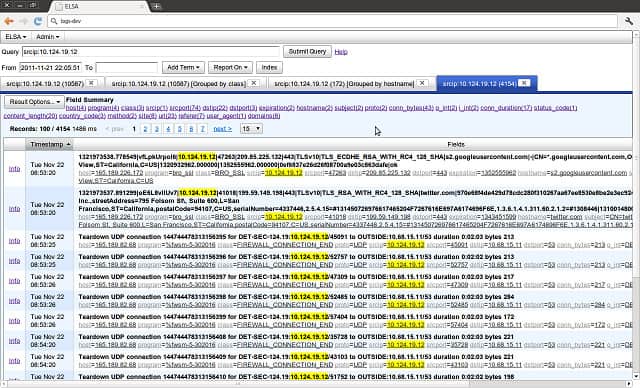

6.セキュリティオニオン

IDSを実行したい場合 Linux, その 自由 Security OnionのNIDS / HIDSパッケージは非常に優れたオプションです。これはオープンソースプロジェクトであり、コミュニティがサポートしています。このツールのソフトウェアは、で実行されます Ubuntu 他のネットワーク分析ユーティリティから引き込まれました。このガイドにリストされている他の多くのツールは、Security Onionパッケージに統合されています。 鼻水, ブロ, そして すりかた. HIDS機能は OSSEC フロントエンドは キバナ システム。 Security Onionに含まれている他の有名なネットワーク監視ツールには、 エルサ, NetworkMiner, スノービー, スクワート, スクイル, そして エクスプリコ.

このユーティリティには、さまざまな分析ツールが含まれており、シグネチャベースの手法と異常ベースの手法の両方を使用します。既存のツールを再利用するということは、セキュリティオニオンがそのコンポーネントの定評から恩恵を受けることを意味しますが、パッケージ内の要素の更新は複雑になる可能性があります.

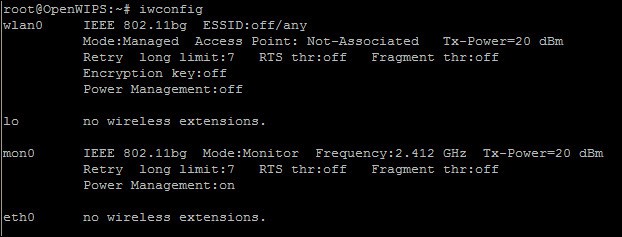

7. WIPS-NGを開きます

Open WIPS-NGは オープンソース ワイヤレスネットワークの監視に役立つプロジェクト。このツールは簡単に使用できます wifiパケットスニファー または侵入検知システムとして。ユーティリティは、作成したのと同じチームによって開発されました エアクラックNG –ハッカーが使用する非常に有名なネットワーク侵入ツール。したがって、Open WIPS-NGを使用してネットワークを保護している間、あなたが見つけたハッカーは、その姉妹パッケージで無線信号を収集します。.

これは 無料のツール にインストールする Linux. ソフトウェアパッケージには3つのコンポーネントが含まれています。これらはセンサー、サーバー、インターフェースです。 Open WIPS-NGは多くの修復ツールを提供するため、センサーはデータの収集とコマンドの送信の両方を行うワイヤレストランシーバーへのインターフェイスとして機能します。.

8.サガン

サガンはHIDSです。ただし、データフィードを追加すると、 鼻水, NIDSとしても機能します。または、次を使用できます ブロ または すりかた Saganのライブデータを収集します。この 無料ツール にインストールできます Unix Unixライクなオペレーティングシステム。つまり、 Linux そして マックOS, しかし、Windowsではそうではありません。ただし、Windowsイベントログメッセージを処理できます。このツールは以下にも対応しています アナバル, ベース, スノービー, そして スクイル.

Saganに組み込まれている便利な追加機能には、分散処理と IPアドレスジオロケーター. ハッカーは侵入攻撃にIPアドレスの範囲をよく使用しますが、これらのアドレスの一般的な場所が物語を伝えるという事実を見落とすため、これは良い考えです. Saganはスクリプトを実行して攻撃の修復を自動化できます, これには、ファイアウォールテーブルやディレクトリサービスなどの他のユーティリティと対話する機能が含まれます。これらの能力により、 侵入防止システム.

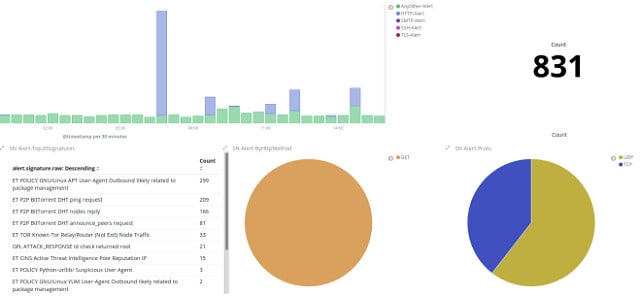

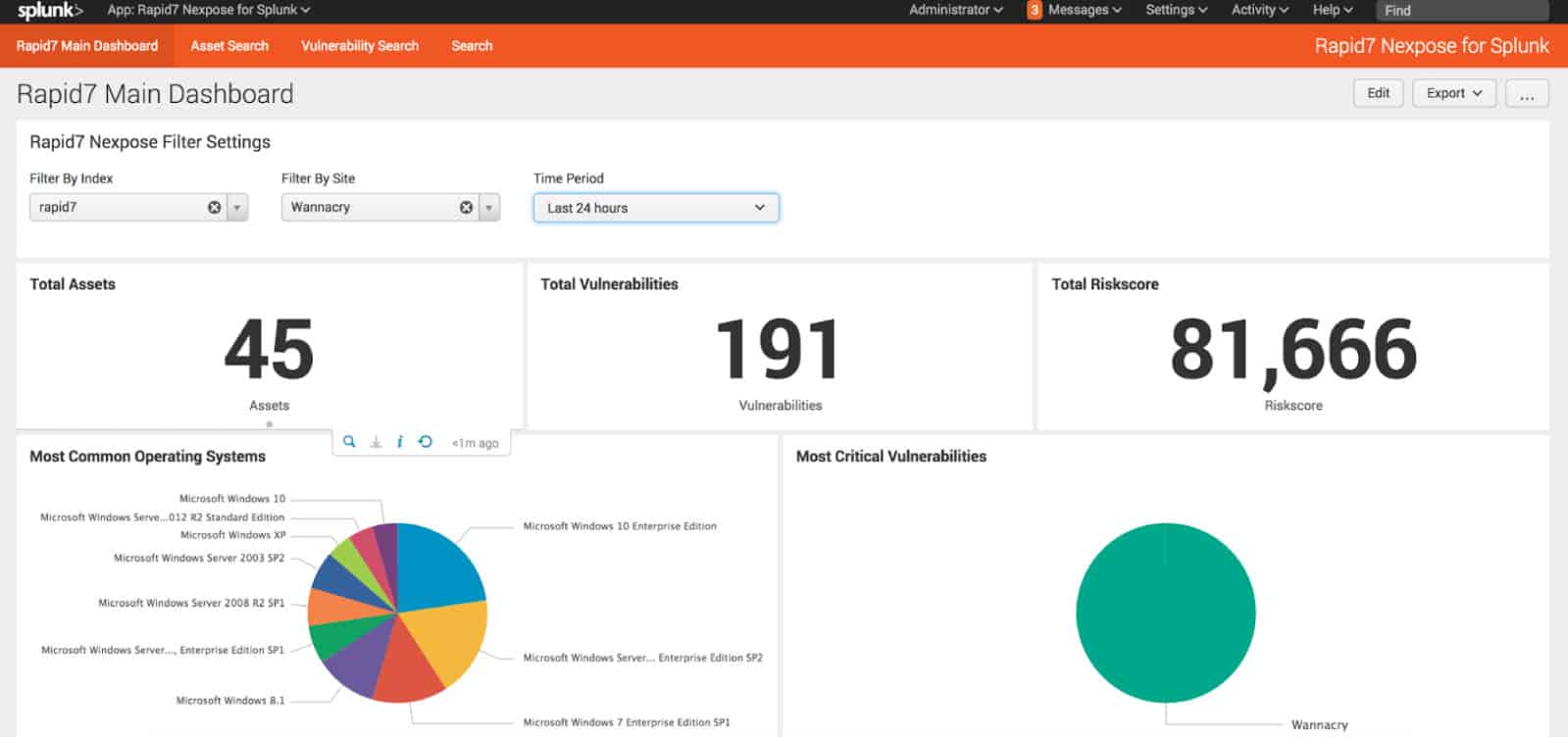

9. Splunk

Splunkは、NIDSおよびHIDS機能も備えた一般的なネットワークトラフィックアナライザーです。ツールは次の場所にインストールできます。 ウィンドウズ そして Linux. このユーティリティには3つのエディションがあります。これらは、Splunk Free、Splunk Light、Splunk Enterprise、およびSplunk Cloudです。得られる 15日間のトライアル ツールのクラウドベースのバージョンに 60日間の無料トライアル Splunk Enterpriseの。 Splunk Lightは 30日間の無料トライアル. これらのバージョンにはすべて、データ収集機能と異常検出が含まれます.

Splunkのセキュリティ機能は、次のアドオンで強化できます。 Splunk Enterpriseセキュリティ. これは、7日間の無料トライアルで利用できます。このツールは、異常検出の精度を高め、AIを使用することで誤検知の発生を減らします。警告の範囲は警告の重大度レベルによって調整でき、システム管理チームが熱心なレポートモジュールに圧倒されるのを防ぎます。.

Splunkはログファイル参照を統合して、イベントの履歴を把握できるようにします。時間の経過に伴う悪意のあるアクティビティの頻度を調べることにより、攻撃および侵入アクティビティのパターンを見つけることができます.

NIDSの実装

ネットワークセキュリティを脅かすリスクは非常に包括的であるため、 ネットワークベースの侵入検知システムを実装するかどうかを選択することはできません. それらは不可欠です。幸いなことに、どのNIDSツールをインストールするか選択できます.

現在、多くのNIDSツールが市場に出回っており、それらのほとんどは非常に効果的です。しかしながら, おそらくそれらすべてを調査するのに十分な時間がないでしょう. これが、このガイドをまとめた理由です。リストに含めた最高のNIDSツールだけに検索を絞り込むことができます.

リスト上のすべてのツールは 無料で使用するか、無料の試用版として提供されています. あなたは彼らのペースでそれらのいくつかを取ることができます。オペレーティングシステムに応じてリストをさらに絞り込み、ネットワークのサイズとセキュリティニーズに一致するショートリスト機能を評価します。.

NIDSツールを使用していますか?どちらを選択しましたか? HIDSツールも試しましたか? 2つの代替戦略をどのように比較しますか?にメッセージを残す コメント 以下のセクションで、あなたの経験をコミュニティと共有してください.

画像:Pixabayのハッカーサイバー犯罪。パブリックドメイン.