DoS攻撃とは何ですか? DDoS攻撃とは何ですか、違いは何ですか?

A DoS攻撃 は、コンピューターを使用してTCPパケットとUDPパケットでサーバーをフラッディングするサービス拒否攻撃です。 A DDoS攻撃 複数のシステムがDoS攻撃で単一のシステムを標的とする場所です。その後、ターゲットネットワークは複数の場所からのパケットで攻撃されます.

すべてのDDoS = DoS、ただしすべてのDoS = DDoSではない.

サービス妨害(DoS) そして 分散型サービス拒否(DDoS) 攻撃は、現代の企業が直面する最も威圧的な脅威の2つです。 DoS攻撃が成功した場合のように、金銭的な影響を与える攻撃はほとんどありません。セキュリティ調査によると、DDoS攻撃のコストは平均で1時間あたり20,000〜40,000ドルです。これは天文学的な数字であり、最大の組織でさえプレッシャーにさらされる可能性があります.

>>>DDoS攻撃のエッジサービスソリューションプロバイダーにジャンプ<<<

成功したDDos攻撃は、 かなりの期間、行動を起こさない でもできます 特定のシステムを誤動作させる. 毎日、あなたが行動を起こしていないと、そうでなければ費用が山積みになります。この記事では、DoSとDDoSの危険性を調べて、違いを確認します。.

DoS攻撃とは?

A DoS攻撃 は サービス拒否攻撃 コンピューター(またはコンピューター)が使用される場所 サーバーをTCPおよびUDPパケットであふれさせる. このタイプの攻撃の間、パケットは送信されるため、サービスは動作しなくなります サーバーの機能を過負荷にし、サーバーを使用不可にする ネットワーク全体の他のデバイスとユーザーに。 DoS攻撃は、他のユーザーが使用できないように個々のマシンとネットワークをシャットダウンするために使用されます.

DoS攻撃を使用できるさまざまな方法があります。これらには次のものが含まれます。

- バッファオーバーフロー攻撃 –このタイプの攻撃は、最も一般的なDOS攻撃です。この攻撃では、攻撃者はネットワークアドレスをトラフィックでオーバーロードし、使用されないようにします。.

- Ping of DeathまたはICMP Flood – ICMPフラッド攻撃は、未構成または誤って構成されたネットワークデバイスを取得し、それらを使用してスプーフィングパケットを送信し、ネットワーク内のすべてのコンピューターをpingするために使用されます。これはPing of Death(POD)攻撃とも呼ばれます.

- SYNフラッド – SYNフラッド攻撃は、サーバーへの接続要求を送信しますが、ハンドシェイクを完了しません。最終的な結果は、ネットワークへの接続を妨げる接続要求がネットワークに殺到することです。.

- ティアドロップ攻撃 –ティアドロップDOS攻撃中に、攻撃者はIPデータパケットフラグメントをネットワークに送信します。その後、ネットワークはこれらのフラグメントを元のパケットに再コンパイルしようとします。これらのフラグメントをコンパイルするプロセスはシステムを使い果たし、最終的にクラッシュします。フィールドがシステムを混乱させて元に戻すことができないように設計されているため、クラッシュします。.

DoS攻撃を簡単に調整できるということは、DoS攻撃が 最も普及しているサイバーセキュリティの脅威の1つ 現代の組織が直面しなければならないこと。 DoS攻撃は単純ですが効果的であり、狙っている企業や個人に壊滅的な損害をもたらす可能性があります。 1回の攻撃で、組織は数日または数週間も行動不能になる可能性があります.

組織がオフラインで過ごす時間は増えます。ネットワークにアクセスできないと、組織は毎年数千のコストがかかります。データが失われることはありませんが、サービスとダウンタイムの中断は非常に大きくなる可能性があります。 DoS攻撃の防止は、現代において保護された状態を維持するための基本的な要件の1つです。.

DDoS攻撃とは?

A DDoS攻撃 は、現在使用されている最も一般的なDoS攻撃の1つです。 DoS攻撃中, 複数のシステムがDoS攻撃で単一のシステムを標的にしている. の ターゲットネットワークは、複数の場所からのパケットで攻撃されます. 複数の場所を使用してシステムを攻撃することにより、攻撃者はシステムをより簡単にオフラインにすることができます。これは、攻撃者が自由に使えるマシンの数が多く、被害者が攻撃の発信元を特定することが困難になるためです。.

さらに、DDoS攻撃を使用する 回復がより複雑になります. 攻撃者がスレーブコンピューターを使用してリモートで攻撃を開始できるように、DDoS攻撃を実行するために使用されるシステムが10回のうち9回侵害されました。これらのスレーブコンピューターは、ゾンビまたはボットと呼ばれます.

これらのボットは、ボットネットと呼ばれるデバイスのネットワークを形成します。このネットワークは、コマンドアンドコントロールサーバーを介して攻撃者によって管理されます。コマンドアンドコントロールサーバーにより、攻撃者またはボットマスターは攻撃を調整できます。ボットネットは、一握りのボットから数百の異なるボットまでのどこからでも構成できます.

こちらもご覧ください: DoSおよびDDoS攻撃について

幅広い種類のDOSおよびDDOS攻撃

ネットワークをオフラインにするためにDOS攻撃に分類される広範なカテゴリがいくつかあります。これらの形式は次のとおりです。

- ボリューム攻撃– ボリューム攻撃は、ネットワークの帯域幅リソースが意図的に攻撃者によって消費されるあらゆる形態の攻撃として分類されます。ネットワーク帯域幅が消費されると、ネットワーク内の正当なデバイスとユーザーは使用できなくなります。攻撃者がネットワークデバイスをICMPエコー要求でフラッディングすると、利用可能な帯域幅がなくなるまでボリューム攻撃が発生します。.

- フラグメンテーション攻撃– フラグメンテーション攻撃は、操作されたパケットをネットワークに強制的に再構成させるあらゆる種類の攻撃です。フラグメンテーション攻撃中、攻撃者は操作されたパケットをネットワークに送信するため、ネットワークがパケットを再構築しようとすると、再構築できません。これは、パケットに許可されているよりも多くのパケットヘッダー情報があるためです。最終結果は、大きすぎて一括で再構成できないパケットヘッダーです.

- TCP状態枯渇攻撃– TCP-State Exhaustion攻撃では、攻撃者はWebサーバーまたはファイアウォールを標的にして、確立できる接続の数を制限しようとします。このスタイルの攻撃の背後にある考え方は、同時接続数の制限までデバイスをプッシュすることです.

- アプリケーション層攻撃– アプリケーションレイヤーまたはレイヤー7攻撃は、できるだけ多くのプロセスとトランザクションを作成することにより、リソースを使い尽くそうとするアプリケーションまたはサーバーを標的とする攻撃です。アプリケーション層攻撃は、攻撃を開始するのに多くのマシンを必要としないため、検出および対処が特に困難です.

DDOS攻撃の最も一般的な形式

ご覧のとおり、DDoS攻撃は、攻撃の深刻度を高めるさまざまなデバイスを使用しているため、より複雑な脅威です。 1台のコンピューターに攻撃されることは、100台のデバイスのボットネットに攻撃されることと同じではありません!

DDOS攻撃に備えていることの一部は、できるだけ多くのさまざまな攻撃形態に精通していることです。このセクションでは、これらをさらに詳しく見て、これらの攻撃が企業ネットワークを損傷するためにどのように使用されるかを確認します。.

DDoS攻撃には、次のようなさまざまな形態があります。

Ping of Death – Ping of Death(POD)攻撃中、攻撃者は複数のpingを1台のコンピューターに送信します。 POD攻撃は、操作されたパケットを使用して、最大パケット長より大きいIPパケットを持つパケットをネットワークに送信します。これらの不正なパケットはフラグメントとして送信されます.

被害者のネットワークがこれらのパケットを再構築しようとすると、ネットワークリソースが使い果たされると、正当なパケットが利用できなくなります。これにより、ネットワークが停止し、アクションが完全に停止します.

DDoS攻撃には、次のようなさまざまな形態があります。

- UDPフラッド– UDPフラッドは、被害者ネットワークをユーザーデータグラムプロトコル(UDP)パケットでフラッディングするDDoS攻撃です。攻撃は、ホストがポートでリッスンしているアプリケーションを探し続けるように、リモートホストのポートをフラッディングすることによって機能します。ホストは、アプリケーションがないことを検出すると、宛先に到達できなかったことを示すパケットで応答します。これはネットワークリソースを消費し、他のデバイスが適切に接続できないことを意味します.

- Ping Flood – UDPフラッド攻撃と同様に、pingフラッド攻撃はICMPエコー要求またはpingパケットを使用してネットワークのサービスを妨害します。攻撃者は、ブルートフォースによってネットワークに到達できないようにするために、応答を待たずにこれらのパケットを迅速に送信します。これらの攻撃は、攻撃されたサーバーが独自のICMP Echo Replyパケットで応答しようとすると、帯域幅が両方の方法で消費されるため、特に懸念されます。最終結果は、ネットワーク全体の速度の低下です.

- SYN Flood – SYN Flood攻撃は、攻撃者がTCP接続シーケンスを使用して被害者のネットワークを利用不能にする別のタイプのDoS攻撃です。攻撃者はSYNリクエストを被害者のネットワークに送信し、ネットワークはSYN-ACKレスポンスで応答します。その後、送信者はACK応答で応答することになっていますが、代わりに攻撃者は応答しません(または、代わりになりすましIPアドレスを使用してSYNリクエストを送信します)。応答されない要求はすべて、接続できるデバイスがなくなるまでネットワークリソースを占有します。.

- スローロリス – Slowlorisは、元々Robert Hansen or RSnake byがWebサーバーをダウンさせるために開発したDDoS攻撃ソフトウェアの一種です。 Slowloris攻撃は、攻撃者が部分的なHTTPリクエストを送信するときに、それらを完了する意図がないときに発生します。攻撃を続けるために、Slowlorisは各リクエストに対してHTTPヘッダーを定期的に送信して、ネットワークのリソースを拘束します。これは、サーバーがそれ以上接続できなくなるまで続きます。この形式の攻撃は、帯域幅を必要としないため、攻撃者によって使用されます.

- HTTP Flood – HTTPフラッド攻撃では、攻撃者はHTTP GETまたはPOSTリクエストを使用して、個々のWebサーバーまたはアプリケーションで攻撃を開始します。 HTTPフラッドはレイヤー7攻撃であり、不正なパケットやスプーフィングされたパケットを使用しません。攻撃者はこのタイプの攻撃を使用します。なぜなら、攻撃者は他の攻撃よりも帯域幅を必要とせず、被害者のネットワークを動作不能にする.

- ゼロデイ攻撃– ゼロデイ攻撃は、まだ発見されていない脆弱性を悪用する攻撃です。これは、将来直面する可能性のある攻撃の包括的な用語です。これらのタイプの攻撃は、被害者が実際の攻撃を経験する前に特別な準備をする方法がないため、特に壊滅的です。.

DoS対DDoS:違いは何ですか?

の DoSとDDoSの主な違い 攻撃は 後者は複数のインターネット接続を使用します 被害者のネットワークをオフラインにする 前者は単一の接続を使用します. DDoS攻撃は、被害者が攻撃の発信元を特定できないように複数の場所から実行されるため、検出がより困難です。もう1つの重要な違いは、DDoS攻撃により攻撃者が大量のトラフィックを被害者のネットワークに送信できるため、攻撃の量が活用されることです。.

DDoS攻撃はDoS攻撃とは異なる方法で実行されることに注意することが重要です. DDoS攻撃 を通じて実行されます ボットネットの使用 または攻撃者の制御下にあるデバイスのネットワーク。対照的に, DoS攻撃 通常、 スクリプトまたはDoSツールの使用 お気に入り 低軌道イオンキャノン.

DoSおよびDDoS攻撃が発生する理由?

DoS攻撃であろうとDDoS攻撃であろうと、攻撃者がビジネスをオフラインにしたい理由は多くあります。このセクションでは、企業を攻撃するためにDoS攻撃が使用される最も一般的な理由のいくつかを見ていきます。一般的な理由は次のとおりです。

- 身代金– おそらくDDOS攻撃の最も一般的な理由は、身代金を強要することです。攻撃が正常に完了すると、攻撃者は攻撃を停止してネットワークをオンラインに戻すための身代金を要求します。これらの身代金を支払うことはお勧めしません。ビジネスが完全に機能することを保証するものではないからです。.

- 悪意のある競合他社– DDoS攻撃が発生するもう1つの理由として、事業を廃業にしようとする悪意のある競合他社があります。企業のネットワークをダウンさせることにより、競合他社は顧客をあなたから奪おうとすることができます。これは、競合他社が競争上の優位性を獲得するためにお互いをオフラインにしようとするオンラインギャンブルコミュニティでは特に一般的であると考えられています。.

- ハクティビズム– 多くの場合、攻撃の動機は金銭的ではなく、個人的および政治的です。ハクティビストグループが政府や企業のサイトをオフラインにして反対を示すことは珍しくありません。これは、攻撃者が重要であると考えているが、政治的な動機が原因で発生することが多い、何らかの理由で起こる可能性があります.

- 面倒を起こす – 多くの攻撃者は、個人ユーザーやネットワークに問題を引き起こすことを単に好みます。サイバー攻撃者が組織をオフラインにすると面白いと感じるのは秘密ではありません。多くの攻撃者にとって、DDoS攻撃は人をいたずらする方法を提供します。多くの場合、これらの攻撃は「犠牲者なし」と見なされます。攻撃が成功すると組織に損害を与える可能性があるため、残念なことです。.

- 不満を持つ従業員– サイバー攻撃のもう1つの一般的な理由は、不満を抱いている従業員または元従業員です。その人があなたの組織に対して不満を持っている場合、DDoS攻撃はあなたに立ち向かうための効果的な方法です。従業員の大多数は成熟した苦情を処理していますが、個人的な問題を抱えている組織に損害を与えるためにこれらの攻撃を使用する少数派がまだあります.

DoSおよびDDoS攻撃を防ぐ方法

DOS攻撃は現代の組織にとって絶え間ない脅威ですが、攻撃の前後に保護された状態を維持するために実行できるさまざまな手順がいくつかあります。保護戦略を実装する前に、やってくるすべてのDoS攻撃を防ぐことができないことを認識することが重要です。そうは言っても、できることは 成功した攻撃の被害を最小限に抑える それはあなたの道を来ます.

入ってくる攻撃の被害を最小限に抑えるには、次の3つがあります。

-

-

- 先制措置

- DOS攻撃のテスト実行

- 攻撃後の対応

-

先制措置, ネットワーク監視のように、あなたを助けることを目的としています システムをオフラインにする前に攻撃を特定する そして攻撃されることに対する障壁として機能します。同様に, DoS攻撃の実行テストでは、防御をテストできます DoS攻撃に対抗し、全体的な戦略を改善します。攻撃後の対応により、DoS攻撃がどの程度の損害を与えるかが決まります。これは、攻撃が成功した後に組織を復旧させて運用するための戦略です。.

先制措置:ネットワーク監視

ネットワークトラフィックを監視することは、最適な先制措置の1つです。 どうぞ。トラフィックを監視すると、サービスが完全に停止する前に攻撃の兆候を確認できます。トラフィックを監視することで、次のことができるようになります 異常なトラフィックを見つけたときにアクションを起こす レベルまたは認識されないIPアドレス。これは、オフラインにすることと起き続けることの違いになります.

全面攻撃を実行する前に, ほとんどの攻撃者は、完全な攻撃を開始する前に数パケットでネットワークをテストします. トラフィックを監視すると、これらの小さな兆候を監視して早期に検出できるため、サービスをオンラインに保ち、予期しないダウンタイムのコストを回避できます.

参照:25最高のネットワークモニター

テスト実行DoS攻撃

残念ながら、あなたがやってくるすべてのDoS攻撃を防ぐことはできません。ただし、攻撃が到着したら準備を整えることができます。これを行う最も直接的な方法の1つは 独自のネットワークに対するDDoS攻撃のシミュレーション. 攻撃をシミュレートすると、次のことができます 現在の予防方法をテストする に役立ちます いくつかのリアルタイム予防戦略を構築する 本当の攻撃があなたの道に来た場合、それは多くのお金を節約することができます.

攻撃後の対応:計画を作成する

攻撃が地面から落ちた場合、ダメージコントロールを実行する準備ができている必要があります. 明確な計画は、不便な攻撃と壊滅的な攻撃の違いになります. 計画の一部として、あなたは チームのメンバーに役割を指定する 攻撃が発生した場合の対応責任者。これには、技術的な懸念に対処している間、顧客が高く乾燥したままにならないように、顧客サポートの手順を設計することが含まれます.

エッジサービスとDDOS攻撃

DDoS攻撃に真正面から対抗する最も効果的な方法の1つは、 エッジサービス. のようなエッジサービスソリューション StackPath または スクリ ネットワークの端に座って、DDoS攻撃が実行される前に傍受できます。このセクションでは、これらのソリューションが悪意のある攻撃者からネットワークを安全に保つ方法について説明します。.

StackPath Edgeサービス

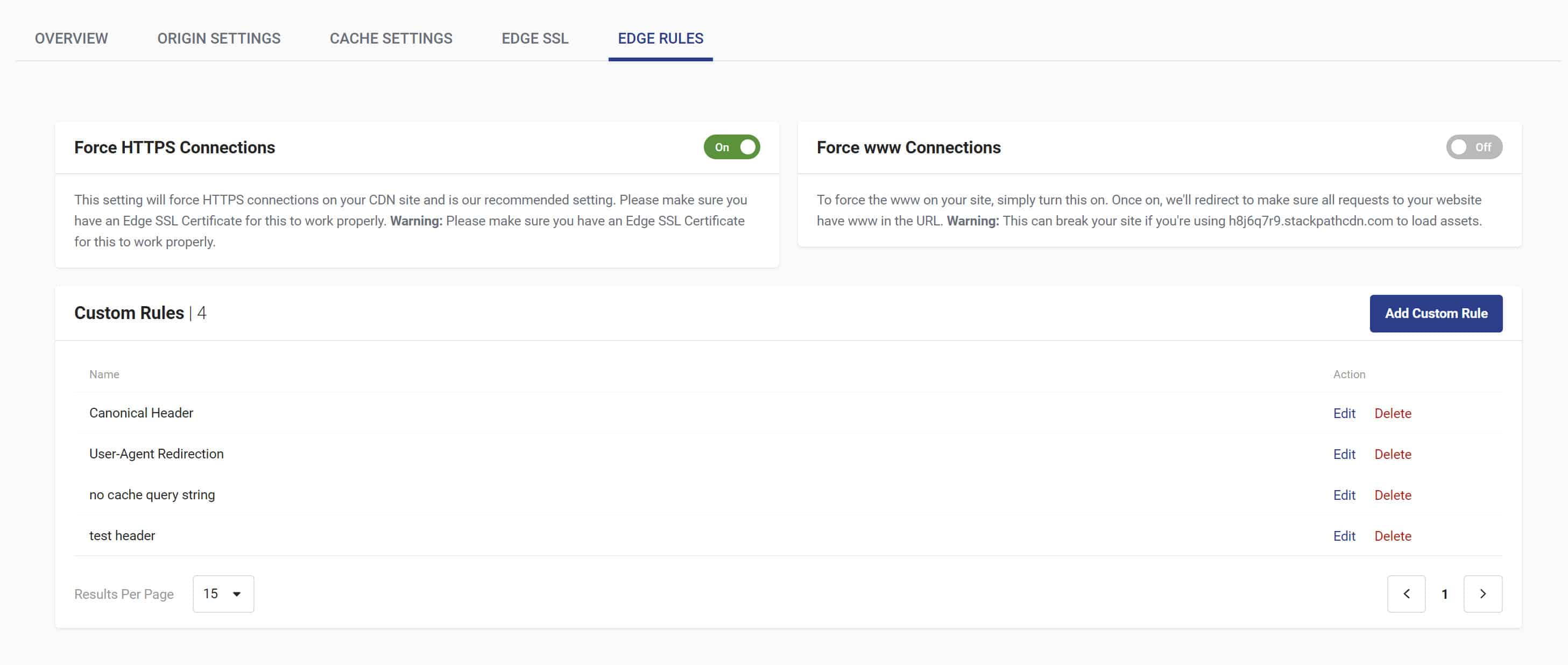

DDOS攻撃からの保護を維持する際の最大の懸念の1つは、パフォーマンスを維持しながら損傷を防ぐことです。 StackPathエッジサービスは、パフォーマンスの低下を最小限に抑え、DDOS攻撃のすべての一般的な形態を撃退するように設計されています。 StackPathエッジサービスを使用すると、次のことができます。 攻撃をリアルタイムで認識してブロックする ネットワークをオフラインにする前に.

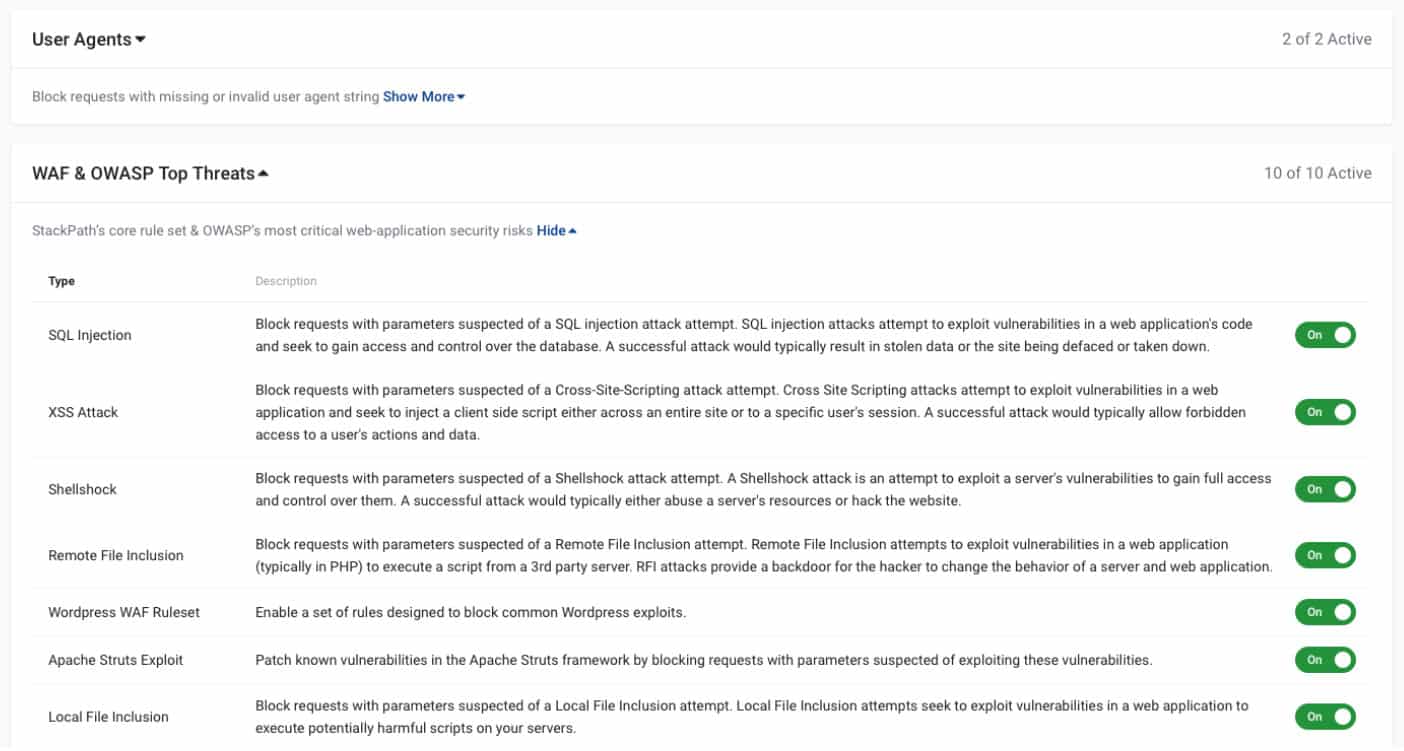

より高度な攻撃のために, StackpathのWebアプリケーションファイアウォール(WAF) アプリケーション層の攻撃が浸透するのを防ぎます。アプリケーション層の攻撃は、ネットワークに到達する前に悪意のあるトラフィックの兆候を検出できるアルゴリズムによってブロックされます.

StackPathは StackPath Edge Delivery 200 次のような他のタイプのDDOS攻撃から防御するための多くの他の手段を備えた、より大きなネットワーク向けのサービス UDPフラッド, SYNフラッド, そして HTTPフラッド 同様に。どんな種類のDDOS攻撃を受けても、StackPathソリューションにはコア機能があり、オフラインから保護された状態を維持できます。.

StackPath Edge Delivery 200 Stackpath.comで適切なプランを見つける

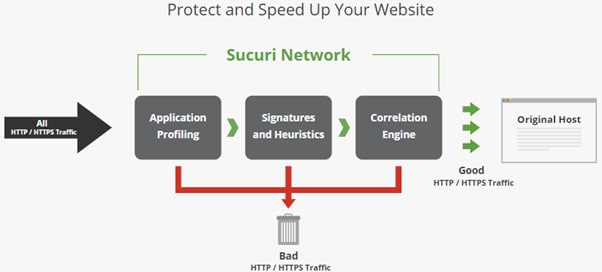

Sucuri Edge Services

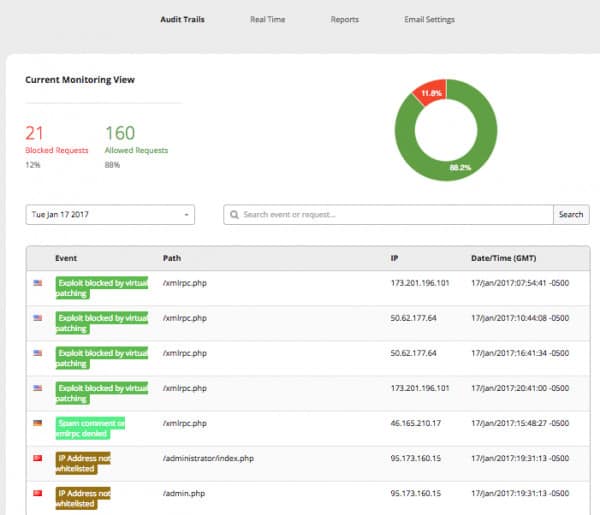

DDoS防止ソリューションのもう1つの主要プロバイダーは SucuriのDDoS保護 & 軽減サービス. スクリは取り扱いに長けています レイヤー7 HTTPフラッド しかしまた防ぐことができます TCP SYNフラッド, ICMPフラッド, スローロリス, UDPフラッド, HTTPキャッシュバイパス, そして 増幅されたDNS DDoS いくつか例を挙げると.

Sucuriには、Webサイトアプリケーションファイアウォールアプローチがあります。 28か所に存在するグローバルに分散したネットワーク. また、攻撃のサイズに上限がないため、何が起きても保護されます。 Sucuri WAFは、Webサイトに送信されるHTTP / HTTPS要求を傍受するクラウドベースのSaaSソリューションです.

特に便利な機能の1つは トラフィックが正当なユーザーのブラウザーから来ているのか、攻撃者が使用しているスクリプトから来ているのかを識別する機能. これにより、悪意のあるユーザーが攻撃を開始するのをブロックしながら、毎日のユーザーがサイトとそのサービスにアクセスできるようになります。 Sucuriは、ネットワークのニーズに応じて、エッジサービスのさまざまなプランを提供しています.

Sucuri Web Security Platform Sucuri.netで適切なプランを見つける

参照:55つのベストエッジサービスプロバイダー

DoS対DDoS攻撃:管理可能な脅威

現代の組織へのDoS攻撃と同様の攻撃はほとんどありません。データが盗まれることは非常に大きな損害になりますが、ブルートフォース攻撃でサービスを終了すると、対処する必要のある他の多くの複雑な問題が発生します。わずか1日のダウンタイムで組織に多大な経済的影響を与える可能性があります.

発生する可能性のあるDoSおよびDDoS攻撃の種類に精通していることは、攻撃の被害を最小限に抑えることに大きく役立ちます。少なくともあなたがしたい あなたが持っていることを確認してください ネットワーク監視ツール これにより、潜在的な攻撃を示す異常なトラフィックを検出できます。ただし、DoS攻撃に真剣に取り組む場合は、次のことを確認する必要があります。 攻撃後に対応する計画がある.

DoS攻撃は簡単に実行できるため、世界で最も人気のあるサイバー攻撃の1つになっています。そのため、攻撃を防ぎ、攻撃が成功した場合は攻撃に対応するために、積極的に対策を講じ、できるだけ多くの対策を実装することが非常に重要です。そうすることで、損失を制限し、できるだけ早く通常の操作に戻ることができる位置に身を任せます。.

こちらもご覧ください: 100以上の恐ろしいサイバー犯罪とサイバーセキュリティ統計 & トレンド

参考文献:

-

- 5つのベストエッジサービスプロバイダー

- DoSおよびDDoS攻撃について