A 脅威インテリジェンスプラットフォーム(TIP) 繰り返しの攻撃者をブロックし、一般的な侵入ベクトルを特定することを目的としています。この新しいテクノロジーは、従来のアンチウイルス(AV)およびファイアウォールシステムの進歩です。 TIPは AIベースの学習戦略を適用してIT機器を保護する.

従来のマルウェアシステムによって提供される保護を改善するために、近年多くの代替技術が登場しました。マルウェア対策プログラムは、コンピューターで実行されている新しいプログラムのコードを、以前に検出されたマルウェアシグネチャのデータベースと比較します.

以下の各ツールにはさらに多くの情報がありますが、一目でわかる時間がある場合はここにあります 7つの最高の脅威インテリジェンスプラットフォームのリスト:

- SolarWinds Security Event Manager(無料トライアル) 脅威アラートの外部ソースのライブフィードと組み合わせたログファイル分析の脅威検出戦略を使用します.

- ManageEngine Log360(無料トライアル) Windows ServerまたはLinuxからのログファイルデータで脅威を探し、3つのソースからの脅威インテリジェンスを追加します。.

- SolarWinds Threat Monitor(無料トライアル) MSPに販売されているクラウドベースのサービス。これは、MSPがセキュリティモニタリングをサービスのリストに追加できるようにするSIEMツールです.

- Atera(無料トライアル) ソフトウェア監査およびログ分析を含む、MSP用に作成されたシステムモニター.

- FireEye Helixセキュリティプラットフォーム クラウドベースのSIEM脅威検出コンソール、AI学習方法、脅威インテリジェンスフィードを組み合わせます.

- AlienVault統合セキュリティ管理 脅威の検出、インシデント対応、脅威インテリジェンスの共有が含まれます.

- LogRhythm NextGen SIEM トラフィックデータのライブモニタリングとログファイルレコードの分析を含む.

従来のマルウェア対策モデルでは, 中央研究所 新しい脅威を調査して、それらを識別するパターンを導き出します。これらのマルウェアの特性は、会社がクライアントに販売したインストール済みのすべてのAVプログラムに配布されます。ローカルのマルウェア対策システムは、中央ラボによって導出されたこのシグネチャのリストを含む脅威データベースを維持します.

AV脅威データベースモデルは、コンピューターの保護には効果的ではありません。これは、ハッカーの専門チームがマルウェアの生産ラインに従事し、新しい脅威が毎日出現しているためです。研究室が新しいウイルスに気づき、その特徴を特定するのに時間がかかるため、典型的なAVソリューションのリードタイムは効果的な保護を提供するには長すぎます.

脅威の発見

脅威インテリジェンスプラットフォームには、引き続き脅威データベースが含まれています。ただし、ユーザーがAVプロデューサーの本社に奇妙な行動を報告することに頼るのではなく、新しいサイバーセキュリティシステムは、各顧客の機器に関するすべての調査と脅威の修復を含むことを目指しています。実際には、各TIPインストールは複合検出、分析、および解像度のバンドルになります。各マシンが研究者チームの作業を実行するため、中央ラボから脅威データベースを更新する必要がなくなりました.

AVデータ収集のこの分散モデルは、「ゼロデイ」攻撃との戦いにおいてはるかに効率的です。 「ゼロデイ」という用語は、世界の主要なAVラボでまだ特定されておらず、まだ有効な防御策がない新しいウイルスを指します。ただし、各マシンは単独では機能しません。発見された新しい脅威に関する情報は、特定のブランドのTIPのユーザー間で共有されます.

TIPは ローカルでの検出手順 脅威データベースに依拠していますが、これはローカル分析とソフトウェアプロバイダーのラボからの頻繁なダウンロードによってもたらされます。これらのダウンロードは、他の顧客が他のサイトにインストールしたのと同じTIPによって行われた発見から派生したものです。.

ヒントを選択する

各TIPは同様の戦略セットを使用して悪意のあるイベントを検出しますが, すべてのTIPが同等に効果的ではありません. 一部のプロデューサーは、特定の種類のデバイスと特定のオペレーティングシステムに焦点を当てています。また、他の種類のデバイスやオペレーティングシステムに保護システムを提供することもありますが、コア製品で達成したのと同じレベルの成功は得られません。.

優れたTIPを見つけるのは簡単ではありません。また、プロデューサーのプロモーションWebサイトで使用されている業界用語の主張、誇らしげ、あいまいさは、適切なTIPの検索を非常に骨の折れる作業にしています。幸いなことに、私たちはあなたのために脚注を行いました.

最高の脅威インテリジェンスプラットフォーム

それぞれの詳細について説明します 推奨される上位7つのヒント.

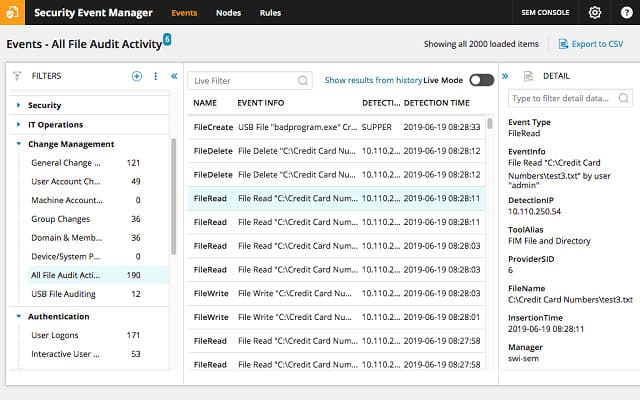

1. SolarWinds Security Event Manager(無料トライアル)

セキュリティイベントマネージャー(SEM) SolarWindsのコンバイン イベント追跡 ネットワーク上で 脅威インテリジェンスフィード 外部ソースから供給されます。このツールは脅威を検出するだけでなく、自動的に応答をトリガーしてシステムを保護します.

このセキュリティソリューションの中心には、 ログ分析ツール. これは、ネットワークアクティビティを監視し、異常なイベントを探し、重要なファイルへの変更を追跡します。 SolarWindsのこのTIPの2番目の要素は サイバー脅威インテリジェンスフレームワーク.

Security Event Managerは、既知の疑わしいイベントのデータベースから機能し、そのような発生を監視するためにネットワークを探ります。一部の不審なアクティビティは、システム上の別々のソースからのデータを結合することによってのみ発見できます。この分析はイベントログ分析によってのみ実行できるため、リアルタイムのタスクではありません.

SEMは既製の脅威シグネチャデータベースで始まりますが、ツールはサービス中に脅威プロファイルのストアを調整および拡張します。この学習プロセスにより、「偽陽性,」これにより、一部の脅威保護サービスが正当なアクティビティをシャットダウンする可能性があります.

SEMのログアナライザーは、互換性のないソースからログレコードを継続的に収集し、それらをニューラルコモンレイアウトに再フォーマットします。これにより、アナライザーが検索できるようになります 活動のパターン 構成、機器の種類、オペレーティングシステムに関係なく、システム全体で.

Security Event Managerのインストール先 Windowsサーバー SolarWindsはシステムを 30日間の無料トライアル. この試用期間では、脅威インテリジェンスデータベースを強化してサイトの一般的なアクティビティをより正確に反映できるようにする手動のルール設定画面を試す時間ができます。また、SEMがすべてのレポートニーズを確実に満たすように、コンプライアンスレポートモジュールに完全な実行を提供することができます。.

SolarWinds Security EventManager30日間無料トライアルをダウンロード

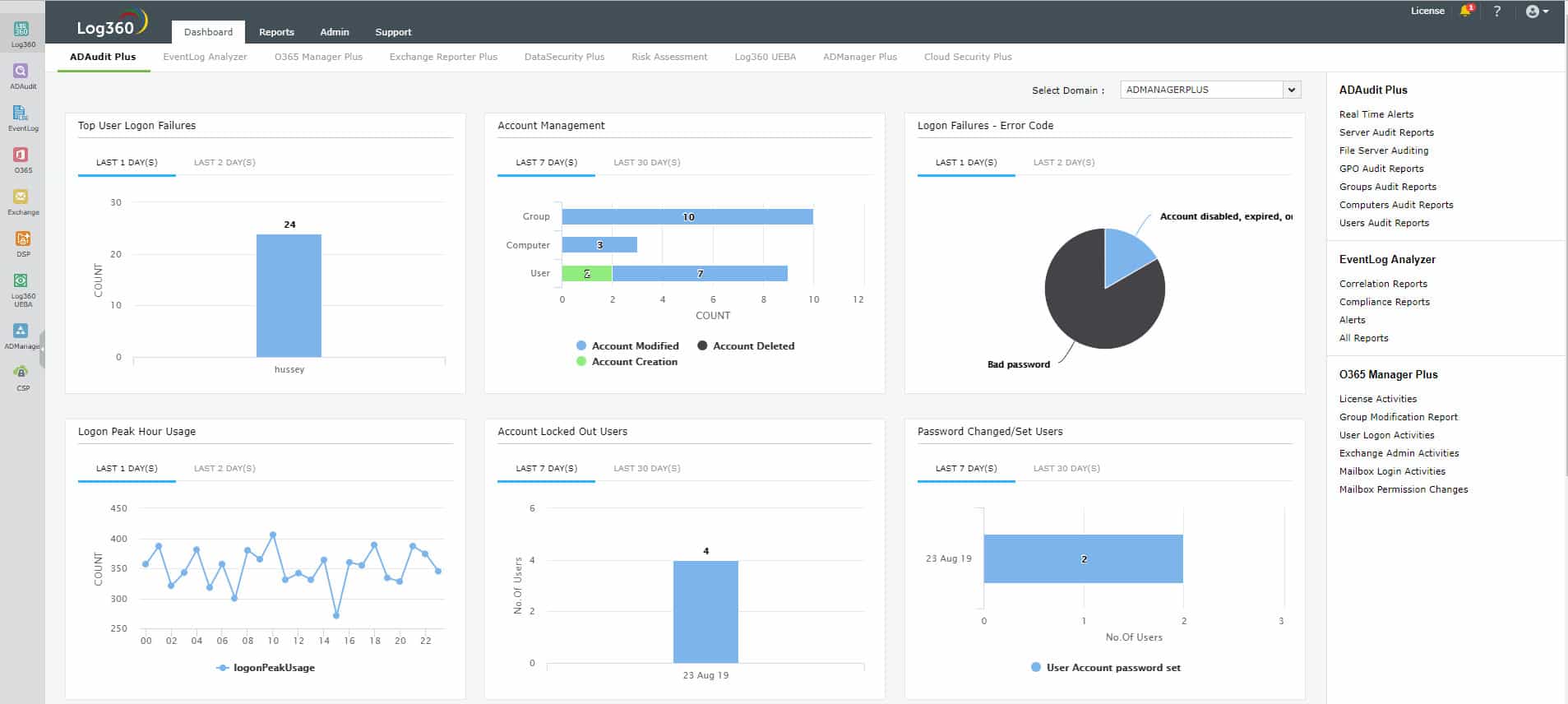

2. ManageEngine Log360(無料トライアル)

ManageEngine Log360 ログデータのすべての可能なソースを調査してシステムセキュリティを強化する非常に包括的なTIP.

ManageEngineはすでに、さまざまなログ管理および分析ツールを提供しています。しかし、同社は、システム情報のすべての可能なファイルベースのソースをカバーする結合モジュールにそれらをバンドルすることを決定しました。 ITは、次のような外部情報源も統合します。 STIX / TAXII-ブラックリストに登録されたIPアドレスに基づくフィード.

制御するだけでなく イベントログ, このツールは、次の場所にある情報を統合します。 Active Directory. これにより、このツールの検出エンジンは、メッセージを記録するアクティビティで使用されるリソースを成功させる権利を持つユーザーを確認できます。このツールはActive Directoryの変更を監視し、侵入者が自分にアクセス権を付与できないようにします.

このセキュリティツールの範囲は、監査レポートも収集するため、Webにまで及びます。 AWS, 紺Azure, そして Exchange Online.

Exchange、Azure、イベントログ、およびActive DirectoryはすべてMicrosoft製品であることをご存じでしょう。ただし、Log360はWindowsベースのシステムの監視に限定されません。また、発生したログメッセージも収集します。 Linux そして Unix Syslogメッセージなどのシステム。このツールは、すべてのIISおよびApache Webサーバーメッセージを調べ、それによって生成されるメッセージをカバーします。 オラクル データベース.

ネットワークハードウェアと境界セキュリティシステムには共有する重要な情報もあるため、Log360はファイアウォール、ルーター、スイッチで発生するログメッセージをリッスンします。他の侵入検知および保護システムがインストールされている場合、Log360はその検出結果を脅威インテリジェンスサマリーに統合します.

Log360は、ログに関するログを作成しません。システムが作成します リアルタイムアラート, 疑わしいアクティビティが検出されるとすぐにチームに通知されます。 Log360パッケージは、監視に加えて、ITシステム全体のセキュリティを定期的に監査、要約、およびレポートします.

Log360ソフトウェアをインストールできます ウィンドウズ そして Windowsサーバー. ManageEngineが提供するもの 30日間の無料トライアル の プロフェッショナル版 あります 無料版 5つのソースからのログデータの収集に限定されます。異なる要件がある場合は、次のことができます 価格について話し合う ニーズに合ったパッケージを.

ManageEngineLog36030日間無料トライアルをダウンロード

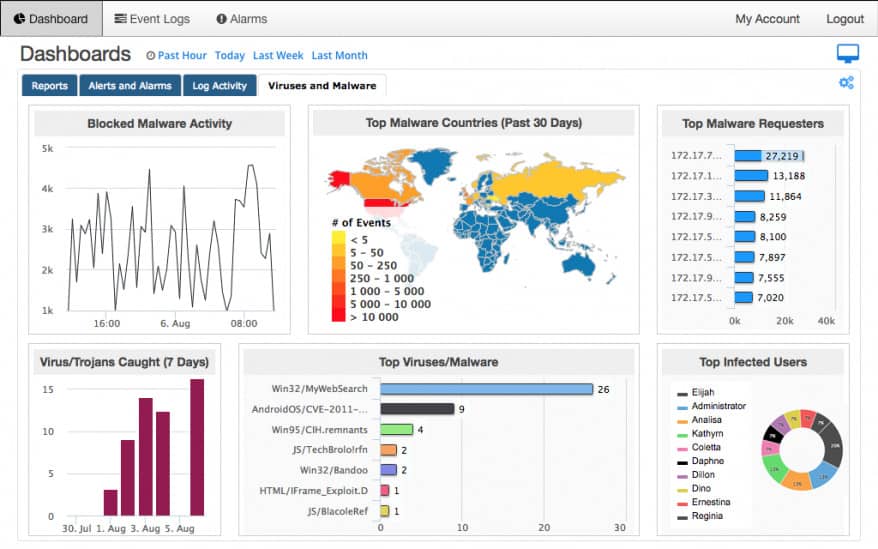

3. SolarWinds MSP Threat Monitor(無料トライアル)

の 脅威モニター の製品です SolarWinds MSP マネージドサービスプロバイダーをサポートするソフトウェアとサービスを提供します。 MSPはネットワークおよびITインフラストラクチャ管理サービスを定期的に提供しているため、セキュリティ監視の追加は、こうしたMSPの定期的な活動の自然な延長です。.

これは セキュリティ情報とイベント管理(SIEM) システム。 SIEMは、監視対象システムのライブアクティビティの両方を調べ、システムログを検索して悪意のあるアクティビティのトレースを検出します。このサービスは、MSPのクライアントのオンサイトシステムを監視できます。 紺Azure または AWS クライアントが使用するサーバー.

SolarWinds Threat Intelligenceモニターの利点は、ネットワークのすべてのポイントとそれに接続されているデバイスから情報を収集できることにあります。これにより、単一の収集ポイントよりも包括的な攻撃ビューが提供されます。脅威は、動作パターンと、常に更新される中央のSolarWinds Threat Intelligenceデータベースへの参照によって識別されます。の 脅威情報データベース 世界中で発生するイベントの記録から編集されます。そのため、ハッカーがグローバルな攻撃を開始したとき、または多くの異なる被害者に対して同じトリックを試みるときにすぐに見つけることができます.

サービスのアラームレベルは、MSPオペレーターが調整できます。システムのダッシュボードには イベントの視覚化, ダイヤルやチャート、チェックやイベントのライブリストなど。サービスはクラウドから提供されるため、 任意のWebブラウザーからアクセス. SolarWinds Threat Intelligenceはサブスクリプションサービスであるため、完全にスケーラブルであり、あらゆる規模のMSPによる使用に適しています。 30日間の無料トライアルでソフトウェアをテストできます.

SolarWinds Threat Monitor30日間の無料トライアルを開始

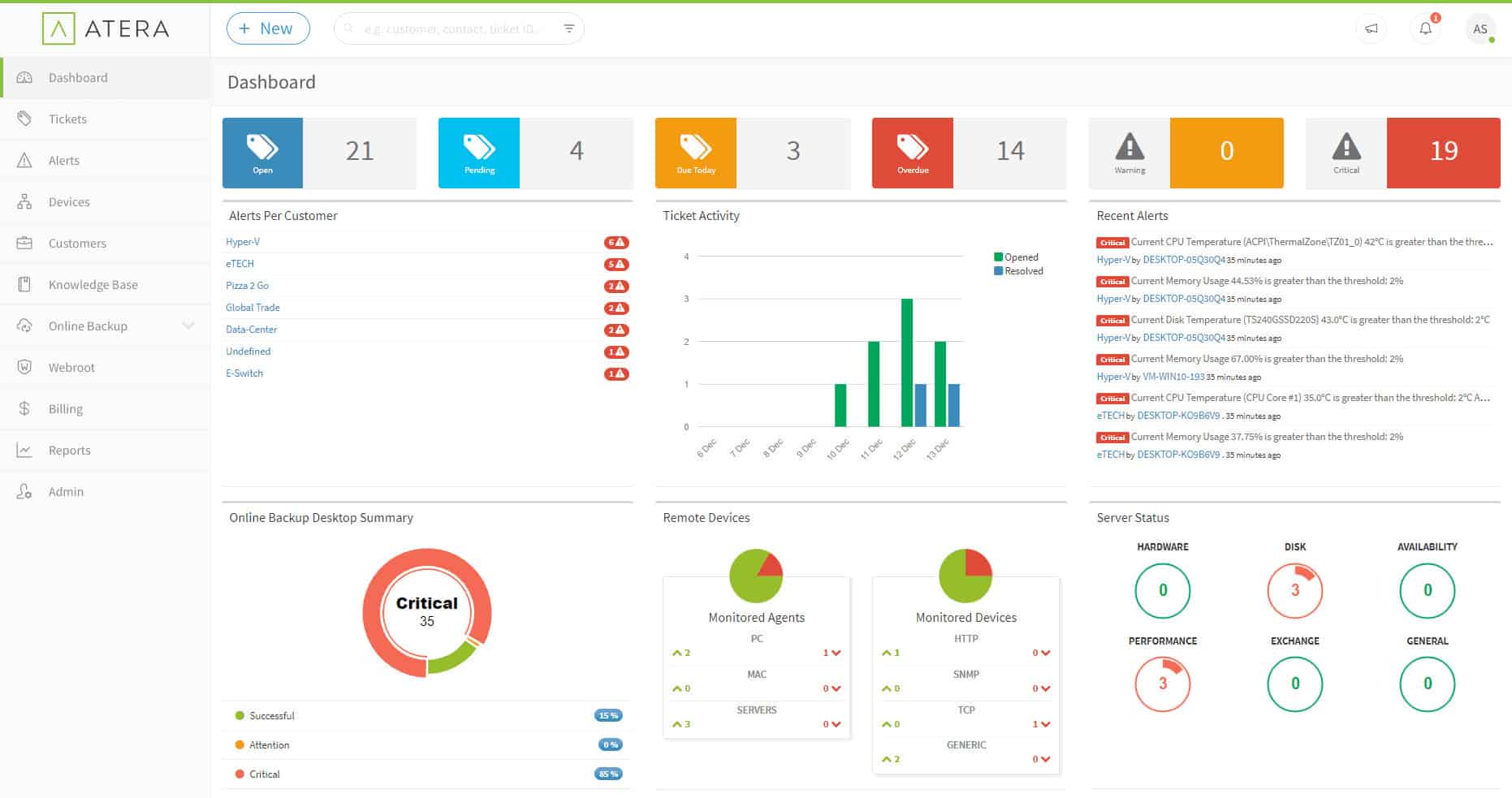

4. Atera(無料トライアル)

アテラ のために構築されたサポートプラットフォームです マネージドサービスプロバイダー(MSP). それは クラウドから配信, そのため、MSPは構内にソフトウェアをインストールする必要がなく、主要なITインフラストラクチャを実行する必要さえありません。必要なのは、インターネット接続とWebブラウザーを備えたコンピューターだけです。ただし、監視対象システムには特別なソフトウェアをインストールする必要があります。これは エージェントプログラム データを収集し、Ateraサーバーと通信します.

リモートサービスであるAteraは、クラウドベースを含むあらゆるクライアント施設を監視できます。 AWS そして 紺Azure サーバー。このサービスには、ネットワークに接続されているすべての機器を記録する自動検出プロセスが含まれています。エンドポイントおよびサーバーの場合、監視システムはすべてのソフトウェアをスキャンし、インベントリを作成します。これは、ソフトウェアライセンス管理に不可欠な情報源であり、サービスにおける重要な脅威からの保護でもあります。ソフトウェアインベントリがコンパイルされると、オペレーターは各デバイスにインストールされている不正なソフトウェアを確認してから削除できます。.

の サーバーモニター 通常のタスクの一部としてプロセスをチェックすると、実行中の悪意のあるソフトウェアが強調表示されます。オペレーターはサーバーにリモートでアクセスし、不要なプロセスを殺すことができます.

Ateraは、クライアントのサイトのアクセス権コントローラーを監視します。 Active Directory. AteraパッケージのLive Managerツールは、 Windowsイベント 記録し、セキュリティ違反の可能性のある検索可能なソースを提供します.

Ateraパッケージに含まれているもう1つの脅威保護サービスは、 パッチマネージャー. これにより、オペレーティングシステムと主要なアプリケーションソフトウェアが利用可能になると、それらが自動的に更新されます。この重要なサービスにより、ソフトウェアプロバイダーが作成したエクスプロイトレメディは、可能な限り迅速にインストールされます。.

Ateraは、設定された課金レートでサブスクリプションによって課金されます 技術者ごと. バイヤーは、毎月の支払いプランまたは年間のレートを選択できます。年間支払い期間は安くなります。アクセスできます 30日間の無料トライアル Ateraのペースを向上させる.

AteraStart 30日間無料トライアル

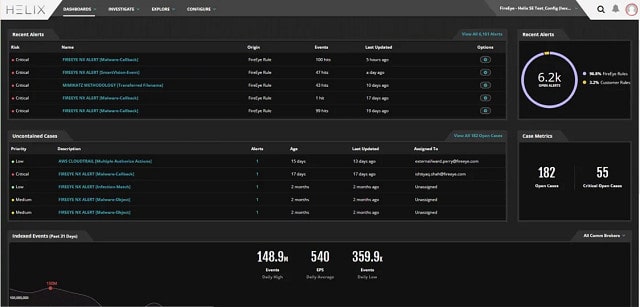

5. FireEye Helixセキュリティプラットフォーム

FireEye Helixセキュリティプラットフォーム ネットワークとエンドポイント向けのクラウドベースの混合保護システムです。このツールには、ネットワークアクティビティを監視し、ログファイルを管理および検索するSIEMアプローチが含まれています。の 脅威情報フィード FireEyesが提供する、監視システム用の更新された脅威データベースを提供することにより、この多面的なソリューションを完了します。.

FireEyesは著名なサイバーセキュリティ企業であり、その専門知識を使用して、 サブスクリプション 基礎。そのインテリジェンスの形式と深さは、顧客が選択した計画に依存します。 FireEyesは、新しい脅威ベクトルに対する業界全体の警告を提供します。これにより、インフラストラクチャマネージャーは防御を計画できます。また、Helix Security Platformで脅威の検出と解決のルールに直接変換される脅威インテリジェンスフィードも提供します。.

Helixパッケージには、「プレイブック,」は、問題が検出されると脅威の修復を実施する自動化されたワークフローです。これらのソリューションには、安全なプラクティスとハウスキーピングアクション、および自動応答に関するアドバイスが含まれることがあります。.

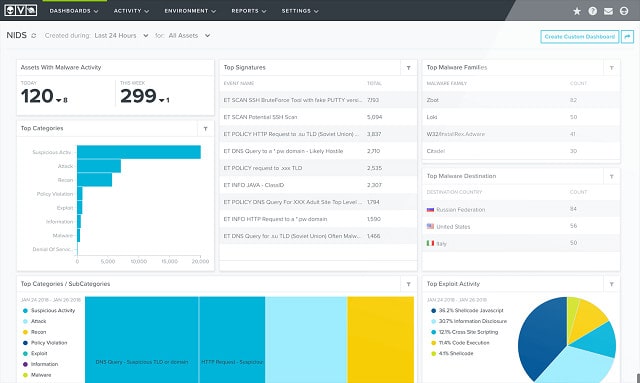

6. AlienVault統合セキュリティ管理

AlienVault統合セキュリティ管理(USM) の製品です AT&Tサイバーセキュリティ, AlienVault USMは、2023年にAlienVaultブランドを買収しました。AlienVaultUSMは、 OSSIM, これは「オープンソースのセキュリティ情報管理」の略です。OSSIMは、AlienVault USMが商用製品として実行されている状態で引き続き無料で利用できます。.

OSSIMは、ログメッセージ分析モニタリングとリアルタイムネットワークトラフィック検査の両方を含む完全なSIEMであるため、実際には誤った呼び名です。 AlienVault USMには、これらの両方の要素も含まれています。 AlienVaultには、ログ統合、ログファイルストレージ管理、アーカイブなど、OSSIMでは利用できない多くの追加機能があります。 AlienVault USMは クラウドベースのサブスクリプションサービス それが付属しています 電話とメールによる完全なサポート, OSSIMはダウンロード可能で、サポートはコミュニティフォーラムに依存しています.

無料と有料の両方のセキュリティ製品のユーザーが利用できる主な利点は、 Open Threat Exchange(OTX). これは、世界最大のクラウド提供の脅威インテリジェンスプラットフォームです。 OTXで提供される情報は、AlienVault USMに自動的にダウンロードされ、最新の脅威データベースを提供できます。これにより、SIEMに必要な検出ルールと解決ワークフローが提供されます。 OTXへのアクセスはすべて無料です.

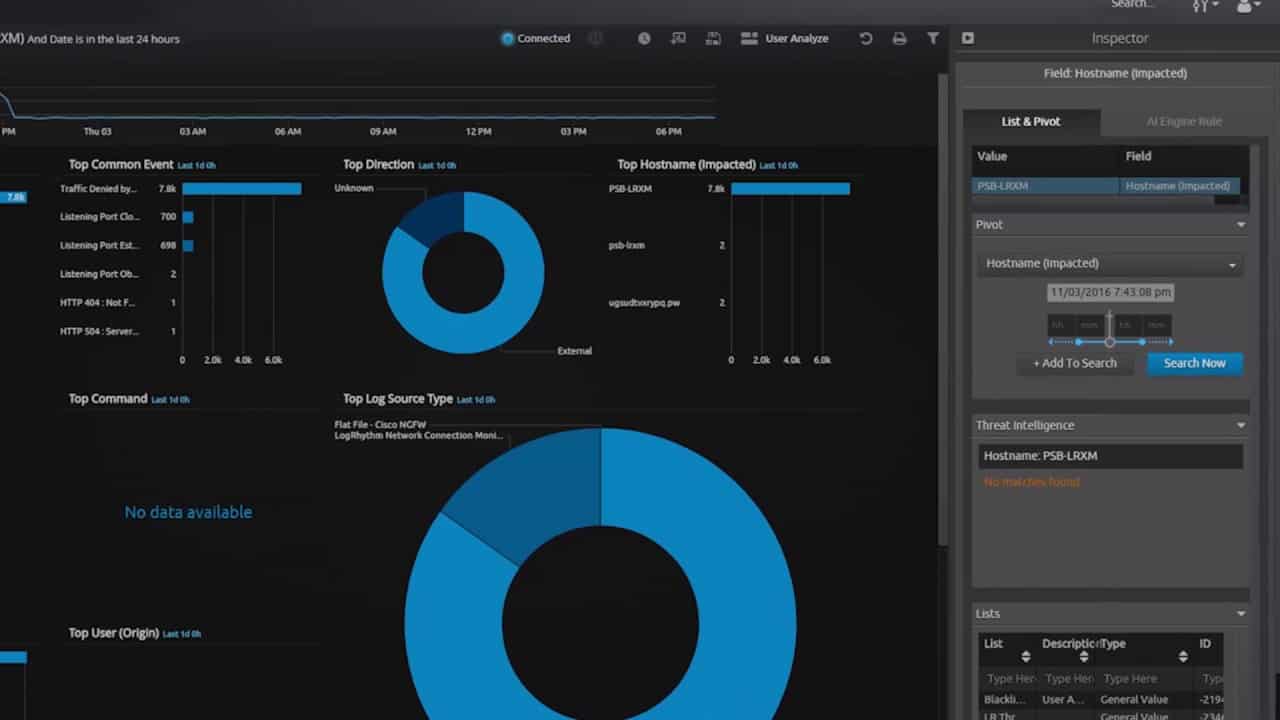

7. LogRhythm NextGen SIEM

LogRhythmは NextGen SIEM なので 脅威ライフサイクル管理(TLM)フレームワーク. このプラットフォームは、EnterpriseとXMの2つのLogRhythm製品に対応しています。これらの製品は両方とも、アプライアンスまたはソフトウェアとして利用できます。 LogRhythm Enterpriseは、LogRhythm XMが中小企業にサービスを提供する非常に大規模な組織を対象としています.

SIEMの略 セキュリティイベント情報管理. この密な戦略は、セキュリティ情報管理(SIM)とセキュリティイベント管理(SEM)の2つのアクティビティを組み合わせたものです。 SEMはトラフィックをリアルタイムで監視し、脅威データベースに保存されている攻撃パターンを探します。 SIMは脅威データベースも参照しますが、ログファイルに記録されたイベントを脅威検出ルールでレイアウトされたパターンと比較します.

NextGen SIEMのソフトウェアは、次の場所にインストールできます。 ウィンドウズ, Linux, または Unix. ネットワークに接続するアプライアンスとしてシステムを購入することにより、脅威管理システムをハードウェアから完全に独立した状態に保つことも可能です。.

ヒントを選択する

サイバーセキュリティ部門は現在非常に活気に満ちています。マルウェアの絶えず存在するリスクを増大させる侵入脅威の増加により、業界はシステム保護へのアプローチを完全に再考することを余儀なくされています。この状況により、主要なAVプロデューサーは、 革新的なAIテクニック ハッカーやサイバーテロリストと戦うための新しい戦略.

市場の新しいプレーヤーは、確立されたサイバーセキュリティプロバイダーの評判に余分な圧力を加え、維持します サイバーセキュリティ技術の限界を押し広げる. 脅威インテリジェンスプラットフォームは、SIEMや侵入防止システムとともにサイバーセキュリティの戦いで重要な役割を果たします.

常に新しいTIPが表示されますが、リストにある推奨される脅威インテリジェンスプラットフォームは引き続きパックの先頭にとどまると確信しています。これは、それらを提供する企業がこの分野で長年の経験を持ち、脅威に先んじて革新する準備ができていることを示しているためです。.

得るために変更を加えた場合に警告を発します。また、このTIPは、Windows ServerおよびLinuxからのログファイルデータを使用して脅威を探し、3つのソースからの脅威インテリジェンスを追加します。これにより、IT部門は、システムの脆弱性を特定し、修正することができます。ManageEngine Log360は、無料トライアルを提供しており、30日間の試用期間中にこのTIPの機能を完全に理解することができます。このTIPは、IT部門がシステムのセキュリティを強化するために必要なすべてのツールを提供します。