ディープパケット分析は、ファイアウォールで特に役立つネットワーク手法です。ディープパケットインスペクションの使用は、その一部として使用できるため、近年増加しています。 侵入検知システム(IDS) そして 侵入防止システム(IPS).

ファイアウォールは伝統的にネットワークへのアクセスをブロックします。ファイアウォールのフィルターは、パケットヘッダーに含まれる宛先IPアドレスを検査することにより、Webサイトのリストへのアクセスをブロックすることもできます。.

各ツールについてさらに掘り下げて説明しますが、記事全体を読む時間がない場合は、ここにリストを示します。 最高のディープパケットインスペクションおよび分析ツール:

- SolarWinds Network Performance Monitor(無料トライアル) –このネットワーク監視ツールには、ネットワークトラフィックの送信元および宛先アプリケーションとエンドポイントを識別するための詳細なパケット検査が含まれています.

- PRTGによるPaesslerパケットスニッフィング(無料トライアル) – PRTGシステムはインフラストラクチャ監視ツールであり、パケットセンサーが含まれています.

- OpManager –これは、オフライン分析のためにパケットをキャプチャできるネットワークパフォーマンスモニターです。ツールはWindowsおよびLinuxで実行されます.

- nDPI –このツールは、アプリケーション層でパケットを検査します。つまり、検査のためにトラフィックをバッファする必要があります。.

- ネティファイド –他のサービスによる検査のためにパケットをキャプチャするnDPIの適応.

- AppNeta –オフライントラフィック分析を含むクラウドベースのネットワーク監視システム.

- NetFort LANGuardian – DPIを使用し、Linux上で実行されるネットワークセキュリティ分析ツール.

SPI対DPI

IPヘッダーを検査するゲートウェイの進歩は「ステートフル」ファイアウォール。彼らは雇います ステートフルパケットインスペクション (SPI)。この方法では、IPパケットに含まれているTCPまたはUDPヘッダーを調べます。ステートフルパケットインスペクションは、シャローパケットインスペクションとも呼ばれます. ディープパケットインスペクション (DPI)パケットのデータペイロードを見る.

SPIは、ゲートウェイによって処理される個々のパケットを調べます, ネットワークセキュリティポリシーに準拠していない送信リクエストまたは受信データパケットを選択的にドロップします。名前の「ステートフル」部分は、接続データを指します。ファイアウォールは、TCP接続に関連するヘッダー情報を記録します。これにより、パケットのストリームをたどることができます。ファイアウォールが収集するステートフルヘッダーデータのタイプには、パケットのシーケンス番号が含まれます.

ステートフルファイアウォールは通常、この接続情報をメモリに保存し、関連パケットがインターフェイスを通過する際に関連パケットのストリームを選択できるようにします。接続データは動的テーブルに保持されます。接続が閉じられると、その情報はテーブルから消去され、メモリが解放されます。ステートフルファイアウォールは、進行中の接続をブロックする可能性が高くなります。ステートフルパケットインスペクションはライブデータのみに焦点を合わせます.

DPIはグループとして検査されるパケットを収集するので、分析のためにコピーが収集される間、通常のトラフィックは進行し続けます. これが、DPIがしばしば「ディープパケット分析.」DPIはSPIよりも実用的なIntelの生成に時間がかかります.

詳細なパケット検査と分析の利点

侵入検知システムは、データトラフィック内の「シグネチャ」を探して、不規則なアクティビティを識別します。ハッカーがこれらのシグネチャ検出システムを回避するために使用するトリックの1つは、 パケットを小さなセグメントに分割します. これにより、浅いパケット分析が検索するパターンが広がるため、単一のパケットにその署名が含まれず、攻撃が通過します. DPI分析は、同じソースからのパケットのストリームを再構成します, そのため、複数の着信パケットにまたがっている場合でも、攻撃シグネチャを検出できます。.

DPI分析が侵入防止システムの一部である場合、進行中の分析結果は、システムを自動的に防御するアクションを生成および適用します。そのようなアクションには、特定のソースIPアドレスまたはアドレス範囲から到着するすべてのパケットのブロックが含まれます。.

攻撃検知

パケットの収集により、DPIはステートフル分析では見逃す可能性のある攻撃の種類を識別できます。これらの例は 標準ネットワークユーティリティの不規則な使用, といった パワーシェル または WMI, そして 指示されたボリュームの過負荷, といった バッファオーバーフロー攻撃. ウイルス感染またはスパイウェア操作での通常のシステムユーティリティの使用は、ハッカーによって使用されることが知られているアプリケーションの禁止を実施できないことを意味します。これは、これらのシステムユーティリティが正当なユーザーへのアプリケーションとサービスの配信に不可欠だからです。したがって、これらのシステムサービスの使用パターンの使用状況を選択的に調査するための詳細なパケット検査と分析ステップ 疑わしい動作を表示するトラフィックを根絶します. したがって、最初は正当なトラフィックのように見えても、悪意のあるアクティビティを特定できます。.

データ漏洩防止

データ漏洩防止は、詳細なパケット分析のもう1つの用途です。これには ホワイトリスト アプローチ。会社は、誰もデータをメモリスティックにコピーしたり、電子メールの添付ファイルを送信したりすることを許可しないというポリシーを設定できます。しかし、そのようなアクションが必要な正当な例があります。この場合、DPIは、そうでなければ許可されていないアクティビティとして扱われることを許可するように通知されます。そのユーザーにファイルの送信を許可しないでください。 DPI機能は、アクティビティを監視し続け、承認された添付ファイル以外のファイル転送をブロックします.

最高の詳細なパケット検査および分析ツール

高度なネットワーク監視システムに、詳細なパケット分析ルーチンが含まれるようになりました. したがって、この機能は一般的なネットワーク管理ソフトウェアの一部として入手できます. 一部のソフトウェアプロバイダーは、詳細なパケット分析を組み込んだネットワーク防御ソフトウェアを作成しています.

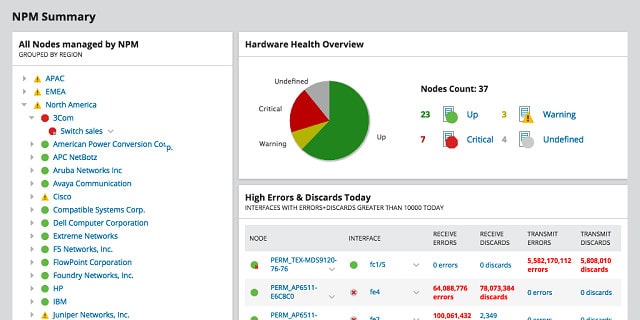

1. SolarWinds Network Performance Monitor(無料トライアル)

の NPMによるSolarWindsディープパケットインスペクションおよび分析 使用する ネットワークトラフィックを監視および管理するためのさまざまな手法. メイン要素は SNMP ネットワーク機器のファームウェアに固有のメッセージングシステム。ただし、モニターの分析セクションでは ディープパケットインスペクション(DPI) ツールのネットワーク動作可視化サービスの一部として.

SolarWindsツールのDPIの目的は、ネットワーク管理者の2つの目的を満たします。最初は システムのほとんどのリソースを消費するトラフィックのタイプを特定する. ネットワークに過度の負荷がかかると、作業環境が誰にとっても難しくなり、その要求のすべてがどこから発生したかを正確に見つけることが重要です。 DPIはこのデータを提供します。リソース管理者が特定されると、ネットワーク管理者はそれらの対処方法を決定しやすくなります。.

ディープパケットインスペクションは、ネットワークパフォーマンスモニターのセキュリティ機能も提供します. DPI手法は特定のユーザーを識別し、 トラフィックの急増を引き起こし、不安定な動作を表示するアプリケーション. これらの需要のピークはハッカー攻撃によって引き起こされる可能性がありますが、月末のアカウント処理などのビジネス要件によって引き起こされる可能性もあります。 DPIを使用すると、これらの急増が正当なビジネスアクティビティによって発生したかどうかを確認できます。. 不規則な動作をブロックできます.

ユーザーの追跡により、異常なアクティビティが強調表示される場合があります。たとえば、1つのユーザーアカウントが危険にさらされ、そのユーザーが通常のアクティビティに関連しないサービスにアクセスする可能性があります。短期間に異なる物理的な場所からログインすると、侵害されたユーザーアカウントを特定することもできます。.

ネットワークパフォーマンスモニターでのSolarWindsによるディープパケット分析の使用は、 この手法は、セキュリティの専門家だけに役立つわけではありません. SolarWindsには、侵入検知のための詳細なパケット分析が含まれていますが、システムを使用して、通常のトラフィックを形成し、システムに過負荷をかけるアプリケーションのカテゴリを調べることもできます。 DPIを使用して合法的なビジネスアクティビティをサポートすることは、すべてのネットワーク監視システムの今後の方向性を示しています。. DPIの洗練された方法が主流になりつつあります 将来的にはすべてのネットワークトラフィック監視システムの中心部になります.

ネットワークパフォーマンスモニターは無料ではありません。このシステムの価格は2,955ドルからです。しかし、あなたは得ることができます 30日間の無料トライアル. SolarWinds Network Performance Monitorは、以下にのみインストールできます。 Windowsサーバー オペレーティングシステム.

SolarWinds Network PerformanceMonitor30日間無料トライアルをダウンロード

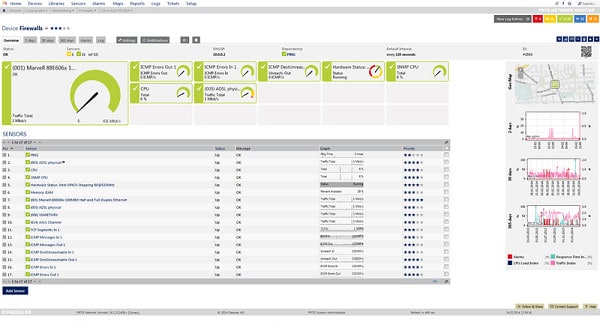

2. PRTGを使用したPaesslerパケットスニッフィング(無料トライアル)

PRTGを使用したPaesslerパケットスニッフィング 包括的なネットワーク監視ツールです データ収集手順にDPIを含める. PRTGのパケットスニファーは、特定のトラフィックタイプを分析して、リソースの使用状況と不規則なアクティビティを監視します。モニターは、これらのトラフィックタイプとそのスループットをレポートします。 ウェブトラフィック, メールサーバーのアクティビティ, そして ファイル転送. これらの制御は、メールおよびデータのセキュリティポリシーを課すのに非常に役立ち、侵入またはサイバー攻撃の兆候である可能性のあるトラフィックの急増を見つけることができます。.

使用に特に興味がある場合 セキュリティのための詳細なパケット分析, その後、あなたが得る情報 DHCP, DNS, そして ICMP トラフィックはあなたにとって特に役立つはずです.

PRTGダッシュボード機能のパケットセンサーページ ダイヤルとグラフ 交通データをすばやく理解するのに役立ちます.

Paessler PRTGをインストールできます ウィンドウズ そこには 小規模ネットワーク向けの無料バージョン. これは、ネットワーク上の100個のセンサーをカバーします。センサーは、ポートや空きディスク領域などの状態など、ネットワーク上の監視ポイントです。次のソフトウェアをダウンロードできます ここで無料トライアル.

PRTGによるPaesslerパケットスニッフィング30日間の無料トライアルをダウンロードする

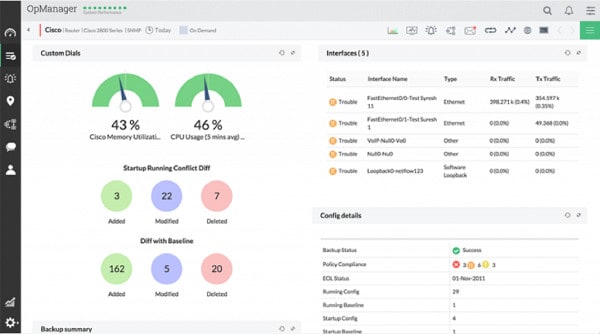

3. ManageEngine OpManager

ManageEngineのOpManagerは、 主要なネットワーク監視システム 今日の市場で。このモニターは、進行中のネットワーク監視とデバイスステータスの追跡にSNMPメソッドを使用. OpManagerの詳細なパケット検査機能により、トラフィック管理が追加されます システムへ.

DPIで予想されるとおり, 分析はオフラインで実行されます. 検査中のパケットは、最初にPCAPファイルに書き込まれます。これらのファイルは、分析のソース情報を提供します.

OpManagerの詳細なパケット分析機能は、侵入を検出するのではなく、ネットワークパフォーマンスの低下の理由を明らかにすることを目的としています。分析から次の2つのメトリックが現れます。 ネットワーク応答時間 そして アプリケーションの応答時間. 管理者は、どのアプリケーションのパフォーマンスが悪く、標準のネットワーク機能よりも多くのリソースを必要とするかを見つけることができます。その後、リソースを増やして空腹のアプリケーションを処理するか、より効率的な代替手段を調査するか、より重要なネットワークサービスにより良い応答時間を与えるためにそのアプリケーションで利用可能な帯域幅を制限するかを決定できます。.

ディープパケット分析の演習で得られたデータは、レポートに出力できます。これらにより、 利害関係者との議論をリードする インフラストラクチャの拡張に予算を費やす必要があるかどうか、または過度にアクティブなアプリケーションを抑制または棚上げする必要があるかどうか.

OpManagerは ネットワーク上の10ノード以下を監視するために無料で利用可能. それより大きいシステムでは、有料のOpManagerを使用する必要があります。 OpManager監視コンソールは、次の場所にインストールできます。 ウィンドウズ そして Linux オペレーティングシステム.

4. DnDPI

–

OpenDPI ディープパケット分析ツールのオープンソースプロジェクトです. オープンソースプロジェクトにより、誰でもアプリケーションのソースコードを見ることができます。これにより、ユーザーに隠されたトリックがないことを保証します または内部に埋め込まれたマルウェアの手順に損害を与えます。 NtopのnDPIはOpenDPIコードに基づいており、その機能を拡張します. nDPIのソースコードも利用可能です.

このオープンソースモデルでは、そのままインストールするか、ビジネスニーズに合わせてシステムを変更するかを選択できます. オープンソースコードの変更は非常に一般的です また、そのようなシステムの拡張機能を作成する多くの人々は、それらの新しい機能をコミュニティで利用できるようにします。場合によっては、ソースコードを管理する組織は、コアバージョンへのこれらの変更を受け入れます。. NtopはnDPIを元のOpenDPIから分離します, したがって、2つのオープンソースオプションがあります.

nDPIは アプリケーション層. つまり、コンテンツを検査する前にパケットを統合します。パケットのヘッダーは、送信が使用しているプロトコルとトラフィックの出入りポートを分析エンジンに伝えます。その情報は、ネットワーク上のデータを送信するアプリケーションと、アプリケーションが従うプロトコルに使用するポートではなく、それぞれが使用するポートとの不一致を識別します。.

nDPIシステムは、SSLセキュリティ証明書を見ることにより、暗号化されたパケットを識別できます。 送信用の暗号化キーを指定しました。これは賢い洞察であり、暗号化が詳細なパケット分析にもたらす困難を回避します。.

nDPIソフトウェアは次の場所にインストールできます。 ウィンドウズ, Linux, そして マックOS. DPIモジュールは、次のような他のNtop製品をサポートします。 nProbe そして Ntop-NG. nProbeは、収集するトラフィック監視システムです NetFlow メッセージ。 NetFlowは、 シスコシステムズ ネットワーク機器製品. このシステムは少額の料金で利用できます そしてそれは走ります Linux そして ウィンドウズ. Ntop-NGは、ネットワーク用のトラフィックアナライザーです。これは、を使用する代替ネットワーク監視システムです SNMP メッセージ。 Ntop-NGは ウィンドウズ, Unix, Linux, そして マックOS. 3つのバージョンがあり、そのうちの1つは, Community Editionは無料です.

5. Netifyd

OpenDPIのフォークであるにもかかわらず, nDPIは独自の標準になりつつあります そして、他の多くの適応の基礎です. Netifydはこれらの1つです. これにより、NetDidとOpenDPIの適応が適応されます。先祖のように, Netifydはオープンソース製品です また、プログラムを構成し、コンパイルして使用するコードを確認できます。または、コードを自分で調整して、OpenDPIの適合の適合を行うこともできます。.

Netifydはパケットをキャプチャしますが、 分析機能は含まれません データを解釈したり、トラフィックを形成したり、プロトコルをブロックしたりするためのアクションを実行します。これらの機能のために、Netifydデータを別のアプリケーションにインポートする必要があります.

このシステムは、のコミュニティページから利用できます エグロー ウェブサイト。 Eglooの主な製品は、NetifydベースのNetifyネットワークモニターですが、より多くの機能と 無料ではありません. このツールは、詳細なパケット検査から生じる情報を適切に理解するために必要な視覚化およびソート機能を提供します。 Netifyのスターターパッケージの価格は、サイトあたり月額25ドルです。. そのエディションでは、ダを監視することができます最大25台のデバイスからのta サービスは2日間データを保存します。パッケージが高いほど、履歴データの期間が長くなります.

6. AppNeta

AppNetaは クラウドベースのネットワーク監視システム. 特にWANを運用し、その機能をクラウドに拡張する企業を対象としています。. ソフトウェアは、TruPathと呼ばれる独自のネットワークトラフィック分析手法を使用します。, これは、パフォーマンスレポートが追加されたTracerouteに少し似ています.

TruPathが情報を収集した後、システムは詳細なパケット検査で収集されたトラフィックの詳細を追加します. DPIモジュールは、アプリケーションごとにトラフィックメトリックをセグメント化するように機能します. AppNetaは、すべての企業トラフィックにインターネットを集中的に使用するビジネスを対象としています。それはすべてを行います パケット検査オフサイト, 過剰な報告手順がネットワークに与える負担を軽減する.

DPIモジュールが収集する情報は クラウドデータセンターに送信. 分析エンジンはリモートでホストされており、機器上ではホストされていません。これにより どこからでも利用できるダッシュボードとレポート, 本社だけでなくこの構成のロケーション中立性により、システムのコントロールパネルがWeb上のどこからでも利用可能になります。. データはAppNetaサーバーに90日間保存されます, これにより、傾向を分析し、キャパシティを計画する十分な機会が得られます。アプリの需要は、会社がアクセスするクラウドサービスと、ビジネスが他の人に提供するオンラインサービスの両方をカバーします.

AppNetaのプレゼンテーションは、 アプリケーションの配信パフォーマンスの監視. アプリケーションごとのトラフィック量に関するアラートが含まれます。これらのトラフィック警告は、セキュリティモニターとして機能する可能性があります。 突然のトラフィックの急増は、攻撃を示している可能性があります. ユーティリティにはユーザーアクティビティ分析が含まれます, 疑わしいアクティビティを追跡し、侵害されたアカウントを特定するのに役立ちます。ただし、AppNetaはセキュリティツールとして位置付けられていません.

AppNetaは、サイトとそのデータセンター間のすべての通信をカバーします。 暗号化. このパッケージではデータ分析ツールを使用していないため、Wiresharkなどのサードパーティツールを使用することを会社から推奨されています.

この監視システムは無料ではありません. サービスの価格は、場所ごとのアプリケーションごとに199ドルです。リクエストできます 無料トライアル システムの、しかし会社はこれを一定期間提供しません。試用期間については、リクエストに応じて営業担当者と交渉できます.

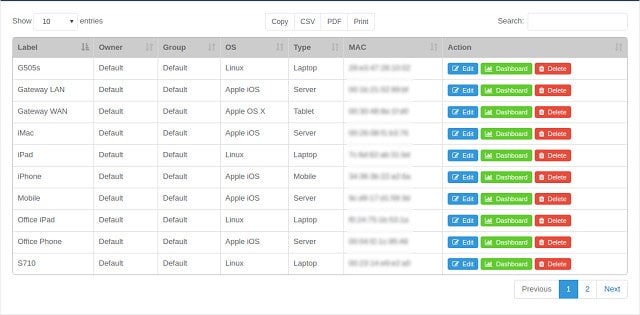

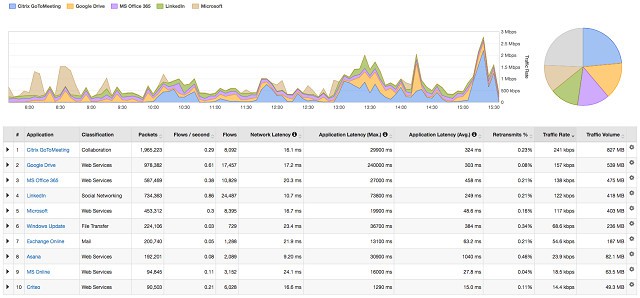

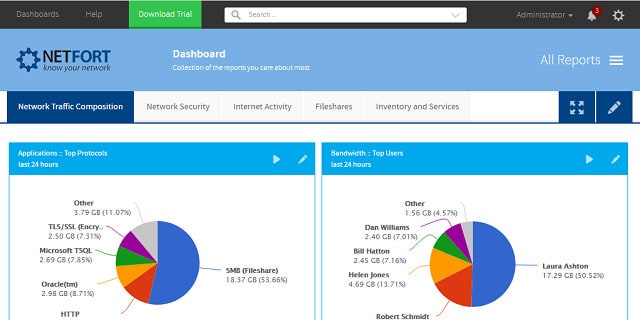

7. NetFort LANGuardian

LANGuardianが使用する 主にセキュリティツールとしてのディープパケットインスペクション. システムはリソースを欲するアプリを分離し、最も帯域幅を使用するネットワーク上のプロトコルトラフィックを調べます.

システムのダッシュボードには要約データがあり、そこから利用可能な情報をユーザーアクティビティまで掘り下げることができます。 LANGuardianソフトウェアは Linux. 付属しています 独自のLinuxインターフェイス, ので、それもすることができます 仮想マシンを実行する Microsoft Hyper-Vを含む。ただし、Windowsでは直接実行されません。 WindowsコンピュータでLANGuardianを使用する場合は、VMWare PlayerまたはVirtualBoxをインストールし、そのインターフェイスを介してソフトウェアを実行します。.

LANGuardianシステムには4つの要素が含まれています。

- 収集エンジン

- 分析エンジン

- 交通データベース

- レポートエンジン

ほとんどのDPIシステムのように, ライブデータを分析することはできません. これは、データベースが便利な場所です。収集エージェントによって収集された情報はデータベースに挿入されます. 収集されたデータは、分析エンジンによってソートおよび操作できます. これにより、システムが アプリケーションレベルの視点 ネットワークトラフィックで、アナライザーがパケット全体のトラフィックパターンを追跡できるようにします。ただし、これらのレコードは非常に迅速に収集してリアルタイムで追加できるため、ネットワークトラフィックのニアライブビューを取得することが可能です。.

ネットワーク上の1台のコンピューターにソフトウェアをインストールする必要があります。 そのコンピューターはコアスイッチに直接接続する必要があります. これにより、収集エージェントは、ネットワーク上で実行されるすべてのトラフィックをコピーすることができます。そのコレクターがプライマリセンサーになり、コアスイッチと監視コンソールの間に1対1の関係を作成します。明らかに、このアーキテクチャは、LANGuardianシステムが分散ネットワークに展開されるのを防ぎ、特にWANでは機能しません。これらのシナリオでは, LANGuardianはリモートセンサーを展開します 組織内の他の主要なスイッチからリモートに戻って、データ分析を集中化する.

システムは無料ではありません。しかし、あなたは得ることができます 30日間の無料トライアル LANGuardianの.

DPIおよび分析ソフトウェアの選択方法

詳細なパケット検査と分析は、スタンドアロンのツールで実行する必要はありません. DPI機能を業界のトップネットワーク監視システムの多くに統合できます。小規模なネットワークがあり、ネットワーク管理システムを使用したくない場合は、 これらの有名なネットワークモニターの無料版を調べてください。. 個別のシステムで詳細なパケット分析を実行するだけで、それらのタスクが通常の監視を妨げないようにする場合は、リストに非常に適切なツールがあります。.

ディープパケット分析ツールは、ネットワークを介して運ばれるデータを抽出するため、インストールに注意してください. ディープパケットインスペクションは、組織全体で交換されるデータのプライバシーを侵害する可能性があります. あなたがすべき 会社の法律顧問に確認する まず、ネットワークを通過するデータをキャプチャできるネットワークツールをインストールする前に。ネットワーク管理者のスタッフにアクセスを許可すると、データのプライバシーとアクセス制御が危険にさらされる可能性があります。場合によっては、会社は、ビジネスの資産に保持されている一般のメンバーの個人情報へのアクセスを制限することを誓約しなければなりません。そう, DPIツールをインストールして、これらの義務を破らないようにしてください。.

パケットレベルのトラフィックをチェックする機能は、ネットワークパフォーマンスの問題が発生したときに確かに役立ちます。ディープパケット分析はさらに一歩進んで、 各パケットの内容を読み取ります. DPIシステムをインストールする前にネットワークを保護するために、そのレベルの情報が本当に必要であることを自分自身と取締役会を安心させる必要があります。.

現在、ディープパケットインスペクションの手法を使用して、ネットワークの稼働を維持していますか? DPIツールの使用中にデータプライバシーの問題に関して法的問題が発生しましたか?下のコメントセクションにメッセージを残して、あなたの経験からコミュニティに学んでもらいましょう.

画像:PiHouseケースのRaspberry Pi Model B – Flickr経由でTim Walkerが操作可能。 CC BY-SA 2.0の下でライセンス(変更:追加のテキストを追加)