Contents

HIDSまたはホスト侵入検知システムとは?

HIDSは、ホスト侵入検知システムの頭字語です。侵入と誤用の両方を探して、インストールされているコンピューター/ネットワークをモニターします。見つかった場合、アクティビティを記録し、管理者に通知します.

HIDSは、自宅でのスマートセキュリティカメラの使用に似ています。侵入者があなたの家に侵入した場合、カメラは録画を開始し、モバイルデバイスにアラートを送信します.

ここに私たちのリストがあります 6つの最高のHIDSツール:

- SolarWinds Security Event Manager(無料トライアル) データセキュリティ標準への準拠のための包括的なレポートを備えた優れたHIDS。 Windowsサーバーで実行されますが、LinuxおよびUnixシステムからデータも収集します.

- ペーパートレイル(無料プラン) SolarWindsの無料および有料バージョンのクラウドベースのログアグリゲーター.

- ManageEngine Event Log Analyzer(無料トライアル) このツールは、Windows ServerまたはLinuxからのログファイルデータを調べ、他のソースからの脅威インテリジェンスを追加します。.

- OSSEC ホストベースとネットワークベースの両方の検出戦略を実装する無料のログファイルプロセッサ。 Windows、Linux、Unix、およびMac OSにインストールします.

- サガン シグネチャベースと異常ベースの両方の戦略を使用する、ホストベースの無料の侵入検知システム。 Linux、Unix、およびMac OSで実行可能.

- スプランク ネットワークベースの方法も含まれる有料版を備えた無料のホストベースの侵入検知システム。 Windows、Linux、およびMac OSにインストールします。これらもクラウドベースのバージョンです.

侵入検知は、人間の要素を含むシステムに固有のセキュリティの弱点を克服するために、ネットワークの重要な保護方法になりました。ユーザーアクセスポリシーがどれほど強力であっても、ハッカーは従業員をだましてアクセス資格情報を開示させることにより、常にそれらを回避できます。.

アクセスできるハッカーは、検出されることなく何年も企業システムを占有できます。このタイプの攻撃は 高度な持続的脅威 (APT)。 IDSは特にAPTの根絶を目的としています.

HIDSツールは、ログファイルの監視に重点を置いています。ほとんどのアプリケーションはログメッセージを生成し、これらのレコードをファイルに保存すると、時間をかけてそれらを検索し、侵入の兆候を見つけることができます。システム上のすべてのログメッセージを収集する際の大きな問題の1つは、最終的には 大量のデータ. ログメッセージを順番に保存すると、アプリケーションや日付ごとにデータを取得するための適切なファイルを特定するのに役立ちます。だから、できることの最初のステップ ロギングシステムから意味のある情報を取得する ログファイルサーバーのファイル名とディレクトリ構造を整理することです.

HIDSを実装する次のステップは、自動検出を行うことです。 HIDSはログメッセージを検索します 特定のイベント 悪意のあるアクティビティを記録した可能性があります。これはHIDSツールのコアであり、取得するレコードを指定する検出方法は ポリシー と ルールベース.

多くのHIDSでできること 独自のアラート生成ルールを作成する. ただし、セキュリティシステムを選択するときに本当に求めているのは、ソフトウェアを作成するセキュリティの専門家の専門知識を組み込んだ、事前に記述された一連のルールです。.

HIDSは、それが提供するポリシーと同じくらい優れています。最新の攻撃ベクトルのすべてに追いつくことは期待できませんが、仕事の日常的なタスクに時間を費やすこともできます。それを得ることができれば、すべてを知ることは意味がありません。 専門知識 HIDSツールとして提供されます.

ログファイルの重要性

ログメッセージとイベントメッセージの量は膨大な量になる可能性があり、それらを無視したくなるだけです。ただし、データの開示によって引き起こされる訴訟のリスク、または データの損失 データの保護に失敗すると、ビジネスが台無しになる可能性があります.

セキュリティとデータ保護の問題は現在、 契約要件に統合 そして、利害関係者を安心させ、ビジネスを安全に保つために、業界が現在従う多くの基準があります。データ整合性標準への準拠には、ログファイルのメンテナンスの要件が含まれます.

会社が実装している標準に応じて、ログファイルを数年間保存する必要があります。そのため、ログファイルの管理は重要なビジネス要件になりました。ログサーバーをセットアップしている間、同様に セキュリティ対策をそれに統合する, それがHIDSのすることです.

ログファイルのセキュリティ

ログファイルの整合性の維持は HIDSの重要な部分. イベントメッセージは侵入を識別できるため、ログファイルはハッカーの標的になります。侵入者は、ログファイルを操作して問題のあるレコードを削除することにより、自分の痕跡を隠すことができます。だから, ログファイルをバックアップし、不正な変更をチェックするログサーバー データセキュリティ標準への準拠に重要.

HIDSシステムは、ソース情報が危険にさらされている場合、システムのリソースを効果的に保護できません。ログファイルの保護は、ネットワークの認証システムにも拡張されます。ログファイルの自動保護システムでは、ユーザーのアクセス許可のセキュリティも監視せずに、許可されたログファイルアクセスと許可されていないログファイルアクセスを区別できません。.

HIDS vs NIDS

ホストベースの侵入検知システムだけが侵入保護方法ではありません。侵入検知システムは2つのカテゴリに分類されます。 HIDSはこれらのセクターの1つであり、もう1つはネットワークベースの侵入検知システムです。.

HIDSとNIDSはどちらもシステムメッセージを調べます。これは、ログとイベントメッセージの両方を見ることになります。しかしながら, NIDSはパケットデータも検査します ネットワークを通過するとき。これら2つの方法論の間で侵入検知の責任を分割する経験則は、NIDSが検知のためにライブデータをキャプチャし、 HIDSはファイル内のレコードを調べます.

NIDSの利点は、HIDSよりも応答が速いことです。ネットワーク上で疑わしいイベントが発生するとすぐに、NIDSはそれを見つけてアラートを生成する必要があります。ただし、ハッカーは卑劣であり、検出を回避するために常に方法を調整しています. 一部のアクティビティパターンは、より広いコンテキストで検討した場合にのみ悪意があると明らかになる.

HIDSまたはNIDSを取得する方が良いかどうかは大きな問題ではありません。本当に両方が必要だからです。.

主要なHIDS属性

活動の履歴データを分析することにより、HIDSは時間とともに発生する活動のパターンを見つけることができます。ただし、中規模のネットワークでも, 毎日生成されるログレコードの量は非常に大きくなる可能性があります, したがって、効率的なソートおよび検索ツールを選択することが重要です.

HIDSは遅すぎると使用する価値がありません。覚えておいて 新しい記録は絶えず蓄積しています, そのため、多くの場合、スピーディなHIDSは非常に優れたツールよりも優れています。スマートシステム管理者は、速度を上げるためにプレゼンテーションを妥協することを好みます。ただし、高速で十分に提示されるHIDSツールはすべての最良の取引です.

HIDSとSIEM

ネットワークセキュリティシステムを調査すると、SIEMという用語に頻繁に遭遇します。この頭字語は セキュリティ情報とイベント管理. これは、組み合わせることによって進化した複合用語です セキュリティ情報管理 (SIM)および セキュリティイベント管理 (SEM)。 Security Information Managementはログファイルを検査するため、HIDSと同じです。セキュリティイベント管理は、ライブデータを監視し、NIDSに相当します。ハイブリッド侵入検知システムを実装すると、SIEMが作成されます。.

侵入防止システム

侵入検知システムとして、HIDSはネットワーク保護の重要な要素です。ただし、会社のデータを盗難や損害から保護するために必要なすべての機能を提供するわけではありません。また、できるようにする必要があります IDSが提供する情報に基づいて行動する.

脅威の修復は手動で実行できます。侵入者を遮断するのに役立つネットワーク管理ツールを自由に使用できる場合があります。ただし、検出と修復をリンクすると、 侵入防止システム (IPS).

侵入検知と侵入防止の両方の戦略は、ファイアウォールやウイルス対策システムに誤りがないという前提で機能します。 IDSは2番目の防衛線であり、多くのITセキュリティ専門家は次のように警告しています。 境界でネットワークを保護する戦略に頼るべきではありません ユーザーのミスや悪意のある従業員の活動によってセキュリティシステムが損なわれる可能性があるため.

「侵入防止システム」は少し間違った呼び名です。IPSがセキュリティ侵害を検出すると、侵入を発生させないようにシステムを完全に防水するのではなく、セキュリティ侵害を遮断するためです。.

高度な脅威保護

高度で持続的な脅威に対処するときに表示される別の用語はATPです。これはAdvanced Threat Protectionの略です。基本形式では、ATPシステムはIDSと同じです。ただし、一部のATPプロバイダーは、システムの定義特性として脅威インテリジェンスを強調しています. 脅威インテリジェンスは、IDSおよびSIEMシステムの定義の一部でもあります.

HIDSでは、脅威インテリジェンスは、データ検索用語のルールベースと悪意のあるアクティビティを識別するシステムテストに基づいています。これは、コード化されたチェックまたはポリシーとして設定された調整可能なルールの形式で提供できます。脅威インテリジェンスは、AIを通じてIDS内で定式化することもできます。ただし、自動システムのポリシー形成戦略は、作成時にシステムに組み込まれた推論ルールと同じくらい包括的です。.

ATPプロバイダーは、中央の脅威認識サービスを定義機能として強調しています。これらのサービスは、ATPソフトウェアの追加サブスクリプションとして提供されるか、購入価格に含まれます。これは ATPソフトウェアプロバイダーが新しいポリシーと検出ルールを配布できるようにする情報共有要素 他の組織による新しい攻撃ベクトルの特定に基づいています。一部のHIDSプロバイダーにはこのサービスが含まれており、一部のHIDSは新しい検出ポリシーを共有するユーザーコミュニティによってサポートされています。ただし、HIDSプロバイダーは、ATPプロバイダーほどサービスのこの脅威情報配布要素に強くありません。.

HIDSの検出方法

HIDSとNIDSは、検出方法に応じて2つのサブカテゴリに分類できます。これらは:

- 異常ベースの検出

- 署名ベースの検出

これらの2つの戦略のいずれについても、NIDSとHIDSの間に直接のマッピングはありません。つまり、NIDSがこれらの方法の1つに依存しているとは言えず、HIDSは他の検出方法に関するものです。 HIDSとNIDSはどちらも、これらの検出戦略のいずれかまたは両方を使用できます。.

署名ベースの戦略を持つHIDSは、ウイルス対策システムと同じように機能します;署名ベースのNIDSはファイアウォールのように動作します。つまり、署名ベースのアプローチは、データ内のパターンを探します。ファイアウォールは、着信および発信ネットワークトラフィックでキーワード、パケットタイプ、およびプロトコルアクティビティを検索し、NIDSはネットワーク内を移動するトラフィックで同じチェックを実行します。ウイルス対策プログラムはプログラムファイル内の特定のビットパターンまたはキーワードを検索し、HIDSはログファイルについても同じことを行います.

異常は、ユーザーまたはプロセスによる予期しない動作です. この例は、同じ日にすべてロサンゼルス、香港、ロンドンからネットワークにログインする同じユーザーです。別の例としては、サーバーのプロセッサが午前2時に突然動作し始めた場合です。. 異常ベースのHIDSは、ログファイルを調べてこれらの異常なアクティビティの記録を探します。;異常ベースのNIDSは、これらの不規則性が発生したときにそれらを見つけようとします.

HIDSとNIDSの選択と同様に、署名ベースの検出または異常ベースのIDSのどちらを選択するかは、両方を選択することで解決されます。.

推奨HIDSツール

推奨事項を読んで、ホストベースの侵入検知システムの検索を絞り込むことができます。このリストは、HIDSの各側面の最高の品種を表しています.

見つけるだろう 無料ツール リストには、ユーザーインターフェースが非常に貧弱なものもありますが、データ処理速度が非常に速いため、リストに追加されました。また、一般的なログファイル管理手順を含むツールがリストにあり、よく知られているものに準拠するように特別に作成されています。 データセキュリティ基準. 他のツールは包括的であり、バックエンドとインターフェースの両方でHIDSに必要なすべてを提供します.

1. SolarWindsセキュリティイベントマネージャー (無料トライアル)

SolarWindsは、自動修復機能を備えたHIDSを作成し、これを侵入防止システムであるSecurity イベントマネージャ. このツールにはコンプライアンスPCI.

このユーティリティに組み込まれているログファイル保護機能には、転送およびストレージでの暗号化、フォルダーおよびファイルのチェックサム監視が含まれます。あなたはできる ログメッセージを転送する そして フォルダとファイル全体をバックアップまたはアーカイブする. そのため、このツールのログファイル管理と整合性機能は非常に優れています.

このツールは、新しいレコードのためにまだ開いているファイルを含め、ログファイルを常に監視します。クエリを手動で発行する必要はありません。なぜなら セキュリティイベントマネージャーは自動的にアラートを生成します 警告条件が検出されるたび。また、パッケージには分析ツールがあり、データの整合性と人間の目での侵入を手動で確認できます。.

このソフトウェアはWindows Serverにのみインストールされますが、LinuxやUnixなどの他のオペレーティングシステムからログデータを収集します。得られる 30日間の無料トライアル SolarWindsセキュリティイベントマネージャーの概要.

SolarWinds Security EventManager30日間無料トライアルをダウンロード

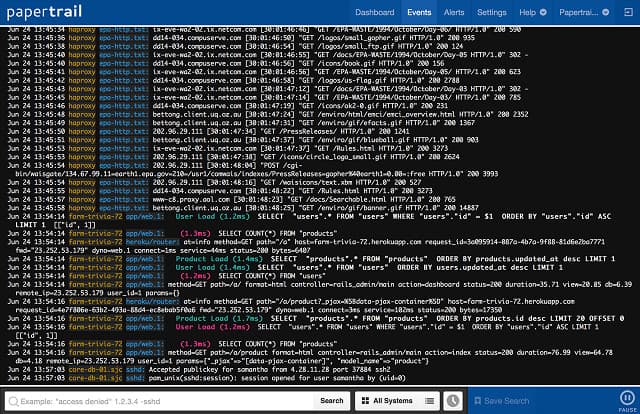

2.ペーパートレイル(無料プラン)

SolarWindsは Papertrailと呼ばれるクラウドベースのログ管理サービス. これは ログアグリゲーター これにより、ログファイルストレージが一元化されます。 Papertrailは管理できます Windowsイベントログ, syslogメッセージ, Apacheサーバーのログファイル, Ruby on Railsプログラムメッセージ, ルーターとファイアウォールの通知。メッセージは、ログファイルに移動するときにシステムダッシュボードでライブで表示できます。ログファイルの管理に加えて、このツールには分析サポートユーティリティが含まれています.

ログデータは転送中と保存中の両方で暗号化され、ログファイルへのアクセスは認証によって保護されます。ファイルはPapertrailサーバーに保存されており、 SolarWindsはバックアップとアーカイブを処理します, そのため、ファイルサーバーの購入、管理、保守にかかる費用を節約できます。.

Papertrailの採用 異常および署名ベースの検出方法の両方 また、他のPapertrailの顧客を対象とした脅威から学んだポリシーの更新から利益を得ます。独自の検出ルールを組み立てることもできます.

SolarWindsは、Papertrailをさまざまなプランでサブスクリプションで提供しています, 最も低いものは無料です.

SolarWinds Papertrail Log Aggregator無料プランにサインアップする

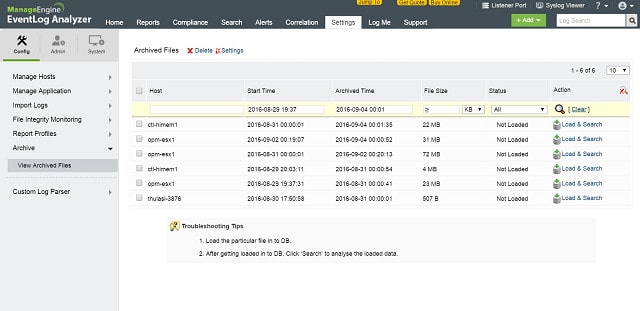

3. ManageEngine Event Log Analyzer(無料トライアル)

ManageEngineのイベントログアナライザー は HIDSとNIDSの両方. ログ管理モジュールは収集して保存します syslog そして SNMP メッセージ。各Syslogメッセージに関するメタデータも保存されます.

ログファイルは圧縮と暗号化の両方によって保護され、アクセスは認証によって保護されます. バックアップは自動的に復元できます アナライザーがログファイルの改ざんを検出したとき.

ダッシュボードはカスタマイズ可能であり、さまざまな画面と機能をさまざまなユーザーグループに割り当てることができます。レポートには、PCI DSS、FISMA、HIPAAなどのコンプライアンス監査が含まれます。有効化することもできます システムコンプライアンスアラート.

イベントログアナライザーの実行場所 ウィンドウズ または Linux ManageEngineのインフラストラクチャ管理ツールと統合できます。 A 無料版 このツールの最大5つのログソースのみを使用できます。ダウンロードすることもできます 30日間の無料トライアル の プレミアム版. より多くの価格設定オプションについては、次のことができます 営業チームに連絡する.

ManageEngine Event LogAnalyzer30日間の無料トライアルをダウンロード

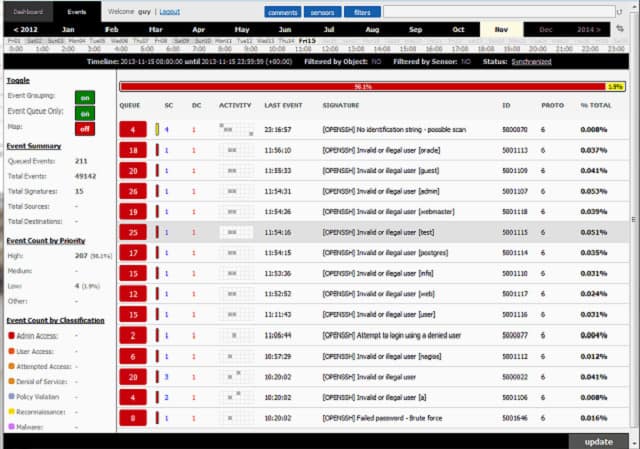

4. OSSEC

OSSECは 無料のオープンソースHIDS トレンドマイクロが製作。また、通常NIDSに起因するシステム監視機能も含まれています。これはログファイルデータの非常に効果的なプロセッサですが、ユーザーインターフェイスは付属していません。ほとんどのユーザーは キバナ または グレイログ OSSECの前面.

このツールは、ログファイルストレージを整理し、ファイルを改ざんから保護します。侵入検知は異常ベースであり、「ポリシー.」これらのルールセットは、ユーザーコミュニティから無料で取得できます。.

OSSECソフトウェアは、次の場所にインストールできます。 ウィンドウズ, Linux, Unix, または マックOS. 監視する Windowsイベントログ また、レジストリ。ルートアカウントを保護します Linux, Unix, そして マックOS. サポートはアクティブなユーザーコミュニティから無料で利用できます。または、トレンドマイクロにプロフェッショナルなサポートパッケージを支払うことができます.

5.サガン

サガンは 無料のHIDS にインストールする Unix, Linux, そして マックOS. 収集することができます Windowsイベントログ Windows上では実行されませんが、メッセージ。 Saganの処理を分散して、ログサーバーのCPU負荷のオーバーヘッドを抑えることができます。システムは 異常および署名ベースの検出方法の両方.

侵入が検出されたときに自動的に発生するアクションを設定できます。このツールには、いくつかのより顕著なHIDSにはない独自の機能がいくつかあります。これらには IPジオロケーション施設 これにより、異なるIPアドレスのアクティビティが同じ地理的ソースにトレースされたときにアラートを生成できます。このツールを使用すると、設定することもできます アラートをトリガーする時間関連ルール. システムはと互換性があるように書かれていた 鼻水, これはネットワーク検出システムであり、ネットワークデータコレクターと組み合わせた場合に佐賀NIDS機能を提供します。サガンが含まれています スクリプト実行機能 それはこれをIPSにします.

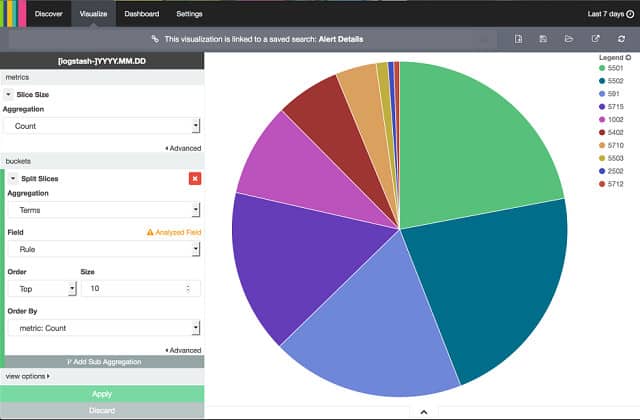

6. Splunk

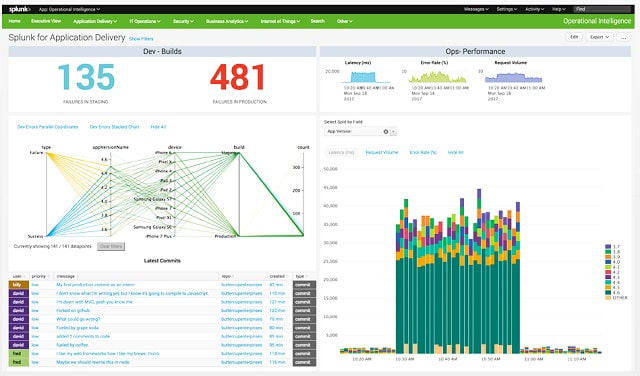

SplunkはHIDSとNIDSの両方の機能を提供します。このツールの基本パッケージは 自由に使える ネットワークベースのデータアラートは含まれていないため、純粋なHIDSです。探しているなら 異常ベースのHIDS, これは非常に良いオプションです。 Splunkのトップエディションは Splunk Enterprise そして、これと呼ばれるSaaS(Software-as-a-Service)バージョンがあります Splunk Cloud. 無料版とエンタープライズ版の間に位置します Splunk Light, これにはいくつかのサービス制限があります。 Splunk Lightのオンラインバージョンもあります。 Splunk Light Cloud.

Splunkには、侵入防止システムにするワークフロー自動化機能があります。このモジュールは 適応操作フレームワーク また、自動スクリプトをリンクしてアラートをトリガーします。検出された問題に対するソリューションの自動化は、Splunkの高額なオプションでのみ利用可能です.

Splunkのダッシュボードは、折れ線グラフや円グラフなどのデータの視覚化により非常に魅力的です。システムに含まれるもの データアナライザー Splunkのすべてのエディション。これにより、レコードを表示、要約、ソート、および検索し、グラフに表示することができます.

Splunkのすべてのレベルは、Windows、Linux、およびmacOSで実行されます。 Splunk Lightの30日間無料トライアル、Splunk Enterpriseの60日間無料トライアル、およびSplunk Cloudの15日間無料トライアルを入手できます。.

HIDSの選択

市場には分析機能を備えた非常に多くのログ管理ツールがあり、すべてのHIDSオプションの評価に非常に長い時間を費やすことができます。このガイドのリストで, これで多くの研究が完了しました 次のステップは、サーバーのオペレーティングシステムで実行されるツールに焦点を当てることです。クラウドベースのサービスを使用したい場合は、PapertrailとSplunk Cloudが最も関心があるはずです.

幸いなことに、リストにあるすべてのツールは無料で使用できるか、 無料トライアル, 数人の候補者をインストールして、経済的リスクなしにペースを実行することができます.

現在、HIDSを運用していますか?どのシステムを選択しましたか?ツールにお金を払うことが重要だと思いますか、それとも無料のユーティリティを使用して満足していますか?にメッセージを残す コメント 以下のセクションで、あなたの経験をコミュニティと共有してください.

Image:PixabayのITセキュリティ。パブリックドメイン.