侵入検知システム(IDS)とは?

侵入検知システム(IDS)は、ネットワークトラフィックの異常または疑わしいアクティビティを監視し、管理者にアラートを送信します.

異常なアクティビティを検出してネットワーク管理者に報告することが主な機能ですが、一部のIDSツールは、特定のトラフィックのブロックなど、悪意のあるアクティビティが検出された場合にルールに基づいてアクションを実行できます.

以下の各ツールについて詳しく説明しますが、時間が足りない場合のために、以下の概要リストをご覧ください。 12最高の侵入検知システムとツール:

- SolarWinds Security Event Manager(無料トライアル) HIDSとNIDSの両方の機能を組み合わせて、完全なセキュリティ情報とイベント管理(SIEM)システムを提供します.

- 鼻水 シスコシステムズが提供し、無料で使用できる、最先端のネットワークベースの侵入検知システム.

- OSSEC 自由に使用できる優れたホストベースの侵入検知システム.

- ManageEngine EventLog Analyzer 侵入の証拠を検索するログファイルアナライザー.

- すりかた 視認性を高めるためにアプリケーション層で動作するネットワークベースの侵入検知システム.

- ブロ ネットワークモニターとネットワークベースの侵入防止システム.

- サガン snortデータで生成されたレポートを統合できるログ分析ツールです。NIDSを少し備えたHIDSです。.

- セキュリティオニオン 他の無料ツールから取り込まれた要素から構成されるネットワーク監視およびセキュリティツール.

- 補佐官 高度な侵入検知環境は、Unix、Linux、およびMac OSのHIDSです

- OpenWIPS-NG Aircrack-NGのメーカーのワイヤレスNIDSおよび侵入防止システム.

- サムハイン Unix、Linux、およびMac OS用の簡単なホストベースの侵入検知システム.

- Fail2Ban Unix、Linux、およびMac OS用の軽量なホストベースの侵入検知システム.

侵入検知システムの種類

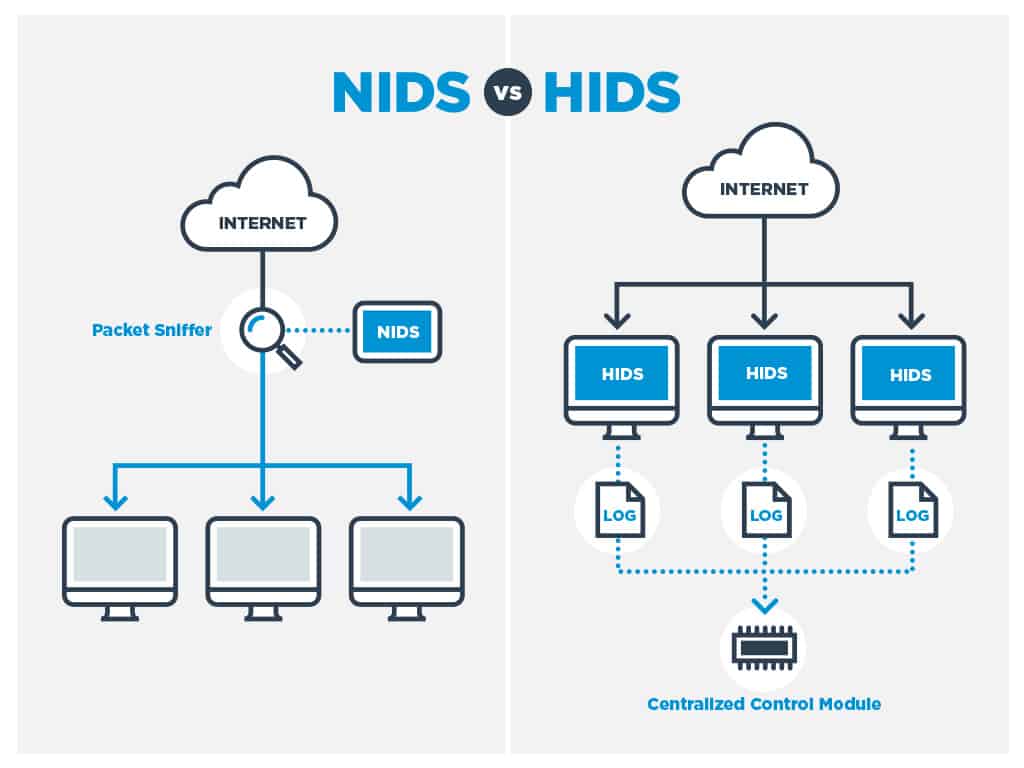

侵入検知システムには、主に2つのタイプがあります(両方については、このガイドで後ほど詳しく説明します)。

- ホストベースの侵入検知(HIDS) –このシステムは、システムを通過するトラフィックではなく、ネットワーク上のコンピューター上のイベントを調べます。.

- ネットワークベースの侵入検知(NIDS) –このシステムは、ネットワーク上のトラフィックを検査します.

ネットワーク侵入検知ツールとシステムは、現在、ネットワークセキュリティに不可欠です。幸運なことに, これらのシステムは非常に使いやすく、市場で最も優れたIDSのほとんどは無料で使用できます。. このレビューでは、ネットワークを攻撃から保護するために今すぐインストールできる10の侵入検知システムについて説明します。 Windows、Linux、およびMac用のツールを扱います.

ホスト侵入検知システム(HIDS)

ホストベースの侵入検知, としても知られている ホスト侵入検知システム または ホストベースのIDS, システムを通過するトラフィックではなく、ネットワーク上のコンピューター上のイベントを調べます。このタイプの侵入検知システムは略されます HIDS また、主に保護対象のコンピューター上の管理ファイル内のデータを見ることで動作します。これらのファイルには、ログファイルと構成ファイルが含まれます.

HIDSは設定ファイルをバックアップするため、悪意のあるウイルスがコンピューターのセットアップを変更してシステムのセキュリティを緩めた場合に、設定を復元できます。保護したいもう1つの重要な要素は、UnixのようなプラットフォームでのルートアクセスまたはWindowsシステムでのレジストリ変更です。. HIDSはこれらの変更をブロックすることはできませんが、そのようなアクセスが発生した場合は警告することができるはずです.

HIDSが監視する各ホストには、いくつかのソフトウェアがインストールされている必要があります。 HIDSを取得して1台のコンピューターを監視できます。しかしながら, ネットワーク上のすべてのデバイスにHIDSをインストールするのがより一般的です. これは、機器の構成の変更を見逃したくないためです。当然、ネットワーク上に複数のHIDSホストがある場合、フィードバックを得るために各ホストにログインする必要はありません。そう, 分散HIDSシステムには、集中制御モジュールを含める必要があります. ホストエージェントと中央モニター間の通信を暗号化するシステムを探す.

ネットワーク侵入検知システム(NIDS)

ネットワークベースの侵入検知は、ネットワーク侵入検知システムまたはネットワークIDSとも呼ばれ、ネットワーク上のトラフィックを調べます。そのため、典型的な NIDS 分析のためにネットワークトラフィックを収集するには、パケットスニファーを含める必要があります.

NIDSの分析エンジンは通常ルールベースであり、独自のルールを追加することで変更できます。多くのNIDSでは、システムのプロバイダーまたはユーザーコミュニティがルールを利用できるようにし、それらを実装にインポートするだけです。選択したNIDSのルール構文に慣れると、独自のルールを作成できるようになります.

トラフィックコレクションへのチェーンバック, すべてのトラフィックをファイルにダンプしたり、ダッシュボードで全体を実行したりしたくない そのデータのすべてを分析することはできないからです。そのため、NIDSで分析を駆動するルールは、選択的なデータキャプチャも作成します。たとえば、気になるタイプのHTTPトラフィックのルールがある場合、NIDSはそれらの特性を表示するHTTPパケットのみをピックアップして保存する必要があります。.

通常、NIDSは専用のハードウェアにインストールされます。ハイエンドの有償のエンタープライズソリューションは、ソフトウェアがプリロードされたネットワークキットとして提供されます。しかしながら, 専門のハードウェアに大金を払う必要はありません. NIDSでは、トラフィックを取得するためのセンサーモジュールが必要なので、LANアナライザーにロードするか、タスクを実行するコンピューターを割り当てることができます。ただし、タスク用に選択した機器のクロック速度が、ネットワークの速度を低下させないように十分であることを確認してください.

HIDSまたはNIDS?

短い答えは両方です。 NIDSは、HIDSよりもはるかに多くの監視能力を提供します。 NIDSで発生する攻撃を傍受できますが、HIDSは、ファイルまたはデバイスの設定が既に変更されている場合にのみ、何か問題があることに気づきます。ただし、HIDSがNIDSほど活動していないからといって、HIDSがそれほど重要ではないというわけではありません.

NIDSは通常、スタンドアロンの機器にインストールされるという事実は、サーバーのプロセッサを引き下げないことを意味します。しかしながら, HIDSの活動はNIDSの活動ほど積極的ではありません. HIDS機能は、コンピューターの軽量デーモンによって実現でき、CPUを過度に消費することはありません。どちらのシステムも余分なネットワークトラフィックを生成しません.

検出方法:署名ベースまたは異常ベースのIDS

ホスト侵入検知システムまたはネットワーク侵入検知システムのどちらを探している場合でも、すべてのIDSは2つの動作モードを使用します。一方はどちらか一方のみを使用できますが、ほとんどは両方を使用します.

- 署名ベースのIDS

- 異常ベースのIDS

署名ベースのIDS

の 署名ベースの方法 チェックサムとメッセージ認証を調べます. 署名ベースの検出方法 NIDSでもHIDSでも同様に適用できます。. HIDSは予期しない書き換えがないかログおよび構成ファイルを調べ、NIDSはSHA1などのシステムのパケットおよびメッセージ認証の整合性のチェックサムを調べます.

NIDSには、悪意のあるアクティビティの送信元であることがわかっているパケットが運ぶ署名のデータベースが含まれている場合があります。幸いなことに、ハッカーはパスワードを解読したり、rootユーザーにアクセスしたりするために、怒りのように入力するコンピューターに座っていません。代わりに、よく知られているハッカーツールが提供する自動化された手順を使用します。これらのツールは、コンピュータープログラムがランダムなバリエーションを導入するのではなく、同じ命令を何度も繰り返すため、毎回同じトラフィックシグネチャを生成する傾向があります。.

異常ベースのIDS

異常ベースの検出 アクティビティの予期しないまたは異常なパターンを探します。このカテゴリは、ホストベースおよびネットワークベースの侵入検知システムの両方で実装することもできます. HIDSの場合、異常なログイン試行の失敗が繰り返される可能性があります, またはポートスキャンを示すデバイスのポートでの異常なアクティビティ.

NIDSの場合、異常アプローチではベースラインを確立する必要があります 進行中のトラフィックパターンを比較できる標準的な状況を作成するための動作。一定範囲のトラフィックパターンが許容範囲内であると見なされ、現在のリアルタイムトラフィックがその範囲外に移動すると、異常アラートが発生します.

IDSメソッドの選択

洗練されたNIDSは、標準的な動作の記録を構築し、耐用年数が進むにつれて境界を調整できます。全体的に、シグネチャと異常の両方の分析は、NIDSよりも操作がはるかに簡単で、HIDSソフトウェアを使用して設定する方が簡単です。.

シグネチャベースの方法は、異常ベースの検出よりもはるかに高速です. 完全に包括的な異常エンジンがAIの方法論に触れます 開発に多額の費用がかかる可能性があります。ただし、署名ベースの方法は、値の比較に要約されます。確かに、HIDSの場合、ファイルバージョンとのパターンマッチングは非常に簡単なタスクになる可能性があり、誰でも正規表現を使用してコマンドラインユーティリティを使用して実行できます。そのため、開発コストはそれほどかからず、無料の侵入検知システムに実装される可能性が高くなります。.

包括的な侵入検知システムには、署名ベースの方法と異常ベースの手順の両方が必要です.

IPSでネットワークを守る

今、私たちは考慮する必要があります 侵入防止システム(IPS). IPSソフトウェアとIDSは、同じ技術の分岐です。なぜなら、検出せずに予防することはできないからです。侵入ツールのこれら2つのブランチの違いを表現する別の方法は、それらをパッシブまたはアクティブと呼ぶことです。簡単な侵入監視および警告システムは、 「パッシブ」IDS. 侵入を発見するだけでなく、損傷を修復し、検出されたソースからのさらなる侵入アクティビティをブロックするアクションを実行するシステムは、 「リアクティブ」IDS.

リアクティブIDS、または IPS、通常はソリューションを直接実装しません. 代わりに、設定を調整することにより、ファイアウォールやアプリケーションと対話します。リアクティブHIDSは、多くのネットワーキングサイドと対話して、次のようなデバイスの設定を復元できます。 SNMP またはインストール済みの構成マネージャー。ルートユーザー、またはWindowsの管理ユーザーに対する攻撃は、通常、管理ユーザーのブロックまたはシステムパスワードの変更によりシステム管理者がネットワークおよびサーバーからロックアウトされるため、自動的に処理されません。.

IDSの多くのユーザーは、 偽陽性 最初に防衛システムをインストールするとき。 IPSはアラート条件の検出時に防御戦略を自動的に実装します。正しく調整されていないIPSは、混乱を引き起こし、正当なネットワークアクティビティを停止させる可能性があります。.

誤検知によって引き起こされる可能性のあるネットワークの中断を最小限に抑えるには、侵入検知および防止システムを段階的に導入する必要があります。トリガーを調整し、警告条件を組み合わせてカスタムアラートを作成できます。脅威の検出時に実行する必要があるアクションのステートメントは、 政策. 侵入検知および侵入防止手順とファイアウォールの相互作用は、過度に厳しいポリシーによってビジネスの正規ユーザーがロックアウトされないように特に微調整する必要があります。.

タイプおよびオペレーティングシステム別の侵入検知システム

IDSソフトウェアの生産者は、Unixに似たオペレーティングシステムに焦点を当てています。 POSIX標準に従ってコードを生成するものもあります。これらのすべての場合において、それはWindowsが除外されることを意味します。なので Mac OS XおよびmacOSのMac OSオペレーティングシステムはUnixに基づいています, これらのオペレーティングシステムは、他のソフトウェアカテゴリよりもIDSの世界ではるかに優れています。次の表は、どのIDSがホストベース、ネットワークベース、およびそれぞれにインストールできるオペレーティングシステムかを説明しています。.

Security OnionはWindowsで実行できると主張するレビューを読むことができます。最初に仮想マシンをインストールして、それを実行することでできます。ただし、この表の定義では、ソフトウェアを直接インストールできる場合にのみ、オペレーティングシステムと互換性があると見なします。.

上位の侵入検知ツール & ソフトウェア

| SolarWindsセキュリティイベントマネージャー (無料トライアル) | どちらも | 番号 | 番号 | はい | 番号 |

| 鼻水 | NIDS | はい | はい | はい | 番号 |

| OSSEC | HIDS | はい | はい | はい | はい |

| ManageEngine EventLog Analyzer | HIDS | はい | はい | はい | はい |

| すりかた | NIDS | はい | はい | はい | はい |

| ブロ | NIDS | はい | はい | 番号 | はい |

| サガン | どちらも | はい | はい | 番号 | はい |

| セキュリティオニオン | どちらも | 番号 | はい | 番号 | 番号 |

| 補佐官 | HIDS | はい | はい | 番号 | はい |

| WIPS-NGを開く | NIDS | 番号 | はい | 番号 | 番号 |

| サムハイン | HIDS | はい | はい | 番号 | はい |

| Fail2Ban | HIDS | はい | はい | 番号 | はい |

Unix用の侵入検知システム

上記の表の情報をUnix固有のリストに再記述するには、Unixプラットフォームで使用できるHIDSとNIDSを以下に示します.

ホスト侵入検知システム:

- OSSEC

- EventLog Analyzer

- サガン

- 補佐官

- サムハイン

- Fail2Ban

ネットワーク侵入検知システム:

- 鼻水

- ブロ

- すりかた

- サガン

Linux用の侵入検知システム

Linuxプラットフォームで実行できるホスト侵入検知システムとネットワーク侵入システムのリストを以下に示します.

ホスト侵入検知システム:

- OSSEC

- EventLog Analyzer

- サガン

- セキュリティオニオン

- 補佐官

- サムハイン

- Fail2Ban

ネットワーク侵入検知システム:

- 鼻水

- ブロ

- すりかた

- サガン

- セキュリティオニオン

- WIPS-NGを開く

Windows用の侵入検知システム

Windows Serverの人気にもかかわらず、侵入検知システムの開発者は、Windowsオペレーティングシステム用のソフトウェアの作成にあまり関心がないようです。 Windowsで実行されるいくつかのIDSは次のとおりです。.

ホスト侵入検知システム:

- SolarWindsセキュリティイベントマネージャー

- OSSEC

- EventLog Analyzer

ネットワーク侵入検知システム:

- SolarWindsセキュリティイベントマネージャー

- 鼻水

- すりかた

Mac OS用の侵入検知システム

Mac所有者は、Mac OS XとmacOSの両方がUnixに基づいているため、Windowsオペレーティングシステムを実行しているコンピューターを持っている人よりも、Mac所有者にとってはるかに多くの侵入検知システムオプションがあります。.

ホスト侵入検知システム:

- OSSEC

- EventLog Analyzer

- サガン

- 補佐官

- サムハイン

- Fail2Ban

ネットワーク侵入検知システム:

- ブロ

- すりかた

- サガン

最高の侵入検知システムとツール

これで、ホストベースの侵入検知システムとネットワークベースの侵入検知システムのオペレーティングシステムごとの概要を確認できました。このリストでは、最良の各IDSの詳細を詳しく説明します。.

1. SolarWinds Security Event Manager(無料トライアル)

SolarWindsセキュリティイベントマネージャー (SEM) 走る Windowsサーバー, しかし、それはによって生成されたメッセージを記録することができます Unix, Linux, そして マックOS コンピューターだけでなく ウィンドウズ パソコン.

ログマネージャとして、これはシステム上のファイルの管理に関係しているため、ホストベースの侵入検知システムです。ただし、Snortによって収集されたデータも管理するため、ネットワークベースの侵入検知システムの一部になります。.

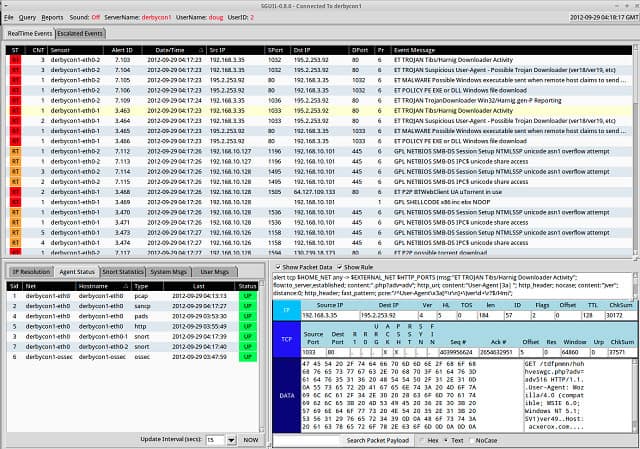

Snortは、シスコシステムズが作成した広く使用されているパケットスニファーです(以下を参照)。他のIDSツールプロデューサーが製品に統合する特定のデータ形式があります。これは、SolarWinds Security Event Managerの場合です. ネットワーク侵入検知 システムは、ネットワーク上を循環するトラフィックデータを調べます。 Security Event ManagerのNIDS機能を展開するには、以下が必要です。 Snortをパケットキャプチャツールとして使用する キャプチャされたデータを分析のためにSecurity Event Managerにファンネルします。 LEMは、ログファイルの作成と整合性を処理する場合、HIDSツールとして機能しますが、NIDSアクティビティであるSnortを介してリアルタイムのネットワークデータを受信できます。.

SolarWinds製品は、侵入の検出時にアクションをトリガーできるため、侵入防止システムとしても機能します。このパッケージには700を超えるイベント相関ルールが付属しており、疑わしいアクティビティを見つけて修復アクティビティを自動的に実装できます。これらのアクションは呼び出されます アクティブな応答.

これらのアクティブな応答は次のとおりです。

- SNMP、スクリーンメッセージ、または電子メールによるインシデントアラート

- USBデバイスの分離

- ユーザーアカウントの停止またはユーザーの除名

- IPアドレスのブロック

- 殺害プロセス

- システムのシャットダウンまたは再起動

- サービスのシャットダウン

- サービスのトリガー

Security Event ManagerのSnortメッセージ処理機能により、非常に包括的な ネットワークセキュリティー ツール. 悪意のある活動 Snortデータをシステム上の他のイベントと組み合わせるツールの機能のおかげで、ほぼ瞬時にシャットダウンできます。の検出を通じてサービスを中断するリスク 偽陽性 細かく調整されたイベント相関ルールのおかげで大幅に削減されます。これにアクセスできます ネットワークセキュリティー 上のシステム 30日間の無料トライアル.

編集者の選択

セキュリティの向上、イベントへの対応、コンプライアンスの達成に不可欠なツール.

ダウンロード: 30日間無料トライアルをダウンロード

オフィシャルサイト: https://www.solarwinds.com/security-event-manager

OS: ウィンドウズ

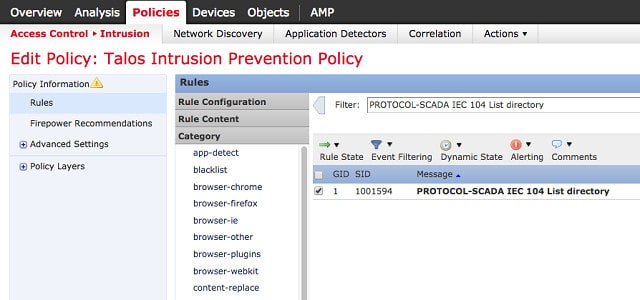

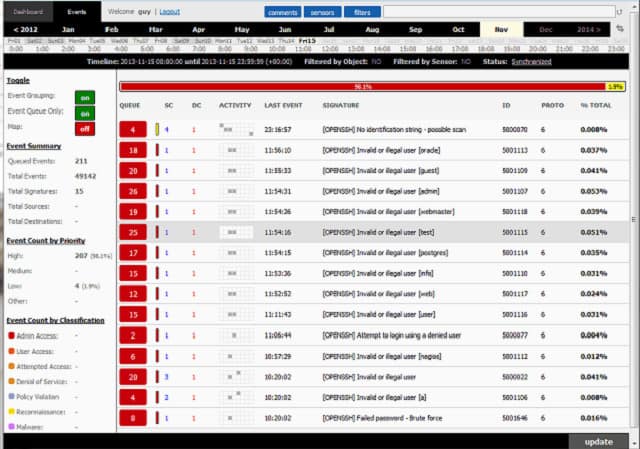

2. Snort

いびきは NIDSの業界リーダーですが、無料で使用できます. これは、Windowsにインストールできる数少ないIDSの1つです。シスコによって作成されました。システムは3つの異なるモードで実行でき、防御戦略を実装できるため、侵入防止システムおよび侵入検知システムです。.

Snortの3つのモードは次のとおりです。

- スニファーモード

- パケットロガー

- 侵入検知

侵入検知機能をオンにしなくても、snortをパケットスニファーとして使用できます。. このモードでは、ネットワークを通過するパケットのライブ表示が得られます。パケットロギングモードでは、これらのパケットの詳細はファイルに書き込まれます.

Snortの侵入検知機能にアクセスすると、通過するトラフィックに一連のルールを適用する分析モジュールを呼び出します。これらのルールは「ベースポリシー」と呼ばれ、必要なルールがわからない場合は、Snort Webサイトからダウンロードできます。ただし、Snortの方法論に自信が持てば、独自の方法で記述できます. このIDSには大規模なコミュニティベースがあります また、Snort Webサイトのコミュニティページでオンラインで非常に活発に活動しています。他のユーザーからヒントやヘルプを入手したり、経験豊富なSnortユーザーが開発したルールをダウンロードしたりできます。.

ルールは、ステルスポートスキャン、バッファオーバーフロー攻撃、CGI攻撃、SMBプローブ、OSフィンガープリントなどのイベントを検出します。検出方法は使用されている特定のルールに依存し、両方が含まれます 署名ベースの方法と異常ベースのシステム.

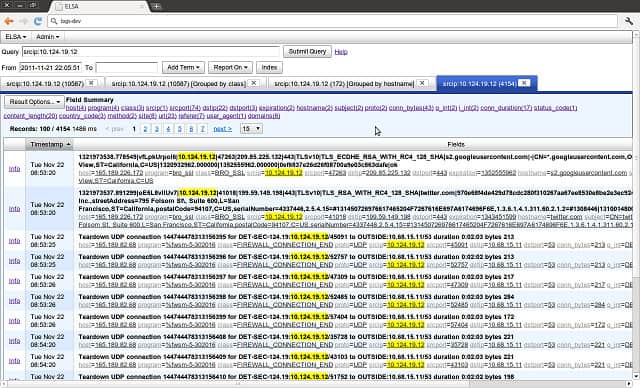

Snortの名声は、ソフトウェア開発業界のフォロワーを惹きつけました。他のソフトウェア会社が作成した多くのアプリケーションは、Snortによって収集されたデータのより深い分析を実行できます。これらには スノービー, ベース, スクイル, そして アナバル. これらのコンパニオンアプリケーションは、Snortのインターフェイスがあまりユーザーフレンドリーではないという事実を補うのに役立ちます。.

3. OSSEC

OSSECは オープンソースHIDSセキュリティ. それは 主要なHIDSが利用可能であり、完全に無料で使用できます. ホストベースの侵入検知システムとして、プログラムはインストール先のコンピューター上のログファイルに焦点を合わせます。すべてのログファイルのチェックサム署名を監視して、起こりうる干渉を検出します. Windowsでは、レジストリの変更に関するタブを保持します。 Unixライクなシステムでは、rootアカウントへのアクセス試行を監視します. OSSECはオープンソースプロジェクトですが、実際には著名なセキュリティソフトウェアプロデューサーであるTrend Microが所有しています.

メインの監視アプリケーションは、1台のコンピューターまたは複数のホストを対象とし、1つのコンソールでデータを統合できます。 Windowsコンピューターを監視できるWindowsエージェントがありますが、メインアプリケーションはUnixに似たシステムにのみインストールできます。つまり、Unix、Linux、またはMac OS. メインプログラムにはOSSECのインターフェイスがありますが、これは個別にインストールされ、サポートされなくなりました. OSSECの一般ユーザーは、データ収集ツールのフロントエンドとして機能する他のアプリケーション(Splunk、Kibana、Graylogなど)を発見しました.

OSSECの対象となるログファイルには、FTP、メール、およびWebサーバーデータが含まれます。また、オペレーティングシステムのイベントログ、ファイアウォールとウイルス対策のログとテーブル、およびトラフィックログも監視します. OSSECの動作は、インストールするポリシーによって制御されます. これらは、この製品でアクティブな大規模なユーザーコミュニティからアドオンとして取得できます。ポリシーはアラート条件を定義します。これらのアラートは、コンソールに表示するか、電子メールで通知として送信できます。トレンドマイクロはOSSECのサポートを有料で提供しています.

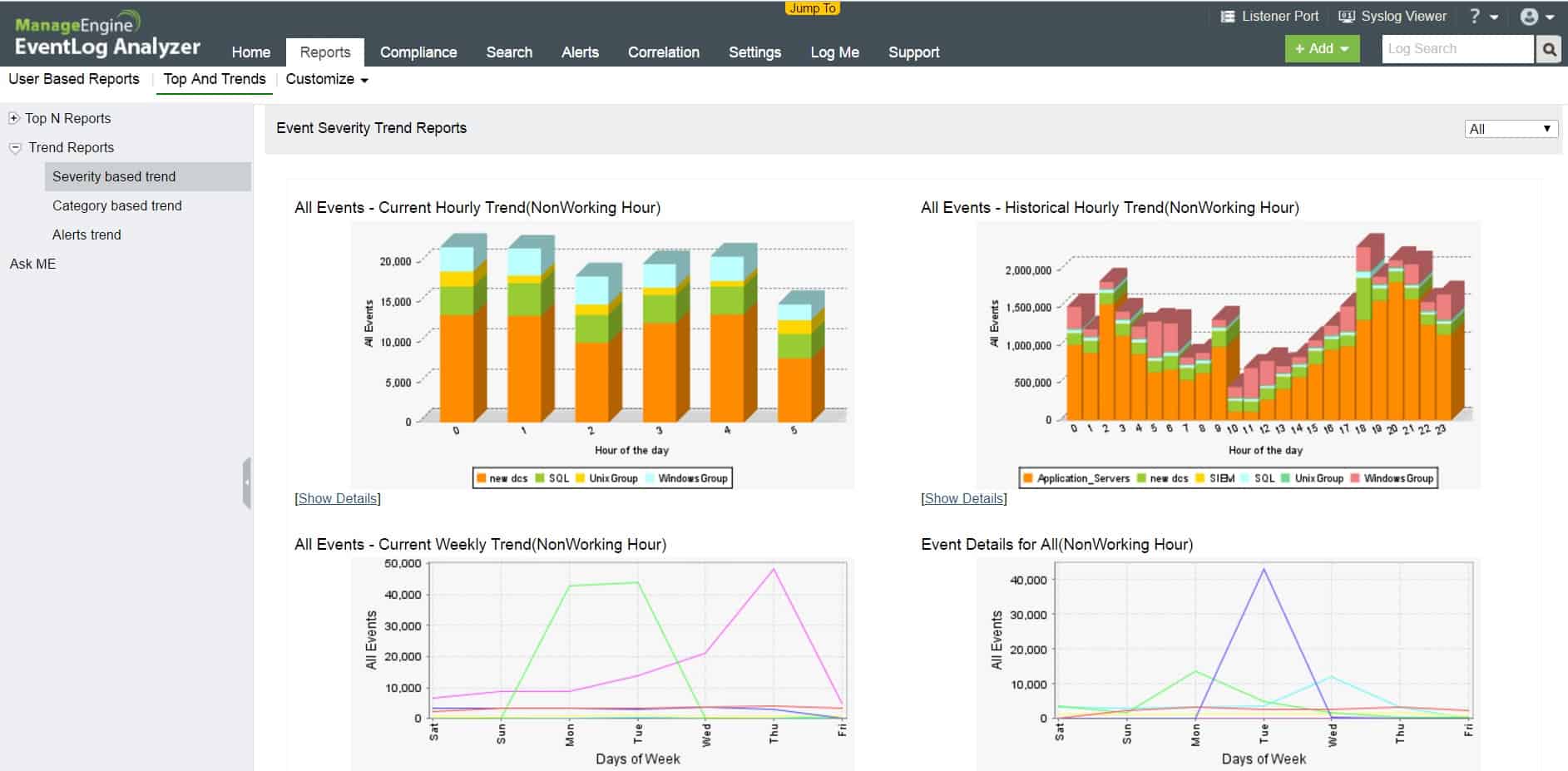

4. ManageEngine EventLog Analyzer

ManageEngine ITインフラストラクチャ監視および管理ソリューションの大手プロデューサー. EventLog Analyzer 会社のセキュリティ製品の一部です。これは HIDS これは、標準アプリケーションとオペレーティングシステムによって生成されたログファイルの管理と分析に焦点を当てています。ツールはにインストールします Windowsサーバー または Linux. これらのオペレーティングシステムからデータを収集します マックOS, IBM AIX, HP UX, そして Solaris システム。 Windowsシステムからのログには、Windows Server Windows Vista以降およびWindows DHCPサーバーからのソースが含まれます.

オペレーティングシステムとは別に、サービスはログを収集して統合します Microsoft SQL Server そして オラクル データベース。また、次のような多くのアンチウイルスシステムからのアラートを送信することもできます。 マイクロソフトのマルウェア対策, ESET, ソフォス, ノートン, カスペルスキー, ファイアーアイ, Malwarebytes, マカフィー, そして シマンテック. Webサーバー、ファイアウォール、ハイパーバイザー、ルーター、スイッチ、脆弱性スキャナーからログを収集します.

EventLog Analyzerはログメッセージを収集し、ログファイルサーバーとして動作し、メッセージソースと日付ごとにメッセージをファイルとディレクトリに整理します。緊急の警告もEventLog Analyzerダッシュボードに転送され、次の場所に送ることができます。 ヘルプデスクシステム 技術者からすぐに注意を喚起するチケットとして。どのイベントが潜在的なセキュリティ侵害を構成するかについての決定は、 脅威インテリジェンスモジュール それはパッケージに組み込まれています.

このサービスには、定期的なセキュリティレポートを作成するための自動ログ検索とイベント相関が含まれています。これらのレポートには、特権ユーザーの監視と監査(PUMA)の形式と、コンプライアンスの実証に必要なさまざまな形式があります。 PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, そして GDPR.

ManageEngine EventLog Analyzerには3つのエディションがあります。これらの最初は 自由. ただし、無料版は5つのソースからのログメッセージの監視に限定されており、非常に小さな企業以外の現代のビジネスには十分ではありません。 2つの有料版は プレミアム そして 分散型. 分散プランは、プレミアムプランよりも大幅に高価です。 Premiumシステムは、ほとんどの単一サイト企業に十分なはずです。一方、分散バージョンは、複数のサイトと無制限の数のログレコードソースをカバーします。 2,000のログメッセージソースの制限がある30日間の無料トライアルでシステムを試すことができます.

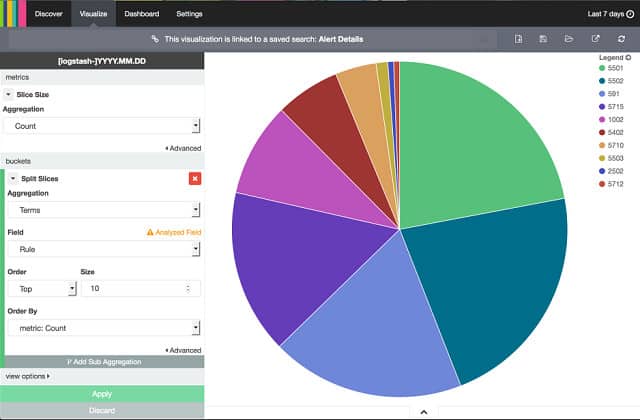

5.すりかた

SuricataはおそらくSnortの主要な代替品です. SuricataにはSnortよりも重要な利点があります。これは、アプリケーション層でデータを収集することです。. これにより、Snortが複数のTCPパケットに分割して署名する必要がある失明を克服できます。 Suricataは、パケット内のすべてのデータが組み立てられるまで待ってから、情報を分析に移します。.

システムはアプリケーション層で動作しますが、IP、TLS、ICMP、TCP、UDPなどの低レベルでプロトコルアクティビティを監視できます。 FTP、HTTP、SMBを含むさまざまなネットワークアプリケーションのリアルタイムトラフィックを調べます。. モニターはパケット構造だけを見るのではありません. TLS証明書を調べて、HTTP要求とDNS呼び出しに焦点を合わせることができます。ファイル抽出機能により、ウイルス感染特性を持つ疑わしいファイルを調べて分離できます.

SuricataはSnortと互換性があり、NIDSリーダー用に作成された同じVRTルールを使用できます。次のようなサードパーティツール スノービー, ベース, スクイル, そして アナバル Snortと統合することにより、Suricataに接続することもできます。そのため、Snortコミュニティにアクセスしてヒントや無料のルールを入手することは、Suricataユーザーにとって大きなメリットとなります。組み込みのスクリプトモジュールを使用すると、ルールを組み合わせて、Snortが提供するよりも正確な検出プロファイルを取得できます。 Suricataは署名と異常ベースの両方の方法を使用します.

Suricataには、多数の異なるプロセッサを使用して同時マルチスレッドアクティビティを実行することにより、ハードウェアアクセラレーションを可能にする賢い処理アーキテクチャがあります。グラフィックカードで部分的に実行することもできます. このタスクの分散により、負荷が1つのホストだけに負担をかけることがなくなります。. このNIDSの問題の1つは、処理が非常に重いためです。 Suricataには、グラフィックが組み込まれた非常に滑らかなダッシュボードがあり、分析と問題認識をはるかに簡単にします。この高価なフロントエンドにもかかわらず, Suricataは無料です.

6.ブロ

ブロは 無料のNIDS これは、侵入検知にとどまらず、他のネットワーク監視機能も提供できます。ブロのユーザーコミュニティには、多くの学術研究機関が含まれています.

Bro侵入検知機能は、トラフィックロギングと分析の2つのフェーズで実行されます。 Suricataと同様, Broの分析はアプリケーション層で動作するという点で、Snortに比べて大きな利点があります。. これにより、パケット全体の可視性が得られ、ネットワークプロトコルアクティビティのより広範な分析を取得できます。.

Broの分析モジュールには、シグネチャ分析と異常検出の両方で機能する2つの要素があります。これらの分析ツールの最初のものは ブロイベントエンジン. これは、新しいTCP接続やHTTP要求などのイベントのトリガーを追跡します。各イベントはログに記録されるため、システムのこの部分はポリシーに依存しません。分析により同じユーザーアカウントによって生成されたアクションの繰り返しや疑わしい多様なアクティビティが明らかになるイベントのリストを提供するだけです。.

そのイベントデータのマイニングは、 ポリシースクリプト. アラート条件はアクションを引き起こすため、 Broは侵入防止システムです ネットワークトラフィックアナライザーも同様です。ポリシースクリプトはカスタマイズできますが、通常、シグネチャマッチング、異常検出、および接続分析を含む標準フレームワークに沿って実行されます.

BroでHTTP、DNS、およびFTPアクティビティを追跡し、SNMPトラフィックを監視することもできます, デバイス構成の変更とSNMPトラップ条件を確認できます. 各ポリシーはルールのセットであり、アクティブなポリシーの数や検査できるプロトコルスタックレイヤーに制限されません。下位レベルでは、DDoS Syn Flood攻撃に注意し、ポートスキャンを検出できます.

Broは、Unix、Linux、およびMac OSにインストールできます。.

7.サガン

サガンは ホストベースの侵入検知システム, これはOSSECの代替であり、また 自由に使える. HIDSであるにもかかわらず、このプログラムはNIDSシステムであるSnortによって収集されたデータと互換性があります。この互換性は、Snortと組み合わせて使用できる他のツールにも拡張されています。 スノービー, ベース, スクイル, そして アナバル. BroとSuricataのデータソースもSaganに入力できます。このツールは、Unix、Linux、およびMac OSにインストールできます。 WindowsでSaganを実行することはできませんが、Windowsイベントログをそこにフィードすることはできます.

厳密に言えば, Saganはログ分析ツールです. スタンドアロンNIDSにするために欠けている要素は、パケットスニファーモジュールです。ただし、プラス面では、これはSaganが専用のハードウェアを必要とせず、ホストログとネットワークトラフィックデータの両方を分析する柔軟性があることを意味します。このツールは、完全な侵入検知システムを作成するために、他のデータ収集システムのコンパニオンである必要があります.

Saganの優れた機能には、IPロケーターが含まれます。 IPアドレスの地理的位置を確認できます 疑わしいアクティビティが検出されます。これにより、連携して動作していると思われるIPアドレスのアクションを集約して攻撃を形成できます。 Saganは処理を複数のデバイスに分散できるため、キーサーバーのCPUの負荷を軽減できます。.

このシステムにはスクリプトの実行が含まれます。つまり、アラートシナリオを生成し、侵入シナリオの検出時にアクションを実行します。. ファイアウォールテーブルと対話してIP禁止を実装できます。 特定のソースからの疑わしいアクティビティが発生した場合。したがって、これは侵入防止システムです。分析モジュールは、署名と異常検出の両方の方法論で動作します.

Saganは、ログファイルアナライザーであるIDSの資格を完全に満たしていないため、全員の最高のIDSのリストに載りません。ただし、NIDSコンセプトのスプラッシュを備えたHIDSは、ハイブリッドIDS分析ツールコンポーネントとして興味深い提案となります。.

8.セキュリティオニオン

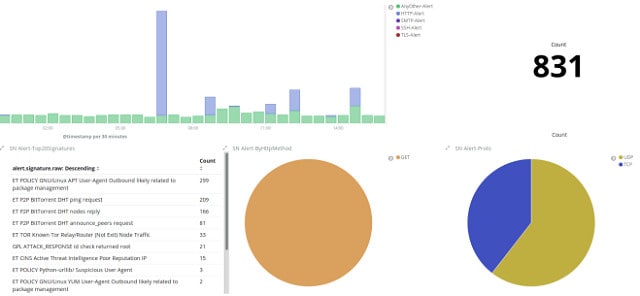

IDSソリューションのブレンドについては、試してみてください 無料のセキュリティオニオンシステム. このリストにあるIDSツールのほとんどは、オープンソースプロジェクトです. つまり、誰でもソースコードをダウンロードして変更できます。それがまさにSecurity Onionの開発者がしたことです。彼はのソースコードから要素を取りました 鼻水, すりかた, OSSEC, そして ブロ そしてそれらをつなぎ合わせてこれを作ります 無料のLinuxベースのNIDS / HIDSハイブリッド. Security OnionはUbuntu上で動作するように記述されており、フロントエンドシステムや分析ツールの要素も統合します。 スノービー, スギル, スクワート, キバナ, エルサ, エクスプリコ, そして NetworkMiner.

Security OnionはNIDSに分類されていますが、HIDS機能も含まれています. 疑わしいアクティビティのログと設定ファイルを監視し、それらのファイルのチェックサムで予期しない変更をチェックします. ネットワーク監視に対するSecurity Onionの包括的なアプローチの欠点の1つは、その複雑さです。いくつかの異なる運用構造があり、ネットワーク管理者がツールの全機能を把握するのに役立つオンラインの学習教材やバンドルされた学習教材は実際には十分ではありません.

ネットワーク分析は パケットスニファー, 通過データを画面に表示し、ファイルに書き込むこともできます。 Security Onionの分析エンジンは、操作手順が異なる非常に多くのツールがあるため、それらのほとんどを無視してしまう可能性があるため、事態は複雑になります. Kibanaのインターフェースは、Security Onionのダッシュボードを提供します ステータスの認識を容易にするための素敵なグラフとチャートが含まれています.

このシステムには、署名ベースと異常ベースの両方のアラートルールが含まれています。デバイスの状態とトラフィックパターンに関する情報を取得します。これらはすべて、セキュリティオニオンにはないアクションの自動化で実現できます。.

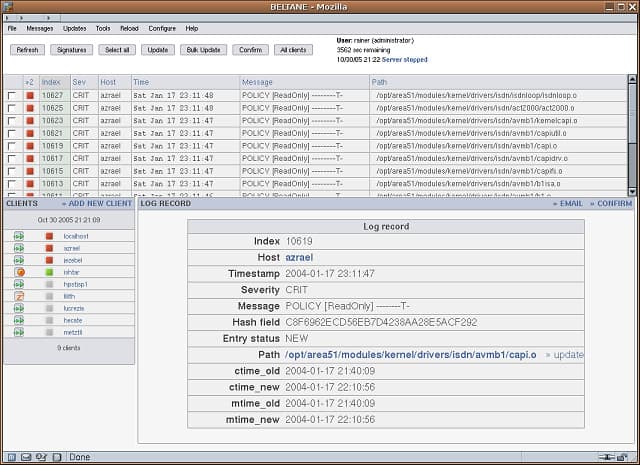

9.補佐官

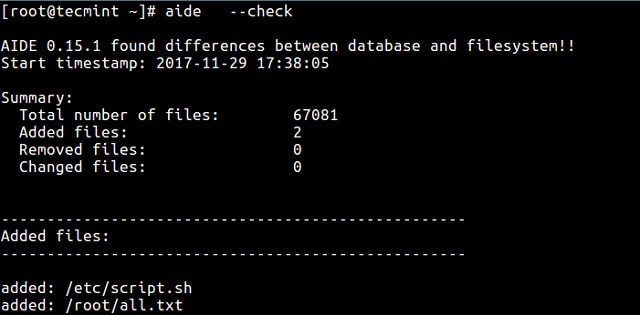

「高度な侵入検知環境」は書くのが非常に多いので、このIDSの開発者はその名前をAIDEに短縮することにしました。これは 無料のHIDS これは、UnixおよびUnixライクなオペレーティングシステムのルートキット検出とファイル署名の比較に焦点を当てているため、Mac OSおよびLinuxでも動作します。.

Tripwireを検討している場合は、代わりにAIDEを見るとよいでしょう。これは便利なツールの無料の代替品だからです。 Tripwireには無料版がありますが、ほとんどの人がIDSに必要とする主要な機能の多くは、有料のTripwireでのみ利用できるため、AIDEでさらに多くの機能を無料で利用できます.

システムは、最初のインストール時に設定ファイルから管理データのデータベースをコンパイルします。それ ベースラインを作成し、構成への変更をロールバックできます システム設定の変更が検出されるたび。このツールには、署名と異常の両方の監視方法が含まれています. システムチェックはオンデマンドで発行され、継続的に実行されません, このHIDSには少し不足しています。ただし、これはコマンドライン関数なので、cronなどの操作方法で定期的に実行するようにスケジュールできます。ほぼリアルタイムのデータが必要な場合は、非常に頻繁に実行するようにスケジュールできます.

AIDEは実際には単なるデータ比較ツールであり、スクリプト言語は含まれていません。このHIDSにデータ検索とルール実装機能を組み込むには、シェルスクリプトのスキルに頼る必要があります。 AIDEは、侵入検知システムとしてではなく、構成管理ツールとしてより考慮されるべきでしょう。.

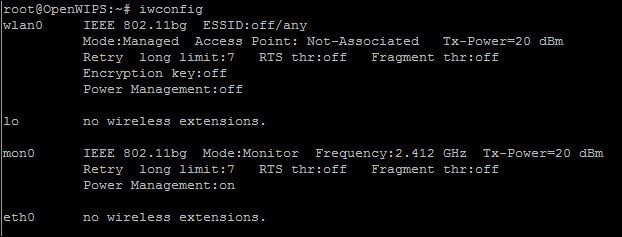

10. WIPS-NGを開きます

Aircrack-NGについて聞いたことがあるなら、これには少し注意が必要かもしれません。 ネットワークベースのIDS 同じ起業家によって開発されたからです。 Aircrack-NGは、すべてのwifiネットワークハッカーのツールキットの一部になったワイヤレスネットワークパケットスニッファーおよびパスワードクラッカーです。.

WIPS-NGには、密猟者からゲームキーパーに転向したケースがあります. この無料ソフトウェアは、無線ネットワークを守るために設計されています. Aircrack-NGはさまざまなオペレーティングシステムで実行できますが、Open WIPS-NGはLinuxでのみ実行できます。 「WIPS」という名前は「ワイヤレス侵入防止システム」の略であるため、このNIDSは侵入を検出およびブロックします.

システムには3つの要素が含まれます。

- センサー

- サーバ

- インターフェース

WIPS-NGのインストールで複数のセンサーを監視できるようにする計画があります。しかしながら, 現時点では、各インストールには1つのセンサーのみを含めることができます. 1つのセンサーだけで複数のタスクを達成できるため、これはそれほど大きな問題ではありません。センサーはパケットスニッファーであり、フローの途中で無線伝送を操作する機能も備えています。そのため、センサーはシステムのトランシーバーとして機能します.

センサーによって収集された情報はサーバーに転送され、そこで魔法が発生します. サーバープログラムスイートには、侵入パターンを検出する分析エンジンが含まれています. 検出された侵入をブロックするための介入ポリシーもサーバーで作成されます。ネットワークを保護するために必要なアクションは、センサーへの指示として送信されます.

システムのインターフェイスモジュールは、システム管理者にイベントとアラートを表示するダッシュボードです。これは、設定を調整したり、防御アクションを調整したり、上書きしたりできる場所でもあります.

11.サムハイン

ドイツのSamhain Design Labsが生産するSamhainは 自由に使用できるホストベースの侵入検知システム. 単一のコンピューターまたは多数のホストで実行でき、各マシンで実行されているエージェントによって検出されたイベントに関する集中データ収集を提供します。.

各エージェントによって実行されるタスクには、ファイルの整合性チェック、ログファイルの監視、およびポートの監視が含まれます。. プロセスは、ルートキットウイルス、不正なSUID(ユーザーアクセス権)、および隠しプロセスを探します. システムは、マルチホスト実装のエージェントと中央コントローラー間の通信に暗号化を適用します。ログファイルデータを配信するための接続には、認証プロセスが含まれます。これにより、侵入者が監視プロセスを乗っ取ったり置き換えたりすることを防止できます。.

Samhainによって収集されたデータは、ネットワーク上のアクティビティの分析を可能にし、侵入の警告サインを強調します。しかしながら, 侵入をブロックしたり、不正なプロセスを排除したりしません。. Samhainモニターが明らかにする問題を解決するために、構成ファイルとユーザーIDのバックアップを保持する必要があります。.

ハッカーとウイルスの侵入に関する問題の1つは、侵入者が非表示にする手順を実行することです。これには、監視プロセスの強制終了が含まれます. Samhainがステルステクノロジーを導入 プロセスを隠し、侵入者がIDSを操作または殺すのを防ぎます。このステルス手法は「ステガノグラフィー」と呼ばれます。

中央ログファイルと構成のバックアップは、侵入者による改ざんを防ぐためにPGPキーで署名されます.

Samhainは、無料でダウンロードできるオープンソースシステムです。 Unix、Linux、およびMac OSと互換性を持たせるために、POSIXガイドラインに沿って設計されました。中央モニターは、異なるオペレーティングシステムからのデータを集約します.

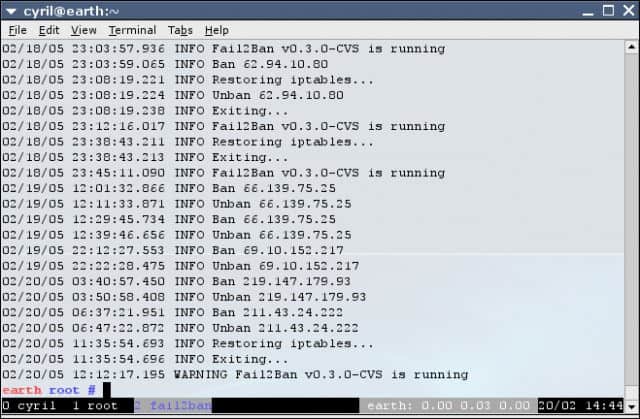

12. Fail2Ban

Fail2Banは 無料のホストベースの侵入検知システム ログファイルに記録された気になるイベント(ログイン試行の過剰な失敗など)の検出に焦点を当てています. システムは、疑わしい動作を表示するIPアドレスにブロックを設定します. これらの禁止は通常数分しか続きませんが、標準の自動化されたブルートフォースパスワードクラッキングシナリオを混乱させるには十分です。このポリシーは、DoS攻撃に対しても効果的です。 IPアドレス禁止の実際の長さは、管理者が調整できます。.

Fail2Banは実際には 侵入防止システム 疑わしいアクティビティが検出された場合にアクションを実行でき、記録するだけでなく、侵入の可能性を強調するためです。.

したがって、システム管理者は、ソフトウェアをセットアップする際にアクセスポリシーに注意する必要があります。 予防戦略がきつすぎると、善意のユーザーが簡単にロックアウトされる可能性があります. Fail2Banの問題は、1つのアドレスから繰り返されるアクションに焦点を合わせていることです。これにより、分散パスワードクラッキングキャンペーンやDDoS攻撃に対処することができません。.

Fail2BanはPythonで記述されており、システムテーブルに書き込んで疑わしいアドレスをブロックすることができます。これらの自動ロックアウトは、Netfilter、iptables、PFファイアウォールルール、およびTCP Wrapperのhosts.denyテーブルで発生します.

システムの攻撃監視範囲は、一連の フィルター IPSに監視するサービスを指示します。これらには、Postfix、Apache、Courier Mail Server、Lighttpd、sshd、vsftpd、およびqmailが含まれます。各フィルターは、アラート条件が検出された場合に実行するアクションと組み合わされます. フィルターとアクションの組み合わせは「刑務所」と呼ばれます。

このシステムはPOSIX標準に準拠しているため、Unix、Linux、およびMac OSオペレーティングシステムにインストールできます。.

IDSを選択する方法

ネットワークベースの侵入検知システムのハードウェア要件は、ホストベースのシステムにあなたを先送りにし、押し進めるかもしれません。ただし、これらのシステムに専用ハードウェアは必要なく、専用のホストだけが必要であるという事実を見逃さないでください。.

実は, ネットワークのHIDSとNIDSの両方を取得する必要があります。. これは、コンピューター上の構成の変更とルートアクセスに注意し、ネットワーク上のトラフィックフローの異常なアクティビティを調べる必要があるためです。.

幸いなことに、リストにあるシステムはすべて無料であるか、無料で試用できるので、そのうちのいくつかを試してみることができます。これらのシステムのユーザーコミュニティの側面は、それを経験した同僚が既にいる場合、特に1つにあなたを引き付ける可能性があります. 他のネットワーク管理者からヒントを得る機能は、これらのシステムの決定的な魅力です プロフェッショナルなヘルプデスクサポートを備えた有料ソリューションよりも魅力的です.

あなたの会社が、PCIなどのセキュリティ標準への準拠を必要とする分野に属している場合、IDSが必要になります。また, 公衆のメンバーに関する個人情報を保持している場合、データ保護手順を最初から行う必要があります 会社がデータ漏洩で訴えられるのを防ぐため.

おそらく、ネットワーク管理者のイントレイを把握するために、1日のすべての作業が必要になりますが, 侵入検知システムをインストールする決定を先送りしないでください. うまくいけば、このガイドがあなたに正しい方向への推進力を与えてくれることを願っています。お気に入りのIDSに関する推奨事項があり、このガイドに記載されているシステムのいずれかを使用したことがある場合は、以下のコメントセクションにメモを残し、コミュニティと意見を共有してください.

参考文献

Comparitechネットワーキングガイド

- 2023年のLAN監視ツールのトップ10

- DHCPの決定版ガイド

- SNMPの決定版ガイド

- 2023年のモバイルデバイス管理(MDM)の究極のガイド

- 2023年のBYODの究極のガイド

- トップ10サーバー管理 & 2023年の監視ツール

- Windows用の最高の無料NetFlowアナライザーおよびコレクター

- 最高の無料ネットワーク脆弱性スキャナーの6つとその使用方法

- 2023年のベスト8パケットスニファーとネットワークアナライザー

- ネットワークトラフィックの使用状況を分析するための最高の無料の帯域幅監視ソフトウェアおよびツール

ネットワーク監視に関するその他の情報

- ウィキペディア:侵入検知システム

- 技術目標:侵入検知システム(IDS)

- CSO:侵入検知システムとは?

- Lifewire:侵入検知システムの紹介

- YouTube:侵入検知システム