什么是DoS攻击?什么是DDoS攻击,有什么区别?

一种 DoS攻击 是一种拒绝服务攻击,其中一台或多台计算机用于将TCP和UDP数据包泛洪到服务器。一种 DDoS攻击 是多个系统通过DoS攻击针对单个系统的地方。然后用来自多个位置的数据包轰炸目标网络.

所有DDoS = DoS,但并非所有DoS = DDoS.

拒绝服务(DoS) 和 分布式拒绝服务(DDoS) 攻击是现代企业面临的两个最可怕的威胁。像成功的DoS攻击一样,很少有攻击形式会产生财务后果。安全调查表明,DDoS攻击的平均成本为每小时$ 20,000- $ 40,000。这是一个天文数字,甚至可能使最大的组织承受压力.

>>>跳转至边缘服务解决方案提供商以进行DDoS攻击<<<

成功的DDos攻击不仅 使您在相当长的一段时间内无法使用 但甚至可以 导致某些系统故障. 每天您一无所获,就会积costs本来没有的成本。在本文中,我们将研究DoS vs DDoS的危险,以了解两者之间的区别.

什么是DoS攻击?

一种 DoS攻击 是一个 拒绝服务攻击 一台或多台计算机用于 向服务器发送TCP和UDP数据包. 在这种类型的攻击期间,由于发送的数据包,服务将停止工作 使服务器功能过载并使服务器不可用 网络中的其他设备和用户。 DoS攻击用于关闭单个计算机和网络,以便其他用户无法使用它们.

可以使用DoS攻击的多种不同方式。其中包括:

- 缓冲区溢出攻击 –这种攻击是最常见的DOS攻击。在这种攻击下,攻击者使网络地址超载,从而使其无法使用。.

- 死亡之音或ICMP洪水 – ICMP泛洪攻击用于接收未配置或配置错误的网络设备,并使用它们发送欺骗数据包以ping网络中的每台计算机。这也被称为Ping of Death(POD)攻击.

- SYN洪水 – SYN Flood攻击发送请求连接到服务器,但没有完成握手。最终结果是网络被连接请求淹没,从而阻止任何人连接到网络.

- 泪珠攻击 –在泪滴式DOS攻击中,攻击者将IP数据包片段发送到网络。然后,网络尝试将这些片段重新编译为它们的原始数据包。编译这些片段的过程使系统耗尽,最终导致崩溃。之所以崩溃,是因为这些字段旨在使系统感到困惑,从而无法将它们放回原处.

DoS攻击可以轻松协调,这意味着它们已经变得 最普遍的网络安全威胁之一 现代组织必须面对的。 DoS攻击简单但有效,并且可能对目标公司或个人造成毁灭性破坏。发生一次攻击,组织可能会在数天甚至数周内无法使用.

组织用于脱机的时间加起来。无法访问网络每年使组织付出成千上万的代价。数据可能不会丢失,但是对服务和停机的破坏可能是巨大的。防止DoS攻击是在现代时代受到保护的基本要求之一.

什么是DDoS攻击?

一种 DDoS攻击 是当今使用的最常见的DoS攻击类型之一。在DoS攻击中, 多个系统针对具有DoS攻击的单个系统. 的 然后用来自多个位置的数据包轰炸目标网络. 通过使用多个位置来攻击系统,攻击者可以更轻松地使系统脱机。原因是攻击者可以使用的机器数量更多,受害人很难确定攻击的来源.

此外,使用DDoS攻击 使恢复变得更加复杂. 在执行DDoS攻击的系统中,十分之九受到了威胁,因此攻击者可以通过使用从属计算机来远程发起攻击。这些从属计算机被称为僵尸或机器人.

这些僵尸网络形成了一个称为僵尸网络的设备网络,该网络由攻击者通过命令和控制服务器进行管理。命令和控制服务器允许攻击者或僵尸网络协调攻击。僵尸网络可以由少数几个机器人到数百个不同的机器人之间的任何地方组成.

也可以看看: 了解DoS和DDoS攻击

广泛的DOS和DDOS攻击类型

DOS攻击可导致网络脱机而归为多种类型。这些形式如下:

- 体积攻击 批量攻击可分为攻击者故意消耗网络带宽资源的任何形式的攻击。一旦网络带宽耗尽,网络中的合法设备和用户将无法使用它。当攻击者向网络设备发送ICMP回显请求,直到没有更多可用带宽时,就会发生批量攻击.

- 碎片攻击– 碎片攻击是任何一种迫使网络重新组合可操纵数据包的攻击。在分段攻击中,攻击者将操纵过的数据包发送到网络,以便一旦网络尝试对其进行重组,就无法对其进行重组。这是因为数据包具有比允许的更多的数据包头信息。最终结果是包头太大,无法批量重组.

- TCP状态耗尽攻击– 在TCP状态耗尽攻击中,攻击者将Web服务器或防火墙作为攻击目标,以限制它们可以建立的连接数。这种攻击方式的思想是将设备推到并发连接数的极限.

- 应用层攻击– 应用程序层或第7层攻击是针对应用程序或服务器的攻击,旨在通过创建尽可能多的进程和事务来耗尽资源。应用层攻击特别难以检测和解决,因为它们不需要太多机器来发起攻击.

DDOS攻击的最常见形式

如您所见,DDoS攻击是更复杂的威胁,因为它们使用了一系列会增加攻击严重性的设备。受到一台计算机的攻击与受到一百台设备的僵尸网络的攻击不同!

为DDOS攻击做好准备的部分原因是,您要熟悉尽可能多的不同攻击形式。在本节中,我们将更详细地研究这些内容,以便您了解如何使用这些攻击来破坏企业网络.

DDoS攻击可以有多种形式,包括:

死亡之声– 在一次Ping of Death(POD)攻击期间,攻击者将多个ping发送到一台计算机。 POD攻击使用操纵的数据包将数据包发送到网络,这些IP数据包的长度大于最大数据包长度。这些非法数据包将作为碎片发送.

一旦受害者的网络尝试重组这些数据包,网络资源就会用尽,合法数据包将无法使用它们。这会使网络陷入瘫痪,并使网络彻底瘫痪.

DDoS攻击可以有多种形式,包括:

- UDP泛洪– UDP泛洪是一种DDoS攻击,它用用户数据报协议(UDP)数据包泛洪受害者网络。该攻击通过在远程主机上泛洪端口来起作用,以便主机继续寻找侦听该端口的应用程序。当主机发现没有应用程序时,它将回复一个数据包,指出目的地无法到达。这会消耗网络资源,并且意味着其他设备无法正确连接.

- 平洪– 就像UDP泛洪攻击一样,ping泛洪攻击使用ICMP Echo Request或ping数据包破坏网络服务。攻击者无需等待答复就可以迅速发送这些数据包,以试图通过蛮力使网络无法访问。这些攻击尤其令人担忧,因为被攻击的服务器尝试以其自己的ICMP Echo Reply数据包进行回复时,带宽均被占用。最终结果是整个网络的速度下降.

- SYN Flood – SYN Flood攻击是DoS攻击的另一种类型,攻击者使用TCP连接序列使受害者的网络不可用。攻击者向受害者的网络发送SYN请求,然后由受害者的网络进行SYN-ACK响应。然后,发送方应该以ACK响应进行响应,但攻击者却没有响应(或使用欺骗的IP地址发送SYN请求)。每个未答复的请求都会占用网络资源,直到没有设备可以建立连接为止.

- Slowloris – Slowloris是一种DDoS攻击软件,最初由Robert Hansen或RSnake开发,用于关闭Web服务器。当攻击者发送部分HTTP请求而无意完成它们时,就会发生Slowloris攻击。为了使攻击持续进行,Slowloris会定期为每个请求发送HTTP标头,以保持网络资源的安全。一直持续到服务器无法建立更多连接为止。攻击者使用这种形式的攻击,因为它不需要任何带宽.

- HTTP Flood – 在HTTP Flood攻击中,攻击者用户使用HTTP GET或POST请求在单个Web服务器或应用程序上发起攻击。 HTTP泛洪是第7层攻击,请勿使用格式错误或欺骗的数据包。攻击者使用这种类型的攻击是因为与其他攻击相比,它们需要更少的带宽才能使受害者的网络无法运行.

- 零日攻击– 零时差攻击是利用尚未发现的漏洞的攻击。这是将来可能面临的攻击的总称。这些类型的攻击可能特别具有破坏性,因为受害者在经历现场攻击之前没有特定的方法为攻击做准备.

DoS与DDoS:有什么区别?

的 DoS和DDoS之间的主要区别 攻击是 后者使用多个Internet连接 使受害者的网络离线,而 前者使用单个连接. DDoS攻击较难检测,因为它们是从多个位置发起的,因此受害者无法知道攻击的源头。另一个主要区别是利用的攻击数量,因为DDoS攻击使攻击者可以将大量流量发送到受害者的网络.

重要的是要注意,DDoS攻击的执行方式也与DoS攻击不同. DDoS攻击 通过执行 僵尸网络的使用 或在攻击者控制下的设备网络。相反, DoS攻击 通常是通过 使用脚本或DoS工具 喜欢 低轨道离子大炮.

为什么会发生DoS和DDoS攻击?

不论是DoS还是DDoS攻击,攻击者都想使企业下线有很多邪恶的原因。在本节中,我们将介绍为什么使用DoS攻击来攻击企业的一些最常见原因。常见原因包括:

- 赎金– DDOS攻击的最常见原因可能是勒索赎金。成功完成攻击后,攻击者将要求赎金以停止攻击并使网络恢复在线。不建议支付这些赎金,因为不能保证企业会恢复正常运作.

- 恶意竞争对手– 希望使企业破产的恶意竞争对手是DDoS攻击发生的另一个可能原因。通过关闭企业的网络,竞争对手可以企图将您的客户抢走。这被认为在在线赌博社区中特别普遍,在该社区中,竞争者将试图使彼此脱机以获得竞争优势。.

- 黑客行为主义– 在许多情况下,攻击的动机不是金钱上的,而是个人和政治上的。对于骇客主义者组织而言,将政府和企业站点置于离线状态以表示反对是很常见的。这可能是攻击者认为重要的任何原因,但通常是出于政治动机而发生.

- 制造麻烦 – 许多攻击者只是喜欢给个人用户和网络造成麻烦。网络攻击者发现使组织脱机很有趣,这已不是什么秘密。对于许多攻击者而言,DDoS攻击提供了一种恶作剧方式。许多人认为这些攻击是“无害的”,考虑到一次成功的攻击可能使组织付出大量金钱,这是不幸的.

- 心怀不满的员工– 网络攻击的另一个常见原因是员工不满或前员工不满。如果此人对您的组织有不满,那么DDoS攻击可能是重新找回您的有效方法。尽管大多数员工已成熟地处理了申诉,但仍然有少数人利用这些攻击来破坏他们遇到个人问题的组织.

如何防止DoS和DDoS攻击

尽管DOS攻击一直是对现代组织的持续威胁,但是在攻击前后,您可以采取许多不同的步骤来保护自己。在实施保护策略之前,至关重要的是要认识到您将无法阻止您遇到的每一种DoS攻击。话虽如此,您将能够 最小化成功攻击的伤害 这就是你的方式.

最大限度地减少传入攻击的危害可归结为三点:

-

-

- 预防措施

- 测试运行DOS攻击

- 攻击后回应

-

预防措施, 例如网络监控,旨在为您提供帮助 在使系统脱机之前确定攻击 并成为被攻击的障碍。同样地, 测试运行中的DoS攻击可让您测试防御 抵御DoS攻击并完善您的整体策略。攻击后的响应将确定DoS攻击造成的损失,这是在成功攻击后使组织恢复正常运行的策略.

预防措施:网络监控

监视网络流量是最好的抢先步骤之一 你可以采取。通过监视流量,您可以在服务完全关闭之前查看攻击的迹象。通过监控您的流量,您将能够 看到异常流量时立即采取行动 级别或无法识别的IP地址。这可能是离线还是熬夜的区别.

在执行全面攻击之前, 大多数攻击者会在发起全面攻击之前先用几个数据包测试您的网络. 监控流量可以让您监控这些小信号并及早发现它们,从而使您的服务保持在线状态,并避免意外停机所造成的损失.

另请参阅:25个最佳网络监视器

测试运行DoS攻击

不幸的是,您将无法阻止自己遇到的每一种DoS攻击。但是,您可以确保在攻击到来后做好准备。最直接的方法之一是 模拟针对您自己的网络的DDoS攻击. 模拟攻击使您能够 测试您当前的预防方法 并有助于 建立一些实时的预防策略 如果真正的攻击来临时可以节省很多钱.

进攻后回应:制定计划

如果发动了进攻,那么您需要准备好计划以进行损失控制. 一个清晰的计划可以是不方便的攻击和破坏性的攻击之间的区别. 作为计划的一部分,您想 为您的团队成员指定角色 一旦发生攻击,谁将负责响应。这包括设计用于客户支持的程序,以使您在处理技术问题时不会高高在上.

边缘服务与DDOS攻击

毫无疑问,面对DDoS攻击最有效的方法之一就是利用 边缘服务. 像这样的边缘服务解决方案 栈路径 要么 苏库里 可以坐在您网络的边缘,并在DDoS攻击生效之前拦截它们。在本节中,我们将研究这些解决方案如何使您的网络免受不道德的攻击者的侵害.

StackPath边缘服务

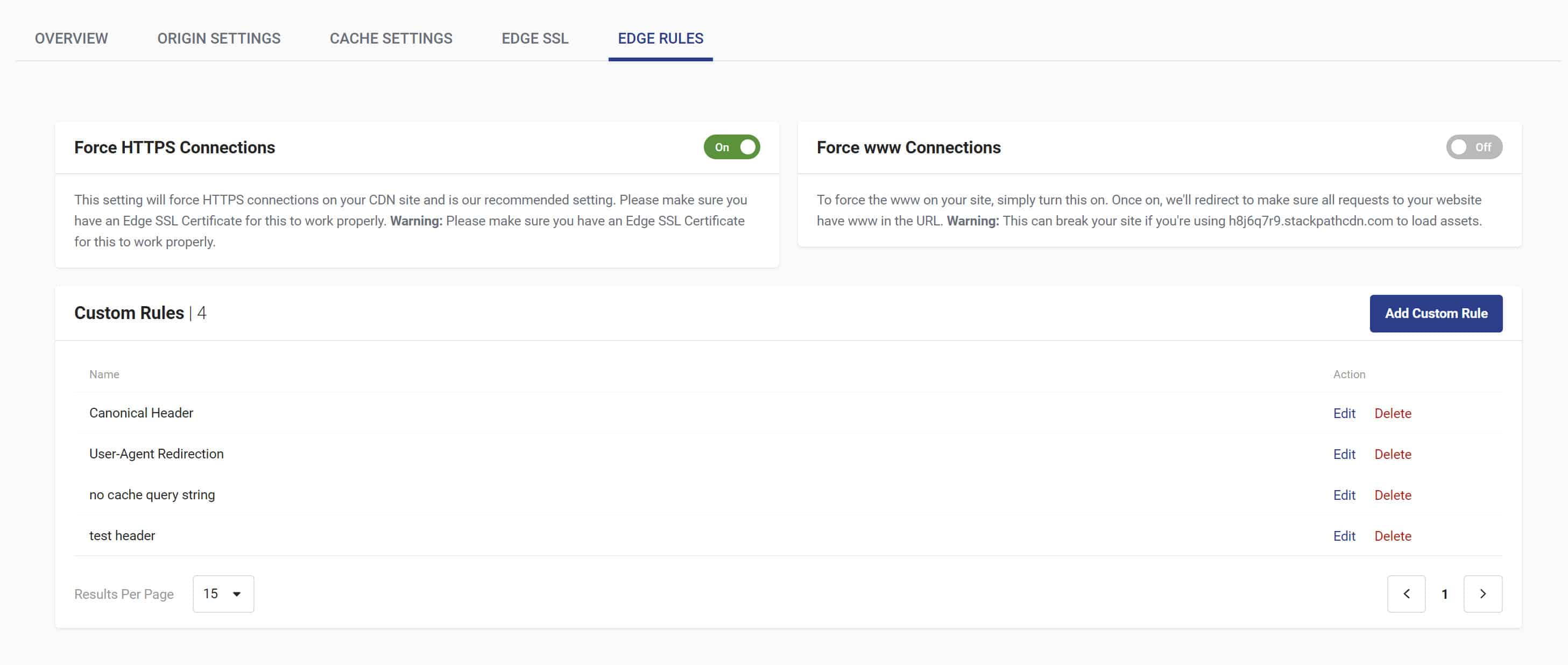

防范DDOS攻击时最大的担忧之一就是在保持性能的同时防止损坏。 StackPath边缘服务的设计目的是最大程度地降低性能下降并抵御所有常见形式的DDOS攻击。借助StackPath边缘服务,您可以 实时识别并阻止攻击 在他们使网络脱机之前.

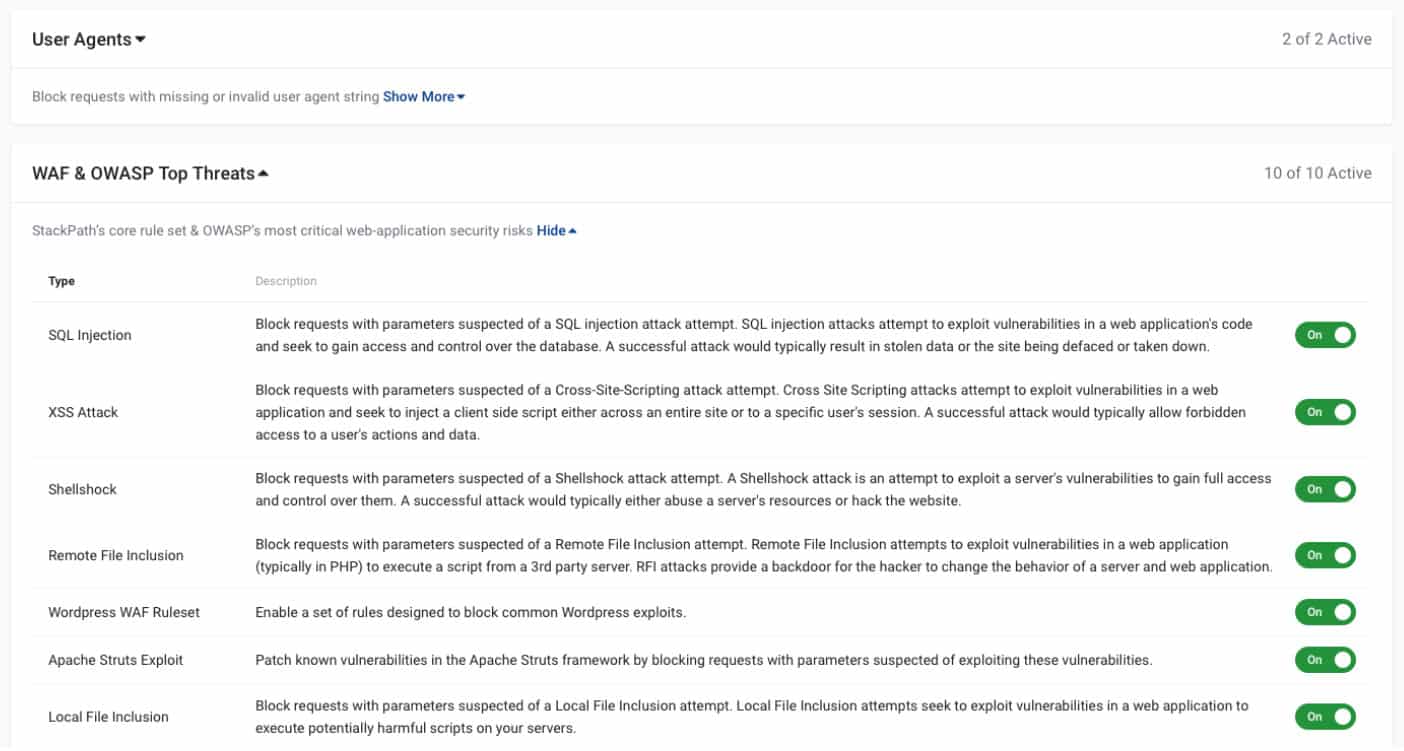

进行更复杂的攻击, Stackpath的Web应用程序防火墙(WAF) 防止应用程序层攻击渗透。应用层攻击被算法阻止,这些算法可以在恶意流量到达您的网络之前对其进行检测.

StackPath还提供了 StackPath Edge Delivery 200 针对大型网络的服务,该网络具有许多其他措施可抵御其他类型的DDOS攻击,例如 UDP泛洪, SYN洪水, 和 HTTP泛洪 也一样无论您遭受哪种DDOS攻击,StackPath解决方案都具有核心功能,可以帮助您保护自己免受脱机的影响.

StackPath Edge Delivery 200在Stackpath.com上找到合适的计划

Sucuri Edge服务

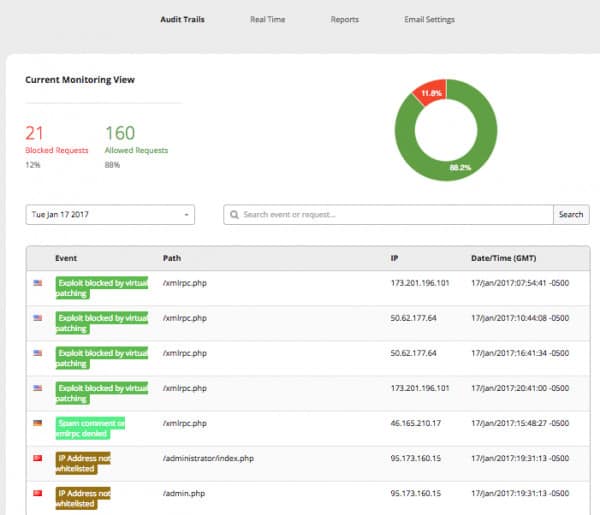

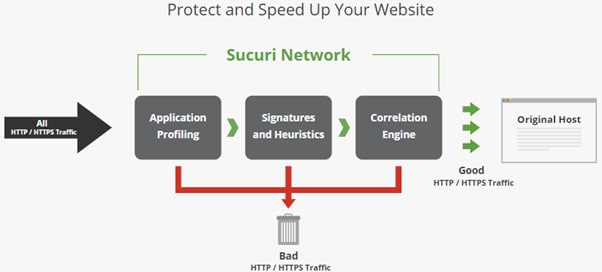

另一家领先的DDoS预防解决方案提供商是 Sucuri的DDoS保护 & 缓解服务. Sucuri善于处理 第7层HTTP泛洪 但也可以防止 TCP SYN泛洪, ICMP洪水, Slowloris, UDP泛洪, HTTP缓存绕过, 和 放大的DNS DDoS 仅举几例.

Sucuri具有网站应用程序防火墙方法,该方法具有 具有28个业务点的全球分布式网络. 攻击大小也没有上限,因此无论发生什么情况,您都可以保持保护。 Sucuri WAF是基于云的SaaS解决方案,可拦截发送到您的网站的HTTP / HTTPS请求.

一个特别有用的功能是 识别流量是来自合法用户的浏览器还是攻击者正在使用的脚本的能力. 这样可以确保日常用户仍然可以访问站点及其服务,同时阻止恶意用户发起攻击。 Sucuri根据您的网络需求为其边缘服务提供各种计划.

Sucuri Web安全平台在Sucuri.net查找合适的计划

另请参阅:5家最佳边缘服务提供商

DoS与DDoS攻击:可控制的威胁

很少有像对现代组织的DoS攻击那样令人担忧的攻击。虽然数据被盗可能会造成极大的破坏,但通过蛮力攻击终止您的服务会带来很多其他需要处理的复杂情况。一天的停机时间可能会对组织产生重大的财务影响.

熟悉您可能会遇到的DoS和DDoS攻击的类型将有助于最大程度地减少攻击的危害。至少您要 确保您有一个 网络监控工具 这样您就可以检测到表明潜在攻击的异常流量。尽管如果您认真对待解决DoS攻击,则需要确保 有计划在袭击后做出反应.

由于DoS攻击易于执行,因此已成为世界上最受欢迎的网络攻击形式之一。因此,积极主动地实施尽可能多的措施以防止攻击并在攻击成功后做出响应就变得异常重要。这样做会限制您的损失,并使自己处于可以尽快恢复正常运行的状态.

也可以看看: 100多个恐怖的网络犯罪和网络安全统计数据 & 发展趋势

进一步阅读:

-

- 5个最佳边缘服务提供商

- 了解DoS和DDoS攻击