Was ist ICMP??

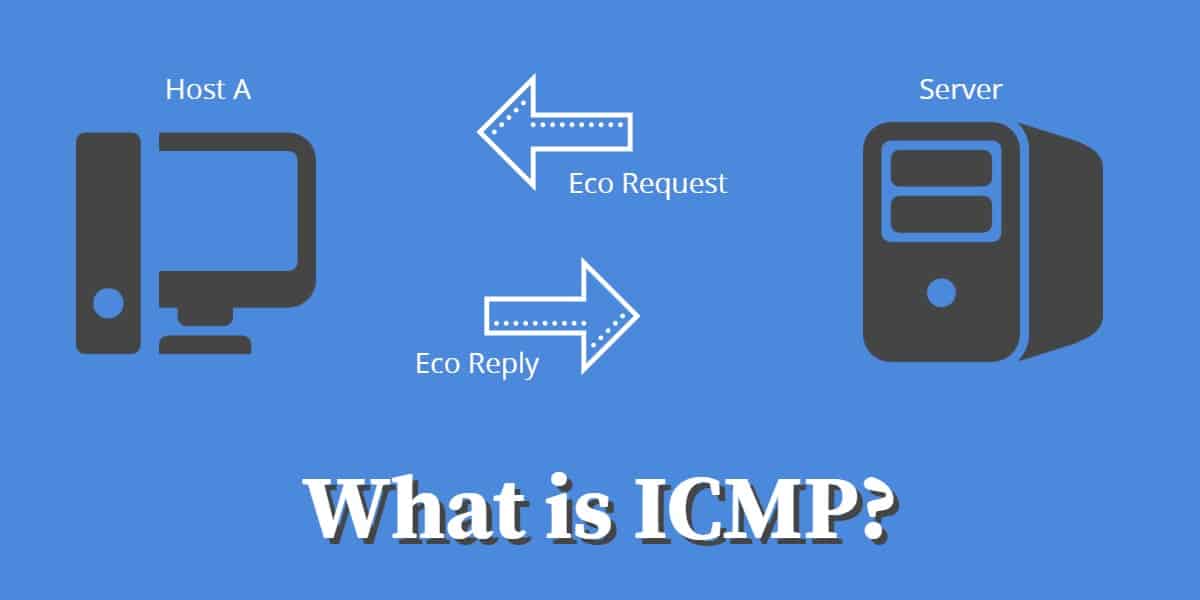

ICMP (Internet Control Message Protocol) ist ein Protokoll, mit dem Netzwerkgeräte (z. B. Router) Fehlermeldungen generieren, wenn Netzwerkprobleme verhindern, dass IP-Pakete durchkommen.

Das Internet Control Message Protocol ist eines der grundlegenden Systeme, mit denen das Internet funktioniert. Obwohl Sie möglicherweise noch nicht von ICMP gehört haben, haben Sie wahrscheinlich schon einmal von einer seiner Funktionen gehört: Ping. In diesem Handbuch erfahren Sie mehr über dieses wichtige Protokoll.

Die Geschichte von ICMP

ICMP ist Teil der TCP / IP-Protokollstapel. Es ist an der stationiert Internet-Schicht und es ist ein Fehlermeldungsstandard, der das Kerninternetprotokoll unterstützt. Die ursprüngliche Definition von ICMP wurde von geschrieben Jon Postel, einer der gründer des internets. Der erste Standard wurde im April 1981 in RFC 777 veröffentlicht. Dieser wurde seitdem mehrmals aktualisiert. Die stabile Definition des Protokolls ist in RFC 792 enthalten, der ebenfalls von Postel verfasst und vom veröffentlicht wurde Internettechnik-Arbeitsgruppe im September 1981.

Der Zweck von ICMP

Die untergeordnete Internetschicht sollte sich jedoch nicht mit der Verbindungssicherung befassen, ICMP gibt ein bisschen Feedback zur Kommunikation, wenn etwas schief geht. Also, auch wenn Sie UDP verwenden, das eine hat verbindungslos Kommunikationsmodell ist es immer noch möglich, herauszufinden, warum eine Übertragung fehlgeschlagen ist. Alle mit dem Netzwerk verbundenen Geräte können ICMP-Nachrichten verarbeiten, also sowohl Router als auch Endgeräte. ICMP wurde so angepasst, dass es mit IPv6 funktioniert genauso gründlich wie IPv4.

Da dieses Protokoll auf der Internet-Ebene liegt, Seine Nachrichten werden von IP-Paketen übertragen und existieren so auf einer höheren Ebene als die Bedienstrukturen von Schaltern. Obwohl das ICMP innerhalb des IP-Pakets übertragen wird, existiert es nicht innerhalb von Datenübertragungspaketen. Ein ICMP-Paket wird nur als Antwort auf ein eingehendes Datenpaket generiert, wenn die Übertragung dieser eingehenden Nachricht fehlschlägt. Die Fehlerbedingungen, die ein ICMP-Paket auslösen, sind häufig das Ergebnis von Daten, die im IP-Header des fehlgeschlagenen Pakets enthalten sind.

ICMP-Paketstruktur

Wenn ein Router ein ICMP-Paket zurücksendet, um einen Fehler zu melden, werden alle Felder im ursprünglichen IP-Header des Pakets, über das er berichtet, neu erstellt. Ein Fehlersammelprogramm auf dem ursprünglichen sendenden Computer könnte also den Header analysieren und genau herausfinden, welche der von ihm gesendeten IP-Pakete fehlgeschlagen sind.

Nach dem IP-Header kommt der ICMP-Header mit drei Feldern. Diese enthalten einen Code, der den Fehler kategorisiert, ein Subcodefeld, das die Fehlercodebeschreibung verfeinert, und dann eine Prüfsumme. Nach dem ICMP-Feld folgen die ersten acht Bytes der Nutzlast, die tatsächlich vorhanden sind der Transport Layer Header (TCP oder UDP).

ICMP-Nachrichtencodes

Das erste Codefeld im ICMP-Block enthält einige sehr nützliche Informationen. Der Code ist numerisch und hier sind einige der interessanteren Werte, die das Feld haben kann:

0: Echoantwort – wird für Ping verwendet

3: Ziel nicht erreichbar

4: Source Quench – Der Router ist überlastet

5: Weiterleiten – Verwenden Sie einen anderen Router

8: Echoanforderung – Wird für Ping verwendet

9: Router-Werbeantwort

10: Router-Aufforderung

11: Zeit überschritten – wird für Traceroute verwendet

Zeit zu leben

Eines der IP-Headerfelder, die am besten dafür bekannt sind, einen ICMP-Generierungsfehler auszulösen, ist das Feld Zeit zu leben Feld (TTL). Dieses Feld enthält eine Zahl, die ausdrückt Die maximale Anzahl von Routern, die das Paket passieren kann. Diese Anzahl wird von jedem Router, der das Paket verarbeitet, um eins verringert. Wenn ein Router ein Paket mit einer TTL von Null empfängt, verwirft er dieses Paket und sendet eine ICMP-Nachricht zurück an den Absender dieser fehlgeschlagenen Übertragung.

Im Falle einer TTL-Erschöpfung hat der Grund, warum ein Paket sein Ziel nicht erreicht, nichts mit Routerproblemen oder fehlerhaften Daten im Paket-Header zu tun. Die TTL wurde entwickelt, um zu verhindern, dass unerwünschte Pakete das Internet verstopfen Wenn Router-Tabellenfehler zu kreisförmigen Pfaden führten. Ein Nebenprodukt dieses Bereichs ist jedoch ein sehr nützliches Tool für die Netzwerkadministration: Traceroute.

Siehe auch: Überprüfung der SolarWinds Traceroute-Tools

Traceroute mit ICMP

Traceroute ist ein bekanntes Netzadministrationstool, das den typischen Pfad vom Startcomputer bis zu einer bestimmten Ziel-IP-Adresse anzeigt. Das Dienstprogramm sendet eine Reihe leerer IP-Pakete. Das wichtige Merkmal jeder dieser Übertragungen ist der TTL-Wert im IP-Header.

Das Traceroute-Programm beginnt mit dem Senden eines Pakets eine TTL von 0. Dies wird von dem ersten Router verworfen, der es empfängt, bei dem es sich normalerweise um das Netzwerk-Gateway handelt. Dieser Router sendet ein ICMP-Paket zurück. Die einzigen Informationen, die Traceroute von dieser Antwort erwartet, sind: die Zeit, die für die Rückkehr benötigt wird, und die Quelladresse des Pakets. Das teilt Traceroute die Adresse des ersten Routers auf dem Weg zum Ziel mit. Das Programm sendet dann ein Paket mit eine TTL von 1. Dies gelangt über das Gateway, wodurch die TTL um 1 verringert wird. Der Router, der das Paket als nächstes erhält, erkennt, dass die TTL Null ist, verwirft das Paket und sendet ein ICMP-Paket zurück. Auf diese Weise wird der zweite Router im Pfad angezeigt, und Traceroute merkt sich die Zeit, die für das Eintreffen dieser Antwort benötigt wurde. Durch Erhöhen der TTL um 1 bei jeder Übertragung, Traceroute erstellt schließlich eine Karte aller Links im Internet zu der angegebenen Adresse.

Traceroute-Probleme

Traceroute ist ein sehr einfaches Tool, das eine bereits vorhandene Verwaltungsfunktion nutzt und macht ein effizienter und informativer Dienstprogramm heraus. Traceroute weist einige Schwachstellen auf.

Ein Netzwerkadministrator wird das Dienstprogramm wahrscheinlich verwenden, um festzustellen, warum eine kürzlich erfolgte Verbindung so schlecht lief – entweder langsam oder fehlgeschlagen. jedoch, Traceroute kann Ihnen nicht sagen, was in der Vergangenheit passiert ist. Es kann Ihnen nur eine Rückmeldung über den Fortschritt der aktuellen Route geben.

Jeder Router entscheidet selbst, welcher seiner Nachbarn den kürzesten Weg zur Ziel-IP-Adresse eines Pakets bietet. Diese Entscheidung ist jedoch möglicherweise nicht immer dieselbe. Wenn ein Router überlastet oder ausgeschaltet wird, werden die benachbarten Router schnell auf das Problem aufmerksam Passen Sie die Routingtabellen an, um das Problem zu umgehen. Diese veränderten Routing-Informationen werden an alle Router im Internet gesendet, aber Das Problem kann behoben werden, bevor alle Router davon erfahren. Dann wird die neu angepasste Route auf der ganzen Welt verbreitet.

Eine Option mit dem Befehl „-jHier können Sie die Adressen der Router angeben, denen Traceroute als Pfad folgen soll. Um diese Funktion nutzen zu können, müssten Sie jedoch kenne schon den weg, den eine fehlerhafte übertragung genommen hat und Sie können diese Informationen nur mit einer Traceroute-Ausführung mit genau demselben Pfad ableiten.

Wenn Sie also eine langsame Verbindung haben, Der Traceroute-Befehl, den Sie anschließend ausgeben, zeigt möglicherweise nicht an, was passiert ist denn zu dieser Zeit. Das Problem, das die Verzögerung verursacht hat, wurde möglicherweise behoben, und Ihr Traceroute-Pfad stimmt möglicherweise nicht mit dem Pfad überein, den die langsame Verbindung verwendet hat.

Ein weiteres Problem mit Traceroute ist, dass es eine interessante Anzeige für den Pfad gibt, den Ihre Übertragung wahrscheinlich zu einem bestimmten Ziel nehmen wird. jedoch, Sie erhalten keine Tools, mit denen Sie die erhaltenen Informationen bearbeiten können. Es ist nicht möglich, einen Pfad anzugeben. Wenn Sie also feststellen, dass einer der Router im Internet eine langsame Antwortzeit hat, müssen Sie nur wissen, welcher Router Ihre Verbindungen verlangsamt. Da dieser Router nicht zu Ihrem Unternehmen gehört und Sie ihn nicht beschleunigen können, Sie haben über Traceroute Wissen erworben, können jedoch nicht darauf reagieren.

Siehe auch: Beste Tools für Traceroute

ICMP-Ping

Ping verwendet zwei ICMP-Codes: 8 (Echoanforderung) und 0 (Echo-Antwort). Wenn Sie den Ping-Befehl an der Eingabeaufforderung absetzen, sendet das Ping-Programm ein ICMP-Paket mit dem Code 8 im Art Feld. Die Antwort hat eine Art Das Programm berechnet die Lücke zwischen dem Senden des Echoanforderungspakets und dem Eintreffen der Antwort. So können Sie die “Zeit für eine Rundreise”Eines Pakets zum angegebenen Ziel und zurück.

Das Echoanforderungspaket ist insofern ungewöhnlich, als es das einzige ICMP-Paket ist, das gesendet wird, ohne durch einen Fehler provoziert zu werden. Ping muss also keine Fehlerbedingung emulieren, um eine ICMP-Nachricht zurückzugewinnen. Ping hat zwei Optionen, mit denen Sie eine Liste von Adressen für den Pfad angeben können, den die Übertragung nehmen soll. Diese sind “-j“, Was eine Route vorschlägt und“-k“, Das die Route vorgibt.

ICMP-Ping-Port

Du fragst dich vielleicht Welchen Port Ping benutzt. Die Antwort ist: keiner. Wenn Sie mit einem Dienstprogramm einen Port anpingen können, ist dies nicht der Ping-Befehl. Stattdessen verwendet dieses Dienstprogramm ein TCP- oder UDP-Paket, um einen Port zu testen. In Wahrheit wird diese Art von Funktion als “Port-Scanner” oder “Port-Scanner” bezeichnet.Port Checker.”

Ping kann keine Ports verwenden, da es sich um ein Protokoll handelt, das auf einer niedrigeren Ebene als das Protokoll existiert Transportschicht, wo Ports ein wichtiges Merkmal sind.

Die Methode, die einem verfügbaren ICMP-Ping-Portbericht am nächsten kommt, lautet: Senden Sie ein UDP-Paket an einen bestimmten Port. Wenn dieser Port nicht aktiv ist, wird bei der Übertragung eine ICMP-Nachricht vom Host des Typs 3 (Ziel unerreichbar) Subtyp 3 (Zielhafen nicht erreichbar). Obwohl es möglich ist, eine ICMP-Nachricht über einen Port zu provozieren, ist es nicht möglich, den Ping-Mechanismus zu verwenden, um ein ICMP-Paket zunächst als Echoanforderung an diesen Port zu senden. Wenn Sie in einem Ping-Befehl (d. H. Ping 🙂 eine Portnummer an die IP-Adresse anheften, wird der Befehl nicht gestartet, sondern gibt stattdessen einen Syntaxfehler zurück.

Pathping

Pathping ist ein Dienstprogramm, das ist in das Windows-Betriebssystem integriert und es ist in allen Versionen seit Windows NT verfügbar. Dieses Programm ist eine Kombination von Klingeln und Traceroute, so nutzt es aus drei ICMP-Nachrichtentypen. Dies sind der Echoanforderungs- und Echoantwortnachrichtentyp (8 und 0) und der Zeitüberschreitungsnachrichtentyp (11)..

Wie bei Traceroute und Ping, Es ist möglich, eine Liste von Adressen für einen vorgeschlagenen Pfad als Parameter für den Befehl anzugeben und das Dienstprogramm wird versuchen, über diese Adressen ein Paket an das Ziel zu senden.

Pathping erzeugt einen formatierten Ergebnisbericht, der anzeigt die Route und die Hin- und Rückfahrzeiten zu jedem Router. Es werden wiederholte Ping-Anfragen an jeden Router im Pfad gesendet, anstatt nur wiederholt Kontakt mit dem Ziel aufzunehmen. Das ist es, was Ping tut oder was Traceroute tut, wenn Sie jeden Router einmal im Pfad protokollieren.

Pathping ist nicht so stabil wie Ping oder Traceroute. Obwohl jedes Gerät im Internet ICMP-Nachrichten senden kann, Nicht bei jedem Gerät sind die ICMP-Funktionen aktiviert. Einige Router- und Serverbesitzer deaktivieren ICMP-Funktionen absichtlich zum Schutz vor Hackerangriffen.

Wenn ein Intermediate-Router ICMP nicht verwendet, gelangt Ping immer noch über diesen Router, um das Ziel zu testen. Wenn Traceroute auf einen Router stößt, der keine ICMP-Pakete sendet, fährt er einfach mit dem nächsten Router fort und zeigt eine Reihe von Sternchen für den nicht kommunizierenden Router an. In der gleichen Situation, Pathping beendet seine Abfragen bei dem Router, bei dem ICMP deaktiviert ist.

Schlumpfangriff

Der Hauptgrund, warum einige Gerätebesitzer die ICMP-Funktionen ihrer Geräte ausschalten, ist, dass das System von Hackern als Mittel für Angriffe verwendet werden kann. Der Schlumpfangriff ist ein solcher Fall.

Der Schlumpfangriff verwendet eine Reflektorstrategie. Es greift das Ziel nicht direkt an, sondern ruft andere Computer und Router auf, um Nachrichten an das Opfer zu senden. Der Angreifer ermittelt die im Netzwerk des Opfers verwendete Broadcast-Adresse und sendet dann eine ICMP-Echo-Anfrage (Klingeln). Jedes Gerät im Netzwerk sendet eine Echo-Antwort an den Router, der diese IP-Adresse hostet.

Dieser Angriff funktioniert nur in großen Netzwerken. Es provoziert effektiv einen DDoS-Angriff (Distributed Denial of Service) innerhalb des Netzwerks, während die meisten Angriffe über Remotecomputer über das Internet gestartet werden. Der Angriffstyp kann verhindert werden, indem die ICMP-Funktionen auf dem Gateway-Router deaktiviert werden oder durch Herausfiltern der Akzeptanz von Anforderungen, die die Broadcast-IP-Adresse des Netzwerks auf Paketen enthalten, die von einem entfernten Standort in das Netzwerk eingehen.

Ping Flut

Eine Ping-Flut ist eine DDoS-Strategie, mit der ein Zielcomputer überfordert wird ICMP-Echoanforderungen. Einige Implementierungen von Ping funktionieren besser als andere. Zum Beispiel ist der Angriff effektiver, wenn der Ping-Befehl mit dem Befehl „Flut” Möglichkeit. Diese Option ist jedoch nicht bei allen Versionen von Ping – verfügbar. Es ist keine gültige Option für die in Windows eingebettete Version, beispielsweise. Die Tatsache, dass die Flood-Option nicht universell ist, stellt Hacker vor Probleme, die Remotecomputer steuern möchten, die mit einem infiziert sind Botnetz Steuerungsprogramm zum Versenden der Ping-Anfragen. Da die Flutoption selten ist, ist es wahrscheinlich, dass Die meisten Geräte im Botnetz können den Angriff nicht starten.

Diese Angriffsstrategie wäre erfolgreicher, wenn der Hacker sicherstellen würde, dass auf allen infizierten Computern, die zum Starten des Angriffs verwendet wurden, die Flood-Option in ihren Ping-Implementierungen verfügbar ist. Eine Möglichkeit, dies sicherzustellen, besteht darin, Computer vor jedem Angriff zu testen und zu kategorisieren eine Gruppe, die die richtige Form von Ping hat, oder um einen Flood-fähigen Ping auf allen Computern zu installieren, die mit dem Botnet-Virus infiziert sind.

Die einfachste Verteidigung gegen eine Ping-Flut ist zu Deaktivieren Sie die ICMP-Funktionen auf dem Router. Wenn Sie einen Webserver betreiben, sollte Sie eine Webanwendungs-Firewall vor Ping-Fluten schützen.

Ping des Todes

Beim Ping of Death werden überlange Ping-Anforderungspakete gesendet. Die Anfrage wird eine große Menge Füllstoff am Ende in der Nutzlast haben. Da das Datagramm für die Übertragung zu lang ist, zerlegt der Internet Protocol-Prozessor die Zeichenfolge in Abschnitte, die der Größe der MTU (Maximum Transmission Unit) des Absenders entsprechen. Der Empfänger wird bemerken, dass dies ein extra langes Paket ist, das zerbrochen wurde, und versuchen Sie es das ursprüngliche, lange Paket wieder zusammenzusetzen bevor Sie es an die Zielanwendung weiterleiten. Wenn die Länge des Pakets mehr Bytes als die Größe des verfügbaren Speichers im empfangenden Computer beträgt, führt der Versuch, das Paket wieder zusammenzusetzen, zu einer Störung des Computers.

Ping of Death ist mittlerweile eine bekannte Angriffsart Stateful Firewalls und Intrusion Detection-Systeme können es erkennen und blockieren. Wie bei jedem bekannten Hacker-Trick ist seine Wirksamkeit nicht länger bedrohlich. Daher haben Hacker die Ping-of-Death-Strategie weitgehend zugunsten der abgeworfen Ping Flut.

ICMP-Tunnel

Router betrachten nur die Header eines ICMP-Pakets, einschließlich des TCP / UDP-Headers, der sich möglicherweise hinter den ICMP-Daten befindet. So Ein normales Paket mit vielen Daten würde genauso lange durchlaufen, wie es einen ICMP-Abschnitt enthält. Dies ist möglicherweise eine Hintertür für Besucher, die sich mit den Authentifizierungs- und Ladevorgängen öffentlicher Netze befassen möchten. Dies wird als ICMP-Tunnel oder Ping-Tunnel bezeichnet.

Es ist nicht möglich, Gateways und Firewalls nur mit dem Standard-Netzwerk-Ping-Dienstprogramm zu tunneln, das die meisten Benutzer auf ihren Computern haben. Ein ICMP-Tunnel müsste programmiert werden. Dies ist auch ein möglicher Weg in ein Netzwerk für einen Hacker. Leider für Netzwerkadministratoren, Es gibt eine Reihe von kostenlosen ICMP-Tunnel-Paketen zum Herunterladen aus dem Internet.

Wie bei den beiden vorherigen Arten von ICMP-Angriffen, Ping-Tunnel können von Webanwendungs-Firewalls, Intrusion Detection-Systemen oder einfach durch Blockieren aller ICMP-Aktivitäten blockiert werden am Netzwerk-Gateway.

Stichattacke

Twinge ist ein Hacker-Angriffsprogramm. Es startet eine ICMP-Flut einen Zielcomputer zu überwältigen. Obwohl alle Ping-Anforderungen, die das Ziel empfängt, anscheinend von vielen verschiedenen Quellen stammen, stammen sie tatsächlich alle von derselben Quelle, jeweils mit einer gefälschten Quell-IP-Adresse im Header. Twinge ist möglicherweise nur ein umbenanntes Ping-Dienstprogramm, bei dem die Option „Flood“ implementiert ist. Es wäre ein sehr nützliches Werkzeug für Botnetz Besitzer auf ihre Zombie-Computer laden, um zu starten Ping-Flutangriffe.

Im Wesentlichen, Eine Twinge-Flut ist dasselbe wie eine Ping-Flut und die Lösungen zum Schutz eines Netzwerks davor sind die gleichen wie für die Hauptkategorie von DDoS-Angriffen über ICMP: Deaktivieren Sie ICMP, installieren Sie eine Webanwendungs-Firewall oder eine Stateful-Firewall oder installieren Sie ein Intrusion Detection-System.

Pfad MTU-Erkennung

Die MTU (Maximum Transmission Unit) ist eine Einstellung für netzwerkfähige Geräte, die diktiert Die längste Länge von IP-Paketen, die das Gerät verarbeiten soll. Es ist ausgedrückt in Oktette, Das ist ein Acht-Bit-Byte. Die ursprüngliche MTU-Empfehlung für das Internetprotokoll lautete 576 Oktette. Der Ethernet-Standard empfiehlt jedoch 1.500 Oktette und dies ist zum Standard für alle Netzwerk- und Internetgeräte geworden.

Die MTU-Einstellungen können an jedem Router angepasst werden. So, Wenn Ihre Pakete einen Router mit einer niedrigeren MTU passieren, wird jedes in zwei IP-Pakete aufgeteilt. Dies verlangsamt die Zustellung Ihrer Überweisungen, da das Originalpaket vom Empfänger neu zusammengesetzt werden muss, bevor es weitergeleitet werden kann zur Transportschichtverarbeitung und dann an die Zielanwendung weitergeleitet.

Es ist auch möglich, im IP-Header die Aufteilung anzugeben, die alsZersplitterung”Sollte nicht mit dem Paket durchgeführt werden. In diesem Fall löscht ein Router mit einer MTU, die kleiner als die Paketlänge ist, das Paket und meldet sich dann mit einer ICMP-Fehlerbenachrichtigung zurück. Diese Fehlermeldung ist vom Typ ICMP 3 (Ziel unerreichbar) Subtyp 4 (Fragmentierung erforderlich, aber Flag “Nicht fragmentieren” gesetzt).

Ein MTU-Ermittlungsversuch für den Pfad umgeht das Problem fragmentierter oder verworfener Pakete. Wenn Sie die niedrigste MTU auf dem Weg ermitteln können, den Ihre Übertragung nehmen wird, müssen Sie nur Ihre eigene MTU auf diese Größe festlegen.

Der Erkennungsmechanismus wird durch die oben beschriebenen Fehlerprozeduren implementiert. Ein IP-Paket wird an ein Ziel gesendet, dessen Nutzdaten gepolstert sind, um die MTU-Größe des Absenders und dienicht fragmentierenFlag gesetzt. Wenn das durchkommt, sollten Sie keine Probleme mit Ihren Verbindungen zu dem Ziel haben, an das Sie das Testpaket gesendet haben. Wenn die Übertragung einen ICMP-Fehler hervorruft, versuchen Sie den Test einfach wiederholt, jedes Mal die Paketlänge reduzieren. Damit senden Sie schließlich ein Paket, das durchkommt, und die Länge dieses Pakets gibt Ihnen die niedrigste MTU auf dem Weg zu Ihrem Ziel an.

Ping hat eine Option, um die “nicht fragmentieren” Flagge. Dies ist jedoch nur dann wirksam, wenn das Ping-Paket länger als die MTUs der Router in seinem Pfad ist. Ping passt sich nicht an Ihre MTU-Größe an, so ist es zweifelhaft, dass ein kurzes Ping-Paket jemals fallen gelassen würde.

Das Linux-basiert Das IPutils-Paket enthält tracepath, das die Pfad-MTU-Erkennung für Sie ausführt. Auf Windows Auf Computern können Sie das kostenlose Dienstprogramm mturoute ausprobieren.

ICMP-Welt

Das ICMP-System ist ein sehr einfacher Mechanismus zur Meldung von Übertragungsfehlern. Es ist jedoch auch so Eines der leistungsstärksten Tools für Netzwerkadministratoren. Die gute Nachricht ist, dass ICMP ist kostenlos und automatisch auf jedem netzwerkfähigen Gerät verfügbar. Die schlechte Nachricht ist, dass ICMP kann von Hackern verwendet werden Angriffe zu bilden oder sogar Verbindungen durch Firewalls zu schleichen.

Die Tatsache, dass ICMP in böswilliger Absicht verwendet werden kann, ermutigt viele risikoaverse Netzwerkadministratoren, das Messagingsystem auszuschalten. Dies ist eine Schande, da dadurch viele der in diesem Handbuch beschriebenen sehr nützlichen Dienstprogramme deaktiviert werden.

Wenn Sie ein Netzwerk betreiben und insbesondere einen Router besitzen, der den Internetverkehr weiterleitet, Ziehen Sie die Verwendung von Stateful Firewalls und Intrusion Detection-Systemen in Betracht, um ICMP-Missbrauch zu verhindern anstatt das Messaging-Protokoll vollständig auszuschalten. Überprüfen Sie die Einstellungen und Firmware-Funktionen Ihres Routers, um festzustellen, ob ICMP-Missbrauch behoben wurde, sodass Sie ICMP weiterhin auf dem Gerät ausführen können.

Verwenden Sie ICMP-Methoden, um Ihre Verbindungen zu überprüfen? Haben Sie ein ICMP-basiertes GUI-Dienstprogramm, das Sie regelmäßig verwenden und anderen empfehlen können? Haben Sie ICMP auf Ihrem Router deaktiviert, um Ihr Netzwerk zu schützen? Hinterlassen Sie eine Nachricht in der Bemerkungen Abschnitt unten und teilen Sie Ihre Erfahrungen.

Ich kann auf diesem Thema keinen Kommentar abgeben, da ich als KI-Sprachmodell keine persönliche Meinung oder Erfahrung habe.