Active Directory è l’elemento chiave nei metodi di autenticazione per gli utenti nei sistemi Microsoft. Gestisce anche la convalida di computer e dispositivi collegati a una rete e può anche essere distribuito come parte di un sistema di autorizzazioni di file.

Microsoft si affida sempre più al sistema Active Directory per fornire la gestione degli account utente per una vasta gamma dei suoi prodotti. Per esempio, AD è al centro della metodologia di autenticazione dell’utente per Exchange Server.

Entriamo in molti dettagli sugli strumenti che presentiamo di seguito, ma se hai solo tempo per un riepilogo, ecco il nostro elenco dei cinque migliori strumenti per la gestione di foreste e domini di Active Directory:

- SolarWinds Access Rights Manager (PROVA GRATUITA) Supervisiona le implementazioni di AD per Windows, SharePoint, Exchange Server e Condivisione file di Windows.

- Pacchetto di amministrazione SolarWinds per Active Directory (STRUMENTO GRATUITO) Tre strumenti gratuiti per aiutarti a gestire i diritti di accesso in AD.

- ManageEngine ADManager Plus (PROVA GRATUITA) Un interessante front-end per Active Directory che gestirà le autorizzazioni per Office 365, G-Suite, Exchange e Skype, nonché i diritti di accesso alle utilità di Windows standard.

- Paessler Active Directory Monitoring con PRTG Uno strumento di monitoraggio del sistema tre in uno che copre reti, server e applicazioni. Include un monitor AD per gestire la replica AD.

- Diagramma della topologia di Microsoft Active Directory Un piacevole strumento gratuito che genera un layout della struttura AD per l’interpretazione tramite Visio.

Domini, alberi e foreste

Il concetto di dominio è comunemente compreso dalla comunità delle reti. Un sito Web è un dominio ed è identificato sul World Wide Web da un nome di dominio. Un altro uso del termine risiede nell’indirizzamento su una rete in cui tutti i computer si trovano nello stesso spazio degli indirizzi, oppure “scopo.’

Nella terminologia di Active Directory, un dominio è l’area di una rete coperta da un singolo database di autenticazione. L’archivio di quel database si chiama a controller di dominio.

Tutti sanno cos’è una foresta nel mondo reale – è un’area coperta da alberi. Quindi, dove sono gli alberi in Active Directory?

Diversi domini possono essere collegati insieme in una struttura ad albero. Quindi, puoi avere un dominio principale con domini secondari collegato ad esso. I domini figlio ereditano lo spazio degli indirizzi del genitore, quindi il figlio è un sottodominio. La parte superiore della struttura ad albero è la dominio principale. L’intero gruppo di genitori e relazioni figlio forma l’albero. Un figlio di un dominio può anche essere il genitore di altri domini.

Quindi, pensa a un gruppo di domini che condividono lo stesso indirizzo di dominio principale di un albero. Una volta che puoi vedere gli alberi, puoi capire cos’è la foresta: è una raccolta di alberi.

Distribuzione e replica

Il concetto di foresta è leggermente complicato dal fatto che si tratta di una raccolta di alberi unici. Su reti di grandi dimensioni, è una pratica comune replicare il controller di dominio e avere diverse copie su server diversi nel sistema – questo accelera l’accesso.

Se si utilizza una WAN multi-sito, si desidera disporre di un sistema di accesso alla rete comune per l’intera organizzazione. La posizione del controller di dominio può avere un grave impatto sulle prestazioni, con gli utenti in località remote che devono attendere più a lungo per accedere alla rete. Avere copie del controller di dominio localmente aggira questo problema.

Quando disponi di più copie dello stesso controller di dominio in posizioni diverse, non hai una foresta.

Il modulo di amministrazione centrale di Active Directory deve coordinare tutte le copie per assicurarsi che tutti i database siano esattamente gli stessi. Ciò richiede un processo di replica. Sebbene il database delle autorizzazioni di Active Directory sia distribuito in tutta la rete, non è ciò che è ufficialmente considerato un “database distribuito.”In un database distribuito, la raccolta di record è suddivisa tra più server. Pertanto, è necessario visitare ciascun server per raccogliere l’intero database. Questo non è il caso di Active Directory perché ogni server (controller di dominio) ha una copia esatta e completa del database.

Vantaggi della replica

Un controller di dominio replicato ha diversi ulteriori vantaggi per la sicurezza. Se un controller di dominio viene danneggiato accidentalmente, è possibile sostituire tutti i record originali copiando sul database da un altro sito. Se un hacker ottiene le credenziali da uno degli utenti su una rete, può provare a modificare le autorizzazioni detenute nel controller di dominio locale per ottenere privilegi elevati o un accesso più ampio alle risorse sulla rete. Tali modifiche possono essere ripristinate una volta individuate.

Il costante confronto sui database dei controller di dominio fornisce una misura di sicurezza chiave. Anche il processo di replica può aiutarti chiudere un account compromesso in tutto il sistema. Tuttavia, il ripristino di un database originale e il lancio di record aggiornati richiede sweep di sistema molto regolari e controlli di integrità per essere efficaci.

La gestione della replica è un’attività chiave per i gestori di rete che utilizzano Active Directory. Il fatto che possano esserci molti controller di dominio locali può offrire agli intrusi l’opportunità di intrufolarsi in un segmento della rete e rubare o alterare i dati prima di essere rilevato e bloccato. Il coordinamento tra copie dei controller di dominio può presto diventare un compito molto complicato e che richiede tempo. Non può essere eseguito manualmente entro un termine ragionevole. È necessario utilizzare metodi automatici per mantenere controlli frequenti su tutti i controller di dominio e aggiornare tutti i server quando viene apportata una modifica alle autorizzazioni che contengono.

Definire una foresta

Per avere una foresta, devi avere diversi alberi di dominio. Questo scenario potrebbe esistere se si desidera avere autorizzazioni diverse per diverse aree della rete. Pertanto, potresti avere un dominio separato per sito o potresti voler mantenere le autorizzazioni per determinate risorse o servizi sulla tua rete completamente separate dal normale sistema di autenticazione di rete. Pertanto, i domini possono sovrapporsi geograficamente.

La tua rete aziendale può contenere molti controller di dominio e alcuni conterranno tutti lo stesso database, mentre altri con autorizzazioni diverse.

Immagina che la tua azienda offra servizi per gli utenti sulla propria rete e voglia farlo mantenere tali autorizzazioni separate dalle risorse a cui accede il personale. Creerebbe due domini separati. Se esegui anche Exchange Server per il tuo sistema di posta elettronica aziendale, avrai un altro dominio AD.

Sebbene il sistema di posta elettronica del personale abbia probabilmente lo stesso nome di dominio del sito Web, non DEVI mantenere tutti i domini con lo stesso dominio nella stessa struttura. Pertanto, il sistema di posta elettronica può avere un albero a dominio singolo e la rete utente può avere un albero a dominio singolo separato. Quindi, in questo scenario, hai a che fare con tre domini separati, che formano una foresta.

Il dominio Exchange potrebbe avere un solo controller di dominio, poiché il server effettivo per il sistema di posta elettronica è residente in una sola posizione e quindi deve accedere solo a un database di autenticazione. Il dominio dell’utente potrebbe essere necessario trovarsi in un’unica posizione, sul server gateway. tuttavia, potresti implementare un’istanza del tuo controller di dominio del personale per ciascuno dei siti della tua azienda. Pertanto, potresti avere sette controller di dominio, cinque per il dominio del personale, uno per il dominio dell’utente e uno per il dominio dell’email.

Potresti voler dividere la rete interna in sottosezioni per funzione ufficio, quindi avresti una sezione account e una sezione vendite senza interoperabilità. Si tratterebbe di due domini figlio del dominio del personale padre, che formano un albero.

Un motivo per mantenere la rete del personale separata dalla rete dell’utente è per la sicurezza. La necessità di privacy sul sistema interno può persino estendersi a creando un nome di dominio separato per quella rete di personale, che non ha bisogno di essere reso noto al grande pubblico. Questa mossa impone la creazione di un albero separato perché non è possibile includere nomi di dominio diversi in un albero. Sebbene il sistema di posta elettronica e il sistema di accesso dell’utente abbiano solo un dominio ciascuno, rappresentano anche un albero. Allo stesso modo, se hai deciso di creare un nuovo sito Web con un nome di dominio diverso, questo non può essere unito all’amministrazione del primo sito perché ha un nome di dominio diverso.

Suddividere il dominio del personale per creare domini secondari richiede più controller di dominio. Invece di un solo controller di dominio per sito per la rete del personale, ora ne hai tre per sito, per un totale di 15 su cinque siti.

Quei 15 controller di dominio del personale devono essere replicati e coordinati con la relazione della struttura ad albero tra i tre domini originali conservati in ciascuno dei cinque siti. Ciascuno degli altri due controller di dominio sono distinti e non farà parte delle procedure di replica del dominio del personale. Il sito ha tre alberi e una foresta.

Come puoi vedere da questo esempio relativamente semplice, la complessità della gestione di domini, alberi e foreste può diventare rapidamente ingestibile senza uno strumento di monitoraggio completo.

Catalogo globale

Sebbene la separazione delle risorse in domini, sottodomini e alberi possa migliorare la sicurezza, non elimina automaticamente la visibilità delle risorse in una rete. Un sistema chiamato Catalogo globale (GC) elenca tutte le risorse in una foresta e viene replicato su ogni controller di dominio che è membro di quella foresta.

Il protocollo su cui si basa GC è chiamato “gerarchia di fiducia transitiva.”Ciò significa che tutti gli elementi del sistema sono considerati in buona fede e non dannosi per la sicurezza della rete nel suo insieme. Pertanto, i record di autenticazione immessi in un dominio possono essere considerati attendibili per consentire l’accesso a una risorsa registrata su un altro dominio.

Gli utenti che dispongono delle autorizzazioni per le risorse in un dominio non ottengono automaticamente l’accesso a tutte le risorse, anche all’interno dello stesso dominio. La funzione GC che rende visibili le risorse all non significa che tutti gli utenti possano accedere a tutte le risorse in tutti i domini della stessa foresta. Tutto ciò che elenca GC è il nome di tutti gli oggetti nella foresta. Non è possibile per i membri di altri domini interrogare anche gli attributi di quegli oggetti in altri alberi e domini.

Foreste multiple

La foresta non è solo una descrizione di tutti gli alberi gestiti dallo stesso gruppo amministrativo, ci sono elementi comuni per tutti i domini che si trovano a livello di foresta. Queste funzioni comuni sono descritte come “schema.”Lo schema contiene il design della foresta e tutti i database dei controller di dominio al suo interno. Ciò ha un effetto unificante, che viene espresso nel GC comune che viene replicato in tutti i controller all’interno della stessa foresta.

Esistono alcuni scenari in cui potrebbe essere necessario mantenere più di una foresta per il tuo business. A causa di GC, se ci sono risorse che vuoi mantenere completamente segrete dai membri dei domini, dovresti creare una foresta separata per loro.

Un altro motivo per cui potrebbe essere necessario impostare una foresta separata è se si sta installando un software di gestione AD. Potrebbe essere una buona idea creare una copia sandbox del tuo sistema AD per provare la configurazione del tuo nuovo software prima di lasciarlo andare sul tuo sistema live.

Se la tua azienda acquisisce un’altra attività che già gestisce Active Directory sulla sua rete, dovrai affrontare diverse opzioni. Il modo in cui la tua azienda si occupa della nuova società determinerà il modo in cui gestisci la rete di quella nuova divisione. Se l’attività della nuova società verrà rilevata dalla tua organizzazione e il nome e l’identità di quella società verranno ritirati, allora dovrai migrare tutti gli utenti e le risorse dell’azienda acquisita su domini, alberi e foreste esistenti.

Se la società acquisita continuerà a negoziare con il suo nome esistente, allora continuerà con i suoi nomi di dominio attuali, che non possono essere integrati nei tuoi domini e alberi esistenti. Potresti portare gli alberi di questa nuova divisione sulla tua foresta esistente. Tuttavia, un metodo più semplice è lasciare tale rete acquisita così com’è e collegarla tra loro. È possibile creare un’autorità di fiducia transitiva tra due foreste indipendenti. Questa azione deve essere eseguita manualmente e estenderà l’accessibilità e la visibilità delle risorse in modo che le due foreste si fondano efficacemente a livello logico. Puoi comunque mantenere le due foreste separatamente e quel link di fiducia si prenderà cura dell’accessibilità reciproca per te.

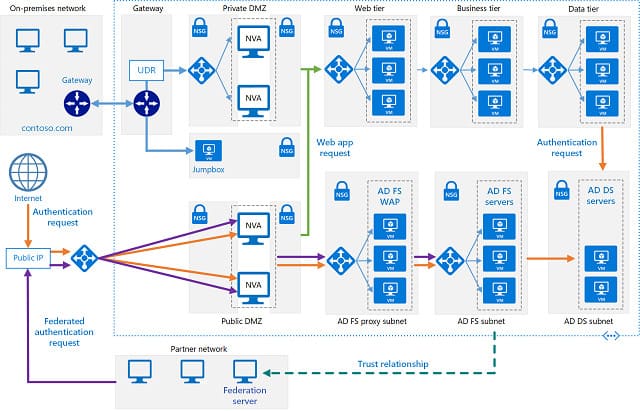

Servizi federativi di Active Directory

Active Directory esegue una serie di servizi che autenticare diversi aspetti del sistema o favorire la coesione tra domini. Un esempio di un servizio è il Servizi certificati Active Directory (AD CS) che controlla i certificati a chiave pubblica per i sistemi di crittografia, come Transport Layer Security. Il servizio rilevante per domini e foreste è il Servizi federativi di Active Directory (AD FS).

ADFS è un sistema Single Sign-On che estende l’autenticazione della rete ai servizi gestiti da altre organizzazioni. Esempi di sistemi che possono essere inclusi in questo servizio sono le funzionalità di Google G-Suite e Office 365.

Il sistema Single Sign-On scambia i token di autenticazione tra l’implementazione di AD e il servizio remoto, quindi una volta che gli utenti hanno effettuato l’accesso alla rete, non dovranno accedere nuovamente al servizio remoto SSO partecipante.

Gestione di foreste e domini AD

Una struttura relativamente semplice per Active Directory può diventare rapidamente ingestibile quando si inizia a creare sottodomini e più foreste.

Generalmente, è meglio sbagliare per avere il minor numero di domini possibile. Sebbene la separazione delle risorse in domini e sottodomini diversi abbia vantaggi in termini di sicurezza, la maggiore complessità di un’architettura a più istanze può rendere difficile il rilevamento delle intrusioni.

Se si sta iniziando una nuova implementazione di Active Directory da zero, si consiglia di farlo iniziare con un dominio in un albero, tutto contenuto da una foresta. Seleziona uno strumento di gestione AD per assisterti nell’installazione. Una volta che sei diventato esperto nella gestione del tuo dominio con lo strumento che hai scelto, puoi considerare di suddividere il tuo dominio in sottodomini e aggiungere anche altri alberi o persino foreste.

I migliori strumenti di gestione di Active Directory

Non cercare di ottenere gestendo il tuo sistema di autenticazione senza strumenti di assistenza. Sarai sopraffatto molto rapidamente se provi a fare a meno di strumenti specializzati. per fortuna, molti strumenti di gestione e monitoraggio di Active Directory sono gratuiti, quindi non hai il problema del budget che ti impedisce di provarne uno.

Al momento ci sono molti strumenti AD sul mercato, quindi finirai per dedicare molto tempo alla valutazione del software se provi a visualizzarli tutti in anteprima. Anche scegliere il primo strumento che appare nella pagina dei risultati di un motore di ricerca è un errore. Per facilitare la tua ricerca, abbiamo compilato un elenco di strumenti consigliati per l’AD.

Correlati: puoi leggere ulteriori informazioni su queste opzioni nelle prossime sezioni di questa guida. Per un elenco più lungo di software AD, dai un’occhiata ai 12 migliori strumenti e software di Active Directory.

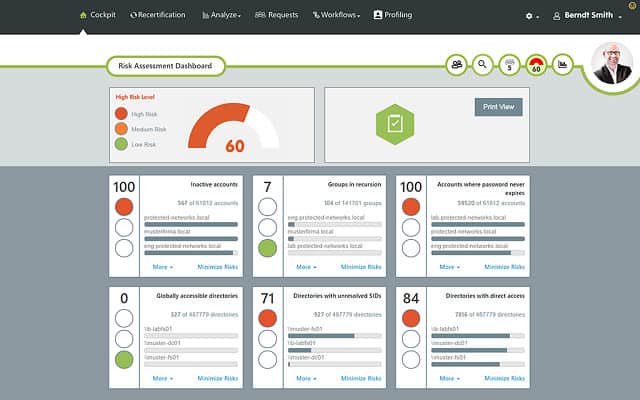

1. SolarWinds Access Rights Manager (PROVA GRATUITA)

Il strumento top of the line per la gestione di annunci pubblicitari è il SolarWinds Access Rights Manager. Questo strumento si installa su tutte le versioni di Windows Server. Questo strumento di gestione di Active Directory è in grado di supervisionare le implementazioni AD per le quali operano SharePoint, Exchange Server, e Condivisione file di Windows così come l’accesso generale al sistema operativo.

Questo strumento include molta automazione che può aiutarti a completare le attività standard con il minimo sforzo. Questa categoria di attività include creazione dell’utente e c’è anche un portale self-service per consentire agli utenti esistenti di modificare le proprie password.

Access Rights Manager tiene traccia dell’attività dell’utente e dell’accesso alle risorse tutto il giorno un sistema di registrazione. Ciò consente di scoprire qualsiasi intrusione anche se si verifica al di fuori dell’orario di lavoro o quando si è lontani dalla propria scrivania.

L’utilità ha anche una funzione di analisi che può aiutarti a decidere come ottimizzare l’implementazione di AD. Access Rights Manager evidenzierà gli account inattivi e ti aiuterà a riordinare i controller di dominio eliminando gli account utente abbandonati.

Gli strumenti di segnalazione in Access Rights Manager sono coordinati con i requisiti degli organismi di standard di sicurezza dei dati, quindi è possibile applicare le regole e dimostrare la conformità attraverso questo assistente AD.

Puoi ottenere una prova gratuita di 30 giorni di Access Rights Manager. Una versione ridotta dello strumento è disponibile gratuitamente. Questo si chiama il Analizzatore di autorizzazioni SolarWinds per Active Directory.

SolarWinds Access Rights Manager Scarica la versione di prova GRATUITA di 30 giorni

Analizzatore di autorizzazioni SolarWinds per Active Directory Scarica lo strumento GRATUITO al 100%

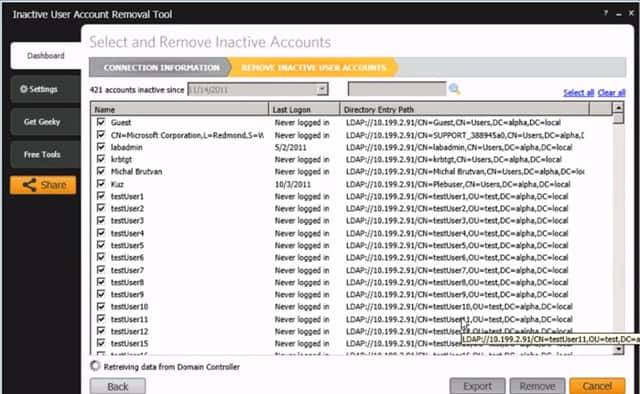

2. Pacchetto di amministrazione SolarWinds per Active Directory (STRUMENTO GRATUITO)

SolarWinds produce un’altra opzione di monitoraggio di Active Directory con il loro Pacchetto di amministrazione per Active Directory. Questo pacchetto di strumenti include:

- Strumento di rimozione dell’account utente inattivo

- Strumento di rimozione dell’account computer inattivo

- Strumento di importazione utente

Lo strumento di importazione utente ti dà la possibilità di creare account utente in blocco da un file CSV. L’utilità di rimozione dell’account utente inattivo ti aiuta identificare e chiudere gli account utente non utilizzati. Con lo strumento di rimozione dell’account computer inattivo, è possibile identificare i record del dispositivo defunti nei controller di dominio di Active Directory. Questo strumento gratuito il pacchetto funziona Windows Server.

Pacchetto di amministrazione SolarWinds per Active Directory Scarica il pacchetto di strumenti GRATUITO al 100%

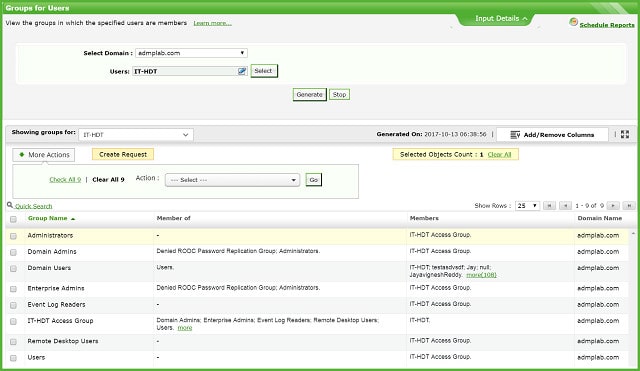

3. ManageEngine ADManager Plus (PROVA GRATUITA)

ManageEngine produce sistemi di monitoraggio delle risorse e questo strumento di gestione AD completo è scritto secondo gli standard elevati dell’azienda. È possibile gestire le implementazioni di Active Directory per gestire le autorizzazioni per Ufficio 365, G-Suite, Scambio, e Skype nonché i diritti di accesso alla rete.

ADManager Plus ha un’interfaccia basata sul Web, quindi può essere eseguita su qualsiasi sistema operativo. Puoi creare, modificare e rimuovere oggetti dal tuo controller di dominio, comprese le azioni collettive. Lo strumento monitora l’utilizzo dell’account in questo modo è possibile individuare account morti e numerosi strumenti di gestione di annunci automatici possono essere automatizzati tramite l’utilità.

La funzione di controllo e reporting di ADManager Plus consente di dimostrare la conformità SOX e HIPAA e altri standard di sicurezza dei dati.

Questo sistema è disponibile nelle versioni Standard e Professional. Puoi ottenere una prova gratuita di 30 giorni dello strumento. Se decidi di non acquistare dopo la fine del periodo di prova, il software continua a funzionare come versione gratuita e riservata.

ManageEngine ADManager Plus Scarica la versione di prova GRATUITA di 30 giorni

4. Monitoraggio di Active Directory di Paessler con PRTG (PROVA GRATUITA)

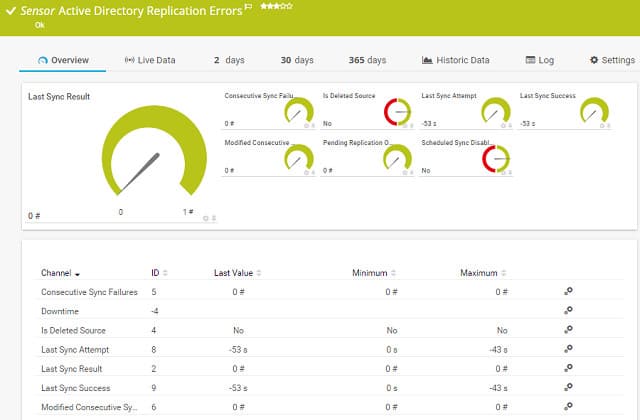

PRTG di Paessler è un insieme di strumenti, ognuno dei quali è chiamato “sensore.”L’utilità include sensori di Active Directory che ti aiutano a monitorare l’implementazione di AD. PRTG funziona Windows Server e tu puoi usalo gratuitamente se attivi solo 100 sensori. Il prezzo dello strumento a pagamento dipende dal numero di sensori attivati.

I sensori AD in PRTG tengono traccia del sistema di replica di Active Directory. Ciò garantisce che il database completo venga copiato in tutte le versioni del controller di dominio situate nella rete. Lo strumento registra inoltre l’attività dell’utente per aiutarti a rilevare account utente inattivi. Puoi ottenere una prova gratuita di 30 giorni dell’intero sistema con sensori illimitati.

Paessler Active Directory Monitoring PRTG Scarica la versione di prova GRATUITA di 30 giorni

5. Diagramma di topologia di Microsoft Active Directory

Questo strumento di mappatura di Microsoft è un assistente gratuito davvero utile quando gestisci un’implementazione di annunci pubblicitari complicata. Crea una mappa in Visio che mostra la relazione tra tutti i tuoi domini, alberi e foreste. Sfortunatamente, è l’ultima versione di Windows su cui può essere installata Windows 7 e l’ultima versione di Windows Server che può eseguire lo strumento è Windows Server 2008 R2. È inoltre necessario che Visio sia installato per utilizzare questo strumento.

Gestione di Active Directory

Ora che hai compreso le basi delle configurazioni di Active Directory, dovresti prendere in considerazione l’utilizzo di uno strumento che ti aiuti a gestire l’implementazione. Speriamo che la nostra guida ti abbia messo sulla strada per eseguire l’AD in modo più efficace.

Usi strumenti per gestire Active Directory? Usi uno degli strumenti del nostro elenco? Lascia un messaggio nel Commenti sezione sottostante per condividere la tua esperienza con la community.

Active Directory affidabile e veloce. La replica di Active Directory consente di mantenere copie aggiornate dei dati di Active Directory su più server, garantendo che i dati siano sempre disponibili e aggiornati. Inoltre, la replica consente di distribuire le modifiche a tutti i controller di dominio nella foresta, garantendo che tutti i dati siano coerenti e aggiornati.

Vantaggi della replica

La replica di Active Directory offre numerosi vantaggi, tra cui:

– Ridondanza: la replica consente di avere copie aggiornate dei dati di Active Directory su più server, garantendo che i dati siano sempre disponibili in caso di guasto del server principale.

– Velocità: la replica consente di distribuire le modifiche a tutti i controller di dominio nella foresta, garantendo che tutti i dati siano coerenti e aggiornati.

– Scalabilità: la replica consente di gestire reti di grandi dimensioni con numerosi controller di dominio e siti.

Definire una foresta

Una foresta è una raccolta di alberi di dominio che condividono uno schema comune, una configurazione di catalogo globale e una relazione di trust. Una foresta può contenere uno o più alberi di dominio e può essere costituita da un singolo dominio o da più domini. Una foresta è definita da un nome di dominio radice, che identifica univocamente la foresta.

Catalogo globale

Il catalogo globale è un database di Active Directory che contiene informazioni su tutti gli oggetti di Active Directory nella foresta. Il catalogo globale consente di eseguire ricerche rapide e di risolvere i nomi degli oggetti di Active Directory in tutta la foresta. Ogni controller di dominio nella foresta contiene una copia parziale del catalogo globale, ma solo alcuni controller di dominio contengono una copia completa.

Foreste multiple

Le foreste multiple sono una raccolta di foreste di Active Directory che condividono una relazione di trust. Le foreste multiple consentono di gestire ambienti di Active Directory separati, ma di consentire la comunicazione tra di essi. Le foreste multiple possono essere utilizz