Cos’è un Intrusion Detection System (IDS)?

Un sistema di rilevamento delle intrusioni (IDS) monitora il traffico di rete per attività insolite o sospette e invia un avviso all’amministratore.

Il rilevamento di attività anomale e la segnalazione all’amministratore di rete è la funzione principale, tuttavia alcuni strumenti IDS possono agire in base a regole quando viene rilevata attività dannosa, ad esempio bloccando un determinato traffico.

Entriamo in dettaglio su ciascuno degli strumenti di seguito, ma nel caso abbiate poco tempo, ecco un elenco riepilogativo di 12 migliori sistemi e strumenti di rilevamento delle intrusioni:

- SolarWinds Security Event Manager (PROVA GRATUITA) Combina le funzionalità HIDS e NIDS per offrirti un sistema completo di informazioni sulla sicurezza e gestione degli eventi (SIEM).

- sbuffo Fornito da Cisco Systems e gratuito, un sistema di rilevamento delle intrusioni basato sulla rete leader del settore.

- OSSEC Eccellente sistema di rilevamento delle intrusioni basato su host gratuito.

- ManageEngine EventLog Analyzer Un analizzatore di file di registro che cerca prove di intrusione.

- Suricata Sistema di rilevamento delle intrusioni basato sulla rete che opera a livello di applicazione per una maggiore visibilità.

- Fra Monitor di rete e sistema di prevenzione delle intrusioni basato sulla rete.

- Sagan Strumento di analisi dei log in grado di integrare i report generati sui dati di snort, quindi è un HIDS con un po ‘di NIDS.

- Cipolla di sicurezza Strumento di monitoraggio e sicurezza della rete costituito da elementi estratti da altri strumenti gratuiti.

- AIDE L’ambiente Advanced Intrusion Detection Environment è un HIDS per Unix, Linux e Mac OS

- OpenWIPS-NG NIDS wireless e sistema di prevenzione delle intrusioni dai produttori di Aircrack-NG.

- Samhain Semplice sistema di rilevamento delle intrusioni basato su host per Unix, Linux e Mac OS.

- fail2ban Leggero sistema di rilevamento delle intrusioni basato su host per Unix, Linux e Mac OS.

Tipi di sistemi di rilevamento delle intrusioni

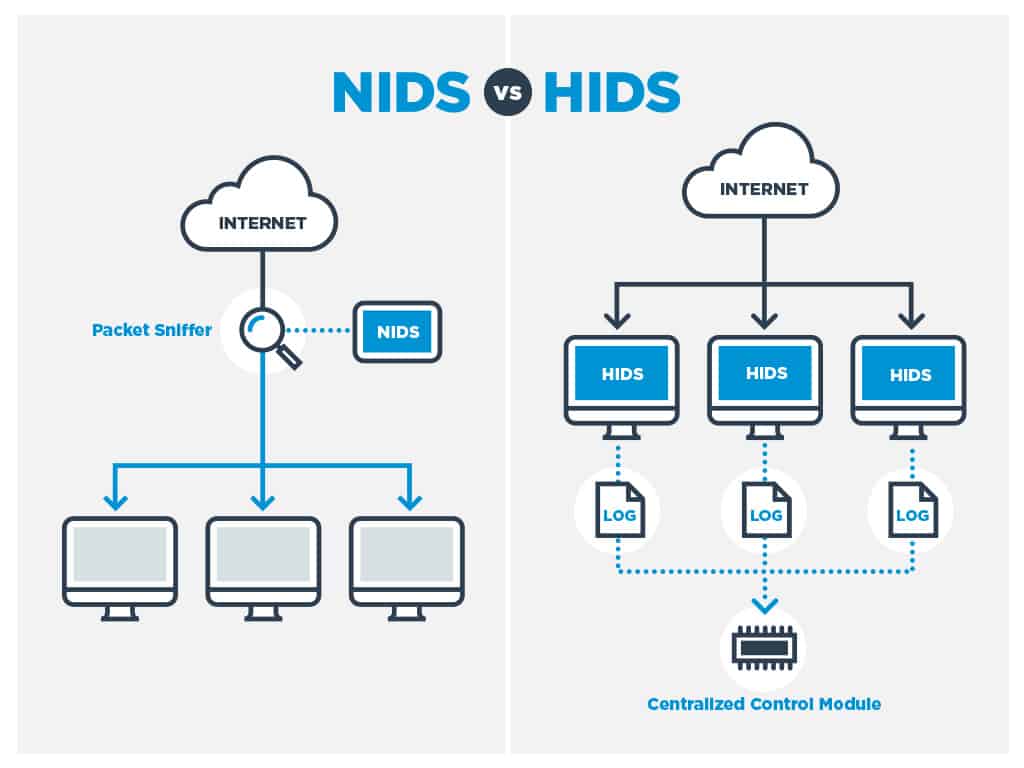

Esistono due tipi principali di sistemi di rilevamento delle intrusioni (entrambi sono spiegati più dettagliatamente più avanti in questa guida):

- Rilevamento delle intrusioni basato sull’host (HIDS) – questo sistema esaminerà gli eventi su un computer della tua rete anziché sul traffico che passa intorno al sistema.

- Rilevamento delle intrusioni basato sulla rete (NIDS) – questo sistema esaminerà il traffico sulla tua rete.

Gli strumenti e i sistemi di rilevamento delle intrusioni di rete sono ora essenziali per la sicurezza della rete. per fortuna, questi sistemi sono molto facili da usare e la maggior parte dei migliori IDS sul mercato sono gratuiti. In questa recensione, leggerai i dieci migliori sistemi di rilevamento delle intrusioni che puoi installare ora per iniziare a proteggere la tua rete dagli attacchi. Copriamo strumenti per Windows, Linux e Mac.

Host Intrusion Detection Systems (HIDS)

Rilevazione delle intrusioni basata su host, conosciuto anche come sistemi di rilevamento delle intrusioni nell’host o ID basati su host, esaminare gli eventi su un computer della rete anziché il traffico che passa intorno al sistema. Questo tipo di sistema di rilevamento delle intrusioni è abbreviato in HIDS e funziona principalmente guardando i dati nei file admin sul computer che protegge. Tali file includono file di registro e file di configurazione.

Un HIDS eseguirà il backup dei file di configurazione in modo da poter ripristinare le impostazioni nel caso in cui un virus malevolo allenti la sicurezza del sistema modificando la configurazione del computer. Un altro elemento chiave che si desidera proteggere è l’accesso root su piattaforme simili a Unix o le modifiche del registro sui sistemi Windows. Un HIDS non sarà in grado di bloccare queste modifiche, ma dovrebbe essere in grado di avvisarti se si verifica tale accesso.

Ogni host monitorato da HIDS deve disporre di un software installato su di esso. Puoi semplicemente far controllare a un computer il tuo HIDS. tuttavia, è più tipico installare HIDS su tutti i dispositivi della rete. Questo perché non si desidera trascurare le modifiche di configurazione su qualsiasi apparecchiatura. Naturalmente, se hai più di un host HIDS sulla tua rete, non devi accedere a ciascuno di essi per ottenere feedback. Così, un sistema HIDS distribuito deve includere un modulo di controllo centralizzato. Cercare un sistema che crittografi le comunicazioni tra gli agenti host e il monitor centrale.

Network Intrusion Detection Systems (NIDS)

Il rilevamento delle intrusioni basato sulla rete, noto anche come sistema di rilevamento delle intrusioni di rete o ID di rete, esamina il traffico sulla rete. Come tale, un tipico NIDS deve includere uno sniffer di pacchetti per raccogliere il traffico di rete per l’analisi.

Il motore di analisi di un NIDS è in genere basato su regole e può essere modificato aggiungendo le proprie regole. Con molti NIDS, il fornitore del sistema o la comunità degli utenti ti renderanno disponibili le regole e puoi semplicemente importarle nella tua implementazione. Una volta acquisita familiarità con la sintassi delle regole del NIDS scelto, sarai in grado di creare le tue regole.

Concatenamento alla raccolta del traffico, non desideri scaricare tutto il traffico in file o eseguire l’intero lotto attraverso una dashboard perché non saresti in grado di analizzare tutti quei dati. Pertanto, le regole che guidano l’analisi in un NIDS creano anche un’acquisizione selettiva dei dati. Ad esempio, se hai una regola per un tipo di traffico HTTP preoccupante, il tuo NIDS dovrebbe raccogliere e archiviare solo i pacchetti HTTP che mostrano tali caratteristiche.

In genere, un NIDS è installato su un componente hardware dedicato. Le soluzioni aziendali di fascia alta a pagamento arrivano come un pezzo di kit di rete con il software precaricato su di esso. tuttavia, non devi pagare grossi soldi per l’hardware specializzato. Un NIDS richiede un modulo sensore per raccogliere il traffico, quindi potresti essere in grado di caricarlo su un analizzatore LAN oppure puoi scegliere di allocare un computer per eseguire l’attività. Tuttavia, assicurarsi che l’attrezzatura scelta per l’attività abbia una velocità di clock sufficiente per non rallentare la rete.

HIDS o NIDS?

La risposta breve è entrambe. Un NIDS ti darà molto più potere di monitoraggio di un HIDS. Puoi intercettare gli attacchi mentre si verificano con un NIDS, mentre un HIDS nota che qualcosa non va solo dopo che un file o un’impostazione su un dispositivo sono già cambiati. Tuttavia, solo perché gli HIDS non hanno la stessa attività dei NIDS non significa che siano meno importanti.

Il fatto che il NIDS sia solitamente installato su un’apparecchiatura autonoma significa che non trascina verso il basso i processori dei server. tuttavia, l’attività di HIDS non è aggressiva come quella di NIDS. Una funzione HIDS può essere eseguita da un demone leggero sul computer e non dovrebbe bruciare troppa CPU. Nessuno dei due sistemi genera traffico di rete aggiuntivo.

Metodi di rilevamento: IDS basati su firma o basati su anomalie

Sia che stiate cercando un sistema di rilevamento delle intrusioni host o un sistema di rilevamento delle intrusioni di rete, tutti gli IDS utilizzano due modalità operative: alcune possono utilizzare solo l’una o l’altra, ma la maggior parte utilizza entrambe.

- ID basati su firma

- IDS basati sull’anomalia

ID basati su firma

Il metodo basato sulla firma esamina i checksum e l’autenticazione dei messaggi. Metodi di rilevamento basati sulla firma può essere applicato sia dai NIDS che dai HIDS. Un HIDS esaminerà i file di registro e di configurazione per eventuali riscritture impreviste, mentre un NIDS esaminerà i checksum nei pacchetti e l’integrità dei messaggi di autenticazione di sistemi come SHA1.

Il NIDS può includere un database di firme che trasportano i pacchetti noti come fonti di attività dannose. Fortunatamente, gli hacker non si siedono ai loro computer digitando come furia per decifrare una password o accedere all’utente root. Invece, usano procedure automatizzate fornite da noti strumenti di hacker. Questi strumenti tendono a generare le stesse indicazioni di traffico ogni volta perché i programmi per computer ripetono ripetutamente le stesse istruzioni anziché introdurre variazioni casuali.

IDS basati sull’anomalia

Rilevamento basato sull’anomalia cerca schemi di attività inaspettati o insoliti. Questa categoria può essere implementata anche da sistemi di rilevamento delle intrusioni sia basati su host sia su rete. Nel caso di HIDS, un’anomalia potrebbe essere ripetuta tentativi di accesso falliti, o attività insolita sulle porte di un dispositivo che indica la scansione delle porte.

Nel caso di NIDS, l’approccio anomalo richiede di stabilire una linea di base di comportamento per creare una situazione standard rispetto alla quale è possibile confrontare i modelli di traffico in corso. Una serie di schemi di traffico è considerata accettabile e quando l’attuale traffico in tempo reale si sposta da tale intervallo, viene provocato un avviso di anomalia.

Scelta di un metodo IDS

I NIDS sofisticati possono creare un registro dei comportamenti standard e adeguare i loro confini man mano che la loro vita di servizio progredisce. Nel complesso, sia l’analisi della firma che l’anomalia sono molto più semplici nel funzionamento e più facili da configurare con il software HIDS che con NIDS.

I metodi basati sulla firma sono molto più veloci del rilevamento basato sull’anomalia. Un motore di anomalia completamente completo tocca le metodologie dell’IA e può costare un sacco di soldi per lo sviluppo. Tuttavia, i metodi basati sulla firma si riducono al confronto dei valori. Certamente, nel caso di HIDS, la corrispondenza dei modelli con le versioni dei file può essere un’attività molto semplice che chiunque potrebbe eseguire da solo utilizzando le utilità della riga di comando con espressioni regolari. Pertanto, non costano molto per lo sviluppo e hanno maggiori probabilità di essere implementati nei sistemi gratuiti di rilevamento delle intrusioni.

Un sistema completo di rilevamento delle intrusioni richiede sia metodi basati su firma che procedure basate su anomalie.

Difendi la rete con un IPS

Ora dobbiamo considerare sistemi di prevenzione delle intrusioni (IPS). Il software IPS e gli IDS sono branche della stessa tecnologia perché non è possibile avere prevenzione senza essere rilevati. Un altro modo per esprimere la differenza tra questi due rami degli strumenti di intrusione è chiamarli passivi o attivi. Un semplice sistema di monitoraggio e allarme delle intrusioni è talvolta chiamato a ID “passivi”. Un sistema che non solo individua un’intrusione ma agisce per rimediare a qualsiasi danno e bloccare ulteriori attività di intrusione da una fonte rilevata, è anche noto come ID “reattivi”.

ID reattivi o IPS, di solito non implementano soluzioni direttamente. Al contrario, interagiscono con i firewall e le applicazioni regolando le impostazioni. Un HIDS reattivo può interagire con un numero di assistenti di rete per ripristinare le impostazioni su un dispositivo, ad esempio SNMP o un gestore configurazione installato. Gli attacchi all’utente root, o utente amministratore in Windows, di solito non vengono gestiti automaticamente poiché il blocco di un utente amministratore o la modifica della password di sistema comporterebbe il blocco dell’amministratore di sistema dalla rete e dai server.

Molti utenti di IDS segnalano un diluvio di falsi positivi quando installano per la prima volta i loro sistemi di difesa. Poiché gli IPS implementano automaticamente la strategia di difesa sul rilevamento di una condizione di allarme. IPS non correttamente calibrati possono causare danni e portare a termine la tua attività di rete legittima.

Per ridurre al minimo l’interruzione della rete che può essere causata da falsi positivi, è necessario introdurre il sistema di rilevamento e prevenzione delle intrusioni in più fasi. I trigger possono essere personalizzati e puoi combinare le condizioni di avviso per creare avvisi personalizzati. La dichiarazione delle azioni che devono essere eseguite sul rilevamento delle minacce è definita a politica. L’interazione delle procedure di rilevamento e prevenzione delle intrusioni con i firewall dovrebbe essere particolarmente perfezionata per evitare che i veri utenti della tua azienda vengano bloccati da politiche troppo rigide.

Sistemi di rilevamento delle intrusioni per tipo e sistema operativo

I produttori di software IDS si concentrano su sistemi operativi simili a Unix. Alcuni producono il loro codice secondo lo standard POSIX. In tutti questi casi, ciò significa che Windows è escluso. Come i sistemi operativi Mac OS di Mac OS X e macOS sono basati su Unix, questi sistemi operativi sono molto meglio soddisfatti nel mondo IDS che in altre categorie di software. La tabella seguente spiega quali IDS sono basati su host, quali basati su rete e su quali sistemi operativi è possibile installare ciascuno.

Puoi leggere alcune recensioni che affermano che Security Onion può essere eseguito su Windows. Può se prima installi una macchina virtuale e la esegui. Tuttavia, per le definizioni in questa tabella, contiamo il software come compatibile con un sistema operativo solo se può essere installato direttamente.

I migliori strumenti di rilevamento delle intrusioni & Software

| Gestione eventi di sicurezza SolarWinds (PROVA GRATUITA) | Tutti e due | No | No | sì | No |

| sbuffo | NIDS | sì | sì | sì | No |

| OSSEC | HIDS | sì | sì | sì | sì |

| ManageEngine EventLog Analyzer | HIDS | sì | sì | sì | sì |

| Suricata | NIDS | sì | sì | sì | sì |

| Fra | NIDS | sì | sì | No | sì |

| Sagan | Tutti e due | sì | sì | No | sì |

| Cipolla di sicurezza | Tutti e due | No | sì | No | No |

| AIDE | HIDS | sì | sì | No | sì |

| Apri WIPS-NG | NIDS | No | sì | No | No |

| Samhain | HIDS | sì | sì | No | sì |

| fail2ban | HIDS | sì | sì | No | sì |

Sistemi di rilevamento intrusioni per Unix

Per riaffermare le informazioni nella tabella sopra in un elenco specifico di Unix, ecco gli HIDS e i NIDS che puoi usare sulla piattaforma Unix.

Sistemi di rilevamento delle intrusioni nell’host:

- OSSEC

- EventLog Analyzer

- Sagan

- AIDE

- Samhain

- fail2ban

Sistemi di rilevamento delle intrusioni di rete:

- sbuffo

- Fra

- Suricata

- Sagan

Sistemi di rilevamento intrusioni per Linux

Ecco un elenco dei sistemi di rilevamento delle intrusioni host e dei sistemi di intrusione di rete che è possibile eseguire sulla piattaforma Linux.

Sistemi di rilevamento delle intrusioni nell’host:

- OSSEC

- EventLog Analyzer

- Sagan

- Cipolla di sicurezza

- AIDE

- Samhain

- fail2ban

Sistemi di rilevamento delle intrusioni di rete:

- sbuffo

- Fra

- Suricata

- Sagan

- Cipolla di sicurezza

- Apri WIPS-NG

Sistemi di rilevamento intrusioni per Windows

Nonostante la popolarità di Windows Server, gli sviluppatori di sistemi di rilevamento delle intrusioni non sembrano essere molto interessati alla produzione di software per il sistema operativo Windows. Ecco alcuni IDS eseguiti su Windows.

Sistemi di rilevamento delle intrusioni nell’host:

- Gestione eventi di sicurezza SolarWinds

- OSSEC

- EventLog Analyzer

Sistemi di rilevamento delle intrusioni di rete:

- Gestione eventi di sicurezza SolarWinds

- sbuffo

- Suricata

Sistemi di rilevamento intrusioni per Mac OS

I proprietari di Mac traggono vantaggio dal fatto che Mac OS X e macOS sono entrambi basati su Unix e quindi ci sono molte più opzioni di sistema di rilevamento delle intrusioni per i proprietari di Mac rispetto a quelli che hanno computer che eseguono il sistema operativo Windows.

Sistemi di rilevamento delle intrusioni nell’host:

- OSSEC

- EventLog Analyzer

- Sagan

- AIDE

- Samhain

- fail2ban

Sistemi di rilevamento delle intrusioni di rete:

- Fra

- Suricata

- Sagan

I migliori sistemi e strumenti di rilevamento delle intrusioni

Ora hai visto una rapida carrellata di sistemi di rilevamento delle intrusioni basati su host e sistemi di rilevamento delle intrusioni basati su rete in base al sistema operativo, in questo elenco, approfondiamo i dettagli di ciascuno dei migliori ID.

1. SolarWinds Security Event Manager (PROVA GRATUITA)

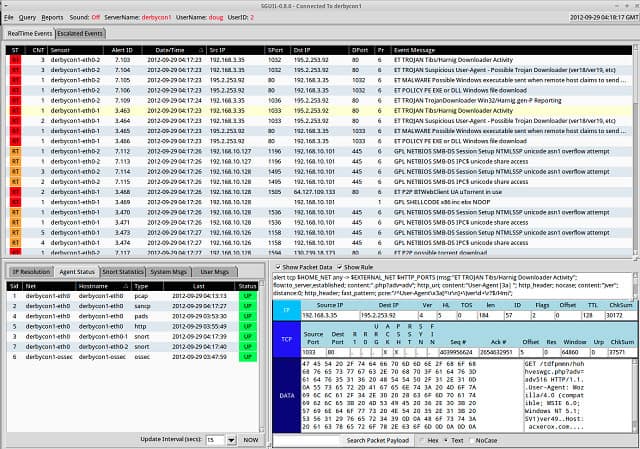

Il gestore eventi di sicurezza di SolarWinds (SEM) gira su Windows Server, ma è in grado di registrare i messaggi generati da Unix, Linux, e Mac OS computer e finestre PC.

Come gestore dei registri, si tratta di un sistema di rilevamento delle intrusioni basato sull’host perché si occupa della gestione dei file sul sistema. Tuttavia, gestisce anche i dati raccolti da Snort, che li rende parte di un sistema di rilevamento delle intrusioni basato sulla rete.

Snort è uno sniffer di pacchetti ampiamente utilizzato creato da Cisco Systems (vedi sotto). Ha un formato dati specifico, che altri produttori di strumenti IDS integrano nei loro prodotti. Questo è il caso di SolarWinds Security Event Manager. Rilevamento delle intrusioni di rete i sistemi esaminano i dati sul traffico mentre circolano sulla rete. Per distribuire le funzionalità NIDS di Security Event Manager, è necessario usa Snort come strumento di acquisizione di pacchetti e incanalare i dati acquisiti attraverso Security Event Manager per l’analisi. Sebbene LEM funga da strumento HIDS quando si occupa della creazione e dell’integrità del file di registro, è in grado di ricevere dati di rete in tempo reale tramite Snort, che è un’attività NIDS.

Il prodotto SolarWinds può fungere anche da sistema di prevenzione delle intrusioni perché è in grado di attivare azioni sul rilevamento delle intrusioni. Il pacchetto include oltre 700 regole di correlazione degli eventi, che gli consentono di individuare attività sospette e implementare automaticamente le attività di riparazione. Queste azioni sono chiamate Risposte attive.

Queste risposte attive includono:

- Avvisi di incidenti tramite SNMP, messaggi sullo schermo o e-mail

- Isolamento del dispositivo USB

- Sospensione dell’account utente o espulsione dell’utente

- Blocco dell’indirizzo IP

- Processi di uccisione

- Arresto o riavvio del sistema

- Arresto del servizio

- Attivazione del servizio

Le funzionalità di elaborazione dei messaggi di Snort di Security Event Manager lo rendono molto completo sicurezza della rete attrezzo. Attività dannosa può essere chiuso quasi istantaneamente grazie alla capacità dello strumento di combinare i dati di Snort con altri eventi sul sistema. Il rischio di interrompere il servizio attraverso il rilevamento di falsi positivi è notevolmente ridotto grazie alle regole di correlazione degli eventi ottimizzate. Puoi accedervi sicurezza della rete sistema su a Prova gratuita di 30 giorni.

SCELTA DELL’EDITORE

Strumento essenziale per migliorare la sicurezza, rispondere agli eventi e raggiungere la conformità.

Scarica: Scarica la versione di prova GRATUITA di 30 giorni

Sito ufficiale: https://www.solarwinds.com/security-event-manager

OS: finestre

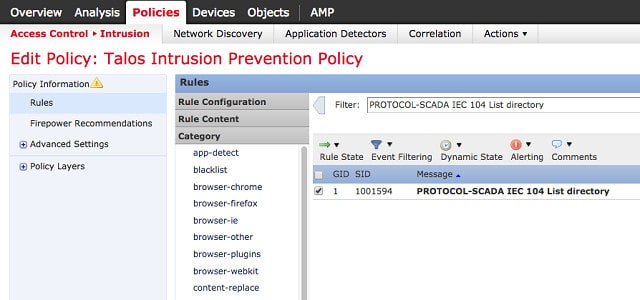

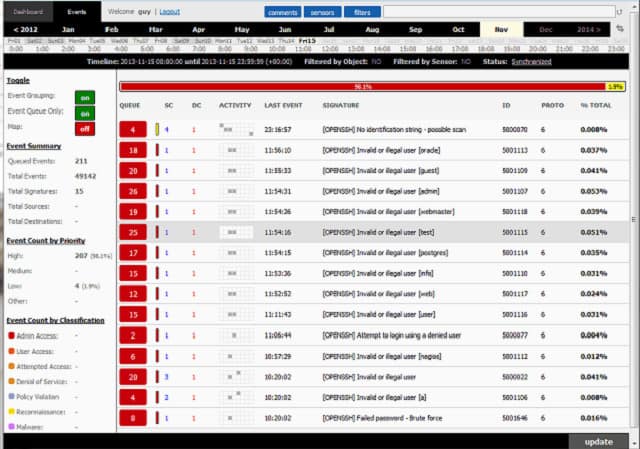

2. Snort

Snort è il leader del settore NIDS, ma è ancora gratuito da usare. Questo è uno dei pochi ID in circolazione che può essere installato su Windows. È stato creato da Cisco. Il sistema può essere eseguito in tre diverse modalità e può implementare strategie di difesa, quindi è un sistema di prevenzione delle intrusioni e un sistema di rilevamento delle intrusioni.

Le tre modalità di Snort sono:

- Modalità Sniffer

- Logger di pacchetti

- Rilevamento delle intrusioni

È possibile utilizzare snort come sniffer di pacchetti senza attivare le funzionalità di rilevamento delle intrusioni. In questa modalità, si ottiene una lettura dal vivo dei pacchetti che passano lungo la rete. Nella modalità di registrazione dei pacchetti, i dettagli di questi pacchetti vengono scritti in un file.

Quando si accede alle funzioni di rilevamento delle intrusioni di Snort, si richiama un modulo di analisi che applica un insieme di regole al traffico mentre passa. Queste regole sono chiamate “criteri di base” e se non sai quali regole sono necessarie, puoi scaricarle dal sito Web di Snort. Tuttavia, una volta acquisiti confidenza con le metodologie di Snort, è possibile scrivere le proprie. Esiste un’ampia base di community per questo IDS e sono molto attivi online nelle pagine della comunità del sito Web di Snort. Puoi ottenere suggerimenti e assistenza da altri utenti e anche scaricare regole sviluppate dagli utenti Snort.

Le regole rileveranno eventi come scansioni di porte invisibili, attacchi di buffer overflow, attacchi CGI, sonde SMB e fingerprinting del sistema operativo. I metodi di rilevamento dipendono dalle regole specifiche utilizzate e includono entrambi metodi basati su firma e sistemi basati su anomalie.

La fama di Snort ha attratto seguaci nel settore degli sviluppatori di software. Numerose applicazioni create da altri software house possono eseguire analisi più approfondite dei dati raccolti da Snort. Questi includono Snorby, BASE, Squil, e Anaval. Queste applicazioni complementari ti aiutano a compensare il fatto che l’interfaccia per Snort non è molto intuitiva.

3. OSSEC

OSSEC sta per Sicurezza HIDS open source. È i principali HIDS disponibili ed è completamente gratuito da usare. Come sistema di rilevamento delle intrusioni basato su host, il programma si concentra sui file di registro sul computer in cui viene installato. Monitora le firme di checksum di tutti i file di registro per rilevare possibili interferenze. Su Windows, terrà sotto controllo eventuali modifiche al registro. Su sistemi simili a Unix, monitorerà qualsiasi tentativo di accedere all’account root. Sebbene OSSEC sia un progetto open source, in realtà è di proprietà di Trend Micro, un importante produttore di software di sicurezza.

L’applicazione di monitoraggio principale può coprire un computer o più host, consolidando i dati in una console. Sebbene esista un agente Windows che consente il monitoraggio dei computer Windows, l’applicazione principale può essere installata solo su un sistema simile a Unix, il che significa Unix, Linux o Mac OS. Esiste un’interfaccia per OSSEC per il programma principale, ma questa viene installata separatamente e non è più supportata. Gli utenti regolari di OSSEC hanno scoperto altre applicazioni che funzionano bene come front-end per lo strumento di raccolta dei dati: includono Splunk, Kibana e Graylog.

I file di registro coperti da OSSEC includono dati FTP, posta e web server. Monitora inoltre registri eventi del sistema operativo, registri e tabelle firewall e antivirus e registri traffico. Il comportamento di OSSEC è controllato dai criteri installati su di esso. Questi possono essere acquisiti come componenti aggiuntivi dalla grande comunità di utenti attiva per questo prodotto. Una politica definisce una condizione di avviso. Tali avvisi possono essere visualizzati sulla console o inviati come notifiche via e-mail. Trend Micro offre supporto per OSSEC a pagamento.

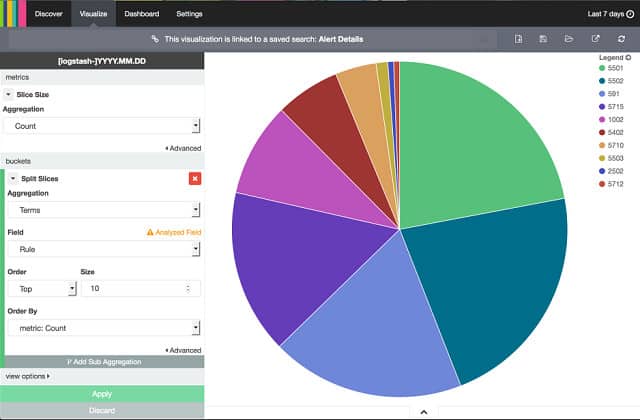

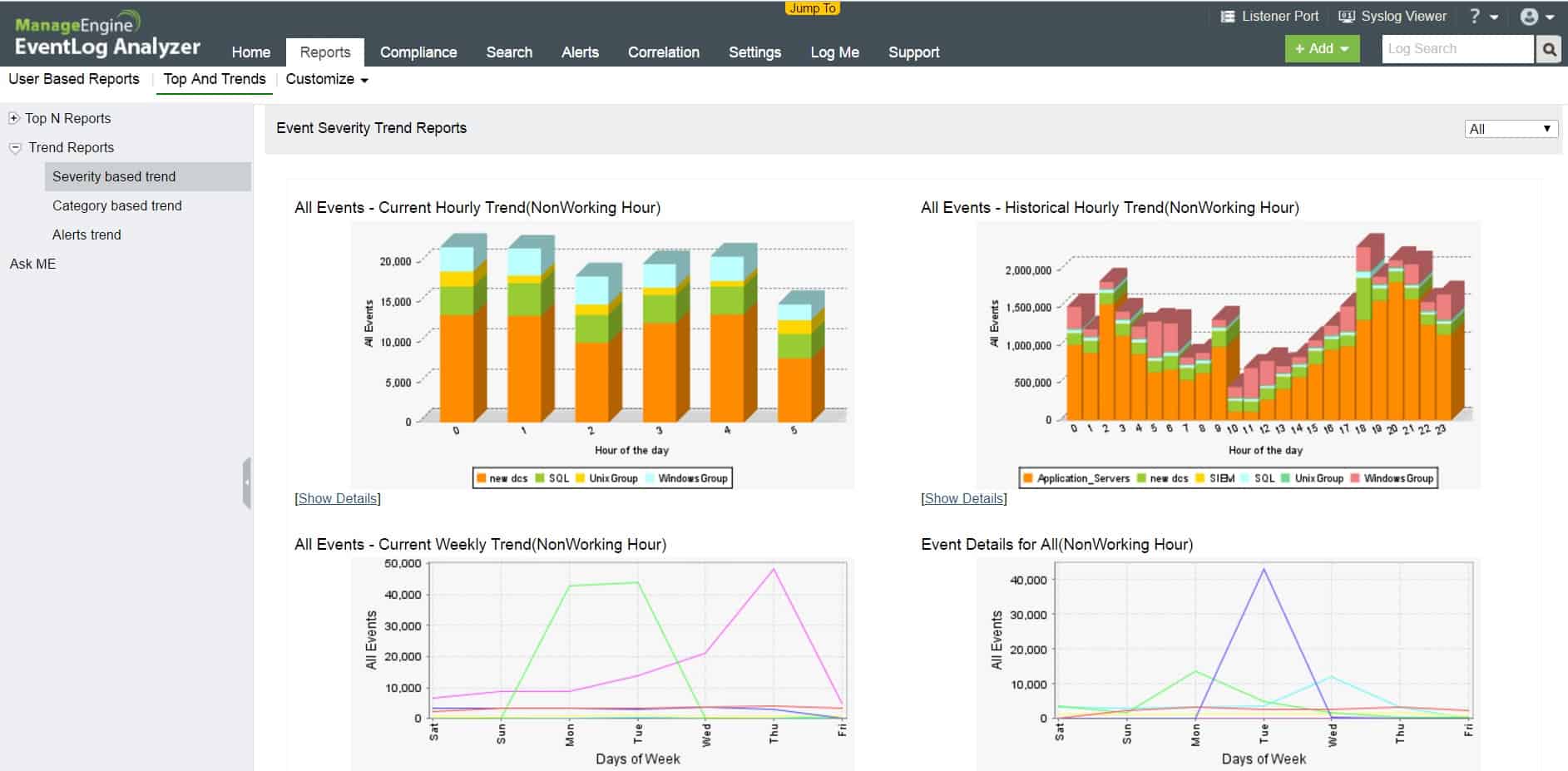

4. ManageEngine EventLog Analyzer

ManageEngine è un produttore leader di soluzioni di monitoraggio e gestione dell’infrastruttura IT. EventLog Analyzer fa parte dei prodotti di sicurezza dell’azienda. Questo è un HIDS che si concentra sulla gestione e l’analisi dei file di registro generati da applicazioni e sistemi operativi standard. Lo strumento si installa su Windows Server o Linux. Raccoglie dati da quei sistemi operativi e anche da Mac OS, IBM AIX, HP UX, e Solaris sistemi. I registri dei sistemi Windows includono origini di Windows Server Windows Vista e versioni successive e il server DHCP di Windows.

Oltre ai sistemi operativi, il servizio raccoglie e consolida i log da Microsoft SQL Server e Oracolo banche dati. È anche in grado di canalizzare gli avvisi da un numero di sistemi antivirus, tra cui Microsoft Antimalware, ESET, Sophos, Norton, Kaspersky, FireEye, Malwarebytes, McAfee, e Symantec. Raccoglierà registri da server Web, firewall, hypervisor, router, switch e scanner di vulnerabilità.

EventLog Analyzer raccoglie i messaggi di registro e funziona come un server di file di registro, organizzando i messaggi in file e directory per origine e data del messaggio. Gli avvisi urgenti vengono inoltre inoltrati alla dashboard dell’analizzatore EventLog e possono essere inviati a Sistemi di Help Desk come biglietti per suscitare immediata attenzione da parte dei tecnici. La decisione su quali eventi costituiscono una potenziale violazione della sicurezza è guidata un modulo di intelligence delle minacce che è integrato nel pacchetto.

Il servizio include ricerche di log automatiche e correlazione di eventi per compilare report di sicurezza regolari. Tra questi rapporti c’è un formato per il monitoraggio e il controllo degli utenti privilegiati (PUMA) e una varietà di formati necessari per dimostrare la conformità con PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, e GDPR.

ManageEngine EventLog Analyzer è disponibile in tre edizioni. Il primo di questi è Gratuito. Tuttavia, l’edizione gratuita si limita al monitoraggio dei messaggi di registro da cinque fonti, il che non è realmente sufficiente per qualsiasi azienda moderna oltre alle piccole imprese. Le due edizioni a pagamento sono premio e distribuito. Il piano distribuito è significativamente più costoso del piano Premium. Il sistema Premium dovrebbe essere sufficiente per la maggior parte delle imprese con un solo sito, mentre la versione distribuita coprirà più siti e un numero illimitato di origini dei registri. Puoi provare il sistema con una prova gratuita di 30 giorni che ha un limite di 2.000 fonti di messaggi di registro.

5. Suricata

Suricata è probabilmente la principale alternativa a Snort. C’è un vantaggio chiave che Suricata ha su Snort, ovvero che raccoglie dati a livello di applicazione. Questo supera una cecità che Snort deve firmare suddivisa su più pacchetti TCP. Suricata attende che tutti i dati nei pacchetti siano assemblati prima di spostare le informazioni in analisi.

Sebbene il sistema funzioni a livello di applicazione, è in grado di monitorare l’attività del protocollo a livelli inferiori, come IP, TLS, ICMP, TCP e UDP. Esamina il traffico in tempo reale per diverse applicazioni di rete tra cui FTP, HTTP e SMB. Il monitor non guarda solo alla struttura dei pacchetti. Può esaminare i certificati TLS e concentrarsi su richieste HTTP e chiamate DNS. Una funzione di estrazione di file consente di esaminare e isolare file sospetti con caratteristiche di infezione da virus.

Suricata è compatibile con Snort e puoi usare le stesse regole VRT scritte per quel leader NIDS. Quegli strumenti di terze parti, come Snorby, BASE, Squil, e Anaval che si integrano con Snort possono anche imbattersi in Suricata. Quindi, l’accesso alla community di Snort per suggerimenti e regole gratuite può essere un grande vantaggio per gli utenti del Suricata. Un modulo di scripting integrato ti consente di combinare le regole e ottenere un profilo di rilevamento più preciso di quello che Snort può darti. Suricata utilizza metodi basati sia sulla firma che su anomalie.

Suricata ha un’architettura di elaborazione intelligente che consente l’accelerazione hardware utilizzando molti processori diversi per attività multi-thread simultanee. Può anche funzionare parzialmente sulla tua scheda grafica. Questa distribuzione di attività evita che il carico si riduca su un solo host. Va bene perché un problema con questo NIDS è che è piuttosto pesante durante l’elaborazione. Suricata ha una dashboard dall’aspetto molto fluido che incorpora la grafica per rendere molto più facile l’analisi e il riconoscimento dei problemi. Nonostante questo front-end dall’aspetto costoso, Suricata è gratuita.

6. Bro

Bro è un NIDS gratuiti che va oltre il rilevamento delle intrusioni e può fornire anche altre funzioni di monitoraggio della rete. La comunità di utenti di Bro comprende molte istituzioni di ricerca accademica e scientifica.

La funzione di rilevamento delle intrusioni di Bro si svolge in due fasi: analisi del traffico e analisi. Come con Suricata, Bro ha un grande vantaggio rispetto a Snort in quanto la sua analisi opera a livello di applicazione. Ciò offre visibilità su tutti i pacchetti per ottenere un’analisi più ampia dell’attività del protocollo di rete.

Il modulo di analisi di Bro ha due elementi che lavorano entrambi sull’analisi delle firme e sul rilevamento delle anomalie. Il primo di questi strumenti di analisi è il Bro motore degli eventi. Questa traccia per l’attivazione di eventi, come una nuova connessione TCP o una richiesta HTTP. Ogni evento viene registrato, quindi questa parte del sistema è neutrale rispetto alle politiche: fornisce solo un elenco di eventi in cui l’analisi può rivelare la ripetizione di azioni o attività sospettosamente diverse generate dallo stesso account utente.

Il mining di tali dati dell’evento viene eseguito da script delle politiche. Una condizione di allarme provoca un’azione, quindi Bro è un sistema di prevenzione delle intrusioni nonché un analizzatore del traffico di rete. Gli script delle politiche possono essere personalizzati ma generalmente vengono eseguiti in un framework standard che prevede la corrispondenza delle firme, il rilevamento delle anomalie e l’analisi delle connessioni.

Puoi tenere traccia delle attività HTTP, DNS e FTP con Bro e anche monitorare il traffico SNMP, consente di verificare le modifiche alla configurazione del dispositivo e le condizioni del trap SNMP. Ogni criterio è un insieme di regole e non si è limitati al numero di criteri attivi o ai livelli di stack di protocollo che è possibile esaminare. Ai livelli inferiori, è possibile fare attenzione agli attacchi flood flood di DDoS e rilevare la scansione delle porte.

Bro può essere installato su Unix, Linux e Mac OS.

7. Sagan

Sagan è un sistema di rilevamento delle intrusioni basato su host, quindi questa è un’alternativa a OSSEC ed è anche gratis da usare. Nonostante sia un HIDS, il programma è compatibile con i dati raccolti da Snort, che è un sistema NIDS. Questa compatibilità si estende anche agli altri strumenti che possono essere utilizzati insieme a Snort, come ad esempio Snorby, BASE, Squil, e Anaval. Fonti di dati da Bro e Suricata possono anche essere inserite in Sagan. Questo strumento può essere installato su Unix, Linux e Mac OS. Sebbene non sia possibile eseguire Sagan su Windows, è possibile inserire al suo interno i registri eventi di Windows.

In senso stretto, Sagan è uno strumento di analisi dei registri. L’elemento che manca per renderlo un NIDS autonomo è un modulo sniffer di pacchetti. Tuttavia, il lato positivo è che Sagan non richiede hardware dedicato e ha la flessibilità di analizzare sia i registri host sia i dati sul traffico di rete. Questo strumento dovrebbe essere un compagno di altri sistemi di raccolta dati al fine di creare un sistema di rilevamento completo delle intrusioni.

Alcune belle funzionalità di Sagan includono un localizzatore IP, che ti consente di vedere la posizione geografica degli indirizzi IP che vengono rilevati come attività sospette. Ciò ti consentirà di aggregare le azioni degli indirizzi IP che sembrano funzionare in concerto per formare un attacco. Sagan può distribuire la sua elaborazione su più dispositivi, alleggerendo il carico sulla CPU del tuo key server.

Questo sistema include l’esecuzione di script, il che significa che genererà avvisi ed eseguirà azioni sul rilevamento di scenari di intrusione. Può interagire con le tabelle del firewall per implementare i ban IP in caso di attività sospette da una fonte specifica. Quindi, questo è un sistema di prevenzione delle intrusioni. Il modulo di analisi funziona con entrambe le metodologie di rilevamento delle firme e delle anomalie.

Sagan non entra nell’elenco di tutti i migliori IDS perché non si qualifica veramente come IDS, essendo un analizzatore di file di registro. Tuttavia, i suoi HIDS con un tocco di concetto NIDS lo rendono una proposta interessante come componente di uno strumento di analisi IDS ibrido.

8. Cipolla di sicurezza

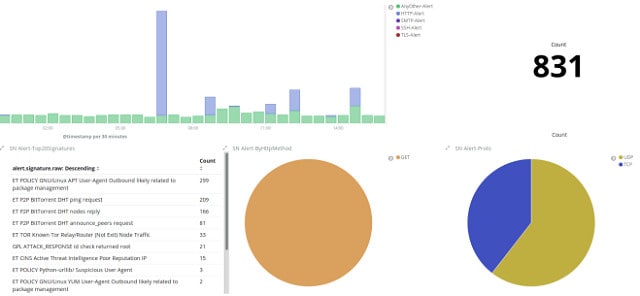

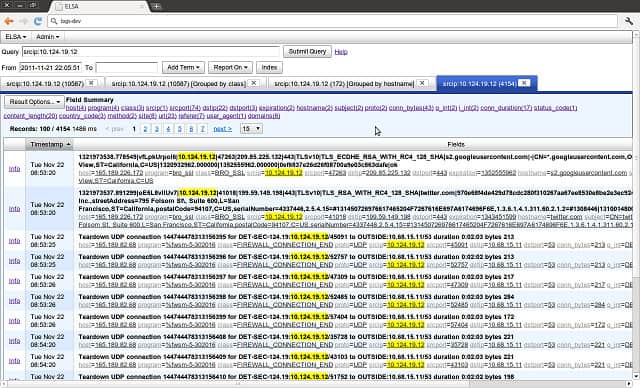

Per una miscela di soluzioni IDS, puoi provare il sistema gratuito Security Onion. La maggior parte degli strumenti IDS in questo elenco sono progetti open source. Ciò significa che chiunque può scaricare il codice sorgente e modificarlo. Questo è esattamente ciò che ha fatto lo sviluppatore di Security Onion. Ha preso elementi dal codice sorgente di sbuffo, Suricata, OSSEC, e Fra e li ha cuciti insieme per fare questo ibrido NIDS / HIDS basato su Linux gratuito. Security Onion è scritto per funzionare su Ubuntu e integra anche elementi di sistemi front-end e strumenti di analisi tra cui Snorby, Sguil, Squert, Kibana, ELSA, Xplico, e NetworkMiner.

Sebbene Security Onion sia classificato come NIDS, include anche le funzioni HIDS. Monitorerà il registro e configura i file per attività sospette e controllerà i checksum di tali file per eventuali modifiche impreviste. Un aspetto negativo dell’approccio globale di Security Onion al monitoraggio della rete è la sua complessità. Dispone di diverse strutture operative e non è disponibile materiale didattico online sufficiente o in bundle per aiutare l’amministratore di rete a sfruttare tutte le funzionalità dello strumento.

L’analisi della rete è condotta da a sniffer di pacchetti, che può visualizzare i dati di passaggio su uno schermo e anche scrivere su un file. Il motore di analisi di Security Onion è dove le cose si complicano perché ci sono così tanti strumenti diversi con procedure operative diverse che potresti finire per ignorarne la maggior parte. L’interfaccia di Kibana fornisce la dashboard per Security Onion e include alcuni bei grafici e diagrammi per facilitare il riconoscimento dello stato.

In questo sistema sono incluse sia le regole di avviso basate sulla firma sia quelle basate sull’anomalia. Ottieni informazioni sullo stato del dispositivo e sui modelli di traffico. Tutto questo potrebbe davvero fare con un po ‘di automazione dell’azione, che manca a Security Onion.

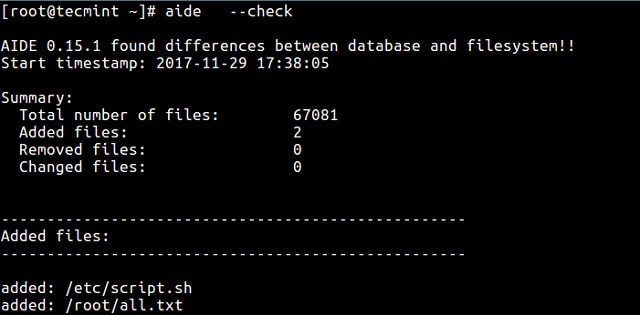

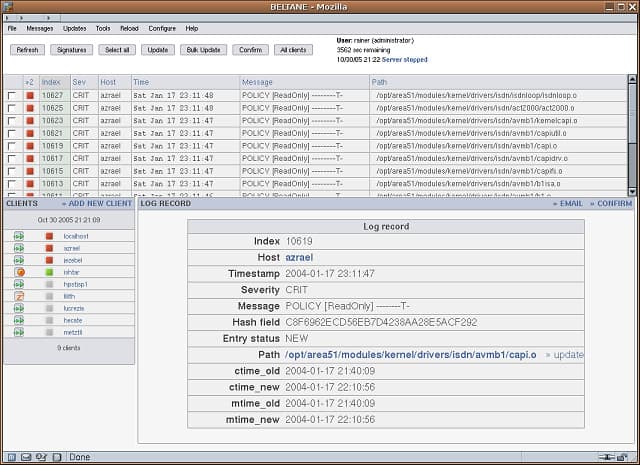

9. AIDE

“Advanced Intrusion Detection Environment” è molto da scrivere, quindi gli sviluppatori di questo IDS hanno deciso di abbreviare il suo nome in AIDE. Questo è un HIDS gratuito che si concentra sul rilevamento del rootkit e sul confronto delle firme di file per sistemi operativi Unix e simili a Unix, quindi funzionerà anche su Mac OS e Linux.

Se hai preso in considerazione Tripwire, sarebbe meglio guardare AIDE, perché si tratta di un sostituto gratuito per quello strumento utile. Tripwire ha una versione gratuita, ma molte delle funzioni chiave di cui la maggior parte delle persone ha bisogno da un IDS sono disponibili solo con Tripwire a pagamento, in modo da ottenere molte più funzionalità gratuitamente con AIDE.

Il sistema compila un database di dati di amministrazione dai file di configurazione quando viene installato per la prima volta. Quello crea una linea di base e quindi è possibile ripristinare tutte le modifiche alle configurazioni ogni volta che vengono rilevate modifiche alle impostazioni di sistema. Lo strumento include i metodi di monitoraggio delle firme e delle anomalie. I controlli di sistema vengono eseguiti su richiesta e non vengono eseguiti in modo continuo, che è un po ‘carente con questo HIDS. Poiché si tratta di una funzione della riga di comando, tuttavia, è possibile pianificare l’esecuzione periodica con un metodo operativo, come cron. Se desideri dati quasi in tempo reale, puoi semplicemente programmarli per l’esecuzione molto frequentemente.

AIDE è in realtà solo uno strumento di confronto dei dati e non include alcun linguaggio di scripting, dovresti fare affidamento sulle tue capacità di shell scripting per ottenere la ricerca dei dati e le funzioni di implementazione delle regole in questo HIDS. Forse AIDE dovrebbe essere considerato più come uno strumento di gestione della configurazione piuttosto che come un sistema di rilevamento delle intrusioni.

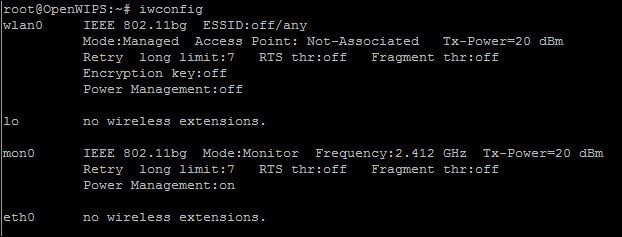

10. Aprire WIPS-NG

Se hai sentito parlare di Aircrack-NG, potresti essere un po ‘cauto IDS basati sulla rete perché è stato sviluppato dallo stesso imprenditore. Aircrack-NG è uno sniffer di pacchetti di reti wireless e un cracker di password che è diventato parte del toolkit di ogni hacker di reti wifi.

In WIPS-NG vediamo un caso di bracconiere trasformato in guardacaccia. Questo software gratuito è progettato per difendere le reti wireless. Sebbene Aircrack-NG possa essere eseguito su una vasta gamma di sistemi operativi, Open WIPS-NG funziona solo su Linux. Il nome “WIPS” sta per “sistema di prevenzione delle intrusioni wireless”, quindi questo NIDS rileva e blocca le intrusioni.

Il sistema include tre elementi:

- Sensore

- server

- Interfaccia

Esistono piani per consentire a un’installazione WIPS-NG di monitorare più sensori. tuttavia, al momento, ogni installazione può includere solo un sensore. Non dovrebbe essere un grosso problema perché puoi realizzare più attività con un solo sensore. Il sensore è uno sniffer di pacchetti, che ha anche la capacità di manipolare le trasmissioni wireless a medio flusso. Quindi il sensore funge da ricetrasmettitore per il sistema.

Le informazioni raccolte dal sensore vengono inoltrate al server, che è dove avviene la magia. La suite di programmi server contiene il motore di analisi che rileverà i modelli di intrusione. Anche le politiche di intervento per bloccare le intrusioni rilevate sono prodotte sul server. Le azioni necessarie per proteggere la rete vengono inviate come istruzioni al sensore.

Il modulo di interfaccia del sistema è una dashboard che visualizza eventi e avvisi all’amministratore di sistema. Questo è anche il punto in cui è possibile modificare le impostazioni e le azioni difensive possono essere modificate o ignorate.

11. Samhain

Samhain, prodotto da Samhain Design Labs in Germania, è un sistema di rilevamento delle intrusioni basato su host gratuito da utilizzare. Può essere eseguito su un singolo computer o su molti host, offrendo una raccolta centralizzata dei dati sugli eventi rilevati dagli agenti in esecuzione su ogni macchina.

Le attività eseguite da ciascun agente includono il controllo dell’integrità dei file, il monitoraggio dei file di registro e il monitoraggio delle porte. I processi cercano virus rootkit, SUID non autorizzati (diritti di accesso dell’utente) e processi nascosti. Il sistema applica la crittografia alle comunicazioni tra agenti e un controller centrale nelle implementazioni multi-host. Le connessioni per il recapito dei dati del file di registro includono requisiti di autenticazione, che impediscono agli intrusi di dirottare o sostituire il processo di monitoraggio.

I dati raccolti da Samhain consentono l’analisi delle attività sulla rete e metteranno in evidenza i segnali di avvertimento di intrusione. tuttavia, non bloccherà l’intrusione né eliminerà i processi canaglia. Sarà necessario conservare i backup dei file di configurazione e delle identità utente per risolvere i problemi rilevati dal monitor Samhain.

Un problema con l’intrusione di hacker e virus è che l’intruso prenderà provvedimenti per nascondersi. Ciò include l’estinzione dei processi di monitoraggio. Samhain utilizza una tecnologia invisibile per mantenere nascosti i suoi processi, impedendo così agli intrusi di manipolare o uccidere gli IDS. Questo metodo invisibile si chiama “steganografia”.

I file di registro centrali e i backup di configurazione sono firmati con una chiave PGP per impedire la manomissione da parte di intrusi.

Samhain è un sistema open source che può essere scaricato gratuitamente. È stato progettato secondo le linee guida POSIX per renderlo compatibile con Unix, Linux e Mac OS. Il monitor centrale aggregherà i dati provenienti da diversi sistemi operativi.

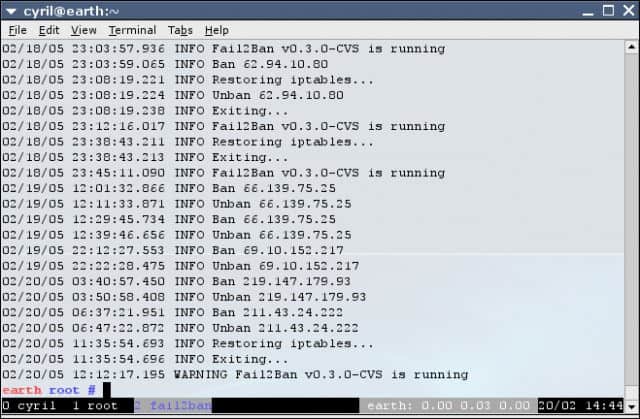

12. Fail2Ban

Fail2Ban è un sistema di rilevamento delle intrusioni basato su host gratuito che si concentra sul rilevamento di eventi preoccupanti registrati nei file di registro, come tentativi eccessivi di accesso non riusciti. Il sistema imposta blocchi su indirizzi IP che mostrano comportamenti sospetti. Questi divieti di solito durano solo pochi minuti, ma ciò può essere sufficiente per interrompere uno scenario standard di cracking automatico della forza bruta. Questa politica può anche essere efficace contro gli attacchi DoS. La lunghezza effettiva del divieto dell’indirizzo IP può essere regolata da un amministratore.

Fail2Ban è in realtà un Sistema anti-intrusione perché può intervenire quando viene rilevata un’attività sospetta e non registra e evidenzia possibili intrusioni.

Pertanto, l’amministratore di sistema deve fare attenzione ai criteri di accesso durante l’impostazione del software perché una strategia di prevenzione troppo rigida potrebbe facilmente bloccare gli utenti in buona fede. Un problema con Fail2Ban è che si concentra su azioni ripetute da un indirizzo. Ciò non gli dà la possibilità di far fronte alle campagne di cracking della password distribuite o agli attacchi DDoS.

Fail2Ban è scritto in Python ed è in grado di scrivere su tabelle di sistema per bloccare indirizzi sospetti. Questi blocchi automatici si verificano in Netfilter, iptables, regole del firewall PF e nella tabella hosts.deny di TCP Wrapper.

L’ambito di monitoraggio degli attacchi del sistema è definito da una serie di filtri che istruisce l’IPS su quali servizi monitorare. Questi includono Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd e qmail. Ogni filtro è combinato con un’azione da eseguire in caso di rilevamento di una condizione di avviso. La combinazione di un filtro e un’azione è chiamata “prigione”.

Questo sistema è scritto nello standard POSIX, quindi può essere installato su sistemi operativi Unix, Linux e Mac OS.

Come selezionare un IDS

I requisiti hardware dei sistemi di rilevamento delle intrusioni basati sulla rete possono scoraggiarti e spingerti verso un sistema basato su host, che è molto più facile da avviare e da utilizzare. Tuttavia, non trascurare il fatto che non hai bisogno di hardware specializzato per questi sistemi, solo un host dedicato.

In verità, dovresti cercare di ottenere sia un HIDS che un NIDS per la tua rete. Questo perché è necessario fare attenzione alle modifiche alla configurazione e all’accesso root sui computer, nonché osservare attività insolite nei flussi di traffico sulla rete.

La buona notizia è che tutti i sistemi nel nostro elenco sono gratuiti o hanno prove gratuite, quindi puoi provarne alcuni. L’aspetto della comunità di utenti di questi sistemi può attirarti verso uno in particolare se hai già un collega che ha esperienza con esso. La possibilità di ottenere suggerimenti da altri amministratori di rete è un’attrazione definitiva per questi sistemi e li rende ancora più interessanti delle soluzioni a pagamento con il supporto professionale dell’Help Desk.

Se la tua azienda si trova in un settore che richiede la conformità agli standard di sicurezza, come un PCI, allora avrai davvero bisogno di un IDS attivo. Anche, se detieni informazioni personali su membri del pubblico, le tue procedure di protezione dei dati devono essere aggiornate per evitare che la tua azienda venga citata in giudizio per perdita di dati.

Anche se probabilmente ci vorrà tutta la giornata lavorativa solo per rimanere aggiornato sull’amministratore di rete nella barra delle applicazioni, non rimandare la decisione di installare un sistema di rilevamento delle intrusioni. Speriamo che questa guida ti abbia spinto nella giusta direzione. Se hai consigli sui tuoi ID preferiti e se hai esperienza con uno dei sistemi menzionati in questa guida, lascia una nota nella sezione commenti qui sotto e condividi i tuoi pensieri con la comunità.

Ulteriori letture

Guide di rete Comparitech

- I 10 migliori strumenti di monitoraggio LAN per il 2023

- La guida definitiva a DHCP

- La guida definitiva a SNMP

- La guida definitiva alla gestione dei dispositivi mobili (MDM) nel 2023

- La guida definitiva a BYOD nel 2023

- Top 10 gestione dei server & strumenti di monitoraggio per il 2023

- I migliori analizzatori e raccoglitori NetFlow gratuiti per Windows

- 6 dei migliori scanner gratuiti di vulnerabilità della rete e come usarli

- 8 migliori sniffer di pacchetti e analizzatori di rete per il 2023

- I migliori software e strumenti gratuiti per il monitoraggio della larghezza di banda per analizzare l’utilizzo del traffico di rete

Altre informazioni sul monitoraggio della rete

- Wikipedia: sistema di rilevamento delle intrusioni

- Target tecnico: sistema di rilevamento delle intrusioni (IDS)

- CSO: cos’è un sistema di rilevamento delle intrusioni?

- Lifewire: Introduzione ai sistemi di rilevamento delle intrusioni

- YouTube: sistemi di rilevamento delle intrusioni

delle intrusioni disponibili per Unix, Linux, Windows e Mac OS.

Intrusion Detection System (IDS) is a network monitoring system that detects unusual or suspicious activity and sends an alert to the network administrator. The main function of IDS is to detect anomalous activity and report it to the network administrator, but some IDS tools can also act on rules when malicious activity is detected, such as blocking certain traffic. There are two main types of IDS: Host-based Intrusion Detection Systems (HIDS) and Network-based Intrusion Detection Systems (NIDS). HIDS examines events on a computer on your network, while NIDS examines traffic on your network. IDS tools and systems are now essential for network security, and fortunately, most of the best IDS on the market are free. In this review, you will read about the top 12 IDS tools and systems available for Unix, Linux, Windows, and Mac OS.