Ein Honeypot ist eine Informationssystemressource, deren Wert in der nicht autorisierten oder unerlaubten Verwendung dieser Ressource liegt. – Lance Spitzner

Wie Sie vielleicht erraten haben, handelt es sich bei dem Verkehr, der je nach Zweck angezogen und dann weitergeleitet oder genauer untersucht wird, um einen böswilligen Verkehr. das, was von Hackern, Malware und Viren kommt.

Warum brauchen Sie einen Honeypot in Ihrem Netzwerk??

Der Hauptgrund, warum Sie einen Honeypot in Ihrem Netzwerk benötigen, sind die Informationen, die er liefert. Etwas, das Ihnen kein Intrusion Detection- oder Prevention-System bieten kann. Ausgestattet mit den Informationen und den von ihnen registrierten Warnmeldungen werden Netzwerkadministratoren auf die Art der Angriffe aufmerksam, auf die sie abzielen, und verfügen über das erforderliche Vorwissen, um herauszufinden, was sie tun müssen, um ihre Abwehrkräfte zu stärken.

Davon abgesehen gibt es zwei Arten von Honigtöpfen:

Corporate Honeypot – Dies ist ein Honigtopf, der in einer Produktionsumgebung eingerichtet ist und als Werkzeug für dient Untersuchung von Angriffen mit dem Ziel, das Wissen zur weiteren Stärkung der Netzwerksicherheit zu nutzen.

Forschungshoneypot – Dies ist ein Honigtopf, der von Forschern und mit der Hoffnung auf verwendet wird Untersuchung von Angriffsmethoden und anderen Merkmalen wie Angriffsmotiven. Verwenden Sie dann beispielsweise das Wissen, um Verteidigungslösungen zu erstellen (Virenschutz, Anti-Malware usw.), die ähnliche Angriffe in Zukunft verhindern können.

Die Datentypen, die Honeypots von (oder über) die Angreifer erfassen, können umfassen, sind aber nicht beschränkt auf:

- Das Benutzernamen, Rollen, und Privilegien dass die Angreifer verwenden

- Das IP-Adressen des Netzwerks oder Hosts, die für den Angriff verwendet werden

- Welche Daten werden zugegriffen, verändert oder gelöscht

- Das tatsächliche Tastenanschläge Die Angreifer tippen aus, sodass Administratoren genau sehen können, was sie tun

Honigtöpfe helfen auch mit dem Halten der Aufmerksamkeit von Hackern abgelenkt aus dem Hauptnetz, die volle Kraft eines Angriffs abzuwenden, bis die Administratoren bereit sind, die entsprechende Gegenmaßnahme einzuleiten.

Schließlich müssen wir die Vor- und Nachteile der Verwendung eines Honigtopfs in Ihrem Netzwerk erwähnen (hier ist einer für jede Seite):

Vorteile der Verwendung eines Honeypot-Netzwerks

Dies ist eine kostengünstige Sicherheitsmaßnahme, die wertvolle Informationen über Ihre Angreifer liefern kann.

Nachteile der Verwendung eines Honeypot-Netzwerks

Es ist nicht einfach einzurichten und zu konfigurieren und es wäre Wahnsinn, dies ohne einen Experten zu versuchen. Es könnte nach hinten losgehen und ein Netzwerk schlimmeren Angriffen aussetzen. Es versteht sich jedoch von selbst, dass Honeypots fraglich sind Der beste Weg, einen Hacker oder einen Angriff zu fangen, während er gerade passiert. Administratoren können den gesamten Prozess Schritt für Schritt und in Echtzeit nachvollziehen mit jeder Warnung.

Wo finden Sie Anweisungen zur Installation von Honeypot?

In diesem Artikel Wir konzentrieren uns auf die Strategie, die für die erfolgreiche Implementierung eines Honeypots in Ihrem Netzwerk erforderlich ist anstatt die eigentliche schrittweise Installation der Softwarelösungen selbst. Aber für diejenigen unter Ihnen, die die installierten Honeypot-Lösungen sehen möchten, gibt es einige großartige Websites und Videos. Unsere Empfehlungen wären:

- Windows – Für den größten Teil der Welt ist dies das Betriebssystem Ihrer Wahl. Bei Analytical Security können Sie einen Honeypot für dieses Betriebssystem einrichten und die Cloud (Amazon AWS) in Ihr Netzwerk einbinden.

- Linux – Wenn Sie der praktische Linux-Typ sind, der es liebt, unter die Decke zu gehen und unter der Haube zu basteln, finden Sie hier eine gute Website, die zeigt, wie ein Honigtopf in dieser Betriebssystemumgebung installiert ist: Hacking Blogs.

Natürlich ist es in der heutigen Welt der YouTube-Tutorials, -Kanäle und digitalen Online-Communitys wie GitHub nicht so schwierig, einen Honeypot zu installieren. Es ist die Strategie und das Management, die den Teil wirklich herausfordern.

Was sind die besten Honeypot-Softwarelösungen auf dem Markt??

Für jeden, der auf der Suche ist, gibt es eine Vielzahl von Softwarelösungen zur Auswahl, wenn es um Honeypot-Lösungen geht. Im Folgenden haben wir drei der beliebtesten für Sie zur Auswahl:

- KF-Sensor – Dies ist ein Windows-basierter Honeypot, der die Überwachung Ihres Netzwerks startet, sobald es eingerichtet wurde. Es ist ein vollwertiges Toolkit, das neben vielen anderen nützlichen Funktionen einen Honigtopf imitieren soll. Das herausragende Merkmal dieses hostbasierten Intrusion Detection-Systems (IDS) ist die hohe Konfigurierbarkeit, die es Administratoren erleichtert, ihre individuellen Netzwerke zu verteidigen.

- Glastopf – das Beste an diesem Honeypot ist, dass es sich um eine Open-Source-Softwarelösung handelt. Dies bedeutet, dass sich wie bei allen Lösungen für die Zusammenarbeit die Ideen vieler Experten im Laufe der Zeit weiterentwickeln und verbessern werden.

Glastopf ist ein Honeypot für Python-Webanwendungen, der ein interaktionsarmer Netzwerkemulator ist. Ein interessantes Merkmal dieses Tools ist, dass es sogar Anwendungen emulieren kann, die für SQL-Injection-Angriffe anfällig sind.

- Ghost USB – das Besondere an diesem Honeypot ist, dass es sich speziell auf Malware konzentriert, die sich über USB-Speichergeräte verbreitet. Dies ist eine große Sache, wenn man bedenkt, dass USB-Laufwerke, die von Mitarbeitern und autorisierten Benutzern verwendet werden, weiterhin ernsthafte Bedenken hervorrufen.

Nach der Installation emuliert Ghost USB ein USB-Speichergerät und überträgt sich selbst über das Netzwerk, um Malware, die sich mit ähnlichen Geräten verbreitet, dazu zu bringen, es zu infizieren. Sobald sie erkannt und heimlich beobachtet wurden, können Administratoren leicht die erforderlichen Schritte und Vorsichtsmaßnahmen ergreifen.

Obwohl diese drei Honeypot-Lösungen den Großteil der Netzwerksicherheitsanforderungen abdecken, finden Sie hier eine umfassendere Liste von Lösungen für verschiedene Netzwerk- und Sicherheitsanforderungen.

Honeypot-Strategien

Es gibt zwei Arten von Honeypot-Implementierungsstrategien, die Sie anwenden können:

Methode mit geringer Wechselwirkung

In dieser Methode werden Sie verwenden gefälschte Daten, Ordner und Datenbanken als Köder mit der Absicht, Angriffe zu überwachen, um zu sehen, was in einem realen Szenario mit Datenverletzungen passieren würde. Natürlich hätten sie Zugang zu anderen Peripherie-Informationssätzen wie IP-Adressen, Benutzernamen und Passwörtern – über die die Administratoren ein wachsames Auge haben. Dies ist das, was Sie tun möchten, wenn Sie beispielsweise einige Aspekte der Durchlässigkeit Ihres Netzwerks für Peripheriegeräte und die Sicherheit Ihrer Autorisierungsprozesse testen möchten.

Methode mit hoher Interaktion

In diesem Setup würden Sie Ermöglichen Sie den Angreifern die Interaktion mit Daten, Software (einschließlich Betriebssystem), Diensten und Hardware, die so realistisch wie möglich erscheinen. Hier geht es darum, die Fähigkeiten der Angreifer einzuschätzen und einzufangen. Dieses Setup wird hauptsächlich in Forschungsszenarien verwendet, in denen die Ergebnisse der Studien verwendet werden, um die Verteidigungsfähigkeiten von Viren- und Malware-Schutz zu verbessern.

Sich kümmern!

Lassen Sie uns nun einige Punkte betrachten, die Sie berücksichtigen und beachten müssen, bevor Sie mit der Implementierung Ihres Honeypots beginnen.

Rechtsfragen

Unabhängig davon, ob es darum geht, Ihr Hintertreffen zu decken, falls Sie von Ihren Kunden wegen Datenverlusts angeklagt werden oder um sicherzustellen, dass alle Anklagen, die Sie gegen Eindringlinge erheben, nicht geknotet werden. Obwohl wir keine juristische Person sind, können wir Ihnen dennoch mitteilen, dass Sie sich dieser drei rechtlichen Aspekte bewusst und vorsichtig sein müssen:

- Entrapment – Die Eindringlinge können behaupten, sie hätten nicht gewusst, dass sie nicht auf Ihr Netzwerk oder die darin enthaltenen Ressourcen und Daten zugreifen sollten. Sie könnten behaupten, dass Sie es nicht klar genug beschriftet haben, und, noch weitergehend, die “Einschluss” -Verteidigung verwenden.

- Privatsphäre – Die Implementierung eines Honigtopfs muss mit äußerster Vorsicht erfolgen; Dieser Punkt kann nicht genug betont werden. Ein versehentlich offener Port oder ein kompromittiertes Administratorkonto können die Schleusen für Angriffe auf Ihr Hauptnetzwerk öffnen. Dies könnte wiederum die persönlichen Daten eines Ihrer Kunden gefährden. Sollte es den Angreifern gelingen, sie an die Welt weiterzugeben, könnten Sie das Ziel einer Klage wegen Vertrauensbruches sein, da die Kunden angaben, Ihnen keine Erlaubnis zur Weitergabe ihrer Daten erteilt zu haben.

- Haftung – Eine andere Möglichkeit, wie Sie sich selbst (oder Ihr Netzwerk) in heißes Wasser bringen können, besteht darin, dass die Eindringlinge das Verbrechen sofort auf sich wirken lassen, indem sie böswillige Inhalte auf Ihren kompromittierten Servern speichern und, noch schlimmer, den Datenverkehr zu Ihren IP-Adressen leiten. Durch das Speichern und Verteilen von Inhalten wie Kinderpornografie können Sie das Innere eines Gerichtssaals sehr schnell erkennen.

Ein Rat: Wenn Sie auf Ihren Servern belastende Inhalte finden oder über Ihr Netzwerk darauf zugegriffen werden, müssen Sie sich zunächst an die Behörden wenden.

Entdeckt werden – von den Eindringlingen

Honigtopf aufstellen erfordert Anonymität für das reale Netzwerk das steckt dahinter. Nichts würde ein größeres Risiko darstellen als die Entdeckung, dass es sich bei den Eindringlingen in der Tat um einen Honigtopf handelt und nicht um den echten Deal. Mit dieser Erkenntnis könnten sie es als Herausforderung ansehen, einen Weg zu finden das Hauptnetzwerk zu durchbrechen. Daher ist es von entscheidender Bedeutung, dass sie durch keine verräterischen Zeichen darauf aufmerksam gemacht werden, dass sie in einem Honeypot-Netzwerk überwacht werden. Die häufigsten Anzeichen, die normalerweise den Trick verraten – und daher vermieden werden sollten – sind:

- Wenn das Netzwerk zu leicht anzugreifen ist oder Zugriff darauf erhält, es wird sie misstrauisch machen oder sie denken lassen, dass es nicht relevant genug ist, um ihre Bemühungen zu rechtfertigen.

- Wenn zu viele unnötige Dienste ausgeführt werden oder einer zu viele Ports offen sind, Dies widerspricht der Realität, wenn bei normalen Geräten mit Internetanschluss normalerweise nicht relevante Dienste entfernt werden und nur die erforderlichen Ports geöffnet sind.

- Wenn die Konfigurationen der ausgeführten Softwarelösungen noch in den Standardeinstellungen sind, was fast nie in einem Live-Netzwerk auftritt.

- Wenn nur wenig bis gar kein Datenverkehr über das Netzwerk übertragen wird Dies weist darauf hin, dass es nichts Interessantes gibt und dennoch zu einer großen Marke gehört.

- Wenn zu viel Mühe darauf verwendet wurde, es so aussehen zu lassen, als wären sie in einen Süßwarenladen gegangen mit Ordnern mit den Namen “Passwörter”, “Vertraulich” oder “Benutzernamen”.

- Wenn die mit dem Netzwerk verbundenen Server leer zu sein scheinen oder viel freier Speicherplatz vorhanden istRaum es würde zeigen, dass sie keinen Wert haben.

Kurz gesagt, Ihr Honeypot-Netzwerk und die darauf befindlichen Geräte sollten eine reale Verbindung emulieren, wenn auch mit gefälschten Daten und Datenverkehr. Versetzen Sie sich in die Lage der Angreifer und betrachten Sie Ihr Netzwerk aus ihrer Perspektive.

Schützen Sie sich gut!

Vergessen Sie nicht, dass Sie die Höhle des Löwen betreten, wenn Sie sich für ein Honeypot-Setup entscheiden. Daher sind hier einige Punkte, die Sie immer beachten müssen:

- Verwenden Sie niemals echte Daten – Es ist egal, um welche Art es sich handelt, erstellen Sie Mülldaten, die echt aussehen, und verwenden Sie sie als Köder.

- Schließen Sie Ihren Honeypot niemals an Ihr Hauptnetzwerk an – Die Angreifer dürfen auf keinen Fall über Ihren Honeypot auf Ihr Netzwerk zugreifen können. Stellen Sie sicher, dass es isoliert ist und halten Sie es so.

- Verwenden Sie virtuelle Maschinen – Die sicherste Hardware, die Sie auf Ihrem Honeypot installieren können, ist eine virtuelle. Wenn Sie getroffen werden, müssen Sie nur neu starten und neu erstellen.

- Firewalls und Router sollten der einzige Weg sein, um zu Ihrem Honeypot zu gelangen – Der gesamte eingehende Datenverkehr sollte durch sie geleitet werden, bevor sie in das gefälschte Netzwerk gelangen. Konfigurieren Sie ALLE Anschlussnummern auf diesen so, dass sie auf den Honigtopf verweisen.

- Benutzernamen und Rollen sollten für den Honigtopf eindeutig sein – Es wäre verrückt, dieselben zu verwenden, die Zugriff auf Ihr Hauptnetzwerk haben. Erstellen Sie neue Anmeldeinformationen und verwenden Sie sie nur für den Honigtopf.

- Immer testen, testen und testen – Lass niemals einen Honigtopf leben, ohne alles zu werfen, was du drauf hast; Laden Sie Experten ein, die versuchen, das Netzwerk zu durchbrechen, bevor Sie es mit dem Internet in Verbindung bringen.

Eine gute Strategie, um hier zu übernehmen, ist zu Stellen Sie sicher, dass niemand außer einem Administrator auf den Honeypot zugreifen kann, und verwenden Sie auch dann ein dediziertes Anmeldekonto, das im realen Netzwerk keine Berechtigungen hat. Oder, noch besser, eine, die es überhaupt nicht gibt.

Platzierung des Honigtopfes

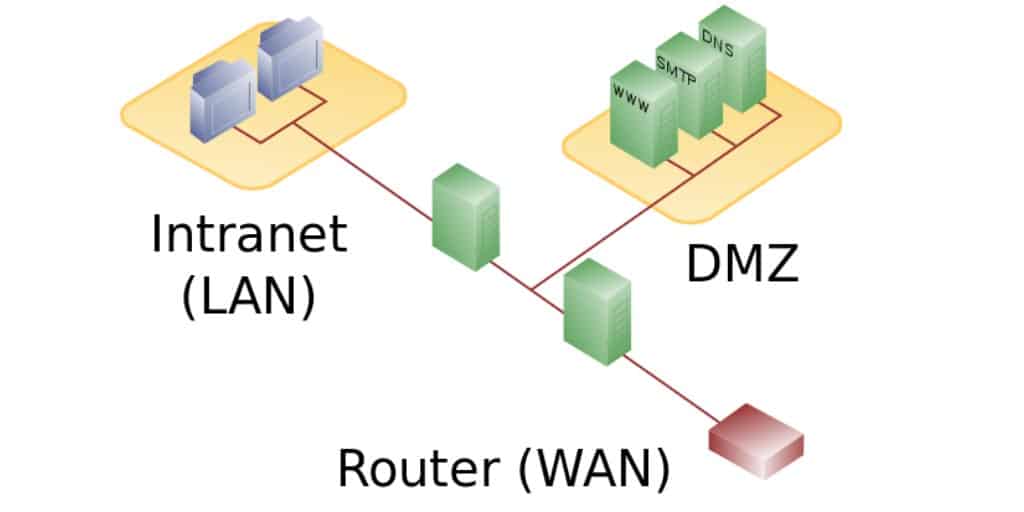

Der ideale Ort, um Ihren Honeypot zu erstellen, ist wahrscheinlich die demilitarisierte Zone (DMZ). Dies ist der Bereich außerhalb Ihres Hauptnetzwerks, der sich jedoch immer noch hinter einem Router befindet, der mit dem Internet in Verbindung steht.

Bildnachweis: en: User: Pbroks13 [Public domain], über Wikimedia Commons

Andererseits sollten Sie wissen, dass nicht alle Angriffe vom Internet ausgehen. Tatsächlich haben Studien gezeigt, dass die Statistiken zu „Insider-Bedrohungen“ – also zu solchen, die von hinter Ihren Firewalls und von Personen stammen, die zur Nutzung Ihres Netzwerks berechtigt sind – mit über 30 Prozent ziemlich beängstigend sind Installieren Sie einen internen Honeypot. Auf diese Weise erhalten Netzwerkadministratoren einen Einblick in die böswilligen Versuche – oder die einfachen menschlichen Fehler, die diese verursachen. Das folgende Video erläutert die Zwecke, Vor- und Nachteile der Platzierung eines Honigtopfs an den verschiedenen Standorten in einem Netzwerk:

Honigmarken

Eine gute Möglichkeit, die Taktik eines Eindringlings zu beobachten, besteht darin, einen Honeytoken auf einem Server oder einer Datenbank abzulegen. Honeytokens sind Dateien oder Datensätze, die für den Angreifer interessant erscheinen, aber tatsächlich gefälschte Nachbildungen des echten Geschäfts sind.

Das honeytokens können auch eingebettete Dateien oder Datensätze sein, die ansonsten als legitimer Server oder als Datenbank erscheinen. Administratoren können so im Falle eines Diebstahls leicht den Überblick über die Daten behalten – beispielsweise, von wem sie gestohlen wurden und wie sie gestohlen wurden -, da an jedem Ort ein anderes Honeytoken abgelegt wird.

Beispiele für diese Art von Honeytoken sind E-Mail-Adressen und Benutzernamen oder Anmelde-IDs. Wenn ein Angreifer Zugriff auf diese Informationen erhält, ist es einfach zu ermitteln, in welche Datenbank er gelangt ist, was wiederum hilfreich ist, um herauszufinden, wie er es geschafft hat.

Bei sachgemäßer Verwendung und vielfältiger Einrichtung können Honeytokens und Honeynets (zwei oder mehr Honeypots im selben Netzwerk) ein ziemlich klares Bild für die Administratoren zeichnen.

Sobald die Bedrohungen aufgetreten sind und vom Honeypot identifiziert wurden, können Warnungen als Reaktion auf den Versuch konfiguriert werden, auf die Daten zuzugreifen, sie zu ändern oder sie zu löschen, oder auch dann, wenn im Netzwerk böswillige Pakete und Nutzdaten entdeckt wurden.

Letzte Gedanken zur Einrichtung eines Honigtopfs in Ihrem Netzwerk

Wie wir gesehen haben, hilft Ihnen ein Honigtopf dabei, Angriffe abzuwehren, indem er ein klareres Bild Ihrer Angreifer und der Methoden zeichnet, mit denen sie möglicherweise versuchen, einen Angriff zu starten. Wenn Sie es an der richtigen Position platzieren und ordnungsgemäß konfigurieren, wird die Sicherheit Ihres Netzwerks verbessert. Wenn Sie dies nicht tun, kann dies zum Tod Ihres Hauptnetzwerks führen.

Und so,…

Denken Sie immer daran: Ein Honigtopf ist an sich KEINE Netzwerksicherheitslösung. Es ist in der Tat ein Tool, das als Mittel zum Erreichen einer sicheren Netzwerklösung dient. Lernen Sie daraus und ziehen Sie die Schrauben mit anderen Netzwerküberwachungs- und Schutzlösungen fest, während Sie sicherstellen, dass Sie andere unter Spannung haben Netzwerksicherheitslösungen als Backups.

sich für die Installation von Honeypots interessieren, gibt es viele Ressourcen online, die Schritt-für-Schritt-Anleitungen und Tutorials bieten. Einige der besten Quellen sind GitHub, SourceForge und die offiziellen Websites der Honeypot-Softwareanbieter. Es ist jedoch wichtig zu beachten, dass die Installation und Konfiguration eines Honeypots eine komplexe Aufgabe ist und dass es ratsam ist, einen Experten hinzuzuziehen, um sicherzustellen, dass alles richtig eingerichtet ist und dass das Netzwerk nicht gefährdet wird.