L’analisi approfondita dei pacchetti è una metodologia di rete particolarmente utile nei firewall. L’uso dell’ispezione approfondita dei pacchetti è aumentato negli ultimi anni perché può essere utilizzato come parte di sistemi di rilevamento delle intrusioni (IDS) e sistemi di prevenzione delle intrusioni (IPS).

I firewall tradizionalmente bloccano l’accesso a una rete. I filtri nei firewall possono anche bloccare l’accesso a un elenco di siti Web controllando l’indirizzo IP di destinazione contenuto nell’intestazione del pacchetto.

Andiamo in profondità su ciascuno degli strumenti più in basso, ma nel caso in cui non hai tempo di leggere l’intero pezzo, ecco il nostro elenco di i migliori strumenti di ispezione e analisi dei pacchetti profondi:

- SolarWinds Network Performance Monitor (PROVA GRATUITA) – Questo strumento di monitoraggio della rete include un’ispezione approfondita dei pacchetti per identificare le applicazioni e gli endpoint di origine e destinazione sul traffico di rete.

- Paessler Packet Sniffing con PRTG (PROVA GRATUITA) – Il sistema PRTG è uno strumento di monitoraggio dell’infrastruttura e include un sensore di pacchetti.

- OpManager – Questo è un monitor delle prestazioni di rete in grado di acquisire pacchetti per analisi offline. Lo strumento funziona su Windows e Linux.

- NDPI – Questo strumento controlla i pacchetti a livello dell’applicazione, il che significa che è necessario bufferizzare il traffico per l’ispezione.

- Netifyd – Un adattamento di nDPI che acquisisce i pacchetti per l’ispezione da parte di altri servizi.

- AppNeta – Un sistema di monitoraggio della rete basato su cloud che include l’analisi del traffico offline.

- NetFort LANGuardian – Uno strumento di analisi della sicurezza della rete che utilizza DPI e funziona su Linux.

SPI Vs DPI

I progressi sui gateway che esaminano l’intestazione IP sono “stateful“Firewall. Impiegano Ispezione dei pacchetti con stato (SPI). Questa metodologia esamina le intestazioni TCP o UDP, che sono racchiuse nel pacchetto IP. L’ispezione dei pacchetti con stato è anche nota come ispezione dei pacchetti superficiale. Ispezione profonda dei pacchetti (DPI) esamina il payload di dati del pacchetto.

SPI esamina i singoli pacchetti mentre vengono elaborati dal gateway, e elimina selettivamente le richieste in uscita o i pacchetti di dati in entrata che non rispettano la politica di sicurezza della rete. La parte “stateful” del nome si riferisce ai dati di connessione. Il firewall registra le informazioni di intestazione relative alla connessione TCP, che gli consente di seguire un flusso di pacchetti. Il tipo di dati di intestazione con stato raccolti dal firewall include il numero progressivo di pacchetti.

Un firewall con stato in genere memorizza queste informazioni di connessione in memoria, consentendogli di rilevare i flussi di pacchetti correlati mentre passano attraverso l’interfaccia. I dati di connessione sono conservati in una tabella dinamica. Una volta chiusa una connessione, tali informazioni vengono cancellate dalla tabella per liberare memoria. È più probabile che il firewall con stato blocchi le connessioni mentre sono in corso. L’ispezione dei pacchetti con stato si concentra solo sui dati in tempo reale.

DPI raccoglie i pacchetti da esaminare in gruppo, quindi il traffico regolare continua per la sua strada mentre le copie vengono raccolte per l’analisi. Questo è il motivo per cui DPI viene spesso definito come “analisi approfondita dei pacchetti.”DPI richiede più tempo per produrre informazioni fruibili rispetto a SPI.

Vantaggi dell’ispezione e dell’analisi approfondite dei pacchetti

I sistemi di rilevamento delle intrusioni cercano “firme” nel traffico dati per identificare attività irregolari. Un trucco usato dagli hacker per aggirare questi sistemi di rilevamento delle firme è suddividere i pacchetti in segmenti più piccoli. Questo diffonde gli schemi che l’analisi di pacchetti superficiali cerca, quindi nessun singolo pacchetto contiene quella firma e l’attacco viene superato. L’analisi DPI riassembla flussi di pacchetti dalla stessa fonte, in questo modo le firme di attacco possono essere rilevate anche se distribuite su più pacchetti in entrata.

Quando l’analisi DPI fa parte di un sistema di prevenzione delle intrusioni, i risultati dell’analisi in corso generano e applicano azioni per difendere automaticamente il sistema. Tale azione può includere il blocco di tutti i pacchetti provenienti da un determinato indirizzo IP di origine o persino da un intervallo di indirizzi.

Rilevazione di attacchi

La raccolta di pacchetti consente a DPI di identificare i tipi di attacchi che un’analisi stateful mancherebbe. Esempi di questi sono l’uso irregolare di utility di rete standard, ad esempio PowerShell o WMI, e sovraccarichi di volume diretti, ad esempio attacchi di overflow del buffer. L’uso di normali utilità di sistema nelle infezioni da virus o spyware significa che non è possibile applicare un divieto sulle applicazioni note per essere utilizzate dagli hacker. Questo perché tali utilità di sistema sono essenziali per la consegna di applicazioni e servizi agli utenti legittimi. Pertanto, l’ispezione approfondita dei pacchetti e l’analisi intervengono per esaminare l’utilizzo dei modelli di utilizzo di tali servizi di sistema e in modo selettivo sradica il traffico che mostra comportamenti sospetti. Pertanto, l’attività dannosa può essere identificata anche se inizialmente sembra essere traffico legittimo.

Prevenzione della perdita di dati

La prevenzione della perdita di dati è un altro uso per l’analisi approfondita dei pacchetti. Questo richiede a whitelisting approccio. La società può impostare una politica secondo cui nessuno dovrebbe essere autorizzato a copiare i dati su una memory stick o inviare allegati e-mail. Ma ci sono casi legittimi in cui tali azioni sono necessarie. In questo caso, il DPI verrebbe notificato per consentire attraverso ciò che altrimenti verrebbe trattato come un’attività non autorizzata. Quell’utente non dovrebbe essere autorizzato a inviare alcun file, e così la funzione DPI continua a monitorare le attività per bloccare i trasferimenti di file diversi dall’allegato autorizzato.

I migliori strumenti di ispezione e analisi dei pacchetti profondi

I sofisticati sistemi di monitoraggio della rete ora includono routine di analisi approfondita dei pacchetti. Quindi, è possibile ottenere questa funzione come parte del software di gestione della rete generale. Alcuni fornitori di software producono software di difesa della rete che incorpora un’analisi approfondita dei pacchetti.

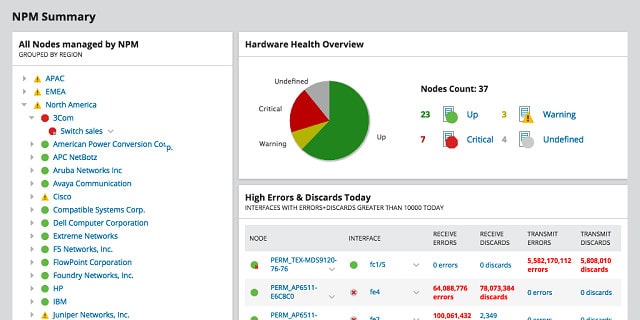

1. Monitor delle prestazioni della rete SolarWinds (PROVA GRATUITA)

Il Ispezione e analisi di pacchetti profondi di SolarWinds con NPM usi una serie di tecniche per monitorare e gestire il traffico di rete. L’elemento principale utilizza il SNMP sistema di messaggistica nativo del firmware delle apparecchiature di rete. Tuttavia, vengono utilizzate le sezioni di analisi del monitor ispezione di pacchetti profondi (DPI) come parte dei servizi di visibilità del comportamento della rete dello strumento.

Lo scopo di DPI nello strumento SolarWinds soddisfa due obiettivi degli amministratori di rete. Il primo è quello di identificare i tipi di traffico che utilizzano la maggior parte delle risorse del sistema. Un carico eccessivo sulla rete rende difficile l’ambiente di lavoro per tutti ed è importante scoprire esattamente da dove proviene tutta questa domanda. DPI fornisce questi dati e, una volta identificati gli hogger delle risorse, è più facile per l’amministratore di rete decidere cosa fare al loro riguardo.

L’ispezione approfondita dei pacchetti offre anche le funzioni di sicurezza di Network Performance Monitor. Le tecniche DPI identificheranno utenti specifici e applicazioni che causano picchi di traffico e mostrano comportamenti irregolari. Tali picchi di domanda potrebbero essere causati da attacchi di hacker, tuttavia, potrebbero anche essere causati da requisiti aziendali, come l’elaborazione degli account di fine mese. DPI ti consente di vedere se tali impennate sono generate da attività commerciali legittime. Il comportamento irregolare può essere bloccato.

Il tracciamento dell’utente può evidenziare attività insolite. Ad esempio, un account utente avrebbe potuto essere compromesso, portando quell’utente ad accedere a servizi che non si collegano alle sue normali attività. Gli accessi da posizioni fisiche diverse in brevi periodi possono anche identificare un account utente che è stato compromesso.

Viene illustrato l’utilizzo dell’analisi approfondita dei pacchetti da parte di SolarWinds nel Network Performance Monitor questa tecnica non è solo utile agli specialisti della sicurezza. SolarWinds include un’analisi approfondita dei pacchetti per il rilevamento delle intrusioni, ma utilizza anche il sistema per aiutare a modellare il traffico regolare ed esaminare le categorie di applicazioni che sovraccaricano il sistema. L’uso di DPI per supportare attività commerciali legittime indica la strada da percorrere per tutti i sistemi di monitoraggio della rete. I sofisticati metodi di DPI stanno diventando ormai mainstream e diventerà una parte centrale di tutti i sistemi di monitoraggio del traffico di rete in futuro.

Network Performance Monitor non è gratuito. Il prezzo per questo sistema parte da $ 2,955. Tuttavia, puoi ottenere una prova gratuita per 30 giorni. SolarWinds Network Performance Monitor può essere installato solo su Windows Server sistemi operativi.

SolarWinds Network Performance Monitor Scarica la versione di prova GRATUITA di 30 giorni

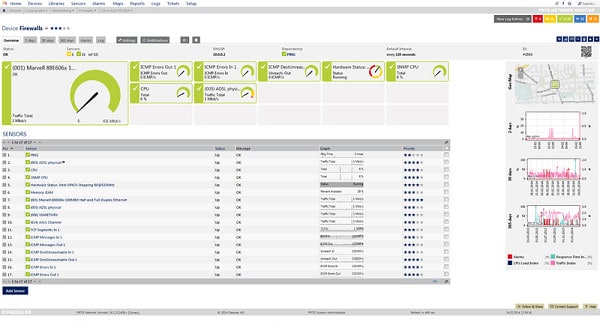

2. Paessler Packet Sniffing con PRTG (PROVA GRATUITA)

Pacchetto Paessler che annusa con PRTG è uno strumento completo di monitoraggio della rete che include DPI nelle sue procedure di raccolta dei dati. Lo sniffer di pacchetti di PRTG analizza tipi di traffico specifici per monitorare l’utilizzo delle risorse e l’attività irregolare. Il monitor riporta i tipi di traffico e il loro throughput inclusi traffico web, attività del server di posta, e trasferimenti di file. Questi controlli possono essere molto utili per imporre politiche di sicurezza della posta e dei dati e ti permetteranno di individuare picchi di traffico che potrebbero essere indicazioni di intrusioni o attacchi informatici.

Se sei particolarmente interessato all’utilizzo analisi approfondita dei pacchetti per la sicurezza, quindi le informazioni che riceverai DHCP, DNS, e ICMP il traffico dovrebbe essere di particolare utilità per te.

La pagina del sensore di pacchetto nella dashboard di PRTG quadranti e grafici per aiutarti a capire rapidamente i dati sul traffico.

Paessler PRTG può essere installato su finestre e c’è una versione gratuita per piccole reti. Questo coprirà 100 sensori sulla tua rete. Un sensore è un punto di monitoraggio su una rete, come una porta o una condizione come spazio libero su disco. È possibile scaricare il software per a prova gratuita qui.

Paessler Packet Sniffing con PRTG Scarica la PROVA GRATUITA di 30 giorni

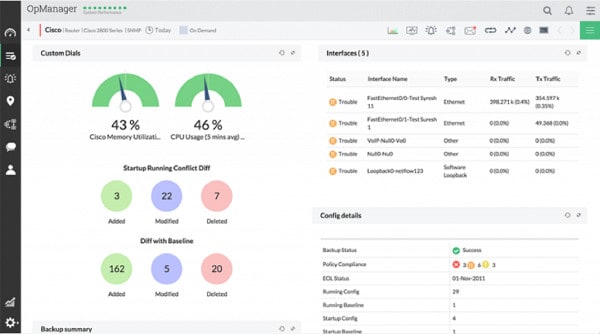

3. ManageEngine OpManager

OpManager di ManageEngine è un altro dei principali sistemi di monitoraggio della rete oggi sul mercato. Questo monitor utilizza metodi SNMP per il monitoraggio continuo della rete e il monitoraggio dello stato del dispositivo. Le funzioni di ispezione approfondita dei pacchetti di OpManager aggiungono la gestione del traffico al sistema.

Come è prevedibile con DPI, l’analisi viene eseguita offline. I pacchetti in esame vengono prima scritti in un file PCAP. Questi file forniscono le informazioni di origine per l’analisi.

Le funzioni di analisi approfondita dei pacchetti di OpManager mirano a scoprire le ragioni delle scarse prestazioni della rete anziché rilevare le intrusioni. Dall’analisi emergono due metriche: tempi di risposta della rete e tempi di risposta dell’applicazione. L’amministratore può individuare quali applicazioni funzionano male e può richiedere più risorse rispetto alle funzioni di rete standard. È quindi possibile decidere se aumentare le risorse per servire le applicazioni affamate, studiare alternative più efficienti o limitare la larghezza di banda disponibile per quell’applicazione al fine di fornire ai servizi di rete più importanti tempi di risposta migliori.

I dati che emergono dall’esercizio di analisi approfondita dei pacchetti possono essere emessi nei report. Questi ti consentono di condurre discussioni con le parti interessate se il budget debba essere speso per espandere l’infrastruttura o se le applicazioni iperattive debbano essere ridotte o accantonate.

OpManager è disponibile gratuitamente per monitorare dieci nodi o meno su una rete. I sistemi di dimensioni superiori devono utilizzare OpManager a pagamento. La console di monitoraggio OpManager può essere installata su finestre e Linux sistemi operativi.

4. NDPI

–

OpenDPI è un progetto open source di strumenti di analisi di pacchetti profondi. Un progetto open source consente a chiunque di vedere il codice sorgente di un’applicazione. Questo assicura agli utenti che non ci sono trucchi nascosti o dannose procedure malware sepolte all’interno. nDPI di Ntop si basa sul codice OpenDPI ed espande la sua funzionalità. È disponibile anche il codice sorgente per nDPI.

Questo modello open source ti offre la possibilità di installarlo così com’è o di modificare il sistema in base alle esigenze della tua azienda. La modifica del codice open source è molto comune e molte persone che creano miglioramenti per tali sistemi rendono queste nuove funzionalità disponibili anche per la comunità. In alcuni casi, l’organizzazione che gestisce il codice sorgente accetterà tali modifiche nella versione principale. Ntop mantiene nDPI separato dall’OpenDPI originale, quindi hai due opzioni open source.

nDPI opera presso il Livello applicazione. Ciò significa che unifica i pacchetti prima di esaminarne il contenuto. Le intestazioni dei pacchetti indicano al motore di analisi quale protocollo sta utilizzando la trasmissione e da quale porta proviene e arriva il traffico. Tali informazioni identificano qualsiasi discrepanza tra le applicazioni che inviano dati sulle reti e le porte che ciascuna utilizza, al contrario delle porte che l’applicazione dovrebbe utilizzare per il protocollo che segue.

Il sistema nDPI è in grado di identificare i pacchetti crittografati osservando il certificato di sicurezza SSL che specificava la chiave di crittografia per la trasmissione. Questa è un’intuizione intelligente e aggira le difficoltà che la crittografia presenta all’analisi approfondita dei pacchetti.

Il software nDPI può essere installato su finestre, Linux, e Mac OS. Il modulo DPI supporta altri prodotti Ntop come nProbe e Ntop-NG. nProbe è un sistema di monitoraggio del traffico che raccoglie Flusso netto messaggi. NetFlow è uno standard di segnalazione utilizzato da Cisco Systems per i suoi prodotti di apparecchiature di rete. Questo sistema è disponibile per una piccola tassa e continua Linux e finestre. Ntop-NG è un analizzatore di traffico per reti. Questo è un sistema di monitoraggio della rete alternativo che impiega SNMP messaggi. Ntop-NG è disponibile per finestre, Unix, Linux, e Mac OS. È disponibile in tre versioni, una delle quali, la Community Edition è gratuita.

5. Netifyd

Nonostante sia un fork di OpenDPI, nDPI sta diventando uno standard a sé stante ed è la base per una serie di altri adattamenti. Netifyd è uno di questi. Questo rende Netifyd e l’adattamento di un adattamento di OpenDPI. Come i suoi antenati, Netifyd è un prodotto open source e puoi vedere il codice che compone il programma, compilarlo e usarlo. In alternativa, potresti adattare te stesso il codice e finire con un adattamento di un adattamento di un adattamento di OpenDPI.

Netifyd acquisirà i pacchetti, ma non include funzioni di analisi per interpretare i dati o intraprendere azioni per modellare il traffico o bloccare i protocolli. Dovresti importare i dati Netifyd in un’altra applicazione per quelle funzioni.

Questo sistema è disponibile dalle pagine della community di Egloo sito web. Il prodotto principale di Egloo è il monitor di rete Netify che si basa su Netifyd ma ha molte più funzionalità e non è gratuito. Questo strumento offre le funzionalità di visualizzazione e ordinamento necessarie per comprendere correttamente le informazioni derivanti dall’ispezione approfondita dei pacchetti. Il pacchetto iniziale di Netify ha un prezzo di $ 25 per sito al mese. Quell’edizione ti consente di monitorare data da un massimo di 25 dispositivi e il servizio memorizzerà i tuoi dati per due giorni. Pacchetti più alti offrono un orizzonte temporale più lungo per i dati storici.

6. AppNeta

AppNeta è un sistema di monitoraggio della rete basato su cloud. Si rivolge in particolare alle aziende che gestiscono WAN ed estendono le loro capacità nel cloud. Il software utilizza una metodologia di analisi del traffico di rete proprietaria denominata TruPath, che è un po ‘come Traceroute con aggiunta di report sulle prestazioni.

Dopo che TruPath ha raccolto informazioni, il sistema aggiunge i dettagli del traffico raccolti attraverso un’ispezione approfondita dei pacchetti. Il modulo DPI funziona per segmentare le metriche del traffico in base all’applicazione. Poiché AppNeta si rivolge alle aziende che utilizzano Internet intensamente per tutto il traffico aziendale. Conduce tutto ispezione dei pacchetti fuori sede, ridurre lo sforzo che le procedure di segnalazione eccessive possono mettere sulle reti.

Informazioni raccolte dal modulo DPI inviato al data center cloud. Il motore di analisi è ospitato in remoto e non su nessuna delle tue apparecchiature. Questo rende il dashboard e report disponibili da qualsiasi posizione, non solo nel tuo quartier generale. La neutralità della posizione di questa configurazione rende disponibile il pannello di controllo del sistema da qualsiasi parte del Web. I dati vengono archiviati sui server AppNeta per 90 giorni, che ti offre ampie opportunità di analizzare le tendenze e pianificare la capacità. La domanda sulle app copre sia i servizi cloud a cui accede la tua azienda sia i servizi online che la tua azienda fornisce ad altri.

La presentazione di AppNeta si concentra su monitorare le prestazioni di consegna per le applicazioni. Include avvisi sui volumi di traffico per applicazione. Tali avvisi sul traffico potrebbero fungere da monitor di sicurezza perché improvvisi picchi di traffico possono indicare un attacco. L’utilità include l’analisi dell’attività dell’utente, che sarebbe utile per tracciare attività sospette e identificare account compromessi. Tuttavia, AppNeta non è posizionato come strumento di sicurezza.

AppNeta copre tutte le comunicazioni tra i tuoi siti e il suo data center con crittografia. Il pacchetto non utilizza strumenti di analisi dei dati e ti consigliamo di utilizzare uno strumento di terze parti, come Wireshark.

Questo sistema di monitoraggio non è gratuito. Il servizio ha un prezzo di $ 199 per applicazione per posizione. Puoi richiedere una prova gratuita del sistema, ma la società non offre questo per un periodo di tempo fisso. Su richiesta, è possibile negoziare un periodo di prova con un rappresentante di vendita.

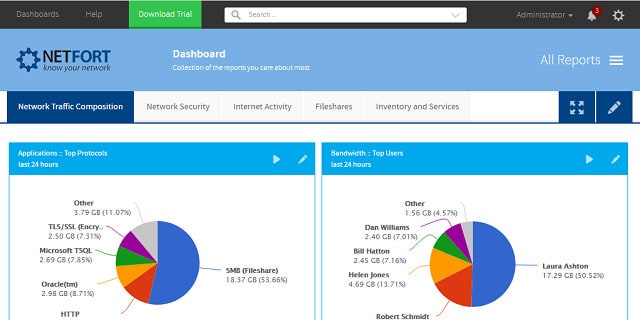

7. NetFort LANGuardian

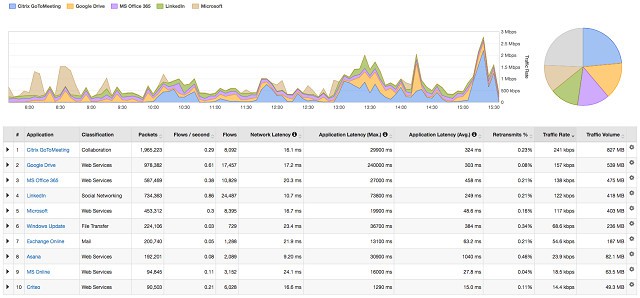

Usi di LANGuardian ispezione approfondita dei pacchetti principalmente come strumento di sicurezza. Il sistema isola le app avide di risorse ed esamina il traffico del protocollo sulla rete che utilizza la maggiore larghezza di banda.

La dashboard per il sistema offre dati di riepilogo da cui è possibile eseguire il drill-down per estrarre le informazioni disponibili fino all’attività dell’utente. Il software LANGuardian funziona Linux. Viene fornito in bundle con la propria interfaccia Linux, così può anche essere scappare dalle macchine virtuali tra cui Microsoft Hyper-V. Tuttavia, non verrà eseguito direttamente su Windows. Se si desidera utilizzare LANGuardian su un computer Windows, sarà necessario installare VMWare Player o VirtualBox ed eseguire il software tramite tale interfaccia.

Il sistema LANGuardian comprende quattro elementi:

- Un motore di raccolta

- Un motore di analisi

- Un database del traffico

- Un motore di segnalazione

Come la maggior parte dei sistemi DPI, non puoi analizzare i dati in tempo reale. Qui è dove il database è utile. Le informazioni raccolte dall’agente di raccolta vengono inserite in un database. I dati raccolti possono quindi essere ordinati e manipolati dal motore analitico. Questo dà al sistema una prospettiva a livello di applicazione sul traffico di rete e consente all’analizzatore di tenere traccia dei modelli di traffico tra i pacchetti. Tuttavia, tali record possono essere assemblati molto rapidamente e aggiunti in tempo reale, quindi è possibile ottenere visualizzazioni quasi in tempo reale del traffico di rete.

Il software deve essere installato su un computer della rete e quel computer deve avere una connessione diretta al tuo switch principale. Ciò dà all’agente di raccolta il potere di copiare tutto il traffico che corre sulla rete. Quel collector diventa il sensore principale e crea una relazione uno a uno tra lo switch principale e la console di monitoraggio. Ovviamente, questa architettura impedirebbe l’implementazione del sistema LANGuardian su reti distribuite e in particolare non funzionerebbe con le WAN. In questi scenari, LANGuardian utilizza sensori remoti quel telecomando indietro dagli altri switch principali nella tua organizzazione per centralizzare l’analisi dei dati.

Il sistema non è gratuito. Tuttavia, puoi ottenere un Prova gratuita di 30 giorni di LANGuardian.

Come scegliere DPI e software di analisi

L’ispezione e l’analisi approfondite dei pacchetti non devono essere eseguite da uno strumento autonomo. Puoi integrare la funzionalità DPI in molti dei principali sistemi di monitoraggio della rete del settore. Se hai una piccola rete e non vuoi sborsare per i sistemi di gestione della rete, allora guarda le versioni gratuite di quei grandi monitor di rete. Se desideri solo un sistema separato per eseguire analisi approfondite dei pacchetti e non desideri che tali attività interferiscano con il tuo monitoraggio regolare, troverai alcuni strumenti molto adatti nel nostro elenco.

Prestare attenzione all’installazione di strumenti di analisi approfondita dei pacchetti perché estraggono i dati trasportati attraverso la rete. L’ispezione approfondita dei pacchetti potrebbe compromettere la privacy dei dati scambiati all’interno dell’organizzazione. Dovresti verifica con il consulente legale della tua azienda prima di installare qualsiasi strumento di rete che ti consentirà di acquisire dati mentre attraversa la rete. La riservatezza dei dati e il controllo degli accessi potrebbero essere compromessi dando accesso al personale dell’amministratore di rete. In alcuni casi, la società deve impegnarsi a limitare l’accesso alle informazioni personali dei membri del pubblico detenute sui beni dell’azienda. Così, assicurati di non rispettare tali obblighi installando strumenti DPI.

La possibilità di controllare il traffico a livello di pacchetto è sicuramente utile quando si verificano problemi di prestazioni della rete. L’analisi approfondita dei pacchetti fa un ulteriore passo avanti legge il contenuto di ciascun pacchetto. Devi rassicurare te stesso e il tuo consiglio di amministrazione che hai davvero bisogno di quel livello di informazioni per proteggere la rete prima di installare i sistemi DPI.

Attualmente usi tecniche di ispezione di pacchetti profondi per mantenere la tua rete funzionante? Hai riscontrato problemi legali sul problema della privacy dei dati durante l’utilizzo degli strumenti DPI? Lascia che la community impari dalla tua esperienza lasciando un messaggio nella sezione commenti qui sotto.

Immagine: Raspberry Pi Model B nella custodia PiHouse – operativa da Tim Walker via Flickr. Concesso in licenza in base a CC BY-SA 2.0 (modificato: testo aggiuntivo aggiunto)

approfondita dei pacchetti”.

Italiano: Lanalisi approfondita dei pacchetti è una metodologia di rete molto utile nei firewall, soprattutto come parte di sistemi di rilevamento e prevenzione delle intrusioni. Questo tipo di analisi è aumentato negli ultimi anni e può essere utilizzato per bloccare laccesso a siti web indesiderati. Nel testo sono elencati i migliori strumenti di ispezione e analisi dei pacchetti profondi, tra cui SolarWinds Network Performance Monitor e Paessler Packet Sniffing con PRTG. Inoltre, viene spiegata la differenza tra lispezione dei pacchetti con stato (SPI) e lispezione profonda dei pacchetti (DPI), con questultima che esamina il payload di dati del pacchetto.