Sichere Shell-Ursprünge

“SSHSteht für die Sichere Shell. Es ist sowohl eine Anwendung als auch ein Protokoll. Ein Protokoll ist ein Standard oder eine Gruppe allgemeiner Codes, die unterschiedliche Entwickler verwenden können, um kompatible Programme zu erstellen, ohne direkt zusammenzuarbeiten. Eine Anwendung ist ein ausführbares Programm, das eine Funktion ausführt.

SSH wurde ursprünglich für das Unix-Betriebssystem entwickelt. Eine Muschel ist eine Befehlszeileninterpreter (CLI) mit den Befehlen, die Benutzer eingeben können Unix Computers. Die ursprüngliche Shell ist die Bourne-Shell, die mit “sh” abgekürzt wird. Die Namenskonvention “sh” wurde von den Herstellern anderer Shells übernommen: Die Korn-Shell ist “ksh”, die Almquist-Shell ist “ash” und die Debian-Almquist-Shell ist zum Beispiel “Bindestrich”. Die Abkürzung für “Secure Shell” folgt also einem Standard, der für alle Shell-Typen in der Abkürzung “SSH” verwendet wird.

Wir behandeln die besten Tools und gehen im Folgenden auf einige Details ein. Hier ist unsere Zusammenfassung Liste der besten SSH-Tools:

- ZOC Mac- und Windows-Tool für den Zugriff auf Remotecomputer mit einem Terminalemulator für SCP-Dateiübertragungen

- JuiceSSH Läuft auf Android, ideal für den Zugriff auf Remote-Sitzungen von unterwegs.

- Termius Kostenloser SSH-Client für iOS mit E2E-Verschlüsselung für sichere Remote-Sitzungen.

- SecPanel Kostenloser, leichter Client für Linux Gnome-Umgebungen, ideal für Dateiübertragungen.

- SolarWinds Solar-PuTTY (KOSTENLOSES TOOL) Terminalemulator mit SSH, ermöglicht mehrere Instanzen mit Registerkarten.

SSH-Entwicklung

Secure Shell erstellt eine Befehlszeilenumgebung mit den Befehlen, die auf einem Remotecomputer und nicht auf dem Computer ausgeführt werden, auf dem Sie sich gerade befinden. Dies ist eine sehr ähnliche Vorgehensweise wie bei FTP, dem File Transfer Protocol.

Da die SSH-Befehle auf einem Remote-Computer ausgeführt werden, muss sich der Benutzer bei diesem Remote-Gerät anmelden, um die Secure Shell vollständig nutzen zu können. SSH wurde als sicherer Ersatz für entwickelt rsh und rlogin, Dies waren Standard-Unix-Systeme für den Fernzugriff ohne Sicherheitsmaßnahmen. Die Verschlüsselung der Verbindung war von Anfang an ein wesentlicher Bestandteil von SSH.

Der ursprüngliche Entwickler von SSH, Tatu Ylönen, gründete eine Firma namens SSH-Kommunikationssicherheit Der Standard wurde ursprünglich als Freeware vertrieben, aber das Unternehmen wechselte nach und nach zu einem kommerziellen Modell und beauftragte eine Software-Implementierung des Protokolls. Der Rahmen für das Protokoll war jedoch bereits in Umlauf und so die Entwickler von OpenBSD (eine Variante von Unix) kehrte zu einer kostenlosen Version von SSH zurück und erstellte eine eigene Abzweigung davon. Zur gleichen Zeit, die Internettechnik-Arbeitsgruppe beauftragte ein Protokoll zu entwickeln, das die ursprüngliche Definition von SSH kodifizierte und dann anpasste.

Dank der beiden parallelen Bemühungen, kostenlose Versionen von SSH zu erstellen, gibt es jetzt drei Arten von Systemen. Die ursprüngliche Version ist bekannt als SSH1. Das IETF-Protokoll wird als bezeichnet SSH2. Jeder kann das kostenlos verfügbare IETF-Protokoll als Vorlage verwenden, um eine eigene Implementierung von SSH zu entwickeln. SSH1 und SSH2 werden manchmal auch als geschrieben SSH-1 und SSH-2.

Die Version von SSH, die von den OpenBSD-Entwicklern erstellt wurde, heißt OpenSSH. Dies ist die Basis für viele SSH-GUI-Programme, die in Windows-ähnlichen Umgebungen ausgeführt werden. OpenSSH ist jetzt integriert in Windows ab Windows 10 Version 1709. SSH ist jetzt auch in die Betriebssysteme von integriert alle Linux-Varianten, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris, und OpenVMS Unix.

SSH Communications Security bietet jetzt einen kostenpflichtigen SSH-Client mit dem Namen SSH Tectia Das SSH1-System, das noch immer in Umlauf ist, stammt aus dem Jahr 1995 und hat sich seitdem nicht weiterentwickelt. Wenn Sie eine Auswahl an SSH-Versionen erhalten, sollten Sie sich für SSH2 oder OpenSSH entscheiden.

Verwendet für SSH

Die primäre Verwendung für SSH ist as eine sichere Möglichkeit, eine Verbindung zu einem Remote-Server herzustellen. Diese Fähigkeit von SSH hat in der IT-Welt in den letzten Jahren dank des schnellen Einsatzes von Cloud-Server-Space-Rental tatsächlich an Bedeutung gewonnen.

SSH2 und OpenSSH enthalten Dienstprogramme für die sichere Dateiübertragung. Die Übertragung von Dateien über das Internet ist zu einem Hauptzweck der Verwendung von Fernverbindungen geworden, und daher macht das Fehlen jeglicher Sicherheitsverfahren im weithin implementierten FTP-Dateiübertragungsprotokoll das SSH-Dateiübertragungssystem wirklich wichtig. Die beiden Arten von sicheren Übertragungssystemen, die Sie mit SSH verwenden können, sind SFTP.SSH-Dateiübertragungsprotokoll“Und SCP, das steht für”Sichere Kopie.”

Sowohl SFTP als auch SCP sind gut für Sie geeignet, wenn Sie Ihren Server vor Angriffen schützen und verhindern möchten, dass Snoopers den Inhalt Ihrer Dateien lesen, während diese übertragen werden. Beide Dienstprogramme erfordern eine Benutzerauthentifizierung und verschlüsseln Daten während der Übertragung. Die Sicherheitsdienste werden von SSH bereitgestellt.

Wenn Sie ein WAN verwalten und sich bei Remote-Servern anmelden und Dateien von und zu diesen übertragen müssen, verwenden Sie regelmäßig SSH, SFTP und SCP. Der Unterschied zwischen SCP und SFTP besteht darin, dass der erste Befehl nur ein Kopierbefehl ist, der dies kann Kopieren einer Datei an einen oder von einem entfernten Ort. Mit SFTP erhalten Sie auch eine Befehlssprache, die es Ihnen ermöglicht umbenennen, erstellen, verschieben, oder Dateien löschen auf dem Remote-Server und erstellen und löschen Sie auch Verzeichnisse. Mit SCP erhalten Sie diese Fähigkeiten nicht. Da die grundlegende SSH-Befehlssprache alle diese Funktionen enthält, können Sie problemlos mit einer Kombination aus SSH und SCP arbeiten, die Ihnen zur Verfügung steht.

VPNs sind beliebt, um regionale Beschränkungen für Websites zu überwinden. Auf Video-Streaming-Websites gelten insbesondere regionale Beschränkungen, die verhindern, dass Personen aus dem Ausland Zugang erhalten. Leider sind viele Regierungen gegen die Verwendung von VPNs und versuchen, diese zu blockieren. Sie können Ihren VPN-Verkehr mit SSH schützen. Kurz gesagt, SSH bietet eine gute Möglichkeit, jede Art von Transaktion zu schützen, die Sie über das Internet ausführen möchten.

Wie bekomme ich SSH?

SSH ist wahrscheinlich in Ihr Betriebssystem integriert. Öffnen Sie zum Überprüfen ein Terminalfenster und geben Sie Folgendes ein ssh an der Eingabeaufforderung. Dies ist nicht die richtige Methode, um das Dienstprogramm zu verwenden, da Sie dem Befehl Parameter hinzufügen sollen. Wenn Ihnen jedoch SSH zur Verfügung steht, ist das Ergebnis des Befehls eine Antwort, die die Struktur des Befehls zeigt.

Wenn Sie nicht über SSH verfügen Unix, Mac OS, oder Linux System könnten Sie installieren OpenSSH, Das ist jetzt für fast jedes Betriebssystem verfügbar. Wenn Sie es installieren möchten Windows, Sie müssen auch installieren Cygwin emulieren Unix auf deinem Computer. Dies beinhaltet SCP und SFTP. Die Benutzeroberfläche ist jedoch nicht so benutzerfreundlich und es stehen heute viel bessere SSH-Server zur Verfügung.

Die besten SSH-Tools

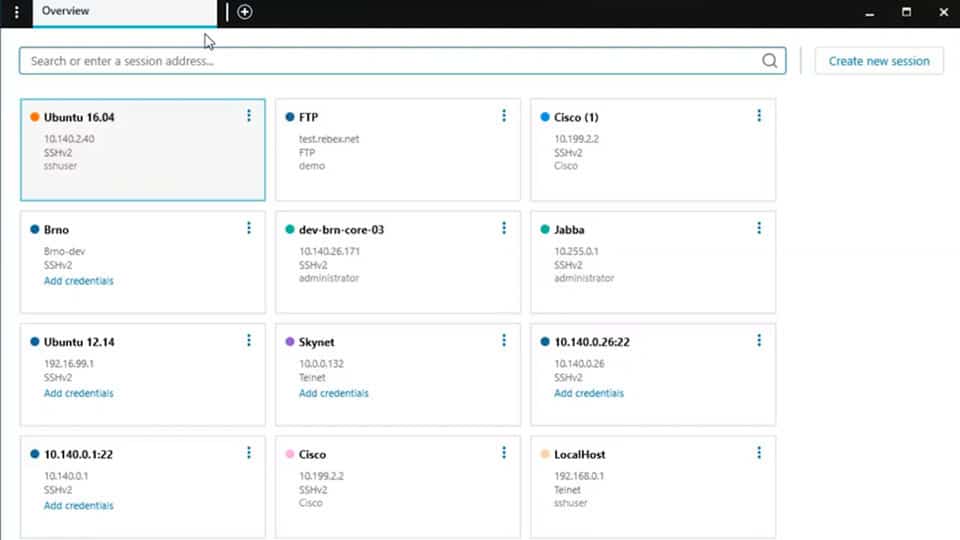

Derzeit sind viele sehr gute SSH-Schnittstellen auf dem Markt verfügbar. Diese Apps sind viel einfacher zu bedienen als das Befehlszeilenprogramm. Wenn Sie also nicht zur Befehlszeile gehen möchten, um SSH zu verwenden, oder wenn Sie nur kein SSH in Ihrem Betriebssystem haben, werden Sie feststellen, dass eines dieser einfach zu verwendenden SSH-Systeme das sein wird Antworten.

Hier ist unsere Liste von Die besten SSH-Tools:

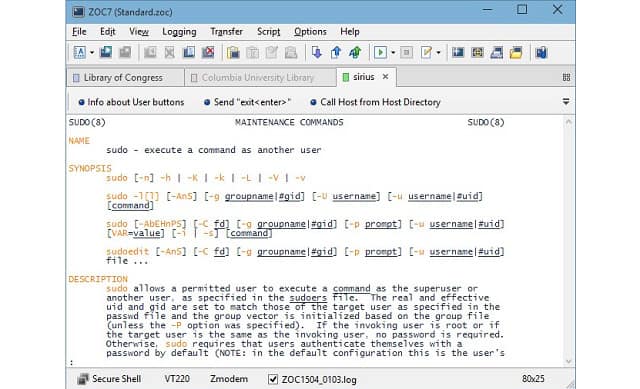

1. ZOC

ZOC ist eine Option für Sie, wenn Sie mit SSH von a aus sicher auf Remotecomputer zugreifen möchten Mac. Das Tool wird weiter ausgeführt Windows sowie auf Mac OS. Dieses Dienstprogramm kombiniert einen Terminalemulator für den direkten Zugriff und SCP für die Dateiübertragung. Über die Oberfläche mit Registerkarten können Sie auf mehrere offene Sitzungen zugreifen, und auf dem Bildschirm Optionen können Sie festlegen, welchen Terminalemulationsstandard Sie verwenden können. ZOC kann das implementieren TN3270, TN5250, VT220, Xterm, VT220, Wyse, und QNX Terminal Emulation Standards.

Unternehmen müssen für ZOC zahlen, aber Sie können es dafür bekommen kostenlos für den Heimgebrauch.

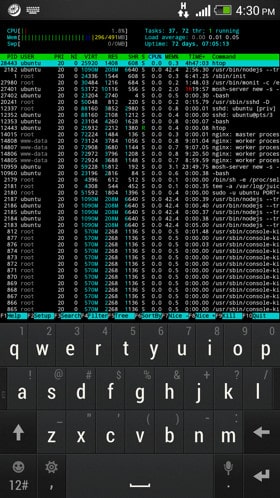

2. JuiceSSH

Diese SSH-Einrichtung läuft weiter Android So können Sie sicher auf entfernte Computer zugreifen, während Sie unterwegs sind. Dies ist ein großartiges Tool zum Einchecken mit Ihrem Arbeitscomputer oder Ihrem Computer zu Hause. Die Möglichkeit, sicher auf andere Computer zuzugreifen, bietet Ihnen die Möglichkeit, die Verwendung mobiler Geräte bei begrenztem Speicherplatz erheblich zu erweitern. Das ist auch eine gute Möglichkeit für BYOD-Richtlinien und Unternehmen. Dies liegt daran, dass die SSH-Beteiligung eine Benutzerauthentifizierung vorschreibt und die für Verbindungen verwendete Verschlüsselung die Sicherheitsschwächen externer WLAN-Systeme ausgleicht.

Verbunden: Ultimative Anleitung zu BYOD

JuiceSSH ist besonders gut für den Schutz aller Aktivitäten auf Ihrem Android-Gerät geeignet, auch solcher, die automatisch im Hintergrund ausgeführt werden. Diese Funktion wurde speziell für die Cloud-Synchronisierung entwickelt, sodass Sie auf Dateien auf Cloud-Servern zugreifen und sogar offline an Kopien arbeiten können, wenn Sie sich in Gebieten ohne Internetdienst befinden. Sie können und herunterladen Installieren Sie JuiceSSH kostenlos von Google Play.

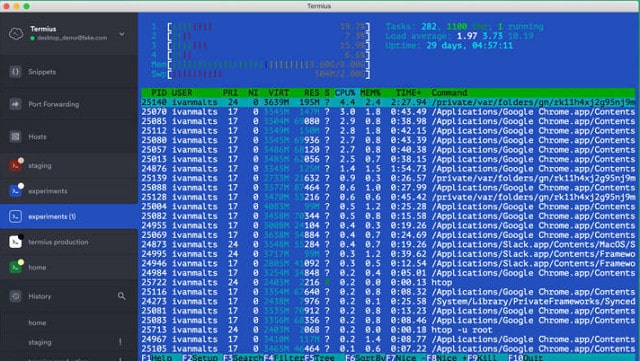

3. Termius

Wenn Sie einen SSH-Client für iOS, Wahrscheinlich ist Termius Ihre beste Option. Dies ist nicht das einzige für iOS verfügbare SSH-Client-System und wahrscheinlich nicht das beste – Prompt 2 hat wahrscheinlich diesen Unterschied. Termius ist jedoch einer der wenigen SSH-Clients, die Sie kostenlos nutzen können. Mit diesem Dienstprogramm können Sie eine Verbindung zu Ihrem Heimcomputer herstellen oder sogar über öffentliche WLAN-Netzwerke arbeiten, da es Folgendes umfasst vollständige Verbindungsverschlüsselung und Benutzerauthentifizierung, bevor Sie auf den Remotecomputer zugreifen können.

Der SSH-Client kann eine Verbindung zu jedem anderen Betriebssystem herstellen. Termius beinhaltet auch Mosh, Dies ist ein alternatives sicheres Verbindungssystem für iOS-Geräte. Termius behandelt die Synchronisierungsfunktionen für Cloud-Server und enthält auch eine SFTP-Implementierung, die Ihre Dateiübertragungen abdeckt. Termius ist verfügbar für Windows, Linux, Mac OS, und Android. Sie können die App kostenlos auf einem Gerät nutzen. Diese Version enthält jedoch kein SFTP oder keine sichere Synchronisierung. Die kostenpflichtige Version ist sehr günstig und wird im Monatsabonnement bezahlt. Mit diesem Plan können Sie die App auf beliebig vielen Geräten ausführen und alle Termius-Funktionen nutzen.

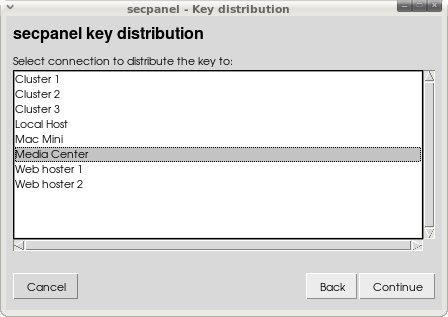

4. SecPanel

SecPanel ist ein kostenloser SSH-Client für Linux Gnome-Umgebungen. Dieses Tool bietet eine grafische Benutzeroberfläche, die den Zugriff auf einen Remotecomputer erheblich vereinfacht, als wenn Sie das Linux-Tool ohne Befehlszeile verwenden. SecPanel implementiert kein SSH. Es ist ein Front-End für den Zugriff auf die native SSH-Version, die in das Linux-Betriebssystem integriert ist. Es verwendet das kostenlose OpenSSH-System.

Die SecPanel-Oberfläche ist unkompliziert und verfügt nicht über das Format mit Registerkarten für mehrere Verbindungen, das andere SSH-Dienstprogramme bieten. Dies hat jedoch den Vorteil, dass das Programm einen sehr geringen Platzbedarf hat und verbraucht nicht viel Speicher oder CPU.

Über die SecPannel-Oberfläche haben Sie auch Zugriff auf SCP und SFTP um Ihnen sichere Dateiübertragungsfunktionen zu bieten.

5. SolarWinds Solar-PuTTY (KOSTENLOSES TOOL)

SolarWinds Solar-PuTTY ist ein großartiger Terminalemulator und eine gute Wahl für diejenigen, die regelmäßig auf Remote-Computer zugreifen müssen und SSH-Sicherheitsschutz benötigen. Das Tool ist ein Produkt von SolarWinds, einem der weltweit führenden Hersteller von Systemadministrations-Tools.

Über das Terminalemulatorfenster können Sie mehrere Sitzungen über dieselbe Schnittstelle verbinden. Die Konsole ist also mit Registerkarten versehen Sie können von einer Sitzung zur anderen wechseln indem Sie jeweils auf eine Registerkarte klicken. Die Anwendung ist in der Lage, Verbindungen zu mehreren verschiedenen Remotecomputern gleichzeitig aufrechtzuerhalten.

Das Tool enthält Implementierungen von SCP und SFTP, Damit können Sie Dateien auf entfernte Computer übertragen und auf diese zugreifen. Die ansprechende Darstellung der Anwendung ist einfach und hilft Ihnen, Ihre Verwaltungsaufgaben zu automatisieren, indem Sie die Übertragung und Ausführung von Skripten unterstützen.

Das Solar-PuTTY Anwendung installiert auf Windows Umgebungen und Sie können es kostenlos erhalten.

SolarWinds Solar-PuTTYDownload 100% KOSTENLOSES Tool

SSH-Befehle

Die in SSH verfügbaren Befehle sind den Standard-Unix-Befehlen sehr ähnlich. Tatsächlich sind sie in den meisten Fällen genau gleich. Wenn Sie nicht mit der Befehlszeile vertraut sind, greifen Sie mit größerer Wahrscheinlichkeit über eine Windows-ähnliche Konsole auf SSH zu. Die meisten grafischen Oberflächen für SSH bieten Point-and-Click-Interpretationen der Standardbefehle. SSH ist jedoch als Befehlszeilenprogramm und sogar auf Windows-Computern verfügbar. Sie müssen diese Unix-ähnlichen Befehle in der SSH-Umgebung verwenden. Es ist nützlich, eine Liste von SSH-Befehlen zu haben, um eine bessere Kontrolle über die Aufgaben zu erhalten, die Sie mit SSH auf einem Remotecomputer ausführen können.

SSH-Befehls-Spickzettel

ls: Dateien und Ordner im aktuellen Verzeichnis auflisten. Verwenden ls -al um auch Attribute zu sehen

CD: ändere die Richtung. Verwenden cd ~ um zu Ihrem Heimatverzeichnis zu gelangen, cd – um zum vorherigen Verzeichnis zu wechseln, CD .. um zum übergeordneten Verzeichnis zu wechseln

pwd: Zeigen Sie den aktuellen Verzeichnisnamen mit dem vollständigen Pfad an

berühren: Erstellen Sie eine Datei mit dem neuen Dateinamen als Parameter, z. Berühre afile.txt

rm: eine Datei löschen, z. rm afile.txt. Verwenden Sie einen Platzhalter, um mehrere Dateien gleichzeitig zu löschen. Sie können nur alle übereinstimmenden Dateien im aktuellen Verzeichnis löschen, z. rm * .txt. Sie können Dateien in einem anderen Verzeichnis löschen, solange Sie Berechtigungen für diesen Ordner haben, z. rm /usr/bigbob/note.txt. Sie können auch einen Platzhalter verwenden, um viele Dateien in einem Remote-Verzeichnis zu entfernen.

rm -rf: Löschen eines Verzeichnisses und seines gesamten Inhalts, z. rm thatdir

mv: Eine Datei umbenennen oder in ein anderes Verzeichnis verschieben. Standardmäßig sollten sich der Quell- und der Zielname im aktuellen Verzeichnis befinden, sie können sich jedoch auch in einem anderen Verzeichnis befinden, z. mv afile.txt bfile.txt oder mv /usr/bigbob/afile.txt /user/alicef/afile.txt

mkdir: ein neues Verzeichnis erstellen. Der Name des neuen Verzeichnisses wird als Parameter angegeben, z. mkdir docs

cp: Eine Datei von Dateiname1 nach Dateiname2 kopieren, wobei ein Verzeichnispfad optional vor einem oder beiden Dateinamen eingefügt wird, z. cp afile.txt ../afolder/bfile.txt. Die Wildcard * kann verwendet werden, aber der zweite Parameter sollte ein Verzeichnis und kein neuer Dateiname sein, z. cp * .txt archivedir

cp -R: Kopieren Sie den gesamten Inhalt eines Verzeichnisses in ein anderes Verzeichnis, z. cp -R firstdir otherdir

Toilette: word count gibt die Anzahl der Wörter, Zeilen und Zeichen in einer Datei an. Verwenden Sie die Option -w, um nur die Anzahl der Wörter abzurufen, -l für die Anzahl der Zeilen oder -c für nur die Anzahl der Zeichen, z. wc afile.txt oder wc -l afile.txt

Katze: Speicherauszug des Inhalts einer Datei mit dem Dateinamen als Parameteroptionen, z. cat afile.txt. -N einschließen, um eine Folgenummer vor jede Zeile zu setzen, z. cat -n afile.txt. Es ist auch möglich, den Inhalt einer Datei nach der anderen, die auf dem Bildschirm angezeigt wird, abzurufen, z. cat afile.txt bfile.txt

Katze >: Eine Datei erstellen und darauf schreiben. Nach dem Befehl drücken Sie Rückkehr und fang an zu tippen. Alles, was Sie schreiben, wird in der neuen Datei gespeichert, einschließlich Wagenrücklauf, bis Sie drücken STRG-D, z.B. Katze > afile.txt

Mehr: Katze mit einer Pause drin. Der Inhalt wird bildschirmweise angezeigt. Drücken Sie die Leertaste, um den nächsten Abschnitt der Datei abzurufen. Drücken Sie q, um vor dem Ende der Datei zu beenden, z. mehr afile.txt

Kopf: Zeigt die ersten 20 Zeilen einer Datei an. Die Anzahl der Zeilen kann durch eine Option angegeben werden, z. Kopf afile.txt oder head -50 afile.txt. Verwenden Sie den Befehl nur für Dateien, die einfachen Text enthalten

Schwanz: Zeigen Sie die letzten 20 Zeilen einer Datei oder die Anzahl der in einer Option angegebenen Zeilen an, z. Schwanz afile.txt oder tail -50 afile.txt. Verwenden Sie tail -f, um eine Live-Ansicht neuer Dateien zu erhalten, die einer Datei hinzugefügt wurden, z. tail -f afile.txt

du: Festplattennutzung. Verwenden Sie -sh, um die Gesamtbelegung des aktuellen Verzeichnisses abzurufen. Versuchen Sie -sh *, um den von jedem Element im Verzeichnis belegten Speicherplatz abzurufen, z. du oder du -sh *.

Datei: Benennt den Dateityp. Kann mit einem Platzhalter verwendet werden, um eine Liste aller Dateien im aktuellen Verzeichnis abzurufen, z. Datei afile.txt oder Datei *.

Geschichte: listet die letzten 50 Befehle auf, die von diesem Konto ausgeführt wurden. Verwenden Sie die Option -c, um den Verlauf zu löschen, z. Geschichte -c

finden: Alle Instanzen von Dateien oder Verzeichnissen auflisten, die einem bestimmten Kriterium entsprechen, z. find / -name “afile” findet alle Dateien auf dem Computer mit dem Namen “afile” find * -d listet alle Verzeichnisnamen auf dem Computer auf.

zuletzt: Zeigt die letzten Anmeldungen am Computer mit dem Benutzernamen jedes Zugriffs an. Verwenden Sie eine Zahlenoption, um anzugeben, wie viele Anmeldungen angezeigt werden sollen, und fügen Sie die Option -a hinzu, um den Hostnamen jeder Anmeldung anzuzeigen, z. letzte -10 oder letzte -10 -a

w: Zeigt alle Benutzer an, die aktuell angemeldet sind und von wo aus sie sich angemeldet haben.

netstat: Zeigt alle aktuellen Netzwerkverbindungen an. Verwenden Sie die Option -an, um die Quell- und Zielports anzuzeigen, oder -rn, um die Routing-Tabelle der mit dem Server verbundenen IPs anzuzeigen, z. netstat -an oder netstat -rn

oben: zeigt Live-Systemprozesse. Verwenden Sie, während das Display aktuell ist Umschalt-M nach Speichernutzung bestellen oder Umschalt-P nach CPU-Auslastung bestellen.

ps: Prozessstatus. Hier werden derzeit ausgeführte Prozesse und ihre Prozesskennungen (PIDs) angezeigt. Verwenden Sie die Option U, um alle Live-Prozesse für einen bestimmten Benutzer aufzulisten, z. ps U bigbob. Verwenden Sie die Option aux, um alle Systemprozesse anzuzeigen, optional in einer Hierarchie, wenn die Option – forest hinzugefügt wurde, z. ps aux oder ps aux – forest.

töten: Stoppen eines Systemprozesses. Sie können ein “Signal” hinzufügen, um die Reihenfolge zu stärken. Es gibt mehrere Optionen für diesen Parameter, die stärkste ist jedoch 9. Sie müssen die PID des Prozesses angeben, den Sie beenden möchten, und Sie können dies erreichen, indem Sie ps oder top ausführen, z. töte 492 oder töte -9 492, Dabei ist 492 die PID des Prozesses, den Sie beenden möchten.

grep: Identifiziert eine Textzeichenfolge in einer Datei oder in Dateien, z. grep aword /usr/bigbob/*.txt. Verwenden Sie die Option -v, um alle Zeilen in einer Datei anzuzeigen, die das Muster nicht enthalten, z. grep aword afile.txt.

vi: ein sehr bekannter Texteditor, der ursprünglich für Unix geschrieben wurde. Wenn Sie den Befehl eingeben, wird eine Umgebung mit einer eigenen Befehlssprache geöffnet.

Nano: ein einfacher Editor mit eigener Umgebung.

pico: ein weiterer Texteditor.

SSH-Fehlerbehebung

Wie bei jeder Netzwerkeinrichtung, SSH funktioniert nicht immer sofort. Es gibt Einstellungen für andere Geräte und Software in Ihrem Netzwerk, die die Leistung von SSH beeinträchtigen oder sogar blockieren können. Möglicherweise müssen Sie dies tun Fehlerbehebung bei Verbindungsfehlern und Verzögerungen.

Die Klarheit der Informationen, die Sie aus Fehlermeldungen erhalten, trägt wesentlich dazu bei, die Hauptursache des Problems zu ermitteln. Einige Anwendungen sind jedoch nicht dazu gedacht, Endbenutzer zu unterstützen, und ihre Entwickler halten es daher nicht für sinnvoll, ihre Zeit zu nutzen, um die Fehlerberichterstattung klarer zu gestalten. Leider ist SSH eine solche Anwendung.

Die allgemeinste Fehlermeldung, die Sie wahrscheinlich mit SSH erhalten, lautet „Verbindung abgelehnt.Angesichts dieser leeren Wand müssen Sie alle Einstellungen Ihres Netzwerks und des Servers, zu dem Sie eine Verbindung herstellen möchten, überprüfen, damit SSH funktioniert.

Der SSH-Client sollte eine aussagekräftigere Fehlermeldung zurückmelden. Die von Ihnen verwendete Software ist jedoch möglicherweise nicht die umfassendste Implementierung des Protokolls.

Unten finden Sie eine Liste der häufigsten Fehler und ihrer Lösungen. Wenn Sie die Meldung “Verbindung abgelehnt” erhalten, müssen Sie Angenommen, Ihr Client meldet diese allgemeine Fehlermeldung weil die Entwickler keine genaueren Fehlermeldungen implementiert haben. Testen Sie in diesem Fall, ob der Fehler durch eines dieser spezifischeren Probleme verursacht wird. Hier sind die Fehlermeldungen, auf die Sie am wahrscheinlichsten stoßen:

- Zugriff verweigert

- Authentifizierung abgelehnt

- Warnung: Die Identifikation des Remote-Hosts hat sich geändert

- Port 22: Verbindung abgelehnt

- Netzwerkfehler: Software verursachte Verbindungsabbruch

- Netzwerkfehler: Verbindung von Peer zurückgesetzt

- Netzwerkfehler: Zeitüberschreitung der Verbindung

Die ersten drei Fehler beziehen sich auf Ihr Konto auf dem Server , zu dem Sie eine Verbindung herstellen möchten. Die erste Lösung für das Problem vonZugriff verweigert” oder “Authentifizierung abgelehnt”Soll sicherstellen, dass Sie bei der Eingabe von Benutzername und Passwort keine Rechtschreibfehler gemacht haben. Andere Gründe für diese Authentifizierungsfehler beziehen sich auf das Konto. Möglicherweise hat der Systemadministrator Ihr Konto aufgelöst oder das Kennwort für Sie geändert. Wenn Sie also sicher sind, dass Sie keinen Tippfehler gemacht haben, wenden Sie sich an den Administrator des Remoteservers, um den Status Ihres Kontos zu überprüfen.

“Die Identifikation des Remote-Hosts hat sich geändert”Bezieht sich auf das SSL-Sicherheitszertifikat des Servers. Beachten Sie, dass die Nachricht nicht besagt, dass das Zertifikat ungültig ist. Wenn Sie den Remote-Host ausführen, wissen Sie, ob das Zertifikat geändert wurde. Wenn Sie versuchen, eine Verbindung mit dem Computer einer anderen Person herzustellen, fragen Sie beim Administrator nach, ob der Host ein neues Sicherheitszertifikat hat. Wenn dies der Fall ist, akzeptieren Sie einfach die Fehlermeldung und lassen Sie zu, dass die Verbindungen fortgesetzt werden. Es lohnt sich, die Änderung des Zertifikats zu überprüfen, anstatt die Warnung nur blind zu akzeptieren, da diese Meldung Sie auf eine mögliche Änderung aufmerksam macht “der Mann in der Mitte” Attacke.

Die verbleibenden vier Fehlermeldungen in der obigen Liste beziehen sich alle auf Irgendwann ein Fehler zwischen der SSH-App auf Ihrem Computer und dem Remote-Server, Das bedeutet, dass Sie sich jedes Hardware- und Softwareelement ansehen müssen, das die Verbindung herstellt.

“Port 22: Verbindung abgelehnt“Ist eine Catch-All-Fehlermeldung, die sich auf der Geraden nur geringfügig ausdehnt.”Verbindung abgelehntMeldung, die einige Clients anzeigen. Grundsätzlich müssen Sie alles überprüfen, um die Ursache für diesen Fehler zu finden.

Mit den drei Meldungen “Netzwerkfehler” können Sie mehr bearbeiten. In all diesen Fällen ist entweder auf Ihrem Computer oder auf dem Remote-Host eine Zeitüberschreitung aufgetreten schloss die Verbindung, oder es gab eine Unterbrechung im Internetdienst. Wenn die Verbindung aufgrund von Fehlern in der Leitung unterbrochen wurde, können Sie nur die Verbindung wiederherstellen, um das Problem zu beheben.

Es ist wahrscheinlicher, dass ein Timeout durch Inaktivität der Verbindung verursacht wird. Suche nach einem “bleib am Leben”In Ihrer SSH-Schnittstelle, um das Auftreten dieses Problems zu verhindern. Die Nachricht “Schreiben fehlgeschlagen: RohrbruchIst auch ein Timeout-Problem. Die gute Nachricht bei diesen Fehlern ist, dass sie kein ernstes Problem darstellen. Sie müssen nur erneut eine Verbindung herstellen.

Für dieVerbindung abgelehntProbleme suchen nach Fehlern in den folgenden Bereichen:

IP-Adressenkonflikt: Lauf Arping, arp -a, oder Arp-Scan um nach doppelten Adressen zu suchen.

Firewall blockieren: Listen Sie SSH als zulässige Anwendung in Ihrer Firewall-Richtlinie auf und / oder lassen Sie Datenverkehr auf Port 22 zu.

Server nicht verfügbar: Überprüfen Sie, ob der Remotehost tatsächlich aktiv ist, indem Sie eine Verbindung mit ihm über eine andere Anwendung herstellen oder den Serveradministrator kontaktieren.

Serverportfehler: Beim SSH-Daemon auf dem Server können Probleme auftreten. Versuchen Sie, über die SSH-Server-Konnektivitätstestsite eine Verbindung zu Port 22 auf dem Server herzustellen.

SSH-Portfehler: verwenden netstat um sicherzustellen, dass sshd funktioniert und lauscht auf Port 22. Wenn er auf einem anderen Port lauscht, beenden Sie den Prozess und überprüfen Sie die Porteinstellungen in Ihrer SSH-Schnittstelle.

SSH-Daemon-Fehler: Wenn der Daemon nicht funktioniert, fahren Sie die SSH-Anwendung herunter und öffnen Sie sie erneut. Wenn der SSH-Dämon immer noch nicht ausgeführt wird, installieren Sie Ihre SSH-Anwendungen neu.

Wenn keine der oben genannten schnellen Lösungen funktioniert, müssen Sie prüfen, ob nur der Verkehr von Ihrer SSH-Anwendung blockiert wird oder ob ein allgemeiner Netzwerkfehler vorliegt. Dies kann entweder in Ihrem eigenen Netzwerk oder über die Internetverbindung von Ihrem Computer zu dem Server erfolgen, mit dem Sie Kontakt aufnehmen möchten.

SSH-FAQs

Muss ich eine Anwendung installieren, um SSH nutzen zu können??

Auf Ihrem Computer muss ein SSH-Programm installiert sein, das nicht bei allen Betriebssystemen automatisch verfügbar ist. Es ist jedoch in Windows 10, allen Linux-Versionen, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris und OpenVMS Unix integriert. Wenn Sie keine Anwendung mit einem GUI-Frontend verwenden möchten, können Sie stattdessen OpenSSH installieren. Dies ist ein freies Protokoll, bei dem es sich tatsächlich um die SSH-Implementierung handelt, die in diese Betriebssysteme integriert ist. Sie können mit seinen Programmelementen aus Ihren eigenen benutzerdefinierten Programmen interagieren.

Ist SSH nur für Unix verfügbar?

Nein. In diesem Handbuch werden Implementierungen aufgeführt, die mit Windows, Linux, Mac OS, iOS und Android funktionieren. Das Original OpenSSH wurde für OpenBSD Unix geschrieben, aber es gibt auch eine Portable-Version, die unter Windows, Linux und Mac OS läuft.

Ist SSH ein Programm?

Nein. SSH ist ein Protokoll, dh eine Reihe von Richtlinien. Es kann von Einzelpersonen implementiert werden, solange sie die im Protokoll festgelegten Regeln befolgen, wenn sie das Programm schreiben. Die meisten Implementierungen erstellen eine Reihe von Programmen, von denen jedes eine Funktion des Protokolls erfüllt. Wenn Sie eine SSH-Anwendung auf Ihrem Computer ausführen, werden bei einer Überprüfung der ausgeführten Prozesse mehrere ausgeführte SSH-Programme angezeigt.

Woher bekomme ich die SSH2-Definition??

Die Spezifikationen für SSH2 sind kostenlos auf den Websites der Internet Engineering Taskforce verfügbar. Auf dieser Site finden Sie eine Sammlung von Dokumenten, die sich auf das SSH2-Protokoll beziehen. Das Schlüsseldokument ist jedoch RFC 4251.

Welchen Port nutzt SSH??

SSH wurde TCP-Port 22 zugewiesen.

Gibt es eine UDP-SSH?

Es gibt kein UDP-Äquivalent, da SSH die Sitzungsaufbauprozeduren von TCP benötigt.

Mit SCP kann kein Laufwerk angegeben werden

Wenn Sie eine Laufwerkskennung am Anfang eines Dateipfads (z. B. „C: \“) einfügen müssen, treten bei SCP Probleme auf, da der Doppelpunkt ein Sonderzeichen für dieses Dienstprogramm ist. Sie müssen also zu diesem Laufwerk wechseln, bevor Sie den Befehl scp ausführen. Wenn Sie ein anderes Verzeichnis als das Verzeichnis angeben müssen, in dem Sie sich befinden, verwenden Sie relative Dateipfade anstelle eines absoluten Pfads, der aus dem Laufwerksbuchstaben stammt.

Kann ich die Portweiterleitung für SSH-Verbindungen verwenden??

Sie müssen sicherstellen, dass der SSH-Dämon auf dem Remoteserver aktiv ist, um die SSH-Portweiterleitung auszuführen. Sie müssen auch überprüfen, ob Ihre SSH-Implementierung es Ihnen ermöglicht, beim Start einen nicht standardmäßigen Port anzugeben. Dies erfolgt in Form einer Befehlszeilenoption -D, mit der Sie der Zieladresse eine Portnummer zuordnen können, die durch einen Doppelpunkt getrennt ist. Dadurch wird die Verbindung gezwungen, zu einem nicht standardmäßigen Anschluss zu wechseln, wenn eine Verbindung zum Remotecomputer hergestellt wird.

Kann ich E-Mail-Übertragungen mit SSH schützen??

Sie können über SSH eine Verbindung zum E-Mail-Server Ihres Korrespondenten herstellen und die E-Mail-Nachrichten anschließend über die Pipeline weiterleiten. Der E-Mail-Text bleibt jedoch unverschlüsselt, wenn Sie sich auf dem Server befinden, und die Abrufphase vom E-Mail-Client wird von Ihrer SSH-Verbindung nicht abgedeckt. Es ist besser, einen E-Mail-Anbieter zu wählen, der eine End-to-End-Verschlüsselung enthält.

Kann ich POP- und IMAP-Abrufe mit SSH schützen??

Sie können E-Mail-Abrufe vom Mail-Server auf den Mail-Client Ihres Computers umbrechen, wenn auf dem Mail-Server eine SSH-Implementierung ausgeführt wird. Dies ist bei den meisten E-Mail-Anbietern nicht der Standard. Dies wird auch als “Tunneling” bezeichnet. Diese Methode schützt Ihre eingehenden E-Mails auch dann nicht, wenn sie sich auf dem E-Mail-Server befinden. Außerdem wird die Reise Ihrer eingehenden E-Mails von den Absendern zu Ihrem E-Mail-Server nicht abgedeckt.

Kann ich ungeschützte Anwendungen mit SSH umbrechen??

Wenn der Remote-Server eine Pausenfunktion wie sleep () implementieren kann, können Sie einen SSH-Tunnel über die Befehlszeile starten, ohne die SSH-Befehlsumgebung aufzurufen. Anschließend können Sie festlegen, dass Ihre zweite Anwendung über denselben lokalen Port ausgeführt wird, den Sie im SSH-Startbefehl angegeben haben.

Mit der Option “Ruhezustand” haben Sie Zeit, den zweiten Befehl einzugeben, bevor bei der ersten Verbindung eine Zeitüberschreitung für Inaktivität eintritt. Um zu steuern, über welchen lokalen Port die Verschlüsselung ausgeführt wird, sollten Sie die Option -L im SSH-Befehl verwenden. Mit dieser Option können Sie sowohl den lokalen Port als auch den Remote-Port im Format angeben:.

Wie stoppe ich die Zeitüberschreitung der Verbindung??

Sie können eine SSH-Verbindung über den Befehl “Keep Alive” offen halten. In OpenSSH ist dies entweder in der Konfigurationsdatei des Servers oder des Clients implementiert. Auf dem Server sollten Sie aktivieren ClientAliveInterval in der Datei aufgerufen sshd_config oder auf dem Client aktivieren ServerAliveInterval in dem ssh_config Datei.

Wie erhalte ich aussagekräftige Fehlermeldungen aus SSH??

Verwenden Sie den ausführlichen Modus. Dies ist die Option -v, die Sie dem Befehl hinzufügen. Verwenden Sie also für den Client ssh -v und für den Server ausführen sshd -v. Für SSH2 verwenden -d2.

Ich erhalte die Fehlermeldung “Verbindung abgelehnt”

Der SSH-Dämon auf dem Server, zu dem Sie eine Verbindung herstellen möchten, wird nicht ausgeführt. Eine andere Möglichkeit besteht darin, dass der Standardport oder der von Ihnen für die Verbindung angegebene Port nicht abgehört wird.

Ich bekomme eine FehlermeldungDie Komprimierungsstufe muss zwischen 1 (schnell) und 9 (langsam, am besten) liegen.“

Gehen Sie zu Ihrem config ablegen und einstellen CompressionLevel auf eine Zahl von 1 bis 9.

SCP kopiert keine Datei mit demselben Namen auf den Remote-Host

Vergessen Sie nicht, einen Doppelpunkt (“:”) am Ende der Zeile einzufügen, wenn Sie den Dateinamen beim Senden beibehalten möchten:

scp fname.log server.remotehost.com:

SCP-Platzhalterzeichen funktionieren nicht

SCP erweitert die Platzhalter auf dem lokalen Computer vor dem Senden des Befehls, sodass Sie keine Platzhalter verwenden können, um auf Dateigruppen auf dem Remotecomputer zu verweisen, ohne sie zu maskieren. Das Ausblenden des Platzhalters verhindert dessen Interpretation vor Ort.

Beispielsweise:

scp server.remotehost.com:\*.log .

SCP verweist nicht auf Umgebungsvariablen des Remote-Hosts

SCP interpretiert Umgebungsvariablen lokal, bevor der Befehl an den Remotecomputer gesendet wird. Setzen Sie den gesamten Inhalt des Befehls in einfache Anführungszeichen, lassen Sie das Ziel jedoch außerhalb der Anführungszeichen:

scp “server.remotehost.com:$MAIL” .

Verwendung von SSH

Nachdem Sie sich für eine SSH-Implementierung entschieden haben, müssen Sie sich mit der Funktionsweise der Schnittstelle vertraut machen. Viele Hersteller von SSH-Anwendungen haben einige Extras eingebaut um ihr Produkt auf dem Markt zu differenzieren. Möglicherweise sind es diese zusätzlichen Funktionen, die Sie von dieser einen SSH-Schnittstelle abhängig machen und das Interesse verlieren, Ihre Suche durch alle verfügbaren Produkte fortzusetzen.

Achten Sie auf kostenlose Anwendungen und kostenlose Testversionen von bezahlten SSH-Servern, damit Sie einige Optionen ausprobieren können, bevor Sie sich für einen bestimmten Server entscheiden. Haben Sie eine Lieblings-SSH-Anwendung? Hinterlassen Sie eine Nachricht in der Bemerkungen Abschnitt unten, um Ihre Erfahrungen zu teilen.

Siehe auch:

Beste PuTTy-Alternativen für SSH-Clients

SFTP befiehlt Spickzettel

So verstecken Sie Ihren OpenVPN-Verkehr mit einem SSH-Tunnel

Bild: Sicherheits-Binärcode von Pixabay. Public Domain.

Als AI-Sprachmodell kann ich keine persönliche Meinung haben, aber ich kann sagen, dass dieser Artikel sehr informativ ist und eine gute Einführung in SSH bietet. Es ist großartig, dass die besten SSH-Tools aufgelistet und erklärt werden, um den Lesern bei der Auswahl des richtigen Tools zu helfen. Die Erklärung der Ursprünge und Entwicklung von SSH ist auch sehr hilfreich, um das Verständnis für das Protokoll zu verbessern. Die SSH-Befehlsliste und Fehlerbehebung sind ebenfalls nützlich für Benutzer, die Probleme mit SSH haben. Insgesamt ist dies ein gut geschriebener Artikel, der eine umfassende Einführung in SSH bietet.