Was ist ein Intrusion Detection System (IDS)?

Ein Intrusion Detection System (IDS) überwacht den Netzwerkverkehr auf ungewöhnliche oder verdächtige Aktivitäten und sendet eine Warnung an den Administrator.

Das Erkennen von anormalen Aktivitäten und das Melden an den Netzwerkadministrator ist die Hauptfunktion. Einige IDS-Tools können jedoch auf der Grundlage von Regeln Maßnahmen ergreifen, wenn böswillige Aktivitäten erkannt werden, z. B. das Blockieren bestimmten Datenverkehrs.

Wir werden auf jedes der folgenden Tools näher eingehen. Sollten Sie jedoch zu wenig Zeit haben, finden Sie hier eine Übersicht über die 12 Best Intrusion Detection Systeme und Tools:

- SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION) Kombiniert sowohl die HIDS- als auch die NIDS-Funktionalität, um Ihnen ein vollständiges Sicherheitsinformations- und Ereignismanagementsystem (SIEM) zu bieten.

- Schnauben Von Cisco Systems bereitgestellt und kostenlos nutzbar, ein führendes netzwerkbasiertes Intrusion Detection-System.

- OSSEC Hervorragendes hostbasiertes Intrusion Detection-System, das kostenlos verwendet werden kann.

- ManageEngine EventLog Analyzer Ein Protokolldateianalysator, der nach Eindringversuchen sucht.

- Suricata Netzwerkbasiertes Intrusion Detection-System, das auf der Anwendungsschicht für eine bessere Sichtbarkeit eingesetzt wird.

- Bruder Netzwerkmonitor und netzwerkbasiertes Intrusion Prevention-System.

- Sagan Protokollanalyse-Tool, das Berichte integrieren kann, die mit Snort-Daten erstellt wurden, sodass es sich um ein HIDS mit ein bisschen NIDS handelt.

- Sicherheitszwiebel Netzwerküberwachungs- und Sicherheitstool, das aus Elementen besteht, die aus anderen kostenlosen Tools stammen.

- BERATER Die Advanced Intrusion Detection Environment ist ein HIDS für Unix, Linux und Mac OS

- OpenWIPS-NG Drahtloses NIDS- und Intrusion Prevention-System von den Herstellern von Aircrack-NG.

- Samhain Einfaches hostbasiertes Intrusion Detection-System für Unix, Linux und Mac OS.

- Fail2Ban Leichtes hostbasiertes Intrusion Detection-System für Unix, Linux und Mac OS.

Arten von Einbruchsicherungssystemen

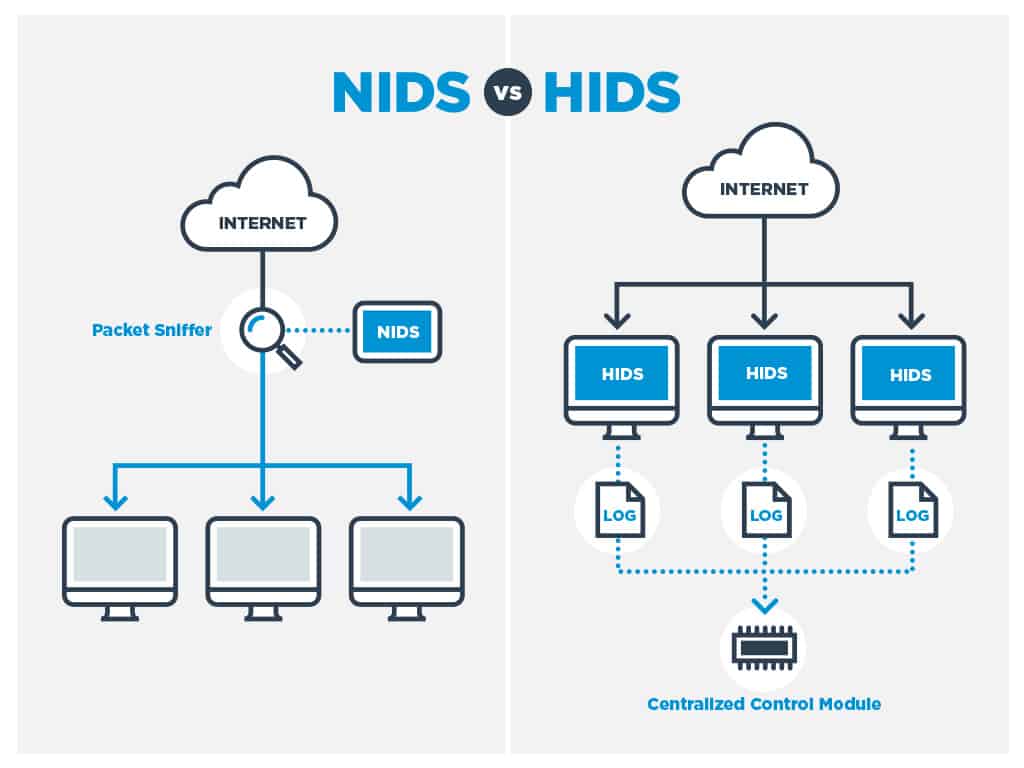

Es gibt zwei Haupttypen von Intrusion Detection-Systemen (beide werden später in diesem Handbuch näher erläutert):

- Hostbasierte Intrusion Detection (HIDS) – Dieses System untersucht die Ereignisse auf einem Computer in Ihrem Netzwerk und nicht den Datenverkehr, der das System umgibt.

- Netzwerkbasierte Intrusion Detection (NIDS) – Dieses System überprüft den Datenverkehr in Ihrem Netzwerk.

Tools und Systeme zur Erkennung von Netzwerkeinbrüchen sind jetzt für die Netzwerksicherheit unverzichtbar. Glücklicherweise, Diese Systeme sind sehr einfach zu bedienen und die meisten der besten IDSs auf dem Markt sind kostenlos. In diesem Test lesen Sie die zehn besten Systeme zur Erkennung von Eindringlingen, die Sie jetzt installieren können, um Ihr Netzwerk vor Angriffen zu schützen. Wir behandeln Tools für Windows, Linux und Mac.

Host-Intrusion-Detection-Systeme (HIDS)

Hostbasierte Intrusion Detection, auch bekannt als Host Intrusion Detection-Systeme oder Host-basierte IDS, Untersuchen Sie die Ereignisse auf einem Computer in Ihrem Netzwerk und nicht den Datenverkehr, der das System umgibt. Diese Art von Einbruchmeldesystem wird als abgekürzt VERSTECKT und es funktioniert hauptsächlich, indem es Daten in Admin-Dateien auf dem Computer betrachtet, den es schützt. Diese Dateien umfassen Protokolldateien und Konfigurationsdateien.

A HIDS sichert Ihre Konfigurationsdateien, damit Sie die Einstellungen wiederherstellen können, falls ein bösartiger Virus die Sicherheit Ihres Systems durch eine Änderung der Computerkonfiguration beeinträchtigt. Ein weiteres wichtiges Element, vor dem Sie schützen möchten, ist der Root-Zugriff auf Unix-ähnlichen Plattformen oder Registrierungsänderungen auf Windows-Systemen. Ein HIDS kann diese Änderungen nicht blockieren, sollte Sie jedoch benachrichtigen können, wenn ein solcher Zugriff erfolgt.

Auf jedem Host, auf dem die HIDS-Monitore installiert sind, muss Software installiert sein. Sie können einfach Ihre HIDS veranlassen, einen Computer zu überwachen. jedoch, Es ist üblicher, die HIDS auf jedem Gerät in Ihrem Netzwerk zu installieren. Dies liegt daran, dass Sie Konfigurationsänderungen an keinem Gerät übersehen möchten. Wenn Sie mehr als einen HIDS-Host in Ihrem Netzwerk haben, müssen Sie sich natürlich nicht bei jedem anmelden, um Feedback zu erhalten. So, Ein verteiltes HIDS-System muss ein zentrales Steuerungsmodul enthalten. Suchen Sie nach einem System, das die Kommunikation zwischen Hostagenten und dem zentralen Monitor verschlüsselt.

Netzwerk-Intrusion-Detection-Systeme (NIDS)

Die netzwerkbasierte Intrusion Detection, auch als Netzwerk-Intrusion-Detection-System oder Netzwerk-IDS bezeichnet, untersucht den Datenverkehr in Ihrem Netzwerk. Als solches ein typisches NIDS muss einen Paket-Sniffer enthalten, um den Netzwerkverkehr für die Analyse zu sammeln.

Die Analyse-Engine eines NIDS basiert normalerweise auf Regeln und kann durch Hinzufügen eigener Regeln geändert werden. Bei vielen NIDS stellt Ihnen der Anbieter des Systems oder die Benutzergemeinschaft Regeln zur Verfügung, die Sie einfach in Ihre Implementierung importieren können. Sobald Sie mit der Regelsyntax Ihrer ausgewählten NIDS vertraut sind, können Sie Ihre eigenen Regeln erstellen.

Verkettung zurück zur Verkehrserfassung, Sie möchten nicht den gesamten Datenverkehr in Dateien speichern oder das gesamte Los über ein Dashboard ausführen weil Sie einfach nicht in der Lage wären, alle diese Daten zu analysieren. Die Regeln, die die Analyse in einem NIDS steuern, führen auch zu einer selektiven Datenerfassung. Wenn Sie beispielsweise eine Regel für eine Art von besorgniserregendem HTTP-Datenverkehr haben, sollten Ihre NIDS nur HTTP-Pakete mit diesen Merkmalen abrufen und speichern.

In der Regel wird ein NIDS auf einer dedizierten Hardware installiert. Für Unternehmen bezahlte High-End-Lösungen werden als Netzwerk-Kit mit der darauf vorinstallierten Software geliefert. jedoch, Sie müssen nicht viel Geld für die Spezialhardware ausgeben. Für ein NIDS ist ein Sensormodul zum Aufnehmen des Datenverkehrs erforderlich, sodass Sie es möglicherweise auf einen LAN-Analysator laden oder einen Computer für die Ausführung der Aufgabe zuweisen können. Stellen Sie jedoch sicher, dass das Gerät, das Sie für die Aufgabe auswählen, über eine ausreichende Taktrate verfügt, um Ihr Netzwerk nicht zu verlangsamen.

HIDS oder NIDS?

Die kurze Antwort ist beides. Ein NIDS gibt Ihnen viel mehr Überwachungsleistung als ein HIDS. Sie können Angriffe abfangen, wie sie bei einem NIDS auftreten, während ein HIDS erst dann einen Fehler feststellt, wenn sich eine Datei oder eine Einstellung auf einem Gerät bereits geändert hat. Nur weil HIDS nicht so aktiv sind wie NIDS, bedeutet dies nicht, dass sie weniger wichtig sind.

Die Tatsache, dass das NIDS normalerweise auf einem eigenständigen Gerät installiert ist, bedeutet, dass die Prozessoren Ihrer Server nicht heruntergefahren werden. jedoch, Die Aktivität von HIDS ist nicht so aggressiv wie die von NIDS. Eine HIDS-Funktion kann von einem Lightweight-Daemon auf dem Computer ausgeführt werden und sollte nicht zu viel CPU verbrauchen. Keines der Systeme generiert zusätzlichen Netzwerkverkehr.

Erkennungsmethoden: Signaturbasierte oder Anomaliebasierte IDS

Unabhängig davon, ob Sie ein Host-Intrusion-Detection-System oder ein Netzwerk-Intrusion-Detection-System suchen, verwenden alle IDS zwei Betriebsmodi – einige verwenden möglicherweise nur den einen oder den anderen, die meisten jedoch beide.

- Signaturbasierte IDS

- Anomaliebasiertes IDS

Signaturbasierte IDS

Das signaturbasierte Methode prüft Prüfsummen und Nachrichtenauthentifizierung. Signaturbasierte Erkennungsmethoden kann von NIDS genauso gut angewendet werden wie von HIDS. Ein HIDS prüft die Protokoll- und Konfigurationsdateien auf unerwartete Überschreibungen, während ein NIDS die Prüfsummen in Paketen und die Integrität der Nachrichtenauthentifizierung von Systemen wie SHA1 prüft.

Die NIDS können eine Datenbank mit Signaturen enthalten, die Pakete enthalten, von denen bekannt ist, dass sie Quellen böswilliger Aktivitäten sind. Glücklicherweise sitzen Hacker nicht wie wild am Computer und tippen, um ein Passwort zu knacken oder auf den Root-Benutzer zuzugreifen. Stattdessen verwenden sie automatisierte Verfahren, die von bekannten Hacker-Tools bereitgestellt werden. Diese Tools neigen dazu, jedes Mal die gleichen Verkehrssignaturen zu generieren, da Computerprogramme dieselben Anweisungen immer wieder wiederholen, anstatt zufällige Variationen einzuführen.

Anomaliebasiertes IDS

Anomaliebasierte Erkennung sucht nach unerwarteten oder ungewöhnlichen Aktivitätsmustern. Diese Kategorie kann auch von Host- und netzwerkbasierten Intrusion Detection-Systemen implementiert werden. Im Fall von HIDS kann eine Anomalie zu wiederholten fehlgeschlagenen Anmeldeversuchen führen, oder ungewöhnliche Aktivitäten an den Ports eines Geräts, die das Scannen von Ports bedeuten.

Im Fall von NIDS muss für den Anomalie-Ansatz eine Basislinie erstellt werden von Verhalten, um eine Standardsituation zu schaffen, mit der laufende Verkehrsmuster verglichen werden können. Eine Reihe von Verkehrsmustern wird als akzeptabel angesehen, und wenn der aktuelle Echtzeitverkehr diesen Bereich verlässt, wird ein Anomalie-Alarm ausgelöst.

Auswahl einer IDS-Methode

Anspruchsvolle NIDS können eine Aufzeichnung des Standardverhaltens erstellen und ihre Grenzen im Verlauf ihrer Lebensdauer anpassen. Insgesamt ist sowohl die Signatur- als auch die Anomalieanalyse mit der HIDS-Software einfacher zu handhaben und einzurichten als mit der NIDS-Software.

Signaturbasierte Methoden sind viel schneller als die Erkennung von Anomalien. Eine umfassende Anomalie-Engine greift die Methoden der KI auf und kann eine Menge Geld kosten, um sich zu entwickeln. Signaturbasierte Methoden beschränken sich jedoch auf den Vergleich von Werten. Im Fall von HIDS kann der Musterabgleich mit Dateiversionen eine sehr einfache Aufgabe sein, die jeder selbst mit Befehlszeilendienstprogrammen mit regulären Ausdrücken ausführen kann. Die Entwicklungskosten sind also nicht so hoch und es ist wahrscheinlicher, dass sie in Systemen zur Erkennung von freiem Eindringen implementiert werden.

Ein umfassendes Intrusion Detection-System benötigt sowohl signaturbasierte Methoden als auch anomaliebasierte Verfahren.

Verteidigen Sie das Netzwerk mit einem IPS

Jetzt müssen wir überlegen Intrusion Prevention Systems (IPS). IPS-Software und IDS sind Zweige derselben Technologie, da Sie ohne Erkennung keine Vorbeugung treffen können. Eine andere Möglichkeit, den Unterschied zwischen diesen beiden Zweigen von Eindringtools auszudrücken, besteht darin, sie als passiv oder aktiv zu bezeichnen. Ein einfaches Einbruchüberwachungs- und Alarmierungssystem wird manchmal als ein bezeichnet “Passive” IDS. Ein System, das nicht nur ein Eindringen entdeckt, sondern Maßnahmen ergreift, um Schäden zu beheben und weitere Eindringaktivitäten von einer erkannten Quelle zu blockieren, wird auch als bezeichnet “Reaktive” IDS.

Reaktive IDSs oder IPS implementieren normalerweise keine Lösungen direkt. Stattdessen interagieren sie mit Firewalls und Anwendungen, indem sie Einstellungen anpassen. Ein reaktiver HIDS kann mit einer Reihe von Netzwerkassistenten interagieren, um Einstellungen auf einem Gerät wiederherzustellen, z SNMP oder ein installierter Konfigurationsmanager. Angriffe auf den Root-Benutzer oder den Administrator-Benutzer in Windows werden normalerweise nicht automatisch behandelt, da das Sperren eines Administrator-Benutzers oder das Ändern des Systemkennworts dazu führen würde, dass der Systemadministrator vom Netzwerk und den Servern ausgeschlossen wird.

Viele Benutzer von IDSs berichten von einer Flut von Fehlalarm wenn sie zum ersten Mal ihre Verteidigungssysteme installieren. Da IPSs automatisch eine Verteidigungsstrategie implementieren, sobald ein Alarmzustand erkannt wird. Falsch kalibrierte IPSs können Chaos verursachen und Ihre legitime Netzwerkaktivität zum Stillstand bringen.

Um die Netzwerkstörung zu minimieren, die durch Fehlalarme verursacht werden kann, sollten Sie Ihr Intrusion Detection- und Prevention-System schrittweise einführen. Trigger können angepasst werden und Sie können Warnbedingungen kombinieren, um benutzerdefinierte Warnungen zu erstellen. Die Liste der Maßnahmen, die zur Erkennung von Bedrohungen durchgeführt werden müssen, wird als a bezeichnet Politik. Das Zusammenspiel von Intrusion Detection- und Prevention-Verfahren mit Firewalls sollte besonders genau abgestimmt werden, um zu verhindern, dass die echten Benutzer Ihres Unternehmens durch zu strenge Richtlinien blockiert werden.

Intrusion Detection-Systeme nach Typ und Betriebssystem

Die Hersteller von IDS-Software konzentrieren sich auf Unix-ähnliche Betriebssysteme. Einige produzieren ihren Code nach dem POSIX-Standard. In all diesen Fällen bedeutet dies, dass Windows ausgeschlossen ist. Wie Die Mac OS-Betriebssysteme von Mac OS X und MacOS basieren auf Unix, Diese Betriebssysteme werden in der IDS-Welt viel besser bedient als in anderen Softwarekategorien. In der folgenden Tabelle wird erläutert, welche IDSs hostbasiert und welche netzwerkbasiert sind und auf welchen Betriebssystemen sie installiert werden können.

Sie können einige Bewertungen lesen, die behaupten, dass Security Onion unter Windows ausgeführt werden kann. Dies ist möglich, wenn Sie zuerst eine virtuelle Maschine installieren und über diese ausführen. Für die Definitionen in dieser Tabelle wird Software jedoch nur dann als mit einem Betriebssystem kompatibel eingestuft, wenn sie direkt installiert werden kann.

Top Intrusion Detection-Tools & Software

| SolarWinds Security Event Manager (KOSTENLOSE TESTPHASE) | Beide | Nein | Nein | Ja | Nein |

| Schnauben | NIDS | Ja | Ja | Ja | Nein |

| OSSEC | VERSTECKT | Ja | Ja | Ja | Ja |

| ManageEngine EventLog Analyzer | VERSTECKT | Ja | Ja | Ja | Ja |

| Suricata | NIDS | Ja | Ja | Ja | Ja |

| Bruder | NIDS | Ja | Ja | Nein | Ja |

| Sagan | Beide | Ja | Ja | Nein | Ja |

| Sicherheitszwiebel | Beide | Nein | Ja | Nein | Nein |

| BERATER | VERSTECKT | Ja | Ja | Nein | Ja |

| Öffnen Sie WIPS-NG | NIDS | Nein | Ja | Nein | Nein |

| Samhain | VERSTECKT | Ja | Ja | Nein | Ja |

| Fail2Ban | VERSTECKT | Ja | Ja | Nein | Ja |

Intrusion Detection-Systeme für Unix

Um die Informationen in der obigen Tabelle in eine Unix-spezifische Liste umzuwandeln, finden Sie hier die HIDS und NIDS, die Sie auf der Unix-Plattform verwenden können.

Host-Intrusion-Detection-Systeme:

- OSSEC

- EventLog Analyzer

- Sagan

- BERATER

- Samhain

- Fail2Ban

Systeme zur Erkennung von Netzwerkeinbrüchen:

- Schnauben

- Bruder

- Suricata

- Sagan

Intrusion Detection-Systeme für Linux

Hier finden Sie Listen der Host-Intrusion-Detection-Systeme und Netzwerk-Intrusion-Systeme, die Sie auf der Linux-Plattform ausführen können.

Host-Intrusion-Detection-Systeme:

- OSSEC

- EventLog Analyzer

- Sagan

- Sicherheitszwiebel

- BERATER

- Samhain

- Fail2Ban

Systeme zur Erkennung von Netzwerkeinbrüchen:

- Schnauben

- Bruder

- Suricata

- Sagan

- Sicherheitszwiebel

- Öffnen Sie WIPS-NG

Intrusion Detection-Systeme für Windows

Trotz der Popularität von Windows Server scheinen die Entwickler von Intrusion Detection-Systemen kein großes Interesse daran zu haben, Software für das Windows-Betriebssystem zu entwickeln. Hier sind die wenigen IDSs, die unter Windows ausgeführt werden.

Host-Intrusion-Detection-Systeme:

- SolarWinds Security Event Manager

- OSSEC

- EventLog Analyzer

Systeme zur Erkennung von Netzwerkeinbrüchen:

- SolarWinds Security Event Manager

- Schnauben

- Suricata

Intrusion Detection-Systeme für Mac OS

Mac-Besitzer profitieren von der Tatsache, dass sowohl Mac OS X als auch macOS auf Unix basieren. Daher gibt es für Mac-Besitzer weitaus mehr Optionen für Intrusion Detection-Systeme als für Computer, auf denen das Windows-Betriebssystem ausgeführt wird.

Host-Intrusion-Detection-Systeme:

- OSSEC

- EventLog Analyzer

- Sagan

- BERATER

- Samhain

- Fail2Ban

Systeme zur Erkennung von Netzwerkeinbrüchen:

- Bruder

- Suricata

- Sagan

Beste Intrusion Detection Systeme und Tools

Jetzt haben Sie einen kurzen Überblick über hostbasierte Intrusion Detection-Systeme und netzwerkbasierte Intrusion Detection-Systeme nach Betriebssystem erhalten. In dieser Liste werden die Details der besten IDS näher erläutert.

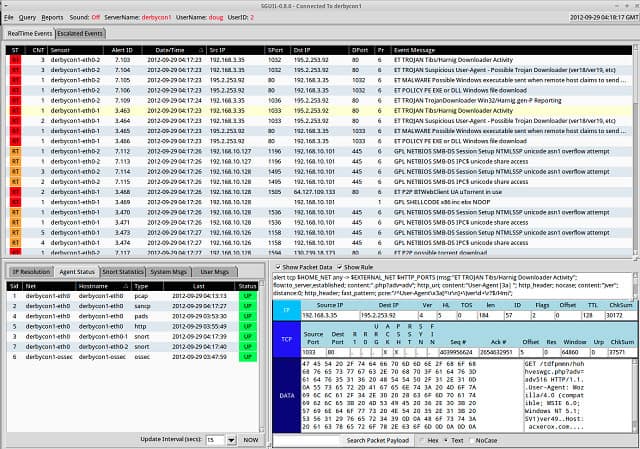

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

Der SolarWinds Security Event Manager (SEM) läuft auf Windows Server, Es ist jedoch in der Lage, von generierte Nachrichten zu protokollieren Unix, Linux, und Mac OS Computer sowie Windows Stck.

Als Protokollmanager handelt es sich um ein hostbasiertes System zur Erkennung von Eindringlingen, da es sich um die Verwaltung von Dateien auf dem System handelt. Es verwaltet jedoch auch die von Snort erfassten Daten und ist somit Teil eines netzwerkbasierten Intrusion Detection-Systems.

Snort ist ein weit verbreiteter Paketsniffer, der von Cisco Systems entwickelt wurde (siehe unten). Es verfügt über ein bestimmtes Datenformat, das andere IDS-Tool-Hersteller in ihre Produkte integrieren. Dies ist beim SolarWinds Security Event Manager der Fall. Erkennung von Netzwerkeinbrüchen systeme untersuchen verkehrsdaten, während sie im netz zirkulieren. Um die NIDS-Funktionen des Sicherheitsereignis-Managers bereitzustellen, müssten Sie Verwenden Sie Snort als Paketerfassungstool Erfasste Daten werden zur Analyse an den Security Event Manager weitergeleitet. Obwohl LEM als HIDS-Tool für die Erstellung und Integrität von Protokolldateien fungiert, kann es über Snort, eine NIDS-Aktivität, Netzwerkdaten in Echtzeit empfangen.

Das SolarWinds-Produkt kann auch als Intrusion Prevention-System eingesetzt werden, da es Aktionen zur Erkennung von Intrusion auslösen kann. Das Paket wird mit mehr als 700 Ereigniskorrelationsregeln geliefert, die es ermöglichen, verdächtige Aktivitäten zu erkennen und automatisch Korrekturmaßnahmen zu implementieren. Diese Aktionen werden aufgerufen Aktive Antworten.

Diese aktiven Antworten umfassen:

- Vorfallbenachrichtigungen über SNMP, Bildschirmmeldungen oder E-Mail

- USB-Geräteisolation

- Sperrung des Benutzerkontos oder Ausschluss des Benutzers

- Blockierung der IP-Adresse

- Prozesse töten

- System herunterfahren oder neu starten

- Service herunterfahren

- Service auslösen

Die Snort-Nachrichtenverarbeitungsfunktionen des Security Event Managers machen ihn sehr umfassend Netzwerksicherheit Werkzeug. Böswillige Handlung kann dank der Möglichkeit des Tools, Snort-Daten mit anderen Ereignissen auf dem System zu kombinieren, fast sofort heruntergefahren werden. Das Risiko einer Störung des Dienstes durch die Erkennung von Fehlalarm wird dank der fein abgestimmten Ereigniskorrelationsregeln stark reduziert. Sie können darauf zugreifen Netzwerksicherheit System auf einem 30 Tage kostenlos testen.

DIE WAHL DES HERAUSGEBERS

Ein unverzichtbares Instrument zur Verbesserung der Sicherheit, zum Reagieren auf Ereignisse und zum Erreichen von Compliance.

Herunterladen: 30 Tage KOSTENLOSE Testversion herunterladen

Offizielle Seite: https://www.solarwinds.com/security-event-manager

Betriebssystem: Windows

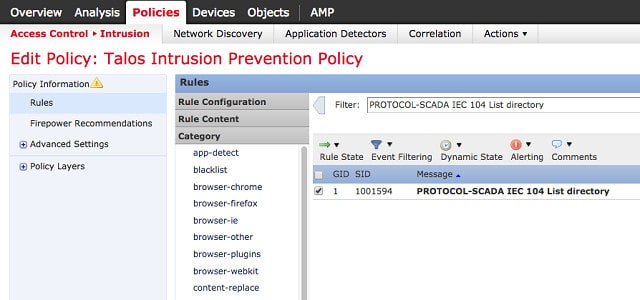

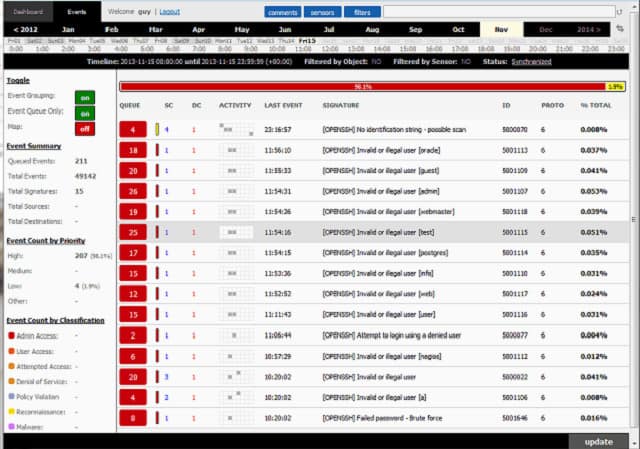

2. Schnauben

Schnauben ist der Branchenführer in NIDS, aber es ist immer noch kostenlos zu bedienen. Dies ist eines der wenigen IDSs, die unter Windows installiert werden können. Es wurde von Cisco erstellt. Das System kann in drei verschiedenen Modi betrieben werden und kann Verteidigungsstrategien implementieren, sodass es sich sowohl um ein Intrusion Prevention-System als auch um ein Intrusion Detection-System handelt.

Die drei Modi von Snort sind:

- Sniffer-Modus

- Paketlogger

- Intrusion Detection

Sie können snort genau wie einen Paket-Sniffer verwenden, ohne die Intrusion Detection-Funktionen zu aktivieren. In diesem Modus erhalten Sie eine Live-Anzeige der Pakete, die über das Netzwerk übertragen werden. Im Paketprotokollierungsmodus werden diese Paketdetails in eine Datei geschrieben.

Wenn Sie auf die Intrusion Detection-Funktionen von Snort zugreifen, rufen Sie ein Analysemodul auf, das eine Reihe von Regeln auf den vorbeigehenden Datenverkehr anwendet. Diese Regeln werden als “Basisrichtlinien” bezeichnet. Wenn Sie nicht wissen, welche Regeln Sie benötigen, können Sie sie von der Snort-Website herunterladen. Sobald Sie jedoch mit den Methoden von Snort vertraut sind, können Sie Ihre eigenen schreiben. Es gibt eine große Community-Basis für dieses IDS und sie sind online auf den Community-Seiten der Snort-Website sehr aktiv. Sie können Tipps und Hilfe von anderen Benutzern erhalten und auch Regeln herunterladen, die erfahrene Snort-Benutzer entwickelt haben.

Die Regeln erkennen Ereignisse wie Stealth-Port-Scans, Pufferüberlaufangriffe, CGI-Angriffe, SMB-Tests und Betriebssystem-Fingerabdrücke. Die Erkennungsmethoden hängen von den verwendeten Regeln ab und umfassen beides signaturbasierte Methoden und anomaliebasierte Systeme.

Snorts Ruhm hat Anhänger in der Softwareentwicklerbranche angezogen. Eine Reihe von Anwendungen, die andere Softwarehäuser erstellt haben, können die von Snort gesammelten Daten genauer analysieren. Diese beinhalten Snorby, BASE, Squil, und Anaval. Diese Begleitanwendungen helfen Ihnen, die Tatsache auszugleichen, dass die Oberfläche für Snort nicht sehr benutzerfreundlich ist.

3. OSSEC

OSSEC steht für Open Source HIDS-Sicherheit. Es ist die führenden HIDS zur Verfügung und es ist völlig kostenlos zu bedienen. Als hostbasiertes Intrusion Detection-System konzentriert sich das Programm auf die Protokolldateien auf dem Computer, auf dem Sie es installieren. Es überwacht die Prüfsummensignaturen aller Ihrer Protokolldateien, um mögliche Interferenzen zu erkennen. Unter Windows werden Änderungen an der Registrierung überwacht. Auf Unix-ähnlichen Systemen werden alle Versuche überwacht, auf das Root-Konto zuzugreifen. Obwohl OSSEC ein Open-Source-Projekt ist, gehört es Trend Micro, einem bekannten Hersteller von Sicherheitssoftware.

Die Hauptüberwachungsanwendung kann einen Computer oder mehrere Hosts abdecken und Daten in einer Konsole konsolidieren. Obwohl es einen Windows-Agenten gibt, mit dem Windows-Computer überwacht werden können, kann die Hauptanwendung nur auf einem Unix-ähnlichen System installiert werden, dh Unix, Linux oder Mac OS. Es gibt eine Schnittstelle für OSSEC für das Hauptprogramm, diese wird jedoch separat installiert und nicht mehr unterstützt. Regelmäßige Benutzer von OSSEC haben andere Anwendungen entdeckt, die als Front-End für das Datenerfassungstool gut funktionieren: Splunk, Kibana und Graylog.

Die von OSSEC abgedeckten Protokolldateien enthalten FTP-, E-Mail- und Webserverdaten. Außerdem werden Betriebssystemereignisprotokolle, Firewall- und Virenschutzprotokolle sowie Tabellen und Verkehrsprotokolle überwacht. Das Verhalten von OSSEC wird durch die Richtlinien gesteuert, die Sie darauf installieren. Diese können als Add-Ons von der großen Benutzergemeinschaft bezogen werden, die für dieses Produkt aktiv ist. Eine Richtlinie definiert eine Warnbedingung. Diese Warnungen können auf der Konsole angezeigt oder als Benachrichtigungen per E-Mail gesendet werden. Gegen eine Gebühr bietet Trend Micro Support für OSSEC an.

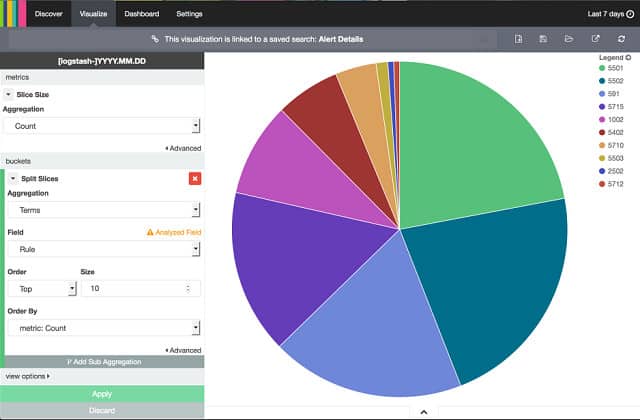

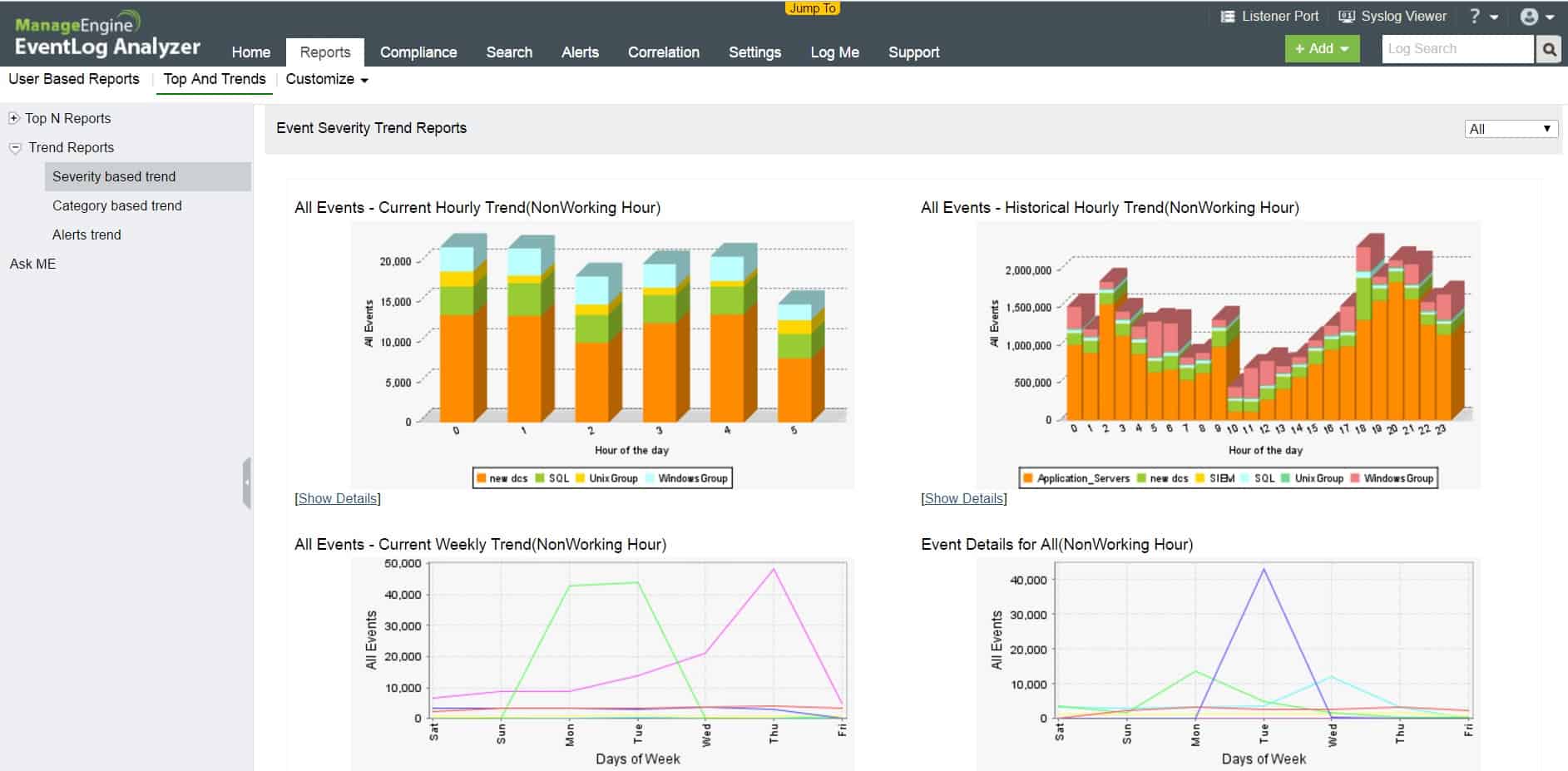

4. ManageEngine EventLog Analyzer

ManageEngine ist ein führender Hersteller von Überwachungs- und Verwaltungslösungen für die IT-Infrastruktur. EventLog Analyzer ist Teil der Sicherheitsprodukte des Unternehmens. Das ist ein VERSTECKT Das Hauptaugenmerk liegt auf der Verwaltung und Analyse von Protokolldateien, die von Standardanwendungen und Betriebssystemen generiert werden. Das Tool wird installiert Windows Server oder Linux. Es sammelt Daten von diesen Betriebssystemen und auch von Mac OS, IBM AIX, HP UX, und Solaris systeme. Die Protokolle von Windows-Systemen enthalten Quellen von Windows Server Windows Vista und höher sowie den Windows-DHCP-Server.

Abgesehen von Betriebssystemen sammelt und konsolidiert der Dienst Protokolle von Microsoft SQL Server und Orakel Datenbanken. Es ist auch in der Lage, Warnungen von einer Reihe von Antivirensystemen zu leiten, einschließlich Microsoft Antimalware, ESET, Sophos, Norton, Kaspersky, FireEye, Malwarebytes, McAfee, und Symantec. Es werden Protokolle von Webservern, Firewalls, Hypervisoren, Routern, Switches und Schwachstellenscannern erfasst.

EventLog Analyzer sammelt Protokollnachrichten und fungiert als Protokolldateiserver, der Nachrichten nach Nachrichtenquelle und Datum in Dateien und Verzeichnissen organisiert. Dringende Warnungen werden auch an das EventLog Analyzer-Dashboard weitergeleitet und können an weitergeleitet werden Helpdesk-Systeme als Tickets, um sofort die Aufmerksamkeit der Techniker zu erregen. Die Entscheidung darüber, welche Ereignisse eine potenzielle Sicherheitsverletzung darstellen, hängt von ab ein Bedrohungs-Intelligence-Modul das ist in das paket eingebaut.

Der Service umfasst automatische Protokollsuchen und Ereigniskorrelationen, um regelmäßige Sicherheitsberichte zu erstellen. Zu diesen Berichten gehören ein Format für die Überwachung und Überwachung privilegierter Benutzer (Privileged User Monitoring and Auditing, PUMA) und eine Vielzahl von Formaten, die zum Nachweis der Einhaltung der Vorschriften erforderlich sind PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, und GDPR.

Der ManageEngine EventLog Analyzer ist in drei Editionen verfügbar. Die erste davon ist Kostenlos. Die kostenlose Version ist jedoch auf die Überwachung von Protokollnachrichten aus fünf Quellen beschränkt. Dies ist für moderne Unternehmen, die keine sehr kleinen Unternehmen sind, nicht ausreichend. Die zwei bezahlten Ausgaben sind Prämie und Verteilt. Der Distributed-Plan ist deutlich teurer als der Premium-Plan. Das Premium-System sollte für die meisten Unternehmen mit einem Standort ausreichen, während die verteilte Version mehrere Standorte und eine unbegrenzte Anzahl von Protokolldatensatzquellen abdeckt. Sie können das System mit einer 30-tägigen kostenlosen Testversion mit einem Limit von 2.000 Protokollnachrichtenquellen testen.

5. Suricata

Suricata ist wahrscheinlich die Hauptalternative zu Snort. Suricata hat gegenüber Snort den entscheidenden Vorteil, dass Daten auf Anwendungsebene erfasst werden. Dies überwindet eine Blindheit, dass Snort Signaturen über mehrere TCP-Pakete aufteilen muss. Suricata wartet, bis alle Daten in Paketen zusammengefasst sind, bevor Informationen in die Analyse verschoben werden.

Obwohl das System auf Anwendungsebene arbeitet, ist es in der Lage, Protokollaktivitäten auf niedrigeren Ebenen wie IP, TLS, ICMP, TCP und UDP zu überwachen. Es untersucht den Echtzeitverkehr für verschiedene Netzwerkanwendungen, einschließlich FTP, HTTP und SMB. Der Monitor betrachtet nicht nur die Paketstruktur. Es kann TLS-Zertifikate untersuchen und sich auf HTTP-Anforderungen und DNS-Aufrufe konzentrieren. Mit einer Dateiextraktionsfunktion können Sie verdächtige Dateien mit Vireninfektionsmerkmalen untersuchen und isolieren.

Suricata ist mit Snort kompatibel und Sie können dieselben VRT-Regeln verwenden, die für diesen NIDS-Anführer geschrieben wurden. Diese Tools von Drittanbietern, wie z Snorby, BASE, Squil, und Anaval die in Snort integriert sind, können auch an Suricata angebunden werden. Der Zugriff auf die Snort-Community, um Tipps und kostenlose Regeln zu erhalten, kann für Suricata-Benutzer von großem Vorteil sein. Ein integriertes Skriptmodul ermöglicht es Ihnen, Regeln zu kombinieren und ein genaueres Erkennungsprofil zu erhalten, als es Snort Ihnen bieten kann. Suricata verwendet sowohl Signatur- als auch anomaliebasierte Methoden.

Suricata verfügt über eine clevere Verarbeitungsarchitektur, die eine Hardwarebeschleunigung ermöglicht, indem viele verschiedene Prozessoren für gleichzeitige Multithread-Aktivitäten verwendet werden. Es kann sogar teilweise auf Ihrer Grafikkarte laufen. Diese Aufgabenteilung verhindert, dass sich die Last auf nur einen Host auswirkt. Das ist gut so, denn ein Problem mit diesem NIDS ist, dass es ziemlich schwer zu verarbeiten ist. Suricata verfügt über ein sehr gut aussehendes Dashboard, das Grafiken enthält, um die Analyse und Problemerkennung erheblich zu vereinfachen. Trotz dieses teuren Frontends, Suricata ist kostenlos.

6. Bro

Bro ist ein freie NIDS Das geht über die Erkennung von Eindringlingen hinaus und bietet Ihnen auch andere Netzwerküberwachungsfunktionen. Die Benutzergemeinschaft von Bro umfasst viele akademische und wissenschaftliche Forschungseinrichtungen.

Die Bro-Intrusion-Detection-Funktion wird in zwei Phasen ausgeführt: Datenverkehrsprotokollierung und -analyse. Wie bei Suricata, Bro hat einen großen Vorteil gegenüber Snort, da seine Analyse auf der Anwendungsebene ausgeführt wird. Auf diese Weise erhalten Sie Transparenz über Pakete, um eine umfassendere Analyse der Netzwerkprotokollaktivität zu erhalten.

Das Analysemodul von Bro verfügt über zwei Elemente, die sich sowohl mit der Signaturanalyse als auch mit der Erkennung von Anomalien befassen. Das erste dieser Analysewerkzeuge ist das Bro Event Engine. Hiermit werden Ereignisse ausgelöst, z. B. eine neue TCP-Verbindung oder eine HTTP-Anforderung. Jedes Ereignis wird protokolliert, sodass dieser Teil des Systems richtlinienneutral ist. Er enthält lediglich eine Liste von Ereignissen, bei denen die Analyse möglicherweise die Wiederholung von Aktionen oder verdächtig unterschiedliche Aktivitäten desselben Benutzerkontos aufzeigt.

Das Mining dieser Ereignisdaten wird von durchgeführt Richtlinienskripte. Eine Alarmbedingung wird also eine Aktion auslösen Bro ist ein Intrusion Prevention System sowie einen Netzwerkverkehrsanalysator. Die Richtlinienskripts können angepasst werden, sie werden jedoch im Allgemeinen in einem Standardframework ausgeführt, das den Signaturabgleich, die Erkennung von Anomalien und die Verbindungsanalyse umfasst.

Sie können HTTP-, DNS- und FTP-Aktivitäten mit Bro verfolgen und auch den SNMP-Verkehr überwachen, Hier können Sie Änderungen an der Gerätekonfiguration und die SNMP-Trap-Bedingungen überprüfen. Jede Richtlinie besteht aus einer Reihe von Regeln, und Sie sind nicht auf die Anzahl der aktiven Richtlinien oder die Protokollstapelebenen beschränkt, die Sie untersuchen können. Auf niedrigeren Ebenen können Sie auf DDoS-Syn-Flood-Angriffe achten und Port-Scans erkennen.

Bro kann unter Unix, Linux und Mac OS installiert werden.

7. Sagan

Sagan ist ein Host-basiertes Intrusion Detection-System, Dies ist also eine Alternative zu OSSEC und es ist auch frei zu benutzen. Obwohl das Programm ein HIDS ist, ist es mit den von Snort, einem NIDS-System, gesammelten Daten kompatibel. Diese Kompatibilität erstreckt sich auch auf die anderen Tools, die in Verbindung mit Snort verwendet werden können, z Snorby, BASE, Squil, und Anaval. Datenquellen von Bro und Suricata können auch in Sagan eingespeist werden. Dieses Tool kann unter Unix, Linux und Mac OS installiert werden. Obwohl Sie Sagan unter Windows nicht ausführen können, können Sie Windows-Ereignisprotokolle einspeisen.

Genau genommen, Sagan ist ein Protokollanalysetool. Das Element, das fehlt, um es zu einem eigenständigen NIDS zu machen, ist ein Paket-Sniffer-Modul. Positiv zu vermerken ist jedoch, dass Sagan keine dedizierte Hardware benötigt und die Flexibilität besitzt, sowohl Hostprotokolle als auch Netzwerkverkehrsdaten zu analysieren. Dieses Tool muss eine Ergänzung zu anderen Datenerfassungssystemen sein, um ein vollständiges Intrusion Detection-System zu erstellen.

Einige nette Features von Sagan sind ein IP-Locator, der Ermöglicht die Anzeige des geografischen Standorts der IP-Adressen die als verdächtig eingestuft werden. Auf diese Weise können Sie die Aktionen von IP-Adressen aggregieren, die scheinbar zusammenarbeiten, um einen Angriff zu bilden. Sagan kann seine Verarbeitung auf mehrere Geräte verteilen, wodurch die CPU Ihres Schlüsselservers entlastet wird.

Dieses System umfasst die Skriptausführung, dh es werden Warnungen generiert und Aktionen zur Erkennung von Einbruchszenarien ausgeführt. Es kann mit Firewall-Tabellen interagieren, um IP-Sperren zu implementieren im Falle von verdächtigen Aktivitäten aus einer bestimmten Quelle. Dies ist also ein Intrusion Prevention-System. Das Analysemodul arbeitet sowohl mit Signatur- als auch mit Anomalieerkennungsmethoden.

Sagan schafft es nicht auf die Liste der besten IDS, da es sich nicht wirklich als IDS qualifiziert, da es ein Protokolldateianalysator ist. Seine HIDS mit einem Schuss NIDS-Konzept machen es jedoch zu einem interessanten Angebot als Hybrid-IDS-Analysetool-Komponente.

8. Sicherheitszwiebel

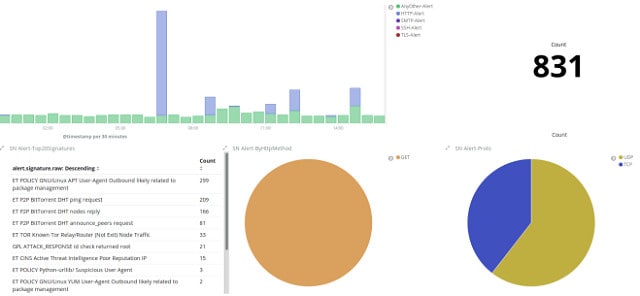

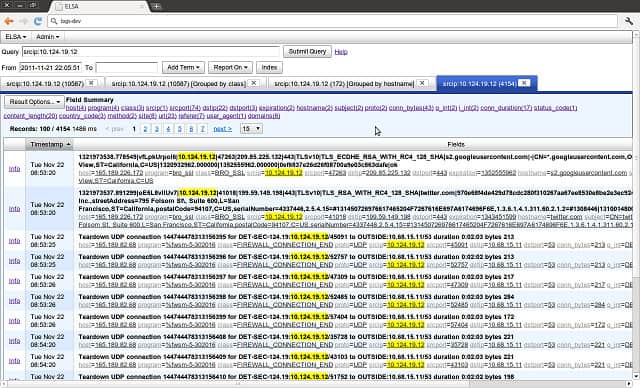

Versuchen Sie es mit einer Mischung aus IDS-Lösungen das kostenlose Security Onion System. Die meisten IDS-Tools in dieser Liste sind Open Source-Projekte. Das bedeutet, dass jeder den Quellcode herunterladen und ändern kann. Genau das hat der Entwickler von Security Onion getan. Er nahm Elemente aus dem Quellcode von Schnauben, Suricata, OSSEC, und Bruder und zusammengenäht, um dies zu machen kostenloser Linux-basierter NIDS / HIDS-Hybrid. Security Onion ist für die Ausführung unter Ubuntu geschrieben und integriert auch Elemente von Front-End-Systemen und Analyse-Tools, einschließlich Snorby, Sguil, Squert, Kibana, ELSA, Xplico, und NetworkMiner.

Obwohl Security Onion als NIDS klassifiziert ist, enthält es auch HIDS-Funktionen. Es überwacht Ihre Protokoll- und Konfigurationsdateien auf verdächtige Aktivitäten und überprüft die Prüfsummen dieser Dateien auf unerwartete Änderungen. Ein Nachteil des umfassenden Ansatzes von Security Onion zur Netzwerküberwachung ist seine Komplexität. Es verfügt über verschiedene Betriebsstrukturen und es ist nicht genügend Lernmaterial online oder im Paket enthalten, damit der Netzwerkadministrator die vollen Funktionen des Tools nutzen kann.

Die Netzwerkanalyse wird von a durchgeführt Packet Sniffer, die vorbeiziehende Daten auf einem Bildschirm anzeigen und auch in eine Datei schreiben können. In der Analyse-Engine von Security Onion wird es kompliziert, weil es so viele verschiedene Tools mit unterschiedlichen Betriebsverfahren gibt, dass Sie die meisten davon möglicherweise ignorieren. Die Benutzeroberfläche von Kibana bietet das Dashboard für Security Onion und es enthält einige nette Grafiken und Diagramme, um die Statuserkennung zu vereinfachen.

In diesem System sind sowohl signaturbasierte als auch anomaliebasierte Warnregeln enthalten. Sie erhalten Informationen zum Gerätestatus sowie zu den Verkehrsmustern. All dies könnte wirklich mit einer gewissen Automatisierung von Aktionen zu tun haben, die Security Onion nicht bietet.

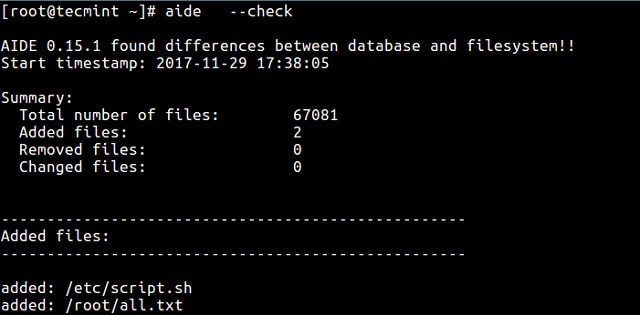

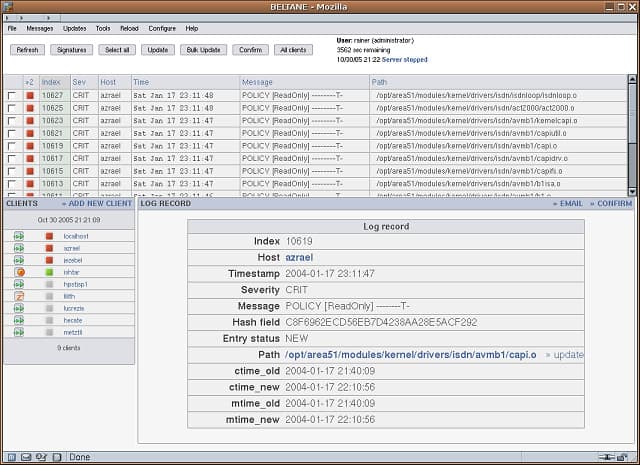

9. AIDE

“Advanced Intrusion Detection Environment” ist eine Menge zu schreiben, daher haben die Entwickler dieses IDS beschlossen, seinen Namen auf AIDE abzukürzen. Das ist ein freies HIDS Das Hauptaugenmerk liegt auf der Erkennung von Rootkits und dem Vergleich von Dateisignaturen für Unix- und Unix-ähnliche Betriebssysteme, sodass es auch unter Mac OS und Linux funktioniert.

Wenn Sie sich für Tripwire entschieden haben, sollten Sie sich stattdessen lieber AIDE ansehen, da dies ein kostenloser Ersatz für dieses praktische Tool ist. Tripwire hat eine kostenlose Version, aber viele der wichtigsten Funktionen, die die meisten Benutzer eines IDS benötigen, sind nur mit dem kostenpflichtigen Tripwire verfügbar, sodass Sie mit AIDE viel mehr Funktionen kostenlos erhalten.

Das System erstellt bei der Erstinstallation eine Datenbank mit Verwaltungsdaten aus Konfigurationsdateien. Das Erstellt eine Baseline, und Änderungen an den Konfigurationen können rückgängig gemacht werden wenn Änderungen an den Systemeinstellungen erkannt werden. Das Tool umfasst sowohl Signatur- als auch Anomalieüberwachungsmethoden. Systemprüfungen werden auf Anforderung ausgegeben und nicht kontinuierlich ausgeführt, Das ist ein kleines Defizit bei diesen HIDS. Da es sich jedoch um eine Befehlszeilenfunktion handelt, können Sie festlegen, dass sie regelmäßig mit einer Betriebsmethode wie cron ausgeführt wird. Wenn Sie nahezu Echtzeitdaten benötigen, können Sie die Ausführung einfach so planen, dass sie sehr häufig ausgeführt werden.

AIDE ist eigentlich nur ein Datenvergleichstool und enthält keine Skriptsprache. Sie müssten sich auf Ihre Shell-Skriptfähigkeiten verlassen, um Funktionen für die Datensuche und die Implementierung von Regeln in dieses HIDS zu integrieren. Vielleicht sollte AIDE eher als Konfigurationsmanagement-Tool als als System zur Erkennung von Eindringlingen betrachtet werden.

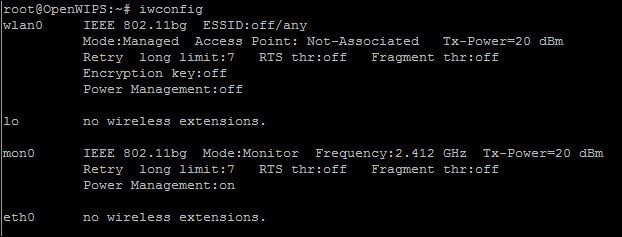

10. Öffnen Sie WIPS-NG

Wenn Sie von Aircrack-NG gehört haben, sind Sie vielleicht etwas vorsichtig netzwerkbasiertes IDS weil es vom selben Unternehmer entwickelt wurde. Aircrack-NG ist ein Paket-Sniffer und ein Kennwort-Cracker für drahtlose Netzwerke, die Bestandteil des Toolkits jedes WLAN-Netzwerk-Hackers sind.

In WIPS-NG sehen wir einen Fall von Wilderer-verwandelt-Wildhüter. Diese kostenlose Software wurde entwickelt, um drahtlose Netzwerke zu verteidigen. Obwohl Aircrack-NG auf einer Reihe von Betriebssystemen ausgeführt werden kann, kann Open WIPS-NG nur unter Linux ausgeführt werden. Der Name „WIPS“ steht für „Wireless Intrusion Prevention System“ (drahtloses Intrusion-Prevention-System). Diese NIDS erkennt und blockiert also das Eindringen.

Das System umfasst drei Elemente:

- Sensor

- Server

- Schnittstelle

Es ist geplant, eine WIPS-NG-Installation zur Überwachung mehrerer Sensoren zuzulassen. jedoch, Derzeit kann jede Installation nur einen Sensor enthalten. Das sollte kein allzu großes Problem sein, da Sie mit nur einem Sensor mehrere Aufgaben erledigen können. Der Sensor ist ein Paket-Sniffer, der auch drahtlose Übertragungen in der Mitte des Flusses manipulieren kann. Der Sensor fungiert also als Transceiver für das System.

Die vom Sensor gesammelten Informationen werden an den Server weitergeleitet, auf dem die Magie stattfindet. Die Server-Programmsuite enthält die Analyse-Engine, die Aufschaltungsmuster erkennt. Auf dem Server werden auch Interventionsrichtlinien zum Blockieren erkannter Einbrüche erstellt. Die zum Schutz des Netzwerks erforderlichen Aktionen werden als Anweisungen an den Sensor gesendet.

Das Schnittstellenmodul des Systems ist ein Dashboard, das dem Systemadministrator Ereignisse und Warnungen anzeigt. Hier können auch Einstellungen angepasst und Abwehrmaßnahmen angepasst oder außer Kraft gesetzt werden.

11. Samhain

Samhain, hergestellt von Samhain Design Labs in Deutschland, ist Ein Host-basiertes Intrusion Detection-System, das kostenlos verwendet werden kann. Es kann auf einem einzelnen Computer oder auf mehreren Hosts ausgeführt werden und bietet eine zentrale Datenerfassung für die Ereignisse, die von den auf den einzelnen Computern ausgeführten Agenten erkannt werden.

Die von jedem Agenten ausgeführten Aufgaben umfassen die Prüfung der Dateiintegrität, die Überwachung von Protokolldateien und die Überwachung von Ports. Die Prozesse suchen nach Rootkit-Viren, falschen SUIDs (Benutzerzugriffsrechten) und versteckten Prozessen. Das System wendet bei Multi-Host-Implementierungen die Verschlüsselung auf die Kommunikation zwischen Agenten und einem zentralen Controller an. Verbindungen für die Übermittlung von Protokolldateidaten enthalten Authentifizierungsanforderungen, die verhindern, dass Eindringlinge den Überwachungsprozess missbrauchen oder ersetzen.

Die von Samhain gesammelten Daten ermöglichen die Analyse der Aktivitäten im Netzwerk und weisen auf Anzeichen eines Eindringens hin. jedoch, Es wird nicht das Eindringen blockieren oder unerwünschte Prozesse löschen. Sie müssen Sicherungskopien Ihrer Konfigurationsdateien und Benutzeridentitäten aufbewahren, um die vom Samhain-Monitor aufgedeckten Probleme zu beheben.

Ein Problem mit dem Eindringen von Hackern und Viren ist, dass der Eindringling Schritte unternimmt, um sich zu verstecken. Dies beinhaltet das Beenden von Überwachungsprozessen. Samhain setzt eine Stealth-Technologie ein um seine Prozesse zu verbergen und Eindringlinge daran zu hindern, das IDS zu manipulieren oder zu töten. Diese Stealth-Methode wird als “Steganographie” bezeichnet.

Zentrale Protokolldateien und Konfigurationssicherungen werden mit einem PGP-Schlüssel signiert, um Manipulationen durch Eindringlinge zu verhindern.

Samhain ist ein Open-Source-System, das kostenlos heruntergeladen werden kann. Es wurde gemäß den POSIX-Richtlinien entwickelt, um die Kompatibilität mit Unix, Linux und Mac OS zu gewährleisten. Der zentrale Monitor sammelt Daten von unterschiedlichen Betriebssystemen.

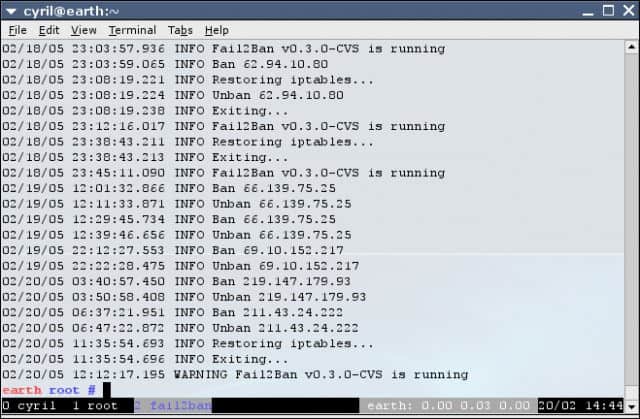

12. Fail2Ban

Fail2Ban ist ein Kostenloses hostbasiertes Intrusion Detection System Das Hauptaugenmerk liegt auf der Erkennung bedenklicher Ereignisse, die in Protokolldateien aufgezeichnet wurden, z. B. übermäßige fehlgeschlagene Anmeldeversuche. Das System setzt Blöcke für IP-Adressen, die verdächtiges Verhalten anzeigen. Diese Verbote dauern in der Regel nur wenige Minuten. Dies kann jedoch ausreichen, um ein standardmäßiges automatisiertes Szenario zum Knacken von Brute-Force-Passwörtern zu stören. Diese Richtlinie kann auch gegen DoS-Angriffe wirksam sein. Die tatsächliche Länge des IP-Adressverbots kann von einem Administrator angepasst werden.

Fail2Ban ist eigentlich ein Angrifferkennungssystem weil es Maßnahmen ergreifen kann, wenn verdächtige Aktivitäten erkannt werden, und nicht nur mögliche Eingriffe aufzeichnet und hervorhebt.

Daher muss der Systemadministrator beim Einrichten der Software vorsichtig mit den Zugriffsrichtlinien sein, weil Eine zu strenge Präventionsstrategie kann echte Benutzer leicht ausschließen. Ein Problem mit Fail2Ban ist, dass es sich auf wiederholte Aktionen von einer Adresse aus konzentriert. Dies gibt ihm nicht die Möglichkeit, mit verteilten Kampagnen zum Knacken von Passwörtern oder DDoS-Angriffen umzugehen.

Fail2Ban ist in Python geschrieben und kann in Systemtabellen schreiben, um verdächtige Adressen auszublenden. Diese automatischen Sperren treten in Netfilter, iptables, PF-Firewallregeln und der hosts.deny-Tabelle von TCP Wrapper auf.

Der Angriffsüberwachungsbereich des Systems wird durch eine Reihe von definiert Filter Diese weisen das IPS an, auf welchen Diensten überwacht werden soll. Dazu gehören Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd und qmail. Jeder Filter wird mit einer Aktion kombiniert, die ausgeführt wird, wenn eine Warnbedingung erkannt wird. Die Kombination eines Filters und einer Aktion wird als “Gefängnis” bezeichnet.

Dieses System wurde in den POSIX-Standard geschrieben, sodass es unter Unix-, Linux- und Mac OS-Betriebssystemen installiert werden kann.

So wählen Sie ein IDS aus

Die Hardwareanforderungen von netzwerkbasierten Intrusion Detection-Systemen können Sie abschrecken und zu einem hostbasierten System führen, das viel einfacher einzurichten und zu betreiben ist. Vergessen Sie jedoch nicht, dass Sie für diese Systeme keine spezielle Hardware benötigen, sondern nur einen dedizierten Host.

In Wahrheit, Sie sollten versuchen, sowohl ein HIDS als auch ein NIDS für Ihr Netzwerk zu erhalten. Dies liegt daran, dass Sie auf Konfigurationsänderungen und Root-Zugriff auf Ihren Computern achten sowie ungewöhnliche Aktivitäten in den Verkehrsströmen in Ihrem Netzwerk untersuchen müssen.

Die gute Nachricht ist, dass alle Systeme in unserer Liste kostenlos sind oder kostenlose Testversionen haben, sodass Sie einige davon ausprobieren können. Der Benutzergemeinschaftsaspekt dieser Systeme kann Sie insbesondere dann auf eine aufmerksam machen, wenn Sie bereits einen Kollegen haben, der Erfahrung damit hat. Die Möglichkeit, Tipps von anderen Netzwerkadministratoren zu erhalten, ist ein entscheidender Vorteil dieser Systeme und macht sie mit professionellem Helpdesk-Support noch attraktiver als kostenpflichtige Lösungen.

Befindet sich Ihr Unternehmen in einem Sektor, der die Einhaltung von Sicherheitsstandards erfordert, wie z. B. einer PCI, benötigen Sie in der Tat ein vorhandenes IDS. Ebenfalls, Wenn Sie über personenbezogene Daten von Mitgliedern der Öffentlichkeit verfügen, müssen Ihre Datenschutzverfahren auf dem neuesten Stand sein um zu verhindern, dass Ihr Unternehmen wegen Datenlecks angeklagt wird.

Obwohl es wahrscheinlich den ganzen Arbeitstag dauert, bis Sie den Überblick über den Eingang Ihres Netzwerkadministrators behalten, Verschieben Sie nicht die Entscheidung, ein Intrusion Detection-System zu installieren. Hoffentlich hat Ihnen dieser Leitfaden einen Schub in die richtige Richtung gegeben. Wenn Sie Empfehlungen zu Ihrem bevorzugten IDS haben und Erfahrung mit einem der in diesem Handbuch genannten Systeme haben, hinterlassen Sie eine Notiz im Kommentarbereich unten und teilen Sie Ihre Gedanken der Community mit.

Weitere Lektüre

Comparitech-Netzwerkhandbücher

- Top 10 LAN-Überwachungstools für 2023

- Die endgültige Anleitung zu DHCP

- Die definitive Anleitung zu SNMP

- Der ultimative Leitfaden für das Mobile Device Management (MDM) im Jahr 2023

- Der ultimative Leitfaden für BYOD im Jahr 2023

- Top 10 Serververwaltung & Überwachungstools für 2023

- Die besten kostenlosen NetFlow-Analysatoren und -Sammler für Windows

- 6 der besten kostenlosen Netzwerk-Vulnerability-Scanner und deren Verwendung

- Die 8 besten Paketschnüffler und Netzwerkanalysatoren für 2023

- Beste kostenlose Bandbreitenüberwachungssoftware und Tools zur Analyse der Netzwerkverkehrsauslastung

Weitere Informationen zur Netzwerküberwachung

- Wikipedia: Intrusion Detection System

- Tech Target: Intrusion Detection System (IDS)

- CSO: Was ist ein Intrusion Detection System??

- Lifewire: Einführung in Intrusion Detection-Systeme

- YouTube: Intrusion Detection-Systeme

Ich denke, dass Intrusion Detection Systeme (IDS) sehr wichtig für die Netzwerksicherheit sind. Sie helfen dabei, ungewöhnliche oder verdächtige Aktivitäten im Netzwerk zu erkennen und den Administrator zu warnen. Es gibt zwei Arten von IDS: Hostbasierte Intrusion Detection (HIDS) und Netzwerkbasierte Intrusion Detection (NIDS). Beide haben ihre Vor- und Nachteile und sollten je nach Bedarf ausgewählt werden. Es ist auch wichtig zu beachten, dass es viele kostenlose IDS-Tools auf dem Markt gibt, die sehr effektiv sind. In diesem Handbuch werden die besten IDS-Tools vorgestellt und erklärt, wie man das richtige IDS auswählt. Ich denke, dass jeder, der für die Netzwerksicherheit verantwortlich ist, dieses Handbuch lesen sollte, um sicherzustellen, dass sein Netzwerk vor Eindringlingen geschützt ist.