Active Directory ist das Schlüsselelement bei Authentifizierungsmethoden für Benutzer in Microsoft-Systemen. Es verwaltet auch die Validierung von Computern und Geräten, die mit einem Netzwerk verbunden sind, und kann auch als Teil eines Dateiberechtigungssystems bereitgestellt werden.

Microsoft verlässt sich zunehmend auf das Active Directory-System, um die Benutzerkontoverwaltung für eine Reihe seiner Produkte bereitzustellen. Beispielsweise, AD ist das Herzstück der Benutzerauthentifizierungsmethode für Exchange Server.

Wir gehen detailliert auf die Tools ein, die wir im Folgenden vorstellen. Wenn Sie jedoch nur Zeit für eine Zusammenfassung haben, finden Sie hier unsere Liste der fünf Die besten Tools zum Verwalten von Active Directory-Gesamtstrukturen und -Domänen:

- SolarWinds Access Rights Manager (KOSTENLOSE TESTVERSION) Überwacht AD-Implementierungen für Windows, SharePoint, Exchange Server und Windows File Share.

- SolarWinds Admin Bundle für Active Directory (KOSTENLOSES TOOL) Drei kostenlose Tools, mit denen Sie Zugriffsrechte in AD verwalten können.

- ManageEngine ADManager Plus (KOSTENLOSE TESTVERSION) Ein attraktives Front-End für Active Directory, mit dem Berechtigungen für Office 365, G-Suite, Exchange und Skype sowie Standardzugriffsrechte für Windows-Dienstprogramme verwaltet werden.

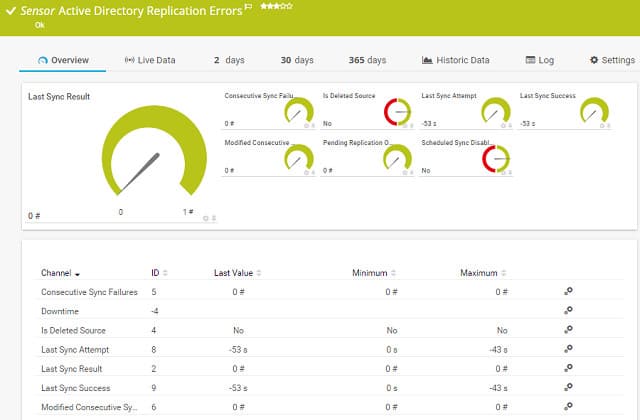

- Paessler Active Directory Überwachung mit PRTG Ein Drei-in-Eins-Systemüberwachungstool, das Netzwerke, Server und Anwendungen abdeckt. Beinhaltet einen AD-Monitor zum Verwalten der AD-Replikation.

- Microsoft Active Directory-Topologiediagrammer Ein schönes kostenloses Tool, das ein Layout Ihrer AD-Struktur für die Interpretation durch Visio generiert.

Domänen, Bäume und Wälder

Das Konzept einer Domäne wird allgemein von der Netzwerkgemeinschaft verstanden. Eine Website ist eine Domain und wird im World Wide Web durch einen Domainnamen identifiziert. Eine andere Verwendung des Begriffs besteht in der Adressierung in einem Netzwerk, in dem sich alle Computer im selben Adressraum befinden.Umfang.’

In der Active Directory-Terminologie ist eine Domäne der Bereich eines Netzwerks, der von einer einzigen Authentifizierungsdatenbank abgedeckt wird. Der Speicher dieser Datenbank heißt a Domänencontroller.

Jeder weiß, was ein Wald in der realen Welt ist – es ist ein Gebiet, das von Bäumen bedeckt ist. Also, wo sind die Bäume in Active Directory?

In können mehrere Domains miteinander verknüpft werden eine Baumstruktur. Sie können also eine haben übergeordnete Domain mit untergeordnete Domänen damit verbunden. Die untergeordneten Domänen erben den Adressraum des übergeordneten Elements, sodass das untergeordnete Element eine Unterdomäne ist. Die Spitze der Baumstruktur ist die Root-Domain. Die gesamte Gruppe der Eltern-Kind-Beziehungen bildet den Baum. Ein untergeordnetes Element einer Domäne kann auch das übergeordnete Element einer anderen Domäne sein.

Stellen Sie sich also eine Gruppe von Domänen vor, die dieselbe Stammdomänenadresse wie ein Baum haben. Sobald Sie die Bäume sehen können, können Sie herausfinden, was der Wald ist: Es ist eine Ansammlung von Bäumen.

Verteilung und Replikation

Das Konzept eines Waldes wird etwas durch die Tatsache erschwert, dass es sich um eine Sammlung einzigartiger Bäume handelt. In großen Netzwerken ist es üblich, Replizieren Sie den Domänencontroller und mehrere Kopien auf verschiedenen Servern im System haben – dies beschleunigt den Zugriff.

Wenn Sie ein WAN mit mehreren Standorten betreiben, möchten Sie ein gemeinsames Netzwerkzugriffssystem für die gesamte Organisation haben. Der Speicherort des Domänencontrollers kann a schwerwiegende Auswirkungen auf die Leistung, Benutzer an Remotestandorten müssen länger warten, um sich im Netzwerk anzumelden. Durch lokale Kopien des Domänencontrollers wird dieses Problem umgangen.

Wenn Sie mehrere Kopien desselben Domänencontrollers an verschiedenen Standorten haben, haben Sie keine Gesamtstruktur.

Das zentrale Verwaltungsmodul von Active Directory muss alle Kopien koordinieren um sicherzustellen, dass alle Datenbanken genau gleich sind. Dies erfordert einen Replikationsprozess. Obwohl die Active Directory-Berechtigungsdatenbank über das Netzwerk verteilt ist, wird sie offiziell nicht alsverteilte Datenbank.In einer verteilten Datenbank wird die Sammlung von Datensätzen auf mehrere Server aufgeteilt. Sie müssen also jeden Server besuchen, um die vollständige Datenbank zu erfassen. Dies ist bei Active Directory nicht der Fall, da jeder Server (Domänencontroller) über Folgendes verfügt eine genaue und vollständige Kopie der Datenbank.

Vorteile der Replikation

Ein replizierter Domänencontroller verfügt über mehrere zusätzliche Vorteile für die Sicherheit. Wenn ein Domänencontroller versehentlich beschädigt wird, können Sie alle ursprünglichen Datensätze durch Kopieren über die Datenbank von einem anderen Standort ersetzen. Wenn ein Hacker Anmeldeinformationen von einem der Benutzer in einem Netzwerk erhält, kann er versuchen, die Berechtigungen auf dem lokalen Domänencontroller zu ändern, um hohe Berechtigungen oder einen breiteren Zugriff auf Ressourcen im Netzwerk zu erhalten. Diese Änderungen können zurückgesetzt werden, sobald sie entdeckt wurden.

Der ständige Vergleich der Domänencontroller-Datenbanken bietet eine wichtige Sicherheitsmaßnahme. Der Replikationsprozess kann Ihnen auch helfen ein kompromittiertes Konto schließen überall im System. Die Wiederherstellung einer ursprünglichen Datenbank und die Bereitstellung aktualisierter Datensätze erfordern jedoch sehr regelmäßige System-Sweeps und Integritätsprüfungen, um wirksam zu sein.

Die Verwaltung der Replikation ist eine Schlüsselaufgabe für Netzwerkmanager, die Active Directory betreiben. Die Tatsache, dass es viele lokale Domänencontroller geben kann kann Eindringlingen die Möglichkeit geben, sich in einem Segment des Netzwerks zurechtzufinden und Daten zu stehlen oder zu ändern bevor sie erkannt und ausgesperrt werden. Die Koordination zwischen Kopien von Domänencontrollern kann bald zu einer sehr komplizierten und zeitaufwändigen Aufgabe werden. Sie kann nicht innerhalb eines angemessenen Zeitraums manuell durchgeführt werden. Sie müssen automatisierte Methoden verwenden, um alle Domänencontroller regelmäßig zu überprüfen und alle Server zu aktualisieren, wenn die darin enthaltenen Berechtigungen geändert werden.

Einen Wald definieren

Um eine Gesamtstruktur zu haben, müssen mehrere Domänenbäume vorhanden sein. Dieses Szenario könnte existieren, wenn Sie möchten verschiedene Berechtigungen für verschiedene Bereiche Ihres Netzwerks. Möglicherweise haben Sie eine separate Domäne pro Standort, oder Sie möchten die Berechtigungen für bestimmte Ressourcen oder Dienste in Ihrem Netzwerk vollständig vom regulären Netzwerkauthentifizierungssystem trennen. Domänen können sich also geografisch überlappen.

Ihr Firmennetzwerk kann enthalten viele Domänencontroller und einige von ihnen enthalten alle dieselbe Datenbank, während andere unterschiedliche Berechtigungen enthalten.

Stellen Sie sich vor, Ihr Unternehmen betreibt Dienste für Benutzer in seinem eigenen Netzwerk und möchte Bewahren Sie diese Berechtigungen getrennt auf von den Ressourcen, auf die das Personal zugreift. Es würden zwei separate Domänen erstellt. Wenn Sie auch Exchange Server für Ihr Unternehmens-E-Mail-System ausführen, verfügen Sie über eine andere AD-Domäne.

Obwohl das E-Mail-System des Personals wahrscheinlich denselben Domainnamen wie die Website hat, MÜSSEN Sie nicht alle Domains mit demselben Domainstamm in demselben Baum behalten. Das E-Mail-System kann also eine Einzeldomänenstruktur haben, und das Benutzernetzwerk kann eine separate Einzeldomänenstruktur haben. In diesem Szenario handelt es sich also um drei separate Domänen, aus denen eine Gesamtstruktur besteht.

Die Exchange-Domäne verfügt möglicherweise nur über einen Domänencontroller, da sich der eigentliche Server für das E-Mail-System nur an einem Standort befindet und daher nur auf eine Authentifizierungsdatenbank zugreifen muss. Die Benutzerdomäne muss sich möglicherweise nur an einem Ort befinden – auf dem Gateway-Server. jedoch, Sie können für jeden Standort Ihres Unternehmens eine Instanz Ihres Personaldomänencontrollers implementieren. Sie haben also möglicherweise sieben Domänencontroller, fünf für die Personaldomäne, einen für die Benutzerdomäne und einen für die E-Mail-Domäne.

Möglicherweise möchten Sie das interne Netzwerk nach Office-Funktionen in Unterabschnitte aufteilen, sodass Sie einen Kontenabschnitt und einen Verkaufsabschnitt ohne Interoperabilität haben. Dies wären zwei untergeordnete Domänen der übergeordneten Personaldomäne, die einen Baum bilden.

Ein Grund, das Mitarbeiternetzwerk vom Benutzernetzwerk getrennt zu halten, ist die Sicherheit. Das Bedürfnis nach Privatsphäre im internen System kann sich sogar auf Folgendes erstrecken Erstellen eines separaten Domänennamens für dieses Mitarbeiternetzwerk, die nicht der Öffentlichkeit bekannt gemacht werden muss. Diese Verschiebung erzwingt die Erstellung eines separaten Baums, da in einem Baum keine unterschiedlichen Domänennamen enthalten sein dürfen. Das E-Mail-System und das Benutzerzugriffssystem haben zwar jeweils nur eine Domäne, sie repräsentieren jedoch jeweils einen Baum. Ebenso, wenn Sie sich entschieden haben, eine neue Website mit zu erstellen einen anderen Domainnamen, Dies konnte nicht mit der Verwaltung der ersten Site zusammengeführt werden, da sie einen anderen Domainnamen hat.

Das Aufteilen der Personaldomäne zum Erstellen von untergeordneten Domänen erfordert mehr Domänencontroller. Anstatt nur einen Domänencontroller pro Standort für das Mitarbeiternetzwerk zu verwenden, stehen jetzt drei pro Standort zur Verfügung, sodass insgesamt 15 auf fünf Standorte verteilt sind.

Diese 15 Mitarbeiterdomänencontroller müssen repliziert und mit der Baumstrukturbeziehung zwischen den drei ursprünglichen Domänen koordiniert werden, die an jedem der fünf Standorte beibehalten werden. Jeder der beiden anderen Domänencontroller ist unterschiedlich und wird nicht Teil der Replikationsverfahren sein der Mitarbeiterdomäne. Der Standort hat drei Bäume und einen Wald.

Wie Sie diesem relativ einfachen Beispiel entnehmen können, kann die Komplexität der Verwaltung von Domänen, Bäumen und Gesamtstrukturen ohne ein umfassendes Überwachungstool schnell nicht mehr zu bewältigen sein.

Globaler Katalog

Obwohl die Unterteilung von Ressourcen in Domänen, Unterdomänen und Strukturen die Sicherheit verbessern kann, wird die Sichtbarkeit von Ressourcen in einem Netzwerk nicht automatisch aufgehoben. Ein System namens Globaler Katalog (GC) listet alle Ressourcen in einer Gesamtstruktur auf und wird auf jeden Domänencontroller repliziert, der Mitglied dieser Gesamtstruktur ist.

Das Protokoll, das der GC zugrunde liegt, heißttransitive Vertrauenshierarchie.Dies bedeutet, dass angenommen wird, dass alle Elemente des Systems zuverlässig sind und die Sicherheit des gesamten Netzwerks nicht beeinträchtigen. Daher können die in einer Domäne eingegebenen Authentifizierungsdatensätze als vertrauenswürdig eingestuft werden, um den Zugriff auf eine Ressource zu gewähren, die in einer anderen Domäne registriert ist.

Benutzer, denen Berechtigungen für Ressourcen in einer Domäne erteilt wurden, erhalten nicht automatisch Zugriff auf alle Ressourcen, auch nicht in derselben Domäne. Die GC-Funktion, für die Ressourcen sichtbar werden all bedeutet nicht, dass alle Benutzer auf alle Ressourcen in allen Domänen derselben Gesamtstruktur zugreifen können. Alles, was GC auflistet, ist der Name aller Objekte in der Gesamtstruktur. Mitglieder anderer Domänen können nicht einmal die Attribute dieser Objekte in anderen Strukturen und Domänen abfragen.

Mehrere Wälder

Die Gesamtstruktur ist nicht nur eine Beschreibung aller Bäume, die von derselben Verwaltungsgruppe verwaltet werden. Es gibt gemeinsame Elemente für alle Domänen, die auf Gesamtstrukturebene verwaltet werden. Diese gemeinsamen Merkmale werden alsSchema.Das Schema enthält das Design der Gesamtstruktur und aller darin enthaltenen Domänencontroller-Datenbanken. Dies hat eine vereinheitlichende Wirkung, die sich in der gemeinsamen GC niederschlägt, die auf alle Controller in derselben Gesamtstruktur repliziert wird.

Es gibt einige Szenarien, die Sie möglicherweise warten müssen mehr als ein Wald für dein Geschäft. Wenn es aufgrund von GC Ressourcen gibt, die Sie für die Mitglieder der Domänen absolut geheim halten möchten, müssen Sie für sie eine separate Gesamtstruktur erstellen.

Ein weiterer Grund, warum Sie möglicherweise eine separate Gesamtstruktur einrichten müssen, ist die Installation der AD-Verwaltungssoftware. Es könnte eine gute Idee sein, eine Sandbox-Kopie Ihres AD-Systems zu erstellen, um die Konfiguration Ihrer neuen Software auszuprobieren, bevor Sie sie auf Ihrem Live-System loslassen.

Wenn Ihr Unternehmen ein anderes Unternehmen erwirbt, das Active Directory bereits in seinem Netzwerk betreibt, stehen Ihnen eine Reihe von Optionen zur Verfügung. Die Art und Weise, wie Ihr Unternehmen mit dem neuen Unternehmen umgeht, bestimmt, wie Sie das Netzwerk dieser neuen Abteilung betreiben. Wenn das Geschäft der neuen Firma von Ihrer Organisation übernommen wird und der Name und die Identität dieser Firma in den Ruhestand gehen, dann Sie müssen alle Benutzer und Ressourcen des erworbenen Unternehmens auf Ihre vorhandenen Domänen, Strukturen und Gesamtstrukturen migrieren.

Wenn das erworbene Unternehmen unter seinem bestehenden Namen weiter handelt, dann Es wird mit seinen aktuellen Domain-Namen fortgesetzt, die nicht in Ihre bestehenden Domains und Bäume integriert werden können. Sie können die Bäume dieser neuen Abteilung auf Ihren vorhandenen Wald portieren. Eine einfachere Methode besteht jedoch darin, das erworbene Netzwerk unverändert zu lassen und die Gesamtstrukturen miteinander zu verbinden. Es ist möglich zu Erstellen Sie eine transitive Vertrauensstelle zwischen zwei unabhängigen Gesamtstrukturen. Diese Aktion muss manuell ausgeführt werden und verbessert die Zugänglichkeit und Sichtbarkeit von Ressourcen, sodass die beiden Gesamtstrukturen auf einer logischen Ebene zusammengeführt werden. Sie können die beiden Gesamtstrukturen weiterhin separat verwalten, und diese Vertrauensbeziehung sorgt für die gegenseitige Zugänglichkeit.

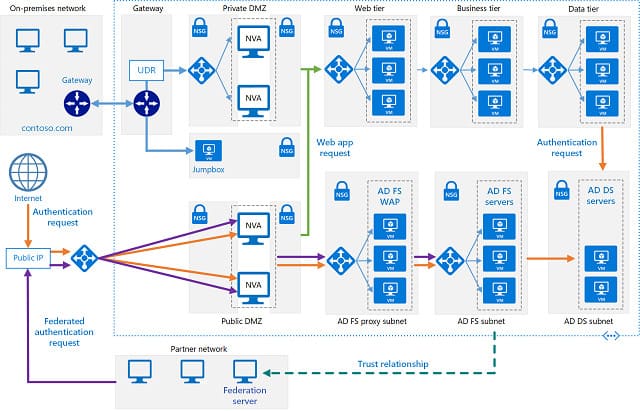

Active Directory-Verbunddienste

Active Directory führt eine Reihe von Diensten aus, die Authentifizieren Sie verschiedene Aspekte Ihres Systems oder den Zusammenhalt zwischen Domänen unterstützen. Ein Beispiel für eine Dienstleistung ist die Active Directory-Zertifikatdienste (AD CS), mit dem Public-Key-Zertifikate für Verschlüsselungssysteme wie Transport Layer Security gesteuert werden. Der für Domänen und Gesamtstrukturen relevante Dienst ist der Active Directory-Verbunddienste (AD FS).

AD FS ist ein Single Sign-On-System, mit dem die Authentifizierung Ihres Netzwerks auf Dienste erweitert wird, die von anderen Organisationen ausgeführt werden. Beispiele für Systeme, die in diesen Dienst aufgenommen werden können, sind Google G-Suite-Funktionen und Office 365.

Das Single-Sign-On-System tauscht Authentifizierungstoken zwischen Ihrer AD-Implementierung und dem Remotedienst aus, sodass Benutzer, die sich bei Ihrem Netzwerk angemeldet haben, sich nicht erneut beim teilnehmenden SSO-Remotedienst anmelden müssen.

Verwalten von AD-Gesamtstrukturen und -Domänen

Eine relativ unkomplizierte Struktur für Active Directory kann schnell nicht mehr verwaltet werden, wenn Sie mit dem Erstellen von Unterdomänen und mehreren Gesamtstrukturen beginnen.

Allgemein, Es ist besser, möglichst wenige Domains zu haben. Obwohl die Aufteilung von Ressourcen in verschiedene Domänen und Subdomänen Sicherheitsvorteile bietet, kann die zunehmende Komplexität einer Architektur mit mehreren Instanzen das Nachverfolgen von Angriffen erschweren.

Wenn Sie eine neue Active Directory-Implementierung von Grund auf neu beginnen, wird empfohlen, dass Sie Beginnen Sie mit einer Domain in einem Baum, alle von einem Wald enthalten. Wählen Sie ein AD-Verwaltungstool aus, das Sie bei der Installation unterstützt. Sobald Sie sich mit der Verwaltung Ihrer Domain mit dem von Ihnen gewählten Tool auskennen, können Sie Ihre Domain in Subdomains aufteilen und weitere Bäume oder sogar Wälder hinzufügen.

Die besten Active Directory-Verwaltungstools

Versuchen Sie nicht, Ihr Authentifizierungssystem ohne die Unterstützung von Tools zu verwalten. Sie werden sehr schnell überfordert sein, wenn Sie versuchen, auf Spezialwerkzeuge zu verzichten. Glücklicherweise, Viele Active Directory-Verwaltungs- und Überwachungstools sind kostenlos, Sie haben also nicht das Problem, dass Ihr Budget Sie davon abhält, eines auszuprobieren.

Derzeit sind viele AD-Tools auf dem Markt, sodass Sie viel Zeit für die Beurteilung von Software aufwenden müssen, wenn Sie versuchen, eine Vorschau aller Tools anzuzeigen. Es ist auch ein Fehler, nur das erste Tool auszuwählen, das auf einer Suchergebnisseite einer Suchmaschine angezeigt wird. Um deine Suche zu erleichtern, Wir haben eine Liste der empfohlenen Tools für AD zusammengestellt.

Verwandte Themen: Weitere Informationen zu diesen Optionen finden Sie in den nächsten Abschnitten dieses Handbuchs. Eine längere Liste der AD-Software finden Sie in den 12 besten Active Directory-Tools und -Software.

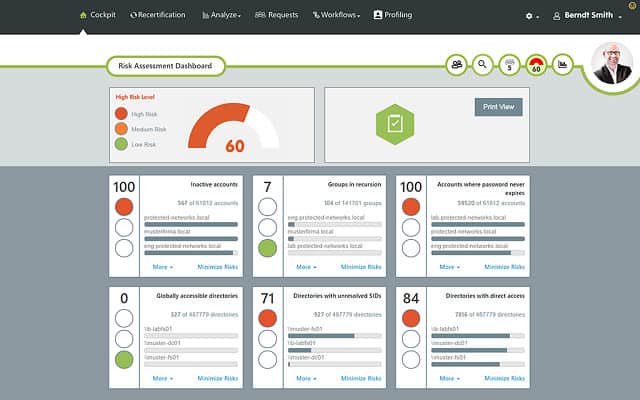

1. SolarWinds Access Rights Manager (KOSTENLOSE TESTVERSION)

Das oberstes Werkzeug für die AD-Verwaltung ist die SolarWinds Access Rights Manager. Dieses Tool kann auf allen Versionen von installiert werden Windows Server. Dieses Active Directory-Verwaltungstool kann AD-Implementierungen überwachen, die für ausgeführt werden SharePoint, Austausch server, und Windows-Dateifreigabe sowie allgemeiner Zugriff auf das Betriebssystem.

Dieses Tool enthält viele Automatisierungsfunktionen, mit denen Sie Standardaufgaben mit geringem Aufwand erledigen können. Diese Kategorie von Aufgaben umfasst Benutzererstellung und da ist auch ein Selbstbedienungsportal Bestehende Benutzer können ihre eigenen Passwörter ändern.

Der Access Rights Manager verfolgt die Benutzeraktivität und den Ressourcenzugriff rund um die Uhr ein Protokollierungssystem. Auf diese Weise können Sie jedes Eindringen erkennen, auch wenn es außerhalb der Geschäftszeiten oder außerhalb Ihres Schreibtisches erfolgt.

Das Dienstprogramm hat auch eine Analysefunktion Dies kann Ihnen bei der Entscheidung helfen, wie Sie Ihre AD-Implementierung optimieren können. Der Access Rights Manager hebt inaktive Konten hervor und hilft Ihnen, Ihre Domänencontroller aufzuräumen, indem er verlassene Benutzerkonten aussortiert.

Die Berichterstellungstools im Access Rights Manager sind auf die Anforderungen der Datenschutzstandards abgestimmt, sodass Sie mit diesem AD-Assistenten Regeln durchsetzen und deren Einhaltung nachweisen können.

Sie können den Access Rights Manager 30 Tage lang kostenlos testen. Eine gekürzte Version des Tools ist kostenlos erhältlich. Dies nennt man die SolarWinds Permissions Analyzer für Active Directory.

SolarWinds Access Rights Manager 30 Tage KOSTENLOSE Testversion herunterladen

SolarWinds Permissions Analyzer für Active DirectoryDownloaden Sie das 100% KOSTENLOSE Tool

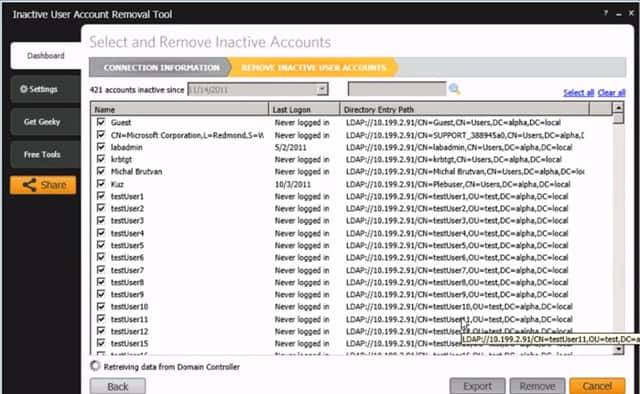

2. SolarWinds Admin Bundle für Active Directory (KOSTENLOSES TOOL)

SolarWinds produziert mit ihrer Active Directory-Überwachungsoption eine weitere Admin Bundle für Active Directory. Dieses Werkzeugpaket enthält:

- Tool zum Entfernen inaktiver Benutzerkonten

- Tool zum Entfernen inaktiver Computerkonten

- Benutzerimport-Tool

Das User Import Tool bietet Ihnen die Möglichkeit dazu Erstellen Sie Benutzerkonten in großen Mengen aus einer CSV-Datei. Das Dienstprogramm zum Entfernen inaktiver Benutzerkonten hilft Ihnen dabei ungenutzte Benutzerkonten identifizieren und schließen. Mit dem Inactive Computer Account Removal Tool können Sie identifiziere defekte Geräteeinträge in Ihren Active Directory-Domänencontrollern. Dies kostenloses Tool Bundle läuft weiter Windows Server.

SolarWinds Admin-Bundle für Active DirectoryDownload 100% KOSTENLOSES Tool-Bundle

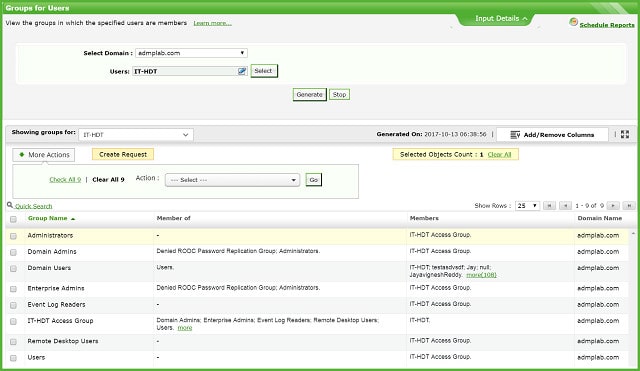

3. ManageEngine ADManager Plus (KOSTENLOSE TESTVERSION)

ManageEngine stellt Ressourcenüberwachungssysteme her und dieses umfassende AD-Management-Tool entspricht dem hohen Standard des Unternehmens. Sie können Active Directory-Implementierungen verwalten, um Berechtigungen für zu verwalten Büro 365, G-Suite, Austausch, und Skype sowie Ihre Netzwerkzugriffsrechte.

ADManager Plus verfügt über eine webbasierte Oberfläche, sodass es auf jedem Betriebssystem ausgeführt werden kann. Sie können Objekte auf Ihrem Domänencontroller erstellen, bearbeiten und entfernen, einschließlich Massenaktionen. Das Tool überwacht die Kontonutzung So können Sie tote Konten erkennen und eine Reihe von AD-Verwaltungstools mithilfe des Dienstprogramms automatisieren.

Mit der Prüfungs- und Berichtsfunktion von ADManager Plus können Sie die Einhaltung der Richtlinien nachweisen SOX und HIPAA und andere Datensicherheitsstandards.

Dieses System ist in den Editionen Standard und Professional verfügbar. Sie können das Tool 30 Tage lang kostenlos testen. Wenn Sie nach Ablauf des Testzeitraums nicht mehr kaufen, funktioniert die Software weiterhin als eingeschränkte, kostenlose Version.

ManageEngine ADManager Plus 30-tägige KOSTENLOSE Testversion herunterladen

4. Paessler Active Directory Monitoring mit PRTG (KOSTENLOSE TESTVERSION)

Paesslers PRTG ist ein Bündel von Werkzeugen, von denen jedes alsSensor.’Das Dienstprogramm enthält Active Directory-Sensoren, mit denen Sie Ihre AD-Implementierung überwachen können. PRTG läuft weiter Windows Server und du kannst benutze es kostenlos wenn Sie nur 100 Sensoren aktivieren. Der Preis des bezahlten Tools hängt davon ab, wie viele Sensoren Sie aktivieren.

Die AD-Sensoren in PRTG überwachen das Replikationssystem von Active Directory. Dadurch wird sichergestellt, dass die gesamte Datenbank auf alle Domänencontrollerversionen kopiert wird, die sich in Ihrem Netzwerk befinden. Das Tool protokolliert auch Benutzeraktivitäten, um Sie beim Erkennen inaktiver Benutzerkonten zu unterstützen. Sie können eine 30-tägige kostenlose Testversion des gesamten Systems mit unbegrenzten Sensoren erhalten.

Paessler Active Directory Monitoring PRTGDownload 30-tägige KOSTENLOSE Testversion

5. Microsoft Active Directory-Topologiediagrammer

Dieses Zuordnungstool von Microsoft ist ein wirklich nützlicher kostenloser Assistent, wenn Sie eine komplizierte AD-Implementierung verwalten. Es wird eine Karte in erstellt Visio Das zeigt die Beziehung zwischen all Ihren Domänen, Bäumen und Wäldern. Leider ist die neueste Version von Windows, auf der es installiert werden kann Windows 7 und die neueste Version von Windows Server Damit kann das Tool ausgeführt werden Windows Server 2008 R2. Sie müssen auch Visio installiert haben, um dieses Tool verwenden zu können.

Active Directory-Verwaltung

Nachdem Sie sich mit den Grundlagen von Active Directory-Konfigurationen vertraut gemacht haben, sollten Sie ein Tool zum Verwalten Ihrer Implementierung in Betracht ziehen. Hoffentlich hat unser Leitfaden Sie auf den Weg gebracht, AD effektiver auszuführen.

Verwenden Sie Tools zum Verwalten von Active Directory? Verwenden Sie eines der Tools auf unserer Liste? Hinterlassen Sie eine Nachricht in der Bemerkungen Abschnitt unten, um Ihre Erfahrungen mit der Community zu teilen.

Active Directory-Inhalt auf mehrere Domänencontroller, um die Last zu verteilen und die Verfügbarkeit zu erhöhen. Die Replikation erfolgt automatisch und kann so konfiguriert werden, dass sie in Echtzeit oder zu bestimmten Zeiten stattfindet. Die Replikation stellt sicher, dass alle Domänencontroller dieselben Informationen haben und dass Änderungen an einem Domänencontroller auf alle anderen Domänencontroller repliziert werden. Vorteile der Replikation Die Replikation bietet mehrere Vorteile, darunter: – Erhöhte Verfügbarkeit: Wenn ein Domänencontroller ausfällt, können Benutzer immer noch auf das Netzwerk zugreifen, da es andere Domänencontroller gibt, die dieselben Informationen haben. – Bessere Leistung: Durch die Verteilung der Last auf mehrere Domänencontroller wird die Leistung des Netzwerks verbessert. – Redundanz: Durch die Replikation von Informationen auf mehrere Domänencontroller wird sichergestellt, dass keine Daten verloren gehen, wenn ein Domänencontroller ausfällt. Einen Wald definieren Ein Wald ist eine Sammlung von Bäumen, die eine gemeinsame Schema- und Konfigurationspartition teilen. Ein Wald kann aus einer oder mehreren Domänen bestehen und kann über mehrere Standorte hinweg verteilt sein. Ein Wald kann auch mehrere Gesamtstrukturen enthalten. Globaler Katalog Der globale Katalog ist eine spezielle Art von Domänencontroller, der eine Kopie aller Objekte in der Gesamtstruktur enthält. Der globale Katalog wird verwendet, um schnelle Suchvorgänge durchzuführen und um Benutzeranmeldungen zu ermöglichen, wenn der Domänencontroller, auf dem sich das Benutzerkonto befindet, nicht verfügbar ist. Mehrere Wälder Es ist möglich, mehrere Wälder in einer Gesamtstruktur zu haben. Jeder Wald hat seine eigene Schema- und Konfigurationspartition und kann über mehrere Standorte hinweg verteilt sein. Active Directory-Verbunddienste Active Directory-Verbunddienste (AD FS) ermöglichen es Benutzern, sich einmal bei einer Anwendung anzumelden und