Damit intelligente Administratoren Probleme mit Netzwerkfehlern schnell beheben und beheben können, müssen sie die Stabilität des Netzwerks bewerten und herausfinden, wo die Störung aufgetreten ist. Und doch, Ein noch intelligenterer Administrator würde vor einem Ausfall einen Netzwerkstabilitätstest durchführen Fehler oder Schwachstellen zu erkennen, bevor sie zu einem Absturz führen.

Die Definition eines Netzwerkstabilitätstests kann daher wie folgt lauten:

Die Verwendung von Programmen und Befehlen, um sicherzustellen, dass jeder Router und alle anderen Geräte, die zum Verbinden eines Intranets mit dem Internet verwendet werden – sei es hinter oder hinter der territorialen Firewall -, funktionsfähig sind. Sie müssen auch sicherstellen, dass alle autorisierten Daten im Netzwerk sicher sind – sowohl in Bewegung als auch im Ruhezustand.

Wie können Sie die Netzwerkstabilität testen??

Es sind mehrere Schritte erforderlich, um die Stabilität eines Netzwerks zu testen. Sie beinhalten:

Überprüfen der Konnektivität

Netzwerk Konnektivität sollte niemals verloren gehen; Zeitraum. Abgesehen davon, dass es wach ist, sollte es auch sein schnell und nicht anfällig für das Verwerfen von Paketen. Dies kann mit drei Methoden erfolgen:

- Es gibt Tools, mit denen Administratoren den Überblick über ihre Netzwerke behalten können. Ein solches Werkzeug ist das Paessler PRTG Network Monitor (KOSTENLOSE TESTVERSION). Hierbei handelt es sich um eine umfassende Netzwerküberwachungssuite mit Programmen, die die Konnektivität zwischen einem Host-Netzwerk und beliebten Domains wie beispielsweise Google im Auge behalten, von denen nicht erwartet wird, dass sie jemals ausfallen.

- Wenn Sie auch nur die Grundlagen der Vernetzung beherrschen, können Sie den Test mit kostenlosen Tools wie z Klingeln und Tracert. Wenn Sie dies nicht tun, lesen Sie weiter und wir zeigen Ihnen, wie es gemacht wird.

- Schließlich können Konnektivitäts- und Gesundheitstests über Websites von Drittanbietern durchgeführt werden, z Internet-Gesundheitstest oder Ping kann nützlich sein. Dies ist zwar der einfachste Weg, bietet jedoch keine detaillierten Informationen zu Konnektivitätsproblemen – zumindest nicht kostenlos.

Daten überwachen

In einem Netzwerk sollte nur der richtige Datentyp transportiert werden, nicht beispielsweise Spam-Daten eines Angreifers von außen. In einem anderen Szenario sollten Server während der Spitzenverarbeitungszeiten nicht gesichert werden, wenn sie die Bandbreite beanspruchen könnten.

Administratoren sollten daher nachverfolgen, welches Datenpaket durch ihre Netzwerke geleitet wird. Sie können auf zahlreiche auf dem Markt erhältliche Tools zur Prüfung und Analyse von Deep Packets zurückgreifen, mit denen der Datenverkehr überwacht und bei Bedarf gefiltert werden kann.

Paketgeschwindigkeiten beibehalten

Es sollte keinen Abrieb oder Verlust der Datengeschwindigkeit geben. Pakete sollten nicht verworfen werden, weil das Netzwerk zu überlastet ist, ein Router nicht ordnungsgemäß funktioniert oder funktioniert oder weil bestimmte Pakete versehentlich blockiert wurden.

Administratoren sollten einen Plan haben, wie viel Bandbreite jedem Aspekt Ihres Datentransports zugewiesen wird. Geben Sie beispielsweise mehr für VoIP und weniger für E-Mail-Verkehr, damit die Audiokommunikation nicht nachlässt.

Auch hier können Administratoren bestimmte Abwehrmaßnahmen und Korrekturmaßnahmen ergreifen, um dieses spezielle Problem zu beheben.

Schutz gewährleisten

Netzwerkadministratoren müssen außerdem sicherstellen, dass das Netzwerk, die angeschlossenen Geräte und die darauf gespeicherten Daten nicht unbefugt verwendet werden.

Das ideale Toolset für diesen Zweck sind Network Intrusion Detection Systems (NIDS)..

Sicherheit

Administratoren wissen schließlich, dass ihre Netzwerke nur dann stabil sind, wenn Personen ferngehalten werden, die sich nicht in ihnen aufhalten sollen. Wenn sich Außenstehende weiterhin mit Daten, Konfigurationen und Berechtigungen befassen, können sie in Kürze das Netzwerk entführen. Sie können es dann als Sprungbrett für weitere Angriffe verwenden, die daran angeschlossenen Geräte hacken oder es einfach zum Absturz bringen.

Die Netzwerksicherheit kann mithilfe von Tools wie Firewalls, Antiviren-, Antimalware- und IDS / IPS-Tools sichergestellt werden.

Ok, jetzt, da das klar ist, wollen wir uns mit dem technischen Teil von befassen KLINGELN und TRACERT.

Was macht PING??

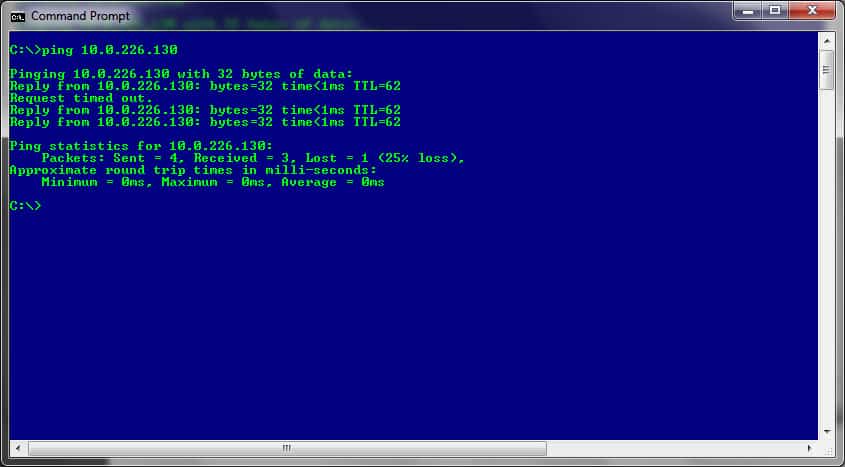

PING ist ein Werkzeug, das Sendet Pakete an einen Zielserver und wartet auf eine Antwort. Eine erfolgreiche Antwort aller zugestellten Pakete (100%) bedeutet, dass das Ziel aktiv ist und keine Verbindungsprobleme vorliegen. Auf der anderen Seite weisen verworfene Pakete darauf hin, dass irgendwo auf dem Weg ein Problem vorliegt, wie im folgenden Bild der Fall:

PING ist ein Werkzeug, das Sendet Pakete an einen Zielserver und wartet auf eine Antwort. Eine erfolgreiche Antwort aller zugestellten Pakete (100%) bedeutet, dass das Ziel aktiv ist und keine Verbindungsprobleme vorliegen. Auf der anderen Seite weisen verworfene Pakete darauf hin, dass irgendwo auf dem Weg ein Problem vorliegt, wie im folgenden Bild der Fall:

Wenn der PING zu einem 100% igen Verlust führt, kann dies bedeuten, dass einige (oder alle) Verbindungsgeräte zwischen dem Hostcomputer und dem Zielserver ausgefallen sind.

Was macht TRACERT??

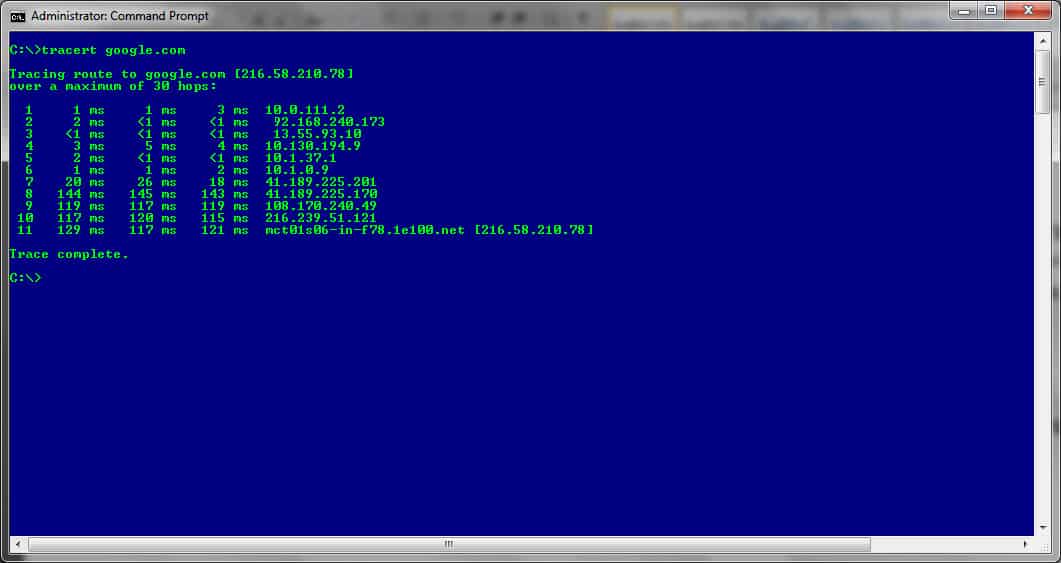

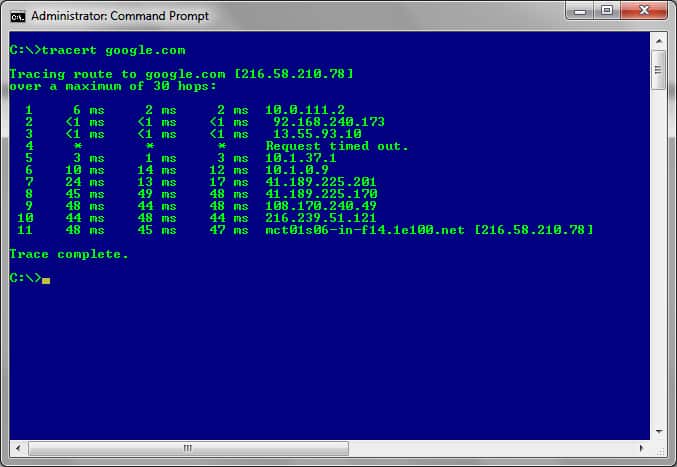

TRACERT ist ein Werkzeug, das Sendet Pakete an jeden einzelnen Router, der sich zwischen dem Hostcomputer und dem Zielserver befindet.

In diesem Fall jedoch, Die gesendeten Pakete springen zu jedem einzelnen Router, der unterwegs ist an den Zielserver und senden Sie eine Antwort zurück an den Host-Computer. Abgesehen von der Bestätigung der Konnektivität enthält jede Antwort auch die Informationen des nächsten Routers in der Warteschlange, sodass die nachfolgenden Pakete eine Zieladresse in der Warteschlange haben.

Anhand dieser Informationen können Sie leicht erkennen, welche Router in Betrieb sind, welche zu lange für die Antwort benötigen (es wird derjenige mit der längsten Antwortzeit sein) und welcher nicht in Betrieb ist (es wird derjenige sein, der nicht reagiert). keine Antwort zurückschicken).

Anhand dieser Informationen können Sie leicht erkennen, welche Router in Betrieb sind, welche zu lange für die Antwort benötigen (es wird derjenige mit der längsten Antwortzeit sein) und welcher nicht in Betrieb ist (es wird derjenige sein, der nicht reagiert). keine Antwort zurückschicken).

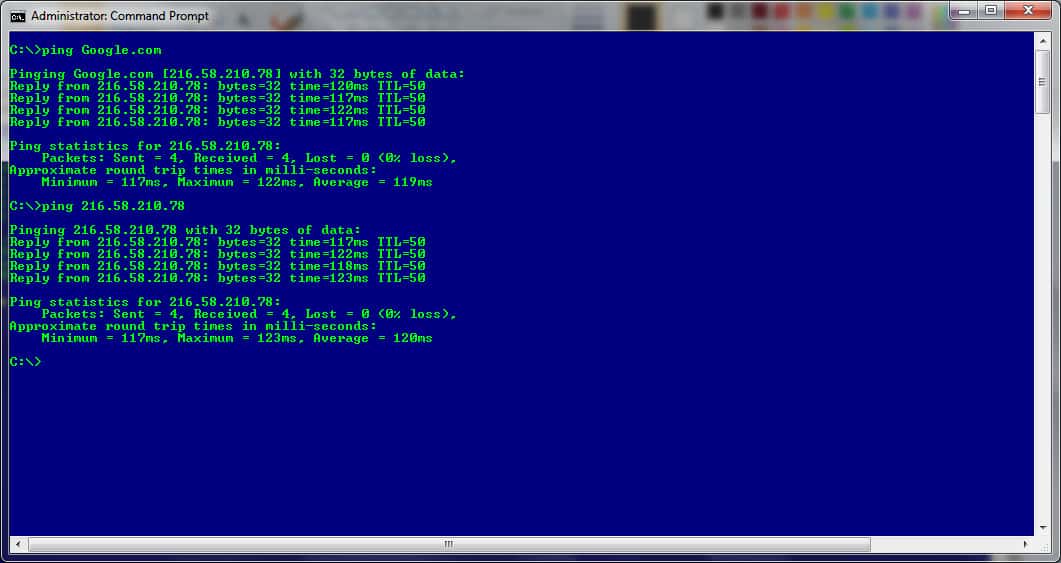

Verwendung von PING zum Testen der Konnektivität

PING ist ein vielseitiges Tool, das über die Befehlszeilenschnittstellen (CLI) von Betriebssystemen wie ausgeführt werden kann Windows, Linux und macOS.

Die beteiligten Schritte [in Windows-Betriebssystemen] sind:

- Gehe zu LAUF -> Art CMD (oder BEFEHL) -> Dann tippe PING XXX.XXX.XXX.XXX (die Ziel-IP-Adresse) oder PING ACME-Company.com (der Domänenname des Zielnetzwerks) in der CLI.

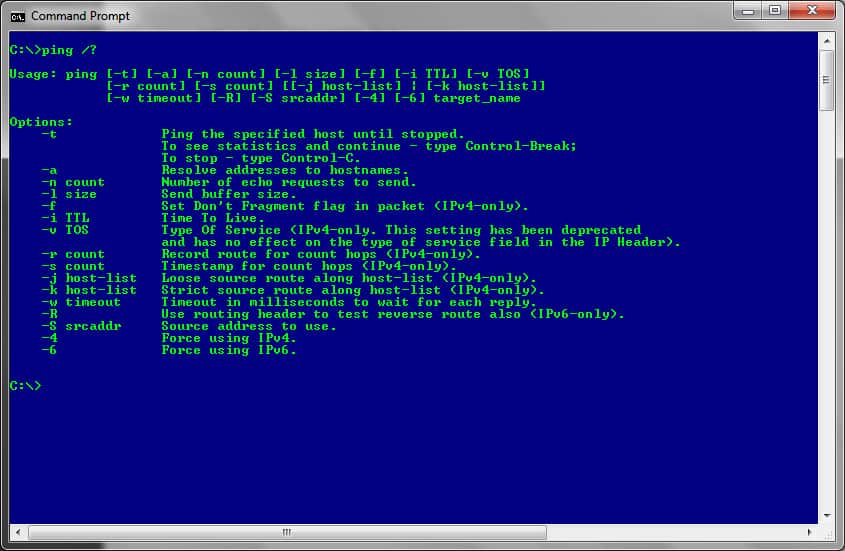

Zusätzliche Funktionen können dem Befehl hinzugefügt werden, indem der Basissyntax Argumente hinzugefügt werden, z. B .:

Zusätzliche Funktionen können dem Befehl hinzugefügt werden, indem der Basissyntax Argumente hinzugefügt werden, z. B .:

- “-T” wird verwendet, um ein Ziel fortlaufend zu pingen, wenn beispielsweise eine Abhilfe eingerichtet wird und Sie weiterhin überwachen möchten, ob das Problem behoben wurde

Geben Sie einfach Folgendes ein, um eine vollständige Liste aller Argumente zu erhalten, die verwendet werden können PING /? an der Eingabeaufforderung.

Zu den Fehlermeldungen, bei denen eine Antwort von einem nicht erreichbaren Gerät angezeigt wird, gehören “Zeitüberschreitung bei Anforderung”, “Zielhost nicht erreichbar” und “Übertragung fehlgeschlagen” (mit einem Fehlercode). In jeder Meldung wird erläutert, warum ein Problem vorliegt.

Zu den Fehlermeldungen, bei denen eine Antwort von einem nicht erreichbaren Gerät angezeigt wird, gehören “Zeitüberschreitung bei Anforderung”, “Zielhost nicht erreichbar” und “Übertragung fehlgeschlagen” (mit einem Fehlercode). In jeder Meldung wird erläutert, warum ein Problem vorliegt.

Verwendung von TRACERT zum Testen der Konnektivität

TRACERT ist ein weiteres Befehlszeilentool, das bei der Lösung von Konnektivitätsproblemen hilft. Wie bereits erwähnt und im Vergleich zu PING testet dieses Tool nicht nur die Verbindung zwischen zwei Punkten. Außerdem werden alle Router, die entlang der Route gefunden werden, als Pakete getestet, die von und zu den einzelnen Routern gesendet werden.

Jede Unterbrechung der Verbindung wird sichtbar, wenn das Paket mit einer Antwort vom Gerät nicht mehr zurückkommt. Dies zeigt an, dass das stille Gerät ausgecheckt werden muss.

Sobald der Befehl von der CLI ausgeführt wird, sendet er ein UDP-Paket an alle Router, die zwischen der Ursprungs- und der Zieladresse liegen, und wartet dann auf eine Antwort.

Die grundlegende Syntax des TRACERT-Befehls sieht folgendermaßen aus:

TRACERT XXX.XXX.XXX.XXX oder TRACERT domain-name.com (die Ziel-IP-Adresse oder der Domainname)

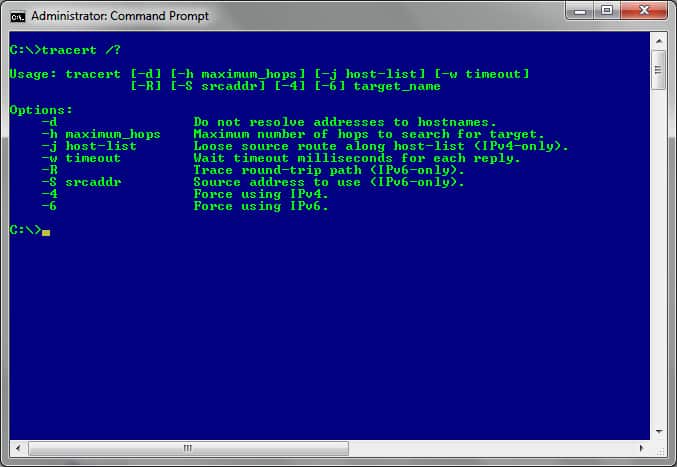

Sie können dem Befehl zusätzliche Funktionen hinzufügen, indem Sie der Basissyntax Argumente hinzufügen, indem Sie Folgendes verwenden:

Sie können dem Befehl zusätzliche Funktionen hinzufügen, indem Sie der Basissyntax Argumente hinzufügen, indem Sie Folgendes verwenden:

- “-H” wird verwendet, um die Anzahl der Hops festzulegen, die zum Erreichen des Zielgeräts verwendet werden können

Für eine vollständige Liste aller Argumente, die verwendet werden können, geben Sie einfach Folgendes ein TRACERT /? an der Eingabeaufforderung.

Durchführen von Netzwerkstabilitätstests

Nun, wir haben gerade alle Tools gesehen, die Sie zur Durchführung eines Netzwerkstabilitätstests benötigen. Für diejenigen von uns, die sich nicht wirklich mit Befehlszeilenschnittstellen beschäftigen möchten, gibt es eine Reihe von Tools, mit denen Sie jedes Ziel eines Netzwerkstabilitätstests erreichen können.

Abhängig von der Auswahl der Tools und der erforderlichen Häufigkeit können Sie diese planen oder ausführen, um den Status der Netzwerkstabilität zu einem bestimmten Zeitpunkt anzuzeigen.

Gibt es Tools, die Sie bevorzugen oder die Ihrer Meinung nach besser funktionieren würden? Lass es uns in den Kommentaren unten wissen.

räte und die übertragenen Daten sicher sind. Dies kann durch die Implementierung von Firewalls, Antivirus-Software und anderen Sicherheitsmaßnahmen erreicht werden. Es ist auch wichtig, regelmäßige Sicherheitsüberprüfungen durchzuführen, um Schwachstellen im Netzwerk zu identifizieren und zu beheben. Ein Netzwerkstabilitätstest ist daher ein wichtiger Schritt, um sicherzustellen, dass das Netzwerk reibungslos funktioniert und vor möglichen Ausfällen geschützt ist. Es ist wichtig, dass Administratoren regelmäßig Netzwerkstabilitätstests durchführen, um Probleme frühzeitig zu erkennen und zu beheben, bevor sie zu größeren Problemen führen.