Was sind NIDS / Network Intrustion Detection-Systeme??

NIDS ist die Abkürzung für Network Intrusion Detection System. NIDS erkennen schändliches Verhalten in einem Netzwerk wie Hacking, Port-Scanning und Denial-of-Service.

Hier ist unsere Liste der Die 9 besten NIDS-Tools (Network Intrustion Detection Systems):

- SolarWinds Security Event Manager (KOSTENLOSE TESTPHASE)

- Schnauben

- Bruder

- Suricata

- IBM QRadar

- Sicherheitszwiebel

- Öffnen Sie WIPS-NG

- Sagan

- Splunk

Der Zweck von NIDS

Intrusion Detection-Systeme suchen nach Mustern in der Netzwerkaktivität, um böswillige Aktivitäten zu identifizieren. Die Notwendigkeit für diese Kategorie von Sicherheitssystemen ergab sich aus Änderungen der Hackermethoden als Reaktion auf frühere erfolgreiche Strategien zur Blockierung bösartiger Aktivitäten.

Firewalls können eingehende Verbindungsversuche sehr effektiv blockieren. Antivirus-Software wurde erfolgreich identifiziert Infektionen, die über USB-Sticks, Datenfestplatten und E-Mail-Anhänge übertragen werden. Mit der Blockierung herkömmlicher bösartiger Methoden wandten sich Hacker Angriffsstrategien wie DDoS-Angriffen (Distributed Denial of Service) zu. Durch Edge-Services werden diese Angriffsvektoren jetzt weniger bedrohlich.

Heute, die Advanced Persistent Threat (APT) ist die größte Herausforderung für Netzwerkmanager. Diese Angriffsstrategien werden bereits heute von den nationalen Regierungen als Teil der hybriden Kriegsführung eingesetzt. In einem APT-Szenario erhält eine Gruppe von Hackern Zugriff auf ein Unternehmensnetzwerk und verwendet die Ressourcen des Unternehmens für eigene Zwecke sowie für den Zugriff auf zum Verkauf stehende Unternehmensdaten.

Die Erfassung personenbezogener Daten in Unternehmensdatenbanken ist dank Datenagenturen zu einem profitablen Geschäft geworden. Diese Informationen können auch für böswillige Zwecke verwendet werden und kann auch durch Doxing in Zugriffsstrategien zurückgeführt werden. Die in den Kunden-, Lieferanten- und Mitarbeiterdatenbanken des Unternehmens verfügbaren Informationen sind nützliche Ressourcen für Walfang- und Spearphishing-Kampagnen. Diese Methoden wurden von Betrügern effektiv eingesetzt, um Mitarbeiter des Unternehmens dazu zu bringen, Geld zu überweisen oder Geheimnisse persönlich preiszugeben. Diese Methoden können sein verwendet, um Firmenarbeiter zu erpressen gegen die Interessen ihrer Arbeitgeber zu handeln.

Verärgerte Mitarbeiter Probleme für die Datensicherheit von Unternehmen aufwerfen. Ein einzelner Mitarbeiter mit Netzwerk- und Datenbankzugriff kann Verwüstungen anrichten, indem er autorisierte Accounts verwendet, um Schaden zu verursachen oder Daten zu stehlen.

So, Die Netzwerksicherheit muss jetzt Methoden umfassen, die weit über das Blockieren nicht autorisierten Zugriffs hinausgehen und Verhindern der Installation von schädlicher Software. Netzwerkbasierte Intrusion Detection-Systeme bieten einen sehr effektiven Schutz vor allen versteckten Eindringlingen, böswilligen Mitarbeiteraktivitäten und Betrüger-Masquerading.

Unterschied zwischen NIDS und SIEM

Wenn Sie nach neuen Sicherheitssystemen für Ihr Netzwerk suchen, werden Sie auf den Begriff SIEM stoßen. Sie mögen sich fragen, ob dies dasselbe bedeutet wie NIDS.

Die Definitionen von SIEM und NIDS überschneiden sich stark. SIEM steht für Sicherheitsinformationen und Ereignisverwaltung. Der Bereich SIEM ist eine Kombination aus zwei bereits vorhandenen Kategorien von Schutzsoftware. Es gibt Sicherheitsinformationsmanagement (SIM) und Sicherheitsereignis-Management (SEM).

Das Feld der SEM ist dem der NIDS sehr ähnlich. Security Event Management ist eine Kategorie von SIEM, die sich auf die Untersuchung des Live-Netzwerkverkehrs konzentriert. Dies entspricht genau der Spezialisierung von netzwerkbasierten Intrusion Detection-Systemen.

NIDS oder HIDS

Netzwerkbasierte Intrusion Detection-Systeme gehören zu einer breiteren Kategorie, den Intrusion Detection-Systemen. Die andere Art von IDS ist ein Host-basiertes Intrusion Detection System oder HIDS. Hostbasierte Intrusion Detection-Systeme entsprechen in etwa dem Security Information Management-Element von SIEM.

Während Netzwerkbasierte Intrusion Detection-Systeme betrachten Live-Daten, Hostbasierte Intrusion Detection-Systeme untersuchen die Protokolldateien auf dem System. Der Vorteil von NIDS ist, dass diese Systeme sofort verfügbar sind. Indem sie den Netzwerkverkehr im Auge behalten, können sie schnell Maßnahmen ergreifen. Viele Aktivitäten von Eindringlingen können jedoch nur über eine Reihe von Aktionen gesehen werden. Es ist sogar möglich, dass Hacker böswillige Befehle auf Datenpakete aufteilen. Da NIDS auf Paketebene arbeitet, ist es weniger in der Lage, Angriffsstrategien zu erkennen, die sich über Pakete erstrecken.

HIDS untersucht Ereignisdaten, sobald sie in Protokollen gespeichert wurden. Das Schreiben von Datensätzen in Protokolldateien führt zu Verzögerungen bei den Antworten. Mit dieser Strategie können Analysetools jedoch Aktionen erkennen, die an mehreren Punkten eines Netzwerks gleichzeitig ausgeführt werden. Wenn zum Beispiel dasselbe Benutzerkonto verwendet wird, um sich von verteilten geografischen Standorten aus im Netzwerk anzumelden, und der Mitarbeiter, dem dieses Konto zugewiesen wurde, an keinem dieser Orte stationiert ist, wurde das Konto eindeutig kompromittiert.

Eindringlinge wissen, dass Protokolldateien ihre Aktivitäten offenlegen können. Das Entfernen von Protokolldatensätzen ist daher eine Verteidigungsstrategie, die von Hackern angewendet wird. Der Schutz von Protokolldateien ist daher ein wichtiges Element eines HIDS-Systems.

Sowohl NIDS als auch HIDS haben Vorteile. NIDS liefert schnelle Ergebnisse. Diese Systeme müssen jedoch aus dem normalen Datenverkehr eines Netzwerks lernen, um zu verhindern, dass sie Berichte erstellen. “Fehlalarm.„Insbesondere in den ersten Wochen des Netzwerkbetriebs neigen NIDS-Tools dazu, Einbrüche zu erkennen und eine Flut von Warnungen zu erzeugen, die sich als Hinweis auf regelmäßige Aktivitäten erweisen. Einerseits möchten Sie keine Warnungen herausfiltern und riskieren, dass Eindringlinge nicht aktiv werden. Andererseits kann ein überempfindlicher NIDS die Geduld eines Netzwerkadministrationsteams auf die Probe stellen.

HIDS reagiert langsamer, kann aber geben ein genaueres Bild der Eindringlingsaktivität weil Ereignisdatensätze aus einer Vielzahl von Protokollierungsquellen analysiert werden können. Sie müssen den SIEM-Ansatz verwenden und sowohl eine NIDS als auch eine HIDS bereitstellen, um Ihr Netzwerk zu schützen.

NIDS-Erkennungsmethoden

NIDS verwenden zwei grundlegende Erkennungsmethoden:

- Anomaliebasierte Erkennung

- Signaturbasierte Erkennung

Signaturbasierte Strategien ergaben sich aus den von Antivirensoftware verwendeten Erkennungsmethoden. Das Scan-Programm sucht nach Mustern im Netzwerkverkehr, einschließlich Byte-Sequenzen und typische Pakettypen die regelmäßig für Angriffe verwendet werden.

Ein anomaliebasierter Ansatz vergleicht den aktuellen Netzwerkverkehr mit typischen Aktivitäten. Diese Strategie erfordert also eine Lernphase, die ein Muster für normale Aktivitäten festlegt. Ein Beispiel für diese Art der Erkennung ist die Anzahl der fehlgeschlagenen Anmeldeversuche. Es kann erwartet werden, dass ein menschlicher Benutzer ein paar Mal ein falsches Kennwort eingibt. Bei einem mit Brute Force programmierten Angriffsversuch werden jedoch viele Kennwortkombinationen verwendet, die eine schnelle Sequenz durchlaufen. Das ist ein sehr einfaches Beispiel. Im Feld können die Aktivitätsmuster, nach denen ein anomaliebasierter Ansatz sucht, sehr komplizierte Aktivitätskombinationen sein.

Intrusion Detection und Intrusion Prevention

Das Erkennen von Eindringlingen ist der erste Schritt zum Schutz Ihres Netzwerks. Der nächste Schritt ist, etwas zu tun, um den Eindringling zu blockieren. In einem kleinen Netzwerk können Sie möglicherweise manuelle Eingriffe vornehmen, Firewall-Tabellen aktualisieren, um IP-Adressen von Eindringlingen zu blockieren, und gefährdete Benutzerkonten sperren. In einem großen Netzwerk und auf Systemen, die rund um die Uhr aktiv sein müssen, müssen Sie jedoch die Bedrohungsbeseitigung mit automatisierten Workflows durchführen. Das automatische Eingreifen zur Behebung der Eindringlingsaktivität ist der entscheidende Unterschied zwischen Eindringlingserkennungssystemen und Einbruchschutzsysteme (IPS).

Die Feinabstimmung der Erkennungsregeln und der Korrekturrichtlinien ist in IPS-Strategien von entscheidender Bedeutung, da eine überempfindliche Erkennungsregel echte Benutzer blockieren und Ihr System herunterfahren kann.

Empfohlene NIDS

Dieses Handbuch konzentriert sich eher auf NIDS als auf HIDS-Tools oder IPS-Software. Überraschenderweise können viele der führenden NIDS kostenlos verwendet werden, und andere Top-Tools bieten kostenlose Testzeiträume.

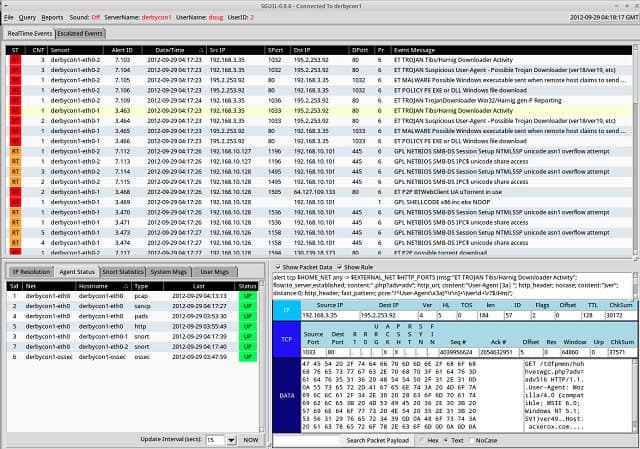

1. SolarWinds Security Event Manager (KOSTENLOSE TESTPHASE)

Das SolarWinds Security Event Manager ist hauptsächlich ein HIDS-Paket, aber Sie können mit diesem Tool auch NIDS-Funktionen verwenden. Das Tool kann als Analysedienstprogramm zur Verarbeitung der von Snort erfassten Daten verwendet werden. Sie können unten mehr über Snort lesen. Snort kann Verkehrsdaten erfassen, die Sie über den 1. Event Manager anzeigen können.

Die Kombination von NIDS und HIDS macht dieses Tool zu einem wirklich leistungsstarken Sicherheitstool. Der Abschnitt NIDS des Sicherheitsereignis-Managers enthält eine Regelbasis namens Ereigniskorrelationsregeln, Dadurch werden Aktivitätsanomalien erkannt, die auf ein Eindringen hinweisen. Das Tool kann so eingestellt werden, dass Workflows beim Erkennen einer Einbruchswarnung automatisch implementiert werden. Diese Aktionen werden aufgerufen Aktive Antworten. Zu den Aktionen, die beim Erkennen einer Anomalie automatisch gestartet werden können, gehören: Stoppen oder Starten von Prozessen und Diensten, Sperren von Benutzerkonten, Sperren von IP-Adressen und Senden von Benachrichtigungen durch Email, SNMP-Nachricht, oder Bildschirmaufnahme. Aktive Antworten machen den SolarWinds Security Event Manager zu einem Angrifferkennungssystem.

Dies ist das Spitzenprodukt der IDS, das derzeit auf dem Markt erhältlich ist, und es ist nicht kostenlos. Die Software läuft nur auf dem Windows Server Betriebssystem, aber es kann Daten von sammeln Linux, Unix, und Mac OS ebenso gut wie Windows. Sie erhalten den SolarWinds Security Event Manager unter a 30 Tage kostenlos testen.

SolarWinds Security Event Manager 30 Tage KOSTENLOSE Testversion herunterladen

2. Schnauben

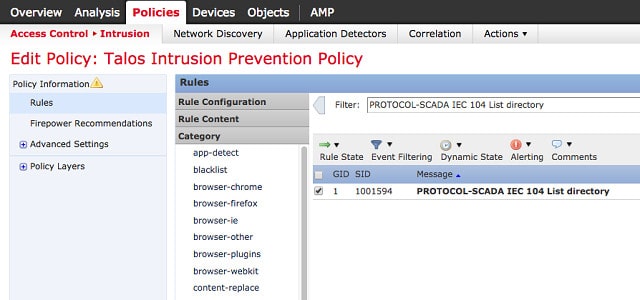

Snort, im Besitz von Cisco Systems, ist ein Open Source-Projekt frei zu benutzen. Das ist die führenden NIDS Heutzutage und viele andere Netzwerkanalyse-Tools wurden geschrieben, um die Ausgabe zu verwenden. Die Software kann auf installiert werden Windows, Linux, und Unix.

Dies ist eigentlich ein Paket-Sniffer-System, das Kopien des Netzwerkverkehrs zur Analyse sammelt. Das Tool verfügt jedoch über andere Modi, von denen einer die Erkennung von Eindringlingen ist. Im Intrusion Detection-Modus wendet Snort “Basisrichtlinien,”Dies ist die Basis der Erkennungsregeln des Tools.

Basisrichtlinien machen Snort flexibel, erweiterbar und anpassbar. Sie müssen die Richtlinien genau auf die typischen Aktivitäten Ihres Netzwerks abstimmen und die Häufigkeit vonFehlalarm.”Sie können Ihre eigenen Basisrichtlinien erstellen, müssen dies jedoch nicht, da Sie ein Paket von der Snort-Website herunterladen können. Es gibt eine sehr große Benutzergemeinschaft für Snort und diese Benutzer kommunizieren über ein Forum. Erfahrene Benutzer stellen ihre eigenen Tipps und Verfeinerungen anderen kostenlos zur Verfügung. Sie können auch kostenlos weitere Basisrichtlinien von der Community abrufen. Da es so viele Leute gibt, die Snort verwenden, gibt es immer neue Ideen und neue Basisrichtlinien, die Sie in den Foren finden können.

3. Bro

Bro ist ein NIDS, wie Snort, hat jedoch einen großen Vorteil gegenüber dem Snort-System – dieses Tool arbeitet auf der Anwendungsschicht. Dies freie NIDS wird von der wissenschaftlichen und akademischen Gemeinschaft weithin bevorzugt.

Das ist beides a signaturbasiertes System und es nutzt auch auf Anomalien basierende Nachweismethoden. Es ist in der Lage zu erkennen Bit-Level-Muster die auf böswillige Aktivitäten hinweisen über Pakete.

Der Erkennungsprozess wird in abgewickelt zwei Phasen. Die erste von diesen wird von der verwaltet Bro Event Engine. Da Daten höher als auf Paketebene bewertet werden, kann die Analyse nicht sofort ausgeführt werden. Es muss ein Pufferungsgrad vorhanden sein, damit ausreichend Pakete zusammen bewertet werden können. Bro ist also etwas langsamer als ein typischer NIDS auf Paketebene, erkennt jedoch böswillige Aktivitäten schneller als ein HIDS. Die erhobenen Daten werden von ausgewertet Richtlinienskripte, Das ist die zweite Phase des Erkennungsprozesses.

Es ist möglich zu Richten Sie Korrekturmaßnahmen ein automatisch durch ein Richtlinienskript ausgelöst werden. Dies macht Bro zu einem Intrusion Prevention System. Die Software kann auf installiert werden Unix, Linux, und Mac OS.

4. Suricata

so ein NIDS das arbeitet auf der Anwendungsschicht, es Multi-Paket-Sichtbarkeit geben. Das ist ein kostenloses Tool das hat sehr ähnliche Fähigkeiten wie die von Bro. Obwohl diese signaturbasierte Erkennungssysteme Wenn sie auf Anwendungsebene arbeiten, haben sie immer noch Zugriff auf Paketdetails, die das Verarbeitungsprogramm abrufen können Informationen auf Protokollebene aus Paketköpfen. Dies beinhaltet die Datenverschlüsselung, Transportschicht und Internet-Schicht Daten.

so ein NIDS das arbeitet auf der Anwendungsschicht, es Multi-Paket-Sichtbarkeit geben. Das ist ein kostenloses Tool das hat sehr ähnliche Fähigkeiten wie die von Bro. Obwohl diese signaturbasierte Erkennungssysteme Wenn sie auf Anwendungsebene arbeiten, haben sie immer noch Zugriff auf Paketdetails, die das Verarbeitungsprogramm abrufen können Informationen auf Protokollebene aus Paketköpfen. Dies beinhaltet die Datenverschlüsselung, Transportschicht und Internet-Schicht Daten.

Diese IDS beschäftigt auch auf Anomalien basierende Nachweismethoden. Neben Paketdaten kann Suricata auch TLS-Zertifikate, HTTP-Anforderungen und DNS-Transaktionen untersuchen. Das Tool ist auch in der Lage, Segmente aus Dateien auf Bit-Ebene zur Virenerkennung zu extrahieren.

Suricata ist eines der vielen Tools, die mit dem kompatibel sind Datenstruktur schnauben. Es ist in der Lage, Snort-Basisrichtlinien zu implementieren. Ein großer Vorteil dieser Kompatibilität ist, dass die Snort-Community Ihnen auch Tipps zu Tricks geben kann, die Sie mit Suricata anwenden können. Andere Snort-kompatible Tools können ebenfalls in Suricata integriert werden. Diese beinhalten Snorby, Anaval, BASE, und Squil.

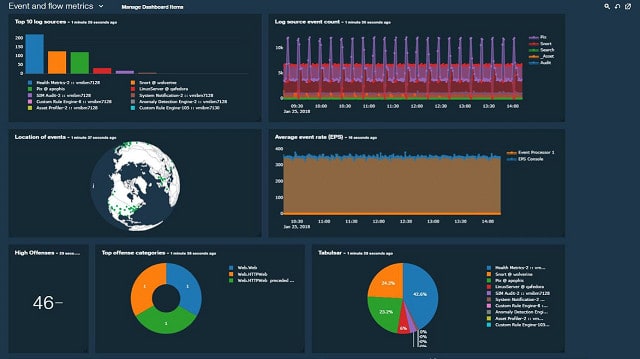

5. IBM QRadar

Dieses IBM SIEM-Tool ist nicht kostenlos, Sie können es jedoch 14 Tage lang kostenlos testen. Das ist ein Cloud-basierter Dienst, so kann von überall zugegriffen werden. Das System deckt alle Aspekte der Intrusion Detection ab, einschließlich der protokollzentrierten Aktivitäten von a VERSTECKT sowie die Prüfung von Live-Verkehrsdaten, was dies auch zu einem NIDS macht. Die Netzwerkinfrastruktur, die QRadar überwachen kann, erstreckt sich auch auf Cloud-Dienste. Die Erkennungsrichtlinien, die auf ein mögliches Eindringen hinweisen, sind in das Paket integriert.

Ein sehr schönes Feature dieses Tools ist ein Hilfsprogramm zur Angriffsmodellierung Das hilft Ihnen, Ihr System auf Schwachstellen zu testen. IBM QRadar setzt KI ein, um die Erkennung von Anomalien zu vereinfachen und verfügt über ein sehr umfassendes Dashboard, das Daten- und Ereignisvisualisierungen integriert. Wenn Sie den Dienst nicht in der Cloud verwenden möchten, können Sie eine lokale Version wählen, die auf ausgeführt wird Windows.

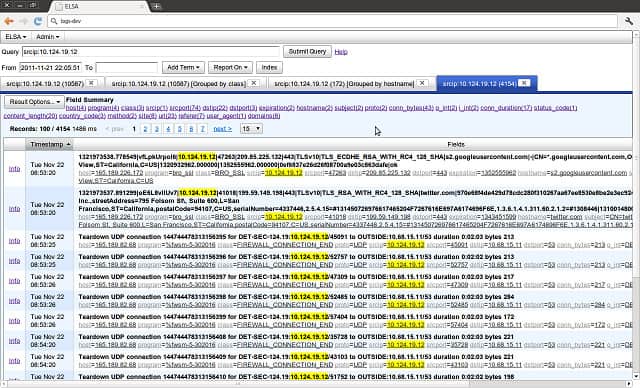

6. Sicherheitszwiebel

Wenn Sie möchten, dass ein IDS ausgeführt wird Linux, das kostenlos Das NIDS / HIDS-Paket von Security Onion ist eine sehr gute Option. Dies ist ein Open-Source-Projekt und wird von der Community unterstützt. Die Software für dieses Tool läuft weiter Ubuntu und wurde von anderen Dienstprogrammen für die Netzwerkanalyse abgerufen. Einige der anderen in diesem Handbuch aufgeführten Tools sind im Security Onion-Paket enthalten: Schnauben, Bruder, und Suricata. Die HIDS-Funktionalität wird von bereitgestellt OSSEC und das Frontend ist das Kibana System. Andere bekannte Netzwerküberwachungstools, die in Security Onion enthalten sind, umfassen ELSA, NetworkMiner, Snorby, Squert, Squil, und Xplico.

Das Dienstprogramm umfasst eine breite Palette von Analysewerkzeugen und verwendet sowohl Signatur- als auch Anomalien-basierte Techniken. Obwohl die Wiederverwendung vorhandener Tools dazu führt, dass Security Onion von der guten Reputation seiner Komponenten profitiert, können Aktualisierungen von Elementen im Paket kompliziert sein.

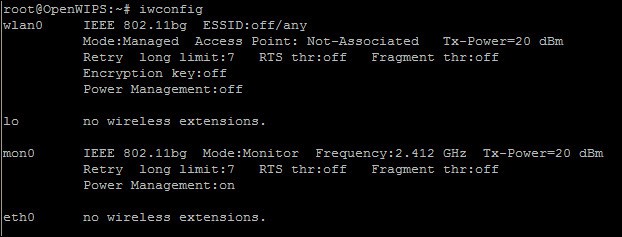

7. Öffnen Sie WIPS-NG

Open WIPS-NG ist ein Open Source Projekt, mit dem Sie drahtlose Netzwerke überwachen können. Das Tool kann unkompliziert verwendet werden WiFi Paket Schnüffler oder als Einbruchmeldesystem. Das Dienstprogramm wurde von demselben Team entwickelt, das es erstellt hat Aircrack-NG – ein sehr bekanntes Netzwerk-Intrusion-Tool, das von Hackern verwendet wird. Während Sie Open WIPS-NG zur Verteidigung Ihres Netzwerks verwenden, werden die von Ihnen entdeckten Hacker Ihre drahtlosen Signale mit dem Schwesterpaket abfangen.

Das ist ein kostenloses Tool das installiert auf Linux. Das Softwarepaket enthält drei Komponenten. Dies sind ein Sensor, ein Server und eine Schnittstelle. Open WIPS-NG bietet eine Reihe von Tools zur Fehlerbehebung. Der Sensor fungiert als Schnittstelle zum drahtlosen Transceiver, über die Sie Daten erfassen und Befehle senden können.

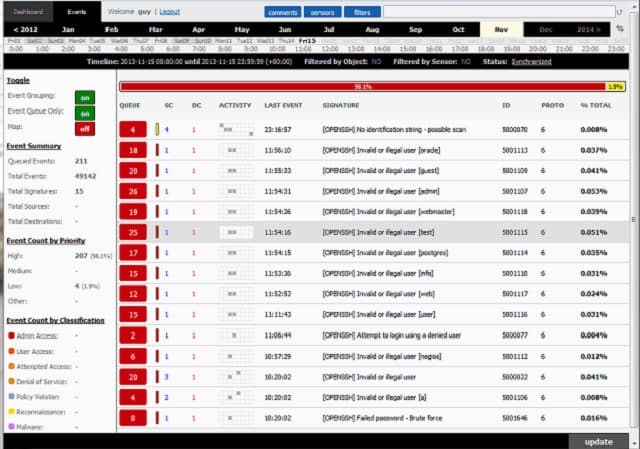

8. Sagan

Sagan ist ein HIDS. Allerdings mit dem Zusatz eines Datenfeeds von Schnauben, Es kann auch als NIDS fungieren. Alternativ können Sie verwenden Bruder oder Suricata um Live-Daten für Sagan zu sammeln. Dies kostenloses Tool kann auf installiert werden Unix und Unix-ähnliche Betriebssysteme, was bedeutet, dass es auf ausgeführt wird Linux und Mac OS, aber nicht unter Windows. Es kann jedoch Windows-Ereignisprotokollmeldungen verarbeiten. Das Tool ist auch kompatibel mit Anaval, BASE, Snorby, und Squil.

Zu den in Sagan integrierten nützlichen Extras gehören verteilte Verarbeitung und eine Geolocator für IP-Adresse. Dies ist eine gute Idee, da Hacker häufig einen Bereich von IP-Adressen für Angriffsangriffe verwenden, aber übersehen, dass der gemeinsame Standort dieser Adressen eine Geschichte erzählt. Sagan kann Skripte ausführen, um die Korrektur von Angriffen zu automatisieren, Dazu gehört die Möglichkeit, mit anderen Dienstprogrammen wie Firewall-Tabellen und Verzeichnisdiensten zu interagieren. Diese Fähigkeiten machen es zu einem Angrifferkennungssystem.

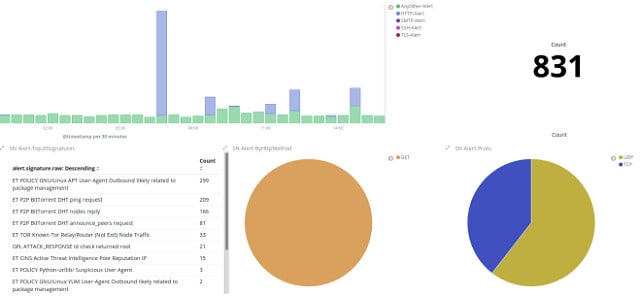

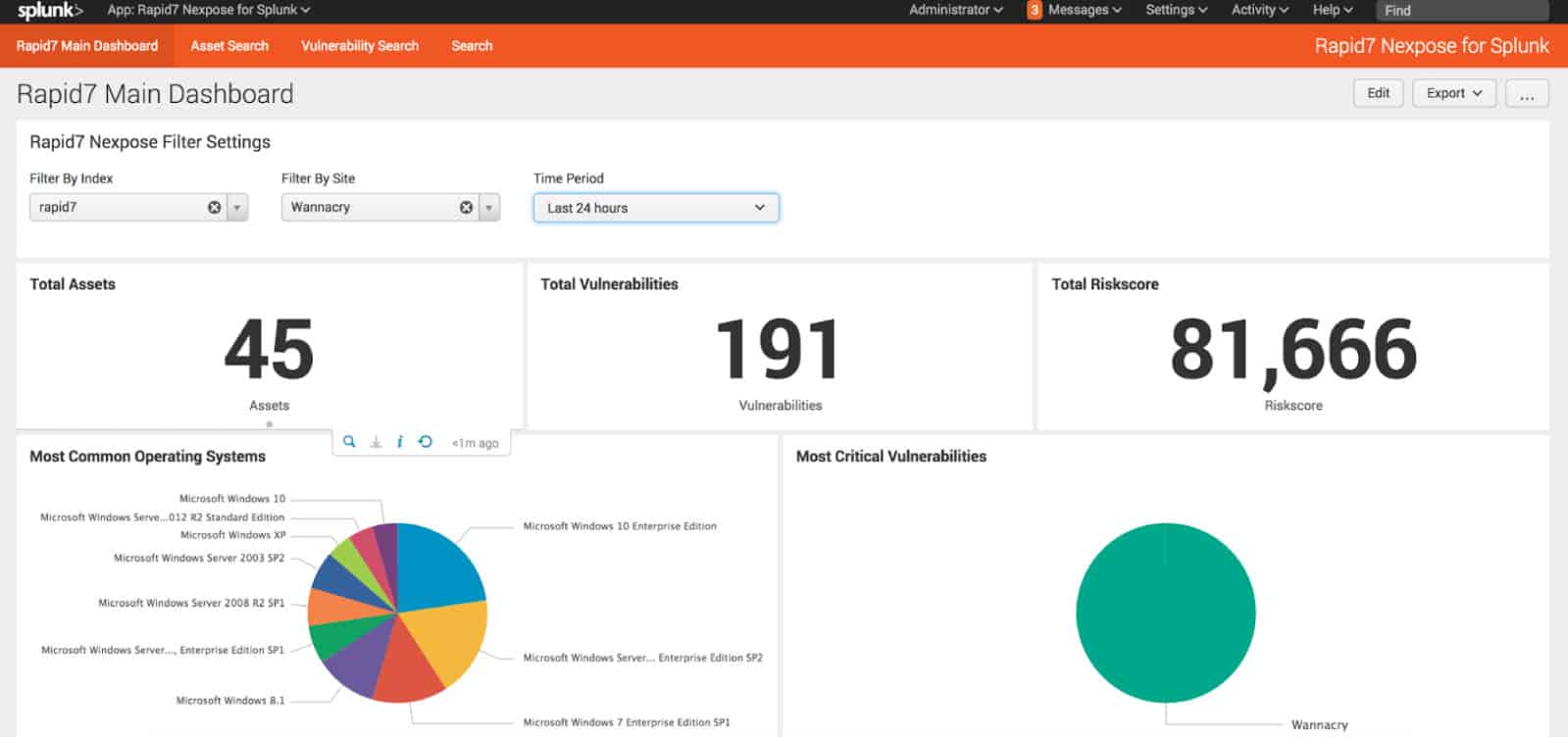

9. Splunk

Splunk ist ein beliebter Netzwerkverkehrsanalysator mit NIDS- und HIDS-Funktionen. Das Tool kann auf installiert werden Windows und weiter Linux. Das Dienstprogramm ist in drei Editionen verfügbar. Dies sind Splunk Free, Splunk Light, Splunk Enterprise und Splunk Cloud. Du kannst bekommen eine 15-tägige Testversion auf die Cloud-basierte Version des Tools und eine kostenlose 60-Tage-Testversion von Splunk Enterprise. Splunk Light ist verfügbar auf eine 30-tägige kostenlose Testversion. Alle diese Versionen umfassen Datenerfassungsfunktionen und die Erkennung von Anomalien.

Sicherheitsfunktionen von Splunk können mit einem Add-On namens erweitert werden Splunk Enterprise Security. Dies ist eine kostenlose 7-Tage-Testversion. Dieses Tool verbessert die Genauigkeit der Erkennung von Anomalien und reduziert die Häufigkeit von Fehlalarmen durch die Verwendung von KI. Das Ausmaß der Warnungen kann durch den Schweregrad der Warnungen angepasst werden, um zu verhindern, dass Ihr Systemadministrationsteam von einem zu eifrigen Berichtsmodul überlastet wird.

Splunk integriert eine Protokolldateireferenz, um eine historische Perspektive auf Ereignisse zu erhalten. Sie können Muster bei Angriffen und Eindringversuchen erkennen, indem Sie die Häufigkeit böswilliger Aktivitäten im Laufe der Zeit untersuchen.

NIDS implementieren

Die Risiken, die Ihre Netzwerksicherheit bedrohen, sind jetzt so umfassend, dass Sie Sie haben wirklich keine Wahl, ob Sie netzwerkbasierte Intrusion Detection-Systeme implementieren möchten oder nicht. Sie sind wesentlich. Glücklicherweise haben Sie die Wahl, welches NIDS-Tool Sie installieren.

Derzeit gibt es viele NIDS-Tools auf dem Markt, von denen die meisten sehr effektiv sind. jedoch, Sie haben wahrscheinlich nicht genug Zeit, um alle zu untersuchen. Aus diesem Grund haben wir diesen Leitfaden zusammengestellt. Sie können Ihre Suche auf die besten NIDS-Tools eingrenzen, die wir in unsere Liste aufgenommen haben.

Alle Tools in der Liste sind entweder kostenlos zu verwenden oder sind als kostenlose Testversionen erhältlich. Sie können ein paar von ihnen auf Herz und Nieren prüfen. Grenzen Sie die Liste einfach je nach Betriebssystem weiter ein und prüfen Sie, welche der Shortlist-Funktionen der Größe Ihres Netzwerks und Ihren Sicherheitsanforderungen entspricht.

Verwenden Sie ein NIDS-Tool? Für welche Installation hast du dich entschieden? Haben Sie auch ein HIDS-Tool ausprobiert? Wie würden Sie die beiden alternativen Strategien vergleichen? Hinterlassen Sie eine Nachricht in der Bemerkungen Abschnitt unten und teilen Sie Ihre Erfahrungen mit der Community.

Bild: Hacker Cyber Crime von Pixabay. Public Domain.

IM) und Ereignisverwaltung (EM). SIEM-Systeme sammeln und analysieren Daten aus verschiedenen Quellen, um Bedrohungen zu erkennen und darauf zu reagieren. NIDS hingegen konzentriert sich ausschließlich auf die Erkennung von Eindringlingen im Netzwerk. Während SIEM-Systeme eine breitere Palette von Bedrohungen erkennen können, sind NIDS-Systeme spezialisierter und können möglicherweise effektiver sein, wenn es darum geht, Eindringlinge zu erkennen. Es ist jedoch wichtig zu beachten, dass beide Systeme wichtige Funktionen in der Netzwerksicherheit erfüllen und oft zusammen verwendet werden, um ein umfassendes Sicherheitsnetzwerk zu schaffen.