EIN Threat Intelligence Platform (TIP) zielt darauf ab, wiederholte Angreifer zu blockieren und gemeinsame Angriffsvektoren zu identifizieren. Diese aufkommende Technologie ist ein Fortschritt gegenüber herkömmlichen Antiviren- (AV) und Firewall-Systemen. Ein Tipp wird Schützen Sie Ihre IT-Geräte durch die Anwendung von AI-basierten Lernstrategien.

In den letzten Jahren wurde eine Reihe von Ersatztechnologien entwickelt, um den Schutz herkömmlicher Malware-Systeme zu verbessern. Anti-Malware-Programme vergleichen den Code neuer Programme, die auf einem Computer ausgeführt werden, mit einer Datenbank mit zuvor erkannten Malware-Signaturen.

Zu jedem der folgenden Tools gibt es viel mehr Informationen. Falls Sie jedoch nur Zeit für einen kurzen Blick haben, finden Sie hier weitere Informationen Unsere Liste der sieben besten Plattformen für Bedrohungsinformationen:

- SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION) Verwendet eine Bedrohungserkennungsstrategie zur Analyse von Protokolldateien in Kombination mit einem extern bereitgestellten Live-Feed mit Bedrohungswarnungen.

- ManageEngine Log360 (KOSTENLOSE TESTVERSION) Sucht nach Bedrohungen in Protokolldateidaten von Windows Server oder Linux und fügt Bedrohungsinformationen aus drei Quellen hinzu.

- SolarWinds Threat Monitor (KOSTENLOSE TESTVERSION) Ein Cloud-basierter Dienst, der an MSPs vermarktet wird. Dies ist ein SIEM-Tool, mit dem MSPs der Liste ihrer Dienste eine Sicherheitsüberwachung hinzufügen können.

- Atera (KOSTENLOSE TESTVERSION) Ein Systemmonitor für MSPs, der Software-Auditing und Protokollanalyse umfasst.

- FireEye Helix-Sicherheitsplattform Kombiniert eine cloudbasierte SIEM-Bedrohungserkennungskonsole, AI-Lernmethoden und einen Feed mit Bedrohungsinformationen.

- AlienVault Unified Security Management Beinhaltet die Erkennung von Bedrohungen, die Reaktion auf Vorfälle und die gemeinsame Nutzung von Bedrohungsinformationen.

- LogRhythm NextGen SIEMs Beinhaltet die Live-Überwachung von Verkehrsdaten und die Analyse von Protokolldateien.

Im traditionellen Anti-Malware-Modell, ein zentrales Forschungslabor untersucht neue Bedrohungen, um Muster abzuleiten, die sie identifizieren. Diese Malware-Eigenschaften werden dann an alle installierten AV-Programme verteilt, die das Unternehmen an Kunden verkauft hat. Das lokale Anti-Malware-System verwaltet eine Bedrohungsdatenbank, die diese vom zentralen Labor abgeleitete Liste von Signaturen enthält.

Das AV-Bedrohungsdatenbankmodell schützt Computer nicht mehr effektiv. Dies liegt daran, dass professionelle Hackerteams sich jetzt mit Malware-Produktionslinien beschäftigen und täglich neue Bedrohungen auftauchen. Da Forschungslabors einige Zeit benötigen, um einen neuen Virus zu erkennen und seine Eigenschaften zu identifizieren, ist die Vorlaufzeit für typische AV-Lösungen zu lang, um einen wirksamen Schutz zu bieten.

Eine Bedrohung erkennen

Eine Threat Intelligence-Plattform enthält weiterhin eine Threat-Datenbank. Anstatt sich darauf zu verlassen, dass Benutzer dem Hauptsitz des AV-Herstellers seltsames Verhalten melden, zielen neue Cybersicherheitssysteme darauf ab, alle Nachforschungen und Bedrohungsbeseitigungen für die Geräte der einzelnen Kunden zu enthalten. Tatsächlich wird jede TIP-Installation zu einem kombinierten Paket für Erkennung, Analyse und Auflösung. Es ist nicht mehr erforderlich, die Bedrohungsdatenbank von einem zentralen Labor aus zu aktualisieren, da jeder Computer die Arbeit des Forscherteams ausführt.

Dieses verteilte Modell der AV-Datenerfassung ist bei der Bekämpfung von Zero-Day-Angriffen wesentlich effizienter. Der Begriff „Zero-Day“ bezieht sich auf neue Viren, die von den großen AV-Labors der Welt noch nicht identifiziert wurden und gegen die es noch keine wirksame Abwehr gibt. Jede Maschine arbeitet jedoch nicht alleine. Informationen zu entdeckten neuen Bedrohungen werden an die Benutzer einer bestimmten Marke von TIP weitergegeben.

Der TIP verwendet Erkennungsverfahren vor Ort Dabei wird weiterhin auf eine Bedrohungsdatenbank zurückgegriffen, die durch lokale Analysen sowie häufige Downloads aus den Labors des Softwareanbieters bereitgestellt wird. Diese Downloads stammen aus den Entdeckungen, die mit demselben TIPP gemacht wurden, den andere Kunden auf anderen Websites installiert haben.

TIPP auswählen

Obwohl in jedem TIPP ein ähnlicher Satz von Strategien zum Erkennen von böswilligen Ereignissen verwendet wird, Nicht alle TIPs sind gleich wirksam. Einige Hersteller konzentrieren sich auf einen bestimmten Gerätetyp und ein bestimmtes Betriebssystem. Sie können auch Schutzsysteme für andere Arten von Geräten und Betriebssystemen bereitstellen, jedoch ohne den gleichen Erfolg, den sie mit ihrem Kernprodukt erzielt haben.

Es ist nicht leicht, einen guten TIP zu finden, und die Behauptungen, Prahlereien und die undurchsichtige Fachsprache, die auf den Werbewebsites ihrer Produzenten verwendet wird, machen die Suche nach dem richtigen TIP zu einer sehr anstrengenden Aufgabe. Zum Glück haben wir die Beinarbeit für Sie erledigt.

Die besten Threat Intelligence-Plattformen

Hier finden Sie detailliertere Beschreibungen zu jedem unserer Die sieben empfohlenen Tipps.

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

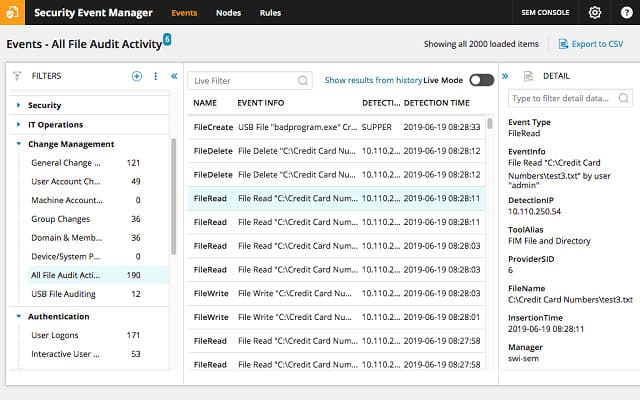

Security Event Manager (SEM) von SolarWinds kombiniert Ereignisverfolgung in Ihrem Netzwerk mit einem Bedrohungsnachrichten-Feed von einer externen Quelle geliefert. Dieses Tool erkennt nicht nur Bedrohungen, sondern löst automatisch Reaktionen aus, um Ihr System zu schützen.

Im Herzen dieser Sicherheitslösung finden Sie ein Protokollanalyse-Tool. Hiermit wird die Netzwerkaktivität überwacht und nach ungewöhnlichen Ereignissen gesucht. Außerdem werden Änderungen an wichtigen Dateien aufgezeichnet. Das zweite Element dieses TIP von SolarWinds ist a Cyber Threat Intelligence Framework.

Security Event Manager verwendet eine Datenbank mit bekannten verdächtigen Ereignissen und durchsucht das Netzwerk nach solchen Ereignissen. Einige verdächtige Aktivitäten können nur entdeckt werden, indem Daten aus verschiedenen Quellen auf Ihrem System kombiniert werden. Diese Analyse kann nur über die Ereignisprotokollanalyse durchgeführt werden und ist daher keine Echtzeitaufgabe.

Obwohl SEM mit einer standardmäßigen Signaturdatenbank für Bedrohungen beginnt, passt das Tool diesen Speicher mit Bedrohungsprofilen an und erweitert ihn, während es in Betrieb ist. Dieser Lernprozess reduziert das ärgerliche Auftreten vonFehlalarm,Dies kann dazu führen, dass einige Bedrohungsschutzdienste legitime Aktivitäten einstellen.

Der Protokollanalysator in SEM sammelt kontinuierlich Protokollaufzeichnungen aus inkompatiblen Quellen und formatiert sie in ein einheitliches neuronales Layout um. Dadurch kann der Analysator suchen Aktivitätsmuster für Ihr gesamtes System unabhängig von Konfiguration, Gerätetyp oder Betriebssystem.

Security Event Manager wird installiert Windows Server und SolarWinds bietet das System auf einem 30 Tage kostenlos testen. In dieser Testphase haben Sie Zeit, die manuellen Regeleinstellungsbildschirme auszuprobieren, mit denen Sie die Bedrohungsdatenbank erweitern können, um die typischen Aktivitäten Ihrer Site genauer widerzuspiegeln. Sie können dem Compliance-Berichtsmodul auch einen vollständigen Durchlauf geben, um sicherzustellen, dass das SEM alle Ihre Berichtsanforderungen erfüllt.

SolarWinds Security Event Manager 30 Tage KOSTENLOSE Testversion herunterladen

2. ManageEngine Log360 (KOSTENLOSE TESTVERSION)

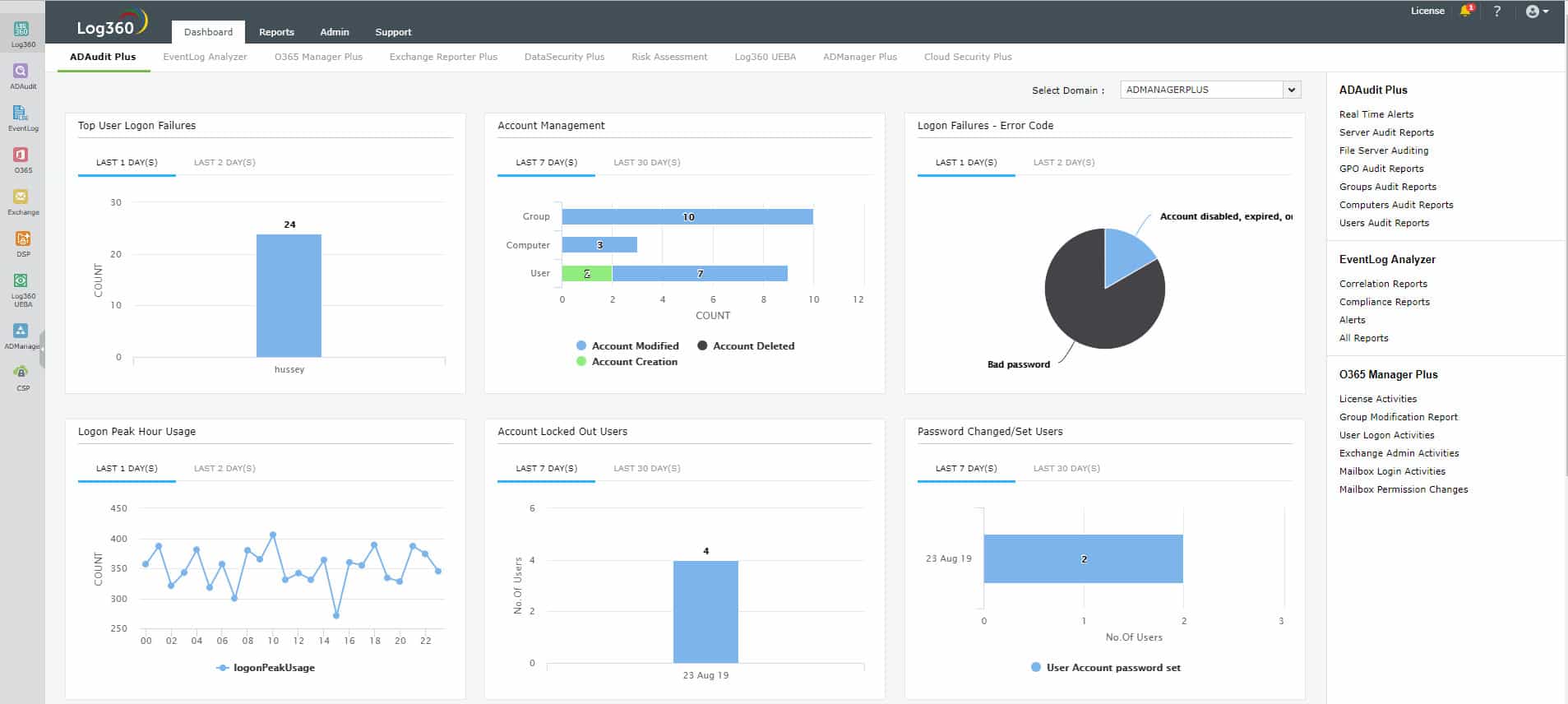

ManageEngine Log360 ist ein sehr umfassender TIPP, der alle möglichen Quellen von Protokolldaten untersucht, um die Systemsicherheit zu verbessern.

ManageEngine bietet bereits eine Reihe von Protokollverwaltungs- und Analysetools an. Das Unternehmen entschied sich jedoch, sie in einem kombinierten Modul zu bündeln, das alle möglichen dateibasierten Quellen für Systeminformationen abdeckt. Die IT integriert auch externe Informationsquellen wie STIX / TAXII-Feeds basieren auf IP-Adressen, die auf der Blacklist stehen.

Auch im Controlling Ereignisprotokolle, Das Tool integriert die in residenten Informationen Active Directory. Auf diese Weise kann das Erkennungsmodul dieses Tools überprüfen, wer über die Erfolgsrechte für die Ressourcen verfügt, die in den Aktivitäten verwendet werden, in denen Nachrichten aufgezeichnet werden. Das Tool überwacht Änderungen in Active Directory, um sicherzustellen, dass Angreifer sich keine Zugriffsrechte gewähren können.

Die Reichweite dieses Sicherheitstools erstreckt sich auf das Web, da auch Prüfberichte von diesem Tool erfasst werden AWS, Azurblau, und Online austauschen.

Sie wissen, dass es sich bei Exchange, Azure, Ereignisprotokollen und Active Directory um Microsoft-Produkte handelt. Log360 ist jedoch nicht auf die Überwachung von Windows-basierten Systemen beschränkt. Es werden auch Protokollnachrichten gesammelt, die am ausgelöst wurden Linux und Unix System, wie Syslog-Nachrichten. Das Tool überprüft alle IIS- und Apache Web Server-Nachrichten und deckt die von generierten Nachrichten ab Orakel Datenbanken.

Ihre Netzwerkhardware und Perimeter-Sicherheitssysteme müssen ebenfalls wichtige Informationen freigeben, sodass Log360 auf Protokollmeldungen wartet, die an Firewalls, Routern und Switches auftreten. Wenn Sie andere Intrusion Detection- und Schutzsysteme installiert haben, integriert Log360 deren Ergebnisse in die Zusammenfassungen der Bedrohungsinformationen.

Log360 erstellt keine Protokolle zu Protokollen, die möglicherweise übersehen werden. Das System erstellt Echtzeit-Warnungen, So wird Ihr Team benachrichtigt, sobald verdächtige Aktivitäten erkannt werden. Zusätzlich zur Überwachung überprüft, fasst das Log360-Paket regelmäßig die Sicherheit Ihres gesamten IT-Systems zusammen und berichtet darüber.

Sie können die Log360-Software auf installieren Windows und Windows Server. ManageEngine-Angebote eine 30-tägige kostenlose Testversion des Professional Edition Da ist ein Gratis Version Das beschränkt sich auf das Sammeln von Protokolldaten aus nur fünf Quellen. Wenn Sie andere Anforderungen haben, können Sie Preise besprechen für ein Paket, das Ihren Bedürfnissen entspricht.

ManageEngine Log360 30-tägige KOSTENLOSE Testversion herunterladen

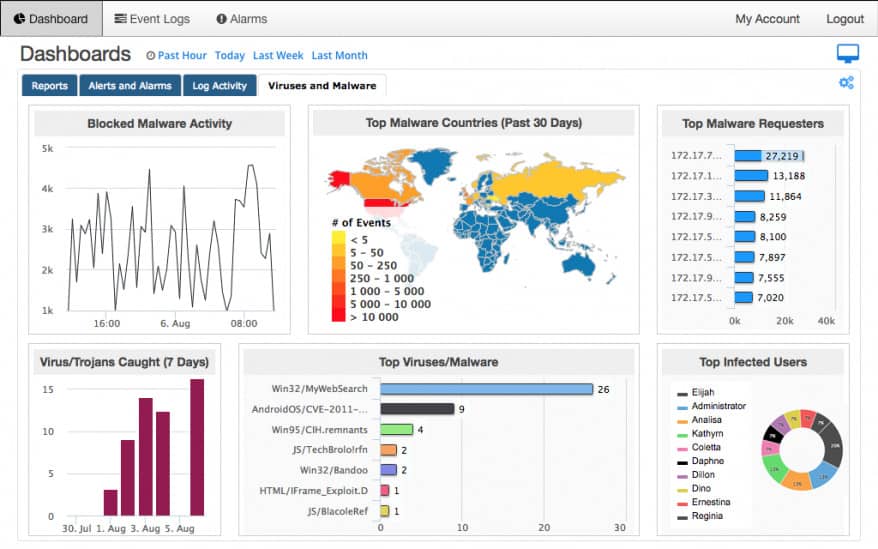

3. SolarWinds MSP Threat Monitor (KOSTENLOSE TESTVERSION)

Das Bedrohungsüberwachung ist ein Produkt von SolarWinds MSP das Software und Dienste zur Unterstützung von Managed Service Providern bereitstellt. MSPs bieten regelmäßig Netzwerk- und IT-Infrastrukturverwaltungsdienste an. Daher ist die Hinzufügung einer Sicherheitsüberwachung eine natürliche Erweiterung der regulären Aktivitäten solcher MSPs.

Das ist ein Sicherheitsinformations- und Ereignismanagement (SIEM) System. Ein SIEM untersucht sowohl die Live-Aktivitäten auf dem überwachten System als auch die Systemprotokolle, um Spuren von schädlichen Aktivitäten zu erkennen. Der Dienst ist in der Lage, die Vor-Ort-Systeme der MSP-Clients und aller anderen zu überwachen Azurblau oder AWS Server, den der Client verwendet.

Die Vorteile des SolarWinds Threat Intelligence-Monitors liegen in seiner Fähigkeit, Informationen von jedem Punkt des Netzwerks und den daran angeschlossenen Geräten zu sammeln. Dies bietet eine umfassendere Ansicht von Angriffen als ein einzelner Sammelpunkt. Bedrohungen werden anhand von Verhaltensmustern sowie anhand der zentralen SolarWinds Threat Intelligence-Datenbank identifiziert, die ständig aktualisiert wird. Das Bedrohungsdatenbank wird aus Aufzeichnungen von Ereignissen auf der ganzen Welt zusammengestellt. So kann es sofort erkennen, wann Hacker globale Angriffe starten oder dieselben Tricks gegen viele verschiedene Opfer anwenden.

Die Alarmstufen des Dienstes können vom MSP-Bediener angepasst werden. Das Dashboard für das System enthält Visualisierungen für Events, wie z. B. Zifferblätter und Diagramme sowie Live-Listen von Schecks und Ereignissen. Der Service wird aus der Cloud bereitgestellt, und so ist es auch Zugriff über einen beliebigen Webbrowser. SolarWinds Threat Intelligence ist ein Abonnementdienst, der vollständig skalierbar ist und von MSPs aller Größen verwendet werden kann. Sie können die Software 30 Tage lang kostenlos testen.

SolarWinds Threat MonitorStarten Sie eine 30-tägige KOSTENLOSE Testversion

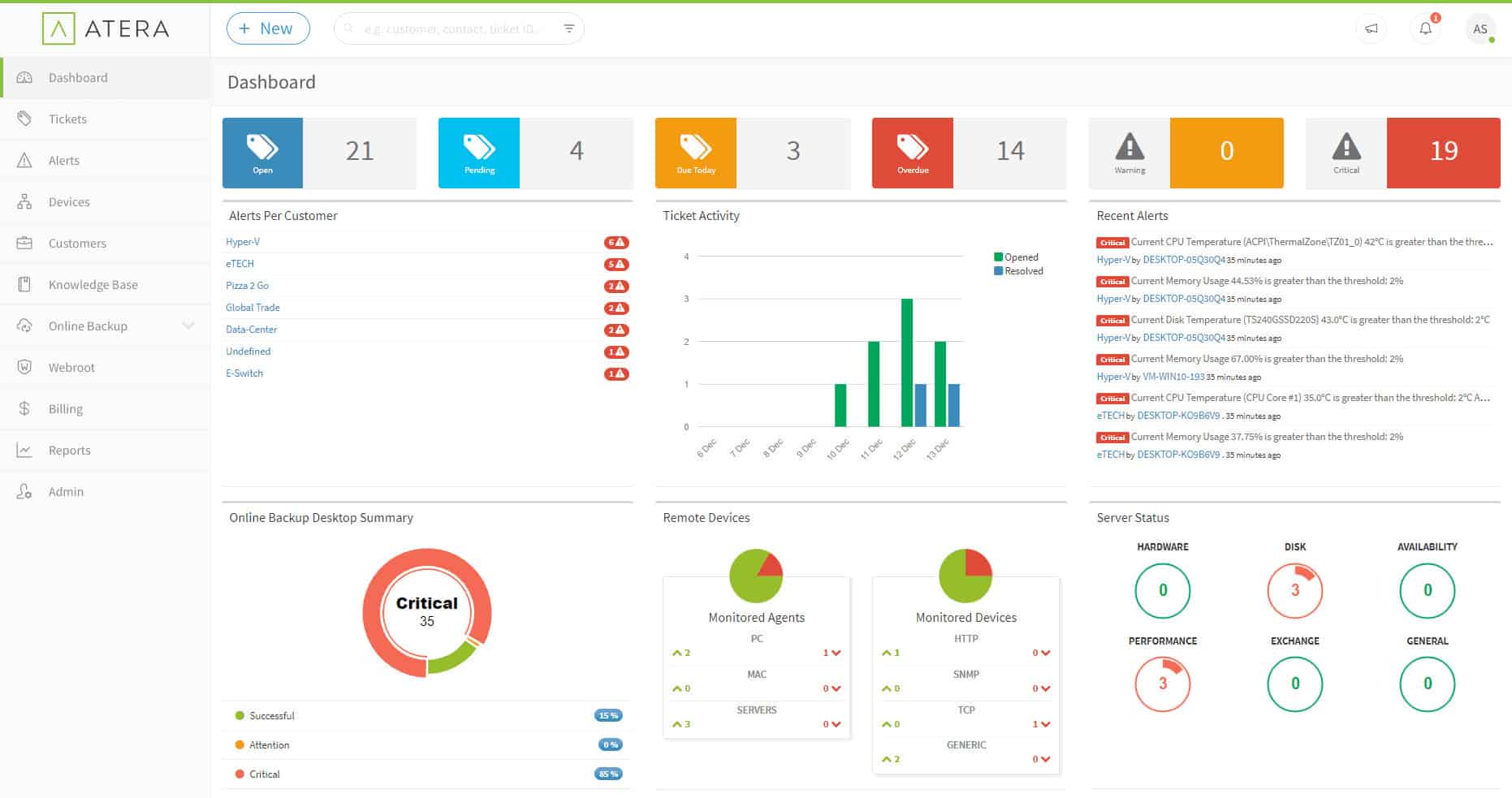

4. Atera (KOSTENLOSE TESTVERSION)

Atera ist eine Support-Plattform für Managed Service Provider (MSPs). Es ist aus der Wolke geliefert, Daher muss der MSP keine Software in seinen Räumlichkeiten installieren und muss auch keine wichtige IT-Infrastruktur betreiben. Sie benötigen lediglich einen Computer mit Internetverbindung und einen Webbrowser. Auf dem überwachten System muss jedoch eine spezielle Software installiert sein. Das ist ein Agentenprogramm das sammelt Daten und kommuniziert mit den Atera-Servern.

Als Remote-Service kann Atera jede Client-Einrichtung überwachen, auch cloudbasiert AWS und Azurblau Server. Der Service umfasst einen Autodiscovery-Prozess, bei dem alle mit dem Netzwerk verbundenen Geräte protokolliert werden. Auf Endpunkte und Server überprüft das Überwachungssystem die gesamte Software und erstellt ein Inventar. Dies ist eine wichtige Informationsquelle für die Verwaltung von Softwarelizenzen und ein wichtiger Schutz vor Bedrohungen. Sobald das Softwareinventar erstellt wurde, kann der Bediener prüfen, welche nicht autorisierte Software auf jedem Gerät installiert ist, und diese anschließend löschen.

Das Server-Monitor Überprüft Prozesse als Teil seiner regulären Aufgaben und zeigt an, dass schädliche Software ausgeführt wird. Der Bediener kann remote auf den Server zugreifen und unerwünschte Prozesse beenden.

Atera überwacht die Zugriffsrechte-Controller am Standort des Kunden, einschließlich Active Directory. Das Live Manager-Tool im Atera-Paket ermöglicht den Zugriff auf Windows-Ereignis protokolliert und bietet eine durchsuchbare Quelle für mögliche Sicherheitsverletzungen.

Ein weiterer im Atera-Paket enthaltener Bedrohungsschutzdienst ist sein Patch-Manager. Dadurch werden Betriebssysteme und wichtige Anwendungssoftware automatisch aktualisiert, sobald sie verfügbar sind. Dieser wichtige Service stellt sicher, dass alle von Softwareanbietern bereitgestellten Exploit-Lösungen so schnell wie möglich installiert werden.

Atera wird im Abonnement mit dem festgelegten Gebührensatz berechnet pro Techniker. Käufer können zwischen einem monatlichen oder einem jährlichen Zahlungsplan wählen. Die jährliche Zahlungsfrist fällt günstiger aus. Sie können auf a zugreifen 30 Tage kostenlos testen Atera auf Herz und Nieren prüfen.

AteraStart 30-tägige KOSTENLOSE Testversion

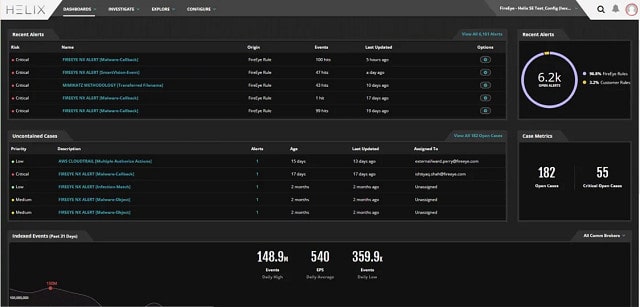

5. FireEye Helix-Sicherheitsplattform

FireEye Helix-Sicherheitsplattform ist ein Cloud-basiertes kombiniertes Schutzsystem für Netzwerke und Endpunkte. Das Tool umfasst einen SIEM-Ansatz, der die Netzwerkaktivität überwacht und auch Protokolldateien verwaltet und durchsucht. Das Bedrohungsnachrichten-Feeds Die von FireEyes bereitgestellte Lösung wird durch die Bereitstellung einer aktualisierten Bedrohungsdatenbank für Ihr Überwachungssystem vervollständigt.

FireEyes ist ein führendes Cybersicherheitsunternehmen und nutzt sein Fachwissen, um Bedrohungsinformationen zu liefern Abonnement Basis. Das Format und die Tiefe dieser Informationen hängen von dem vom Kunden gewählten Plan ab. FireEyes bietet branchenweite Warnungen über neue Bedrohungsvektoren, mit denen Infrastrukturbetreiber Verteidigungsmaßnahmen planen können. Es bietet auch einen Feed mit Bedrohungsinformationen, der sich direkt in Regeln zur Erkennung und Lösung von Bedrohungen in der Helix Security Platform niederschlägt.

Das Helix-Paket enthält auchSpielbücher,Dies sind automatisierte Workflows, mit denen die Bedrohungsbeseitigung durchgeführt wird, sobald ein Problem erkannt wurde. Diese Lösungen umfassen manchmal die Beratung zu sicheren Praktiken und Reinigungsmaßnahmen sowie automatisierte Antworten.

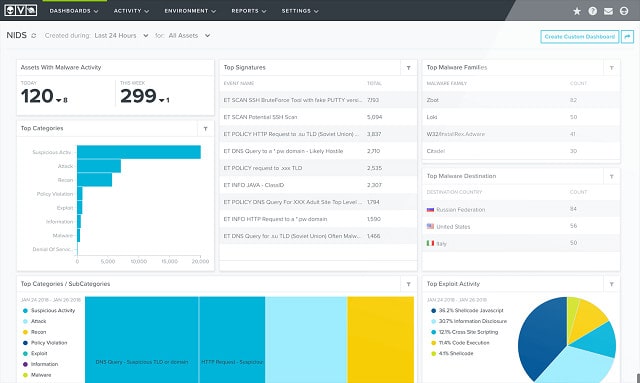

6. AlienVault Unified Security Management

AlienVault Unified Security Management (USM) ist ein Produkt von BEIM&T Cybersicherheit, AlienVault USM ist aus einem Open-Source-Projekt namens AlienVault entstanden OSSIM, Dies steht für “Open Source Security Information Management”. OSSIM ist weiterhin kostenlos verfügbar, und AlienVault USM wird als kommerzielles Produkt angeboten.

OSSIM ist eigentlich eine Fehlbezeichnung, da es sich bei dem System um ein vollständiges SIEM handelt, das sowohl die Überwachung der Protokollnachrichtenanalyse als auch die Echtzeitprüfung des Netzwerkverkehrs umfasst. AlienVault USM enthält auch diese beiden Elemente. AlienVault bietet eine Reihe zusätzlicher Funktionen, die in OSSIM nicht verfügbar sind, z. B. Protokollkonsolidierung, Verwaltung der Protokolldatei und Archivierung. AlienVault USM ist ein Cloud-basierter Abonnementdienst das kommt mit Vollständiger Telefon- und E-Mail-Support, OSSIM steht zum Download zur Verfügung und ist auf Community-Foren für Support angewiesen.

Ein Hauptvorteil, der den Benutzern sowohl der kostenlosen als auch der kostenpflichtigen Sicherheitsprodukte zur Verfügung steht, ist der Zugriff auf Open Threat Exchange (OTX). Dies ist die weltweit größte von der Masse bereitgestellte Plattform für Bedrohungsinformationen. Auf dem OTX bereitgestellte Informationen können automatisch in AlienVault USM heruntergeladen werden, um eine aktuelle Bedrohungsdatenbank bereitzustellen. Dadurch werden die vom SIEM benötigten Erkennungsregeln und Auflösungsworkflows bereitgestellt. Der Zugang zu OTX ist für alle kostenlos.

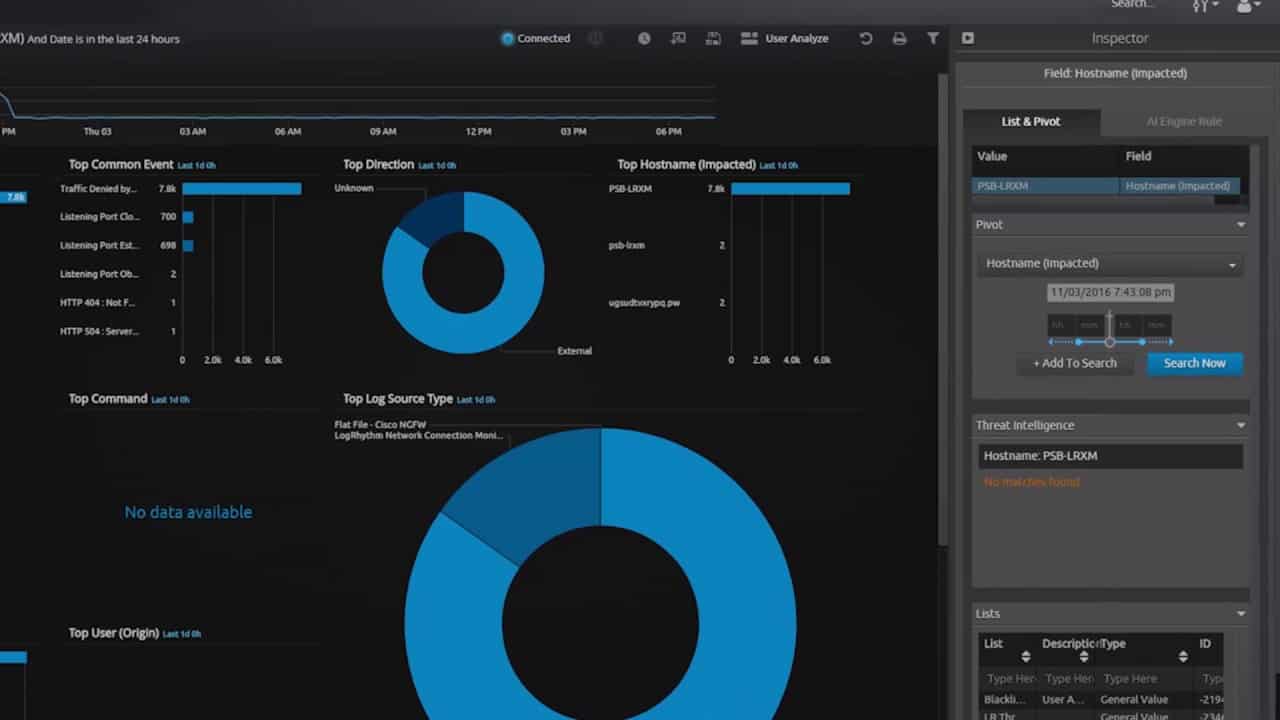

7. LogRhythm NextGen SIEM

LogRhythm bezeichnet seine NextGen SIEM wie ein TLM-Framework (Threat Lifecycle Management). Die Plattform bedient zwei LogRhythm-Produkte: Enterprise und XM. Beide Produkte sind entweder als Appliance oder als Software erhältlich. LogRhythm Enterprise richtet sich an sehr große Unternehmen, wobei LogRhythm XM kleine und mittlere Unternehmen bedient.

SIEM steht für Management von Sicherheitsereignisinformationen. Diese Strategie kombiniert zwei Aktivitäten: Security Information Management (SIM) und Security Event Management (SEM). SEM überwacht den Datenverkehr in Echtzeit und sucht nach Angriffsmustern, die in einer Bedrohungsdatenbank gespeichert sind. SIM bezieht sich auch auf die Bedrohungsdatenbank, vergleicht jedoch in Protokolldateien aufgezeichnete Ereignisse mit den in den Bedrohungserkennungsregeln festgelegten Mustern.

Die Software für das NextGen SIEM kann auf installiert werden Windows, Linux, oder Unix. Sie können Ihr Bedrohungsmanagementsystem auch völlig unabhängig von Ihrer Hardware halten, indem Sie das System als Appliance kaufen, die eine Verbindung zu Ihrem Netzwerk herstellt.

TIPP auswählen

Der Cybersicherheitssektor ist derzeit sehr dynamisch. Die Zunahme von Bedrohungen durch Eindringlinge, die das allgegenwärtige Risiko von Malware erhöhen, hat die Branche gezwungen, ihren Ansatz zum Schutz von Systemen völlig zu überdenken. Diese Situation hat dazu geführt, dass große AV-Hersteller große Geldbeträge investieren innovative KI-Techniken und neue Strategien zur Bekämpfung von Hackern und Cyberterroristen.

Neue Marktteilnehmer erhöhen den Druck auf die Reputation etablierter Cybersicherheitsanbieter die Grenzen der Cybersicherheitstechnologie verschieben. Neben SIEMs und Intrusion Prevention-Systemen spielen Threat Intelligence-Plattformen eine wichtige Rolle im Kampf um Cybersicherheit.

Obwohl ständig neue TIPs erscheinen, sind wir zuversichtlich, dass die empfohlenen Bedrohungsdatenplattformen auf unserer Liste an der Spitze bleiben werden. Dies liegt daran, dass die Unternehmen, die sie anbieten, über langjährige Erfahrung auf diesem Gebiet verfügen und gezeigt haben, dass sie zu Innovationen bereit sind, um sich vor Bedrohungen zu schützen.

EIN Threat Intelligence Platform (TIP) adalah teknologi yang bertujuan untuk memblokir serangan berulang dan mengidentifikasi vektor serangan yang umum. Teknologi yang muncul ini merupakan kemajuan dari sistem antivirus (AV) dan firewall konvensional. TIP akan melindungi perangkat IT Anda dengan menerapkan strategi pembelajaran berbasis AI. Dalam beberapa tahun terakhir, sejumlah teknologi pengganti telah dikembangkan untuk meningkatkan perlindungan sistem malware konvensional. Program anti-malware membandingkan kode program baru yang dijalankan di komputer dengan database tanda tangan malware yang sebelumnya terdeteksi. Ada banyak informasi tentang setiap alat berikut. Namun, jika Anda hanya memiliki waktu untuk melihat sekilas, Anda dapat menemukan informasi lebih lanjut di sini: Daftar kami tentang tujuh platform terbaik untuk informasi ancaman.

Dalam model anti-malware tradisional, laboratorium penelitian pusat menyelidiki ancaman baru untuk mengekstrak pola yang mengidentifikasinya. Karakteristik malware ini kemudian didistribusikan ke semua program AV yang diinstal, yang dijual perusahaan kepada pelanggan. Sistem anti-malware lokal mengelola database ancaman yang berisi daftar tanda tangan yang berasal dari laboratorium pusat. Model database ancaman AV tidak lagi efektif dalam melindungi komputer. Hal ini disebabkan oleh tim peretas profesional yang sekarang terlibat dalam produksi malware dan ancaman baru muncul setiap hari. Karena laboratorium penelitian memerlukan waktu untuk mengenali virus baru dan mengidentifikasi karakteristiknya, waktu yang dibutuhkan untuk solusi AV yang tipikal terlalu lama untuk memberikan perlindungan yang efektif.