Intrusion Prevention-Systeme, auch bekannt als IPSs, Bieten Sie kontinuierlichen Schutz für die Daten und IT-Ressourcen Ihres Unternehmens. Diese Sicherheitssysteme arbeiten innerhalb des Unternehmens und gleichen blinde Flecken in den herkömmlichen Sicherheitsmaßnahmen aus, die von Firewalls und Antivirensystemen implementiert werden.

Das Schützen der Netzwerkgrenze verhindert eine große Anzahl von Hackerangriffen. Die Installation von Firewalls und Antivirenprogrammen ist weiterhin wichtig. Diese Schutzmaßnahmen haben sich als sehr wirksam erwiesen, um zu verhindern, dass schädlicher Code in ein Netzwerk gelangt. Sie waren jedoch so erfolgreich, dass Hacker haben andere Möglichkeiten gefunden, auf die Computerinfrastruktur eines Unternehmens zuzugreifen.

Dieser Beitrag befasst sich eingehend mit den unten aufgeführten Tools. Wenn Sie nur Zeit für eine Zusammenfassung haben, finden Sie hier unsere Liste der besten IPS:

- SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION) Dieses Sicherheitstool verwendet sowohl netzwerkbasierte als auch hostbasierte Angriffserkennungsmethoden und ergreift vorbeugende Maßnahmen. Wird auf Windows Server installiert.

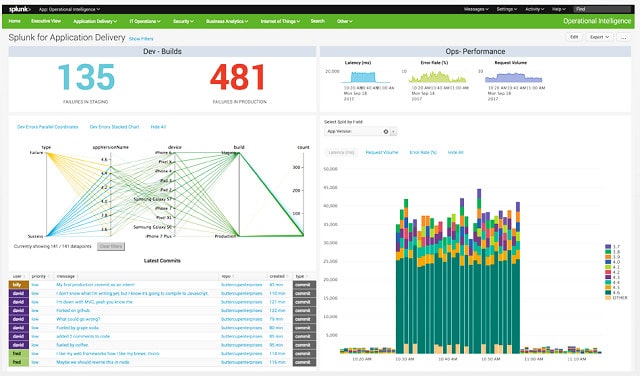

- Splunk Weit verbreitete Netzwerkanalyse-Tools mit Intrusion Prevention-Funktionen. Verfügbar für Windows, Linux und in der Cloud.

- Sagan Kostenloses Intrusion Prevention-System, das Protokolldateien nach Ereignisdaten durchsucht. Lässt sich unter Unix, Linux und Mac OS installieren, kann jedoch Protokollnachrichten von Windows-Systemen erfassen.

- OSSEC Die Open Source HIDS-Sicherheit ist hoch angesehen und kostenlos zu verwenden. Läuft unter Windows, Linux, Mac OS und Unix, enthält jedoch keine Benutzeroberfläche.

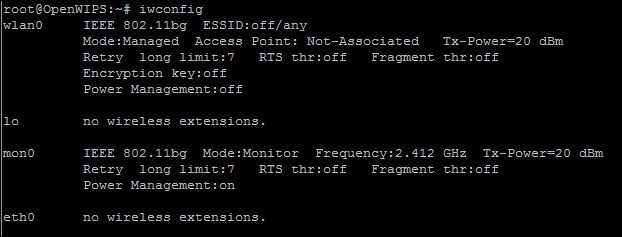

- Öffnen Sie WIPS-NG Open-Source-Befehlszeilenprogramm für Linux, das das Eindringen in drahtlose Netzwerke erkennt.

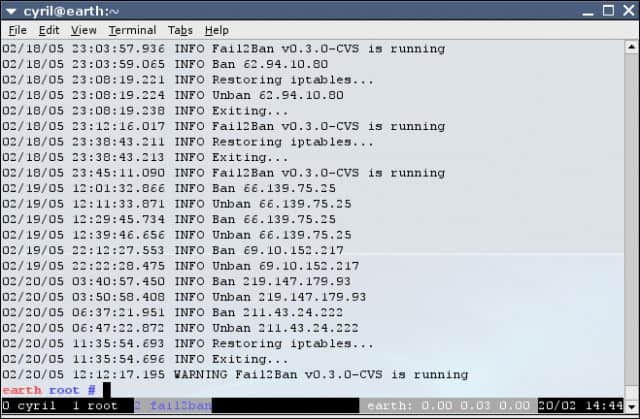

- Fail2Ban Kostenloses, leichtgewichtiges IPS, das auf der Befehlszeile ausgeführt wird und für Linux, Unix und Mac OS verfügbar ist.

- Zeek Netzwerkbasiertes Intrusion Detection-System, das Live-Verkehrsdaten verarbeitet. Dieses Tool kann unter Linux, Unix und Mac OS installiert und kostenlos verwendet werden.

Sicherheitsschwächen

Jedes System ist nur so stark wie sein schwächstes Glied. In den meisten IT-Sicherheitsstrategien, Die Schwäche liegt beim menschlichen Element des Systems. Sie können die Benutzerauthentifizierung mit sicheren Kennwörtern erzwingen. Wenn Benutzer jedoch Kennwörter aufschreiben und die Notiz in der Nähe eines Geräts mit Netzwerkzugriff aufbewahren, müssen Sie möglicherweise die Benutzerauthentifizierung nicht erzwingen.

Es gibt viele Möglichkeiten, wie Hacker Mitarbeiter eines Unternehmens ansprechen und sie dazu verleiten können, ihre Anmeldedaten offenzulegen.

Phishing

Phishing ist weit verbreitet. Jeder hat gelernt, vor Warnmeldungen von Banken oder Handelsplattformen wie eBay, PayPal oder Amazon vorsichtig zu sein. Eine Phishing-Kampagne beinhaltet eine gefälschte Webseite von einem Onlinedienst. Der Hacker verschickt E-Mails massenhaft an alle E-Mails einer im Internet gekauften Liste. Es spielt keine Rolle, ob alle diese E-Mail-Adressen Kunden des nachgeahmten Dienstes gehören. Solange einige der Leute, die erreicht werden, Konten bei der betrogenen Website haben, hat der Hacker eine Chance.

Bei Phishingversuchen, Dem Opfer wird ein Link in einer E-Mail angezeigt Das führt zu einer gefälschten Anmeldeseite, die wie der übliche Eingabebildschirm des nachgeahmten Dienstes aussieht. Wenn das Opfer versucht, sich anzumelden, werden dieser Benutzername und das Kennwort in die Datenbank des Hackers eingegeben, und das Konto wird kompromittiert, ohne dass der Benutzer merkt, was passiert ist.

Speerfischen

Hacker zielen auf Mitarbeiter des Unternehmens mit Phishing-Angriffen. Sie praktizieren auch Spearphishing, das etwas ausgefeilter ist als Phishing. Beim Spearphishing werden die gefälschten E-Mail- und Anmeldeseiten so gestaltet, dass sie der Website des Unternehmens entsprechen, das gehackt wird, und die E-Mails werden speziell an die Mitarbeiter des Unternehmens gerichtet. Spearphishing-Versuche werden häufig als erste Phase eines Einbruchsversuchs verwendet. Der erste Durchgang eines Hacks besteht darin, Details über einige Mitarbeiter eines Unternehmens zu erfahren.

Doxxing

Die Informationen, die in der Spearphishing-Phase gesammelt wurden, können mit der Untersuchung einzelner Personen kombiniert werden, indem deren Social-Media-Seiten überprüft oder ihre Karrieredetails durchgesehen werden. Diese gezielte Forschung nennt man doxxing. Mit den gesammelten Informationen kann ein gezielter Hacker Profile von Schlüsselakteuren in einem Unternehmen erstellen und die Beziehungen dieser Personen zu anderen Mitarbeitern des Unternehmens abbilden.

Der doxxer wird sich bemühen, genügend Informationen zu erhalten, um einen Mitarbeiter erfolgreich nachzuahmen. Mit dieser Identität kann er das Vertrauen anderer in das Zielunternehmen gewinnen. Mit diesen Tricks kann der Hacker die Bewegungen des Buchhaltungspersonals, der Führungskräfte und des IT-Support-Personals des Unternehmens kennenlernen.

Walfang

Sobald der Hacker das Vertrauen verschiedener Mitarbeiter erlangt hat, kann er Login-Daten von jedem im Geschäft auslösen. Mit viel Selbstvertrauen und dem Wissen darüber, wie Menschen in einem Geschäft zusammenarbeiten, kann ein Betrüger sogar große Mengen Geld stehlen von einem Unternehmen, ohne sich überhaupt in das System einloggen zu müssen; Bestellungen für Scheintransfers können telefonisch entgegengenommen werden. Diese gezielte Ansprache von Schlüsselpersonen in einem Unternehmen wird als Walfang bezeichnet.

Angriffsstrategien

Hacker haben gelernt, mit Phishing, Spearphishing, Doxxing und Walfang um Firewalls und Antivirensoftware herumzukommen. Wenn ein Hacker das Administratorkennwort hat, kann er dies Installieren Sie Software, richten Sie Benutzerkonten ein und entfernen Sie Sicherheitsprozesse und erhalten ungehinderten Zugriff auf das gesamte Netzwerk, seine Geräte, Server, Datenbanken und Anwendungen.

Diese neuen Angriffsstrategien sind so weit verbreitet, dass Sicherheitsadministratoren in Unternehmen entsprechende Abwehrmaßnahmen planen müssen Es wird davon ausgegangen, dass die Sicherheitsmaßnahmen an den Systemgrenzen gefährdet sind.

In den letzten Jahren hat die Fortgeschrittene anhaltende Bedrohung (GEEIGNET) ist zu einer gemeinsamen Strategie für Hacker geworden. In diesem Szenario, Ein Hacker kann Jahre mit dem Zugriff auf ein Unternehmensnetzwerk verbringen, Zugreifen auf Daten nach Belieben unter Verwendung von Unternehmensressourcen, um VPNs über das Gateway des Unternehmens abzudecken. Der Hacker kann die Server des Unternehmens sogar für intensive Aktivitäten wie Cryptocurrency Mining verwenden.

APTs bleiben unentdeckt, weil Der Hacker ist als autorisierter Benutzer im System und er stellt auch sicher, dass alle Protokolldatensätze gelöscht werden, die seine böswillige Aktivität anzeigen. Diese Maßnahmen bedeuten, dass es trotz Erkennung des Eindringlings unmöglich sein kann, den Eindringling aufzuspüren und zu verfolgen.

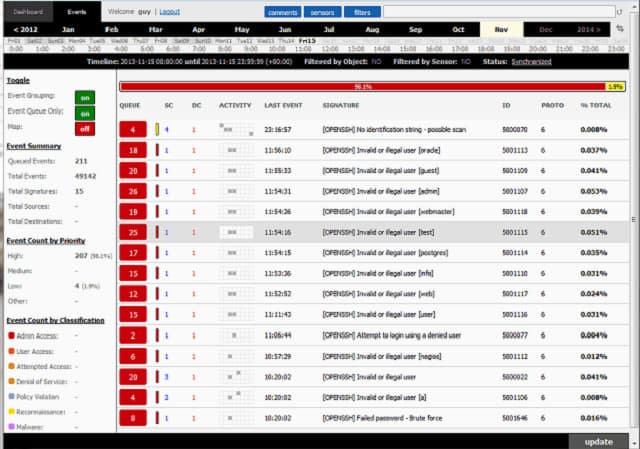

Einbrucherkennungssystem

Ein wesentliches Element von Einbruchschutzsystemen ist das Intrusion Detection System (IDS). Ein IDS soll nach ungewöhnlichen Aktivitäten suchen. Einige Erkennungsmethoden ahmen die Strategien von Firewalls und Antivirensoftware nach. Diese nennt man signaturbasierte Erkennung Methoden. Sie suchen nach Mustern in Daten, um bekannte Indikatoren für die Aktivität von Eindringlingen zu erkennen.

Eine zweite IDS-Methode wird aufgerufen anomaliebasierte Erkennung. Bei dieser Strategie sucht die Überwachungssoftware nach ungewöhnlichen Aktivitäten, die entweder nicht dem logischen Muster des Benutzers oder dem Softwareverhalten entsprechen oder die im Kontext der erwarteten Aufgaben eines bestimmten Benutzers keinen Sinn ergeben. Sie würden beispielsweise nicht erwarten, dass ein Benutzer in der Personalabteilung, der angemeldet ist, die Konfiguration eines Netzwerkgeräts ändert.

Ein Eindringling muss nicht unbedingt ein Außenseiter sein. Sie können in Bereiche Ihres Netzwerks eindringen, wenn Mitarbeiter über die Einrichtungen hinaus suchen, zu denen sie voraussichtlich Zugang benötigen. Ein weiteres Problem liegt bei Mitarbeitern, die ihren autorisierten Zugriff auf Daten und Einrichtungen ausnutzen, um diese zu zerstören oder zu stehlen.

Einbruchsprävention

Intrusion Prevention Systeme arbeiten nach dem Motto “besser spät als nie.”Idealerweise möchten Sie nicht, dass Außenstehende unbefugten Zugriff auf Ihr System erhalten. Wie oben erläutert, ist dies jedoch keine perfekte Welt, und es gibt viele Nachteile, die Hacker ziehen können, um autorisierte Benutzer dazu zu bringen, ihre Anmeldeinformationen preiszugeben.

Insbesondere sind Intrusion Prevention-Systeme Erweiterungen für Intrusion Detection-Systeme. IPS handeln, sobald verdächtige Aktivitäten identifiziert wurden. Möglicherweise ist die Integrität Ihres Systems bereits beschädigt, als das Eindringen festgestellt wurde.

Das IPS kann Aktionen ausführen, um die Bedrohung auszuschalten. Diese Aktionen umfassen:

- Wiederherstellen von Protokolldateien aus dem Speicher

- Sperrung von Benutzerkonten

- Blockieren von IP-Adressen

- Prozesse beenden

- Systeme herunterfahren

- Prozesse starten

- Firewall-Einstellungen aktualisieren

- Alarmierung, Aufzeichnung und Meldung verdächtiger Aktivitäten

Die Verantwortung von Verwaltungsaufgaben, die viele dieser Aktionen ermöglichen, ist nicht immer klar. Der Schutz von Protokolldateien durch Verschlüsselung und das Sichern von Protokolldateien, damit diese nach Manipulation wiederhergestellt werden können, sind beispielsweise zwei Aktivitäten zum Schutz vor Bedrohungen, die normalerweise als Aufgaben des Intrusion Detection-Systems definiert werden.

Einschränkungen von Intrusion Prevention-Systemen

Es gibt viele potenzielle Schwachstellen in jedem IT-System, aber ein IPS kann Eindringlinge zwar sehr effektiv blockieren, ist dies jedoch nicht dazu gedacht, alle potenziellen Bedrohungen zu schließen. Ein typisches IPS enthält beispielsweise kein Software-Patch-Management oder keine Konfigurationssteuerung für Netzwerkgeräte. Das IPS verwaltet keine Benutzerzugriffsrichtlinien und verhindert nicht, dass Mitarbeiter Unternehmensdokumente kopieren.

IDSs und IPSs bieten eine Bedrohungsbeseitigung nur dann an, wenn ein Eindringling bereits mit Aktivitäten in einem Netzwerk begonnen hat. Diese Systeme sollten jedoch als Bestandteil einer Reihe von Sicherheitsmaßnahmen zum Schutz von Informationen und Ressourcen installiert werden.

Empfohlene Einbruchschutzsysteme

Derzeit ist eine bemerkenswert große Anzahl von IPS-Tools verfügbar. Viele davon sind kostenlos. Es würde jedoch viel Zeit in Anspruch nehmen, jedes einzelne IPS auf dem Markt zu studieren und zu testen. Aus diesem Grund haben wir diesen Leitfaden für Intrusion Prevention-Systeme zusammengestellt.

1. SolarWinds Security Event Manager (KOSTENLOSE TESTPHASE)

Das SolarWinds Security Event Manager Steuert den Zugriff auf Protokolldateien, wie der Name schon sagt. Das Tool verfügt jedoch auch über Netzwerküberwachungsfunktionen. Das Softwarepaket enthält keine Netzwerküberwachungsfunktion. Sie können diese Funktion jedoch mithilfe des kostenlosen Tools Snort für die Netzwerkdatenerfassung hinzufügen. Dieses Setup bietet Ihnen zwei Perspektiven für das Eindringen. Es gibt zwei Kategorien von Erkennungsstrategien, die von IDS verwendet werden: netzwerkbasiert und hostbasiert.

Ein hostbasiertes Intrusion Detection-System überprüft die in Protokolldateien enthaltenen Datensätze. Das netzwerkbasierte System erkennt Ereignisse in Live-Daten.

Die Anweisungen zum Erkennen von Anzeichen eines Eindringens sind im SolarWinds-Softwarepaket enthalten. Diese werden als Ereigniskorrelationsregeln bezeichnet. Sie können das System verlassen, um Einbrüche zu erkennen und Bedrohungen manuell zu blockieren. Sie können auch die IPS-Funktionen des SolarWinds Security Event Manager aktivieren, um die Bedrohungsbeseitigung automatisch durchzuführen.

Der IPS-Abschnitt des SolarWinds Security Event Manager implementiert Aktionen, wenn Bedrohungen erkannt werden. Diese Workflows werden aufgerufen Aktive Antworten. Eine Antwort kann mit einer bestimmten Warnung verknüpft werden. Beispielsweise kann das Tool in Firewall-Tabellen schreiben, um den Netzwerkzugriff auf eine IP-Adresse zu blockieren, die als verdächtig für das Netzwerk eingestuft wurde. Sie können auch Benutzerkonten sperren, Prozesse stoppen oder starten und die Hardware oder das gesamte System herunterfahren.

Der SolarWinds Security Event Manager kann nur auf installiert werden Windows Server. Die Datenquellen sind jedoch nicht auf Windows-Protokolle beschränkt. Sie können auch Bedrohungsinformationen von sammeln Unix und Linux Systeme, die über das Netzwerk mit dem Windows-Hostsystem verbunden sind. Du kannst bekommen eine 30-tägige kostenlose Testversion des SolarWinds Security Event Manager um es selbst zu testen.

SolarWinds Security Event Manager 30 Tage KOSTENLOSE Testversion herunterladen

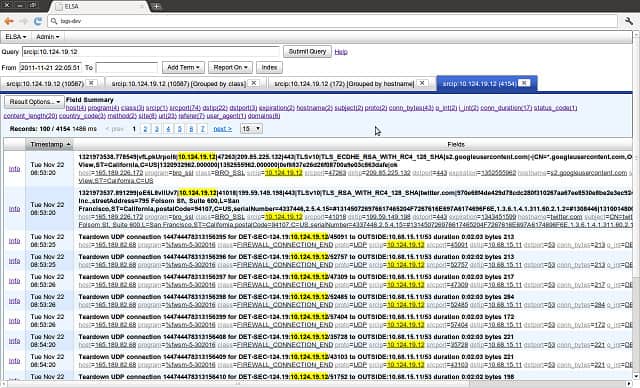

2. Splunk

Splunk ist ein Netzwerkverkehrsanalysator mit Intrusion Detection- und IPS-Funktionen. Es gibt vier Ausgaben von Splunk:

- Splunk Free

- Splunk Light (30 Tage kostenlose Testversion)

- Splunk Enterprise (60-Tage-Testversion)

- Splunk Cloud (15 Tage kostenlose Testversion)

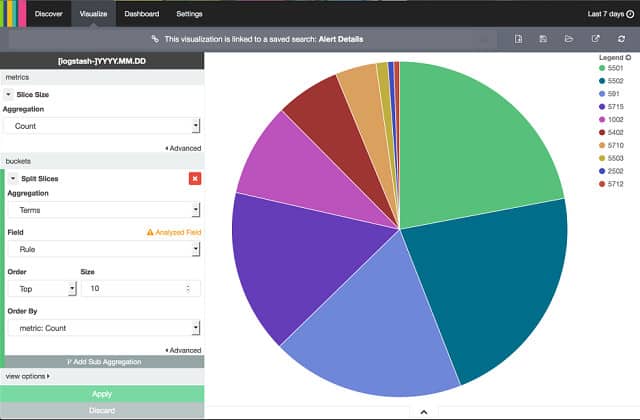

Alle Versionen außer Splunk Cloud laufen auf Windows und Linux. Splunk Cloud ist auf verfügbar Software-as-a-Service (SaaS) -Basis über das Internet. Die IPS-Funktionen von Splunk sind nur in den Editionen Enterprise und Cloud enthalten. Das Erkennungssystem verarbeitet sowohl den Netzwerkverkehr als auch die Protokolldateien. Die Erkennungsmethode sucht nach Anomalien, bei denen es sich um Muster unerwarteten Verhaltens handelt.

Ein höheres Sicherheitsniveau kann durch die Wahl des Splunk Enterprise Security-Add-Ons erreicht werden. Dies ist eine kostenlose Testversion für sieben Tage. Dieses Modul erweitert die Regeln zur Erkennung von Anomalien um AI und enthält ausführbarere Aktionen zur Behebung von Sicherheitsverletzungen.

3. Sagan

Sagan ist ein kostenloses Intrusion Detection System das hat Skriptausführungsfähigkeiten. Die Möglichkeit, Aktionen mit Warnungen zu verknüpfen, macht dies zu einem IPS. Die wichtigsten Erkennungsmethoden von Sagan umfassen die Überwachung von Protokolldateien, was bedeutet, dass dies ein hostbasiertes Intrusion Detection-System ist. Wenn Sie auch Snort installieren und die Ausgabe dieses Paket-Sniffers in Sagan einspeisen, erhalten Sie mit diesem Tool auch netzwerkbasierte Erkennungsfunktionen. Alternativ können Sie mit gesammelte Netzwerkdaten einspeisen Zeek (früher Bro) oder Suricata in das Werkzeug. Sagan kann auch Daten mit anderen Snort-kompatiblen Tools austauschen, einschließlich Snorby, Squil, Anaval, und BASE.

Sagan wird installiert Unix, Linux, und Mac OS. Es ist jedoch auch in der Lage, Ereignismeldungen von verbundenen abzurufen Windows systeme. Zu den zusätzlichen Funktionen gehören die Verfolgung des IP-Adressstandorts und die verteilte Verarbeitung.

4. OSSEC

OSSEC ist ein sehr beliebtes IPS-System. Seine Erkennungsmethoden basieren auf der Prüfung von Protokolldateien, wodurch es zu einem Host-basiertes Intrusion Detection-System. Der Name dieses Tools steht fürOpen Source HIDS-Sicherheit“(Trotz des Fehlens eines” H “dort).

Die Tatsache, dass es sich um ein Open-Source-Projekt handelt, ist großartig, da es auch bedeutet, dass die Software kostenlos verwendet werden kann. Obwohl OSSEC Open Source ist, befindet es sich im Besitz eines Unternehmens: Trend Micro. Der Nachteil der Verwendung kostenloser Software besteht darin, dass Sie keinen Support erhalten. Das Tool ist weit verbreitet und die OSSEC-Benutzergemeinschaft ist ein großartiger Ort, um Tipps und Tricks zur Verwendung des Systems zu erhalten. Wenn Sie jedoch nicht riskieren möchten, sich bei Ihrer Unternehmenssoftware auf die Beratung eines Amateurs zu verlassen, können Sie kaufen ein professionelles Support-Paket von Trend Micro.

Die Erkennungsregeln von OSSEC heißenRichtlinien.’Sie können Ihre eigenen Richtlinien schreiben oder diese kostenlos von der Benutzergemeinschaft erhalten. Es ist auch möglich, Aktionen anzugeben, die automatisch ausgeführt werden sollen, wenn bestimmte Warnungen auftreten.

OSSEC läuft weiter Unix, Linux, Mac OS, und Windows. Es gibt kein Front-End für dieses Tool, aber Sie können es mit verbinden Kibana oder Graylog.

5. Öffnen Sie WIPS-NG

Wenn Sie speziell ein IPS für drahtlose Systeme benötigen, sollten Sie Open WIPS-NG ausprobieren. Das ist ein kostenloses Tool Dadurch wird ein Eindringen erkannt, und Sie können automatische Antworten einrichten.

Open WIPS-NG ist ein Open-Source-Projekt. Die Software kann nur ausgeführt werden Linux. Das Schlüsselelement des Tools ist ein drahtloser Paket-Sniffer. Das Schnüffelelement ist ein Sensor, der sowohl als Datensammler als auch als Übermittler von Lösungen fungiert Eindringen blockieren. Dies ist ein sehr kompetentes Tool, da es von denselben Leuten entwickelt wurde, die auch geschrieben haben Aircrack-NG, Das ist als Hacker-Tool bekannt.

Weitere Elemente des Tools sind ein Serverprogramm, das die Erkennungsregeln ausführt, und eine Schnittstelle. Auf dem Dashboard werden Informationen zum WLAN-Netzwerk und mögliche Probleme angezeigt. Sie können auch Aktionen festlegen, die automatisch aktiviert werden, wenn ein Eindringen festgestellt wird.

6. Fail2Ban

Fail2Ban ist eine einfache IPS-Option. Dies kostenloses Tool Erkennt das Eindringen von Host-basierte Methoden, Dies bedeutet, dass Protokolldateien auf Anzeichen von nicht autorisierten Aktivitäten untersucht werden. Zu den automatisierten Antworten, die das Tool implementieren kann, gehört ein IP-Adressverbot. Diese Sperren dauern in der Regel nur wenige Minuten. Sie können die Sperrdauer jedoch im Dashboard des Dienstprogramms anpassen. Die Erkennungsregeln heißenFilterUnd Sie können assoziieren eine Sanierungsmaßnahme mit jedem von ihnen. Diese Kombination aus einem Filter und einer Aktion wird alsGefängnis.’

Fail2Ban kann auf installiert werden Unix, Linux, und Mac OS.

7. Zeek

Zeek (früher Bro bis 2023 genannt) ist ein weiterer großer freies IPS. Diese Software wird auf installiert Linux, Unix, und Mac OS. Zeek verwendet netzwerkbasierte Angriffserkennungsmethoden. Bei der Verfolgung des Netzwerks auf böswillige Aktivitäten liefert Zeek auch Statistiken zur Leistung Ihrer Netzwerkgeräte und Verkehrsanalyse.

Die Erkennungsregeln von Zeek gelten bei der Anwendungsschicht, was bedeutet, dass es in der Lage ist zu erkennen Unterschriften über Pakete. Zeek hat auch eine Datenbank von anomaliebedingt Erkennungsregeln. Die Erkennungsphase von Zeeks Arbeit wird von derEreignis-Engine.’Dies schreibt Pakete und verdächtige Ereignisse in die Datei. Richtlinienskripte Durchsuchen Sie die gespeicherten Datensätze nach Anzeichen von Eindringlingen. Sie können Ihre eigenen Richtlinienskripte schreiben, diese sind jedoch auch in der Zeek-Software enthalten.

Sowie das Betrachten des Netzwerkverkehrs, Zeek wird die Gerätekonfigurationen im Auge behalten. Netzwerkanomalien und unregelmäßiges Verhalten von Netzwerkgeräten werden durch die Überwachung von nachverfolgt SNMP-Traps. Neben dem regulären Netzwerkverkehr achtet Zeek auch auf HTTP-, DNS- und FTP-Aktivitäten. Das Tool weist Sie auch darauf hin, wenn das Port-Scanning erkannt wird. Hierbei handelt es sich um eine Hacker-Methode, mit der nicht autorisierter Zugriff auf ein Netzwerk erlangt wird.

Wählen Sie ein Intrusion Prevention System

Wenn Sie die Definitionen der IPS-Tools in unserer Liste durchlesen, besteht Ihre erste Aufgabe darin, Grenzen Sie Ihre Auswahl ein Je nach Betriebssystem des Servers, auf dem Sie Ihre Sicherheitssoftware installieren möchten.

Merken, Diese Lösungen ersetzen keine Firewalls und Antivirensoftware – Sie bieten Schutz in Bereichen, die mit diesen herkömmlichen Systemsicherheitsmethoden nicht überwacht werden können.

Ihr Budget wird ein weiterer entscheidender Faktor sein. Die meisten Tools auf dieser Liste können kostenlos verwendet werden.

Es besteht jedoch die Gefahr, verklagt zu werden Wenn Hacker auf die in Ihrem IT-System gespeicherten Kunden-, Lieferanten- und Mitarbeiterdaten zugreifen, wird Ihr Unternehmen viel Geld verlieren. In diesem Zusammenhang sind die Kosten für die Bezahlung eines Intrusion Prevention-Systems nicht so hoch.

Machen Sie ein Audit der Fähigkeiten, die Sie vor Ort haben. Wenn Sie kein Personal haben, das die technische Aufgabe der Einrichtung von Erkennungsregeln übernimmt, ist es wahrscheinlich besser, ein professionell unterstütztes Tool auszuwählen.

Betreiben Sie derzeit ein Intrusion Prevention-System? Welche verwendest du Denken Sie darüber nach, zu einem anderen IPS zu wechseln? Hinterlasse einen Kommentar in der Bemerkungen Abschnitt unten, um Ihre Erfahrungen mit der Community zu teilen.

Bild: Hacker Attack Mask von Pixabay. Public Domain.

mer und das Passwort an den Hacker übermittelt.

Speerfischen

Speerfischen ist eine spezielle Form des Phishings, bei der der Hacker gezielt eine Person oder eine Gruppe von Personen anspricht. Der Hacker recherchiert im Vorfeld über die Opfer und erstellt eine personalisierte E-Mail, die auf die Interessen oder Bedürfnisse des Opfers abzielt. Diese personalisierte E-Mail enthält oft einen Link zu einer gefälschten Webseite, auf der das Opfer seine Anmeldedaten eingeben soll.

Doxxing

Doxxing ist eine weitere Angriffsstrategie, bei der der Hacker persönliche Informationen über das Opfer sammelt und veröffentlicht. Diese Informationen können dazu verwendet werden, um das Opfer zu erpressen oder zu erpressen.

Walfang

Walfang ist eine Angriffsstrategie, bei der der Hacker gezielt hochrangige Mitarbeiter eines Unternehmens anspricht. Der Hacker gibt sich als CEO oder andere Führungskraft aus und fordert das Opfer auf, vertrauliche Informationen preiszugeben oder Geld zu überweisen.

Einbrucherkennungssystem

Ein Einbrucherkennungssystem (IDS) ist ein Sicherheitssystem, das den Netzwerkverkehr überwacht und nach Anomalien sucht. Wenn das IDS eine Anomalie erkennt, wird ein Alarm ausgelöst. Ein IDS kann jedoch nicht verhindern, dass ein Angriff stattfindet.

Einbruchsprävention

Ein Einbruchspräventionssystem (IPS) ist ein Sicherheitssystem, das den Netzwerkverkehr überwacht und Angriffe verhindert. Wenn das IPS eine Anomalie erkennt, blockiert es den Netzwerkverkehr oder ergreift andere Maßnahmen, um den Angriff zu stoppen.

Einschränkungen von Intrusion Prevention-Systemen

Intrusion Prevention-Systeme haben einige Einschränkungen. Zum Beispiel können sie nicht alle Arten von Angriffen verhindern. Einige Angriffe sind so raffiniert, dass sie von einem IPS nicht erkannt werden können. Darüber hinaus können IPSs falsche Positivmeldungen